DNS-Tunneling: Erkennung von DNS-Tunneling-Angriffen

DNS, das Domain Name System, ist dafür verantwortlich, menschenlesbare Domainnamen in IP-Adressen zu übersetzen.Dieses wichtige System wurde von Cyberkriminellen ausgenutzt und wird verwendet, um geheime Kommunikationskanäle zu erstellen.Diese Kanäle werden genutzt, um Netzwerke zu infiltrieren, Daten zu exfiltrieren und traditionelle Sicherheitslösungen zu umgehen.DNS-Tunneling-Angriffe werden oft verwendet, um Firewalls, Intrusion Detection Systeme und Datenverlustpräventionsmechanismen zu umgehen.Es ist eine der am häufigsten verwendeten Techniken für Cyberkriminelle, um Anonymität zu wahren und bösartige Aktivitäten unentdeckt durchzuführen.Tunneling ist der Prozess, bei dem Datenpakete in andere Pakete eingeschlossen werden, die das Protokoll des Netzwerks verwenden.Informationen können über ein Netzwerk übertragen werden, selbst wenn das verwendete Protokoll vom Netzwerk nicht unterstützt wird.Sicherheitsverletzungen können HTTP, SSH oder TCP nutzen, um Malware und kompromittierte Informationen über DNS-Anfragen zu senden, die häufig von Firewalls unbemerkt bleiben.Eine reguläre DNS-Transaktion wird während des DNS-Tunnelings verwendet, um Informationen mit einem bösartigen Server auszutauschen, der sich als autoritativer DNS-Server für eine bestimmte DNS-Zone ausgibt.

DNS-Tunneling ist eine wichtige Bedrohung, da es Angreifern ermöglicht, schädlichen Datenverkehr durch die Netzwerksicherheitsinfrastruktur zu schleusen.DNS-Tunneling-Exploits nutzen die Vielseitigkeit des DNS-Protokolls aus, um einen verdeckten Kommando- und Kontrollkanal für Malware zu erstellen.DNS-Tunneling kann von Angreifern verwendet werden, um sensible Daten zu exfiltrieren oder eine Website aus der Ferne zu manipulieren.DNS-Tunneling ist schwer zu erkennen und kann typische Sicherheitsmaßnahmen wie Firewalls, Proxys und Intrusion Detection Systeme (IDS) umgehen.Das Risiko, das mit DNS-Tunneling-Angriffen verbunden ist, kann mit Hilfe moderner und umfassender Bedrohungsbewertungstools reduziert werden. Der mit DNS-Tunneling-Angriffen verbundene Risikofaktor kann mit Hilfe moderner und umfassender Bedrohungsbewertungstools verringert werden.

Eines der besten Werkzeuge zur Erkennung und Verhinderung von DNS-Tunneling ist Zenarmor NGFW.In nur wenigen Sekunden ermöglicht die Zenarmor NGFW-Erweiterung, Ihre Open-Source-Firewall in eine Next Generation Firewall zu verwandeln.Next-Generation Firewalls (NGFWs) bieten die Fähigkeit, den immer fortschrittlicheren Cyber-Bedrohungen, die derzeit vorherrschen, standzuhalten.

Die Premium-Versionen von Zenarmor umfassen robuste DNS-Tunneling-Erkennungs- und -Verhinderungsfunktionen als Teil ihrer fortschrittlichen Sicherheitsprotokolle.Durch die Implementierung einer proaktiven DNS-Verkehrsüberwachung ist Zenarmor in der Lage, unbefugte DNS-Tunneling-Versuche effizient zu erkennen und zu blockieren.Durch die Umsetzung dieser proaktiven Maßnahme wird garantiert, dass Cyberkriminelle DNS-Tunnel nicht als verdeckten Kommunikationskanal nutzen können.

Zenarmor Free Edition wird allen Benutzern von Open-Source-Firewalls kostenlos angeboten.Einige der Funktionen sind Layer-7-Anwendungs-/Benutzer-erkennendes Blockieren, granulare Filterrichtlinien, kommerzielles Webfiltering mit cloudbasierter KI-gestützter Bedrohungserkennung, Kindersicherung und die besten Netzwerk-Analysen und -Berichte der Branche.

Die folgenden Themen werden in diesem Artikel behandelt;

- Was ist DNS-Tunneling?

- Wie funktioniert DNS-Tunneling?

- Warum ist DNS-Tunneling ein Sicherheitsproblem?

- Was sind die gängigen Techniken und Werkzeuge, die für DNS-Tunneling verwendet werden?

- Wie werden Daten mithilfe von DNS-Tunneling exfiltriert?

- Was sind die realen Beispiele für DNS-Tunneling-Vorfälle?

- Wie können Organisationen DNS-Tunneling-Angriffe erkennen?

- Was sind die besten Praktiken zur Minderung von DNS-Tunneling-Risiken?

- Wie steht DNS-Tunneling im Zusammenhang mit VPNs und welche Auswirkungen hat das?

- Welche Ressourcen und Werkzeuge stehen zur Verfügung, um bei der Erkennung und Verhinderung von DNS-Tunneling zu helfen?

- Wie kann Zenamor helfen, DNS-Tunneling-Angriffe zu verhindern?

Was ist DNS-Tunneling?

DNS-Tunneling ist eine clevere und täuschende Technik, die von Cyberkriminellen verwendet wird, um Daten heimlich über das Domain Name System (DNS) zu übertragen.Der Zweck des DNS-Tunnelns besteht darin, legitimen Netzwerkverkehr zu nutzen, um geheime Nachrichten zu senden, die darin verborgen sind, oder um erhaltene Daten zu transportieren.

DNS kann als das Internet-Äquivalent eines Telefonbuchs oder eines Wohnadressenbuchs betrachtet werden.Das Umwandeln von maschinenfreundlichen IP-Adressen aus menschenfreundlichen URLs ist sein Hauptziel.Administratoren können mit dem grundlegenden Protokoll von DNS Abfragen durchführen und Details zu Domainnamen abrufen.Die Flexibilität des DNS-Protokolls, das relativ wenige Einschränkungen hinsichtlich der Arten von Daten hat, die in eine DNS-Anfrage aufgenommen werden können, wird von DNS-Tunneling genutzt.Aufgrund dieser Vielseitigkeit können Hacker DNS-Anfragen nutzen, um einen Malware-Befehls- und Kontrollkanal einzurichten.Angreifer verwenden die Technik des DNS-Tunnelns, um Netzwerkeinschränkungen zu umgehen und Daten aus anderen Protokollen oder Programmen in DNS-Abfragen und -Antworten zu verschlüsseln.Es ist vergleichbar mit einem Trojanischen Pferd, bei dem eine Nachricht, die sich als DNS-Anfrage ausgibt, bösartige Malware oder Anwendungen enthält.

Zum besseren Verständnis, stellen Sie sich vor, Sie haben eine Postkarte mit einer Nachricht, die Sie jemandem senden möchten.Du schreibst es in einer Fremdsprache auf die Postkarte, anstatt die Nachricht direkt zu senden.Jetzt sieht es aus wie eine Karte, die während einer Reise in ein fremdes Land geschickt wurde, oder eine Karte von einem Brieffreund.Die Karte wird dann per regulärer Post verschickt, ohne dass jemand vermutet, dass sie eine geheime Botschaft enthält.Nur Sie und der Empfänger verstehen die Fremdsprache und können die echte Nachricht entschlüsseln.DNS-Tunneling funktioniert nach einem ähnlichen Prinzip.Anstatt Daten direkt über das Internet zu senden, kapseln Cyberkriminelle sie in DNS-Anfragen und -Antworten ein.Diese DNS-Pakete sind wie Postkarten, die für die meisten Beobachter wie normaler Verkehr erscheinen.Jedoch tragen sie versteckte Informationen, die für viele geheime Zwecke verwendet werden können.Es wird hauptsächlich für Datenexfiltration, Command-and-Control (C&C) Kommunikation verwendet, einschließlich des Umgehens von Netzwerksicherheitsmaßnahmen.

Durch die Verwendung von DNS als Kommunikationskanal kann der Zweck des DNS-Tunnelns variieren, aber einige häufige Verwendungen sind wie folgt:

- Trotz der zusätzlichen Latenz, Komplexität und Kodierung können Eindringlinge DNS-Tunneling immer noch für die Datenexfiltration bevorzugen und vertrauliche Informationen über DNS heraus schleusen.

- DNS-Tunnel werden als vollständiger Kontrollkanal für einen zuvor angegriffenen internen Host genutzt, wodurch Angreifern das Herunterladen von Code für Malware, das Stehlen von Unternehmensdaten oder der vollständige unbefugte Zugriff auf die Systeme ermöglicht wird.

- DNS-Tunnel sind in der Lage, gefangene Portale zu umgehen und unbezahlten Internetzugang zu erreichen.

- Da DNS ein sehr flexibles Protokoll mit wenigen Einschränkungen hinsichtlich der Daten ist, die es enthalten kann, schleicht sich DNS-Tunneling an den Netzwerksicherheitslösungen einer Organisation wie Firewalls und Intrusion Detection Systems vorbei.

- Da DNS ein sehr flexibles Protokoll mit wenigen Einschränkungen hinsichtlich der Daten ist, die es enthalten kann, schleicht sich DNS-Tunneling an den Netzwerksicherheitslösungen einer Organisation wie Firewalls und Intrusion Detection Systems vorbei. - DNS soll als Kommunikationskanal verwendet werden, um Nachrichten zu senden und zu empfangen.DNS soll als Kommunikationskanal verwendet werden, um Nachrichten zu senden und zu empfangen.Daten im DNS so kodieren, dass sie vom DNS-Protokoll verstanden werden können, wie ein spezifisches Format oder die DNS-Abfragen auf beiden Seiten mit zusätzlichen Informationen.

- Einige sind so konzipiert, dass sie zu von Angreifern kontrollierten DNS-Servern gehen, um die Anfragen und Antworten in den entsprechenden DNS-Antworten zu empfangen.Malware kann mit ihrem Handler kommunizieren, ohne leicht erkannt zu werden.Während ausgehende Kommunikation entweder auf Anfragen des Malware-Betreibers reagieren oder sensible Daten exfiltrieren kann, hat eingehender DNS-Verkehr das Potenzial, Befehle an die Malware zu übermitteln.

DNS-Tunneling stellt eine erhebliche Sicherheitsherausforderung dar, da es schwierig sein kann, es unter der großen Menge an legitimen DNS-Verkehr zu erkennen.Um sich effektiv gegen diese Technik zu verteidigen, ist es wichtig zu verstehen, wie sie funktioniert, ihre Anzeichen zu erkennen und geeignete Sicherheitsmaßnahmen zu ergreifen.Organisationen können spezialisierte Werkzeuge verwenden, um den DNS-Verkehr zu überwachen und DNS-Tunneling zu erkennen.Sie können bewährte Verfahren umsetzen, wie zum Beispiel nur ausgehenden DNS zu vertrauenswürdigen Quellen zuzulassen und eine DNS-Firewall zu integrieren.

Wie funktioniert DNS-Tunneling?

DNS-Tunneling ist eine Methode, die die Struktur von DNS ausnutzt, um nicht-DNS-Daten innerhalb von DNS-Paketen zu schmuggeln, wodurch böswillige Akteure geheime Kommunikationskanäle erstellen können.In begrenzten Netzwerken war DNS-Tunneling ursprünglich als eine einfache Methode gedacht, um gefangene Gateways zu umgehen und uneingeschränkten Zugang zum Internet zu erhalten.In der heutigen Zeit wird es jedoch häufig mit bösen Absichten eingesetzt, einschließlich Informationsdiebstahl oder Kommando- und Kontrolltechniken.Diese Methode erfordert normalerweise, dass die infiltrierte Maschine mit der Außenwelt verbunden ist und dass der Angreifer die Kontrolle über eine Domain und einen Server hat, die als autoritativer Server fungieren können.Um zu verstehen, wie es funktioniert, werfen wir einen Blick auf die technischen Abläufe des DNS-Tunnelns:

- Eine Domain wird vom Angreifer zugewiesen, der sie dann auf den von ihm verwalteten Server weiterleitet.Die bösartige Software für Tunneling ist vorinstalliert.

- Es gibt keine Einschränkungen für DNS-Anfragen, die die Firewall betreten oder verlassen.Damit durchbricht der Hacker die Firewall des Opfers, indem er eine Maschine mit Malware infiziert.

- Durch die Nutzung der Top-Level- und Root-Domain-Server erhält der DNS-Resolver die IP-Adresse.

- An diesem Punkt hat der vom Angreifer kontrollierte autoritative DNS-Server die Tunneling-Software installiert.Es empfängt die DNS-Anfrage, nachdem sie über den DNS-Resolver geleitet wurde.

- Infolgedessen wird ohne Vorwarnung eine Verbindung zwischen der Kontext:

Warum ist DNS-Tunneling ein Sicherheitsrisiko?

DNS-Tunneling ist ein drängendes Sicherheitsproblem mit weitreichenden Auswirkungen sowohl für Organisationen als auch für Einzelpersonen.Die Bedeutung von DNS-Tunneling als Sicherheitsbedrohung liegt in seiner Fähigkeit, verdeckte Kommunikation und Datenexfiltration zu ermöglichen.Es umgeht traditionelle Sicherheitsmaßnahmen und ermutigt Angreifer, Firewalls und Sicherheitsprotokolle für ihre bösartigen Zwecke zu umgehen.

Hier sind die Hauptgründe, warum DNS-Tunneling ein ernsthaftes Sicherheitsproblem darstellt:

- DNS-Tunneling ermöglicht es böswilligen Akteuren, heimlich sensible Informationen aus kompromittierten Netzwerken zu exfiltrieren.Verschlüsselt oder nicht, die Offenlegung vertraulicher Geschäftsdaten und persönlicher Kundeninformationen kann zu erheblichen finanziellen und reputativen Schäden für Organisationen und Einzelpersonen führen.

- Cyberkriminelle nutzen oft DNS-Tunneling, um Kommando- und Kontrollkanäle für Malware und Botnets einzurichten.Das Ermöglichen von Angreifern, das kompromittierte System zu kontrollieren und Befehle auszuführen, kann zu weiteren Angriffen wie Ransomware oder Datendiebstahl führen.Industrieweit verfügbare, handelsübliche Tunneling-Toolkits im Internet ermöglichen es selbst unerfahrenen Angreifern, diese Technik zu nutzen.

- Umgehung konventioneller Sicherheitsmaßnahmen, einschließlich Firewalls, Proxys und Intrusion Detection Systems.IP-Over-DNS-Tunneling-Tools aktualisierten den IP-Stack im DNS-Anfrage-Reaktionsprotokoll.Das vereinfacht den Informationsaustausch durch die Nutzung standardmäßiger Kommunikationsprogramme wie FTP, Netcat, SSH usw.

- Staatsgesponserte Akteure und Cyberkriminelle nutzen DNS-Tunneling für Industriespionage, den Diebstahl von geistigem Eigentum oder den unbefugten Zugriff auf vertrauliche Informationen.Die versteckte Natur dieser Angriffe macht die Zuordnung schwierig.

- Bösartige Domains und Subdomains, die für DNS-Tunneling eingerichtet wurden, werden für Phishing-Kampagnen und die Verbreitung von Malware verwendet.DNS-Tunneling kann schwer zu erkennen und zu bekämpfen sein, da der Verkehr wie legitimer DNS-Verkehr erscheinen kann.Dies setzt Einzelpersonen und Organisationen dem Risiko aus, Opfer dieser Cyberangriffe zu werden.

- Die heimliche Übertragung von Daten durch DNS-Tunneling kann zu schweren Verstößen gegen Datenschutzvorschriften und -gesetze führen.Organisationen können unwissentlich gegen Datenschutzbestimmungen verstoßen, aufgrund der versteckten Natur dieser Aktivitäten.DNS-Tunneling wird verwendet, um Captive Portals zu umgehen, sodass Benutzer auf WLAN-Dienste zugreifen können, ohne dafür zu bezahlen.Dies kann zu finanziellen Verlusten für die Dienstanbieter führen. Dies kann zu finanziellen Verlusten für Dienstleister führen.

Die Häufigkeit von DNS-Tunneling-Angriffen nimmt weiter zu, da sich Cyberkriminelle an die Sicherheitsfortschritte anpassen.Diese Angriffe sind nicht mehr auf staatliche Akteure beschränkt; auch Cyberkriminelle nutzen DNS-Tunneling, um finanziell motivierte Angriffe durchzuführen.Eine Studie aus den Vorjahren behauptete, dass fast 80 Prozent der Organisationen mindestens einen DNS-Tunneling-Versuch erlebt hatten.Im Jahr 2021 nutzte eine Gruppe von Hackern DNS-Tunneling, um Daten aus einer US-Regierungsbehörde zu exfiltrieren.

Was sind die DNS-Tunneling-Techniken?

DNS-Tunneling kann für verschiedene böswillige Zwecke verwendet werden, einschließlich Datenausfuhr, Kommando- und Kontrollzwecke sowie Malware-Verbreitung.Um das DNS-Tunneling effektiver und schwerer zu erkennen zu machen, können Angreifer verschiedene Methoden zur Kodierung oder Verschleierung der Daten verwenden.Einige gängige DNS-Tunneling-Techniken sind im Folgenden aufgeführt:

- Subdomain-Labeling: Angreifer erstellen eine Reihe von Subdomains unter einer bösartigen Domain und kodieren Daten innerhalb dieser Subdomain-Labels.Jede Subdomain kann einen Teil der versteckten Informationen enthalten.Die Subdomain-Beschriftung ist eine grundlegende DNS-Tunneling-Technik.Es wird oft in Kombination mit anderen Methoden verwendet, um Daten heimlich zu übertragen.

- Manipulation von DNS-Datenabfragen: Angreifer ändern legitime DNS-Abfragen, um nicht-DNS-Daten einzufügen, indem sie verschiedene Kodierungstechniken verwenden.Die DNS-Antwort vom Server trägt die versteckten Daten.Diese Technik wird verwendet, wenn Angreifer ihre Kommunikation als reguläre DNS-Abfragen und -Antworten tarnen wollen.

- Base64-Codierung: Daten werden mit Base64, einem binär-zu-Text-Codierungsschema, codiert, um sie mit DNS-Subdomain-Labels kompatibel zu machen, die alphanumerische Zeichen und Bindestriche akzeptieren.Base64-Codierung wird häufig im DNS-Tunneling verwendet, um Nicht-DNS-Daten innerhalb von DNS-Subdomain-Labels darzustellen, da sie eine effiziente Kodierung und Dekodierung bietet.

- Hexadezimale Kodierung: Daten werden in das hexadezimale Format umgewandelt und dann in DNS-Subdomain-Labels eingebettet.Diese Kodierungsmethode verwendet Zahlen von 0 bis 9 und Zeichen von A bis F.Hexadezimale Kodierung wird verwendet, wenn Angreifer mit Binärdaten arbeiten müssen, da sie eine Möglichkeit bietet, die Binärinformationen im DNS-Verkehr darzustellen.

- Binärcodierung: Daten werden direkt in das Binärformat umgewandelt und in DNS-Subdomain-Labels eingefügt, wobei 0en und 1en die Informationen repräsentieren.Die binäre Kodierung wird verwendet, wenn Angreifer den Kodierungsprozess minimal halten und mit der kompaktesten Datenrepräsentation arbeiten möchten.

- IP-over-DNS-Tunneling: Einige Dienstprogramme haben möglicherweise den IP-Stack über das DNS-Abfrage-Antwort-Protokoll implementiert, was bösartige Aktivitäten erleichtert.

- Hoch- und Niedrigdurchsatz-DNS-Tunneling: Diese Technik ist durch eine signifikante Veränderung des DNS-Verkehrsvolumens zu einer bestimmten Domain oder wenigen Domains gekennzeichnet.Die Länge der DNS-Anfragen an die Domains wird zunehmen, und die Zeit zwischen den Anfragen wird kürzer.Ähnlich wie beim Hochdurchsatz-DNS-Tunneling verwendet diese Technik das DNS-Protokoll, um Daten zu übertragen, die nicht mit der DNS-Abfrage zusammenhängen.Es ist jedoch für langsamere Datenübertragungen ausgelegt und möglicherweise nicht so leicht erkennbar wie High-Throughput-Tunneling.

- Legitime DNS-Server:Angreifer können legitime DNS-Server kompromittieren oder missbrauchen, um Tunneling durchzuführen.Sie nutzen diese Server, um ihre verdeckte Kommunikation abzuwickeln, und nutzen das Vertrauen, das mit der etablierten DNS-Infrastruktur verbunden ist.Dieser Ansatz kann Angreifern helfen, der Entdeckung zu entgehen, indem sie ihre Aktivitäten unter legitimen DNS-Verkehr tarnen. Dieser Ansatz kann Angreifern helfen, die Erkennung zu umgehen, indem sie ihre Aktivitäten unter legitimen DNS-Verkehr verbergen.

Was sind die DNS-Tunneling-Tools?

Cyberkriminelle entwickeln oft maßgeschneiderte Werkzeuge oder Skripte, die speziell für DNS-Tunneling konzipiert sind.Diese Tools vereinfachen den Prozess und ermöglichen eine größere Kontrolle, indem sie den Angreifern Flexibilität und Anpassungsmöglichkeiten beim Tunneling-Prozess bieten.Es gibt auch mehrere handelsübliche DNS-Tunneling-Toolkits und Lösungen, die im Internet leicht verfügbar sind, was es selbst ungeschickten Angreifern ermöglicht, diese Technik zu nutzen.Einige sind Open-Source-Programme wie sliver, dnscat2, iodine und DNSStager.Mit Hilfe dieser Tools können generische Nachrichten als Subdomains für DNS-Abfragen und als verschiedene Arten von DNS-Antworten, einschließlich TXT, CNAME, MX, IPv4 und IPv6-Adressen, kodiert werden.DNScat2 ist darauf ausgelegt, einen verschlüsselten Kommando- und Kontrollkanal für Malware zu erstellen.Darüber hinaus werden TCP-over-DNS, OzymanDNS, DNS2TCP verwendet, um TCP-Verkehr durch DNS-Abfragen und -Antworten zu tunneln.Einige Angreifer verwenden kommerziell erhältliche DNS-Tunneling-Tools, die für legitime Zwecke wie das Umgehen von Netzwerkeinschränkungen oder Zensur entwickelt wurden, wie zum Beispiel Cobalt Strike.DNSTrap dient zur Erkennung von DNS-Tunneling mithilfe eines künstlichen neuronalen Netzwerks.Diese Werkzeuge können für böswillige Aktivitäten, einschließlich DNS-Tunneling-Angriffe, umfunktioniert werden.

Die Verhinderung von DNS-Tunneling-Bedrohungen erfordert eine vielschichtige Strategie, die sowohl menschliche als auch technologische Komponenten einbezieht.Sicherheitsexperten sollten spezialisierte Werkzeuge und fortschrittliche Methoden zur Analyse des DNS-Verkehrs, zur Erkennung von Anomalien und zur Bedrohungsintelligenz einsetzen, um bösartige DNS-Tunneling-Aktivitäten zu identifizieren und zu blockieren.DNS-Verkehr sollte auf Anzeichen von bösartiger Aktivität überwacht werden, der ausgehende DNS sollte eingeschränkt werden, und DNS-Firewalls sollten implementiert werden.

Wie erfolgt die Datenexfiltration mittels DNS-Tunneling?

DNS-Tunneling wird verwendet, um große Datenmengen zu exfiltrieren, indem die Daten in DNS-Abfragen und -Antworten codiert werden, die dann an den Server des Angreifers übertragen werden.Eine Methode besteht darin, dass die Malware auf dem Computer des Opfers direkt über das Internet mit dem DNS-Server des Täters kommuniziert.Die Daten können mit verschiedenen Techniken wie Base64-Codierung oder Hex codiert werden.Ein Zeichensatz, der auch in DNS-Namen verwendet wird, wird verwendet, um die Informationen innerhalb der Datei zu kodieren, bevor sie in den DNS-Paketen gekapselt werden.Dies hilft sicherzustellen, dass die Daten während der Übertragung intakt bleiben und am Empfangsende leicht dekodiert werden können.Chunks werden dann aus dem codierten Zeichenstrom generiert.Um dem empfangenden Ende zu ermöglichen, die Dateistruktur im Falle der Exfiltration mehrerer Dateien wiederherzustellen, wird der Dateiname an jeden Teil der Informationen angehängt.Diese Methode funktioniert nicht, wenn die Firewall so konfiguriert ist, dass ausgehende DNS-Kommunikationen verhindert werden.Da der Domainname des Angreifers jedoch aus der DNS-Abfrage weggelassen wird und das Verhältnis von Payload zur Gesamtgröße der Daten verbessert wird, ist es effizient.Regelmäßige DNS-Resolver-Ketten werden in einer anderen DNS-Exfiltrationstechnik verwendet.Beispielsweise interagiert das bösartige Programm auf dem Computer des Opfers über dessen konfigurierten DNS-Server indirekt mit einem Unternehmensnetzwerk.Die Adresse einer Internet-Domain unter der Kontrolle des Angreifers wird an den Standard-Nameserver angehängt, der auf dem Computer des Opfers eingerichtet ist.Der Nameserver für die Domain erhält eine Anfrage nach der IP-Adresse vom DNS-Server des Unternehmensnetzwerks, der sie dann an den DNS-Server weiterleitet.Der Angreifer erhält die verschlüsselten Binärdaten vom Nameserver.Da es die DNS-Infrastruktur des Unternehmens nutzt, ist diese Methode nicht von Firewall-Beschränkungen betroffen.

Einige der Techniken, die für die Datenexfiltration durch DNS-Tunneling verwendet werden, umfassen Hoch- und Niedrigdurchsatz-DNS-Tunneling sowie Fragmentierung.Die Hochdurchsatztechnik ist durch eine signifikante Veränderung des DNS-Verkehrsvolumens zu einer bestimmten Domain oder wenigen Domains gekennzeichnet.Die Länge der DNS-Anfragen an die Domains wird zunehmen, und die Zeit zwischen den Anfragen wird kürzer sein.Es wird verwendet, um große Datenmengen schnell zu exfiltrieren.Die Low-Throughput-DNS-Exfiltrationstechnik ist für langsamere Datenübertragungen ausgelegt und möglicherweise nicht so leicht zu erkennen wie das Hochdurchsatz-Tunneling.Es wird verwendet, um kleinere Datenmengen über einen längeren Zeitraum zu exfiltrieren.Die Daten können in kleinere Stücke fragmentiert und über mehrere DNS-Pakete verteilt werden.Dies erschwert es Netzwerksicherheitslösungen, das Vorhandensein von Nicht-DNS-Daten innerhalb der DNS-Pakete zu erkennen.DNS-Tunneling kann für große Mengen an Datenexfiltration verwendet werden.Es ist eine attraktive Wahl für Eindringlinge, da DNS-Verkehr oft unüberwacht und uneingeschränkt ist.Meistens stört es den DNS-Verkehr nicht für die Funktionsweise des Internets.

Was sind die realen Beispiele für DNS-Tunneling-Vorfälle?

Hier sind einige reale Beispiele für DNS-Tunneling-Vorfälle:

- Einige Angriffe wurden 2014 von einer Gruppe namens APT1 durchgeführt, die DNS-Tunneling-Techniken einsetzte.Einige Angriffe wurden 2014 von einer Gruppe namens APT1 unter Verwendung von DNS-Tunneling-Techniken durchgeführt.APT1 ist eine hochentwickelte Cyber-Spionagegruppe, die als staatlich gefördert aus China vermutet wird.Die chinesische Regierung wurde beschuldigt, DNS-Tunneling zu verwenden, um Daten von der US-Regierung und privaten Unternehmen zu exfiltrieren. -Die Syrische Elektronische Armee (SEA) startete 2015 eine Reihe von Angriffen auf hochkarätige Websites.Twitter, Facebook und Microsoft waren in diese DNS-Tunneling-Angriffe verwickelt.Die SEA ist eine Hacktivistengruppe, die für ihre Angriffe auf Websites bekannt ist, die die syrische Regierung unterstützen. -Die Hackergruppe Fancy Bear nutzte DNS-Tunneling, um 2017 Daten aus dem Democratic National Committee (DNC) zu exfiltrieren.Es handelt sich um eine Gruppe, die von Russland gesponsert wird.

- Im Jahr 2018 nutzte die iranische Hackergruppe APT33 DNS-Tunneling, um Daten von der US-Regierung und Verteidigungsauftragnehmern zu exfiltrieren.APT33 ist eine hochentwickelte Cyber-Spionagegruppe, die vermutlich von der iranischen Regierung gesponsert wird.

- Im Jahr 2020 nutzte die nordkoreanische Hackergruppe Lazarus Group DNS-Tunneling, um Daten von südkoreanischen Kryptowährungsbörsen zu exfiltrieren.Die Lazarus-Gruppe ist eine hochentwickelte Cybercrime-Gruppe, die vermutlich von der nordkoreanischen Regierung gesponsert wird. -Eine Malware-Gruppe mit Sitz im Nahen Osten namens OilRig entwickelte Werkzeuge mit einzigartigen DNS-Tunneling-Protokollen für C2.Die Täter schafften es, dies als Backup-Kanal zu nutzen, falls die ersten nicht durchgingen, zusätzlich dazu, dass sie es als ihr primäres Kommunikationsmittel verwendeten.

- APT29, auch bekannt als Cozy Bear, ist eine hochentwickelte staatlich geförderte Hackergruppe aus Russland.Im Jahr 2018 berichtete FireEye, dass APT29 DNS-Tunneling verwendete, um Daten aus den angegriffenen Organisationen zu exfiltrieren.Sie verwendeten verschiedene Subdomains, um gestohlene Informationen zu kodieren und zu übertragen, und entgingen so der Entdeckung, indem sie ihre bösartige Aktivität als DNS-Verkehr tarnen.Der Einsatz von DNS-Tunneling durch APT29 ermöglichte es ihnen, sensible Daten zu exfiltrieren und dabei ein niedriges Profil zu wahren.Das Ausmaß der Auswirkungen variierte je nach den spezifischen Zielen, aber es unterstrich die fortschrittlichen Fähigkeiten der Gruppe bei der Durchführung verdeckter Cyber-Spionage. -Die Cyber-Spionagegruppe Sea Turtle zielte auf Organisationen ab, indem sie die DNS-Infrastruktur kaperten, um den Datenverkehr umzuleiten und unbefugten Zugriff auf sensible Daten zu erlangen.Die DNS-Tunneling-Angriffe von Sea Turtle haben die Verwundbarkeit der DNS-Infrastruktur und das Potenzial für groß angelegte Datenverletzungen offengelegt. -Astaroth ist ein berüchtigtes Informationsdiebstahl-Malware, das DNS-Tunneling verwendet, um mit seinen Kommando- und Kontrollservern zu kommunizieren.Es kodierte und übertrug gestohlene Informationen innerhalb von DNS-Abfragen, was es Sicherheitslösungen erschwerte, die bösartige Aktivität zu erkennen.Fortgeschrittene Angreifer haben steganographiebasiertes DNS-Tunneling eingesetzt.Diese Technik beinhaltet das Verstecken von Daten in Bildern oder anderen Mediendateien, was schwer zu erkennen ist, das Kodieren dieser Daten und deren Übertragung über DNS-Abfragen und -Antworten.

Wie können Organisationen DNS-Tunneling-Angriffe erkennen?

DNS-Tunneling ist eine Art von Angriff, der das Domain Name System (DNS)-Protokoll ausnutzt, um Malware und andere Daten durch ein Client-Server-Modell zu tunneln.DNS-Tunneling-Angriffe sind schwer zu erkennen und stellen eine erhebliche Bedrohung für Organisationen dar.Hier sind einige Techniken und Werkzeuge, um DNS-Tunneling-Angriffe zu erkennen.

- Anomalieerkennung: Diese Methode beinhaltet die Überwachung des DNS-Verkehrs und das Suchen nach Anomalien wie einem ungewöhnlich hohen Volumen an DNS-Abfragen, großen DNS-TXT-Einträgen oder DNS-Anfragen an unbekannte oder verdächtige Domains.

- Payload-Analyse: Dabei wird eine einzelne DNS-Nutzlast analysiert, um spezifische DNS-Tunneling-Tools zu erkennen.

- Traffic-Analyse: Diese Technik beinhaltet die Analyse mehrerer Anfragen oder des gesamten Verkehrs, um bösartige Aktivitäten zu erkennen.Die Historie einer Domain, der Standort, die Anzahl der Hostnamen pro Domain und das Volumen des DNS-Verkehrs sind einige der Attribute, die für die Netzwerkverkehrsanalyse verwendet werden können.

- Statistische Untersuchung: Dabei werden die spezifischen Zeichenmerkmale der DNS-Namen überprüft.Echte DNS-Namen enthalten normalerweise weniger Zahlen, während kodierte Namen dazu neigen, viele Zahlen zu haben.Die Untersuchung des Anteils numerischer Zeichen in Domainnamen und die Analyse des Anteils der Länge des längsten sinnvollen Substrings (LMS) helfen, DNS-Tunneling zu erkennen.

- Spezialisierte Werkzeuge: Verschiedene spezialisierte Werkzeuge, wie Zenarmor NGFW, existieren, die speziell dafür entwickelt wurden, DNS-Verkehr zu überwachen und DNS-Tunneling zu erkennen.Diese Werkzeuge kombinieren oft verschiedene Ansätze in einem einzigen Paket und bieten eine umfassendere Lösung zur Erkennung von DNS-Tunneling.

Die primäre Schutzmaßnahme gegen DNS-Tunneling-Angriffe ist die kontinuierliche Überwachung des DNS-Verkehrs.Fortschrittliche Bedrohungserkennungsprodukte können diesen Prozess automatisieren und bieten Echtzeitüberwachung und -benachrichtigung.Zusätzlich können Organisationen das Risiko, das mit DNS-Tunneling verbunden ist, verringern, indem sie DNS-over-HTTP oder DNS-over-TLS implementieren, um den internen DNS-Verkehr zu sichern, und indem sie Sicherheitstools mit Entschlüsselungsfunktionen für jede weit verbreitete Verschlüsselungstechnologie, wie Kerberos und TLS 1.3, verwenden.Zum Beispiel können Sie DoT auf Ihrer OPNsense-Firewall konfigurieren, um Ihre DNS-Abfragen zu verbergen.

Regelmäßige DNS-Verkehrsanalyse kann durchgeführt werden, um besonderes Augenmerk auf das Volumen, die Häufigkeit und die Größe von DNS-Anfragen und -Antworten zu legen.Abnormale Spitzen im DNS-Verkehr sind ein Warnsignal.Die Implementierung von Anomalieerkennungssystemen kann zu diesem Ziel beitragen.Sie können maschinelles Lernen und statistische Modelle verwenden, um ungewöhnliche Muster zu erkennen.Analyse der DNS-Abfrage-Länge, um nach DNS-Abfragen zu suchen, die länger sind als typische DNS-Abfragen.Grenzwerte für die Abfragedauer festzulegen und Alarme auszulösen, wird nützlich sein.Die Analyse von Subdomains durchführen, um eine übermäßige Anzahl von Subdomains innerhalb von DNS-Abfragen und verdächtige Zeichen darin zu suchen, was ein mögliches Warnsignal ist.Bedeutende Ungleichgewichte im Verhältnis von Anfragen zu Antworten und schnelle sowie wiederholte Anfragen an eine bestimmte Domain oder Subdomain, insbesondere außerhalb der regulären Arbeitszeiten, sind Risikofaktoren.Eine Liste bekannter bösartiger Domains kann gepflegt und überwacht werden, und DNS-Sinkholes können implementiert werden, um den DNS-Verkehr zu einem kontrollierten Server umzuleiten und zu beobachten.Kommerzielle DNS-Sicherheits-Tools, DNS-Firewalls und Proxy-Server können eingesetzt werden.Regelmäßige Sicherheitsprüfungen sollten auf Schwachstellen durchgeführt werden.Die Erkennung von DNS-Tunneling-Angriffen erfordert Wachsamkeit und proaktive Überwachung.Durch die Suche nach ungewöhnlichen Mustern und den Einsatz der richtigen Werkzeuge können Organisationen ihre Chancen erhöhen, diese verdeckten Bedrohungen zu identifizieren und zu mindern, bevor sie zu Datenverletzungen oder anderen Sicherheitsvorfällen führen.

Was sind die besten Praktiken zur Minderung von DNS-Tunneling-Risiken?

Die Vermeidung von DNS-Tunneling-Angriffen erfordert eine vielschichtige Strategie, die sowohl menschliche als auch technologische Komponenten einbezieht.Einige bewährte Methoden zur Verhinderung von DNS-Tunneling-Angriffen umfassen:

- Überwachung des DNS-Verkehrs: Organisationen sollten ihren DNS-Verkehr auf Anzeichen von bösartiger Aktivität überwachen, da DNS-Tunneling-Angriffe wirksam sein können, wenn sie gegen Unternehmensnetzwerke gerichtet sind.

- Verwendung spezialisierter Werkzeuge: Es gibt mehrere spezialisierte Werkzeuge, die speziell entwickelt wurden, um DNS-Verkehr zu überwachen und DNS-Tunneling zu erkennen.Diese Tools kombinieren oft mehrere Methoden in einem einzigen Paket und bieten so eine umfassendere Lösung zur Erkennung von DNS-Tunneling.

- Einschränkung des ausgehenden DNS: Organisationen können ausgehendes DNS auf vertrauenswürdige Quellen, wie ihre eigenen DNS-Server, beschränken, um DNS-Tunneling zu verhindern.

- Implementierung von DNS-Firewalls: DNS-Firewalls können verwendet werden, um DNS-Tunneling-Verkehr zu blockieren und jegliche Versuche zu erkennen, die Netzwerksicherheit zu umgehen.

- Einschränkung oder Verbot irrelevanter DNS-Anfragen: Die Reduzierung der Angriffsfläche für DNS-Tunneling wird durch das Verbot oder die Einschränkung sinnloser DNS-Abfragen erreicht.Dies beinhaltet die Einschränkung der Anzahl der DNS-Abfragen, die von einer einzelnen Quelle kommen, und die Verhinderung von DNS-Abfragen an nicht existierende Domains.Bestimmte Datensatztypen, wie TXT- oder NULL-Datensätze, die häufig im DNS-Tunneling verwendet werden, können von DNS-Servern so eingestellt werden, dass sie Suchen nach ihnen verweigern.

- Integration technologischer und menschlicher Lösungen: Um DNS-Tunneling zu bekämpfen, sollten Unternehmen sowohl technologische als auch menschliche Strategien in Betracht ziehen.Dies umfasst den Aufbau von Vertrautheit mit den erwarteten und erforderlichen Nutzungen, um die Herausforderung zu erleichtern.

- Regelmäßige Aktualisierung und Patchen von DNS-Servern: Regelmäßige Aktualisierung und Patchen von DNS-Servern kann helfen, DNS-Tunneling-Angriffe zu verhindern, indem bekannte Schwachstellen behoben und sichergestellt werden, dass die DNS-Infrastruktur auf dem neuesten Stand ist.

Darüber hinaus helfen DNS-Sicherheits-Erweiterungen (DNSSEC), sich gegen DNS-Spoofing- und Cache-Poisoning-Angriffe zu schützen.DNSSEC ist eine Reihe von Erweiterungen für DNS, die Authentifizierung und Integrität der DNS-Daten gewährleistet.Es gewährleistet die Authentizität und Integrität von DNS-Daten und verringert das Risiko von DNS-Tunneling durch manipulierte DNS-Einträge.Darüber hinaus sollten Sie den Einsatz kommerzieller DNS-Sicherheitslösungen in Betracht ziehen, die Echtzeit-Bedrohungsdatenfeeds, heuristische Analysen und die Fähigkeit bieten, DNS-Tunneling-Versuche zu erkennen und zu blockieren.Einige allgemeine Sicherheitsmaßnahmen können ergriffen werden, wie das Segmentieren des Netzwerks, die Implementierung von Bedrohungsintelligenz-Feeds, die Anwendung von Zero-Trust-Prinzipien und die Implementierung von DNS-Sinkholing.

Die Minderung von DNS-Tunneling-Risiken ist ein fortlaufender Prozess, der eine Kombination aus präventiven Maßnahmen, fortschrittlichen Sicherheitswerkzeugen und einem wachsamen Cybersicherheitsteam erfordert.Diese Praktiken können die DNS-Sicherheit erheblich verbessern und das Risiko verringern, Opfer von DNS-Tunneling-Angriffen zu werden.

Wie hängt DNS-Tunneling mit VPNs zusammen und welche Auswirkungen hat es?

DNS-Tunneling ist eine Technik, die verwendet werden kann, um Daten innerhalb von DNS-Abfragen und -Antworten zu kapseln.Diese Daten können dann über ein Netzwerk übertragen werden, ohne von traditionellen Sicherheitsmaßnahmen erkannt zu werden.VPNs(VPNs) erstellen einen sicheren Tunnel zwischen zwei Geräten über ein öffentliches Netzwerk wie das Internet.DNS-Tunneling wird innerhalb von VPNs verwendet, um zusätzliche Sicherheitsschichten zu schaffen oder Netzwerkeinschränkungen zu umgehen.Zum Beispiel könnte ein Angreifer DNS-Tunneling verwenden, um Daten aus einem kompromittierten Netzwerk über ein VPN zu exfiltrieren.Sie können eine Firewall umgehen, die den Zugriff auf bestimmte Websites blockiert.Eindringlinge können DNS-Tunneling nutzen, um sensible Daten aus einem exponierten Netzwerk über ein VPN zu exfiltrieren.Sie könnten DNS-Tunneling verwenden, um Netzwerkeinschränkungen wie Firewalls und Inhaltsfilter zu umgehen.Dies könnte ihnen ermöglichen, auf Websites oder Dienste zuzugreifen, die im Netzwerk blockiert sind.Sie könnten DNS-Tunneling verwenden, um unbefugten Zugang zu Netzwerken zu erhalten, die durch VPNs geschützt sind.Dies könnte ihnen ermöglichen, Angriffe gegen das Netzwerk zu starten oder Daten zu stehlen.

Einige VPN-Anbieter bieten DNS-over-VPN-Dienste an, die DNS-Abfragen verschlüsseln, um die Privatsphäre zu verbessern.DNS-Tunneling-VPN weist den mit seinen Diensten verbundenen Servern eine Sicherheitskategorie zu, die Sie zulassen oder verbieten und verfolgen können.Endbenutzer können ausgehenden Datenverkehr als DNS-Anfragen tarnen, indem sie diese Dienste nutzen.Wenn diese verschlüsselten DNS-Abfragen jedoch kompromittiert oder manipuliert werden, verstoßen sie möglicherweise gegen die akzeptable Nutzung, die Datenverlustprävention oder die Sicherheitsrichtlinien und könnten für DNS-Tunneling verwendet werden.Angreifer können DNS-over-VPN-Dienste nutzen, um sich mit legitimen verschlüsselten DNS-Verkehr zu vermischen.Renommierte VPN-Anbieter mit starker Verschlüsselung und einem Bekenntnis zur Sicherheit sollten ausgewählt werden, um das Risiko zu minimieren, VPN-Dienste für böswillige Aktivitäten zu nutzen.DNS-Leckschutz und Mechanismen zur Erkennung und Verhinderung von Eindringlingen sollten Teil dieser Anbieter sein.

Was sind die Werkzeuge zur Erkennung und Verhinderung von DNS-Tunneling?

Es gibt mehrere Ressourcen, Werkzeuge und Technologien, die bei der Erkennung und Verhinderung von DNS-Tunneling helfen.Einige Beispiele für Werkzeuge und Ressourcen zur Erkennung und Verhinderung von DNS-Tunneling sind wie folgt:

- DNS-Überwachungs- und Filterwerkzeuge: Die Implementierung leistungsstarker DNS-Überwachungswerkzeuge, die in der Lage sind, verdächtige DNS-Verkehrsmuster wie ungewöhnliche Abfragegrößen oder häufige Abfragen derselben Domain zu erkennen, kann helfen, DNS-Tunneling-Angriffe zu erkennen und zu verhindern.DNS-Filterdienste können dabei helfen, den Zugriff auf bösartige Domains und IP-Adressen zu blockieren, wodurch das Risiko von DNS-Tunneling-Angriffen verringert wird.

- DNS-Firewall: Firewalls können verwendet werden, um DNS-Verkehr zu bekannten bösartigen DNS-Servern zu blockieren.Eine richtig konfigurierte DNS-Firewall kann viele Eindringversuche schnell identifizieren und blockieren.

- DNSSEC: DNSSEC ist eine Reihe von Erweiterungen für DNS, die die Ursprungsauthentifizierung von DNS-Daten, Datenintegrität und authentifizierte Existenzverweigerung bieten.Die Implementierung von DNSSEC kann helfen, DNS-Tunneling-Angriffe zu verhindern.

- Netzwerküberwachungstools: Netzwerküberwachungstools können verwendet werden, um DNS-Verkehr auf ungewöhnliche Muster oder Anomalien zu überwachen.Zum Beispiel ist Nagios ein Netzwerküberwachungstool, das verwendet werden kann, um DNS-Verkehr auf ungewöhnliche Muster oder Anomalien zu überwachen.

- DNS-Tunneling-Erkennungs- und -verhinderungstools: Es gibt eine Reihe spezialisierter DNS-Tunneling-Erkennungs- und -verhinderungstools, wie Zenarmor NGFW, die verfügbar sind.Diese Tools verwenden eine Vielzahl von Methoden, um DNS-Tunneling-Verkehr zu identifizieren, einschließlich maschinellem Lernen und Anomalieerkennung.Intrusion Detection Systeme/Intrusion Prevention Systeme (IDS/IPS) können zusätzlich verwendet werden, um DNS-Tunneling-Verkehr zu erkennen und zu blockieren.Einige der DNS-Tunneling-Erkennungs- und -Verhinderungstools sind unten aufgeführt:

- Zenarmor: Zenarmor ist eine umfassende Sicherheitslösung, die Funktionen zur Erkennung und Verhinderung von DNS-Tunneling umfasst.

- CloudFlare DNS: CloudFlare DNS ist ein DNS-Filterdienst, der verwendet werden kann, um DNS-Verkehr zu bekannten bösartigen DNS-Servern und -Domains zu blockieren.

- Suricata: Suricata ist ein Open-Source-IDS/IPS-System, das verwendet werden kann, um DNS-Tunneling-Verkehr zu erkennen und zu blockieren.

- Infoblox Advanced DNS Protection (ADP): Dieses Produkt mit NIOS 7.3 oder höher ist in der Lage, die meisten DNS-Tunneling-Tools zu erkennen und zu blockieren.

Wie kann Zenamor helfen, DNS-Tunneling-Angriffe zu verhindern?

Zenarmor ist eine umfassende Sicherheitslösung, die Funktionen zur Erkennung und Verhinderung von DNS-Tunneling umfasst.Das Blockieren von DNS-Tunneln ist ein wesentlicher Bestandteil der heutigen Cybersicherheitsstrukturen.DNS-Tunneling beinhaltet das Einbetten unautorisierter Daten in DNS-Abfragen und -Antworten, wobei die von Natur aus vertrauenswürdige Natur des DNS-Verkehrs ausgenutzt wird.Die potenziellen Risiken, die von DNS-Tunneln ausgehen, sind erheblich, einschließlich Datenverletzungen, Kommando- und Kontrollsystemen für Malware und Datenexfiltration.

Die DNS-Tunneling-Funktion von Zenarmor soll die Sicherheit Ihres Netzwerks stärken, indem sie proaktiv versucht, Versuche zu blockieren, die Netzwerksicherheitsfilterung über DNS-Tunneling zu umgehen.Es ist eine starke Verteidigung gegen eine Methode, die Cyberkriminelle verwenden, um der Entdeckung zu entgehen.DNS-Tunneling nutzt DNS-Anfragen und -Antworten, um bösartige Daten zu übertragen, wobei häufig die herkömmliche Netzwerksicherheit umgangen wird.

Das Premium-Abonnement-Paket von Zenarmor umfasst erweiterte Sicherheitsregeln, die starke DNS-Tunneling-Erkennungs- und Verhinderungsfähigkeiten beinhalten.Zenarmor überwacht den DNS-Verkehr in Echtzeit, wodurch es in der Lage ist, illegale DNS-Tunneling-Versuche zu erkennen und zu verhindern.Durch das Aktivieren dieser Funktion wird Zenarmor in der Lage sein, DNS-Tunneling-Versuche zu erkennen und zu stoppen.Durch diese proaktive Maßnahme wird sichergestellt, dass DNS-Tunnel von Cyberangreifern nicht als gehe channel für die Kommunikation genutzt werden können.

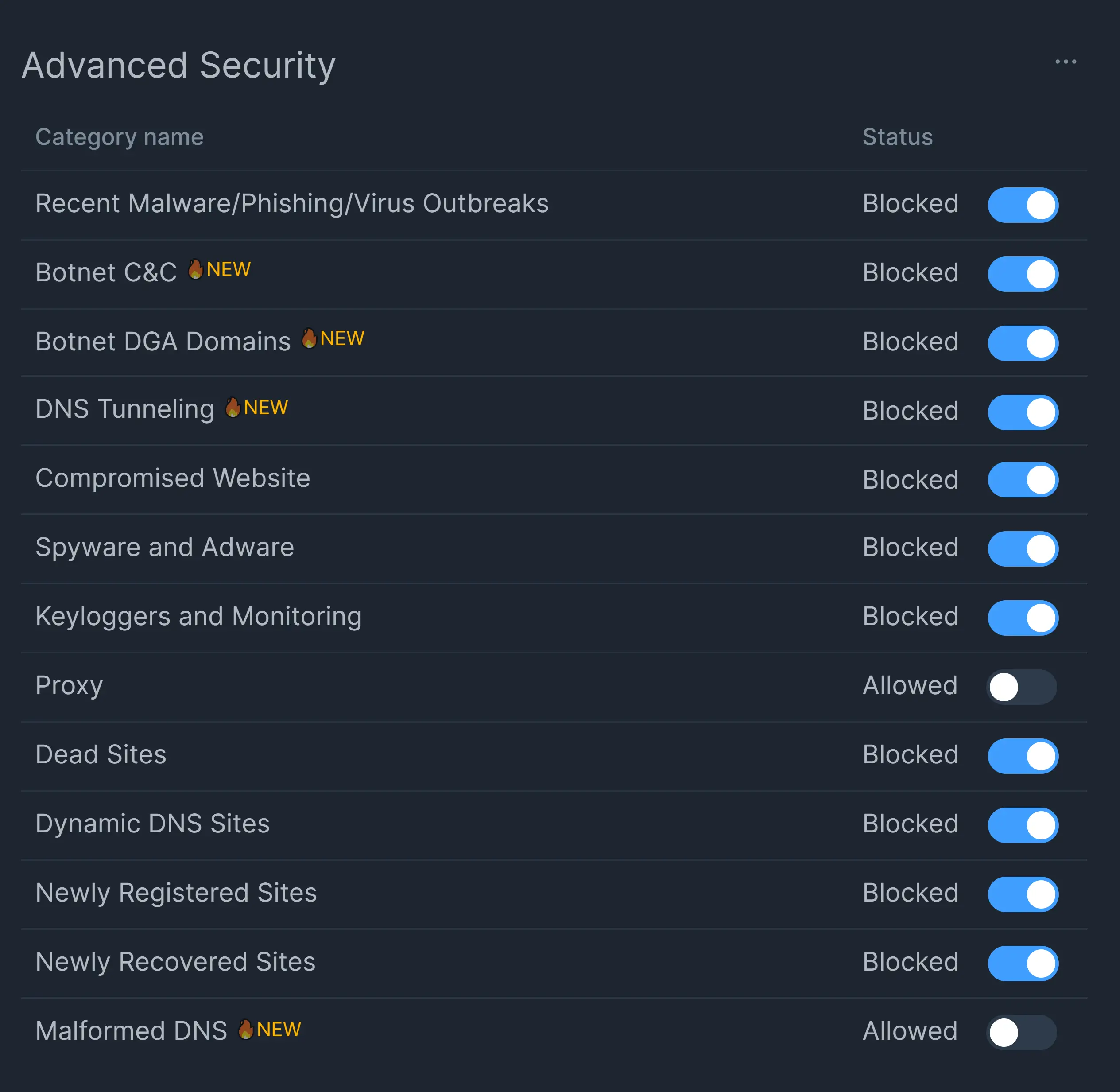

Sie können die DNS-Tunneling-Prävention auf Ihrer Zenarmor NGFW ganz einfach aktivieren, indem Sie die folgenden Schritte befolgen: Um die erweiterte Sicherheit auf Ihrer Zenarmor-Firewall zu aktivieren, können Sie die folgenden Schritte befolgen:

- Navigieren Sie zur Registerkarte Sicherheit auf der Richtlinienkonfigurationsseite.

- Scrollen Sie nach unten zum Erweiterten Sicherheitsbereich.

- Klicken Sie auf den Schalter für DNS Tunneling, um den DNS-Tunneling-Verkehr in Ihrem Netzwerk zu blockieren.

Abbildung 1. Zenarmor Erweitertes Sicherheitssteuerungseinstellungen