Was ist Netzwerk-Transparenz: Vollständiger Leitfaden für Einsteiger

Zu einer Zeit, in der Netzwerksicherheit und -überwachung aufgrund steigender Datenvolumina und wachsender Cybersecurity-Bedenken von größter Bedeutung sind, wünschen sich die meisten Unternehmen vollständige Netzwerktransparenz. Trotz dieses gestiegenen Bedarfs schaffen es viele Unternehmen nicht, ihre Ziele in Bezug auf die Netzwerksichtbarkeit zu erreichen. Zum Beispiel sind Netzwerkblindstellen zu einem erheblichen Problem für Unternehmen geworden. Ungefähr 67 % der Unternehmen sehen Netzwerkblindstellen als eines der größten Hindernisse, auf die sie stoßen, wenn sie versuchen, Daten zu sichern.

Die Hälfte aller Unternehmen fehlt das notwendige Wissen, um mögliche Cyber-Bedrohungen zu erkennen. Fast 40 Prozent der Unternehmen verfügen nicht über eine vollständig implementierte, umfassende Methode oder ein Verfahren zur Erkennung, Benachrichtigung und Reaktion auf eine Sicherheitsverletzung.

Um eine starke Netzwerksicherheit zu entwickeln und sicherzustellen, dass Netzwerksicherheitslösungen wie beabsichtigt funktionieren, müssen Organisationen robuste Sichtbarkeitslösungen installieren, die Echtzeitzugriff auf den gesamten Netzwerkverkehr und die entsprechenden Daten bieten. Eine robuste Sichtbarkeitsarchitektur, die für kontinuierliches, Echtzeit-Netzwerkmonitoring ausgelegt ist, ist erforderlich, um diese Daten sicher und effizient an Sicherheitstools bereitzustellen.

Die Erfassung, Konsolidierung, Verbreitung und Analyse von Datenverkehrsströmen innerhalb und über ein Netzwerk hinweg wird als Netzwerk-Transparenz bezeichnet.

Netzwerktransparenz ermöglicht es großen Unternehmen, technische Schwierigkeiten effektiver zu lösen. Mit Netzwerk-Transparenz können IT-Teams ein hohes Maß an Kontrolle über den Netzwerkverkehr, Anwendungen, Netzwerkleistung, Datenanalysen und Netzwerkressourcen ausüben. Somit können sie fundierte Entscheidungen über Datensicherheit und Verkehr treffen.

Etwa fünfundsiebzig Prozent der Unternehmen sind sich einig, dass sie ihre Netzwerktransparenz erhöhen müssen, um die Netzwerksicherheit besser zu unterstützen, und zu wissen, was es ist und wie es helfen kann, ist der erste Schritt.

In diesem Artikel werden wir behandeln, was Netzwerk-Transparenz ist, warum sie wichtig ist, wie Sie vollständige Netzwerk-Transparenz erreichen können, bewährte Verfahren und Herausforderungen der Netzwerk-Transparenz, die Bewertung von Netzwerk-Transparenz-Technologien und wie sich Netzwerk-Transparenz von Netzwerküberwachung und Netzwerkbeobachtbarkeit unterscheidet. Sie werden die besten Lösungen für Netzwerktransparenz auf dem Markt sowie die besten Open-Source-Tools zur Netzwerküberwachung finden.

Was bedeutet Netzwerk-Transparenz?

Netzwerktransparenz ist das Wissen über die Daten und Komponenten innerhalb eines Unternehmenscomputer Netzwerks. Oft bezieht sich der Begriff auf die zahlreichen Methoden, die Unternehmen anwenden, um ihr Wissen über ihre Daten und andere Netzwerk-Inhalte zu erweitern, indem sie sich über alles im Inneren bewusst sind und das Unternehmensnetzwerk durchqueren. Folglich erfordert es eine effiziente und skalierbare Datenerfassung, -aggregation, -verteilung und -bereitstellung.

Ein proaktiver Ansatz zur Netzwerktransparenz ermöglicht es Unternehmen, den Netzwerkverkehr und die Leistung effektiver zu überwachen. Darüber hinaus dient es als Grundlage für eine robuste Netzwerksicherheitsarchitektur. Netzwerksichtbarkeit ermöglicht es Unternehmen, mehr Kontrolle über ihre Netzwerke zu haben und fundiertere Entscheidungen über Datensicherheit und -fluss zu treffen. Je umfassender, proaktiver und weitreichender Ihre Netzwerktransparenz ist, desto mehr Kontrolle haben Sie über Ihre Netzwerkdaten und desto bessere Entscheidungen können Sie über den Fluss und die Sicherheit dieser Daten treffen.

Netzwerksichtbarkeit ermöglicht es den Benutzern:

-

Identifizieren Sie Netzwerkanfälligkeiten und Fehlkonfigurationen.

-

Bestimmen, wo der Netzwerkverkehr herkommt und wo er hingeht.

-

Wissen, wo die Unternehmensdaten gespeichert sind und wie sie verwendet werden.

-

Bestimmen Sie die im Netzwerk verwendete Software.

-

Bestimmen Sie, was typische und abweichende Benutzerverhalten sind.

Warum ist Netzwerk-Transparenz wichtig?

Alle Netzwerke sind von Natur aus anfällig für Sicherheitsrisiken und Angriffe, die immer komplexer und ausgeklügelter werden. Das Ziel ist es, die Gefahren und Risiken sofort zu erkennen und entsprechende Maßnahmen zu ergreifen.

Netzwerktransparenz ermöglicht es Unternehmen, ein besseres Verständnis für das Verhalten des Datenverkehrs in ihren Netzwerken zu entwickeln, wodurch die Effizienz, Leistung und Sicherheit der Netzwerke verbessert wird. Die steigende Menge und Vielfalt der von herkömmlichen Unternehmensnetzwerken übertragenen Daten machen die Netzwerksichtbarkeit zu einem zunehmend wichtigen Anliegen.

Es gibt mehrere Gründe, warum Organisationen ein umfassendes Bild des Gesundheits- und Betriebszustands ihrer Netzwerke anstreben sollten:

-

Fehlerbehebung bei Netzwerkleistung: In vielen Fällen ist die Anwendungsleistung mit der Netzwerkleistung korreliert. Wenn Anwendungen langsam arbeiten oder nicht mehr funktionieren, benötigen Sie eine Echtzeit-Netzwerkdiagnose, um das zugrunde liegende Problem zu identifizieren. Die Sichtbarkeit kann Ihre Fähigkeit verbessern, Probleme zu lösen, während sie auftreten. Eine geeignete Sichtbarkeit-Lösung ermöglicht es Ihnen, den problematischen Benutzer, die Anwendung, den geografischen Standort und das Gerät schnell zu isolieren, sodass Sie das Problem schnell identifizieren und beheben können, indem Sie die Schritte zur Netzwerkfehlerbehebung durchführen.

-

Netzwerkschutz und Sicherheit: Der größte Vorteil der Verbesserung der Netzwerktransparenz ist der Sicherheitsgewinn, den sie bietet. Eine bessere Netzwerktransparenz ermöglicht eine genauere Überwachung des Netzwerkverkehrs auf bösartige Aktivitäten und mögliche Netzwerksicherheitsbedrohungen. Zum Beispiel ist es einfacher zu erkennen, wenn ein unbefugter Benutzer Zugriff auf das Netzwerk erhält, was es den Sicherheitsmechanismen ermöglicht, schnell zu reagieren. Das Gleiche gilt für die Identifizierung von Malware, die in verschlüsseltem Netzwerkverkehr verborgen ist, was heutzutage im Wesentlichen ein Muss ist, da immer mehr Unternehmen SSL/TLS verwenden, um ihre Kommunikation zu sichern.

Wenn es um Netzwerksicherheit geht, ist reaktiv statt proaktiv zu sein einer der Hauptfehler, den Netzwerkadministratoren machen, wenn sie versuchen, umfassende Sichtbarkeit zu erlangen. Dies kann besonders schwierig sein, wenn Endpunkte sowohl in lokalen als auch in Cloud-Umgebungen zum Schutz und zur Erkennung überwacht werden. Stattdessen sollten Netzwerkadministratoren eine effektive Netzwerk-Visibility-Architektur nutzen, indem sie proaktiv nach möglichen Bedrohungen oder verdächtigen Aktivitäten im Netzwerk scannen, um Bedenken zu identifizieren, bevor sie zu einem größeren Problem werden.

Um relevant zu bleiben, benötigt der Schutz kontinuierliche Upgrades und Anpassungen. Wenn Sie den Netzwerkverkehr nicht proaktiv und kontinuierlich mit vollständiger Sicht überwachen, setzen Sie Ihre Organisation Cyber-Bedrohungen aus.

Allerdings ist kein Sicherheitssystem fehlerfrei, und Sicherheitsverletzungen können dennoch auftreten. Im Falle eines Sicherheitsvorfalls kann eine verbesserte Netzwerktransparenz den Aufwand, die Zeit und die Kosten, die mit der Minderung des Vorfalls verbunden sind, verringern, indem die Zeit zum Erkennen und Eindämmen der Bedrohung beschleunigt wird.

-

Überwachung der Anwendungsleistung und Zuverlässigkeit: Sie benötigen Anwendungen, die nicht nur heute, sondern auch in der Zukunft leistungsfähig sind. Netzwerkzentrierte Anwendungen müssen kontinuierlich und genau auf Leistung und Zuverlässigkeit bewertet werden.

Mehrere Rechenzentren, Datenverschlüsselung, fortschrittliche Sicherheits- und Analysetools sowie internationale mobile Nutzer, die schnellen Zugriff auf Apps und Daten suchen, haben die Komplexität moderner Netzwerke erhöht. Die Sichtbarkeit kann Netzwerkadministratoren dabei helfen, zu verstehen, wie Netzwerkprobleme die Daten pro Anwendung beeinflussen. Ein Manager kann Konfigurationsansätze nutzen, einschließlich Quality of Service (QoS) und Traffic Policing und Shaping, um diese wichtigen Datenströme für geschäftskritische Anwendungen zu optimieren. Die Sichtbarkeit kann dann bestätigen, dass die Leistungsanpassungen effektiv sind oder feststellen, wann weitere Konfigurationsanpassungen erforderlich sind.

-

Proaktive Überwachung von Service-Level-Agreements (SLAs): Es gibt eine steigende Anzahl von Websites und Plattformen zu überwachen, jede mit ihrem eigenen SLA, aufgrund der zunehmenden Nutzung von Cloud-Umgebungen für viele der heutigen geschäftskritischen Unternehmensanwendungen. Wenn Sie diese Seiten proaktiv überwachen, können Sie garantieren, dass die Abläufe reibungslos funktionieren und die SLA-Standards eingehalten werden.

-

Wachstum des Unternehmens: In Wirklichkeit kann die Netzwerksichtbarkeit sowohl zum gegenwärtigen als auch zukünftigen Wachstum Ihres Unternehmens beitragen. Mit vollständiger Netzwerktransparenz können Sie schnell Muster erkennen und feststellen, wo und wie sich Ihre Netzwerkdaten ausbreiten. Dies ermöglicht es Ihnen, sich auf zukünftige Entwicklungen vorzubereiten und eine Phase des Nachholens zu vermeiden, die für Geschäftstransformationsinitiativen wie Daten- und Big-Data-Analysen, Cloud-Adoption und das Internet der Dinge (IoT) nachteilig sein könnte. Effektive Netzwerktransparenz ermöglicht die Erweiterung Ihres Netzwerks und Unternehmens.

-

Bandbreitenverwaltung: Es gibt Ihnen die Möglichkeit, Personen, Geräte und Apps zu überwachen und zu verwalten. Wenn Sie eine größere Anzahl von Mitarbeitern oder Apps in Ihrem Netzwerk haben, ermöglicht Ihnen die Netzwerksichtbarkeit, deren Zugriff zu überwachen und entsprechend anzupassen. Mit einem tieferen Verständnis der Bandbreitennutzung können Sie eine effektivere Strategie zur Qualitätssicherung entwickeln.

-

Minimierte Ausfallzeiten: Ein umfassendes Bild Ihres Netzwerks ermöglicht es Ihnen, die Ursache eines Problems zu identifizieren und somit die Ausfallzeiten des Netzwerks zu minimieren. Sichtbarkeit ermöglicht es Ihnen, Probleme zu untersuchen, bevor sie das Netzwerk beeinträchtigen.

-

Verbesserte Netzwerkeffizienz: Das jüngste rasante Wachstum der Fernarbeit hat zur Erweiterung und Komplexität von Netzwerken beigetragen, was zu Einrichtungsschwierigkeiten und Leistungsproblemen führen kann. Sichtbarkeit vereinfacht die Identifizierung von Verkehrsengpässen, Bandbreitenproblemen und nicht reagierenden Hosts sowie die Minimierung von Verzögerungen und Netzwerkoptimierung.

Wie erreichen Sie vollständige Sichtbarkeit Ihres Netzwerks?

Hier sind die Prinzipien, die Sie befolgen können, um vollständige Netzwerktransparenz in Ihrer IT-Infrastruktur zu erreichen:

-

Zuverlässliche und effiziente Datenerhebung: Die Verwendung automatisierter Technologien zur Erfassung und Analyse wesentlicher Daten ist eine einfache und kostengünstige Methode, um Sichtbarkeit zu gewinnen, unabhängig von der Größe Ihrer Organisation. Netzwerke erzeugen eine große Menge an Daten, und es ist verschwenderisch, alles manuell zu filtern.

Netzwerke erzeugen eine große Menge an Daten, die manuell ineffizient zu sortieren sind. Die Verwendung eines Tools beseitigt die Monotonie. Auf dem Markt gibt es mehrere Bedrohungsüberwachungssysteme, jedes mit einzigartigen Funktionen und Fähigkeiten. Zahlreiche Cybersicherheitsysteme basieren auf textbasierten Protokollen für Informationen und Analysen; jedoch hat diese Methodik ihre Nachteile. Sie bieten nicht die Tiefe der Informationen, die erforderlich ist, um alles, was in Ihrem Netzwerk geschieht, zu verstehen oder zu bewerten. Darüber hinaus könnten Bedrohungsakteure Protokolle vor deren Erstellung ändern oder sie nach einem Angriff entfernen, um schädliche Aktivitäten im Zielnetzwerk zu verbergen.

Um die Netzwerksichtbarkeit zu verbessern, suchen Sie nach einer Cybersicherheitstechnologie, die über das Protokollieren hinausgeht und tiefere Einblicke in die Netzwerkaktivität bietet.

Allerdings umfasst Netzwerktransparenz mehr als nur das Sammeln und Speichern großer Datenmengen an einem einzigen Ort. Erweiterte Sichtbarkeit beruht auch auf der Identifizierung und Analyse von Bedrohungen und Schwachstellen.

-

Risikobewertung: Die Analyse ist die zweite Phase, um Netzwerktransparenz zu erreichen. Das Ziel ist es, bedeutende Muster zu identifizieren, das Außergewöhnliche vom Gewöhnlichen zu unterscheiden und die Daten in einer leicht verdaulichen Form zu erhalten. Viele Bedrohungsüberwachungs- und Erkennungslösungen haben jedoch Schwierigkeiten damit. Sie schaffen es nicht, Fehlalarme zu entfernen, die fälschlicherweise das Vorhandensein einer Schwachstelle oder bösartigen Verhaltens implizieren oder harmlose Aktivitäten als verdächtig kennzeichnen. Fehlalarme verringern oder verschleiern die Sichtbarkeit des Netzwerks, lenken die Aufmerksamkeit von kritischen Bereichen ab und können zu Alarmmüdigkeit führen.

-

Kontextuelle und leicht verständliche Benachrichtigungen: Netzwerktransparenz erfordert ein genaues Verständnis davon, was falsch ist - Schwachstellen, Cyberangriffe und andere Probleme - und wie man sie behebt. Es ist entscheidend, wie Schlussfolgerungen und Daten Ihnen übermittelt werden.

Nach Erhalt einer Warnung ist es wichtig, die folgenden Maßnahmen in klarer, einfacher Sprache zu kennen. Da nicht jedes Unternehmen Zugang zu einem voll besetzten Team von erfahrenen Cybersicherheitsexperten hat. Werkzeuge, die Warnungen senden, ohne den Kontext zu erklären, was passiert und warum, sind unpraktisch. Es ist nicht immer offensichtlich, welche Maßnahmen zu ergreifen sind, wenn eine Warnung besagt, zum Beispiel:

"Unvollständige Anmeldesitzung auf 11.22.33.44 um 5:24 Uhr"

Unternehmen möchten zusätzliche Informationen und Einblicke darüber, was in ihrem Netzwerk geschieht, sowie die notwendigen Gegenmaßnahmen. Etwas in dieser Art wäre viel nützlicher und würde mehr Klarheit bieten:

"Tausende von Remote-IP-Adressen haben einen anhaltenden Brute-Force-Angriff auf den Remote Desktop Service auf DESKTOP-PC20 (10.10.20.20) gestartet." Es wird empfohlen, dieses System vom Internet zu isolieren und eine VPN-basierte Fernzugriffslösung zu verwenden. Lesen Sie weiter für zusätzliche Anweisungen oder kontaktieren Sie unsere Spezialisten für weitere Hilfe.

Werkzeuge, die Rauschen während der Analyse reduzieren und Alarme sinnvoll machen, können Ihnen helfen, Zeit zu sparen, Ermüdung zu verhindern und Ihr Netzwerk zu verstehen.

Was sind die besten Netzwerk-Visibility-Tools?��

Sie können die Netzwerkleistung, den Datenverkehr, die Big-Data-Analyse und kontrollierte Ressourcen mithilfe von Lösungen zur Netzwerktransparenz überwachen. Es gibt drei Bereitstellungsmethoden für Netzwerk-Visibility-Tools:

-

Netzwerk-Paket-Broker (NPB): Ein NPB ist ein Netzwerküberwachungstool, das Daten aus vielen Quellen sammelt und über das Netzwerk an Netzwerkbetriebs-, Anwendungsbetriebs- und Sicherheitsmanager sendet. Sie verringern die Belastung von Netzwerksicherheitstechnologien wie Intrusion Detection Systems (IDS), die von großen Datenmengen überwältigt werden könnten. Durch kontextbewusste Datenverarbeitung organisieren und übertragen sie Daten an Sicherheits- und Überwachungssysteme. Sie optimieren die Eingaben, die von anderen Sicherheitstechnologien empfangen werden, damit diese fundiertere Entscheidungen treffen können. Ein qualitativ hochwertiger NPB ist leistungsstark und skalierbar für wachsende Unternehmensnetzwerke.

-

TAPs: Dies sind Hardwaregeräte, die an bestimmten Stellen im Netzwerk platziert werden, um den Zugriff auf Netzwerkverkehr für Tests und Fehlersuche zu ermöglichen. Es erstellt eine Kopie des Netzwerkverkehrs und liefert diese Duplikate an ein anderes Netzwerkgerät, ohne den Netzwerkverkehr zu beeinträchtigen. Sie haben physische Einschränkungen, wie eine begrenzte Anzahl von Ports, da sie Hardwaregeräte sind. Gelegentlich auch als Bypass-Schalter bezeichnet.

-

SD-WAN: SD-WANs ersetzen den vorherigen, gerätezentrierten Ansatz zur Sichtbarkeit durch einen softwaredefinierten. Anstelle eines lokalen Geräts wird der Netzwerkverkehr über einen verwalteten Cloud-Dienst geleitet, der die Leistung und Sicherheit verbessert, indem er die Netzwerkkomplexität verringert und die inhärenten Grenzen physischer Geräte wie herkömmlicher Firewalls umgeht. SD-WAN sorgt für Sichtbarkeit und bietet gleichzeitig eine sichere Verbindung zu Cloud-Anwendungen.

In nur wenigen Jahren hat die Branche der Überwachung der Netzwerkleistung von Unternehmen bedeutende Veränderungen erlebt.

Mit Hilfe neuer Datenquellen, Methoden und KI sind die Netzwerküberwachungstools der Vergangenheit nur in der Lage, einen Bruchteil dessen zu liefern, was die Technologien von heute können. Die Entwicklungen sind so überzeugend, dass viele Unternehmen die Netzwerkleistungsüberwachung (NPM) durch neue Marketingbegriffe wie Netzwerk-Analytik und künstliche Intelligenz für IT-Betrieb (AIOps) ersetzen.

Während einige Anbieter weiterhin kleinere Organisationen mit ihren herkömmlichen NPM-Tools anvisieren, passen sich die meisten an, um die Leistungsprobleme zu lösen, mit denen größere Unternehmen aufgrund des steigenden Bedarfs an zuverlässigen Netzwerkdiensten konfrontiert sind. Das Wachstum von NPM bringt auch frischen Wettbewerb im Bereich der Leistungsüberwachung und -analyse auf einen Markt, der sowohl etablierte Anbieter als auch Startups mit spezialisierten Fähigkeiten auf maßgeschneiderten Plattformen umfasst.

Üblicherweise bieten Anbieter Managed Services als "Sichtbarkeitslösungen" an, die eine Reihe der vorgenannten und anderer Funktionen integrieren. Die folgenden sind Beispiele für Anbieter von Netzwerk-Transparenz und deren jeweilige Werkzeuge:

Die besten Lösungen zur Netzwerksichtbarkeit sind wie folgt:

- Niagara Networks: bietet TAPs, Paketbroker und seine Open Visibility Platform zum Hosten von virtualisierten Sicherheits- und Netzwerk-Anwendungen an.

- Gigamon: bietet sowohl physische als auch virtuelle TAPs und Aggregationsknoten an.

- Keysight: bietet Netzwerk-Paketbroker und Netzwerk-TAPs für Sichtbarkeit in physische und softwaredefinierte Netzwerke.

- Forescout

- Cisco

- Appdynamics

- AWS

- Cubro

Was sind die besten Open-Source-Netzwerküberwachungstools?

Bei der Suche nach Überwachungslösungen gibt es mehrere kostenlose und Open-Source-Netzwerküberwachungsprogramme. Die beste Open-Source-Netzwerküberwachungssoftware ist unten aufgeführt:

- Zabbix

- Prometheus

- Graphit

- Monitorix

- LibreNMS

- Nagios Core

- Icinga

- Cacti

- Zeek

Was sind die besten Praktiken für Netzwerk-Transparenz?

Eine geeignete Architektur für die Netzwerktransparenz sollte nachhaltig, skalierbar und flexibel sein.

-

Nachhaltigkeit: Die in einer Sichtbarkeitsarchitektur verwendeten Technologien müssen leicht aufgerüstet werden können, um höheren Netzwerkgeschwindigkeiten und neueren Netzwerkkomponenten gerecht zu werden.

-

Skalierbarkeit: Netzwerk-Transparenzlösungen sollten in der Lage sein, erhöhte Netzwerkgeschwindigkeiten und das daraus resultierende Ansteigen des Paketvolumens sowie die gesamte Skalierung des Netzwerks zu bewältigen, einschließlich der Hinzufügung neuer Infrastrukturen und geografischer Standorte.

-

Flexibilität: Technologien sollten anpassungsfähig sein und sich automatisch an Netzwerkänderungen anpassen können. Daher treten Wartungs- und Aktualisierungszyklen seltener auf.

Die folgenden sind Beispiele für bewährte Verfahren zur Entwicklung und Aufrechterhaltung von Netzwerk-Sichtbarkeitsarchitekturen:

-

Auswahl der Paketzugriffsmethode: Neben der Auswahl der Quelle der Pakete für Analyse und Überwachung müssen die Administratoren auch bestimmen, welche Pakete überwacht werden und wie. Testzugangspunkte (TAPs) für passives Monitoring und SPAN-Ports auf Netzwerkswitches für Port-Mirroring sind gängige Alternativen. TAPs verursachen oft wenig Stress für die Infrastruktur, aber sie führen eine kleine, aber wichtige Sicherheitsanfälligkeit in das Netzwerk ein. SPANs werden als anpassungsfähiger als TAPs angesehen, jedoch haben sie Leistungs- und Bandbreitenbeschränkungen.

-

Unterbringung virtueller Infrastrukturen: Um Cloud und Mobile in einem Netzwerk zu integrieren, könnten spezifische Technologien erforderlich sein, die zusätzliche Sichtbarkeitsprobleme verursachen, die typische Sichtbarkeitstechniken nicht erkennen können.

-

Bestimmung der Paketquelle: Anstatt sich mit jeder Paketquelle zu verbinden und diese zu überwachen, sollten Netzwerkmanager sich darauf konzentrieren, Daten von bestimmten Netzwerk-Knoten zu sammeln, die die größte Einsicht in andere Knoten bieten. Dies reduziert die Menge an unnötigen Daten und ermöglicht es anderen Netzwerktechnologien, effektiv zu arbeiten.

-

Passive vs. Active Deployment Technologies: Administratoren können zwischen einer passiven Strategie, die grundlegende Leistungsinformationen liefert, und einer aktiven Strategie wählen, die es Administratoren ermöglicht, den Datenverkehr mithilfe von Sichtbarkeitstechnologien neu zu ordnen.

Was sind die Herausforderungen der Netzwerktransparenz für Organisationen?

Technologietrends schaffen neue Chancen für Unternehmen, im aktuellen globalen Wirtschaftssystem zu konkurrieren. Darüber hinaus erschweren diese Muster die Erkennung und das Verständnis des ein- und ausgehenden Datenverkehrs des Unternehmens. Die Sichtbarkeit des Netzwerks wird für Unternehmen aufgrund von Cloud- und Mobilitätsblindstellen zu einem großen Problem. Alle den Verkehr auf einem MPLS-Netzwerk zu sehen, vermittelt einem Unternehmen ein falsches Sicherheitsgefühl. Probleme entstehen durch die aktuelle Kombination von MPLS, Internet-VPNs, mobilen Benutzern und Cloud-Diensten in Unternehmens-WANs. Diese Bedingungen machen es unmöglich, das gesamte WAN mit typischen Überwachungstools zu überwachen. Nachfolgend sind einige typische und besondere Hindernisse aufgeführt, auf die Unternehmen stoßen, während sie die Netzwerksichtbarkeit aufrechterhalten:

-

Komplexe Systeme: Moderne Netzwerke umfassen eine Vielzahl von Technologien zur Netzwerküberwachung und -analyse, einschließlich Firewalls, Datenverlustprävention (DLP), Eindringungspräventions- und -erkennungssystemen (IPS/IDS) und Antimalware-Software. Da Netzwerke immer komplexer werden und immer mehr Netzwerksegmente berücksichtigt werden müssen, wird es zunehmend herausfordernder, diese Teile effektiv zu verbinden, während die Leistung erhalten bleibt und alle Daten verfügbar gemacht werden.

-

Blinde Bereiche für die Sichtbarkeit: Während Cloud und Mobile erhebliche Leistungs Vorteile bieten, schaffen sie auch blinde Flecken in der Sichtbarkeitsarchitektur eines Netzwerks. Die Auswirkungen der Virtualisierung auf das Unternehmen sind ein Anstieg des "East-West"-Verkehrs, der aus Daten besteht, die zwischen virtuellen Ressourcen auf demselben physischen Host oder zwischen Blades auf demselben Server reisen. Traditionelle Techniken zur Überwachung des Datenverkehrs, während er über ein Netzwerkkabel zwischen zwei physischen Standorten reist, sind unzureichend für die Überwachung des virtuellen Datenverkehrs. Sie implementieren einen softwarebasierten virtuellen Tap, um den inter-VM-Verkehr zu überwachen und an Ihre Überwachungstools zu übertragen, um dieses Problem zu beheben. Die Cloud-Computing-Bewegung, die private, öffentliche und hybride Clouds, Infrastructure-as-a-Service (IaaS) und Platform-as-a-Service (PaaS) umfasst, wurde ebenfalls durch Virtualisierung ermöglicht. Skalierbarkeit und Ressourcenallokationskontrolle sind wichtige Vorteile, die sowohl die Virtualisierung als auch die Cloud gemeinsam haben. Dennoch wird es schwieriger, Datenflüsse zu erkennen und zu überwachen, wenn Unternehmen Arbeitslasten von Rechenzentren in öffentliche Clouds verlagern, was zur Entstehung neuer blinder Flecken führt.

Darüber hinaus nutzen Organisationen viele Cloud-Umgebungen und Cloud-Anwendungen. Laut der Verizon-Studie "State of the Market: Enterprise Cloud 2016" nutzen mehr als vierzig Prozent der Unternehmen derzeit fünf oder mehr Cloud-Anbieter, während die Okta-Studie "Corporation@Work 2016" zeigte, dass das typische Unternehmen zwischen zehn und sechzehn öffentliche Cloud-Anwendungen einsetzt.

Obwohl die Cloud unvergleichliche Flexibilität bietet, zwingt sie Unternehmen auch dazu, ihre herkömmliche Netzwerkgrenze zu erweitern, oft in Bereiche, in denen sie weder Sicht noch Kontrolle haben. Diese blinden Flecken können schnell zu Zufluchtsorten für Sicherheitsgefahren werden, die im Schatten lauern.

-

Remote Workforces: Kunden und Mitarbeiter sind nicht mehr an Arbeitsplätze gebunden und verlangen Zugang zu Apps und Daten von jedem Standort, auf jedem Gerät, zu jeder Zeit. Virtuelle private Netzwerke (VPNs) ermöglichen es den Mitarbeitern, sicher von einem entfernten Standort aus zu arbeiten, jedoch auf Kosten der Sichtbarkeit, die durch die lokale Mitarbeitertechnologie geboten wird. Software-defined WAN (SD-WAN) bietet eine Lösung für dieses Problem. Viele Unternehmen lassen mobile Benutzer direkt mit der Cloud verbinden, was die Sichtbarkeit verringert. Der Netzwerkperimeter, der lange Zeit fest durch eine Firewall zwischen dem Arbeitsplatznetzwerk und dem Internet abgegrenzt war, erodiert, da die Nutzer mobiler werden und das Unternehmen mehr Geschäfte in der Cloud abwickelt. Ohne eine definierte Grenze ist es schwieriger, alle netzwerkbezogenen Flüsse zu erkennen, die das Unternehmen betreffen.

Viele Standard-Netzwerküberwachungstechnologien und Sicherheitskontrollen, wie das Simple Network Management Protocol (SNMP), sind in der Cloud weniger effektiv. Dies liegt daran, dass sie möglicherweise für lokale Netzwerke vor dem Aufkommen des Cloud-Computing konfiguriert wurden und sich nun nicht an den neuen Netztyp anpassen lassen.

-

Einschränkungen der Sichtbarkeitstools: Typischerweise wird die Sichtbarkeit durch eine Sammlung von Netzwerksichtbarkeitstechnologien aufrechterhalten und verwaltet, von denen jede ihre eigenen spezifischen Funktionen und Einschränkungen hat. Moderne Netzwerkswitches bieten beispielsweise nur wenige Switched Port Analyzer (SPAN)-Ports. Sie sind auch an physische oder virtuelle standortspezifische Geräte wie Next-Generation Firewalls (NGFWs), Secure Web Gateways (SWGs) und Unified Threat Management (UTM) Appliances gebunden. Geräte müssen für jede Site im WAN beschafft, geliefert und gewartet werden. Die Alternative besteht darin, den gesamten Datenverkehr zu einem zentralen Punkt im WAN zur Inspektion zurückzuführen, was Verzögerungen verursacht und die Leistung negativ beeinflusst.

Anders ausgedrückt, der gerätebasierte Ansatz zur Netzwerküberwachung und -sicherheit funktioniert in einem großen Netzwerk nicht gut. Je mehr Geräte ein Unternehmen hat, desto schwieriger ist es, ein Netzwerk zu warten. Ein Hardware-Upgrade ist erforderlich, um mehr Datenverkehr zu untersuchen und zu analysieren, als derzeit mit den eingebauten Fähigkeiten eines Geräts möglich ist. Abgesehen von der Bereitstellung und Inbetriebnahme müssen Geräte gewartet, gepatcht und schließlich ersetzt werden. Ein Flickenteppich aus Apps, Firmware-Updates und Regeln könnte entstehen, während sich die Organisation ausdehnt. Ein Mangel an Netzwerktransparenz und mögliche Sicherheitsrisiken aufgrund von Aufsicht oder Richtlinienabweichungen an verschiedenen Standorten sind die Folgen.

Bestehende Werkzeuge könnten weniger effektiv werden, wenn die physische Netzwerkarchitektur aufgerüstet wird, da ihnen möglicherweise die Verarbeitungsleistung für erhöhte Netzwerkbandbreite und -durchsatz fehlt. Außerdem könnten Systeme zur Überwachung der Netzwerkleistung überfordert sein, wenn ihnen unverständliche oder übermäßige Datenmengen präsentiert werden.

-

Verschlüsselte Daten: Ein erheblicher Teil des aktuellen Netzwerkverkehrs ist verschlüsselt, was die Sichtbarkeit erschwert. Google gab bekannt, dass im ersten Quartal 2016 etwa 80 % des globalen Datenverkehrs verschlüsselt waren. Leider verwenden Angreifer auch SSL-Verschlüsselung, um Bedrohungen und Angriffsaktivitäten zu verbergen. Daher dürfen Unternehmen SSL-verschlüsselte Kommunikation nicht mehr ohne Überprüfung in ihren internen Netzwerken weiterleiten. Eingehender und ausgehender SSL-Verkehr, bevor er sein endgültiges Ziel erreicht, um Risiken und Gefahren wie Verstöße gegen die Vorschriften, Datenlecks, Malware, Eindringversuche und Angriffs-Kommunikation zu erkennen.

-

Internet der Dinge (IoT): Zuletzt hat der IoT-Trend einen neuen Markt für Milliarden von "intelligenten, vernetzten" Geräten und Produkten geschaffen, darunter Sicherheitskameras, intelligente Thermometer, Haushaltsgeräte und Automobile, die mit dem Internet verbunden sind und massive Mengen an Daten sammeln, speichern, übertragen und teilen. Viele dieser IoT-Geräte werden neuartige Rechenmodelle wie Mobile Edge Computing (MEC) und "Fog" Computing verwenden, um den Netzwerkumfang weiter zu erweitern. Leider wird in dem Wettlauf, der Erste auf dem Markt zu sein, die Sicherheit bei einer Reihe dieser Gadgets und Produkte oft vernachlässigt oder bestenfalls als nachträglicher Gedanke behandelt.

IoT wird ein wichtiger Datenlieferant sein. Bis 2020 gab es laut Gartner 26 Milliarden eingesetzte IoT-Geräte, und IoT-Produkt- und Dienstleister erzielten zusätzliche Einnahmen von über 300 Milliarden Dollar, hauptsächlich aus Dienstleistungen. Benutzer müssen offene Standards übernehmen, die Datenzugang, Sicherheitsüberwachung und Leistungsanalysen bieten, damit das IoT gedeihen kann.

Wie beeinflusst die Netzwerksichtbarkeit Ihre Netzwerksicherheit?

Ein Unternehmensnetzwerk ist für Bedrohungsakteure verlockend, und infolgedessen steigt die Möglichkeit großangelegter, zerstörerischer Sicherheitsverletzungen jeden Tag. Aufgrund der beispiellosen Digitalisierung, die von Organisationen weltweit angewendet wird, und der zunehmenden Komplexität der Cyberkriminalität können Cyberangriffe viele verschiedene Formen annehmen. Ohne Entdeckung könnten Bedrohungsakteure einfach blinde Flecken ausnutzen, um sich lateral im Netzwerk zu bewegen oder Zugriffsprivilegien missbrauchen.

Laut der Forschung von McKinsey beschleunigte die COVID-19-Pandemie die digitale Akzeptanz innerhalb von nur acht Wochen um das Fünffache. Während sich das Bedrohungsumfeld weiterentwickelt und ausdehnt, haben neue Technologien die Schwierigkeit der Netzwerksicherheit für Unternehmen in allen Branchen erhöht.

Die Implementierung einer soliden Netzwerksicherheitsgrundlage, die den zukünftigen Erfolg einer Organisation unterstützen kann, ist entscheidend, wenn sie sich auf eine reibungslose, kontinuierliche Geschäftsentwicklung konzentrieren möchte.

Umfassende Netzwerktransparenz ist entscheidend für eine erfolgreiche Cybersicherheitsstrategie, und eine Single Pane of Glass -Perspektive ist der einzige Weg, um schnell auf komplexe, anhaltende Bedrohungen (APTs) zu reagieren und sie zu identifizieren. Ohne dies könnte sich Malware schnell verbreiten und von herkömmlichen Sicherheitstechnologien unentdeckt bleiben, was erheblichen und möglicherweise irreversiblen Schaden anrichten würde.

Wenn es darum geht, bösartige Netzwerkaktivitäten zu identifizieren und darauf zu reagieren, ist Zeit von entscheidender Bedeutung. Cyberangriffe und -risiken, sowohl interne als auch externe, müssen so schnell wie möglich entdeckt werden, um Schäden zu verringern oder zu verhindern und sicherzustellen, dass Unternehmen zusätzlichen Wert aus den jüngsten Digitalisierungsinitiativen schöpfen können.

Dieser Mangel an Sichtbarkeit ermöglicht es Angriffen, innerhalb des Sicherheitsperimeters einer Organisation zu beginnen und weiten Netzwerkzugang zu erlangen. Zum Beispiel könnte ein böswilliger privilegierter Benutzer seinen Zugang missbrauchen, oder ein Angreifer mit echten Zugangsdaten könnte unbemerkt lateral im Netzwerk bewegen. Das Problem erstreckt sich jedoch über den Netzwerkperimeter hinaus. Mit begrenztem Einblick in Netzwerksicherheitsrisiken, die außerhalb des Perimeters überwacht werden müssen, wie zum Beispiel in der Cloud, stehen Organisationen vor Schwierigkeiten.

Die Fähigkeit zur Erkennung allein ist nicht mehr ausreichend. Organisationen müssen Risiken vermeiden, identifizieren, darauf reagieren und managen, um die wichtigen Daten ihres Unternehmens zu sichern, das Unternehmenswachstum aufrechtzuerhalten und ihre Marke zu verteidigen.

Netzwerkdaten sind oft das frühe Zeichen eines Sicherheitsvorfalls, aber ohne Sichtbarkeit auf die notwendigen Daten sind Unternehmen nicht in der Lage, das Problem zu identifizieren und Korrekturmaßnahmen zu ergreifen. Fortschritte in der zentralisierten, maschinenbasierten Analyse ermöglichen es, netzwerkbasierte Bedrohungen schneller und effektiver zu identifizieren, wodurch Unternehmen die Existenz feindlicher Bedrohungsakteure innerhalb eines Netzwerks präziser erkennen können.

SIEM funktioniert, indem es Protokolle aller Netzwerkkomponenten untersucht. Jeder Protokolleintrag von einem netzwerkzugänglichen Dienst oder einer Anwendung kann wichtige Informationen über aktuelle Risiken enthalten. SIEM kann alle relevanten Protokolle einsehen und deren Informationen in Sicherheitsanalysen kombinieren, wenn das Netzwerk vollständig sichtbar ist.

Schlecht gewartete tragbare Geräte, wie Handys, stellen ein Sicherheitsrisiko dar. Ihre Besitzer könnten nachlässig gewesen sein und Malware sowie Spyware ihre Geräte infizieren lassen. Netzwerksichtbarkeit ermöglicht es Managern, zu beurteilen, ob das Verhalten eines Benutzers den Vorschriften entspricht und schädliches Verhalten anzeigt.

Hybride Machine Learning (ML) und regelbasierte Erkennungsanalytik können eine umfassende Perspektive und eine zuverlässige Netzwerk-Erkennungs- und Reaktionslösung (NDR) bieten. Eine NDR-Lösung ist ein spezialisiertes Netzwerksicherheitssystem, das komplexe netzwerkbasierte Bedrohungen in Echtzeit identifiziert und Sicherheitsorchestrierung, Automatisierung und Reaktionsfähigkeiten (SOAR) umfasst.

Eine NDR-Lösung bietet eine vollständige Sammlung von Modulen, Dashboards und Prozessen, die es Unternehmen ermöglichen, APTs mit weniger Ressourcen zu vermeiden, zu erkennen, darauf zu reagieren und einzudämmen.

-

Prävention: Eine NDR-Lösung ermöglicht es Sicherheitsteams, ein Reifegradmodell für Sicherheitsoperationen in den internen und externen Systemen ihres Unternehmens zu implementieren und aufrechtzuerhalten. Sie erhalten die notwendigen Werkzeuge, um in Remote- und Hybrid-Arbeitsumgebungen auf Angriffe aufmerksam zu werden, mit Sicherheitskonformität an allen anfälligen Berührungspunkten.

-

Erkennen: Eine NDR-Lösung beseitigt schnell blinde Flecken, indem sie die Bedrohungserkennung mit ausgeklügelten Modellen und maschinellem Lernen verbessert und somit Fehlalarme reduziert. Organisationen können Anomalien in ihrem gesamten Datenbestand erkennen, was ihnen ein Echtzeit-Bewusstsein für Bedrohungen verschafft.

-

Reagieren: Ein NDR-System ermöglicht es Unternehmen, relevantere Warnungen mit Kontext zu erhalten, wodurch Ermittler schnellere und effektivere Schlussfolgerungen ziehen können. Auf Knopfdruck können Sicherheitsteams Endpunkte isolieren, den Netzwerkzugang deaktivieren, Benutzer sperren und Prozesse beenden.

Mit einer NDR-Lösung können Sicherheitsteams potenzielle Schäden und Störungen verringern, indem sie die notwendigen Informationen und Unterstützung erhalten, um die Art des Angriffs zu bestimmen und schnell zu handeln. Dies ermöglicht es den Teams, schnell zu bewerten, welche wesentlichen Geschäftssysteme infiltriert wurden, welche Daten beschädigt wurden und ob noch unbefugte Zugriffsstellen bestehen.

Mit der richtigen Sicherheitsoperationsplattform können Unternehmen ein besseres Bewusstsein für ihre Schwächen, Verwundbarkeiten und die daraus resultierende Anfälligkeit gegenüber netzwerkbasierten Bedrohungen erlangen, um ihre allgemeine Sicherheitslage und Bedrohungsresistenz zu verbessern.

Sobald eine Organisation mit den richtigen Daten ausgestattet ist, um eine Netzwerkgefahr zu identifizieren und die geeignete Lösung zu ihrer Beseitigung zu finden, wird Netzwerkschutz möglich. NDR ermöglicht die Echtzeiterkennung von seitlicher Bewegung, Datenexfiltration, Viruskompromittierung, Ransomware und anderen Bedrohungen.

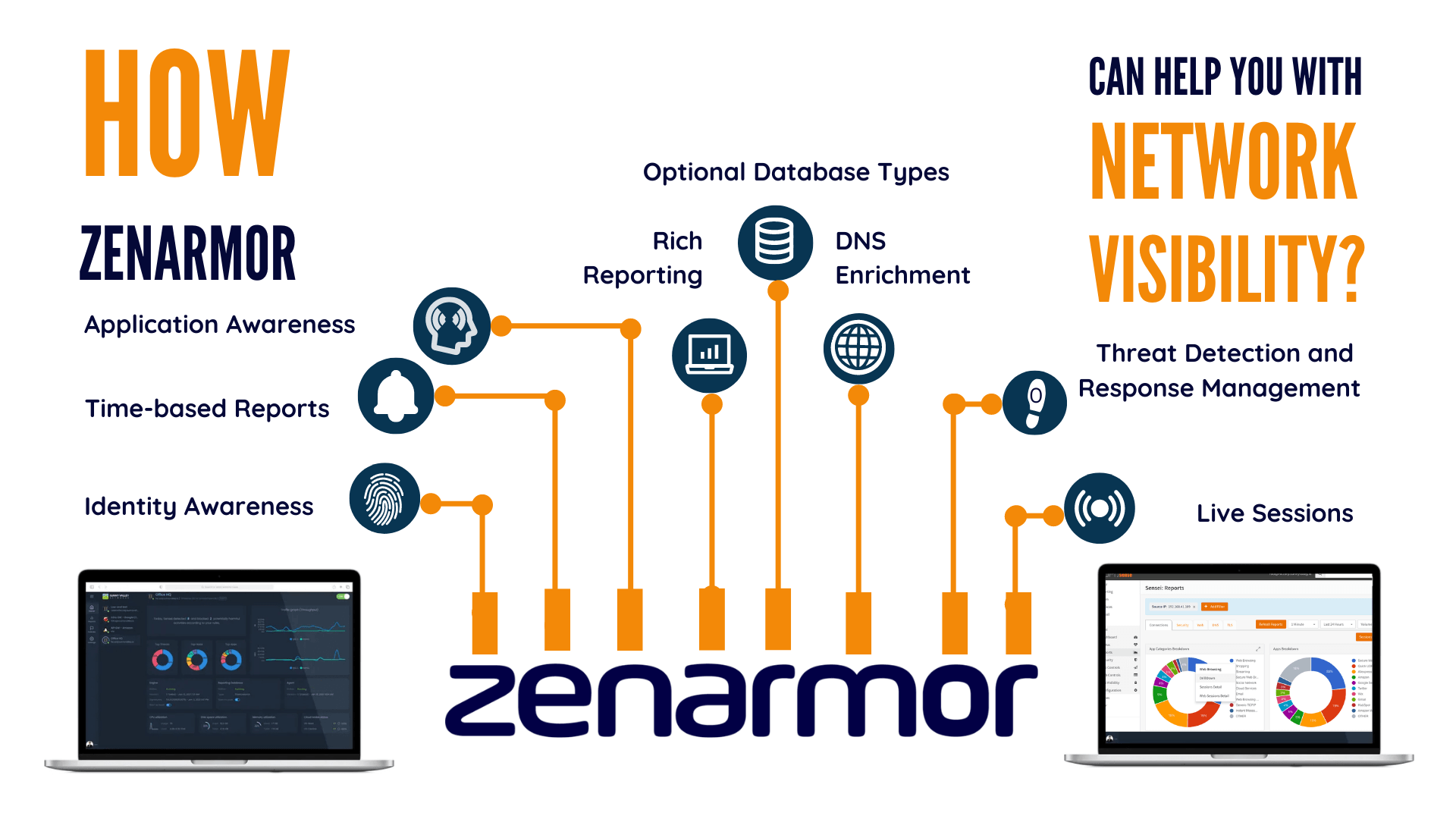

Wie Zenarmor Ihnen bei der Netzwerktransparenz helfen kann?

Zenarmor ist eine Next-Generation-Firewall, die in Ihren Räumlichkeiten oder in jeder Cloud bereitgestellt werden kann. Es kann auf Bare-Metal-Systemen mit einem FreeBSD-basierten System wie OPNsense oder pfSense, einem Linux-basierten System wie RHEL-Server oder Ubuntu oder auf einer Cloud-Plattform wie AWS oder Google Cloud Platform implementiert und mit Zenconsole verwaltet werden.

Neben der Bereitstellung eines Überblicks über die Netzwerkaktivitäten ermöglicht die robuste Reporting-Funktionalität von Zenarmor die einfache Erstellung von Berichten für Analysen und Compliance. Die Berichte kombinieren und erleichtern die Visualisierung aller Netzwerksicherheitstelemtrie. Beginnend mit einer Präsentation des unternehmensweiten Überblicks können die Benutzer tiefer eintauchen, um Informationen zu jeder Beziehung zu erhalten.

Aufgrund der enormen Datenmenge kann die Analyse der von mehreren Firewalls bereitgestellten Informationen, selbst auf einer Firewall-für-Firewall-Basis, mühsam und herausfordernd sein. Aufgrund dessen besteht eine hohe Wahrscheinlichkeit, dass kritische Warnmeldungen übersehen oder ignoriert werden. Ähnlich wie das Central Policy Management es Ihnen ermöglicht, alle Ihre Berichte an eine einzelne Instanz zu übermitteln, die einem Projekt gewidmet ist, ermöglicht Ihnen die Zenarmor Cloud Central Management-Funktion dasselbe für Berichte. Dies ermöglicht es Ihnen, Ihre Analyse mit einer hochrangigen, umfassenden Perspektive zu beginnen und dann so tief wie möglich in spezifische Firewalls und sogar Netzwerkverbindungen einzutauchen.

Die Zenarmor-Funktionen, die Ihnen vollständige Netzwerktransparenz bieten, sind wie folgt zusammengefasst:

-

Umfangreiche Berichterstattung: Zenarmor bietet Netzwerk-Sicherheitsexperten sechs vorkonfigurierte Berichtstypen und über sechzig der anspruchsvollsten, aufschlussreichsten und nützlichsten Diagramme. Sie können auch neue benutzerdefinierte Berichte für zusätzliche Zeiträume und Metriken wie Sitzung, Paket und Volumen gemäß Ihren Bedürfnissen erstellen. Zu verschiedenen Zeitpunkten ist es möglich, eine Zusammenfassung der Netzwerkverkehrsdaten und der Bedrohungsaktivitätssitzungen zu erhalten.

Mit den Reporting-Funktionen von Zenarmor können Sie innerhalb von Minuten Sicherheitslücken im gesamten Netzwerk aufdecken. Zusätzlich können Sie tiefer in die Daten der Website eintauchen, indem Sie auf eines der angezeigten Diagramme klicken und die Daten dann filtern. Es wird sofort auf alle Diagramme angewendet. Bei der Risikosuche ist das Drill-Down-Filtering sehr vorteilhaft.

-

Optionale Datenbanktypen: Die folgenden Berichtsdatenbanktypen werden unterstützt:

- Elasticsearch: Elasticsearch wird von großen Unternehmen bevorzugt, die lokal und remote implementiert werden können.

- MongoDB: MongoDB eignet sich für KMUs mit durchschnittlichen Systemressourcen.

- SQLite: SQLite bietet Netzwerk-Sicherheit auf Unternehmensebene für kleinere Kontexte. Durch die Aktivierung von SQLite (der weltweit beliebtesten Datenbank-Engine) auf einem Firewall-Knoten ist es möglich, die Notwendigkeit teurer Netzwerksicherheitsgeräte zu beseitigen. SQLite ist eine leichtgewichtige Datenbank, die alle umfassenden Analyse- und Berichtswerkzeuge liefert, die in einem Zuhause oder kleinen Büro benötigt werden, sowie alle Vorteile einer leichtgewichtigen Datenbank im Vergleich zum alternativen MongoDB-Backend.

-

DNS-Anreicherung: Zenarmor unterstützt mehrere DNS-Anreicherungsoptionen zur Berichtserstellung. Durch das Festlegen eines DNS-Servers für Reverse-IP-Abfragen können Hostnamen für Berichte aufgelöst werden. Das Aktivieren von Echtzeit-DNS-Umkehrabfragen ermöglicht es Ihnen, den Hostnamen jeder IP-Adresse in Ihrem lokalen Netzwerk zu bestimmen.

-

Live-Sitzungen: Zenarmor bietet die Funktionalität der Live-Sitzungen an. Auf der Seite der Live-Sitzung werden umfangreiche Verbindungsprotokolle in einem sortierbaren Format angezeigt. Diese Ansicht ist nützlich, um Einblicke in die derzeit auf Ihrem Netzwerk stattfindenden Aktivitäten zu erhalten.

-

Zeitbasierte Berichte: In unterschiedlichen Zeitintervallen können Sie eine Zusammenfassung der Verkehrsdaten Ihres Netzwerks und der Bedrohungsaktivitätssitzungen einsehen. Mit den Reporting-Tools von Zenarmor können Sie Netzwerk-Sicherheitsanfälligkeiten in Ihrem Netzwerk leicht identifizieren.

-

Anwendungsbewusstsein: Zenarmor NGFW bietet Netzwerkverkehrsüberwachung auf Anwendungsebene, ohne dass mehrere Geräte installiert werden müssen. Es bietet Organisationen unbegrenzte Skalierbarkeit und umfassende Verkehrsinspektion.

-

Identitätsbewusstsein: Zenarmors identitätsbewusste Engine ermöglicht eine geschäftszentrierte Netzwerktransparenz. Um die Netzwerkplanung zu optimieren, kann das IT-Team Aktivitäten und Netzwerkströme auf Gruppen-, Host- und Benutzerebene einsehen.

-

Bedrohungserkennung und Reaktionsmanagement: Netzwerktransparenz mit Null-Fußabdruck kann mit Zenarmor erreicht werden, das Informationen für den gesamten LAN- und Internetverkehr sammelt, ohne dass Netzwerksonden eingesetzt werden müssen.

Abbildung 1. Wie Zenarmor Ihnen bei der Netzwerktransparenz helfen kann

Ist Netzwerk-Transparenz anders als Netzwerk-Überwachung und Beobachtbarkeit?

Es gibt erhebliche Überschneidungen zwischen Netzwerk-Observierbarkeit und den gebräuchlicheren Begriffen "Netzwerküberwachung" und/oder "Netzwerktransparenz", aber Netzwerk-Observierbarkeit hat eine separate Bedeutung und Anwendung. Lassen Sie uns dies im Detail untersuchen, um allen Netzwerkadministratoren, die möglicherweise verwirrt sind, zu helfen.

Was ist der Unterschied zwischen Netzwerk-Transparenz und Netzwerk-Überwachung?

Um die Gesundheit von Netzwerkgeräten zu überwachen, umfasst das Netzwerkmonitoring das Sammeln bestimmter Metriken wie NetFlow, SNMP oder Paketdaten. Es reagiert auf präzise Anfragen zur Leistung bestimmter Geräte, wie zum Beispiel "ist dieser Knoten überlastet?". Die Überwachung ist reaktiv, da das IT-Team während der Einrichtung auswählen muss, was und wo überwacht werden soll. Sie müssen entscheiden, wo sie Proben im Netzwerk installieren oder von welchen Geräten sie Metriken sammeln. Die Überwachung all dieser separaten Teile wird schwieriger, je komplizierter das Netzwerk wird, insbesondere mit der zunehmenden Nutzung von Software-as-a-Service (SaaS)-Anwendungen und öffentlichen sowie privaten Clouds.

Die Überwachung ist ebenfalls eingeschränkt, da sie nur die Elemente überwacht, für die sie konzipiert ist, und kein umfassendes Bild des Netzwerks liefert. IT wird einen blinden Fleck haben, wenn ein Problem in einem Bereich auftritt, in dem keine Überwachung eingerichtet wurde. Mehr blinde Bereiche deuten auf eine weniger umfassende Sichtweise hin. Darüber hinaus ist es eine gewaltige Herausforderung, die gesammelten Daten aus zahlreichen Netzwerkkomponenten zu korrelieren und zu interpretieren. Dies führt zu einem Problem, das als "Wassermelonen-Dashboards" bekannt ist, bei dem die Berichte des Überwachungstools alle grün sind, die Verbraucher jedoch weiterhin von schlechten Serviceerfahrungen berichten (außen grün, innen rot).

Überwachungswerkzeuge (wie Paketbroker und Netzwerk-TAPs) spielen eine entscheidende Rolle bei Lösungen zur Netzwerktransparenz und -beobachtbarkeit, indem sie als die "Rohrleitungen" fungieren, die die Daten sammeln und bereitstellen, auf die diese komplexeren Lösungen angewiesen sind.

Netzwerk-Transparenz ist das Ergebnis einer effektiven Überwachung; die Netzwerküberwachung verschafft dem IT-Team Sichtbarkeit. Es beinhaltet ein tieferes Verständnis von allem, was im Netzwerk geschieht. Es dürfen keine blinden Flecken vorhanden sein, in denen Probleme unentdeckt bleiben könnten; die Sichtbarkeit muss vollständig sein. Die Sichtbarkeit benötigt auch umfassende Daten, wie vollständige Paketaufzeichnungen, zusätzlich zu NetFlow- und Protokolldaten. Überwachungstools wie Paketbroker sind wesentliche Bestandteile von Netzwerksichtbarkeitssystemen. Allerdings erfordert die Netzwerktransparenz auch die Fähigkeit zur Paketaufzeichnung und -speicherung sowie die Möglichkeit, Netzwerkdaten aus öffentlichen Cloud-Installationen und SaaS-Anwendungen zu erfassen. Dieser Schwerpunkt auf umfangreichen, detaillierten Daten von allen Netzwerkkomponenten unterscheidet die Netzwerktransparenz von Netzwerküberwachung.

Das Sicherheitsteam ist oft an der Netzwerksichtbarkeit interessiert, da sie Zugang zu vollständigen Paketdaten benötigen, um nach Malware-Signaturen und ungewöhnlichen Aktivitäten zu suchen sowie Bedrohungen zu jagen. Die Sichtbarkeit des Netzwerks ist für ein effektives Network Detection and Response (NDR)-System unerlässlich. Sichtbarkeit ermöglicht es der IT-Disziplin der Network Security Operations (NetSecOps), sich zu entwickeln.

Was ist der Unterschied zwischen Netzwerk-Visibility und Netzwerk-Observability?

Forschung, die 2020 von Gartner veröffentlicht wurde, charakterisierte Netzwerkbeobachtbarkeit als:

"die Entwicklung des Monitorings zu einem Prozess, der Einblicke in digitale Geschäftsanwendungen bietet, Innovationen beschleunigt und das Kundenerlebnis verbessert".

Zu sagen, dass ein Netzwerk "beobachtbar" ist, bedeutet, dass IT-Teams schnell verstehen können, wie das Netzwerk die darauf angewiesenen Dienste und Erfahrungen beeinflusst. Dies ist die umfassende, ganzheitliche Perspektive. Typischerweise konzentrieren sich Messungen der Netzwerkbeobachtbarkeit auf die gesamte Verbindung und die Endbenutzererfahrung, anstatt auf die einzelnen Geräte entlang des Pfades.

Das Hauptziel der Netzwerkbeobachtbarkeit besteht darin, Netzwerkabhängigkeiten oder -fehler proaktiv zu identifizieren, bevor sie Benutzer oder Dienste beeinträchtigen. Dann kann das IT-Team, falls erforderlich, weitere Untersuchungen mit den vorhandenen Netzwerk-Sichtbarkeitsmaßnahmen durchführen. Die Beobachtbarkeit kann auch automatisiert oder intelligent gemacht werden, indem Methoden des maschinellen Lernens und der Big-Data-Analyse auf die umfassenden Netzwerkdaten der Sichtbarkeitslösungen geschichtet werden. Zahlreiche CIOs und CISOs sind an diesem Ziel interessiert. Beobachtbarkeit ebnet auch den Weg für AIOps, bei denen die Lösung von Netzwerkproblemen vollständig automatisiert ist. Anstatt sich auf das NetOps-Team zu verlassen, um Probleme bei der Fehlersuche zu erkennen, zeichnet sich eine Observability-Lösung durch ihre Fähigkeit aus, diese automatisch zu identifizieren.

Die zunehmende Nutzung von Cloud- und SaaS-Anwendungen hat die Grenzen der herkömmlichen Netzwerküberwachung aufgezeigt, was zu einer gestiegenen Nachfrage nach Observability geführt hat. Es gab keine Möglichkeit für IT-Teams, die Pakete zu sehen, die zwischen ihren cloudbasierten Anwendungen fließen, als die drei Hauptanbieter öffentlicher Cloud zuvor unsichtbar waren. Überwachungstools, die in die öffentliche Cloud integriert sind, bieten nur einen teilweisen Überblick über die Situation. Beobachtbarkeit-Lösungen tragen zur Nachfrage nach einer Multi-Cloud- oder Hybrid-Cloud-Perspektive im Netzwerk bei.

Moderne Netzwerk-Infrastrukturen sind verstreut und kompliziert. Die schnelle und korrekte Identifizierung der Ursachen von Problemen, insbesondere wenn sie außerhalb des typischen Tech-Stacks liegen, bleibt eine zentrale Herausforderung für IT-Teams. Die Beobachtbarkeit des Netzwerks gewinnt an Popularität, da sie verspricht, diese Schwierigkeit zu verringern. Erfolgreiche Netzwerk-Observierbarkeit kann dem Unternehmen erheblichen Wert in Form von verkürzter Mean Time to Resolution, produktiveren Mitarbeitern und zufriedeneren Kunden sowie mehr Zeit für das IT-Personal, um sich anderen Initiativen zu widmen, bieten.

Die Geschichte und Entwicklung der Netzwerktransparenz

Früher erforderte die Fehlersuche, dass man sich einzeln in Netzwerkgeräte einloggen musste, um die Protokolle durchzugehen. Glücklicherweise wurde SNMP Ende der 1980er Jahre eingeführt, was es Ingenieuren ermöglichte, Netzwerkgeräte aus der Ferne zu verwalten. Es entwickelte sich schnell zu einer Methode zur Erfassung und Verwaltung von Informationen über Geräte. Es stellte den Beginn der Netzwerktransparenz dar.

1995 wurde NetFlow eingeführt, das es uns ermöglichte, Netzwerkverkehrsdaten direkt von unseren Routern und Switches an einen zentralen Flow-Collector zu übertragen. Flow-Daten waren ein bedeutender Fortschritt in der Art von Daten, die wir sammeln konnten, da sie es uns ermöglichten, Informationen über die Programmaktivität zusätzlich zur CPU- und Linknutzung zu erhalten.

Dann sahen wir die ersten Dashboards, die SNMP-Alarme und Netzwerkverkehrsstatistiken durch lebendige Balkendiagramme und Tortendiagramme anzeigten. Die Tatsache ist, dass die Branche hier vorübergehend inne hielt. Wir wurden geschickter im Umgang mit SNMP und Flow-Analyse, die Grafiken wurden ansprechender, und die Menüs wurden optimiert. Es war jedoch eine Sammlung von SNMP-Traps und Flow-Collectoren im Hintergrund.

Diese erste Generation von Netzwerkleistungsüberwachungstools konzentrierte sich hauptsächlich darauf, die Sichtbarkeit in Geschäftsnetsysteme und die damit verbundenen Serverkomponenten zu verbessern. Dies umfasst grundlegende Agent- und agentenlose Netzwerkserver- und Appliance-Überwachungsfunktionen. Diese Technologien boten Netzwerkprofis die optimale Kombination aus Sichtbarkeit und Alarmierungsfunktionen für die Mehrheit der Unternehmensverkabelten und drahtlosen LANs (WLANs), Weitverkehrsnetze (WANs) und privat verwalteten Datennetze zu dieser Zeit.

Die heutigen Anforderungen unterscheiden sich etwas von denen der Mitte der 1990er Jahre. Als Virtualisierung, IaaS, Hybrid-Cloud, Edge-Computing und WAN-Verbindungsoptionen voranschritten, wurde offensichtlich, dass die Datenquellen und Methoden, die zur Bereitstellung von Informationen zum Netzwerkstatus verwendet wurden, an Sichtbarkeit mangelten. Die Netzwerksichtbarkeit musste sich anpassen, da sich die Technologie, für die Sichtbarkeit erforderlich war, geändert hatte. Infolgedessen beinhalten neue Lösungen zur Überwachung der Netzwerkleistung weitaus ausgeklügeltere Deep Packet Inspection (DPI) und Streaming-Netzwerk-Telemetriedaten-Erfassungs- und Analysefähigkeiten in ihren gesamten Plattformen.

Allerdings reicht es nicht mehr aus, die Funktionsweise der Netzwerkkomponenten zu überwachen. Heutige Unternehmen wünschen sich ein umfassenderes, ganzheitlicheres und intelligenteres Bild der Gesundheit und Leistung einer breiten Palette von Endgeräten, Apps und SaaS-basierten Diensten. Da diese Überwachungsaktivitäten alle mit der Gesundheit des Netzwerks beginnen und enden, ist das Netzwerkteam letztendlich für die Überwachung aller Geräte, Anwendungen und Dienstflüsse verantwortlich. Dies impliziert, dass zahlreiche Funktionen der Anwendungsleistungsüberwachung in NPM-Systeme eingeschlichen sind, wodurch ehemals getrennte Aufgaben kombiniert wurden.

In der Zwischenzeit hat die Einführung von IoT-Technologien eine engere Verbindung zwischen Leistungs- und Sicherheitsüberwachung erforderlich gemacht, unter Verwendung fortschrittlicher NPM-Tools. IT-Organisationen müssen zunehmend die Leistung und Sicherheit von Dutzenden, Hunderten oder sogar Tausenden von autonomen Internet of Things (IoT)-Sensoren überwachen und verwalten, die weltweit mit Unternehmens- und nicht-unternehmenseigenen Netzwerken verbunden sind. Das Sammeln von Daten aus zahlreichen Quellen, einschließlich des Netzwerks selbst, ist die effektivste Methode, um Einblicke in den Gesundheitszustand dieser Geräte zu gewinnen.

Moderne Netzwerk-Transparenzplattformen beginnen, maschinelles Lernen (ML) und künstliche Intelligenz (KI) zu nutzen, indem sie Daten aus mehreren Quellen analysieren, um die Identifizierung, Ursachenanalyse und die notwendigen Schritte zur Behebung von Leistungs- und sogar Sicherheitsproblemen zu automatisieren. Diese prädiktive Analyse ermöglicht es Unternehmen, die für die Identifizierung und Behebung von Problemen erforderliche Zeit drastisch zu verkürzen. Dieser neue Grad an Leistungsfähigkeit zeigt auch, dass der Begriff "Netzwerkleistungsüberwachung" die Fähigkeiten der heutigen leistungsstarken und umfassenden Leistungsanalyselösungen nicht mehr angemessen beschreibt.

Die nächste Stufe der Netzwerktransparenz ist die Netzwerkbeobachtbarkeit, die darin besteht, Korrelationen zwischen Datenpunkten zu entdecken, Sichtbarkeit zu erschließen, wenn sie schwierig oder unmöglich ist, und Bedeutung aus Daten zu extrahieren, die über die Verknüpfung eines Problems mit einem Datum hinausgeht. Bei ausreichender Zeit könnte ein engagiertes Team von Ingenieuren und Datenwissenschaftlern dies möglicherweise erreichen, aber Netzwerk-Observierbarkeit bringt uns schneller dorthin und theoretisch mit mehr Wissen, als ein ausgebildeter Ingenieur liefern könnte. Es beantwortet die Herausforderung, wie man die enorme Menge und Vielfalt der heute vorhandenen Netzwerkdaten verwalten kann.

Netzwerkbeobachtbarkeit ersetzt nicht die traditionelle Netzwerktransparenz. Stattdessen basiert die Netzwerkbeobachtbarkeit auf jahrelanger Netzwerksichtbarkeitstechnologie und den aktuellsten Datentypen und -methoden. Es automatisiert die Korrelation, führt Anomalieerkennung durch, liefert umsetzbare Informationen und erklärt nicht nur, dass etwas im Netzwerk passiert, sondern auch warum.