Einführung in Sicherheitstoken: Was sind sie und warum sind sie wichtig?

Persönliche Identifikationsnummern und Passwörter sind in modernen Unternehmen alltäglich. Die Mehrheit der Mitarbeiter ist sich bewusst, dass sie zur Zugriff auf Dateien, Server und kritische Informationen eine Reihe von Anmeldeinformationen eingeben müssen. Seine Sicherheit wird durch Sicherheitstoken verstärkt.

Unternehmen investieren zunehmend in digitale Sicherheitstoken, um über Passwörter hinauszugehen und bessere Schutzebenen hinzuzufügen, aufgrund der steigenden Grade von Social Engineering und Hacking sowie der damit verbundenen Kosten.

Egal, wie auf das Computernetzwerk eines Unternehmens zugegriffen wird, digitale Tokens helfen dabei, es sicher zu halten. Das Token reiht sich in die Sicherheitskette der Zwei-Faktor- oder Mehr-Faktor-Authentifizierung ein.

Benutzer müssen ein Sicherheitstoken haben, um physisch auf ein System zugreifen zu können. Um Identitäten und Zugriffe zu verifizieren, muss Authentifizierungsinformation zwischen dem Benutzer und dem System hin und her bewegt werden. Für diese Daten dient ein Sicherheitstoken als Übertragungsweg.

Ein Sicherheitstoken kann in der Größe von einem Schlüsselanhänger bis zu einem Mikrochip variieren. Sie interagieren mit einer Datenbank oder einem Drittanbietersystem, das Verifizierungsdienste bereitstellt, oder sie speichern Daten, die die Identität einer Person bestätigen.

Sicherheitstoken könnten Ihrem Unternehmen dabei helfen, wertvolle Vermögenswerte zu sichern und zu schützen. Sie fügen eine zusätzliche Sicherheitsebene hinzu, um die Sicherheit Ihrer Kunden, Mitarbeiter, Geschäftspartner und anderen Stakeholder zu gewährleisten.

Mit einem umfassenden Überblick über Sicherheitstoken finden Sie in diesem Artikel Antworten auf die folgenden Fragen:

-

Was ist ein Sicherheitstoken?

-

Wie funktioniert ein Sicherheitstoken?

-

Was sind die Arten von Sicherheitstoken?

-

Was sind die Vorteile der Verwendung eines Sicherheitstokens?

-

Welche häufigen Probleme können bei Sicherheitstoken auftreten?

-

Wie unterscheidet sich ein Sicherheitstoken von einem Passwort?

-

Was sind die am häufigsten verwendeten Sicherheitstoken?

-

Was ist der Unterschied zwischen einem Software-Token und einem Hardware-Token?

Was ist ein Security Token?

Während des Anmeldevorgangs kann ein Benutzer seine Identität mithilfe der Zwei-Faktor-Authentifizierung (2FA) durch die Verwendung eines Sicherheitstokens, das entweder physisch oder digital ist, nachweisen. Es wird häufig als Mittel zur Identifizierung für den physischen Zugang oder als Möglichkeit zur Erlangung des Zugangs zu Computersystemen verwendet. Ein Token ist ein physisches Objekt oder eine Karte, die das System verwendet, um die Sicherheitsinformationen, die es über einen Benutzer enthält oder anzeigt, zu verifizieren. Ein Passwort wird zusammen mit dem Token oder anstelle dessen verwendet.

Sicherheitstoken werden anstelle von herkömmlichen Passwörtern oder zusätzlich zu ihnen verwendet. Sicherheitstoken werden verwendet, um Daten wie Passwörter, kryptografische Schlüssel zur Erstellung digitaler Signaturen oder biometrische Informationen (wie Fingerabdrücke) zu speichern. Manipulationssichere Verpackungen sind in einigen Designs integriert, während andere möglicherweise kleine Tastaturen für die PIN-Eingabe oder einen einfachen Knopf zur Initiierung einer Generierungsroutine mit einem Display, das eine generierte Schlüsselnummer anzeigt, haben. Tokens, die verbunden sind, verwenden eine Reihe von Schnittstellen, wie Bluetooth, NFC, Radiofrequenz-Identifikation (RFID) oder USB. Für Menschen mit Sehbehinderung verfügen einige Tokens über Audiofunktionen.

Sicherheitstoken enthalten kryptografische Informationen, die ein Gerät eines Benutzers eindeutig identifizieren. Eines von drei Formaten wird typischerweise verwendet, um die für die Authentifizierung verwendeten Informationen darzustellen:

- Statisches Passwort: Das Token-Kommunikationsprotokoll speichert und überträgt ein Passwort. Zu ihrer eigenen Sicherheit sehen die Benutzer es normalerweise nicht.

- Dynamisches Passwort: Dynamische Passwörter sind einzigartige Codes, die sich ändern und ablaufen, und sie können entweder vom Benutzer gelesen und eingegeben werden oder unbemerkt automatisch gesendet werden.

- Challenge-Response: Der Token beantwortet eine gestellte Frage. Um den Besitz nachzuweisen, wird eine kryptografische Challenge-Response verwendet.

Wie funktioniert ein Security Token?

Jedes Gerät, das ein Passwort generiert, kann mit Hilfe eines Sicherheitstokens auf ein System zugreifen. Smartcards, USB-Schlüssel, mobile Geräte und RFID-Karten können alle Beispiele dafür sein. Ein Sicherheitstoken kann verwendet werden, um sich in einen Computer oder ein virtuelles privates Netzwerk einzuloggen, indem das Passwort, das es generiert, in die Eingabeaufforderung eingegeben wird, da das Gerät jedes Mal ein neues Passwort erzeugt, wenn es verwendet wird.

Ein Gerät, das eine Zufallszahl generiert, sie verschlüsselt und zusammen mit Benutzerauthentifizierungsdaten an einen Server sendet, bildet die Grundlage der Sicherheitstoken-Technologie. Das Gerät kann nur die Antwort entschlüsseln, die der Server zurücksendet, nachdem sie verschlüsselt wurde. Um die Anfälligkeit des Systems für Hacking zu verringern, wird das Gerät für jede Authentifizierung wiederverwendet und muss nicht vom Server gespeichert werden.

Sie könnten Schlüsselwörter in Ihrer Token-Einrichtung verwenden. Ein starkes Passwort muss vom Benutzer aus dem Gedächtnis eingegeben werden. Dieses Passwort hat häufig spezifische Anforderungen, wie eine Mindestanzahl an Zeichen oder andere Anforderungen.

Das Computersystem benachrichtigt das Handy des Benutzers, wenn ein Anmeldeversuch unternommen wird. Das Passwort in dieser Nachricht muss eingegeben werden, damit der Zugriff gewährt wird. Dies scheint die gleiche Form der Authentifizierung und Autorisierung zu sein, die Benutzer seit Jahren mit Passwörtern verwenden. Um auf die benötigten Systeme zuzugreifen, müssen sie die einstudierten Anmeldeinformationen eingeben. Sicherheitstoken hingegen erfordern ein spezifisches Werkzeug. Einfacher Speicher ist unzureichend.

Sicherheitstoken können verschiedene Formen annehmen, wie zum Beispiel einen USB-Schlüssel oder ein Namensschild mit einem eingebetteten Chip. Sicherheitstoken umfassen Dinge wie Bank-Token, die zur Unterzeichnung von Transaktionen wie Überweisungen verwendet werden können, oder drahtlose Schlüsselkarten, die zum Öffnen von verschlossenen Türen verwendet werden können. Sie sichern den physischen Zugang einer Person zu einem Gebäude und dienen als elektronische Unterschriften für Dokumente, werden jedoch am häufigsten verwendet, um auf Computernetzwerke zuzugreifen.

Was sind die Arten von Security-Token?

Die Anpassung wird bei der Erstellung von Sicherheitstoken berücksichtigt. Die Bedürfnisse eines Unternehmens können sich stark von denen eines anderen unterscheiden. Um sicherzustellen, dass Sie das ideale Gleichgewicht zwischen Sicherheit und Flexibilität bieten, wählen Sie Ihre Version sorgfältig aus.

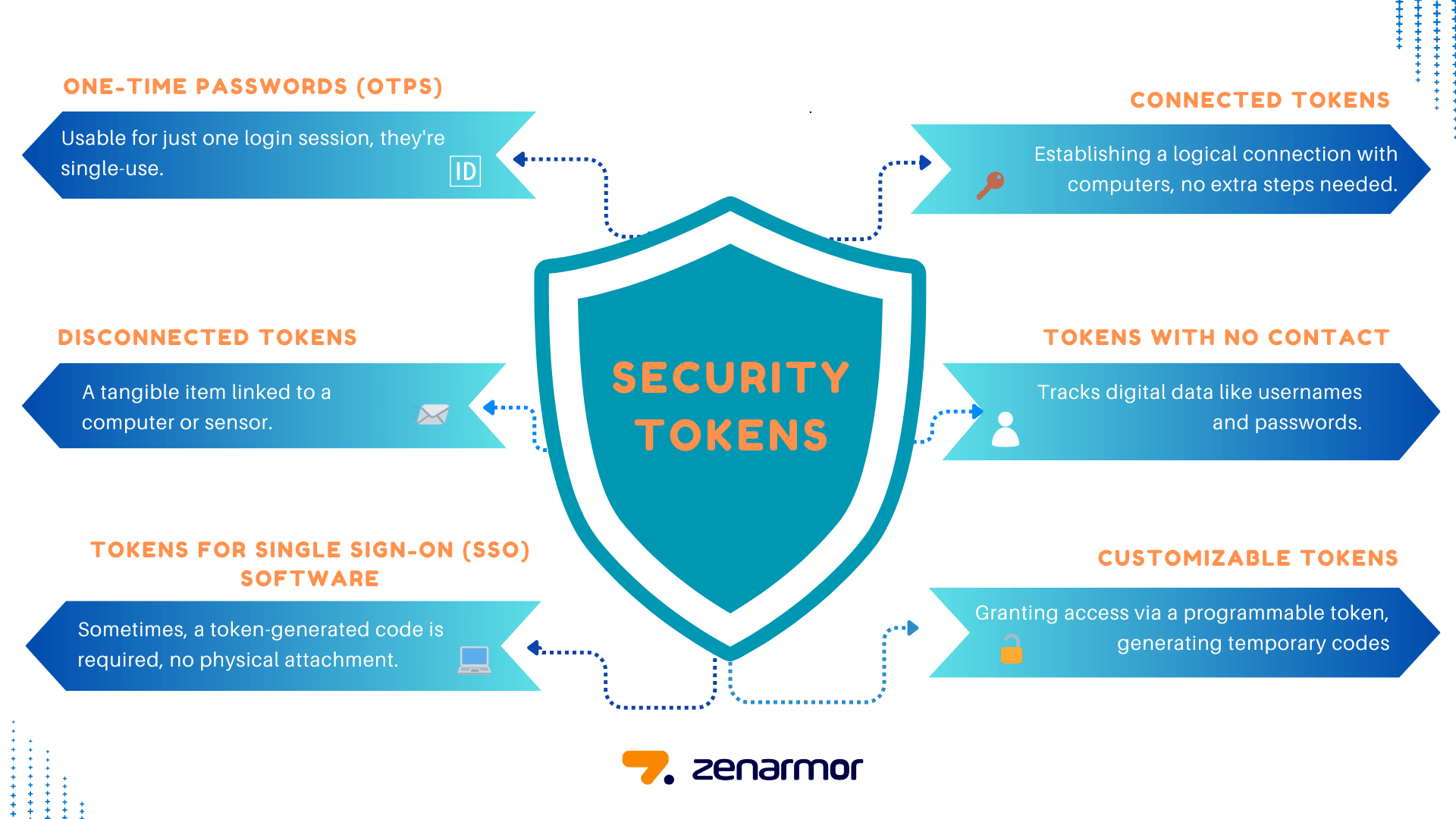

Eine Vielzahl von Vermögenswerten und Anwendungen wird mit verschiedenen Arten von Sicherheitstoken gesichert. Arten von Sicherheitstoken sind wie folgt:

- Einmalpasswörter (OTPs): OTPs, eine Art digitaler Sicherheitstoken, sind nur für eine Anmeldesitzung gültig, was bedeutet, dass sie nur einmal verwendet werden können. Der Authentifizierungsserver wird nach der ersten Verwendung darüber informiert, dass das OTP nicht erneut verwendet werden sollte. Typischerweise wird ein geheimer Schlüssel, der aus zwei unterschiedlichen und zufälligen Datenelementen besteht, verwendet, um OTPs mithilfe eines kryptografischen Algorithmus zu generieren. Ein geheimer Schlüssel und ein zufälliger Sitzungsbezeichner bilden das andere Element.

- Verbundenen Token: Ein verbundenes Token ist ein reales Objekt, das physisch mit einem Computer oder Sensor verbunden wird; Beispiele sind USB-Steckgeräte und Smartcard-Leser. Um den Zugang zu gewähren oder zu verweigern, liest das Gerät das verbundene Token. Eine Smartcard oder ein Schlüsselanhänger wie der Yubikey ist ein Beispiel. Wenn ein Benutzer das Gerät in ein Lesegerät einführt, sendet es sofort Authentifizierungsdaten an das Computersystem.

- Getrennte Token: Benutzer müssen möglicherweise einen vom Token generierten Code eingeben, anstatt etwas physisch in ein Gerät einzufügen. Ein OTP oder andere Anmeldeinformationen können vom Gerät generiert werden. Ein getrenntes Token wird von einer Desktop-Anwendung verwendet, die eine Textnachricht an ein Handy sendet, die der Benutzer während der Anmeldung eingeben muss.

- Tokens ohne Kontakt: Sie stellen eine logische Verbindung mit einem Computer her. Benutzer müssen sich nicht mit einem Gerät verbinden oder einen zusätzlichen Zugangscode oder ein Schlüsselwort eingeben. Stattdessen stellen diese Geräte eine drahtlose Verbindung mit dem System her, und der Zugang wird dann entsprechend dieser Verbindung gewährt oder verweigert. Ein physisches Gerät, das ein kontaktloses Token wie ein NFC- oder Bluetooth-Token verwendet, verbindet sich drahtlos mit dem System, um Zugang zu erhalten.

- Tokens für Single Sign-On (SSO) Software: Software-Token für SSO verfolgen digitale Daten wie Benutzernamen und Passwörter. Sie ermöglichen es Benutzern zahlreicher Computersysteme und Netzwerkdienste, sich bei jedem einzelnen anzumelden, ohne zahlreiche Benutzernamen und Passwörter im Auge behalten zu müssen.

- Anpassbare Tokens: Um den Benutzern Zugriff zu gewähren, generiert ein programmierbarer Sicherheitstoken wiederholt einen speziellen Code, der für einen begrenzten Zeitraum gültig ist, häufig 30 Sekunden.

Abbildung 1. Arten von Sicherheitstoken

Was sind die Vorteile der Verwendung eines Security Tokens?

Die Authentifizierungsmethode mit Sicherheitstoken hat den Vorteil, die Sicherheit eines digitalen Systems auf physische (statt digitale) Weise zu erhöhen. Hacker können nicht auf physische Tokens zugreifen, da sie nicht mit einem Online-Netzwerk verbunden sind. Für Interoperabilität und Flexibilität verwenden Sicherheitstoken eine Vielzahl von Kommunikationsprotokollen und nehmen viele verschiedene Formen an.

Wir können die Vorteile von Sicherheitstoken wie folgt auflisten:

- Skalierbare und effektive Authentifizierung: Tokens bieten eine skalierbare Lösung, da bekannt ist, dass die Benutzer sie speichern müssen. Zusätzlich muss der Server die Tokens nur in Verbindung mit den Informationen erstellen und überprüfen, was es einfach macht, mehrere gleichzeitige Benutzer auf einer Website oder Anwendung zu unterstützen.

- Leistung und Flexibilität: Wenn es um tokenbasierte Authentifizierung geht, sind Flexibilität und verbesserte Gesamtleistung entscheidende Faktoren, da sie auf mehreren Servern angewendet werden können und eine gleichzeitige Authentifizierung für eine Vielzahl von Websites und Anwendungen bieten. Für ein nahtloses Erlebnis fördert dies mehr Möglichkeiten zur Zusammenarbeit zwischen Unternehmen und Plattformen.

- Starke Sicherheit: Nur ein geheimer Schlüssel kann ein zustandsloses Token wie ein JWT validieren, wenn es von der serverseitigen Anwendung empfangen wird, die es generiert hat. Sie gelten daher als die beste und sicherste Methode zur Bereitstellung von Authentifizierung. Die Anmeldeinformationen des Benutzers werden auf Tokens gespeichert, die niemals kompromittiert werden, während sich das Token zwischen dem Server und dem Webbrowser bewegt.

Was sind einige häufige Probleme, die bei Sicherheitstoken auftreten können?

Der Hauptnachteil von Sicherheitstoken ist, dass sie tatsächliche physische Objekte sind. Jeder greifbare Gegenstand kann verloren gehen oder gestohlen werden, und je nach Art des Tokens können böswillige Parteien im physischen Besitz es verwenden, um auf Konten und Computersysteme zuzugreifen. Zum Beispiel sind USB-Karten und Schlüsselanhänger klein und leicht zu verlieren. Der Benutzer muss eine sekundäre Wiederherstellungsauthentifizierungsmethode verwenden, was problematisch sein kann, wenn er keinen Zugriff auf seinen Sicherheitstoken hat.

Der Benutzer ist die Hauptsicherheitsanfälligkeit des Tokens. Ein Sicherheitstoken eines Benutzers kann in den Besitz eines böswilligen Akteurs gelangen, wenn er nicht geschützt wird. Darüber hinaus hat die Anfälligkeit von Sicherheitstoken, die Einmalpasswörter erstellen, aufgrund des Anstiegs von Social-Engineering-Angriffen, die durch die globale Pandemie verursacht wurden, zugenommen. Der von einem Sicherheitstoken generierte OTP, der Kriminellen den Zugang zu Konten mit gestohlenen Anmeldedaten ermöglichen kann, wird von Benutzern durch Social Engineering ausgetrickst.

Kurz gesagt, Sicherheitstoken sollen sensible Daten schützen. Leider sind sie nicht unbesiegbar. Die Risiken sind real und können gelegentlich schwierig zu verringern sein. Wir können die folgenden Sicherheitsanfälligkeiten von Tokens auflisten:

- Verlust: Klein und leicht zu verlieren sind Schlüsselkarte, Schlüsselanhänger und USB-Sticks. Jeder, der sie findet, hat Zugang, wenn sie nicht verschlüsselt oder mit einem zweiten Passwort gesichert sind.

- Diebstahl: Der Diebstahl dieser identischen Geräte ist möglich, entweder als Teil eines gezielten Angriffs oder eines anderen Verbrechens wie dem Stehlen einer Handtasche. Dies könnte sie in die Hände böser Menschen bringen, genau wie bei einem Verlust.

- Kompromittierung des geheimen Schlüssels: Einer der Hauptnachteile der Verwendung von Tokens ist, dass nur ein Schlüssel benötigt wird. Ja, JWT verwendet nur einen Schlüssel, was ernsthafte Konsequenzen haben könnte, wenn dieser von einem Entwickler oder Administrator unsachgemäß behandelt wird und sensible Daten gefährdet werden. Um das höchste Maß an Sicherheit zu gewährleisten, müssen Unternehmen professionelle Hilfe in Anspruch nehmen und starke Sicherheitsmaßnahmen umsetzen, wenn sie planen, JWT in ihr Authentifizierungsverfahren einzufügen.

- Hacking: Benutzer sollten durch Tokens vor Malware geschützt werden, und Organisationen wie Banken informieren ihre Kunden häufig darüber, dass Tokensysteme sicherer sind. Jedoch kann alles, was elektronisch und mit einem Netzwerk verbunden ist, von einem geduldigen und geschickten Hacker kompromittiert werden. Sicherheitstoken bieten eine zusätzliche Schutzschicht, sind jedoch nicht gegen Hacking immun.

- Datenverarbeitung: Eine Erhöhung der Informationsmenge im Token wird die Gesamtladung verlangsamen und die Benutzererfahrung beeinträchtigen. Diese Situation kann gelöst werden, wenn die richtigen Entwicklungsverfahren befolgt werden und nur die notwendigsten Daten zum Token hinzugefügt werden.

- Sicherheitsverletzung: Hacker können Authentifizierungsmechanismen umgehen, indem sie Benutzer dazu verleiten, Schlüsselwörter zur Datensammlung einzugeben. Im Jahr 2006 geschah dies in einem bedeutenden Bankensystem, was einen erheblichen Skandal auslöste.

- Verkürzte Lebensdauer: Benutzer finden es schwieriger, mit kurzlebigen Tokens zu arbeiten. Es kann gelegentlich ärgerlich sein, diese Tokens häufig neu autorisieren zu müssen, insbesondere für die Kunden. Die einzige Lösung für dieses Problem, bei dem langlebige Refresh-Token den Benutzern helfen können, länger autorisiert zu bleiben, besteht darin, Refresh-Token hinzuzufügen und sie ordnungsgemäß zu speichern.

Wie unterscheidet sich ein Sicherheitstoken von einem Passwort?

Während Sicherheitstoken eine sicherere Wahl zur Sicherung von Netzwerken und digitalen Systemen bieten, sind Passwörter und Benutzer-IDs immer noch die am häufigsten verwendete Art der Identifikation. Benutzernamen und Passwörter haben den Nachteil, dass sie nicht immer sicher sind. Passwörter sind anfällig aufgrund der ständigen Entwicklung von Techniken und Werkzeugen zum Knacken von Passwörtern durch Bedrohungsakteure. Bei einem Datenleck können auch Passwortinformationen abgerufen oder entwendet werden. Darüber hinaus sind Passwörter häufig leicht zu erraten, da sie typischerweise leicht zugängliche persönliche Daten enthalten.

Im Gegensatz dazu verwenden Sicherheitstoken eine digitale oder physische Identität, die spezifisch für den Benutzer ist. Die Mehrheit der Formen ist praktisch und im Allgemeinen einfach zu bedienen.

Was sind die am häufigsten verwendeten Sicherheitstoken?

Die häufigsten Sicherheitstoken sind wie folgt:

- RSA SecurID

- YubiKey

- Duo Security

- FIDO

- AWS STS

- Auth0

RSA SecurID

Der RSA SecurID-Token dient als Werkzeug für die Zwei-Faktor-Authentifizierung. Anwendung, E-Mail oder SMS-Zustellung sind Beispiele für Software. Der Prozess erzeugt Authentifizierungscodes nach einer festgelegten Zeitspanne, wie zum Beispiel 60 Sekunden. Die Partei muss die mit dem jeweiligen Token verbundenen Anmeldeinformationen und den tatsächlich gültigen Authentifizierungscode eingeben, um die Authentifizierung zu vervollständigen.

Zufällige Authentifizierungscodes werden vom SecurID-Token unter Verwendung eines werkseitig codierten Schlüssels namens Seed und einer internen Uhr generiert. Eine Datenbank mit aktiven Tokens und zugehörigen Seeds ist auf dem RSA SecurID-Server zu finden. Es verwendet auch eine Echtzeituhr. Der Server führt die Authentifizierung durch, indem er die Eingabe des Benutzers mit dem Code vergleicht, den der RSA SecurID-Mechanismus während der Authentifizierung tatsächlich präsentieren sollte:

Die RSA SecurID-Technik erhöht die Sicherheit des Authentifizierungsprozesses und verringert die Wahrscheinlichkeit eines Datenlecks. Dennoch ist es anfällig für einige Bedrohungen und Angriffe. Einige theoretische Angriffe haben Auswirkungen auf die Sicherheit von RSA-Token.

Das grundlegendste Problem ist die Möglichkeit des Verlusts oder Diebstahls von Token-Geräten oder aktivierten Handys mit der integrierten RSA-Funktion. Darüber hinaus sind alle Angriffe, die in der Lage sind, die Anmeldeinformationen zu stehlen, auch in der Lage, den Authentifizierungscode zu stehlen.

Zweitens sind Man-in-the-Middle-Angriffe nicht immun gegen die RSA SecurID-Token. Ein Man-in-the-Middle-Angriff, einfach gesagt, ist, wenn ein Angreifer zwischen zwei Parteien tritt, von denen er glaubt, dass sie direkt verbunden sind. Die gesendeten Daten können daher vom Angreifer abgefangen oder verändert werden.

Der RSA-Server könnte von einem Angreifer kompromittiert werden, wodurch dieser Informationen im Zusammenhang mit Tokens wie Seeds stehlen könnte. Infolgedessen verliert der Token seinen gesamten Wert. Tatsächlich war RSA 2011 Opfer eines erfolgreichen Cyberangriffs, bei dem Diebe private Informationen von RSA SecurID-Token erlangten. Die US-Regierung war einer der tausenden bedeutenden Kunden, die von dem Angreifer betroffen waren.

Es gibt mehrere praktische Formfaktoren für RSA SecurID-Hardware-Authentifikatoren:

- Hybrid RSA SecurID 800 Authenticator: Der RSA SecurID Authenticator SecurID 800 ist eine USB-Smartcard (USB-Token) mit einem eingebauten Leser, der auch als RSA SecurID-Authenticator fungiert. Die beiden Elektroniksets laufen unabhängig voneinander. Der SecurID 800 erstellt und zeigt Token-Codes für die RSA SecurID-Authentifizierung an, während er nicht angeschlossen ist. Der Token führt zwei Aufgaben aus, wenn er mit einem Computer verbunden ist: Anstatt die Nummer des Tokens für die RSA SecurID-Authentifizierung zu lesen, erhalten die Benutzer ihre Token-Codes von der entsprechenden Middleware, die auf ihren Desktops installiert ist. Benutzer speichern Anmeldeinformationen, einschließlich zahlreicher X.509-Digitalzertifikate, die Authentifizierung, digitale Signatur und Datei-Verschlüsselungsanwendungen sowie Windows-Anmeldekonten ermöglichen, indem sie die Smartcard-Funktionen des Tokens nutzen.

- RSA SecurID 700 Authenticator: Jeder Schlüsselbund kann sich problemlos mit diesem Hardware-Gerät verbinden. Einfach durch das Ablesen des sich ändernden Displays, das normalerweise alle 60 Sekunden wechselt, erstellt der Benutzer ein dynamisches Passwort, das ständig wechselt.

YubiKey

Um den Zugriff auf Computer, Netzwerke und Online-Dienste zu sichern, produziert Yubico den YubiKey, ein Hardware-Authentifizierungswerkzeug, das Einmalpasswörter (OTP), Public-Key-Kryptografie, Authentifizierung sowie die von der FIDO Alliance entwickelten Universal 2nd Factor (U2F) und FIDO2-Protokolle unterstützt. Durch das Senden von Einmalpasswörtern oder die Nutzung eines auf FIDO basierenden öffentlichen/privaten Schlüsselpaares, das vom Gerät erstellt wird, ermöglicht es den Benutzern, sich sicher bei ihren Konten anzumelden. Für die Nutzung auf Websites, die keine Einmalpasswörter akzeptieren, ermöglicht YubiKey die Speicherung statischer Passwörter. Sowohl Mitarbeiter- als auch Endbenutzerkonten sind bei Google, Amazon, Microsoft, Twitter und Facebook durch YubiKey-Geräte geschützt. YubiKey wird von einigen Passwortmanagern unterstützt. Yubico produziert den Security Key, ein vergleichbares, kostengünstigeres Gerät, das nur FIDO2/WebAuth und FIDO/U2F unterstützt.

Der YubiKey, der sich als Tastatur identifiziert und Einmalpasswörter über den USB HID-Standard überträgt, implementiert den HMAC-basierten Einmalpasswort-Algorithmus (HOTP) und den zeitbasierten Einmalpasswort-Algorithmus (TOTP). Je nach Version kann ein YubiKey als OpenPGP-Karte erscheinen, die 1024, 2048, 3072 und 4096-Bit RSA verwendet (für Schlüssellängen über 2048 Bit ist GnuPG Version 2.0 oder höher erforderlich) und elliptische Kurven-Kryptographie (ECC), p256, p384 und mehr. Dies ermöglicht es den Benutzern, Nachrichten zu signieren, zu verschlüsseln und zu entschlüsseln, ohne ihre privaten Schlüssel an Dritte weiterzugeben. Der PKCS#11-Standard, der eine PIV-Smartcard simuliert, wird unterstützt. Code-Signing für Docker-Images ist mit dieser Funktionalität möglich, ebenso wie die Authentifizierung über SSH mit Zertifikaten und Microsoft Active Directory.

Duo Security

Indem Sie sich wie gewohnt mit Ihrem Benutzernamen und Passwort auf Ihrem Gerät anmelden, können Sie Duo verwenden, um Ihre Identität zu bestätigen. Ihr Administrator kann das System so einstellen, dass diese Aktion abgeschlossen wird und sicherstellen, dass es SMS, Sprachanrufe, Einmalpasswörter, Duo Mobile-Smartphone-Apps usw. umfasst.

Sie können ein Festnetztelefon, ein Tablet oder einen Hardware-Token von Ihrem Administrator verwenden. Sie können viele Geräte mit Ihrem Konto über Duo verknüpfen. Infolgedessen können Sie einen Hardware-Token mit einem Festnetztelefon, zwei verschiedenen Mobilgeräten, einem Festnetztelefon und einem Mobiltelefon usw. verwenden.

FIDO-Token

FIDO verringert die Probleme, die Verbraucher beim Erstellen und Merken mehrerer Benutzernamen und Passwörter haben, sowie die mangelnde Kompatibilität zwischen Geräten, die starke Authentifizierung verwenden.

Das gesamte Spektrum der von FIDO unterstützten Authentifizierungstechnologien umfasst Biometrie wie Sprach- und Gesichtserkennung, eingebettete sichere Elemente (eSE), Smartcards und Nahfeldkommunikation (NFC) sowie aktuelle Lösungen und Kommunikationsstandards. Das USB-Sicherheitstoken-Gerät kann zur Authentifizierung entweder durch Drücken einer Taste oder Eingabe eines kurzen Passworts (zum Beispiel einer vierstelligen PIN) verwendet werden. Ein gerätezentriertes Modell wird in den Spezifikationen hervorgehoben. Die Public-Key-Kryptografie wird für die Authentifizierung über das Netzwerk verwendet. Durch die Registrierung eines öffentlichen Schlüssels registriert das Gerät des Benutzers diesen bei einem Server. Das Gerät signiert eine Herausforderung vom Server mit seinem privaten Schlüssel, um die Identität des Benutzers zu verifizieren. Eine lokale Benutzeraktion, wie z.B. eine biometrische Erkennung oder das Drücken eines Knopfes, schaltet die Schlüssel des Geräts frei.

FIDO bietet zwei verschiedene Benutzeroberflächen basierend auf dem gewählten Protokoll an.

Unabhängig von der Wahl der lokalen Authentifizierungstechnik durch den Benutzer definieren beide Protokolle eine gemeinsame Schnittstelle für den Client.

AWS-Sicherheitstoken

Für IAM-authentifizierte Benutzer und Benutzer, die in AWS authentifiziert sind, wie z.B. föderierte Benutzer, die OpenID oder SAML 2.0 verwenden, können Sie vorübergehende Sicherheitsanmeldeinformationen für Ihre AWS-Ressourcen über den AWS STS (Security Token Service) anfordern.

Mit API-Anfragen, Ihrer Amazon-Konsole oder der AWS-Befehlszeilenschnittstelle (CLI) können Sie vertrauenswürdigen Benutzern vorübergehenden Zugriff auf Ressourcen über den STS (Security Token Service) gewähren.

Der einzige Unterschied zwischen den temporären Sicherheitsanmeldeinformationen und den standardmäßigen langfristigen Sicherheitszugangsschlüsseln, die IAM-Benutzern zugewiesen werden, ist der kürzere Lebenszyklus der Zugangsanmeldeinformationen.

Normalerweise sendet eine Anwendung eine API-Anfrage an den AWS STS (Security Token Service)-Endpunkt für Anmeldeinformationen; diese Zugriffsschlüssel werden dynamisch von STS (Security Token Service) erzeugt, wenn die Anfrage gesendet wird, anstatt beim Benutzer gespeichert zu werden. Wenn die von STS (Security Token Service) generierten Anmeldeinformationen ablaufen, kann der Benutzer, sofern er noch die Berechtigung dazu hat, neue anfordern.

Die Notwendigkeit, Sicherheitstoken in Ihren Code einzubetten, entfällt, sobald die generierten Anmeldeinformationen abgelaufen sind und nicht mehr verwendet werden können, um auf Ihre Ressourcen zuzugreifen.

Sie entscheiden über den Lebenszyklus des STS-Tokens, der von 15 Minuten bis zu 36 Stunden reichen kann.

Amazon STS-Sicherheitstoken werden häufig für den Zugriff über Konten hinweg, die Identitätsföderation und EC2-Instanzressourcen verwendet, die von anderen Anwendungen benötigt werden.

Sie können Benutzern, die in Ihrem Unternehmensnetzwerk authentifiziert wurden, über AWS STS Zugriff auf AWS-Ressourcen gewähren. Dank dieser Unternehmensidentitätsföderation sind keine zusätzlichen Amazon-Identitäten oder Anmeldeinformationen erforderlich.

Ein Drittanbieter-Online-Identitätsmanagementdienst wie Amazon, Google, Facebook oder ein anderer Anbieter, der mit Open-ID Connect kompatibel ist, kann externe Web-Identitäten verifizieren. Um den Zugriff auf Ihre AWS-Ressourcen zu erleichtern, beseitigt diese Web-Identitätsföderation die Notwendigkeit, langfristige Sicherheitsanmeldeinformationen zu verbreiten.

Die Unternehmensföderation unterstützt offene Standards wie SAML2.0, die verwendet werden, um Ihren eigenen Authentifizierungsdienst zu erstellen oder Microsoft Active Directory Federation Services (ADFS) zu nutzen, wenn Sie Microsoft AD verwenden. SAML wird mit einer Vielzahl von Authentifizierungsmethoden verwendet, einschließlich SSO.

Viele Unternehmen verwalten mehrere AWS-Konten und können Benutzern von einem Konto den Zugriff auf Ressourcen in einem anderen Konto gewähren, indem sie rollenübergreifende Konten und IAM-Identitäten verwenden. Diese vertrauenswürdige Beziehung wird genutzt, um temporären Zugriff mithilfe von Amazon STS temporären Anmeldeinformationen zu suchen, sobald die Berechtigungen einem IAM-Benutzer delegiert wurden.

auth0 Token

Ein Artefakt, das zeigt, dass der Benutzer authentifiziert wurde, ist ein ID-Token. OpenID Connect (OIDC), ein offenes Authentifizierungsprotokoll, das von zahlreichen Identitätsanbietern wie Google, Facebook und natürlich Auth0 übernommen wurde, führte es ein.

Ein integrierter Anmelde- und Authentifizierungsmechanismus für MFA ist über Auth0 mit Universal Login verfügbar. Wenn Sie möchten, können Sie die MFA-API in den folgenden Situationen verwenden:

-

Verwenden Sie den Resource Owner Password Grant, um die Identität der Benutzer zu überprüfen.

-

Stellen Sie eine Benutzeroberfläche bereit, die es den Benutzern ermöglicht, ihre eigenen Authentifizierungsfaktoren zu steuern.

Bei der Authentifizierung eines Benutzers müssen Sie ein Zugriffstoken anfordern, um auf Ihre API zugreifen zu können.

Sie können Ihre Anwendung anpassen, um Benutzer mit diesen Auth0-Tools zu authentifizieren:

-

Sie demonstrieren, wie man die sprach- und rahmenspezifischen SDKs für Auth0 und Universal Login verwendet.

-

Diejenigen, die gerne ihren eigenen Code erstellen, könnten die Auth0 Authentication API als Leitfaden verwenden. Wählen Sie zuerst den geeigneten Flow aus. dann implementiere diesen Ablauf, indem du die Anweisungen befolgst.

-

Um ein Zugriffstoken zu erhalten, senden Sie eine POST-Anfrage an die Token-URL.

Mit den von Auth0 angebotenen tokenbasierten Authentifizierungsszenarien werden drei spezifische Tokens verwendet:

-

Aktualisierungstoken: Ein Token, das verwendet wird, um ein Zugriffstoken zu erneuern, ohne eine neue Benutzerauthentifizierung zu erfordern.

-

IDP-Zugriffstoken: Dies sind Zugriffstoken, die Sie verwenden können, um Drittanbieter-APIs aufzurufen, die von Identitätsanbietern nach der Authentifizierung des Benutzers gewährt werden.

-

Management-API-Zugriffstoken von Auth0: Dies sind kurzlebige Token, die spezifische Ansprüche (Scopes) enthalten, die es Ihnen ermöglichen, Management-API-Endpunkte zu kontaktieren.

Die Auth0 Guardian-App, SMS, Sprachbenachrichtigungen, Push-Benachrichtigungen per E-Mail und OTP-Faktoren sind alle mit der MFA-API kompatibel. Im Moment werden weder Duo noch WebAuthn-Registrierungen unterstützt.

Was ist der Unterschied zwischen einem Software-Token und einem Hardware-Token?

Einer der vielen Authentifizierungsfaktoren ist die Verwendung von Tokens. Physische Objekte, die speziell zur Verwendung als Authentifizierungstoken erstellt wurden, sind als Hardware-Token bekannt. Ein Software-Token, das von einem anderen Gerät wie einem Smartphone abgerufen werden kann, ist eine digitale Darstellung eines physischen Tokens.

Hardware-Token werden häufig von IT-Administratoren verwendet, die eine physischere Verwaltung von Schlüsseln bevorzugen. Dies ist die Situation, wenn Manager es vorziehen, tatsächliche Tokens zu verfolgen, anstatt die Anzahl der Telefone zu zählen, die möglicherweise oder möglicherweise nicht auf ihre Systeme zugreifen können. Hardware-Token können nützlich sein, wenn Kunden nicht bereit sind, eine geschäftlich erforderliche App auf ihre privaten Telefone herunterzuladen. Es sei denn, die Organisation stellt Firmenhandys zur Verfügung, ist der Hardware-Token eine bessere Lösung für das Management. Hardware-Token sind oft praktischer als Software-Token, wenn der Benutzer keinen oder nur eingeschränkten Internetzugang hat oder wenn Telefone in sicheren Umgebungen verboten sind.

Software-Token sind kostengünstiger und einfacher zu installieren, da sie lediglich den Download eines Anwendungsagenten vom PC des Benutzers erfordern. Der Software-Token erhält Software-Updates automatisch, was nur minimalen Wartungsaufwand für das Unternehmen erfordert. Ein Software-Token benötigt keine Batterie. Da die Qualität und Funktionalität des Hostgeräts (Handy), auf das sich Softtokens stützen, einen Einfluss auf die Leistung des Authentifizierungsprozesses hat, kann die Authentifizierungserfahrung nicht immer konsistent oder zufriedenstellend sein.

Ein Hardware-Token kann für 2FA, OTP, Passwortverwaltung, Computerzugangskontrolle und andere Funktionen verwendet werden. Ein Software-Token erfüllt dieselben Aufgaben wie ein Hardware-Token, jedoch auf Ihrem Telefon oder einem anderen Gerät als Software.