Beste Sicherheitspenetrationstest-Tools

Eine der, wenn nicht die bedeutendste, Sorgen in der Cybersicherheit ist die technologische Innovation. Mit dem Fortschritt der Technologie entwickeln sich auch die Strategien der Cyberkriminellen weiter. Unternehmen müssen in der Lage sein, ihre Sicherheitsmaßnahmen im gleichen Tempo zu verbessern, um sich und ihre Vermögenswerte erfolgreich vor diesen Bedrohungen zu schützen.

Trotz der Tatsache, dass Organisationen verstehen, dass kein System völlig sicher sein kann, sind sie daran interessiert, mehr über die Sicherheitsbedenken zu erfahren, mit denen sie konfrontiert sind. Pen-Testing, mit seinen Techniken des ethischen Hackens, ist in dieser Situation sehr nützlich.

Ein Penetrationstest, oft als Pen-Test bezeichnet, ist ein Versuch, die Sicherheit einer IT-Infrastruktur zu bewerten, indem Schwachstellen in einer sicheren Umgebung ausgenutzt werden.

Der Wert eines Penetrationstests wird durch eine Vielzahl von Faktoren bestimmt. Eine dieser Faktoren ist die Expertise und das Wissen des Penetrationstesters. Der Wert der Übung verringert sich, wenn die Pen-Tester einen realen Angriff nicht genau nachahmen können.

Die von einem Tester verwendeten Werkzeuge sind ein weiteres kritisches Element, das den Wert eines Pentests beeinflusst. Ohne die richtigen Werkzeuge kann ein Penetrationstester Schwächen oder Lücken im Zielsystem übersehen oder nicht ausnutzen. In einem solchen Fall wird der endgültige Bericht des Pentests unvollständig sein und dem Kunden ein falsches Sicherheitsgefühl vermitteln.

Wir werden in diesem Artikel einige der besten Penetrationstesting-Tools durchgehen. Sie können das beste Tool für Ihre Bedürfnisse auswählen, egal ob es Open-Source oder kostenpflichtig ist und ob es für große Unternehmen oder kleine Betriebe geeignet ist:

- Wireshark

- BeEF

- Aircrack

- W3af

- SQLmap

- Zed Attack Proxy

- Kain & Abel

- Wapiti

- Netsparker

- Metasploit

- Nmap

- SimplyEmail

- Hashcat

- Hydra

- Burp Suite

- Nikto

- Fuzzdb

- MobSF

- Linux-Exploit-Suggester

- Radare2

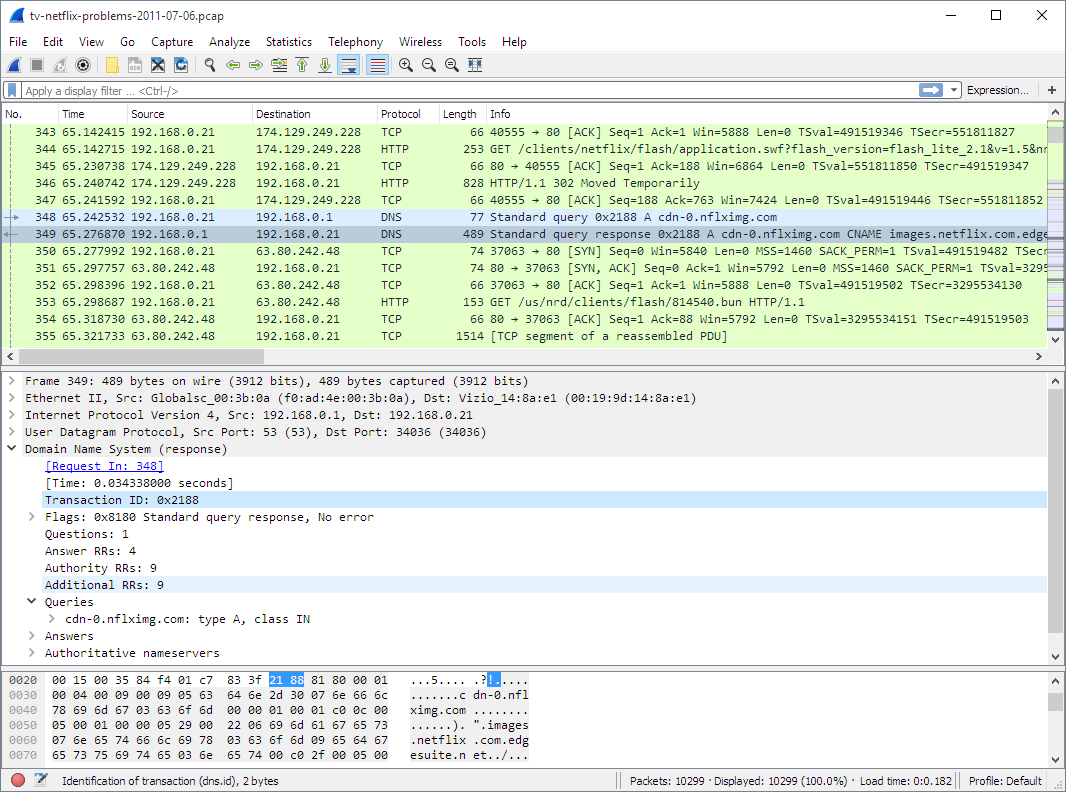

1. Wireshark

Wireshark ist ein Paket-Analyzer für Netzwerke. Die Daten eines Netzwerk-Paket-Analyzers werden so detailliert wie möglich angezeigt. Wireshark wird häufig in einem Sicherheitstoolset gesehen. Pen-Tester nutzen es in Echtzeit, um Netzwerk-Anomalien zu erkennen und den Datenverkehr auf Schwachstellen zu analysieren.

Hier sind einige der Gründe, warum Menschen Wireshark nutzen:

- Es wird von Netzwerksicherheitstechnikern verwendet, um Sicherheitsprobleme zu untersuchen.

- Es wird von QA-Ingenieuren verwendet, um Netzwerk-Anwendungen zu testen.

- Es wird von Entwicklern verwendet, um Protokollimplementierungen zu debuggen.

- Es wird verwendet, um die internen Abläufe von Netzwerkprotokollen zu lernen.

- Wireshark kann auch in einer Vielzahl anderer Umstände nützlich sein.

Sie können es von https://www.wireshark.org/download.html herunterladen.

Abbildung 1. Wireshark-Benutzeroberfläche

Zu den verschiedenen Funktionen, die Wireshark bietet, gehören die folgenden:

- Es ist sowohl für UNIX als auch für Windows verfügbar.

- Erfassen Sie Live-Paketdaten von Netzwerkinterfaces.

- Öffnen Sie Dateien, die Paketdaten enthalten, die mit tcpdump/WinDump, Wireshark und anderer Paketaufzeichnungssoftware erfasst wurden.

- Textdateien, die Hex-Dumps von Paketdaten enthalten, können verwendet werden, um Pakete zu importieren.

- Zeigen Sie Pakete mit äußerst umfangreichen Protokollinformationen an.

- Erfasste Paketdaten sollten gespeichert werden.

- Einige oder alle Pakete können in einer Vielzahl von Capture-Dateiformaten exportiert werden.

- Pakete basierend auf einer Vielzahl von Kriterien filtern.

- Suchen Sie nach Paketen basierend auf einer Vielzahl von Parametern.

- Filter können verwendet werden, um die Paketanzeige zu kolorieren.

- Erstellen Sie eine Vielzahl von Statistiken.

Wireshark ist ein sehr effektives Werkzeug zum Erfassen und Analysieren praktisch jeglichen Protokollverkehrs. Es kann sogar verwendet werden, um zu testen, ob Ihre Verschlüsselungsmechanismen ordnungsgemäß funktionieren oder ob ein Konfigurationsproblem Daten im Klartext überträgt.

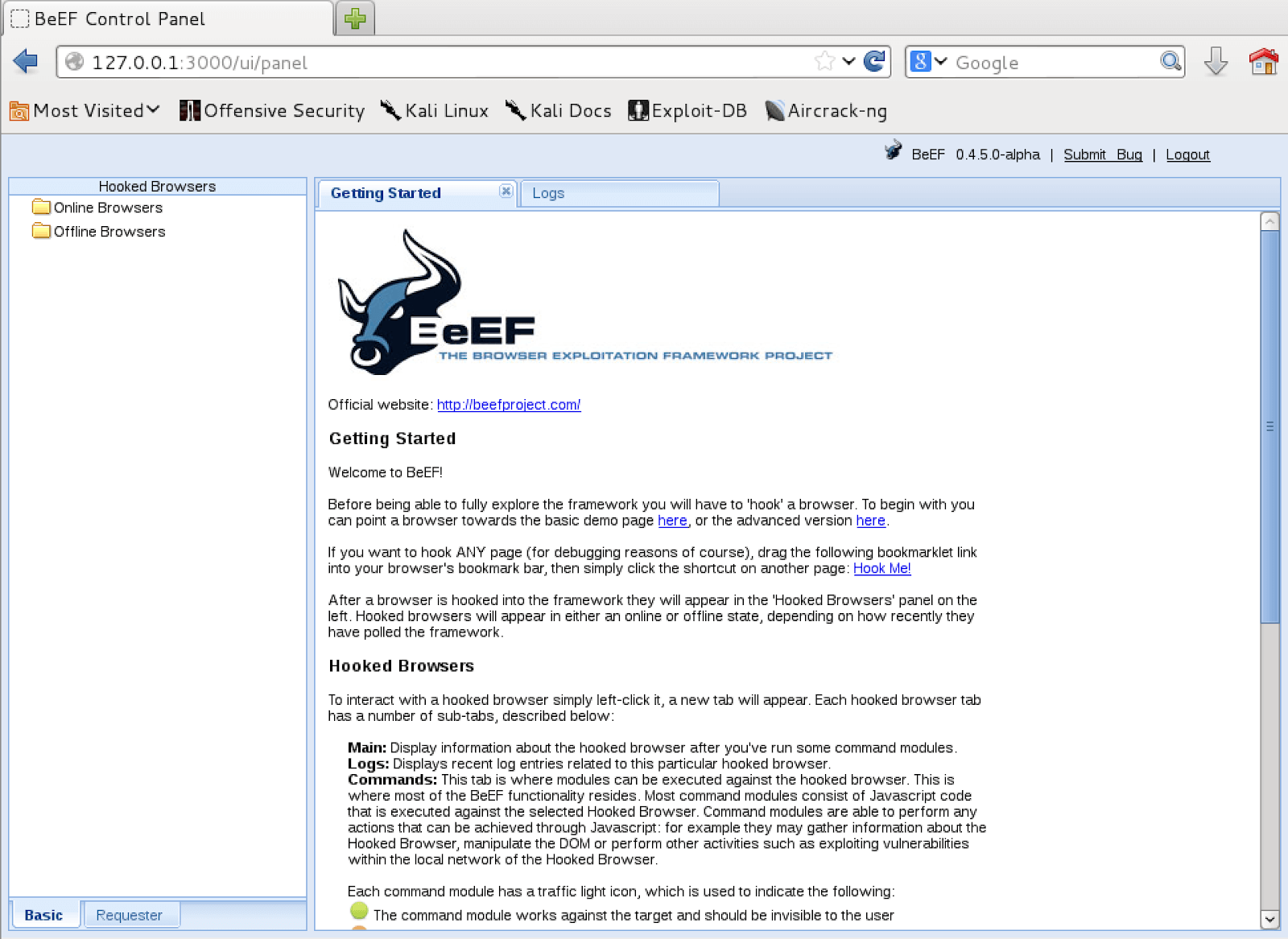

2. BeEF

Das Browser Exploitation Framework wird als BeEF abgekürzt. Es ist ein auf Webbrowser fokussiertes Penetrationstest-Tool. Durch die Nutzung von clientseitigen Angriffsvektoren ermöglicht BeEF einem professionellen Penetrationstester, die tatsächliche Sicherheitslage einer Zielumgebung zu untersuchen.

Abbildung 2. BeEF GUI

Um BeEF auf Ihrem lokalen PC zu installieren, benötigen Sie ein Linux-Betriebssystem wie Kali Linux, Parrot OS, BlackArch, Backbox oder Cyborg OS.

Obwohl BeEF in einer Vielzahl von Pen-Test-Betriebssystemen vorinstalliert ist, ist es wahrscheinlich, dass es in deinem nicht vorhanden ist. Suchen Sie in Ihrem Kali Linux-Verzeichnis nach BeEF, um zu sehen, ob es installiert ist. Gehe zu Anwendungen > Kali Linux > Systemdienste > beef starten, um loszulegen.

Anforderungen:

Die Anforderungen für den BeEF sind unten aufgeführt:

- Mac OS X 10.5.0 oder später / zeitgenössisches Linux. Es sollte beachtet werden, dass Windows nicht unterstützt wird.

- Ruby 2.5 oder neuer ist erforderlich.

- Node.js: 10 oder neuer

- SQLite: 3.x

- Die im Gemfile angegebenen Gems:

https://github.com/beefproject/beef/blob/master/Gemfile - Auf OSX ist Selenium erforderlich: Siehe

https://github.com/shvets/seleniumbrew install selenium-server-standalone

Die folgenden sind einige der Vorteile, die BeEF den Organisationen bietet, die es nutzen:

- Es ist ein kostenloses Penetrationstest-Tool, das Sie herunterladen können.

- Es ermöglicht Penetrationstestern, die Sicherheit der Online-Browsing-Umgebung einer Organisation mithilfe von clientseitigen Angriffsvektoren zu bewerten.

- Es verbindet sich mit einem oder mehreren Browsern und ermöglicht es den Benutzern, Befehlsmodule auszuführen, die auf sie ausgerichtet sind.

Es ist einfach zu bedienen, erfordert keine technische Einrichtung, keine spezielle Schulung oder Einarbeitung und ist eine unkomplizierte Option für Anfänger.

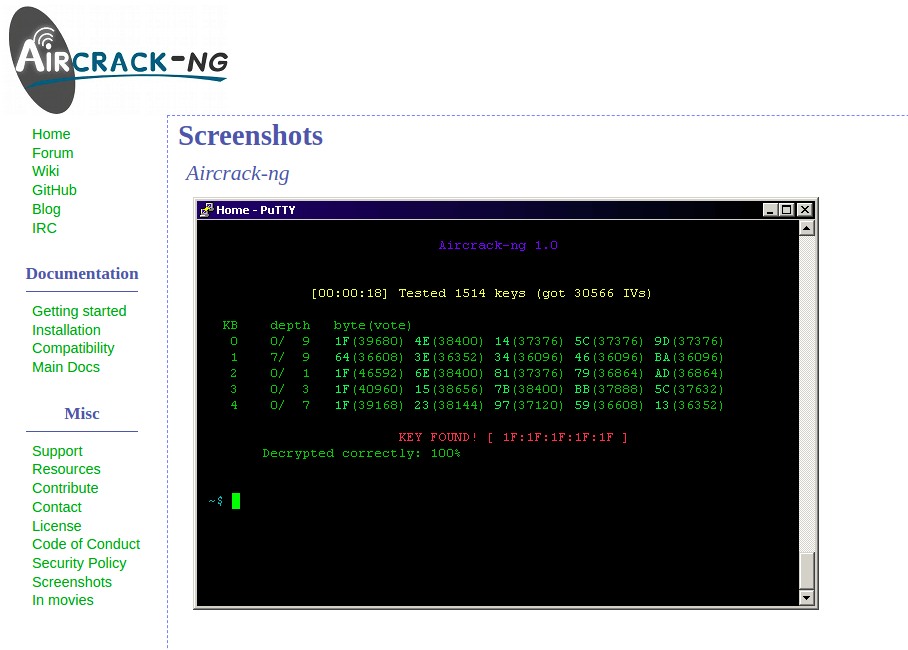

3. Aircrack

Aircrack-ng ist ein gängiges Programm zum Knacken von WLAN-Passwörtern, das verwendet werden kann, um 802.11a/b/g WEP- und WPA-Passwörter zu knacken. Durch das Sammeln von Paketen stellt Aircrack-ng drahtlose Passwörter mit den besten Techniken wieder her. Es versucht, das Passwort abzurufen, nachdem es genügend Pakete gesammelt hat.

Es konzentriert sich auf mehrere Aspekte der WiFi-Sicherheit, einschließlich:

- Überwachung: Erfassen von Paketen und Export von Daten in Textdateien zur Analyse durch Drittanbieter-Software.

- Paket-Injektionsangriffe umfassen unter anderem Replay-Angriffe, De-Authentifizierung und die Erstellung von gefälschten Zugangspunkten.

- WEP- und WPA-PSK-Cracking, Testen der Fähigkeiten von WiFi-Geräten und -Treibern

Es läuft auf Linux, aber es läuft auch auf Windows, macOS, FreeBSD, OpenBSD, NetBSD, Solaris und sogar eComStation 2.

Die Aircrack-ng-Software-Suite umfasst:

| Name | Beschreibung |

|---|---|

| aircrack-ng | Verwendet den Fluhrer-, Mantin- und Shamir (FMS)-Angriff, den PTW-Angriff und Wörterbuchangriffe, um WEP-Schlüssel sowie WPA/WPA2-PSK-Schlüssel zu knacken. |

| airdecap-ng | Mit einem bekannten Schlüssel entschlüsselt es WEP- oder WPA-verschlüsselte Capture-Dateien. |

| airmon-ng | Aktiviert verschiedene Karten im Monitor-Modus. |

| aireplay-ng | Paketinjektor (Linux und Windows mit CommView-Treibern). |

| airodump-ng | Paket-Sniffer: Protokolliert den Luftverkehr in pcap- oder IVS-Dateien und zeigt Netzwerkstatistiken an. |

| airtun-ng | Ersteller virtueller Tunnel-Schnittstellen. |

| packetforge-ng | Erstellt verschlüsselte Pakete zum Injizieren. |

| ivstools | Werkzeuge zum Zusammenführen und Konvertieren. |

| airbase-ng | Im Gegensatz zu Access Points umfasst diese Strategie Taktiken zum Angreifen von Clients. |

| airdecloak-ng | Entfernt WEP-Verschleierung aus pcap-Dateien. |

| airolib-ng | Organisiert und verwaltet die Berechnung von Pairwise Master Keys mithilfe von ESSID- und Passwortlisten. |

| airserv-ng | Ermöglicht anderen Computern, sich mit der WLAN-Karte zu verbinden. |

| buddy-ng | Der Hilfserver für easside-ng, läuft auf einem entfernten Computer. |

| easside-ng | Ein Werkzeug zur Kommunikation mit einem Zugangspunkt, ohne den WEP-Schlüssel. |

| tkiptun-ng | WPA/TKIP-Angriffswerkzeug. |

| wesside-ng | Automatisches Werkzeug zur Wiederherstellung von WEP-Schlüsseln. |

Tabelle 1. aircrack-ng Software-Suite

Abbildung 3. Aircrack-NG Screenshot

Kann von der bereitgestellten URL installiert werden: [http://www.aircrack-ng.org/install.html] (http://www.aircrack-ng.org/install.html

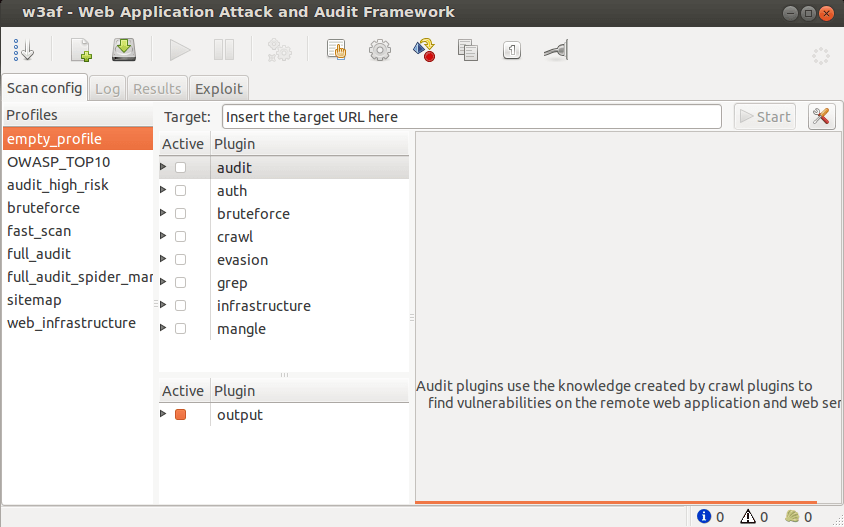

4. W3af

w3af ist eine vollständige Prüfungs- und Ausnutzungsumgebung für Webanwendungen. Diese Umgebung ermöglicht es, Online-Sicherheitsbewertungen und Penetrationstests durchzuführen.

Bevor Sie mit der Installation beginnen, stellen Sie sicher, dass Sie die erforderlichen Anwendungen installiert haben:

-

Installiere

git.sudo apt-get install git -

Möglicherweise müssen Sie Python 2.7 installieren, das normalerweise standardmäßig auf den meisten Computern installiert ist.

sudo apt-get install python-pip version 1.1

Sie können W3af mit ein paar Codezeilen installieren:

git clone https://github.com/andresriancho/w3af.git

cd w3af/

./w3af_console

. /tmp/w3af_dependency_install.sh

Sie erhalten eine Liste der nicht erfüllten Anforderungen und die Anweisungen, die Sie zur Installation benötigen, nachdem Sie diesen Befehl ausgeführt haben.

w3af ist ein Open-Source-Tool zur Überprüfung und Ausnutzung von Webanwendungen, das sehr effektiv ist. Das Framework wurde auf mehreren Linux-Distributionen, Mac OSX, FreeBSD und OpenBSD getestet und sollte auf jeder von Python unterstützten Plattform funktionieren.

Sie können die Software auch über die GUI verwenden.

Abbildung 4. w3af GUI

W3af als Framework bietet den Entwicklern, die es mit Plugins erweitern möchten, die folgenden Funktionen an:

- Demons: Um Schwachstellen zu finden und auszunutzen, bietet das Framework Web- und Proxy-Server an, die sich einfach in Ihre Anwendungen integrieren lassen.

- w3af hat urllib2 auf thread-sichere Weise eingekapselt und zahlreiche Erweiterungen (Keep-Alive, Gzip, Logging usw.) hinzugefügt, die es Ihnen ermöglichen, speziell gestaltete HTTP-Anfragen mit hoher Geschwindigkeit zu stellen.

- Logging ist eines der bedeutendsten Komponenten jedes Frameworks, und es gibt viele verschiedene Arten von Logging-Techniken, die in benutzerdefinierten Anwendungen verwendet werden können. Die Ausgabe kann in der Konsole, in Text-, CSV-, HTML- und XML-Dateien gespeichert werden. Per E-Mail gesendet

- Ihre Payloads können mit w3af praktisch in jeden Abschnitt der HTTP-Anfrage injiziert werden.

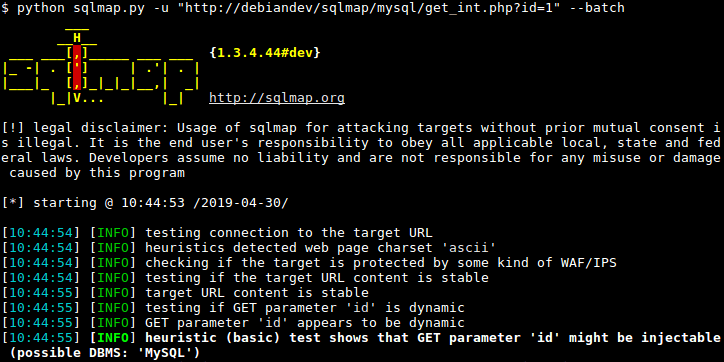

5. SQLmap

SQLmap ist ein auf Python basierendes Open-Source-Penetrationstesting-Tool zur Erkennung und Ausnutzung von SQL-Injection-Problemen. Es unterstützt MySQL, PostgreSQL, Oracle, Microsoft SQL Server und andere aktuelle Datenbanken.

Abbildung 5. SQLmap

Sie können die neueste Zip-Datei oder Tar-Datei herunterladen.

Der beste Weg, sqlmap zu bekommen, ist, das Git-Repository zu klonen:

git clone --depth 1 https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

Einige der herausragenden Funktionen von SQLmap:

- Vollständige Unterstützung für boolean-basierte Blind-, zeitbasierte Blind-, fehlerbasierte, UNION-Abfrage-basierte, gestapelte Abfragen und Out-of-Band-SQL-Injection-Methoden.

- Es ist möglich, direkt auf die Datenbank zuzugreifen, ohne SQL-Injection zu verwenden, indem man DBMS-Anmeldeinformationen, IP-Adresse, Port und Datenbankname bereitstellt.

- Benutzer, Passwort-Hashes, Berechtigungen, Rollen, Datenbanken, Tabellen und Spalten können alle aufgezählt werden.

- Passwort-Hash-Formate werden automatisch erkannt, und ein Wörterbuchangriff kann verwendet werden, um sie zu knacken.

Die Vorteile von SQLmap sind wie folgt:

-

Es kann die SQL-Injection-Sicherheitsanfälligkeiten-Datenbank identifizieren und nutzen und automatisch auf den Server zugreifen. Es verfügt über eine sehr leistungsstarke Erkennungs-Engine, eine Reihe von Eigenschaften von Penetrationstestern, greift auf das zugrunde liegende Dateisystem zu, um die Fingerabdruckdatenbankverbindung abzurufen, und führt Anweisungen aus, die die Fingerabdruckdatenbankverbindung entfernen.

-

Im Vergleich zu anderen SQL-Injection-Tools ist es einfach zu bedienen und äußerst schnell.

-

Es hat sogar die Fähigkeit, Manipulationsskripte zu verwenden, um Firewalls zu umgehen (WAF)

-

Frei und Open Source

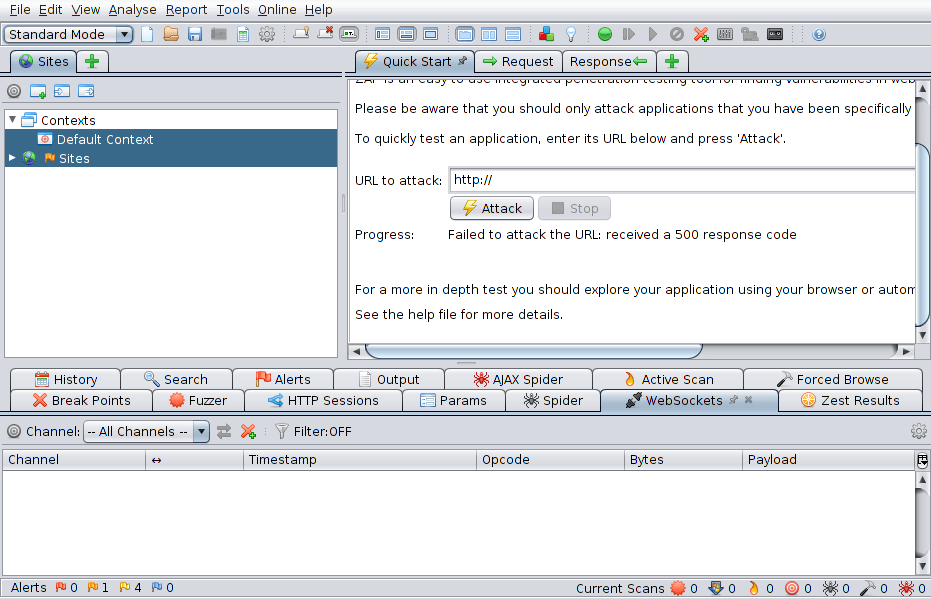

6. Zed Attack Proxy

Der OWASP Zed Attack Proxy (ZAP) ist ein kostenloses, Open-Source-Penetrationstest-Tool, das von OWASP (Open Web Application Security Project) unterstützt und gewartet wird. ZAP ist ein Webanwendungstest-Framework, das sowohl leistungsstark als auch flexibel ist.

ZAP wird als "Man-in-the-Middle-Proxy" bezeichnet. Es läuft zwischen dem Browser des Testers und der Webanwendung, indem es die zwischen beiden übertragenen Kommunikationen abfängt und inspiziert, die Inhalte nach Bedarf ändert und dann diese Pakete an das Ziel weiterleitet. Es kann als eigenständiges Programm oder als Daemon-Prozess ausgeführt werden.

Installationsprogramme für ZAP sind für Windows, Linux und Mac OS/X verfügbar. Docker-Images sind ebenfalls verfügbar.

Abbildung 6. ZAP GUI

Sie können den entsprechenden Installer von der offiziellen Download-Seite herunterladen.

Es ist für die Nutzung durch alle mit einer breiten Palette an Sicherheitserfahrungen konzipiert, geeignet für Entwickler und funktionale Tester, die neu im Penetration Testing sind.

Die Funktionen von Zed Attack Proxy sind wie folgt:

- Die Hauptfunktion des ZAP-Proxys ist der Intercepting-Proxy, der es ihm ermöglicht, den Datenverkehr zwischen dem Browser der Tester und dem Webanwendungsserver zu analysieren, zu ändern und in den Nachrichteninhalt einzufügen.

- Die Hauptfunktion ist der Automatisierte Scanner, der es dem Sicherheitstester ermöglicht, die URL der zu testenden Online-Anwendung einzugeben.

- ZAP Proxy ermöglicht es Sicherheitstestern, die Webanwendung durch Brute-Force-Angriffe zu testen, um Sicherheitsanfälligkeiten im Hinblick auf Brute-Force-Verletzungen zu gewährleisten.

- Die Fuzzing-Funktionalität von OWASP ZAP ermöglicht es uns, unerwartete oder falsche Eingaben einzugeben, um festzustellen, ob die Anwendung aufgrund von OWASP ZAP defekt ist oder nicht.

- Port-Scanning informiert uns über alle offenen und genutzten Ports.

- WebSockets werden einen echten asynchronen Kommunikationskanal zwischen Client und Server herstellen, den Kanal offen halten und Daten in beide Richtungen (Full-Duplex) übertragen.

- Advanced SQL Injection ermöglicht es Sicherheitstestern, SQL-Injection-Tests durchzuführen, um festzustellen, ob die Datenbank der Webanwendung gegen SQL-Injection sicher ist.

- Einer der besten Aspekte von OWASP ZAP ist das Alarmmanagement, das eine Warnung sendet, wenn ZAP Schwachstellen erkennt.

- ZAP ermöglicht es DevOps-Profis, mit einer Vielzahl von verschiedenen Technologien zu interagieren, einschließlich ALM-Tools (Jira, TFS), Testwerkzeugen, Code-Management-Tools, externen Alarmierungssystemen und anderen.

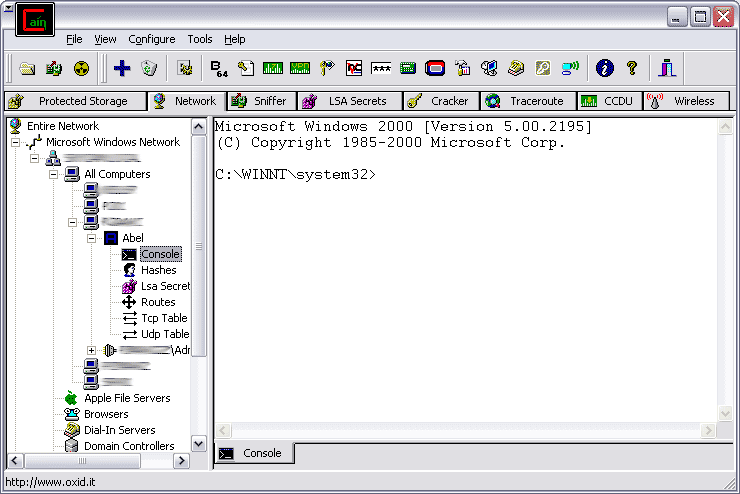

7. Kain & Abel

Cain and Abel ist ein Passwort-Cracking-Tool für Microsoft Windows, das Daten aus verschiedenen Quellen sammelt und weltweit verwendet wird. Mit einer Vielzahl von Methoden kann dieses Programm eine große Anzahl von Passwörtern wiederherstellen.

Abbildung 7. Cain & Abel GUI

Netzwerkadministratoren, Lehrer, professionelle Penetrationstester, Sicherheitsberater/-profis, forensisches Personal und Sicherheitssoftware-Anbieter werden alle von Cain & Abel profitieren.

Wenn Sie ein wichtiges Passwort vergessen haben und keinen Zugang zu einem Passwort-Zurücksetzungs-Tool haben, kann Ihnen Cain and Abel helfen, es wiederherzustellen.

Wörterbuchlisten werden als Grundlage für die Passwortwiederherstellung in Cain und Abel verwendet. Das Paket versucht, das richtige Passwort durch Brute-Force-Angriffe zu bestimmen, die einzigartige Passwörter mit hoher Geschwindigkeit ausprobieren und Daten auf der Festplatte entschlüsseln. Kryptanalyse-Angriffe verwenden Regenbogentabellen, die mit dem im Cain and Abel-Tool enthaltenen Programm winrtgen.exe generiert werden können.

Einige Funktionen:

- WEP-Entschlüsselung

- Erhöhung der Paketaufnahmespeed durch drahtlose Paket-Injektion

- Fähigkeit, VoIP-Anrufe aufzuzeichnen

- Entschlüsseln von durcheinander geratenen Passwörtern

- Erstellen von Hashes

- Traceroute

- Passwortfelder anzeigen

- Abrufen von zwischengespeicherten Passwörtern

- Auslesen von geschützten Speicherpasswörtern

- ARP-Spoofing (ist der Prozess, eine IP-Adresse zu fälschen, um sie in eine MAC-Adresse aufzulösen.)

- Schnüffler von Netzwerk-Passwörtern

- LSA's streng geheimer Entsorger

- Fähigkeit, viele Algorithmen zu knacken (MD4-Hashes, MD5-Hashes, SHA-1-Hashes, SHA-2-Hashes)

Die Gründe für die Verwendung von Cain&Abel sind unten aufgeführt:

- Es ist völlig kostenlos, ohne versteckte Gebühren.

- Es enthält eine Reihe von Passwort-Knacktechniken.

- Einfache Passwörter können schnell und einfach wiederhergestellt werden.

- Cain and Abel können verwendet werden, um die Stärke Ihrer Passwort-Richtlinien zu testen und zusätzliche Passwortsicherheit zu bieten.

- Es ist mit allen gängigen Windows-Betriebssystemen kompatibel.

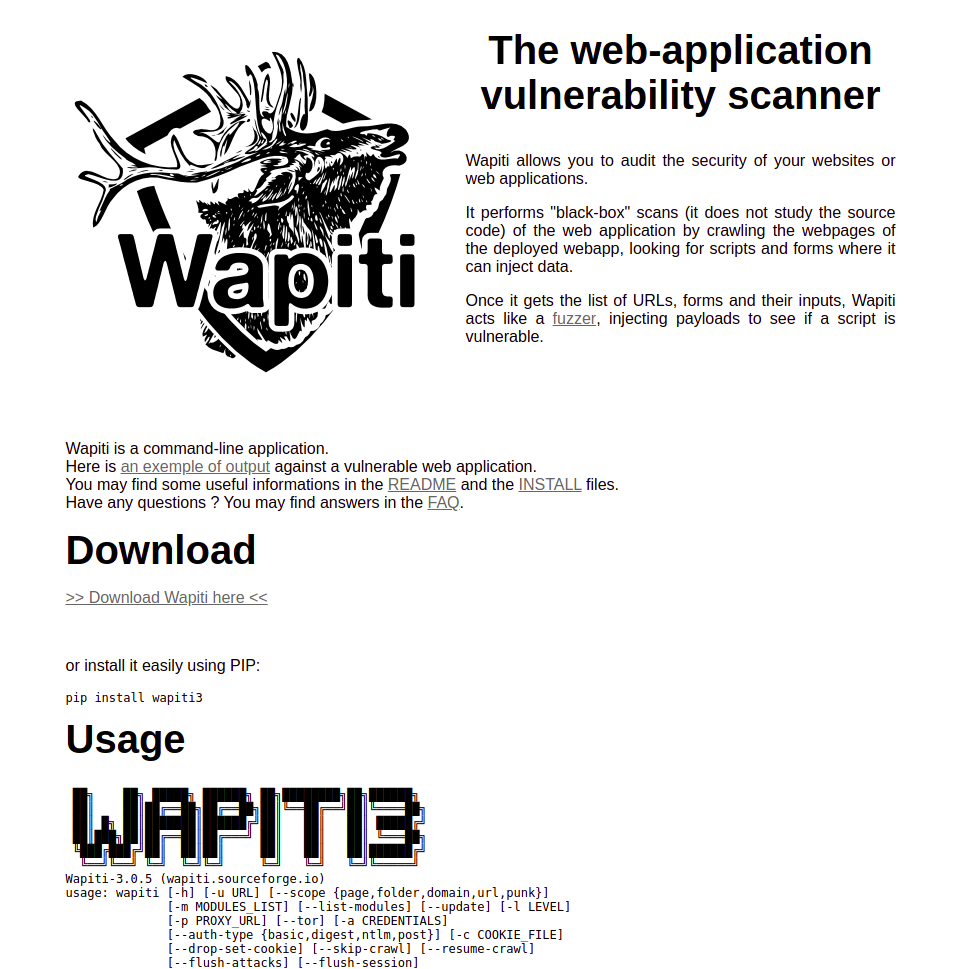

8. Wapiti

Wapiti gibt Ihnen die Möglichkeit, die Sicherheit Ihrer Websites und Webanwendungen zu testen.

Es durchsucht die Webseiten der bereitgestellten Webanwendung, sucht nach Skripten und Formularen, in die es Daten injizieren kann, und führt "Black-Box"-Scans (es sieht sich nicht den Quellcode an) der Webanwendung durch.

Abbildung 8. WAPITI-Webseite

Sie können es von der Projekt-Website https://wapiti.sourceforge.io/ herunterladen.

Wapiti funktioniert wie ein Fuzzer, der Payloads injiziert, um zu sehen, ob ein Skript anfällig ist, sobald es die Liste der URLs, Formulare und deren Eingaben hat.

Wapiti ist in der Lage, eine Vielzahl von Sicherheitsanfälligkeiten zu erkennen, einschließlich Dateiverwaltungsprobleme, Datenbankinjektion, Cross-Site-Scripting, LDAP-Injektion und CRLF-Injektion. Wapiti ist einfach zu bedienen, Open-Source und erfordert keine Sicherheitskenntnisse vom Benutzer. Es ist jedoch nicht in der Lage, alle Schwächen zu erkennen.

Die Merkmale des Wapiti sind unten aufgeführt:

- Erstellt Schwachstellenberichte in verschiedenen Formaten (HTML, XML, JSON, TXT, CSV)

- Kann einen Scan oder Angriff pausieren und fortsetzen (Sitzungsmechanismus mit sqlite3-Datenbanken)

- Farben können im Terminal angezeigt werden, um Schwachstellen hervorzuheben.

- Verschiedene Grade der Wortfülle

- Eine schnelle und einfache Methode zum Aktivieren und Deaktivieren von Angriffsmodulen

- Das Hinzufügen einer Payload könnte so einfach sein wie das Einfügen einer Zeile in eine Textdatei.

- Die Anzahl der gleichzeitig durchführbaren HTTP-Anfragen ist konfigurierbar.

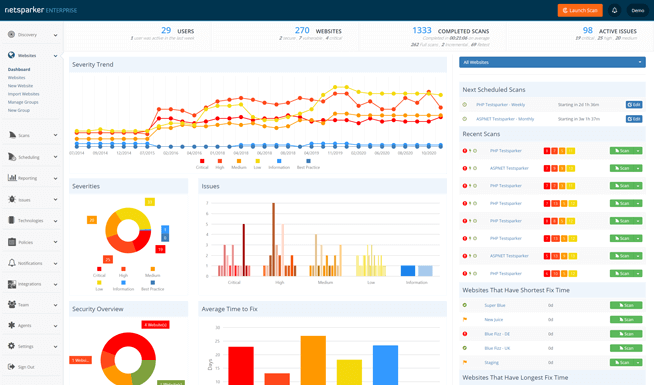

9. Netsparker

Netsparker ist ein automatisierter Online-Anwendungssicherheits-Scanner, der es Ihnen ermöglicht, Websites, Webanwendungen und Webdienste auf Sicherheitsprobleme zu scannen, während er vollständig anpassbar bleibt. Netsparker kann jede Webanwendung scannen, unabhängig von der Plattform oder Programmiersprache, die zu ihrer Erstellung verwendet wurde. Netsparker hat zwei Editionen. Netsparker Enterprise ist eine skalierbare Sicherheitslösung für Webanwendungen mit mehreren Benutzern, während Netsparker Standard ein Desktop-Web-Schwachstellenscanner ist, der vor Ort installiert wird.

Die Hauptmerkmale von Netsparker sind wie folgt:

- Das Scannen jeder Ecke jedes Programms ist der erste Schritt, um es zu entdecken und zu crawlen.

- Erkennung: Eine größere Abdeckungsfläche bedeutet ein geringeres Risiko.

- Lösung: Reduzieren Sie die Menge an manueller Arbeit, die erforderlich ist, um Schwachstellen zu beheben.

- Integrieren: Entwickeln Sie mit Sicherheit im Hinterkopf. Nahtlos.

- Jederzeit sicher: Achten Sie auf Ihre Sicherheit.

Abbildung 9. Netsparker GUI

10. Metasploit

Das Metasploit-Framework ist ein ausgeklügeltes Werkzeug, das Cyberkriminelle und ethische Hacker nutzen können, um systemische Schwachstellen in Netzwerken und Servern zu untersuchen. Es kann leicht modifiziert und mit den meisten Betriebssystemen verwendet werden, da es ein Open-Source-Framework ist. Es ist eine der besten Penetrationstest-Software für Offensive-Security-Teams.

Abbildung 10. Metasploit Framework

Metasploit ist ein beliebtes Penetrationstesting-Tool, das vorinstalliert mit Kali Linux geliefert wird. Metasploit ist ein Hacking-Softwareprogramm. Diese Werkzeuge gelten als gefährlich für die Opfer von Angriffen, obwohl sie von Natur aus keine Viren sind.

Das Penetrationstest-Team kann Metasploit nutzen, um vorgefertigten oder benutzerdefinierten Code in ein Netzwerk einzufügen, um nach Schwachstellen zu suchen. Sobald Probleme erkannt und dokumentiert wurden, kann die Information genutzt werden, um systemische Schwächen anzugehen und Maßnahmen zu priorisieren, was eine weitere Art der Bedrohungserkennung darstellt.

Metasploit ist kostenlos über die Rapid7-Website als Open-Source-Installer verfügbar. Die folgenden sind die Mindestanforderungen an das System, zusätzlich zu den aktuellen Versionen von Chrome, Firefox und Explorer:

Betriebssysteme:

- Ubuntu Linux 14.04 oder 16.04 LTS (empfohlen)

- Windows Server 2008 oder 2012 R2

- Windows 7 SP1+, 8.1 oder 10

- Red Hat Enterprise Linux Server 5.10, 6.5, 7.1 oder später

Hardware:

- 2 GHz+ Prozessor

- Mindestens 4 GB RAM, aber 8 GB werden empfohlen

- Mindestens 1 GB Speicherplatz, aber 50 GB werden empfohlen

Einige Funktionen von Metasploit sind wie folgt:

- Jeder Schritt Ihres Penetrationstests kann automatisiert werden

- Unabhängig von der Erfahrung, teste deine Leute und sieh, wie erfolgreich sie sind.

- Anmeldeinformationen sollten gesammelt und nach Möglichkeit wiederverwendet werden.

Aufgrund der nachfolgend aufgeführten spezifischen Vorteile ist Metasploit eine bessere Alternative zu traditionellen manuellen Verfahren.

- Einer der überzeugendsten Gründe, Metasploit zu wählen, ist, dass es Open Source ist und aktiv gepflegt wird.

- Metasploit ist einfach zu bedienen. In diesem Fall bezieht sich die Benutzerfreundlichkeit jedoch auf die einfachen Namensstandards der Befehle. Bei einem umfassenden Netzwerk-Penetrationstest macht Metasploit die Dinge viel einfacher.

- Besonders hervorzuheben ist, dass Metasploit den Wechsel zwischen Payloads einfach macht. Mit dem Befehl set payload in Metasploit können Sie Payloads schnell ändern.

- Metasploit kümmert sich auch um einen viel organisierteren Ausstieg aus den Systemen, in die es eingedrungen ist. Andererseits kann ein maßgeschneiderter Exploit das System zum Absturz bringen, während er seine Operationen beendet.

- Metasploit umfasst eine benutzerfreundliche grafische Benutzeroberfläche (GUI) sowie Drittanbieter-Schnittstellen wie Armitage. Diese Schnittstellen erleichtern in der Regel Penetrationstests, indem sie Funktionen wie schnelles Wechseln zwischen Arbeitsbereichen, sofortiges Schwachstellenmanagement und Funktionen auf Knopfdruck bereitstellen.

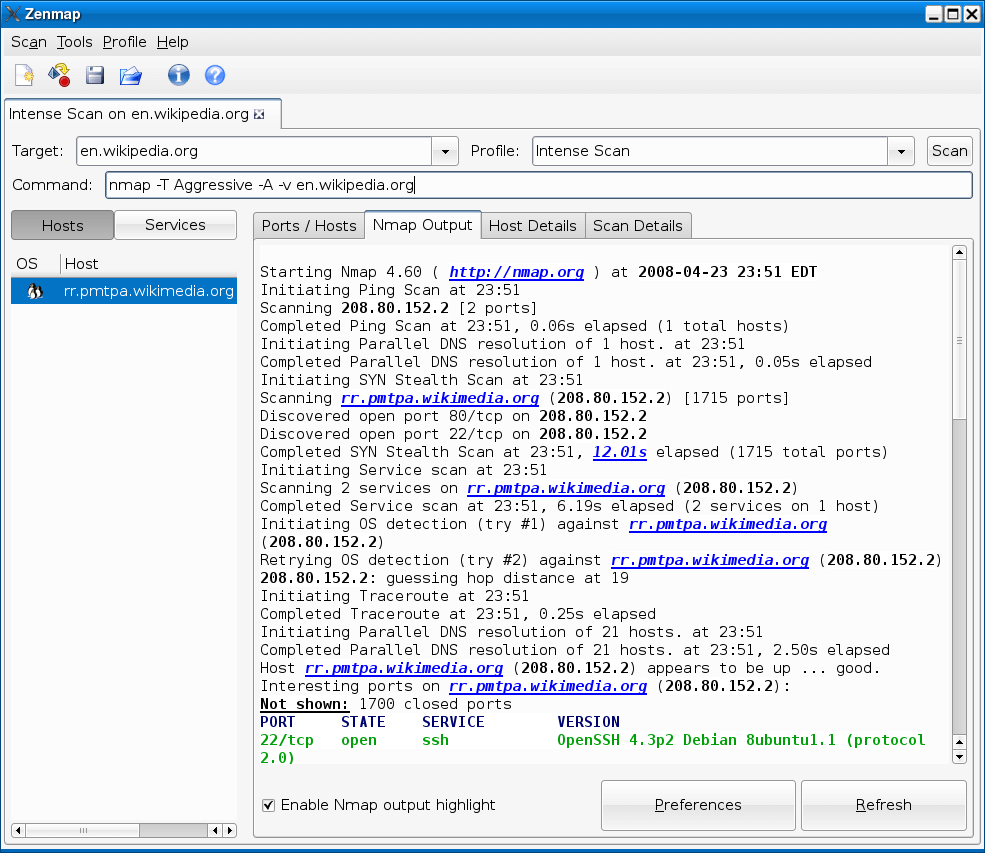

11. Nmap

Nmap ist ein kostenloser und Open-Source-Netzwerkscanner, der Pakete sendet und die Antworten analysiert, um Hosts und Dienste in einem Computernetzwerk zu entdecken.

Das Scannen und die Aufzählung von Netzwerken sind zu einem zunehmend wichtigen Bestandteil von Penetrationstests geworden. Organisationen haben jetzt ein kompliziertes Netz von Vermögenswerten, die sensible und wichtige Informationen speichern. Diese Vermögenswerte sind sowohl von Bedrohungen innerhalb als auch außerhalb des Netzwerks der Organisation gefährdet. Die Durchführung einer effektiven Netzwerkscans und -enumeration des Netzwerks eines Unternehmens ist entscheidend, um einen Überblick über die Sicherheitslage der Organisation zu erhalten.

Abbildung 11. Nmap GUI Zenmap

Nmap verfügt über eine Reihe von Funktionen zur Untersuchung von Computernetzwerken, wie zum Beispiel die Erkennung von Hosts, Diensten und Betriebssystemen. Nmap ist ein Werkzeug, das Ihnen umfassende, Echtzeitinformationen über Ihr Netzwerk und die daran angeschlossenen Geräte liefert.

Die Funktionen von NMAP sind wie folgt:

- Erkennung der Anwesenheit von Hosts in einem Netzwerk.

- Auflisten der offenen Ports auf Zielhosts.

- Abfragen von Netzwerkdiensten auf entfernten Geräten, um den Namen und die Versionsnummer eines Programms zu erhalten.

- Basierend auf der Analyse der Netzwerkaktivität, Bestimmung des Betriebssystems und der Hardwaremerkmale von Netzwerkgeräten.

- Nmap kann zusätzliche Informationen über Ziele bieten, wie z.B. Reverse-DNS-Namen, Gerätekategorien und MAC-Adressen, durch skriptbare Interaktion mit dem Ziel.

12. SimplyEmail

SimplyEmail ist eine Anwendung, mit der Sie E-Mail-Adressen von verschiedenen Websites abrufen können. Es ist ähnlich wie theharvester, da es ein nützliches Werkzeug zum Sammeln von E-Mail-Adressen und anderen Daten ist, die ein Ziel möglicherweise preisgibt.

SimplyEmail sammelt nicht nur E-Mail-Adressen und andere Daten, sondern scannt auch Domains nach Inhalten wie Texten, Word-Dokumenten und Excel-Tabellen.

Einige bescheidene Vorteile von SimplyEmail sind unten aufgeführt:

- Es ist einfach für dich, Module zu entwickeln (alles, was du brauchst, ist eine benötigte Klassenoption, um loszulegen).

- Für die rohesten Ergebnisse verwenden Sie die integrierten Parser.

- Module haben ihre eigene Multiprocessing-Warteschlange sowie eine Ergebniswarteschlange für eine einfachere Handhabung von E-Mail-Daten.

- Erntemodule sind einfach zu integrieren, und es kommen weitere hinzu.

- Außerdem die Fähigkeit, wichtige Einstellungen schnell zu ändern, ohne in den Code eingreifen zu müssen.

Unterstützte Plattformen / Mit CI von SimplyEmail getestet sind wie folgt:

- Docker

- Kali Rolling

- Debian 9.x

- Ubuntu 16.04 LTS

- macOS

SimplyEmail kann mit den folgenden Verfahren installiert werden:

-

Gehe zu

https://github.com/killswitch-GUI/SimplyEmailauf der GitHub-Seite. -

Installieren Sie SimplyEmail in einer Zeile:

curl -s https://raw.githubusercontent.com/killswitch-GUI/SimplyEmail/master/setup/oneline-setup.sh | bash

Um SimplyEmail auszuführen, geben Sie die folgenden Befehle ein:

cd SimplyEmail

./SimplyEmail.py

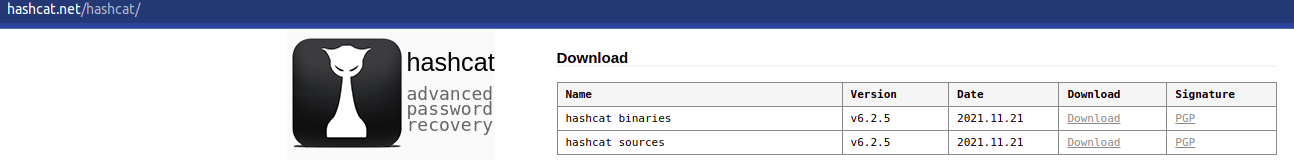

13. Hashcat

Hashcat ist ein beliebter Passwort-Cracker, der sogar die schwierigsten Passwörter knacken kann. Es erreicht dies, indem es das Knacken eines bestimmten Passworts auf verschiedene Weisen ermöglicht, sowie durch Vielseitigkeit und Geschwindigkeit.

Hashcat wird als Open-Source-Software unter der MIT-Lizenz veröffentlicht.

Sie können es von der offiziellen Website herunterladen.

Abbildung 12. Hashcat-Download

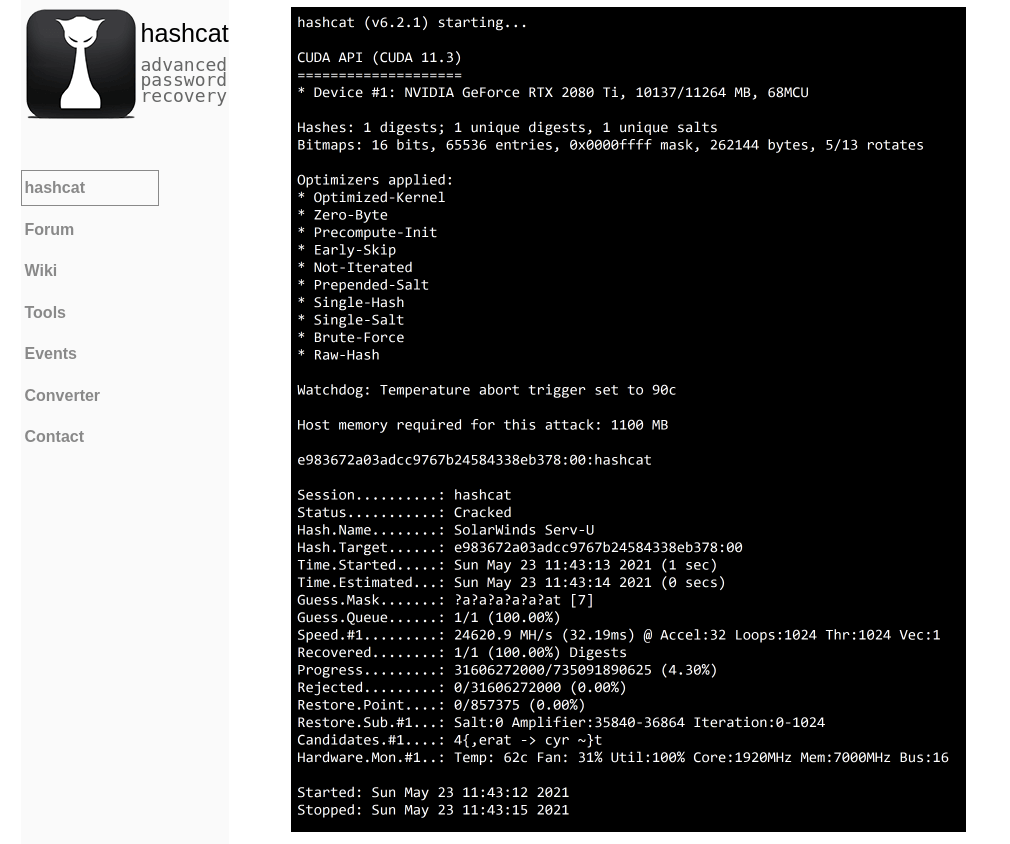

Hashcat ist auf Kali Linux vorinstalliert und kann sofort verwendet werden.

Abbildung 13. Hashcat

Hashcat hat die folgenden Eigenschaften:

- Es ist ein mehrfädiges Programm.

- Es basiert auf einem Multi-Hash- und Multi-OS-System (Linux, Windows und OSX native Binaries)

- Es basiert auf mehreren Algorithmen (MD4, MD5, SHA1, DCC, NTLM, MySQL, usw.)

- Spezialisierte Regeln können verwendet werden, um jeden Angriffsmodus zu erweitern.

- Sitzungen können automatisch fortgesetzt oder eingeschränkt werden. Bei der Initialisierung erkennen sie wiederhergestellte Hashes aus der Ausgabedatei.

- Die Salt-Liste kann aus einer externen Datei geladen werden. Als eine Version des Brute-Force-Angriffs kann dies genutzt werden.

- Die Anzahl der Threads kann festgelegt und entsprechend ihrer Priorität ausgeführt werden.

- Sowohl hex-charset- als auch hex-salt-Dateien werden unterstützt.

- Die über 90 Algorithmen können verwendet werden, um Leistung und Effizienz zu verbessern.

Hashcat unterstützt die folgenden Angriffsmodi:

- Brute-Force-Angriff

- Kombinatorischer Angriff

- Wörterbuchangriff

- Hybrider Angriff

- Maskenangriff

- Regelbasierter Angriff

- Toggle-Case-Angriff (nur unterstützt durch die Verwendung von Regeldateien)

- Assoziationsangriff

14. Hydra

Hydra ist ein leistungsstarkes Tool, das vorinstalliert auf Kali Linux kommt und verwendet wird, um Brute-Force-Angriffe durchzuführen.

Zum Beispiel kann anstelle des manuellen Versuchs, Passwörter in einem bestimmten Dienst wie SSH, Webanwendungsformular, FTP oder SNMP zu erraten, das Hydra-Tool verwendet werden, indem eine fertige Passwortliste genutzt wird, wodurch die Zeit zum Erraten des richtigen Passworts verkürzt wird.

Die neueste Release-/Produktionsversion von Hydra ist immer auf der Projektwebsite unter https://github.com/vanhauser-thc/thc-hydra/releases zu finden.

15. Burp Suite

Die Burp Suite ist eine Sammlung von GUI-Tools, die zusammenarbeiten, um es Ihnen zu ermöglichen, jede Komponente und jeden Aspekt moderner Webanwendungen zu testen. Viele Sicherheitsfachleute verwenden die Burp Suite für Web-Penetrationstests, um verschiedene sicherheitsrelevante Aufgaben auf Webebene auszuführen.

Burp kann von der PortSwigger-Website unter https://portswigger.net/burp für alle gängigen Betriebssysteme heruntergeladen werden. Sowohl x64-Bit- als auch x32-Bit-Installationsprogramme sind für Windows-Plattformen verfügbar. Wenn Sie Burp als tragbare Anwendung ausführen möchten, steht auch eine eigenständige Java JAR-Datei zur Verfügung.

Abbildung 14. Herunterladen von Burp Suite

Burp wurde von PortSwigger Ltd. entwickelt und ist in drei Editionen erhältlich. Sie finden alle Editionen auf der oben angegebenen Produktwebsite.

Burp Suite Community Edition bietet die wesentlichen Werkzeuge für Web-Sicherheitstests. Viele Penetrationstester und Bug-Bounty-Jäger verwenden Burp Suite Professional, um mehr Schwachstellen schneller zu identifizieren. Burp Suite Enterprise Edition ermöglicht es Ihnen, automatisierte Web-Sicherheitsüberprüfungen in Ihrem gesamten Unternehmen durchzuführen. Mit geplanten Scans, CI/CD-Schnittstellen und klaren Anleitungen zur Behebung sowie Berichterstattung können Sie Engpässe beseitigen und Zeit für AppSec-Teams sparen.

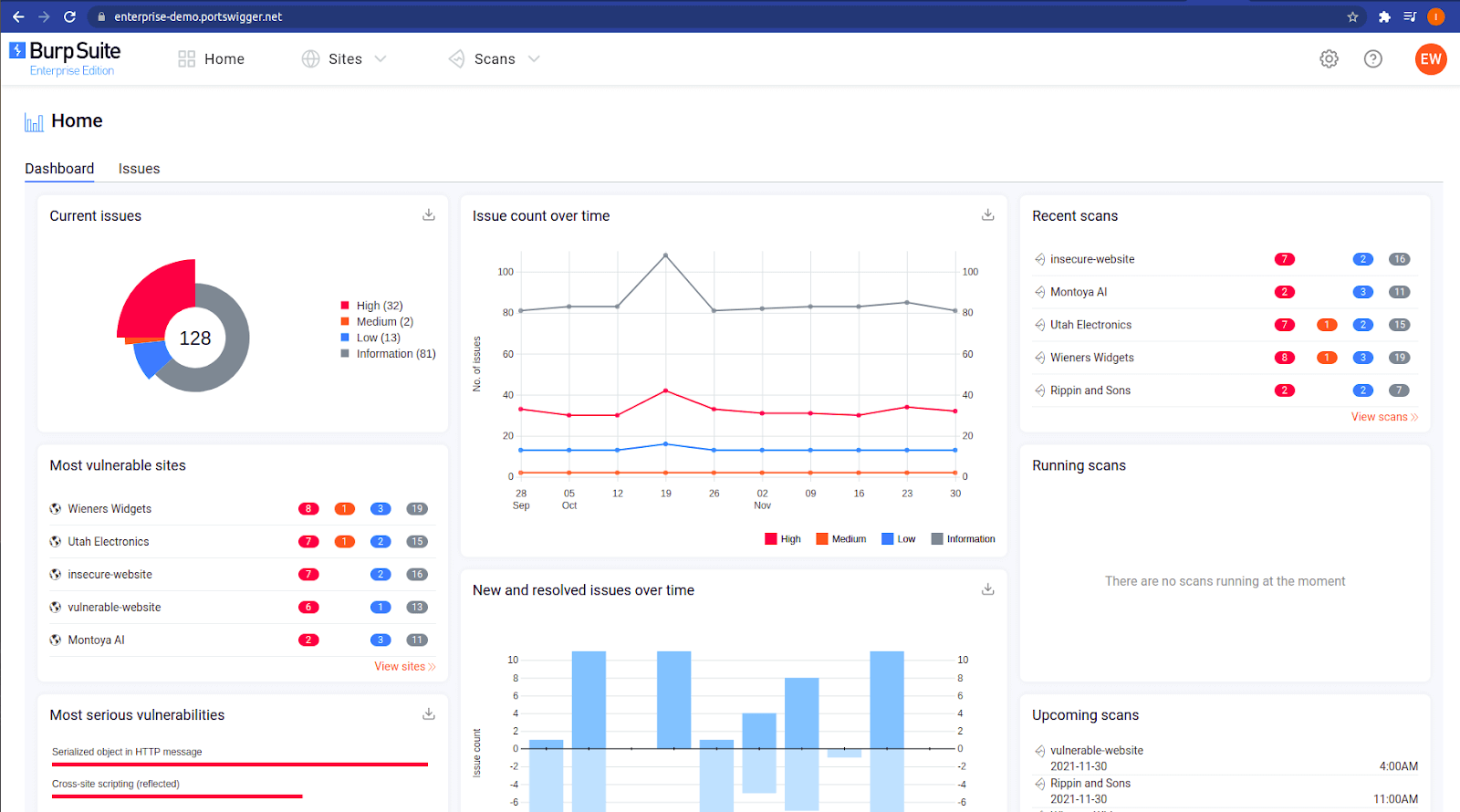

Sie können Burp Suite Enterprise ausprobieren, bevor Sie es installieren, indem Sie die unten angegebene Unternehmens-Demo-Seite verwenden.

Abbildung 15. Burp Suite Dashboard

Die Hauptmerkmale von Burp Suite können wie folgt aufgelistet werden:

- Verwendung der Ziel-Site-Map-Funktion

- Burp Spider krabbelt durch eine Webanwendung.

- Burp Scanner wird verwendet, um einen automatischen Scan durchzuführen.

- Verwendung von Burp Intruder zur Automatisierung maßgeschneiderter Angriffe

- Burp Repeater wird verwendet, um HTTP-Anfragen zu manipulieren und zu iterieren.

- Burp Sequencer wird verwendet, um die Unvorhersehbarkeit von Anwendungsdaten zu analysieren.

- Burp Decoder wird verwendet, um Daten zu dekodieren und zu kodieren.

- Zum Vergleichen von Sitemaps

16. Nikto

Nikto ist ein auf Perl basierender Open-Source-Schwachstellenscanner, der erstmals Ende 2001 veröffentlicht wurde. Es bietet zusätzliche Schwachstellenscans für Webserver an. Es scannt Webserver auf 6400 potenziell schädliche Dateien und Skripte, 1200 veraltete Serverversionen und etwa 300 versionsspezifische Probleme.

Der Schwachstellenscanner identifiziert eine Vielzahl von Schwachstellen, die ein Sicherheitsrisiko für Ihren Webserver darstellen könnten. Nikto ist in der Lage, die folgenden Probleme zu identifizieren:

- Der Typ und die Version des Webservers werden identifiziert.

- Wenn eine alte Version der Server-Software bekannte Schwachstellen enthält, melden Sie dies.

- Identifizieren Sie Probleme mit der Webserver-Konfiguration (Verzeichnisauflistung, Sicherungsdateien, alte Konfigurationsdateien usw.)

- Bestimmen Sie, welche Webanwendungen auf dem Webserver laufen.

- Überprüfen Sie Ihre Anwendung auf bekannte Schwachstellen.

17. Fuzzdb

FuzzDB ist eine kostenlose und Open-Source-Datenbank, die Angriffsmuster, vorhersehbare Ressourcennamen, Regex-Muster zur Identifizierung interessanter Serverantworten und Dokumentationsmaterialien enthält. FuzzDB wurde entwickelt, um die Chancen zu erhöhen, Anwendungssicherheitsanfälligkeiten durch dynamisches Anwendungssicherheitstesting zu entdecken. Es ist ähnlich wie die beliebten Penetrationstesting-Tools wie OWASP Zap und Burp Suite, die zum Testen von Webanwendungen verwendet werden.

FuzzDB ist auf Github unter https://github.com/fuzzdb-project/fuzzdb verfügbar.

Die Hauptmerkmale von FuzzDB sind wie folgt:

- Vorhersehbare Speicherorte: Protokolldateien und Verwaltungsverzeichnisse werden beispielsweise oft an einer kleinen Anzahl vorhersehbarer Orte gespeichert. FuzzDB verfügt über eine umfassende Datenbank davon, organisiert nach Betriebssystemplattform, Webserver und Anwendung.

- Angriffsmuster: FuzzDB bietet eine umfassende Sammlung von Angriffspayloads, die dafür bekannt sind, Probleme zu verursachen, einschließlich OS-Befehlsinjektion, Verzeichnisauflistungen, Verzeichnisdurchquerungen, Quellcodeexposition, Umgehung des Datei-Uploads, Umgehung der Authentifizierung und mehr.

- Antwortanalyse: FuzzDB ist eine Sammlung von Regex-Musterwörterbüchern, die ungewöhnliche Fehlermeldungen zur Identifizierung von Software-Sicherheitsproblemen, Listen gängiger Session-ID-Cookienamen, Regex für verschiedene PII und mehr enthält.

Web-Shells, typische Passwort- und Benutzernamenslisten sowie mehrere nützliche Wortlisten sind ebenfalls enthalten.

FuzzDB wird unter den Lizenzen New BSD und Creative Commons Attribution veröffentlicht.

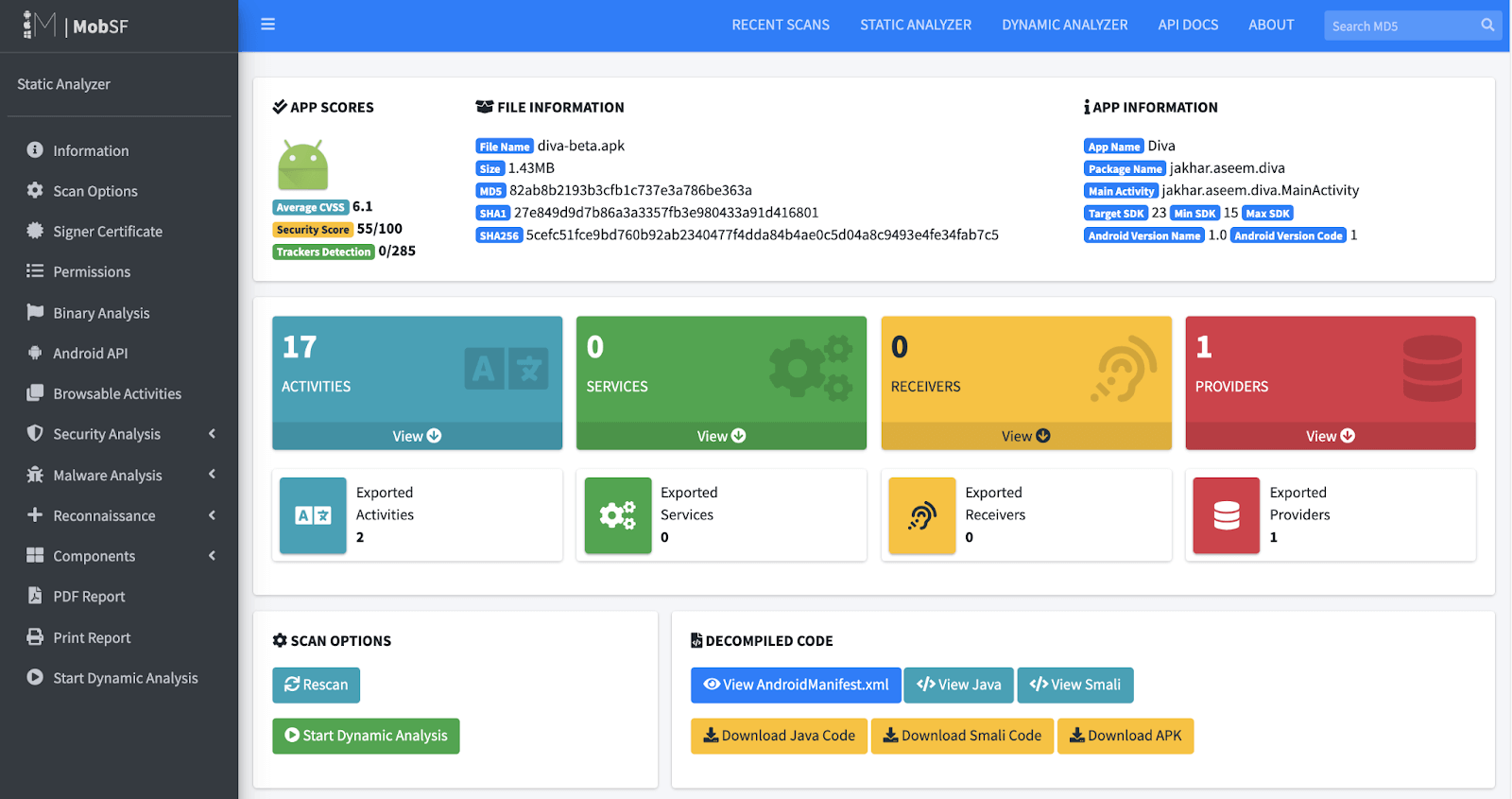

18. MobSF

Mobile Security Platform (MobSF) ist ein Penetration-Testing-Framework für mobile Anwendungen (Android/iOS/Windows), das automatisiert, Open-Source und in der Lage ist, statische, dynamische und Malware-Analysen durchzuführen. Es unterstützt sowohl Binärdateien (APK, IPA und APPX) als auch gezippte Quellcodes für eine effektive und schnelle Sicherheitsanalyse von mobilen Anwendungen für Android, iOS und Windows.

Sie können es auf Ubuntu/Debian-basierten Linux, Mac und Windows-Betriebssystemen installieren. Es gibt einige Anforderungen für jedes Betriebssystem, und Sie können die Liste hier finden: https://mobsf.github.io/docs/#/requirements

Unten sind einige Zeilen Code angegeben, die zur Installation benötigt werden.

MobSF-Installation für Linux/Mac:

git clone https://github.com/MobSF/Mobile-Security-Framework-MobSF.git

cd Mobile-Security-Framework-MobSF

./setup.sh

MobSF-Installation für Windows:

git clone https://github.com/MobSF/Mobile-Security-Framework-MobSF.git

cd Mobile-Security-Framework-MobSF

setup.bat

Sie k�önnen es unter Windows so starten:

run.bat 127.0.0.1:8000

Es kommt mit einer grafischen Benutzeroberfläche in Form eines Webdienstes. Der Webdienst umfasst ein Dashboard, das die Analyseergebnisse anzeigt, sowie eine eigene Dokumentationsseite, einen integrierten Emulator und eine API, die es den Nutzern ermöglicht, die Untersuchung zu automatisieren.

Abbildung 16. MobSF Dashboard

Entwickler können mit diesem Open-Source-SAST-Tool Schwachstellen früh im Entwicklungsprozess identifizieren. Ein weiteres einzigartiges Element von MobSF ist, dass es in lokalen Umgebungen gehostet wird, wodurch verhindert wird, dass sensible Daten mit der Cloud-Umgebung interagieren. Mobile-App-Testumgebungen auf allen drei großen Plattformen, Android, iOS und Windows, können schnell mit MobSF eingerichtet werden.

19. Linux-Exploit-Suggester

Während der Linux-Penetrationstests wird auf einem Computer, der mit Standardrechten zugänglich ist, versucht, Administratorrechte durch Erhöhung der Rechte zu erlangen. Eine der Methoden, die zur Erhöhung der Rechte verwendet wird, besteht darin, die Schwachstelle des Betriebssystems auszunutzen. PenturaLabs hat das Linux-Priviligierungserhöhung-Audit-Tool als einfaches Skript erstellt, um Penetrationstestern bei der Suche nach Linux-Schwachstellen zu helfen.

Es ist zum Download verfügbar unter https://github.com/mzet-/linux-exploit-suggester.

Linux-Exploit-Suggester ist darauf ausgelegt, bei der Erkennung von Sicherheitsanfälligkeiten in einem Linux-Kernel/Linux-basierten Computer zu helfen. Es enthält die folgenden Funktionen:

- Untersuchung der Kernel-Exposition im Kontext öffentlich gemeldeter Exploits Das Tool bewertet die Exposition des Kernels gegenüber jedem öffentlich bekannten Linux-Kernel-Exploit. Die Exposition wird für jedes Exploit berechnet.

- Überprüfung des Status der Sicherheitsmaßnahmen zur Härtung des Kernels. Die Mehrheit der Sicherheitsparameter, die in Ihrem Linux-Kernel zugänglich sind, kann von LES überprüft werden.

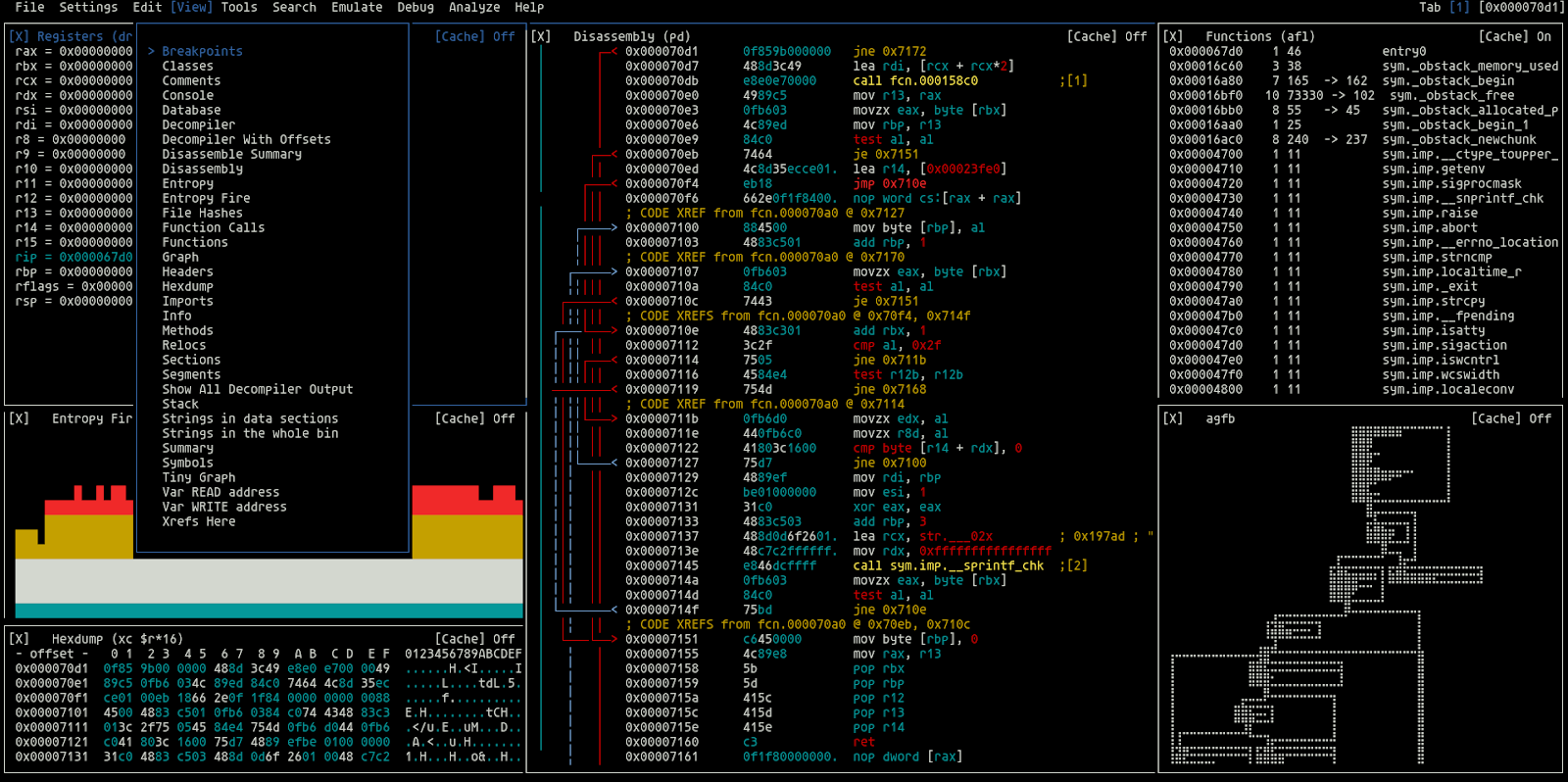

20. Radare2

r2 ist ein vollständiger Neubau von radare. Es kommt mit einer Reihe von Bibliotheken, Werkzeugen und Plugins, die bei der Rückentwicklung helfen.

Der kreative Prozess, Software zu untersuchen und zu analysieren, ohne Zugang zum Quellcode zu haben, wird als Reverse Engineering bezeichnet. Es ist der Prozess, Software so zu dekonstruieren, dass ihre Kerndetails wie Struktur, Funktion und Betrieb offenbart werden.

Das Radare-Projekt begann als einfacher hexadezimaler Editor für die Befehlszeile, der sich auf Forensik konzentrierte, aber als im Laufe der Zeit weitere Funktionen hinzugefügt wurden, entwickelte es sich zu einem skriptbaren Befehlszeilen-Tool auf niedriger Ebene, das von lokalen Festplatten, Kernel-Speicher, Programmen und entfernten GDB-Servern aus bearbeiten kann, sowie analysieren, emulieren, debuggen, modifizieren und disassemblieren kann.

Abbildung 17. Radare2

Radare ist ein Open-Source-Framework für Disassemblierung, Debugging, Analyse, Datenvergleich und Manipulation von Binärdateien. Dieses Framework ist mit Windows, Linux und einer Vielzahl anderer Betriebssysteme und Architekturen kompatibel.

Das Open-Source-Radare-2-Reverse-Engineering-Framework ist eine kostenlose Alternative zu IDA Pro.

Sind alle Penetrationstests-Tools Open Source?

Die kurze Antwort lautet NEIN, nicht alle Penetrationstools sind Open Source.

Open-Source-Software hat einen erheblichen Marktanteil bei Cybersicherheit Technologien. Es gibt zahlreiche kostenlose Open-Source-Penetrationstests-Tools, die den Kriterien für Sicherheitssoftware auf Unternehmensniveau entsprechen.

Leider haben viele kostenlose Open-Source-Sicherheitstools nicht alle Funktionen ihrer Premium-Pendants. Viele Neulinge in der Cybersicherheit beginnen mit den kostenlosen Versionen, um zu lernen und zu üben, bevor sie in die Vollversionen investieren.

Viele der Werkzeuge funktionieren wie erwartet, und Sie oder ein Drittanbieter-Softwareentwickler können den Programmiercode an Ihre individuellen Bedürfnisse und Ziele anpassen.

Klein- und mittelständische Unternehmen werden häufig eine Kombination aus kostenlosen und kommerziellen Open-Source-Lösungen einsetzen, um ihre Cybersicherheit zu stärken und die Lösung an ihre spezifischen Geschäftsanforderungen anzupassen, um ihre digitalen Vermögenswerte und Netzwerke zu sichern.

Was sind die Vorteile der Verwendung eines Penetrationstests-Tools für die Sicherheit?

Mit einem stärkeren Fokus auf Automatisierung in der Softwaretechnik ist automatisiertes Penetrationstesting eine kritische Strategie zur Identifizierung von Sicherheitslücken und zur Ausnutzung von Schwachstellen auf eine zuverlässigere und effizientere Weise.

Diese Tests können regelmäßig durchgeführt werden, sodass Software-Teams ihre Websicherheit auf dem neuesten Stand halten, die Compliance einhalten und die bestmögliche Benutzererfahrung bieten können.

- Zeitvorteil: Automatische Testwerkzeuge führen Tests durch, analysieren Daten und erstellen Berichte erheblich schneller, wodurch Unternehmen mehr Schwachstellen in nahezu Echtzeit finden können.

- Integration von Sicherheitstests in Continuous Integration/Continuous Delivery-Pipelines: Menschlich erstellte Berichte können vor der Auslieferung veraltet sein, da in der modernen Softwareentwicklung Continuous Delivery und Integration verwendet werden. Um dies zu unterstützen, werden automatisierte Testwerkzeuge so häufig wie nötig repliziert, um sicherzustellen, dass Sicherheitsprobleme im System sofort behoben werden, sobald sie entdeckt werden. Darüber hinaus ermöglicht dies den Entwicklungsteams, die Wirksamkeit der Komponenten zu testen, sobald eine Änderung in der Produktion implementiert wird.

- Updates & Lernen leicht gemacht: Um mit den neuesten Innovationen im Bereich der Cyberangriffe Schritt zu halten, benötigen menschliche Tester systematische Schulungen und eine steile Lernkurve. Automatische Werkzeuge hingegen können leicht über Over-the-Air-Updates oder heruntergeladene Skripte aktualisiert werden, um neuere Schwachstellen zu erkennen oder aktuelle Penetrationstests-Fähigkeiten zu erwerben.

- Erhöhte Teamproduktivität: Automatisierungstools automatisieren die zeitaufwändigen und sich wiederholenden Vorgänge der Schwachstellenscans, Zielidentifikation und Privilegieneskalation.

Was sind Arten von Penetrationstest-Tools?

Penetrationstests haben sich zu einem wichtigen Bestandteil des Sicherheitsüberprüfungsprozesses entwickelt. Obwohl es großartig ist, so viele Penetrationstesting-Tools zur Auswahl zu haben, kann es bei so vielen, die ähnliche Aufgaben erfüllen, schwierig sein zu wissen, welche den besten Wert für Ihre Zeit bieten.

Wir haben einige der besten Penetrationstesting-Tools, die heute verfügbar sind, überprüft und können sie in Kategorien wie die unten aufgeführten einteilen:

- Schwachstellenscanner: Schwachstellenscanner sind hilfreiche Werkzeuge zur Erkennung und Meldung bekannter Schwachstellen in der IT-Umgebung eines Unternehmens. Diese Tools sind automatisiert und können Online-Anwendungen auf Sicherheitsanfälligkeiten wie Cross-Site-Scripting, SQL-Injection, Command-Injection, Path Traversal und unsichere Serverkonfigurationen scannen, normalerweise von außen.

- Netzwerk-Sniffer: Netzwerk-Sniffer erfassen Momentaufnahmen von sich bewegenden Daten über ein Netzwerk, ohne diese umzuleiten oder zu modifizieren. Einige Sniffer funktionieren nur mit TCP/IP-Paketen, während fortgeschrittenere Werkzeuge mit einer Vielzahl zusätzlicher Netzwerkprotokolle und auf niedrigeren Ebenen, wie Ethernet-Frames, arbeiten können.

- Web-Proxy: Ein Web-Proxy ist ein Werkzeug, das das Verbinden mit einem Proxy-Server erleichtert. Einige Websites bieten einen kostenlosen Web-Proxy-Dienst an, der es Ihnen ermöglicht, sich mit ihrem Proxy-Server zu verbinden und anonym zu surfen. Eine Web-Proxy-Browsererweiterung ist ähnlich wie ein Web-Proxy, außer dass sie in Ihrem Browser gespeichert ist und jederzeit verfügbar ist, wenn Sie sie benötigen.

- Passwortknacker: Passwort-Cracking-Software hilft bei der Wiederherstellung vergessener Passwörter. Ein Passwort-Cracking-Programm kann Ihnen helfen, ein Passwort wiederherzustellen, das Sie vergessen haben oder das kompromittiert wurde. Um Passwörter wiederherzustellen, verwenden die Programme eine Vielzahl von Methoden.

- Port-Scanner: Wenn es darum geht, eine Sicherheitsuntersuchung in einem entfernten oder lokalen Netzwerk zu starten, gehören Port-Scanner zu den nützlichsten Werkzeugen.

Versuchen Sie nicht, Sicherheitsanfälligkeiten gegen Websites oder Systeme auszunutzen, für die Ihnen kein Zugang gewährt wurde. Unbefugter Zugriff auf oder Angriff auf ein Computersystem ist in vielen Rechtsordnungen rechtswidrig.