Was ist der Advanced Encryption Standard (AES)?

Das Internet spielt eine wesentliche Rolle bei der Übertragung großer Datenmengen in verschiedenen Branchen. Vom Sender zum Empfänger können einige Daten über einen unsicheren Kanal gesendet werden.

Der private und öffentliche Sektor hat eine Vielzahl von Methoden und Wegen genutzt, um sensible Daten vor Eindringlingen zu schützen. Eine der wichtigsten und am weitesten verbreiteten Methoden zum Schutz von Daten vor Hackern ist die Verschlüsselung und Entschlüsselung. Die beiden zusammen sind als Kryptographie bekannt.

Eine Vielzahl von Algorithmen wurde entwickelt, um sensible Daten zu verschlüsseln und zu entschlüsseln. Unter diesen Algorithmen ist der am häufigsten verwendete Algorithmus AES. Der Advanced Encryption Standard (AES) ist ein Kryptographiestandard, der verwendet wird, um Daten zu verschlüsseln und sie sicher zu halten. Heutzutage ist AES auch als Rijndael bekannt. Dieser Name ist eine Kombination der Namen zweier belgischer Kryptographen, Joan Daemen und Vincent Rijmen, die den Algorithmus geschrieben haben, der heute den aktuellen Standard setzt.

Warum wurde AES entwickelt?

Der Hauptzweck der Verwendung des Advanced Encryption Standard (AES) besteht darin, Daten zu verschlüsseln und sie vor unbefugtem Zugriff zu schützen. Dies wird durch die Verwendung eines kryptografischen Prozessschlüssels unterschiedlicher Längen erreicht. Je nach Länge wird dies als AES-128, AES-192 oder AES-256 bezeichnet.

Eine kurze Geschichte der Entwicklung von AES ist unten skizziert.

Im Jahr 1970 benötigte das National Bureau of Standards (NBS) in den Vereinigten Staaten einen geheimen Algorithmus zur Verschlüsselung kritischer Regierungsdaten. Aufgrund dieses Bedarfs wurde ein neuer symmetrischer Schlüsselalgorithmus: Data Encryption Standard (DES) entwickelt.

Im Jahr 1997 wurde entdeckt, dass der DES-Algorithmus anfällig für Brute-Force-Angriffe ist. Das National Institute of Standards and Technology (NIST) hat einen öffentlichen Wettbewerb ins Leben gerufen, um eine Alternative zum DES-Algorithmus zu finden.

Im Jahr 1998 nahmen 15 verschiedene Gruppen aus der ganzen Welt an dem vom NIST organisierten Wettbewerb teil, indem sie ihre eigenen AES-Algorithmen einreichten.

Im Jahr 2001 wurde die Rijndael-Gruppe von NIST als Gewinner des AES-Wettbewerbs ausgewählt.

Nach all den langfristigen Auswahl- und Validierungstests wurde der Advanced Encryption Standard (AES) am 26. November 2001 als FIPS 197 veröffentlicht. Die Tatsache, dass Rijndael lizenzfrei ist und dass es auf einer Vielzahl von Systemen leicht implementiert werden kann, ohne die Bandbreite erheblich zu verringern, sind zwei Hauptfaktoren für seine schnelle Verbreitung.

Wie funktioniert AES-Verschlüsselung?

Der Rijndael-Algorithmus verwendet im Gegensatz zu früheren Algorithmen symmetrische Verschlüsselung. Für Übertragungen vom Sender zum Empfänger und vom Empfänger zum Sender gibt es nur einen Schlüssel. Dieser Schlüssel wird von AES verwendet, um Daten über einen mathematischen Prozess zu verschlüsseln und zu entschlüsseln.

Die AES-Verschlüsselungsmethode ist weithin für ihre Geschwindigkeit und Sicherheit bekannt. Die Sicherheit des Algorithmus ergibt sich daraus, dass die Daten mithilfe einer komplexen Blockchiffriertechnik verschlüsselt werden. Und AES benötigt weniger Rechenleistung, daher ist es schneller als andere Äquivalente.

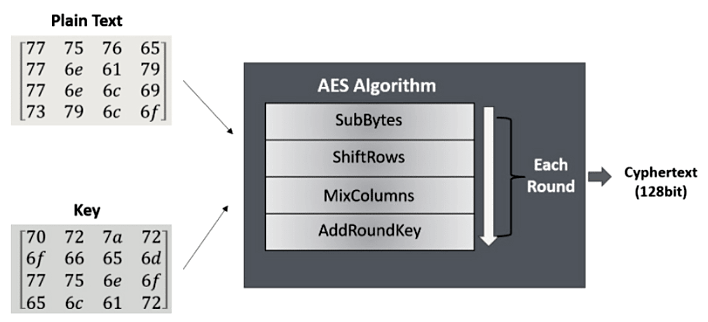

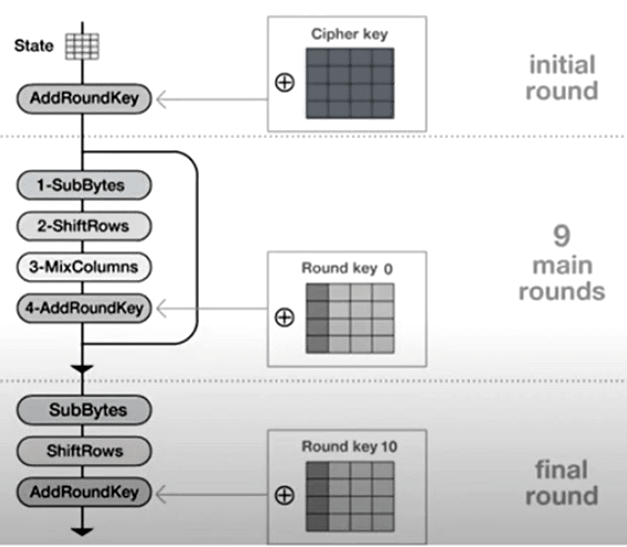

AES, wie viele andere Blockchiffren, führt Chiffriertransformationen in mehreren Runden der Verschlüsselung durch. Es teilt den Eingabetext in einen Block mit vier Reihen und vier Spalten auf. Jede Box enthält ein Byte, insgesamt sind es 16 Bytes in einem Block. Jede Runde besteht aus verschiedenen Bausteinen, die zusammenarbeiten, um eine Funktion zu bilden, die dann mehrfach wiederholt wird. Die Anzahl der von AES durchgeführten Runden wird durch die Länge des Schlüssels bestimmt. Es führt 10 Runden bei 128 Bit, 12 Runden bei 192 Bit und 14 Runden bei 256 Bit aus. Mit dem Algorithmus, der in jeder Runde läuft, werden am Ende ein vorheriger Zustand und ein Rundenschlüssel erstellt. Gemäß FIPS 197 wird der Rundenschlüssel aus dem kryptografischen Schlüssel unter Verwendung des Rijndael-Schlüsselschemas erzeugt. Nach dem letzten AES-Zyklus erzeugt der Zustand "Ciphertext", der keine Beziehung zum Klartext hat. Im Gegenteil der Verschlüsselungs prozesse wird die Entschlüsselung des Chiffretextes mit demselben symmetrischen Schlüssel durchgeführt, der auch für die Verschlüsselung verwendet wurde.

AES basiert auf einem Substitutions-Permutations-Netzwerk, in dem das Eingabefeld (allgemein als "Klartext" bekannt) und der kryptografische Schlüssel in einer Reihe von mathematischen Operationen unter Verwendung von Substitutionsboxen (S-Boxen) oder Permutationsboxen (P-Boxen) verarbeitet werden.

Es gibt hauptsächlich 4 Operationen, während die Klartextdaten durch die Verwendung eines geheimen Schlüssels in Chiffretext umgewandelt werden.

-

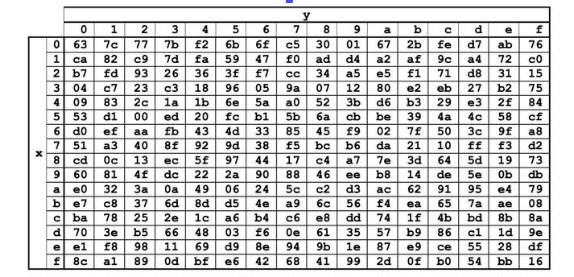

SubBytes: Die SubBytes-Transformation ist die Anfangsstufe jeder Runde. Diese Phase basiert auf einer nichtlinearen S-Box, um ein Byte im Zustand durch ein anderes Byte zu ersetzen. Zum Beispiel, wenn der hexadezimale Code für ein Byte 84 war, wäre das Verfahren, die Zelle in der S-Box zu identifizieren, in der Zeile 8 und Spalte 4 sich schneiden, und dieser Wert würde verwendet werden. Laut der untenstehenden Grafik wäre der neue Wert in diesem Szenario "5f".

Abbildung 1. S-Box: Substitutionswerte für das Byte xy (hexadezimales Format)

-

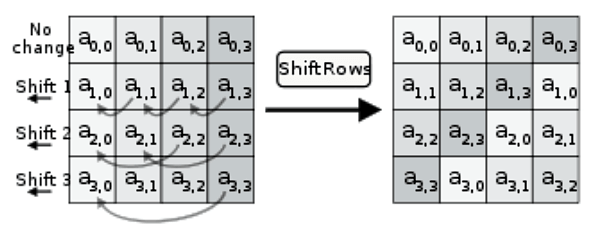

ShiftRow: Um Diffusion zu erzeugen, wird die Daten von ihrem ursprünglichen Standort verschoben. Das Ziel von ShiftRows ist es, die Datenpositionen in ihren entsprechenden Zeilen mithilfe von Wrapping zu verschieben. Die erste Zeile bleibt unverändert. Mit der umwickelten Zeile schiebt die zweite Zeile die Bytes um einen Platz nach links. Mit dem Zeilenumbruch schiebt die dritte Zeile die Bytes um zwei Positionen nach links, und die vierte Zeile verschiebt die Bytes um drei Positionen nach links.

Abbildung 2. ShiftRow

-

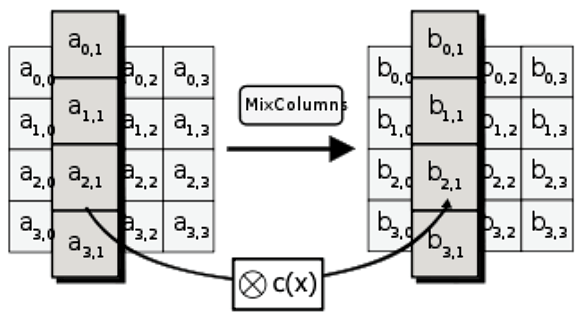

MixColumn: In diesem Schritt verwendet der AES-Algorithmus einen mathematischen Prozess, der als lineare Transformation bekannt ist, um die Bytes zu kombinieren. Es führt eine komplizierte XOR-Algorithmusfunktion auf jede Spalte aus, kombiniert alle vier Byte-Werte mathematisch und erzeugt vier neue Byte-Werte als Ausgaben.

Abbildung 3. MixColumn

-

AddRoundKey: Dies ist die erste und letzte Operation, die das Zustandsarray während der Verschlüsselung durchläuft. Es ist die wichtigste Phase im Algorithmus. Jede Runde generiert einen neuen Schlüssel unter Verwendung eines schlüsselspezifischen Zeitplans des Rijndael-Algorithmus, auf dem das AES basiert. Das Ergebnis der gemischten Spalte wird zum ersten Rundenschlüssel hinzugefügt. Dann kehrt es zum ersten Schritt (SubByte) zurück und der gesamte Prozess (Runde) beginnt von vorne.

Was sind die Vorteile von AES?

Im Vergleich zu anderen Verschlüsselungsprotokollen hat AES die folgenden Vorteile:

-

Es ist das sicherste Sicherheitsprotokoll, da es sowohl in Hardware als auch in Software implementiert ist.

-

Die Verschlüsselungsprozesse von AES sind leicht zu erlernen, was es für diejenigen, die mit AES arbeiten, attraktiver macht.

-

Es verwendet längere Schlüssellängen für die Verschlüsselung, wie 128, 192 und 256 Bit. Daher macht es den AES-Algorithmus widerstandsfähiger gegen Eindringlinge.

-

Es ist einfach umzusetzen.

-

Schnellere Verschlüsselungs- und Entschlüsselungszeiten.

-

AES verbraucht weniger Speicher und Systemressourcen.

-

AES kann mit anderen Sicherheitsprotokollen kombiniert werden, wenn eine zusätzliche Sicherheitsschicht benötigt wird.

-

Um eine 128-Bit-Verschlüsselung zu überwinden, sind ungefähr 2128 Versuche erforderlich. Dies macht es äußerst schwierig, in das System einzudringen, was zu einem sehr sicheren Protokoll führt.

Was sind die Nachteile von AES?

AES hat folgende Nachteile:

- Jeder Block wird immer mit demselben Algorithmus verschlüsselt.

- Es verwendet eine übermäßig vereinfachte algebraische Struktur.

- AES im Zählermodus ist schwierig in Software zu implementieren, wenn man sowohl Leistung als auch Sicherheit berücksichtigt.

- Die Implementierung von Software ist schwierig.

Wo wird der AES-Algorithmus verwendet?

Der AES-Algorithmus wird in einer Vielzahl von Anwendungen eingesetzt, darunter drahtlose Sicherheit, Prozessorsicherheit, Dateiverschlüsselung und SSL/TLS. AES-Verschlüsselung wird regelmäßig von Bundesbehörden sowie von nichtstaatlichen Einrichtungen, Handelsunternehmen und Organisationen verwendet, um sensible Daten zu sichern.

AES-Verschlüsselung wird jetzt in Geräten und Anwendungen verwendet, die auch von Verbrauchern heute genutzt werden. Zum Beispiel SSDs zur Datenspeicherung, der Google Cloud-Speicherdienst, Internetbrowser-Programme wie Firefox und Opera, Sicherheitszertifikate für Websites. Viele beliebte Apps (wie Snapchat und Facebook Messenger) verwenden AES-Verschlüsselung, um Informationen wie Fotos und Nachrichten sicher zu senden.

Bekannte Dateikomprimierungsprogramme wie 7z, WinRAR und Winzip verwenden ebenfalls den AES-Algorithmus, um Datenverletzungen zu verhindern. AES-Verschlüsselung ist auch in den Bibliotheken von Programmiersprachen wie Java, Python und C++ implementiert.

Wann sollte AES verwendet werden?

AES ist ein Kryptographiestandard, der verwendet wird, um Daten zu verschlüsseln und privat zu halten. Der Zweck der Verschlüsselung ist es, es anderen zu erschweren, unsere Geheimnisse zu entdecken. Das Konzept ist, dass das erforderliche Maß an Fähigkeiten und Computerzeit, um unsere Verschlüsselung zu knacken, teurer sein sollte als der wahrgenommene Wert des zu entschlüsselnden Materials. Das AES-Protokoll bietet einen Sicherheitsstandard für die Speicherung von Daten, wenn wir nicht möchten, dass andere Parteien sie sehen oder darauf zugreifen, für die Übertragung von Daten von einem Ort zum anderen und für die Infrastruktur, die unsere Transaktionen unterstützt.

Was sind die AES-Funktionen?

Folgendes sind die Merkmale von AES:

-

Es ist das sicherste Sicherheitsprotokoll, da es sowohl in Hardware als auch in Software implementiert werden kann.

-

Da es mit längeren Schlüssellängen (128, 192 und 256 Bit) arbeitet, ist es gegen Hacking-Versuche resistent.

-

Es ist das am weitesten verbreitete Sicherheitsprotokoll für eine Vielzahl von Anwendungen, einschließlich drahtloser Kommunikation, E-Commerce, Finanztransaktionen und verschlüsselter Datenspeicherung.

-

Es ist ein offener, freier Standard, der für jeden Zweck verwendet werden kann, sei er öffentlich, privat, kommerziell oder nicht-kommerziell.

-

Der Advanced Encryption Standard ist anpassungsfähig, hochgradig einstellbar und einfach zu implementieren.

Wie wählt man AES-Algorithmen aus?

Der AES-Algorithmus ist eine weit verbreitete Blockverschlüsselungsmethode. Die fünf Betriebsarten des AES-Algorithmus wurden 2001 standardisiert. Hier sind die Modi:

-

ECB-Modus: Elektronisches Codebuch

-

CBC-Modus: Cipher Block Chaining

-

CFB-Modus: Cipher Feedback

-

OFB-Modus: Output-Feedback

-

CTR-Modus: Zählermodus

Die Betriebsmodi, unabhängig davon, ob sie in Software oder Hardware implementiert sind, sind die notwendigsten für eine erfolgreiche AES-Implementierung. Jeder Betriebsmodus hat im Vergleich zueinander Vor- und Nachteile. Es gibt einige Parameter zu berücksichtigen, wenn man den am besten geeigneten Algorithmusmodus auswählt.

-

ECB ist die grundlegendste Betriebsart. Beim Verschlüsseln mehrerer Datenblöcke mit demselben Schlüssel sollte ECB nicht verwendet werden. Wir können ECB verwenden, um die Tabellen, Indizes, WAL, temporären Dateien und Systemkataloge in der Datenbankverschlüsselung zu verschlüsseln. Aber es wird nicht sicher sein.

-

CBC, OFB und CFB sind alle ähnlich, aber OFB/CFB ist vorzuziehen, da es nur Verschlüsselung anstelle von Entschlüsselung erfordert, was Speicherplatz spart.

-

Anstelle der Modi CBC/OFB/CFB wird der CTR-Modus verwendet, wenn Sie eine gute Parallelisierung (d.h. Geschwindigkeit) wünschen.

-

Der OFB-Betriebsmodus wird häufig in der Kommunikation durch rauschtragende Medien wie Satellitenkommunikation verwendet.

Was sind Beispiele für die Verwendung von AES?

Einige Beispiele, in denen AES-Technologie verwendet wird, sind unten aufgeführt:

- Cloud-Anwendungen: Die Daten, die wir auf Google Drive speichern, sind ein Beispiel für die Anwendung des AES-Algorithmus. Die Google-Cloud, die Benutzerdaten speichert und zugänglich macht, verwendet AES-Verschlüsselung. Es verwendet eine 256-Bit-Verschlüsselung, die als eine komplexere und sicherere Methode gilt.

- Datenspeichergeräte: Samsung und andere Hersteller von Speichermedien, bekannt als Solid State Drives (SSD), verwenden den 256-Bit-AES-Algorithmus zur Datenspeicherung.

- Mobile Apps: Facebook und WhatsApp Messenger verwenden die AES-Verschlüsselung mit 256-Bit für die sichere Übertragung und den Empfang von Eins-zu-eins-Nachrichten.

- **Dateiverschlüsselungstools: Microsoft BitLocker, das standardmäßig im Windows-Betriebssystem vorhanden ist, verwendet 128-Bit- und 256-Bit-AES-Verschlüsselungsmechanismen.

- IoT-Geräte, selbstverschlüsselnde Software und Festplatten verarbeiten Daten ebenfalls mit 128-Bit- und 256-Bit-AES-Verschlüsselung.

- VPN-Implementierungen

- Dateiübertragungsprotokolle (FTPS, HTTPS, SFTP, OFTP, AS2, WebDAVS)

- Wi-Fi-Sicherheitsprotokolle (WPA-PSK, WPA2-PSK)

- Programmiersprachenbibliotheken (Java, Python)

- Dateikomprimierungstools

- Einige andere Apps wie Passwort-Tools, Videospiele, Festplattenverschlüsselung

Hat die AES-Verschlüsselung irgendwelche Sicherheitsprobleme?

AES ist einer der sichersten Verschlüsselungsalgorithmen, die derzeit für Implementierungen zur Verfügung stehen. Dennoch ist im Allgemeinen keine Verschlüsselungsmethode völlig sicher. AES wurde von Forschern untersucht und sie haben einige mögliche Schwachstellen entdeckt.

Ein Angriff mit bekanntem Schlüssel auf AES-128 wurde 2009 entdeckt. Die Struktur der Verschlüsselung wurde mit einem bekannten Schlüssel entschlüsselt. Der Angriff war jedoch auf eine Acht-Runden-Variante von AES-128 beschränkt, anstatt auf die reguläre 10-Runden-Version. Dies führte dazu, dass die Bedrohung relativ gering blieb.

Seitenkanalangriffe stellen eine erhebliche Bedrohung für die AES-Verschlüsselung dar. Seitenkanalangriffe umfassen das Sammeln von Informationen über die kryptografischen Prozesse eines Computergeräts und die Ausnutzung dieser Informationen, um das Kryptographiesystem des Geräts zurückzuentwickeln. Zeitinformationen, wie lange der Computer für Berechnungen benötigt; elektromagnetische Abstrahlung; akustische Hinweise; und optische Informationen können alle in diesen Angriffen verwendet werden. Mit diesen Informationen können Seitenkanalangriffe die Anzahl der möglichen Kombinationen minimieren, die für einen Brute-Force-Angriff auf AES erforderlich sind.

Selbst bei der besten Angriffsmethode, die mit guten Absichten entwickelt wurde, um zu zeigen, wie sicher das System ist, konnten die Forscher nur den Weg aufzeigen, das Passwort 3-5 Mal schneller zu knacken. Mit dieser Methode und selbst mit den besten Supercomputern würde es immer noch Milliarden von Jahren dauern, um das Passwort zu knacken. Obwohl die neu aufgedeckte Schwachstelle wichtig ist, sind noch viel mehr Forschungen erforderlich, bevor wir überhaupt in Betracht ziehen können, dass AES-Implementierungen unsicher sind.

Ist AES kostenlos?

Ja. NIST gab 1997 eine Aufforderung zur Einreichung geeigneter AES-Algorithmen heraus. Die Forderung in diesem Antrag war, dass der Algorithmus lizenzfrei ist. Infolgedessen ist der Algorithmus selbst völlig kostenlos. Es bedeutet jedoch nicht, dass die Implementierungen des Algorithmus kostenlos sind. Einige kommerzielle AES-Implementierungen sind kostenpflichtig.

Was ist ein Beispiel für einen Advanced Encryption Standard?

Der Betrieb des AES-Algorithmus erfolgt durch die folgenden Schritte:

Zum Beispiel:

-

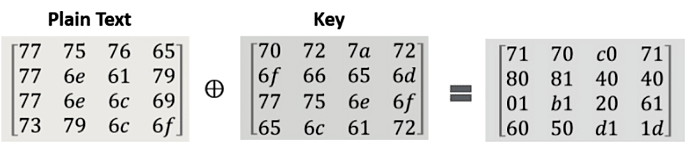

Klartext;

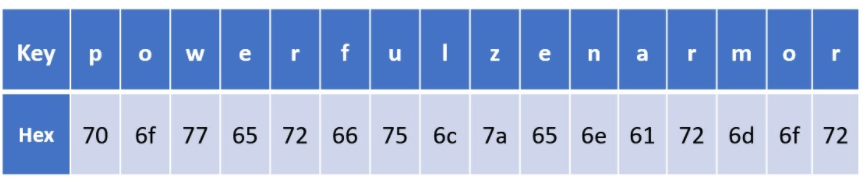

wwwsunnyvalleyio(1 Byte jeweils, insgesamt 16 Zeichen Schlüsseltext;powerfulzenarmor(1 Byte jeweils, insgesamt 16 Zeichen) -

Konvertiere jedes Zeichen in hexadezimale Werte

-

Nach der Hex-Konvertierung, konvertieren Sie einen Klartext in eine 4x4-Matrix. Die ersten vier Bytes des Klartexts werden die erste Spalte in der 4x4-Matrix einnehmen. Die nächsten vier Bytes des Textes werden die zweite Spalte einnehmen und so weiter. AES arbeitet mit einer 4x4-Spaltenmatrix, die als "Zustandsarray" bezeichnet wird.

-

In der ersten Runde mit der XOR (exklusiv-oder) Funktion arbeiten. Zuerst addroundkey, XOR den Klartext mit dem Schlüssel.

-

Wenden Sie nun auf diese Matrix, die wir erhalten haben, die Funktionen SubBytes, ShiftRows und MixColumns in dieser Reihenfolge an.

Abbildungsquelle:

https://formaestudio.com/rijndaelinspector/archivos/Rijndael_Animation_v4_eng-html5.html -

Durch die Anwendung der neuesten MixColumns-Funktion erhalten wir eine neue Matrix. Dann XORen Sie diese Matrix mit dem neuen Rundenschlüssel, der mit der "Key schedule"-Implementierung erhalten wurde.

-

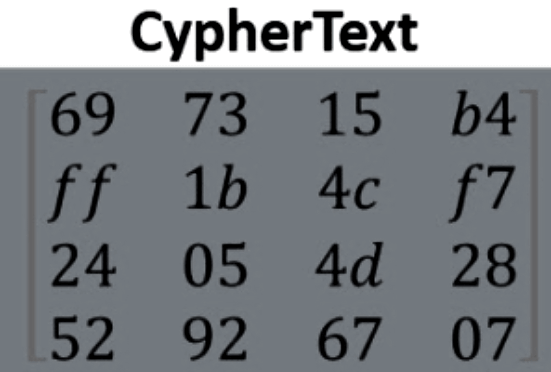

Wiederholen Sie diese Operationen 10 Mal, wenn wir 128-Bit-Verschlüsselung verwenden, und 14 Mal, wenn wir 256-Bit-Verschlüsselung verwenden. Nachdem alle Funktionen außer Mixcolumn in der letzten Runde angewendet wurden, wird die resultierende Matrix zu unserem Chiffretext.

-

Nach dem 10-Runden-Verschlüsselungsprozess ist unser Chiffretext-Ausgang:

Es gibt Seiten im Internet, auf denen Sie Verschlüsselungs- und Entschlüsselungsoperationen durchführen und sehr schnelle Ergebnisse erhalten können.

Warum ist AES so beliebt?

Laut dem weltweit anerkannten Experten wird die AES-Kryptografie verwendet, um mehr als die Hälfte aller Daten auf dem Planeten zu verschlüsseln. Auch einige Regierungen verwenden heute AES zur Verschlüsselung von streng geheimen offiziellen Staatsinformationen. Einige Gründe machen AES so beliebt, hier sind einige:

-

Zunächst verwendete AES Verschlüsselungsschlüssel mit Längen von 128, 192 und 256 Bit, um Daten in 128-Bit-Blöcken zu verschlüsseln und zu entschlüsseln. Militärische Verschlüsselung wird durch die Verwendung der größten AES-Verschlüsselungsschlüssellänge erreicht. Also ist es sicher und es ist wirklich schwer, die Verschlüsselung zu knacken.

-

Es ist eine der am weitesten verbreiteten kommerziellen und Open-Source-Lösungen der Welt.

-

Es ist schnell und kompakt auf einer Vielzahl von Plattformen. Es kann sogar auf einem durchschnittlichen Heimcomputer ausgeführt werden.

Was ist der Unterschied zwischen AES- und DES-Verschlüsselung?

Wir können die Unterschiede zwischen AES und DES wie folgt auflisten:

-

DES wurde 1976 entwickelt, während AES 1999 entwickelt wurde.

-

AES steht für Advanced Encryption Standard. DES steht für Data Encryption Standard.

-

AES ist byte-orientiert, DES ist bit-orientiert.

-

Die Schlüssellänge bei AES kann 128 Bit, 192 Bit oder 256 Bit betragen. Andererseits hat DES nur 56 Bits. Aufgrund der kleinen Schlüssellänge ist DES weniger sicher als AES.

-

Die Anzahl der Runden im AES wird durch die Schlüssellänge bestimmt: 10 (128 Bit), 12 (192 Bit) oder 14 (256 Bit) (256-Bit). DES besteht aus 16 Runden von Operationen, die alle identisch sind.

-

Die Struktur von AES ist um ein Substitutions-Permutations-Netzwerk herum aufgebaut. Die Struktur von DES basiert auf dem Feistel-Netzwerk.

-

AES ist sicherer als der DES-Algorithmus und ist derzeit der internationale Standard. Weil es bekannte Schwächen hat, ist DES leicht zu knacken.

-

AES wurde von Vincent Rijmen und Joan Daemen entwickelt. DES wurde von IBM entwickelt.

-

AES kann 128-Bit-Plaintext verschlüsseln, während DES nur 64 Bit verschlüsseln kann.

-

Der AES-Verschlüsselungsalgorithmus basiert auf einer quadratischen Verschlüsselung mit einem Seitenschlüssel. Der DES-Verschlüsselungsalgorithmus basiert auf dem Lucifer-Verschlüsselungsalgorithmus.

Warum ist RSA besser als AES?

Im Gegensatz zu AES, das symmetrische Verschlüsselung verwendet, ist RSA die Grundlage der asymmetrischen Kryptographie. RSA ist ein asymmetrischer Verschlüsselungsalgorithmus, der zwei Schlüssel verwendet, einen, den Sie privat halten, und einen, den Sie mit dem Rest der Welt teilen (öffentlich). Beim Verschlüsseln und Entschlüsseln verwendet AES einen einzigen identischen Schlüssel, während RSA separate Schlüssel für beide Transaktionen verwendet. Die Schlüssel, die RSA verwendet, sind unterschiedlich, aber mathematisch miteinander verknüpft.

Für die Einwegverschlüsselung einer Nachricht verwendet RSA die Primfaktorzerlegungsmethode. Zwei riesige zufällige Primzahlen werden in dieser Methode multipliziert, um eine weitere riesige Zahl zu erzeugen. Das Multiplizieren dieser beiden Zahlen ist einfach, aber die ursprünglichen Primzahlen aus der multiplizierten Zahl zu identifizieren, ist heute zumindest für Supercomputer nahezu unmöglich. Es würde Milliarden und Milliarden von Jahren dauern, um sie zu entschlüsseln, selbst mit Tausenden von Supercomputern. RSA ist sowohl rechenintensiver als auch langsamer als AES. Es wird normalerweise nur verwendet, um kleine Mengen an Informationen zu verschlüsseln.

Wenn es zwei physisch unterschiedliche Endpunkte gibt, werden typischerweise RSA-Schlüssel verwendet. RSA-Verschlüsselung wird häufig in Online-Browsern verwendet, um sich mit Ihren Lieblingswebsites zu verbinden, sowie in VPN-Verbindungen und einer Vielzahl anderer Anwendungen. Während RSA-Verschlüsselung effektiv ist, um den Datentransfer über regionale Grenzen hinweg zu sichern, hat sie eine niedrige Geschwindigkeit. Die Lösung besteht darin, RSA-Verschlüsselung mit AES-Verschlüsselung zu kombinieren, um das Beste aus beiden Welten zu erhalten: RSA-Sicherheit und AES-Leistung.