Client-Seitige Angriffe werden definiert

Es erscheint seltsam zu bedenken, dass das Internet vor nicht allzu langer Zeit eine andere Welt war.Eine Website, die statische Textinhalte in HTML markiert und mit einigen Bilddateien geliefert wird, wird typischerweise von einer kleinen Gemeinschaft von Menschen mit spezifischen Interessen besucht.Der moderne Internetnutzer benötigt eine dynamische und reaktionsschnelle Benutzererfahrung, die auf seine Interessen zugeschnitten ist.Eine globale Sammlung von Alternativen, lokalisiert und auf Abruf zugänglich.Obwohl mehrere Entwicklungen in Plattformen und Netzwerken zu diesem Wachstum beigetragen haben, ist die Fähigkeit, Skriptcode im Browser auszuführen, wohl die bedeutendste in Bezug auf den Nutzen für den Benutzer und potenzielle Sicherheitsanfälligkeiten.

Client-seitige Angriffe, die die Schwachstellen des Endbenutzers und seines Systems aufdecken, gehören zu den größten Gefahren, denen sich die Benutzer heute gegenübersehen.Die Anzahl der Client-seitigen Angriffe ist in den letzten fünf Jahren erheblich gestiegen, was das SANS Institute dazu veranlasste, zu erklären, dass Client-seitige Angriffe historisch gesehen eine der schwerwiegendsten Sicherheitslücken im Internet darstellen.

Ein "Client-Side-Angriff" tritt auf, wenn ein Client schädlichen Code von einem Server herunterlädt, der dann vom Client-Browser geparst und angezeigt wird.

In diesem Artikel werden wir tief in die verschiedenen Arten von Client-seitigen Angriffen sowie deren Auswirkungen und Präventionsmethoden eintauchen.

Was ist ein Client-Seitiger Angriff?

Ein Client-Seitiger Angriff ist ein Sicherheitskompromiss, der auf der Client-Seite auftritt.Beispiele für Client-Seitige Angriffe sind die Installation von Malware auf Ihrem Gerät und der Diebstahl Ihrer Finanzdaten über unautorisierte Websites.Ein beliebter Client-Seitiger Angriff ist ein Denial-of-Service (DoS) Angriff, der ein System mit Anfragen überflutet und dessen Betrieb beeinträchtigt.Zum Beispiel würden Sie den Zugang zur Website Ihrer Bank verweigert bekommen, wenn Sie versuchen würden, sich mit einem veralteten Browser und Plugin anzumelden.Datenmanipulation ist ein weiterer beliebter Angriff auf der Client-Seite, wie zum Beispiel die Änderung Ihres Bankguthabens ohne Ihre Zustimmung.Im Gegensatz dazu sollten positive clientseitige Sicherheitsmaßnahmen wie die Multifaktor-Authentifizierung (MFA) und Verschlüsselung implementiert werden, um eine Sicherheitskompromittierung auf der Client-Seite zu vermeiden.Computer sollten idealerweise nur mit vertrauenswürdigen Netzwerken und Geräten verbunden werden, auf denen die entsprechenden Sicherheitsupdates installiert sind.Da sie Zugriff auf Ihr Gerät erfordern, sind Angriffe auf der Client-Seite schwerer zu vermeiden, aber sie können durch die notwendigen Vorsichtsmaßnahmen im Voraus eingeschränkt werden.

Warum sind Client-Seiten-Angriffe erfolgreich?

Dieser Client-Seiten-Angriff wird unter praktisch jedem, der ein E-Mail-Konto hat und E-Mails empfängt, immer häufiger.Dies könnte schließlich zu einem Phishing-Angriff führen.Diese Art von Angriff nutzt das Vertrauen eines Benutzers in eine Website aus, um illegal sensible Informationen wie Anmeldepasswörter und Bankkontoinformationen zu erlangen.Diese Angriffe sind erfolgreich, weil dem Benutzer eine gefälschte, aber äußerst authentisch aussehende Website bereitgestellt wird, typischerweise über SPAM, die den Anschein erweckt, von einer seriösen Organisation wie einer Bank zu stammen.Allerdings befindet sich die Website, auf die der Benutzer geleitet wird, unter der Kontrolle eines Gegners, und wenn der Benutzer private Informationen, wie persönliche Daten, eingibt, hat der Gegner diese Informationen erhalten.Manchmal werden Sie direkt auf eine bösartige Website geleitet, und manchmal werden Sie über ein Skript weitergeleitet.

In diesem Artikel werden wir Client-seitige Angriffe untersuchen.Es ist vorzuziehen, Zugriff auf eine Zielmaschine durch serverseitige Angriffe zu erlangen, wie zum Beispiel die Suche nach Schwachstellen in installierten Apps oder im Betriebssystem.Wenn Angreifer den Exploit nicht finden können oder das Ziel hinter einer IP verborgen ist oder ein geheimes Netzwerk nutzt, werden sie in diesem Fall Client-seitige Angriffe einsetzen.Client-seitige Angriffe erfordern, dass der Benutzer handelt, wie das Herunterladen eines Bildes, das Öffnen eines Links oder das Installieren eines Updates, wodurch der schädliche Code auf dem Computer des Benutzers ausgeführt wird.Um einen effektiven Client-seitigen Angriff durchzuführen, müssen Angreifer über die Freunde des Opfers, das Netzwerk und die Websites, die sie nutzen, sowie die Websites, denen sie vertrauen, informiert sein.Bei der Informationsbeschaffung für einen Client-seitigen Angriff konzentrieren sich Angreifer auf die Person, nicht auf deren Programme oder Betriebssystem.Client-seitige Angriffe sind wahrscheinlicher erfolgreich als server-seitige Angriffe.

Was sind die Motivationen hinter Client-Seitigen Angriffen?

Um sich richtig gegen Cyberangriffe zu verteidigen, ist es notwendig, die Absicht und den Grund hinter jedem Angriff zu verstehen.Auch wenn die Techniken und Ziele von Cyberangriffen vielfältig sind, lassen sich die sechs häufigsten Gründe für Client-seitige Angriffe wie folgt beschreiben.

- Eine Politische Oder Soziale Aussage: Hacker können Angriffe starten, um Regierungen, Politiker, die Gesellschaft, große Unternehmen und aktuelle Ereignisse zu kritisieren.Wenn sie mit ihren Zielen nicht einverstanden sind, greifen sie diese oft an, indem sie deren Websites stören.Im Vergleich zu anderen Kategorien von Angreifern sind sie weniger technisch versiert und verwenden eher vorgefertigte Werkzeuge, um ihre Ziele anzugreifen.

- Adrenalin-Junkies: Diese Gruppe besteht hauptsächlich aus Teenagern, die einen Adrenalinkick suchen oder ihren Ärger oder Frust gegen Organisationen (wie Schulen) oder Einzelpersonen auslassen, die sie für falsch halten.Darüber hinaus sehnen sich einige Personen nach Aufmerksamkeit und Anerkennung von ihren Altersgenossen.Unternehmen ignorieren im Allgemeinen radikales Hacking, da es keine finanziellen Angelegenheiten betrifft.

- Finanzieller Gewinn: Finanzieller Gewinn ist der häufigste Grund, warum eine Organisation ins Visier genommen wird.Fast drei Viertel der Cyberangriffe sind hauptsächlich durch finanzielle Gewinne motiviert, wie das Stehlen von Geld direkt von Finanzkonten, das Erlangen von Kreditkarteninformationen, das Erzeugen von Datenpannen, das Fordern von Lösegeld usw.Nachdem sie sich geweigert hatten, das Lösegeld zu zahlen und den Drohungen der Erpresser nachgegeben hatten, gingen viele Unternehmen zugrunde.

- Intellektuelle Herausforderung: Ähnlich wie beim radikalen Hacken führt diese Gruppe Cyberangriffe durch, um die Aufmerksamkeit und Bewunderung ihrer Altersgenossen zu erlangen, indem sie Netzwerksicherheit testet.Diese Art von Hacker entspricht dem Klischee des sozial unbeholfenen Einsiedlers, der in einer virtuellen Welt lebt und aus intellektueller Herausforderung und dem Adrenalinkick des Eindringens in ein Netzwerk hackt.

- Wettbewerb im Geschäftsleben: DDoS-Angriffe werden als Taktik im Wettbewerb zwischen Unternehmen eingesetzt.Einige dieser Angriffe zielen darauf ab, Rivalen daran zu hindern, an wichtigen Veranstaltungen teilzunehmen, während andere darauf abzielen, Internetunternehmen monatelang vollständig lahmzulegen.In beiden Fällen besteht das Ziel darin, Störungen zu verursachen, die Kunden der Wettbewerber dazu zu bringen, sich auf die eigene Seite zu schlagen, und finanziellen sowie reputativen Schaden anzurichten.

- Cyberkrieg: Cyberkrieg ist ein Kampf gegen das Internet und den Fluss von Informationen.Staatlich geförderte Cyberangriffe werden eingesetzt, um Regierungskritiker und interne Dissidenten zum Schweigen zu bringen sowie lebenswichtige Finanz-, Gesundheits- und Infrastrukturdienste in feindlichen Nationen zu untergraben.Diese Angriffe werden von Nationalstaaten unterstützt, was darauf hindeutet, dass es sich um gut finanzierte und gut geplante Operationen handelt, die von technikaffinem Personal durchgeführt werden.

Welche Arten von Auswirkungen hat ein Client-Seitiger Angriff?

Am häufigsten führen Client-seitige Hacks zum Verlust von Verbraucherdaten, zu einem beschädigten Unternehmensimage und zu Compliance- und Regulierungsstrafen.Im Dark Web werden Kreditdaten und sensible personenbezogene Informationen (PII), wie Geburtsdaten und Sozialversicherungsnummern, zusammen mit Namen gehandelt.Darüber hinaus haben regulatorische Strafen für das Versäumnis, Internetangriffe und -verletzungen zu erkennen oder zu verhindern, negative Auswirkungen auf das Unternehmen.

Last but not least, Google kann ungeschützte Websites, die Malware oder verdächtigen Code enthalten, auf die Sperrliste setzen.Dies bedeutet, dass Google die Website als "verdächtig" kennzeichnet und dem Benutzer eine Nachricht anzeigt, die besagt: "Diese Seite könnte Ihren Computer schädigen."

Die Auswirkungen der Client-Seitigen Angriffe können in drei Hauptkategorien unterteilt werden:

-

Auswirkungen auf die Vertraulichkeit: Cookies werden wahrscheinlich nicht als Angriffsvektor gegen einen Web-Client dienen.Sie sind jedoch ein hochpriorisiertes Ziel für Angreifer, da ein Cookie, dessen Ziel es ist, den Client zu identifizieren, Versuche unterstützen würde, eine Sitzung zu kapern und sich als Client auszugeben.Webmail-Clients verwenden beispielsweise Cookies, um einen Benutzer zu einem späteren Zeitpunkt zu identifizieren, sodass der Benutzer seine Anmeldeinformationen nicht jedes Mal eingeben muss, wenn er auf seine E-Mails zugreifen möchte.Wenn ein Angreifer Zugriff auf das Cookie erhält, kann er oder sie illegalen Zugang zum E-Mail-Konto bekommen.

Zusätzlich haben Angreifer Zugriff auf den Browserverlauf und den Cache.Der Browser speichert besuchte Webseiten im Cache und im Browserverlauf, während der Benutzer im Internet surft.Wenn ein Angreifer Zugriff auf den Cache oder den Browserverlauf erhält, können Informationen wie der E-Mail-Anbieter oder die Bank, die ein Benutzer verwendet, extrapoliert und in späteren Angriffen wie Phishing und Cookie-Diebstahl ausgenutzt werden.Cache und Browserverlauf können durch Browseranfälligkeiten, JavaScript, CSS und die Untersuchung der Farben besuchter Links sowie Timing-Angriffe abgerufen werden.

Ein weiterer Angriff, der die Vertraulichkeit gefährdet, ist Phishing, ein Angriff durch soziale Manipulation.Angriffe durch Social Engineering nutzen die angeborene menschliche Neigung zum Vertrauen aus.Bei einem Phishing-Angriff wird das Vertrauen des Benutzers in eine Website ausgenutzt, um illegal private Informationen wie Passwörter und Bankkontoinformationen zu erlangen (KYE - Phishing).Diese web-basierten clientseitigen Angriffe zeigen dem Benutzer eine gefälschte Website, die typischerweise über Spam-E-Mails verbreitet wird und vorgibt, von einer seriösen Organisation, wie einer Bank, zu stammen.Die Website steht jedoch tatsächlich unter der Kontrolle des Angreifers, und wenn der Benutzer sensible Informationen auf der Website eingibt, hat der Angreifer diese Informationen erhalten.

-

Integritätsauswirkungen: Im Kontext von webbasierten Client-seitigen Angriffen ermöglicht ein Verlust der Integrität typischerweise einem Angreifer, beliebigen Code auf dem Client-System auszuführen.Cross-Site-/Domain-/Zonen-Scripting, Drive-by-Pharming, Virus-Hosting und Drive-by-Download-Bedrohungen werden umrissen.

Cross-Site-, Cross-Domain- und Cross-Zone-Scripting ist eine Schwachstelle von Websites, die die Ausführung von eingefügtem Code im Sicherheitskontext dieser Seite ermöglicht, wenn ein Benutzer eine solche Website besucht.Der eingeschleuste Code könnte verwendet werden, um Informationen zu stehlen, aber er könnte auch die Ausführung beliebigen Codes auf dem Client ermöglichen, wenn die Webseite beispielsweise eine vertrauenswürdige Website im Kontext des Webbrowsers ist.

Drive-by Pharming ist ein webbasierter Client-Seitiger Angriff, der die DNS-Einstellungen des Routers eines Benutzers ändert, indem er den Benutzer auf eine bösartige Website lockt.Diese Angriffe gefährden nicht direkt die Integrität des Client-Systems, sondern vielmehr die Netzwerkkomponenten, auf die es angewiesen ist.

Malware-Hosting ist eine weitere Art von Angriff, die die Integrität des Clients gefährdet.In diesem Angriffsszenario hostet die bösartige Website Malware und verwendet Social Engineering, um den Benutzer zu überzeugen, sie herunterzuladen und auszuführen.

-

Verfügbarkeitsauswirkungen: Einige Angriffe auf der Client-Seite versuchen, alle oder einen Teil der Ressourcen des Clients zu nutzen, wodurch der Client daran gehindert oder daran gehindert wird, regelmäßig einen Dienst bereitzustellen.Diese Bedrohungen bestehen aus einfachen Abstürzen, Popup-Fluten, Browser-Hijacking, Netzwerküberflutungen, Web-SPAM/Junk-Seiten und Klickbetrugs-Websites.Diese Arten von Cyberangriffen haben Einfluss auf die Verfügbarkeit.

Was sind die Arten von Client-Seitigen Angriffen

Die häufigsten und schädlichsten Arten von Client-seitigen Angriffen sind unten aufgeführt und erklärt:

-

Cookies: Cookies sind einfache Textwerte, die im Browser des Benutzers gespeichert werden, sodass Sie sie direkt oder über das Dokument ohne weitere Schutzmaßnahmen ändern können.Das JavaScript-Cookie-Attribut.Glücklicherweise sind solche einfachen Angriffe in der aktuellen Webentwicklung selten, da das Sitzungsmanagement und andere cookie-bezogene Aktionen oft auf Framework-Ebene durchgeführt werden.Das Ziel aller cookie-basierten Angriffe auf Benutzersitzungen ist es, den Webserver davon zu überzeugen, dass der Angreifer der autorisierte Benutzer ist.Hier ist eine kurze Zusammenfassung:

- Session Hijacking: Session Hijacking, auch bekannt als Cookie Hijacking oder Side-Jacking, ist ein Angriff, bei dem ein Angreifer die Kontrolle über die Sitzung eines angemeldeten Benutzers auf einer Website übernimmt.Session Hijacking erfordert, dass der Angreifer mit dem aktuellen Sitzungscookie vertraut ist.

- Session Spoofing: Ähnlich wie beim Session-Hijacking tritt Session-Spoofing auf, wenn der Benutzer nicht eingeloggt ist.Angreifer verwenden gestohlene oder gefälschte Sitzungstoken, um eine neue Sitzung zu erstellen und den autorisierten Benutzer ohne dessen Eingreifen zu impersonifizieren.

- Session Fixation: Der Angreifer stellt die Sitzungskennung bereit (zum Beispiel durch eine Phishing-E-Mail) und überzeugt das Opfer, sich mit dieser Kennung auf einer anfälligen Website anzumelden.Wenn die Seite dies zulässt, kann der Angreifer die Sitzung des Benutzers übernehmen, indem er die bekannte Identifikation verwendet.

-

AutoVervollständigung und Browserverlauf: In vielen Apps, wenn der Benutzer Anmeldedaten eingibt, fordert der Browser ihn in einem Pop-up auf, das Passwort zu speichern.Der Browser speichert das Passwort und gibt es automatisch ein, wenn man erneut darauf zugreift; dasselbe gilt, wenn der Benutzer "Passwort speichern" auswählt.Die Funktion ist für die Benutzer nützlich, da sie sich das Passwort nicht merken und eingeben müssen, aber sie verursacht ein Problem, wenn sie auf einem gemeinsam genutzten oder öffentlichen Computer verwendet wird.Ein Angreifer kann einfach das im Browser gespeicherte Passwort abrufen. Ein Angreifer kann einfach das im Browser gespeicherte Passwort abrufen. Selbst wenn die gespeicherten Passwörter verschlüsselt oder durch ein Master-Passwort (ein Passwort zum Zugriff auf die gespeicherten Passwörter) gesichert sind, kann ein Angreifer dieses Passwort einfach abrufen, indem er auf die Anwendung zugreift, für die es im Browser gespeichert ist.Ein Angreifer kann ein Proxy-Tool wie Burp verwenden, um die an den Server gesendete Anfrage abzufangen und das Klartext- oder verschlüsselte Passwort abzurufen.

Wenn ein Benutzer Daten übermittelt, wird entweder eine GET-Anfrage oder eine POST-Anfrage an den Server gesendet.Bei einer GET-Anfrage sind die Benutzerdaten in der URL enthalten, während bei einer POST-Anfrage die Benutzerdaten im Anfragekörper enthalten sind.Die beiden Bilder unten veranschaulichen Benutzerdaten in GET- und POST-Anfragen.

Alle GET-Anfragen, die vom Browser gemacht werden, werden im Cache und Verlauf des Browsers gespeichert.Das Überprüfen des Browserverlaufs ermöglicht den Zugriff auf diese Informationen, selbst wenn der Benutzer abgemeldet ist oder der Browser geschlossen wurde.Ein Angreifer greift auf diese Informationen zu, indem er den Verlauf des Browsers überprüft, wenn eine Anwendung sensible Informationen über einen Benutzer über eine GET-Anfrage, d.h. über die URL, überträgt.

-

Zwischenablage-Angriffe: Der Clipboard-Hijacking-Angriff überträgt eine URL in die Zwischenablage eines Computers.Häufig kann dieser Link nicht entfernt werden, es sei denn, die Maschine wird neu gestartet.Der schadhafte Inhalt der Zwischenablage ist ein anscheinend harmloser Link zu einer Website, auf die der Benutzer weitergeleitet wird.Diese Website bewirbt ein Produkt, das wie Antivirensoftware aussieht, tatsächlich aber Spyware ist.Diese Praxis ist als Malvertisement bekannt, eine Kombination der Begriffe "malevolent" und "advertisement."Das heimtückische Element dieses Angriffs besteht darin, dass diese URL versehentlich zusammen mit einem beliebigen Text aus der Zwischenablage eingefügt wird, sodass die Benutzer sie unwissentlich verbreiten, indem sie sie in ihre E-Mails, Blogbeiträge und Kommentare, Dokumente und andere Stellen, an denen Text eingefügt werden kann, einfügen.

-

Social Engineering: Dieser Client-Seitige Angriff wird unter praktisch jedem, der ein E-Mail-Konto hat und E-Mails empfängt, zunehmend verbreitet.Dies könnte schließlich zu einem Phishing-Angriff führen.Diese Art von Angriff nutzt das Vertrauen eines Benutzers in eine Website aus, um illegal sensible Informationen wie Anmeldepasswörter und Bankkontoinformationen zu erlangen.Diese Angriffe sind erfolgreich, weil der Benutzer mit einer gefälschten, aber äußerst authentisch aussehenden Website konfrontiert wird, die typischerweise über Spam bereitgestellt wird und so aussieht, als stamme sie von einer seriösen Organisation, wie einer Bank.Allerdings steht die Website, auf die der Benutzer geleitet wird, unter der Kontrolle eines Gegners, und wenn der Benutzer private Informationen wie persönliche Daten eingibt, hat der Gegner diese Informationen erhalten.Manchmal werden Sie direkt auf eine bösartige Website geleitet, und manchmal werden Sie über ein Skript weitergeleitet.

-

Client-Scanning: In letzter Zeit hat das Client-Seitenscannen den Dieben jedoch mehr Möglichkeiten für Ransomware-Angriffe eröffnet.Malware-Entwickler können immer noch die Tatsache ausnutzen, dass Antimalware-Software ständig Ihren Computer nach gefährlichen Apps durchsucht. Ein Scan ist ein Netzwerkforschungswerkzeug, das beim ethischen Hacken verwendet wird, um die mit dem Netzwerk einer Organisation verbundenen Systeme zu lokalisieren.Es listet die zugänglichen Systeme, Dienste und Ressourcen auf einem Zielsystem auf.Einige nennen diese Art von Scan einen "aktiven Scan", da er die Fähigkeit hat, Dienste auf anfälligen Hosts zu stören.Das Scannen wird häufig während der Schwachstellenbewertung durchgeführt, um aktuelle Abwehrmaßnahmen auf Schwächen zu untersuchen.Es gibt zwei Scan-Methoden:

- Aktives Scannen

- Passives Scannen Das Scannen beschränkt sich nicht auf das Port-Scanning, aber das Port-Scanning ist ein wesentlicher Bestandteil dieses Verfahrens.Das Scannen identifiziert offene Ports im Zielsystem, die für das Port-Mapping, die Einrichtung einer interaktiven Sitzung mit dem Betriebssystem über diese Ports oder sogar zur Umleitung von Verkehr von diesen offenen Ports verwendet werden können.

-

Cross-Site-Scripting: Es erlaubt einem Angreifer, Skripte im Webbrowser des Opfers auszuführen, die verwendet werden, um Benutzersitzungen abzufangen, Websites zu verunstalten, feindliche Materialien einzuführen, Phishing-Angriffe durchzuführen und die Kontrolle über den Webbrowser des Opfers mithilfe von Skript-Malware zu übernehmen.

Alle Frameworks für die Entwicklung von Webanwendungen sind anfällig für diese Schwachstelle.Der Exploit verwendet häufig HTML oder JavaScript, obwohl jede Programmiersprache, die vom Browser des Opfers unterstützt wird, wie VBScript, ActiveX, JavaTM oder Flash, ein potenzielles Ziel für diesen Angriff ist.Die folgenden sind Beispiele für Cross-Site-Scripting (XSS)-Angriffe:

- Nicht persistent: Erfordert, dass ein Benutzer einen Link mit schädlichem Code aufruft, der sorgfältig erstellt wurde.Der Webbrowser des Benutzers führt den in der URL codierten Code aus, wenn der Benutzer auf den Link klickt.

- Persistente: Speichert schädlichen Code für einen längeren Zeitraum auf einer Website.Nachrichtenbrett-Beiträge, Online-Mail-Kommunikationen und Web-Chat-Software sind typische Ziele von persistierenden Cross-Site-Scripting-Angriffen durch einen Angreifer.

-

Drive-by-Pharming: Drive-by-Pharming ist eine Art externer Angriff auf ein lokales Netzwerk, der sich auf einen schwachen IP-Router oder ein ähnliches Hardware-Gerät konzentriert.Laut Spezialisten für Websicherheit ist es für Hacker einfach, kleine IP-Netzwerke lokal anzugreifen und den Benutzerverkehr umzuleiten oder Systeme mit Malware zu infiltrieren.

Beim Drive-by-Pharming basiert das Angriffskonzept häufig auf den Werkseinstellungen der Mehrheit der im Handel verkauften Router.Viele dieser Router enthalten werkseitig voreingestellte Passwörter für die Zugangskontrolle.Diese Sicherheitsanfälligkeit kann von Hackern ausgenutzt werden, um bösartigen JavaScript (JS)-Code einzufügen, der URLs umleitet und Benutzer auf gefährliche Websites führt.Diese Form des Angriffs ist typisch für günstige Router und Geräte von fortschrittlicheren Hardware-Herstellern wie Cisco.

Drive-by Pharming wird als Pharming bezeichnet, im Gegensatz zu Phishing, das eine andere häufige Art des Hackens ist.Pharming ist die Verwendung von URL-Hijacking, um sensible Informationen zu erlangen.

Laut Experten ist Drive-by-Pharming in der Lage, mehrere lokale Netzwerke gleichzeitig zu beeinflussen.Mit anderen Worten, es ist weniger arbeitsintensiv als andere Formen des Hackens.

-

Malware: Malware ist ein Überbegriff für bösartige Computerprogramme, die darauf ausgelegt sind, Schaden zu verursachen und Schwächen in einem System, Dienst oder Computernetzwerk auszunutzen.

Cyber Security Ventures schätzt, dass weltweite Cyberkriminalität bis 2025 jährlich 10,5 Billionen Dollar kosten wird.Diese Zahl veranschaulicht nicht nur die Größe des gesamten Cybercrime-Sektors, sondern zeigt auch, wie sehr er gewachsen ist.

Malware und andere Infektionen werden weiterhin Chaos anrichten, es sei denn, es gibt eine globale Vereinbarung zur Verbesserung des Verbraucherverständnisses und zur Förderung des Cybersicherheitssektors.Viele Fälle von Malware und Sicherheitsverletzungen in der Cybersicherheit könnten vermieden werden.Leider priorisieren die meisten Menschen und sogar Unternehmen ihre digitale Sicherheit nicht.Unannehmlichkeiten treten in Form von Datenverlust, Dienstunterbrechungen, Verletzungen der Privatsphäre, Verlust des Wettbewerbsvorteils und finanziellen Verlusten, unter anderem, auf.

-

Denial-of-Service (DoS): Denial-of-Service (DoS)-Angriffe treten auf, wenn böswillige Cyber-Bedrohungsakteure autorisierte Benutzer daran hindern, auf Informationssysteme, Geräte oder andere Netzwerkressourcen zuzugreifen.E-Mail-Server, Websites, Online-Konten und andere Dienste, die von dem gehackten System oder Netzwerk abhängen, könnten unterbrochen werden.Ein Denial-of-Service-Angriff wird durchgeführt, indem der angegriffene Host oder das Netzwerk mit Verkehr überflutet wird, bis es nicht mehr in der Lage ist zu reagieren oder einfach ausfällt, wodurch autorisierten Benutzern der Zugang verwehrt wird.DoS-Angriffe können einem Unternehmen sowohl Zeit als auch Geld kosten, da seine Ressourcen und Dienstleistungen nicht zugänglich sind.

Das Hauptziel eines DoS-Angriffs besteht darin, die Kapazität eines angegriffenen Systems zu überlasten und somit nachfolgende Dienstanfragen zu verweigern.Typische Denial-of-Service-Angriffe verwenden TCP- und UDP-Pakete.Bei einem Denial of Service (DoS)-Angriff überfluten die Angreifer das System des Opfers mit illegalem Datenverkehr oder Dienstanforderungen, um zu verhindern, dass es seine vorgesehenen Aufgaben ausführt.

-

Pop-Ups und Pop-Unders: Pop-ups sind wahrscheinlich jedem bekannt, der das Internet nutzt.Wenn Sie Zugang zu E-Mails haben, sind Sie wahrscheinlich mit Spam vertraut.Im Allgemeinen versuchen diese lästigen Werbung, Ihnen etwas zu verkaufen.Es gibt einige einfache Schritte, die Sie sofort unternehmen können, um Pop-ups und anschließende Spyware-Infektionen zu verhindern:

- Vermeiden Sie das Klicken, selbst um Pop-ups zu schließen.Stattdessen können Sie Pop-ups mit einem Rechtsklick im Systemtray schließen.

- Halten Sie Ihr Betriebssystem regelmäßig auf dem neuesten Stand.

- Verbessern Sie die Sicherheitskonfiguration Ihres Browsers

- Vermeiden Sie verdächtige Websites

Was ist die häufigste Form eines Client-Seitigen Angriffs?

Die folgenden sind die typischsten Formen von Client-Seite-Angriffen:

- Spoofing ist die Praxis, einen Benutzer davon zu überzeugen, dass eine Website oder ein Server echt ist.

- Cross-Site-Scripting (XSS) ist eine Schwachstelle, die es einem Angreifer ermöglicht, Code im Webbrowser des Benutzers auszuführen.

Was sind die OWASP Top 10 Client-Side Security Risks?

Clientseitige Anwendungen sind häufig eine komplexe Kombination aus benutzerdefiniertem HTML, CSS und JavaScript, die zahlreiche Drittanbieter-Bibliotheken nutzen, die sowohl von der benutzerdefinierten Anwendung bereitgestellt als auch häufig mit Drittanbieterdiensten integriert werden, die ihren eigenen benutzerdefinierten Code und Bibliotheken in dieselbe clientseitige Anwendung einbringen.All dies läuft im Browser des Kunden in der freien Wildbahn, anstatt auf Servern, die dem Anwendungsinhaber gehören, gewartet und geschützt werden.Neben dem anfänglichen Server, der die Serveranwendung hostet und die wesentlichen Teile der clientseitigen JavaScript-Anwendung an den Browser des Benutzers liefert, interagieren Browser-Apps häufig mit vielen Servern.

Die folgende Liste ist die Kandidatenliste der OWASP Top Ten Client-side Security Risks:

-

Fehler bei der Zugriffskontrolle auf der Client-Seite: Unzureichende Kontrolle des Zugriffs von JavaScript auf clientseitige Ressourcen (Daten und Code), Exfiltration sensibler Daten oder böswillige Veränderung des DOM (um auf diese Ressourcen zuzugreifen).Ähnlich wie OWASP Top 10: A01-2021 - Broken Access Control, jedoch mit einem Schwerpunkt auf clientseitigem Code.

-

XSS basierend auf DOM: Schwachstellen, die XSS-Angriffe durch Missbrauch oder Modifikation des DOM ermöglichen.

-

Leck von sensiblen Daten: Unfähigkeit, digitale Tracker und Pixel auf einer Website zu identifizieren oder zu blockieren, um die Einhaltung nationaler und internationaler Datenschutzbestimmungen zu gewährleisten.

-

Verwundbare und Veraltete Elemente: Fehlende Identifizierung und Aktualisierungen für veraltete JavaScript-Bibliotheken mit bekannten Sicherheitsanfälligkeiten.Ähnlich wie OWASP Top 10: A06-2021 - Verwundbare und Veraltete Komponenten, jedoch mit einem Fokus auf clientseitige Bibliotheken.

-

Fehlen einer externen Ursprungsüberprüfung: Die Ursprungsüberprüfung ermöglicht die Einschränkung spezifischer Online-Assets und -Ressourcen, indem der Ursprung der Ressource mit dem der Drittanbieterbibliothek verglichen wird.Ohne solche Sicherheitsmaßnahmen erhöht das Einfügen von unbekanntem oder nicht verwaltetem Drittanbieter-Code, der Zugriff auf den Ursprung der Website hat, das Risiko in der Lieferkette.

-

JavaScript Drift: Unfähigkeit, Änderungen auf den Asset- und Code-Ebenen von clientseitigem JavaScript zu identifizieren.Dies umfasst die Unfähigkeit, Änderungen im Verhalten des Codes zu identifizieren, um zu beurteilen, ob die Änderungen möglicherweise schädlich sind.Dies ist besonders wichtig für externe Bibliotheken.

-

Speichern Sie sensible Daten auf der Client-Seite: Speicherung sensibler Daten wie Passwörter, Krypto-Geheimnisse, API-Tokens oder persönlich identifizierbarer Informationen (PII) in persistenten Client-seitigen Speichern wie LocalStorage, Browser-Cache oder transienten Speichern wie JavaScript-Variablen in der Datenschicht.

-

Fehler bei der Sicherheitsprotokollierung und -überwachung auf der Client-Seite: Unzureichende Echtzeitüberwachung und Erkennung von clientseitigen Änderungen und Datenzugriffen, einschließlich Fehlern und Missgeschicken, wenn jede Seite sowohl mit First-Party- als auch mit Third-Party-Code erstellt und ausgeführt wird.Ähnlich wie bei OWASP Top 10: A09-2021 - Sicherheitsprotokollierungs- und Überwachungsfehler, jedoch mit einem Fokus auf der Client-Seite.

-

Versäumnis, Standard-Browsersicherheitskontrollen zu verwenden: Keine Verwendung grundlegender standardsbasierter Sicherheitsmaßnahmen, die in Browsern bereitgestellt werden, wie z.B. iframe-Sandboxen und Sicherheitsheader wie Content Security Policy (CSP), Subresource Integrity und viele andere gängige Sicherheitsfunktionen.

-

Einschließlich vertraulicher Daten auf der Client-Seite: Client-seitiger Code oder gespeicherte Daten, einschließlich sensibler Geschäftslogik, Entwicklerkommentare, proprietärer Algorithmen oder Systeminformationen.

Wie man Client-Seiten-Angriffe verhindert?

Um mögliche Bedrohungen zu identifizieren und Kunden vor Client-seitigen Angriffen zu schützen, müssen Unternehmen verdächtiges Skriptverhalten ständig überwachen.Während Tests dieses Ziel erreichen können, kann es zeitaufwendig sein und erfordert spezialisiertes Wissen.Die Nutzung von Sicherheitstechnologien, die speziell für diese Aufgabe entwickelt wurden, ist der effizienteste Ansatz, um den Überwachungsprozess zu beschleunigen.

Um Client-seitige Angriffe zu verhindern, müssen Sie sorgfältig sein und Sicherheit im gesamten Bereitstellungsprozess praktizieren, einschließlich Anwendungsentwicklung, Infrastruktur, Desktop-Umgebung und mobilen Geräten.

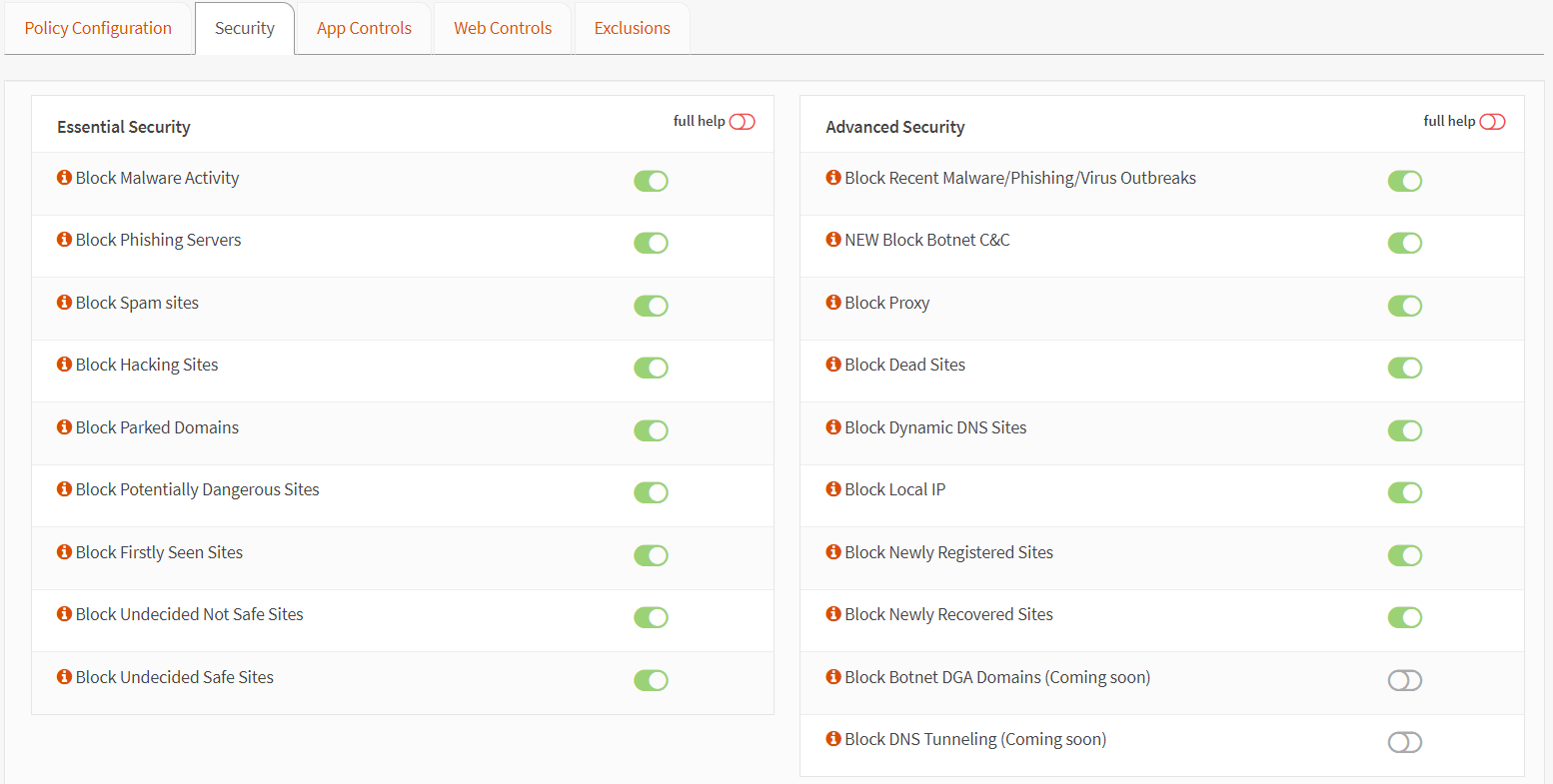

Die Nutzung von Zenarmor ist eine der besten Schutzmethoden gegen Client-Seitige Angriffe.Mit Zenarmor können Sie Ihre Anwendungs- und Webinhalte ganz einfach filtern.Zenarmor, entwickelt von Sunny Valley Networks, ist eine robuste, unternehmensklassige Inhaltsfilter-Engine, die fortschrittliche Malware und äußerst komplexe Angriffe identifiziert und blockiert.Sie können die kostenlose Edition von Zenarmor für immer ausprobieren und nutzen.

Abbildung 1: Zenarmor: Sicherheitseinstellungen

Während es zahlreiche Technologien und Tools von Drittanbietern zur Bewertung und Minderung von clientseitigen Risiken gibt, gibt es nur wenige grundlegende Strategien: Browsersicherheit (CSP/SRI), Verhaltensdetektion, JavaScript-Analyzer, clientseitiger Datenschutz und Durchsetzung des clientseitigen Datenschutzes und der Privatsphäre.

- Browserschutz: Der Browser bietet Sicherheitsschichten, die Dev/Sec/Ops-Teams implementieren können: Content Security Policies und Subresource Integrity (SRI).

- Content Security Policies (CSP): CSP ist eine Programmiersprache zur Festlegung von Einschränkungen der Funktionalität von Websites.Richtlinien sind darauf ausgelegt, Einschränkungen bei der Zulassung von Materialien (z.B. Fotos, Skripten) aus einer bestimmten Herkunftsgruppe zu verhängen.CSP-fähige Webbrowser wenden diese Vorschriften seitenweise auf der Client-Seite an.Sie werden verwendet, um die Gefahr von Inhaltsinjektionsanfälligkeiten (JavaScript, CSS) zu begrenzen und die Rechte zu regeln, mit denen Online-Anwendungen ausgeführt werden.

- Subresource Integrity (SRI): SRI kann verwendet werden, um Website-Inhalte zu sichern, wenn ein Angreifer die Kontrolle über Webdateien erlangt und versucht, schädliche Änderungen vorzunehmen.Subresource Integrity kann feststellen, ob JavaScript anhand von Hashes verändert wurde.Der Angreifer könnte immer noch gefährlichen Code in eine Datei einfügen, aber der Browser würde ihn nicht laden.SRIs sind nützlich für statische Websites und/oder Seiten, auf denen JavaScript, einschließlich Web-Lieferketten-Code, wahrscheinlich nicht geändert wird.

- Verhaltensüberwachung: Einige Sicherheitsstrategien auf der Client-Seite konzentrieren sich darauf, mögliche Bedrohungen auf der Client-Seite zu identifizieren und die Dev/Sec/Ops-Teams zu benachrichtigen.Diese Werkzeuge liefern Telemetriedaten, um bei der Fehlersuche und möglichen Lösung des Problems zu helfen.Diese Strategie umfasst das Instrumentieren, Bewerten und Festlegen von Baselines für das regelmäßige Verhalten von Webseiten über einen bestimmten Zeitraum und das anschließende Benachrichtigen der Teams über Abweichungen von den Baselines, die auf abnormales (d.h. Hacker-) Verhalten hinweisen könnten.Nachdem ein Angriff untersucht und validiert wurde, können diese Werkzeuge bei der Formulierung und Implementierung von Sicherheitsregeln helfen, die häufig die Erstellung von Content Security Policies (CSPs) erfordern.Die Bewertung und das Testen durch Entwickler sind notwendig, da ein CSP möglicherweise negative Auswirkungen auf die Gesamtfunktionalität einer Website und den bereits implementierten CSP-Code haben kann.

- Sicherheitsanalysatoren für JavaScript: JavaScript-Sicherheitsanalysatoren sind Sicherheitswerkzeuge, die den Quellcode von clientseitigen Apps bewerten.Analyzer können auf ausnutzbare JavaScript-Sicherheitsanfälligkeiten, Implementierungsfehler, Konfigurationsfehler und andere Bedrohungen testen.Die Online-Lieferkette ist ein kritischer blinder Fleck für Analysten.

- Datenschutz auf der Client-Seite: Diese Strategie legt Wert auf proaktive Datensicherheit, die auf dem Bewusstsein für externe Domänen und Partner basiert.Für erlaubte externe Domains werden die Grenzen der Webanwendungen, einschließlich der Web-Lieferkette, im Voraus festgelegt.Typischerweise wird dies durch Erlauben-Listen erreicht.Client-seitige Browserüberwachung wird dann verwendet, um zu überprüfen, dass Web- und mobile Browser Inhalte und Daten nur an bestimmte Domains senden.Die wichtigsten Vorteile dieser Strategie sind die schnelle Schutzzeit, die Benutzerfreundlichkeit (keine Entwicklungsressourcen erforderlich) und die einfache Wartung.

- Datenschutz und Durchsetzung der Privatsphäre auf der Client-Seite: Aufbauend auf der Datenschutzstrategie sichern modernere Lösungen nicht nur Daten und Inhalte vor Datendiebstahl, sondern ermöglichen auch die Festlegung detaillierterer Datenfreigaberegeln, um die Kategorien von Daten (z. B. Zahlung, Sozialversicherungsnummer), die mit genehmigten Anbietern geteilt werden dürfen, weiter einzuschränken.Dies ermöglicht es Unternehmen, sich an Datenschutzstandards wie den CCPA, die DSGVO und PCI DSS sowie an die Datenschutzpräferenzen der Kunden zu halten.