DoS- und DDoS-Angriffe: Was sind ihre Unterschiede?

Wenn Ihre Lieblingswebsite nicht erreichbar ist, könnte das an einem Denial of Service (DoS)-Angriff liegen. Dies ist besonders wahrscheinlich, wenn die Seite ein Online-Shop, ein Buchmacher oder eine andere Seite ist, die finanziell darauf angewiesen ist, jederzeit verfügbar zu sein.

Ein DoS-Angriff versucht, eine Online-Seite für Besucher unzugänglich zu machen, indem die Ziel-URL mit mehr Anfragen überflutet wird, als der Server verarbeiten kann. Dies bedeutet, dass der normale Website-Verkehr während des Angriffs behindert oder gestoppt wird.

Ein Distributed Denial of Service (DDoS)-Angriff geht gleichzeitig von mehreren Quellen aus. Ein DDoS-Angriff wird oft unter Verwendung von Tausenden (vielleicht Hunderttausenden) unwissenden Zombie-PCs gestartet. Die bei solchen Angriffen verwendeten Arbeitsstationen werden als "Botnets" bezeichnet und sind bereits mit Schadsoftware infiziert, die es dem Angreifer ermöglicht, sie aus der Ferne zu steuern. Laut Studien sind weltweit Zehntausende von Computern wahrscheinlich mit Botnet-Malware infiziert.

In diesem Artikel werden wir die Unterschiede zwischen DOS und DDOS im Detail behandeln und jede Art von Angriff erklären.

Was ist der Unterschied zwischen DoS- und DDoS-Angriffen?

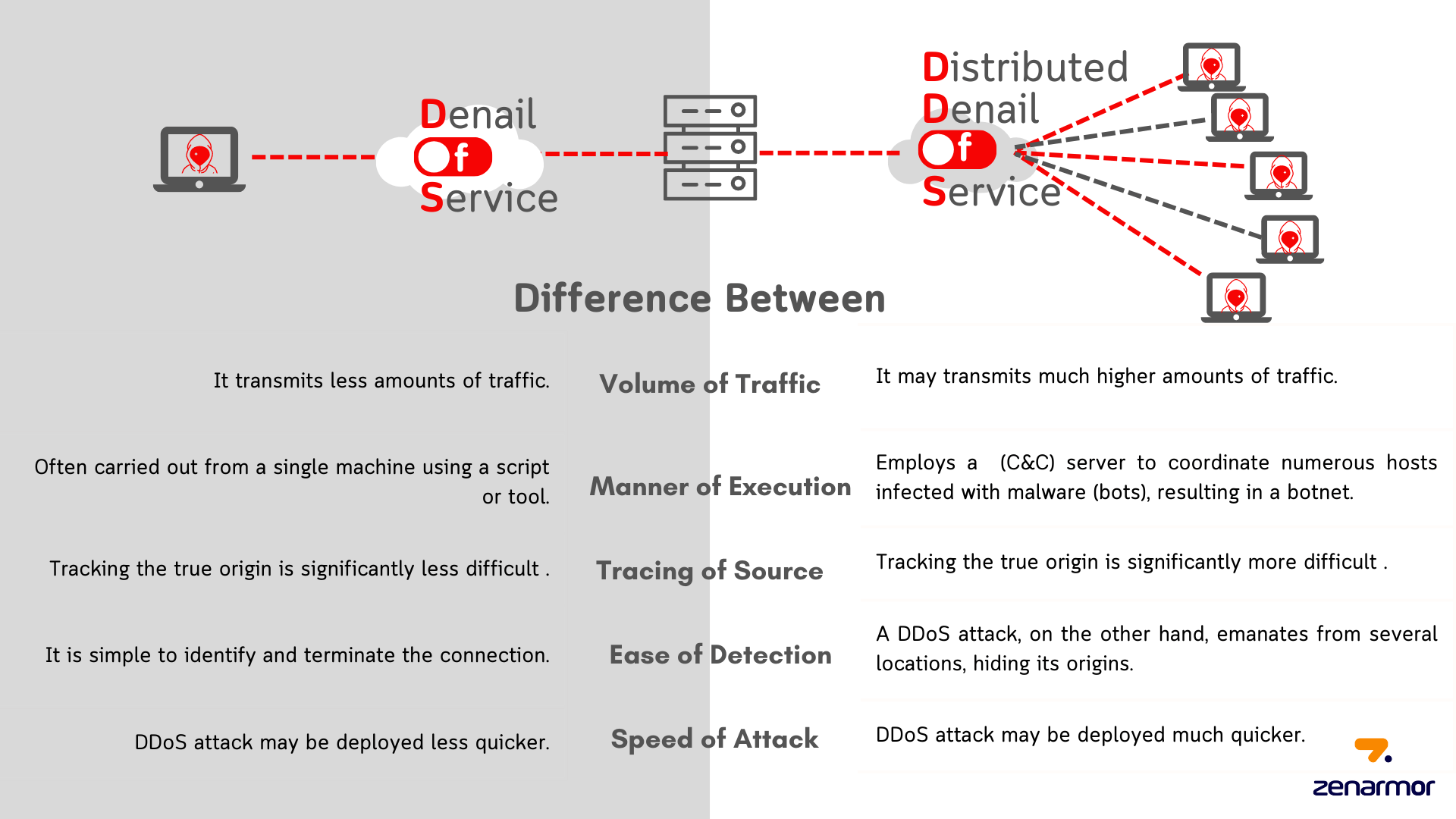

Ein Denial-of-Service (DoS) Angriff überlastet einen Server mit Verkehr und bringt ihn dadurch zum Stillstand. Ein Distributed Denial-of-Service (DDoS)-Angriff ist ein DoS-Angriff, bei dem zahlreiche Computer oder Maschinen eine gezielte Ressource überfluten. Die folgenden Punkte sind einige der Unterschiede zwischen DoS und DDoS.

-

Verkehrsaufkommen: Da ein DDoS-Angriff mehrere entfernte Computer (Zombies oder Bots) einsetzt, kann er gleichzeitig von verschiedenen Orten aus viel höhere Datenmengen übertragen, was einen Server schnell überlastet und eine Erkennung erschwert.

-

Ausführungsart: Ein DDoS-Angriff verwendet einen Command-and-Control (C&C)-Server, um zahlreiche Hosts zu koordinieren, die mit Malware (Bots) infiziert sind, was zu einem Botnetz führt. Ein DoS-Angriff hingegen wird oft von einer einzelnen Maschine aus mit einem Skript oder Tool durchgeführt.

-

Verfolgung der Quelle: Da ein Botnet bei einem DDoS-Angriff verwendet wird, ist es erheblich schwieriger, die wahre Herkunft zurückzuverfolgen als bei einem DoS-Angriff, was zu zusätzlichem Schaden oder potenziell katastrophalen Ergebnissen führen kann.

-

Erkennung: Da ein DoS von einem einzigen Standort ausgeht, ist es einfach, die Verbindung zu identifizieren und zu beenden. In der Realität kann eine kompetente Firewall dies erreichen. Ein DDoS-Angriff hingegen geht von mehreren Standorten aus und verbirgt seine Ursprünge.

-

Angriffsgeschwindigkeit: Da sie an mehreren Orten beginnt, kann ein DDoS-Angriff viel schneller durchgeführt werden als ein DoS-Angriff, der an einem einzigen Ort startet. Das erhöhte Angriffstempo erschwert die Erkennung.

Abbildung 1. DoS- vs. DDoS-Angriffe

Vergleichstabelle von DoS- und DDoS-Angriffen

Die Hauptunterschiede zwischen DoS- und DDoS-Angriffen sind in der folgenden Tabelle zusammengefasst.

| DoS | DDoS |

|---|---|

| Der Opfersystem wird in einem DoS-Angriff von einem einzelnen System angegriffen. | DDoS ist eine Art von Angriff, bei dem mehrere Systeme gleichzeitig das Opfersystem angreifen. |

| Der PC des Opfers wird aus einem Datenpaket geladen, das von einem bestimmten Ort übertragen wurde. | Der persönliche Computer des Opfers wird aus der Datenlast geladen, die von mehreren Orten übertragen wurde. |

| Im Vergleich zu DDoS wird ein DoS-Angriff langsamer ausgeführt. | DDoS-Angriffe sind schneller als DoS-Angriffe. |

| Das Blockieren ist mühelos aufgrund der Nutzung eines einzigen Systems. | Das Blockieren dieses Angriffs ist eine herausfordernde Aufgabe, da mehrere Geräte Pakete übertragen und von mehreren Standorten aus angreifen. |

| DOS-Angriffsinstrumente werden ausschließlich mit einem einzelnen Gerät eingesetzt. | Bei DDoS-Angriffen werden VolumeBots eingesetzt, um gleichzeitig Angriffe zu starten. |

| Das Verfolgen von DOS-Angriffen ist mühelos. | Das Verfolgen von DDoS-Angriffen ist eine herausfordernde Aufgabe. |

| Das Verkehrsvolumen bei einem DoS-Angriff ist geringer als bei einem DDoS-Angriff. | Der Täter ist in der Lage, durch DDoS-Angriffe enorme Mengen an Verkehr in das Opfernetzwerk zu übertragen. |

| DOS-Angriffe werden wie folgt klassifiziert: 1. Pufferüberlaufangriffe 2. ICMP-Überflutung oder Ping des Todes 3. Tränenangriff 4. Flooding-Angriff | Die folgenden sind die verschiedenen Arten von DDoS-Angriffen: 1. Volumetrische Angriffe 2. Angriffe auf die Fragmentierung 3. Angriffe auf die Anwendungsschicht 4. Protokollangriff. |

Tabelle 1. DoS- vs. DDoS-Angriffe

Was ist ein DoS-Angriff?

Ein DoS-Angriff ist ein feindlicher, gezielter Angriff, der ein Netzwerk mit betrügerischen Anfragen überflutet, um Geschäftsaktivitäten zu stören. Benutzer können während eines DoS-Angriffs keine gewöhnlichen und wichtigen Operationen durchführen, wie z.B. auf E-Mails, Websites, Online-Konten oder andere von einem kompromittierten Gerät oder Netzwerk kontrollierte Dienste zugreifen. Während die Mehrheit der DoS-Angriffe nicht zu Datenverlust führt und normalerweise ohne Zahlung eines Lösegelds behandelt wird, kosten sie das Unternehmen dennoch Zeit, Geld und andere Ressourcen, um wichtige Geschäftsaktivitäten wiederherzustellen.

Was ist ein DDoS-Angriff?

Ein Distributed Denial-of-Service (DDoS)-Angriff ist ein böswilliger Versuch, den regulären Verkehr eines gezielten Servers, Dienstes oder Netzwerks zu unterbrechen, indem das Ziel oder dessen umliegende Infrastruktur mit Internetverkehr überflutet wird.

DDoS-Angriffe sind erfolgreich, weil sie mehrere gehackte Computersysteme als Quellen für den Angriffsverkehr nutzen. Computer und andere vernetzte Ressourcen, wie IoT-Geräte, können alle als ausgenutzte Maschinen dienen.

Ein DDoS-Angriff ist analog zu einem unerwarteten Stau, der die Straße füllt und verhindert, dass der normale Verkehr sein Ziel erreicht.

Kann ein DDoS-Angriff zurückverfolgt werden?

Sie können einen DDoS-Angriff nicht verfolgen und feststellen, wer verantwortlich ist, ohne seine Architektur zu analysieren.

Wie Sie wissen, ist die grundlegende Anatomie eines DDoS-Angriffs Angreifer > Botnetz > Opfer. Ein Botnetz ist ein Netzwerk von Robotern, die Befehlen gehorchen. Ohne sie ist der Angreifer nur ein DoS, was eine viel schwächere, einfachere zu stoppen und leichter zu verfolgende Art von Cyberangriff ist.

Die Hinzufügung eines Botnets erhöht die Effektivität und Potenz der Attacke, während es gleichzeitig deren Ursprung verbirgt. Es besteht die Möglichkeit, dass Sie die Quell-IP-Adresse dieser Bots nicht identifizieren können, aber es ist dennoch lohnenswert, es zu versuchen.

Was sind die häufigsten Formen von DDoS-Angriffen?

Regelmäßig genutzte Arten von DDoS-Angriffen umfassen:

-

UDP-Flut: Per Definition ist eine UDP-Flut jede DDoS-Attacke, die ein Ziel mit User Datagram Protocol (UDP)-Paketen überflutet. Der Zweck des Angriffs besteht darin, zufällige Ports auf einem entfernten Computer zu überfluten.

-

ICMP (Ping) Flood: Ein ICMP-Flutangriff, ähnlich einem UDP-Flutangriff, überflutet die Zielressource mit ICMP-Echo-Anforderungs-(Ping)-Paketen und sendet die Pakete oft so schnell wie möglich, ohne auf Antworten zu warten.

-

SYN Flood: Ein SYN-Flood-DDoS-Angriff nutzt einen bekannten Fehler im TCP-Verbindungsprozess (den "Three-Way Handshake"), bei dem eine SYN-Anfrage zur Herstellung einer TCP-Verbindung mit einem Host mit einer SYN-ACK-Antwort von diesem Host beantwortet werden muss, gefolgt von einer ACK-Antwort vom Anforderer. Der Anforderer sendet wiederholt SYN-Anfragen, antwortet jedoch entweder nicht auf die SYN-ACK-Antwort des Hosts oder sendet die SYN-Anfragen von einer gefälschten IP-Adresse in einem SYN Flood Szenario.

-

Ping of Death: Der Angreifer führt einen Ping-of-Death ("POD") Angriff durch, indem er wiederholt fehlerhafte oder bösartige Pings an eine Maschine sendet. Die maximale Paketlänge eines IP-Pakets (einschließlich Header) beträgt 65.535 Bytes. Die Data Link-Schicht beschränkt jedoch typischerweise die maximale Rahmengröße auf 1500 Bytes über ein Ethernet-Netzwerk. Ein riesiges IP-Paket wird in dieser Situation in viele IP-Pakete (bekannt als Fragmente) aufgeteilt, und der Zielhost setzt die IP-Fragmenten wieder zu einem gesamten Paket zusammen. In einem Ping of Death-Szenario erhält der Empfänger ein IP-Paket, das beim Zusammenfügen aufgrund einer böswilligen Modifikation des Fragmentinhalts größer als 65.535 Bytes ist.

-

Slowloris: Slowloris ist ein hochgradig fokussierter Angriff, der es einem Webserver ermöglicht, einen anderen lahmzulegen, ohne andere Dienste oder Ports im Zielnetzwerk zu stören. Slowloris erreicht dies, indem es so viele Verbindungen zum Ziel-Webserver wie möglich offen hält. Es geschieht, indem es sich mit dem Zielserver verbindet, aber nur einen Teil der Anfrage überträgt.

-

NTP-Verstärkungsangriff: Der Täter einer NTP-Verstärkungsattacke nutzt öffentlich zugängliche Network Time Protocol (NTP)-Server, um einen gezielten Server mit UDP-Verkehr zu überfluten. Da das Verhältnis von Anfrage zu Antwort in solchen Fällen zwischen 1:20 und 1:200 oder mehr liegt, wird der Angriff als Verstärkungsangriff klassifiziert. Dies impliziert, dass jeder Angreifer, der eine Liste offener NTP-Server erwirbt (zum Beispiel durch die Verwendung eines Tools wie Metasploit oder Daten vom Open NTP Project), einfach einen katastrophalen DDoS-Angriff mit hoher Bandbreite und hohem Volumen starten kann.

-

HTTP Flood: Der Angreifer verwendet scheinbar gültige HTTP GET- oder POST-Anfragen, um einen Webserver oder eine Anwendung in einem HTTP-Flood-DDoS-Angriff anzugreifen. HTTP-Floods nutzen weniger Bandbreite als andere Angriffe, um die angegriffene Website oder den Server lahmzulegen, da sie keine fehlerhaften Pakete, Spoofing oder Reflexionsmethoden beinhalten.

Was sind die Arten von DoS- und DDoS-Angriffen?

Es gibt drei Haupttypen von DoS-Angriffen:

-

Anwendungsschicht-Flut: Bei dieser Art von Angriff überflutet ein Angreifer einen Dienst mit Anfragen von einer gefälschten IP-Adresse, um den Dienst zu verzögern oder zum Absturz zu bringen, wie gesehen. Dies könnte sich als Millionen von Anfragen pro Sekunde oder einige tausend Anfragen an einen ressourcenintensiven Dienst manifestieren, die so viele Ressourcen verbrauchen, dass der Dienst die Anfragen nicht weiter verarbeiten kann.

-

Distributed Denial of Service Angriffe (DDoS): Distributed Denial of Service (DDoS) Angriffe sind ähnlich wie Denial of Service (DoS) Angriffe, mit dem Unterschied, dass die Anfragen von mehreren Clients und nicht nur von einem einzigen ausgehen, wie gesehen. DDoS-Angriffe verwenden manchmal mehrere "Zombie"-Computer (Maschinen, die zuvor kompromittiert wurden und von Angreifern kontrolliert werden). Diese "Zombie"-Computer senden dann große Mengen von Anfragen an einen Dienst, um ihn zu deaktivieren.

-

Unbeabsichtigte Denial-of-Service-Angriffe: Nicht jeder DoS-Angriff ist böswillig. Die dritte Art von DoS-Angriff ist der "unbeabsichtigte" DoS-Angriff. Das klassische Beispiel für einen unbeabsichtigten DDoS ist als "The Slashdot Effect" bekannt (öffnet in einem neuen Fenster). Slashdot ist eine Website, die es jedem ermöglicht, Nachrichtenartikel und Links zu anderen Websites hochzuladen. Wenn ein verlinkter Artikel populär wird, können Millionen von Besuchern die Seite besuchen und sie mit Anfragen überfluten. Wenn die Seite nicht darauf ausgelegt ist, eine solche Last zu bewältigen, kann der zusätzliche Verkehr dazu führen, dass die Seite langsamer wird oder sogar abstürzt. Reddit und "The Reddit Hug of Death (öffnet in einem neuen Fenster)" sind ein weiteres Beispiel für einen unbeabsichtigten DoS.

Die folgenden sind einige der beliebtesten Formen von DoS-Angriffen:

-

Pufferüberlaufangriffe: Die am häufigsten vorkommende Art von DOS-Angriffen. Bei diesem Angriff überflutet der Angreifer eine Netzwerkadresse mit Datenverkehr, wodurch sie unbrauchbar wird.

-

Ping of Death oder ICMP-Flut: Ein ICMP-Flutangriff nutzt nicht konfigurierte oder falsch konfigurierte Netzwerkgeräte, um gefälschte Pakete zu senden und jede Maschine im Zielnetzwerk anzupingen. Dies wird als Ping-of-Death (POD)-Angriff bezeichnet.

-

SYN-Flut: SYN-Flood-Angriffe versuchen, eine Verbindung zu einem Server herzustellen, beenden jedoch den Handshake nicht. Infolgedessen wird das Netzwerk mit Verbindungsanfragen überlastet, was verhindert, dass sich jemand mit dem Netzwerk verbinden kann.

-

Teardrop DoS-Angriff: Ein Teardrop-DoS-Angriff beinhaltet, dass ein Angreifer IP-Datenpaketfragmente an ein Netzwerk sendet. Das Netzwerk versucht dann, diese Teile in ihre ursprünglichen Pakete zu rekonstruieren. Der Prozess des Zusammenfügens dieser Fragmente erschöpft das System, was zu einem Absturz führt. Es stürzt ab, weil die Felder dazu gedacht sind, das System zu verwirren und daran zu hindern, sie wieder zusammenzusetzen.

Um zu beginnen, besteht das Rückgrat des DDOS-Ökosystems aus drei grundlegenden Angriffstypen:

-

Angriffe auf die Anwendungsschicht

-

Protokollangriffe

-

Volumenbasierte Angriffe

Wie kann man den Schutz vor DoS- und DDoS-Angriffen verbessern?

Da DoS/DDoS-Angriffe in ihrer Natur und Vorgehensweise variieren, gibt es keine einheitliche Lösung, um sie alle zu blockieren. Ein proaktiver, Defense-in-Depth-Ansatz und solide Prinzipien können jedoch dazu beitragen, diese Bedrohungen zu verhindern und zu mindern.

Die folgenden sieben Methoden können helfen, die Auswirkungen von DoS/DDoS-Angriffen zu verringern:

-

Führen Sie eine Risikobewertung für die gesamte Organisation durch: Eine Unternehmensrisikobewertung ist der erste Schritt zu jeder effektiven Sicherheit gegen DoS- und DDoS-Angriffe. Diese kraftvolle Übung kann die Wahrscheinlichkeit eines DoS/DDoS-Angriffs und die wahrscheinlichsten Ziele bestimmen. Es wird auch die Wirkung eines Angriffs berücksichtigt und der mögliche Verlust für das Unternehmen in Bezug auf Ausfallzeiten, Rufschädigung, Auswirkungen auf die Überwachung, Kommunikation, forensische Kosten, Konnektivität, Wiederherstellung und andere Aspekte bewertet.

-

Entwickeln Sie eine Strategie zur Vorbereitung und Reaktion auf DoS/DDoS-Angriffe: Wenn ein DoS/DDoS-Angriff auftritt, ist es zu spät, um Reaktionen und zukünftige Maßnahmen auszuwählen. Proaktiv zu sein, ist entscheidend, um die nächste Aktion eines Angreifers vorherzusehen. Ein Aktionsplan skizziert, wie man sich auf einen DoS/DDoS-Angriff vorbereitet und wie man reagiert, falls ein solcher auftritt. Der Aktionsplan muss je nach Schwere des Angriffs und der erforderlichen Reaktion mehrere Techniken und Anstrengungsgrade einbeziehen.

-

Informationen über Infrastrukturkomponenten sammeln: Viele Unternehmen nutzen laut Lösungsexperten und Praktikern für Cybersicherheit die Möglichkeiten ihrer aktuellen Sicherheitsarchitektur nicht vollständig aus, um Angriffe abzuwehren. Es ist entscheidend, die Schutzfähigkeiten der bereits eingesetzten Sicherheitssysteme regelmäßig zu baselinen, zu testen und aufzuzeichnen. Einige Infrastrukturkomponenten verfügen möglicherweise bereits über DoS/DDoS-Präventionsfähigkeiten. Organisationen können ihre Verteidigung stärken und die Reaktionszeit verkürzen, indem sie die Komponenten identifizieren, die DoS/DDoS-Angriffe gut erkennen, bekämpfen und verhindern können, sowie diejenigen, die anfällig für DoS/DDoS-Angriffe sind.

-

Informieren Sie sich über die Entscheidungen Ihres ISP zur Erkennung und zum Schutz vor DoS/DDoS: Es ist entscheidend, Kommunikationskanäle und Reaktionsprozesse mit allen Parteien zu schaffen, die möglicherweise an einem DoS/DDoS-Angriff beteiligt sind, gemäß der Unternehmensrisikobewertung und dem Aktionsplan. Dies gilt insbesondere für Internetdienstanbieter (ISP). Ein DDoS-Angriff kann die Bandbreite einer Organisation vollständig aufbrauchen und alle anderen Maßnahmen nutzlos machen. Um sich auf ein solches Ergebnis vorzubereiten, müssen Unternehmen Kontakt mit ihrem ISP aufnehmen und Kommunikationskanäle einrichten, falls Maßnahmen des ISPs erforderlich sind.

-

Setzen Sie mildernde Technologien ein und optimieren Sie sie: Wie in Schritt drei angegeben, wird der Erwerb von Informationen die bessere Implementierung und Feinabstimmung von Minderungstechnologien in der gesamten Infrastruktur unterstützen. Hier sind einige Beispiele dafür, wie Technologie und Netzwerkkomponenten zur Verbesserung der DoS/DDoS-Erkennung und -Prävention eingesetzt werden können:

-

Um volumenbasierte und paketbasierte DoS/DDoS-Angriffe zu bekämpfen, konfigurieren Sie geeignete Blockierungs-/Sperrregeln auf dem IDS/IPS und der Firewall.

-

Implementieren Sie Zugriffskontrolllisten auf Grenz-Routern, um den Datenverkehr zu begrenzen. Dies fügt der Infrastruktur eine weitere Sicherheitsebene hinzu und minimiert die Menge des von Firewalls verarbeiteten Datenverkehrs.

-

Begrenzen Sie die Anzahl der Internet-facing Dienste und Protokolle. Stellen Sie sicher, dass alle Dienste und Protokolle, die dem Internet ausgesetzt sind, wirklich erforderlich sind, und verbieten Sie dann alle anderen.

-

Härtung der Firewall- und Router-Einstellungen. Konfigurieren und härten Sie Router und Firewalls gemäß den etablierten Best Practices, wie sie vom Center for Information Security (CIS) bereitgestellt werden, um die Wirksamkeit von Angriffen, die ausweichende Taktiken anwenden und/oder bekannte Schwachstellen auszunutzen versuchen, zu verringern.

-

Verschlüsselung wird dringend empfohlen, um sensible Daten während der Übertragung zu sichern, kann aber auch für Angreifer von Vorteil sein. Wenn SSL-Terminierungspunkte falsch implementiert werden, könnten die Erkennungsfähigkeiten blind für Angriffe werden. Organisationen sollten Verschlüsselungsfunktionen überall dort integrieren, wo es möglich ist, aber sie sollten auch die Überwachung der Kommunikation in Betracht ziehen.

-

Passen Sie die Sicherheitsmaßnahmen regelmäßig an, um sicherzustellen, dass sie den Anforderungen der Infrastruktur entsprechen.

-

Es ist ineffizient, es umzusetzen und dann zu vergessen; ständige Anpassungen können die Erkennungseffizienz erheblich verbessern.

-

-

Überprüfen Sie die Lektionen, die nach einem DoS/DDoS-Angriff gewonnen wurden: Vor einem Angriff ist es entscheidend, eine Strategie zu haben. Es ist jedoch ebenso entscheidend, eine Nachbesprechung nach dem Angriff abzuhalten, in der die Hauptakteure die gewonnenen Erkenntnisse untersuchen und anwenden, um den Reaktionsplan zu ändern. Da die meisten Angreifer in Wellen angreifen, kann die Nachbesprechung nach einem Angriff entscheidend sein, um die Verteidigung zu verbessern und die Auswirkungen des nächsten Angriffs zu verringern. Lektionen und Verbesserungen sollten dokumentiert und so schnell wie möglich in die Tat umgesetzt werden. Bei Nachbesprechungen nach einem Angriff ist es eine gute Idee, den Managed Security Service Provider (MSSP), den ISP und alle anderen relevanten Parteien einzubeziehen.

-

Nutzen Sie Sicherheitsdienste, die überwacht und gewartet werden: Die Zusammenarbeit mit einem Managed Security Service Provider (MSSP) kann frühzeitige Warnungen vor DoS/DDoS-Angriffen sowie den Schutz kritischer Infrastrukturen bieten. MSSPs haben in der Vergangenheit ähnliche Angriffe erlebt und können sofortige Maßnahmen ergreifen, um deren Schaden zu mindern. Ein MSSP kann DoS/DDoS-Angriffe frühzeitig erkennen und schnelle Abhilfemaßnahmen ergreifen, indem er wichtige Vermögenswerte, IDS/IPS, Webanwendungsfirewalls (WAF) und Netzwerkfirewalls rund um die Uhr überwacht und verwaltet. Eine proaktive Strategie und zeitliche Überwachung können die Netzwerkverteidigung 7 Tage die Woche, 24 Stunden am Tag unterstützen.

Ein MSSP unterstützt bei den vorhergehenden Prozessen, die eine Unternehmensrisikobewertung, die Entwicklung eines Aktionsplans und die Implementierung und Überwachung erhöhter Sicherheitskontrollen in der Umgebung der Organisation umfassen. Nutzen Sie die professionellen Ressourcen des MSSP, um eine mehrschichtige DoS/DDoS-Abwehr aufzubauen, die die neuesten Angriffe identifizieren und blockieren kann.

Was sind die besten Werkzeuge zum Schutz vor DoS- und DDoS-Angriffen?

Technologien zum Schutz vor Distributed Denial of Service (DDoS) helfen dabei, Websites und Apps vor DDoS-Angriffen zu schützen. DDoS-Angriffe überfluten Websites mit Verkehr, der oft von "Botnets" bereitgestellt wird, die durch vernetzte Endpunkte verbunden sind, die über Malware verbunden sind. Durch die Überwachung des Webverkehrs und die Festlegung von Basislinien für reguläre Verkehrsvolumina verhindern DDoS-Sicherheitstechnologien diese Art von Angriffen. Wenn ein eingehender Datenverkehr schnell ansteigt, erkennen Webfilter anomale Vorkommen und leiten ihn an eine regulierte Quelle um.

Unternehmen nutzen DDoS-Präventionssysteme, um den Betrieb der Website proaktiv aufrechtzuerhalten und unerwartete Ausfälle bei der Bereitstellung der Website aufgrund eines großen Verkehrsaufkommens zu verhindern. Zahlreiche Content-Delivery-Netzwerke beinhalten zusätzliche DDoS-Präventionsmaßnahmen oder -Module. Da sie häufig Websites und Materialien hosten, gehört die Gewährleistung einer effizienten Lieferung zu den obersten Prioritäten des Anbieters.

Damit ein Produkt für die Aufnahme in die Kategorie DDoS-Schutz in Frage kommt, muss es:

-

Filtere den eingehenden Webverkehr und überwache ihn

-

Begrenzen oder festlegen von Verkehrs-Baselines.

-

DDoS-Angriffe erkennen und eingehenden Verkehr blockieren

-

Bereitstellung eines Dashboards für das Verkehrsmanagement

Hier sind die besten DOS- und DDOS-Schutzsoftware.

-

Webroot DNS-Schutz

-

FortiDDoS

-

Datenkuppel

-

Kaspersky DDoS-Schutz

-

Imperva DDoS-Schutz

-

BitNinja

-

Nginx DDoS-Schutz

-

Aktiver Bot-Schutz

-

BlockDoS

Ist DDoS gefährlicher als DoS?

Ja. DDoS-Angriffe sind schädlicher als DoS-Angriffe, weil sie von mehreren Systemen ausgehen, während DoS-Angriffe von einem einzigen System ausgehen. Daher wird es für Sicherheitsprodukte und -teams schwieriger, den Ursprung eines Angriffs zu identifizieren. Zusätzlich, wenn es mehrere Quellen gibt, müssen alle entdeckt und verhindert werden, um einen fortgesetzten Angriff zu verhindern, was die Komplexität und das Risiko von DDoS-Angriffen erhöht.