Was sind die besten Praktiken für die Konfiguration von Firewall-Regeln?

Ein sicheres Netzwerk ist entscheidend für den Erfolg eines Unternehmens. Ein Netzwerkadministrator muss eine Sicherheitsrichtlinie entwerfen, die alle Netzwerkressourcen innerhalb eines Unternehmens und das erforderliche Sicherheitsniveau für diese Ressourcen beschreibt, um das Netzwerk zu schützen.

Ein Leitfaden für bewährte Firewall-Sicherheitspraktiken zur Sicherung des Netzwerks kann Ihnen helfen, die Sicherheitsziele Ihres Unternehmens den Sicherheitsbeteiligten zu erklären, die Einhaltung der Branchenvorschriften sicherzustellen und Ihre Sicherheitslage insgesamt zu verbessern.

Beim Einrichten einer Firewall ist es am besten, alles zu blockieren, was nicht für eine spezifische und erlaubte Geschäftsanforderung verwendet wird. Dies senkt Ihr Risiko, bietet Ihnen eine größere Kontrolle über Ihren Datenverkehr und schränkt die Kommunikation zwischen Netzwerken ein.

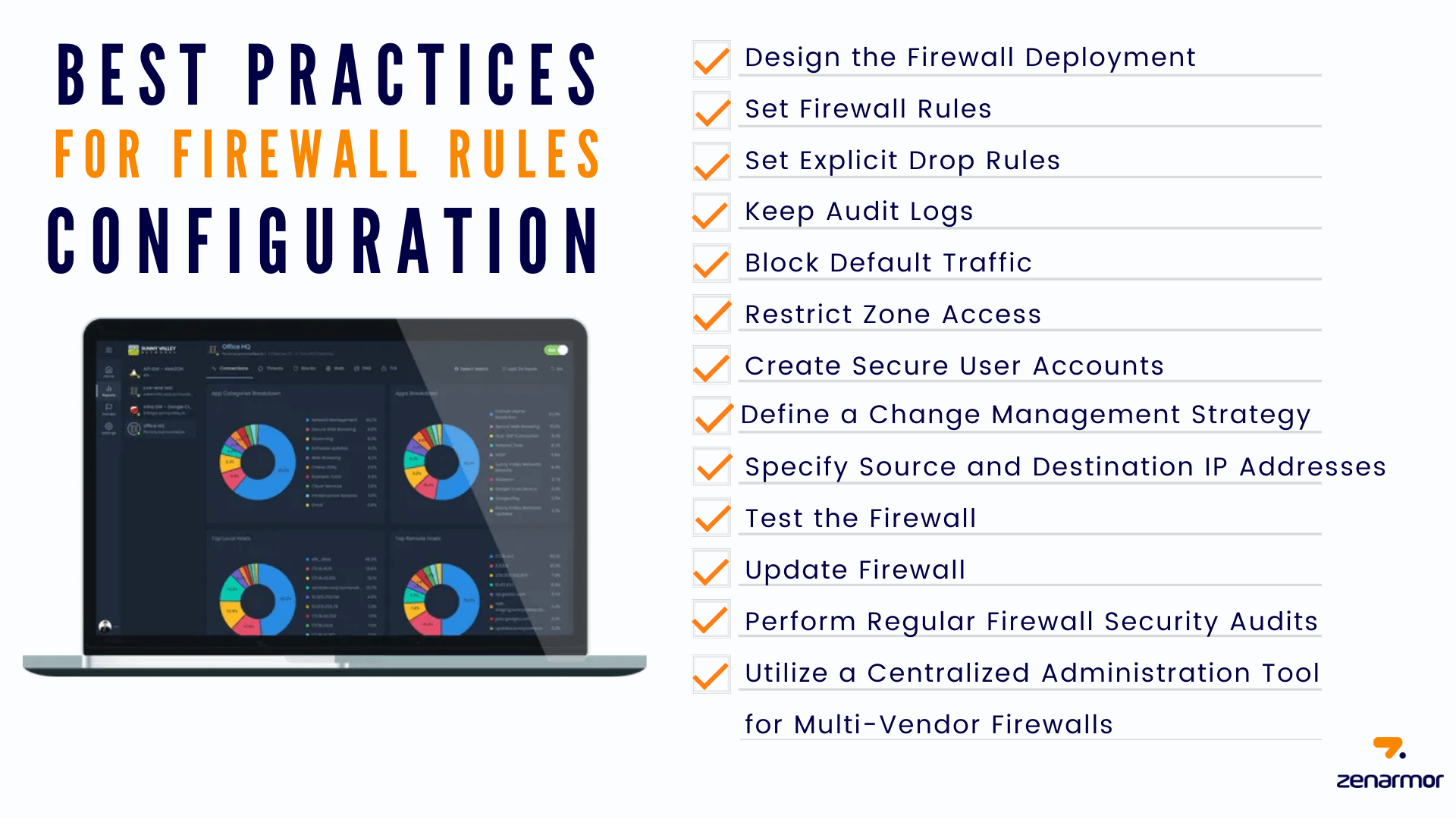

Um Ihnen den Einstieg in eine stärkere Sicherheitslage zu erleichtern, haben wir unten 13 bewährte Methoden zur Konfiguration von Firewall-Regeln beschrieben.

- Entwerfen Sie die Firewall-Bereitstellung

- Firewall-Regeln festlegen

- Setzen Sie explizite Verwerfungsregeln

- Führen Sie Prüfprotokolle.

- Standardverkehr blockieren

- Zonen-Zugriff einschränken

- Sichere Benutzerkonten erstellen

- Geben Sie Quell- und Ziel-IP-Adressen an

- Testen Sie die Firewall

- Firewall aktualisieren

- Führen Sie regelmäßige Firewall-Sicherheitsaudits durch

- Nutzen Sie ein zentrales Verwaltungstool für Multi-Vendor-Firewalls

- Definieren Sie eine Änderungsmanagement-Strategie

Abbildung 1. Best Practices für die Konfiguration von Firewall-Regeln

1. Entwerfen Sie die Firewall-Bereitstellung

Firewalls sind entscheidend für die Implementierung von Zero-Trust-Sicherheitskonzepten. In einem makrosegmentierten Netzwerk überwachen und verwalten sie den ein- und ausgehenden Zugriff über Netzwerkgrenzen hinweg. Dies gilt sowohl für Layer-2-Brücken-Firewall-Installationen als auch für Layer-3-Router-Firewall-Einsätze. Wenn eine Firewall bereitgestellt wird, sind ihre Netzwerkschnittstellen mit diesen Netzwerken oder Zonen verbunden. Die Nutzung dieser Zonen kann somit die Firewall-Richtlinie vereinfachen. Eine Perimeter-Firewall wird beispielsweise eine externe Zone umfassen, die mit dem Internet verbunden ist, eine oder mehrere interne Schnittstellen, die mit internen Netzwerken verbunden sind, und möglicherweise eine DMZ-Netzwerkverbindung. Die Firewall-Richtlinie kann dann nach Bedarf angepasst werden, um eine feinere Kontrolle zu ermöglichen.

Zusätzlich sollte der Zugang zu Lights-out-Management und seriellen Konsolen auf bestimmte, sichere Netzwerke beschränkt werden.

Schließlich stellt eine einzelne Firewall einen einzelnen Ausfallpunkt dar. (SPOF). Der Einsatz von zwei oder mehr Firewalls in einem Hochverfügbarkeits-Cluster (HA-Cluster) gewährleistet die fortlaufende Sicherheit im Falle eines Ausfalls einer Firewall. Eine Hyperscale-Netzwerksicherheitslösung ist vorzuziehen, da sie die Ressourcen jedes Cluster-Mitglieds kontinuierlich nutzt. Dies sollte auch für Netzwerke angesprochen werden, die saisonale Verkehrsspitzen erleben.

2. Firewall-Regeln festlegen

Die explizitesten Firewall-Regeln sollten an oberster Stelle der Regelbasis platziert werden. Hier wird der Datenverkehr zu Beginn abgeglichen. Eine Regelbasis ist eine Sammlung von Regeln, die festlegt, was durch eine Firewall passieren darf und was nicht. In den meisten Regelbasen wird die erste Regel in der Liste zuerst ausgeführt. Dies wird getan, um sicherzustellen, dass der durch die erste Regel erlaubte Verkehr niemals den restlichen Einschränkungen unterworfen wird.

Sie können die Firewall-Checkliste des SANS-Instituts als Modell verwenden;

-

Filter, die Spoofing verhindern (blocked private addresses, internal addresses appearing from the outside)

-

Erlauben Sie Regeln für Benutzer (e.g. allow HTTP to the public webserver)

-

Genehmigungsregeln für das Management (e.g. SNMP traps to network management server)

-

Lärm wird reduziert (e.g. discard OSPF and HSRP chatter)

-

Alarmieren und Verweigern (alert systems administrator about traffic that is suspicious)

-

Protokollieren und verweigern (log remaining traffic for analysis)

Da Firewalls nach dem First-Match-Prinzip arbeiten, ist die oben beschriebene Struktur entscheidend, um verdächtigen Datenverkehr fernzuhalten, anstatt ihn versehentlich hereinzulassen, indem die richtige Reihenfolge nicht eingehalten wird.

3. Setzen Sie explizite Ablehnungsregeln

Platzieren Sie eine Any-Any-Any-Drop-Regel am Ende jedes Sicherheitszonen-Kontexts (zum Beispiel von der Quellzone zur Zielzone) in Verbindung mit einer globalen Richtlinie, um sicherzustellen, dass unerwünschter Datenverkehr nicht an der Sicherheitsrichtlinie vorbeikommt. Dies negiert nicht die Notwendigkeit, Firewall-Regeln festzulegen; vielmehr dient es als Auffangmethode für nicht klassifizierten Datenverkehr.

Die Bereinigungsregel für die Firewall lautet wie folgt:

Source = ANY

Destination = ANY

Service / Application = ANY

Action = DROP

Logging = Enabled

4. Führen Sie Prüfprotokolle

Eine weitere empfohlene Praxis für Firewall-Regeln besteht darin, die Prüfprotokolle regelmäßig auf Änderungen oder Anomalien zu überprüfen, die darauf hinweisen könnten, dass Ihre Firewall-Einstellungen überarbeitet werden müssen. Das Protokollieren verfolgt alle Netzwerkaktivitäten, was bei der Fehlersuche und Diagnose nützlich ist.

Diese Protokolldaten werden eine wertvolle Informationsquelle darüber sein, welche Firewall-Regeln am häufigsten verwendet werden und welche überhaupt nicht. Beide Arten von Daten sind für die Firewall-Optimierung notwendig.

Protokolldaten können auch bei der Erkennung von "Fehlalarmen" helfen, also von Datenverkehr, der die Sicherheitsregeln nicht auslösen sollte, es aber dennoch tut. Änderungen an Ihren Firewall-Regeln könnten Ihnen helfen, Fehlalarme zu reduzieren und den Endbenutzerservice zu verbessern.

Wenn Ihr Netzwerk besonders groß oder stark frequentiert ist, benötigen Sie möglicherweise andere Protokollanalysetools als die, die vom Firewall-Anbieter angeboten werden, um Ihre Protokolldaten sinnvoll zu interpretieren. Künstliche Intelligenz oder maschinelles Lernen gehören zu den fortschrittlichsten Technologien, und sie können Ihnen helfen, wichtige Details zu bemerken, die Sie sonst möglicherweise übersehen würden.

5. Standardverkehr blockieren

Standardmäßig wird der gesamte Verkehr blockiert, und nur bestimmter Verkehr zu anerkannten Diensten wird gezielt freigegeben. Diese implizite Ablehnung Methode bietet Ihnen eine starke Verkehrsverwaltung und verringert das Risiko eines Verstoßes aufgrund einer Fehlkonfiguration des Dienstes.

Dies wird erreicht, indem die letzte Regel in einer Zugriffskontrollliste allen Verkehr verweigert. Je nach Plattform können Sie dies direkt oder implizit erreichen.

6. Zonen-Zugriff einschränken

Der Hauptzweck einer Firewall besteht darin, den Zugriff auf die Netzwerksegmentierung durchzusetzen und zu überwachen. Firewalls überprüfen und verwalten den Nord-Süd-Verkehr durch den Netzwerkperimeter. Bei dieser Verwendung der Makrosegmentierung sind die Zonen große Gruppen wie extern, intern, DMZ und Gäste-WLAN. Sie können auch Geschäftsgruppen in verschiedenen internen Netzwerken sein, wie zum Beispiel Finanzen, Personalwesen und Rechenzentrum.

In virtuellen privaten oder öffentlichen Clouds installierte Firewalls analysieren den ständig wechselnden Datenverkehr zwischen einzelnen Servern oder Anwendungen. In diesem Fall der Mikrosegmentierung werden die Zonen durch Webanwendungen oder Datenbanken festgelegt. Die Rolle des virtuellen Servers wird durch ein Tag konfiguriert und dynamisch in einer Firewall-Richtlinie verwendet, ohne menschliches Eingreifen, wodurch die Wahrscheinlichkeit von Konfigurationsfehlern durch menschliches Eingreifen verringert wird.

In sowohl Makro- als auch Mikrodeployments beschränken Firewalls den Zugriff, indem sie eine Firewall-Policy-Regel konfigurieren, die den Zugriff grob basierend auf der Quelle und dem Ziel des Datenverkehrs definiert. Der Dienst und der Port der Anwendung können ebenfalls angegeben werden. Zum Beispiel sind die Ports 80 und 443 Standard-Ports für Webverkehr. Auf einem Webserver sollten nur diese Ports zugänglich sein, während alle anderen gesperrt werden sollten. In diesem Fall ist es möglich, den erlaubten Datenverkehr auf die Whitelist zu setzen.

Da es praktisch schwierig ist, zu bestimmen, welche Ports für den Internetzugang erforderlich sind, ist der ausgehende Datenverkehr eines Unternehmens zum Internet für eine Whitelisting-Sicherheitsstrategie problematischer. Eine typischere Methode für eine Egress-Sicherheitsrichtlinie ist die Blacklistung, bei der bekanntermaßen bösartiger Datenverkehr verboten und aller anderer Datenverkehr durch eine "alles akzeptieren"-Firewall-Richtlinie erlaubt wird.

Zusätzlich zu IP- und Portbeschränkungen können weitere Sicherheitsfunktionen auf der Next-Generation-Firewall (NGFW) aktiviert werden, um bekannte bösartige Websites zu identifizieren. Dazu gehören unter anderem URL-Filterung und Anwendungssteuerung.

7. Erstellen Sie sichere Benutzerkonten

Der Zugang zur Administrationskonsole Ihrer Firewall sollte nur denjenigen gewährt werden, denen Sie vertrauen. Stellen Sie sicher, dass Ihre Firewall durch mindestens eine der folgenden Konfigurationsmaßnahmen geschützt ist, um potenzielle Angreifer fernzuhalten:

-

Ändern Sie alle Standardpasswörter und löschen, deaktivieren oder benennen Sie alle Standardbenutzerkonten um. Achten Sie darauf, Passwörter zu wählen, die sowohl komplex als auch sicher sind.

-

Erstellen Sie zusätzliche Konten mit eingeschränktem Zugriff basierend auf den Verantwortlichkeiten, wenn die Firewall von mehreren Personen verwaltet wird. Verwenden Sie niemals ein geteiltes Benutzerkonto. Behalten Sie im Auge, wer welche Änderungen vorgenommen hat und warum sie durchgeführt wurden. Verantwortlichkeit fördert Vorsicht bei Anpassungen.

-

Um Ihre Angriffsfläche zu verringern, beschränken Sie, wo Personen Änderungen vornehmen dürfen; zum Beispiel können Updates nur von vertrauenswürdigen Subnetzen innerhalb Ihres Unternehmens durchgeführt werden.

-

Richten Sie die Multi-Faktor-Authentifizierung (MFA) und/oder eine starke Passwort-Richtlinie ein (complex passwords with upper and lower case letters, special characters, and numbers, 12 characters or longer, prevent password reuse)

-

Für Firewall-Administratoren, verwenden Sie rollenbasierte Zugriffskontrolle (RBAC). Delegieren und beschränken Sie den Zugriff basierend auf den Anforderungen des Benutzers (d.h. nur Lesezugriff erlauben).

8. Geben Sie Quell- und Ziel-IP-Adressen an

Sie sollten so detailliert wie möglich sein, wenn Sie Netzwerkzugriffsrestriktionen definieren. Die Idee des geringsten Privilegs wird in dieser Methode verwendet, die eine Regulierung des Netzwerkverkehrs erfordert. In den Regeln sollten so viele Parameter wie möglich enthalten sein.

Für eine Zugriffsregel verwendet eine Paketfilter-Firewall die folgenden Parameter:

-

IP-Adresse der Quelle (oder Bereich von IP-Adressen)

-

IP-Adresse des Ziels (or range of IP addresses)

-

Zielport (oder Bereich von Ports)

-

Das Verkehrsprotokoll (TCP, ICMP, or UDP)

In der Regel, die den Netzwerkzugang definiert, geben Sie so viele Parameter wie möglich an. Es gibt nur wenige Umstände, in denen eines dieser Felder verwendet wird.

Jede Quell-IP-Adresse ist die beste Option, wenn der Dienst für alle im Internet verfügbar sein soll. In allen anderen Fällen sollte die Quelladresse angegeben werden. Wenn es unpraktisch ist, Quell-IP-Adressen für das Netzwerkmanagement festzulegen, könnten Sie eine ausgleichende Kontrolle wie den Fernzugriff VPN in Betracht ziehen, um den notwendigen Zugriff zu gewähren und gleichzeitig Ihr Netzwerk zu schützen.

Die Ziel-IP-Adresse ist die IP-Adresse des Servers, der den Dienst hostet, auf den Sie den Zugriff autorisieren möchten. Geben Sie an, welche Server jederzeit verfügbar sind. Die Verwendung von any als Zielwert könnte zu einem Sicherheitsvorfall oder einem Serverkompromiss eines untergenutzten Protokolls führen, das standardmäßig verfügbar ist. Wenn die Firewall nur eine IP-Adresse hat, können Ziel-IPs mit einem Zielwert von any verwendet werden. Wenn Sie sowohl öffentlichen als auch privaten Netzwerkzugang zu Ihrer Konfiguration wünschen, können Sie den Wert any verwenden.

9. Testen Sie die Firewall

Um sicherzustellen, dass neue Firewalls effektiv arbeiten, sollten sie vor der Bereitstellung getestet und überprüft werden.

Die Tests sollten in einem separaten Netzwerk vom Produktionsnetzwerk durchgeführt werden. Dieses Testnetzwerk sollte versuchen, das Produktionsnetzwerk so genau wie möglich zu duplizieren, einschließlich der Netzwerktopologie und des Netzwerkverkehrs, der die Firewall passiert. Folgendes sind einige der Aspekte der Antwort, die zu berücksichtigen sind:

-

Konnektivität.

-

Regelwerk

-

Anwendungs-Kompatibilität

-

Verwaltung

-

Protokollierung

-

Leistung

-

Sicherheit der Implementierung

-

Komponenteninteroperabilität

-

Richtlinien-Synchronisierung

Testen Sie Ihre Firewall-Richtlinie regelmäßig, um sicherzustellen, dass sie ungenutzte und doppelte Elemente wie beabsichtigt findet. Es kann schwierig sein, sich vorzustellen, wie eine größere Sicherheitsrichtlinie mit einem neuen Link zu einer größeren Sicherheitsrichtlinie umgehen könnte. Pfadanalysetools sind verfügbar, und Werkzeuge zum Suchen und Finden von Regeln könnten im Sicherheitsmanagementsystem verfügbar sein.

Darüber hinaus geben einige Sicherheitsmanagementsysteme eine Warnung aus, wenn ein Duplikat erstellt wird, oder verweigern die Installation einer Richtlinie mit einer Regel, die ein anderes Objekt verbirgt.

Top-Treffer-Regeln können weiter oben in der Inspektionsreihenfolge verschoben werden, um Firewall-Richtlinien zu optimieren, die im Allgemeinen von oben nach unten durchgesetzt werden. Um die Leistung Ihrer Firewall zu verbessern, überprüfen Sie die Richtlinie regelmäßig.

Schließlich sollten Sie regelmäßige Penetrationstests durchführen, um Bedrohungen aufzudecken, die die Implementierung zusätzlicher Sicherheitsmaßnahmen erforderlich machen könnten.

10. Firewall aktualisieren

Patches und Firmware für das Firewall-Gerät sollten jederzeit auf dem neuesten Stand gehalten werden. Wenn dies nicht der Fall ist, wird es Angriffen ausgesetzt sein, wodurch die Firewall-Regeln wertlos werden. Wenn Ihre Firewall eine bekannte Schwachstelle enthält, die nicht behoben wurde, wird die beste Sammlung von Firewall-Regeln der Welt einen Angriff nicht stoppen.

Viele Prozesse sind durch technologische Fortschritte schneller und einfacher geworden. Firewall-Administratoren sind möglicherweise nicht immer in der Lage, regelmäßig nach Updates zu suchen und diese zu installieren. Infolgedessen sind Sicherheitsverletzungen im Netzwerk möglich.

Sie können den Prozess stattdessen automatisieren, um Ausfälle bei den Firewall-Updates zu vermeiden. Ein automatisches System kann eingerichtet werden, um nach Updates zu suchen und diese zu installieren, sobald sie verfügbar sind. Dies eliminiert die Notwendigkeit manueller Eingriffe und stellt sicher, dass die Firewall immer sicher und zuverlässig ist.

11. Führen Sie regelmäßige Firewall-Sicherheitsaudits durch

Netzwerksicherheitsaudits sind erforderlich, um sicherzustellen, dass die Richtlinien der Firewall den organisatorischen und externen Sicherheitsgesetzen entsprechen. Verstöße gegen die Richtlinien, die durch unbefugte Änderungen an der Firewall-Konfiguration verursacht werden, könnten zu Nichteinhaltung führen. Administratoren und IT-Sicherheitspersonal müssen regelmäßige Sicherheitsprüfungen durchführen, um sicherzustellen, dass keine unzulässigen Änderungen vorgenommen wurden.

Regelmäßige Firewall-Audits halten Sie über alle wesentlichen Anpassungen an der Firewall informiert und warnen Sie vor möglichen Bedrohungen, die durch diese Änderungen entstehen könnten. Sicherheitsaudits sind besonders wichtig, wenn eine neue Firewall eingerichtet wird, eine Firewall-Migration stattfindet oder umfangreiche Konfigurationsänderungen an Firewalls vorgenommen werden.

12. Verwenden Sie ein zentrales Verwaltungstool für Multi-Vendor-Firewalls

Multi-Vendor-Firewalls sind in den meisten Unternehmen weit verbreitet. Unternehmen wünschen sich, dass Firewalls von mehreren Herstellern in ihren Systemen eingesetzt werden, um zusätzliche Sicherheitsebenen zu bieten. Die Schwierigkeit besteht darin, dass die Architektur von Firewalls verschiedener Hersteller oft unterschiedlich ist.

Es ist unerlässlich, alle Ihre Firewalls von einem einzigen Ort aus zu steuern, um deren ordnungsgemäße Funktion zu gewährleisten. Die Nutzung einer Multi-Vendor-Firewall-Management-Lösung ermöglicht eine einheitliche Sicht auf Firewall-Richtlinien und -Regeln, was einen einfachen Vergleich und die Verwaltung von Firewall-Regeln ermöglicht. Durch dieses zentrale Verwaltungstool können Sie auch Sicherheitsprüfungen und Berichterstattung durchführen, Konfigurationsprobleme lösen und Unterstützung bei einer Lückenanalyse für die Firewall-Migration bieten.

13. Definieren Sie eine Änderungsmanagement-Strategie

Die Firewall Ihres Netzwerks benötigt aus zahlreichen Gründen regelmäßige Updates. Dies ist erforderlich, um sicherzustellen, dass die Firewall weiterhin robust bleibt und in der Lage ist, sich gegen neue Bedrohungen zu verteidigen. Es ist jedoch unerlässlich, eine Änderungsmanagementstrategie zu haben, um einen nahtlosen und sicheren Ablauf zu gewährleisten. Jede nicht geplante Konfigurationsänderung gefährdet die Sicherheit Ihres Netzwerks.

Eine gut definierte und starke Strategie für das Firewall-Änderungsmanagement muss die folgenden Elemente enthalten:

- Es sollte auch eine Beschreibung der mit den Richtlinienänderungen verbundenen Risiken, deren Auswirkungen auf das Netzwerk und eine Strategie zur Minderung der Risiken enthalten sein.

- Es sollte auch eine Beschreibung der Risiken im Zusammenhang mit den politischen Änderungen, deren Auswirkungen auf das Netzwerk und eine Strategie zur Minderung der Risiken enthalten sein. - Es muss die erforderlichen Änderungen und deren Ziele skizzieren. Es muss die erforderlichen Änderungen und deren Ziele skizzieren.

- Prüfprotokolle, die dokumentieren, wer die Änderung vorgenommen hat, warum und wann.

- Ein klar definiertes Prozessrahmenwerk für das Änderungsmanagement zwischen vielen Netzwerkteams.

Was sind Beispiele für gefährliche Konfigurationen

Dieser Abschnitt erklärt mehrere potenziell problematische Firewall-Regeln sowie einige ausgezeichnete Alternativen, die bei der Einrichtung von Firewall-Regeln beachtet werden sollten.

- permit ip any any: Erlaubt allen Verkehr, zu jedem Ziel von jeder Quelle auf jedem Port zu gehen. Die schlimmste Form einer Zugriffskontrollregel ist diese hier. Es widerspricht sowohl den Sicherheitskonzepten, den Datenverkehr standardmäßig zu verbannen, als auch dem Prinzip der minimalen Berechtigung. Wenn möglich, sollte der Zielport immer angegeben werden, ebenso wie die Ziel-IP-Adresse.

- permit ip any any WEB-SERVER1: Erlaubt allen Verkehr zu einem Webserver von jeder Quelle. Nur bestimmte Ports sollten autorisiert werden, wie zum Beispiel 80 (HTTP) und 443 (HTTPS) im Falle eines Webservers. (HTTPS). Andernfalls ist die Verwaltung des Servers gefährdet.

- permit tcp any WEB-SERVER1 3389: Erlaubt RDP-Zugriff auf den Webserver von jeder Quelle. Allen den Zugriff auf Ihre Verwaltungsports zu erlauben, ist eine riskante Angewohnheit. Stellen Sie klar, wer Zugang zur Serververwaltung hat.

- erlaube tcp any DB-SERVER1 3306 : Erlaubt MySQL-Zugriff auf die Datenbank von jeder Quelle. Das gesamte Internet sollte niemals für Datenbankserver zugänglich sein. Geben Sie die tatsächliche Quell-IP-Adresse an, wenn Sie Datenbankabfragen über das öffentliche Internet ausführen müssen.

Zusätzlich zu den oben erläuterten sollten Sie einschränken, welche IP-Adressen Zugriff auf die Administrationsoberfläche haben.

Die Verwendung nicht standardmäßiger Authentifizierungstechniken bringt Ihr Unternehmen in Gefahr eines Datenlecks. Wenn Sie keine konventionelle Technik verwenden, verlassen Sie sich ausschließlich auf die Kompetenz der Person, die die Firewall eingerichtet hat, oder, noch schlimmer, auf die Standardeinstellungen der Firewall. Um die Sicherheit Ihres Computernetzwerks auf eine festere Grundlage zu stellen, ist es besser, einen anerkannten Standard zu befolgen.

Wenn Mitarbeiter versuchen, sich von verschiedenen Geräten und Orten aus ohne die Verwendung einer einheitlichen Standard-Authentifizierungstechnik anzumelden, können Schwierigkeiten auftreten. Eine nicht standardisierte Authentifizierungstechnik könnte beispielsweise schwächere Passwörter oder weniger strenge Begrenzungen der Anzahl der Anmeldeversuche zulassen. Als Folge dieser Sicherheitslücken können Angreifer auf Ihr Netzwerk zugreifen.

Das Zulassen unnötiger Dienste auf der Firewall gefährdet die Sicherheit. Dynamisches Routing und betrügerische DHCP-Server, die IP-Adressen verteilen und IP-Konflikte verursachen können, sind häufige Übeltäter.

Die Lösung besteht darin, der Idee zu folgen, nur die geringste Menge an Rechten zu gewähren, die erforderlich sind, damit die Dienste wieder funktionieren. Das Zulassen zu vieler Dienste hat negative Auswirkungen auf die Leistung und erhöht den Netzwerkverkehr, daher sollten Geräte basierend auf den Funktionen konfiguriert werden, die sie ausführen sollen.

Welche Art von Regeln benötigt eine Firewall?

Im Gegensatz zu den oben genannten gefährlichen Fehlkonfigurationen können Sie die Regeln wie folgt anwenden:

- Es sei denn, das Programm ist darauf ausgelegt, Clients aus dem Internet zu empfangen, wie ein Webserver, sollte die Quell-IP-Adresse angegeben werden.

permit tcp any WEB-SERVER1 httpist eine nützliche Richtlinie, die befolgt werden sollte. permit ip any WEB-SERVER1 httpist eine ausgezeichnete Regel, die zu befolgen ist.permit tcp 12.34.56.78 3389 WEB-SERVER1(wobei 12.34.56.78 die IP-Adresse der Maschine des Administrators im Internet ist) ist eine geeignete Regel, die zu befolgen ist.permit tcp 23.45.67.89 DB-SERVER1 3306ist eine ausgezeichnete Regel, die befolgt werden sollte. (where 23.45.67.89 is the IP address of the host on the Internet that needs access to the database). Das Zulassen von Datenbankverkehr über ein VPN anstelle von Klartext über das öffentliche Internet ist eine bewährte Methode.- Am Netzwerkperimeter sollte die Kommunikation mit einer ungültigen Quelladresse für eingehenden Datenverkehr oder einer ungültigen Zieladresse für ausgehenden Datenverkehr (einer ungültigen "externen" Adresse) verhindert werden. Malware, Spoofing, Denial-of-Service-Angriffe und falsch konfigurierte Geräte sind alles gängige Ursachen für diesen Datenverkehr. Eine IPv4-Adresse innerhalb der in RFC 1918, Address Allocation for Private Internets, definierten Bereiche, die für private Netzwerke reserviert sind, ist die häufigste Art von falscher externer Adresse. Dies sind die Bereiche

10.0.0.0bis10.255.255.255 (10.0.0.0/8 in CIDR-Notation),172.16.0.0bis172.31.255.255 (172.16.0.0/12)und192.168.0.0bis192.168.255.255 (192.168.0.0/16). - Erlauben Sie nur den Verkehr aus dem von Ihnen verwendeten IP-Bereich. Wenden Sie geeignete Subnetzmasken auf interne Netzwerke an, d.h. Masken, die lang genug sind, um nur das IP-Netzwerknummerelement zu identifizieren, das Sie verwenden. Wenn Sie eine RFC 6761 Private Address von

172.16.0.0verwenden und nur Nummern von172.16.1.xzuweisen, sollte Ihre Subnetzmaske255.255.255.0 (oder /24)anstelle von255.255.0.0 (oder /16)sein. (The same rule applies to RFC 4913 IPv6 Private Addresses.)