Was ist eine Virtuelle Firewall?

Virtualisierung ist eine gängige Cloud-Computing-Technologie. Die Abstraktion von Hardware-Ressourcen zur Ressourcenteilung wird als Virtualisierung definiert. Virtualisierung kann auf verschiedenen Ebenen stattfinden, einschließlich Anwendungs-, Desktop-, Netzwerk-, Speicher- und Systemvirtualisierung. Virtuelle Maschinen (VM) sind Software-Replikate von realen Computern. Virtuelle Maschinen sind tatsächlich Sammlungen von Dateien, die verschiedene Komponenten physischer Computer repräsentieren. Ein einzelner physischer Computer-Server kann zahlreiche virtuelle Maschinen (VMs) in einer virtualisierten Umgebung hosten, und der Netzwerkverkehr zu und von den VMs ist häufig auf diesen Server beschränkt. Mit den Vorteilen der Virtualisierung kommt die Notwendigkeit für virtuelle Sicherheit.

Eine Firewall ist ein Gerät, das unerwünschten Netzwerkverkehr an Netzwerkgrenzen mithilfe von Software, Hardware oder einer Kombination aus beidem filtert. Ein Angreifer kann die Migration starten, steuern und stoppen, wenn die Firewall-Richtlinie falsch eingestellt ist. Das Problem mit dem aktuellen Trend zur Nutzung von Virtualisierungstechnologie ist, dass traditionelle Netzwerkfirewalls den VM-zu-VM-Verkehr nie beobachten. Virtueller Verkehr ist für Hardware-Firewalls unsichtbar, da er den Host nie verlässt. Dieses Problem kann mit virtuellen Firewalls gelöst werden.

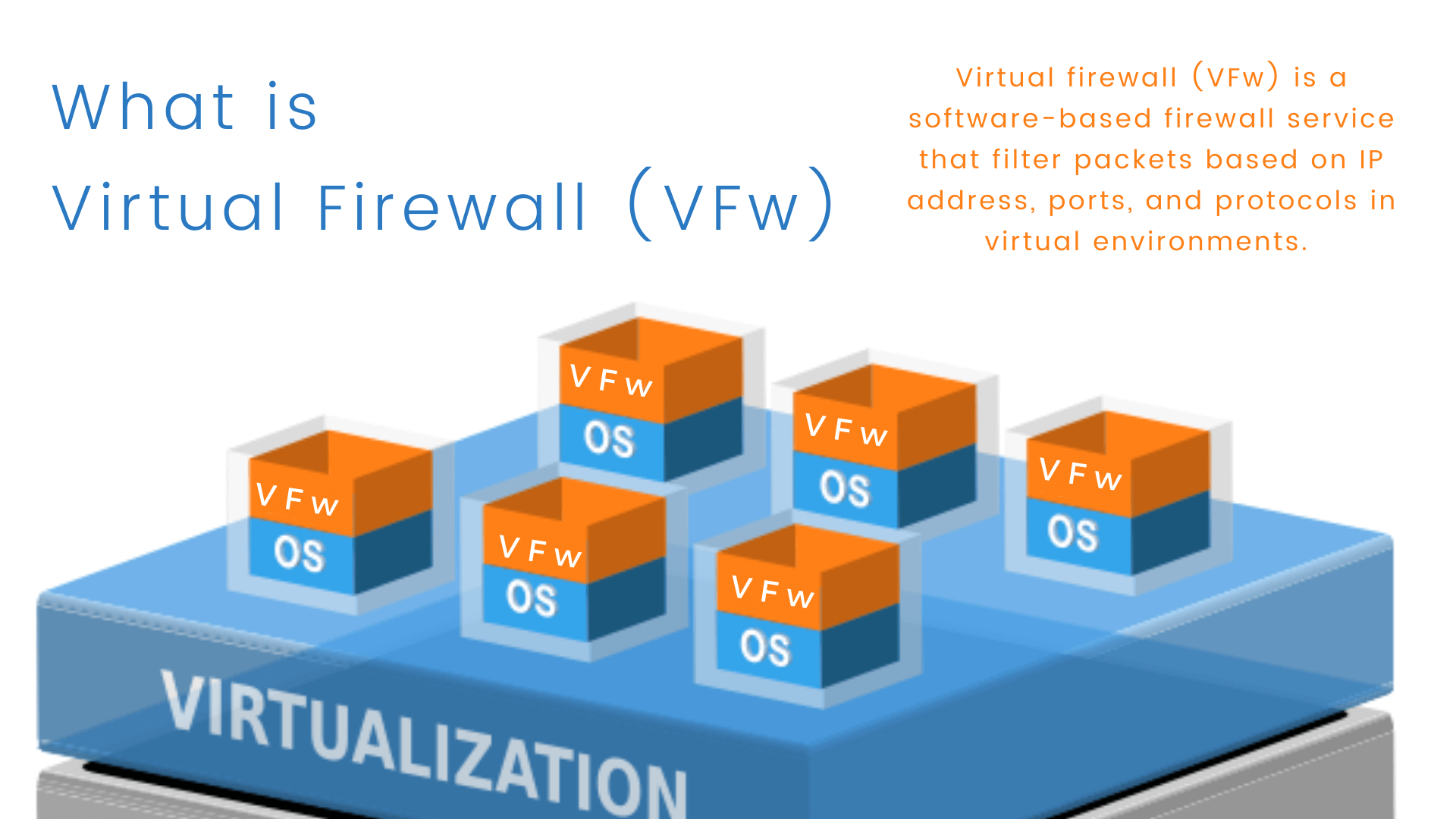

Virtuelle Firewalls sind softwarebasierte Firewall-Dienste, die Pakete basierend auf IP-Adressen, Ports und Protokollen in virtuellen Umgebungen filtern können. Virtuelle Firewalls (VFs) sind für den Einsatz in Kontexten gedacht, in denen der Aufbau von Hardware-Firewalls schwierig oder unmöglich wäre, wie zum Beispiel in öffentlichen und privaten Cloud-Umgebungen, softwaredefinierten Netzwerken (SDN) und softwaredefinierten Weitverkehrsnetzen (SD-WAN). Die VF-Richtlinie für die regulierte Kommunikation von VMs kann verhindern, dass VMs illegal migriert werden, entführt werden oder während der Migration Code injiziert wird.

Virtuelle Firewalls sind als virtuelle Sicherheitsgeräte auf speziell entwickelten virtuellen Maschinen vorinstalliert, was die Einrichtung einfach macht. Virtuelle Firewalls können leicht konfiguriert werden, indem sie mit Virtualisierungsmanagement-Tools/Servern integriert werden. Da die virtuellen Firewalls und Geschäftsanwendungen auf demselben physischen Host gehostet werden, konkurrieren die virtuellen Firewalls und Geschäftsanwendungen um dieselben Hypervisor-Host-Ressourcen (z.B. CPU, RAM).

Abbildung 1. Was ist eine virtuelle Firewall?

Wie funktioniert eine virtuelle Firewall?

Für den Datenverkehr verwenden traditionelle Paketfilter-Firewalls typischerweise entweder zustandslose oder zustandsbehaftete Ansätze. Die zustandslose Verkehrsüberwachung untersucht jedes Paket einzeln und kann keinen "Fluss" des Verkehrs erkennen. Der Standort des Flusses während seiner Lebensdauer wird mit modernster Verkehrsüberwachung verfolgt.

Die VF hat mindestens zwei Netzwerkschnittstellen, eine interne (virtuelle) für die Kommunikation mit dem Host-Betriebssystem und die andere externe, die über eine Brücke mit dem externen Netzwerk verbunden ist. Das Netzwerk ist nur für das Host-Betriebssystem zugänglich (ausreichend, um das Bridging zwischen der Gast-VM, die die virtuelle Firewall ausführt, und dem Netzwerk zu unterstützen). In Bezug auf das Host-Betriebssystem ist die VF das Standard-Gateway (d.h. der einzige Weg, wie IP-Verkehr die Außenwelt erreichen kann). Paketfilterung, Verkehrsüberwachung und Verwaltungstools sind alle auf der Virtual Firewall-Plattform verfügbar. Die Standard-Paketfilterrichtlinie auf der VF erlaubt es dem Datenverkehr aus dem internen Netzwerk, ins externe Netzwerk und optional über ein IPSec VPN ins Heimnetzwerk zu gelangen. Gleichzeitig akzeptiert es nur eine geringe Anzahl eingehender Verbindungen.

Was ist der Zweck einer virtuellen Firewall?

VF ist eine virtuelle Maschine, die als Netzwerkfirewall fungieren kann. Ein VF kann auf demselben physischen Computer wie andere virtuelle Maschinen platziert und so konfiguriert werden, dass er den gesamten Datenverkehr zu und von virtuellen Maschinen darüber leitet.

Um dedizierte Firewall-Aufgaben durchzuführen, laufen VF-Geräte auf proprietärer Hardware. Sie sind im Allgemeinen geeignet, um bescheidene Sicherheitsvorschriften festzulegen, wie z.B. den ausgehenden Internetzugang und die eingeschränkte Protokollunterstützung, am unteren Ende.

Der Hauptunterschied bei einem virtualisierten Host besteht darin, dass Firewalls in einem virtuellen Netzwerk laufen müssen, daher sind sie virtuelle softwarebasierte Firewalls, die auf dedizierten VMs laufen. Da das Betriebssystem von VF nicht weiß, dass es unter VMware läuft, können Sie Ihre Firewall, die auf einem Einplatinencomputer läuft, problemlos verschieben. Darüber hinaus können Sie VF problemlos von einer Cloud zur anderen verschieben, was sie äußerst kosteneffektiv macht.

Wie erstelle ich eine virtuelle Firewall?

Sie müssen eine neue VM erstellen, um das VF auszuführen, vorausgesetzt, eine VM ist bereits installiert und betriebsbereit. Die meisten VFs haben ein ähnliches Verfahren, als Beispiele geben wir zwei Ansätze für VMmare und Proxmox.

VMware: Die VM sollte zwei Ethernet-Schnittstellen haben, von denen eine mit dem externen Netzwerk verbunden ist und die andere ausschließlich für den internen Gebrauch bestimmt ist.

Der typischste Ansatz zur Einrichtung einer virtuellen Firewall in VMware ist unten angegeben:

-

Erweitern Sie Netzwerk im Navigationsmenü.

-

Wählen Sie den Abschnitt Firewalls aus.

-

Gehe zu Firewall-Regeln

-

Regel hinzufügen, um Ihre erste Regel oder zusätzliche Regeln zu erstellen.

-

Gehe zu Firewall-Richtlinien

-

Richtlinie hinzufügen, um Ihre Firewall-Richtlinie zu erstellen.

Proxmox: Eine Richtung (IN oder OUT) und eine Aktion bilden FW-Regeln (AKZEPTIEREN, VERWEIGERN, ZURÜCKWEISEN). Sie können dem Makro auch einen Namen geben. Makros sind Gruppen von Regeln und Alternativen, die vorprogrammiert wurden. Durch das Voranstellen von Regeln mit | können sie deaktiviert werden.

Die Syntax der Firewall-Regeln ist unten angegeben:

[RULES]

DIRECTION ACTION [OPTIONs] # enable rule

|DIRECTION ACTION [OPTIONs] # disable rule

DIRECTION MACRO(ACTION) [OPTIONs] # use predefined macro

Was sind die Vorteile einer virtuellen Firewall?

Da die Internetsicherheit ein so wichtiger Faktor bei der Einrichtung eines Netzwerks ist, sollte der Grad einer Firewall sorgfältig berücksichtigt werden. Firewalls machen das Leben sicherer, nicht einfacher. Die Vorteile, die durch virtuelle Firewalls gewonnen wurden, sowie die wachsende Nachfrage nach Datenschutz und zunehmend ausgeklügelten Cyberangriffen haben zur Entwicklung von Next-Generation-Firewalls (NGFWs) geführt.

-

In Cloud-Systemen wird VF als ein wesentlicher integrierter Sicherheitsaspekt angesehen.

-

VFs sind flexibel und biegsam, was sie ideal zum Schutz virtualisierter Umgebungen macht.

-

VFs sollten eine fantastische Alternative zum Schutz von VMs zwischen dem Start- und dem Abschlussmigrationen sein, angesichts ihrer Fähigkeiten.

Reduziert eine virtuelle Firewall die Angriffsflächen?

Obwohl Sicherheitsprobleme das Internet weiterhin plagen können, könnten bestehende Werkzeuge und virtuelle Firewall-Technologien uns helfen, unsere Verteidigung zu stärken und Angriffsflächen zu reduzieren. Wenn es darum geht, Firewall-Systeme zu konstruieren, gibt es eine Vielzahl von Ansätzen, Designs und Technologieoptionen zu berücksichtigen.

Um eine angemessene Sicherheit der Netzwerke vor unerwünschten Angriffen zu gewährleisten, sollte ein Firewall-System aufgebaut werden. Anstatt die Sicherheit, die eine Perimeter-Firewall bietet, auf Ihren Desktop zu bringen, sollte die Erstellung der virtuellen Firewall als ein Upgrade im Kontext einer besseren Netzwerkverbindungsverwaltung betrachtet werden. Firewalls sind derzeit einer Reihe von Herausforderungen ausgesetzt, eine davon ist, dass ihre Leistung von Sekunde zu Sekunde nachlässt, da Invasionen schädlicher und schwieriger zu stoppen werden.

Bietet die virtuelle Firewall eine umfassende Bedrohungsverhinderung?

Das Erstellen virtueller Firewalls minimiert die Angriffsfläche. Sie können jedoch keine vollständige Sicherheit gegen alle Gefahren bieten.

-

Der VPN-Tunnel schafft eine Lücke in der Firewall, die unerwünschten Datenverkehr von innen oder außen durchlässt. Eine solche Sicherheitslücke zu haben, ist äußerst riskant, da Viren oder Würmer in den Computer eindringen und sich dann auf andere Computer im Netzwerk ausbreiten könnten. Sie sind nicht in der Lage, Angriffe abzuwehren, die nicht durch die Firewall gelangen oder diese umgehen.

-

Sie sind nicht in der Lage, die Datenintegrität aufrechtzuerhalten. Aufgrund der Leistungsreduzierung ist es nicht praktikabel, alle eingehenden Kommunikationen auf Viren zu scannen. Es gibt viel zu viele verschiedene Techniken, um Binärdateien für die Netzwerkübertragung zu verschlüsseln, sowie viel zu viele unterschiedliche Architekturen und Viren, um alle zu finden.

-

Typischerweise sind sie nicht in der Lage, die Vertraulichkeit der Daten zu gewährleisten.

Was ist der Unterschied zwischen physischen Firewalls und virtuellen Firewalls?

Physische Firewalls sind Hardwarekomponenten, die verwendet werden, um Netzwerkkanten zu schützen. Sie befinden sich in vor Ort befindlichen Rechenzentren oder Büros und schützen die Netzwerkverbindung vor internen und externen Cyberbedrohungen.

Physische Firewalls schützen die Netzwerkgrenzen Ihrer Organisation und helfen dabei, illegalen Datenverkehr daran zu hindern, über gesicherte lokale Netzwerkverbindungen zu gelangen. Dies ermöglicht es ihnen, Ausfallrouten innerhalb der lokalen Kontrolle zu minimieren, um die Leistung zu verbessern. Die Leistung physischer Firewalls ist durch die Hardwarefähigkeiten begrenzt, und obwohl sie bei richtiger Skalierung angemessen sein und Skalierbarkeit ermöglichen können, stellen sie im Falle einer erheblichen Erweiterung der Netzwerkanforderungen der Organisation technologische Schulden dar.

Traditionelle physische Firewalls können manchmal den Eindruck von mehr Kontrolle vermitteln. Schließlich kann die Möglichkeit, die Firewall vor Ort zu beobachten, etwas Beruhigung verschaffen. Physische Firewalls hingegen bieten im Vergleich zu virtuellen Lösungen keinen wesentlichen Vorteil in Bezug auf die Kontrolle der Netzwerksicherheit.

Physische Firewalls könnten von der Governance, Risikomanagement und Compliance Ihrer Organisation benötigt werden. Dies könnte daran liegen, dass Audits eine Bestätigung benötigen, dass Sicherheitsgrenzen physische Vermögenswerte sind.

Virtuelle Firewalls basieren ausschließlich auf Software. Virtuelle Firewalls wurden als Reaktion auf die Nachteile und Einschränkungen physischer Firewalls geschaffen. Sie unterscheiden sich von physischen Firewalls darin, dass sie Rechen-, Netzwerk- und Speicherressourcen mit anderen virtuellen Maschinen (VMs) auf dem virtualisierten Host teilen, auf dem sie bereitgestellt werden.

Virtuelle Firewalls, wie Hardware-Firewalls, erlauben oder verweigern den Netzwerkzugang zu Datenströmen zwischen nicht vertrauenswürdigen und vertrauenswürdigen Zonen. Virtuelle Firewalls, im Gegensatz zu Hardware-Firewalls, die physisch vor Ort in Rechenzentren installiert sind, sind hauptsächlich Software, was sie perfekt zum Schutz virtueller Umgebungen macht.

Durch die Bereitstellung einer engeren Nähe zu Cloud-Ressourcen können virtuelle Firewalls die aktuellen Remote-Zugriffslösungen verbessern.

Aufgrund der Natur der Betriebsausgabenmodelle sind die Software oder Dienstleistungen, die virtuelle Firewalls betreiben, oft günstiger als ihre physischen Pendants. Sie können einfach mit den Cloud-Umgebungen skalieren, wenn Ihr Unternehmen wächst. Die Skalierbarkeit ist einfach durch die Laufzeit des Vertrags begrenzt, und die Anbieter haben sehr flexible Preismodelle entwickelt, um diese Lösungsart zu unterstützen.

Eine virtuelle Firewall kann eine Reihe von Funktionen erfüllen. Die Sicherheit kann erweitert werden, um Rechenzentren, Cloud-Ressourcen und sogar Multi-Cloud-Pfade zu schützen. Aufgrund der Flexibilität des virtuellen Modells können diese Geräte auch genutzt werden, um speziellere und zielgerichtete Lösungen zu entwickeln, wie z.B. kostengünstigen Fernzugriff und cloud-integrierten Zugriff.

Was ist der Unterschied zwischen virtuellen Firewalls und Software-Firewalls?

Software-Firewall-Komponenten, die von einem einzigen Controller programmiert werden, sind äußerst nützlich, da sie es einfach machen, Netzwerkrichtlinien zu erstellen. Stellen Sie sich vor, Sie könnten Regeln von einem einzigen Ort im Netzwerk aus festlegen, anstatt dies an jedem Punkt, Knoten oder Router tun zu müssen. Für Netzwerkadministratoren sind Verkehrswege und begleitende Informationen wertvoll. Mit diesem neuen Netzwerkstandard können Administratoren den Datenverkehr einfach regulieren, formen und filtern, da alles über einen einzigen Punkt gemäß den angewendeten Regeln läuft.

Virtuelle Firewalls sind vollständig softwarebasierte Sicherheitsgeräte, die auf speziell konfigurierten virtuellen Maschinen laufen. Die erste Generation von virtuellen Firewalls arbeitete im Bridge-Modus, was bedeutet, dass sie an einem strategischen Ort innerhalb des Netzwerks platziert werden konnten, in diesem Fall im virtuellen Netzwerk eines virtualisierten Hosts, genau wie ihre physischen Gegenstücke. Stateful- oder Anwendungsfirewalls sind die beiden verfügbaren Arten von Firewalls. Sie beseitigen die Notwendigkeit, dass virtueller Netzwerkverkehr hin und her zwischen dem virtualisierten Host und dem physischen Netzwerk geleitet werden muss. Die Bereitstellung ist so einfach wie die Bereitstellung jeder anderen virtuellen Maschine.

Was ist die beste virtuelle Firewall?

Zenarmor ist eine vollständig softwarebasierte schnelle Firewall, die fast überall installiert werden kann. OPNsense ist hauptsächlich dafür bekannt, eine gute Technologie für die Paketfilterung in einem Netzwerk zu sein, aber es hat nicht viel Aufmerksamkeit dafür erhalten, wie es verwendet werden kann, um den Datenverkehr über ein Netzwerk mithilfe verschiedener Switches flexibel zu filtern. Zenarmor bietet hochmoderne, zukunftsweisende Funktionen, die derzeit in Produkten wie OPNsense nicht verfügbar sind.

Netzwerkanalysen, Anwendungssteuerung und Webinhaltsfilterung sind einige wichtige Funktionen von Zenarmor.

Was ist die beste kostenlose virtuelle Firewall?

Die besten kostenlosen virtuellen Firewalls sind unten aufgeführt.

-

OPNSense: OPNsense ist ein Zweig der pfSense-Software und der m0n0wall-Projekte. Die grafische Benutzeroberfläche ist in verschiedenen Sprachen verfügbar, darunter Französisch, Chinesisch, Japanisch, Italienisch, Russisch und andere. IPSec, VPN, 2FA, QoS, IDPS, Netflow, Proxy, Webfilter und andere Sicherheits- und Firewall-Funktionen auf Unternehmensebene sind in OPNSense verfügbar. Es kann als ISO-Image oder USB-Installer heruntergeladen werden und ist mit 32-Bit- und 64-Bit-Systemen kompatibel. OPNsense ist hauptsächlich dafür bekannt, eine gute Technologie zur Paketfilterung in einem Netzwerk zu sein.

Frühere Forschungen haben bewiesen, dass OPNsense eine gute Technologie für die Paketfilterung in einem Netzwerk ist, aber es gab nicht viel Fokus darauf, wie es verwendet werden kann, um den Datenverkehr über ein Netzwerk mit mehreren Switches dynamisch zu filtern. Die Verwaltung der Netzwerkverkehrsflüsse steht im Mittelpunkt von OPNsense. Flüsse werden durch die definierten Flusstabelleneinträge gesteuert. Ein Flusstabelleneintrag besteht, einfach gesagt, aus einer Übereinstimmungsbedingung für ein Paketkopf-Feld und einer Anweisung.

-

pfSense®-Software: Die pfSense®-Software ist eine Open-Source-Zustands-Firewall, die auf dem FreeBSD-Betriebssystem basiert und einen modifizierten Kernel verwendet. pfSense-Software ist eine kommerzielle Netzwerk-Firewall, die zu den beliebtesten gehört. Die pfSense-Software wird als physisches Gerät, virtuelle Appliance und als binärer Download (Community-Edition) angeboten. pfSense wird häufig als virtuelle Firewall verwendet, wobei DHCP-Server, DNS-Server, WiFi-Zugangspunkt und VPN-Server alle auf derselben physischen Plattform laufen. Traffic Shaping, VPNs mit IPsec oder PPTP, Captive Portal, Stateful Firewall, Netzwerkadressübersetzung, 802.1q-Unterstützung für VLANs und dynamisches DNS sind alles Funktionen von pfSense.

-

IPfire: IPfire ist eine Sicherheitslösung, die auf Netfilter basiert und von Tausenden von Unternehmen weltweit genutzt wird. IPFire kann je nach Konfiguration als Firewall, Proxy-Server oder VPN-Gateway fungieren. Es bietet viele Anpassungsoptionen.

-

Untangle NG Firewall: Untangle NG ist eine einzige Plattform, die alles enthält, was Sie benötigen, um das Netzwerk Ihrer Organisation zu sichern. Es hat ein beeindruckendes Dashboard, das Sie hier in Aktion sehen können. Es funktioniert ähnlich wie ein App-Store, indem Sie ein bestimmtes Programm (Modul) je nach Bedarf aktivieren oder deaktivieren können. Die NG Firewall-Plattform, kostenlose Apps und eine 14-tägige Testversion der kostenpflichtigen Funktionen sind alle in der KOSTENLOSEN Edition enthalten.

-

SmoothWall: SmoothWall ist eine kostenlose Firewall mit einer einfachen Online-Oberfläche zur Konfiguration und Verwaltung. Smoothwall Express umfasst Funktionen wie LAN, DMZ, interne und externe Netzwerkfirewalls, Web-Proxy für Geschwindigkeit, Verkehrsstatistiken und mehr. Die Web-Oberfläche kann verwendet werden, um den Computer herunterzufahren oder neu zu starten.

-

UFW (uncomplicated firewall): UFW ist eine Firewall, die mit Ubuntu funktioniert. Es hat eine Befehlszeilenschnittstelle zur Steuerung des Paketfiltermechanismus des Linux-Kernels (Netfilter).

-

CSF (ConfigServer Security): CSF ist eine Linux-Server-Sicherheitslösung, die eine zustandsbehaftete Firewall, Login-Erkennung und Sicherheit umfasst. RHEL/CentOS, CloudLinux, Fedora, OpenSUSE, Debian, Ubuntu, Slackware, OpenVZ, KVM, VirtualBox, XEN, VMware, Virtuozzo und UML werden alle von CSF unterstützt und getestet.

-

Endian: Endian ist eine auf Linux basierende Sicherheitssoftware für Heim- und Kleinnetzwerke, die leistungsstark, einfach zu installieren und zu bedienen ist. Es kann ein Bare-Metal-Hardwaregerät in eine starke und effektive Lösung zur einheitlichen Bedrohungsschutz- und -management verwandeln, die eine Firewall, Antivirus, VPN und Inhaltsfilterung in einem einzigen Gerät umfasst. Die zustandsbehaftete Firewall schützt Ihr Netzwerk vor einer Vielzahl von Angriffen und Bedrohungen und bietet zudem ein gut geschütztes VPN, um die Umgebung für Ihre Remote-Mitarbeiter zu sichern.