Was sind Firewall-Regeln?

Die Firewall-Regeln sind der Zugriffskontrollmechanismus, den Firewalls verwenden, um Ihr Netzwerk vor schädlichen Anwendungen und unbefugtem Zugriff zu schützen. Firewall-Regeln bestimmen, welche Arten von Datenverkehr Ihre Firewall akzeptiert und welche abgelehnt werden. Eine Sammlung von Firewall-Regeln bildet die Firewall-Zugriffsrichtlinie. Sie überprüfen die Steuerinformationen in jedem Netzwerkpaket und blockieren oder erlauben sie basierend auf den von Ihnen festgelegten Kriterien. Zuerst wird jedes Paket von oben nach unten bewertet und seine Komponenten werden mit den Komponenten der Richtlinienregeln verglichen. Die konfigurierte Aktion der ersten Regel, die mit dem Paket übereinstimmt, wird dann zusammen mit allen Schritten ausgeführt, die in den definierten Parametern der Regel angegeben sind.

In diesem Artikel werden wir die Bedeutung von Firewall-Regeln für die Netzwerksicherheit, eingehende und ausgehende Firewall-Regeln, die Schritte zur Regelkonfiguration auf verschiedenen Firewalls wie Zenarmor, pfSense, Windows Defender und Linux iptables sowie Best Practices für das Management von Firewall-Regeln erklären.

Was sind die Arten von Firewall-Regeln?

Je nach Art des vorhandenen Sicherheitssystems können zahlreiche Arten von Firewall-Regeln anwendbar sein. Zu den häufigsten Firewall-Regeln gehören folgende:

- Zugriffsregeln: Diese Regeln erlauben, blockieren oder lehnen spezifische Kategorien von Datenverkehr basierend auf den Quell- und Zieladressen, dem Protokoll und der Portnummer ab.

- Stateful-Paketfilterregeln: Stateful-Paketfilterregel vergleicht die Informationen des Pakets mit dem aktuellen Verbindungsstatus und erlaubt oder lehnt das Paket basierend auf den Ergebnissen ab.

- Zirkelschicht-Gateways: Diese Firewalls arbeiten auf der Sitzungsschicht 5 des OSI-Netzwerkmodells, wo Verbindungen hergestellt und aufrechterhalten werden. Schaltkreis-Gateways sind dafür verantwortlich, eingehende TCP- und IP-Pakete zu authentifizieren und den Datenverkehr basierend auf den konfigurierten Regeln zuzulassen oder abzulehnen.

- Regeln für Anwendungs-Gateways: Auch bekannt als Proxy-Server, dienen Anwendungs-Gateways als Vermittler zwischen dem Internet und einem internen Netzwerk. Proxy-Server arbeiten auf der Anwendungsschicht 7 des OSI-Modells. Sie schützen das interne Netzwerk, indem sie den Zugriff auf das externe Netzwerk kontrollieren. Administratoren eines Netzwerks können sie verwenden, um den Zugriff auf bestimmte Websites einzuschränken, bestimmte Kategorien von Inhalten zu zensieren und die Geräte zu begrenzen, die auf das Netzwerk zugreifen dürfen.

- Netzwerkadressübersetzungsregeln (NAT): NAT-Protokolle übersetzen IP-Adressen von einem Netzwerk in ein anderes und erleichtern so den Transit des Netzwerkverkehrs. Zusätzlich kann es verwendet werden, um private Netzwerke vor externen Angriffen zu schützen.

Warum ist die Firewall-Regel wichtig?

Wenn es darum geht, unerwünschten Zugriff zu verhindern, sind Firewalls oft die erste Verteidigungslinie, die errichtet wird. Sie sind unerlässlich, um unerwünschte Informationen zu blockieren, gefährliche Dateien wie Würmer, Viren und Malware zu verhindern und ein sicheres Netzwerk zu schaffen, das jedes Gerät schützt, das innerhalb der Umgebung dieses Netzwerks betrieben wird.

Eine falsche Konfiguration der Firewall kann es Angreifern ermöglichen, unbefugten Zugriff auf interne Netzwerke und Ressourcen zu erlangen, die eigentlich gesichert sein sollten. Als direkte Folge davon suchen Cyberkriminelle immer nach Netzwerken, die nicht ausreichend geschützt sind und veraltete Software oder Server verwenden. Gartner betonte die Schwere und das Ausmaß dieses Problems, indem es schätzte, dass 99 Prozent der Firewall-Verstöße im Jahr 2020 auf Fehlkonfigurationen zurückzuführen sein würden.

Wenn sie auf ihre Standardeinstellungen konfiguriert sind, bieten die meisten Firewalls und Protokolle nicht das notwendige Sicherheitsniveau, um Netzwerke vor Angriffen zu schützen. Es ist wichtig, dass Unternehmen sicherstellen, dass die grundlegende Konfiguration ihrer Firewalls die spezifischen Anforderungen ihrer Netzwerke erfüllt.

Das Versäumnis, Firewall-Regeln und -Änderungen ordnungsgemäß zu verwalten, kann zu erheblichen Risiken führen, wie z.B. der Blockierung legitimer Datenströme, dem Ausfall des Systems und sogar einem Hackerangriff.

Obwohl es einer der kritischsten Aspekte der Firewall-Verwaltung ist, bleibt die Pflege Ihrer Firewall-Regeln für eine beträchtliche Anzahl von Unternehmen eine Herausforderung. Nicht nur sind unhandliche Regelsets eine technische Belästigung, sondern sie erzeugen auch Geschäftsrisiken. Diese Risiken umfassen offene Ports und unnötige VPN-Tunnel, widersprüchliche Regeln, die Hintertür-Zugriffspunkte bieten, und eine übermäßige Komplexität, die nicht notwendig ist. Der Prüfungsprozess, der oft eine Überprüfung jeder Regel und ihrer zugehörigen geschäftlichen Erklärung umfasst, wird durch zu umfangreiche Regelsets erheblich erschwert.

Wie funktionieren Firewall-Regeln?

Jedes eingehende und ausgehende Datenpaket wird von einer Firewall anhand der Firewall-Regeln bewertet. Jede Firewall-Regel vergleicht die Paketattribute mit einer gemeinsamen Menge von Regelkomponenten. Diese Regelkomponenten, die als Felder dargestellt werden, umfassen die Quelladresse des Pakets (Source), die Zieladresse (Destination), Protokoll- und Portnummern (Service), die Schnittstelle, über die es reist (Interface), die Reisrichtung (Direction) und die Ankunftszeit. (Time).

Zum Beispiel, nehmen wir an, dass ein Paket, das die Firewall betritt, eine Quelladresse hat, die mit dem im Quellfeld der Regel angegebenen Objekt übereinstimmt. Die Zieladresse entspricht dem Ziel-Domain-Objekt, das Protokoll und der Port entsprechen dem Service-Domain-Objekt, und die Schnittstelle, die es durchläuft, entspricht dem Schnittstellen-Domain-Schnittstellenobjekt. Die im Aktionsfeld angegebenen Aktionen werden von der Firewall ausgeführt. Ein Feld mit dem Wert "Any" oder "All" wird alle Pakete für das entsprechende Regel-Element übereinstimmen.

Standardmäßig entspricht eine Regel den angegebenen Regelkomponenten Quelle, Ziel und Dienst, die alle Schnittstellen und Verkehrsrichtungen abdecken. Wenn Sie die Auswirkungen der Regel auf bestimmte Schnittstellen oder Verkehrsmerkmale einschränken möchten, müssen Sie die Einschränkung in die Regel aufnehmen.

Mit den Regelkomponenten Quelle und Ziel können Sie ein Paket basierend auf seinen Quell- und Ziel-IP-Adressen einer Regel zuordnen.

Das Dienstregel-Element weist Pakete basierend auf dem IP-Dienst zu, der durch das Protokoll und die Portnummern des Pakets angegeben ist.

Das Schnittstellenregel-Element weist Pakete basierend auf der Firewall-Schnittstelle zu, über die sie geleitet werden.

Das Richtungsregel-Element entspricht der Richtung eines Pakets, wenn es eine Schnittstelle passiert. Drei Verkehrsrichtungsoptionen stehen für Richtlinienregeln zur Verfügung:

-

Inbound: Die Richtung inbound bezieht sich auf den Datenverkehr, der in eine Firewall-Schnittstelle eintritt.

-

Outbound: Die ausgehende Richtung entspricht dem Datenverkehr, der eine Firewall-Schnittstelle verlässt.

-

Beide: Beide Richtungen entsprechen dem Verkehr, der die Firewall betritt oder verlässt.

Bei einer Übereinstimmung in den Feldern Quelle, Ziel, Dienst, Schnittstelle, Richtung und Zeit wird eine Aktion ausgeführt. Aktionen für Richtlinienregeln können entweder Akzeptieren oder Ablehnen sein.

Was ist ein Beispiel für eine Firewall-Regel?

Regelsätze für Firewalls umfassen typischerweise die Quelladresse, den Quellport, die Zieladresse, den Zielport und eine Angabe darüber, ob der Datenverkehr erlaubt werden soll oder nicht.

Im gegebenen Regelwerk für eine Firewall ist die Firewall selbst beispielsweise niemals direkt vom öffentlichen Netzwerk aus zugänglich. Wenn Angreifer direkten Zugang zur Firewall erhalten, werden sie in der Lage sein, die Regeln zu ändern oder zu entfernen, was unerwünschten Datenverkehr ermöglichen würde.

| Quelladresse | Quellport | Zieladresse | Zielport | Aktion |

|---|---|---|---|---|

| Beliebig | Beliebig | 10.10.1.1 | Beliebig | Verweigern |

| 10.10.1.1 | Beliebig | Beliebig | Beliebig | Verweigern |

Darüber hinaus wird das folgende Beispiel eines Regelwerks für eine Firewall zeigen, wie der gesamte Verkehr, der aus einem vertrauenswürdigen Netzwerk kommt, das System verlassen kann. Dieses Regelset muss jedoch unter das gerade erwähnte Regelset gesetzt werden, da die Regeln, die den größten Einfluss auf den Datenverkehr haben, früher in der Liste stehen sollten.

| Quelladresse | Quellport | Zieladresse | Zielport | Aktion |

|---|---|---|---|---|

| 10.10.1.0 | Beliebig | Beliebig | Beliebig | Erlauben |

Wie erstellt man eine Firewall-Regel?

In diesem Abschnitt werden wir Sie durch die Schritte zur Definition einer Sicherheitsrichtlinienregel bei einigen der beliebtesten Arten von Firewalls führen.

1. Zenarmor-Firewall-Regeln

Zenarmor ist eine der am weitesten verbreiteten Next-Generation-Firewalls, insbesondere für Heimnetzwerke, Schulen und kleine Unternehmen. Zenarmors leistungsstarker und leichter Motor, Flexibilität und Portabilität machen es auch zu einem aufstrebenden Stern in Unternehmensnetzwerken. Es bietet eine Kostenlose Edition mit eingeschränkten Funktionen, die nur die Definition eines einzigen Regelsets, Default, erlaubt. Während Sie insgesamt drei Richtlinien festlegen können, einschließlich der Standardrichtlinie in der Home Edition, ermöglicht SOHO die Definition von bis zu fünf Richtlinien (Standard + 4). Unternehmen, die eine unbegrenzte Anzahl von Richtlinienregeln benötigen, könnten die Business Edition bevorzugen. Die Web-Benutzeroberfläche macht es einfach, eine Firewall-Regel zu erstellen oder vorhandene Regeln zu ändern. Sie können die folgenden Schritte befolgen, um eine neue Regel hinzuzufügen, wenn Sie die OPNsense Firewall verwenden:

-

Navigieren Sie zu Zenarmor > Policies im OPNsense Web-UI.

-

Klicken Sie auf Add New Policy. Dies öffnet die Seite des Policy-Assistenten.

-

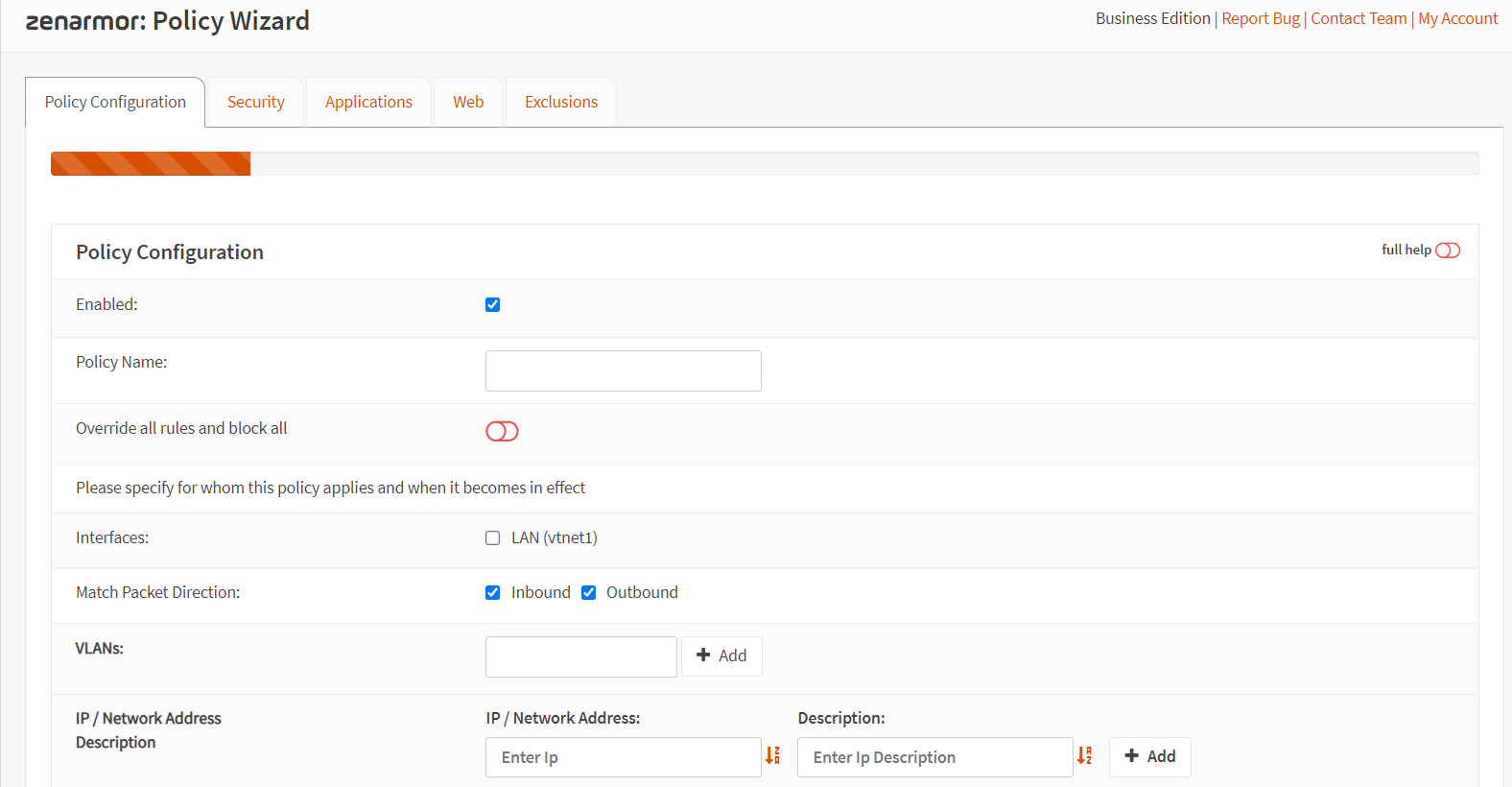

Füllen Sie die Felder auf der Policy Configuration je nach Ihren Anforderungen aus.

Abbildung 1. Richtlinienkonfiguration

-

Klicken Sie auf Next: Security Rules, um zum Abschnitt Security zu gelangen.

-

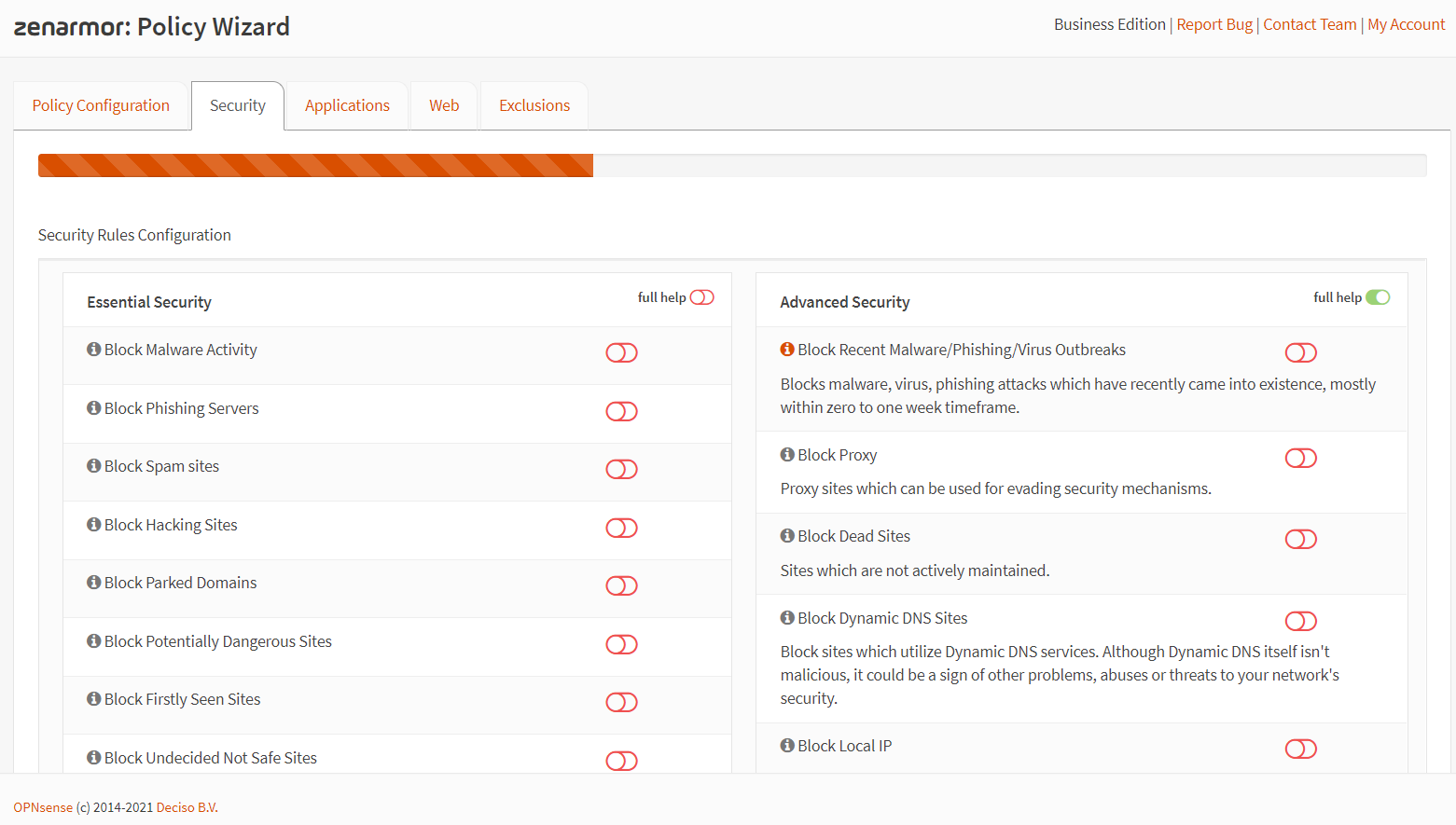

Aktivieren Sie die Optionen für die Security Rules.

Abbildung 2. Sicherheitskonfiguration des Policy Wizards

-

Klicken Sie auf die Schaltfläche Next: App Controls, um zum Abschnitt Application Rules zu gelangen.

-

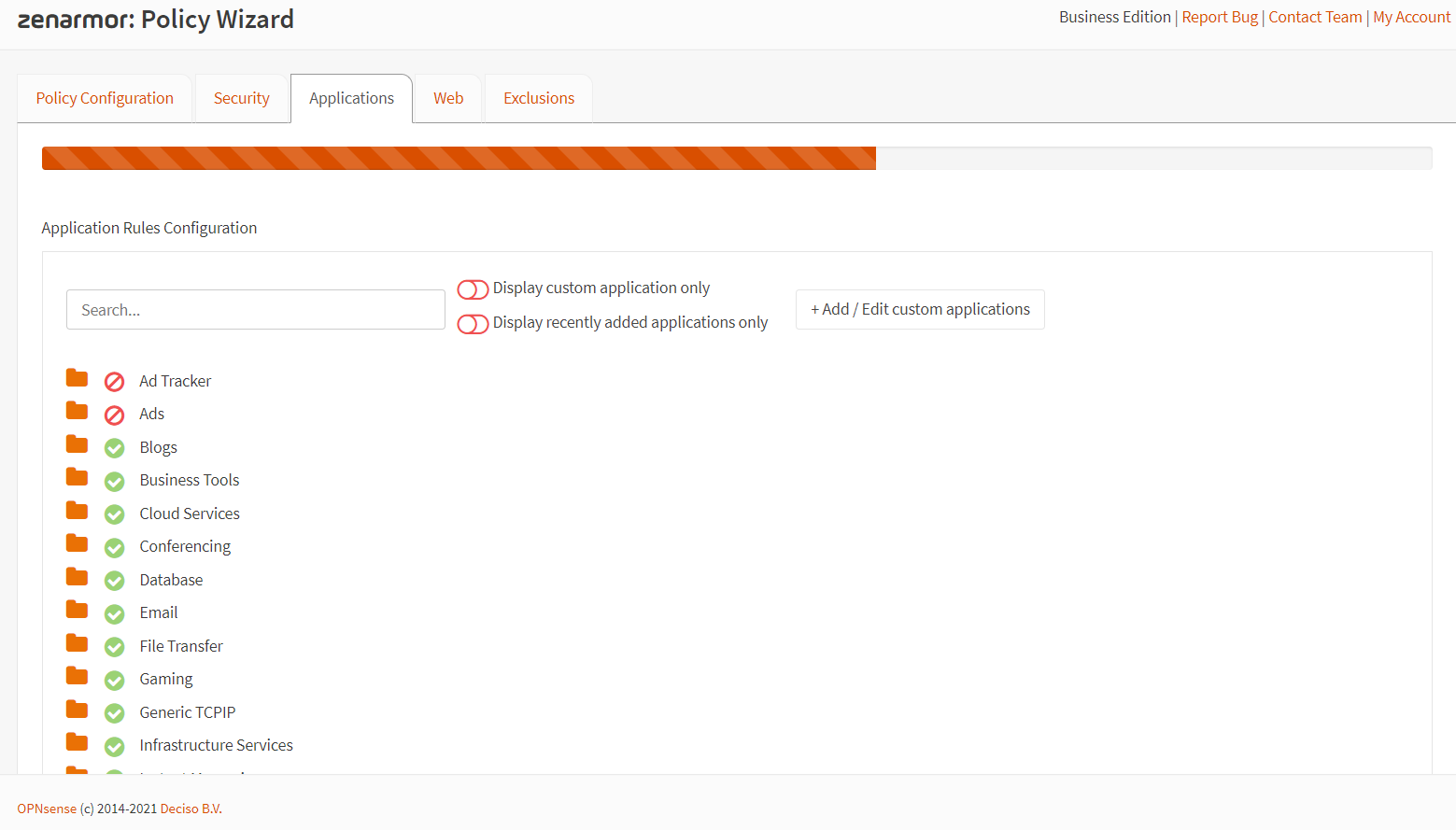

Blockieren Sie Anwendungskategorien oder Anwendungen nach Belieben.

Abbildung 3. Anwendungen des Richtlinien-Assistenten

-

Klicken Sie auf die Schaltfläche Next: Web Controls, um zum Abschnitt Web Controls zu gelangen.

-

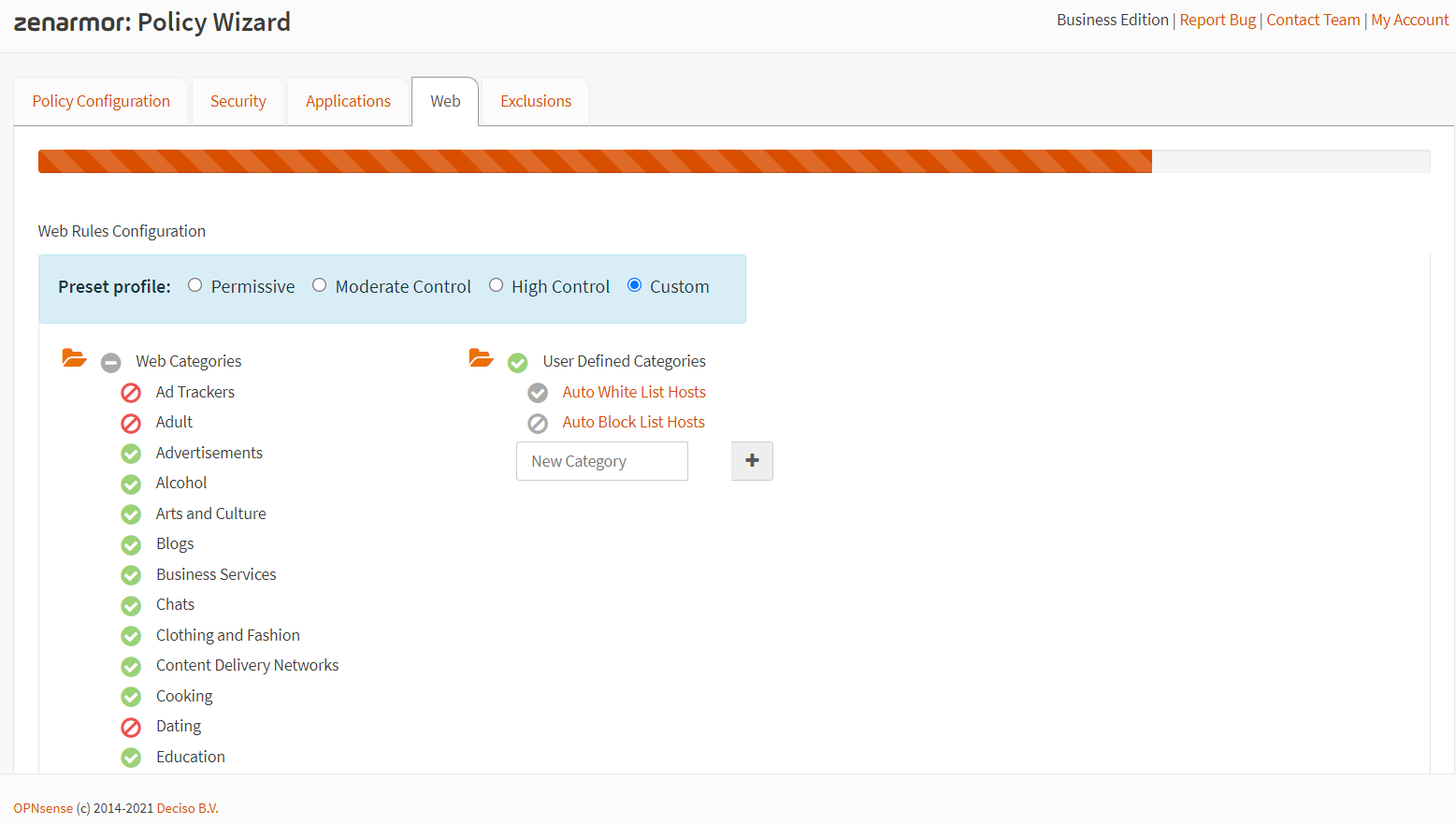

Wählen Sie eines der vordefinierten Web-Profile oder definieren Sie ein benutzerdefiniertes.

Abbildung 4. Policy Wizard Web-Konfiguration

-

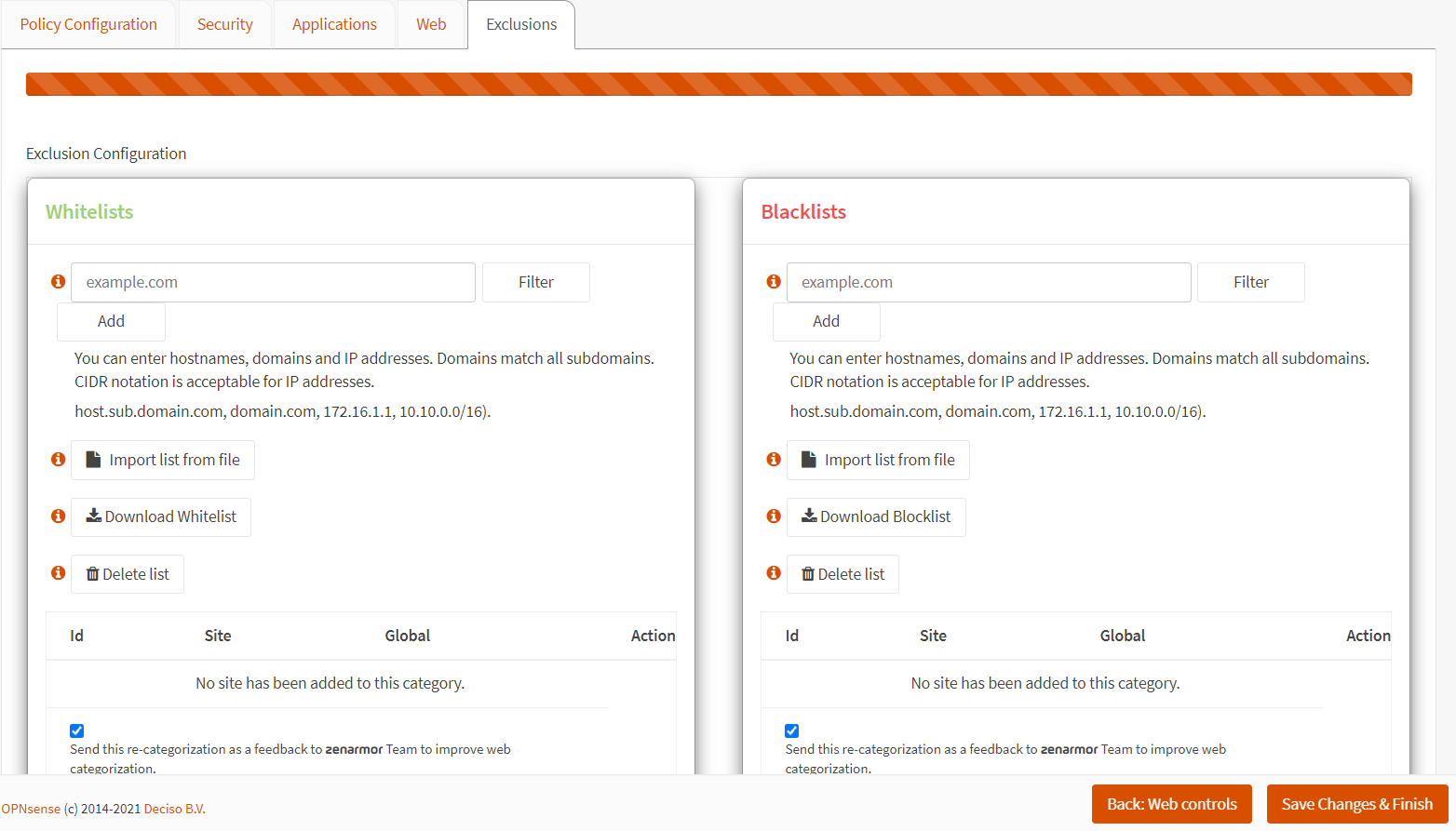

Klicken Sie auf die Schaltfläche Next: Exclusions, um zum Abschnitt Exclusions zu gelangen.

-

Sie können Blacklist & Whitelist Exclusions definieren oder diesen Schritt einfach überspringen und auf Save Changes & Finish klicken.

Abbildung 5. Blacklist- und Whitelist-Ausschlüsse

Sie können auf der Zenconsole ganz einfach Zenarmor-Richtlinien Regelsets hinzufügen oder verwalten. (Centralized Cloud Management Portal).

2. pfSense-Software-Firewall-Regeln

In der pfSense-Software werden Regeln auf den Schnittstellen-Tabs interface-by-interface angewendet, immer in eingehender Richtung. Dies zeigt an, dass der vom LAN ausgehende Datenverkehr mithilfe der LAN-Schnittstellenregeln gefiltert wird. Der ins Internet gerichtete Datenverkehr wird durch die WAN Schnittstellenregeln gefiltert. Da alle Regeln in pfSense standardmäßig zustandsbehaftet sind, wird bei Erfüllung einer Erlaubensregel ein Zustandstabelleintrag erstellt. Dieser Zustandstabelleneintrag erlaubt sofort den gesamten Antwortverkehr.

Floating-Regeln (Floating Rules) sind die Ausnahme von dieser Regel, da sie auf jeder Schnittstelle sowohl im eingehenden als auch im ausgehenden Verkehr oder in beiden Richtungen arbeiten können.

Das Hinzufügen einer Firewall-Regel zur pfSense-Software ist ein einfacher Prozess. Sie können eine Regel auf Ihrer pfSense-Firewall ganz einfach definieren, indem Sie die folgenden Schritte ausführen:

-

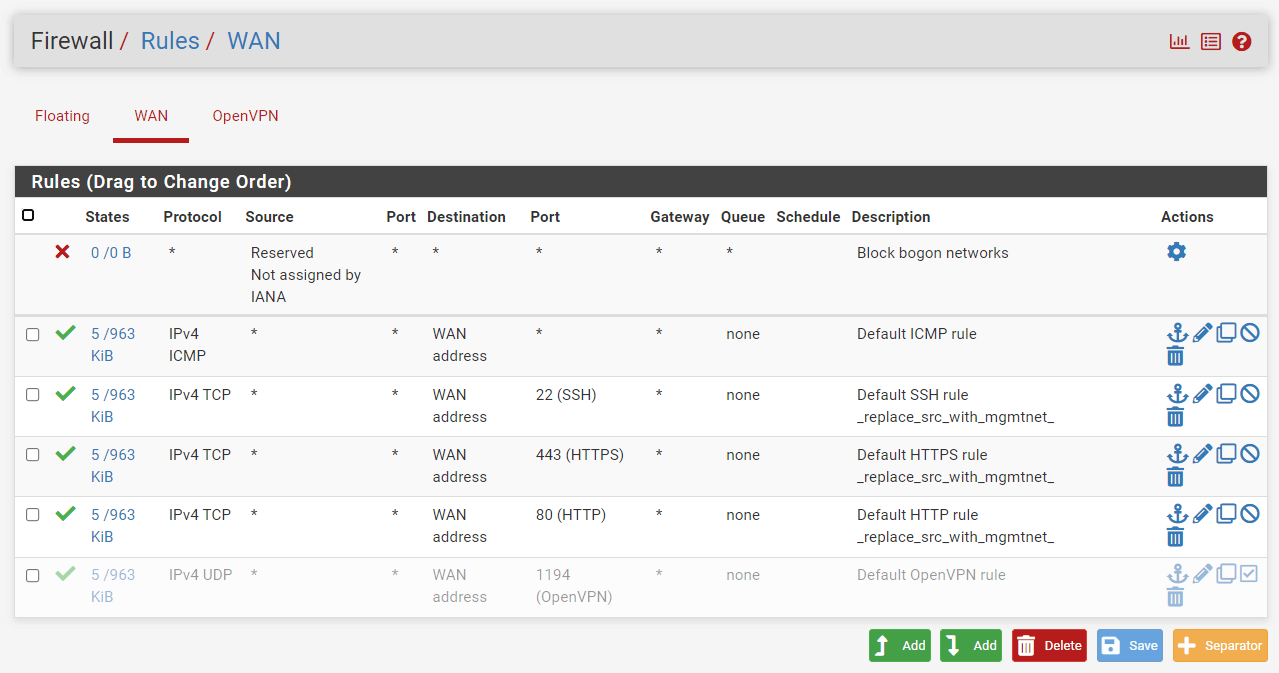

Wählen Sie Rules im Dropdown-Menü Firewall in der Navigationsleiste. Ihnen wird die Firewall-Regeln-Seite der WAN-Schnittstelle angezeigt. Wie zu sehen ist, hat die WAN-Schnittstelle bereits zwei Regeln, die private und gefälschte Netzwerke standardmäßig verbieten.

tippDas Standardverhalten der pfSense-Firewall besteht darin, allen Datenverkehr zu blockieren, es sei denn, er wird ausdrücklich durch eine Firewall-Regel erlaubt. Die standardmäßigen Erlauben-Regeln, die den Datenverkehr durch die Firewall ermöglichen, befinden sich auf dem LAN-Tab. Der Floating-Tab ist für Regeln, die viele Schnittstellen gleichzeitig beeinflussen können. Typischerweise benötigt der normale Benutzer keine Floating-Regeln.

Sie können zwischen den Firewall-Regeln der Schnittstelle wechseln, indem Sie die entsprechenden Registerkarten auswählen.

-

Um eine Firewall-Regel zu einer Schnittstelle hinzuzufügen, gehen Sie zur Schnittstelle und klicken Sie auf die Add-Schaltfläche. Die Add-Schaltfläche auf der linken Seite fügt die Firewall-Regel an die Spitze der Firewall-Liste hinzu, während die Add-Schaltfläche auf der rechten Seite die Firewall-Regel an das Ende der Liste hinzufügt.

Abbildung 6. WAN-Firewall-Regeln in der pfSense-Software

-

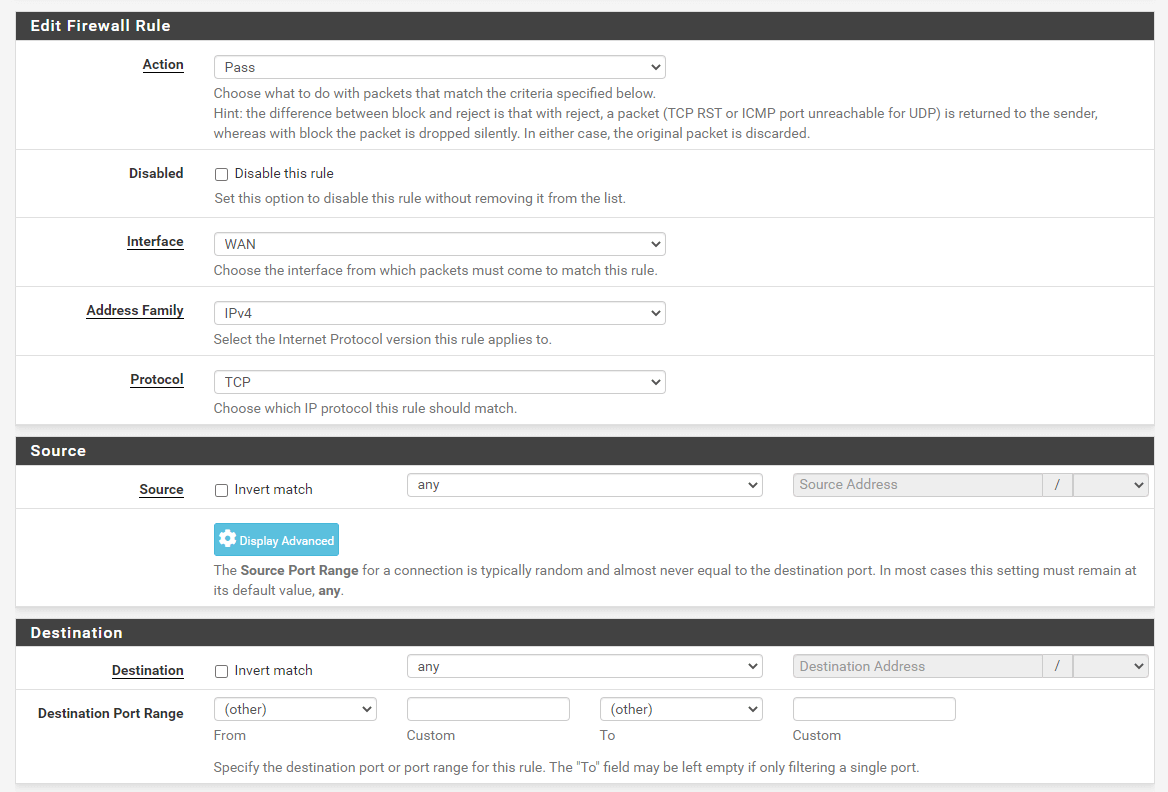

Füllen Sie die Felder entsprechend Ihren Bedürfnissen aus.

infoAction-Feldmöglichkeiten umfassen Erlauben, Blockieren und Ablehnen. Pass erlaubt den Datenverkehr, die Schnittstelle der Firewall zu durchlaufen. Block wird eingehenden Verkehr diskret abweisen und verhindern, dass er die Firewall-Schnittstelle durchquert. Reject wird ebenfalls den Verkehr verwerfen, aber den Absender darüber informieren, dass er abgelehnt wurde.

Das Feld Interface zeigt alle Schnittstellen an, auf denen die Firewall-Regel gesetzt werden kann.

Die Address Family kann IPv4, IPv6 oder sowohl IPv4 als auch IPv6 sein. Die Mehrheit der Netzwerke verwendet immer noch IPv4, daher wird dies in den meisten Situationen angemessen sein. IPv4+IPv6 kann immer die Standardeinstellung sein, um sowohl IPv4- als auch IPv6-Verkehr abzudecken.

Das Protocol gibt die Art des Protokolls an, das die Kommunikation verwendet, die Sie zulassen/blockieren/ablehnen möchten. TCP und UDP sind oft die am häufigsten verwendeten Optionen.

Der Source-Abschnitt gibt den Ursprung des Verkehrs an.

Der Abschnitt Destination gibt an, wohin der Datenverkehr geht.

Abbildung 7. Definition einer Firewall-Regel in der pfSense-Software

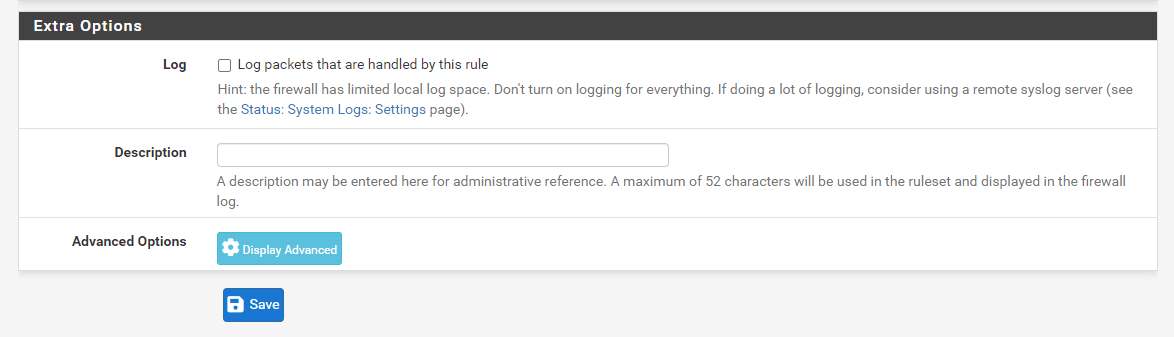

Description: Es ist normalerweise eine gute Idee, eine Erklärung dafür zu geben, was jede Firewall-Regel bewirkt, damit Sie leicht darauf zurückgreifen können.

-

Klicken Sie auf Save, um die Regel zu speichern.

Abbildung 8. Speichern der Firewall-Regel in der pfSense-Software

-

Klicken Sie auf die Schaltfläche Apply Changes, um die Änderungen zu aktivieren.

Abbildung 9. Anwenden von Firewall-Regeländerungen in der pfSense-Software

3. Windows-Firewall-Regeln

Um eingehenden Netzwerkverkehr auf einer bestimmten TCP- oder UDP-Portnummer zuzulassen, erstellen Sie Firewall-Regeln mit dem Windows Defender Firewall mit erweiterter Sicherheit-Knoten. Diese Art von Regel erlaubt jeder Software, die auf einem bestimmten TCP- oder UDP-Port lauscht, den Netzwerkverkehr zu empfangen, der an diesen Port gesendet wird.

Sie müssen Mitglied der Gruppe der Domänenadministratoren sein oder die Berechtigung haben, die GPOs zu ändern, um diese Schritte auszuführen.

Um eine eingehende Portregel auf Windows 10/11, Windows Server 2016 und höher zu konfigurieren,

Befolgen Sie die nachstehenden Anweisungen:

-

Öffnen Sie Windows Defender Firewall with Advanced Security.

-

Um auf Eingehende Regeln zuzugreifen, klicken Sie im Navigationsbereich auf Inbound Rules.

-

Klicken Sie auf Action, gefolgt von New rule.

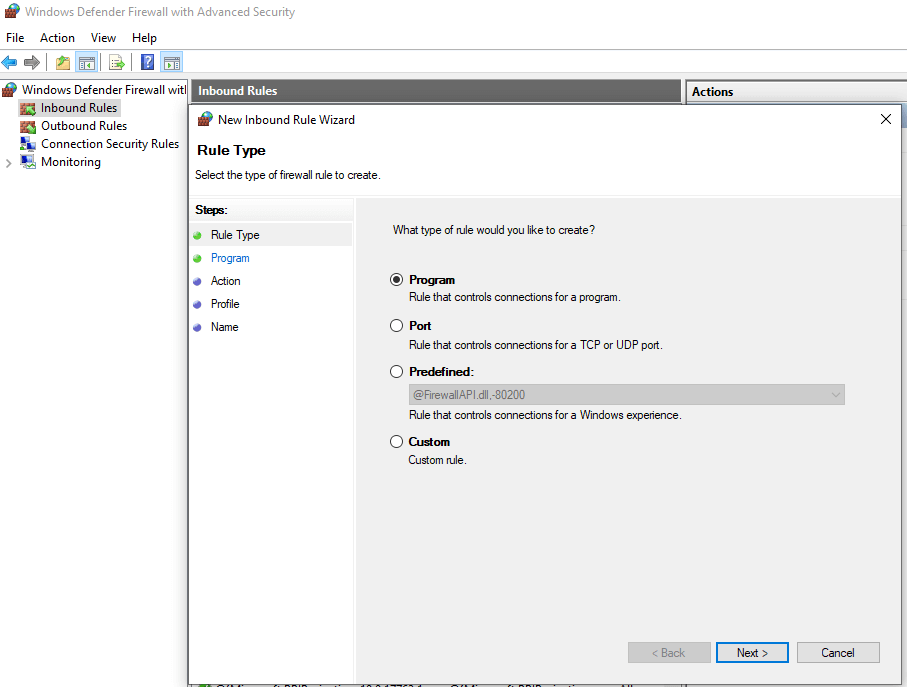

Abbildung 10. Hinzufügen einer eingehenden Firewall-Regel in Windows 10

-

Klicken Sie auf Custom auf der Seite Rule Type des New Inbound Rule Wizard, und klicken Sie dann auf Next.

hinweisObwohl Sie Regeln erstellen können, indem Sie Programm oder Port wählen, ist die Anzahl der vom Assistenten bereitgestellten Seiten durch diese Optionen eingeschränkt. Wenn Sie Benutzerdefiniert wählen, sehen Sie alle Seiten und haben die größte Flexibilität beim Festlegen Ihrer Regeln.

-

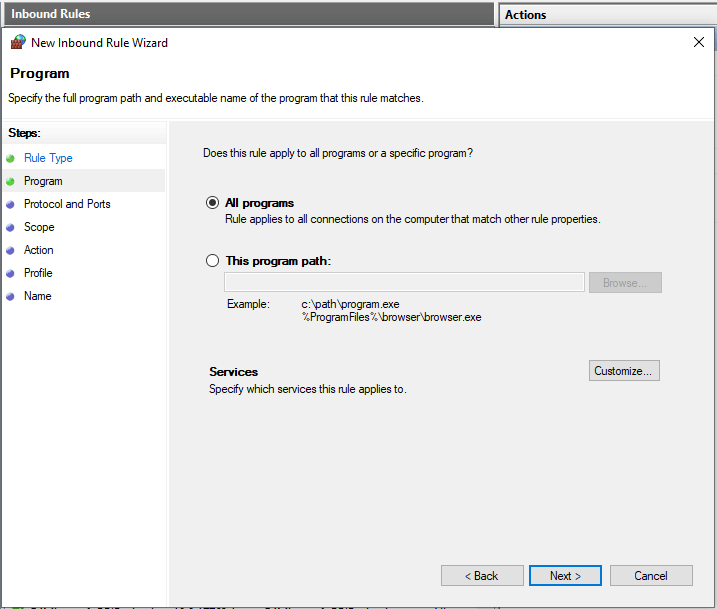

Auf der Program-Seite wählen Sie All programs und klicken dann auf Next.

hinweisDieser Regeltyp wird oft zusammen mit Programm- oder Dienstregeln verwendet. Die Kombination der Regeltypen ergibt eine Firewall-Regel, die den Datenverkehr auf einen bestimmten Port beschränkt und nur dann zulässt, wenn die angegebene Anwendung aktiv ist. Andere Anwendungen können keinen Netzwerkverkehr auf dem angegebenen Port empfangen, noch kann das angegebene Programm Netzwerkverkehr auf anderen Ports empfangen. Befolgen Sie die Schritte im Verfahren zum Erstellen einer Regel für eingehende Programme oder Dienste zusätzlich zu diesen Schritten, um eine einzelne Regel zu erstellen, die den Netzwerkverkehr sowohl nach Programm- als auch nach Portkriterien filtert.

Abbildung 11. Hinzufügen einer eingehenden Firewall-Regel für alle Programme unter Windows 10

-

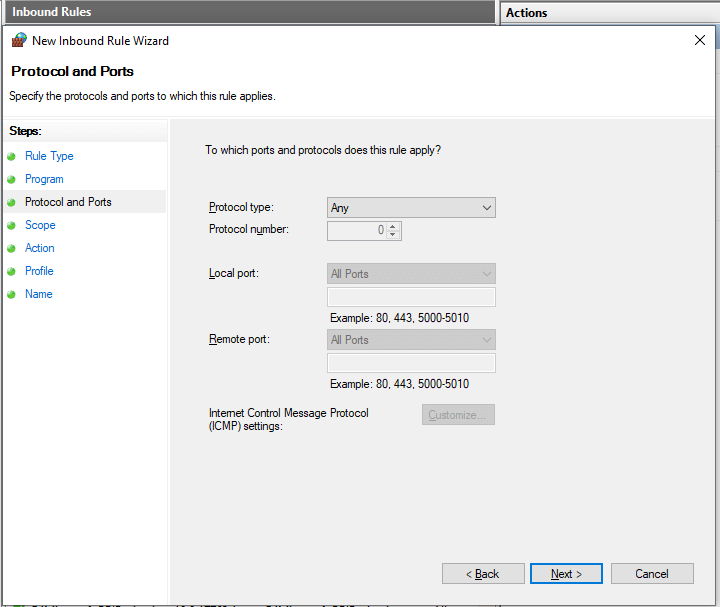

Wählen Sie den Protokolltyp aus, den Sie auf der Seite Protocol and Ports zulassen möchten. Um die Regel auf eine bestimmte Portnummer zu beschränken, muss entweder TCP oder UDP ausgewählt werden. Da dies eine eingehende Regel ist, wird normalerweise nur die lokale Portnummer konfiguriert.

Wenn Sie ein anderes Protokoll auswählen, lässt die Firewall nur Pakete durch, deren Protokollfeld im IP-Header dieser Regel entspricht.

Abbildung 12. Festlegen von Protokoll und Ports für eingehende Firewall-Regel unter Windows 10

-

Um ein Protokoll basierend auf seiner Nummer auszuwählen, wählen Sie Custom aus der Liste und geben Sie dann die Nummer in das Feld für die Protokollnummer ein.

-

Klicken Sie auf Next, nachdem Sie die Protokolle und Ports festgelegt haben.

-

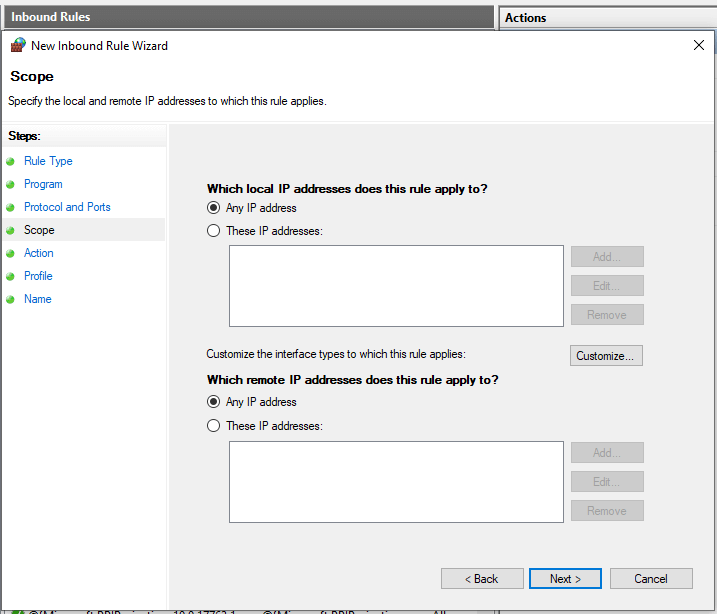

Auf der Registerkarte Scope können Sie angeben, dass die Regel nur für den Netzwerkverkehr zu oder von den angegebenen IP-Adressen gilt. Konfigurieren Sie gemäß Ihren Entwurfsspezifikationen und klicken Sie dann auf Weiter.

Abbildung 13. Festlegung des Geltungsbereichs (lokale/remote IPs) für eingehende Firewall-Regel unter Windows 10

-

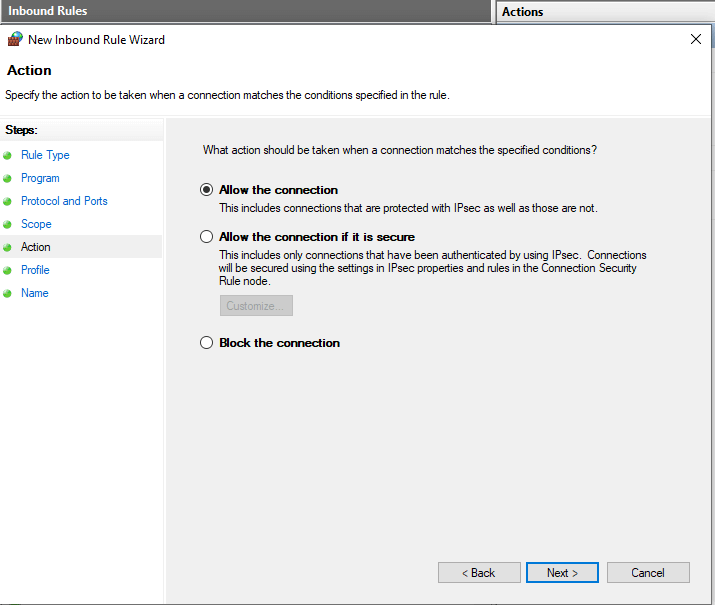

Wählen Sie Allow the connection auf dem Action-Bildschirm und klicken Sie dann auf Next.

Abbildung 14. Festlegen der Aktion für eingehende Firewall-Regel unter Windows 10

-

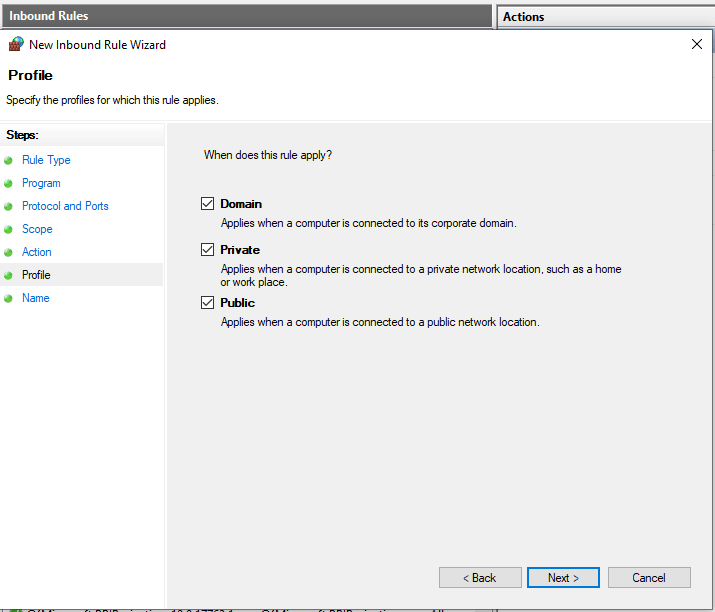

Wählen Sie die Netzwerkstandorttypen aus, auf die diese Regel auf dem Profile-Bildschirm zutrifft, und klicken Sie dann auf Next.

Abbildung 15. Festlegen des Profils für eingehende Firewall-Regel unter Windows 10

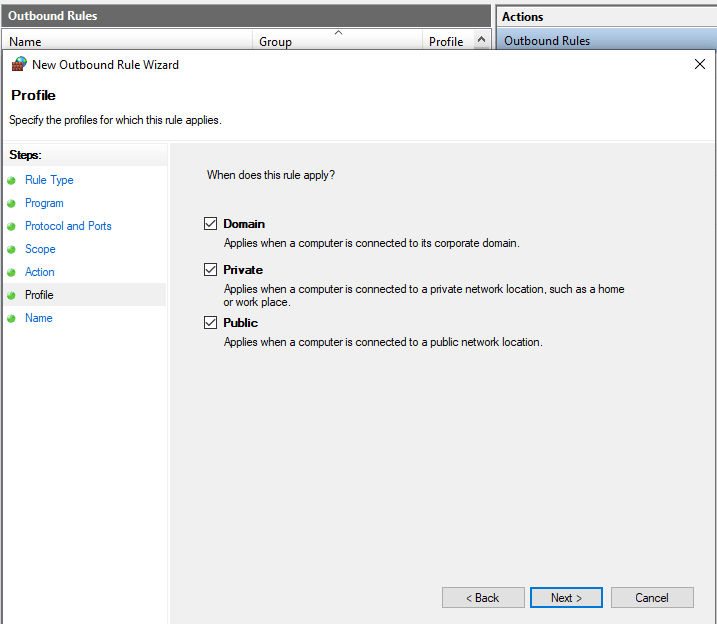

Erwägen Sie, die Regeln so zu aktualisieren, dass sie auf alle Netzwerkstandorttyp-Profile angewendet werden, wenn dieses GPO für Server-PCs mit Windows Server 2008 gedacht ist, die sich nie bewegen. Dies vermeidet eine unerwartete Änderung der anwendbaren Regeln, wenn sich der Netzwerkstandorttyp aufgrund der Installation einer neuen Netzwerkkarte oder der Trennung des Kabels von einer vorhandenen Netzwerkkarte ändert. Eine getrennte Netzwerkkarte wird automatisch dem Typ des öffentlichen Netzwerkstandorts zugewiesen.

-

Geben Sie auf der Namensseite Ihrer Regel einen Namen und eine Beschreibung ein und klicken Sie dann auf Fertigstellen.

Abbildung 16. Definieren eines Namens für die eingehende Firewall-Regel unter Windows 10

Die Windows Defender Firewall erlaubt standardmäßig allen ausgehenden Netzwerkverkehr, es sei denn, er passt zu einer Regel, die den Verkehr verbietet. Erstellen Sie Firewall-Regeln mit dem Windows Defender Firewall mit erweiterter Sicherheit-Knoten in der Gruppenrichtlinien-Verwaltungskonsole, um ausgehenden Netzwerkverkehr auf einer bestimmten TCP- oder UDP-Portnummer zu verhindern. Diese Art von Regel verhindert allen ausgehenden Netzwerkverkehr, der den angegebenen TCP- oder UDP-Portnummern entspricht.

Um eine Regel für einen ausgehenden Port unter Windows 10/11, Windows Server 2016 und höher festzulegen, können Sie die folgenden Anweisungen befolgen:

-

Öffnen Sie Windows Defender Firewall with Advanced Security.

-

Um auf Outbound Rules zuzugreifen, klicken Sie im Navigationsbereich auf Outbound Rules.

-

Klicken Sie auf Action, gefolgt von New rule.

-

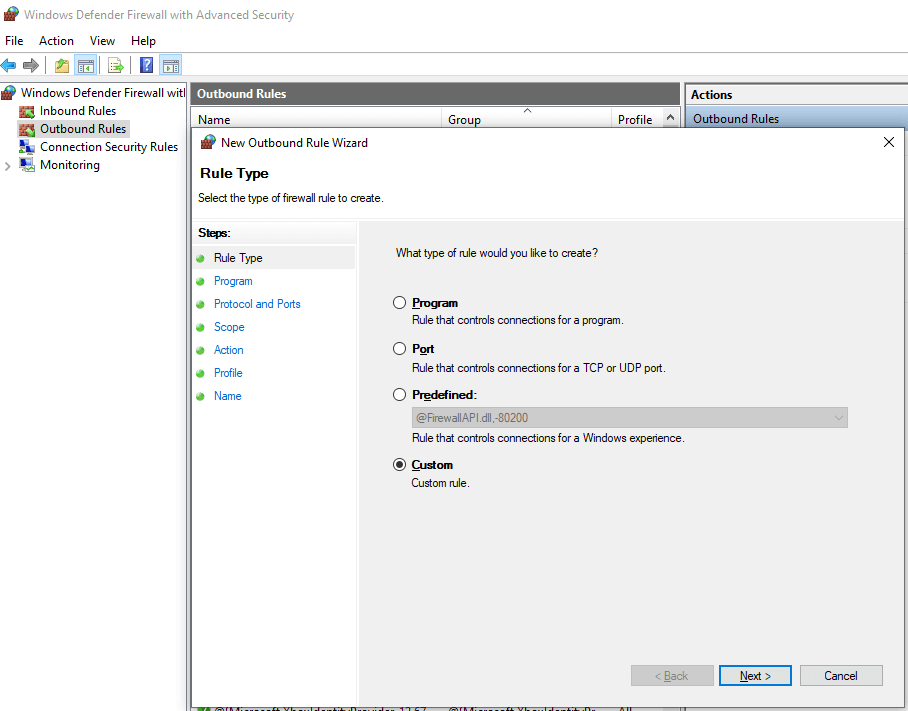

Klicken Sie auf Custom auf dem Bildschirm Rule Type des Assistenten für die New Outbound Rule, und klicken Sie dann auf Next.

Abbildung 17. Definieren einer ausgehenden Firewall-Regel unter Windows 10

-

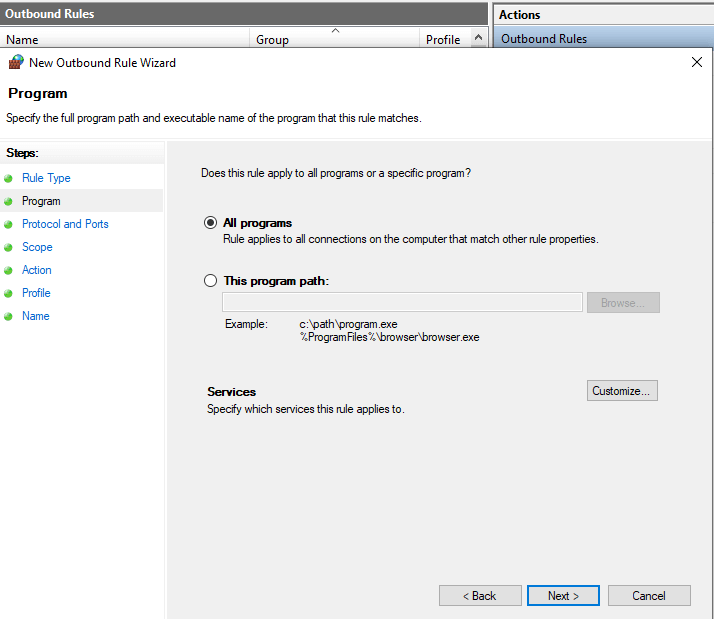

Auf der Program-Seite wählen Sie All programs und klicken dann auf Next.

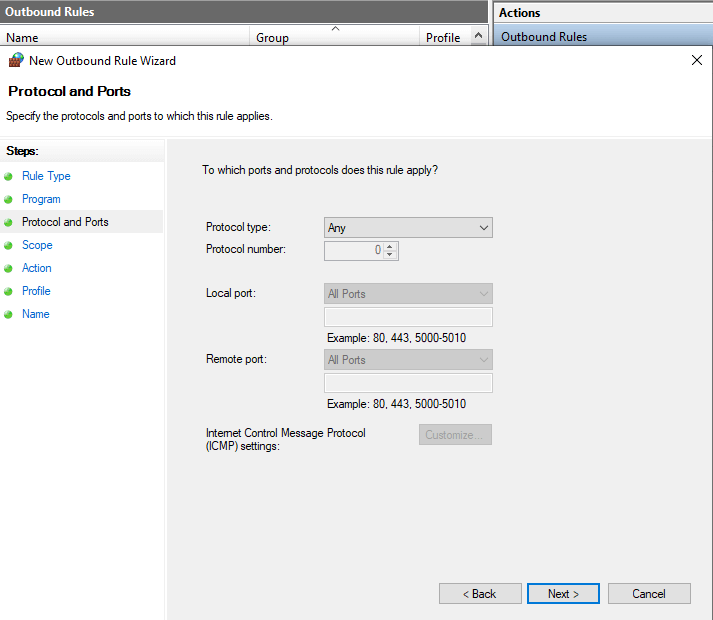

Wählen Sie den Protokolltyp aus, den Sie auf der Seite Protocol and Ports blockieren möchten. Um die Regel auf eine bestimmte Portnummer zu beschränken, muss entweder TCP oder UDP ausgewählt werden. Da dies eine ausgehende Regel ist, wird normalerweise nur die Remote-Portnummer konfiguriert.

Wenn Sie ein anderes Protokoll auswählen, blockiert die Windows Defender Firewall nur Pakete, deren Protokollfeld im IP-Header mit dieser Regel übereinstimmt. Protokollbezogene Netzwerkkommunikation ist erlaubt, solange andere übereinstimmende Vorschriften dies nicht verbieten.

Abbildung 18. Festlegen von Programmen für die ausgehende Firewall-Regel in Windows 10

-

Um ein Protokoll anhand seiner Nummer auszuwählen, wählen Sie Custom aus der Liste und geben Sie dann die Nummer in das Feld Protokollnummer ein.

Abbildung 19. Festlegen von Protokoll und Ports für die ausgehende Firewall-Regel unter Windows 10

-

Klicken Sie auf Next, nachdem Sie die Protokolle und Ports festgelegt haben.

-

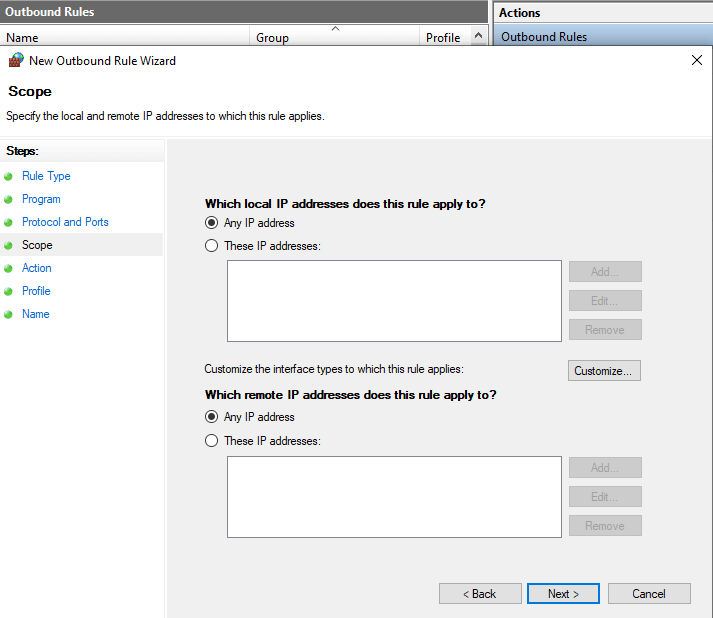

Auf der Registerkarte Scope können Sie angeben, dass die Regel nur für den Netzwerkverkehr zu oder von den angegebenen IP-Adressen gilt. Konfigurieren Sie gemäß Ihren Entwurfsspezifikationen und klicken Sie dann auf Weiter.

Abbildung 20. Festlegung des Umfangs (lokale/remote IPs) für ausgehende Firewall-Regel unter Windows 10

-

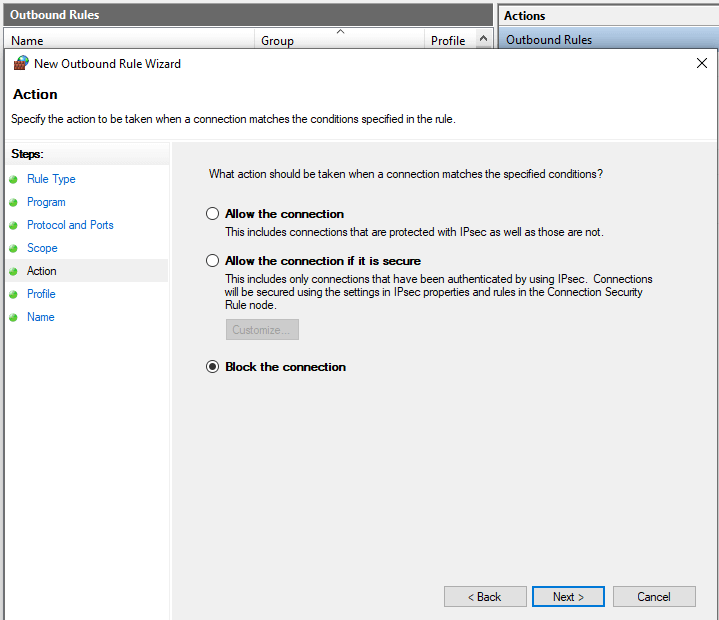

Wählen Sie Block the connection aus dem Fenster Actions, und klicken Sie dann auf Weiter.

Abbildung 21. Festlegen der Aktion für ausgehende Firewall-Regel unter Windows 10

-

Wählen Sie die Netzwerklokationstypen aus, auf die diese Regel auf dem Profile-Bildschirm zutrifft, und klicken Sie dann auf Next.

Abbildung 22. Festlegen des Profils für ausgehende Firewall-Regel unter Windows 10

-

Auf der Seite Name geben Sie Ihrer Regel einen Namen und eine Beschreibung und klicken Sie dann auf Finish.

Abbildung 23. Festlegen des Namens für die ausgehende Firewall-Regel unter Windows 10

4. Linux-Firewall-Regeln

Iptables ist eine bekannte Software und eine der besten Open-Source-Firewalls. Es ermöglicht einem Systemadministrator, Netzwerkdaten einzurichten und zu analysieren. Wenn es darum geht, ihre Server zu schützen, greifen erfahrene Linux-Administratoren oft auf diese Firewall-Software zurück, da sie terminalbasiert, sehr effektiv und äußerst flexibel ist.

In diesem Fall lassen wir nur die SSH-Verbindung auf den Linux-Server. Jede andere Verbindung wird von der iptables-Firewall blockiert.

-

Löschen Sie vorübergehend alle vorhandenen Firewall-Regeln und erlauben Sie der Firewall, alles zu akzeptieren, indem Sie den nächsten Befehl ausführen:

iptables --flushhinweisUm die aktuellen iptables in der Datei

/etc/sysconfig/iptablesfür die dauerhafte Nutzung zu speichern, führen Sie den folgenden Befehl aus:service iptables save -

Um nur die eingehende SSH-Verbindung zum Linux-Server zuzulassen, führen Sie den nächsten Befehl aus:

iptables -A INPUT -i eth0 -p tcp --dport 22 -j ACCEPThinweisDer obenstehende iptables-Befehl besteht aus den folgenden vier Teilen.

-A INPUT: Das bedeutet, dass wir eine neue Regel zur Kette der INPUT-Regeln hinzufügen. Also, diese Regel gilt für den eingehenden Datenverkehr.-i eth0: Es überprüft diese Regel für alle Pakete, die über das Interface eth0 hereinkommen.-p tcp -dport 22: Diese Regel gilt für TCP-Pakete. Dies hat eine TCP-Option namens-dport 22. dies sagt dem Server, dass der Zielport dieser Regel 22 ist.-j ACCEPT: Es bedeutet "springen zu akzeptieren," was einfach das Paket akzeptiert. -

Um alle eingehenden Pakete zu verwerfen, führen Sie den folgenden Befehl aus:

iptables -A INPUT -j DROP -

Um die aktuellen iptables-Firewall-Regeln anzuzeigen, führen Sie den folgenden Befehl aus:

iptables -LSie sollten die Ausgabe ähnlich wie unten sehen:

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT tcp -- anywhere anywhere tcp dpt:ssh

DROP all -- anywhere anywhere

Was ist die Reihenfolge der Firewall-Regeln?

Firewall-Regeln werden von oben nach unten angewendet, was bedeutet, dass die Firewall mit der ersten erstellten Regel beginnt und die gesamte Sequenz in der Reihenfolge der Erstellung fortsetzt. Das Firewall-Protokoll des SANS-Instituts empfiehlt, Firewall-Regeln in der folgenden Reihenfolge zu erstellen und zu konfigurieren:

- Anti-Spoofing-Regeln: Anti-Spoofing-Filter für blockierte private und interne Adressen, die extern erscheinen.

- Benutzerzugriffsregeln: Benutzerautorisierungskriterien, wie zum Beispiel "HTTP zum öffentlichen Webserver erlauben."

- Management-Zugriffsregeln: Management-Erlaubnisregeln, zum Beispiel "SNMP-Traps an einen Netzwerkmanagement-Server."

- Geräuschunterdrückung: Zum Beispiel, "OSPF- und HSRP-Gespräche verwerfen".

- Verweigern und Alarmieren: Verweigern und Alarmieren, um Systemadministratoren über anomalen Verkehr zu benachrichtigen.

- Verweigern und protokollieren: Verweigern und protokollieren des verbleibenden Verkehrs, um den verbleibenden Verkehr zu protokollieren.

Welche vier Regeln müssen für Paketfilter-Firewalls festgelegt werden?

Eine Layer-4-Firewall verwendet die folgenden Zugriffsregelparameter:

- Quell-IP-Adresse(es)

- Ziel-IP-Adresse(es)

- Zielport(s)

- Protokoll (TCP, ICMP, or UDP, etc.)

Was sind die eingehenden und ausgehenden Regeln?

Die eingehenden Firewall-Regeln beschreiben die Arten von Datenverkehr, die in das Netzwerk eintreten dürfen, sowie die Ports, von denen sie kommen dürfen, und die Quellen dieses Datenverkehrs. Wenn keine eingehenden Regeln festgelegt sind, wird kein eingehender Datenverkehr erlaubt. Das Netzwerk ist dank der eingehenden Firewall-Regeln vor unbefugten Verbindungen, bösartiger Software und Denial-of-Service (DoS) Angriffen geschützt.

Die ausgehenden Firewall-Regeln beschreiben die Arten von Datenverkehr, die das Netzwerk verlassen dürfen, sowie die Ports, die sie durchlaufen dürfen, und die Standorte, zu denen sie gehen dürfen. Falls keine ausgehenden Regeln definiert sind, wird kein ausgehender Datenverkehr erlaubt sein.

Wo sollten die am häufigsten aufgerufenen Regeln in der Firewall-Regelbasis platziert werden?

Die Firewall-Regelbasis muss ihre strengsten Einschränkungen ganz oben auf der Liste platzieren. Dies ist der erste Punkt im Prozess, an dem der Datenverkehr abgeglichen wird. In den meisten Regelbasen wird die Aktion beginnend mit der Regel durchgeführt, die sich am Anfang der Liste befindet. Dies geschieht, um sicherzustellen, dass der durch die erste Regel erlaubte Datenverkehr niemals den durch die anderen Regeln auferlegten Einschränkungen unterworfen wird.

Die vom SANS Institute geführte Firewall Checklist gibt folgende Empfehlung zur Reihenfolge, in der Firewall-Regeln angewendet werden sollten:

-

Anti-Spoofing-Filter (blocked private addresses, internal addresses appearing from the outside)

-

Benutzerberechtigungsregeln (e.g. allowing HTTP to a public web server)

-

Genehmigungsregeln für das Management (e.g. SNMP traps to network management server)

-

Geräuschpegel sinkt (e.g. discard OSPF and HSRP chatter)

-

Verweigern und Alarmieren (alert systems administrator about traffic that is suspicious)

-

Verweigern und protokollieren (log remaining traffic for analysis)

Wie überprüfe ich die Firewall-Regeln?

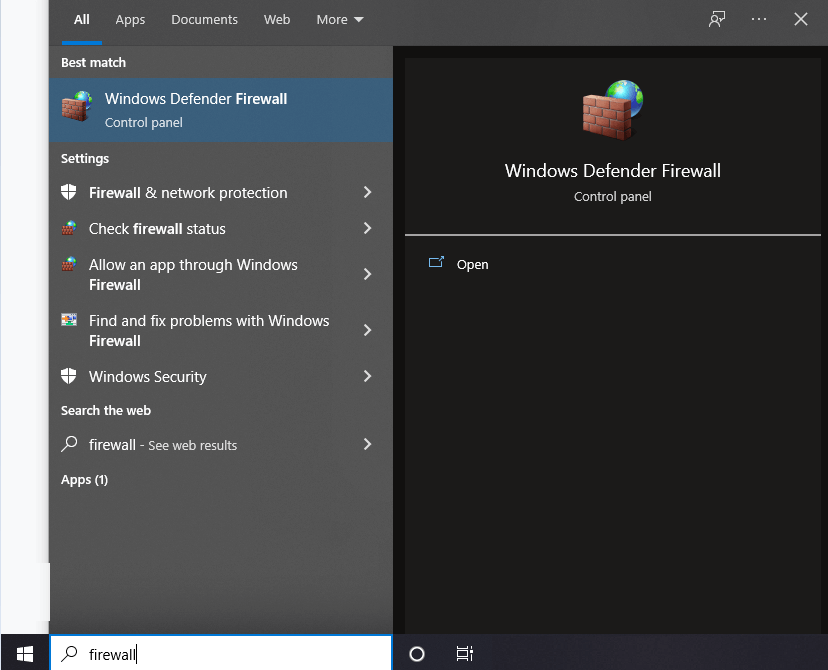

Um die Firewall-Regeln auf Ihrem Windows 10-PC zu überprüfen, können Sie die folgenden Schritte ausführen:

-

Geben Sie "Firewall" in die Suchleiste ein. Dies wird automatisch Ihren Windows 10-PC nach Anwendungen durchsuchen, die Ihrem Tipp entsprechen.

Abbildung 24. Suchen und Starten der Windows Defender Firewall

-

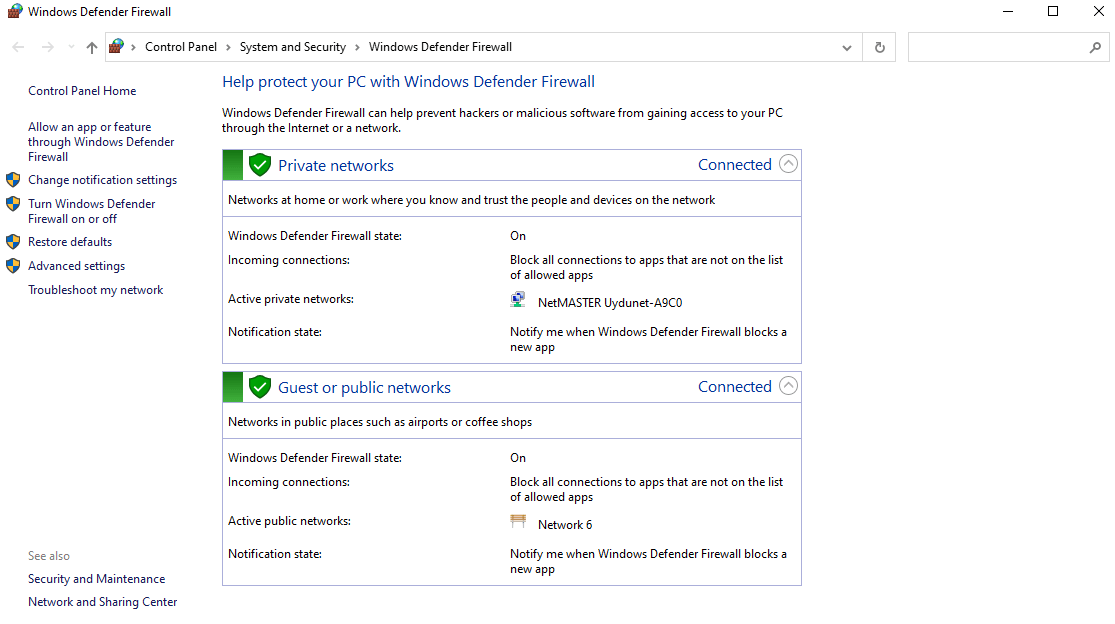

Klicken Sie auf die Option "Windows Defender Firewall".

Abbildung 25. Anzeigen der Windows Defender-Firewall

-

Überprüfen Sie Ihre Firewall-Einstellungen. Sie sollten zwei Abschnitte mit den Bezeichnungen "Gast- oder öffentliche Netzwerke" und "Private Netzwerke" bemerken, mit grünen Schilden links davon, was anzeigt, dass Ihre Firewall funktioniert. Wenn Sie auf einen dieser Bereiche klicken, erscheint ein Dropdown-Menü mit Informationen über das öffentliche oder private Netzwerk, mit dem Sie derzeit verbunden sind.

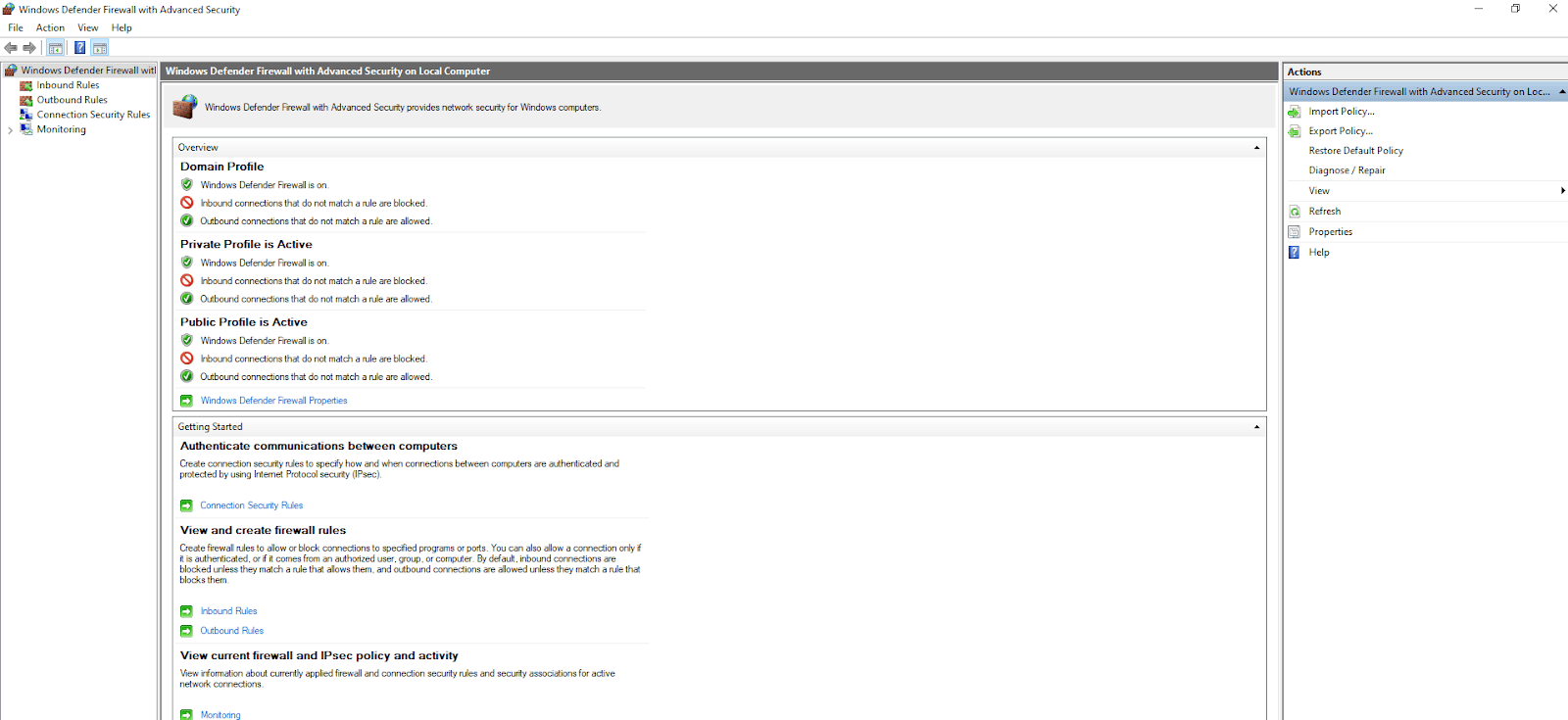

-

Klicken Sie auf die Option "Erweiterte Einstellungen". Dies befindet sich links vom Hauptmenü; durch Auswahl wird das erweiterte Einstellungsmenü für Ihre Firewall angezeigt. Aus diesem Menü heraus können Sie Folgendes einsehen oder ändern:

- "Inbound-Regeln" sind die Regeln, die bestimmen, welche eingehenden Verbindungen immer autorisiert sind.

- "Outbound-Regeln" beziehen sich auf die Verbindungen, die automatisch das Netzwerk verlassen dürfen.

- "Verbindungs-Sicherheitsregeln" sind die Richtlinien, denen Ihr Computer folgt, um zu bestimmen, welche Verbindungen er akzeptiert und welche er blockiert.

- "Überwachung" bietet einen Überblick über die grundlegenden Überwachungsregeln für Ihre Firewall.

Abbildung 26. Erweiterte Einstellungen der Windows Defender-Firewall

-

Sie haben eine erfolgreiche Überprüfung der Einstellungen für die Firewall auf Ihrem eigenen Windows 10-Computer durchgeführt.

tippDenken Sie daran, dass Sie im selben Menü wie die erweiterten Einstellungen auch auf "Windows-Firewall ein- oder ausschalten" klicken können. Wenn Sie mit einem öffentlichen Netzwerk verbunden sind, sollten Sie vorsichtig sein, Ihre Firewall auszuschalten.

Was sind die besten Praktiken für Firewall-Regeln?

Beim Aufbau einer Firewall sollten Sie dem Prinzip der geringsten Privilegien folgen, was bedeutet, dass alles, was nicht für einen spezifischen und erlaubten Geschäftszweck genutzt wird, verboten werden sollte. Das Prinzip der geringsten Privilegien reduziert das Risiko, bietet mehr Kontrolle über den Netzwerkverkehr und hemmt die Kommunikation zwischen verschiedenen Netzwerken.

Beim Ändern der Konfiguration einer Firewall ist es unerlässlich, mögliche Sicherheitsbedrohungen zu bewerten, um zukünftige Probleme zu verhindern. Je nach Hersteller und Modell Ihrer Firewall sowie ob Sie hardwarebasierte oder softwarebasierte Lösungen verwenden, können die spezifischen Methoden zur Anpassung Ihrer Firewall-Einstellungen variieren. Unabhängig von der von Ihnen gewählten Firewall-Technologie werden Ihnen die folgenden Tipps helfen, die Wirksamkeit Ihrer Firewall zu verbessern.

-

Dokumentieren Sie die Spezifikationen Ihrer Firewall: Jedes Mitglied Ihres Netzwerksicherheitsteams sollte anhand Ihrer Dokumentation sofort erkennen können, was jede Ihrer Firewall-Regeln bewirken soll. Sie müssen mindestens die folgenden Informationen festhalten:

- Funktion der Firewall-Regel

- Betroffene Dienste

- Benutzerkonten und Geräte

- Das Datum, an dem die Regel eingeführt wurde

- Wenn die Regel vorübergehend ist, das Datum, an dem sie abläuft

- Der Name des Erfinders der Regel

Ähnlich können Sie Kategorien oder Abschnittsüberschriften verwenden, um vergleichbare Regeln zu aggregieren. Sie können dann die optimale Reihenfolge für Ihre Regeln finden. Wenn Sie beginnen, Ihre Firewall-Regeln zu optimieren und zu verfeinern, sollten Sie die aktuellen Regeln bewerten und sicherstellen, dass Sie die richtige Dokumentation für jede Regel haben.

-

Erstellen Sie eine Methode für Änderungen an der Firewall-Konfiguration: Wenn Sie derzeit keine formale Änderungsmanagement-Strategie haben, sollten Sie eine entwickeln, bevor Sie Änderungen an Ihren bestehenden Firewall-Regeln vornehmen. Diese Phasen können in ein standardmäßiges Änderungsverfahren aufgenommen werden:

- Eine Änderungsanforderungstechnik für die Anforderung von Firewall-Konfigurationsänderungen durch Geschäftsanwender.

- Ein Mechanismus zur Verfolgung der vorgenommenen Änderungen.

- Eine Methode zur Gewährleistung, dass Änderungen an den Firewall-Regeln die gewünschte Wirkung haben.

- Ein Bereitstellungsverfahren, um die neu getestete Regel in die Produktion zu überführen.

- Ein Verfahren, bei dem das Firewall-Team das Risiko bewertet und den optimalen Kurs wählt, um ein Gleichgewicht zwischen den Anforderungen der Geschäftsnutzer und ihren Sicherheitsanforderungen zu finden.

- Ein Verfahren zur Bestätigung, dass die neuen Firewall-Einstellungen wie geplant funktionieren. Es kann verlockend sein, informelle Änderungen vorzunehmen, wenn Ihr Sicherheitsteam klein ist. Jedoch wird eine strenge Überwachung des Änderungsprozesses dazu beitragen, Sicherheitsunterbrechungen durch eine schlecht konfigurierte Firewall zu verhindern.

-

Verwenden Sie Mindestprivilegienrichtlinien: Gestalten Sie die Firewall-Regeln so streng wie möglich in Bezug auf Übereinstimmungskriterien und Verkehrsautorisierung. Zum Beispiel könnten Sie nur die Richtlinien Ihrer Organisation zulassen und allen anderen Verkehr blockieren. Dies gilt sowohl für den Eingangs- als auch für den Ausgangsverkehr, das heißt, für den Verkehr vom Internet zu internen Quellen und für den Verkehr von internen Quellen ins Internet. Die Sicherheitsstrategie mit den geringsten Rechten reduziert die Angriffsfläche, wodurch die Wirksamkeit zusätzlicher Schutzmaßnahmen erhöht wird.

Um die Anzahl und Vielfalt der Firewalls effektiv zu verwalten, wird empfohlen, sie so minimal wie möglich zu halten. Darüber hinaus ist es ratsam, Ihre Firewall-Regeln basierend auf dem Risikofaktor zu standardisieren. Sie können dies mithilfe zentraler Verwaltungs- und Überwachungssysteme tun.

-

Beobachten Sie den Netzwerkverkehr im Überwachungsmodus: Verwenden Sie IP-Adressen und Ports, um den aktuellen Verkehr zu überwachen und sicherzustellen, dass er notwendig ist. Wenn Sie eine Firewall ersetzen, können Sie dies durch das Festlegen eines Verbreitungsports oder durch das Überprüfen alter Firewall-Protokolle feststellen. Erstellen Sie eine Liste der Quell-IP, Ziel-IP und Zielport und beginnen Sie, diese zu kategorisieren, um den Aufbau der Firewall-Regeln zu erleichtern.

-

Vermeiden Sie die Verwendung der any/any-Regel: Erstellen Sie die anfängliche eingehende und ausgehende Firewall-Regel mit einer "Deny all"-Richtlinie und verarbeiten Sie sie zuletzt. Diese Firewall-Regel, oft als "Explizites Verbot" bekannt, stellt sicher, dass alle Regeln, die nach den ersten Ablehnungen erstellt werden, für ihren vorgesehenen Zweck geeignet sind.

-

Seien Sie explizit und absichtlich bei der Festlegung von Vorschriften: Stellen Sie, wo immer möglich, sinnvolle Gruppierungen von IPs und Ports her. Die Gruppierung ermöglicht es Ihnen, eine Reihe von Firewall-Regeln zu erstellen und in den meisten Fällen spezifische Komponenten durch die Verwendung von Gruppen hinzuzufügen und zu löschen.

Ihre Netzwerkkontrollbeschränkungen sollten so spezifisch wie möglich sein. Diese Technik hält sich an das Prinzip der geringsten Privilegien (POLP) und kontrolliert den Netzwerkverkehr. Fügen Sie so viele Parameter wie möglich in die Regeln ein.

Fügen Sie so viele Parameter wie möglich in die Regel ein, die den Netzwerkzugang bestimmt. Leider gibt es nur wenige Fälle, in denen eines davon nützlich sein könnte.

-

Wann immer möglich, verwenden Sie ein Adress- und ein Diensteset: Adresssets erleichtern die Verwaltung von Firewall-Regeln. Eine Sicherheitsstrategie ermöglicht die umfassende Gruppierung von Dingen zu einer einzigen Einheit. Da die meisten Unternehmen logische Elemente haben, die gruppiert werden können, desto mehr Regeln Sie auf Adresssätze anwenden können, desto einfacher wird es sein, Änderungen vorzunehmen.

Verwenden Sie einheitliche Präfixe für sowohl Quell- als auch Zieladressen. Anstatt /32-Adressen zu verwenden und jede Adresse einzeln hinzuzufügen, erstellen Sie ein großes Subnetz, das die Mehrheit der benötigten IP-Adressen enthält. Verwenden Sie weniger IPv6-Adressen, da sie mehr RAM benötigen.

Mit Dienstgruppen können Firewall-Richtlinien effektiver gesteuert werden. Sie ermöglichen es Ihnen, große Gruppen von Objekten als eine einzige Einheit unter einer Sicherheitsrichtlinie zu verwalten. Nutzen Sie "any" Dienst so oft wie möglich. Jedes Mal, wenn ein Richtliniendienst definiert wird, könnte zusätzlicher RAM zugewiesen werden.

-

Verwenden Sie Drop-Regeln: Platzieren Sie jede Drop-Regel im Kontext jeder Sicherheitszone, zusätzlich zu einer allgemeinen Richtlinie, um zu verhindern, dass unerwünschter Datenverkehr in eine Sicherheitsrichtlinie eindringt. Dies negiert nicht die Notwendigkeit, Ihre Firewall-Regeln festzulegen; es bietet lediglich ein Mittel, um nicht klassifizierten Datenverkehr zu sammeln.

Es ist ratsam, standardmäßig allen eingehenden Netzwerkverkehr zu blockieren. Bedeutend ist, dass Sie den Zugriff auf eine Teilmenge bekannter Dienste nur auf eine Teilmenge des Datenverkehrs beschränken sollten. Folglich erlangen Sie die Kontrolle darüber, wer auf Ihr Netzwerk zugreifen darf.

-

Sichern Sie die Peripherie: Gewähren Sie niemals direkten Internetzugang für das Remote-Management. Wann immer möglich, identifizieren Sie IP-Adressen und verwenden Sie zentrale Authentifizierung mit Multi-Faktor-Authentifizierung (MFA). Überprüfen Sie regelmäßig Ihre öffentlichen IP-Adressen.

-

Überprüfen Sie regelmäßig die Firewall-Regeln: Ihre Netzwerk- und Firewall-Regeln befinden sich in einem ständigen Zustand der Entwicklung. Sie fügen neue Benutzer und Geräte zu Ihrem Netzwerk hinzu. Diese Personen und Geräte greifen auf neue Anwendungen und Dienste zu. Auch Anwendungen und Geräte, die früher einen erheblichen Teil des Netzwerkverkehrs ausmachten, können im Laufe der Zeit viel weniger verbreitet werden.

All diese Änderungen können die Hinzufügung neuer Firewall-Regeln oder die Löschung redundanter Firewall-Regeln erfordern. Jedoch sind Ihre Firewalls für eine reaktive Strategie unerlässlich. Es wird empfohlen, ein regelmäßiges Firewall-Audit Programm einzurichten, damit proaktive Änderungen vorgenommen werden können.

-

Entfernen Sie redundante oder inkompatible Firewall-Regeln: Wenn Sie Ihre Dokumentation aktualisieren und Ihre Liste der Firewall-Regeln überprüfen, stellen Sie möglicherweise fest, dass zahlreiche Regeln die gleiche Funktion erfüllen. Daher ist es möglich, Ihr Netzwerk zu beschleunigen, indem Sie mehrere ineffektive Regeln löschen oder zusammenführen.

Ähnlich könnten Sie feststellen, dass einige Ihrer Regeln nie durchgesetzt werden, da keiner Ihrer Datenströme die genauen Anforderungen der Regeln erfüllt. Überlegen Sie erneut, ob die Regelung notwendig ist. Wenn nicht, könnte das Entfernen zu Leistungssteigerungen führen.

-

Überprüfen Sie das Firewall-Protokoll: Jede Firewall verfügt über integrierte Berichtsfunktionen, die Informationen über Ihren Datenverkehr liefern. Eine weitere Empfehlung für Firewalls ist, diese Protokolle regelmäßig auf Änderungen oder Anomalien zu analysieren, die darauf hindeuten könnten, dass Ihre Firewall-Einstellungen angepasst werden müssen.

Diese Protokolldaten werden eine wesentliche Ressource sein, um festzustellen, welche Firewall-Regeln am häufigsten und welche am seltensten verwendet werden. Beide Arten von Daten sind notwendig, um eine Firewall zu verbessern.

Protokolldaten können helfen, Verkehrs-"Fehlalarme" zu erkennen, die Sicherheitsmaßnahmen nicht aktivieren sollten, es aber tun. Ändern Sie die Regeln Ihrer Firewall, um diese Fehlalarme zu reduzieren und den Endbenutzerservice zu verbessern.

-

Ports, die Sie blockieren sollten: Für Personen, die eine Liste von zu sperrenden Ports suchen, empfiehlt das SANS Institute, mindestens den ausgehenden Verkehr auf den folgenden Ports zu blockieren:

Einfaches Dateiübertragungsprotokoll MS RPC TCP, UDP Port 135 NetBIOS/IP TCP, UDP Ports 137-139 SMB/IP TCP, Port 445 (TFTP) UDP-Port 69 Protokollsystem Einfaches Netzwerk-Management-Protokoll (SNMP) (SNMP) Internet Relay Chat UDP-Ports 161-162 (IRC) TCP-Portnummern 6660-6669

Wir geben Beispiele für riskante Firewall-Regeln sowie einige empfohlene Alternativen, die bei der Gestaltung von Firewall-Regeln berücksichtigt werden sollten:

permit ip any any: Erlaubt allen Verkehr von jeder Quelle zu jedem Ziel auf jedem Port. Dies ist die schlechteste Zugriffssteuerungsregel, die möglich ist. Es widerspricht sowohl der Sicherheitsidee, den Datenverkehr standardmäßig abzulehnen, als auch dem Prinzip der geringsten Privilegien. Der Zielport muss immer angegeben werden, und die Ziel-IP-Adresse sollte nach Möglichkeit enthalten sein. Es sei denn, die Anwendung ist darauf ausgelegt, Internet-Clients zu akzeptieren, wie ein Webserver, muss die Quell-IP-Adresse angegeben werden. Eine geeignete Regel wärepermit tcp any WEB-SERVER1 http.permit ip any WEB-SERVER1 any: Erlaubt jeglichem Verkehr von jeder Quelle den Zugriff auf einen Webserver. Nur bestimmte Ports sollten erlaubt sein; für einen Webserver sollten die Ports 80 (HTTP) und 443 (HTTPS) erlaubt sein. (HTTPS). Andernfalls ist die Verwaltung des Servers anfällig. Eine geeignete Regel wärepermit ip any WEB-SERVER1 http.permit tcp any WEB-SERVER1 3389: Ermöglicht RDP-Zugriff auf den Webserver von jeder Quelle. Den Zugriff auf Ihre Verwaltungsports für jedermann zu erlauben, ist eine riskante Angewohnheit. Geben Sie an, wer auf die Serveradministration zugreifen darf. Die optimale Regel wäre Erlaube tcp 11.22.33.44 WEB-SERVER1 3389, wobei 11.22.33.44 die Internet-IP-Adresse des PCs des Administrators ist.DB-SERVER1 3306: Ermöglicht den Zugriff auf die MySQL-Datenbank von jeder Quelle. Setzen Sie Datenbankserver niemals dem gesamten Internet aus. Geben Sie die tatsächliche Quell-IP-Adresse an, wenn Sie möchten, dass Datenbankabfragen über das Internet ausgeführt werden. Erlaube tcp 11.11.33.33 DB-SERVER1 3306 ist eine empfohlene Regel. (where 11.11.33.33 is the IP address of the host on the Internet that needs access to the database). Eine empfohlene Praxis wäre es, den Datenbankverkehr über ein VPN anstatt über das öffentliche Internet im Klartext zu leiten.