Was ist eine Proxy-Firewall und wie funktioniert sie?

Mit einfachen Worten ist ein Proxy etwas, dem die Erlaubnis erteilt wurde, im Namen eines anderen zu handeln. Ähnlich sind Proxys im Netzwerk Geräte, die die Berechtigung erhalten haben, im Namen eines Clients in einer Netzwerkverbindung auf einen Server zuzugreifen.

Ein Proxy-Server oder eine Proxy-Firewall verbindet sich beispielsweise im Auftrag einer internen Person mit einer Webseite oder einem anderen Dienst. Reverse-Proxys verbinden externe Clients mit unternehmenseigenen Ressourcen, wie zum Beispiel die Verbindung von externen Nutzern mit einer Intranet-Webseite und einem administrativen Datei- und E-Mail-Server über ein Unternehmens-Webportal.

Die im Netzwerk zirkulierenden Daten werden von einem Gateway-Proxy kontrolliert, der die Sicherheit gewährleistet. Um das System sicher und frei von Angreifern und Malware zu halten, analysieren, speichern, protokollieren und verwalten Firewall-Proxy-Server die Anfragen, die von einem Benutzer ausgehen. Da die Proxy-Firewall ihre eigene IP-Adresse hat, verbindet sich das Netzwerksystem niemals direkt mit dem Internet. Es ist auch als Anwendungsfirewall bekannt, weil es die Kommunikation auf Anwendungsebene analysiert.

Wie funktionieren Proxy-Firewalls?

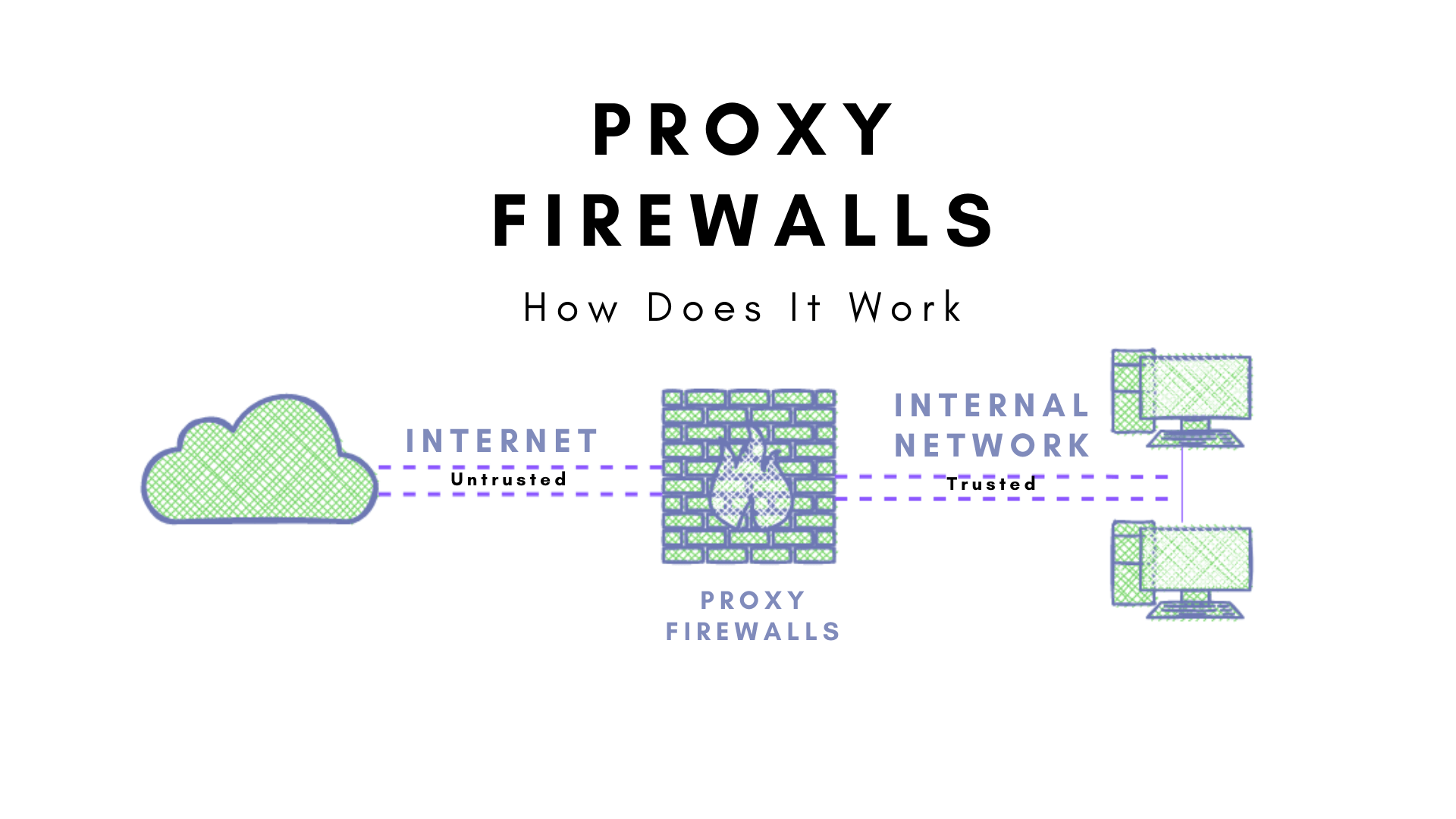

Die Proxy-Firewall dient als Brücke zwischen einem sicheren lokalen Netzwerk und dem öffentlichen Internet. Wenn interne Netzwerkgeräte auf das Internet zugreifen möchten, müssen sie zuerst mit dem Proxy-Gateway interagieren. Der Proxy hingegen überträgt Daten vom lokalen Netzwerk ins Internet, empfängt Informationen von der Datenbank und liefert sie zurück ins lokale Netzwerk. Die Proxy-Firewall schützt das interne System vor Eindringlingen aus dem externen Netzwerk und verbietet direkte Verbindungen zwischen dem lokalen Netzwerk und dem Internet.

Der Proxy-Firewall, wie bereits erwähnt, verwendet paketfilternde Proxy-Server, um relevante Informationen auf der Anwendungsschicht zu sammeln. Proxy-Server konstruieren und führen Prozesse im Netzwerk aus, die den Betrieb einer Ressource auf dem Endgerät simulieren.

Abbildung 1. Wie funktionieren Proxy-Firewalls?

Viele Protokolle existieren auf der Anwendungsschicht, wie HTTP (Hypertext Transfer Protocol) (Methode zum Übertragen und Empfangen von Webseiten) und SMTP (Simple Mail Transfer Protocol). (protocol for email messages on the internet). Ein Web-Proxy-Server ist zum Beispiel eine Funktion, die den Betrieb eines HTTP-Dienstes simuliert. Der FTP-Proxy-Server funktioniert auf die gleiche Weise wie die FTP-Dienste.

Proxy-Server verwandeln Zwei-Parteien-Sitzungen in Vier-Parteien-Sitzungen, um direkte Kommunikation zwischen internen und unzuverlässigen externen Netzwerken zu vermeiden. Das interne Netzwerk sendet dann eine Anfrage an Server, die von einem Proxy-Server auf der Client-Seite an einen Proxy-Server auf der Internet-Server-Seite weitergeleitet wird, der sie schließlich an das externe Netzwerk sendet. Proxy-Firewalls bieten dies als Grundlage für die gesamte Netzwerksicherheit.

Was sind Beispiele für die Funktionsweise einer Proxy-Firewall?

Da Informationspakete nicht durch ein Proxy-Gateway fließen, im Gegensatz zu anderen Arten von Firewalls, bietet es erhöhte Sicherheit. Stattdessen dient der Proxy als Zwischenschicht: Computer können mit dem Proxy verbunden werden, der dann als Antwort auf die Anfrage eine neue Kommunikationsverbindung herstellt und somit als Spiegelung der Datenübertragung fungiert. Dies eliminiert direkte Verbindungen und Paketübertragungen zwischen den beiden Seiten der Firewall, wodurch es Hackern erschwert wird, die Adresse des Netzwerks anhand der Paketdaten zu bestimmen.

Ein Firewall-Proxy ermöglicht es Geräten in einem Netzwerk, sich mit dem Internet zu verbinden, wird jedoch am häufigsten verwendet, um die Systemsicherheit zu gewährleisten, indem der Inhalt, der das System betritt und verlässt, eingeschränkt wird. Um das Netzwerk sicher und frei von Angreifern und Malware zu halten, überprüfen, speichern, überwachen und verwalten Firewall-Proxy-Server die Anfragen, die von einem Benutzer ausgehen.

Proxy-Server sind Gateway-Programme, die verwendet werden, um Technologie- und Webverkehr über eine Barriere umzuleiten. Proxy-Server funktionieren, indem sie einen Link über einen Port auf dem Server ermöglichen. Es gibt normalerweise nur einen Computer mit einer dauerhaften Internetverbindung; zusätzliche Geräte greifen über diesen Computer auf das Internet zu, der als Gateway fungiert. Ein Proxy-Gateway nimmt eine Anfrage von einem Client innerhalb der Firewall entgegen und leitet sie an einen entfernten Computer auf der anderen Seite der Firewall weiter. Die Antwort des Servers wird stattdessen empfangen und an den Benutzer zurückgegeben.

Was sind die Merkmale von Proxy-Firewalls?

Die Hauptmerkmale von Proxy-Firewalls sind im Folgenden aufgeführt:

-

Webzugriffskontrolle: Die Webzugriffskontrolle ist eine Methode zur Durchsetzung von Sicherheitsvorschriften, indem der Zugriff auf Websites über die Verwendung von Proxy-Firewalls geregelt wird. Sie haben die Fähigkeit, den Datenfluss basierend auf URLs oder Inhaltskategorien zu blockieren oder zuzulassen, wodurch verhindert wird, dass Benutzer schädliche oder ungeeignete Websites besuchen und das Netzwerk vor Online-Gefahren geschützt wird.

-

Traffic-Caching: Traffic-Caching ist ein Prozess, bei dem Proxy-Firewalls die Leistung verbessern, indem sie Online-Material speichern. Dies ermöglicht einen schnelleren Zugriff auf häufig besuchte Webseiten. Caching minimiert die Menge der gesendeten Daten und erhöht die Geschwindigkeit, mit der Benutzeranfragen verarbeitet werden, was zu einem effizienteren Online-Surferlebnis führt.

-

Anwendungsschichtinspektion: Die Anwendungsschichtinspektion bezieht sich auf den Prozess der Untersuchung und Analyse der Datenpakete auf der Anwendungsschicht eines Netzwerkprotokolls, um Sicherheit und Compliance zu gewährleisten.Eine Proxy-Firewall analysiert Netzwerkdaten auf der Anwendungsschicht, um Anzeichen von bösartigem Verhalten zu erkennen. Durch die Überprüfung der Daten, die zu und von Apps transportiert werden, stellt es sicher, dass nur sichere und konforme Informationen erlaubt sind, wodurch das Netzwerk vor Angriffen auf Anwendungsebene geschützt wird.

Wie werden Proxy-Firewalls verwendet?

Proxy-Firewalls bieten eine gründliche Sicherheitsbewertung auf Prozedurebene für die Netzwerke, die sie verwalten. Sie können viel bessere Sicherheitsempfehlungen auf Anwendungsebene geben als Lösungen, die ausschließlich auf Paket-Headern basieren.

Proxy-Firewalls verschleiern die Architektur des inneren geschützten Netzwerks. Proxy-Dienste verhindern den direkten Kontakt zwischen entfernten Servern und lokalen Geräten, daher werden private IP-Adressen vor der Außenwelt verborgen. Obwohl Methoden der Netzwerkadressübersetzung (NAT) dafür verwendet werden können, tun dies Proxy-Firewalls standardmäßig.

Da Hacker keine von ihren Zielcomputern erzeugten Übertragungen erhalten, ist die Netzwerkerkennung erheblich schwieriger. Die Überwachung eingehender Paketdaten von Adressen kann Hackern häufig umfangreiche Kenntnisse über die Kategorien physischer Hosts auf einem System verschaffen. Ein Hacker kann herausfinden, welches Betriebssystem auf einem Server läuft, indem er sich ansieht, wie das Systemmanagement Daten wie den Time to Live (TTL)-Parameter, die Fenstergröße und die TCP-Einstellungen konfiguriert. Der Hacker verwendet diesen Ansatz, der als Fingerprinting bezeichnet wird, um herauszufinden, welche Art von Angriffen gegen die Client-Anwendung angewendet werden sollen. Da der Computer des Angreifers keine von der Host-Software erzeugten Informationspakete erhält, können Firewalls einen Großteil dieser Operation blockieren.

Wie umgeht man eine Proxy-Firewall?

Die Verbindung zu einem Proxy-Server und die Anpassung der Proxy-Einstellungen Ihres Internetbrowsers ist eine häufige Strategie, die viele neue Benutzer anwenden, um Proxys oder Firewalls zu umgehen. Das Auffinden eines Proxy-Servers ist schwierig, insbesondere wenn die Listen der eingeschränkten Websites von Unternehmen regelmäßig überarbeitet werden.

Kostenlose Proxy-Server sind nicht immer das, was sie zu sein scheinen. Der Host des Servers kann Ihren Browserverlauf sehen, der unverschlüsselt und weniger sicher ist als die Verwendung eines VPN. Ihre Informationen können dann an Werbetreibende und andere relevante Personen verkauft werden.

Oft müssen Sie den Proxy-Server für Ihre Anforderungen umgehen. Sie müssen ein virtuelles privates Netzwerk einrichten, um darauf zuzugreifen. Darüber hinaus fungieren Proxy-Server als Vermittler zwischen dem Angreifer und dem Opfer sowie den Anbietern, um ein geheimes Ökosystem zu schaffen.

Sie können vermeiden, auf eine Webseite geleitet zu werden, die Sie nicht sehen möchten, indem Sie ein VPN verwenden, das Proxy-Server und Firewalls umgeht. Jeder, der ein offenes WLAN-Netzwerk oder eine andere Verbindung nutzt, mit der er vertraut ist, ist ebenfalls auf diese Weise geschützt.

Sie können einen Proxy-Server in einem Local Area Network (LAN) umgehen, indem Sie die Einstellungen Ihres Webbrowsers ändern. Die Verwendung eines Proxy-Servers kann gegen die Unternehmensrichtlinien verstoßen oder verhindern, dass Sie auf bestimmten Systemen eine Verbindung zum Internet herstellen können. Stellen Sie sicher, dass Ihr lokales Netzwerk korrekt konfiguriert und verwaltet ist.

Wie überprüft man die Proxy-Firewall-Einstellungen?

Browser würden in den meisten Fällen die Standardkonfigurationen akzeptieren, die auf dem Computer eingerichtet sind. Jedoch bietet jeder Browser einen Abschnitt, in dem Sie die Konfigurationseinstellungen ändern können.

Hier ist, wie man die Proxy-Firewall-Einstellung des Computers überprüft, die die Standardkonfiguration für Browser und andere Dienste ist, die die Proxy-Konfiguration verwenden.

Überprüfen der Proxy-Einstellungen unter Windows 10

Sie können die Proxy-Einstellungen in Windows 10 überprüfen, indem Sie die folgenden Schritte ausführen:

-

Zuerst klicken Sie auf das Start-Menü und gehen Sie zu den Einstellungen.

-

Wählen Sie die Option Network & Internet aus dem Menü Settings.

-

Klicken Sie im linken Bereich des Network & Internet-Optionsmenüs auf die Proxy-Option.

-

Hier sind die Proxy-Einstellungen.

Hier ist eine weitere Möglichkeit, die Proxy-Einstellungen in allen Windows-Betriebssystemen zu finden:

-

Gehen Sie zur Control Panel.

-

Finden Sie die Internet Options und öffnen Sie das Menü.

-

Gehen Sie im Dialogfeld der Internetoptionen zum Menü Connections und klicken Sie auf LAN Settings.

-

Hier sind die Einstellungen für Standardproxies für Firewalls und andere Dienste.

Überprüfen der Proxy-Einstellungen auf macOS

Sie können die Proxy-Einstellungen auf macOS überprüfen, indem Sie die folgenden Schritte ausführen:

-

Öffnen Sie System Preferences und gehen Sie zum Menü Network.

-

Wählen Sie eine vorhandene Netzwerkverbindung aus dem linken Menü aus. Es ist wichtig zu beachten, dass mehrere Netzwerk-Konfigurationen separate Proxy-Einstellungen erfordern können.

-

Unten rechts wählen Sie die Option Advanced.

-

Hier ist eine Auswahl von Proxy-Protokollen, die Sie konfigurieren können, wenn Sie zum Tab Proxies gehen.

Überprüfen der Proxy-Einstellungen unter Linux

Der Speicherort der Proxy-Einstellungen in Linux wird durch die verwendete Distribution bestimmt. Für die meisten Benutzer wäre das Verfahren für alle anderen Distributionen dasselbe. So überprüfen Sie die Proxy-Firewall-Einstellungen auf Ubuntu:

-

Vom Launcher aus gehen Sie zu System Settings und navigieren Sie zu Hardware.

-

Wählen Sie die Option Network.

-

Klicken Sie auf Network Proxy, um die Einstellungen für die Proxy-Firewall zu erhalten.

Was sind die Vorteile von Proxy-Firewalls?

Immer wenn ein System keinen Proxy-Server hat, haben die Benutzer und die Website eine direkte Verbindung. Infolgedessen wird die Anfrage eines Clients an eine bestimmte Website direkt an den Host gesendet. Der Server antwortet dann direkt an den Benutzer. Infolgedessen gibt es keine Informationsfilterung oder Sicherheitsbarriere zwischen dem Benutzer und dem Server. Darüber hinaus sind die zwischen dem Server und dem Gerät gesendeten Daten nicht verschlüsselt. Hier sind einige Vorteile von Proxy-Firewalls:

- Proxy-Firewalls gewährleisten Anonymität: Proxy wurde größtenteils verwendet, um IP-Adressen zu maskieren. Jeder Kriminelle, der versucht, auf ein Computersystem zuzugreifen, wird dies nicht können. Benutzer werden sich beim Versuch, in Ihr System einzudringen, anstelle der ursprünglichen IP-Adresse in das Gateway einloggen. Darüber hinaus werden Websites, da Ihre ursprüngliche IP-Adresse maskiert ist, Sie nicht zurückverfolgen können. Ein Gateway kann dem Benutzer auf diese Weise Vertraulichkeit bieten.

- Schützt vor Sicherheitsbedrohungen: Beim Surfen im Internet besteht eine hohe Wahrscheinlichkeit, dass Sie auf schädliche Webseiten stoßen. Wenn jemand eine solche Seite besucht, wird Malware den Computer infizieren und unwiderruflich zerstören. Cyberkriminelle haben auch eine Reihe betrügerischer Webseiten eingerichtet. Indem Sie auf eine von ihnen zugreifen, setzen Sie alle persönlich identifizierbaren Informationen in Gefahr. Wenn Sie einen Proxy verwenden, sendet der Computer keine direkten Anfragen an diese Websites. Das Proxy-Ende wird immer dem Risiko ausgesetzt sein, das von solchen Websites ausgeht. Dies stellt sicher, dass Ihr System so umfassend wie möglich geschützt ist.

- Proxy-Firewalls können die Leistung verbessern: Viele Proxys bieten Cache-Funktionen, die einige Daten im Netzwerk speichern und schnell liefern, wenn der Benutzer die Daten anfordert. Einige der Proxys verwenden Cache-Daten. Wenn ein Benutzer eine Webseite aufruft, verwenden diese Proxys den Cache-Speicher, um viele wichtige Informationen zu speichern. Infolgedessen wird der Inhalt besser funktionieren, wenn ein Benutzer die gleiche Website erneut besucht. Dennoch kann dies nur funktionieren, wenn die Proxys die erforderlichen Inhalte des Webseiten-Caches enthalten. Stattdessen muss es den entfernten Server danach fragen.

- Eingeschränkte Website entsperren: Aufgrund von Gesetzen zum geistigen Eigentum beschränken einige Online-Unternehmen Materialien auf bestimmte Standorte. Jeder, der außerhalb der angegebenen Gebiete wohnt, wird solche Materialien nicht einsehen können. Sie können auf solche standortbeschränkten Seiten von überall zugreifen, da Ihre Internetadresse mithilfe eines Proxys verschleiert wird. Bestimmte Webseiten unterliegen ebenfalls Einschränkungen, die von einigen Internetdienstanbietern und Institutionen auferlegt werden. Der Proxy kann auch verwendet werden, um diese Einschränkungen zu umgehen.

Was sind die Nachteile von Proxy-Firewalls?

Ein Proxy-Server bringt neben seinen vielen Vorteilen auch einige Nachteile mit sich. Verwenden Sie keinen Proxy-Server, nur weil es alle anderen tun oder weil jemand darum gebeten hat. Beim Auswählen eines Proxy-Servers müssen Sie vorsichtig sein, da bestimmte Nachteile damit verbunden sind.

- Verfolgung und Bedrohung durch Datenkompromittierung: Die Cache-Daten der Proxys können alle Ihre privaten Details, sogar Anmeldeinformationen, speichern. Wenn jemand von außen Personen sammelt, wird dies kein Problem sein. Dennoch ist es möglich, dass das Problem vom Proxy ausgeht. Es besteht die Gefahr, dass das Personal, das über den Proxy arbeitet, diese Details falsch handhabt. Daher wird immer empfohlen, einen Proxy von einem seriösen Netzwerkbetreiber zu kaufen.

- Verschlüsselungs-Komplexität: Selbst die meisten Proxy-Anbieter bieten eine Art von Privatsphäre, viele sichern jedoch Ihre Kommunikation nicht. Die Mehrheit der Anbieter verschlüsselt lediglich die Daten, die über ihre Systeme fließen, mit einem SSL-Zertifikat. Dennoch können Hacker jetzt SSL-Stripping verwenden, um solche Sitzungen zu entschlüsseln, daher ist dies nicht ausreichend. Selbst wenn das HTTPS-Protokoll der Website auf der Seite sichtbar ist, sind Ihre Daten möglicherweise nicht so sicher, wenn sie über den Proxy-Server übertragen werden. Erwägen Sie, einen Proxy-Server zu verwenden, der alle Datenübertragungen schützt.

- Ein Proxy-Server kann teuer sein: Der Einsatz und Betrieb eines Proxy-Servers kann teuer sein. Auch wenn große Unternehmen diese Kosten problemlos tragen können, werden kleine Unternehmen dies nicht können. Abgesehen von der Einrichtung gibt es noch mehrere andere Kosten zu berücksichtigen.

- Die Konfigurationen eines Proxys können ziemlich schwierig sein: Die Proxy-Konfigurationen sind vorprogrammiert, um ein bestimmtes Ziel zu erreichen. Infolgedessen sollte eine gewisse Verarbeitung durchgeführt werden, um die anderen Anforderungen zu erfüllen. Andererseits kann die Einrichtung eines Proxys ziemlich herausfordernd sein. Es muss so konstruiert sein, dass keine Ports offen bleiben, die Hackern den Zugriff auf Ihre vertraulichen Daten ermöglichen.

Was ist der Unterschied zwischen einem traditionellen Filter und einer Proxy-Firewall

Unternehmen können Proxys und Paketfilter-Gateways verwenden, um den Zugriff auf ihre Systeme zu verbieten und einzuschränken. Beide liegen zwischen Computern und Systemen und bieten unterschiedliche Sicherheitsstufen, aber es gibt einen wesentlichen Unterschied zwischen einem traditionellen Filter und einer Proxy-Firewall.

Eine Proxy-Firewall ist ein Vermittler, der als Verbindungspunkt zwischen dem Computer einer Person und dem Internet fungiert. Es akzeptiert und leitet Verbindungsanfragen weiter, bevor es die benötigten Daten bereitstellt. Ein Proxy-Server verbirgt die Internetadresse eines Benutzers vor anderen Benutzern, indem er ein unsichtbares Netzwerk anstelle der tatsächlichen Internetprotokoll (IP)-Adresse des Geräts verwendet. Die Proxy-Firewall bietet auch Caches, die die vorherigen Online-Suchen der Benutzer speichern, um die Serverlast zu reduzieren und die Geschwindigkeit zu verbessern.

Eine traditionelle Filter-Firewall ist eine Software, die vor unbefugtem Zugriff schützt. Das Netzwerkgerät befindet sich in der Mitte von zwei Systemen und erzwingt Autorisierungsbeschränkungen auf beiden. Datenpakete passieren die Firewall, die entscheidet, ob sie in das Netzwerk eintreten dürfen oder nicht. Eine Firewall ist ein Gerät, das auf der Netzwerkschicht des OSI-Konzepts arbeitet und Daten vor deren Sendung verschlüsselt.

Was ist der Unterschied zwischen einem Paketfilter und einer Proxy-Firewall?

Packet-Filter-Firewall überprüft nur den spezifischen Port und die IP-Adresse, bevor Übertragungen ignoriert werden; jedoch analysiert der Proxy jedes Paket und bewertet die Nutzlast auf verbotene Inhalte.

Im Laufe der Zeit hat sich die Paketfilterung verbessert und sie effizienter gemacht. Früher hätte ein Paketfilter bereits eine Anfrage für Internetverkehr erkannt und sie erlaubt, ohne zu wissen, dass das Paket gefährlich war, während ein Proxy die Nutzlast als schädlich erkannt und verhindert hätte, dass sie jemals in Ihr System gelangt.

Um Ihr Netzwerk zu analysieren und Entscheidungen zu treffen, benötigt ein Proxy zusätzliche Verarbeitungsressourcen. Proxys werden in einer Vielzahl von Verkehrsarten verwendet, einschließlich Hypertext Transfer Protocol (HTTP), Simple Mail Transfer Protocol (SMTP), Post Office Protocol (POP) und File Transfer Protocol.

Zusammen mit einer Firewall erfordern Paketfilter weniger ressourcenintensive Speicherkapazität. SSL-Zertifikat und VPN sind nicht die Arten von Verkehr, die ein Proxy typischerweise untersucht, und er würde Verluste erleiden, wenn er versuchen würde, in die Nutzlast zu schauen.

Was ist der Unterschied zwischen Stateful Firewall und Proxy Firewall?

Eine zustandsbehaftete Firewall überwacht den Zustand der aktuellen Kommunikationsnetzwerke. Bei der Verarbeitung von Datenpaketen überwacht eine zustandsbehaftete Firewall kontinuierlich die Qualität der Kommunikationsnetzwerke. Diese Firewalls sind in der Lage, den Datenverkehr von Anfang bis Ende zu überwachen. Stateful-Firewalls sind sich des Kommunikationsflusses bewusst und können IP-Sicherheitsdienste wie Tunneling oder Verschlüsselung durchführen. Solche Firewalls sind schneller und arbeiten besser bei hohem Datenverkehr, und sie sind besser in der Lage, unerwünschte oder gefälschte Kommunikationen zu erkennen.

Stateful firewalls use a state table to draw comparisons transmissions to prior transmissions. Zustandsorientierte Firewalls sind viel zuverlässiger als Paketfilter, obwohl sie träge sind.

Während die Pakete inspiziert werden und wenn sie den Regeln der Firewall entsprechen, dürfen sie passieren. Datenpakete, die von dieser Firewall akzeptiert wurden, dürfen sich im gesamten Netzwerk bewegen.

Anwendungs-Proxy-Firewalls gehen einen Schritt weiter als Stateful-Inspection-Firewalls, indem sie keine Kommunikation direkt über geschützte Umgebungen zulassen. Alternativ stellt die Firewall eine Proxy-Verbindung im Zielnetzwerk her, über die der Datenverkehr geleitet wird.

Was ist der Unterschied zwischen Proxy und Next-Generation-Firewall?

Eine Next-Generation-Firewall (NGFW) verwendet die Kombination einer typischen Firewall mit erweiterten Funktionen wie Angriffserkennung, Webfilterung, Antivirus/Antimalware, Identifikationsüberwachung, zeitbasierten Aktionen und standortbasierten Diensten.

Das bedeutendste Merkmal einer NGFW ist, dass sie Anwendungsbewusstsein bietet. Eine typische Firewall verlässt sich ausschließlich auf Merkmale der Netzwerkschicht, um Anwendungen zu identifizieren und zu regulieren, aber dies ist unzureichender Nachweis. Um ein Programm zu erkennen, sucht eine NGFW nach abweichenden Daten in den Paket-Headern und sogar innerhalb der Informationen selbst und kann so programmiert werden, dass sie nach bestimmten Sonderzeichen (Schlüsselwörtern oder Sätzen) im Nachrichteninhalt sucht. Es trifft dann situative Entscheidungen auf Anwendungsservern, um das Netzwerk zu sichern, wobei es oft interne Kunden sind, die das System verlassen.

Anders als der Übergang von herkömmlichen Firewalls zu NGFW ist es jedoch für ein WAN-Design unerlässlich, das versteht, wie das Web zum neuen Geschäftssystem wird und wie das Informationszentrum der Masse in die Cloud migriert ist. Benutzer können keine Perimeter-Taktiken verwenden, die früher in der heutigen Umgebung funktionierten.

Da die meisten Firewalls auf Streams basieren, erfordert die Durchsetzung von Richtlinien eine bestimmte Anzahl von Paketen, wodurch Anweisungen, Informationen und sogar schädliche Payloads wie durch ein Sieb hindurchgelassen werden, bevor eine Reaktion erfolgen kann. Das Proxy-Design verhindert, dass Pakete durchdringen, und unser System kann auch unbekannte Dokumente zur Überprüfung aufbewahren und isolieren, wodurch die tägliche Flut von Malware, die von Hackern geliefert wird, eingedämmt wird. Ohne angemessene Inspektion können geschickte Angreifer "low and slow" Übertragungsfehler oder mangelnde Sicherheit ausnutzen, um erheblichen Schaden anzurichten.