Was sollte bei der Auswahl einer Firewall berücksichtigt werden?

In seiner grundlegendsten Form dient eine Firewall als die primäre Sicherheitsbarriere Ihres Netzwerks für sowohl eingehenden als auch ausgehenden Datenverkehr. Firewalls schützen Ihr System vor Cyber-Bedrohungen, indem sie eine Reihe wichtiger IT-Sicherheitsfunktionen bereitstellen. Sie erreichen dies, indem sie den Datenverkehr, der Ihr Netzwerk verlässt oder betritt, scannen und bewerten, ob er sicher ist, basierend auf vordefinierten Definitionen.

Firewalls sind unerlässlich, um Netzwerke und Daten sowohl gegen interne als auch externe Angriffe zu verteidigen. Sie sind virtuelle Tore, die Netzwerke vom Internet trennen, den Datenverkehr filtern, den Zugang zu internen Netzwerken einschränken und Gefahren verhindern. Ohne eine effiziente Firewall kann ein Netzwerk anfällig für Sicherheitsverletzungen und andere Online-Angriffe sein, was Ihr Unternehmen nicht nur Geld, sondern auch Kunden kosten könnte.

Das Problem besteht darin, herauszufinden, wie viel Sicherheit Sie benötigen. Ist es notwendig, eine Firewall zu Hause zu haben? Ja. Wenn Sie keine Firewall verwenden, könnten Sie sich anfällig dafür machen, dass jede Verbindung in Ihr Heimnetzwerk gelangt. Sie könnten drohende Gefahren nicht erkennen, weil Sie sie nicht bemerken würden. Aufgrund dieses offenen Zugangs könnten Ihre Geräte und persönlichen Informationen anfällig für Hackerangriffe und missbräuchliche Verwendung aus schädlichen Gründen sein. Diese Eindringlinge könnten Dinge tun wie die Kontrolle über Ihren Computer oder Ihr Netzwerk übernehmen, Ihre Daten löschen oder Ihre persönlichen Informationen nutzen, um Identitätsdiebstahl und andere Arten von Online-Kriminalität zu begehen.

Der optimale Typ von Firewall für Unternehmen wird durch ihre Anforderungen bestimmt. Wenn Sie ein kleines Unternehmen führen und nicht viele sensible Daten verarbeiten, könnte eine grundlegende Lösung die einfachste und kostengünstigste Option sein. Größere Unternehmen hingegen benötigen möglicherweise den erweiterten Schutz, den Firewalls in Verbindung mit Unified Threat Management (UTM)-Systemen bieten. Ein Load Balancer würde Unternehmen, die Websites hosten, sicherlich unterstützen, indem er sicherstellt, dass ihre Server geschützt sind (neben ihrer internen Netzwerk-Firewall).

Die Gefahren der Nichtnutzung einer Firewall:

- Du akzeptierst jede Verbindung in dein Netzwerk von jedem, wenn du keine Firewall hast. Sie wären nicht in der Lage, drohende Gefahren zu erkennen, weil Sie sie nicht bemerken würden. Infolgedessen könnten böswillige Personen möglicherweise Zugriff auf Ihre Geräte erhalten.

- Ohne eine Firewall könnten Ihre Geräte anfällig sein, was es jemandem ermöglichen würde, die Kontrolle über Ihren Computer oder Ihr Netzwerk zu übernehmen. Ihre Daten könnten von Cyberkriminellen gelöscht werden. Sie könnten es auch nutzen, um Identitäten zu stehlen oder finanzielle Verbrechen zu begehen.

- Angreifer könnten Ihr Netzwerk lahmlegen, wenn Sie keine Firewall installiert haben. Es kann eine erhebliche Menge an Zeit und Geld kosten, es wieder zum Laufen zu bringen und zu versuchen, Ihre gespeicherten Daten wiederherzustellen.

- Firewalls sind ein wichtiger Aspekt der Sicherheitstechnologie, insbesondere wenn viele Arten von Firewalls zusammenarbeiten, um einen Schutzschild zu erzeugen. Firewalls können bei der Sicherung Ihres Netzwerks, Computers und Ihrer Daten helfen.

Firewalls sind sowohl als Software als auch als Hardware erhältlich. Jedes Format hat eine distincte, aber dennoch kritische Funktion. Eine Hardware-Firewall ist ein physisches Gerät, das zwischen Ihrem Netzwerk und Ihrem Gateway sitzt, ähnlich wie ein Breitband-Router. Eine Software-Firewall ist ein internes Programm, das mit den Portnummern und Programmen Ihres Computers arbeitet. Cloud-basierte Firewalls, oft bekannt als Firewall as a Service (FWaaS), sind ebenfalls verfügbar. Ein Vorteil von cloudbasierten Firewalls ist, dass sie mit Ihrem Unternehmen skalieren können und, wie Hardware-Firewalls, bei der Perimetersicherung effektiv sind.

Je nach Größe des Netzwerks, dem erforderlichen Schutzbedarf und basierend auf ihrer Struktur und Funktionsweise können Firewalls in verschiedene Gruppen eingeteilt werden.

- Eine virtuelle Firewall ist ein Gerät, das sowohl in privaten als auch in öffentlichen cloudbasierten Systemen verwendet werden kann. Diese Firewall bewertet und verwaltet den Internetverkehr sowohl über reale als auch über virtuelle Netzwerke.

- Eine Paketfilter-Firewall ist ein Netzwerkverkehrsmanagement-Tool, das es Ihnen ermöglicht, den Netzwerkverkehr je nach IP-Protokoll, IP-Adresse und Portnummer zu blockieren.

- Die Proxy-Firewall ist ein System, das Kommunikationen auf der Anwendungsschicht filtert, um die Sicherheit Ihres Netzwerks zu unterstützen. Es ist auch als Gateway-Firewall bekannt und ist sicherer, da es eingehenden Datenverkehr mithilfe von zustandsbehafteten und fortschrittlichen Paketinspektionstechnologien analysiert.

- Die zustandsbehaftete Firewall ist ein Gerät, das herkömmliche Firewall-Funktionen bietet und Verbindungen, die hergestellt wurden, nachverfolgt. Es verwendet Zustands-, Port- und Protokollfilter sowie vom Administrator definierte Regeln und Kontexte, um den Datenverkehr zu filtern. Dies umfasst das Mischen von Informationen aus vorherigen Verbindungen mit Paketen derselben Verbindung.

- Eine Unified Threat Management-Firewall kombiniert zustandsorientierten Schutz, Präventionssysteme und Antivirenfunktionen in einer einzigen Software. Unter dem UTM-Dach der Dienstleistungen können andere Dienste wie das Cloud-Management integriert werden.

- NGFW: Paketfilter- und zustandsbehaftete Inspektionsfirewalls sind weniger fortschrittlich als Next-Generation-Firewalls. Sie haben stärkere Sicherheitsstufen und untersuchen ein Paket in seiner Gesamtheit, anstatt es nur zu filtern. Dies umfasst nicht nur den Paketkopf, sondern auch den Inhalt und die Quelle des Pakets. NGFW kann komplexere und wachsende Sicherheitsprobleme wie fortschrittliche Malware stoppen.

Angesichts der zahlreichen auf dem Markt verfügbaren Alternativen könnte die Auswahl der richtigen Hardware-Firewall schwierig sein. Der Kompromiss zwischen Sicherheit und finanziellen Grenzen, mit unterschiedlichen Preispunkten und zunehmenden Cyberrisiken. Bei der Auswahl einer Firewall müssen Sie in der Lage sein, Richtlinien auf bestimmte Endbenutzer anzuwenden und den Zugriff auf die verwendeten Apps denjenigen zu gewähren, die ihn benötigen. Eine ausgeklügeltere Firewall kann alle Anwendungen des Netzwerks sowie persönliche Daten überwachen und kontrollieren. Indem nur genehmigte Apps verwendet werden, sollte die von Ihnen gewählte Firewall in der Lage sein, den Datenverkehr sowie Cybergefahren für das Netzwerk zu minimieren. Antivirus, Spam-Filterung, DPI (Deep Packet Inspection) und Anwendungsfilterung sind nur einige der Sicherheitsfunktionen, die in Firewalls integriert sein sollten. Preis und Budget sind wichtige Überlegungen für alle, ob Einzelpersonen oder Unternehmen. Die Kosten sollten wahrscheinlich die mit jeder Art von Cyberangriff verbundenen Kosten und den potenziellen Schaden, den er einem Unternehmen oder sogar einer Einzelperson zufügen kann, umfassen.

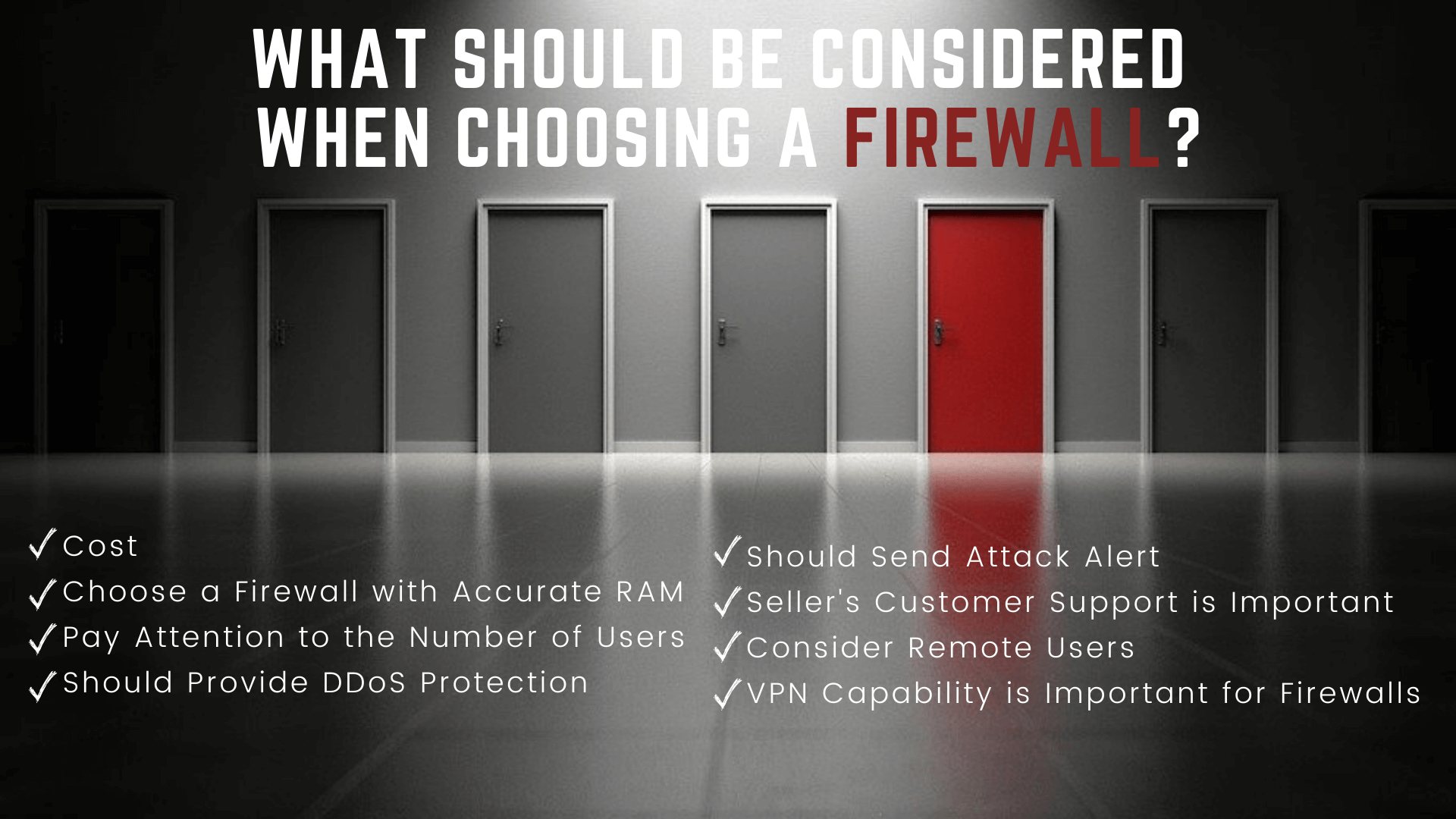

Wenn es um Netzwerksicherheit geht, sind Sie entweder sicher oder nicht; es gibt keinen Mittelweg. Daher muss bei Mobilität und drahtloser Kommunikation die Sicherheit im Vordergrund des Designs Ihrer drahtlosen Plattform stehen. Die Wahl der richtigen Firewall ist einer der wichtigsten Aspekte Ihres Sicherheitssystems. Hier sind einige wichtige Überlegungen, die Sie vor dem Kauf einer Firewall anstellen sollten, um Ihnen bei der Auswahl der richtigen Firewall zu helfen:

- Kosten

- Genauer Arbeitsspeicher (RAM)

- Anzahl der Benutzer

- DDoS-Schutz

- Angriffsbenachrichtigung

- Kundensupport des Verkäufers

- Remote-Benutzer

- VPN-Funktionalität

- Integration mit bestehender Sicherheitsinfrastruktur

- Benutzerfreundlichkeit der Verwaltung

Abbildung 1. Was sollte bei der Auswahl einer Firewall berücksichtigt werden?

Kosten

Wir gehen oft auf die Suche nach einer Lösung, während wir gleichzeitig ein Budget im Hinterkopf behalten. Die Idee ist, so viele Funktionen wie möglich für den geringsten Geldbetrag zu erhalten. Das Risiko kann viele Formen annehmen, aber eine Lösung zu haben, die nicht nur Ihr Unternehmen schützt, sondern Ihnen auch einen besseren Schlaf ermöglicht, weil Sie wissen, dass wichtige Daten und Ihr Netzwerk vor Angriffen geschützt sind, muss jede zusätzliche Vorauszahlung wert sein. Bitte beachten Sie, dass der Kauf der richtigen Firewall für Ihr Netzwerk eine Investition ist, die Ihnen viel Geld sparen kann, wenn sie kostspielige Datenverletzungen verhindert. In diesem Sinne kann sich eine Firewall von selbst amortisieren, daher sollte die Sicherheit nicht aus Gründen des Geldsparens beeinträchtigt werden. Eine Software-Firewall ist die kostengünstigste Wahl für Einzelbenutzer, aber wenn Sie mehr als ein paar Geräte in Ihrem Netzwerk haben, ist eine Hardware-Lösung in der Regel kostengünstiger. Wenn finanzielle Einschränkungen Sie daran hindern, die richtige Firewall-Lösung zu kaufen, sollten Sie eine Firewall-as-a-Service-Alternative in Betracht ziehen. Anstatt eine erhebliche Vorauszahlung zu leisten, zahlen Sie eine monatliche Gebühr, solange Sie den Dienst nutzen, wie bei anderen Software-as-a-Service-Modellen.

Präziser Arbeitsspeicher (RAM)

Wählen Sie eine Firewall mit präzisem Arbeitsspeicher (RAM). RAM ist ein integraler Bestandteil jedes Computersystems. RAM ermöglicht es Servern, Daten aus dem Speicher, auf den das Gerät zugreift, zu schreiben und abzurufen. Wenn jemand von der Computerserver-Speicher spricht, bezieht er sich meist auf den RAM der Maschine. Der Server kann mehr Elemente/Aktionen lesen, schreiben und ausführen, je mehr Speicher er hat. Es ist entscheidend, den richtigen RAM-Typ auszuwählen, da dies beeinflusst, wie gut das Netzwerk mit der Firewall interagiert. Es gibt zwei Arten von RAM, die man bei der Auswahl einer Firewall berücksichtigen sollte:

- DRAM (Dynamic Random Access Memory) ist der am häufigsten verwendete Speichertyp in Computern. Da es eine Begrenzung der Speicherkapazität gibt, muss DRAM regelmäßig aufgefrischt werden.

- SRAM (Static Random Access Memory) ist eine Art von Sekundärspeicher in Computern. Es muss nicht aktualisiert werden, und es ist viel einfacher, durch den Speicher zu zirkulieren. Wenn es nur wenige Benutzer gibt, reicht eine geringe Menge an DRAM aus. Für ein großes Unternehmen mit zahlreichen Mitarbeitern ist jedoch ein Speicher mit höherer Kapazität, wie SRAM, erforderlich. Die Wahl des richtigen RAM hat einen direkten Einfluss auf die Netzwerksicherheit des Unternehmens und kann helfen, zukünftige Probleme zu vermeiden.

Anzahl der Benutzer

Sie sollten wissen, wie viele Personen auf Ihre Firewall zugreifen werden und wie groß Sie erwarten, dass Ihr Unternehmen in naher Zukunft wachsen wird, bevor Sie eine Firewall auswählen. Dies wird Ihnen helfen, die Komplexität Ihres Firewall-Systems zu bestimmen.

Da die Landschaft jedes Unternehmens unterschiedlich ist, funktioniert das, was für das eine funktioniert, möglicherweise nicht für das andere. Der Umfang Ihres Unternehmens ist einer der wichtigsten Faktoren, die Sie beim Kauf einer Firewall berücksichtigen sollten. Unabhängig von der Größe Ihrer Organisation möchten Sie Ihre Systeme mit etwas Sicherem schützen. Eine SOHO (Small Office, Home Office) Firewall kann im Allgemeinen Unternehmen mit bis zu fünfzig Mitarbeitern unterstützen. In größeren Unternehmen kann es angemessen sein, in eine Unternehmensfirewall zu investieren.

Größe ist ein entscheidender Faktor, wenn Sie im nächsten Jahr schnell wachsen oder Ihren Firewall-Schutz zukunftssicher machen möchten. Ein Unternehmensnetzwerk wird Ihnen erheblich mehr Kontrolle über die Abläufe geben und verschiedene Geschäftsbereiche berücksichtigen. Ihr Finanzbereich wird beispielsweise ein anderes Sicherheitsumfeld benötigen als Ihr Lagerbereich. Mehrere Firewalls zwischen den Benutzern ermöglichen es Ihnen, verschiedene Bereiche des Unternehmens auf unterschiedliche Weise mit einer Unternehmensfirewall zu schützen.

Basierend auf dem Umfang und der Reichweite Ihres Unternehmens können Sie aus drei Arten von Firewalls wählen:

- Host-basierte Firewalls schützen einen einzelnen Computer und können nur auf Computer-zu-Computer-Basis mit anderen Computern kommunizieren. Jede einzelne Maschine würde ihre eigene hostbasierte Firewall benötigen. Sie sind einfach, kostengünstig und vielseitig, aber sie sind auch äußerst anfällig und bieten nur einen begrenzten Schutz gegen Cyber-Sicherheitsbedrohungen.

- Eine Netzwerk-Firewall ist darauf ausgelegt, mehrere Computer gleichzeitig zu schützen und ist viel schwieriger zu durchbrechen, da sie sich auf einem anderen System als der Host befindet. Es kann effektiv Malware und Viren daran hindern, Zugang zu erhalten, da bösartiger Datenverkehr das Netzwerk durchqueren muss, um den Host zu erreichen.

- Next-Generation-Firewalls sind für Unternehmen mit großen Netzwerken und zahlreichen Benutzern gedacht. Typischerweise verfügen sie über integrierte VPN-Routen, integrierte Hochverfügbarkeit und die fortschrittlichsten Reporting- und Überwachungssysteme. Sie sind bei weitem die kostspieligsten Optionen, bieten jedoch den besten Schutz.

Jetzt, da Sie die Größe Ihrer Firewall und die benötigten Funktionen identifiziert haben, müssen Sie auswählen, wie die Firewall implementiert werden soll. Die drei Haupttechniken der Firewall-Bereitstellung sind unten aufgeführt.

- Software-Firewalls werden normalerweise auf Laptops oder Computern mit geringer Netzwerknutzung installiert. Sie werden bekannte Malware, Trojaner, Viren und andere bösartige Anwendungen daran hindern, sich auszubreiten. Leider dürfen Datenpakete durchgelassen werden, bevor die Anwendung Ihren drahtlosen Router scannen kann. Bösartige Malware könnte sich zu diesem Zeitpunkt bereits auf Ihrem Computer befinden. Dies ist nicht die beste Antwort für ein Unternehmen, das sensible Informationen sichern muss.

- Hardware-Firewalls werden vor Ihrem Router installiert, um jedes Datenpaket zu überprüfen, das aus dem Internet kommt. Sie können "intelligente" Algorithmen verwenden, um große Datensätze zu analysieren und ungewöhnliches Verhalten zu entdecken, um unbekannte oder neue Infektionen und Malware zu finden und zu klassifizieren. Hardware-Firewalls als "Schlüsselfertig"-Systeme mit vorinstallierter Software, die nach der Einrichtung 24 Stunden am Tag, sieben Tage die Woche Sicherheit bieten können. Hardware-Firewalls haben zwei wesentliche Nachteile: Sie müssen regelmäßig aktualisiert werden, und wenn Sie mehr Bandbreite benötigen, müssen Sie Geld für neue Systeme und deren Installation ausgeben, was zeitaufwändig und teuer sein kann.

- Cloud-Firewalls sind eine Art Software-Hardware-Hybrid mit dem zusätzlichen Vorteil der kostengünstigen Wartung. Obwohl die Hardware in Ihrem Netzwerk bereitgestellt wird, wird die Firewall von den Cybersicherheitsspezialisten des Anbieters aus der Ferne betrieben. Alle Ihre Änderungen können automatisch außerhalb des Standorts durchgeführt werden, und Ihre Systeme können problemlos an die Bedürfnisse des wachsenden Unternehmens angepasst werden. Wenn Sie ein Mikrounternehmen besitzen (oder ein einzelner Mitarbeiter in Ihrem Unternehmen sind) und nicht viele sensible Daten verarbeiten, könnte eine grundlegende Lösung die einfachste und kostengünstigste Option sein (wie das kostenlose Firewall-Programm, das mit Ihrem Computer geliefert wird).

Größere Unternehmen hingegen benötigen möglicherweise den erweiterten Schutz, den Firewalls zusammen mit Unified Threat Management (UTM)-Systemen bieten. Ein Load Balancer würde Unternehmen, die Websites hosten, sicherlich unterstützen, indem er sicherstellt, dass ihre Server geschützt sind (neben ihrer internen Netzwerk-Firewall).

DDoS-Schutz

Ein Distributed Denial-of-Service (DDoS)-Angriff ist ein böswilliger Versuch, den regulären Verkehr eines gezielten Servers, Dienstes oder Netzwerks zu stören, indem das Ziel oder die umliegende Infrastruktur mit Internetverkehr überflutet wird.

DDoS-Angriffe sind erfolgreich, weil sie eine große Anzahl kompromittierter Computer als Quellen für den Angriffsverkehr nutzen. Computer und andere vernetzte Geräte sind Beispiele für ausgebeutete Maschinen. Ein DDoS-Angriff ist vergleichbar mit unerwarteten Staus, die die Straßen verstopfen und den regulären Verkehr daran hindern, sein Ziel zu erreichen.

DDoS-Angriffe werden über Netzwerke von Maschinen durchgeführt, die mit dem Internet verbunden sind. Diese Netzwerke bestehen aus mit Malware infizierten PCs und anderen Geräten, die von einem Angreifer aus der Ferne manipuliert werden können. Einzelne Geräte werden als Bots bezeichnet, während ein Botnetz eine Sammlung von Bots ist.

Angreifer fügen Botnetzen zunehmend mehr Malware hinzu, wodurch ihre Angriffe ernster und effektiver werden. DDoS-Angriffe können ohne Vorwarnung auftreten, sodass IT-Profis erst bemerken, dass sie angegriffen werden, wenn die Bandbreite und Leistung plötzlich sinken. Aber das Beste daran wäre, dass eine ihrer grundlegendsten Ebenen, Firewalls, bei der Erkennung und Abwehr von DDoS-Angriffen helfen können.

Bereits im ersten Quartal 2019 stiegen die gemeldeten Distributed Denial of Service (DDoS)-Angriffe um 200 Prozent. Darüber hinaus stiegen die DDoS-Angriffe, die Server mit Geschwindigkeiten von über 100 Gigabit pro Sekunde überlasten, in diesem Jahr um 967 Prozent, ohne Anzeichen einer Verlangsamung. Als Folge dieses besorgniserregenden Trends wird zunehmend Wert auf Firewalls mit spezialisierter DDoS-Architektur gelegt. Wenn Server plötzlich überlastet erscheinen, können Firewalls mit fortschrittlichen Firewall-Überwachungstools, die in die Router integriert sind, verbesserte Alarme auslösen und dann geeignete Abwehrmaßnahmen einleiten.

Sie werden eine effektivere Lösung zur Abwehr möglicherweise schädlicher Kommunikationen haben, wenn Sie diese mit zusätzlichen Diensten wie einem Intrusion Detection System kombinieren. Vor diesem Hintergrund ist es entscheidend, eine Firewall mit DDoS-Erkennungs- und -Präventionsfunktionen auszuwählen.

Angriffsalarm

Firewall-Regelalarme können verwendet werden, um Nachrichten zu erhalten, wenn bestimmte Formen von Malware versuchen, auf Systeme zuzugreifen. Es ist möglich, eine Warnung zu erhalten, wenn eine Regel gebrochen wird oder wenn unbefugte Datagramme empfangen werden, was es einfach macht, zu beobachten, welche Art von Verkehr durch Ihr System fließt.

Sicherheitsexperten könnten über schwerwiegende Erkennungsereignisse, die schnelles Handeln erfordern, nicht informiert sein, wenn sie keine Warnung erhalten, und diese Verzögerung könnte zu Datenverlust oder -kompromittierung führen. Die Firewall sendet eine Warnung an autorisierte Personen, die sie über die Indicators of Compromise (IOCs) informiert, die Echtzeitbenachrichtigungen erfordern. Als Signal für die Kritikalität des Ereignisses sollten diese Benachrichtigungen einen Schweregradindikator oder -code enthalten. Diese Zeichen zeigen an, ob ein Kompromiss eingetreten ist oder wahrscheinlich eintreten wird. Diese Benachrichtigungen werden als kritisch oder als primäre Sorge der Stufe 1 eingestuft, basierend auf dem dringenden Schema des Systems, da diese Situationen schnelle Aufmerksamkeit erfordern. Nur durch eine angemessene Granularität im Sicherheitsniveau können Sie eine ordnungsgemäße Alarmierung erhalten: Legen Sie eine Regel für jede Art von Alarm fest, die Sie wünschen. Wenn Sie die Alarmierung auf der Grundlage allgemeiner Richtlinien entwerfen, enden Sie mit vielen Alarmen, und kritische Informationen könnten im Durcheinander verloren gehen.

Warnungen können beispielsweise per Telefon, E-Mail oder SMS übermittelt werden. Entweder muss die Firewall den Alarm an eine Verwaltungsoberfläche übermitteln, die aktiv von autorisiertem Personal überwacht wird, oder sie muss eine Messaging-Funktion verwenden, um den Alarm direkt an ausgewähltes Personal weiterzuleiten.

Mit der Echtzeitwarnung können Sie schnell reagieren, indem Sie die Protokolle der Firewall- und Netzwerkaktivitäten überprüfen, um die Art des Angriffs auf Ihr Netzwerk zu bestimmen und eine gezielte Reaktion einzuleiten. Da Firewalls häufig eine der ersten Ebenen sind, die bösartigen Datenverkehr identifizieren, ist es sinnvoll, eine Firewall mit leistungsstarken Angriffserkennungsfunktionen wie dieser auszuwählen, um die schnellste Minderung zu erreichen. Das Alarmsystem erinnert Sie daran, Ihre Firewall- und Router-Protokolle zu überprüfen, was Ihnen helfen könnte, herauszufinden, wie ein Angriff durchgeführt wurde. Sie können einen Angriff schnell mit diesen Informationen und der richtigen Firewall verhindern, bevor er zu Ausfallzeiten und finanziellen Verlusten führt.

Kundenservice des Verkäufers

Firewalls sind kein Lebensrettungsring für jedes digitale Sicherheitsproblem, das Ihr Netzwerk nach dem Aufbau unberührbar macht.

Wenn es um Ihre Firewall geht, ist es entscheidend, dass Sie die richtige Unterstützung haben. Fehler bei der Installation und Einrichtung der Firewall können ernsthafte Probleme verursachen. Es sollte eine einfache Möglichkeit geben, den Anbieter zu kontaktieren, wenn Sie ein Problem haben oder sich über etwas im Zusammenhang mit Ihrer Firewall unsicher sind. Ein guter Anbieter wird Ihnen die Unterstützung und Ressourcen bieten, die Sie benötigen, um Ihr Netzwerk sicher zu halten.

Die Stärke und das Geschick des Kundenservice des Anbieters können alle Auswahlkriterien für Firewalls hervorragend beantworten. Ein professioneller Anbieter wird sich bemühen, Sie über den besten Ansatz zu beraten, von der richtigen Einrichtung und der Komplexität der Firewall bis hin zur Anleitung zu den Unternehmensrichtlinien. Dies garantiert nicht nur, dass Sie die richtige Einrichtung für Ihre Organisation haben, sondern gibt Ihnen auch die Gewissheit über Ihre Cybersicherheit und einen Anlaufpunkt, an den Sie sich wenden können, wenn Sie in Zukunft weitere Hilfe benötigen.

Firewalls spielen eine wichtige Rolle in Netzwerktopologien und Netzwerksicherheit. Nehmen Sie sich also etwas Zeit, um Ihre Alternativen zu recherchieren, die notwendigen Fragen zu stellen und zu bestimmen, welche Lösung am besten zu Ihrer Netzwerk-Infrastruktur und Ihren Sicherheitsanforderungen passt.

Remote-Nutzer

Homeoffice wird heutzutage immer häufiger, insbesondere in der IT-Branche. Menschen sollten in der Lage sein, sich zu verbinden und ihre Arbeit zu erledigen, egal ob sie von zu Hause, aus der Bibliothek, einem Coworking-Space oder sogar einem Café arbeiten. Mitarbeiter sollten in der Lage sein, ihr internes Netzwerk und ihre Apps von jedem Ort aus zu verbinden, insbesondere da immer mehr Unternehmen Remote-Arbeiter in jeder Branche ermöglichen.

Die Erlaubnis, dass Mitarbeiter remote auf das Netzwerk Ihres Unternehmens zugreifen, birgt hingegen Sicherheitsprobleme. Mitarbeiter arbeiten in einer Vielzahl ungeschützter Bereiche, wie zum Beispiel zu Hause, wo Ehepartner und Kinder Verbindungen haben, und in Zügen und an Flughäfen, wo sie von Tausenden von Fremden begleitet werden, die öffentliches WLAN nutzen. Hat das Unternehmen die vollständige Kontrolle über seine Vermögenswerte? All dies erhöht die Gefahr für das System, und es sollte bei der Auswahl einer Firewall eine wichtige Überlegung sein. Sie müssen Ihre Remote-Mitarbeiter vor Cyber-Bedrohungen schützen.

Die Firewall sollte die gleichen Vorschriften und Standards außerhalb des Krankenhauses, Schulgeländes, der Fabrik oder der Einrichtung durchsetzen. Dies stellt sicher, dass der Datenverkehr, der Ihren internen Server betritt und verlässt, sicher und geschützt ist. Das gleiche Maß an Kontrolle sollte unabhängig vom Standort des Benutzers und dem Netzwerk, auf das er zugreift, Ihrem internen Netzwerk oder sogar der Anwendung, die er verwendet, gelten. Wenn eine Firewall nur die Anwendungssteuerung und Sichtbarkeit innerhalb der vier Wände Ihres Unternehmens erlaubt, aber nicht darüber hinaus, wird sie einige der gefährlichsten Datenströme verpassen.

VPN-Funktionalität

Die Fähigkeit, eine sichere Netzwerkverbindung über öffentliche Netzwerke hinweg aufzubauen, wird als "virtuelles privates Netzwerk" bezeichnet. VPNs sichern Ihre Online-Aktivitäten und verbergen Ihre wahre Identität im Internet. Infolgedessen wird es für Dritte schwieriger, Ihr Online-Verhalten zu verfolgen und Daten zu stehlen. Dies hat den Effekt, einen "Tunnel" zu schaffen, ein typisches Wort für die sichere Verbindung, die das VPN zwischen dem Computer und der Netzwerkressource über das Internet herstellt. Niemand von außen kann sehen, was sich im Inneren befindet, genau wie man nicht sehen kann, was sich in einem Tunnel befindet. Die Verschlüsselung erfolgt in Echtzeit. VPNs sind Netzwerke, die entfernte Kunden oder regionale Büros über öffentliche Netzwerke mit dem privaten, internen Netzwerk eines Unternehmens verbinden. Benutzer, die sich mit einer Website oder dem Arbeitsplatz verbinden, profitieren erheblich von VPNs. Sie können auch verwendet werden, um zwei verschiedene Websites zu verbinden.

VPNs werden sowohl von Einzelpersonen als auch von Unternehmen genutzt, um ihre Online-Privatsphäre zu schützen. VPNs können verwendet werden, um sicherzustellen, dass externe Benutzer, die auf das Rechenzentrum eines Unternehmens zugreifen, autorisiert sind und verschlüsselte Routen nutzen. VPNs können auch verwendet werden, um auf eine Datenbank von einem anderen Standort innerhalb desselben Unternehmens zuzugreifen. VPNs können auch verwendet werden, um entfernten Mitarbeitern, Freelancern in der Gig-Economy und Geschäftsreisenden den Zugang zu proprietären Netzwerksoftware-Anwendungen zu ermöglichen. Ein Benutzer muss die Erlaubnis haben, das virtuelle private Netzwerk zu nutzen und ein oder mehrere Authentifizierungsfaktoren vorlegen, um über ein VPN auf eine eingeschränkte Ressource zuzugreifen. Passwörter, Sicherheitstoken und biometrische Daten sind Beispiele. Sie möchten sicherstellen, dass Ihr Computer sicher und geschützt ist, egal ob es sich um ein Netzwerk/Firewall oder einen Endbenutzer-PC handelt. Benutzer können Programme und Daten sicher von entfernten Orten aus über ein VPN zugreifen. Am besten ist, dass Sie keine Ports oder Apps der Öffentlichkeit aussetzen. Durch einen verschlüsselten Tunnel, der Daten zwischen dem entfernten Benutzer und dem Unternehmensnetzwerk transportiert, bietet ein VPN Privatsphäre und Sicherheit.

Besonders das Ermöglichen des Zugriffs auf das Unternehmensnetzwerk aus der Ferne kann ein Sicherheitsrisiko darstellen. Daher sind Lösungen wie ein virtuelles privates Netzwerk (VPN) entscheidend. Viele der langweiligen, täglichen Aufgaben im Zusammenhang mit VPNs, wie Authentifizierung und Unterstützung, können von Firewalls übernommen werden. Während ein sekundäres System oder eine VPN-Lösung erworben werden kann, ist eine Hardware-Firewall, die VPNs in ihrem Design integriert, wahrscheinlich kostengünstiger.

Während VPNs für mehrere Nutzungsszenarien allgemein relevant sind, sind Firewalls laut aktuellen Richtlinien jetzt für alle vernetzten PCs erforderlich. Wenn es um Cybersicherheit geht, gibt es kein Patentrezept. Eine Firewall zu haben, reicht nicht aus, und auch ein VPN ist nicht genug. Die Anzahl der Gefahren ist einfach zu groß. Der Zugang zu einem VPN-Server, der mit der Firewall verbunden ist, wird einem Hacker erheblichen Schaden zufügen, wenn der Angriff von einem Hacker durchgeführt wurde.

VPN-Komponenten sind als Zusatzfunktion in mehreren kommerziellen Firewalls verfügbar.

Im Rahmen Ihrer Sicherheitsinfrastruktur raten wir Ihnen dringend, eine Firewall zu verwenden. Die Verwendung eines VPN mit Ihrer Firewall hingegen erfordert sorgfältige Planung und Konfiguration.

Integration mit bestehender Sicherheitsinfrastruktur

Bewerten Sie die Kompatibilität der Firewall mit Ihrer aktuellen Sicherheitsinfrastruktur. Berücksichtigen Sie die Kompatibilität mit Antivirensoftware, Intrusion Prevention Systemen (IPS) und Sicherheitsinformations- und Ereignismanagement (SIEM) Plattformen. Integration ohne Unterbrechung verbessert Ihre gesamte Sicherheitslage.

Benutzerfreundlichkeit der Verwaltung

Berücksichtigen Sie die Benutzerfreundlichkeit bei der Konfiguration und Verwaltung der Firewall. Berücksichtigen Sie Firewalls mit benutzerfreundlichen Schnittstellen, zentralisierten Verwaltungskonsolen und Automatisierungsfunktionen, die die laufende Wartung und Überwachung erleichtern.

Welche zusätzlichen Funktionen sind zu berücksichtigen?

Es gibt jetzt eine Reihe von Lösungen auf dem Markt mit den oben genannten Funktionen. Wenn es um Firewalls geht, empfehlen wir eine Komplettlösung, die alle oben genannten Funktionen sowie die zusätzlichen, die wir unten aufgelistet haben, umfasst.

- Firewalls sollten Antiviren-, Spam-Filterung, DPI (Deep Packet Inspection) und Anwendungsfilterung, um nur einige Sicherheitsfunktionen zu nennen, haben.

- Deep Packet Inspection (DPI) ist eine ausgeklügelte Methode zur Überwachung und Regulierung des Netzwerkverkehrs, bei der die Firewall jedes Paket untersucht, während es durchläuft. Es kann nach versteckten Infektionen und gefährlichem Verhalten suchen und in Echtzeit Entscheidungen treffen. Danach kann die Firewall entscheiden, was mit dem Paket zu tun ist. Es kann entweder die Quelle sperren oder die Übertragung abbrechen. DPI wird eine Mitteilung an den Anbieter senden, der diese überprüfen wird, bevor andere Firewalls weltweit aktualisiert werden.

- Eine Firewall sollte ein Intrusion Prevention System (IPS) haben. Die neueste Innovation der Intrusion Detection Systeme (IDS) ist ein Intrusion Prevention System (IPS). IPS überwacht Ihr Netzwerk ständig und sammelt Daten über potenziell schädliche Bedrohungen. Diese Vorkommnisse werden anschließend den Systemadministrator(en) gemeldet, die Maßnahmen ergreifen, um weitere Angriffe zu vermeiden, wie das Schließen von Zugangspunkten und das Einrichten von Firewalls. Wenn Mitarbeiter oder Netzwerkbesucher die Regeln brechen, wird die Firewall verdächtiges Verhalten im Netzwerk identifizieren, den Datenverkehr stoppen und einen Bericht erstellen.

- Wenn Sie in einem Bereich arbeiten, in dem Cybersicherheit oberste Priorität hat, und Sie Ihre Benutzer nach Abteilung, Aktivität oder sogar Standort verwalten, kann die Integration ihrer Zugänglichkeit in die Gruppenverwaltung und SSO Ihnen helfen, Zeit und Geld zu sparen. SSO ist eine Funktion des Identitäts- und Zugriffsmanagements, die es Benutzern ermöglicht, ihre Identität sicher und zuverlässig über zahlreiche Anwendungen und Websites hinweg zu authentifizieren, indem sie sich einmal anmelden. Firewalls ermöglichen es Ihnen, entweder direkt oder über einen RADIUS-Server (Remote Authentication Dial-In User Service) mit Single Sign-On-Plattformen zu interagieren, was eine der nützlichsten Funktionen ist.

- Die Verwendung einer Firewall mit einem integrierten drahtlosen Controller ist ein kosteneffizienter Ansatz, um alle Ihre Richtlinien und Kontrollen an einem Ort oder auf einer Plattform zu vereinen.

- Eine weitere durchsuchbare Funktion, Sandboxing, ist eine von vielen entscheidenden Firewall-Funktionen, die den meisten Benutzern unbekannt ist. Es nimmt eine Datei oder ausführbare Datei und öffnet sie in einer vollständig isolierten und unabhängigen "Test"-Umgebung, während Sie sie herunterladen.

- Integrierte Hochverfügbarkeit ist das andere wichtige Thema. Sie können es sich wirklich nicht leisten, Ihre Firewall zu verlieren, Sie benötigen diese gemeinsame Backup-Option. Wenn Sie ein großer Dienstanbieter mit Hunderten oder Tausenden von Kundendaten sind, die geschützt werden müssen, benötigen Sie Hochverfügbarkeit, um schwerwiegende Risiken zu vermeiden, falls Ihre primäre Firewall ausfällt.

- Schließlich kann ein weiterer Aspekt, den man bei der Auswahl einer Firewall berücksichtigen sollte, die Kontrolle und Überwachung der Bandbreite, das Bandbreitenmanagement, oft bekannt als Traffic Shaping, sein. Wenn Geschwindigkeit für Ihr Geschäft entscheidend ist, sollten Sie sich für eine Lösung entscheiden, die die Dinge nicht verlangsamt. Sie können die Bandbreite, die für Websites, Programme und Benutzer verfügbar ist, über eine Firewall verwalten. Sie können eine definierte Menge an dedizierter Bandbreite für Ihr VoIP-Telefonsystem mithilfe der Bandbreitenkontrolle auf Ihrer Firewall zuweisen. Sie können auch anderen cloudbasierten Diensten wie Skype for Business oder Google Hangouts Vorrang einräumen. Dies wird dazu beitragen, die schrecklichen Turbulenzen zu beseitigen, die jeden Telefon- oder Videoanruf ruinieren. Außerdem ist SD-WAN eine virtuelle WAN-Architektur, die es Unternehmen ermöglicht, Apps und Benutzer sicher über jede Kombination von Transportdiensten zu verbinden. MPLS, LTE und Breitband-Internetanbieter sind Beispiele dafür. Redundanz ist möglich aufgrund der Fähigkeit, mehrere Verbindungen zu nutzen. Es ermöglicht Ihnen auch, Ihren Bandbreitenbedarf zu decken, indem Sie viele kostengünstige Leitungen von verschiedenen Anbietern kombinieren.

Was ist die beste Firewall-Software von 2022?

Während einige der besten Firewall-Dienste als eigenständige Lösungen verfügbar sind, sind andere Teil einer Internet-Sicherheits-Suite eines Antivirenunternehmens, die eine Vielzahl zusätzlicher Sicherheitsfunktionen bieten kann. Cloud-Firewalls können auch Geschäftsanwendern Schutz bieten.

Es gibt sowohl kostenlose als auch kostenpflichtige Lösungen für die beste Firewall-Software, um Sie online sicher zu halten, wie unten aufgeführt.

- Zenarmor

- pfSense® Software

- SophosXG Firewall

- IPFire

- Fortinet FortiGate

- Palo Alto Networks NG Firewalls

- Check Point NGFW

- Cisco Firepower NGFW Firewall

- Sophos Firewall

- Cisco Umbrella

- Sonicwall

- Avast Endpoint Protection

- McAfee Firewall

- TinyWall

- ZoneAlarm

- Bitdefender Total Security

- Avast Premium Security

- Norton 360 Deluxe

- Panda Dome Essential

- Webroot AntiVirus

- GlassWire

- Comodo Firewall

- Windows Defender

1. Zenarmor

Zenarmor ist eine softwarebasierte Schnell-Firewall, die fast überall installiert werden kann. Es kann aufgrund seiner appliance-freien, All-in-One-, All-Software-, leichten und einfachen Architektur schnell auf jeder Plattform mit Netzwerkverbindung installiert werden. Virtuelle oder Bare-Metal-Optionen sind verfügbar. Vor Ort oder in der Cloud, jede Cloud ist geeignet.

Organisationen können auf Abruf sofortige Firewalls installieren und Einstellungen so klein wie Heimnetzwerke schnell schützen oder auf Multi-Cloud-Bereitstellungen skalieren, dank leichter und leistungsstarker technologie ohne Geräte. Es ist so einfach wie das Öffnen eines Programms.

Die Single-Pass-Architektur von Zenarmor verarbeitet Pakete nur einmal für alle Sicherheitsmaßnahmen. Für einen unvergleichlichen Grad an Konsistenz bei der Durchsetzung von Sicherheitsrichtlinien arbeitet dieselbe Sicherheitsschicht überall. Alle Richtlinien und Netzwerkinstallationen stehen unter der Kontrolle einer cloudbasierten Verwaltung. Erstellen Sie Richtlinien, die unabhängig von Standorten und Geräten sind, und wenden Sie diese auf alle IT-Umgebungen an.

Zenarmor-Installationen auf allen Linux-Plattformen sowie auf FreeBSD-basierten Firewalls können alle über ein einziges Dashboard gesteuert werden: Cloud Management Portal. Zenarmor kann als Gateway oder serverweise in jeder Cloud-Umgebung installiert werden.

Zenarmor bietet eine kostenlose Edition und drei kostenpflichtige Abonnementpläne an, die je nach Ihren Bedürfnissen und Ihrem Budget variieren. Die Free Edition ist kostenlos. Die folgenden kostenpflichtigen Abonnements bieten eine umfassende Palette an Funktionen der nächsten Generation für Firewalls:

- Kostenloser Plan

- Heimabo

- SOHO-Abonnement

- Geschäftliches Abonnement

Sie können eine Business Edition über das Sunny Valley Networks Cloud Portal oder über einen der autorisierten Partner erwerben.

2. pfSense®-Software

pfSense®-Software ist ein kostenloses und quelloffenes Router- und Firewall-Betriebssystem, das auf demselben Hardwaregerät als DHCP-Server, DNS-Server, WiFi-Zugangspunkt und VPN-Server verwendet werden kann. Es wird über eine benutzerfreundliche Weboberfläche gesteuert, die die Verwaltung auch für Personen mit wenig Erfahrung im Netzwerkbereich einfach macht.

pfSense® Software ist funktionsreich, hat eine gewachsene Plattform, ist konfigurierbar, von Natur aus flexibel und kann sowohl einen kleinen Heimrouter als auch das gesamte Netzwerk eines großen Unternehmens bewältigen. pfSense® Software gibt Ihnen die Kontrolle über Ihr Netzwerk, wird routinemäßig aktualisiert und versucht, Sicherheitslücken so schnell wie möglich zu beheben.

3. SophosXG Firewall

Sophos XG Firewall ist eine voll ausgestattete Firewall, die Ihnen alle Echtzeitsicherheits- und Informationsfunktionen bietet, die Sie benötigen, um Ihr Netzwerk vor Ransomware und gefährlichen Angriffen zu schützen. Verdächtige Benutzer, nicht identifizierte und unerwünschte Programme, verschlüsselte Aktivitäten und andere Risiken sind alle mit Sophos XG Firewall sichtbar. Sophos XG Firewall erkennt dank seiner überlegenen KI-Fähigkeiten schnell mögliche Bedrohungen und Eindringlinge auf Webservern und Netzwerken.

4. IPFire

IPFire ist eine auf Linux basierende Open-Source-Firewall. Sein grundlegendes Ziel ist es, Netzwerke zu schützen und gleichzeitig einfach zu bedienen und zu warten. VPNs, erweiterte Firewall-Konfiguration und natürlich hervorragende Leistung in allen Kontexten sind nur einige der Dinge, die es bietet.

Es ist unglaublich anpassungsfähig und erweiterbar, und es wurde angepasst, um eine Vielzahl von Anforderungen zu erfüllen. Dies sind die am häufigsten verwendeten Funktionen in IPFire. IPFire ist eine verstärkte Open-Source-Linux-Distribution, die hauptsächlich als Firewall und Router fungiert. Die Konfiguration erfolgt über ein webbasiertes Administrationsportal. Für jedes individuelle oder Unternehmensnetzwerk ist die IPFire Linux-Firewall eine der besten und effektivsten Open-Source-Firewalls, die verfügbar sind.

5. Fortinet FortiGate

Mit umfassender Sichtbarkeit und Bedrohungsprävention bieten Fortinet NGFWs branchenspezifische Unternehmenssicherheit für jede Edge in jedem Maßstab. Organisationen können die folgenden Ziele erreichen, indem sie Sicherheit in ihr hybrides IT-System integrieren und sicherheitsorientierte Netzwerke schaffen: End-to-End-Sicherheit, die ultraschnell ist, FortiGuard-Dienste bieten einen konsistenten Echtzeitschutz, Sicherheitsverarbeitungseinheiten bieten eine hervorragende Benutzererfahrung, automatisierte Prozesse und betriebliche Effizienz.

FortiGate ist eine neue Reihe von Firewalls von Fortinet, die darauf abzielt, Unternehmen gegen alle Formen von webbasierten Netzwerkangriffen zu schützen. Sie sind in einer Vielzahl von Produktarten erhältlich. Fortinet FortiGate-Systeme sind in verschiedenen Größen und Formfaktoren erhältlich und sind wesentliche Bestandteile des Fortinet Security Fabric, das einen intelligenten Echtzeitschutz gegen bekannte und unbekannte Bedrohungen im gesamten Netzwerk bietet.

Next-Generation-Firewall-Lösungen von Fortinet FortiGate bietet den Nutzern bewährte Sicherheit und unvergleichliche Leistung im gesamten Netzwerk, von internen Bereichen bis hin zu Rechenzentren und Cloud-Umgebungen. Sie haben die vollständige Kontrolle über jeden Aspekt der Sicherheit Ihres Netzwerks. Darüber hinaus können alle Ihre Sicherheitsmaßnahmen von einem einzigen Ort aus verwaltet werden. Dies garantiert, dass die Aufgabe, Ihr Netzwerk zu sichern, niemals abgeschlossen sein wird.

6. Palo Alto Networks NG Firewalls

Mit starker Verkehrserkennung, Malware-Schutz und Cyber-Bedrohungstechnologien ermöglichen die Next-Generation Firewalls (NGFW) von Palo Alto Networks den Sicherheitsteams umfassende Sichtbarkeit und Kontrolle über den gesamten Netzwerkverkehr. Palo Alto NGFWs bieten Unternehmen eine Vielzahl von ausgeklügelten Sicherheitswerkzeugen und -techniken, um intelligent zu entscheiden, welche Apps, Benutzer und Informationen, die das Netzwerk durchqueren, sicher sind und welche nicht, anstatt sich auf Port und Protokoll zu verlassen, um den Netzwerkverkehr vor bösartigen Bedrohungen zu schützen.

7. Check Point NGFW

Check Point NGFW ist eine Next-Generation-Firewall, die es Benutzern ermöglicht, sicher auf das Internet zuzugreifen, indem schädliche Apps blockiert und sichere Apps ausgeführt werden dürfen. Check Point NGFW bietet Funktionen wie Anwendungs- und Benutzerkontrolle sowie integrierte Eindringungsschutzmaßnahmen (IPS) und ausgefeiltere Malware-Schutzfunktionen wie Sandboxing, die eine tiefgehende Paketinspektion verwenden, um Programme zu erkennen und zu kontrollieren.

Check Point NGFW kommt mit 23 Firewall-Typen, die optimiert sind, um alle Bedrohungsschutztechnologien gleichzeitig zu betreiben, einschließlich vollständiger SSL-Verkehrsinspektion, ohne die Sicherheit oder Leistung zu beeinträchtigen.

8. Cisco Firepower NGFW Firewall

Für Unternehmen jeder Größe und Bereitstellung bieten die Cisco Networks Firepower Next-Generation Firewalls (NGFW) besseren Schutz vor Cyber-Bedrohungen, Eindringungsverhinderung und Unternehmenssicherheitsmanagement-Funktionen. Cisco Networks und seine Firepower NGFWs, als eine der bekanntesten Sicherheitsmarken und -geräte in der Branche, bieten grundlegende Cybersicherheitsstrategien und -funktionen, um sicherzustellen, dass die gesamte Sicherheitslage jeder Organisation so leistungsstark und effektiv wie möglich gegen zukünftige Generationen von Cybersicherheitsbedrohungen bleibt.

9. Sophos Firewall

Sophos Firewall bietet Unternehmen die Möglichkeit, ihre Vorgehensweise bei der Untersuchung und Reaktion auf Sicherheitsbedrohungen in ihren Netzwerken zu überdenken. Das einzigartige Next-Generation-Firewall-Sicherheitssystem ist darauf ausgelegt, versteckte Netzwerkgefahren aufzudecken und automatisch auf Sicherheitsvorfälle zu reagieren, um bekannte und unbekannte Angriffe zu stoppen. Zum Vorteil des Unternehmens identifiziert die Server-Sicherheitslösung automatisch problematische Benutzer, anonyme und unerwünschte Programme, gefährliche Angriffe, verdächtige Payloads, verschlüsselte Kommunikationen und vieles mehr.

10. Cisco Umbrella

Cisco Umbrella ist eine cloudbasierte Sicherheitslösung, die sich an die Bedürfnisse ihrer Nutzer anpasst. Cisco Umbrella kombiniert die Funktionen eines sicheren Web-Gateways, einer Firewall und eines Cloud Access Security Brokers (CASB) in einer einzigen Cloud-Sicherheitslösung. Cisco Umbrella schützt Geräte, entfernte Benutzer und verteilte Standorte an jedem Ort. Da Mitarbeiter von verschiedenen Standorten und Geräten aus arbeiten, ist Cisco Umbrella die schnellste und effizienteste Lösung, um Benutzer überall zu schützen.

Cisco Umbrella sucht, identifiziert und sagt sogar gefährliche Domains mithilfe von maschinellem Lernen voraus. Dieses Sicherheitsystem auf DNS-Ebene kann automatisch die Infrastruktur von Angreifern erkennen, die für die nächste Bedrohung eingerichtet wird, indem es aus den Mustern des Internetverkehrs lernt. Diese Domains werden dann proaktiv auf die schwarze Liste gesetzt, um zu verhindern, dass Netzwerke gehackt werden. In Echtzeit analysiert Cisco Umbrella Gigabytes an Daten über alle Marktplätze, geografischen Regionen und Protokolle hinweg.

11. Sonicwall

SonicWall bietet eine breite Palette von Firewall-Produkten an, von denen einige auch als Unified Threat Management (UTM)-Geräte verwendet werden können. Die TZ Entry Level Firewall-Serie umfasst fünf Versionen, die eine Einstiegslösung für Next-Generation-Firewalls bieten. Deep Packet Inspection, Multi-Engine-Sandboxing, Anti-Malware, Intrusion Detection und Prevention, URL-Filterung und hochsicherer Zugriff sind allesamt Teil dieser Serie. Die Network Security Appliance (NSA) Mid-Range Firewall ist eine NGFW-Plattform, die auf einem Multi-Core-Hardware-Design mit 10 GbE-Ports für mittelständische Unternehmen basiert. App-Intelligenz und -Kontrollen, Echtzeitvisualisierung und WLAN-Verwaltung gehören zu den Funktionen. SonicWall SuperMassive bietet Sandboxing, SSL-Inspektion, Eindringungsschutz, Anti-Malware, Anwendungsidentifikation, Webinhaltfilterung, Echtzeit-Bedrohungsbewältigung, zentrale Verwaltung, Analytik und Berichterstattung für selbst die größten Netzwerke.

12. Avast Endpoint Protection

Die Avast Endpoint Protection-Software bietet eine mehrschichtige Sicherheitswerkzeugkiste, um Ihre wichtigen Geschäftsinformationen zu schützen. Malware-Schutzlösungen wie Viren und Ransomware halten unerwünschte Elemente aus Ihrem System fern. Neben Antivirus- und Endpunktschutz umfasst das Programm ein Cloud-Management-Panel für eine einfachere Verwaltung der Netzwerksicherheit. Avast Endpoint Protection ist sowohl für Windows- als auch für Mac-Computer verfügbar. Es ist auch als abonnementbasierte Software-as-a-Service (SaaS) für Android- und iOS-Geräte verfügbar. Unternehmen und Organisationen in verschiedenen Branchen, darunter IT, Banken, Bauwesen, Gastgewerbe, Personalwesen und Hochschulbildung, wählen Avast Endpoint Protection, um ihre Netzwerke zu schützen.

13. McAfee Firewall

Die McAfee-Firewall schafft eine Barriere zwischen Ihrem Computer und dem Internet und überwacht den Datenverkehr leise auf verdächtige Aktivitäten.

Ankünfte und Abreisen Die Firewall-Sicherheit wird durch die McAfee-Firewall bereitgestellt. Es vertraut auf bekannte, hervorragende Programme und hilft bei der Verhinderung von Spyware, Trojanern und Keyloggern. Die McAfee-Firewall schützt Ihren Computer vor Hackerangriffen und -versuchen, überwacht Internet- und Netzwerkaktivitäten, benachrichtigt Sie über feindliche oder verdächtige Vorkommnisse, bietet umfassende Informationen über den Webverkehr und arbeitet in Verbindung mit Antivirensoftware. Sie können die Standard-Schutz Einstellungen der McAfee-Firewall nutzen oder diese an Ihre spezifischen Sicherheitsanforderungen anpassen.

14. TinyWall

TinyWall wurde entwickelt, um in Verbindung mit der integrierten Windows Defender-Firewall zu arbeiten, sodass es eine geringe Leistungsbeeinträchtigung hat. TinyWall wird Trojaner, Viren, Würmer und andere Arten von Malware sowie gefährliche Anwendungen aktiv daran hindern, die Einstellungen der Windows-Firewall zu ändern. Und das alles, ohne dass Sie etwas über Ports, Protokolle oder Programmdetails wissen müssen. Aber die Popup-freie Methode ist zweifellos das verlockendste Merkmal.

15. ZoneAlarm

ZoneAlarm ist sowohl in einer kostenlosen als auch in einer kostenpflichtigen Version erhältlich. ZoneAlarm Free Antivirus schützt Ihre Identität und Privatsphäre vor Hackern und bewahrt Sie vor Viren, Malware, Spyware und anderen Cyber-Gefahren. Es ermöglicht Ihnen, sichere Web-Suchen durchzuführen, nur saubere Dateien herunterzuladen und Phishing-Versuche zu verhindern, bevor sie auftreten. Es identifiziert und blockiert Viren, Spyware, Trojaner, Würmer, Bots und andere bösartige Bedrohungen. Diese Firewall macht Ihren Computer für Hacker unsichtbar und schützt Ihre Daten. Es blockiert Internetangriffe an der Haustür und hält sogar Diebe auf ihrem Weg hinaus auf.

Web Secure ist ein kostenloses Chrome-Sicherheits-Plugin, das umfassende Browsersicherheitsfunktionen bietet, um sicherzustellen, dass Ihr Online-Erlebnis so sicher wie möglich ist. Benutzer können sich für tägliche Kreditprüfungen anmelden, um sich vor Identitätsdiebstahl zu schützen und ihre persönlichen Informationen zu sichern.

16. Bitdefender Total Security

Bitdefender Total Security ist eine robuste Internet-Sicherheitssoftware, die eine Firewall sowie eine Vielzahl anderer Sicherheitsfunktionen umfasst. Der Virenschutz ist enthalten, aber die mehrschichtige Malware-Sicherheit schützt auch vor Ransomware. Anti-Phishing-, Anti-Betrugs- und Anti-Diebstahlschutz sind ebenfalls verfügbar, ebenso wie ein Leistungsoptimierer. Anti-Tracking, Dateiverschlüsselung und -zerstörung, Kindersicherung und Mikrofonschutz sind nur einige der verfügbaren Datenschutzoptionen. Eine Produktlizenz ermöglicht es Ihnen, Bitdefender Total Security auf bis zu fünf separaten Geräten zu verwenden, sodass Sie es sowohl auf Ihrem Heim-PC als auch auf Ihrem Smartphone nutzen können.

17. Avast Premium Security

Avast Premium Security ist ein umfassendes Premium-Internet-Sicherheitspaket, das in zwei Versionen erhältlich ist: für einen einzelnen PC oder bis zu zehn Geräte mit macOS, iOS oder Android. Avast Premium Security bietet neben einer Firewall für alle Geräte auch Schutz vor Ransomware, Dateiverschlüsselung und Dateilöschfunktionen. Es gibt auch Anti-Phishing- und Anti-Betrugsmaßnahmen für sichereres Online-Banking sowie Schutz vor dem Hacken Ihrer Kamera durch Dritte.

18. Norton 360 Deluxe

Norton 360 Premium ist mehr als nur eine Firewall; es ist eine Internetsicherheitslösung mit vielen Funktionen. Während es, wie andere Internet-Sicherheits-Suiten, Antivirus- und Anti-Malware-Funktionen hat, geht es noch einen Schritt weiter. Norton 360 Premium kommt auch mit einem sicheren VPN, Kindersicherung, einem Passwort-Manager und einer Online-Cloud-Sicherung. Es gibt auch eine Dark-Web-Überwachungsoption, die Sie warnt, wenn Ihre persönlichen Daten im Deep Web zum Verkauf angeboten werden. All dies kommt zu einem höheren Preis als die anderen von uns überprüften Internet-Sicherheits-Suiten, aber für einige Personen sind die zusätzlichen Funktionen und das Sicherheitsgefühl wahrscheinlich den Preis wert.

19. Panda Dome Essential

Firewall, Echtzeit-Bedrohungsintelligenz, schnelle cloudbasierte Scans und URL-Filterung zur Verhinderung schädlicher Websites sind nur einige der verfügbaren Funktionen. Panda Dome Fundamental Antivirus verfügt über alle wesentlichen Funktionen, die Sie von der führenden Antivirensoftware erwarten würden. Von Port-Scanning und Ping-Handling bis hin zu einer detaillierten Prozesskontrolle und einem integrierten VPN bietet Panda Dome viele Funktionen, die einige der anderen Pläne auf unserer Liste nicht haben.

20. Webroot AntiVirus

Webroot Antivirus ist "buchstäblich" leichtgewichtig. Die Einrichtung dauert Sekunden, die Anwendungsdateien nehmen weniger als 2 MB Speicherplatz auf Ihrer Festplatte ein, der RAM-Verbrauch ist minimal, und es gibt keine großen Signatur-Updates, die Ihre Internetverbindung belasten. Angesichts dessen gibt es keine Kompromisse bei den Funktionen, was es noch außergewöhnlicher macht. Intelligente Verhaltensüberwachung, wahrheitsgemäße Echtzeit-Anti-Phishing, Netzwerkverbindungsüberwachung, verbessertes Anti-Ransomware und natürlich Firewall-Schutz sind alle in den Kernschutz integriert.

21. GlassWire

GlassWire ist eine kostenlose Firewall, die zu den ansprechendsten auf dem Markt gehört. Aufgrund seines ansprechenden Designs können Sie Ihre aktuellen und früheren Netzwerkaktivitäten überprüfen, was es einfach macht, Bedrohungen für Ihren Computer zu erkennen. GlassWire wird Sie auch benachrichtigen, wenn sich Ihr PC oder Programme aufgrund Ihrer Internetnutzung geändert haben. Es wird auch Ihr Netzwerk im Auge behalten und Sie benachrichtigen, wenn irgendwelche fremden Geräte versuchen, sich zu verbinden.

22. Comodo Firewall

Für ein kostenloses Produkt bietet die Comodo Firewall eine beträchtliche Menge an Funktionalität. Es wird die Legitimität jedes ein- und ausgehenden Datenverkehrs überprüfen, die Ports Ihres Computers vor Hackern verbergen und verhindern, dass bösartige Anwendungen Ihre persönlichen Informationen übermitteln. Es wird Sie schnell warnen, wenn es fragwürdiges Verhalten gibt. Es gibt auch einen geschützten Browser, einen 'virtuellen Kiosk' und ein Host-Intrusion-Sicherheitssystem (HIPS). Wenn ein Programm fragwürdige Aktivitäten zeigt, wird das HIPS Sie auffordern, die Anwendung zu genehmigen, zu blockieren oder als Installation zu behandeln.

23. Windows Defender

Seit der Einführung von Windows 10 ist die Firewall als Windows Defender bekannt. Es ist Teil einer Reihe von Sicherheitstechnologien, die standardmäßig mit Windows-Systemen geliefert werden. Selbst wenn Sie eine andere Firewall verwenden, empfahl Microsoft, Defender eingeschaltet zu lassen. Einfach nach Sicherheit in Windows suchen und das Sicherheitsprogramm auswählen, um die Einstellungen zu ändern. Stellen Sie den Schalter für die Windows Defender-Firewall auf "Ein", wenn er geöffnet wird.

Firewalls sind unerlässlich, um Netzwerke und Daten gegen verschiedene Angriffe zu verteidigen. Ohne eine effiziente Firewall kann ein Netzwerk anfällig für Hacks und andere bösartige Angriffe sein, was Ihr Unternehmen nicht nur Geld, sondern auch Kunden kosten könnte. Daher ist es entscheidend, vor der Auswahl einer Firewall gründliche Recherchen durchzuführen.