Bluetooth in der Cybersicherheit: Verständnis von Bluetooth-Angriffen

Bluetooth ist ein Standard für drahtlose Verbindungen mit kurzer Reichweite zwischen elektronischen Geräten. Ericsson führte das Konzept 1994 ein, und die Unterhaltungselektronik nahm es schnell an. Bluetooth-Geräte verbinden sich miteinander, ohne eine optische Sichtverbindung aufrechtzuerhalten, da die Technologie Funkwellen verwendet, um dies zu erreichen. Es nutzt das lizenzfreie, niederenergetische GHz-Spektrum, das überall zugänglich ist. Für die Bedürfnisse verschiedener elektrischer Geräte bietet die Bluetooth-Technologie Entwicklern eine flexible Palette von Full-Stack, angemessenen Lösungen. Zu seinen Hauptmerkmalen gehören ein minimaler Stromverbrauch, eine einfache Batteriebetriebsweise und ein angemessener Preis.

Im Laufe der Zeit hat sich die Bluetooth-Technologie erheblich weiterentwickelt. Vom Verzicht auf Kabel über energiesparende bis hin zu Mesh-Technologie hat sich die Bluetooth-Technologie weiterentwickelt, und zahlreiche Versionen von Bluetooth wurden entwickelt. Die neueste Version von Bluetooth, Bluetooth5, bietet einen geringeren Batterieverbrauch, ohne die Reichweite zu beeinträchtigen. Bluetooth Low Energy (LE) ermöglicht die Entwicklung zuverlässiger, großflächiger Gerätnetzwerke, indem es eine Vielzahl von Kommunikationstopologien unterstützt, die von direkt über Broadcast bis hin zu Mesh reichen. Eine große Mehrheit der modernen Elektronik, einschließlich Computer, Smartwatches, Kopfhörer, Lautsprecher und Smartphones, verwendet Bluetooth-Technologie. Nachdem das erste Mobiltelefon mit Bluetooth-Funktionen im Jahr 2000 auf den Markt kam, wurde die Technologie viel verbreiteter.

Bluetooth ist eine beliebte drahtlose Verbindungstechnologie, doch sie weist eine erwartete Anzahl von Schwachstellen auf, die sie anfällig für Cyberangriffe machen. Im Kontext der Cybersicherheit ist das Verständnis von Bluetooth-Angriffen entscheidend, da Angreifer Schwachstellen ausnutzen, um unbefugten Zugang zu sensiblen Daten zu erhalten oder Geräte zu übernehmen. Bluejacking, bluesnarfing, Abhören, Denial-of-Service-Angriffe, Viren und Würmer, Schwachstellen bei Bluetooth-Headsets und unbefugter Gerätezugriff sind einige typische Bluetooth-Angriffe. Zusätzlich sind BlueSmacking, BlueBugging, Bluetooth Low Energy Spoofing Attacks (BLESA), Bluetooth Impersonation Attacks (BIAS), KNOB- und BLURtooth-Angriffe sowie die Bluetooth BrakTooth-Familie von Angriffen weitere Varianten gängiger Bluetooth-Angriffe.

Um ein besseres Verständnis zu ermöglichen, erlaubt einer der häufigsten Bluetooth-Angriffe, bekannt als Bluesnarfing, dem Angreifer den Zugriff auf alle Dateien auf dem Gerät des Opfers, wenn die Installation des Bluetooth-Treibers des Opfers unsachgemäß durchgeführt wurde. Ein weiterer häufiger Angriff wird als Bluejacking bezeichnet, bei dem der Täter Bluetooth-fähige Geräte durch unerwünschte Nachrichten überflutet. Man-in-the-middle (MITM)-Angriffe sind eine weitere Möglichkeit, bei der ein Täter eine Bluetooth-Verbindung zwischen zwei Geräten abfängt, die glauben, direkt miteinander zu kommunizieren.

Die folgenden Themen werden in diesem Artikel behandelt:

-

Was ist Bluetooth in einfachen Worten?

-

Was ist Bluetooth und wie funktioniert es?

-

Was ist der Unterschied zwischen Wi-Fi und Bluetooth?

-

Verwendet Bluetooth Wi-Fi?

-

Was sind die Vorteile von Bluetooth?

-

Was sind die Herausforderungen und Einschränkungen der Bluetooth-Technologie?

-

Was ist ein Bluetooth-Angriff in der Cybersicherheit?

-

Was sind die zukünftigen Entwicklungen und Trends in der Bluetooth-Technologie?

-

Wie wird Bluetooth in Internet of Things (IoT)-Geräten und Smart-Home-Anwendungen verwendet?

-

Was sind die potenziellen Schwachstellen und Risiken, die mit Bluetooth verbunden sind?

Was ist Bluetooth in einfachen Worten?

Ohne die Verwendung von Kabeln ermöglicht Bluetooth als drahtlose Technologie die Kommunikation zwischen Geräten über kurze Entfernungen mittels Funkfrequenz. Bluetooth wird häufig verwendet, um mobile Geräte mit festen oder stationären Geräten zu verbinden, einschließlich Kopfhörern, Fahrzeugen und intelligenten Kühlschränken. Bluetooth-Technologie hat es einfacher gemacht, Aufgaben zu erledigen, die zuvor verwickelte Kabel in Peripheriegeräten erforderten. Da Bluetooth-Wellen kurzreichweitig sind und kontinuierlich die Frequenzen wechseln, ist es für Hacker schwierig, das Signal abzuhören. Bluetooth gewann im Laufe der Zeit aufgrund der Vorteile, die es mit sich brachte, wie Benutzerfreundlichkeit, Kostengünstigkeit und der Verwendung eines Standardprotokolls, enorm an Popularität in der Unterhaltungselektronik.

Als praktische Methode für den drahtlosen Datentransport verwendet Bluetooth im Vergleich zu Radiosendern Radiowellen, um Daten zwischen Geräten zu übertragen, jedoch haben diese Wellen eine begrenzte Reichweite. Dies bedeutet, dass die Geräte in der Nähe bleiben müssen, um verbunden zu bleiben. Um zu verhindern, dass Hacker das Signal abfangen, verwendet Bluetooth eine Methode, die als "Frequenzsprung-Spreizspektrum" bekannt ist, um die Frequenzen kontinuierlich zu wechseln.

Ultrahochfrequenz-Radiowellen mit Wellenlängen von 2,4 Gigahertz werden von Bluetooth-Geräten verwendet. Wenn sich zwei Geräte mit Bluetooth-Funktion in unmittelbarer Nähe zueinander befinden, erkennen sie sich sofort und koppeln sich miteinander, was eine drahtlose Datenübertragung ermöglicht. Wi-Fi und Bluetooth arbeiten beide im gleichen begrenzten Frequenzband, aber Bluetooth verbraucht deutlich weniger Strom, sodass es nur sehr wenig Störungen mit einer Wi-Fi-Verbindung gibt. Bluetooth-Technologie verschlüsselt und entschlüsselt Daten in Pakete mithilfe von Algorithmen, die als Codecs bekannt sind, um die Datenübertragung zu erleichtern.

Es gibt zahlreiche Bluetooth-Produkte, die im täglichen Leben verwendet werden können, darunter drahtlose Tore, Smartwatches, Stereoanlagen und Headsets, Mobiltelefone, Gesundheits-Sensoren, Sicherheitstracker und Fitnessgeräte, die nur einige der Gadgets sind, die Bluetooth nutzen. Gaming-Controller, Fernbedienungen, Dateifreigabe-Tools und Mehrspieler-Mobilspiele nutzen alle Bluetooth-Technologie, um drahtlos zu verbinden.

Einige der häufigsten Anwendungsfälle von Bluetooth im Laufe der Zeit sind wie folgt:

-

Mobiltelefone über Freisprech-Headset-Kommunikation.

-

Steuerung von Musik- und Kommunikationsfunktionen drahtlos zwischen einem Smartphone und einem Bluetooth-fähigen Autoradiosystem.

-

Smarte Schlösser und Smartphones können drahtlos kommunizieren, um Türen zu entriegeln.

-

Drahtlose Steuerung und Kommunikation mit Mobiltelefonen, Tablets und drahtlosen Lautsprechern.

-

Intercom und ein kabelloses Bluetooth-Headset.

-

Drahtloser Audio-Stream zu den Kopfhörern.

-

Drahtlose Datenübertragung von Bluetooth-fähigen Fitnessgeräten auf ein Telefon oder einen Computer.

-

Drahtloses Netzwerk zwischen Computern in einem kleinen Bereich mit minimalem Bandbreitenverbrauch.

-

Die beliebtesten Eingabe- und Ausgabegeräte für Computer sind die Maus, die Tastatur und der Drucker.

-

Diebstahl- und Mann-über-Bord-Alarm durch ständige Reichweitenüberprüfung.

-

Echtzeit-Standortsysteme (RTLS) einschließlich Verkehrsaufteilungen, um Informationen über Reisezeiten und Staus zu teilen.

-

Drahtlose Datenübertragung von Trainingsgeräten mit Bluetooth-Funktionalität.

-

Drahtloses Netzwerk zwischen Computern in einem kleinen Bereich mit minimalem Bandbreitenverbrauch.

-

PC-Eingabe- und -ausgabegeräte, wie die Maus, die Tastatur und der Drucker.

-

Dateien, Kontaktinformationen, Kalendereinträge und Erinnerungen teilen und übertragen.

-

Steuerung von Smartphone-Selfiesticks.

-

Drahtlose Steuerung und Kommunikation mit Mobiltelefonen, Tablets und drahtlosen Lautsprechern.

-

Intercom und ein kabelloses Bluetooth-Headset.

-

Drahtloser Audio-Stream zu den Kopfhörern.

-

Drahtlose Datenübertragung von Bluetooth-fähigen Fitnessgeräten auf ein Telefon oder einen Computer.

-

Testgeräte, GPS-Empfänger, medizinische Geräte, Barcode-Scanner und Verkehrssteuerungsgeräte, kabelgebundene serielle Verbindungen.

-

Verwendung von Bluetooth-Technologie anstelle von Infrarot-Controllern.

-

Für Anwendungen mit niedriger Bandbreite, bei denen eine kabellose Verbindung bevorzugt wird, aber eine gr�ößere USB-Bandbreite nicht erforderlich ist.

-

Gesundheitsdaten von medizinischen Geräten zu Mobiltelefonen über eine kurze Distanz.

Wie funktioniert Bluetooth?

Bluetooth verwendet nicht-ionisierende elektromagnetische Wellen im Frequenzband zwischen 2,40 GHz und 2,48 GHz als ein Niedrigenergie- und Kurzstrecken-Radiokommunikationssystem. Um Daten in ein Format zu konvertieren, das über Bluetooth übertragen werden kann, wird das Bluetooth-Signal zunächst von einer Software unter Verwendung eines Kompressionsmechanismus, der als Codec bekannt ist, verarbeitet. Um benachbarte Geräte zu "koppeln" oder zu verbinden, verwendet Bluetooth Kurzstrecken-Radiowellen. Ein Computerchip in Geräten mit Bluetooth-Funktionalität sendet ein Signal aus, damit Bluetooth-Geräte sich auf diese Weise identifizieren können.

Apropos Bluetooth-Reichweite, die maximale Kommunikationsdistanz variiert je nach Umgebung und Gerätekategorie. Die maximale Reichweite für Geräte der Klasse 1 beträgt bis zu hundert Meter; Geräte der Klasse 2 sind auf zehn Meter begrenzt; und Geräte der Klasse 3 sind auf einen Meter begrenzt. Für die Mehrheit der Geräte beträgt die Reichweite der Bluetooth-Verbindung jedoch etwa zehn Meter. Je nach elektromagnetischer Umgebung oder Hindernissen wird sich die maximale Kommunikationsentfernung ändern. Sie können eine Reichweite von bis zu hundert Metern im Freien, in einem weitläufigen Raum, erreichen, obwohl dies eine ungewöhnliche Situation ist. Hindernisse wie Betonwände in einem Haushalt können die Reichweite erheblich einschränken.

Verschiedene integrierte Elemente der Bluetooth-Technologie, die die Sicherheit der Technologie verbessern, sind unten aufgeführt;

- Adaptives Frequenz-Hopping: Das Frequenz-Hopping von Bluetooth nutzt das 2,4-GHz-ISM-Band, das 79 Kanäle hat und Hops mit einer Rate von 1600 pro Sekunde ermöglicht. Vorhandene Frequenzen werden vom Hopping ausgeschlossen. Störungen und Interferenzen werden durch die Fähigkeit zum Frequenzwechsel sowohl reduziert.

- Kopplung: Das Pairing ermöglicht die Kommunikation zwischen Geräten. Damit eine Pairinganfrage gestellt werden kann, muss die BD_ADDR des Geräts bekannt sein. Die BD_ADDR, die in den vorherigen beiden Abschnitten behandelt wird, wird durch Scannen oder Kenntnis einer vorherigen Kopplung bestimmt.

- Undetektierbarkeit: Geräte müssen undetektierbar sein, um auf Scanversuche zu reagieren. Die 48-Bit-BD_ADDR-Adresse eines Geräts ist ebenfalls verborgen.

- E0 Cipher Suite: Der Algorithmus verwendet typischerweise Stromchiffrierung und hat eine Schlüssellänge von 128 Bit.

Was ist der Unterschied zwischen Wi-Fi und Bluetooth?

WiFi ist eine drahtlose Technologie, die einen WiFi-Router verwendet, um Geräte mit dem Internet zu verbinden. Um Geräten wie Computern, Tablets, Mobiltelefonen und Notebooks den Internetzugang zu ermöglichen, überträgt ein Internetdienstanbieter ein WiFi-Signal an den Router. Der Datenfluss zwischen diesen Geräten führt dann zur Erstellung eines WLAN. Der Abdeckungsbereich des Netzwerks liegt zwischen 50 und 90 Metern.

Sowohl Bluetooth als auch Wi-Fi verwenden Funkwellen zur Kommunikation, aber sie dienen unterschiedlichen Zwecken und haben unterschiedliche Eigenschaften. Während Wi-Fi verwendet wird, um Geräte mit dem Internet zu verbinden, wird Bluetooth hauptsächlich für die Datenübertragung über kurze Strecken zwischen Geräten verwendet, wie zum Beispiel zwischen einem Mobiltelefon und kabellosen Kopfhörern. Unter vielen anderen Dingen ermöglicht Bluetooth Ihnen, Ihre Tastatur und Maus drahtlos mit Ihrem Notebook zu verbinden, Ihre Kopfhörer mit Ihrem Telefon, die Lautstärke eines Lautsprechers über eine App auf Ihrem Telefon und Ihr Telefon mit dem Soundsystem des Fahrzeugs. Wenn Sie Bluetooth-fähige Geräte "pairen", findet sofort ein Austausch zwischen den Geräten statt. Das Ziel des Austauschs ist es, Vertrauen zwischen den Geräten herzustellen und zu bestimmen, ob ein Datenaustausch notwendig ist. Ihre Signale werden aufgrund der Bluetooth FHSS (Frequency Hopping Spread Spectrum) Technologie nicht mit anderen Signalen in der Nähe interagieren.

Während die Reichweite von Wi-Fi-Netzwerken oft größer ist als die von Bluetooth-Verbindungen, beseitigt Bluetooth die Notwendigkeit einer kabelgebundenen Verbindung und sorgt gleichzeitig für eine zugängliche Sichtlinie für die Übertragung zwischen elektronischen Geräten. Um die Bandbreite des Signals für die Datenübertragung zu erhöhen, teilt Wi-Fi ein Signal in Fragmente und sendet diese Stücke über verschiedene Funkfrequenzen. Wi-Fi arbeitet bei Frequenzen zwischen 2,4 GHz und 5 GHz.

Verwendet Bluetooth Wi-Fi?

Nein. Bluetooth verwendet kein Wi-Fi für die Datenübertragung. Da es Funksignale verwendet, ist es nicht notwendig, eine Wi-Fi-Verbindung oder eine Verbindung zum Internet herzustellen oder zu nutzen. Die Mehrheit der Bluetooth-Geräte kann jedoch auch eine Verbindung zum Internet herstellen.

Was sind die Vorteile von Bluetooth?

Es gibt zahlreiche Bereiche, in denen Bluetooth-Technologie eingesetzt wird. Einige der vielen Anwendungen und Nutzungsmöglichkeiten der Bluetooth-Technologie umfassen;

-

Mehrere Geräte werden gleichzeitig durch Energieübertragung aufgeladen.

-

Eingebettete Tags zur Verfolgung persönlicher Gegenstände und Gepäck an Flughäfen

-

Geführte Museumsbesichtigungen

-

Elektronische Regaletiketten

-

Drahtloses Audio-Streaming

-

Fernbedienungen

-

Dateisynchronisierung und -freigabe zwischen Plattformen

-

Mobile-Multiplayer-Spiele

-

Einzelhandel

-

Standortverfolgung und Medizin

Die folgenden sind nur einige Vorteile der Bluetooth-Technologie:

-

Einfache Integration und Verbindungseinrichtung.

-

Drahtlose Verbindung, die die Notwendigkeit von Verkabelung beseitigt.

-

Es verbraucht eine begrenzte Menge an Energie und wird dadurch energieeffizient.

-

Der Lärm von anderen drahtlosen Geräten wird auf ein Minimum reduziert.

-

Einfacher Zugang und Benutzerfreundlichkeit, da viele Geräte bereits Bluetooth integriert haben.

-

Kosten-Nutzen-Verhältnis, da Bluetooth-Geräte erschwinglicher sind als konkurrierende Modelle.

-

Fähigkeit, mehrere Geräte gleichzeitig zu verbinden.

-

Schnelle Verbindungsherstellung mit Hilfe der sofortigen Erstellung von Ad-hoc-Verbindungen durch Bluetooth.

-

Da Bluetooth das branchenübliche drahtlose Protokoll ist, funktioniert es mit fast allen drahtlosen Geräten, unabhängig von Marke oder Modell.

-

Nur wenige Geräte in unmittelbarer Nähe können ein kleines Bluetooth-Netzwerk erstellen.

-

Sie müssen alle neuen Verbindungen manuell genehmigen, wenn Sie Bluetooth zum ersten Mal verwenden, um eine Verbindung zu einem Gerät herzustellen. Dies hilft, die Wahrscheinlichkeit zu verringern, dass sich unbekannte Benutzer mit Ihrem Gerät verbinden, obwohl es immer noch möglich ist, dass jemand Ihre Verbindung abfängt.

-

Es wird weltweit häufig verwendet.

Was sind die Herausforderungen und Einschränkungen der Bluetooth-Technologie?

Leistungs-, Kompatibilitäts- und Benutzererfahrungsprobleme können bei Bluetooth-Technologie auftreten. Wenn mehrere Geräte vorhanden sind, ist es schwierig, Bluetooth-Verbindungen herzustellen. Wenn frühere und modernere Bluetooth-Versionen versuchen, miteinander oder mit einem anderen Gerät zu kommunizieren, treten Kompatibilitätsprobleme auf. Es ist möglich, dass Hersteller potenzielle Kompatibilitätsprobleme, die bei der Interaktion mit Geräten anderer Unternehmen auftreten könnten, die verschiedene angepasste Versionen von Bluetooth verwenden, nicht voraussehen können. Geräte funktionieren gelegentlich nicht zusammen. Dies bedeutet, dass Ihre Tastatur beispielsweise nicht mit Ihrem PC kommuniziert, unabhängig von den diagnostischen Maßnahmen, die Sie ergreifen. Das Konsultieren ihrer Benutzerhandbücher, um festzustellen, ob sie kompatibel sind, kann hilfreich sein, um die Situation zu umgehen.

Bluetooth-Technologie birgt potenzielle Cybersicherheitsrisiken, wenn sie mit medizinischen Geräten verwendet wird. Hacker, die Daten erlangen möchten, könnten potenziell Bluetooth-Sicherheitsanfälligkeiten als Werkzeug nutzen. Einige bekannte Nachteile der Bluetooth-Technologie sind unten aufgeführt:

-

Entfernungsbeschränkungen bei der Kommunikation zwischen Geräten

-

Begrenzte Bandbreite

-

Verbindungsfehler unter bestimmten Umständen

-

Anfälligkeit für Störungen und Sicherheitsprobleme aufgrund der Hackbarkeit von Bluetooth

-

Langsamere Datenübertragungsraten als die von Wi-Fi und anderen drahtlosen Kommunikationstechnologien angebotenen

-

Im Vergleich zu einer kabelgebundenen Verbindung kann Bluetooth Ihren Akku schneller entleeren.

-

Das Finden anderer Bluetooth-Geräte in der Nähe ist einfach mit dem Aufkommen der Bluetooth-Technologie, selbst wenn Sie sich noch nie zuvor mit ihnen verbunden haben.

Was ist ein Bluetooth-Angriff in der Cybersicherheit?

Bluetooth-Hacking ist eine Methode, um Daten von einem anderen Bluetooth-fähigen Gerät zu erhalten, ohne dass der Gastgeber davon Kenntnis hat oder zustimmt. Ein Cyberangriff dieser Art, der auf Bluetooth-fähige Geräte abzielt, wird als Bluetooth-Angriff bezeichnet. Ein Bluetooth-Angriff hat nachteilige Auswirkungen. Eine Motivation für Hacker, die über einen Bluetooth-Angriff Zugriff auf ein Gerät erlangen, kann das Stehlen vertraulicher Daten, das Beobachten des Benutzers oder sogar das Imitieren seiner Identität sein. Angriffe auf Bluetooth nehmen viele verschiedene Formen an, wie zum Beispiel Bluesnarfing, Bluejacking und Bluebugging. Die häufigsten Bluetooth-Angriffe sind im Folgenden aufgeführt:

- Bluesnarfing: Bei einem Bluesnarfing-Angriff ist die Bluetooth-Software des Opfers für Treiber anfällig, was dem Hacker den Zugriff auf alle Daten auf dem Gerät des Opfers ermöglicht. Es hat die Macht, den Akku auszuschalten oder die Funktionen des Geräts oder sogar das Gerät selbst zu deaktivieren.

- Bluejacking: In einem anderen Szenario, wenn ein Bluetooth-Gerät Spam-Werbung verwendet, um ein anderes zu übernehmen, wird dies als Bluejacking bezeichnet. Es kann zur Installation von Malware oder zur Übertragung unerwünschter Daten führen.

- Bluebugging: Bei einem Bluebugging-Angriff nutzt ein Cyberkrimineller eine verdeckte Bluetooth-Verbindung, um Hintertürzugriff auf Ihr Gerät zu erlangen, wodurch er Sie abhören und auf Ihre persönlichen Informationen zugreifen kann. In einigen Fällen nutzt ein Hacker einen Denial-of-Service-Angriff, um ein Bluetooth-fähiges Gerät zu überlasten und zu deaktivieren. Ein Hacker könnte möglicherweise vertrauliche Informationen erlangen und sich als der Benutzer ausgeben.

- BlueSmacking: Ein Denial-of-Service (DoS)-Angriff namens "BlueSmacking" zielt darauf ab, Ihr Gerät zu überlasten und herunterzufahren. Große Datenpakete werden von Cyberkriminellen an Ihr Gerät gesendet, um einzudringen. Sobald Ihr Gerät ausgeschaltet ist, werden Hacker BlueSmacking als Sprungbrett für ernstere Angriffe nutzen. Nach dem Neustart funktioniert Ihr Gerät normalerweise wieder einwandfrei.

- Car Whispering: Ein weiterer Bluetooth-Sicherheitsfehler, bekannt als "Car Whispering", greift Autorradios mit Bluetooth-Funktionalität an. Hacker verwenden diese Methode, um Telefongespräche sowie Gespräche im Inneren des Fahrzeugs abzuhören. In anderen Fällen können die Hacker die Verbindung nutzen, um böswillig Audio in das Fahrzeug einzuspeisen.

Trotz Vorsichtsmaßnahmen zu seiner Sicherung ist Bluetooth immer noch anfällig für Hackerangriffe. Bluetooth-Authentifizierung garantiert nicht, dass das entfernte Gerät sicher ist; sie überprüft nur, dass der Benutzer mit dem Gerät verbunden ist, mit dem er glaubt, verbunden zu sein. Benutzer sollten sicherstellen, dass ihre Geräte die neuesten Sicherheitsupdates installiert haben und starke Passwörter verwenden, um potenzielle Risiken zu minimieren. Benutzer sollten Bluetooth auf ihren Geräten deaktivieren, wenn es notwendig ist, keine sensiblen Informationen über Bluetooth teilen und unbefugte Verbindungsanfragen ablehnen, um das potenzielle Risiko von Bluetooth-Angriffen zu verringern. Die Bluetooth SIG hat Programme ins Leben gerufen, um Usability-Probleme zu beheben und die Interoperabilität zu verbessern.

Wie wird Bluetooth in Internet of Things (IoT)-Geräten und Smart-Home-Anwendungen verwendet?

Da Bluetooth eine drahtlose Kurzstreckentechnologie ist, die die Datenübertragung zwischen zwei elektronischen Geräten über eine kurze Distanz ermöglicht, verwenden viele Internet of Things (IoT)-Geräte, die diese Beschreibung erfüllen, Bluetooth-Technologie. Intelligente Türschlösser, intelligente Beleuchtung, HVAC-Systeme, kabellose Lautsprecher, LED-Glühbirnen, intelligente Thermostate, intelligente Haushaltsgeräte und alle intelligenten tragbaren Geräte sind einige Beispiele. Die Fähigkeit von IoT-Geräten wird durch die Verwendung von Bluetooth Low Energy (BLE)-Technologien im Vergleich zum Internet effektiver erhöht. Im Vergleich zu einem Wi-Fi-Netzwerk kann BLE die Reichweite einer Geräteverbindung fast vervierfachen. Bei der Verwendung in Innenräumen und in Kombination mit IoT-Geräten ist Bluetooth ein vielseitiges Werkzeug für die Kommunikation in "lauten" Umgebungen mit niedriger Bandbreite.

Obwohl es den täglichen Nutzern viele Vorteile bietet, können potenzielle Schwachstellen und Interoperabilitätsprobleme bestehen. Die Interoperabilität zwischen verschiedenen Geräten und Herstellern stößt trotz der Standardisierung von Bluetooth-Protokollen und -Profilen weiterhin auf Schwierigkeiten. Die Fähigkeit von Bluetooth-Geräten verschiedener Hersteller, sich problemlos miteinander zu verbinden, wird als Bluetooth-Interoperabilität bezeichnet. Die Interaktion zwischen Radio- und Basisband-Decodern sowie die Schnittstellen zwischen Basisband und Protokollen ist eines der Hauptprobleme. Zusätzlich variiert die Bluetooth-Unterstützung zwischen den Geräten, was Interoperabilitätsprobleme verursachen kann. Die anfängliche Kopplung und Verbindungsherstellung könnte ebenfalls unzuverlässig sein, was den Benutzern Unannehmlichkeiten bereiten könnte.

Standardisierte Protokolle und Profile werden verwendet, um dies zu erreichen, sodass Geräte die Signale des jeweils anderen erkennen und verstehen können. Um großflächige Gerätnetzwerke aufzubauen, die sichere und zuverlässige Kommunikation über viele Hundert Geräte hinweg ermöglichen, ist Interoperabilität ein Vorteil der Standardisierung auf jeder Ebene des gesamten Kommunikationsstacks.

Interoperabilitätsprobleme werden mit Interoperabilitätstestwerkzeugen wie der Bluetooth-Testplattform (BTP) und Bluetooth-RF-Sniffern identifiziert und behoben. Um Interoperabilitätsprobleme zu mindern und zu minimieren, verwendet Bluetooth etablierte Protokolle und Profile, um die Interoperabilität zu gewährleisten. Dies ermöglicht eine einfache Kommunikation zwischen Geräten verschiedener Hersteller. Das "5-Minute Ready"-Programm, das darauf abzielt, Usability-Probleme zu lösen und sicherzustellen, dass Geräte einfach zu bedienen sind und miteinander verbunden werden können, ist eines der Projekte, die Bluetooth SIG entwickelt hat, um die Interoperabilität zu erhöhen. Die Bluetooth-Testplattform (BTP), die typische Szenarien automatisiert, die für Bluetooth-Hardware, Treiber und Software entscheidend sind, ist ein Beispiel für eine zugängliche Interoperabilitätslösung. Interoperabilitätsprobleme können weiterhin auftreten, aber es gibt Werkzeuge zur Diagnose und Behebung dieser Probleme, wie zum Beispiel Bluetooth-RF-Sniffer.

Was sind die potenziellen Schwachstellen und Risiken im Zusammenhang mit Bluetooth?

Wir erwarten, dass unsere persönlichen Informationen privat bleiben, wenn wir unsere elektronischen Geräte, einschließlich Smartphones und anderer mobiler Geräte, verwenden. Wir glauben, dass wir die volle Kontrolle darüber haben, wer sehen oder hören kann, was wir tun, wenn wir einen Anruf tätigen, eine SMS senden oder im Internet surfen. Aber in Wirklichkeit könntest du niemals wissen, ob jemand mithört.

KNOB (Key Negotiation of Bluetooth) ermöglicht es Hackern, sich zwischen zwei Bluetooth-verbundene Geräte zu schalten, wodurch sie die Macht erhalten, Anrufe abzuhören und nahezu alle Datenübertragungen zu überwachen. Es hat die Fähigkeit, eigene Daten einzuschleusen und könnte somit verwendet werden, um Malware auf Geräten zu verbreiten. Die Tatsache, dass KNOB-Angriffe absolut unentdeckbar sind, ist viel besorgniserregender.

Insbesondere wenn Ihr Bluetooth-Gerät sichtbar ist und keinen Sicherheitscode benötigt, könnte sich jemand ohne Ihre Erlaubnis damit verbinden. Dieses Szenario ist jedoch unwahrscheinlich, da moderne Bluetooth-Geräte eine Art Pairing-Verfahren erfordern, bevor eine erfolgreiche Verbindung hergestellt werden kann. Doch die Möglichkeit ist angesichts der heutigen fortschrittlichen Hacking-Mechanismen nicht völlig ausgeschlossen. Sie können die automatischen Verbindungs- oder Pairing-Funktionen auf Ihrem Gerät deaktivieren, Bluetooth ausschalten, wenn es nicht in Gebrauch ist, und das Pairing von Geräten an öffentlichen Orten vermeiden, um unbefugten Zugriff zu verhindern.

Ein Hacker könnte in der Lage sein, alle Daten abzufangen, die zwischen zwei infizierten Geräten ausgetauscht werden, und sogar eigene Daten zu senden, die Viren und andere gefährliche Programme enthalten könnten. Da jedoch Bluetooth verwendet wird, müsste sich der Hacker innerhalb der richtigen Reichweite befinden, was bedeuten würde, dass er sich in der Nähe seines Ziels aufhalten müsste.

Verschlüsselungs- und Validierungsprobleme sind meist die Wurzel der Schwäche. Der typische Kleinunternehmer wird wahrscheinlich nicht die Zeit aufwenden wollen, sich in dieses technische Wissen einzuarbeiten; stattdessen müssen sie wirklich wissen, ob sie betroffen sind und was sie tun können, um sich zu schützen.

Es gibt einige Möglichkeiten zu überprüfen, ob jemand ohne Ihr Wissen eine Verbindung zu Ihrem Bluetooth-Gerät hergestellt hat. Sie können eine Liste der verbundenen Geräte einsehen, indem Sie die Bluetooth-Einstellungen auf Ihrem Gerät durchgehen. Es könnte ein Zeichen dafür sein, dass sich jemand mit Ihrem Gerät verbunden hat, wenn Sie ein Gerät sehen, das Ihnen unbekannt ist. Zusätzlich können Sie regelmäßig Ihre Bluetooth-Verbindungen überprüfen, um sicherzustellen, dass alles ordnungsgemäß funktioniert.

Sicherheitsexperten fanden in den vergangenen Jahren eine ähnliche Schwachstelle, die den Herstellern Zeit gab, Sicherheitslösungen zu entwickeln. Nach den Angriffen haben einige Anbieter Patches zu ihren Produkten hinzugefügt, um das Problem zu beheben. Obwohl sie Maßnahmen ergriffen haben, um das Problem zu beheben, bedeutet das nicht unbedingt, dass alle Geräte sicher sind, wenn man die allgemeinen Statistiken zu Geräte-Updates betrachtet. Daher ist es entscheidend, die Geräte auf dem neuesten Stand zu halten, da jederzeit eine Softwarekorrektur möglich ist.

Dennoch sind Bluetooth-Angriffe bei Angriffen auf Mobiltelefone wirklich nur die Spitze des Eisbergs; es gibt zahlreiche weitere Möglichkeiten, wie Hacker Ihr Telefon ausspionieren können, einschließlich Wi-Fi-Hacking, Websites, E-Mail-Anhänge, betrügerische Apps, Abhörgeräte, SIM-Klonen und Shoulder Surfing usw. Diese Methoden ermöglichen es ihnen, auf die Kamera, Fotos, Dateien, Kontaktliste und Anrufe Ihres Telefons zuzugreifen.

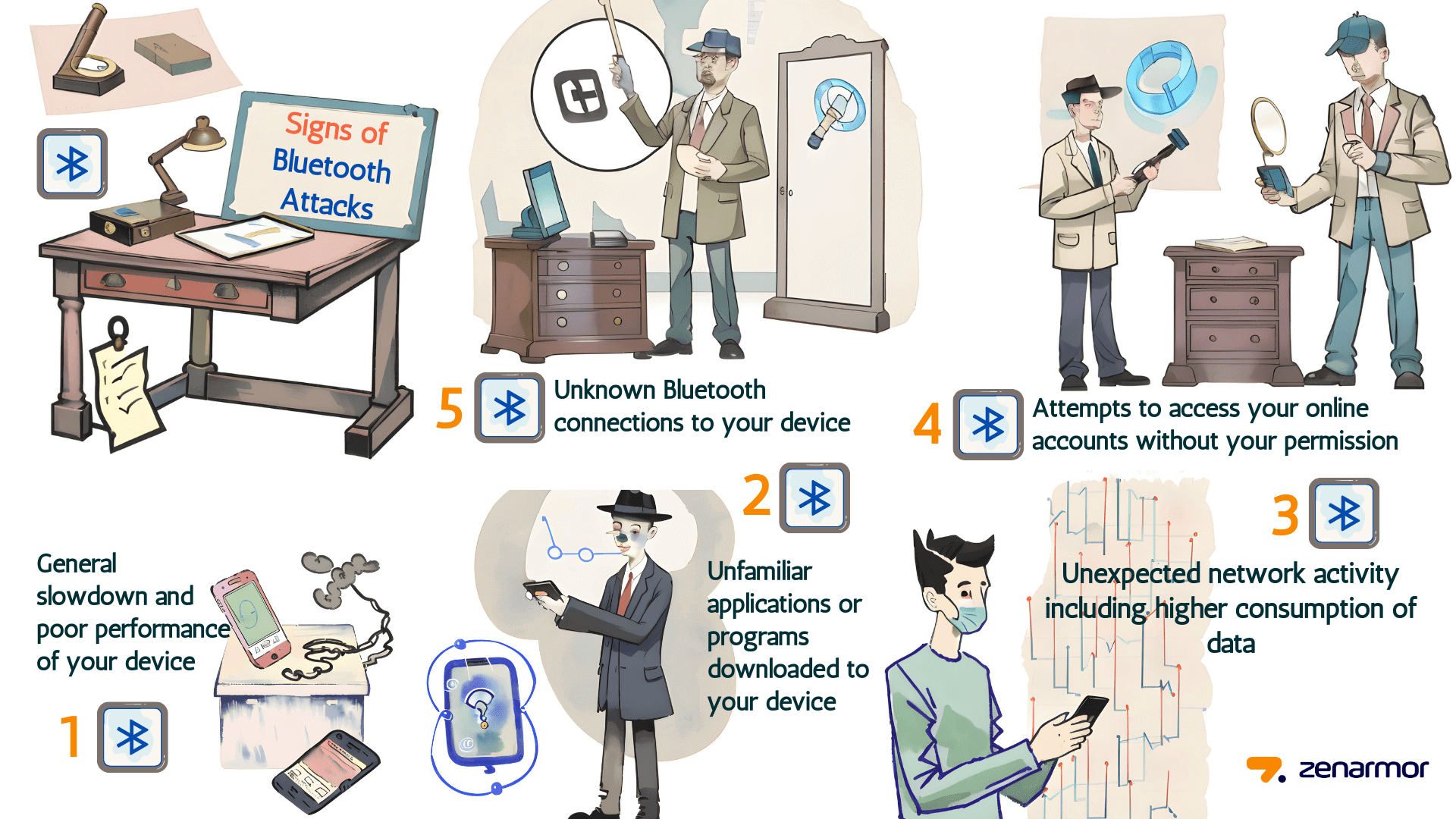

Was sind die Anzeichen für Bluetooth-Angriffe?

Da Bluetooth-Angriffe darauf abzielen, unentdeckt zu bleiben, können sie schwer zu erkennen sein. Die folgenden sind einige typische Anzeichen dafür, dass Ihr Telefon Dritten ausgesetzt war:

-

Allgemeine Verlangsamung und schlechte Leistung Ihres Geräts

-

Unbekannte Anwendungen oder Programme, die auf Ihr Gerät heruntergeladen wurden

-

Unerwartete Netzwerkaktivität, einschließlich höherem Datenverbrauch

-

Versuche, auf Ihre Online-Konten ohne Ihre Erlaubnis zuzugreifen

-

Unbekannte Bluetooth-Verbindungen zu Ihrem Gerät

Abbildung 1. Anzeichen von Bluetooth-Angriffen

Wie man Bluetooth-Angriffe verhindert?

Um Ihrem Gerät einen grundlegenden Schutz gegen Bluetooth-Angriffe zu bieten, gibt es einige einfache, aber effektive Methoden, die Sie anwenden können, darunter:

-

Stellen Sie keine Verbindung über öffentliche Netzwerke her. Koppeln Sie immer zwei Geräte von einem sicheren Ort aus, wenn Sie dies zum ersten Mal tun.

-

Wenn nicht in Gebrauch, schalten Sie Bluetooth aus.

-

Vermeiden Sie Bluetooth, während Sie private Informationen austauschen.

-

Seien Sie vorsichtig, mit wem Sie Ihre Bluetooth-Verbindung teilen.

-

Aktualisieren Sie immer Ihr Betriebssystem und Ihre Treiber, wenn nötig.

-

Es wird empfohlen, vorherige unnötige Bluetooth-Verbindungen zu entfernen.

-

Stellen Sie sicher, dass Ihr Gerät nicht zurückverfolgt werden kann.

-

Um Bluetooth-Spionage zu verhindern, stellen Sie Ihr Bluetooth-Gerät auf den "nicht auffindbaren" Modus.

Ein weiteres Konzept, das in der Bluetooth-Sicherheit zu besprechen ist, sind die Pairing- und Bonding-Verfahren. Der Pairing-Prozess beinhaltet die Erstellung eines oder mehrerer gemeinsamer geheimer Schlüssel zur Verwendung durch zwei Geräte. Es ist das System, das das Binden ermöglicht. Andererseits ist Bonding der Prozess, bei dem die während des Pairings generierten Schlüssel gespeichert werden, um sie bei späteren Verbindungen zu verwenden und ein vertrauenswürdiges Gerätepaar zu erstellen. Nach dem Pairing beinhaltet es den Austausch von Langzeit-Schlüsseln und deren Speicherung für die spätere Verwendung. Mit anderen Worten, das Bonding ist das Verfahren, bei dem die Informationen aus dem Pairing-Prozess auf den Geräten gespeichert werden, sodass der Pairing-Prozess nicht jedes Mal durchgeführt werden muss. Pairing ist der Austausch der Sicherheitsmerkmale, die jedes Gerät hat, und stellt eine temporäre Verschlüsselung her.

Sowohl die Bluetooth-Technologie als auch Bluetooth-verbundene Geräte sind einer Vielzahl von Sicherheitsanfälligkeiten ausgesetzt. Aus diesem Grund sollten sich die Benutzer der Gefahren bewusst sein, die mit der Verwendung von Bluetooth-Technologie auf ihren Geräten verbunden sind, sowie der Strategien zur Minderung, die eingesetzt werden können, um ihre Geräte und Daten vor Hackern zu schützen. Durch die Umsetzung der Sicherheitsempfehlungen können Bluetooth-bezogene Bedrohungen reduziert werden. Jede Person sollte dafür verantwortlich sein, ihre Bluetooth-Kommunikation zu schützen.

Wie konfiguriert man Bluetooth auf sichere Weise?

Sie können auch diese Methoden befolgen, um Ihr Bluetooth privater zu machen:

-

Gehen Sie zu Einstellungen > Datenschutz > Bluetooth-Freigabe auf Ihrem Gerät, und schieben Sie die Schalter neben allen erlaubten Apps in die Position "Aus", um die Bluetooth-Freigabe zu deaktivieren.

-

Deaktivieren Sie Bluetooth vollständig auf Ihrem Gerät.

-

Verwenden Sie die Bluetooth-Funktion Ihres Mobilgeräts im "versteckten" Modus.

-

Deaktivieren Sie auf Ihrem Bluetooth-Gerät die Option "Entdeckbar" und die Optionen "Freigabe".

-

Ihr mobiles Gerät sollte auf "nicht sichtbar" eingestellt sein.

-

Um herauszufinden, ob die von Ihnen heruntergeladenen Apps Bluetooth zur Verfolgung Ihres Standorts verwenden, ist es wichtig, die Datenschutzbestimmungen dieser Apps zu überprüfen.

Was sind die zukünftigen Entwicklungen und Trends in der Bluetooth-Technologie?

Die Bluetooth-Technologie verändert sich ständig, mit neuen Entwicklungen und Trends, die häufig auftauchen. BLE-Fortschritte, verbesserte Sicherheitsfunktionen, Interoperabilität und schnellere Datenübertragungsraten sind einige der laufenden Entwicklungen und bedeutenden Fortschritte in der Bluetooth-Technologie.

Andererseits wird laut aktuellen Prognosen die IoT-Technologie bis 2024 einen erheblichen Einfluss auf den Markt für Bluetooth-Endgeräte haben. Einige der neuesten Fortschritte in der Bluetooth-Technologie, die neue Möglichkeiten geschaffen haben, ist Bluetooth 5.4. Die Bluetooth Special Interest Group (SIG) hat Bluetooth 5.4 angekündigt, die neueste Version der Bluetooth-Technologie. Die Bluetooth SIG arbeitet kontinuierlich mit vielen laufenden Spezifikationsentwicklungsprojekten zusammen. Diese Projekte könnten die Verbesserung der bestehenden Bluetooth-Technologie mit kleinen Funktionen sowie großen funktionalen Ergänzungen umfassen. Daher wird erwartet, dass wichtige Spezifikationsprojekte mit Funktionen, die verschiedenen IoT-Branchen zugutekommen, zu sehen sein werden. Das Echtzeit-Asset-Tracking expandiert schnell, dank der Bluetooth-Technologie. Darüber hinaus wird erwartet, dass das Internet der medizinischen Dinge (IoMT) weiter wachsen wird, Datensicherheit weiterhin oberste Priorität haben wird und 5G das IoT-Wachstum antreiben wird. Dies sind einige der Bluetooth-Technologietrends, die gerade erst in Schwung kommen.

Intelligentere, vernetzte Geräte werden benötigt, um miteinander zu kommunizieren, während sich IoT-Anwendungen ausbreiten und in Umgebungen mit unterschiedlichen Reichweiten- und Kostenanforderungen, Benutzerinteraktionen, Mobilität und Energieeinschränkungen funktionieren. Damit der Sektor des Internet der Dinge (IoT) neue Marktchancen nutzen kann, sind drahtlose Lösungen, die die zuvor genannten Anforderungen erfüllen, unerlässlich. Um zuverlässige und skalierbare Internet of Things (IoT)-Netzwerke zu ermöglichen, in denen Tausende von Geräten, einschließlich Sensoren, Smartphones, tragbaren Geräten, Robotern und Alltagsgeräten, zusammenarbeiten, erweitert Bluetooth Mesh, ein aufkommendes drahtloses Protokoll, den grundlegenden Bluetooth Low Energy (BLE)-Stack.

Die potenziellen zukünftigen Richtungen und Anwendungen der Bluetooth-Technologie umfassen Bluetooth-Mesh-Netzwerke und deren Auswirkungen auf intelligente Städte, intelligente Industrien und die Expansion des IoT. Die Idee der "intelligenten Städte" umfasst eine Vielzahl von Technologien und Methoden zur Erfassung von Daten aus einer Stadt und deren Übertragung über ein Netzwerk zur Verarbeitung und Analyse. Die Nachhaltigkeit der Umwelt und der Bewohner hat für Smart Cities oberste Priorität. Die in der Praxis am häufigsten verwendete Strategie ist die Nutzung von drahtlosen Sensornetzwerken über Mesh-Netzwerke. Wenn es um drahtlose Kommunikationstechnologien geht, bietet Bluetooth Low Energy eine zuverlässige, kostengünstige und energieeffiziente Alternative. Die kürzlich veröffentlichte Bluetooth-Mesh-Profil-Spezifikation, die sichere Multicast-Kommunikationsfähigkeiten umfasst, behandelt die wichtigsten Probleme dieses Paradigmas. Ein Rahmenwerk zur Entwicklung von Diensten für intelligente Städte wurde etabliert, und die Anpassungsfähigkeit der Spezifikation an einen Signalisierungsdienst wurde demonstriert. Um Forschern und Praktikern ein besseres Verständnis dafür zu vermitteln, wie Bluetooth Mesh in IoT-Szenarien genutzt werden kann, demonstrierte der vorgeschlagene Dienst, wie Daten in einem Mesh-Netzwerk über ein städtisches Gebiet gesammelt und zwischen Geräten ausgetauscht werden können.

Obwohl die globale Pandemie die Lieferketten negativ beeinflusste und offensichtliche vorübergehende Transportengpässe für einige Gerätetypen, einschließlich mobiler Geräte, Asset-Tracking-Geräte und sprachgesteuerte Frontends, verursachte und die kurzfristigen Prognosen etwas niedriger sind als in den Vorjahren, erwarten Analysten ein höheres Wachstum in den folgenden fünf Jahren. Jüngste Branchenanalysen zeigen, dass es im Bereich der Unterhaltungselektronik, des Smart Homes und des Gesundheitswesens Perspektiven für den globalen Markt für Bluetooth Low-Energy-ICs gibt. Von 2022 bis 2027 wird ein Anstieg des Marktes für Bluetooth Low-Energy-ICs um 20% prognostiziert. Im gleichen Zeitraum wird erwartet, dass die jährlichen Lieferungen von Geräten mit Bluetooth-Technologie von fünf Milliarden auf sieben und eine halbe Milliarde steigen.