Was ist Netzwerkkonfiguration?

Die Netzwerkkonfiguration ist ein Prozess, der die Zuweisung von Netzwerkkonfigurationen, Regeln, Kontrollen und Flüssen umfasst. Die Konfiguration eines Switches oder Routers, die Konfiguration eines Hosts, die Einrichtung von Software und einer Firewall sowie die Erstellung einer Netzwerkarchitektur, die über REST-APIs verwaltet werden kann, sind einige der Grundlagen der Netzwerkconfiguration.

Die Fähigkeit, ein Netzwerk zu konfigurieren, ermöglicht es einem Systemadministrator, ein Netzwerk einzurichten, um bestimmte Kommunikationsziele zu erreichen. Die folgenden Aktivitäten sind im Prozess enthalten:

-

Die Konfiguration des Routers umfasst unter anderem die Angabe der entsprechenden IP-Adressen und Routen-Einstellungen.

-

Die Host-Einrichtung ist der Prozess, bei dem eine Netzwerkverbindung und Kommunikation auf einem Host-Computer oder Laptop durch Aufzeichnung der Standard-Netzwerkeinstellungen aktiviert werden. Diese Einstellungen umfassen IP-Adressierung, Proxy, Netzwerkname und ID/Passwort.

-

Softwarekonfiguration: Um den Netzwerkverkehr zu überwachen, wird jeder netzwerkbasierte Software, wie ein Intrusion Detection System (IDS), der Zugang gewährt und die entsprechenden Anmeldeinformationen bereitgestellt.

-

Darüber hinaus umfasst die Netzwerkinstallation das Teilen des Internets und des lokalen Netzwerks, die Installation von Software und Anwendungen sowie die Installation und Konfiguration einer Firewall.

Die Netzwerkkonfiguration kann automatisiert und über die Verwendung eines zentralen Netzwerk-Konfigurationsmanagers gesteuert werden, was die Menge an manueller Arbeit, die von Netzwerkadministratoren geleistet wird, weiter verringert und es einfacher macht:

-

Das Netzwerk warten

-

Ändern Sie die Konfigurationseinstellungen

-

Überwachen und Berichten der Netzwerkaktivität

-

Relaunch-Geräte

Die richtige Netzwerkkonfiguration ist entscheidend für die Unterstützung des Datenverkehrs in einem Netzwerk und kann auch die Netzwerksicherheit und -stabilität unterstützen und verbessern.

Dieser Artikel wird die verschiedenen Arten von Computernetzwerken, die unterschiedlichen Bereiche, in denen Netzwerkkonfigurationen verwendet werden können, die Bedeutung einer ordnungsgemäßen Verwaltung von Netzwerkkonfigurationen, warum Sie Sicherungskopien Ihrer Netzwerkkonfiguration erstellen sollten, und wie Sie den Prozess der Verwaltung von Netzwerkkonfigurationen automatisieren können, besprechen.

Was sind die Arten der Netzwerkkonfiguration?

Im Rahmen des Konfigurationsmanagementprozesses führen Netzwerkadministratoren ein gut organisiertes Informationsrepository der Netzwerkgeräte. Dieses Repository enthält Informationen über die Geräte selbst, wie deren Standort, Netzwerkadresse und Geräteeinstellungen. Die Administratoren des Netzwerks können diese Konfigurationsdatenbank als Richtungsquelle verwenden, wenn sie Aktualisierungen und Änderungen am Netzwerk vornehmen.

Im Allgemeinen werden verschiedene Arten von Netzwerk-Konfigurationen durch unterschiedliche Arten von Netzwerk-Topologien bezeichnet.

Da die Anzahl der weltweit vernetzten persönlichen und Internet of Things (IoT)-Geräte weiter zunimmt, steigt auch der Bedarf an Hochleistungsnetzwerken, was die Art und Weise verändert, wie Einzelpersonen und Organisationen miteinander interagieren.

Aufgrund des Fortschritts der Technologie im Laufe der Jahre wurden mehrere Netzwerktopologien entwickelt, um die unterschiedlichen Anforderungen der Benutzer zu erfüllen. Es ist möglich, dass weitere technische Innovationen in den kommenden Jahren zur Schaffung noch mehr Netzwerk-Topologien führen werden.

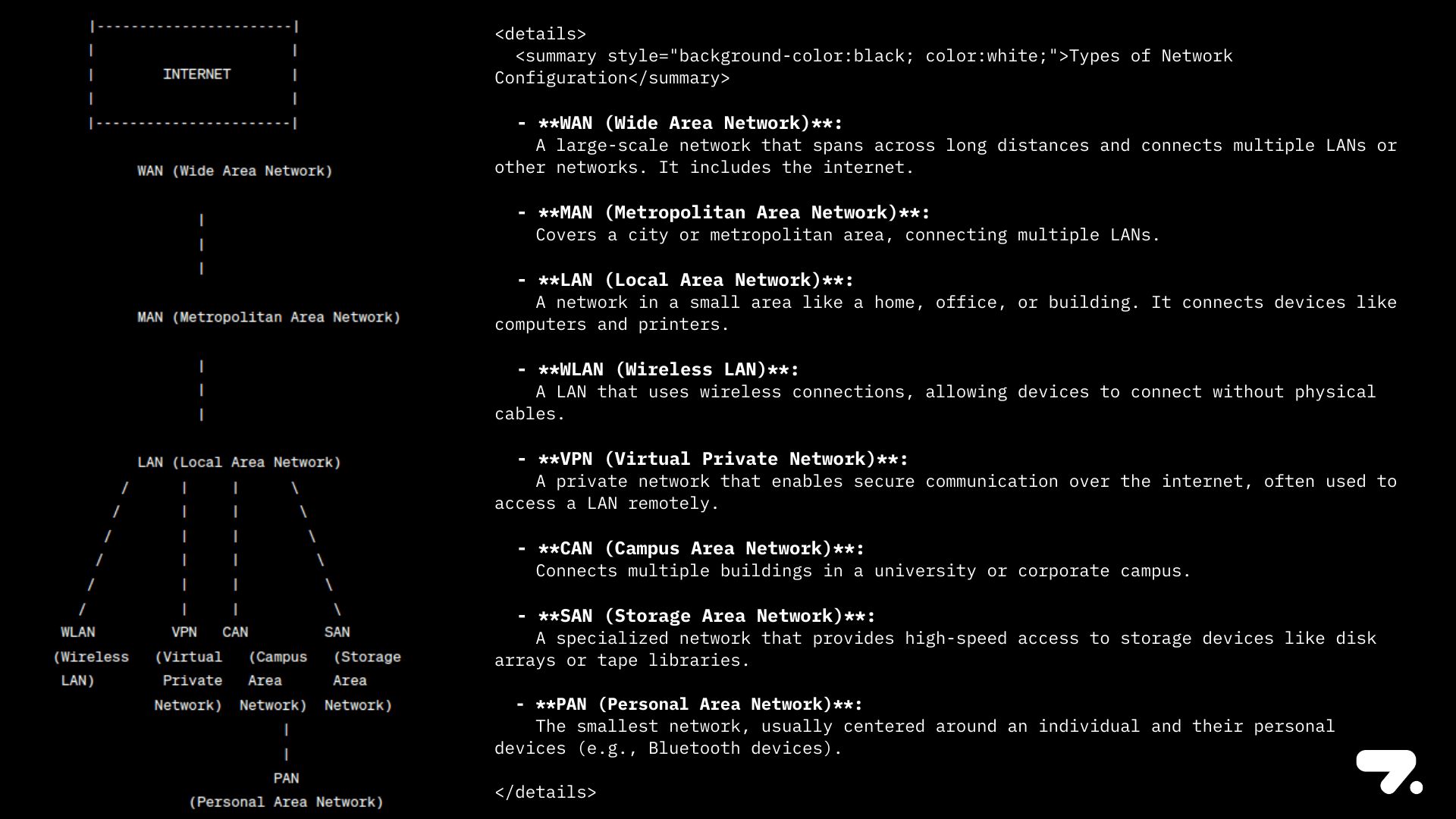

Es gibt eine große Vielfalt an Netzwerk-Konfigurationen, von denen jede darauf ausgelegt ist, ein bestimmtes Ziel zu erreichen und eine bestimmte Benutzergruppe zu bedienen. Es gibt jetzt verschiedene Netzwerkkonfigurationen, von denen bekannt ist, dass sie existieren, einige davon sind wie folgt:

- PAN

- LAN

- WLAN

- KANN

- VPN

- MAN

- SAN

- WAN

Abbildung 1. Arten der Netzwerkkonfiguration

1. PAN

Ein persönliches Netzwerk, oft als PAN bezeichnet, ist eine Topologie für ein Netzwerk mit kurzer Reichweite, das für Peripheriegeräte gedacht ist, die von einer einzelnen Person verwendet werden (typischerweise innerhalb von 30 Fuß). Die Übertragung von Daten zwischen Geräten ist die Hauptfunktion dieser Art von Netzwerken, die keine aktive Internetverbindung benötigen, um zu funktionieren.

PANs können auch über die Verwendung eines einzelnen Geräts, das als Gateway fungiert, mit LANs und anderen höherstufigen Netzwerktypen verbunden werden. Ein alltägliches Beispiel für ein PAN ist eine Bluetooth-Tastatur, die mit einem Smart-TV verbunden ist. Diese Art von Einrichtung bietet eine Schnittstelle, die es den Benutzern ermöglicht, im Internet zu surfen, zuvor aufgezeichnete Sendungen anzusehen und ihre Einstellungen zu ändern.

Drahtlose oder kabelgebundene Verbindungen können persönliche Netzwerke (PANs) erstellen. Für datenzentrierte Anwendungen nutzen drahtlose persönliche Netzwerke (WPANs) Nahbereichskommunikationsprotokolle wie Wi-Fi, ZigBee, Infrarot und Bluetooth. WPANs werden mit dem Akronym WPAN abgekürzt. Wenn es um Bluetooth geht, umfassen mögliche Netzwerktopologien das Piconet, das aus einem Master und einem oder mehreren Slaves besteht, und das Scatter-Netz, das eine Sammlung von miteinander verbundenen Piconets ist.

Andererseits nutzen kabelgebundene Personal Area Networks (PANs) den Universal Serial Bus (USB) und ThunderBolt. Während sie anderen Netzwerktypen ähnlich sind, sind die in einem PAN verwendeten Verbindungsprotokolle normalerweise nicht sofort mit denen anderer Netzwerktypen kompatibel.

2. LAN

Sie nutzen etwas, das als lokales Netzwerk (LAN) bekannt ist, wann immer Sie Ihren Laptop oder Ihr Mobiltelefon mit dem Netzwerk zu Hause oder am Arbeitsplatz verbinden.

Lokale Netzwerke, oder LANs, sind private Computernetzwerke, die bestimmten Benutzern uneingeschränkten Zugang zu derselben Systemverbindung an einem zentralen Ort ermöglichen. Dieser Standort befindet sich immer in einem Bereich von weniger als einer Meile, und die meiste Zeit befindet er sich im selben Gebäude. Indem sie dies tun, können sie Informationen miteinander austauschen, Ressourcen wie Drucker teilen und Geräte wie Scanner nutzen, als ob sie alle auf demselben System arbeiten würden. Die gemeinsame Nutzung von Ressourcen ist möglich, wenn ein Betriebssystem verwendet wird, das netzwerkfähig ist.

LANs wurden zuerst an akademischen Institutionen und Forschungseinrichtungen verwendet; aber in der heutigen Welt sind sie fast überall zu finden, einschließlich in Haushalten und Unternehmen. Verschiedene Arten von Netzwerktopologien, wie Bus, Stern und verzweigter Baum, werden verwendet, um eine Vielzahl unterschiedlicher Ziele durch die Nutzung von Koaxialkabeln, verdrillten Drahtpaaren oder Glasfaserkabeln zu erreichen. Wi-Fi und TCP/IP Ethernet sind zwei Netzwerktechnologien, die den Austausch von Informationen und die Kommunikation zwischen Geräten unter Verwendung verschiedener Topologien ermöglichen.

3. WLAN

Drahtlose Technologien waren ein großer Fortschritt sowohl in der geschäftlichen als auch in der persönlichen Kommunikation. Dies hat eine Vielzahl von Möglichkeiten eröffnet, darunter mobiles Wireless, festes Wireless, tragbares Wireless und Infrarot-Wireless, unter anderem. In diesen Umgebungen interagieren die verbundenen Geräte über etwas, das als drahtloses lokales Netzwerk (WLAN) bekannt ist.

Drahtlose lokale Netzwerke (WLANs) ermöglichen es Geräten, sich über Hochfrequenzsignale, Laser und Infrarotstrahlen anstelle von Kabeln zu verbinden. Benutzer können dank dieser Form der flexiblen Datenverbindung freier in einem Abdeckungsbereich navigieren, da sie keine Kabel benötigen, um mit einem Netzwerk verbunden zu bleiben, während sie dies tun.

Das Wireless Local Area Network (WLAN) bietet eine hohe Datenübertragungsrate und arbeitet oft entweder im 2,4 GHz-Frequenzbereich oder im 5 GHz-Spektrum. Bluetooth-Geräte, schnurlose Telefone und Wi-Fi-Radios sind einige Beispiele für Geräte, die im 2,4-GHz-Band über ein WLAN betrieben werden. Laptops können mit dem 5-GHz-Band eines drahtlosen lokalen Netzwerks (WLAN) verbunden werden, wenn der Benutzer bereit ist, etwas Signalstärke gegen höhere Übertragungsraten einzutauschen.

4. KANN

Universitäten, Hochschulen und Unternehmenscampusse, die ein gemeinsames Gebiet teilen, könnten die lokalen Netzwerke (LANs) ihrer vielen Abteilungen mit etwas verbinden, das als Campus Area Network (CAN) bezeichnet wird. Dies vereint Netzwerke, die sonst verstreut wären, und schafft ein kollektives Netzwerk, das den Zugang zu Informationen mit blitzschnellen Geschwindigkeiten ermöglicht und gleichzeitig die erforderliche Authentifizierung sicherstellt, um etwaige Datenschutzlücken zu schließen.

Wie CANs betrieben werden, ist vergleichbar mit dem von LANs. Jedoch ist der Maßstab dieser beiden Arten von Netzwerken unterschiedlich. Benutzer, die von verschiedenen Geräten auf ein CAN zugreifen, tun dies oft über die Nutzung von Hotspots, Wi-Fi und Ethernet-Technologien.

5. VPN

Ein virtuelles privates Netzwerk (VPN) bietet den Nutzern eine verschlüsselte Verbindung, die Datenpakete während der Internetnutzung effektiv verbirgt. Dies ist vorteilhaft für die Nutzer, da Cyberangriffe mit jedem Klick möglich sind und sensible Informationen abgebaut, abgefangen oder sogar gestohlen werden können.

Dies wird erreicht, indem ein virtuelles privates Netzwerk (VPN)-Tunnel zwischen den beiden Geräten, die sich verbinden, eingerichtet wird. Dieser Tunnel kapselt und verschlüsselt die Daten, die zwischen den beiden Geräten ausgetauscht werden. In den meisten Fällen wird ein virtuelles privates Netzwerk (VPN) verwendet, wenn zwei Geräte über ein öffentliches Netzwerk, wie das Internet, miteinander verbunden sind. Die zusätzliche Sicherheit, die durch das VPN-Tunnel bereitgestellt wird, schützt sensible Informationen wie IP-Adressen, Browserverlauf, Kontakt mit einer Unternehmenszentrale oder sogar Reisepläne davor, online offengelegt zu werden. Dies wird durch die Verschlüsselung der über den Tunnel gesendeten Daten erreicht.

Die Art des verwendeten virtuellen privaten Netzwerkes (VPN)-Tunnels bestimmt die Menge an Sicherheit, die ein Datenpaket umgibt. Das Point-to-Point Tunneling Protocol (PPTP), das Secure Socket Tunneling Protocol (SSTP), das Layer Two Tunneling Protocol (L2TP/IPsec) und OpenVPN sind Beispiele für gängige VPN-Tunneling-Protokolle.

Das Layer 2 Tunneling Protocol (L2TP), das den Schutz durch Internet Protocol Security (IPsec) nutzt, verwendet oft AES-256-Bit-Verschlüsselung. Dies ist ein ausgeklügelter Verschlüsselungsstandard, der als die sicherste verfügbare Option für alle Arten von Netzwerkverbindungen gilt.

Es gibt mehrere Variationen von virtuellen privaten Netzwerken (VPNs), von denen die meisten in eine von zwei Kategorien fallen: Remote-Access-VPNs und Site-to-Site-VPNs. Benutzer können ihre Geräte sicher und geschützt mit dem Unternehmensbüro verbinden, wenn sie Remote-Access-VPNs nutzen. Die Verbindung zwischen einem Hauptsitz und einer Niederlassung wird über ein Site-to-Site-VPN hergestellt.

6. MANN

In der modernen Welt der Computernetzwerke sind Geschwindigkeit und Effizienz die wichtigsten Überlegungen. Während einige Technologien beide dieser Vorteile bieten können, bieten andere nur einen oder gar keinen von ihnen. Glasfaser, Dense Wavelength Division Multiplexing und optisches Paket-Switching sind nur einige der Technologien, die in einem Metropolitan Area Network (MAN) verwendet werden können, das beide Anforderungen erfüllt.

MANs, die häufiger als mittelgroße Netzwerke bekannt sind, erstrecken sich über ein Gebiet, das größer ist als das eines LAN, aber kleiner als das eines WAN. Diese Netzwerke bestehen aus mehreren lokalen Netzwerken (LANs), die über eine Punkt-zu-Punkt-High-Capacity-Backbone-Technologie miteinander verbunden sind. Sie können mehrere Gebäude oder eine ganze Stadt abdecken.

MANs können die Form von Kabel-TV-Netzen oder sogar Telefonnetzen annehmen, die Hochgeschwindigkeits-DSL-Leitungen bereitstellen, indem sie die gemeinsamen regionalen Ressourcen ihrer Gemeinschaften nutzen.

7. SAN

In einer zunehmend wettbewerbsorientierten Welt ist Netzwerkspeicher mit der Aufrechterhaltung der Geschäftskontinuität verbunden. Damit ein Unternehmen seinen Wettbewerbsvorteil aufrechterhalten kann, ist es notwendig, dass das Unternehmen Methoden findet, die den Datenzugriff und die Datenspeicherung maximieren sowie sicherstellen, dass wichtige Backups regelmäßig durchgeführt werden. Die Nutzung eines Storage Area Networks ist eine Methode, die dazu beitragen kann, all diese Ziele und mehr zu erreichen (SAN).

Ein Storage Area Network (SAN), manchmal auch als das Netzwerk hinter den Servern bekannt, ist ein Hochgeschwindigkeits-Computernetzwerk, das speziell dafür entwickelt wurde, den Zugriff auf Speicher in jede Richtung zu ermöglichen. Das Hauptziel eines Storage Area Networks (SAN) ist es, die Übertragung von Daten zwischen verschiedenen Speichergeräten sowie zwischen Speichergeräten und dem Computernetzwerk zu erleichtern.

Block-Level-I/O-Dienste sind ein häufiges Merkmal von Storage Area Networks (SANs). Fibre-Channel-Technologien, wie zum Beispiel Fibre-Channel-Host-Bus-Adapter (HBA)-Karten und Fibre-Channel-Switches, sowie andere Technologien, wie Hosts, Switches und Festplattenarrays, können in verschiedenen Komponenten verwendet werden, die ein Storage Area Network (SAN) bilden.

8. WAN

LANs und andere Arten von Netzwerken können dank privater Leitungen, Multiprotocol Label Switching (MPLS), Multiprotocol Virtual Private Networks (VPNs), drahtloser Netzwerke und des Internets miteinander kommunizieren und Daten senden und empfangen. Mobilfunknetze und drahtlose Netzwerke sind ebenfalls in dieser Kategorie enthalten. Ein Wide Area Network (WAN) ist eine Art von Computernetzwerk, das über einen einzigen bestimmten Anbieter Zugang zu verschiedenen Medientypen bietet. Diese Art von Telekommunikationsnetzwerk ist nicht auf ein bestimmtes Gebiet beschränkt und hat keine geografischen Einschränkungen.

WANs können entweder Punkt-zu-Punkt- oder paketvermittelte Netzwerke über gemeinsame Schaltungen sein, wodurch sie entweder eine grundlegende oder hybride Konfiguration darstellen. Viele Arten von Verbindungen werden im Fall eines hybriden Wide Area Networks (WAN) und eines softwaredefinierten Wide Area Networks (SD-WAN) verwendet. Diese Verbindungstypen können von virtuellen privaten Netzwerken (VPNs) bis hin zu Multiprotocol Label Switching (MPLS) reichen. Kommunikationskanäle innerhalb eines WAN nutzen oft eine vielfältige Auswahl an Technologien, zu denen unter anderem Router, FSO-Leitungen, I/O-Schnittstellen und Glasfaser gehören, um nur einige zu nennen.

WANs sind im modernen Leben allgegenwärtig, verbinden Städte, Kontinente und sogar den Weltraum; dennoch werden sie oft übersehen, weil sie so weit verbreitet sind. Beispiele dafür, wie weitreichend WANs geworden sind, umfassen die Echtzeit-Telekonferenz, die es Studenten ermöglicht, mit anderen Studenten auf verschiedenen Kontinenten zu kommunizieren, und den Fernzugriff auf die Hauptzentrale eines Unternehmens. Es gibt auch viele andere Beispiele dafür, wie weitreichend WANs geworden sind.

Was sind die wichtigsten Felder der Netzwerkkonfiguration?

Die Netzwerkkonfiguration ist anwendbar und entscheidend für die folgenden Anwendungsbereiche:

-

Konfigurationssicherung und -wiederherstellung: Da ein Netzwerkdesaster jederzeit auftreten kann, sollte eine Organisation routinemäßig Netzwerk-Backups durchführen, um für die Zukunft vorbereitet zu sein. Durch das Hochladen der stabilsten Versionen Ihrer Geräteeinstellungen ermöglichen regelmäßige Backups eine schnelle Wiederherstellung nach unvorhergesehenen Situationen wie Geräteausfällen.

-

Geräteerkennung und -verwaltung: Das Konfigurationsmanagement identifiziert Geräte in Ihrem Netzwerk und speichert deren wichtige Informationen, einschließlich Portkonfiguration und Schnittstellendaten, in einem Netzwerkinventar. Ein aktuelles Inventar ermöglicht es Ihnen auch, schnell Berichte zu erstellen, die Kriterien wie Gerätetyp, Geräteanbieter und Gerätestandort verwenden. Die Zentralisierung des Inventars erleichtert das Management.

-

Automatisierung: Zu den besten Praktiken im Konfigurationsmanagement gehört die Automatisierung von Aufgaben der Netzwerkadministration wie Geräte-Backups, Firmware-Updates und Änderungen der Zugriffsrechte. Dies erhöht die Effizienz Ihrer Netzwerkmitarbeiter und minimiert gleichzeitig wiederholte Aufgaben und menschliche Fehler.

-

Änderungsmanagement: Die Pflege korrekter Änderungsprotokolle ermöglicht es Ihnen, die Netzwerkingenieure zu identifizieren, die für eine bestimmte Konfigurationsänderung verantwortlich sind. Obwohl dies nicht unbedingt Netzwerkprobleme minimiert, kann es die Fehlerbehebung beschleunigen. Wichtig für das Konfigurationsmanagement gewährleistet die Standardisierung der Änderungsmanagementverfahren, dass netzwerkweite Änderungen gut dokumentiert, schnell und nachverfolgbar sind.

-

Compliance: Bevor Änderungen an der Konfiguration vorgenommen werden, müssen Netzwerkadministratoren umfassende Netzwerkregeln entwickeln, um die Einhaltung verschiedener Sicherheitsstandards wie PCI DSS zu überprüfen. Im Konfigurationsmanagement ist die Implementierung von Netzwerksicherheitsrichtlinien und regelmäßige Compliance-Überprüfungen der Gerätekonfigurationen entscheidend.

Warum ist es wichtig, Netzwerkkonfigurationen zu sichern?

Die Sicherung der Konfiguration ist der Akt des Archivierens Ihrer bestehenden Netzwerk-Konfigurationsdateien und der Einrichtung eines Repositories, in dem inkrementelle Kopien aller Versionen aufbewahrt werden. Um ein hohes Maß an Sicherheit zu gewährleisten, werden Konfigurationssicherungen meist verschlüsselt, bevor sie in der Datenbank gespeichert werden.

Das Backup der Netzwerkkonfiguration ist die wichtigste Komponente jeder Backup- und Wiederherstellungsstrategie der IT-Infrastruktur. Typischerweise wird dies mit Netzwerk-Backup-Software durchgeführt. Im Falle eines Notfalls, wie z.B. einem Cyberangriff, können die Daten aus einer Netzwerkkonfigurationssicherung verwendet werden, um einen einzelnen Knoten oder das gesamte Netzwerk wiederherzustellen.

Der wichtigste Zweck von Konfigurationssicherungen besteht darin, Netzwerkoperationen im Falle eines Netzwerkversagens wiederherzustellen. Falsche Konfigurationsänderungen können zu Netzwerkkatastrophen wie Datenverletzungen und Ausfällen führen. In solchen Fällen können Netzwerkadministratoren das Netzwerk schnell wiederherstellen, indem sie eine stabile Konfigurationsversion aus dem Repository hochladen. Allerdings ist die Sicherung der Netzwerkkonfiguration nicht nur im schlimmsten Fall von Vorteil. Es kann auch verwendet werden, um geschäftskritische Aktivitäten wiederherzustellen, wenn das primäre Netzwerk vorübergehend aus einem nicht kritischen Grund, wie Wartung, nicht verfügbar ist. Konfigurationssicherungen sind auch während der Prüfung unerlässlich, um festzustellen, wo ein spezifischer Fehler entstanden ist, und für Compliance-Überprüfungen.

Die Nutzung einer Netzwerk-Backup-Lösung ist unerlässlich, da Backups ein entscheidender Bestandteil jeder Notfallwiederherstellungsstrategie sind. Wenn Sie aufgrund eines Cyberangriffs, eines Datenlecks oder eines unerwarteten Systemausfalls geschäftskritische Daten verlieren, können Sie die Daten wiederherstellen, wenn Sie ein Backup haben.

Es gibt mehrere Vorteile bei der Verwendung von Netzwerk-Backups für Ihre Organisation. Bei der Verwendung physischer Speichermedien, Bandlaufwerke oder dem manuellen Sichern jedes Geräts einzeln kann es mühsam sein, Backups für viele PCs und netzwerkgebundene Geräte zu verwalten. Einige der effizienten, zeitsparenden und fehlerreduzierenden Vorteile der Verwendung eines Netzwerk-Backup-Systems sind wie folgt:

-

Reduziert menschliche Fehler: Wenn die Daten Ihrer Organisation auf mehreren Maschinen gespeichert sind, ist eine Netzwerksicherung notwendig. Das Erinnern an die Planung von Backups für mehrere Maschinen erhöht die Wahrscheinlichkeit von Fehlern in Ihrem Unternehmen. Es ist einfach, versehentlich einen Tag oder eine Woche zu übersehen, und bevor man es merkt, hat man eine Datei dauerhaft verloren.

-

Verbessert Ihre Katastrophenwiederherstellungsfähigkeiten: Die Nutzung von Netzwerk-Backups ist Teil einer umfassenden Notfallwiederherstellungsstrategie. Selbst ein kleiner Fehler wäre katastrophal für Ihr kleines Unternehmen, wenn alles lokal auf einer externen Festplatte oder gar ohne Backup gespeichert wäre. Es ist nicht nur intelligent, sondern die Einrichtung eines Netzwerk-Backups für jedes Gerät, das Sie und Ihre Mitarbeiter verwenden, ist überraschend einfach.

-

Automatisiert Backups: Die Integration von Netzwerk-Backups vereinfacht Ihre Backup-Verfahren. Wenn Sie einen öffentlichen Backup-Service wählen, um Ihre Backups zu verwalten, wird Ihre Backup-Software automatisch alle netzwerkgebundenen Geräte sichern, von bestimmten Desktops und Laptops bis hin zu den gemeinsam genutzten Daten auf Ihren NAS-Geräten.

-

Erleichtert das Management: Netzwerksicherung ist kontrollierbarer und skalierbarer als das Hinzufügen von Bandlaufwerken zu jedem Computersystem, da die Daten an einen einzigen, sicheren Ort übertragen werden. Mit der Netzwerksicherung wird die Datenübertragung an einen einzigen, sicheren Ort durchgeführt, was es einfach macht, weitere Computersysteme hinzuzufügen, wenn die Organisation wächst.

Wie man das Konfigurationsmanagement mit Software automatisiert?

Konfigurationsmanagement ist der Prozess, die beabsichtigte Konsistenz von Computersystemen, Servern, Netzwerkgeräten und Software zu bewahren. Es ist eine Methode, um sicherzustellen, dass ein System weiterhin wie beabsichtigt funktioniert, während im Laufe der Zeit Änderungen vorgenommen werden.

Die Verwaltung von IT-Systemkonfigurationen erfordert die Festlegung des beabsichtigten Zustands eines Systems, wie z.B. einer Serverkonfiguration, und anschließend den Aufbau und die Wartung solcher Systeme. Das Konfigurationsmanagement verwendet sowohl Konfigurationsevaluierungen als auch Driftanalysen, um Systeme zu identifizieren, die aktualisiert, neu konfiguriert oder gepatcht werden müssen.

Der Zweck des Konfigurationsmanagements besteht darin, Systeme in dem vorgesehenen Zustand zu halten. Historisch gesehen verwalteten Systemadministratoren dies manuell oder mit proprietären Skripten. Automatisierung ist die Verwendung von Software, um Aufgaben wie das Konfigurationsmanagement durchzuführen, um Kosten, Komplexität und Fehler zu verringern.

Eine Konfigurationsmanagement-Lösung kann einen neuen Server in wenigen Minuten einrichten, mit weniger Fehleranfälligkeit dank Automatisierung. Darüber hinaus kann Automatisierung verwendet werden, um einen Server in einem angemessenen Zustand zu halten, wie zum Beispiel in Ihrer Standardbetriebsumgebung (SOE), ohne dass Bereitstellungsskripte erforderlich sind.

Ohne Automatisierung kann die Einrichtung und Wartung großflächiger moderner Netzwerksysteme ein ressourcenintensives Unterfangen sein, das voller Möglichkeiten menschlicher Fehler und damit verbundener Gefahren steckt. Die Nutzung eines Netzwerk-Konfigurationsmanagement-Managers und/oder von Konfigurationstools kann eine Vielzahl von Vorteilen bieten, wie zum Beispiel:

-

Automatisierte Datenüberwachung und -berichterstattung ermöglichen es Administratoren, Konfigurationsänderungen sowie mögliche Risiken oder Probleme zu erkennen.

-

Ein einfacher Ansatz, um Massenanpassungen vorzunehmen, wie z.B. eine Passwortzurücksetzung, nachdem Anmeldeinformationen gehackt wurden.

-

Die Fähigkeit, Netzwerkkonfigurationen schnell auf einen früheren Zustand zurückzusetzen.

-

Geringere Ausfallzeiten aufgrund verbesserter Sichtbarkeit und der Fähigkeit, Änderungen schnell zu erkennen.

-

Optimierung der Wartung und Reparatur von Netzwerkgeräten (physisch oder virtuell) und Verbindungen

-

Dank des einheitlichen Speichermanagements der Geräteeinstellungen ist es möglich, ein fehlerhaftes Gerät neu zu starten.

Was sind die Methoden der Netzwerkautomatisierung?

Die wichtigsten Methoden zur Automatisierung von Konfigurationsmanagement-Aufgaben sind unten aufgeführt:

-

Einfache Konfigurationssicherung und -wiederherstellung: Die Sicherung der Netzwerkkonfiguration beinhaltet das sichere Speichern wichtiger Netzwerkgerätedaten, damit Sie sich bei einem Netzwerkfehler oder einer Katastrophe mit minimalen Serviceunterbrechungen erholen können. Anstatt die Netzwerkgeräte einzeln zu besuchen, um ihre aktuellsten Konfigurationen oder Einstellungen zu sichern, können Sie automatische Backups für alle mit Netzwerksicherungssoftware planen. Darüber hinaus können Sie Backups im Archiv nach Kriterien wie Gerätetyp anordnen und im Falle von Störungen schnell wiederherstellen. Diese Programme warnen Sie rechtzeitig vor fehlgeschlagenen Sicherungsplänen, sodass Sie Fehler schnell beheben können.

-

Robuste Netzwerkanalyse: Automatisierungstools können die Gerätesuche durchführen, um Ihr Netzwerkinventar mit wichtigen Geräteinformationen wie IP-Adresse, Seriennummer usw. aufzubauen. Dies spart Ihrem IT-Personal viele Stunden mühsamer Datensammlung und -speicherung. Durch die Speicherung wichtiger Gerätedaten wie Informationen zum Lebenszyklus können Netzwerkmanager defekte Geräte schnell lokalisieren und ersetzen, wodurch teure Netzwerkausfälle verhindert werden. Letztendlich beschleunigen diese Technologien die Netzwerkbewertungsprozesse, indem sie große Datenmengen sammeln, analysieren, berichten und visualisieren.

-

Basis-Konfiguration und Drift-Management: Die ideale Konfiguration eines Geräts ist seine Basiskonfiguration. Durch die Anwendung von Basiseinstellungen auf Netzwerkgeräte können Leistungsprobleme vermieden werden. Durch die Ermöglichung für Administratoren, Basiskonfigurationen aufzubauen, zu überprüfen und mit der aktuellen Konfiguration der Geräte zu vergleichen, vereinfachen Netzwerkautomatisierungslösungen das Management von Basiskonfigurationen. Dies erleichtert die Überwachung neuer Änderungen an den Geräteeinstellungen und das Rückgängigmachen unerwünschter Änderungen. Administratoren können auch Betriebs- und Startkonfigurationen vergleichen, um Änderungen zu finden, die nicht gespeichert wurden.

-

Echtzeit-Warnungen bei Konfigurationsänderungen zur Verbesserung der Sicherheit: In dynamischen Netzwerken treten Konfigurationsänderungen häufig auf. Die kontinuierliche Überwachung dieser Änderungen ist unerlässlich, um ihren Einfluss auf andere Systeme oder Prozesse zu minimieren. Mit Netzwerkautomatisierungslösungen können Sie Benachrichtigungen oder Warnungen über jede Änderung in Ihrem Netzwerk erhalten, einschließlich Daten wie der Zeitpunkt der Änderung, die beteiligten Personen usw. Die Echtzeitüberwachung gewährleistet auch die Einhaltung Ihrer internen und externen Richtlinien für jede durchgeführte Abhilfemaßnahme.

-

Erkennung von Netzwerkanfälligkeiten: Netzautomatisierungstools können Ihre Netzwerkgeräte auf Firmware-Schwachstellen überprüfen und diese dann über Updates beheben. Mit automatisierten Tools können Sie häufige Schwachstellen und Exposures (CVEs) in iOS- und Cisco-Netzwerkgeräten entdecken und diese mit Patches und Updates beheben.

Was sind die besten Netzwerkautomatisierungstools?

Es gibt eine Vielzahl von Tools und Anwendungen zur Automatisierung der Verwaltung von Netzwerkgeräten. Einige sind kostenpflichtig, während andere kostenlos und Open Source sind; die Auswahl zwischen ihnen ist keineswegs einfach. Eine kostenpflichtige Lösung ist nicht immer ein gutes Preis-Leistungs-Verhältnis, und eine kostenlose Lösung ist nicht immer nützlich. Die zehn besten Netzwerkautomatisierungstools sind wie folgt:

- SolarWinds Network Configuration Manager

- Kiwi CatTools

- ManageEngine Network Configuration Manager

- WeConfig

- ConfiBack

- Device42 Konfigurationsmanagement-Datenbank

- TrueSight Automation für Netzwerke

- rConfig

- Net LineDancer

- RANCID