Was ist PKI (Public Key Infrastructure)?

PKI ist eine Reihe von Sicherheitsvorschriften, Verschlüsselungsmethoden, einschließlich der Schlüsselgenerierung, -speicherung und -verwaltungsanwendungen. PKI umfasst auch Werkzeuge zum Erstellen, Verteilen und Verwenden von Schlüsseln und Zertifikaten. Eine Public-Key-Infrastruktur (PKI) ermöglicht es Nutzern eines unsicheren öffentlichen Netzwerks, wie dem Internet, Daten sicher und privat zu kommunizieren, indem sie öffentliche und private kryptografische Schlüsselpaaren verwenden, die von einer vertrauenswürdigen Behörde bereitgestellt und bezogen werden.

Seine Ursprünge reichen über 30 Jahre zurück. Es wurde Ende der 1960er Jahre im GCHQ, dem streng geheimen Kommunikationszentrum der Regierung, geschaffen. Mitte der 1970er Jahre gingen die Vereinigten Staaten einen Schritt weiter und demonstrierten PKI verschiedenen kommerziellen Organisationen. Die Public-Key-Kryptographie wurde 1976 von Whitfield Diffie und Martin Hellman entwickelt. Es ist auch als asymmetrische Verschlüsselung bekannt, da es zwei Schlüssel anstelle von einem verwendet.

Was ist mit PKI gemeint?

Das wichtigste Konzept der PKI sind die öffentlichen kryptografischen Schlüssel, die, wie der Name schon sagt, im Kern stehen. Diese Schlüssel werden nicht nur zur Verschlüsselung von Daten verwendet, sondern auch zur Überprüfung der Identität der kommunizierenden Parteien oder Geräte. Die PKI setzt die Verwendung der Public-Key-Kryptographie voraus, die die am häufigsten verwendete Methode im Internet zur Authentifizierung von Absendern oder zur Verschlüsselung von Nachrichten ist.

Nichtabstreitbarkeit, Integrität, Datenschutz, Verantwortlichkeit und Vertrauen sind die fünf Anforderungen an die digitale Sicherheit. Eine erfolgreiche PKI-Implementierung ist entscheidend, um alle fünf dieser Ziele zu erreichen.

Wo wird PKI verwendet?

Allgemein werden die Anwendungsfälle für PKI wie folgt aufgelistet:

- Die häufigste Verwendung sind SSL-Zertifikate für öffentliche Websites

- E-Mail-Sicherheit

- Virtuelle private Netzwerke (VPNs)

- Private und öffentliche cloudbasierte Anwendungen und Dienste

- Geräteauthentifizierung

- Code-, Dokument- und Nachrichtenunterzeichnung

- Cloud-basierte Dienste

- Internet der Dinge (IoT)

- Verschlüsselung von XML-Dokumenten

- Smartcard-Anmeldungen

Warum wird PKI verwendet?

Heute sind unbefugter Zugriff, unsignierte Anwendungen (Malware) und unsichere E-Mail-Anwendungen die größten Cyber-Bedrohungen, die die Benutzer am meisten betreffen. Die aktuellste Sicherheitslösung, die Systeme und Unternehmen vor diesen Cyberbedrohungen schützen kann, ist PKI. PKI schafft eine vertrauenswürdige Umgebung, indem es die Authentifizierung und Integritätsprüfung von Daten und Benutzern durchführt. PKI-fähige Systeme verwenden kryptografische Funktionen, um starke Authentifizierung und Datenverschlüsselung bereitzustellen. Im Gegensatz zu traditionellen Identitätsprozessen, die Passwörter zur Identifizierung von Personen verwenden,

PKI-basierte Netzwerke bieten eine wesentlich höhere Sicherheit als passwortbasierte Netzwerke (und all ihre bekannten Schwächen) sowie eine deutlich bessere Verwaltbarkeit als alternative Verschlüsselungssysteme wie vorab geteilte Schlüssel. In PKI-basierten Systemen können Schlüssel für Einweg-Verschlüsselungsfunktionen verwendet werden, wobei nur der benannte Eigentümer des Schlüssels Daten entschlüsseln kann. Man-in-the-Middle (MitM)-Angriffe ohne Kenntnis des Schlüsselpaares werden somit verhindert.

Im Falle des Verlusts oder Diebstahls von Geräten können Sicherheitszertifikate leicht widerrufen werden, um den Zugriff auf PKI-basierte Systeme zu verhindern. Deshalb ist PKI eine hochwirksame Sicherheitslösung für alle Unternehmen, die mit Cybersicherheitsbedrohungen konfrontiert sind.

Wie funktioniert PKI?

PKI, wie die Public-Key-Kryptographie, sichert Informationen mit einem Schlüsselpaar. Die folgenden Schritte sind bei der Arbeit mit PKI beteiligt:

-

Die Generierung des Schlüsselpaares ist der erste Schritt, der bei der Arbeit mit PKI erforderlich ist. Der Benutzer, der die Daten verschlüsseln und senden möchte, erstellt in diesem Fall zuerst ein Schlüsselpaar. Der Begriff "Erzeugen eines Schlüsselpaares" bezieht sich auf die Erstellung von zwei Schlüsseln durch den Benutzer, einen privaten und einen öffentlichen. Dieses Schlüsselpaar ist spezifisch für jeden PKI-Benutzer.

-

Verwendung von digitalen Signaturen zur Identifizierung; Der Absender einer verschlüsselten Nachricht wird durch eine digitale Signatur identifiziert, die an die Nachricht angehängt ist. Es ist erforderlich, die gleiche rechtliche Grundlage wie eine traditionelle Unterschrift zu haben. Der private Schlüssel des Absenders und die ursprüngliche Nachricht werden verwendet, um eine mathematische Funktion namens digitale Signatur zu erstellen.

-

Die Verschlüsselung der Nachricht erfolgt, nachdem die digitale Signatur angewendet wurde. Ein symmetrischer Schlüssel wird verwendet, um die Nachricht und die begleitende digitale Signatur zu verschlüsseln. Dieser symmetrische Schlüssel wird sowohl vom Absender als auch vom Empfänger der Nachricht geteilt und wird nur einmal für die Verschlüsselung und Entschlüsselung verwendet.

-

Übertragung des symmetrischen Schlüssels; Nach der Verschlüsselung der Nachricht und der digitalen Signatur muss der symmetrische Schlüssel, der zur Verschlüsselung der Nachricht verwendet wurde, dem Empfänger bereitgestellt werden. Dies liegt daran, dass derselbe Schlüssel verwendet wird, um die Nachricht zu entschlüsseln. Dies kann ein erhebliches Sicherheitsrisiko darstellen, da, wenn dieser Schlüssel kompromittiert wird, jeder, der Zugang dazu hat, die verschlüsselte Nachricht entschlüsseln kann. Daher muss auch der symmetrische Schlüssel geschützt werden. Dies wird erreicht, indem der symmetrische Schlüssel mit dem öffentlichen Schlüssel des Empfängers verschlüsselt wird. Nur der Empfänger kann den verschlüsselten symmetrischen Schlüssel auf diese Weise mit seinem/ihrem passenden privaten Schlüssel entschlüsseln. Der Sitzungsschlüssel und die Nachricht werden dann verschlüsselt und an den Empfänger gesendet.

-

Verwendung einer CA zur Validierung der Identität des Absenders; CA (Zertifizierungsstelle) dienen als vertrauenswürdige Dritte, die die Identität der an dem Transaktionsprozess beteiligten Entitäten überprüfen. Wenn ein Empfänger eine verschlüsselte Nachricht erhält, kann der Empfänger verlangen, dass die digitale Signatur, die mit der Nachricht verbunden ist, von der CA überprüft wird. Die CA überprüft die digitalen Signaturen bei Eingang der Anfrage, und eine erfolgreiche Verifizierung bestätigt, dass der Absender der ist, der er vorgibt zu sein.

-

Entschlüsselung und Validierung des Inhalts der Nachricht; Nach Erhalt der verschlüsselten Kommunikation muss diese entschlüsselt werden. Diese Kommunikation kann nur mit dem verschlüsselten symmetrischen Schlüssel entschlüsselt werden, der mit ihr gesendet wurde. Daher muss der verschlüsselte symmetrische Schlüssel vor der Entschlüsselung der Nachricht zuerst mit dem privaten Schlüssel des Empfängers entschlüsselt werden. Der symmetrische Schlüssel entschlüsselt dann die Nachricht, nachdem sie verschlüsselt wurde. Die digitale Signatur der Nachricht wird mit dem öffentlichen Schlüssel des Absenders entschlüsselt, und der Nachrichten-Hash wird daraus erzeugt.

Warum ist PKI wichtig?

Authentifizierung und Zugriffskontrolle sind das Rückgrat der meisten Sicherheitssysteme. Organisationen können erheblich von der Public Key Infrastructure (PKI) profitieren, wenn es darum geht, Benutzer zu authentifizieren und den Zugriff zu steuern. PKI ist ein ausgeklügeltes System, das, wenn es richtig implementiert wird, dazu beitragen kann, Ihr Unternehmen zu sichern. Mit dem Aufstieg des Cloud-Computing, des Internets der Dinge, der digitalen Transformation, der Virtualisierung, des Outsourcings und anderer Technologien wächst der Bedarf an verifizierten Identitäten. PKI kann jeder Organisation helfen, die sich um die Integrität ihrer Daten sorgt und Zugang zu ihren Daten hat. Deshalb ist PKI so wichtig.

Wenn PKI nicht im System bereitgestellt wird, würde die Authentifizierung fehlschlagen, es wäre instabil, was eine Organisation exponiert und zunehmend anfällig für böswilligen Zugriff von außen und ein unsicheres System machen würde.

Was sind PKI-Dienste?

PKI-Dienste sind hauptsächlich darauf ausgelegt, sichere Kommunikationskanäle bereitzustellen. SSL, S/MIME und IPSec, VPN zum Beispiel, basieren alle auf dem PKI-Prinzip und führen spezialisierte Aufgaben aus.

SSL wird allgemein verwendet, um die Kommunikation zwischen dem Webbrowser eines Clients und einem Webserver zu schützen. SSL erstellt einen sicheren Kommunikationskanal, indem eine Vielzahl von kryptografischen Algorithmen zwischen dem SSL-fähigen Server und dem SSL-fähigen Client eingesetzt wird. Es funktioniert auf der Grundlage einer PKI, die Daten verschlüsselt, die über eine SSL-Verbindung übertragen werden.

S/MIME, bekannt als Secure Multipurpose Internet Mail Extension. Der S/MIME-Standard ist eine sichere E-Mail-Spezifikation, die entwickelt wurde, um das Problem der Abfangen von E-Mail-Nachrichten zu lösen. Digitale Signaturen werden von S/MIME verwendet, um die Authentizität des Absenders und des Empfängers einer E-Mail-Nachricht zu bestätigen.

Das Internetprotokoll (IP) wird verwendet, um Daten über große Unternehmensnetzwerke und das Internet zu übertragen. IP sendet Daten in Paketen, die kleine, handhabbare Stücke sind. Diese Pakete sind jedoch, wie E-Mail-Nachrichten, anfällig für Sicherheitsprobleme. Um diese Sicherheitsprobleme anzugehen, wurde die IP-Sicherheitsprotokoll-Suite (IPSec) geschaffen. IPSec ist eine Sammlung von Erweiterungen der IP-Protokollfamilie, die im Gegensatz zu SSL die Authentifizierung, Integrität und Privatsphäre von Datenpaketen auf der Netzwerkschicht ermöglicht.

Ein virtuelles privates Netzwerk (VPN) ist ein privates Datennetzwerk, das öffentliche Telekommunikationsinfrastruktur anstelle von eigenen oder gemieteten Leitungen nutzt, um die Privatsphäre mithilfe von Tunneling-Protokollen und Sicherheitsprozessen zu wahren. Virtuelle private Netzwerke (VPNs) sind ein integraler Bestandteil jeder E-Business-Strategie. VPNs werden von einigen Unternehmen genutzt, um entfernte Mitarbeiter zu verbinden, die Reaktionszeiten zu verkürzen und den Zugriff auf Unternehmensdaten zu verbessern. VPNs erfordern eine Public-Key-Infrastruktur (PKI), um Verbindungspunkte zu authentifizieren.

Was sind die Komponenten der Public Key Infrastructure?

Die Public-Key-Infrastruktur besteht hauptsächlich aus den folgenden Komponenten:

- Zertifizierungsstelle (CA)

- Registrierungsbehörde (RA)

- Digitale Zertifikate

- PKI-Clients

- Zertifikatsrepository

Zertifizierungsstelle

Die CA (Zertifizierungsstelle) ist eine angesehene Drittpartei, die die Identität der an einer elektronischen Transaktion beteiligten Entitäten überprüft. Die CA verwaltet alle Aspekte der Zertifizierungsprozesse innerhalb der PKI. Die CA ist die kritischste Komponente einer PKI. Eine PKI ohne eine CA ist unmöglich zu verwalten. CA ist für die Erstellung digitaler Zertifikate verantwortlich. Dies bedeutet, dass ein Datenpaket, das alle Informationen eines Zertifikats enthält, von der CA genehmigt und dann digital signiert wird. Die CA ist eine wesentliche Komponente in Bezug auf die Sicherheit. Das Schlimmste, was mit einer PKI passieren kann, ist, wenn eine böswillige Person versucht, Zugang zum privaten Schlüssel der CA zu erhalten und diesen zur Erstellung von Zertifikaten zu verwenden. Infolgedessen muss die CA in einer sicheren Umgebung arbeiten, wobei besonderes Augenmerk auf die Sicherheit des privaten Schlüssels der CA gelegt wird.

Registrierungsbehörde

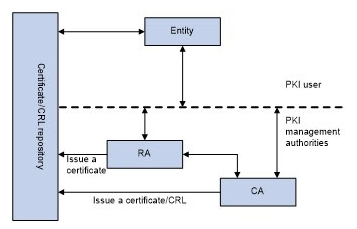

Die Registrierungsstelle (RA) ist das Verwaltungszentrum, wo das Zertifikat erworben werden kann. Die RA stellt der CA die Daten zur Verfügung, denen der Benutzer zugestimmt hat, und die CA erstellt daraus ein signiertes Zertifikat. Es gibt keine strengen Anforderungen im PKIX-Standard für den Betrieb einer RA innerhalb einer PKI. Prinzipiell kann der Benutzer direkt mit der CA kommunizieren. In fast allen PKI-Administrationen ist jedoch die direkte Kommunikation zwischen dem Benutzer und der RA blockiert.

Die von RA durchgeführten Aufgaben können wie folgt aufgelistet werden.

- Es empfängt und validiert Entitätsanfragen

- Sendet die Anfragen an die CA

- Es erhält das von der CA bearbeitete Zertifikat und leitet das Zertifikat an die richtige Stelle weiter.

Digitale Zertifikate

Wir können digitale Zertifikate mit Ausweisen in der realen Welt vergleichen. So wie Menschen Personalausweise verwenden, um ihre Identität nachzuweisen, müssen auch Computer oder Software in der elektronischen Welt digitale Zertifikate verwenden, um ihre Identität nachzuweisen.

Um Sicherheitsverletzungen wie Identitätsdiebstahl und Schlüsseländerung zu vermeiden, ist es entscheidend, die Sicherheit eines öffentlichen Schlüssels zu gewährleisten. Ein System, das den öffentlichen Schlüssel an eine global vertrauenswürdige Partei bindet, die die Identität und Authentizität des öffentlichen Schlüssels gewährleisten kann, ist erforderlich. Der beabsichtigte Mechanismus sollte die beiden Ziele erreichen. Erstens sollte es die Integrität des öffentlichen Schlüssels gewährleisten und zweitens sollte es den öffentlichen Schlüssel und die zugehörigen Informationen sicher mit dem Eigentümer verbinden. Digitale Zertifikate sind eine der wichtigsten Komponenten der PKI, die erforderlich sind, um dies zu erreichen.

Digitale Zertifikate sind nach ITU X.509 standardisiert. Die Elemente eines Zertifikats sind wie folgt:

- Seriennummer des Zertifikats

- Digitale Signatur der Zertifizierungsstelle

- Der öffentliche Schlüssel des Benutzers, dem das Zertifikat ausgestellt wird

- Verfallsdatum

- Name der Zertifizierungsstelle (CA), die das Zertifikat ausgestellt hat

PKI-Clients

PKI-Clients sind die Entitäten, die CAs oder RAs nach Zertifikaten fragen. Um ein digitales Zertifikat von der CA anzufordern, muss der PKI-Client die folgenden Pfade jeweils befolgen.

- Senden Sie eine Anfrage zur Erstellung eines öffentlichen/privaten Schlüsselpaares. Dies kann von einer CA oder dem Client durchgeführt werden. Die Informationen des Clients werden im Schlüsselpaar gespeichert.

- Nach der Erstellung des Schlüsselpaares wird eine Anfrage für ein CA-Zertifikat an die CA gesendet. Eine RA könnte verwendet werden, um diese Anfrage weiterzuleiten.

- Nach Erhalt des Zertifikats von der CA kann der Kunde es verwenden, um nachzuweisen, dass er ein authentifizierter Zertifikatsinhaber ist.

Alle zwischen einem Client und der CA ausgetauschten Daten sind verschlüsselt. Darüber hinaus ist der Kunde für die Sicherheit seines privaten Schlüssels verantwortlich. Dies liegt daran, dass die verschlüsselte Kommunikation nicht entschlüsselt werden kann, wenn der private Schlüssel verloren geht.

Zertifikatsrepository

Zertifikatsrepository, auch bekannt als Zertifikatsverteilungssystem. Zertifikate werden über das Certificate Distribution System (CDS) an Benutzer und Unternehmen verteilt. Je nachdem, wie PKI im Unternehmen implementiert ist, können diese Zertifikate auf zwei Arten verteilt werden. Die Zertifikate können entweder von den Benutzern selbst oder von einem Verzeichnisserver verteilt werden, der LDAP verwendet, um die in der Datenbank gespeicherten Benutzerinformationen abzufragen.

Die Hauptaufgaben dieses Verteilungssystems sind wie folgt.

- Erstellen und verteilen Sie Schlüsselpaar.

- Es bestätigt die Gültigkeit von öffentlichen Schlüsseln, indem es sie signiert.

- Den Zugang zu Schlüsseln, die abgelaufen oder verloren gegangen sind, einschränken.

- Bereitstellung der öffentlichen Schlüssel auf dem Verzeichnisdienstserver.

Wo wird PKI-Sicherheit eingesetzt?

PKI-Sicherheit kann auf verschiedene Weise genutzt werden, wobei die häufigsten wie folgt sind:

- Sicherung des Web-Browsings und der Kommunikation mit SSL/TLS-Zertifikaten

- Authentifizieren Sie Benutzer für den VPN-Zugang

- Digitale Signatursoftware/-anwendungen

- E-Mail- und Datenverschlüsselung

- Dateien verschlüsseln und entschlüsseln

- Smartcard-Authentifizierung

- WLAN-Authentifizierung

- Sicherung einer Vielzahl von IoT-Geräten

- PKI wird auch für das elektronische Unterzeichnen von Dokumenten und Formularen, die Datenbankverwaltung, sicheres Instant Messaging und die Sicherheit von USB-Speichergeräten verwendet.

Welche Art der Verschlüsselung verwendet PKI?

Die Public Key Infrastructure (PKI) verwendet eine Kombination der folgenden Verschlüsselungsprotokolle.:

- Asymmetrische Verschlüsselung

- Symmetrische Verschlüsselung

Symmetrische Verschlüsselung

Symmetrische Kryptographie, auch bekannt als Geheimschlüssel-Kryptographie, ist der Prozess der Verschlüsselung und Entschlüsselung von Informationen mit einem einzigen Schlüssel. Der gleiche Schlüssel wird verwendet, um Daten in der symmetrischen Schlüssel-Kryptographie zu verschlüsseln und zu entschlüsseln. Während das Entschlüsseln von Nachrichten ohne den Schlüssel äußerst schwierig ist, stellt die Tatsache, dass derselbe Schlüssel zum Verschlüsseln und Entschlüsseln der Nachricht verwendet werden muss, ein erhebliches Risiko dar. Dies liegt daran, dass, wenn der Verteilungsmechanismus, der zum Teilen des Schlüssels verwendet wird, kompromittiert wird, das gesamte System für sichere Nachrichtenübermittlung gefährdet ist.

Das Prinzip der symmetrischen Verschlüsselung hat zahlreiche symmetrische Verschlüsselungsalgorithmen hervorgebracht. Die am häufigsten verwendeten Geheimschlüssel-Algorithmen sind wie folgt: Data Encryption Standard (DES), Advanced Encryption Standard (AES), CAST-128, RC4, Triple-DES (3DES).

Asymmetrische Verschlüsselung

Der Ansatz namens "Public Key Cryptography" entwickelte sich, um die Sicherheitsprobleme der symmetrischen Kryptographie zu lösen. Diese Lösung geht das Problem der symmetrischen Kryptographie an, indem sie zwei Schlüssel anstelle eines einzelnen Schlüssels verwendet. Ein Schlüsselpaar wird in der asymmetrischen Kryptographie verwendet. Ein Schlüssel wird für die Verschlüsselung verwendet, während der andere in diesem Verfahren für die Entschlüsselung genutzt wird. Einer der Schlüssel in der asymmetrischen Kryptografie ist frei verteilbar. Dieser Schlüssel wird als "öffentlicher Schlüssel" bezeichnet und wird zur Verschlüsselung von Daten verwendet. Der geheime oder private Schlüssel, der zur Entschlüsselung verwendet wird, ist der zweite Schlüssel. Der private Schlüssel darf nicht geteilt werden. Dieser Schlüssel ist für jede kommunizierende Entität privat, wie sein Name schon sagt.

Asymmetrische und symmetrische Verfahren werden in der Public Key Infrastructure (PKI) verwendet. Asymmetrische Verschlüsselung wird im anfänglichen "Handshake" zwischen den Kommunikationsparteien verwendet, um den geheimen Schlüssel zu sichern, der ausgetauscht wird, um symmetrische Verschlüsselung zu ermöglichen. Nachdem der geheime Schlüssel geteilt wurde, wird die asymmetrische Verschlüsselung für den Rest der Transaktion verwendet.

Asymmetrische Kryptographie ist sicherer und schwieriger, Schlüssel zu stehlen, als symmetrische Verschlüsselung. Im Vergleich zur symmetrischen Kryptographie ist sie langsamer und erfordert mehr Rechenleistung.

Was ist PKI-Architektur?

Es gibt verschiedene PKI-Architekturen, die auf der Anzahl der Zertifizierungsstellen, ihrer Anordnung und der Beziehung zwischen ihnen basieren. Wir können sie hauptsächlich auf drei verschiedene Arten klassifizieren.

-

Einzelne CA-Architektur

-

Unternehmens-PKI-Architektur

-

Hybride PKI-Architektur

Abbildung 1. PKI-Architektur

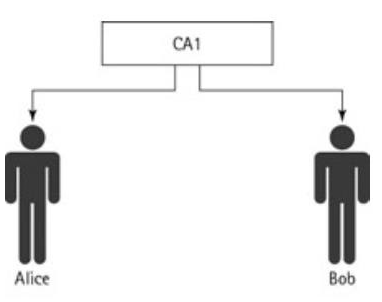

Single-CA-Architektur: Die Single-CA-Architektur ist die grundlegendste und häufigste Art der PKI-Architektur. Es gibt nur eine CA in dieser Architektur, die Zertifikate und Zertifikatsperrlisten (CRLs) an die Entitäten ausstellt und verteilt. Diese CA wird von all diesen Entitäten vertraut. Dieses Design ist für kleine Unternehmen mit einer bescheidenen Anzahl von Benutzern geeignet, aber es ist nicht für Organisationen mit schnellem Wachstum geeignet, da es die Hinzufügung neuer CAs nicht zulässt.

Abbildung 2. Einzel-CA-Architektur

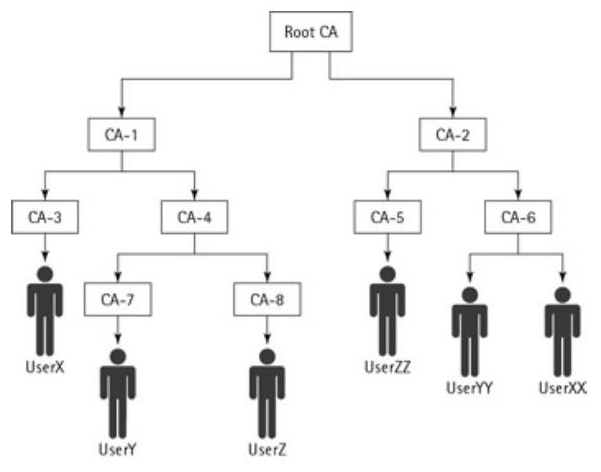

Enterprise-PKI-Architektur: Dies ist die beliebteste PKI-Architektur, die von Unternehmen verwendet wird. PKI-Dienste werden in dieser Architektur von zahlreichen CAs angeboten. Eine Vertrauensverbindung besteht zwischen allen CAs in einer hierarchischen PKI-Architektur. Die CAs in dieser Architektur sind durch übergeordnete und untergeordnete Beziehungen miteinander verbunden. Die CA-Hierarchie ist eine umgekehrte baumartige Struktur mit einer Wurzel an der Spitze, bekannt als Root CA, und Ästen oder Knoten darunter. Diese Knoten sind als die Untergeordneten der Root-CA bekannt. Diese untergeordneten CAs sind ähnlich wie reguläre CAs, da sie alle Funktionen einer CA ausführen; jedoch können sie die Zertifikatsausstellung an andere untergeordnete CAs unter ihnen delegieren.

Abbildung 3. Hierarchische PKI-Architektur

Hybride PKI-Architektur: Frühere Architekturen sind darauf ausgelegt, die Anforderungen eines Unternehmens oder einer Benutzergruppe zu erfüllen. In vielen Fällen müssen Organisationen jedoch mit anderen Organisationen kommunizieren, um ihre Geschäfte zu tätigen. Die Architekturen dieser Organisationen müssen nicht immer gleich sein. Eine Organisation kann beispielsweise eine hierarchische PKI-Architektur haben, während eine andere eine einzelne PKI-Architektur haben kann. In solchen Fällen muss PKI eine optimale Lösung bieten, die es Organisationen ermöglicht, sich in einer vertrauenswürdigen Umgebung zu verbinden. PKI mit einem hybriden Design bietet ein solches Umfeld. Eine hybride Architektur ermöglicht es Unternehmen mit unterschiedlichen PKI-Architekturen, miteinander zu kommunizieren.

Verwendet SSL PKI?

SSL basiert auf dem Konzept eines öffentlichen Schlüssels und der häufigsten Verwendung von PKI. Alle Daten, die zwischen einem SSL-fähigen Server und einem SSL-fähigen Client gesendet werden, werden verschlüsselt, wenn eine SSL-Verbindung hergestellt wird. Eine SSL-Verbindung erfordert, wie jede andere Verschlüsselungstechnik, die Verschlüsselung der Nachricht durch eine Software, die sie sendet, und die Entschlüsselung der Nachricht durch eine Software am Empfangsende.

Was ist der Unterschied zwischen PKI und SSL?

Die Hauptunterschiede zwischen PKI und SSL sind wie folgt:

- SSL ist eines der beliebtesten und am weitesten verbreiteten PKI-Zertifikate.

- Die Public Key Infrastructure (PKI) ist die zugrunde liegende eingebettete Technologie, die die Secure Sockets Layer (SSL) sichert.

- SSL wird hauptsächlich verwendet, um die Kommunikation zwischen dem Webbrowser eines Benutzers und einem Webserver zu sichern.

- PKI hat viele führende Rollen, es ist darauf ausgelegt, die Erstellung, Identifizierung, Verteilung und Widerrufung von öffentlichen Schlüsseln zu verwalten. Das System besteht aus vertrauenswürdigen Benutzerrollen, Richtlinien, Protokollen, Hardware und Software.

- SSL benötigt öffentliche und private Schlüssel sowie SSL-Zertifikate, um eine sichere Verbindung zwischen zwei Punkten herzustellen. An diesem Punkt kommt PKI ins Spiel. PKI unterstützt die SSL-Zertifikatvalidierung und das Zertifikatvertrauensmanagement, das verwendet wird, um die Identitäten der kommunizierenden Entitäten festzustellen und bei der sicheren Datenübertragung zu helfen.

Wie können Sie ein PKI-Zertifikat erhalten?

Es gibt verschiedene Arten von PKI-Zertifikaten, wie SSL/TLS, E-Mail-Signaturzertifikate, Code-Signaturzertifikate, Dokumentensignaturzertifikate. Bevor Sie eine PKI-Zertifizierung erhalten, müssen Sie bestimmen, welche PKI-Zertifizierung Sie für Ihren Zweck benötigen.

In PKI generieren vertrauenswürdige Drittorganisationen, die als CA (Zertifizierungsstelle) bezeichnet werden, digitale Zertifikate für alle Parteien (Client, Server), die über ein unsicheres Netzwerk (Internet) kommunizieren möchten. Das Verfahren zur Erlangung eines Zertifikats verläuft wie folgt;

-

Zuerst, bringen Sie Ihren Server zum Laufen und aktualisieren Sie Ihr WHOIS-Datensatz (korrekte Firmenadresse und andere Informationen).

-

Auf dem Server sollten Sie eine CSR (Certificate Signing Request) generieren.

-

Nachdem Sie das CSR ausgefüllt haben, sollten Sie es an die Zertifizierungsstelle einreichen.

-

Die Zertifizierungsstelle (Certificate Authority) fügt die Informationen im CSR, einschließlich des öffentlichen Schlüssels, in ein Zertifikat ein, signiert das Zertifikat mit ihrem privaten Schlüssel und fügt die Signatur dem Zertifikat bei.

-

Sie sollten Ihre Domain und Ihr Unternehmen korrekt validieren lassen. Danach sollten Sie das erhaltene Zertifikat installieren.

Die Anforderungen an die PKI-Zertifikate sind unten aufgeführt:

- Eine eindeutige IP-Adresse

- Ein gültiger CSR,

- Korrekte Kontaktinformationen in der WHOIS-Datenbank

- Einige formelle Dokumente zur Validierung Ihres Unternehmens.