pfSense® Software Best Practices Leitfaden

Firewalls sind die erste Verteidigungslinie gegen Cyber-Bedrohungen, aber sie müssen geschützt und gehärtet werden, um effektiv zu sein. Das Netzwerk wird durch eine Firewall vor Viren, Hacking-Versuchen und unbefugtem Zugriff geschützt. Der Begriff "Firewall-Härtung" bezieht sich auf die Praxis, die Sicherheit einer Firewall zu verstärken, indem zusätzliche Schutzmaßnahmen gegen potenzielle Schwachstellen hinzugefügt werden. Das regelmäßige Aktualisieren von Software, das Eliminieren ungenutzter Dienste, das Setzen von Zugriffsbeschränkungen und die Implementierung starker Authentifizierungsverfahren gehören alle dazu.

Wir erklären, warum es entscheidend ist, die Sicherheit der Firewall zu verstärken, und geben Anleitungen, wie dies mithilfe der empfohlenen Methoden der pfSense® Softwareplattform erfolgen kann. Im Folgenden finden Sie eine Liste der Themen, die in diesem Artikel behandelt werden:

-

Aktualisierung und Upgrade der pfSense-Software

-

Ändern der Standardpasswörter

-

Aktivierung der Zwei-Faktor-Authentifizierung

-

Konfigurieren der Ländersperrung

-

Deaktivierung von SSH-Verbindungen

-

Regelmäßige Sicherungen durchführen und Sicherungsdateien schützen

-

Konfiguration der pfSense-Software für hohe Verfügbarkeit

-

Deaktivierung des Root-Zugriffs für die WebGUI

-

Einschränkung des Zugriffs auf das Management-Portal

-

Aktivierung von IPS/IDS

-

Erstellen von Benachrichtigungen für Änderungen

Nachdem Sie die in diesem Artikel erläuterten Best Practices auf Ihrer pfSense-Software-Firewall angewendet haben, können Sie auch die Best Practices für die Sicherheit von FreeBSD lesen und anwenden, um die Härtung zu verbessern.

Aktualisierung und Upgrade von pfSense

Es ist entscheidend, ein Netzwerk-Sicherheitsgerät auf dem neuesten Stand zu halten. Angesichts der regelmäßigen Updates für mobile Geräte, Webbrowser und Desktop-Betriebssysteme ist es umso wichtiger, die Firewall eines Netzwerks zu aktualisieren. Experten für Informationstechnologie sollten regelmäßig das Design und die Implementierung der Firewall in ihrem Unternehmen bewerten und verbessern.

Wenn eine Schwachstelle in der pfSense-Software als kritisch eingestuft wird, kann ein Patch veröffentlicht werden. Bewerten Sie jeden Fix im Hinblick auf die spezifischen Risiken, denen Ihr Unternehmen ausgesetzt ist. Es gibt mehrere Optionen zum Aktualisieren eines pfSense Systems. Die Web-GUI oder die Konsole können verwendet werden.

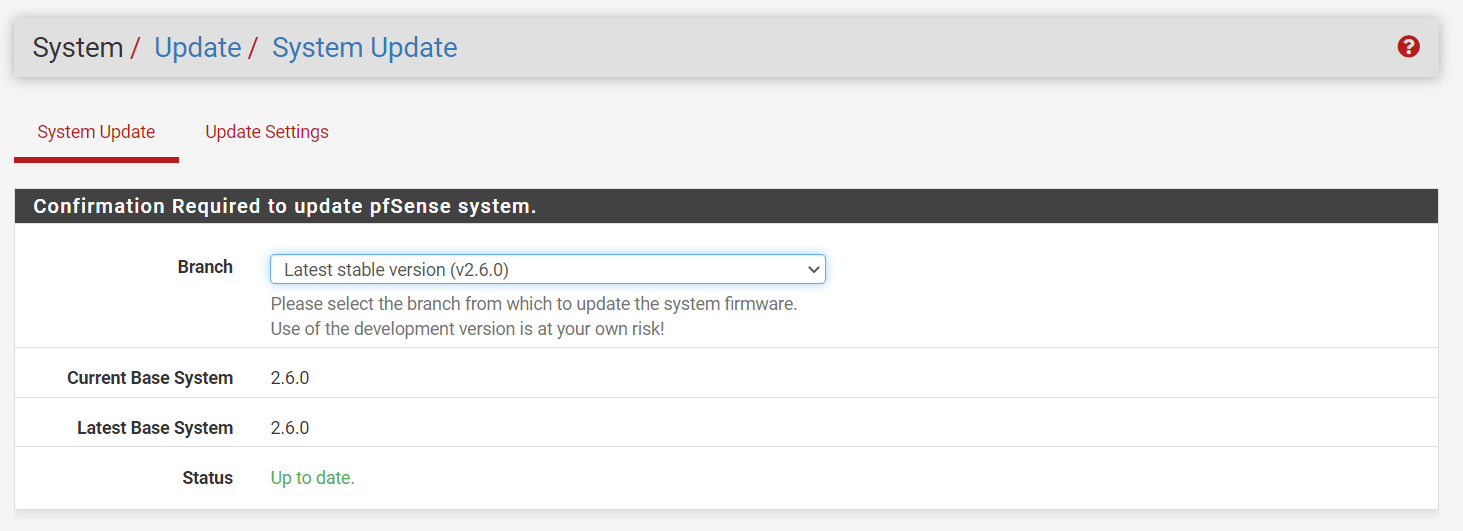

Wie aktualisiere ich über die Web-Oberfläche?

Die Funktion Automatic Update check kontaktiert einen Netgate-Server, um herauszufinden, ob eine neuere Version als die der Firewall verfügbar ist. Wenn ein Administrator auf das Dashboard oder System > Update zugreift, wird diese Überprüfung durchgeführt.

Ihre pfSense-Software-Firewall kann schnell und einfach über die Web-Benutzeroberfläche aktualisiert werden, indem Sie die folgenden Schritte ausführen:

-

Gehen Sie zu System > Update oder klicken Sie auf fa-cloud-download neben der neuen Versionsbenachrichtigung im Dashboard-Widget für Systeminformationen.

-

Klicken Sie auf Confirm, um das Update zu starten.

-

Warten Sie, bis das Update abgeschlossen ist.

Es dauert ein paar Minuten, um das Update herunterzuladen und zu installieren, abhängig von der Geschwindigkeit der Internetverbindung und der Firewall-Hardware. Die Firewall wird nach Abschluss automatisch neu gestartet.

Abbildung 1. Aktualisierung des pfSense-Systems über die Web-Benutzeroberfläche

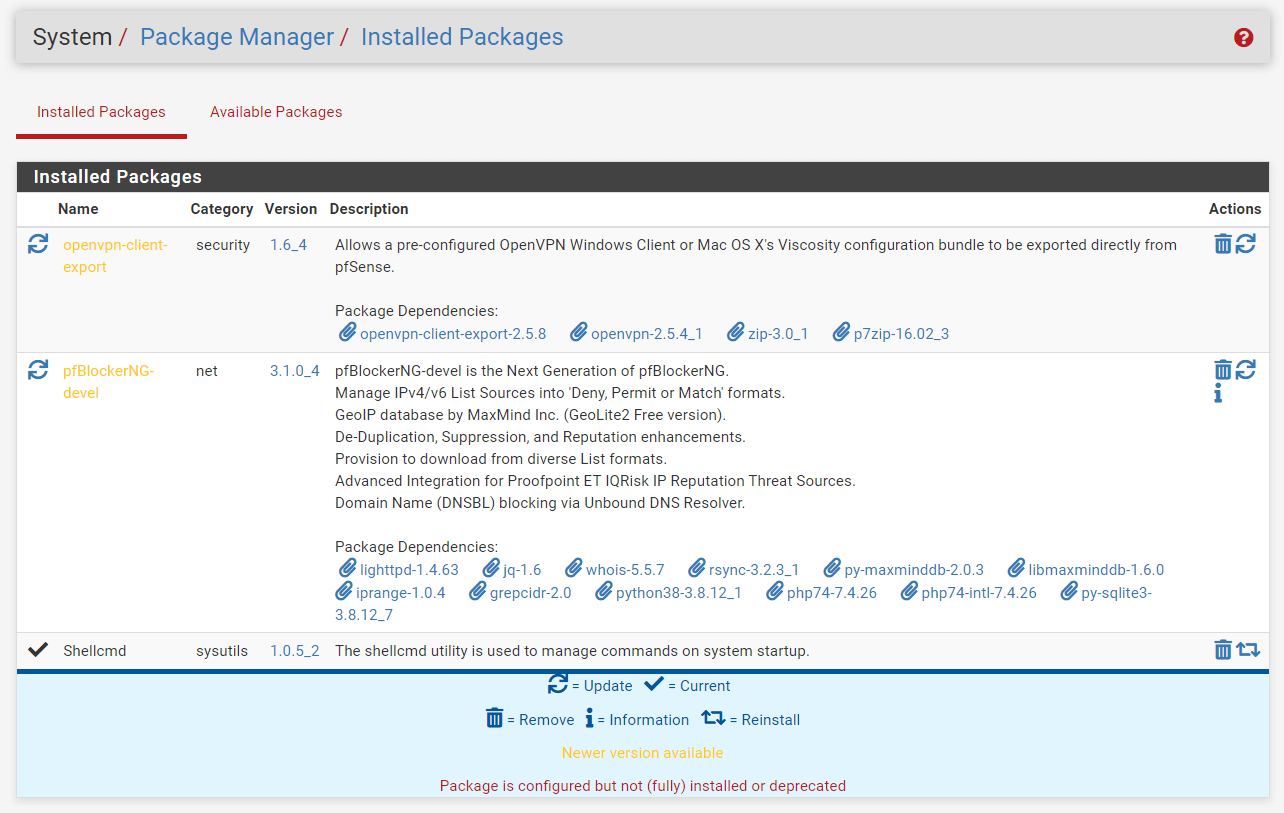

Sie können installierte pfSense-Pakete schnell und einfach über die Web-Benutzeroberfläche aktualisieren, indem Sie die folgenden Schritte ausführen:

-

Gehen Sie zu System > Package Manager > Installed Packages.

-

Klicken Sie auf die Schaltfläche Upgrade neben dem Paketnamen, das Sie aktualisieren möchten.

Abbildung 2. Aktualisierung der pfSense-Pakete über die Web-Oberfläche

-

Klicken Sie auf die Schaltfläche Confirm, um das Paket-Upgrade zu starten.

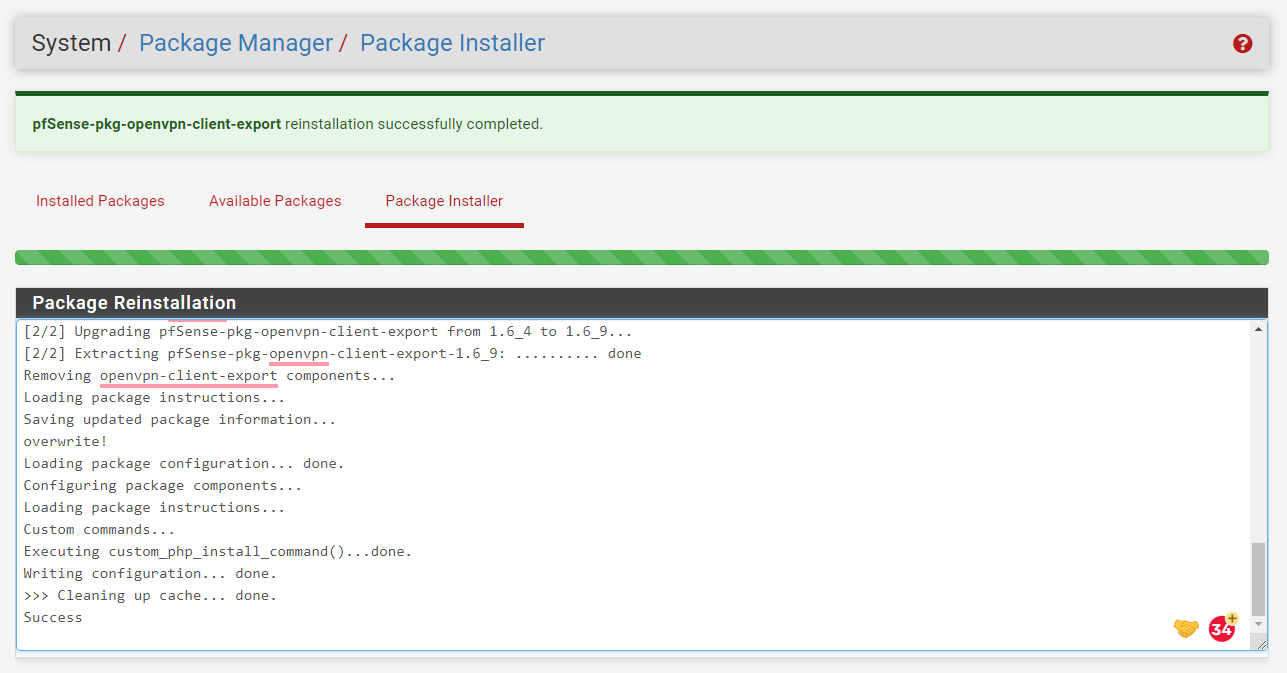

Abbildung 3. Bestätigung des pfSense-Pakete-Updates

-

Warten Sie, bis das Update abgeschlossen ist.

Abbildung 4. pfSense-Paketaktualisierung abgeschlossen

Wie aktualisiere ich über die Konsole?

Sie können Ihren pfSense-Knoten über die Konsole aktualisieren, indem Sie die folgenden Schritte ausführen:

-

Verbinden Sie sich mit der Firewall-Konsole oder melden Sie sich über SSH an.

-

Geben Sie die Menüoption

13ein.0) Logout (SSH only) 9) pfTop

1) Assign Interfaces 10) Filter Logs

2) Set interface(s) IP address 11) Restart webConfigurator

3) Reset webConfigurator password 12) PHP shell + pfSense tools

4) Reset to factory defaults 13) Update from console

5) Reboot system 14) Disable Secure Shell (sshd)

6) Halt system 15) Restore recent configuration

7) Ping host 16) Restart PHP-FPM

8) Shell

Enter an option: 13 -

Warten Sie, bis das Upgrade abgeschlossen ist.

Die pfSense-Software bietet das Tool pfSense-upgrade an, um das System schnell zu patchen.

-

pfSense-upgrade: DaspfSense-upgrade-Dienstprogramm bietet integrierte Kernel- und Basissystem-Upgrades durch remote erworbene Binärsets, zusätzlich zu Paket-Upgrades überpkg. Die Syntax des BefehlspfSense-upgradeist unten angegeben:pfSense-upgrade -help

Usage: pfSense-upgrade [-46bdfhnRUy] [-l logfile] [-p socket] [-c|-u|[-i|-d] pkg_name]

-4 - Force IPv4

-6 - Force IPv6

-b - Platform is booting

-d - Turn on debug

-f - Force package installation

-h - Show this usage help

-l logfile - Logfile path (defaults to /cf/conf/upgrade_log.txt)

-n - Dry run

-p socket - Write pkg progress to socket

-R - Do not reboot (this can be dangerous)

-U - Do not update repository information

-y - Assume yes as the answer to any possible interaction

The following parameters are mutually exclusive:

-c - Check if upgrade is necessary

-i pkg_name - Install package PKG_NAME

-r pkg_name - Remove package PKG_NAME

-u - Update repository information

Ändern von Standardpasswörtern

Passwörter sind jetzt eine der wichtigsten verwendeten Sicherheitsmethoden. Es ist unerlässlich, dass der Administrator und alle Benutzer sichere, schwer zu erratende Passwörter haben. Die Passwortstärke ist die wichtigste Sicherheitsmaßnahme, die Sie ergreifen können.

Wir empfehlen, das Standardpasswort zu ändern, um die Sicherheit zu erhöhen. Die Unfähigkeit dazu setzt den Kunden dem Risiko eines Hacks aus.

Wie setzt man das Standardpasswort auf pfSense zurück/ändert es?

Sie können das pfSense-Passwort über die CLI zurücksetzen, indem Sie die folgenden Schritte ausführen:

-

Verbinden Sie Ihren pfSense-Knoten über SSH oder Konsole.

-

Melden Sie sich mit den Standard-Root-Anmeldeinformationen an. Die Standard-Anmeldeinformationen sind "admin" und "pfsense". Dies zeigt das Konsolenmenü an, ähnlich dem unten angegebenen:

*** Welcome to pfSense 2.6.0-RELEASE (amd64) on pfSense ***

WAN (wan) -> vtnet0 -> v4/DHCP4: 192.168.0.35/24

LANMANAGEMENT (lan) -> vtnet1 -> v4: 10.1.1.1/24

LAN (opt1) -> vtnet2 ->

WANBRIDGE (opt2) -> vtnet3 ->

0) Logout (SSH only) 9) pfTop

1) Assign Interfaces 10) Filter Logs

2) Set interface(s) IP address 11) Restart webConfigurator

3) Reset webConfigurator password 12) PHP shell + pfSense tools

4) Reset to factory defaults 13) Update from console

5) Reboot system 14) Disable Secure Shell (sshd)

6) Halt system 15) Restore recent configuration

7) Ping host 16) Restart PHP-FPM

8) Shell

Enter an option: 3

The webConfigurator admin password and privileges will be reset to the default (which is "pfsense").

Do you want to proceed [y|n]? y

The password for the webConfigurator has been reset and the default username has been set to "admin".

Remember to set the password to something else than

the default as soon as you have logged into the webConfigurator.

Press ENTER to continue. -

Geben Sie

3ein, um die Option3) Reset webConfigurator passwordauszuwählen. Diese Option stellt das Passwort auf die Standardanmeldeinformationen wieder her. Diese Funktionalität kann Ihnen ersparen, pfSense vollständig von einem USB-Stick neu installieren zu müssen, sowie die Installation und Konfiguration aller Pakete oder Regeln. Nach dem Zurücksetzen des webConfigurator-Passworts müssen Sie es sofort aktualisieren. Sie können kein Sicherheitsrisiko eingehen, indem Sie das Standardpasswort beibehalten.

Sie können das StandardpfSense-Passwort über die Web-Oberfläche ändern, indem Sie die folgenden Schritte ausführen:

-

Verbinden Sie Ihren pfSense-Knoten über Ihren bevorzugten Browser.

-

Melden Sie sich mit den Standard-Root-Anmeldeinformationen an. Die Standard-Anmeldeinformationen sind "admin" und "pfsense".

-

Navigieren Sie zu System > User Manager > Users.

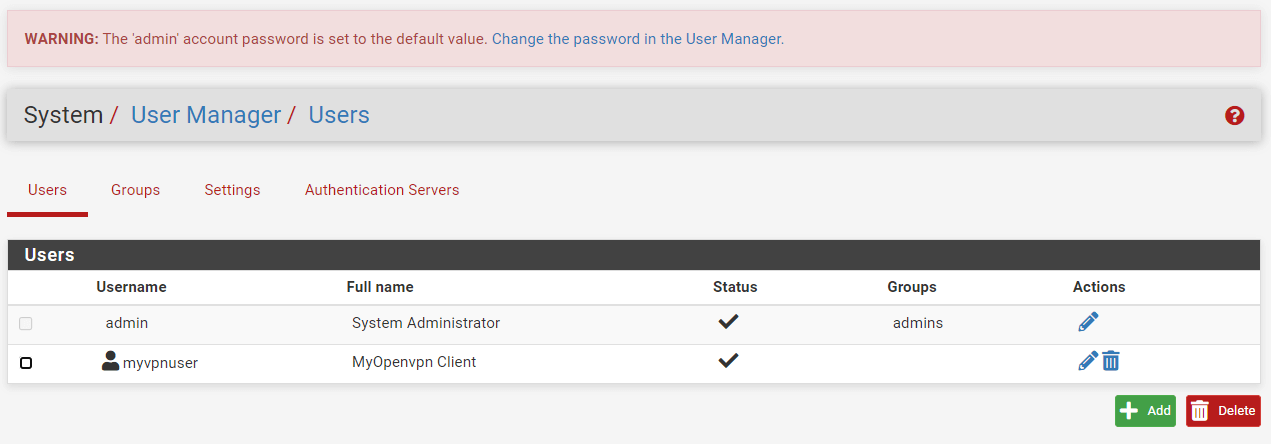

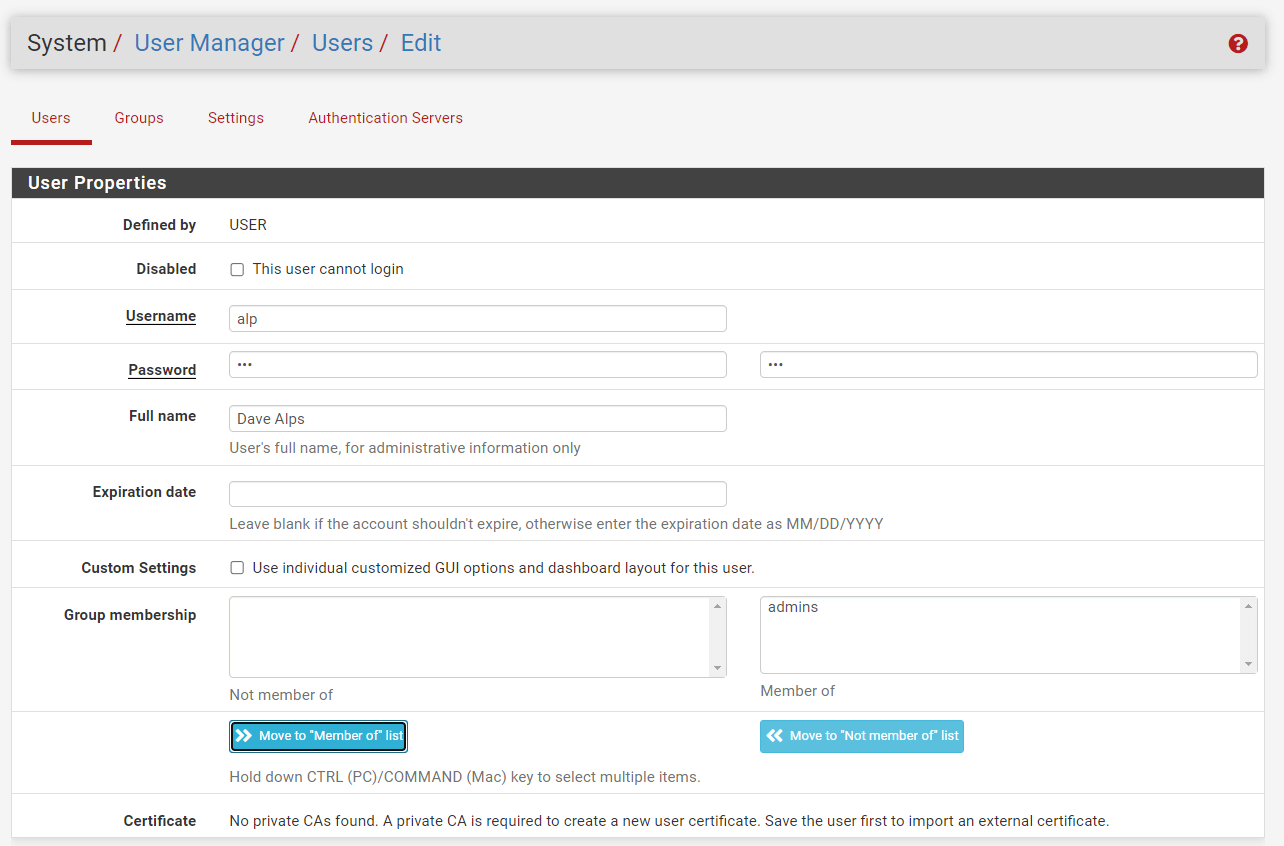

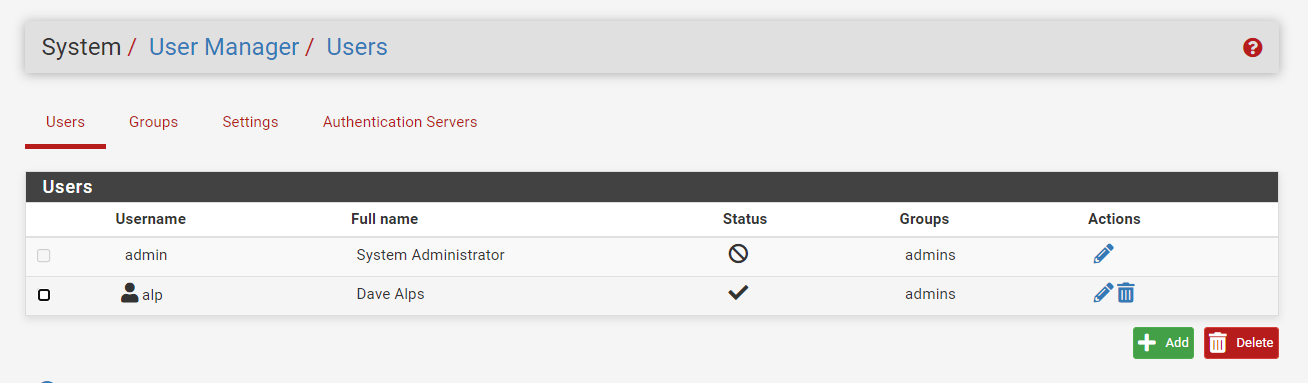

Abbildung 5. Systembenutzereinstellungen auf pfSense

-

Klicken Sie auf die Schaltfläche

Editmit dem Stiftsymbol neben dem Benutzeradmin. -

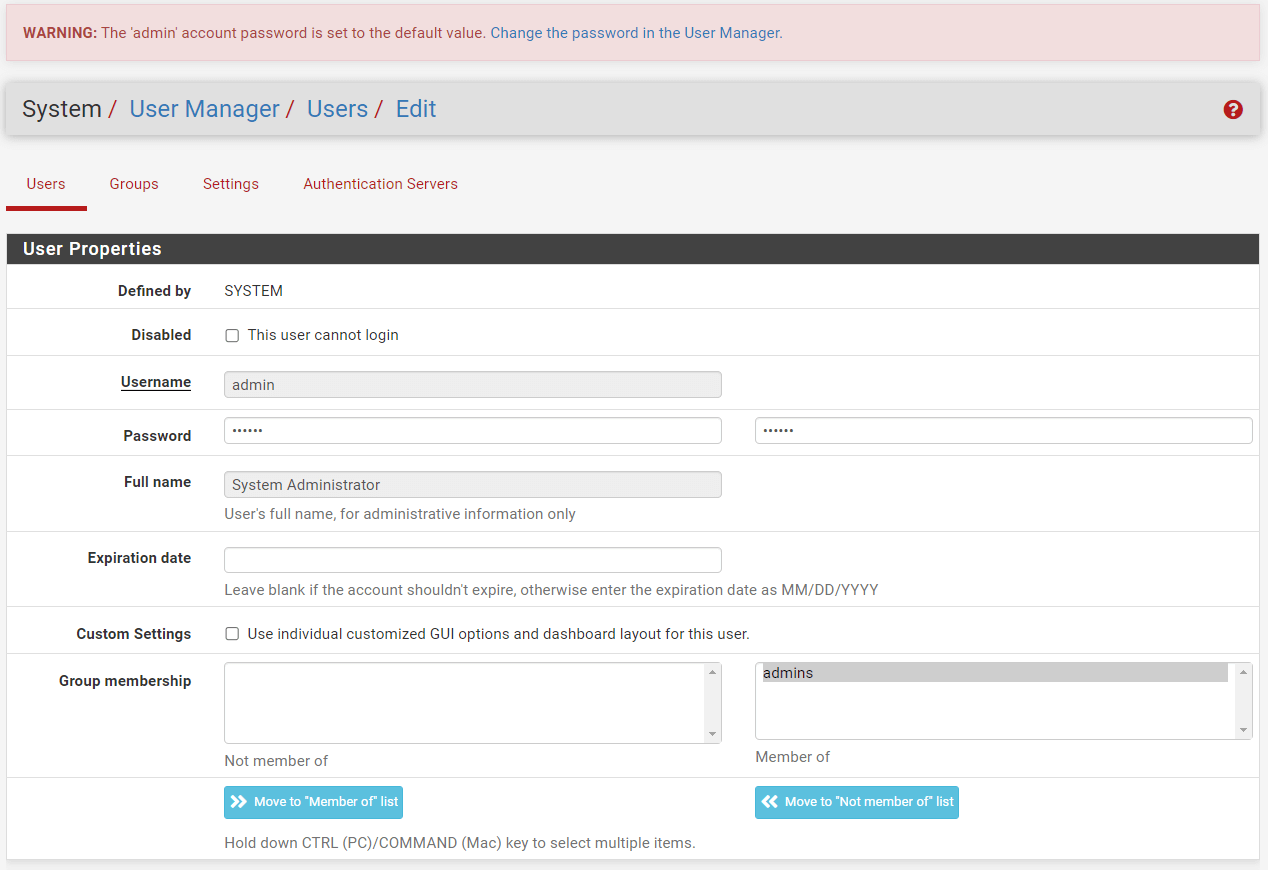

Geben Sie ein neues Admin-Passwort in das Feld Password ein.

Abbildung 6. Neues Admin-Passwort in OPNsense festlegen

-

Klicken Sie auf die Schaltfläche Save am unteren Rand der Seite.

Aktivierung der Zwei-Faktor-Authentifizierung

Traditionelle passwortbasierte Authentifizierungsmethoden sind anfällig für Phishing-Versuche und die Verwendung schwacher oder wiederholter Passwörter. Da viele Systeme von überall im Internet zugänglich sind, ermöglicht ein gehacktes Passwort einem Angreifer den unbefugten Zugriff auf ein Benutzerkonto.

Der Zweck der Zwei-Faktor-Authentifizierung, oft auch als Zwei-Schritt-Verifizierung bekannt, besteht darin, die Sicherheit von Benutzerkonten zu erhöhen. Zusätzlich zu einem Passwort muss der Benutzer einen weiteren Authentifizierungsfaktor angeben, wenn er sich in ein 2FA-aktiviertes Konto einloggt.

Die Zwei-Faktor-Authentifizierung, oft als 2FA oder 2-Schritt-Verifizierung bekannt, ist ein Zwei-Komponenten-Authentifizierungssystem, das aus einer PIN/Passwort und einem Token besteht. Die Zwei-Faktor-Authentifizierung bietet einer Anwendung oder einem Dienst eine zusätzliche Sicherheitsebene. Außerdem ist es oft einfach zu implementieren und erfordert nur wenig Aufwand. Sie können 2FA einfach auf Ihrem pfSense-Knoten aktivieren. OPNsense bietet vollständige Unterstützung für die Zwei-Faktor-Authentifizierung (2FA) mit Google Authenticator für den OpenVPN Virtual Private Networking-Dienst:

Länderblockierung konfigurieren

Es gibt keinen universellen Ansatz für das Blockieren von Ländern, da die Länder, die auf einer Firewall blockiert werden sollten, von den spezifischen Anforderungen und Zielen des Unternehmens abhängen. Dies sind die Gründe, warum Ländersperrungen verwendet werden:

-

Verhindern, dass Benutzer auf rechtswidriges oder eingeschränktes Material in der Gerichtsbarkeit zugreifen.

-

Um den staatlichen Vorschriften oder Beschränkungen für bestimmte Materialgenres zu entsprechen.

-

Um die Möglichkeit rechtlicher Verantwortung für das Hosten oder Versenden von rechtswidrigen oder eingeschränkten Informationen zu verhindern.

-

Um sich gegen Cyberangriffe aus bestimmten Ländern zu verteidigen.

Bei der Entscheidung, welche Länder sie in ihrer Firewall einschränken möchten, müssen Unternehmen ihre eigenen Anforderungen und Ambitionen analysieren.

Sie können die IP-Adresse basierend auf einem Standort einschränken, indem Sie das pfBlockerNG-Paket auf Ihrer pfSense-Software-Firewall installieren und konfigurieren. pfBlockerNG ist ein kostenloses und Open-Source-Tool, das für die pfSense®-Software entwickelt wurde und Werbung, schädliche Inhalte und Geo-Standorte blockiert. Geolocation ist die Identifizierung oder Schätzung des physischen Standorts einer IP-Adresse. MaxMind, ein Branchenführer in der Präzision der IP-Geolokalisierung, erstellt und pflegt die Listen, die pfBlockerNG verwendet. Websites enthalten Material und Medien auf Servern, die sich auf der ganzen Welt befinden; daher sollte übermäßiges Blockieren vermieden werden. Das unbeabsichtigte Blockieren einiger dieser IP-Adressen kann dazu führen, dass Websites nicht mehr funktionieren oder Downloads unzugänglich werden.

Sie können die Ländersperre auf Ihrer pfSense-Firewall einrichten, indem Sie die 3 Hauptschritte befolgen:

-

Installieren und konfigurieren Sie das pfBlockerNG-Tool auf der pfSense-Firewall.

-

Generieren Sie den MaxMind GeoIP-Lizenzschlüssel

-

Vervollständigen Sie die MaxMind GeoIP-Konfiguration auf pfBlockerNG

-

Aktivieren und konfigurieren Sie GeoIP auf pfBlockerNG für die Ländersperrung.

SSH-Verbindungen deaktivieren

Standardmäßig ist SSH nur für Clients im lokalen Netzwerk zugänglich. Wenn SSH-Zugriff für Clients im WAN erlaubt werden muss, wird empfohlen, den Zugriff auf schlüsselbasierte Authentifizierung zu beschränken, um Brute-Force-Angriffe zu verhindern. Das Wechseln des Daemons auf einen anderen Port ist ebenfalls eine kluge Sicherheitsmaßnahme, aber das alleinige Ändern des Ports ist unzureichend.

Die Firewall verbietet automatisch Benutzer, deren Authentifizierungsversuche fehlschlagen. Dieses Verhalten und seine Konfigurationsparameter werden in der Login-Schutz behandelt.

Wenn die Passwortauthentifizierung aktiviert ist, überprüfen Sie, ob alle Benutzerkonten mit Shell-Zugriff sichere, schwer zu erratende Passwörter haben.

Wenn Sie keinen Fernzugriff benötigen, deaktivieren Sie alle Dienste, wie z.B. SSH, die für den Betrieb Ihres Netzwerks nicht erforderlich sind. Eine der ersten Maßnahmen, die Sie ergreifen können, um die pfSense-Software zu verbessern, besteht darin, SSH-Verbindungen zu deaktivieren. Durch die Reduzierung der Anzahl der exponierten Ports und möglichen Angriffsvektoren verbessert das Deaktivieren von SSH die Systemsicherheit insgesamt. Bestimmte Vorschriften oder Unternehmenspraktiken können die Deaktivierung unnötiger oder zusätzlicher Dienste wie SSH erfordern.

Indem Sie die Schritte befolgen, können Sie den SSH-Zugriff auf die pfSense-Software deaktivieren:

-

Verbinden Sie sich über VGA oder Seriell mit Ihrer pfSense-Konsole.

*** Welcome to pfSense 2.6.0-RELEASE (amd64) on pfSense ***

WAN (wan) -> vtnet0 -> v4/DHCP4: 192.168.0.35/24

LANMANAGEMENT (lan) -> vtnet1 -> v4: 10.1.1.1/24

LAN (opt1) -> vtnet2 ->

WANBRIDGE (opt2) -> vtnet3 ->

0) Logout (SSH only) 9) pfTop

1) Assign Interfaces 10) Filter Logs

2) Set interface(s) IP address 11) Restart webConfigurator

3) Reset webConfigurator password 12) PHP shell + pfSense tools

4) Reset to factory defaults 13) Update from console

5) Reboot system 14) Disable Secure Shell (sshd)

6) Halt system 15) Restore recent configuration

7) Ping host 16) Restart PHP-FPM

8) Shell

Enter an option: 14 -

Geben Sie 14 ein, um die Option

14) Disable Secure Shell (sshd)auszuwählen.

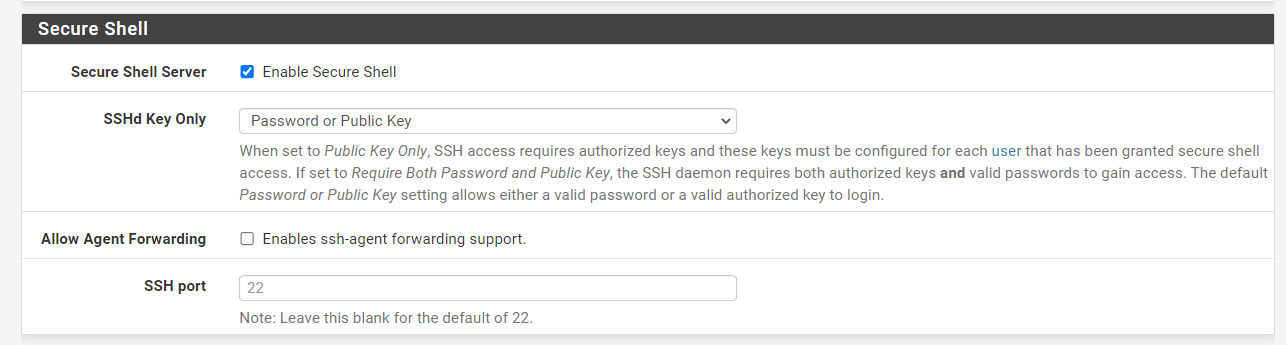

Sie können den Secure Shell (SSH)-Dienst deaktivieren, indem Sie zu System > Advanced > Admin Access navigieren und die Option Enable Secure Shell deaktivieren.

Abbildung 7. Deaktivierung von Secure Shell auf pfSense

Wenn die pfSense-Firewall in einem risikobehafteten Umfeld implementiert ist, das unbegrenzten SSH-Zugriff durch Firewall-Regeln erfordert, wird empfohlen, eine der folgenden Maßnahmen zu ergreifen:

-

Ändern Sie den SSH-Port: Der Wechsel zu einem zufälligen alternativen Port beseitigt das Protokollrauschen von vielen Brute-Force-SSH-Anmeldeversuchen und gelegentlichen Scans, aber nicht von allen. Dennoch kann es immer noch mit einem Port-Scan entdeckt werden.

-

Implementieren Sie schlüsselbasierte Authentifizierung: SSH-Server mit öffentlichem Zugang müssen immer schlüsselbasierte Authentifizierung verwenden, um das Risiko von Brute-Force-Angriffen zu vermeiden. Konfigurieren Sie SSHd Key Only so, dass entweder sowohl Passwort als auch öffentlicher Schlüssel benötigt werden oder nur der öffentliche Schlüssel.

Wiederholte fehlgeschlagene Anmeldeversuche von derselben IP-Adresse führen dazu, dass die IP-Adresse blockiert wird, jedoch wird dies nicht als ausreichende Sicherheit angesehen.

Regelmäßig Sicherungskopien erstellen und Sicherungsdateien schützen

Ein Software- oder Hardwarefehler, eine vom Menschen verursachte Katastrophe oder sogar Naturkatastrophen wie Überschwemmungen, Brände, Erdbeben und Tornados können einen vollständigen Systemausfall auslösen. Und manchmal treten unangenehme Ereignisse auf, wenn wir sie am wenigsten erwarten oder am wenigsten darauf vorbereitet sind. Die Datensicherung stellt die Informationen im Falle von Datenbeschädigung oder -verlust zur Verfügung. Nur wenn Sie ein Backup haben, können Sie auf Daten aus einem früheren Zeitraum zugreifen.

Um die Systemdaten zu schützen und deren Zugänglichkeit zu gewährleisten, müssen Sie Ihre pfSense-Installation regelmäßig sichern. Um die Sicherheit der pfSense-Software-Firewall zu stärken, müssen Sie Ihre Backup-Daten schützen. Die pfSense-Software bietet eine Backup- und Wiederherstellungsfunktion als eines der Diagnosetools.

Wie man die Konfiguration manuell sichert?

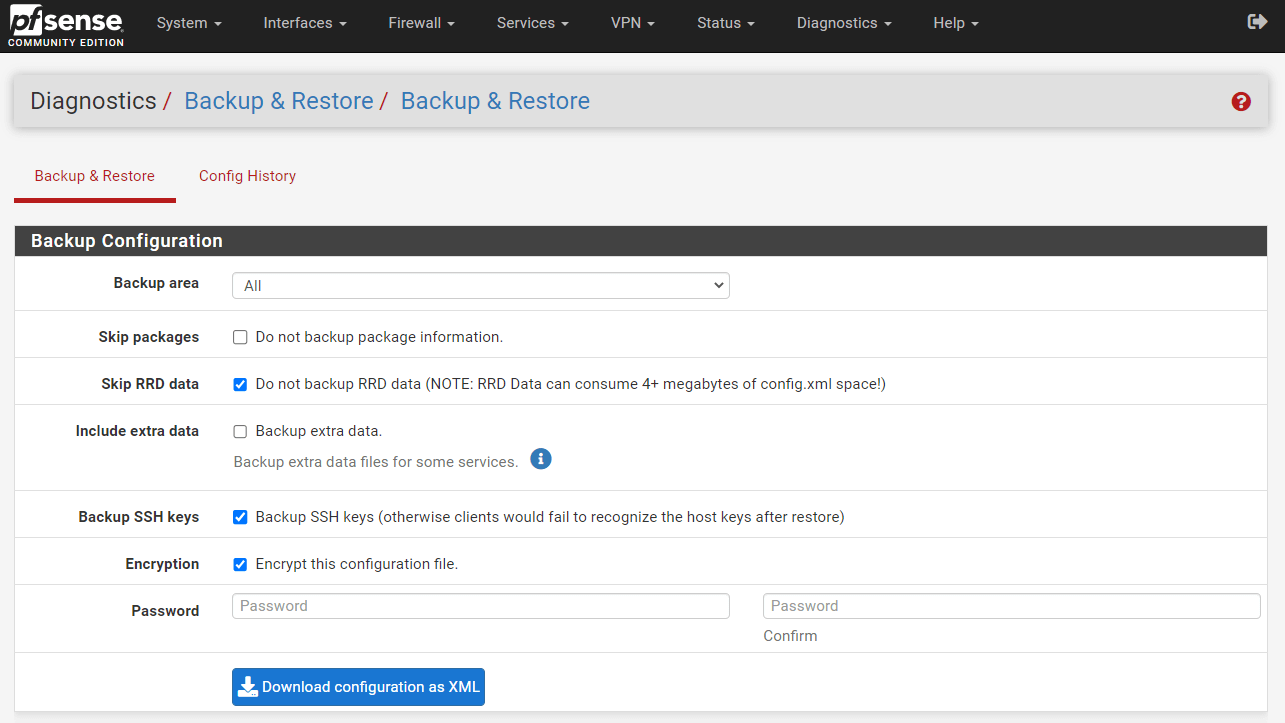

Sie können Ihre pfSense-Softwarekonfiguration manuell sichern, indem Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu Diagnostics > Backup & Restore im pfSense-Web-UI.

-

Sie können die Encryption Option aktivieren. Wenn Sie diese Option auswählen, füllen Sie die Felder

PasswordundConfirmationmit einem starken Passwort aus. -

Sie können die anderen Optionen als Standard belassen.

-

Klicken Sie auf Download configuration as XML, um die Konfigurationsdatei herunterzuladen. Der Webbrowser wird dann den Benutzer auffordern, die Datei auf dem Computer zu speichern. Es wird den Titel

config-<hostname>-<timestamp>.xmltragen, jedoch kann der Dateiname vor dem Speichern geändert werden.

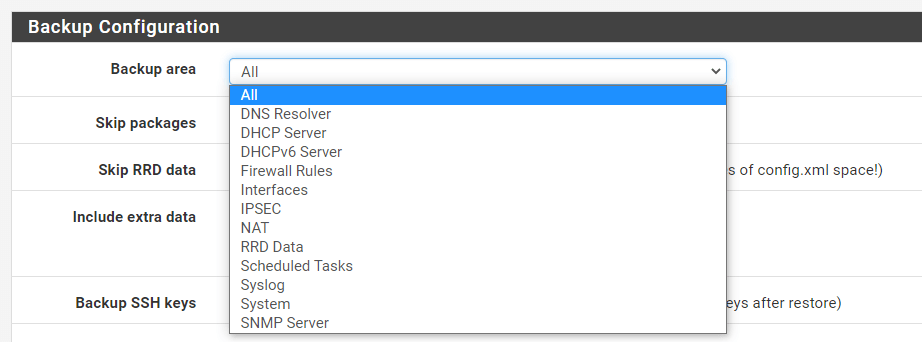

Abbildung 8. Manuelles Backup der pfSense-Konfiguration

Verfügbare Backup-Optionen werden unten erklärt:

-

Backup-Bereich: Anstatt die gesamte Konfiguration zu sichern, wird diese Option verwendet, um die Sicherung auf einen bestimmten Konfigurationsabschnitt zu beschränken. Die Standard-Backup-Konfiguration umfasst alle Abschnitte. Achten Sie darauf, dass der Wert für

Restore areaübereinstimmen muss, wenn Sie eine Konfiguration mit einem einzelnen Bereich wiederherstellen.

Abbildung 9. Backup-Bereichsoptionen auf pfSense

-

Pakete überspringen: Steuert, ob das Backup Paketinstallationsdaten und -einstellungen enthalten wird. Beim Troubleshooting kann das Ausschließen dieser Daten aus einem Backup eine wertvolle Technik sein, um schnell alle Spuren von Paketen aus einer Installation zu entfernen. Die Standardeinstellung ist deaktiviert, damit alle Paketdaten gesichert werden. Beim Wiederherstellen einer Konfiguration ohne Paketdaten ist es notwendig, alle Pakete neu zu installieren und zu konfigurieren.

-

Zusätzliche Daten einbeziehen: Regelt, ob die Sicherungsdatei zusätzliche, optionale Daten enthalten wird. Dies umfasst Datenbanken für das Captive Portal und DHCP-Leases. Diese Datenbanken sind nicht dauerhaft. Die Daten können nützlich sein, um zu anderen Hosts zu wechseln oder für regelmäßige Backups, aber sie sind weniger nützlich für langfristige Backups. Diese Option ist standardmäßig deaktiviert, da sie die Größe der Backup-Dateien erheblich erhöhen kann.

-

SSH-Schlüssel sichern: Bestimmt, ob die Sicherungsdatei eine Kopie der SSH-Hostschlüssel enthalten wird. Kunden verwenden diese Schlüssel, um die Firewall eindeutig zu identifizieren; daher erleichtert das Beibehalten der Schlüssel während der Wiederherstellung den Kunden, die Firewall nach einer Neuinstallation oder Wiederherstellung auf neuer Hardware zu erkennen. Darüber hinaus verwendet AutoConfigBackup die SSH-Host-Schlüssel, um die Firewall beim Erstellen und Wiederherstellen von Backups zu identifizieren; das Beibehalten der Schlüssel ermöglicht es der Firewall, eine konsistente Backup-Historie nach einer Neuinstallation aufrechtzuerhalten.

-

Verschlüsselung: Steuert, ob die Sicherungsdatei vor dem Herunterladen verschlüsselt wird. Wenn aktiviert, zeigt die GUI die Felder für Passwort und Bestätigung an, deren Werte von der pfSense®-Software verwendet werden, um die Sicherungsdatei mit AES-256 zu verschlüsseln. Das Deaktivieren des Standardverhaltens erzeugt XML-Backup-Dateien im Klartext.

Wie stellt man die Konfiguration manuell wieder her?

Für die Bewertung der Backup-Kompatibilität ist die Version der pfSense Plus- oder pfSense CE-Software weniger bedeutend als die Konfigurationsrevision. Variationen in der Konfigurationsrevisionnummer implizieren Änderungen am Format der Konfigurationsdaten, was sie inkompatibel macht.

Vollständige Konfigurationssicherungen und teilweise (abschnittsbasierte) Sicherungen, die dieselbe Konfigurationsrevision verwenden, können in ihren ursprünglichen Zustand zurückversetzt werden.

Vollständige Backups einer früheren Konfigurationsrevision können auf die aktuelle Revision wiederhergestellt werden. Der Upgrade-Code wird die Konfigurationseinstellungen an das aktuelle Format anpassen.

Es ist nicht möglich, partielle (abschnittsbasierte) Backups wiederherzustellen, wenn sie auf einer Version mit einer anderen Konfigurationsrevision erstellt wurden, da es im Upgrade-Code keinen Mechanismus zur Handhabung partieller Backups gibt.

Es ist nicht möglich, Backups mit einer höheren Konfigurationsrevision auf eine frühere Version wiederherzustellen. Es gibt keine Möglichkeit, eine Konfiguration herabzustufen, da die frühere Version keine Kenntnis von Änderungen hat, die in späteren Softwareversionen vorgenommen wurden.

Die Wiederherstellung von pfSense CE auf pfSense Plus oder umgekehrt kann in vielen Situationen funktionieren, aber das Ergebnis hängt von der Zielhardware und der Version ab. Zum Beispiel sind manuelle Anpassungen erforderlich, wenn pfSense Plus auf Hardware mit einem integrierten Ethernet-Switch neu installiert wird.

Sie können Konfigurationsdateien von derselben Seite wiederherstellen, auf der Sie Backups erstellen. Sie können einen bestimmten Abschnitt der Konfiguration zur Wiederherstellung auswählen oder "ALLE" für eine vollständige Wiederherstellung. In Situationen, in denen eine Firewall- oder NAT-Regel entfernt wurde, der Rest des Systems jedoch funktionsfähig bleibt, ist die Auswahl eines bestimmten Bereichs vorteilhaft. Wenn die Konfigurationsdatei wiederhergestellt wurde, startet pfSense sofort neu.

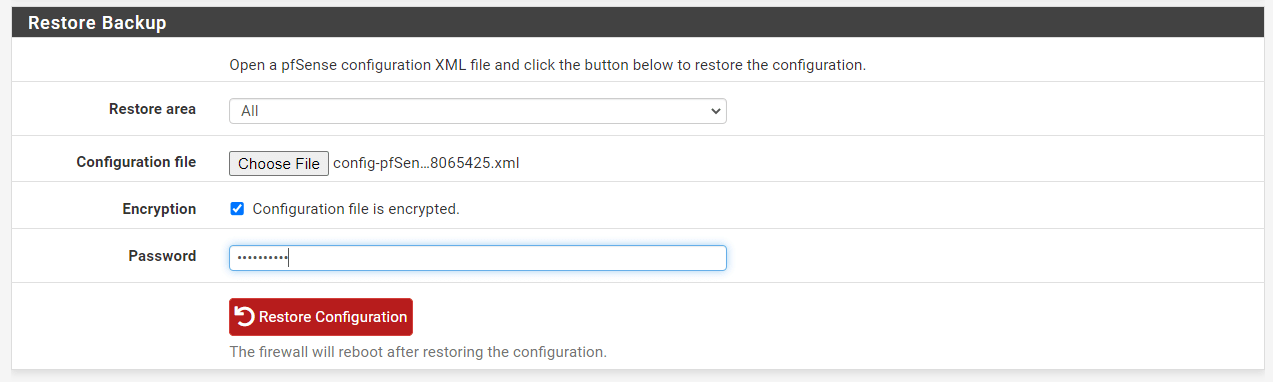

Sie können Ihre pfSense-Konfiguration manuell aus einer Sicherungsdatei wiederherstellen, indem Sie die folgenden Schritte befolgen:

-

Navigieren Sie zu Diagnostics > Backup & Restore im pfSense-Web-UI.

-

Wählen Sie den Restore Area, wie z.B.

All, um die vollständige Konfiguration zu speichern. -

Klicken Sie auf die Schaltfläche Choose File im Abschnitt

Configuration file, um die Sicherungskonfigurationsdatei auszuwählen. -

Sie können

Configuration file is encryptedauswählen und das während der Sicherungsoperation verwendete Verschlüsselungskennwort eingeben. -

Klicken Sie auf die Schaltfläche Restore Configuration, um die Konfiguration anzuwenden und die Firewall mit den aus der Sicherungsdatei erhaltenen Einstellungen neu zu starten.

Abbildung 10. Manuelles Wiederherstellen der pfSense-Konfiguration

Dieser Ansatz erfordert Voraussetzungen, um eine vollständige Wiederherstellung auf eine frische Installation durchzuführen. Zuerst muss es durchgeführt werden, nachdem das neue Zielsystem vollständig installiert und betriebsbereit ist. Zweitens ist ein weiterer Computer erforderlich, der hinter der zu reparierenden Firewall mit einem funktionierenden Netzwerk oder einer Crossover-Verbindung verbunden ist.

Zusätzlich zu den Wiederherstellungsoptionen, die in den Wiederherstellungsschritten angegeben sind, ist die Konfiguration Preserve Switch Configuration für Netgate-Hardware mit integrierten Switches verfügbar. Wenn aktiviert, wird die aktive Switch-Konfiguration in die wiederhergestellte Konfiguration für zukünftige Nutzung kopiert. Dies erleichtert die Wiederherstellung der Konfiguration von Geräten ohne integrierten Switch.

Dies dupliziert lediglich die integrierte Switch-Konfiguration und überträgt keine VLAN- oder LAGG-Schnittstelleneinträge, die für den Betrieb des Switches von Bedeutung sein könnten. Dieser Ansatz ist sicherer, da die wiederhergestellte Konfiguration möglicherweise wichtige Konfigurationsdaten an diesen Stellen enthält.

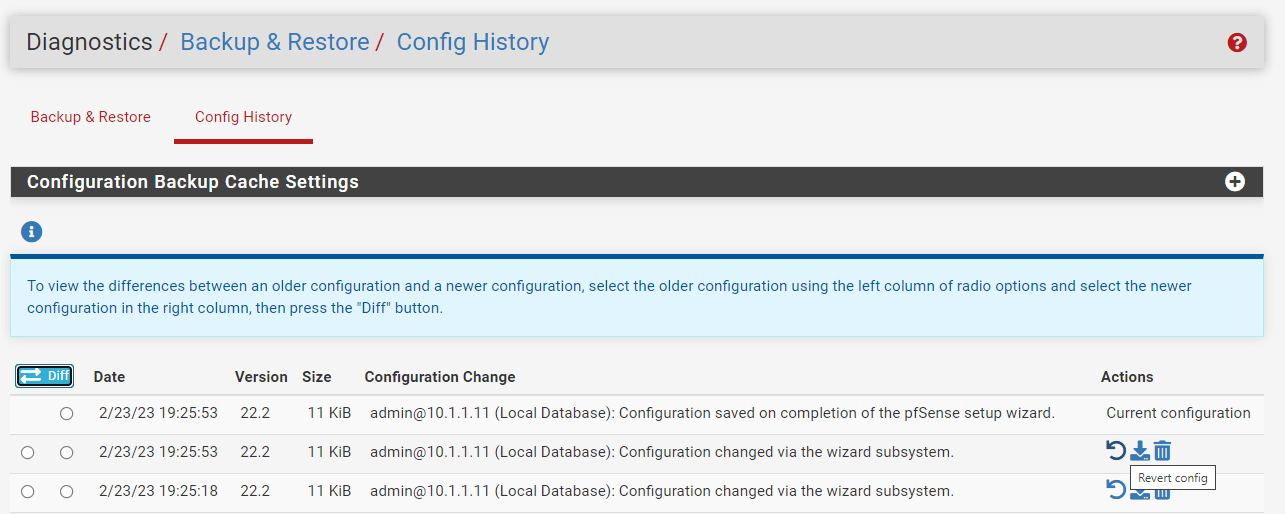

Wie stellt man aus dem Konfigurationsverlauf wieder her?

Die Verwendung eines der internen Backups auf der Firewall ist der einfachste Ansatz, um eine Änderung bei kleinen Problemen rückgängig zu machen. Zusätzlich zur aktuellen Konfiguration werden die 30 Konfigurationen davor im Konfigurationsverlauf gespeichert.

Jeder Eintrag in der Konfigurationshistorie enthält die folgenden Details:

-

das Datum, an dem die Konfigurationsdatei erstellt wurde

-

die Konfigurationsversion

-

der Benutzer und die IP-Adresse eines Benutzers, der eine Änderung in der GUI vornimmt

-

die Seite, die die Änderung vorgenommen hat

-

eine kurze Erklärung der Änderung.

Wenn die Maus über die Aktionsschaltflächen rechts neben jeder Zeile schwebt, wird eine Erklärung angezeigt, was sie ausführen.

Um eine Konfiguration aus ihrem vorherigen Zustand wiederherzustellen, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu Diagnostics > Backup & Restore in der pfSense-Benutzeroberfläche.

-

Wählen Sie die Registerkarte "Konfigurationsverlauf".

-

Finden Sie das erforderliche Backup in der Liste.

-

Klicken Sie auf die Schaltfläche Revert,

, um diese Konfigurationsdatei wiederherzustellen,

Abbildung 11. Wiederherstellung der pfSense-Konfiguration

Das Wiederherstellen einer Konfiguration mit diesem Ansatz startet das System nicht automatisch neu. Kleine Änderungen erfordern keinen Neustart, aber das Rückgängigmachen einiger großer Änderungen schon.

Wenn nur eine einzelne Komponente, wie die Firewall-Regeln, geändert wurde, erzwingen Sie eine GUI-Aktualisierung in diesem Bereich, um die Änderungen zuzulassen. Für die Firewall-Regeln würde es ausreichen, den Filter neu zu laden. Bearbeiten und speichern Sie die VPN-Instanz für OpenVPN. Die erforderlichen Aktivitäten hängen von den Änderungen ab, die an der wiederhergestellten Konfiguration vorgenommen wurden, aber ein Neustart ist der beste Ansatz, um zu überprüfen, ob die gesamte Konfiguration aktiv ist.

Sie können die Firewall bei Bedarf neu starten, indem Sie Diagnostics > Reboot System auswählen und auf Yes klicken.

Sie können zuvor gespeicherte Konfigurationen löschen, indem Sie die Delete -Schaltfläche mit einem Mülleimer-Symbol drücken,

, aber Sie sollten sie nicht manuell löschen, um Speicherplatz zu sparen; alte Konfigurationssicherungen werden automatisch zerstört, wenn neue erstellt werden. Um zu vermeiden, dass versehentlich ein Backup nach einem bekannten fehlerhaften Konfigurationsupdate wiederhergestellt wird, ist es besser, es zu löschen.

Sie können eine Kopie der vorherigen Konfiguration erhalten, indem Sie auf die Schaltfläche Download klicken,

.

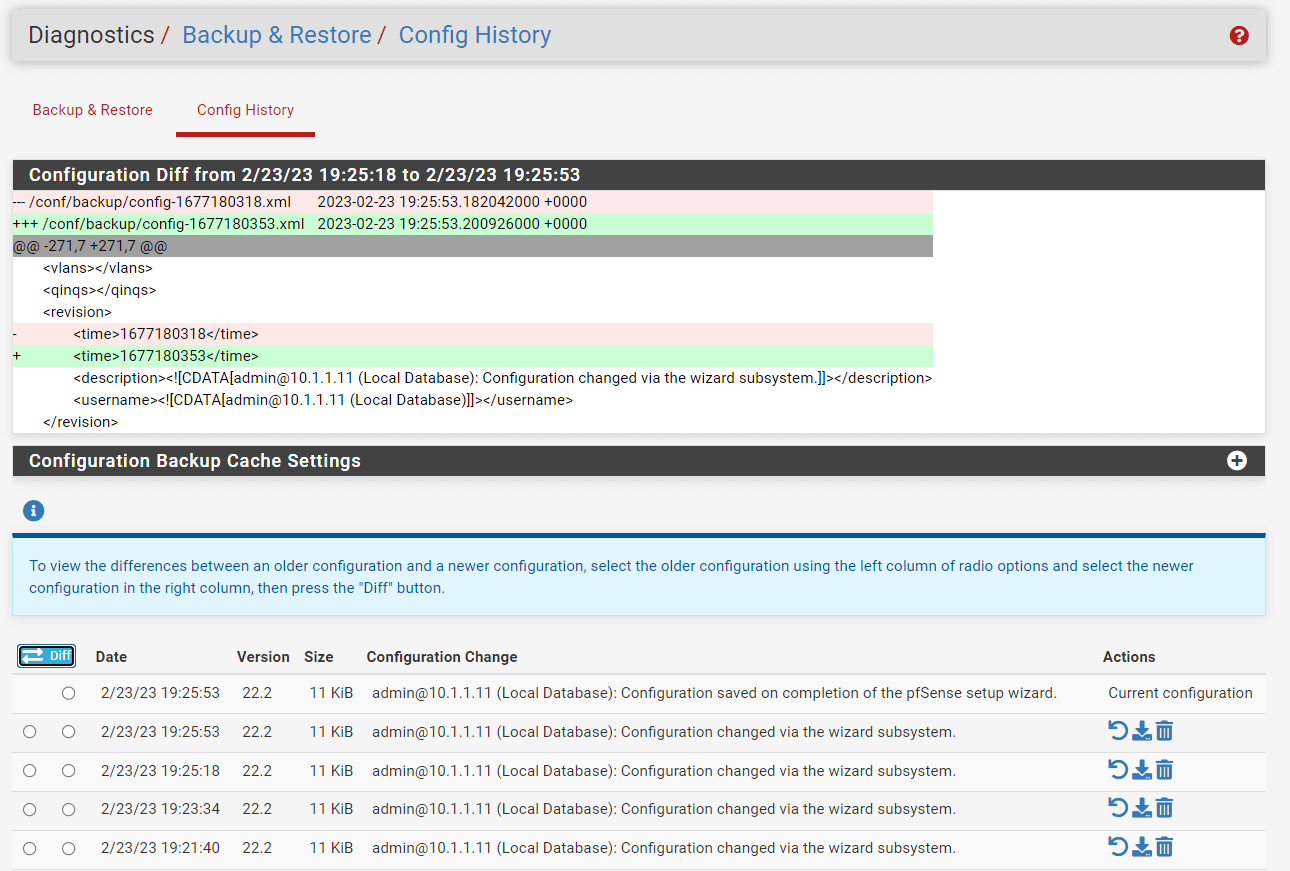

Sie können die Änderungen an Ihren Einstellungen sehen und sogar zu einer vorherigen Version zurückkehren, indem Sie die folgenden Schritte ausführen:

-

Navigieren Sie im pfSense-Benutzerinterface zum Menü Diagnose > Backup & Restore > Configuration History.

-

Wählen Sie die ältere Konfiguration in der linken Spalte der Auswahlmöglichkeiten aus, und wählen Sie dann die aktualisierte Konfiguration in der rechten Spalte aus.

-

Klicken Sie auf die Diff-Schaltfläche in der ersten Spalte oben oder unten, um die Änderungen zwischen den beiden anzuzeigen.

Abbildung 12. Anzeigen von pfSense-Konfigurationsunterschieden

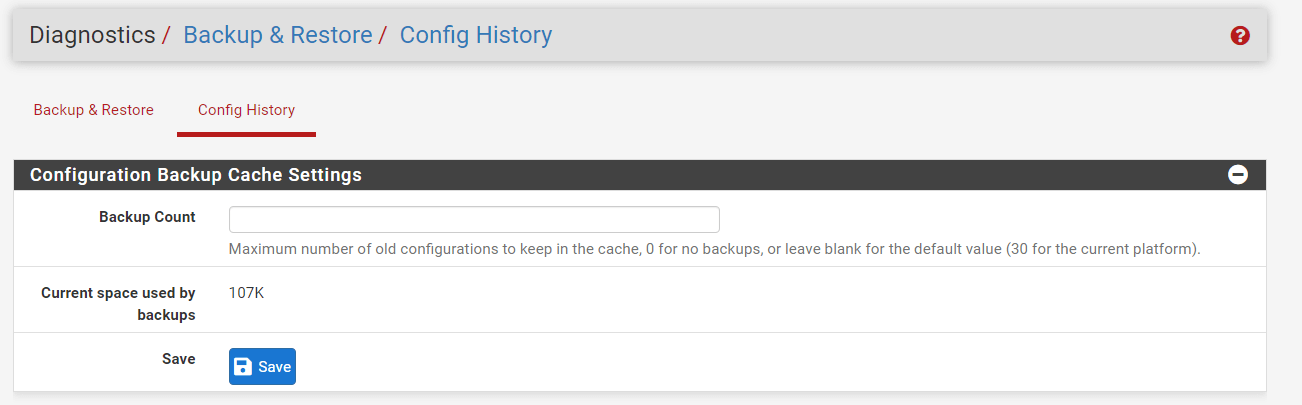

Wie ändert man die Konfigurationen des Backup-Caches?

Die Anzahl der im Konfigurationsverlauf gespeicherten Backups ist anpassbar. Sie können die Backup-Cache-Einstellungen konfigurieren, indem Sie die folgenden Schritte ausführen:

-

Navigieren Sie im pfSense-UI zum Menü Diagnose > Backup & Restore > Configuration History.

-

Um die Optionen zu erweitern, klicken Sie auf die Schaltfläche

Expandmit einem Plus-Symbol am rechten Ende der Configuration Backup Cache Settings-Leiste. -

Geben Sie die aktualisierte Anzahl der zu behaltenden Konfigurationen in das Feld Backup Count ein.

-

Klicken Sie auf Save, um die Einstellungen zu aktivieren.

Abbildung 13. Einstellungen des Konfigurations-Backup-Caches auf pfSense

Neben der Anzeige der Anzahl der Konfigurationen zeigt diese Seite auch den Speicherplatz an, der vom Backup-Cache verwendet wird.

Wie stellt man die Konfiguration über die Konsole wieder her?

Indem Sie die Schritte befolgen, können Sie die Konfiguration über die Konsole auf der pfSense-Software wiederherstellen:

-

Verbinden Sie sich über VGA oder seriell mit Ihrer pfSense-Konsole.

*** Welcome to pfSense 2.6.0-RELEASE (amd64) on pfSense ***

WAN (wan) -> vtnet0 -> v4/DHCP4: 192.168.0.35/24

LANMANAGEMENT (lan) -> vtnet1 -> v4: 10.1.1.1/24

LAN (opt1) -> vtnet2 ->

WANBRIDGE (opt2) -> vtnet3 ->

0) Logout (SSH only) 9) pfTop

1) Assign Interfaces 10) Filter Logs

2) Set interface(s) IP address 11) Restart webConfigurator

3) Reset webConfigurator password 12) PHP shell + pfSense tools

4) Reset to factory defaults 13) Update from console

5) Reboot system 14) Disable Secure Shell (sshd)

6) Halt system 15) Restore recent configuration

7) Ping host 16) Restart PHP-FPM

8) Shell

Enter an option: 15 -

Geben Sie

15ein, um die Option15) Restore recent configurationauszuwählen. Dies zeigt das folgende Menü an:Restore Backup from Configuration History

1) List Backups

2) Restore Backup

Q) Quit

Please select an option to continue: -

Geben Sie

1ein, um die zuletzt angezeigten Konfigurationsdateien aufzulisten. Sie können eine Ausgabe sehen, die der unten angegebenen ähnlich ist:Please select an option to continue: 1

12. Unknown v22.2 Unknown Page

Unknown

11. 2/23/23 18:23:36 v22.2 (system)

Console assignment of interfaces

10. 2/23/23 18:24:12 v22.2 (system)

Generated new self-signed SSL/TLS certificate for HTTPS (63f7af4c59cf6)

09. 2/23/23 18:48:44 v22.2 (system)

lan IP configuration from console menu

08. 2/23/23 19:14:39 v22.2 admin@10.1.1.11 (Local Database)

Configuration changed via the wizard subsystem.

07. 2/23/23 19:17:11 v22.2 admin@10.1.1.11 (Local Database)

Configuration changed via the wizard subsystem.

06. 2/23/23 19:19:39 v22.2 admin@10.1.1.11 (Local Database)

Configuration changed via the wizard subsystem.

05. 2/23/23 19:20:22 v22.2 admin@10.1.1.11 (Local Database)

Configuration changed via the wizard subsystem.

04. 2/23/23 19:21:40 v22.2 admin@10.1.1.11 (Local Database)

Configuration changed via the wizard subsystem.

03. 2/23/23 19:23:34 v22.2 admin@10.1.1.11 (Local Database)

Configuration changed via the wizard subsystem.

02. 2/23/23 19:25:18 v22.2 admin@10.1.1.11 (Local Database)

Configuration changed via the wizard subsystem.

01. 2/23/23 19:25:53 v22.2 admin@10.1.1.11 (Local Database)

Configuration saved on completion of the pfSense setup wizard.

Restore Backup from Configuration History

1) List Backups

2) Restore Backup

Q) Quit -

Geben Sie

2ein, um das Backup wiederherzustellen. Dies wird Sie nach der im vorherigen Schritt aufgeführten Backup-Konfigurationsdatei fragen:Which configuration would you like to restore?

1-12 : -

Geben Sie die ID der Konfigurationsdatei ein, die Sie wiederherstellen möchten.

Die Wiederherstellung über die CLI ist hilfreich, wenn eine kürzliche Änderung die GUI deaktiviert oder die Firewall aus dem Netzwerk entfernt hat.

Wie man die Konfiguration mit AutoConfigBackup (ACB) sichert/wiederherstellt?

Automatische Konfigurationssicherung (AutoConfigBackup oder ACB) ist eine grundlegende Komponente der pfSense®-Software. Der Dienst ist kostenlos für alle Plus- und CE-Nutzer der pfSense-Software.

Diese Funktionalität finden Sie unter Services > Auto Config Backup.

Wenn eine Änderung an der Konfiguration einer Firewall vorgenommen wird, verschlüsselt AutoConfigBackup sofort den Inhalt mit dem im AutoConfigBackup-Einstellungen angegebenen Passwort und lädt das Backup über HTTPS auf die Netgate-Server hoch. Dies bietet automatische, schnelle und sichere Offsite-Backups einer Firewall.

Auf Netgate-Servern werden nur die 100 neuesten verschlüsselten Einstellungen für jedes Gerät gespeichert.

Bevor die Konfiguration an die Netgate-Server übertragen wird, verschlüsselt die Firewall das Backup mit der AES-256-CBC-Methode und einem auf der Settings page vom Firewall-Administrator angegebenen Passwort. AutoConfigBackup verwendet dieses Passwort nur lokal und überträgt es nicht an externe Server.

Beim Wiederherstellen eines Backups aus der Liste der zugänglichen Remote-Backups werden die Inhalte des Backups heruntergeladen und mit dem konfigurierten Verschlüsselungspasswort entschlüsselt.

Der Inhalt des Backups kann nicht wiederhergestellt werden, wenn das Passwort vergessen wird. Das Passwort ist vertraulich und nur der lokalen Firewall bekannt. Ohne das Passwort wird weder Netgate noch jemand anders in der Lage sein, bei der Entschlüsselung der Backups zu helfen.

Um eine bestimmte Firewall zu identifizieren, benötigen die AutoConfigBackup-Server eine eindeutige Identität, die als Device Key bezeichnet wird. Device Key ist notwendig, um ein Konfigurations-Backup zu speichern oder wiederherzustellen. Aus diesem Grund verwendet ACB den SHA256-Hash des SSH-Öffentlichen Schlüssels auf der Firewall.

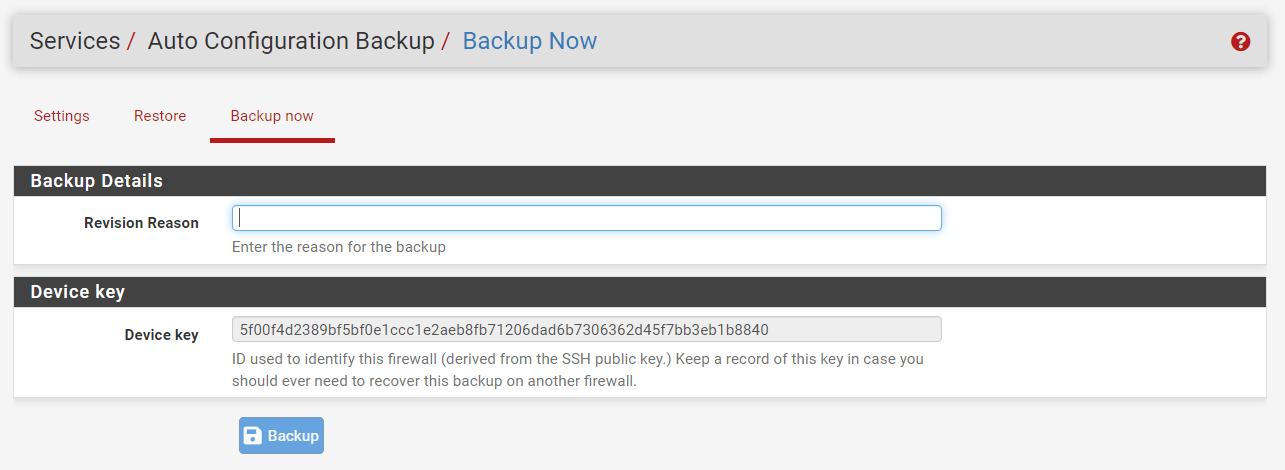

Der Geräteschlüssel ist zugänglich, indem man im pfSense UI zu Services > Auto Config Backup > Backup now navigiert.

Abbildung 14. Anzeigen des Geräteschlüssels auf pfSense

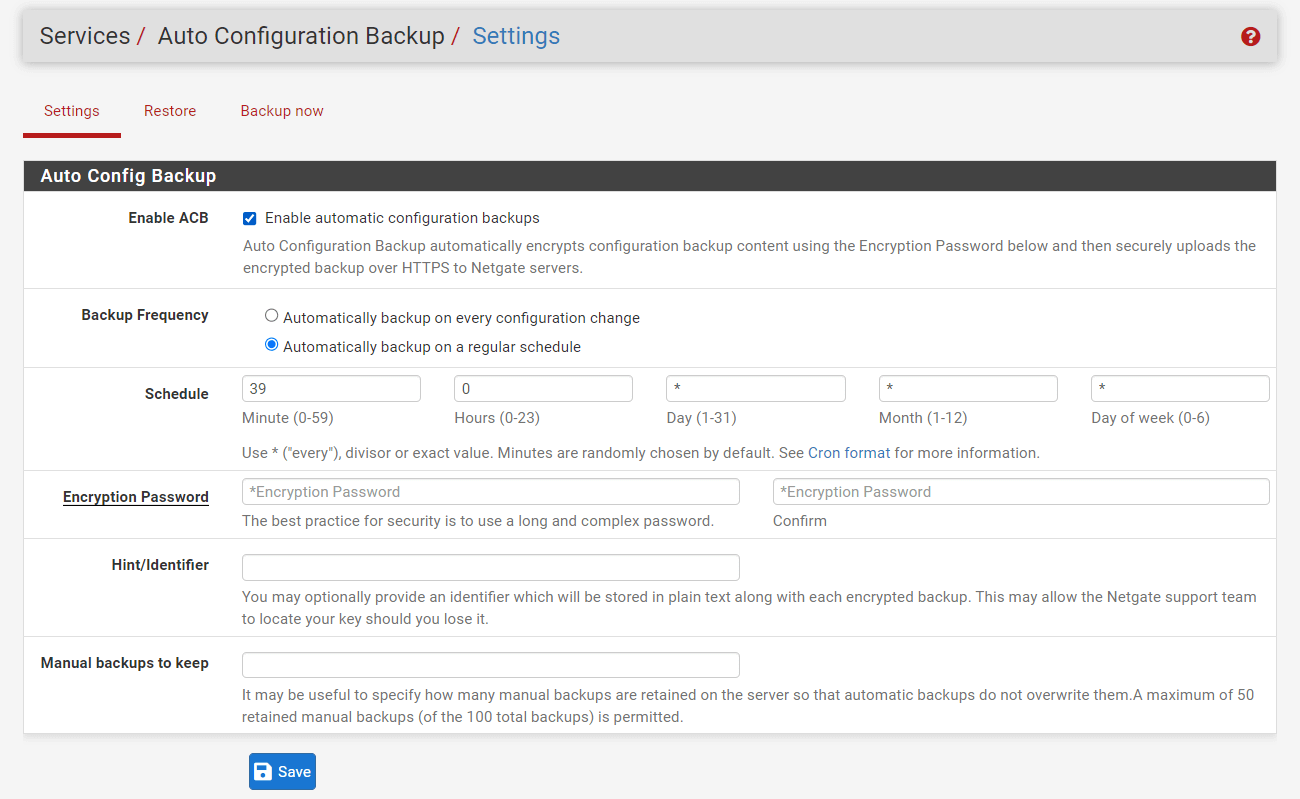

Um die Einstellungen für die automatische Konfigurationssicherung (AutoConfigBackup oder ACB) zu aktivieren und zu konfigurieren, können Sie die folgenden Schritte befolgen:

-

Navigieren Sie zu Services > Auto Config Backup > Backup now im pfSense-Benutzerinterface.

-

Wählen Sie die Option

Enable automatic configuration backups, um Enable ACB. Dies verschlüsselt automatisch die Konfigurationssicherungsinformationen mit dem angegebenen Verschlüsselungspasswort und lädt dann die verschlüsselte Sicherung über HTTPS auf die Netgate-Server hoch. -

Stellen Sie die Backup Frequency-Option nach Ihren Wünschen ein. Wenn die Option

Automatically backup on every configuration changeaktiviert ist, erstellt ACB ein Backup, wann immer eine wichtige Konfigurationsänderung erfolgt.Automatically backup on a regular scheduleOption Anstatt nach jeder Änderung ein Backup zu erstellen, planen Sie Steuerungen, um zeitgesteuerte Backups durchzuführen. Dies kann für Systeme, die regelmäßigen Änderungen unterzogen werden, effizienter sein. Sie müssen die Schedule-Optionen ausfüllen, wenn Sie diese Sicherungshäufigkeitseinstellung auswählen. -

Legen Sie das Encryption Password fest und bestätigen Sie es.

-

Sie können die Option Hint/Identifier festlegen, die zusammen mit den verschlüsselten Einstellungen als Klartextinformation gespeichert wird. Dieser Vorschlag kann es Netgate TAC ermöglichen, einen falsch platzierten Geräteschlüssel zu identifizieren.

-

Sie können die Option Manual backups to keep als Standard belassen. Bis zu 50 manuelle Backups können beibehalten werden und werden nicht von automatisierten Backups überschrieben. Diese manuellen Backups zählen weiterhin zum Maximum von 100 erlaubten.

Abbildung 15. Konfiguration der automatischen Konfigurationssicherung auf pfSense

Wie man manuell ein Backup erstellt?

Vor einem Update oder wesentlichen Änderungen sollten manuelle Sicherungen durchgeführt werden. ACB wird ein manuelles Backup mit dem angegebenen Grund erstellen, was die Wiederherstellung im Bedarfsfall erleichtert. Da jede Konfigurationsänderung ein neues Backup initiiert, kann es schwierig sein zu bestimmen, wo ein Prozess begann, wenn eine Reihe von Änderungen vorgenommen wurde.

Um ein manuelles Backup der Einstellungen zu erzwingen, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu Services > Auto Config Backup > Backup now im pfSense-Benutzerinterface.

-

Geben Sie einen Grund für das Backup im Revision Reason ein.

-

Klicken Sie auf die Schaltfläche Backup.

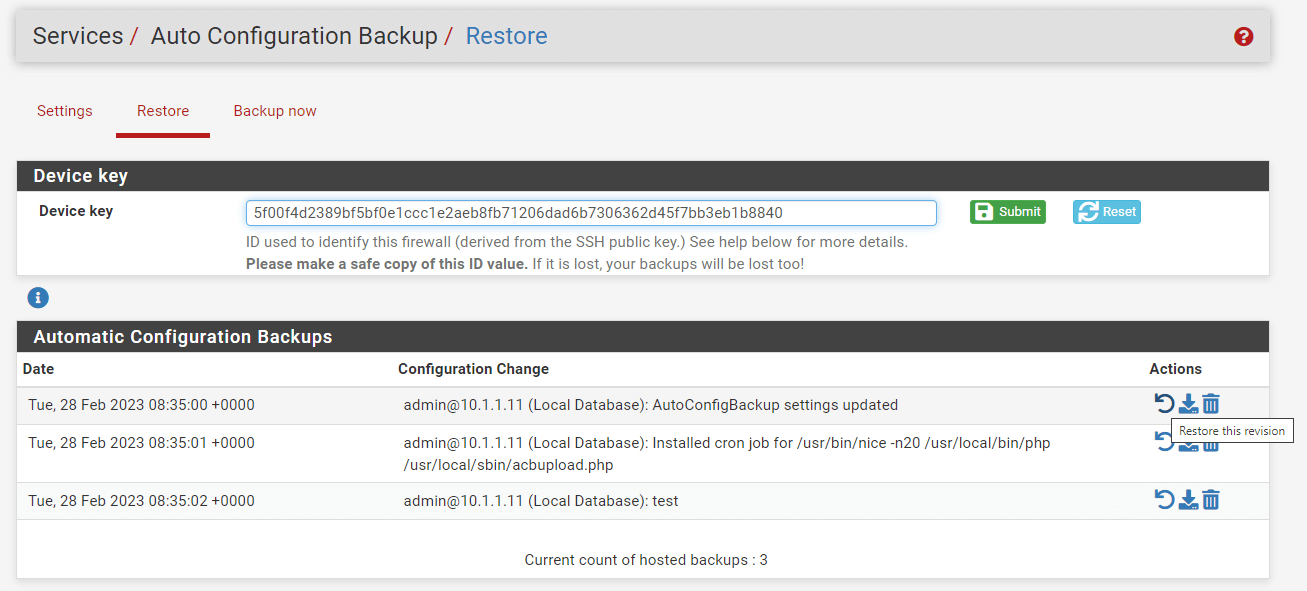

Wie stellt man die Konfiguration wieder her?

Um die pfSense-Konfiguration wiederherzustellen, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu Services > Auto Config Backup > Restore im pfSense-Benutzerinterface.

-

Finden Sie das gewünschte Backup in der Liste.

-

Klicken Sie auf die Schaltfläche

Restore this revisionSymbol unter der Spalte

Actions.

Abbildung 16. Wiederherstellung der Konfiguration mit Auto Config Backup auf pfSense

Die Firewall wird die angeforderte Konfiguration vom AutoConfigBackup-Server abrufen, sie mit dem Verschlüsselungskennwort entschlüsseln und dann wiederherstellen.

Standardmäßig wird die Firewall das System nicht neu starten. Je nach den wiederhergestellten Konfigurationselementen kann ein Neustart erforderlich sein oder auch nicht. Beim Wiederherstellen einer Konfiguration werden Firewall- und NAT-Regeln sofort aktualisiert, jedoch nicht die Schnittstelleneinstellungen.

Die GUI bietet eine Aufforderung zum Neustart nach einer Wiederherstellung. Wählen Sie Yes, wenn die wiederhergestellte Konfiguration etwas anderes als die NAT- und Firewall-Regeln ändert.

Wie überprüfe ich den Status von AutoConfigBackup?

Sie können den Fortschritt eines AutoConfigBackup-Durchlaufs überprüfen, indem Sie die auf der Restore -Registerkarte angezeigten Backups überprüfen. Die AutoConfigBackup-Server stellen diese Liste bereit. Wenn das Backup hier angezeigt wird, wurde der Backup-Vorgang erfolgreich abgeschlossen. Wenn ein Backup fehlschlägt, wird ein Alarm registriert und in der Benutzeroberfläche angezeigt.

Wie stellt man die Konfiguration für Bare Metal wieder her?

Der ACB-Dienst kann ein Backup von der vorherigen Installation wiederherstellen, solange der Device Key und das Encryption Password bekannt sind, falls die Festplatte in der Firewall ausfällt oder der SSH-Schlüssel aufgrund einer Neuinstallation der pfSense-Software geändert wird. Sie können die folgenden Schritte befolgen, um die Konfiguration für Bare Metal wiederherzustellen:

-

Ersetzen Sie das defekte Laufwerk.

-

Installieren Sie die pfSense-Software auf der neuen Festplatte.

-

Richten Sie LAN und WAN ein.

-

Navigieren Sie zu Services > Auto Config Backup > Settings im pfSense-Benutzerinterface.

-

Passen Sie das Encryption Password* an das der vorherigen Installation an.

-

Klicken Sie auf die Restore -Registerkarte.

-

Kopieren Sie den vorherigen

Device Keyund fügen Sie ihn in das FeldDevice Keyein. -

Klicken Sie auf die Schaltfläche Submit . Dies ermöglicht es ACB, kurz eine Liste von Backups für einen alternativen Geräteschlüssel anzuzeigen.

-

Klicken Sie auf Reset, um die native ID der Firewall wiederherzustellen.

Nachdem die Firewall neu gestartet wurde, werden ihre Einstellungen von vor dem Ausfall wiederhergestellt.

Konfigurieren Sie pfSense für hohe Verfügbarkeit

Die pfSense®-Software ist eine der wenigen Open-Source-Lösungen, die eine hochverfügbare Unternehmensklasse mit zustandsbehaftetem Failover bietet, wodurch die Firewall als einzelner Ausfallpunkt eliminiert werden kann.

Hohe Verfügbarkeit in der pfSense-Software wird durch eine Kombination der folgenden Funktionen erreicht:

-

CARP für redundante IP-Adresse

-

XMLRPC zur Synchronisierung der Konfiguration

-

Synchronisierung der Zustandsdatenbank mit

pfsync

In dieser Anordnung fungieren die Knoten als "Active/Passive"-Cluster, wobei der primäre Knoten als Master-Knoten und der sekundäre Knoten als Backup fungiert, der die Kontrolle übernimmt, falls der primäre Knoten ausfällt.

Zwei oder mehr redundante Firewalls werden genauer als "High Availability Cluster" oder "HA Cluster" bezeichnet, da CARP nur eine von vielen Methoden ist, die zur Erreichung von hoher Verfügbarkeit mit pfSense-Software verwendet werden, und CARP in Zukunft durch ein anderes Redundanzprotokoll ersetzt werden könnte.

Jeder Cluster-Knoten wird eine spezifische Schnittstelle für Synchronisierungsaufgaben haben. Diese Schnittstelle wird oft als "Sync" bezeichnet und wird für die Konfigurationssynchronisation und die pfsync-Zustandsynchronisation verwendet. Jede zugängliche Schnittstelle kann genutzt werden.

Die beliebteste Konfiguration für ein Hochverfügbarkeits-Cluster besteht aus nur zwei Knoten. Es ist möglich, mehr Knoten in einem Cluster zu haben, obwohl dies keinen wesentlichen Vorteil bieten würde. Konfigurationen mit mehr als zwei Knoten werden nicht offiziell unterstützt.

Es ist wichtig, zwischen den drei Funktionen (IP-Adressredundanz, Konfigurationssynchronisierung und Statusdatentabellsynchronisierung) zu unterscheiden, da sie an verschiedenen Orten stattfinden. Über die Sync-Schnittstelle erfolgt die Konfigurationssynchronisation und Zustandsynchronisation durch direkte Kommunikation zwischen den Firewall-Einheiten. CARP-Herzschläge werden auf jeder mit CARP-VIP ausgestatteten Schnittstelle gesendet. Failover-Signalisierung erfolgt nicht auf der Sync-Schnittstelle, sondern auf allen CARP-fähigen Schnittstellen.

Was ist CARP?

OpenBSD-Ingenieure haben das Common Address Redundancy Protocol (CARP) als eine kostenlose, offene Redundanzlösung für das Teilen von IP-Adressen über eine Gruppe von Netzwerkgeräten entwickelt. Ähnliche Optionen existierten zuvor, einschließlich des IETF-Standards für das Virtual Router Redundancy Protocol. (VRRP). Cisco hingegen behauptet, dass VRRP durch sein Patent auf das Hot Standby Router Protocol (HSRP) geschützt sei und hat die OpenBSD-Entwickler darüber informiert, dass es sein Patent durchsetzen würde. Also entwickelten die OpenBSD-Entwickler ein neues offenes und freies Protokoll, um ungefähr denselben Zweck zu erreichen, ohne Ciscos Patent zu verletzen. CARP wurde im Oktober 2003 in OpenBSD zugänglich und anschließend auch in FreeBSD eingeführt.

Eine CARP-ähnliche virtuelle IP-Adresse (VIP) wird über die Cluster-Knoten geteilt. Ein Knoten ist der Master und akzeptiert den IP-Adressverkehr, während die anderen Knoten den Backup-Status beibehalten und auf Heartbeats überprüfen, um festzustellen, ob sie die Master-Rolle übernehmen müssen, falls der vorherige Master ausfällt. Da nur ein Cluster-Mitglied die IP-Adresse gleichzeitig verwendet, gibt es keinen IP-Adresskonflikt für CARP VIPs.

Damit der Failover erfolgreich funktioniert, muss eingehender Verkehr wie gerouteter Upstream-Verkehr, VPNs, NAT, lokales Client-Gateway, DNS-Abfragen usw. an eine CARP VIP geliefert werden, und ausgehender Verkehr wie Outbound NAT muss von einer CARP VIP gesendet werden. Wenn der Datenverkehr direkt an einen Knoten und nicht an eine CARP VIP weitergeleitet wird, erhalten die anderen Knoten diesen Datenverkehr nicht.

CARP funktioniert ähnlich wie VRRP und HSRP und kann in bestimmten Situationen sogar mit ihnen in Konflikt geraten. Heartbeat-Signale werden auf jeder Schnittstelle gesendet, die eine CARP VIP hat, jeweils eines pro VIP und Schnittstelle. Mit den Standardparametern für Skew und Base sendet jede VIP etwa pro Sekunde Heartbeats. Der Versatz entscheidet in jedem Moment, welcher Knoten der Master ist. Die Master-Rolle wird dem Knoten zugewiesen, der Herzschläge mit der schnellsten Rate sendet. Eine größere Skew-Zahl führt dazu, dass Herzschläge mit höherer Latenz gesendet werden; daher wird ein Knoten mit einer niedrigeren Skew-Zahl der Master sein, es sei denn, ein Netzwerk- oder anderes Problem verursacht, dass die Herzschläge verzögert oder verloren gehen.

Verwenden Sie niemals eine CARP VIP, um auf die Firewall-GUI, SSH oder andere Verwaltungstools zuzugreifen. Verwenden Sie nur die echte IP-Adresse auf der Schnittstelle jedes unabhängigen Knotens und nicht die VIP aus Verwaltungsgründen. Andernfalls ist es unmöglich vorherzusagen, welche Einheit aufgerufen wird.

Was sind die IP-Adressanforderungen für CARP?

Ein Hochverfügbarkeits-Cluster, das CARP verwendet, benötigt drei IP-Adressen in jedem Subnetz sowie ein separates, ungenutztes Subnetz für die Sync-Schnittstelle. Dies deutet darauf hin, dass für WANs ein Subnetz von /29 oder größer für ein optimales Design erforderlich ist. Jeder Knoten verwendet eine einzelne IP-Adresse und eine gemeinsame CARP VIP-Adresse für den Failover. Die Schnittstelle für die Synchronisierung benötigt nur eine IP-Adresse pro Maschine.

Technisch ist es möglich, eine Schnittstelle mit einer CARP VIP als einzige IP-Adresse in einem bestimmten Subnetz einzurichten, aber es wird nicht empfohlen. Diese Konfiguration erlaubt nur eine Verbindung vom Hauptknoten zum WAN, wenn sie im WAN verwendet wird, was die Durchführung von Operationen, die externen Zugriff vom sekundären Knoten erfordern, erheblich behindert, wie z.B. Updates, Paketinstallationen, Gateway-Überwachung und alles andere. Interne Verbindungen leiden oft nicht unter denselben IP-Adressbeschränkungen wie WANs, aber es wird dennoch empfohlen, IP-Adressen auf allen Knoten zu setzen.

Was sind die Switch-/Layer-2-Probleme?

CARP-Herzschläge verwenden Multicast und benötigen möglicherweise eine spezielle Behandlung an den Switches des Clusters. Bestimmte Switches filtern, beschränken die Übertragungsrate oder stören auf andere Weise Multicast, was dazu führen könnte, dass CARP fehlschlägt. Darüber hinaus verwenden einige Switches Portsicherheitsmechanismen, die möglicherweise nicht mit CARP kompatibel sind.

Die minimalen Anforderungen an einen Switch sind:

-

Erlauben Sie die Übertragung und den Empfang von Kommunikationen unter Verwendung mehrerer MAC-Adressen.

-

Erlauben Sie die Übertragung und den Empfang von Multicast-Verkehr ohne Störungen auf CARP VIP-ausgestatteten Ports.

-

Erlauben Sie, dass die CARP VIP MAC-Adresse die Ports wechselt.

Fast alle Schwierigkeiten mit CARP, die den beabsichtigten Status nicht widerspiegeln, werden durch Switch-Ausfälle oder andere Layer-2-Probleme verursacht. Stellen Sie daher sicher, dass die Switches korrekt konfiguriert sind, bevor Sie fortfahren.

Admin-Zugriff für die WebGUI deaktivieren

Der Standard-Login nach der Installation von pfSense ist der Admin-Benutzer. Da der Admin-Benutzer vollständigen Zugriff auf Dateien und Prozesse hat, wird es in der Regel nicht empfohlen, sich als admin anzumelden. Ein systemkritisches Konto mit einem generischen und leicht zu erratenden Namen wird aus sicherheitstechnischer Sicht nicht empfohlen, da ein potenzieller Hacker nur das richtige Passwort erraten müsste, um vollständigen Zugang zu Ihrem System zu erhalten. Wir empfehlen, ein zusätzliches Systemadministrator-Konto einzurichten und das Standardkonto "admin" zu deaktivieren, um sich gegen diese Situation zu schützen.

Um den Root-Zugriff zu deaktivieren, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu System > User Manager > Users.

-

Klicken Sie auf die Schaltfläche

+Add, um einen neuen Benutzer zu erstellen. -

Setzen Sie den Username.

-

Setzen Sie das Password.

-

Setzen Sie Fullname.

-

Wählen Sie

adminsin Group Membership und klicken Sie auf die SchaltflächeMove to Member of list, um die Gruppe festzulegen. -

Sie können die anderen Optionen als Standard belassen.

-

Klicken Sie unten auf der Seite auf Save.

Abbildung 17. Hinzufügen eines neuen Kontos mit Administratorrechten auf pfSense

-

Klicken Sie auf die Schaltfläche

Editmit dem Stiftsymbol, um dasadmin-Konto zu bearbeiten. -

Aktivieren Sie die Option

This user cannot login, um das Admin-Konto zu deaktivieren.

Abbildung 18. Deaktiviertes Administratorkonto auf pfsense

Zugriff auf das Verwaltungsportal einschränken

Die Verwendung eines Management-Netzwerks, um administrativen Zugriff auf Ihre Netzwerkgeräte zu erhalten, hat zahlreiche Vorteile:

-

Zuverlässigkeit: Wenn das Management-Traffic vom Produktions- oder Geschäftstraffic getrennt ist, kann der Management-Zugang während der Neugestaltung des Produktionsnetzwerks aufrechterhalten werden, da er nicht um Ressourcen konkurrieren muss.

-

Einfachere Richtlinien: Durch die Trennung des Managements vom Produktionsverkehr werden Richtlinien leichter umgesetzt. Richtlinien mit spezifischen Zwecken sind leichter zu verstehen und zu beheben.

-

Sicherheit: Wenn der Verwaltungszugriff auf Netzwerkgeräte in einem anderen Netzwerk erfolgt, ist der Zugriff auf diese Geräte im Produktionsnetzwerk schwieriger.

Bei schwereren Schwachstellen könnten nicht authentifizierte Benutzer mit Zugriff auf die Verwaltungsoberfläche böswillige Handlungen durchführen. Um Ihr Netzwerk proaktiv gegen Schwachstellen wie diese, die in Zukunft auftreten können, zu verteidigen, beschränken Sie den Zugriff auf die Verwaltungsoberfläche so weit wie möglich. Zweitens, setzen Sie niemals den Port einer Web-Administrationsschnittstelle dem Internet aus. Wenn Sie von der WAN-Seite aus zugreifen müssen, beschränken Sie die Quell-IP-Adressen oder Netzwerke so weit wie möglich. Wenn es eine statische IP-Adresse an dem Standort gibt, von dem aus Sie verwalten werden, sollten Sie nur den Datenverkehr von dieser IP-Adresse oder Subnetz zulassen. Aliase sind ebenso nützlich, da sie vollständig qualifizierte Domainnamen enthalten können. Fügen Sie die dynamische DNS-Adresse der Remote-Management-Clients zu einem Verwaltungsalias hinzu.

Die Verwendung einer VPN-Verbindung und der Zugriff auf die Admin-Oberfläche über eine interne IP-Adresse durch VPN ist eine sicherere Methode für das Remote-Management. Die pfSense-Software bietet zahlreiche VPN-Optionen, wie IPsec, OpenVPN und SSH-Tunneling. Sie können die GUI sicher über eine lokale Adresse auf der Firewall, wie die LAN-IP-Adresse, nach dem Aufbau eines VPNs erreichen. Die Einzelheiten unterscheiden sich je nach den VPN-Einstellungen.

Die ideale Praxis besteht darin, den Zugriff auf den GUI-Port immer mit HTTPS zu verschlüsseln. Neuere Browser könnten sich über das Zertifikat beschweren, aber in den meisten Fällen kann eine Ausnahme beibehalten werden, sodass der Browser nur einmal meckert.

Um HTTPS für die GUI zu deaktivieren (oder wieder zu aktivieren), gehen Sie zu System > Advanced und verwenden Sie die Protocol-Option im Abschnitt webConfigurator unter dem Tab Admin-Zugriff. Das Wechseln der GUI auf einen zufälligen, nicht standardmäßigen Port ist ebenfalls vorteilhaft. Dies erhöht nicht die Sicherheit der GUI, aber es kann die Anzahl der Brute-Force-Versuche minimieren. Die GUI ist weiterhin von Scannern auffindbar, wenn der Port nicht ordnungsgemäß gefiltert ist. Unter System > Advanced > Admin Access kann die TCP-Port-Option im Abschnitt webConfigurator verwendet werden, um den GUI-Port zu ändern. Vermeiden Sie gängige Ports wie 443, 31337, 8080, 8888 usw.

In vielen Fällen sollten Sie den Verwaltungszugang zu Ihrem internen Netzwerk zusätzlich einschränken. Wenn Sie ein bescheidenes Heimnetzwerk verwalten, ist es Ihnen wahrscheinlich egal. Wenn das Netzwerk Dutzende, Hunderte oder Tausende von Geräten hat, wird dringend empfohlen, den internen Zugriff zu beschränken.

Alle administrativen Zugriffe sollten auf eine einzige Schnittstelle oder VLAN-Schnittstelle im Verwaltungsnetzwerk beschränkt werden. Alle anderen Schnittstellen sollten den administrativen Zugriff deaktiviert haben.

IPS/IDS aktivieren

Intrusion Detection and Prevention Systeme (IDPS) sollten in pfSense aktiviert werden, um die Sicherheit zu erhöhen, da sie der Firewall eine zusätzliche Schutzschicht bieten, indem sie feindliche oder unbefugte Netzwerkaktivitäten erkennen und blockieren. IDPS-Systeme identifizieren Bedrohungen und verhindern, dass sie ihre beabsichtigten Ziele erreichen, indem sie Ansätze wie signaturbasierte Erkennung, anomaliebasierte Erkennung und reputationsbasierte Erkennung verwenden. Durch die Aktivierung von IDPS in pfSense verteidigen Unternehmen proaktiv ihr Netzwerk gegen Bedrohungen und verringern die Wahrscheinlichkeit von Datenverletzungen und anderen Sicherheitsproblemen.

Benachrichtigungen für Änderungen erstellen

Änderungsmanagement-Benachrichtigungen sind für die Härtung von Firewalls unerlässlich, da sie eine transparente Aufzeichnung aller Konfigurationsänderungen bieten. Dies hilft sicherzustellen, dass keine illegalen Änderungen vorgenommen werden und erleichtert die Erkennung und Behebung von Problemen, die als Folge von Änderungen auftreten können. Darüber hinaus können Änderungsmanagement-Benachrichtigungen Unternehmen dabei helfen, gesetzliche Verpflichtungen zu erfüllen und im Falle eines Sicherheitsproblems die gebotene Sorgfalt zu zeigen. Durch die Bereitstellung eines klaren Protokolls der Änderungen erleichtern Change-Management-Benachrichtigungen das Debuggen und die Wiederherstellung einer früheren Konfiguration, falls erforderlich, und mindern die Auswirkungen möglicher Probleme.

Durch das Anzeigen eines Glockensymbols in der Menüleiste kann die pfSense-Firewall Administratoren vor kritischen Ereignissen und Ausfällen warnen. Die pfSense-Firewall unterstützt neben GUI-Benachrichtigungen die folgenden Techniken zur Fernbenachrichtigung:

-

E-Mail über SMTP

-

Telegram-Benachrichtigungs-API

-

API für Pushover-Benachrichtigungen

-

Slack-Benachrichtigungs-API

Wie man die allgemeinen Benachrichtigungseinstellungen konfiguriert?

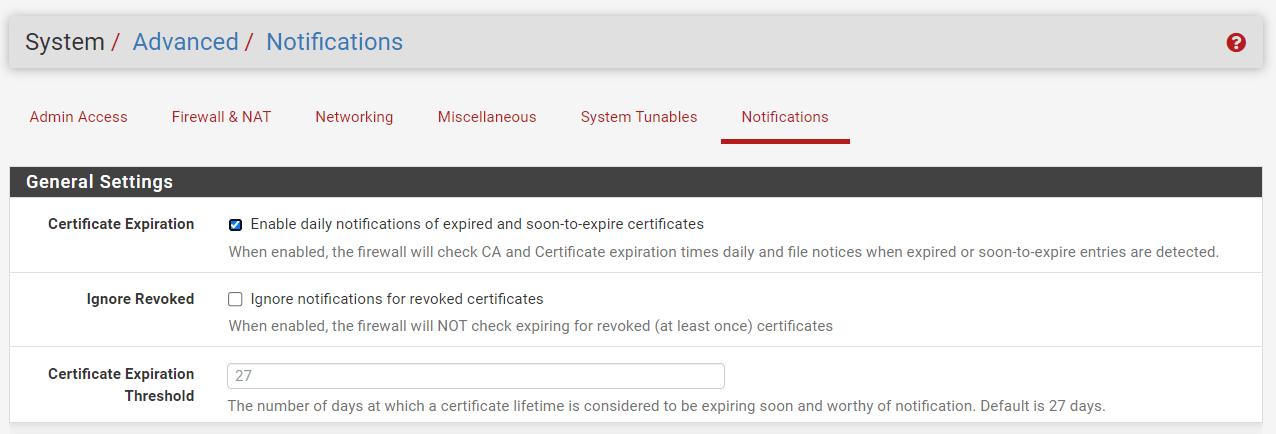

Sie können die General Settings für Benachrichtigungen auf Ihrem pfSense durch Befolgen der nächsten Schritte konfigurieren:

-

Navigieren Sie zu System > Advanced > Notifications im pfSense-Benutzerinterface.

-

Aktivieren Sie die Option

Enable daily notifications of expired and soon-to-expire certificates, um Certificate Expiration zu aktivieren. Wenn aktiviert, wird die Firewall die Administratoren benachrichtigen, wenn Zertifikate kurz vor dem Ablauf stehen, sodass sie die notwendigen Schritte zur Erneuerung oder Ersetzung unternehmen können. Benachrichtigungen werden auch für abgelaufene Zertifikate bereitgestellt.Tägliche Ablaufprüfungen werden durchgeführt, und Warnmeldungen werden in der Benutzeroberfläche angezeigt und remote zugestellt. -

Sie können die Option

Ignore notifications for revoked certificatesals nicht aktiviert lassen. Wenn es aktiviert ist, wird die Firewall keine abgelaufenen (mindestens einmal) widerrufenen Zertifikate überprüfen. -

Sie können die Certification Expiration Limit auf den Standardwert belassen. Mit diesem Wert wird davon ausgegangen, dass die Zertifikate sich dem Ablaufdatum nähern. Derzeit beträgt der Standardwert 27 Tage. Zertifikate, die von Let's Encrypt (ACME-Paket) ausgestellt werden, erneuern sich normalerweise 30 Tage vor Ablauf. Die Standardeinstellung ist ausreichend lang, sodass sie nicht unnötig alarmiert, aber genug Zeit lässt, um Probleme zu lösen.

-

Klicken Sie unten auf der Seite auf Save.

Abbildung 19. Allgemeine Einstellungen für Benachrichtigungen auf pfsense

Wenn Zertifikate von Drittanbietern in die Firewall importiert werden, die mehr Zeit zur Verarbeitung benötigen, sollte diese Zahl erhöht werden, damit die Administratoren ausreichend Zeit haben, ein neues Zertifikat zu erhalten, bevor es abläuft.

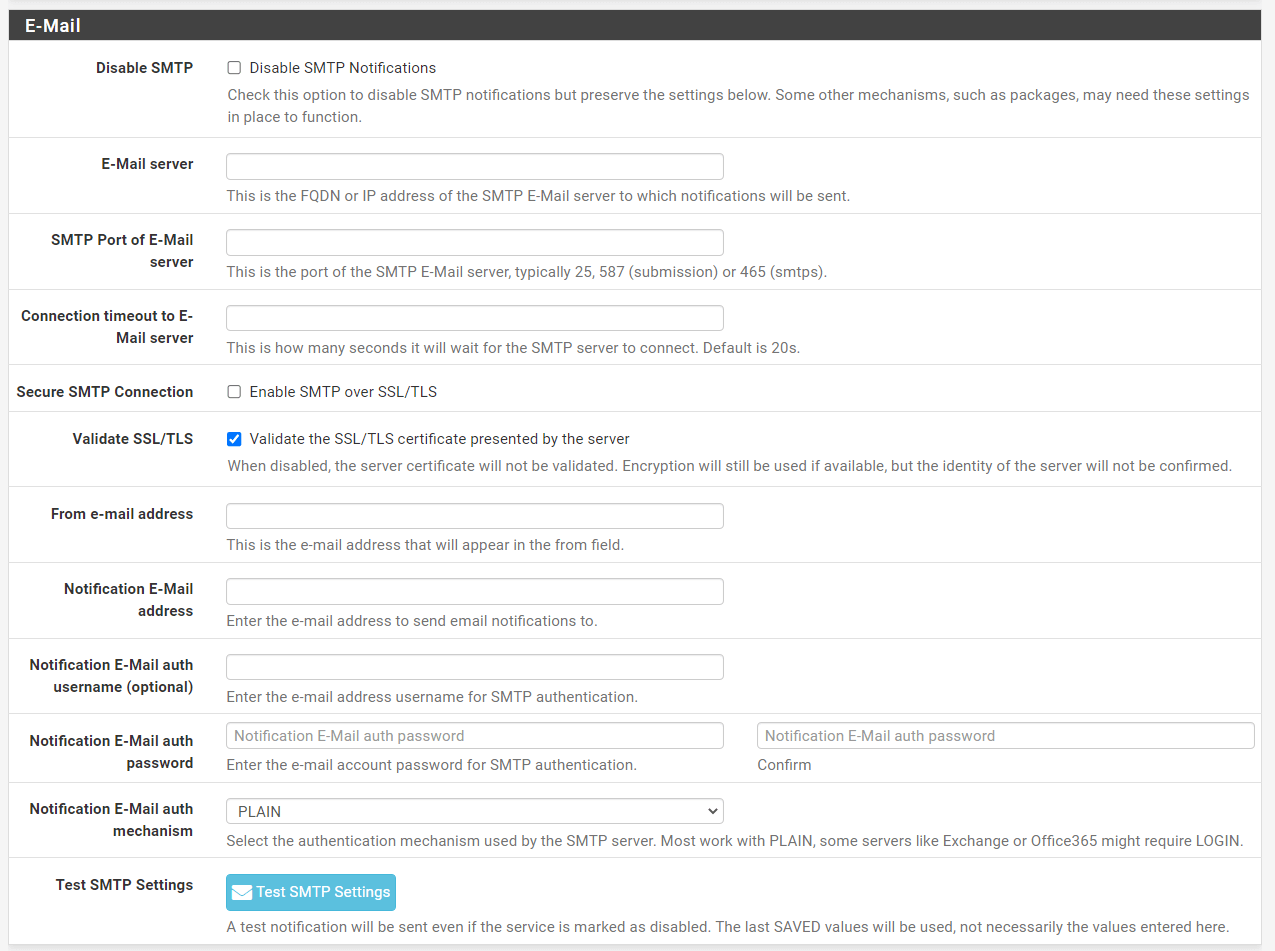

Wie konfiguriert man SMTP-E-Mail-Benachrichtigungen?

Es ist vorteilhaft, SMTP-E-Mail-Benachrichtigungen in pfSense zu konfigurieren. Zum Beispiel, wenn wir nicht am System sind und eine E-Mail-Benachrichtigung erhalten, dass pfSense 10 Mal hintereinander neu gestartet wurde, können wir die entsprechenden Vorsichtsmaßnahmen gegen potenzielle Probleme treffen. Wir erhalten möglicherweise Nachrichten über IP-Änderungen und Updates von DynDNS sowie Benachrichtigungen über größere Probleme und Ausfälle. Benachrichtigungen werden über eine direkte SMTP-Verbindung an den Mailserver gesendet. Der Server muss so konfiguriert werden, dass er authentifizierte SMTP-Verbindungen akzeptiert oder das Weiterleiten von der Firewall aktiviert, indem die folgenden Schritte befolgt werden:

-

Navigieren Sie zu System > Advanced > Notifications im pfSense-Benutzeroberfläche.

-

Lassen Sie die Option Disable SMTP unmarkiert. Wenn aktiviert, wird die Firewall keine SMTP-Warnungen ausliefern. Dies ist praktisch, um Warnungen zu unterdrücken, während die SMTP-Einstellungen für die Verwendung durch andere Anwendungen, wie z.B. E-Mail-Apps, beibehalten werden.

-

Geben Sie die IP-Adresse des E-Mail-Servers ein.

-

Geben Sie den SMTP Port of the E-Mail server ein. Die am häufigsten verwendeten Ports sind 25 und 587. In vielen Situationen wird Port 25 nicht funktionieren, es sei denn, er wird an einen lokalen oder internen Mailserver gerichtet. ISPs verbieten in der Regel ausgehende Verbindungen zu Port 25, daher verwenden Sie nach Möglichkeit Port 587.

-

Lassen Sie die Option Connection Timeout to E-Mail Server als Standard, die die Anzahl der Sekunden angibt, die die Firewall auf das Ende einer SMTP-Verbindung wartet.

-

Sie können Secure SMTP Transmission als Standard belassen. Wenn konfiguriert, wird die Firewall versuchen, eine SSL/TLS-Verbindung beim Senden von E-Mails herzustellen. Der Server muss SSL/TLS- oder STARTTLS-Verbindungen zulassen.

-

Sie können Validate SSL/TLS als Standard belassen. Wenn aktiviert, wird das vom Mailserver bereitgestellte Zertifikat von der Firewall gegen die vertrauenswürdigen Stammzertifikate validiert. Das ideale Verfahren besteht darin, seine Authentizität zu bestätigen. In seltenen Fällen kann ein Mailserver ein selbstsigniertes Zertifikat oder ein Zertifikat haben, das auf andere Weise nicht validiert wird. Das Deaktivieren dieser Option ermöglicht die Zustellung von SSL/TLS-Benachrichtigungen an bestimmte Server. In diesem Szenario ist die Kommunikation weiterhin verschlüsselt, aber die Identität des Servers kann nicht verifiziert werden.

-

Geben Sie die From e-Mail address ein. Die E-Mail-Adresse, die im

From:-Header von Benachrichtungsnachrichten erscheint und die Quelle identifiziert. Die empfohlene Praxis ist, in diesem Feld eine tatsächliche Adresse anzugeben, da einige SMTP-Server versuchen, diese zu überprüfen. Typischerweise wird dies auf die gleiche Adresse wie die Benachrichtigungs-E-Mail-Adresse eingestellt. -

Geben Sie die Notification E-Mail address ein. Die E-Mail-Adresse für den

To:-Header der Nachricht, die der Ort ist, an dem die Firewall Benachrichtigungs-E-Mails sendet. -

Sie können optional den Notification E-Mail auth username eingeben. Wenn die Authentifizierung des Mailservers einen Benutzernamen und ein Passwort benötigt, geben Sie hier den Benutzernamen ein.

-

Sie können optional das Notification E-Mail auth password eingeben. Wenn der Mailserver einen Benutzernamen und ein Passwort zur Authentifizierung benötigt, geben Sie das Passwort sowohl in dieses Feld als auch in das Bestätigungsfeld ein. Dieses Feld gibt den Authentifizierungsmechanismus an, der vom Mailserver benötigt wird. Die Mehrheit der E-Mail-Server arbeitet mit PLAIN-Authentifizierung, andere wie MS Exchange benötigen möglicherweise eine LOGIN-Authentifizierung.

-

Klicken Sie auf die Schaltfläche Test SMTP Settings, um Ihre Konfiguration zu testen.

-

Überprüfen Sie, ob die E-Mail erfolgreich empfangen wurde.

-

Klicken Sie unten auf der Seite auf Save.

Abbildung 20. SMTP-E-Mail-Einstellungen für Benachrichtigungen auf pfsense

Wie aktiviert man Soundbenachrichtigungen?

Wenn die Hardware der Firewall einen PC-Lautsprecher enthält, wird ein Ton abgespielt, wenn der Startvorgang abgeschlossen ist und wenn der Herunterfahrvorgang eingeleitet wird.

Um die akustischen Benachrichtigungen zu aktivieren/deaktivieren, können Sie die folgenden Schritte ausführen.

-

Navigieren Sie zu System > Advanced > Notifications in der pfSense-Benutzeroberfläche.

-

Aktivieren/deaktivieren Deaktivieren Sie das

Startup/Shutdown-Beep, um zu verhindern, dass die Firewall diese Geräusche von sich gibt. -

Klicken Sie unten auf der Seite auf Save.

Abbildung 21. Aktivierung von Soundbenachrichtigungen auf pfsense

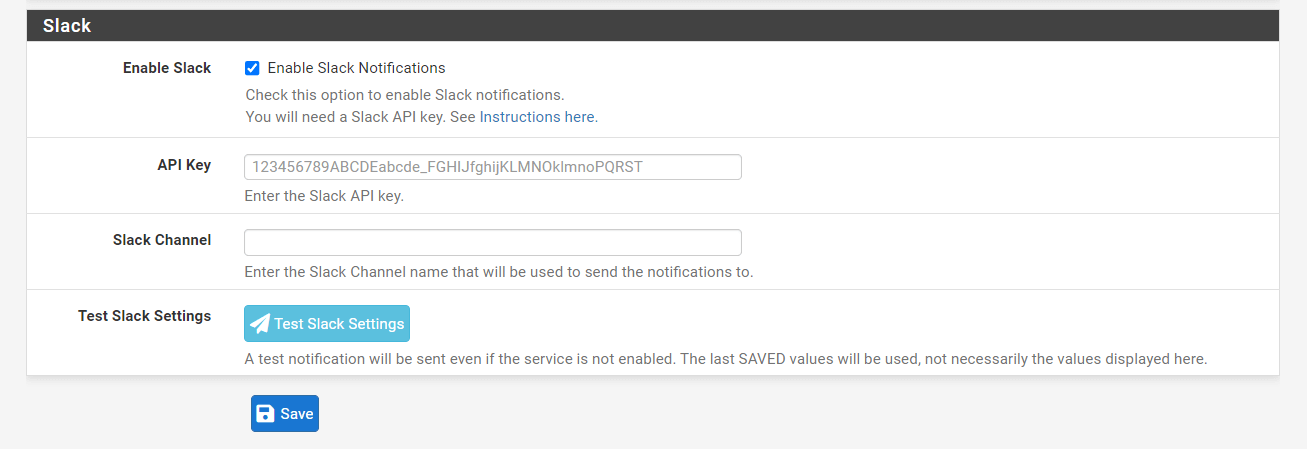

Wie man Slack-Benachrichtigungen aktiviert?

Um Slack-Benachrichtigungen zu aktivieren/deaktivieren, können Sie die folgenden Schritte befolgen.

-

Navigieren Sie zu System > Advanced > Notifications im pfSense-Benutzeroberfläche.

-

Scrollen Sie nach unten zum Slack-Bereich.

-

Aktivieren Sie die Option Enable Slack Notifications.

-

Erstellen Sie einen Slack-API-Schlüssel, indem Sie der Anleitung auf der Seite

https://api.slack.com/tutorials/tracks/getting-a-tokenfolgen. -

Füllen Sie das Feld API Key aus.

-

Geben Sie den Namen des Slack Channel ein, an den die Benachrichtigungen gesendet werden sollen.

-

Klicken Sie auf die Schaltfläche Test Slack Settings, um Ihre Konfiguration zu testen.

-

Überprüfen Sie, ob die Slack-Nachricht erfolgreich empfangen wurde.

-

Klicken Sie unten auf der Seite auf Save.

Abbildung 22. Aktivierung von Slack-Benachrichtigungen auf pfsense

Warum sind Sicherheit und Härtung wichtig?

Systemhärtung bezieht sich auf eine Sammlung von Werkzeugen, Methoden und Richtlinien zur Stärkung der Sicherheit von Computersystemen, Netzwerken, Anwendungen und Firmware. Die Reduzierung der Angriffsfläche und die Beseitigung möglicher Einstiegspunkte sind zwei Hauptziele der Systemhärtung. Angreifer und Viren hätten es schwerer, in Ihr Netzwerk einzudringen, wenn Sie ungenutzte Software, Kontofunktionen, Anwendungen, Ports, Berechtigungen und Zugriffe entfernen.

Damit eine Organisation ihre Systeme erfolgreich absichern kann, muss sie zunächst einen umfassenden Plan zur Überprüfung, Lokalisierung, Behebung und Verwaltung von Sicherheitslücken entwickeln. Die folgenden sind Beispiele für verschiedene Arten von Systemhärtungsmaßnahmen:

-

Server-Härtung

-

Endpoint-Härtung

-

Härtung des Betriebssystems

-

Netzwerk-Härtung

-

Datenbank-Härtung

Während es Gemeinsamkeiten zwischen den vielen Arten der Systemhärtung gibt, können die spezifischen Werkzeuge und Techniken, die zur Durchführung jeder Härtungsaufgabe verwendet werden, stark variieren. Es ist wichtig, Systeme von dem Zeitpunkt an zu härten, an dem sie zum ersten Mal installiert werden, bis sie am Ende ihrer Nutzungsdauer endgültig abgeschaltet werden. Vorschriften wie PCI DSS und HIPAA sowie Cyber-Versicherungsunternehmen erfordern zunehmend die Härtung von Systemen.

Der Begriff "Firewall-Härtung" wird verwendet, um den Prozess der Sicherung einer Firewall zu beschreiben, indem ihre Anfälligkeit für Angriffe durch verschiedene Konfigurationsänderungen und gezielte Maßnahmen verringert wird.

Die folgenden sind einige der vielen Vorteile einer gut gesicherten Firewall:

-

Verbesserte Sicherheit: Das Risiko von Sicherheitsverletzungen und unbefugtem Zugriff auf das Netzwerk wird verringert, wenn die Firewall gehärtet ist.

-

Einhaltung: Die Härtung der Firewall unterstützt die Einhaltung von PCI DSS, HIPAA und anderen Vorschriften.

-

Verbesserte Leistung: Die Verstärkung der Firewall kann ihre Leistung verbessern, indem sie langsame Netzwerkgeschwindigkeiten oder sogar vollständige Ausfälle aufgrund eines Anstiegs des Datenverkehrs verhindert.

-

Erhöhte Sichtbarkeit: Die Härtung der Firewall erhöht die Netzwerksichtbarkeit, was bei der Erkennung und Verhinderung von Angriffen in Echtzeit hilft.

-

Besseres Risikomanagement: Verbesserte Methoden zur Bewertung und Handhabung von Gefahren durch die Verringerung der Anzahl von Ein- und Ausstiegspunkten, die Firewall-Härtung unterstützt das Risikomanagement.

-

Erhöhte Zuverlässigkeit: Die Verstärkung der Firewall verringert die Möglichkeit eines Ausfalls oder Datenverlusts und verbessert die Zuverlässigkeit.