Wie konfiguriert man das Captive Portal in der pfSense® Software?

Das pfSense-Captive-Portal ist eine Netzwerksicherheitslösung, die den Benutzerzugang zu öffentlichen und privaten Netzwerken automatisiert. Für die Gästekontrolle in offenen Netzwerken, wie sie in Krankenhäusern, Hotels, Flughäfen, Restaurants und Unternehmensnetzwerken zu finden sind, werden häufig Captive Portals verwendet. Es wird allgemein für drahtlose Hotspots oder für zusätzliche Authentifizierung verwendet, bevor drahtlose Clients Zugriff auf interne Netzwerke erhalten. Der Zugang zum Internet ist eingeschränkt, wenn das Captive Portal aktiviert ist, es sei denn, der Benutzer gibt persönliche Informationen wie Name, E-Mail und Sozialversicherungsnummer an oder authentifiziert sich über einen Gutschein über ein webbasiertes Registrierungsformular, das in einem Webbrowser ausgefüllt wird.

Das Captive Portal in der pfSense® Software erfordert, dass sich Benutzer anmelden, bevor ihnen Internetzugang gewährt wird. Wenn möglich, zeigt die Firewall automatisch eine Anmeldeseite an, auf der der Benutzer Anmeldeinformationen wie einen Benutzernamen und ein Passwort, einen Gutscheincode oder eine einfache Klickvereinbarung eingeben muss.

Die pfSense® Software Captive Portal-Lösung hat die folgenden Einschränkungen:

-

Captive Portal unterstützt noch kein IPv6.

-

Ein Reverse-Portal, das eine Authentifizierung für den Internetverkehr erfordert, der in ein lokales Netzwerk eintritt, ist nicht vorstellbar.

Wir werden die folgenden Themen kurz in diesem Tutorial zur Konfiguration des Captive Portals auf pfSense behandeln.

-

Einrichtung des Captive Portals auf pfSense

-

Konfiguration des Captive Portals auf pfSense

-

Verwendung einer benutzerdefinierten Vorlage für das pfSense Captive Portal

-

Was sind die Vorteile der Konfiguration des pfSense Captive Portal?

-

Wie funktioniert das Captive Portal auf pfSense?

Wie richtet man ein Captive Portal auf pfSense ein?

Als bewährte Methode sollten Sie zur Bereitstellung des kostenlosen Internetzugangs für die Gäste Ihrer Organisation die Netzwerktrennung in Ihrer Infrastruktur implementieren, indem Sie das Gastnetzwerk vom privaten LAN isolieren. Und dann können Sie ein Captive Portal einrichten, um den Gästen den Zugang zum Internet zu ermöglichen.

In diesem Tutorial werden wir ein Captive Portal für ein Gastnetzwerk auf pfSense 2.6.0 mit mindestens drei Netzwerkzonen (WAN, LAN und GUESTNET) aktivieren und konfigurieren.

Sie können das Captive Portal auf Ihrer pfSense-Firewall ganz einfach in 4 Schritten einrichten.

- Schnittstellenkonfiguration

- DHCP-Server-Konfiguration

- Festlegung der Firewall-Regeln

- Erstellung eines Captive Portals

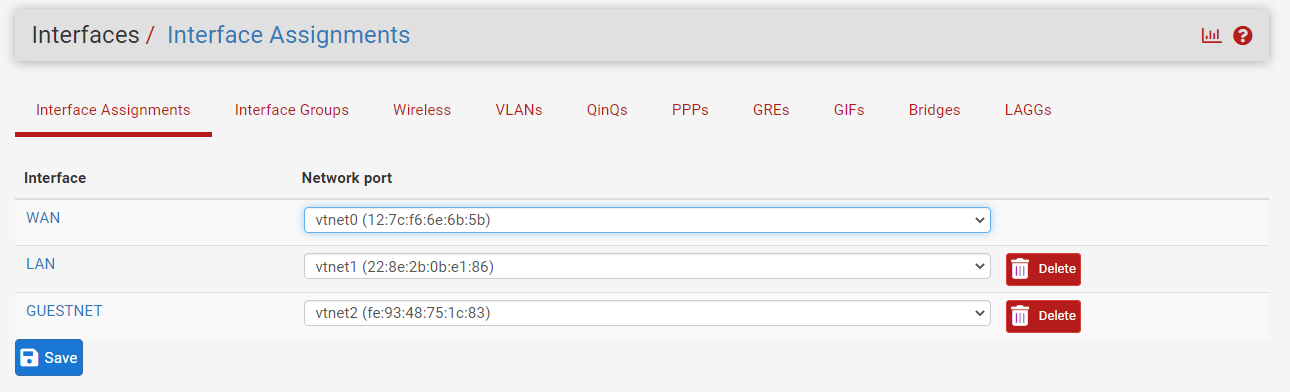

Schritt 1 - Schnittstellenkonfiguration

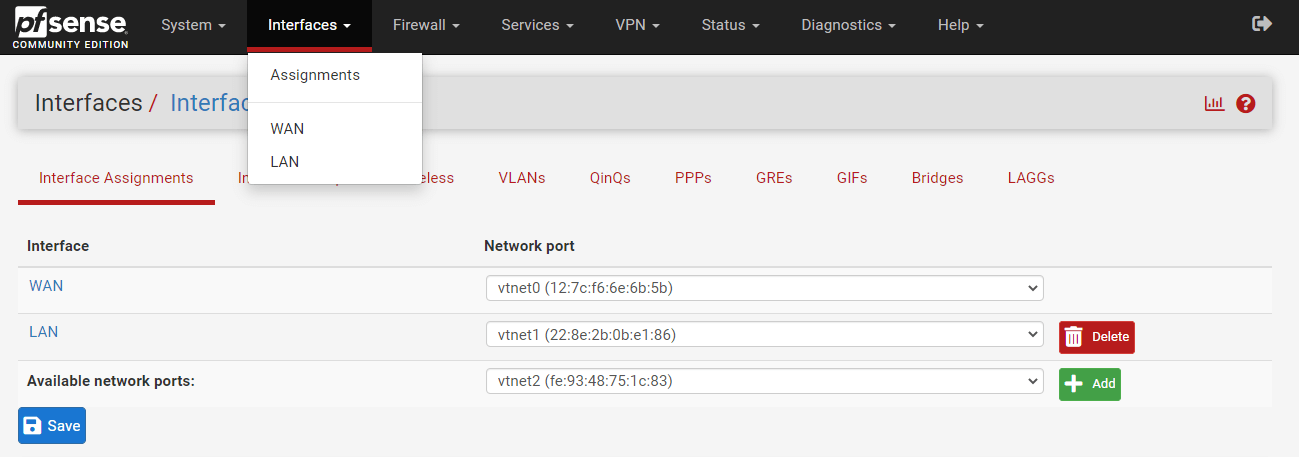

Sie können eine neue Schnittstelle für das Gastnetzwerk erstellen, indem Sie die folgenden Anweisungen befolgen.

-

Navigieren Sie zu

Interfaces→Assignmentsim pfSense Web-UI

Abbildung 1. Schnittstellenzuweisung auf pfSense

-

Klicken Sie auf die Schaltfläche

+Add, um eine neue Schnittstelle hinzuzufügen. Dies wird den verfügbaren Netzwerkport alsOPT1hinzufügen. -

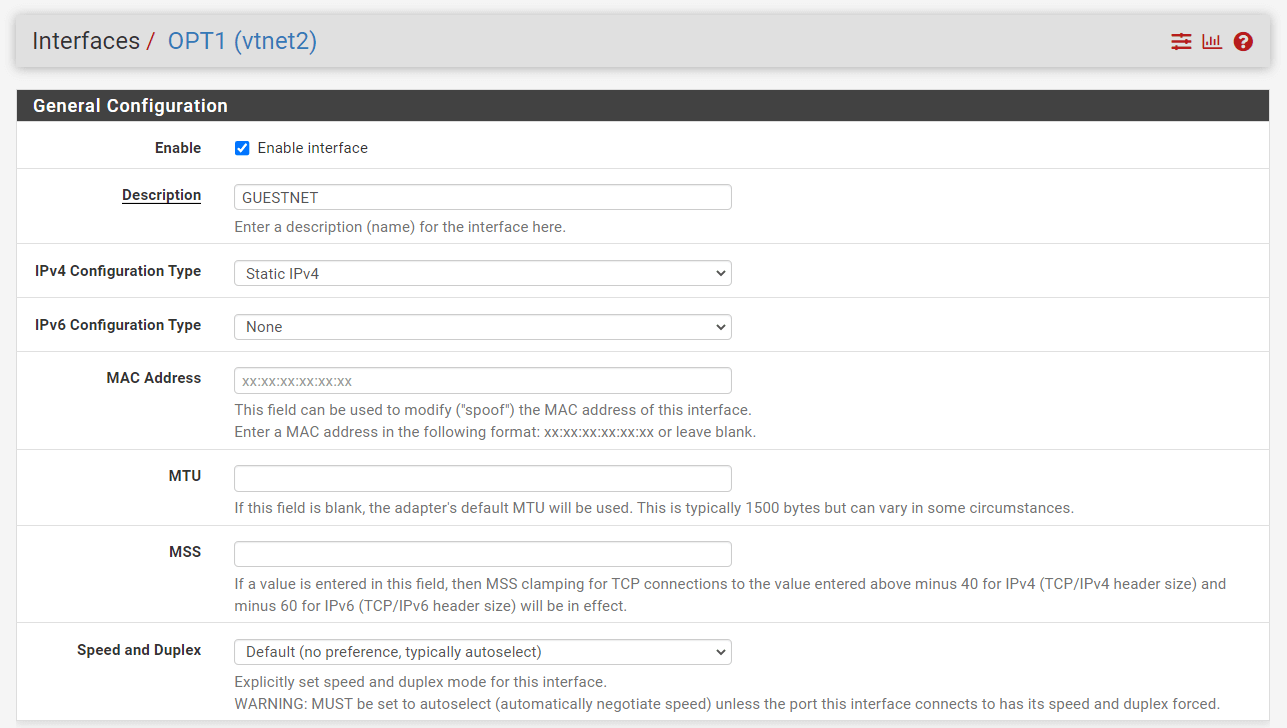

Klicken Sie auf

OPT1, um die neu hinzugefügte Schnittstelle zu bearbeiten. -

Aktivieren Sie die Option

Enable Interface. -

Geben Sie einen beschreibenden Namen für die Schnittstelle, wie zum Beispiel GUESTNET, in das Feld

Descriptionein. -

Wählen Sie

Static IPv4alsIPv4 Configuration Type

Abbildung 2. Aktivierung der GuestNet-Schnittstelle auf pfSense

-

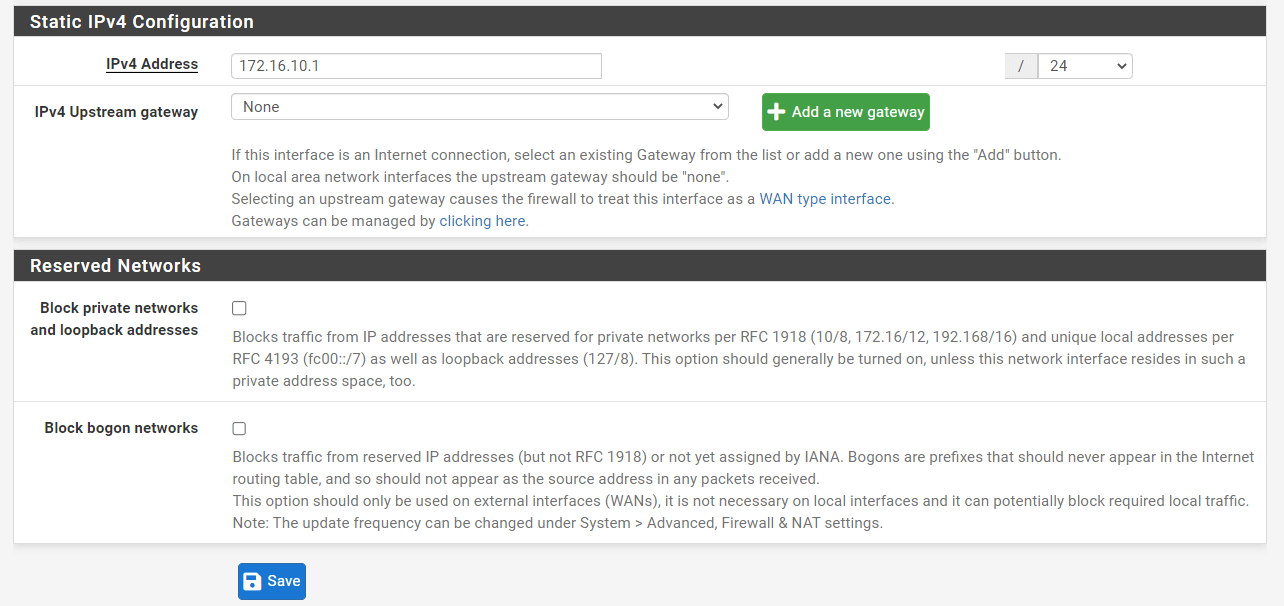

Setzen Sie eine statische IPv4-Adresse wie

172.16.10.1mit der Netzmaske24. -

Sie können die anderen Einstellungen auf den Standardwerten belassen.

Abbildung 3. IP-Konfiguration der GuestNet-Schnittstelle auf pfSense

Abbildung 4. Anwenden von Änderungen an der GuestNet-Schnittstelle auf pfSense

-

Klicken Sie auf

Saveund dann aufApply changes.

Abbildung 5. Anzeigen von Schnittstellen auf pfSense

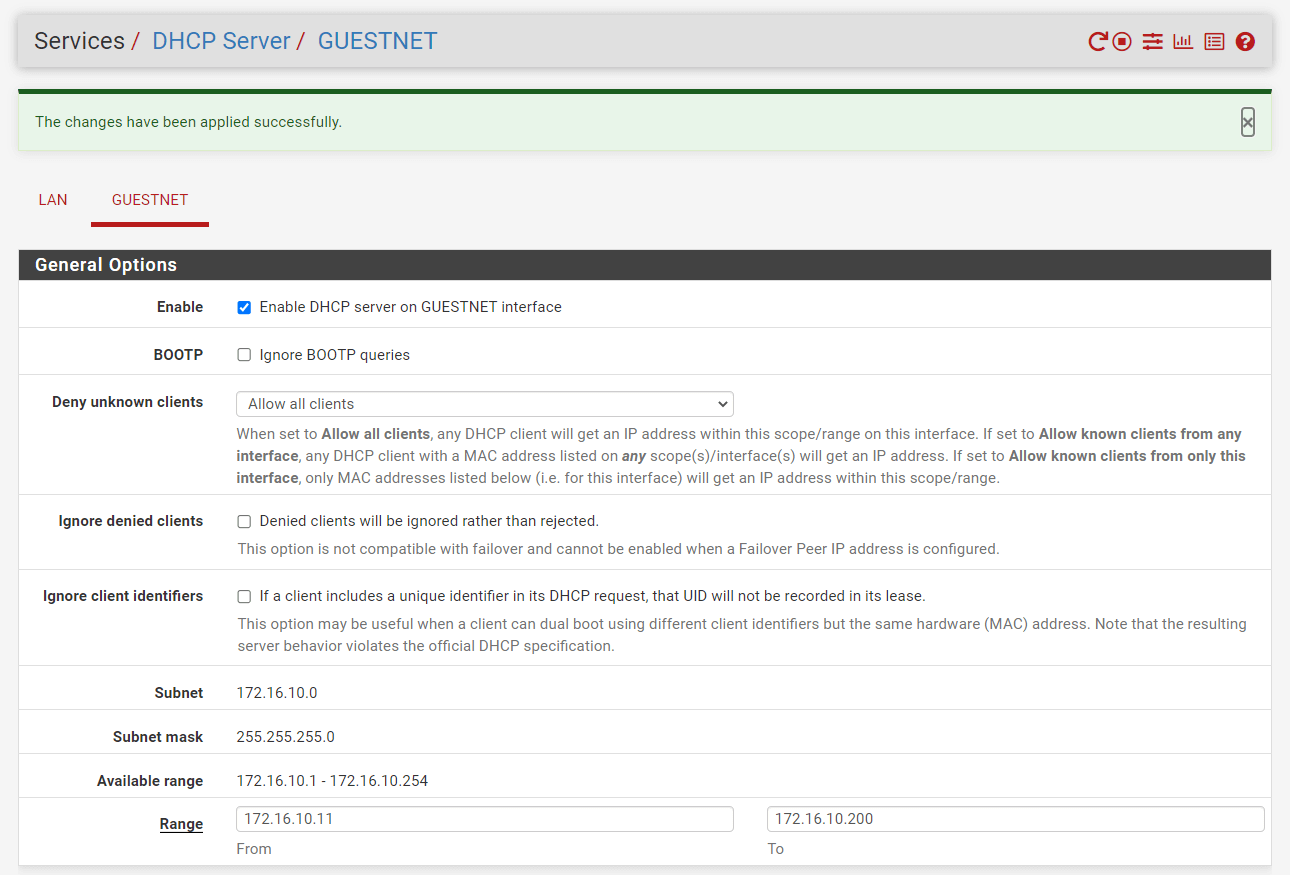

Schritt 2 - DHCP-Server-Konfiguration

Sie können einen DHCP Server für das Gastnetzwerk konfigurieren, indem Sie die folgenden Anweisungen befolgen.

-

Navigieren Sie zu

Services→DHCPv4→[GUESTNET]. -

Aktivieren Sie den DHCP-Server auf der GUESTNET-Schnittstelle

-

Setzen Sie den DHCP-Pool Bereich, zum Beispiel von

172.16.10.11bis172.16.10.200.

Abbildung 6. Aktivierung des DHCP-Servers für die GuestNet-Schnittstelle auf pfSense

-

Sie können das Feld leer lassen, um die standardmäßigen DNS-Server des Systems zu verwenden, oder einen

DNS-Serverwie8.8.8.8festlegen. -

Sie können die anderen Optionen als

defaultbelassen. -

Klicken Sie unten auf der Seite auf

Save.

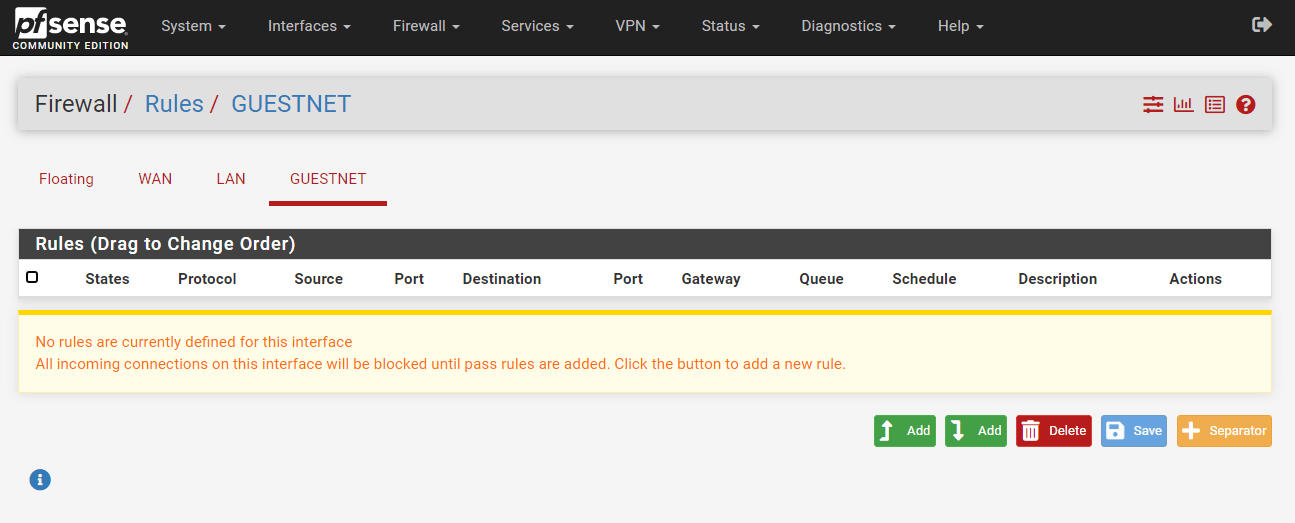

Schritt 3 - Festlegen der Firewall-Regeln

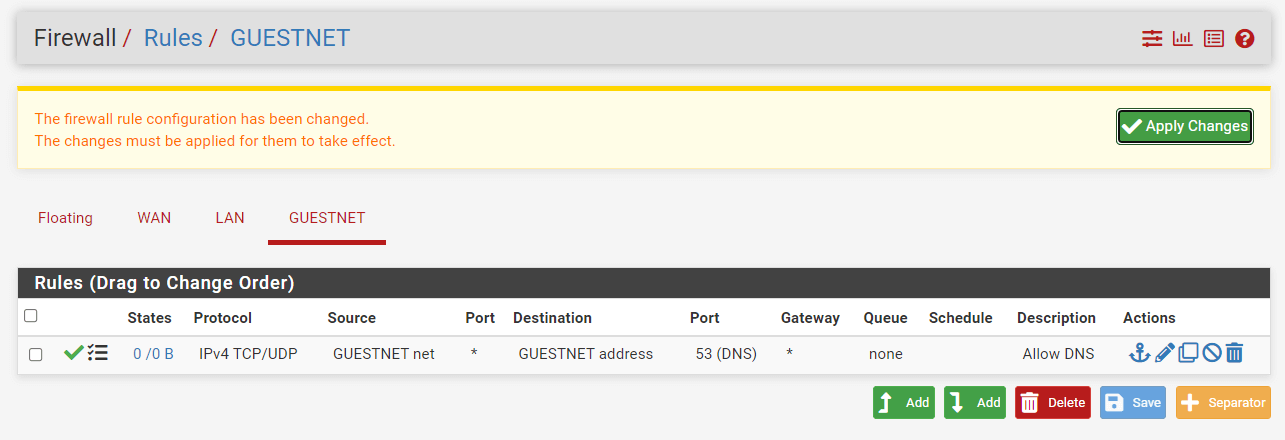

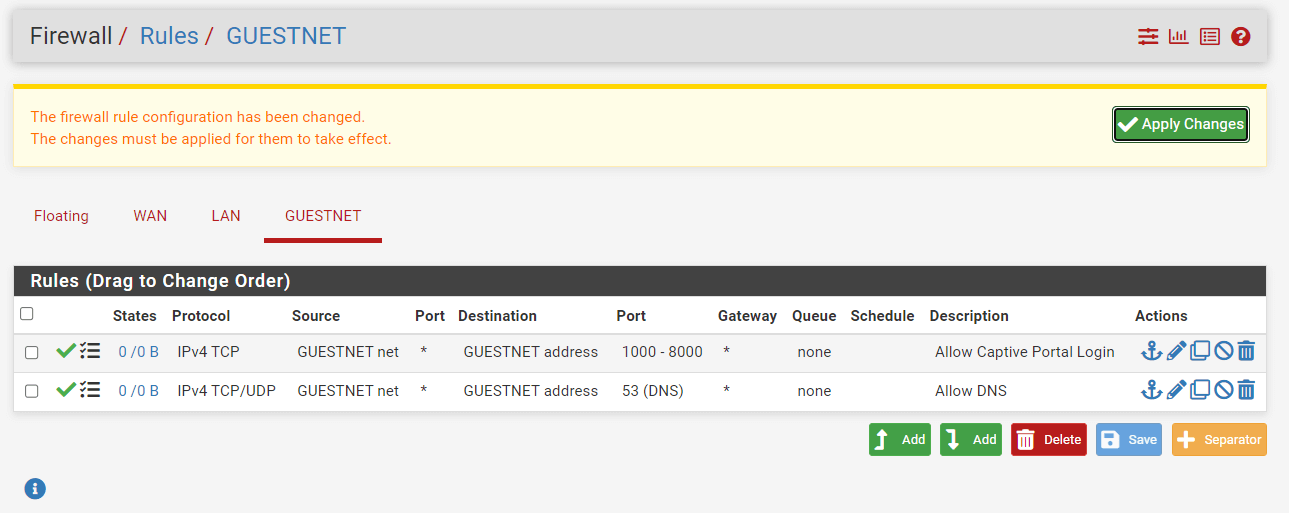

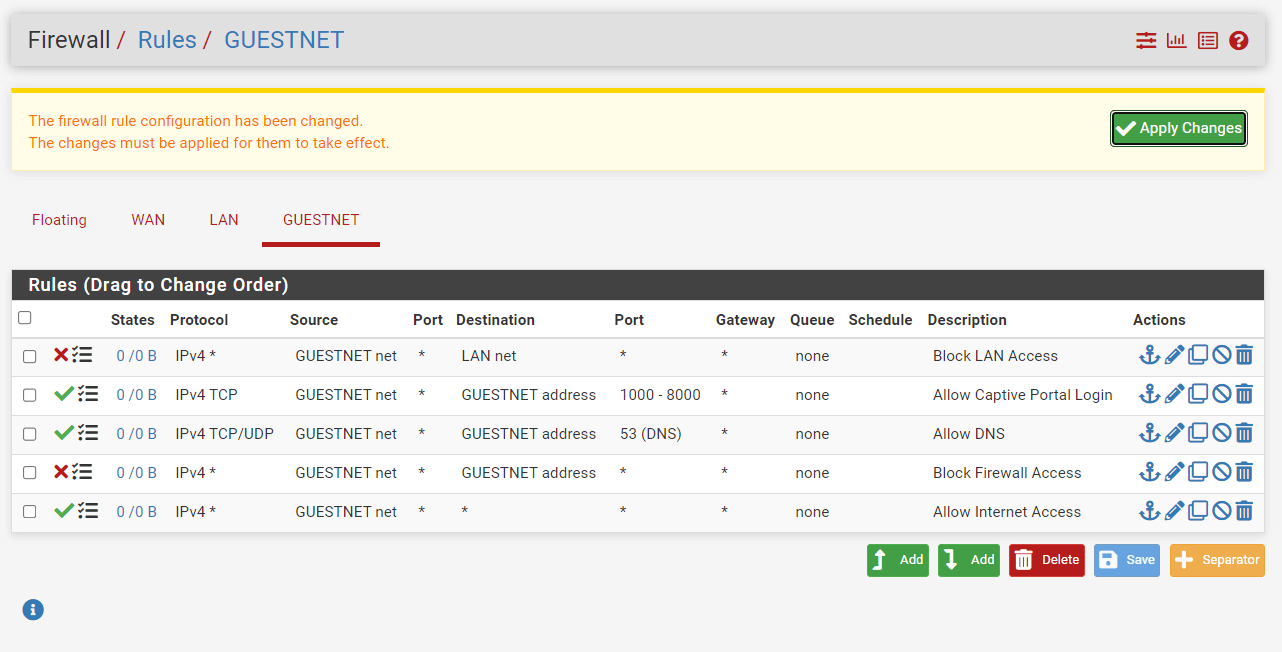

Sie sollten Firewall-Regeln auf Ihrer pfSense-Firewall konfigurieren in der angegebenen Reihenfolge, nachdem Sie zu Firewall → Rules → GUESTNET navigiert haben.

Abbildung 7. Festlegen von Firewall-Regeln für die GuestNet-Schnittstelle auf pfSense

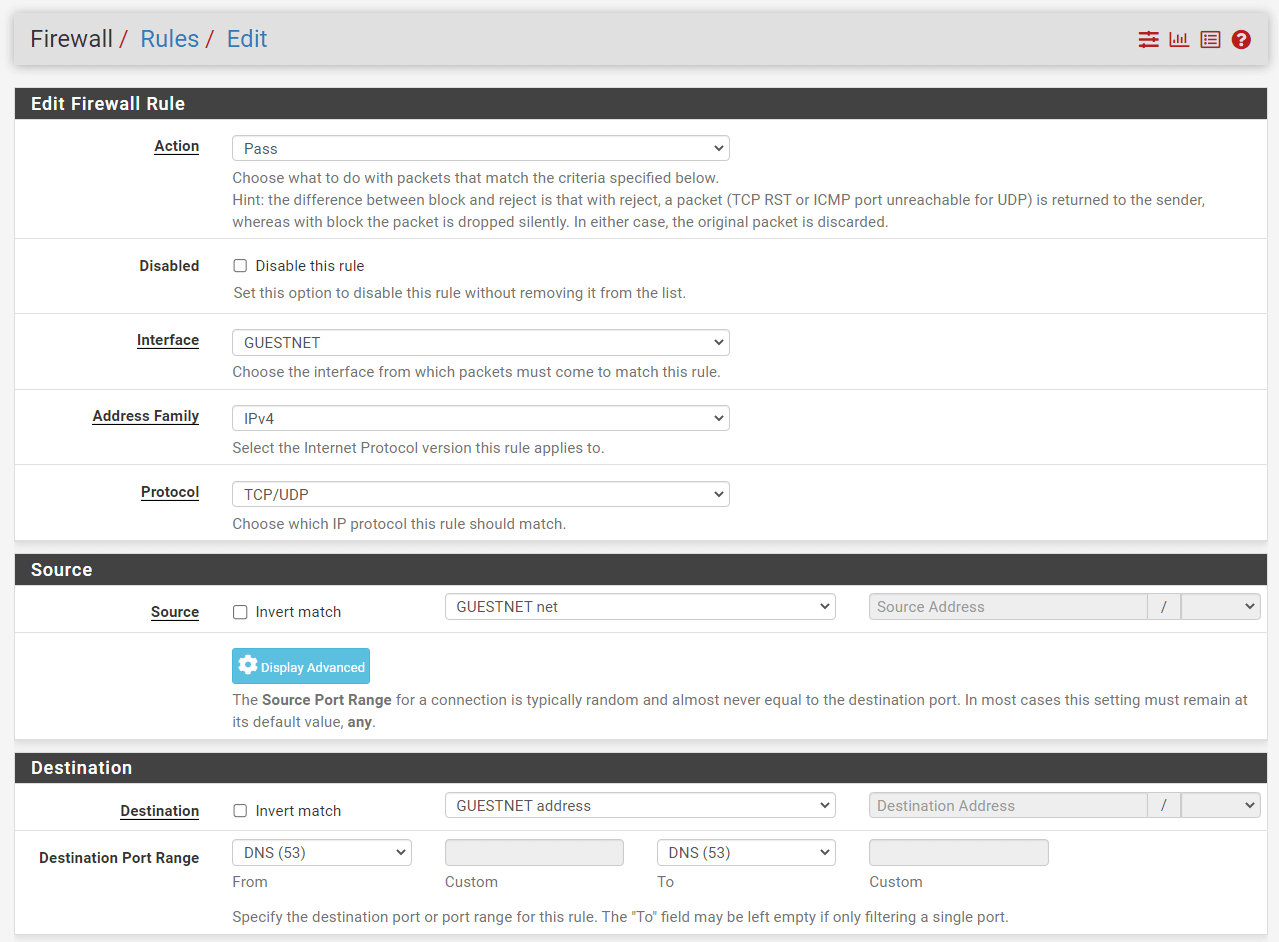

3.1. Zugriff auf den DNS-Dienst erlauben

Klicken Sie auf die Add-Schaltfläche mit dem Aufwärtspfeil-Symbol, um eine Regel zu definieren, die den internen DNS-Server(n) erlaubt, und folgen Sie dann den Anweisungen unten.

| Option | Wert |

|---|---|

| Action | Pass |

| Interface | GUESTNET |

| Protocol | TCP/UDP |

| Source | GUESTNET net |

| Source Port | any |

| Destination | GUESTNET address |

| Destination Port | DNS (53) |

| Description | Allow DNS |

Abbildung 8. Hinzufügen einer Firewall-Regel zur Erlaubung von DNS

-

Wählen Sie

Passfür die erlaubte Regel. -

Wählen Sie die

InterfacealsGUESTNET. -

Wählen Sie

TCP/UDPfür dasProtocol. -

Wählen Sie die Quelle als

GUESTNET net. Dies erfasst den gesamten Verkehr auf der GUESTNET-Schnittstelle, der zum angegebenen Ziel führt. -

Wählen Sie die

destinationalsGUESTNET address. -

Wählen Sie den vordefinierten Port-Alias

DNSfür denDestination Port Range. -

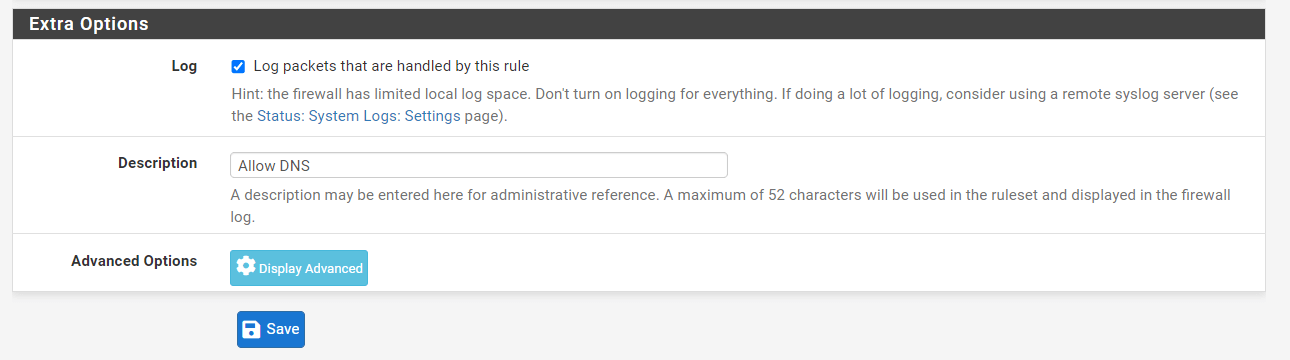

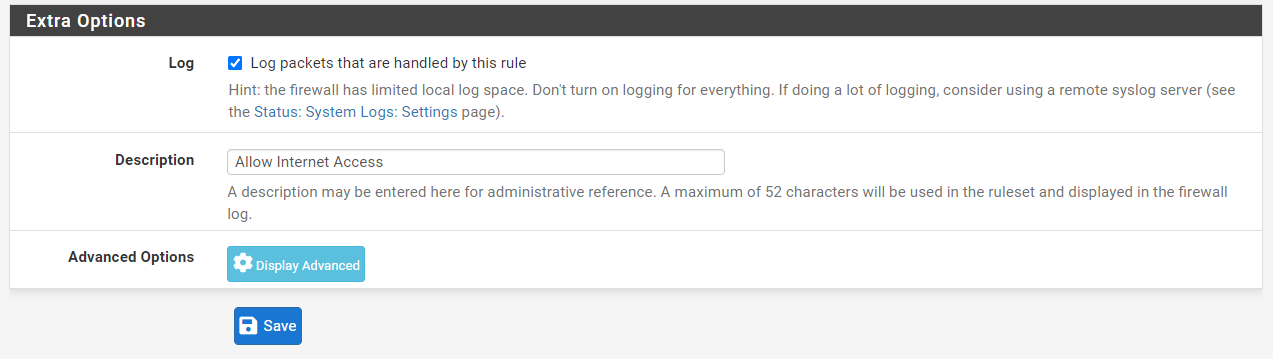

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren.

Abbildung 9. Zusätzliche Optionen für die Firewall-Regel zum Zulassen von DNS festlegen

-

Setzen Sie

Allow DNSfürDescription. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply changes, um die Regel zu aktivieren.

Abbildung 10. Anwenden der Firewall-Regel zur Erlaubung von DNS

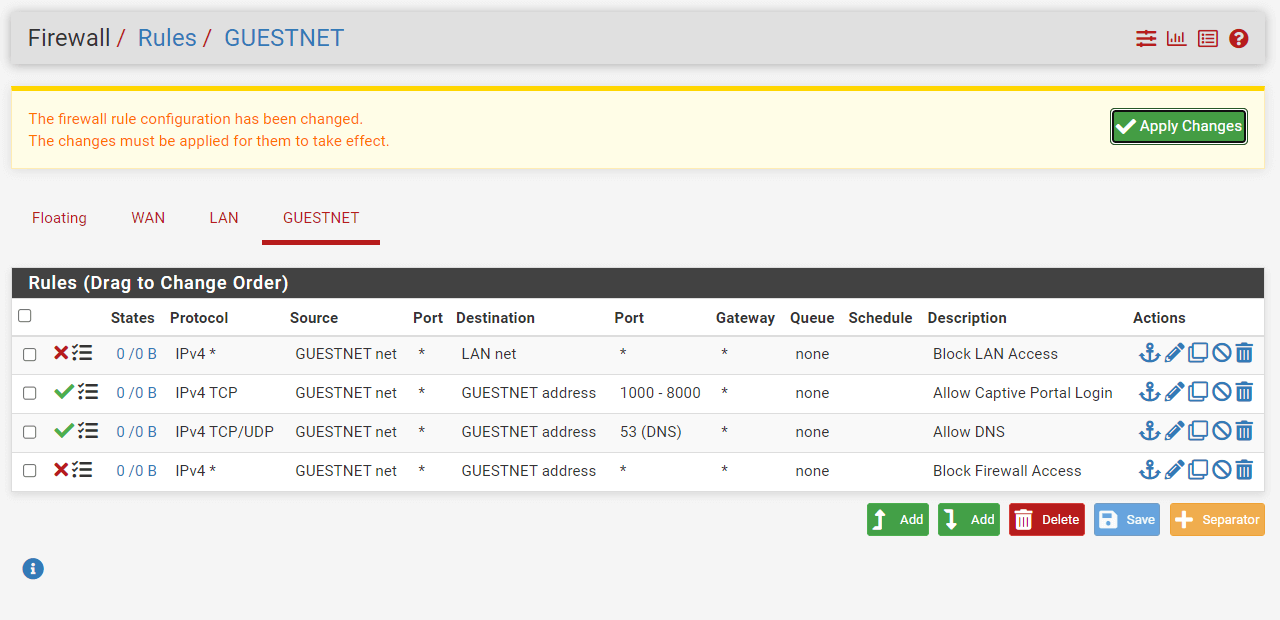

3.2. Captive Portal-Login erlauben

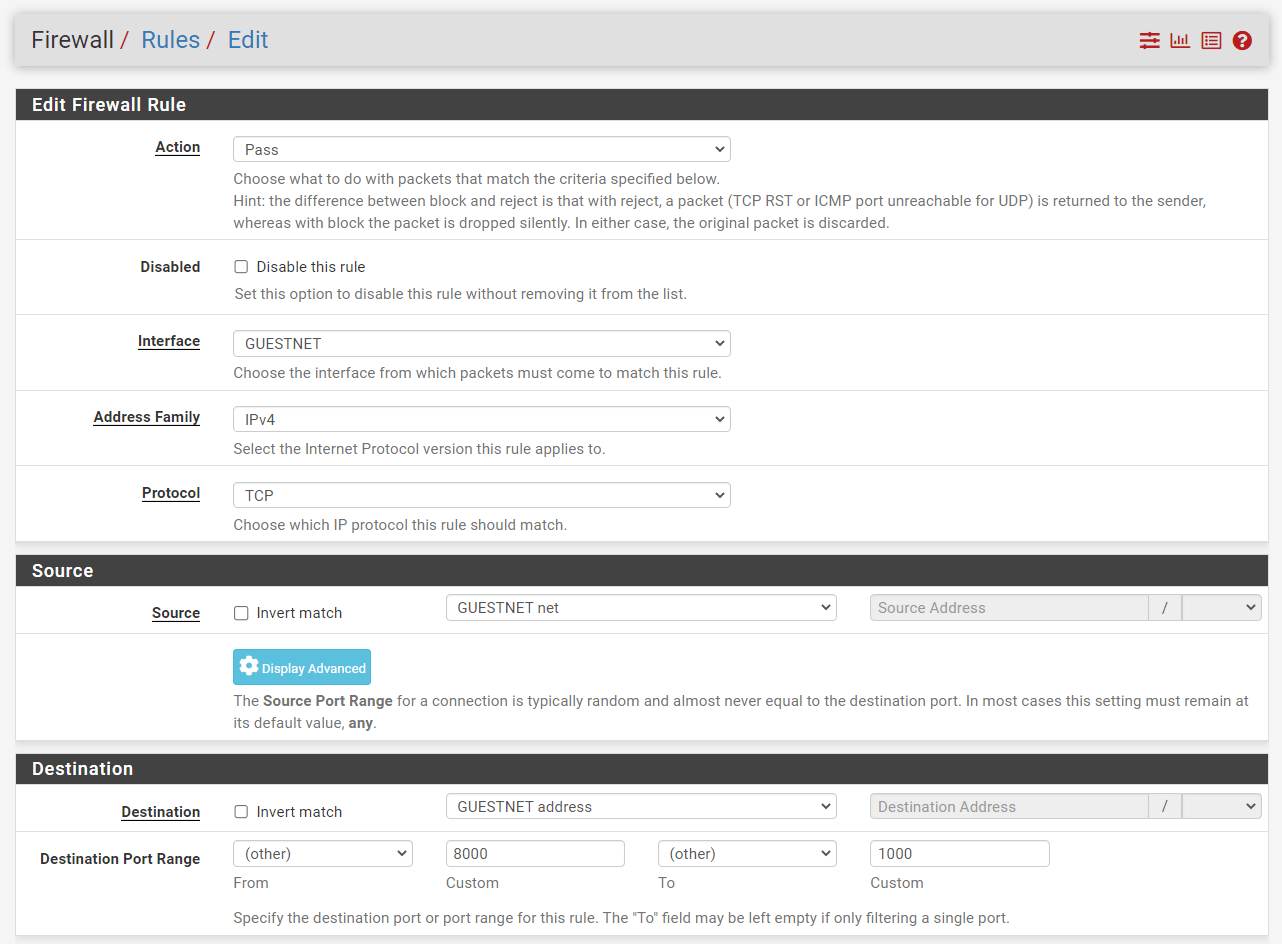

Klicken Sie auf die Schaltfläche Add mit einem Aufwärtspfeil-Symbol, um eine Regel zu definieren, die dem Gast den Zugriff auf das Captive Portal ermöglicht, und folgen Sie dann den Anweisungen unten.

| Option | Wert |

|---|---|

| Action | Pass |

| Interface | GUESTNET |

| Protocol | TCP |

| Source | GUESTNET net |

| Source Port | any |

| Destination | GUESTNET address |

| Destination Port | 8000/10000 |

| Description | Allow Captive Portal Login |

-

Wählen Sie

Passfür die erlaubte Regel. -

Wählen Sie

TCPfür dasProtocol. -

Wählen Sie die Schnittstelle

GUESTNET. -

Wählen Sie die Quelle

GUESTNET net. Dies erfasst den gesamten Verkehr auf der GUESTNET-Schnittstelle, der zum angegebenen Ziel gerichtet ist. -

Wählen Sie das Ziel als

GUESTNET address. -

Wählen Sie

Otherund setzen Sie von:8000bis:10000für denDestination Port Range.

Abbildung 11. Hinzufügen einer Firewall-Regel, um den Captive Portal-Login auf pfSense zu ermöglichen

-

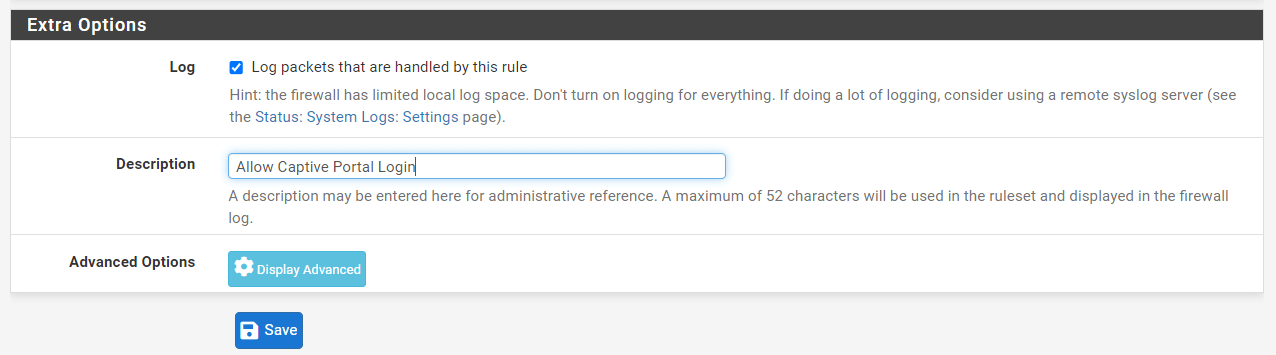

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Allow Captive Portal Loginfür die Beschreibung -

Klicken Sie auf

Save.

Abbildung 12. Zusätzliche Optionen für die Firewall-Regel zum Zulassen des Captive Portal-Logins festlegen

-

Klicken Sie auf

Apply changes, um die Regel zu aktivieren.

Abbildung 13. Anwenden der Firewall-Regel zur Erlaubung des Captive Portal-Logins

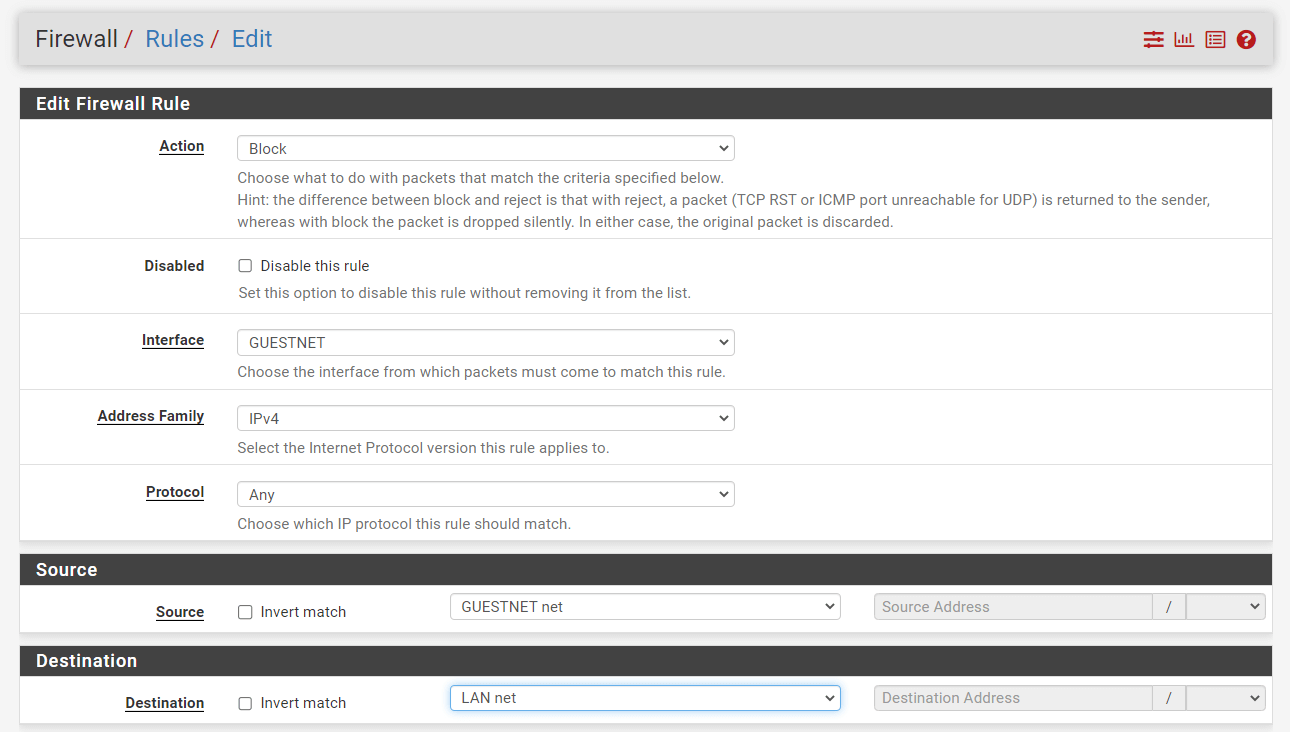

3.3. LAN-Zugriff blockieren

Klicken Sie auf die Schaltfläche Add mit einem nach oben zeigenden Pfeilsymbol, um eine Regel zum Blockieren des Zugriffs des Gastes auf das Unternehmens-LAN zu definieren, und folgen Sie dann den Anweisungen unten.

| Option | Wert |

|---|---|

| Action | Block |

| Interface | GUESTNET |

| Protocol | any |

| Source | GUESTNET net |

| Source Port | any |

| Destination | LAN net |

| Description | Block LAN Access |

-

Wählen Sie

Blockfür die Verweigerungsregel. -

Wählen Sie

anyfür dasProtocol. -

Wählen Sie die Schnittstelle

GUESTNET. -

Wählen Sie die Quelle

GUESTNET net. -

Wählen Sie das Ziel als

LAN net.

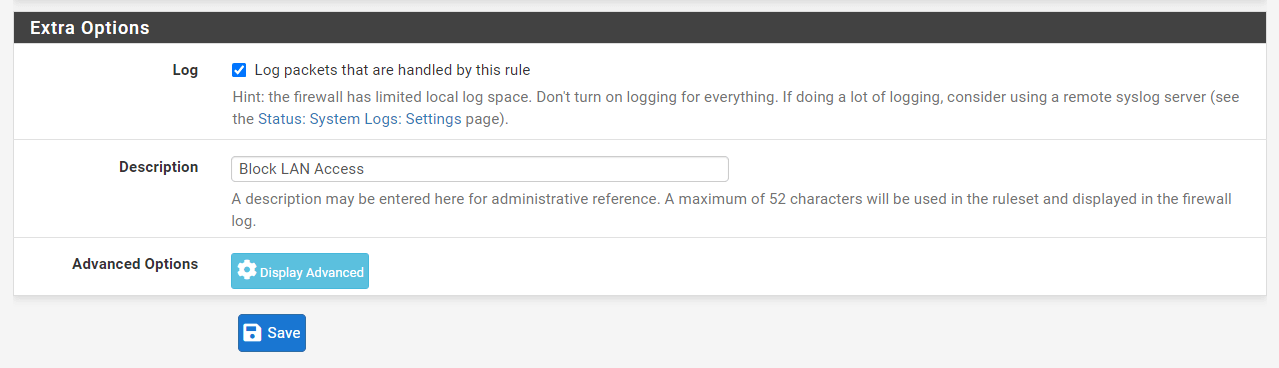

Abbildung 14. Hinzufügen einer Firewall-Regel zum Blockieren des LAN-Zugriffs vom Gastnetzwerk auf pfSense

-

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Block LAN Accessfür Description

Abbildung 15. Zusätzliche Optionen für die Firewall-Regel zum Blockieren des LAN-Zugriffs von GuestNet auf pfSense festlegen

-

Klicken Sie auf

Save.

Abbildung 16. Anwenden der Firewall-Regel zum Blockieren des LAN-Zugriffs

-

Klicken Sie auf

Apply changes, um die Regel zu aktivieren.

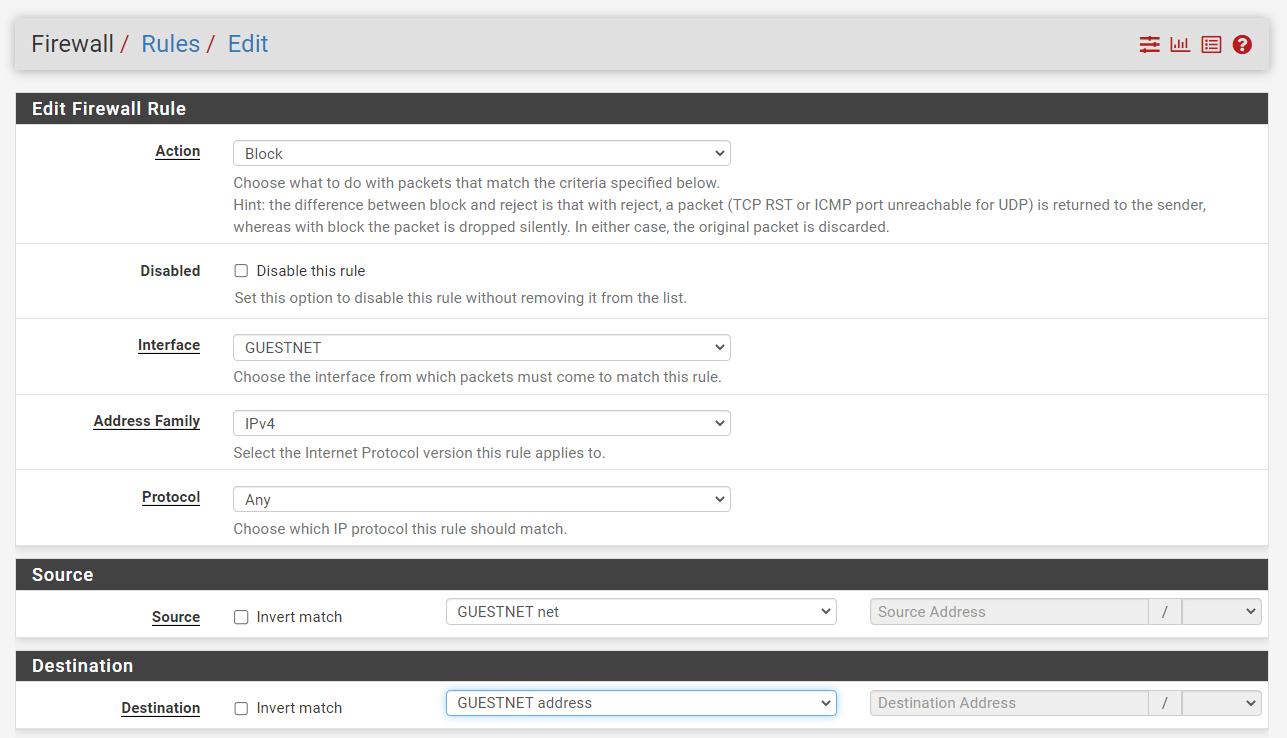

3.4. Firewall-Zugriff blockieren

Klicken Sie auf die Add-Schaltfläche mit einem nach UNTEN zeigenden Pfeilsymbol, um eine Regel zu definieren, die den Gästen den Zugriff auf die Firewall blockiert, und folgen Sie dann den Anweisungen unten.

| Option | Wert |

|---|---|

| Action | Block |

| Interface | GUESTNET |

| Protocol | any |

| Source | GUESTNET net |

| Source Port | any |

| Destination | GUESTNET address |

| Description | Block Firewall Access |

-

Wählen Sie

Blockfür die Verweigerungsregel. -

Wählen Sie

anyfür dasProtocol. -

Wählen Sie die Schnittstelle

GUESTNET. -

Wählen Sie die Quelle

GUESTNET net. -

Wählen Sie das Ziel als

GUESTNET address.

Abbildung 17. Hinzufügen einer Firewall-Regel zum Blockieren des Firewall-Zugriffs vom Gastnetzwerk auf pfSense

-

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Block Firewall Accessfür die Description

Abbildung 18. Zusätzliche Optionen für die Firewall-Regel festlegen, um den Firewall-Zugriff von GuestNet auf pfSense zu blockieren

-

Klicken Sie auf

Save. -

Klicken Sie auf

Apply changes, um die Regel zu aktivieren.

Abbildung 19. Anwenden einer Firewall-Regel zum Blockieren des Firewall-Zugriffs

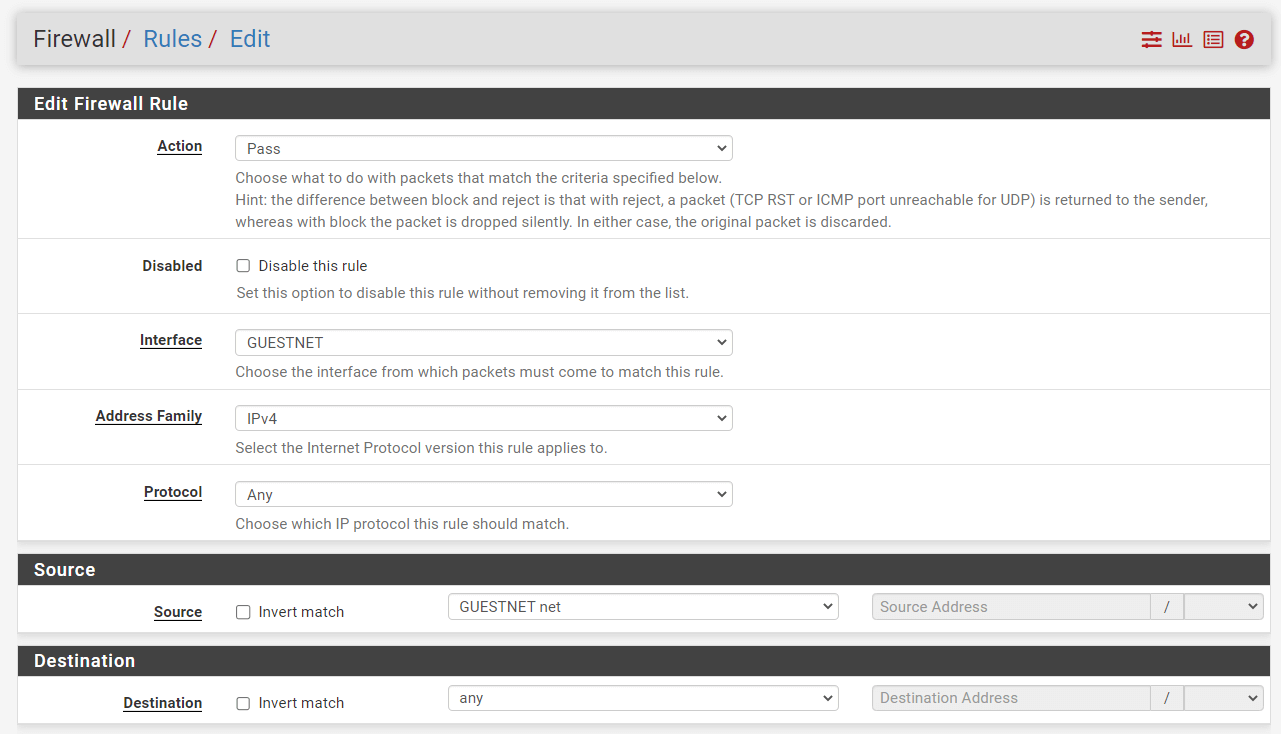

3.5. Gastzugang erlauben

Klicken Sie auf die Add-Schaltfläche mit einem nach unten zeigenden Pfeilsymbol, um eine Regel zu definieren, die den Gästen den Zugang zum Internet ermöglicht, indem Sie die folgenden Anweisungen befolgen.

| Option | Wert |

|---|---|

| Action | Pass |

| Interface | GUESTNET |

| Protocol | any |

| Source | GUESTNET net |

| Source Port | any |

| Destination | any |

| Destination port range | any |

| Description | Allow Guest Network |

-

Wählen Sie

Passfür die Erlaubensregel. -

Wählen Sie

anyfür dasProtocol. -

Wählen Sie die Schnittstelle

GUESTNET. -

Wählen Sie die Quelle

GUESTNET net. -

Wählen Sie das Ziel als

any.

Abbildung 20. Hinzufügen einer Firewall-Regel, um den Internetzugang von GuestNet auf pfSense zu ermöglichen

-

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu ermöglichen. -

Setzen Sie

Allow Internet Accessfür die Description

Abbildung 21. Zusätzliche Optionen für die Firewall-Regel festlegen, um den Internetzugang von GuestNet auf pfSense zu ermöglichen

-

Klicken Sie auf

Save. -

Klicken Sie auf

Apply changes, um die Regel zu aktivieren.

Abbildung 22. Anwenden der Firewall-Regel, um Internetzugang zu ermöglichen

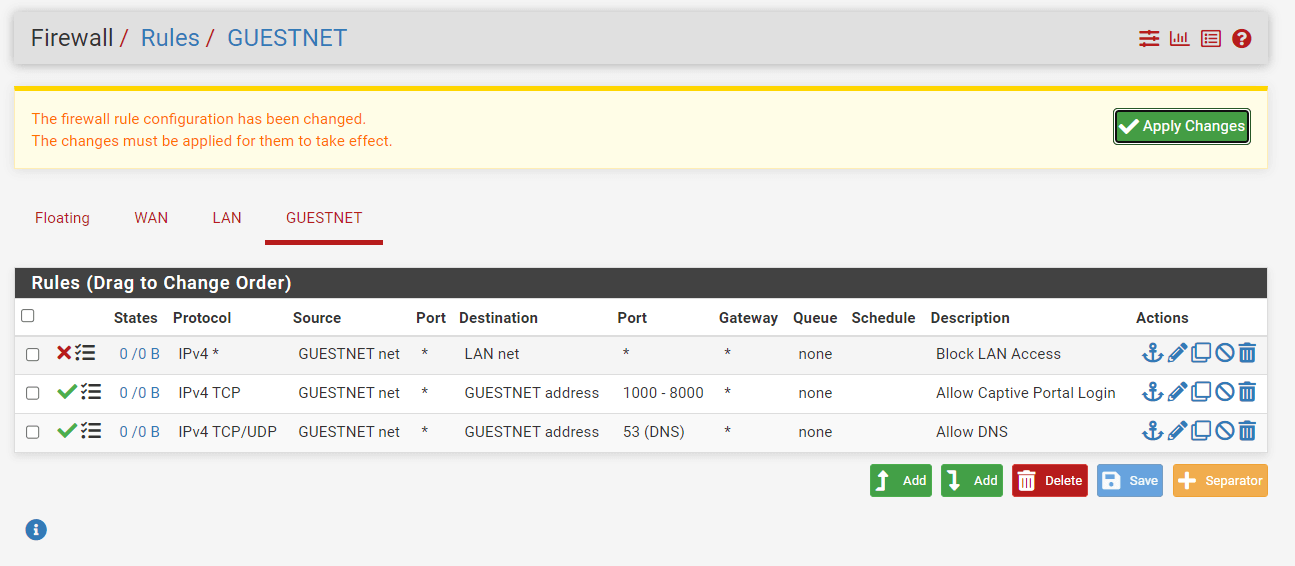

Sie müssen möglicherweise die neu erstellten Firewall-Regeln für die GUESTNET-Schnittstelle neu anordnen. Die Regel-Liste sollte ähnlich wie die oben gegebene Abbildung sein. Dann müssen Sie auf Apply changes klicken, um die Regeln zu aktivieren.

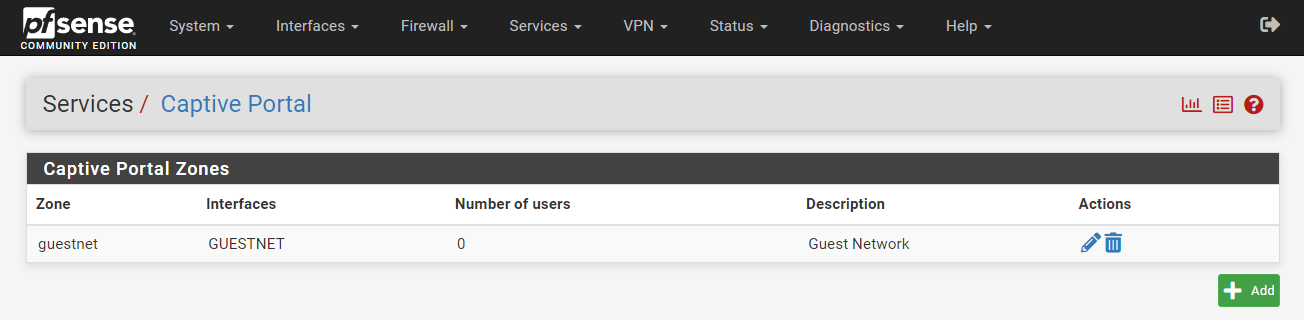

Schritt 4 - Erstellung des Captive Portals

Captive-Portal-Zonen erstellen verschiedene Portale für verschiedene Schnittstellensätze. Zum Beispiel, LAN und WIFI Das Guetnet kann dasselbe Portal verwenden, jedoch hätte ein Konferenzraum seine eigene Portal-Seite. Jede Zone hat einzigartige Konfigurationen für HTML-Seiten, Authentifizierung, erlaubte Adressen usw. Eine Zone muss eingerichtet werden, bevor ihre Einstellungen geändert werden können.

Eine Zone kann viele Schnittstellen haben, aber eine Schnittstelle kann nur zu einer Zone gehören. Wenn Sie versuchen, dieselbe Schnittstelle mehreren Zonen hinzuzufügen, tritt ein Fehler auf.

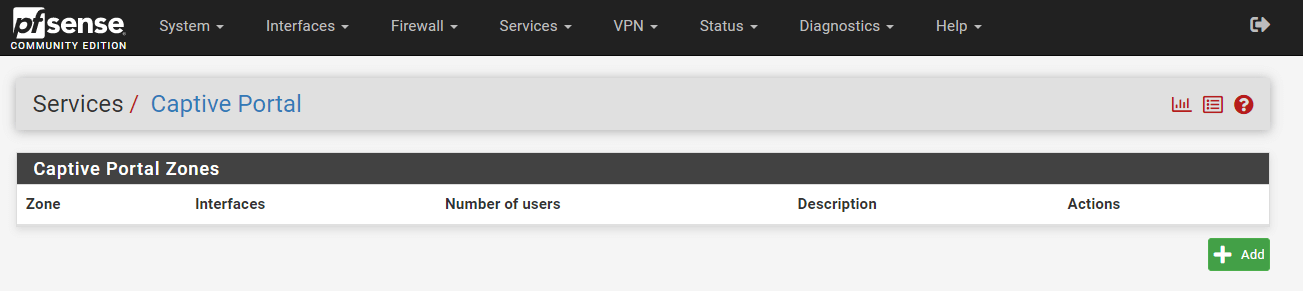

Sie können ein Captive Portal für das Gastnetzwerk erstellen, indem Sie die folgenden Anweisungen befolgen.

-

Navigieren Sie zu

Services→Captive Portal.

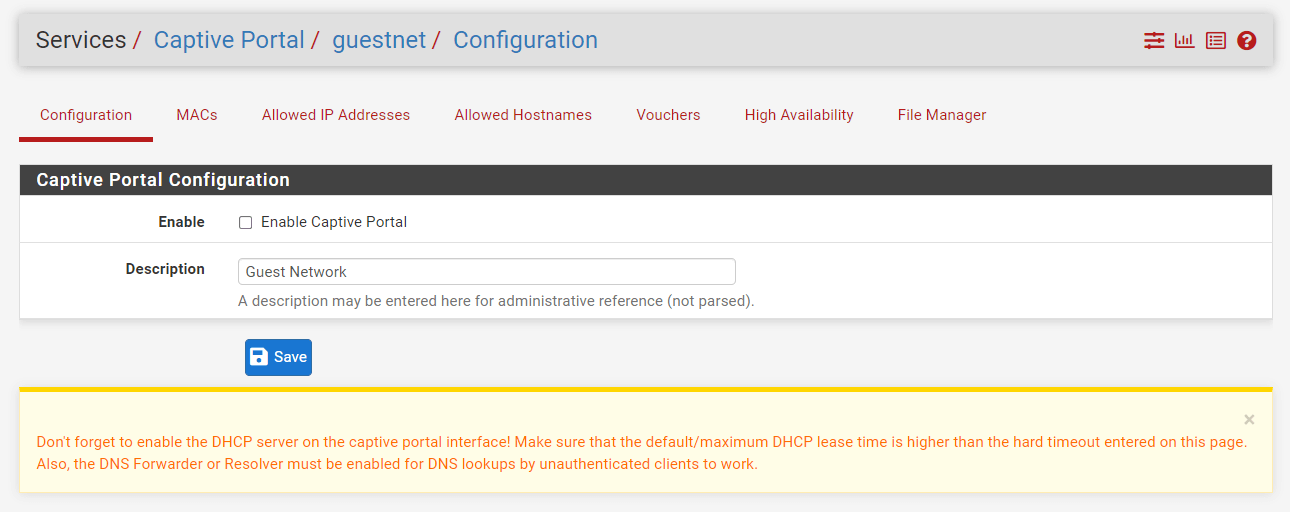

Abbildung 23. Captive Portal-Zonen auf pfSense

-

Drücken Sie

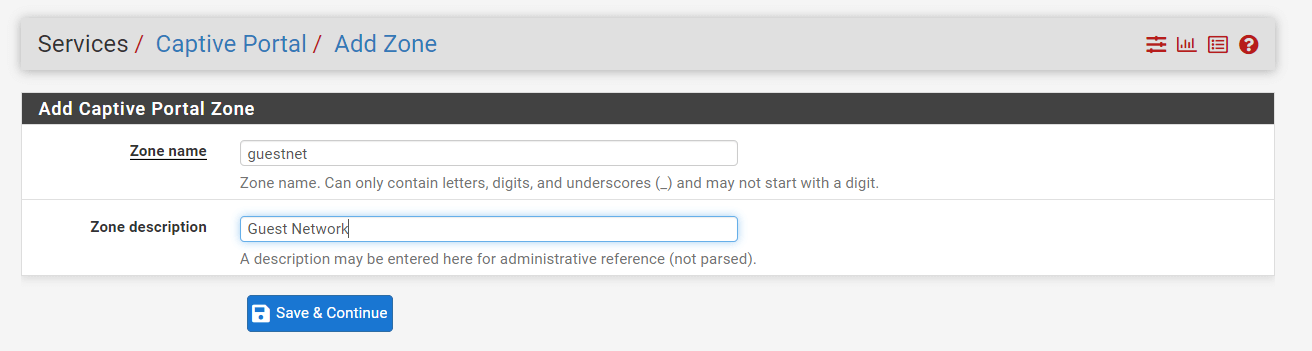

+Addin der unteren rechten Ecke des Formulars, um eine neue Captive Portal Zone hinzuzufügen. -

Geben Sie den Zone name ein, wie zum Beispiel

guestnet. -

Geben Sie einen beschreibenden Namen ein, wie

Gastnetzwerkin der Zone description.

Abbildung 24. Hinzufügen einer Captive-Portal-Zone auf pfSense

-

Klicken Sie auf die Schaltfläche Save und Continue. Dies wird Sie zu den Konfigurationsseiten der neu hinzugefügten Captive-Portal-Zone weiterleiten.

-

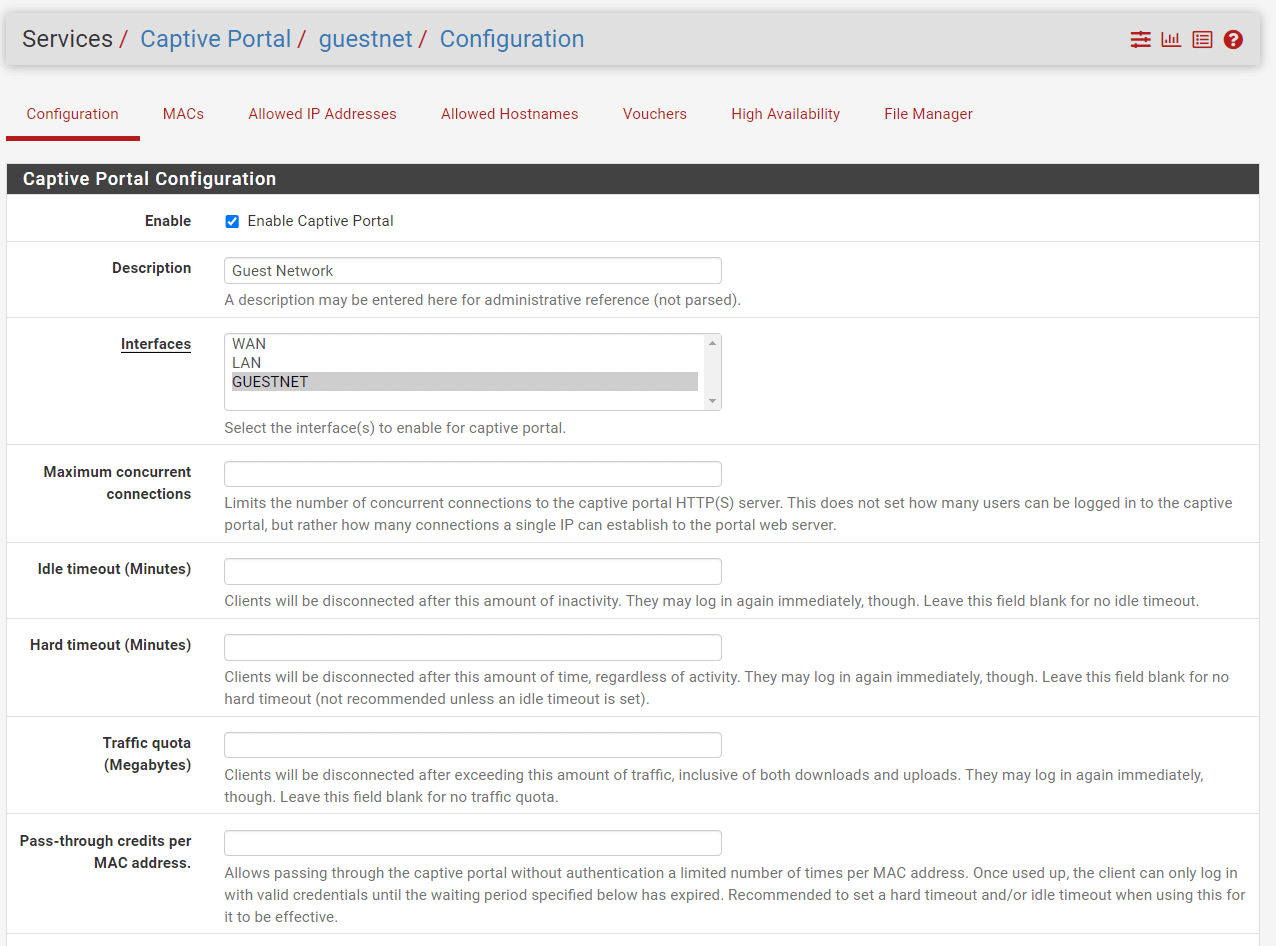

Aktivieren Sie die Option

Enable Captive Portal, um das Captive Portal zu aktivieren.Dies wird die Einstellungen des Captive Portals auf derselben Konfigurationsseite anzeigen.

Abbildung 25. Aktivierung der Captive Portal Zone auf pfSense

-

Setzen Sie

InterfacesaufGUESTNET.

Abbildung 26. Konfiguration der Captive Portal Zone auf pfSense-1

-

Sie können

None, don't authenticate usersfür Authentication method auswählen. Diese Methode zwingt die Anmeldeseite zur Anzeige, akzeptiert jedoch jeden Besucher, der auf die Schaltfläche "submit" klickt. -

Sie können die anderen Optionen als Standard belassen.

Abbildung 27. Konfiguration der Captive Portal Zone auf pfSense-2

-

Klicken Sie auf

Save. -

Klicken Sie auf

Apply.

Die Installation des Captive Portals auf pfSense ist abgeschlossen und einsatzbereit.

Abbildung 28. Gästenetzwerk-Captive-Portal wird auf der pfSense-Firewall erstellt

Sie können eine vorhandene Captive-Portal-Zone bearbeiten, indem Sie auf die Schaltfläche Edit mit dem Stiftsymbol klicken am Ende seiner Zeile.

Sie können eine vorhandene Captive-Portal-Zone löschen, indem Sie auf die Schaltfläche Delete mit dem Mülleimer-Symbol klicken am Ende seiner Reihe.

Zugriff auf das Internet über das Gastnetzwerk

Wenn Sie Ihr Gerät mit dem Gastnetzwerk verbinden und Ihren bevorzugten Browser öffnen, werden Sie auf die Captive-Portal-Startseite weitergeleitet, ähnlich wie in der untenstehenden Abbildung. Da wir in unserem obigen Beispiel keine Authentifizierungsmethode konfiguriert haben, können Sie mit dem Surfen beginnen, indem Sie auf die Schaltfläche Login klicken, ohne sich authentifizieren zu müssen.

Abbildung 29. pfSense Captive Portal Standard-Login-Seite ohne Authentifizierung

pfSense Das Captive Portal unterstützt eine Vielzahl von Authentifizierungsmethoden, wie lokal, LDAP, Radius oder Gutscheine. Es wird dringend empfohlen, mindestens eine der Authentifizierungsmethoden im Captive Portal zu verwenden.

Was sind die Konfigurationsoptionen für die Captive Portal-Zone?

Dieser Abschnitt beschreibt die Konfigurationsoptionen, die für eine Captive Portal-Zone verfügbar sind. Die Optionen einer Zone sind von denen anderer Zonen zu unterscheiden. Zum Beispiel betreffen Einträge für erlaubte IP-Adressen in einer Zone nur diese Zone.

Um auf diese Seite zuzugreifen, besuchen Sie Services > Captive Portal und klicken Sie auf die Schaltfläche Edit mit einem Stiftsymbol, um eine vorhandene Zone zu ändern, oder +Add, um eine neue Zone zu erstellen.

Verfügbare Konfigurationsoptionen für Captive Portal-Zonen auf pfSense werden unten erklärt:

-

Aktivieren: Überprüfen Sie, ob diese Captive Portal-Zone aktiviert ist.

-

Beschreibung: Kurzer Absatz, der die Funktion der Zone zusammenfasst.

-

Schnittstelle: Identifiziert die Schnittstellen, die diese Captive Portal-Zone verwendet. Diese Schnittstelle darf keine WAN-Funktionalität haben. Es kann eine Bridge-Schnittstelle sein, solange es die echte Bridge ist (zum Beispiel bridge0) und die Bridge-Schnittstelle eine IP-Adresse hat.

-

Maximale gleichzeitige Verbindungen: Legt die maximale Anzahl gleichzeitiger Verbindungen pro IP-Adresse zum Portal-Webserver fest. Die Standardanzahl beträgt 4, was für die überwiegende Mehrheit der Einstellungen ausreicht. Diese Einschränkung existiert, um zu verhindern, dass ein einzelner Host versehentlich oder absichtlich alle Firewall-Ressourcen erschöpft. Ein von einem Wurm befallener Host ist ein Beispiel für eine Situation, in der dies normalerweise problematisch wäre. Die Hunderte von Verbindungen, die dazu führen, dass die Captive-Portal-Seite kontinuierlich erzeugt wird, wenn der Host nicht zuvor authentifiziert ist, könnten dazu führen, dass die Firewall aufgrund der übermäßigen Last unbrauchbar wird.

-

Idle-Timeout: Die Anzahl der Minuten, nach denen inaktive Benutzer von der Seite getrennt werden. Benutzer können sich sofort wieder einloggen.

-

Harter Timeout: Die Anzahl der Minuten, nach denen das Portal Benutzer automatisch abmeldet. Benutzer können sich sofort erneut anmelden, wenn ihre Anmeldeinformationen nach dem harten Timeout noch gültig sind (für lokale Konten, die nicht abgelaufen sind, und für RADIUS-Authentifizierung, wenn der Benutzer sich weiterhin erfolgreich bei RADIUS authentifizieren kann).

tippGeben Sie entweder einen festen Timeout, einen Leerlauf-Timeout oder beides an, um sicherzustellen, dass Portal-Sitzungen beendet werden, wenn sich Benutzer nicht ausdrücklich abmelden.

hinweisHinweisWenn eine Timeout-Zahl angegeben wird, muss sie kleiner als die DHCP-Lease-Zeit sein; andernfalls können Captive-Portal-Verbindungen für IP-Adressen, die auf andere Geräte migriert sind, aktiv bleiben. Die Erhöhung des Timeouts auf einen niedrigeren Wert stellt sicher, dass die Portalsitzungen beendet werden, bevor die Lease einem neuen Kunden zugewiesen wird.

-

Verkehrsquote: Die Menge an Verkehr, die, wenn sie von einem Kunden überschritten wird, dazu führt, dass das Portal diesen Kunden trennt. Dies umfasst sowohl Download- als auch Upload-Aktivitäten. Benutzer können sich schnell erneut anmelden, wenn ihre Anmeldeinformationen noch gültig sind.

-

Durchlaufguthaben: Diese Credits gewähren Geräten eine Karenzzeit, bevor eine Portal-Authentifizierung erforderlich ist. Zum Beispiel kann ein Gerät dreimal am Tag ohne Anzeige der Portal-Seite eine Verbindung herstellen, aber danach muss es sich anmelden. Durch das Setzen des harten Timeouts auf eine Stunde würde das Portal den Zugriff eines Clients effektiv auf drei Stunden beschränken, bevor eine Authentifizierung erforderlich ist. Dies ist standardmäßig deaktiviert, und allen Kunden wird die Portal-Login-Seite angezeigt, und sie müssen sich einloggen.

tippSetzen Sie einen harten Timeout und/oder einen Leerlauf-Timeout, damit dies richtig funktioniert.

-

Durchlaufguthaben pro MAC-Adresse erlaubt: Die maximale Anzahl an Verbindungen, die eine bestimmte MAC-Adresse zum Portal herstellen darf. Der Client darf sich nur mit legitimen Anmeldedaten einloggen, bis die Wartezeit abläuft, nachdem alle seine Credits aufgebraucht wurden.

-

Wartezeit zur Wiederherstellung der Durchlaufguthaben: Die Anzahl der Stunden, nach denen das Portal die Durchleitungs-Guthaben eines Kunden auf ihren ursprünglichen Gesamtbetrag zurücksetzt, nachdem das erste verwendet wurde. Dies muss mehr als null Stunden betragen.

-

Wartezeit bei Zugriffsversuch zurücksetzen: Wenn aktiviert, wird das Portal die Wartezeit auf ihre ursprüngliche Länge zurücksetzen, wenn der Zugang nach der Nutzung aller Durchgangsguthaben versucht wird. Dies verhindert, dass ständig versuchende Benutzer zu schnell Zugang zur Website erhalten.

-

Abmelde-Popup-Fenster: Wenn aktiviert, versucht das Portal, dem Benutzer ein Logout-Popup-Fenster bereitzustellen, damit die Kunden sich explizit abmelden können, bevor die Inaktivitäts- oder Hard-Timeout-Periode eintritt. Aufgrund der Tatsache, dass die meisten Browser Pop-up-Fenster einschränken, funktioniert dieses Fenster möglicherweise nicht für die Mehrheit der Kunden.

-

Pre-Authentifizierungs-Redirect-URL: Diese Option, wie der Name schon sagt, leitet Besucher vor der Authentifizierung auf die angegebene Website weiter. Oft wird dies verwendet, um eine lokal oder remote gehostete maßgeschneiderte Landingpage anzuzeigen, die den Standort des Geräts detailliert beschreibt. Diese Landingpage muss einen Link enthalten, der die Leser zur Portal-Seite weiterleitet, wie zum Beispiel

http://x.x.x.x:8002/index.php?zone=somezone&redirurl=http://somesite.example.com]. Die benutzerdefinierte Captive-Portal-Seite muss oben einen zusätzlichen Code haben, um diese Umleitung korrekt zu handhaben. -

Redirect-URL nach Authentifizierung: Benutzer werden nach dem Einloggen oder Browsen über das Portal zu dieser URL gesendet, anstatt zu der, die sie zuerst ansehen wollten. Wenn dieses Feld leer bleibt, wird das Portal den Benutzer zur ursprünglichen URL weiterleiten, die er ansehen wollte.

-

URL für umgeleitete gesperrte MAC-Adressen: Adresse, auf die Benutzer mit gesperrten MAC-Adressen umgeleitet werden, wenn sie versuchen, auf die Website zuzugreifen.

-

Benutzerdatenbank beibehalten: Wenn aktiviert, behält das Portal die Datenbank der angemeldeten Benutzer während aller Neustarts der Firewall.

-

Gleichzeitige Benutzeranmeldungen: Steuert, ob Benutzern mehrere Verbindungen erlaubt sind oder nicht. Dies ist eine Einschränkung pro Konto, nicht eine Begrenzung für die gesamte Website. Mögliche Einstellungen sind wie folgt:

Deaktiviert: Das Portal verbietet aufeinanderfolgende Anmeldungen für einen bestimmten Benutzer oder Gutschein.Mehrfach: (Standard) Es gibt keine gleichzeitigen Anmeldebeschränkungen, die von der Website für Benutzer oder Gutscheine auferlegt werden.Letzter Login: Die Seite erlaubt nur einen einzigen Login pro Konto oder Gutschein. Nur der zuletzt durchgeführte Login ist erlaubt, und alle vorherigen Logins werden beendet.Erster Login: Die Seite erlaubt nur einen einzigen Login pro Konto oder Gutschein. Das Portal erlaubt den ersten Login, blockiert jedoch weitere Versuche.

-

MAC-Filterung: Wenn konfiguriert, deaktiviert das Portal die MAC-Filterung. Dies ist erforderlich, wenn die MAC-Adresse nicht zuverlässig ermittelt werden kann, zum Beispiel wenn zahlreiche Subnetze hinter einem einzigen Router existieren, der das Portal verwendet. In einem solchen Szenario würden alle Benutzer hinter dem Router die MAC-Adresse des Zwischenrouters auf der Seite anzeigen. Wenn diese Option aktiviert ist, wird das Portal nicht versuchen, die MAC-Adressen der Clients beizubehalten, während sie im Portal angemeldet sind. Diese Option ist nicht mit der MAC-Authentifizierung über RADIUS kompatibel.

-

Durchgangs-MAC-Autoeintrag: In einigen Nutzungsszenarien müssen sich Benutzer möglicherweise nur einmal pro Gerät authentifizieren, und der Client sollte das Portal-Login erst wieder sehen, wenn das Gerät gewechselt wird. Das Einrichten von Pass-Through-MAC-Einträgen kann dies automatisch erledigen.

-

Automatische Hinzufügungen von Pass-Through-MACs: Nach erfolgreicher Authentifizierung wird das Gateway sofort einen MAC-Passthrough-Eintrag hinzufügen, wenn diese Option aktiviert ist. Benutzer mit dieser MAC-Adresse müssen sich niemals wieder authentifizieren, solange das Konfigurationselement vorhanden ist. Melden Sie sich an und löschen Sie den Eintrag manuell im Passthrough MAC-Tab, um den Passthrough-MAC-Eintrag zu entfernen.

-

Automatische Hinzufügung der Pass-Through-MAC mit Benutzernamen: Wenn diese Option aktiviert ist, speichert das Portal den für den Login verwendeten Benutzernamen mit dem Pass-Through-MAC-Eintrag. Melden Sie sich an und löschen Sie den Eintrag manuell im Passthrough MAC-Tab, um den Passthrough MAC-Eintrag zu entfernen.

-

Bandbreitenbeschränkungen pro Benutzer: Optional kann das Captive Portal die Bandbreite der Benutzer drosseln, um zu verhindern, dass sie übermäßige Bandbreite nutzen. Die Spalten "Default download" und "Default upload" geben in Kilobit pro Sekunde die Standardeinstellungen für die Benutzerbandbreite an. RADIUS (Rückgabe von Einstellungen von RADIUS-Servern) kann diese Werte überschreiben, um bestimmten Benutzern unterschiedliche Einschränkungen zu bieten. Wenn die Felder leer gelassen oder auf null gesetzt werden, haben die Benutzer unbegrenzte Bandbreite.

-

Benutzerdefinierte Captive-Portal-Seite verwenden: Ermöglicht Upload-Steuerelemente auf manuell erstellten Portal-Seiten, wenn sie konfiguriert sind.

Überprüfung der Firewall-Regeln des Captive Portals

Wenn Sie vom Gastnetzwerk aus auf das Internet zugreifen können, bedeutet dies, dass die entsprechenden Firewall-Regeln, die dem GUESTNET den Zugriff auf das Internet und den DNS-Server erlauben, funktionieren. Sie können die Sperrregeln testen, die den Zugriff auf die Firewall und das LAN vom GUESTNET aus verweigern. Um diese Captive Portal-Firewall-Regeln zu überprüfen, können Sie den folgenden Befehl von einem Gerät ausführen, das mit dem Gastnetzwerk verbunden ist. Wenn Ihre Ping-Anfragen sowohl für die Firewall als auch für den LAN-Zugang ablaufen, sind Ihre Firewall-Regeln korrekt und funktionieren ordnungsgemäß.

-

Versuchen Sie, die Firewall-Gastnetzadresse anzupingen.

ping 172.16.10.1

Pinging 172.16.10.1 with 32 bytes of data:

Request timed out.

Request timed out. -

Versuchen Sie, ein Gerät im LAN oder die LAN-Adresse der Firewall anzupingen.

ping 10.1.1.1

Pinging 10.1.1.1 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Konfiguration des Captive Portals auf pfSense

Sie können das Captive Portal optional konfigurieren, indem Sie die folgenden Anweisungen befolgen:

- Konfigurieren Sie die Captive Portal-Anmeldeseite

- Konfigurieren Sie eine benutzerdefinierte Vorlage für das pfSense Captive Portal

- Konfigurieren Sie die Authentifizierung für das Captive Portal

- Aktivieren Sie die HTTPS-Anmeldung

- MAC-Adressenkontrolle definieren

- Definieren Sie erlaubte IP-Adressen

- Definieren Sie erlaubte Hostnamen

1. Wie konfiguriert man die Captive Portal-Login-Seite?

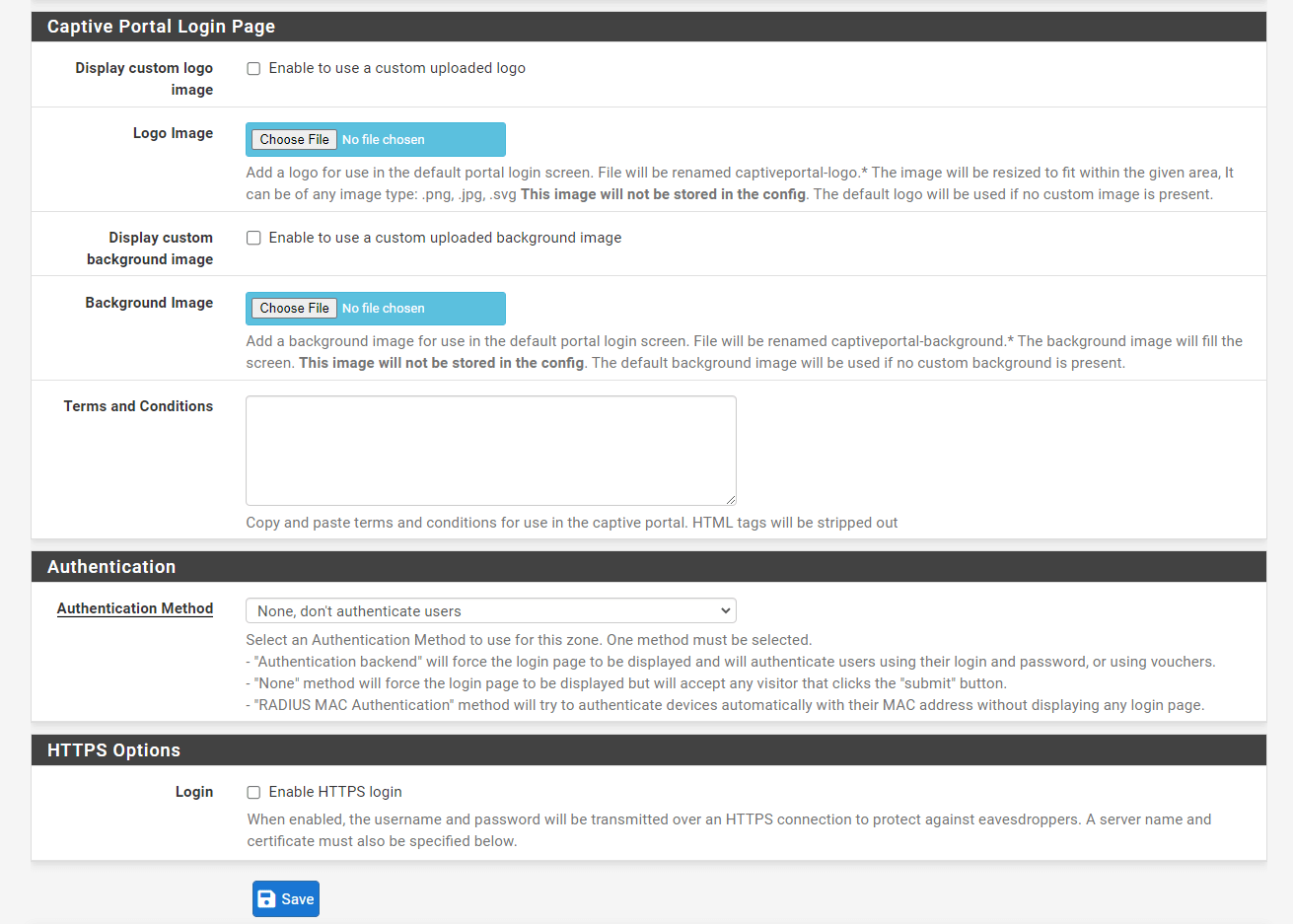

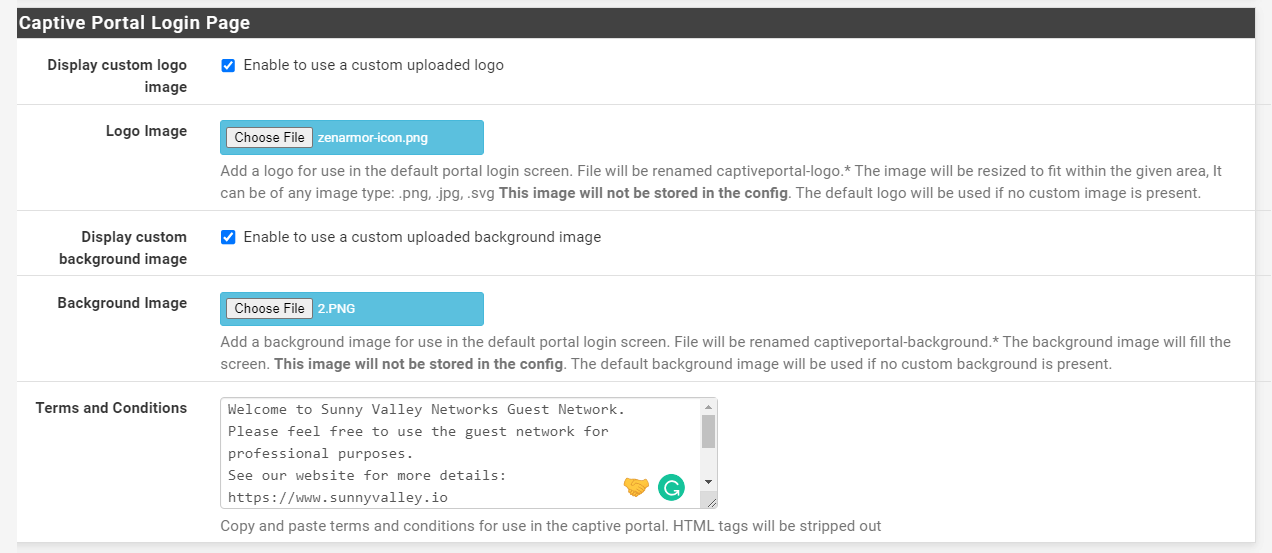

Sie können kleine Änderungen an der Captive-Portal-Login-Seite vornehmen, ohne benutzerdefiniertes HTML zu schreiben. Um die Login-Seite des Captive Portals auf pfSense zu konfigurieren, folgen Sie diesen Schritten:

-

Navigieren Sie zu

Services>Captive Portal. -

Bearbeiten Sie die Captive Portal-Zone, wie

guestnet, indem Sie auf die Schaltfläche Bearbeiten mit dem Stiftsymbol klicken. -

Scrollen Sie nach unten zum Bereich `Captive Portal Login Page.

-

Aktivieren Sie die Option

Enable to use a custom uploaded logo, um Display Custom Logo Image anstelle des Standardlogos anzuzeigen. -

Klicken Sie auf die Schaltfläche

Datei auswählen, um das Logo Image für die Verwendung auf dem Standard-Portal-Login-Bildschirm hochzuladen. Der Dateiname wird incaptiveportal-logo.*geändert. Das Bild wird verkleinert, um in den angegebenen Bereich zu passen. Es kann eines der folgenden Dateiformate sein:.png,.jpgoder.svg. Dieses Bild wird nicht in der Konfigurationsdatei gespeichert. Wenn kein benutzerdefiniertes Bild verfügbar ist, wird das Standardlogo verwendet. -

Aktivieren Sie die Option

Benutzerdefiniertes Hintergrundbild verwenden, um Display Custom Background Image anstelle des Standardhintergrunds. -

Klicken Sie auf die Schaltfläche

Datei auswählen, um ein Background Image hochzuladen und ein benutzerdefiniertes Hintergrundbild festzulegen. -

Sie können Inhalte eingeben, die dem Benutzer vom Portal präsentiert werden und denen der Benutzer zustimmen muss, bevor er Zugriff auf die Anmeldeseite erhält, im Feld Terms and Conditions.

Abbildung 30. Konfiguration der Captive Portal-Anmeldeseite auf der pfSense-Firewall

-

Klicken Sie auf die Schaltfläche Save am Ende der Seite, um die Einstellungen zu aktivieren.

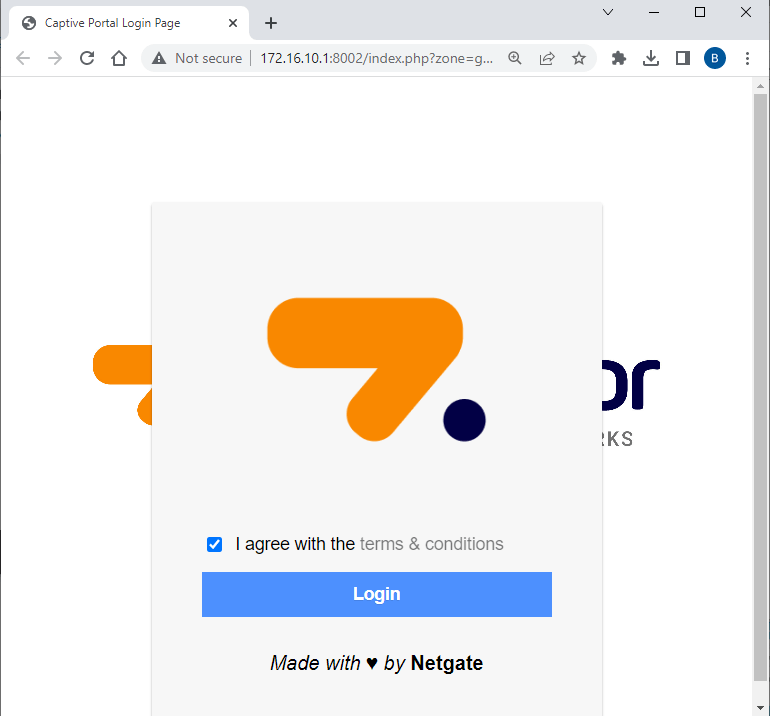

Abbildung 31. Captive Portal-Anmeldeseite mit benutzerdefiniertem Logo und Hintergrund auf der pfSense-Firewall

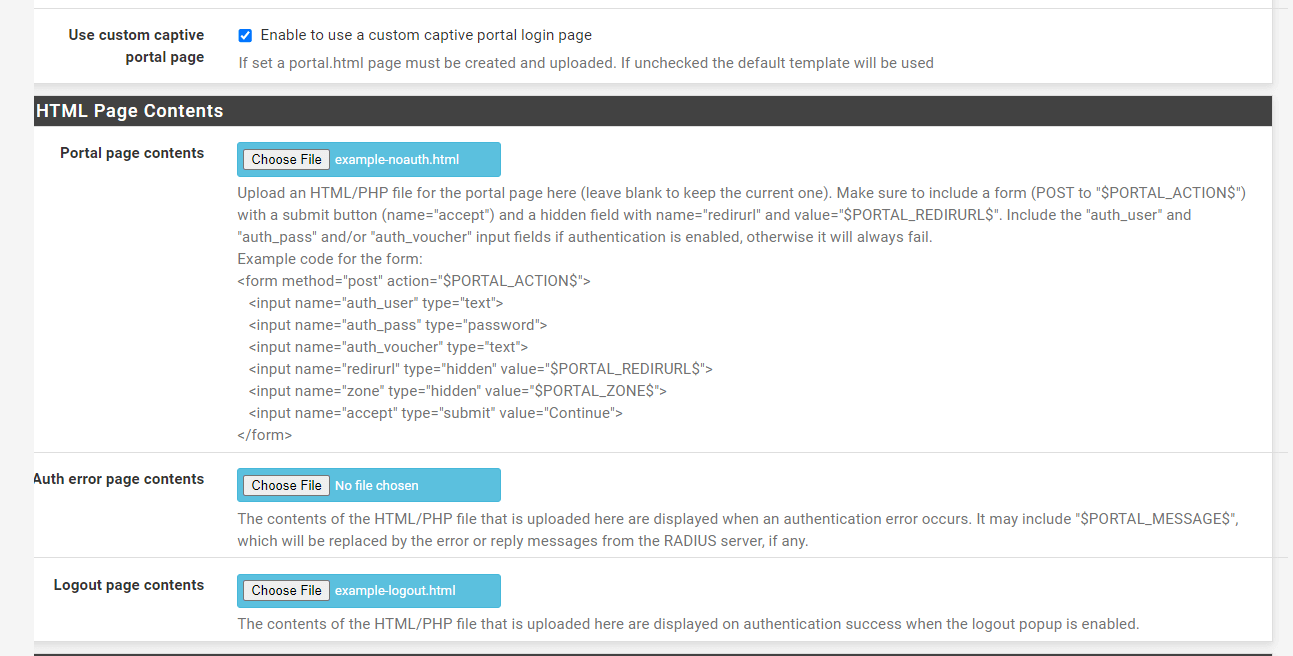

2. Verwendung einer benutzerdefinierten Vorlage für das pfSense Captive Portal

Eine der leistungsstärksten Funktionen der Captive Portal-Lösung von pfSense ist die Vorlagenfunktion, die ebenfalls sehr einfach zu bedienen ist. Wenn die Option Benutzerdefinierte Captive-Portal-Seite verwenden für eine Zone aktiviert ist, zeigt das Portal diese Schaltflächen zum Hochladen benutzerdefinierter HTML-Seiten an, um das Erscheinungsbild der Seite zu ändern, die Besuchern angezeigt wird, wenn sie zum Portal geleitet werden.

Die Personalisierung dieser Seiten ist optional. Jeder leere Seiteninhalt wird mit internen Standardwerten gefüllt. Seiten eines Portals können PHP-Code sowie andere Ressourcen wie Fotos und CSS-Dateien enthalten.

Da PHP auf benutzerdefinierten Portalseiten ausgeführt werden kann, sollte der Code auf Sicherheit überprüft werden, damit die Seite nicht von verbundenen Benutzern missbraucht werden kann. Vermeiden Sie außerdem, Administratoren, denen Sie nicht vertrauen, Rechte auf diese Seite zu gewähren.

Um eine benutzerdefinierte Landingpage zu erstellen, können Sie die folgenden Schritte befolgen.

-

Navigieren Sie zu

Services>Captive Portal. -

Bearbeiten Sie die Captive Portal-Zone, wie

guestnet, indem Sie auf die Schaltfläche Bearbeiten mit dem Stiftsymbol klicken. -

Scrollen Sie bis zum Ende des Bereichs

Captive Portal Configuration. -

Aktivieren Sie die Option

Enable to use a custom captive portal login page, um Use custom captive portal page anstelle der Standardseite zu verwenden. Dies wird das HTML Page Contents-Fenster anzeigen. -

Klicken Sie auf die Schaltfläche

Datei auswählen, um Ihre benutzerdefinierten *Portal page contents hochzuladen. -

Sie können auf die Schaltfläche

Datei auswählenklicken, um Ihre benutzerdefinierten Auth error page contents hochzuladen. Diese Fehlerseite ist standardmäßig lediglich die Anmeldeseite. Optional können Sie eine benutzerdefinierte HTML-Seite hochladen, die angezeigt wird, wenn Anmeldeprobleme mit dieser Funktion auftreten. Ein Authentifizierungsfehler tritt auf, wenn ein Benutzer einen ungültigen Benutzernamen oder ein ungültiges Passwort eingibt, oder im Fall der RADIUS-Authentifizierung, wenn der RADIUS-Server möglicherweise nicht erreichbar ist. -

Sie können auf die Schaltfläche

Datei auswählenklicken, um Ihre benutzerdefinierten Logout page contents hochzuladen. Der Inhalt der hochgeladenen HTML/PHP-Datei wird nach erfolgreichem Login angezeigt, wenn die Abmeldeaufforderung aktiviert ist. Nach dem Einloggen wird die Abmeldeseite dem Benutzer in einem Pop-up-Fenster angezeigt. Die meisten Browser haben Pop-up-Blocker, die wahrscheinlich verhindern, dass dieses Logout-Fenster angezeigt wird; daher sollten Sie andere Möglichkeiten untersuchen, um ein JavaScript-Pop-up mit identischem Code zu erzeugen. Beispiel für eine Abmeldeseite,example-logout.html, ist unten angegeben:<html>

<head><title>Redirecting...</title></head>

<body>

<span style="font-family: Tahoma, Verdana, Arial, Helvetica, sans-serif; font-size: 11px;">

<b>Redirecting to <a href="<?=$my_redirurl;?>"><?=$my_redirurl;?></a>...</b>

</span>

<script type="text/javascript">

//<![CDATA[

LogoutWin = window.open('', 'Logout', 'toolbar=0,scrollbars=0,location=0,statusbar=0,menubar=0,resizable=0,width=256,height=64');

if (LogoutWin) {

LogoutWin.document.write('<html>');

LogoutWin.document.write('<head><title>Logout</title></head>') ;

LogoutWin.document.write('<body style="background-color:#435370">');

LogoutWin.document.write('<div class="text-center" style="color: #ffffff; font-family: Tahoma, Verdana, Arial, Helvetica, sans-serif; font-size: 11px;">') ;

LogoutWin.document.write('<b>Click the button below to disconnect</b><p />');

LogoutWin.document.write('<form method="POST" action="<?=$logouturl;?>">');

LogoutWin.document.write('<input name="logout_id" type="hidden" value="<?=$sessionid;?>" />');

LogoutWin.document.write('<input name="zone" type="hidden" value="<?=$cpzone;?>" />');

LogoutWin.document.write('<input name="logout" type="submit" value="Logout" />');

LogoutWin.document.write('</form>');

LogoutWin.document.write('</div></body>');

LogoutWin.document.write('</html>');

LogoutWin.document.close();

}

document.location.href="<?=$my_redirurl;?>";

//]]>

</script>

</body>

</html> -

Klicken Sie am Ende der Seite auf die Schaltfläche Save, um die Einstellungen zu aktivieren.

Abbildung 32. Aktivierung der benutzerdefinierten Captive-Portal-Seite auf der pfSense-Firewall

Jetzt können Sie Ihre neue Captive-Portal-Vorlage testen, indem Sie einen Browser öffnen. Die Splash-Seite sollte ähnlich wie die unten gegebene Seite aussehen.

Abbildung 33. Angepasste Captive-Portal-Login-Seite auf pfSense

Abbildung 34. Abmeldefenster des Captive Portals auf der pfSense-Firewall

Was sind Beispiele für Inhalte einer benutzerdefinierten Captive-Portal-Seite?

Sie können eines der folgenden Beispiele als Ausgangspunkt für eine benutzerdefinierte Seite verwenden, basierend auf den von Ihnen gewählten Portaleinstellungen.

Der folgende HTML-Code wird für eine Portal-Seite verwendet, die eine Authentifizierung erfordert:

<html>

<head>

<title>Welcome to our portal</title>

</head>

<body>

<p>Welcome to our portal</p>

<p>Enter your username and password and click Login to access the Internet</p>

<form method="post" action="$PORTAL_ACTION$">

<input name="auth_user" type="text">

<input name="auth_pass" type="password">

<input name="redirurl" type="hidden" value="$PORTAL_REDIRURL$">

<input name="zone" type="hidden" value="$PORTAL_ZONE$">

<input name="accept" type="submit" value="Login">

</form>

</body>

</html>

Der folgende HTML-Code wird für eine Portal-Seite ohne Authentifizierung verwendet:

<html>

<head>

<title>Welcome to our portal</title>

</head>

<body>

<p>Welcome to our portal</p>

<p>Click Continue to access the Internet</p>

<form method="post" action="$PORTAL_ACTION$">

<input name="redirurl" type="hidden" value="$PORTAL_REDIRURL$">

<input name="zone" type="hidden" value="$PORTAL_ZONE$">

<input name="accept" type="submit" value="Continue">

</form>

</body>

</html>

Der folgende HTML-Code wird für eine Portal-Seite verwendet, die Gutscheine erfordert:

<html>

<head>

<title>Welcome to our portal</title>

</head>

<body>

<p>Welcome to our portal</p>

<p>Enter your voucher code and click Login to access the Internet</p>

<form method="post" action="$PORTAL_ACTION$">

<input name="auth_voucher" type="text">

<input name="redirurl" type="hidden" value="$PORTAL_REDIRURL$">

<input name="zone" type="hidden" value="$PORTAL_ZONE$">

<input name="accept" type="submit" value="Login">

</form>

</body>

</html>

3. Wie konfiguriert man die Authentifizierung für das Captive Portal?

Die Authentifizierung des Captive Portals kann bei Bedarf für die Zone unter Verwendung der lokalen Benutzerdatenbank, RADIUS oder LDAP durchgeführt werden. Sie können die Authentifizierung für das Captive Portal konfigurieren, indem Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

Services>Captive Portal. -

Bearbeiten Sie die Captive-Portal-Zone, wie

guestnet, indem Sie auf die Schaltfläche "Bearbeiten" mit dem Stiftsymbol klicken. -

Scrollen Sie bis zum Ende des Bereichs

Authentication. -

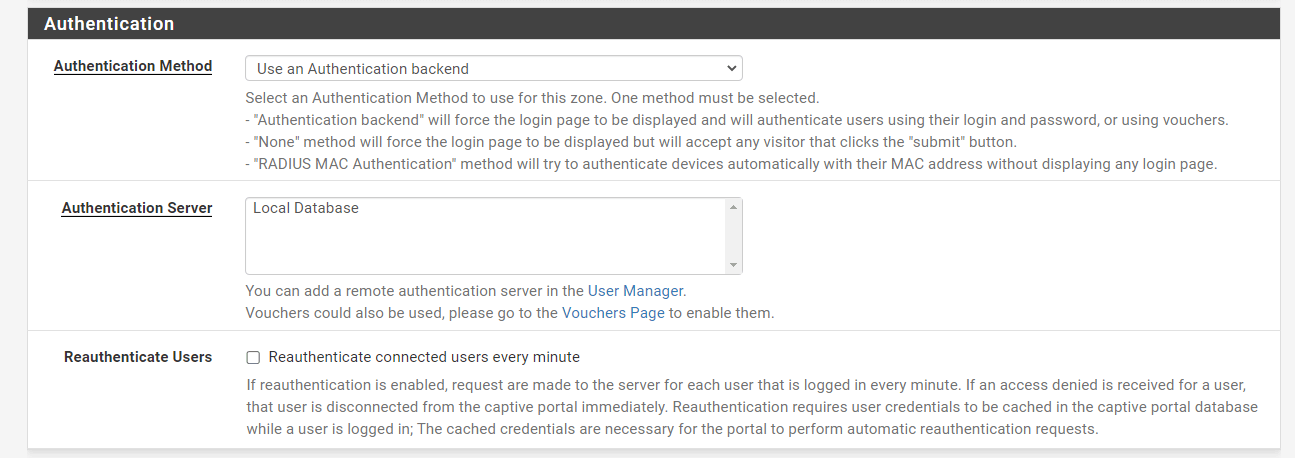

Wählen Sie eine Authentication Method für die Zone. Verfügbare Optionen sind wie folgt:-

Authentifizierungs-Backendzeigt die Anmeldeseite an und authentifiziert Benutzer mit ihrem Benutzernamen und Passwort oder mit Gutscheinen. Die lokale Benutzerdatenbank (Benutzerverwaltung und Authentifizierung) oder ein Authentifizierungsserver übernimmt die Authentifizierung. Gutscheine sind vorab generierte Zugangscodes, die Benutzern vorübergehenden Zugang gewähren. Gutscheine können anstelle oder zusätzlich zur Benutzerauthentifizierung verwendet werden.

Abbildung 35. Verwendung eines Authentifizierungs-Backends für das Captive Portal auf der pfSense-Firewall

-

Der

None-Ansatz zeigt den Anmeldebildschirm an, akzeptiert jedoch jeden Besucher, der die Schaltfläche "Absenden" drückt. -

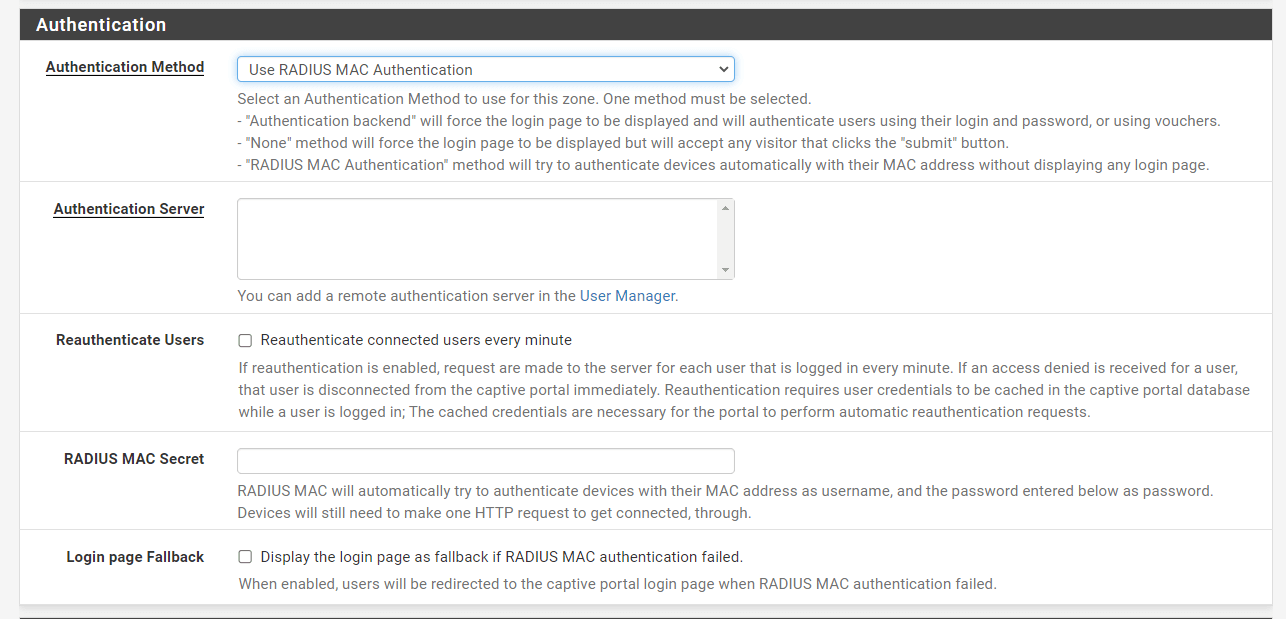

Der Ansatz der

RADIUS MAC-Authentifizierungwird versuchen, Geräte automatisch anhand ihrer MAC-Adresse zu authentifizieren, ohne eine Anmeldeseite anzuzeigen. Das Portal versucht, Benutzer zu authentifizieren, indem es ihre MAC-Adresse als Benutzernamen und das Passwort, das in das Feld für das MAC-Authentifizierungspasswort eingegeben wurde, an den RADIUS-Server überträgt.

Abbildung 36. Verwendung von Radius MAC-Authentifizierung für das Captive Portal auf der pfSense-Firewall

-

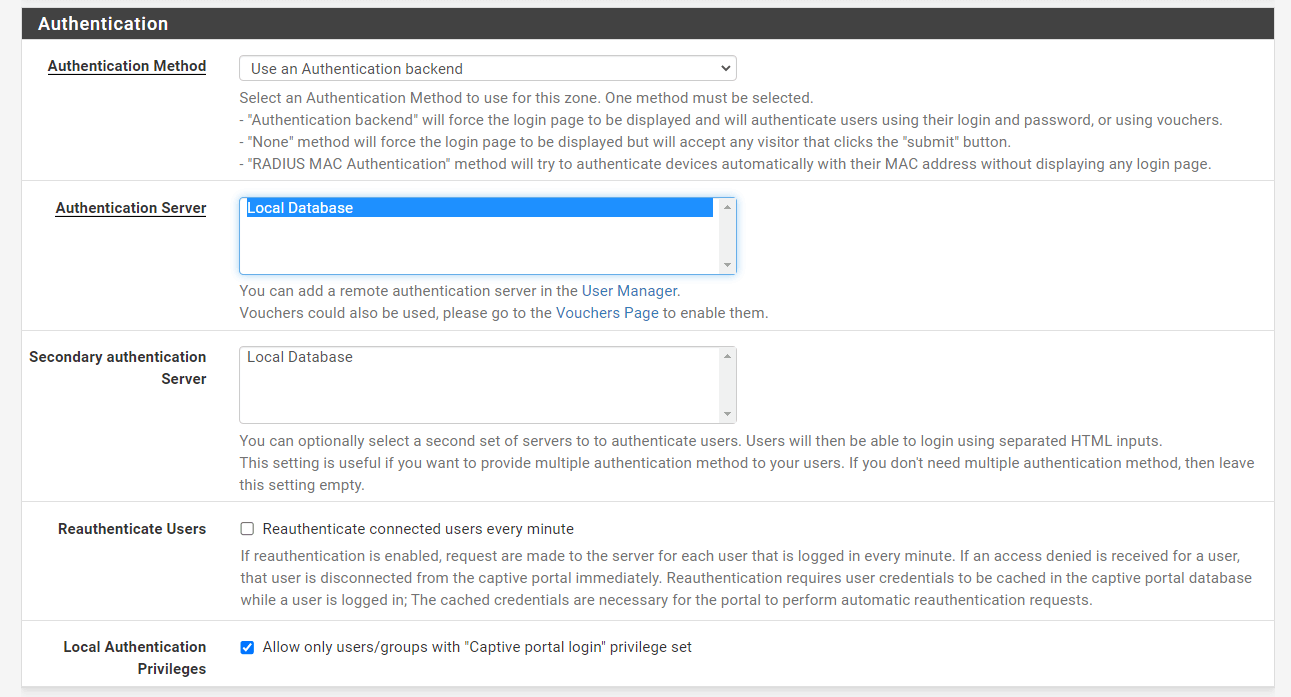

Wählen Sie den Authentication Server aus. Verfügbare Optionen sind wie folgt:

Lokale Datenbank: In dieser Konfiguration werden Captive Portal-Benutzer über die pfSense® Software-Oberfläche verwaltet. Der Benutzer-Manager wird verwendet, um lokale Benutzer hinzuzufügen. Darüber hinaus kann die Option "Lokale Authentifizierungsprivilegien" den Zugang auf Personen mit den entsprechenden Zugriffsberechtigungen beschränken.

Abbildung 37. Verwendung eines lokalen Datenbank-Authentifizierungsservers für das Captive Portal auf der pfSense-Firewall

LDAP-Server: Wenn ein LDAP-Server im Steuerungssystem betriebsbereit ist, verwendet das Portal ihn ohne Änderungen zur Authentifizierung. Es gibt keine weiteren Verhaltensoptionen für den LDAP Server.RADIUS-Server: Wenn ein RADIUS-Server in der Steuerung aktiv ist, zeigt die GUI mehrere RADIUS-Server-Optionen an, und Captive Portal-Benutzer in dieser Zone werden gegen den ausgewählten RADIUS-Server überprüft. (s).

-

Sie können optional den

Sekundären Authentifizierungsservereinstellen, um Benutzer zu authentifizieren. Benutzer können sich mit getrennten HTML-Eingaben anmelden. Diese Funktion ist hilfreich, wenn Sie Ihren Benutzern verschiedene Authentifizierungsmethoden anbieten möchten. Wenn Sie keine zusätzlichen Authentifizierungsmethoden benötigen, lassen Sie dieses Feld leer. -

Sie können

Verbundene Benutzer jede Minute erneut authentifizierenaktivieren. Wenn die Reauthentifizierung aktiviert ist, erhält der Server jede Minute eine Anfrage für jeden angemeldeten Benutzer. Wenn eine Zugriffsverweigerung für einen Benutzer zurückgegeben wird, wird der Benutzer sofort vom Captive Portal getrennt. Die erneute Authentifizierung erfordert, dass die Benutzeranmeldeinformationen in der Datenbank des Captive Portals zwischengespeichert werden, während ein Benutzer angemeldet ist; Die zwischengespeicherten Anmeldeinformationen sind erforderlich, damit das Portal automatisch eine erneute Authentifizierung anfordern kann. -

Sie können die Option

Nur Benutzer/Gruppen mit dem Privileg "Captive Portal Login" zulassenaktivieren, um den Zugriff nur auf Benutzer zu beschränken, die das Captive Portal-Privileg haben. Das Privileg kann direkt auf ihrem Konto oder durch Gruppenmitgliedschaft vererbt werden. -

Klicken Sie auf die Schaltfläche Save am Ende der Seite, um die Einstellungen zu aktivieren.

Was sind die RADIUS-Authentifizierungsoptionen?

RADIUS ist eine Methode zur Authentifizierung von Benutzern gegen einen zentralen Server, der Kontodaten enthält. Auf Windows-Servern gibt es mehrere RADIUS-Implementierungen, wie FreeRADIUS, Radiator und NPS. Die RADIUS-Abrechnung kann so konfiguriert werden, dass die Nutzungsdaten jedes Benutzers an den RADIUS-Server übertragen werden. Diejenigen mit einer Microsoft Active Directory-Netzwerkarchitektur können RADIUS verwenden, um Benutzer von Captive Portals mithilfe von Microsoft NPS und Active Directory zu authentifizieren.

Rückgabe der Konfiguration von RADIUS-Servern

Mehrere Standard-Captive-Portal-Einstellungen können durch die Merkmale der RADIUS-Serverantwort geändert werden. Die genauen Eigenschaften können je nach Anbieter variieren, und nicht alle RADIUS-Server unterstützen sie möglicherweise.

-

Benutzerdatenbandbreitenbeschränkungen: Gibt die Bandbreite des Benutzers mit Parametern wieWISPr-Bandwidth-Max-Up/WISPr-Bandwidth-Max-DownoderChilliSpot-Bandwidth-Max-Up/ChilliSpot-Bandwidth-Max-Downan. -

Session Timeout: Abgeleitet vom RADIUS-Attribut Session-Timeout, trennt es den Benutzer nach der vom RADIUS-Server festgelegten Dauer. -

Idle Timeout: Abgeleitet vom RADIUS-Attribut Idle-Timeout trennt es den Benutzer nach der vom RADIUS-Server festgelegten Zeit. -

Accounting Interval Interim: Es stammt von Acct-Interim-Interval und weist das Portal an, Zwischenabrechnungsaktualisierungen im angegebenen Intervall zu übertragen. -

URL-Weiterleitung: Ermöglicht es dem RADIUS-Server, die Weiterleitungs-URL nach der Authentifizierung überWISPr-Redirection-URLanzugeben

RADIUS-Optionen

Diese Parameter optimieren das Verhalten der RADIUS-Authentifizierung.

-

NAS Identifier: Konfiguriert einen alternativen NAS-Identifikator, der mit RADIUS-Abfragen gesendet wird. Der Standardwert istCaptivePortal-<Zonenname>. -

Reauthentifizierung: Wenn aktiviert, sendet das Portal jede Minute Access-Request-Pakete an den RADIUS-Server für jeden angemeldeten Benutzer. Wenn ein Access-Reject für einen Benutzer empfangen wird, wird die Verbindung des Benutzers zum Captive Portal sofort getrennt. Dies ermöglicht die aktive Sitzungsbeendigung vom RADIUS-Server.:::WarnungWenn gleichzeitige Anmeldebeschränkungen in RADIUS konfiguriert sind, funktioniert diese Option möglicherweise nicht effektiv, da der Reauthentifizierungsversuch als zweiter gleichzeitiger Login angesehen wird.Wenn die erneute Authentifizierung mit der RADIUS-Abrechnung gekoppelt ist, müssen Zwischenabrechnungsaktualisierungen verwendet werden, um die Nutzung während der Sitzungen zu überwachen; andernfalls weiß der RADIUS-Server nicht, ob ein Benutzer die Grenzen überschritten hat, bis der Benutzer sich abmeldet.Wenn die erneute Authentifizierung mit der RADIUS-Abrechnung gekoppelt ist, müssen Zwischenabrechnungsaktualisierungen verwendet werden, um die Nutzung während der Sitzungen zu überwachen; andernfalls weiß der RADIUS-Server nicht, ob ein Benutzer die Grenzen überschreitet, bis der Benutzer sich abmeldet. ::: -Session-Timeout: Wenn aktiviert, werden Clients nach der Dauer getrennt, die durch das RADIUS-Session-Timeout-Attribut angegeben ist, das dem Portal bei der Anmeldung übergeben wird. -

Session-Timeout: Wenn aktiviert, werden Clients nach der Dauer, die durch das RADIUS Session-Timeout-Attribut angegeben ist, das dem Portal beim Login bereitgestellt wird, getrennt. -

Traffic Quota: Wenn aktiviert, nutzt das Portal das Antwortattribut pfSense-Max-Total-Octets, das vom RADIUS-Server geliefert wird, um das Datenverkehrslimit eines Benutzers festzulegen. Dies identifiziert eine Verkehrsschwelle, die, wenn sie von einem Client überschritten wird, dazu führt, dass das Portal diesen Client trennt. Dies umfasst sowohl Download- als auch Upload-Aktivitäten. -

Pro-Benutzer-Bandbreitenbeschränkungen: Wenn aktiviert, nutzt das Portal die Antwortattribute pfSense-Bandwidth-Max-Up und pfSense-Bandwidth-Max-Down des RADIUS-Servers, um pro Benutzer Bandbreitenbeschränkungen zu erstellen. -

MAC-Adressformat:: Diese Option ändert das Format der von RADIUS verwendeten MAC-Adresse. Ändern Sie dies, um das Format des Benutzernamens für die RADIUS MAC-Authentifizierung auf eines der folgenden zu ändern:-Standard: Standardmäßig durch Doppelpunkte getrennte Zahlenpaare: 00:11:22:33:44:55-Einzelner Bindestrich: Ziffern, die durch einen einzelnen Bindestrich in zwei Gruppen unterteilt sind: 001122-334455-IETF: Ziffern durch Bindestriche getrennt: 00-11-22-33-44-55-Cisco: Vierstellige Gruppen, durch einen Punkt getrennt: 0011.2233.4455-Unformatiert: Keine der Ziffern ist formatiert oder getrennt: 001122334455.

RADIUS MAC-Authentifizierungsoptionen

RADIUS MAC Authentifizierungsoptionen sind unten aufgeführt:

-

RADIUS MAC Secret: Wenn das Portal RADIUS MAC-Authentifizierung versucht, überträgt es diesen Wert als Passwort und die MAC-Adresse als Benutzernamen. -

Login-Seiten-Fallback: Wenn die MAC-Authentifizierung fehlschlägt, wird das Portal den Client zur Anmeldeseite weiterleiten.

Abrechnung

RADIUS-Abrechnung gibt Sitzungsinformationen an den RADIUS-Server zurück, die zeigen, wann eine Benutzersitzung beginnt, endet und wie viele Daten übertragen wurden.

Nicht alle RADIUS-Server unterstützen Abrechnungsdaten oder sind so konfiguriert, diese zu empfangen. Bevor Sie diese Funktionalität nutzen, konfigurieren Sie den RADIUS-Server entsprechend.

-

Accounting Server: Ein Authentifizierungsserver-Eintrag für einen RADIUS-Server, der Abrechnungsdaten vom Portal empfangen wird. (Authentication Servers). -

Buchhaltungsaktualisierungen senden: Konfiguriert die Art der Buchhaltung, die der Server unterstützt. -

Keine Updates: Wenn die Abrechnung deaktiviert ist, wird das Portal keine Abrechnungsänderungen an den Server übermitteln. -

Stop/start: Das Portal überträgt nur START- und STOP-Daten für eine einzelne Benutzersitzung. -

Stop/start (FreeRADIUS): Das Gateway liefert START- und STOP-Daten, die mit FreeRADIUS für eine einzelne Benutzersitzung kompatibel sind. -

Interim: Während einer aktiven Benutzersitzung überträgt das Portal START- und STOP-Daten sowie häufige Updates an den Server. Diese Strategie verringert die Wahrscheinlichkeit, dass Sitzungsdaten verloren gehen, wenn die Firewall neu gestartet wird, ohne eine STOP-Nachricht an den RADIUS-Server zu senden, erhöht jedoch den Datenbankverbrauch auf dem RADIUS-Server. -

Abrechnungsstil: Wenn Invert Acct-Input-Octets und Acct-Output-Octets aktiviert sind, werden die Datenmengen für RADIUS-Abrechnungspakete aus der Sicht des Clients und nicht des NAS bestimmt. Acct-Input-Octets geben den Download an, während Acct-Output-Octets den Upload anzeigen. -

Idle Time Accounting: Diese Option ändert die Zeit, die in der STOP-Nachricht für Benutzer, die aufgrund von Inaktivität vom Portal getrennt wurden, angegeben wird. Wenn nicht gesetzt (Standard), ist die übertragene Zeit die Zeit der vorherigen Aktion. Wenn gesetzt, wird die Leerlaufzeit berücksichtigt.

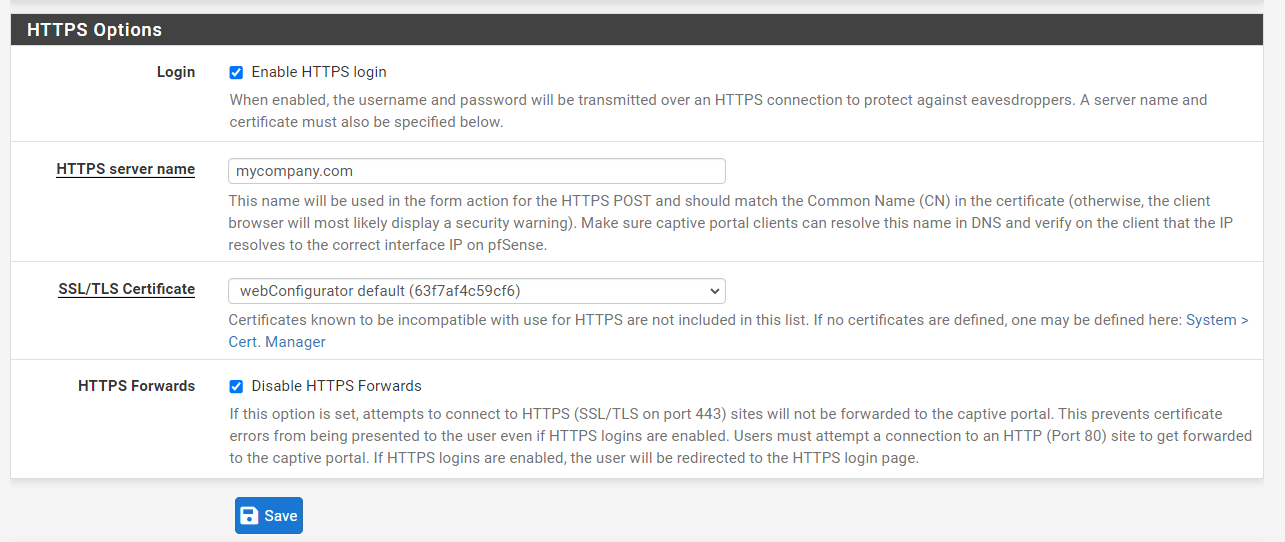

4. Wie aktiviert man HTTPS-Login?

Um Abhören zu verhindern, werden der Benutzername und das Passwort über eine HTTPS-Verbindung übertragen, wenn die HTTPS-Login-Option aktiviert ist. Sie können die HTTPS-Anmeldung im Captive Portal ganz einfach aktivieren, indem Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

Services>Captive Portal. -

Bearbeiten Sie die Captive Portal Zone, wie

guestnet, indem Sie auf die Schaltfläche Bearbeiten mit dem Stiftsymbol klicken. -

Scrollen Sie bis zum Ende des Bereichs

HTTPS-Optionen. -

Aktivieren Sie die Option

Enable HTTPS login. Dies wird andere HTTPS-Einstellungen anzeigen, da diese Option ein SSL/TLS-Zertifikat erfordert. -

Geben Sie HTTPS server name ein. Dieser Name wird in der HTTPS-POST-Formularaktion verwendet und sollte dem Common Name (CN) im Zertifikat entsprechen. (otherwise, the client browser will most likely display a security warning). Überprüfen Sie, ob die Clients des Captive Portals diesen Namen im DNS auflösen können und ob die IP auf die richtige Schnittstellen-IP auf pfSense aufgelöst wird.

-

Wählen Sie das SSL certificate aus, das vom Portal für die HTTPS-Verbindung verwendet wird.

-

Sie können die Option Disable HTTPS Forwards aktivieren. Wenn diese Option aktiviert ist, werden Verbindungsversuche zu HTTPS (SSL/TLS auf Port 443) Seiten nicht an das Captive Portal weitergeleitet. Dies verhindert, dass der Benutzer Zertifikatsprobleme sieht, selbst wenn HTTPS-Anmeldungen aktiviert sind. Um zum Captive Portal weitergeleitet zu werden, müssen die Benutzer eine Verbindung zu einer HTTP (Port 80) Seite versuchen. Der Benutzer wird zur HTTPS-Login-Seite weitergeleitet, wenn HTTPS-Logins aktiviert sind.

-

Klicken Sie auf die Schaltfläche Save am Ende der Seite, um die Einstellungen zu aktivieren.

Abbildung 38. Aktivierung von HTTPS-Logins für die Captive Portal-Seite auf der pfSense-Firewall

5. Wie definiert man die MAC-Adresskontrolle?

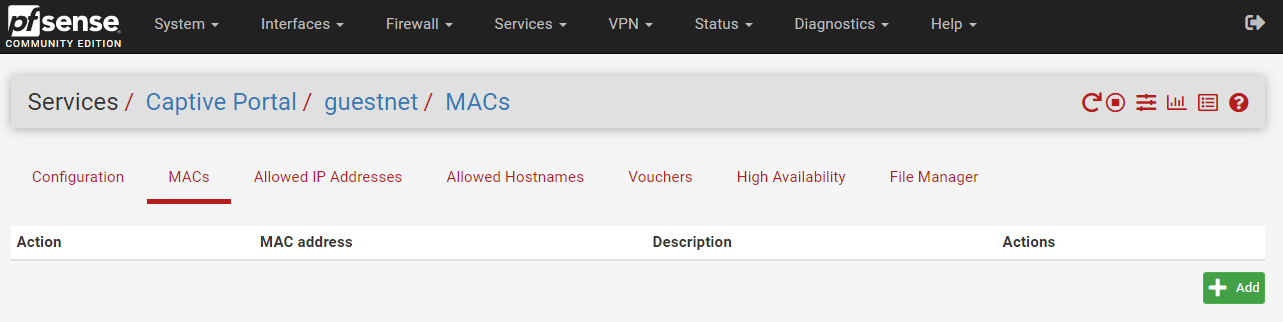

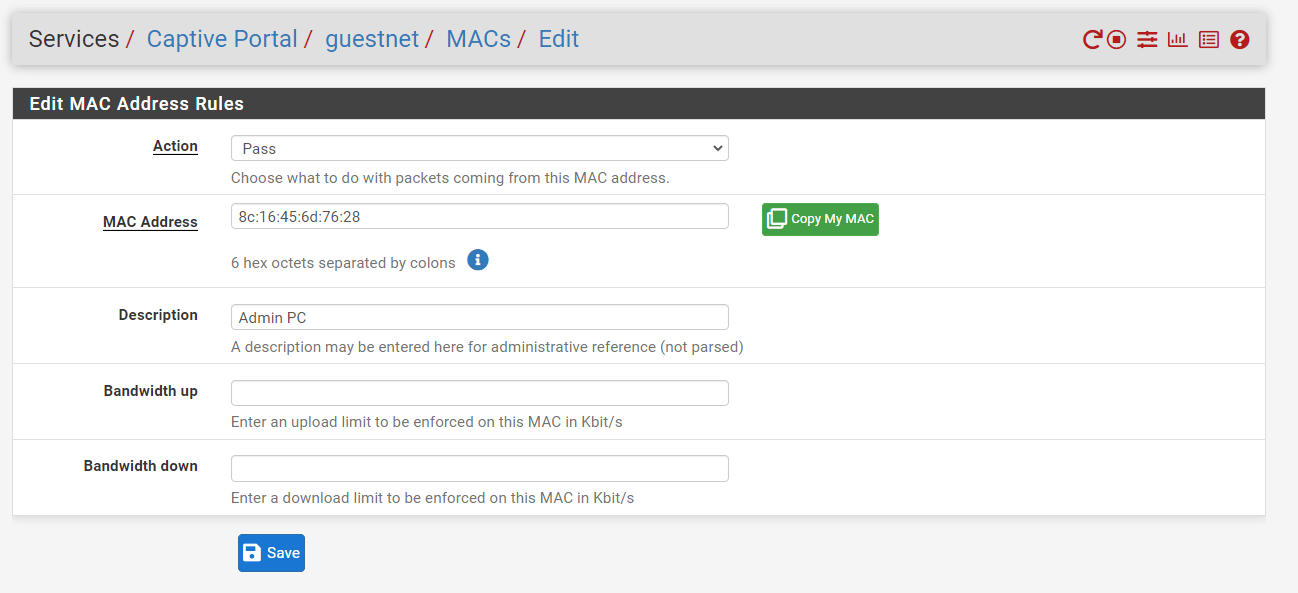

Der MACs-Tab legt Aktionen für MAC-Adressen fest, die entweder ohne Authentifizierung durch das Captive Portal für die Zone gelangen oder den Zugang zum Portal verweigert bekommen können. Um MAC-Einträge für das Captive Portal zu verwalten, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

Services>Captive Portal. -

Bearbeiten Sie die Captive Portal-Zone, wie

guestnet, indem Sie auf die Schaltfläche Bearbeiten mit dem Stiftsymbol klicken. -

Klicken Sie auf die Registerkarte MACs in der Kopfzeile.

Abbildung 39. Verwalten von MAC-Adressen für das Captive Portal auf der pfSense-Firewall

-

Klicken Sie auf die Schaltfläche

+Add, um einen neuen Eintrag hinzuzufügen. -

Wählen Sie die Action aus. Verfügbare Optionen sind unten aufgeführt:

-

Pass: Immer den Verkehr von dieser MAC-Adresse ohne Authentifizierung zulassen. -

Block: Immer den Verkehr von dieser MAC-Adresse verweigern

Abbildung 40. Festlegen von MAC-Adressregeln für das Captive Portal auf der pfSense-Firewall

-

Geben Sie die MAC-Adresse des Geräts ein, das Sie verwalten möchten. Der Wert muss durch Doppelpunkte getrennte Paare von Ziffern sein, wie zum Beispiel

00:11:22:33:44:55. Sie können die SchaltflächeMeine MAC kopierenfür Ihr Gerät klicken. -

Geben Sie eine Description ein, wie z.B.

Admin-PC. -

Sie können ein Upload-Limit in Kbit/s im Feld Bandwidth up eingeben, das auf diesem MAC durchgesetzt werden soll. Sie können es leer lassen, um kein Limit anzugeben.

-

Sie können ein Download-Limit in Kbit/s im Feld Bandwidth down eingeben, das auf diesem MAC durchgesetzt werden soll. Sie können es leer lassen, um kein Limit anzugeben.

-

Klicken Sie auf Save, um die Einstellungen zu aktivieren.

Eine Warnmeldung wird auf der Captive-Portal-Login-Seite angezeigt, wie unten angegeben, wenn eine MAC-Adresse aufgrund der MAC-Regeln blockiert wird.

Abbildung 41. MAC-Adresse durch Captive Portal auf pfSense-Firewall blockiert

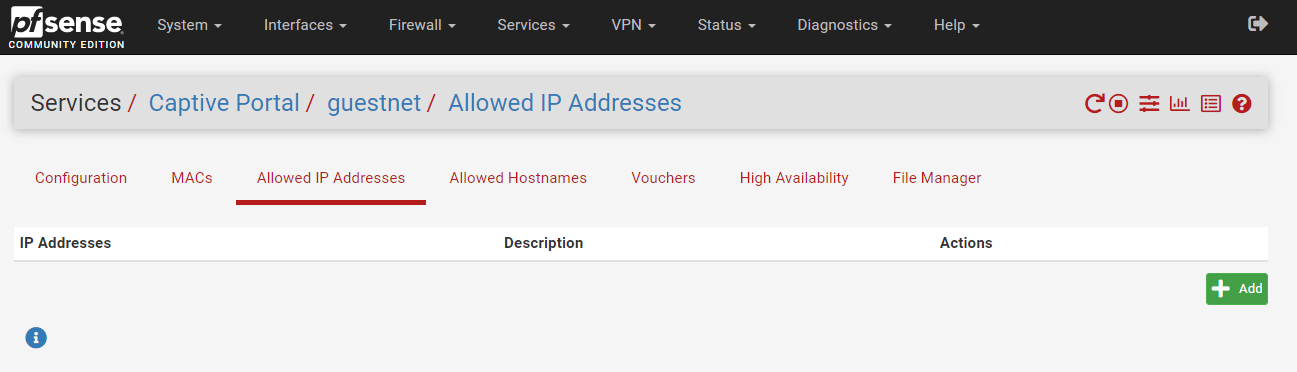

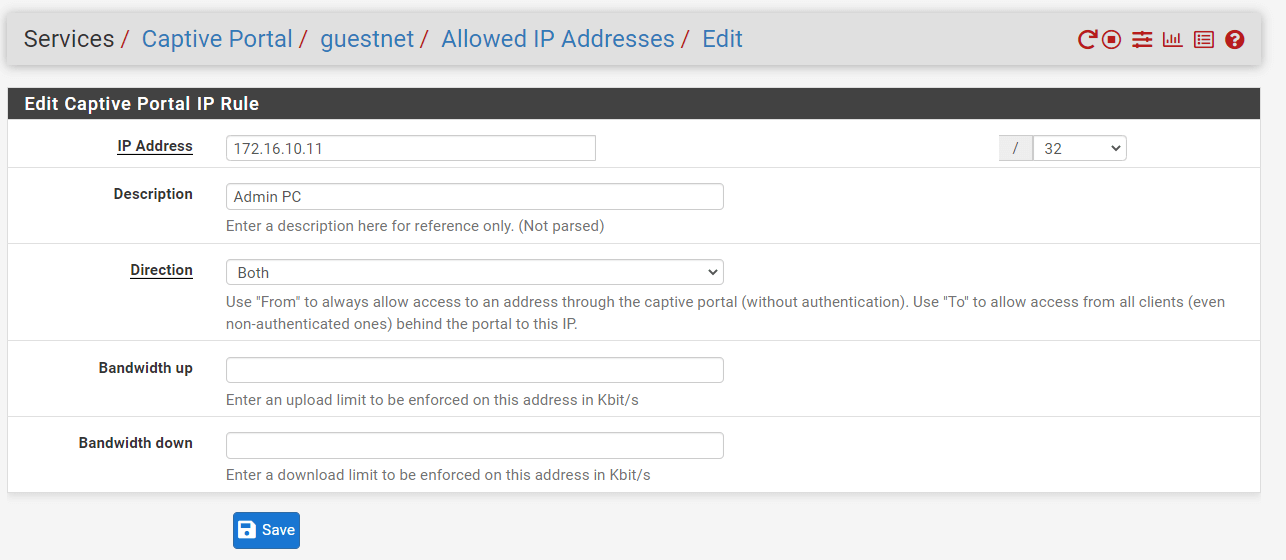

6. Wie definiert man erlaubte IP-Adressen?

Die Registerkarte für autorisierte IP-Adressen funktioniert ähnlich wie die Registerkarte für MACs, mit dem Unterschied, dass IP-Adressen anstelle von MAC-Adressen überprüft werden. In dieser Zone wird der Verkehr, der der angegebenen IP-Adresse und der Route entspricht, immer ohne Authentifizierung über das Portal zugelassen. Um IP-Adresse-Einträge für das Captive Portal zu verwalten, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

Services>Captive Portal. -

Bearbeiten Sie die Captive Portal-Zone, wie

guestnet, indem Sie auf die Schaltfläche Bearbeiten mit dem Stiftsymbol klicken. -

Klicken Sie auf die Registerkarte Allowed IP Address in der Kopfzeile.

Abbildung 42. Verwalten von erlaubten IP-Adressen für das Captive Portal auf der pfSense-Firewall

-

Klicken Sie auf die Schaltfläche

+Add, um einen neuen Eintrag hinzuzufügen. -

Setzen Sie die IP address des Geräts, das immer über das Portal gehen muss.

Abbildung 43. Hinzufügen erlaubter IP-Adressen für das Captive Portal auf der pfSense-Firewall

-

Geben Sie eine Description ein, wie

Admin-PC. -

Wählen Sie die Direction aus, um den Datenverkehr dieser IP-Adresse zuzulassen. Verfügbare Optionen sind wie folgt:-

Von: Erlauben Sie den Datenverkehr, der von dieser IP-Adresse stammt, das Portal zu passieren, wie z.B. eine lokale Client-IP-Adresse, die eine Verbindung zum Internet herstellen möchte, oder die IP-Adresse eines Verwaltungsclients, der Zugriff auf Hosts im Portalnetzwerk benötigt.-Zu: Erlauben Sie den Datenverkehr, der diese IP-Adresse als Ziel verwendet, wie z.B. eine lokale Webserver-IP-Adresse, die über Portweiterleitung erreicht werden muss, oder eine weit entfernte Webserver-IP-Adresse, auf die die Clients immer zugreifen müssen.-Beides: Erlauben Sie sowohl eingehenden als auch ausgehenden Datenverkehr. -

Sie können die maximal verfügbare Bandbreite für diese IP festlegen, indem Sie ein Upload-Limit in Kbit/s im Feld Bandwidth up eingeben. Sie können es leer lassen, um kein Limit anzugeben.

-

Sie können die maximal verfügbare Bandbreite für diese IP festlegen, indem Sie ein Download-Limit in Kbit/s im Feld Bandwidth down eingeben. Sie können es leer lassen, um kein Limit festzulegen.

-

Klicken Sie auf Save, um die Einstellungen zu aktivieren.

7. Wie definiert man erlaubte Hostnamen?

Erlaubte Hostnamen funktionieren ähnlich wie erlaubte IP-Adresseneinträge, werden jedoch durch den Hostnamen anstelle der IP-Adresse definiert. Ein Daemon übersetzt Hostnamen regelmäßig in IP-Adressen und gewährt ihnen Zugang zum Portal in dieser Zone, ohne dass eine Authentifizierung erforderlich ist.

Die beliebteste Nutzung dieser Funktionalität besteht darin, ein "Walled Garden"-Portal zu erstellen, in dem Benutzer eine begrenzte Anzahl von Websites ansehen können, ohne sich beim Portal zu authentifizieren. Dies wird auch häufig mit der Pre-Authentication Redirect-URL verwendet, wenn die Seite extern gehostet wird.

Oft enthalten Websites viele Hostnamen, Content Delivery Networks oder Ad-Server in ihrem Inhalt. Alle diese zusätzlichen Hostnamen müssen zur Liste der erlaubten Hostnamen hinzugefügt werden, damit eine Website vollständig geladen werden kann.

Um Hostname-Einträge für das Captive Portal zu verwalten, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

Services>Captive Portal. -

Bearbeiten Sie die Captive Portal-Zone, wie

guestnet, indem Sie auf die Schaltfläche Bearbeiten mit dem Stiftsymbol klicken. -

Klicken Sie auf die Registerkarte Allowed Hostnames in der Kopfzeile.

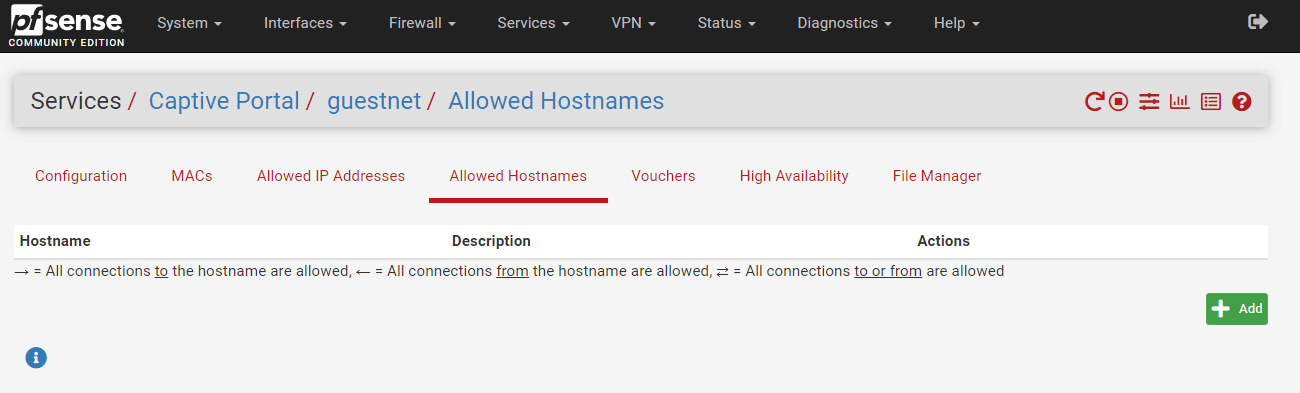

Abbildung 44. Verwalten erlaubter Hostnamen für das Captive Portal auf der pfSense-Firewall

-

Klicken Sie auf die Schaltfläche

+Add, um einen neuen Eintrag hinzuzufügen. -

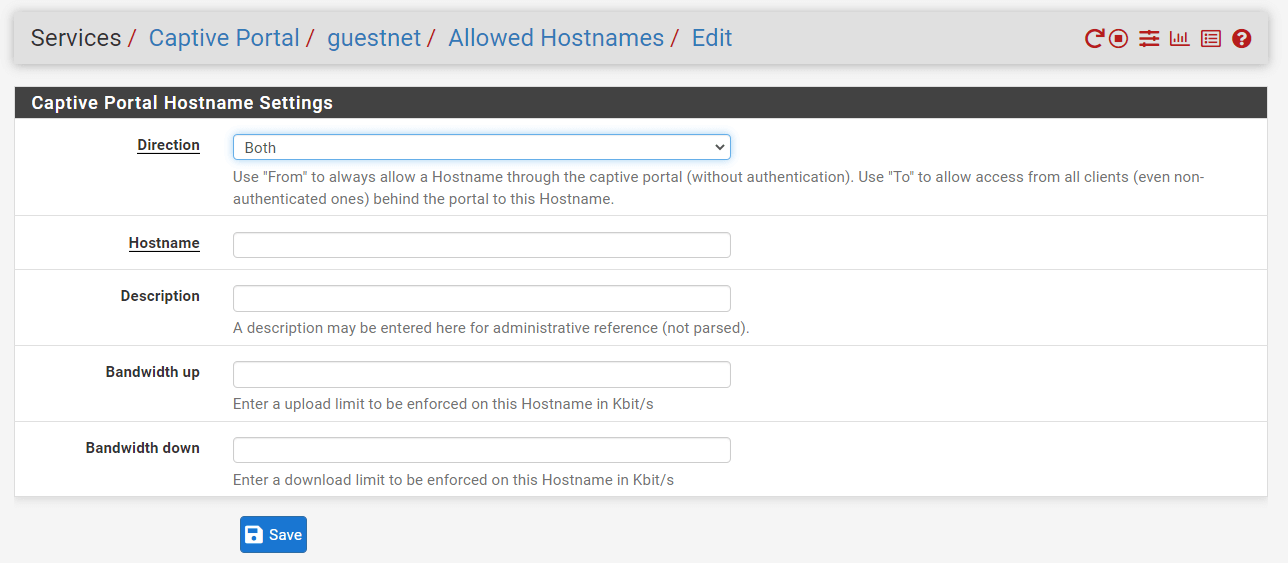

Wählen Sie die Direction aus, um den Datenverkehr dieses Hostnamens zuzulassen. In den meisten häufigen Anwendungsfällen, in denen Hostnamen verwendet werden, sind die Richtungen "Zu" oder "Beide" optimal. Verfügbare Optionen sind wie folgt:-

Von: Erlauben Sie den Verkehr, der von diesem Hostnamen stammt, den Portal zu passieren, wie z.B. ein lokaler Client, der versucht, auf das Internet zuzugreifen.-Zu: Erlaube nicht authentifizierten Verkehr von lokalen Clients zu einer entfernten Seite, deren Hostname mit diesem übereinstimmt. Zum Beispiel muss ein entfernter Webserver immer für lokale Clients zugänglich sein, auch wenn sie nicht angemeldet sind.-Beide: Erlauben Sie sowohl eingehenden als auch ausgehenden Verkehr. -

Setzen Sie den Hostname des Geräts, das immer über das Portal gehen muss. Der vollständig qualifizierte Domainname (FQDN) des anvisierten Hosts oder Standorts. Der Hostname muss im DNS existieren, damit die IP-Adressauflösung erfolgen kann.

-

Geben Sie eine Description ein.

-

Sie können die maximal verfügbare Bandbreite für diesen Hostnamen festlegen, indem Sie ein Upload-Limit in Kbit/s im Feld Bandwidth up eingeben. Sie können es leer lassen, um kein Limit festzulegen.

-

Sie können die maximal verfügbare Bandbreite für diesen Hostnamen festlegen, indem Sie ein Download-Limit in Kbit/s im Feld Bandwidth down eingeben. Sie können es leer lassen, um kein Limit festzulegen.

-

Klicken Sie auf Save, um die Einstellungen zu aktivieren.

Abbildung 45. Hinzufügen erlaubter Hostnamen für das Captive Portal auf der pfSense-Firewall

Was sind die Vorteile der Konfiguration des pfSense Captive Portal?

Die Hauptvorteile des pfSense Captive Portal werden im Folgenden erläutert:

- Sicherheit

- Bandbreitenmanagement

- Marketing

Sicherheit

Die Implementierung eines Captive Portals kann Ihnen helfen, Ihr Unternehmen im Einklang mit den regulatorischen Standards und bewährten Praktiken bei der Bereitstellung von Internetzugang für Benutzer über Hotspots zu halten.

Ein Captive Portal zeigt dem Benutzer typischerweise die Nutzungsbedingungen an, die er akzeptieren muss, bevor er den Wi-Fi-Hotspot des Unternehmens nutzen kann. Administratoren tun dies oft, um sicherzustellen, dass ihre eigenen Benutzer Verantwortung für ihr Handeln übernehmen und nicht rechtlich haftbar gemacht werden. Immobilienbesitzer können sich vor rechtlicher Haftung schützen, indem sie von ihren Nutzern verlangen, einer Seite mit den Nutzungsbedingungen (ToS) zuzustimmen, bevor sie über ein Captive Portal Zugang zum Netzwerk erhalten. Das Captive Portal funktioniert, indem es jede Webanfrage auf eine bestimmte Seite "umleitet", bis der Benutzer auf Ich stimme den Nutzungsbedingungen zu klickt. Infolgedessen wird die Captive-Portal-Seite unabhängig davon, welche URL Ihr Browser anfordert, zuerst angezeigt, wenn Sie einen Webbrowser starten. Das Captive Portal benötigt in einigen Situationen möglicherweise ein Passwort. Diese Art von Schutzmaßnahme schützt Sie vor rechtlicher Haftung im Falle von illegalem oder anderweitig schädlichem Online-Verhalten, während ähnliche Sicherheitsmerkmale die Unternehmenswerte schützen.

Bandbreitenverwaltung

Einige Benutzer missbrauchen Internetdienste immer, zum Beispiel indem sie viele Stunden am Tag online bleiben, mehrmals am Tag darauf zugreifen oder sich sogar über mehrere Terminals damit verbinden. Und je nach Art der Aktivität, die über Ihre Verbindung durchgeführt wird, kann sie auch eine Bandbreite beanspruchen.

Das Captive Portal bietet eine Reihe von Maßnahmen, um allen Benutzern einen ausreichenden Zugang zu gewährleisten: Die Verbindungszeit kann kontrolliert werden, die Anzahl der Terminals pro Benutzer, die Bandbreitennutzung.

Sie können Ihre Bandbreite mithilfe eines Captive Portals regulieren und konfigurierbare Zeitbegrenzungen festlegen, wie lange jeder Benutzer mit Ihrem Netzwerk verbunden bleiben kann.

Marketing

In kommerzieller Hinsicht bieten Captive Portale eine ideale Gelegenheit für nahtloses Marketing, das es den Nutzern ermöglicht, sich zu einem entscheidenden Zeitpunkt während ihres Interneterlebnisses zu engagieren und ein leistungsstarkes Medium für eine Vielzahl von Geschäftsanforderungen darstellt. Um eine Umfrage auszufüllen, eine gesponserte Anzeige anzusehen oder aktuelle Aktionen hervorzuheben, können Sie ein Captive Portal nutzen.

Das bedeutet, dass der Anbieter dieses Dienstes Werbung an Personen anzeigen oder senden kann, die sich mit der Wi-Fi-Verbindung verbinden. Diese Art von Dienst wird häufig als "Social WiFi" bezeichnet, weil er Sie dazu auffordern kann, sich in ein Social-Media-Konto einzuloggen. Diese sozialen drahtlosen Internetportale sind in den letzten Jahren weit verbreitet gewesen, wobei mehrere Unternehmen Marketing anbieten, das sich auf die Sammlung von Wi-Fi-Daten konzentriert.

Wie funktioniert das Captive Portal in pfSense?

pfSense bietet ein Captive Portal an, um Clients, die Netzwerkzugang anfordern, zur Authentifizierung zu zwingen oder sie auf eine Klick-Seite weiterzuleiten. Diese Lösung wird allgemein in Hotspot-Netzwerken verwendet, aber sie wird auch häufig in Unternehmensnetzwerken eingesetzt, um eine zusätzliche Sicherheitsschicht für den Internet- oder drahtlosen Zugang bereitzustellen.

Das pfSense Captive Portal verfügt über die folgenden Funktionen.

-

Kategoriebasiertes Webfiltering: Durch die Kombination des Captive Portals und des Caching-Proxys können Sie die Kategoriefilterung für das Web nutzen und bestimmten Inhalt für Benutzer blockieren, sowie die Internetbandbreitennutzung reduzieren und die Reaktionszeiten durch Aktivierung des Caches verbessern.

-

Timeouts & Willkommen zurück: Verbindungen können nach einer festgelegten Zeit (Idle-Timeout) beendet und/oder nach einer festgelegten Anzahl von Minuten getrennt werden, selbst wenn der Benutzer noch aktiv ist. (hard timeout). Wenn ein Benutzer sich innerhalb der Leerlauf- und/oder harten Zeitüberschreitungen erneut verbindet, ist kein Login erforderlich, und die aktive Sitzung des Benutzers kann fortgesetzt werden.

-

Bandbreitenverwaltung: Die pfSense-Firewall verfügt über eine Traffic-Shaping-Funktion. Der integrierte Traffic Shaper kann verwendet werden, um Folgendes zu tun:- Protokollportnummern und/oder IP-Adressen kann Priorität eingeräumt werden.- Verteile die Bandbreite gleichmäßig.

-

Authentifizierung: Das pfSense Captive Portal bietet HTTPS-gesicherte Authentifizierung oder ein Splash-Portal mit URL-Weiterleitung zu einer bestimmten Seite. Um einen Benutzer in einer Zone zu authentifizieren, können die folgenden Quellen verwendet werden:

- Lokaler Benutzer-Manager

- Gutscheine / Tickets

- Radius

- LDAP [Microsoft Active Directory]

- Keine Authentifizierung (Splash Page Only)

-

Portal-Umgehung: Sie können die Whitelisting-Option verwenden, um bestimmten IP-Adressen oder MAC-Adressen das Umgehen des Portals zu ermöglichen.

-

Vorlagenverwaltung: Der einzigartige Template-Manager in pfSense macht das Erstellen Ihrer eigenen Anmeldeseite mühelos. Gleichzeitig bietet es zusätzliche Funktionen wie:

- Option zum Erstellen Ihres eigenen Pop-ups

- URL-Weiterleitung: Nach der Authentifizierung oder dem Klicken durch das Captive Portal können Benutzer zwangsweise auf die angegebene URL umgeleitet werden.

- Anpassung der Startseite

-

Zonenverwaltung: Verschiedene Zonen können auf jeder Schnittstelle konfiguriert werden, oder mehrere Schnittstellen können eine einzige Zonenkonfiguration teilen. Jede Zone kann ihr eigenes einzigartiges Captive Portal-Template verwenden oder eines mit einer anderen teilen.

-

Gutschein-Manager: Das Captive Portal von pfSense umfasst ein einfaches Gutscheinerstellungssystem, das Gutscheine in eine CSV-Datei exportiert, die mit Ihrer bevorzugten Anwendung verwendet werden kann. Der Export ermöglicht es Ihnen, Gutscheine zu drucken, indem Sie sie mit Ihrer LibreOffice- oder Microsoft Word-Vorlage kombinieren, was zu einem professionell aussehenden Handout führt, das Ihr Firmenlogo und Ihren Stil enthält.

Warum ein Captive Portal in pfSense benötigen?

Es wird immer beliebter, dass öffentliche und private Orte den Nutzern kostenlosen Internetzugang bieten, um Bequemlichkeit zu schaffen, Organisationen und Menschen zu verbinden und eine Vielzahl von Zielen zu erreichen. Jedoch müssen bestimmte Formalitäten beachtet werden, um eine Internetverbindung bereitzustellen. Kostenloser Internetzugang sollte in öffentlichen und privaten Räumen bereitgestellt werden, wobei eine Vielzahl von Sicherheitsstandards eingehalten werden muss, um die Nutzung durch schädliche Personen für illegale Aktivitäten zu minimieren. Captive Portal ist eine der häufigsten Sicherheitslösungen für dieses Problem.

Typische Anwendungen des Captive Portal auf pfSense sind unten aufgeführt.

-

Camping- und Hotel-Wi-Fi

-

Bringen Sie Ihr eigenes Gerät mit

-

Gastnetzwerk

-

WLAN-Internetzugang in öffentlichen Bereichen, wie zum Beispiel in Cafés.

Unternehmen bieten ihren Besuchern in der Regel Internetzugang und zeigen ihnen eine Landingpage mit einer Willkommensnachricht sowie einigen Richtlinien und Zugangsrichtlinien für das Netzwerk. Gleichzeitig ist es entscheidend sicherzustellen, dass Besucher nicht auf das private LAN zugreifen und die Internetbandbreite erschöpfen können.

Hotels und Wohnmobilparks verwenden typischerweise ein Captive Portal, um Gästen einen eingeschränkten Internetzugang zu ermöglichen. Gäste müssen sich mit einem Gutschein einloggen, der an der Rezeption gekauft oder kostenlos erhalten werden kann. pfSense unterstützt Gutscheine und kann sie schnell und unkompliziert generieren.

Hacker stehlen heute Informationen auf eine der einfachsten Arten, indem sie sich als legales drahtloses Netzwerk ausgeben. Wenn einer Ihrer Kunden sich in das gefälschte Netzwerk einloggt, hat der Hacker eine einfache Möglichkeit, ihre Informationen zu sammeln. Wenn Ihr Unternehmen ein Café oder ein Krankenhaus ist, das Ihren Kunden oder Patienten kostenloses WLAN im Wartebereich anbietet, sollte Ihr Netzwerk daher korrekt mit Ihren Endkunden identifiziert werden, damit sie sich nicht in eine potenzielle Fälschung einloggen. Das pfSense Captive Portal ist eine der besten Lösungen, um Ihre Kunden davor zu schützen, Opfer von Cyberkriminalität zu werden.