Wie installiert man die pfSense® Software auf Proxmox VE?

pfSense® Software ist eine Open-Source-Firewall-Distribution, die auf FreeBSD basiert. Neben der Funktion als leistungsstarke, flexible Firewall- und Routing-Plattform umfasst es DHCP-Server, DNS-Server, VPNs, Proxy, IPS/IDS usw. Darüber hinaus ist pfSense eine der unterstützten Plattformen von Zenarmor NGFW, die Anwendungsmanagement und Webfilterung bietet. Die pfSense-Software kann sowohl auf physischen als auch auf virtuellen Servern eingesetzt werden.

Proxmox VE ist eine effektive Open-Source-Virtualisierungsplattform für Unternehmen, die auf Debian Linux basiert. Mit der integrierten webbasierten Benutzeroberfläche können Sie VMs und Container, hochverfügbare Cluster und integrierte Disaster-Recovery-Lösungen einfach verwalten. In Bezug auf die Einfachheit bietet PVE einen erheblichen Vorteil gegenüber alternativen Virtualisierungssystemen. Selbst ungeübte Benutzer können die Software in wenigen Minuten installieren und einrichten. Wichtig ist, dass Linux-Kenntnisse unerlässlich sind, da es auf Debian basiert.

Die pfSense-Software funktioniert effizient auf einem Proxmox VE-Server, der eine KVM-basierte virtuelle Maschine hostet. In diesem pfSense® Software Installationsleitfaden auf Proxmox VE führen wir Sie durch eine einfache pfSense Software 2.6 Installation, damit Sie schnell einsatzbereit sind.

Sie können die pfSense-Software ganz einfach auf Ihrem Proxmox VE installieren, indem Sie die unten beschriebenen Schritte befolgen:

- Bestimmung der Hardware-Anforderungen von pfSense

- Herunterladen des pfSense-Software-Images auf Proxmox?

- Erstellen einer virtuellen Maschine auf Proxmox VE

- Konfiguration des Netzwerks der OPNsense-VM auf Proxmox VE einstellen

- Erstellen eines Linux-Bridge

- Hinzufügen von Netzwerkgeräten zur pfSense-VM auf Proxmox

- Installation der pfSense-Software

- Zuweisungen von Netzwerkgeräten für die pfSense-Firewall

- IP-Adresseneinstellungen für die pfSense-Firewall

- Aktualisierung der pfSense-Firewall über die CLI

- Zugriff auf die pfSense-Web-GUI

- Erstkonfiguration der pfSense-Firewall

pfSense Hardware-Anforderungen

Die pfSense® Software-Distribution ist mit der überwiegenden Mehrheit der von FreeBSD unterstützten Geräte kompatibel.

Aktuelle Versionen von pfSense sind mit 64-Bit (amd64, x86-64) Architekturen und ARM-basierten Netgate-Firewalls kompatibel.

Nicht unterstützt werden andere Hardwarearchitekturen wie Raspberry Pi, andere Non-Netgate ARM-Geräte, MIPS, PowerPC, SPARC usw.

Wie bestimmt man die Hardware-Kompatibilität?

Die FreeBSD Hardware Notes für die FreeBSD-Version, die in einem bestimmten Build der pfSense-Software verwendet wird, sind die beste Referenz, um die Gerätekompatibilität für selbst gebaute Systeme festzustellen. Die Version 2.6.0-RELEASE der pfSense-Software basiert auf 12.3-STABLE@ef1e43f92c6. Der Hardware-Bereich der FreeBSD-FAQ ist eine zusätzliche Ressource.

Netzwerkadapter

FreeBSD unterstützt eine Reihe von kabelgebundenen Ethernet-Netzwerkkarten (NICs), wodurch sie mit der pfSense-Software kompatibel sind. Doch nicht alle NICs sind gleich. Die Qualität der Hardware kann je nach Hersteller erheblich variieren.

Die empfohlene Strategie ist die Verwendung von Intel-Netzwerk-Interface-Controllern, da die FreeBSD-Treiber sie gut unterstützen und sie gut funktionieren.

Einige der anderen von FreeBSD unterstützten PCIe/PCI-Karten funktionieren gut, während andere instabil sein oder schlecht abschneiden können. In bestimmten Fällen unterstützt FreeBSD eine bestimmte Netzwerkkarte, obwohl einige Chipset-Implementierungen von minderer Qualität sind oder unzureichende Treiberunterstützung bieten. Im Zweifelsfall konsultieren Sie das Netgate-Forum für die Erfahrungen anderer Benutzer desselben oder vergleichbaren Geräts.

Wenn eine Firewall die Verwendung von VLANs verlangt, sollten Sie Adapter mit Hardwarefähigkeiten zur VLAN-Verarbeitung in Betracht ziehen.

Aufgrund ihrer Instabilität und schlechten Leistung sollten USB-Netzwerkadapter jeglicher Marke oder Modell nicht verwendet werden.

Was sind die minimalen Hardwareanforderungen?

Die minimalen Hardwareanforderungen für pfSense® Software auf Hardware sind wie folgt:

-

64-Bit amd64 (x86-64) kompatible CPU

-

8 GB oder größere Festplatte (SSD, HDD, etc)

-

1GB oder mehr RAM

-

Eine oder mehrere kompatible Netzwerkkarten

-

Bootfähiger USB-Stick oder optisches Laufwerk mit hoher Kapazität (DVD oder BD) für die Erstinstallation

Wie lade ich das pfSense-Software-Image auf Proxmox herunter?

Sie können das pfSense-Software-Image auf Ihrem Proxmox VE herunterladen, indem Sie die folgenden Schritte ausführen:

-

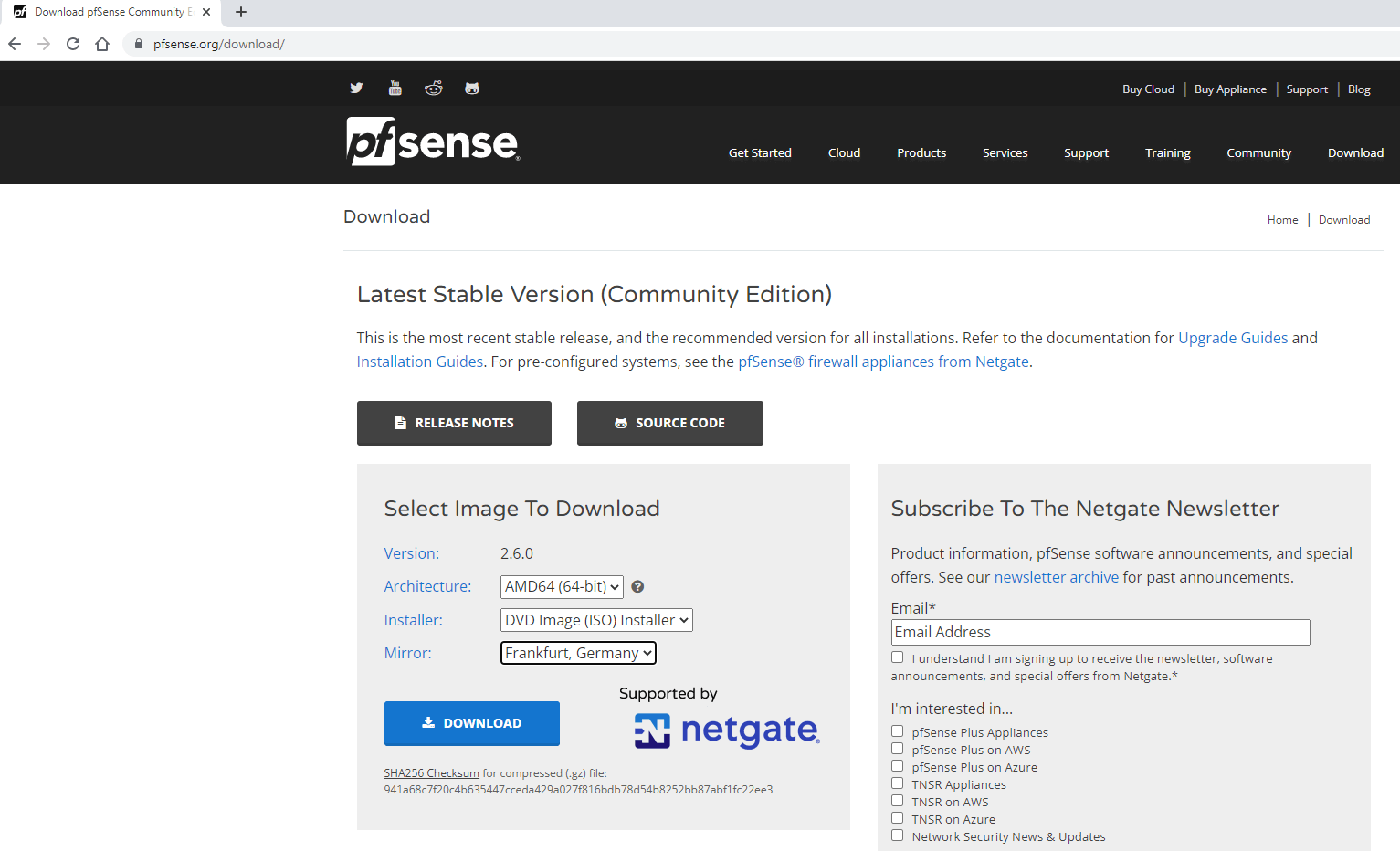

Gehen Sie über Ihren Browser zur offiziellen pfSense-Software-Download-Seite (

https://www.pfsense.org/download/). -

Wählen Sie

AMD64(64-Bit)im Dropdown-Menü Architecture aus. -

Wählen Sie

DVD-Image (ISO)-Installerim Dropdown-Menü Installer aus. -

Wählen Sie die nächstgelegene Spiegel-Website aus, wie zum Beispiel

Austin, TX USA. -

Klicken Sie mit der rechten Maustaste auf die Download-Schaltfläche.

-

Klicken Sie auf die Copy link address.

Abbildung 1. Auswahl des pfSense-Images zum Herunterladen

-

Verbinden Sie sich über SSH als

rootmit Ihrem Proxmox VE. -

Ändern Sie das Arbeitsverzeichnis, indem Sie den folgenden Befehl ausführen:

cd /var/lib/vz/template/iso -

Führen Sie den nächsten Befehl aus, um das Bild mit der ISO-Image-Adresse herunterzuladen, die Sie in Schritt 6 kopiert haben.

wget https://frafiles.netgate.com/mirror/downloads/pfSense-CE-2.6.0-RELEASE-amd64.iso.gz--2023-02-23 11:24:39-- https://frafiles.netgate.com/mirror/downloads/pfSense-CE-2.6.0-RELEASE-amd64.iso.gz

Resolving frafiles.netgate.com (frafiles.netgate.com)... 206.81.29.184, 2a03:b0c0:3:d0::842:c001

Connecting to frafiles.netgate.com (frafiles.netgate.com)|206.81.29.184|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: 437073513 (417M) [application/octet-stream]

Saving to: pfSense-CE-2.6.0-RELEASE-amd64.iso.gz

pfSense-CE-2.6.0-RELEASE-amd64.iso.gz 100%[========================================================================================================================================>] 416.83M 2.81MB/s in 2m 25s

2023-02-23 11:27:05 (2.88 MB/s) - pfSense-CE-2.6.0-RELEASE-amd64.iso.gz saved [437073513/437073513] -

Nachdem Sie die komprimierte Bilddatei erfolgreich heruntergeladen haben, führen Sie den nächsten Befehl zur Dekompression aus:

gunzip pfSense-CE-2.6.0-RELEASE-amd64.iso.gz

Jetzt können Sie die pfSense-virtuelle Maschine über die Web-Oberfläche auf Ihrem Proxmox installieren.

Erstellen einer virtuellen Maschine auf Proxmox VE

Nachdem wir das pfSense-ISO-Image auf den Proxmox VE heruntergeladen haben, werden wir eine virtuelle Maschine für unsere pfSense-Firewall erstellen. Um eine virtuelle Maschine auf Proxmox zu erstellen, sollten Sie die folgenden Schritte befolgen.

-

Klicken Sie auf die blaue Schaltfläche

Create VMin der oberen rechten Ecke der Proxmox VE-Weboberfläche. -

Geben Sie einen Namen für Ihre virtuelle Maschine ein, wie zum Beispiel

pfSenseFW. Dann klicken Sie aufNext.Abbildung 2. Benennung der pfSense-VM auf Proxmox

-

Wählen Sie das pfSense-ISO-Image unter dem Tab

OSaus und klicken Sie dann aufNext.Abbildung 3. Auswahl der pfSense-ISO zur Installation auf Proxmox VE als Betriebssystem

-

Sie können die Standardeinstellungen auf der Registerkarte

Systemakzeptieren, indem Sie aufNextklicken.Abbildung 4. Systemeinstellungen der pfSense-VM auf Proxmox

-

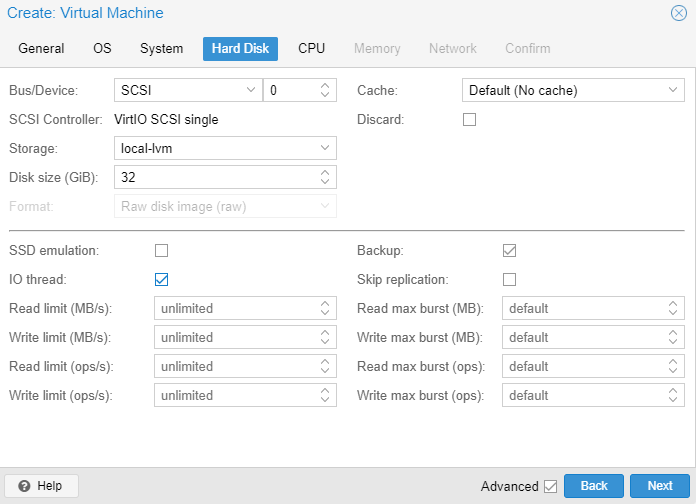

Stellen Sie die Größe der

Hard Disknach Ihren Wünschen ein. Wir empfehlen, denIO threadzu aktivieren, der die IO-Leistung verbessern sollte, indem er der Festplatte seinen Datacenter-Arbeits-Thread zuweist.

Abbildung 5. Festlegen der Festplattengröße auf 32 GB für pfSense auf Proxmox VE

-

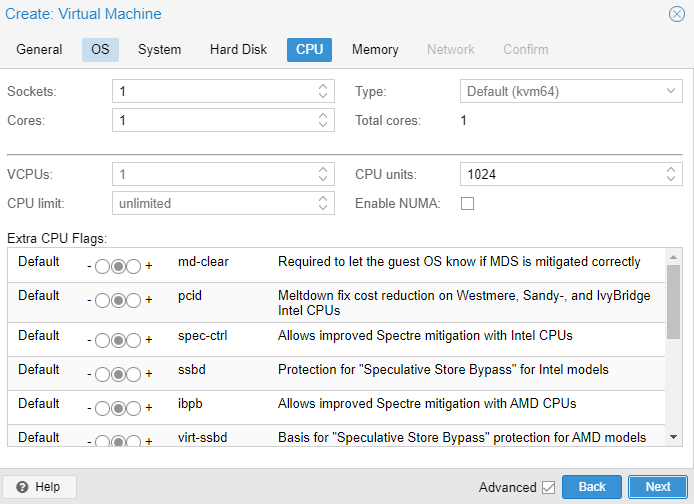

Stellen Sie die

CPU-Konfiguration nach Ihren Wünschen ein.

Abbildung 6. CPU-Einstellungen für die pfSense-Firewall auf Proxmox VE

-

Stellen Sie die

Memory-Größe nach Ihren Wünschen ein.Abbildung 7. Einstellung der Speicherkapazität auf 8 GB für die pfSense-Firewall auf Proxmox

-

Setzen Sie

Multiqueue to 8, was dem BSD-Kernel ermöglichen wird, den optimalen Wert mit Proxmox VE in der Netzwerkkonfiguration auszuhandeln. Wir werden diese Konfiguration für unsere Topologie später ausführlich behandeln.Abbildung 8. Netzwerkkonfiguration der pfSense-VM auf Proxmox VE

-

Bestätigen Sie die Konfiguration der pfSense-virtuellen Maschine, indem Sie auf die Schaltfläche

Finishklicken.Abbildung 9. Bestätigung der pfSense-VM-Konfiguration

Konfiguration des Netzwerks der pfSense-VM auf Proxmox VE

In diesem Tutorial werden wir zwei physische NICs für unsere pfSense-Firewall konfigurieren. Diese NICs werden für die folgenden Zwecke verwendet und konfiguriert.

-

WAN-Verbindung: Internetverbindung/Untrusted zone.

-

LAN-Verbindung: Clients und Server werden in dieser vertrauenswürdigen Zone platziert.

Erstellen eines Linux-Bridge

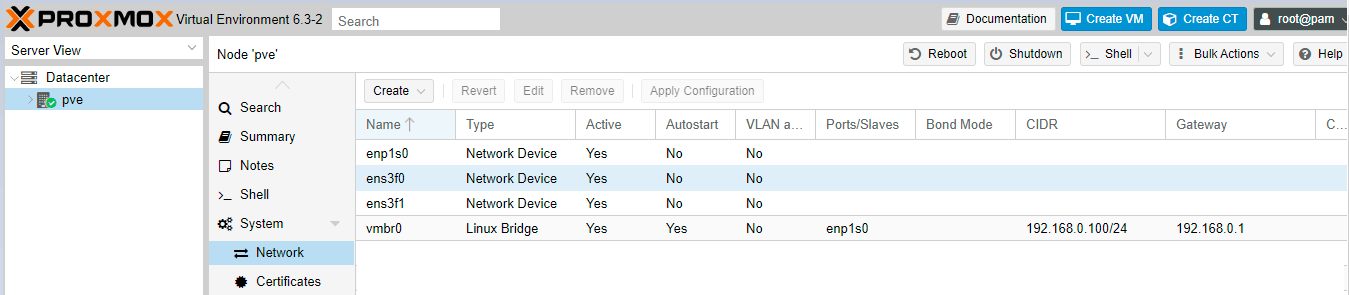

Um 2 Netzwerkinterfaces für die pfSense-VM definieren zu können, müssen wir zunächst Linux-Brückengeräte auf dem Proxmox-Gerät erstellen.

Um eine Network Bridge zu erstellen, folgen Sie den nächsten Schritten.

-

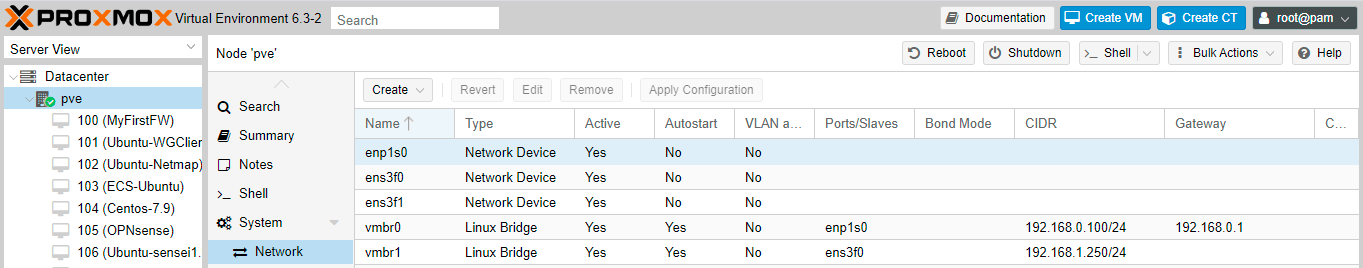

Navigieren Sie zu

Data center->pve->Network.

Abbildung 10. Anzeigen der Netzwerkgeräte von Proxmox VE

-

Klicken Sie auf die Schaltfläche „Erstellen“. Dies öffnet das Konfigurationsfenster für

Linux Bridge. -

Sie können den Namen als Standard belassen, wie zum Beispiel

vmbr1. Geben Sie dieIPv4/CIDR-Adresse und dieBridge portsein. (Network device name seen on the Network configuration window, such as ens3f0). Dann klicken Sie auf die SchaltflächeCreate.Abbildung 11. Erstellen einer Linux-Brücke auf dem Proxmox VE

-

Klicken Sie auf die Schaltfläche

Konfiguration anwendenoderNeustart, um das Proxmox-Gerät neu zu starten und die neuen Linux-Bridges zu verwenden.Jetzt haben Sie zwei Linux-Bridges, wie in der untenstehenden Abbildung zu sehen.

Abbildung 12. Anzeigen der Netzwerkgeräte von Proxmox VE

Hinzufügen von Netzwerkgeräten zur pfSense-VM auf Proxmox

Es ist Zeit, ein Netzwerkgerät hinzuzufügen, das für LAN-Verbindungen verwendet wird.

Um eine neue Netzwerkschnittstelle zur pfSense-VM auf Proxmox hinzuzufügen, können Sie diese Schritte befolgen.

-

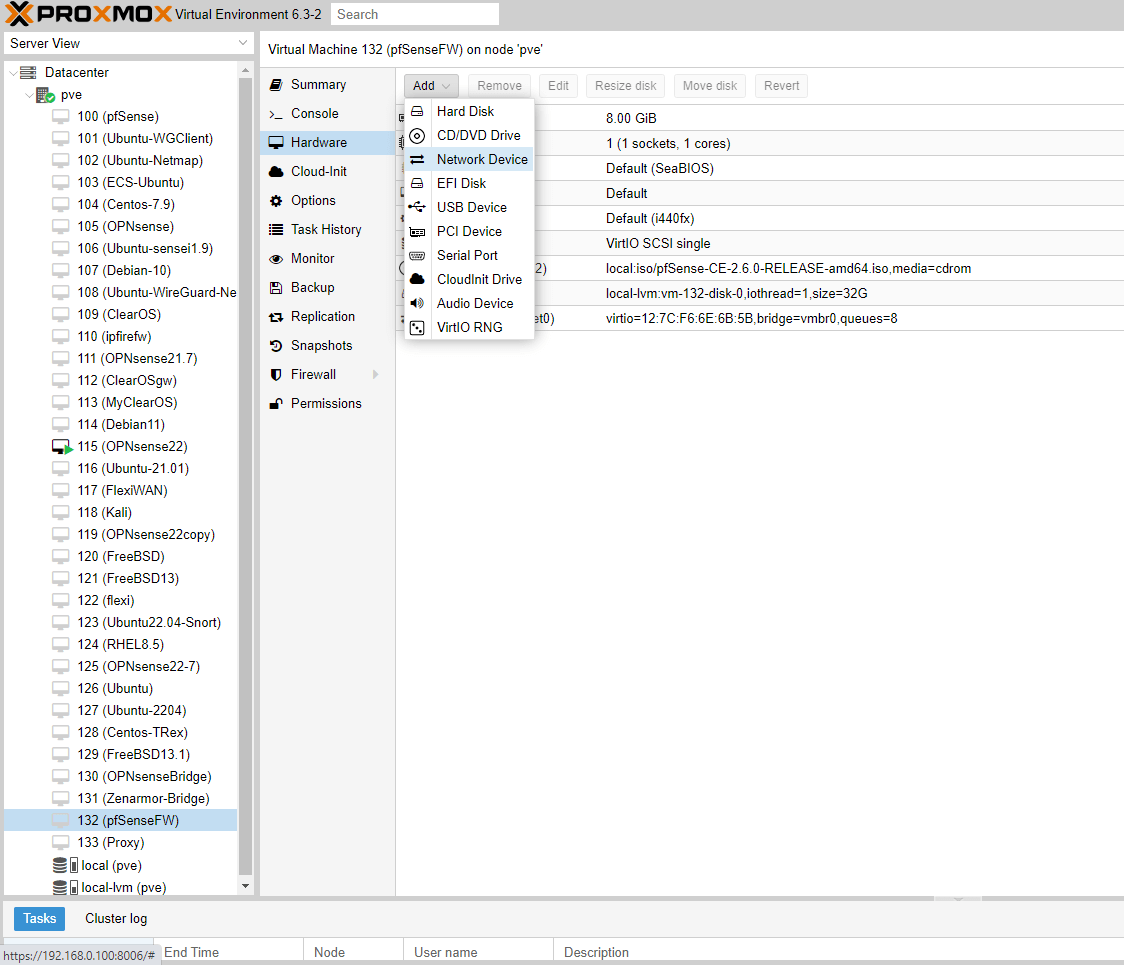

Navigieren Sie zu

Data center->pve->pfSenseFW->Hardware->Add. -

Klicken Sie auf

Network Device.

Abbildung 13. Hinzufügen einer NIC zur pfSense-VM auf Proxmox VE

-

Wählen Sie den

Linux Bridge, wie zum Beispiel vmbr1. -

Wählen Sie

ModelalsVirtlO(paravirtualisiert). -

Deaktivieren Sie die Option

Firewall. -

Setzen Sie

Multiqueueauf8.Abbildung 14. Zusätzliche NIC für pfSense-VM auf Proxmox VE einrichten

-

Klicken Sie auf die Schaltfläche

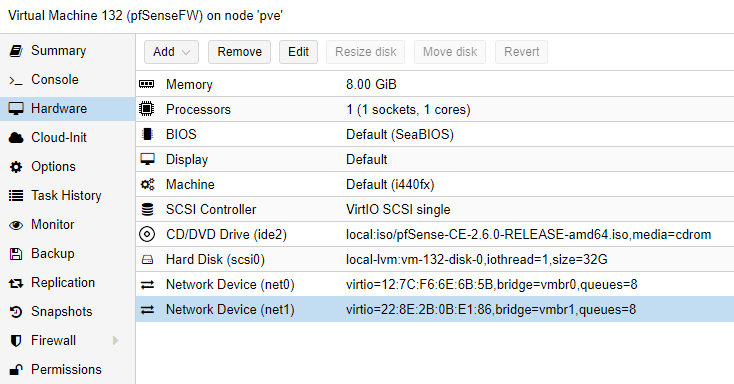

Add.Nachdem Sie die Netzwerkkonfiguration der pfSense-VM auf Proxmox abgeschlossen haben, sollten Sie die Hardwarekonfiguration der pfSense-VM ähnlich der folgenden Abbildung sehen.

Abbildung 15. Hardwarekonfiguration der pfSense-VM auf Proxmox VE

Jetzt hat Ihre pfSense-Firewall 2 verschiedene physische Schnittstellen, die bereit sind, sich mit verschiedenen Netzwerken, Internet und LAN, zu verbinden.

Es wird empfohlen, die MAC-Adresse der von der pfSense-VM verwendeten Netzwerkgeräte zu notieren. Sie benötigen sie, um die Netzwerkeinstellungen der Firewall nach der Installation der pfSense-Software abzuschließen.

Ein YouTube-Video, das zeigt, wie man eine pfSense-Software auf Proxmox VE erstellt, ist unten angegeben:

Installation der pfSense-Software

Um die Installation von pfSense in Ihrer Proxmox-virtuellen Umgebung zu starten, sollten Sie zuerst die pfSense-virtuelle Maschine starten. Um die virtuelle Maschine zu starten und die pfSense-Software zu installieren, können Sie die folgenden Schritte ausführen:

-

Klicken Sie auf die virtuelle Maschine

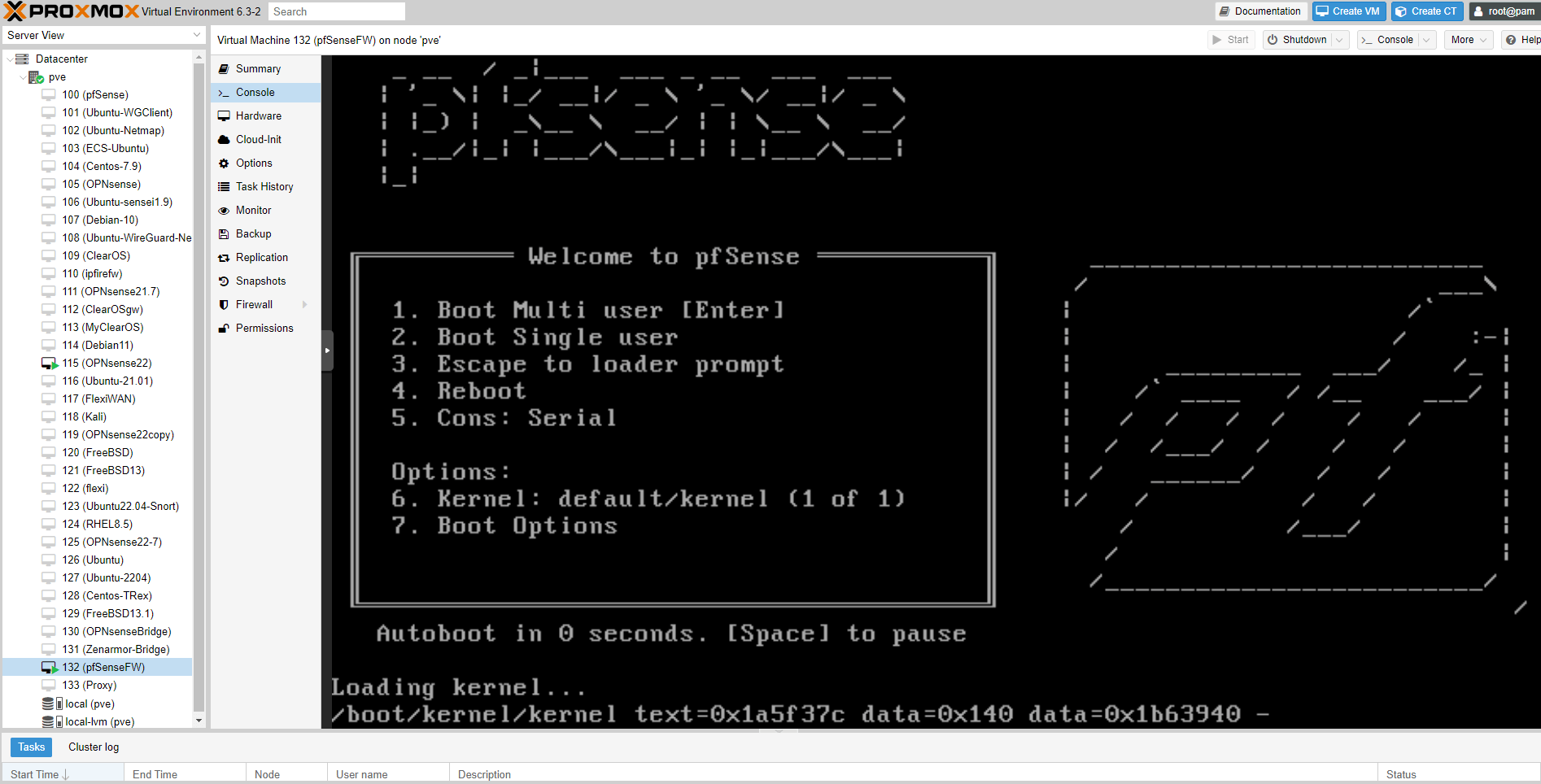

pfSenseFWin der Knotentabelle. -

Klicken Sie auf die Schaltfläche

Start. -

Klicken Sie auf die

Console, um die virtuelle Maschine von der Proxmox-Konsole aus zu verbinden und die Installation von pfSense fortzusetzen. Während das System bootet, drücken Sie keine Taste und warten Sie auf die Eingabeaufforderung.

Abbildung 16. Verbindung zur pfSense-VM-Konsole auf Proxmox VE

-

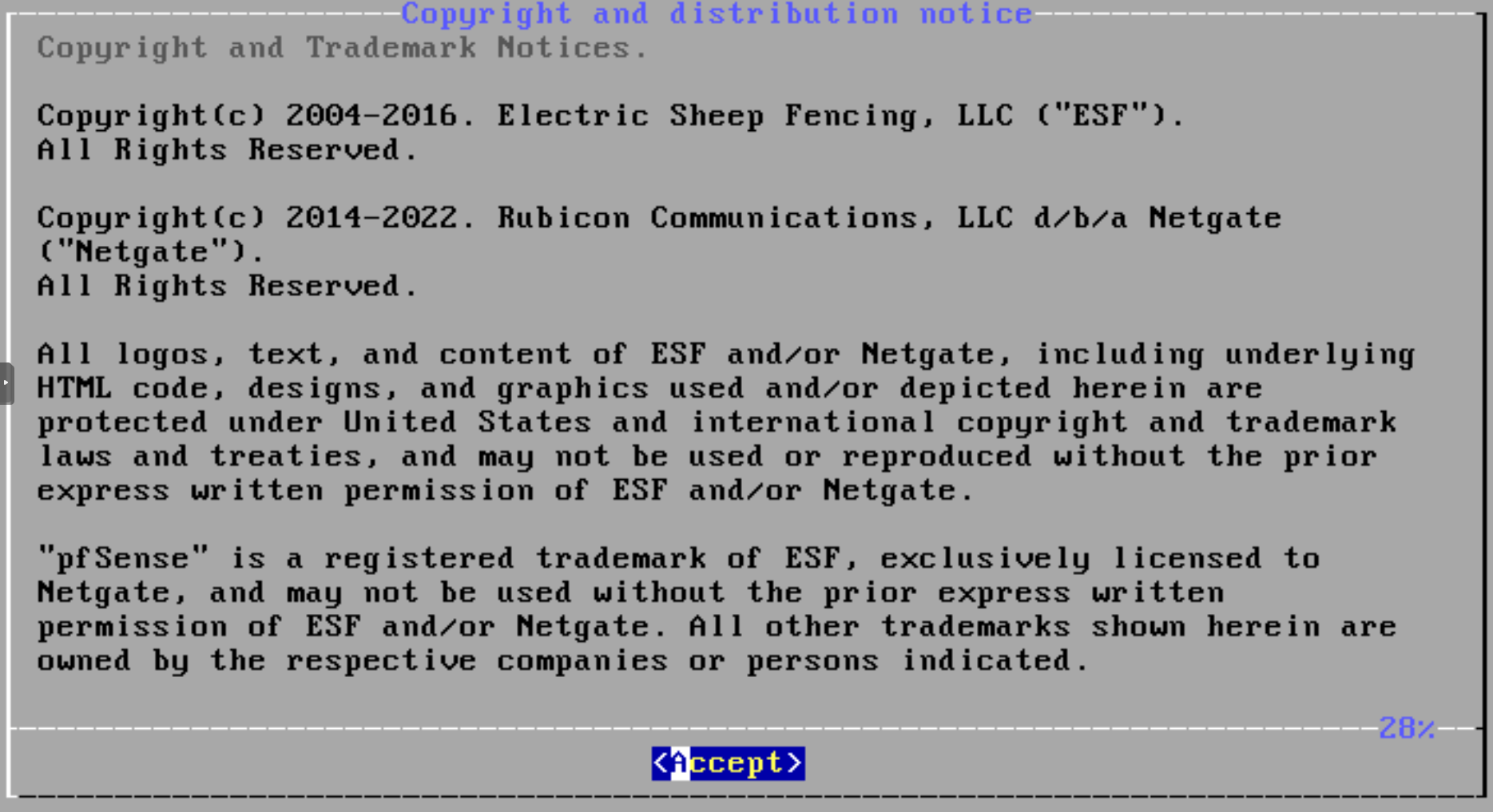

Drücken Sie

Accept, um die Urheberrechts- und Verbreitungsmitteilung zu akzeptieren.

Abbildung 17. Akzeptieren der Urheberrechts- und Vertriebsmitteilung

-

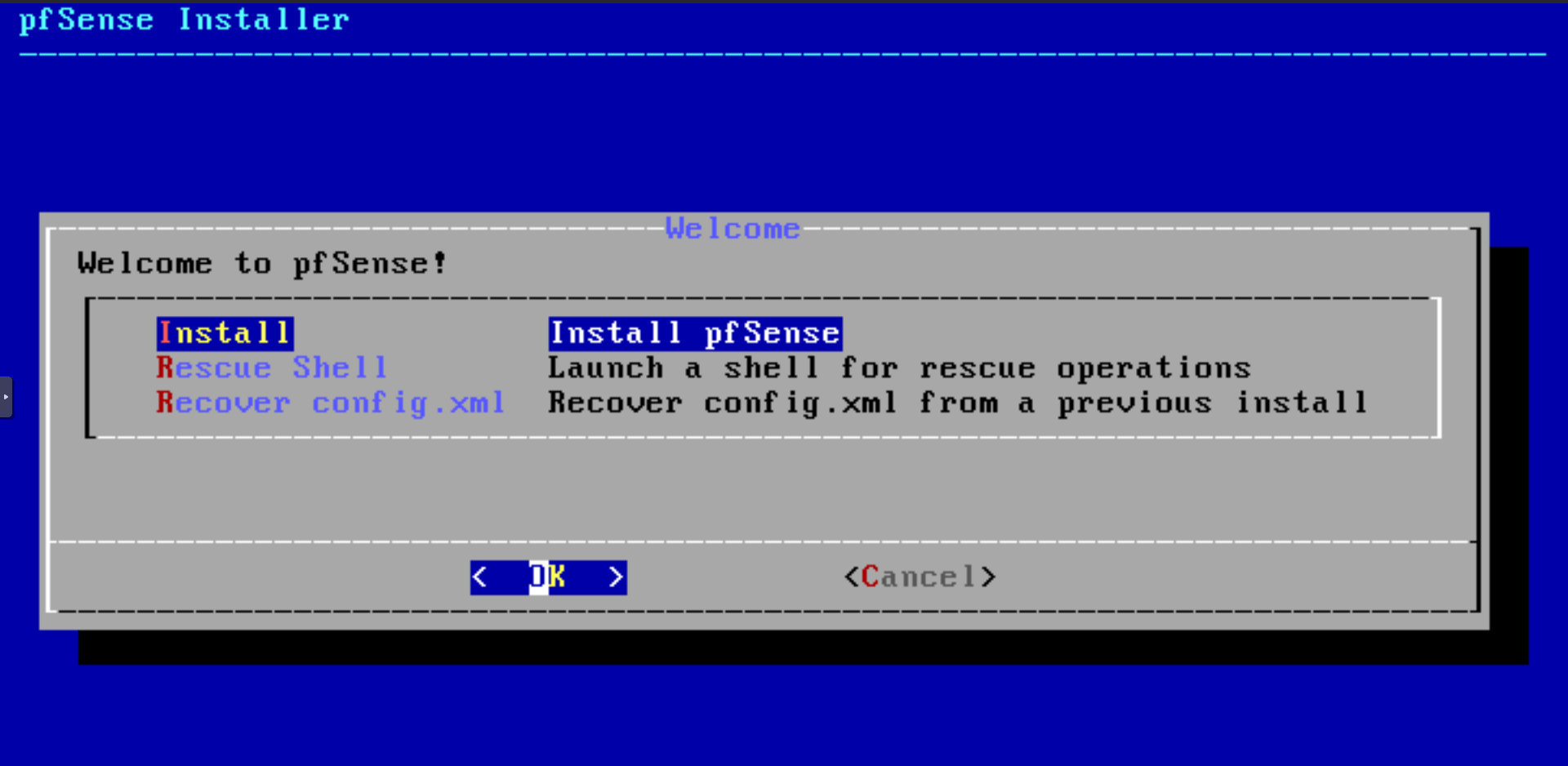

Wählen Sie

Install, um die Installation der pfSense-Software zu starten.

Abbildung 18. pfSense-Softwareinstallation Willkommensmenü

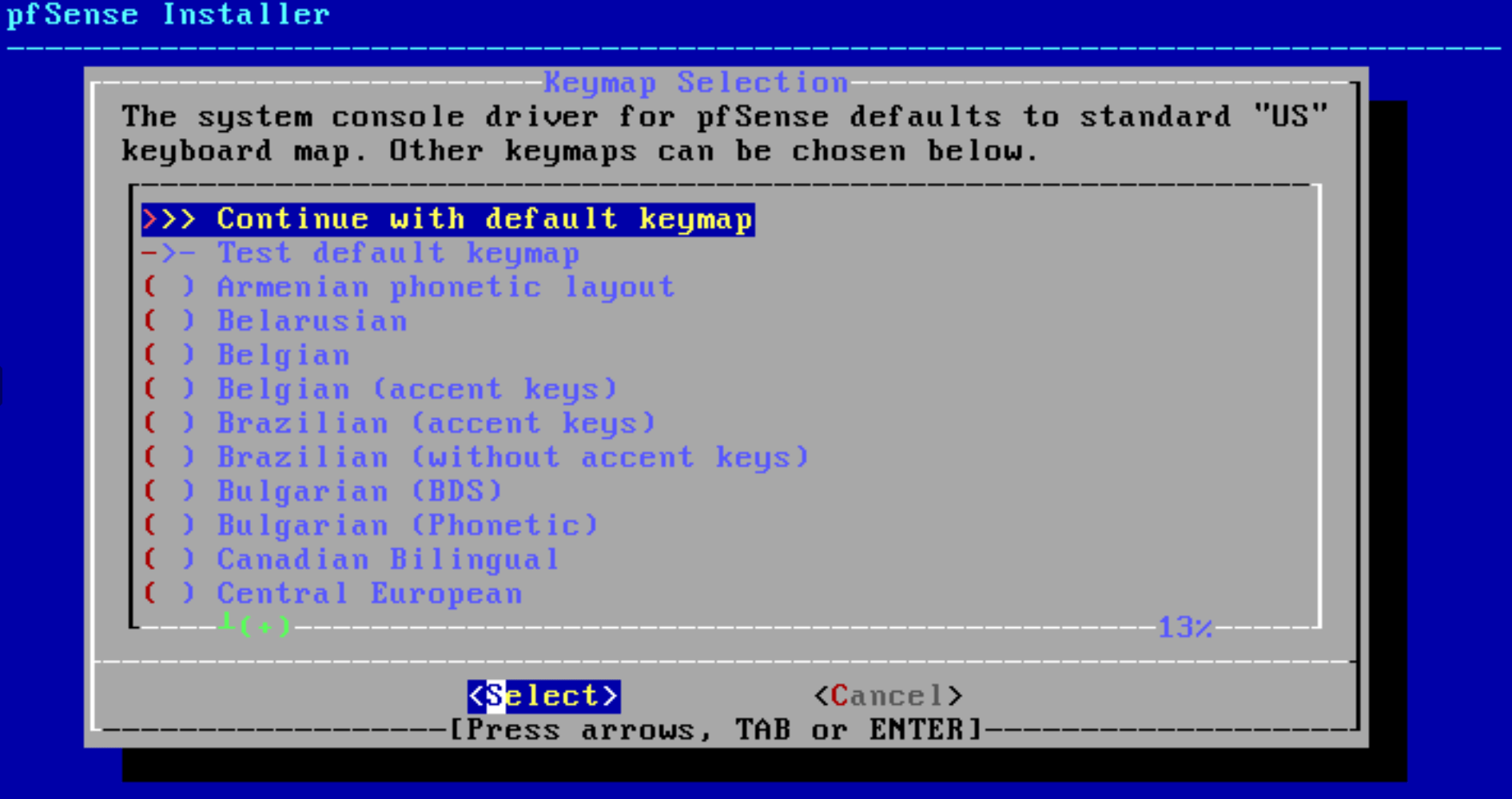

-

Wählen Sie ein Tastaturlayout aus oder fahren Sie mit den Standardeinstellungen des Tastaturlayouts fort.

Abbildung 19. pfSense-Softwareinstallation Tastaturlayout-Auswahlmenü

-

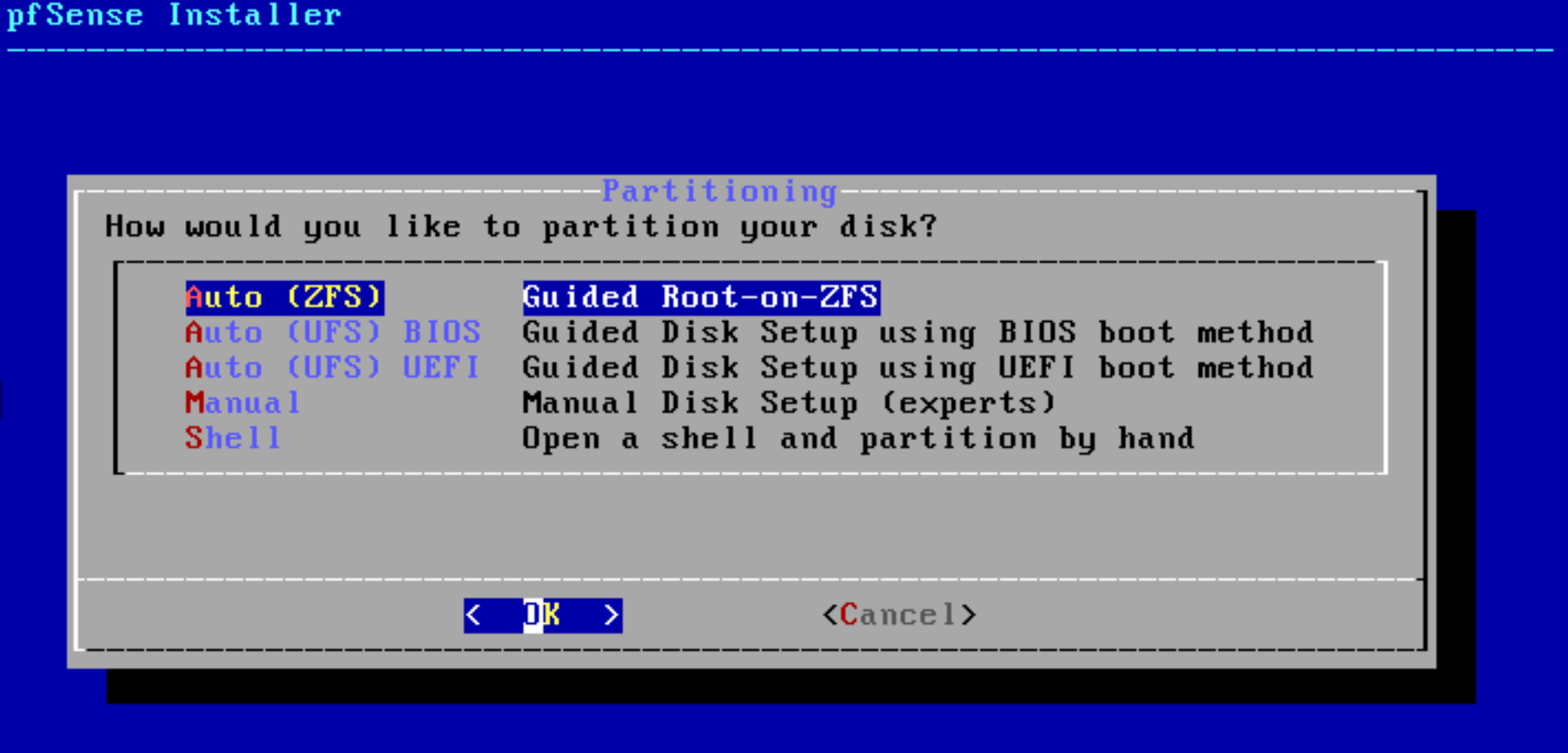

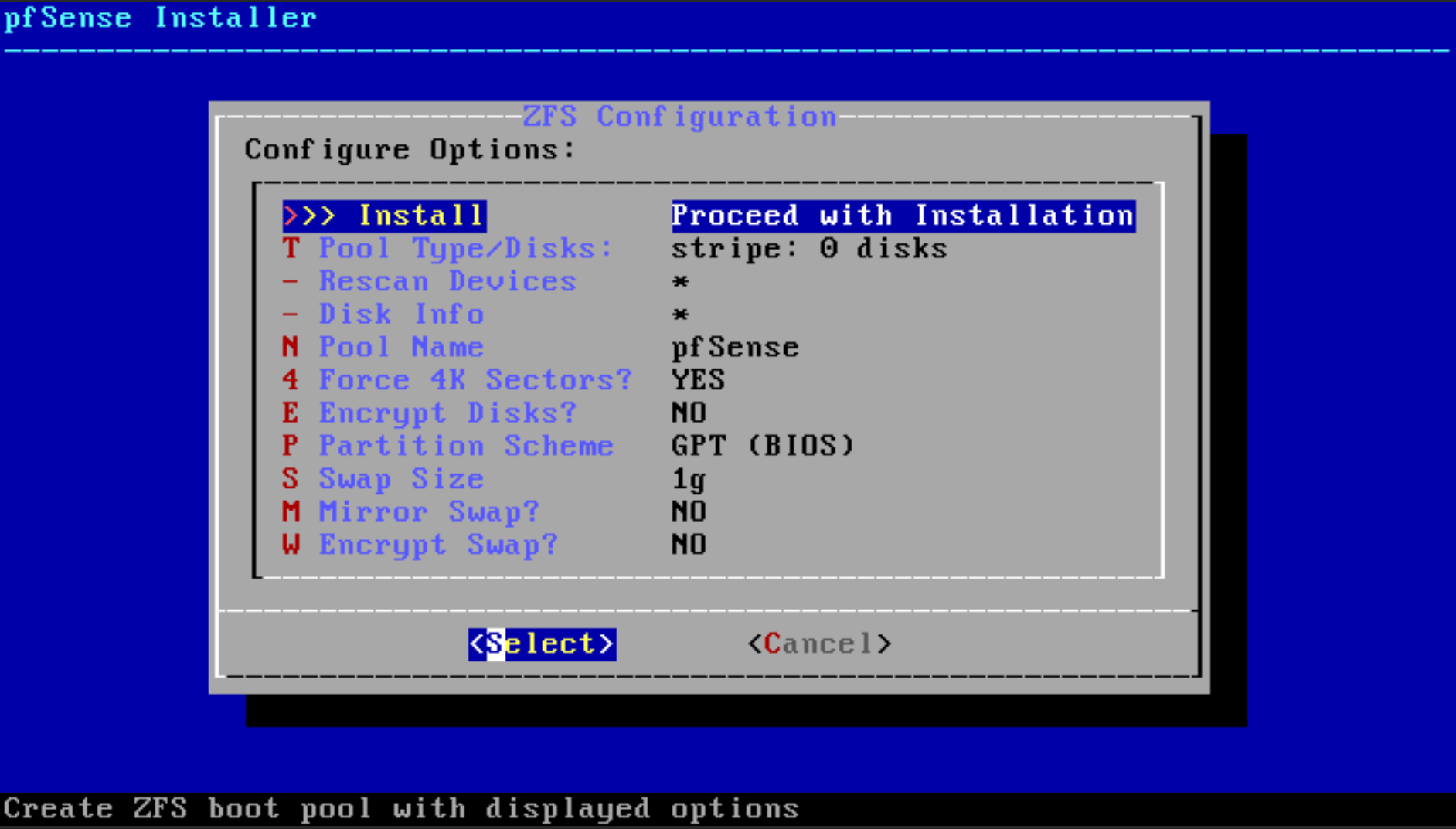

Wählen Sie im Partitionierungsmenü

Auto (ZFS) Guided Root-on-ZFSund drücken Sie dannOK.

Abbildung 20. Partitionierungsmenü der pfSense-Softwareinstallation

-

Wählen Sie

Install, indem Sie die Standard-ZFS-Einstellungen akzeptieren, um mit der Installation fortzufahren.

Abbildung 21. pfSense-Softwareinstallation ZFS-Konfigurationsmenü

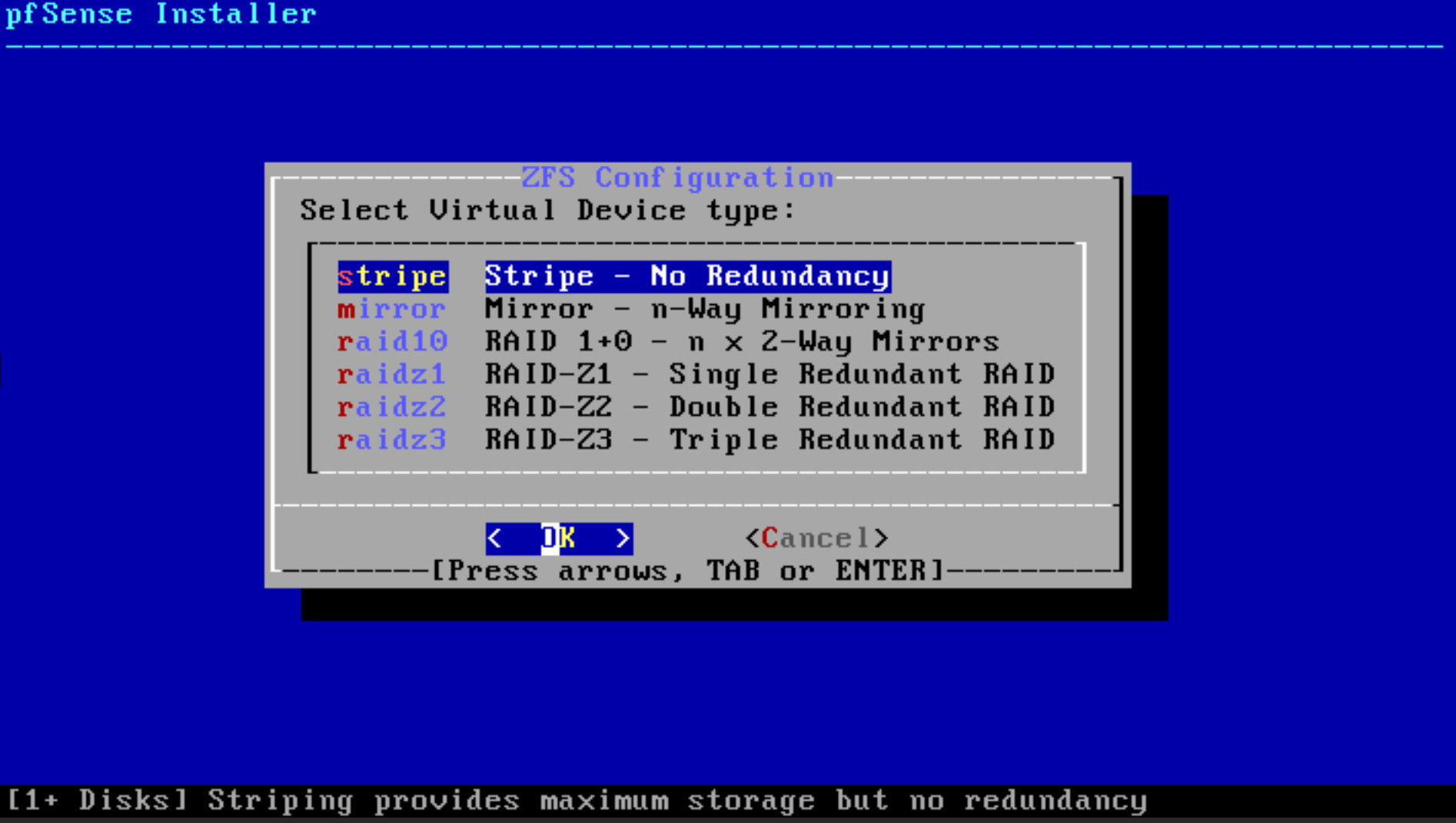

-

Sie können die Option

stripe - no redundancyals Virtuellen Gerätetyp in der ZFS-Konfiguration auswählen und dann aufOKdrücken. Wenn Sie Redundanz verwenden müssen, können Sie je nach Ihren Bedürfnissen andere Optionen auswählen.

Abbildung 22. pfSense-Softwareinstallation Menü für virtuellen Gerätetyp

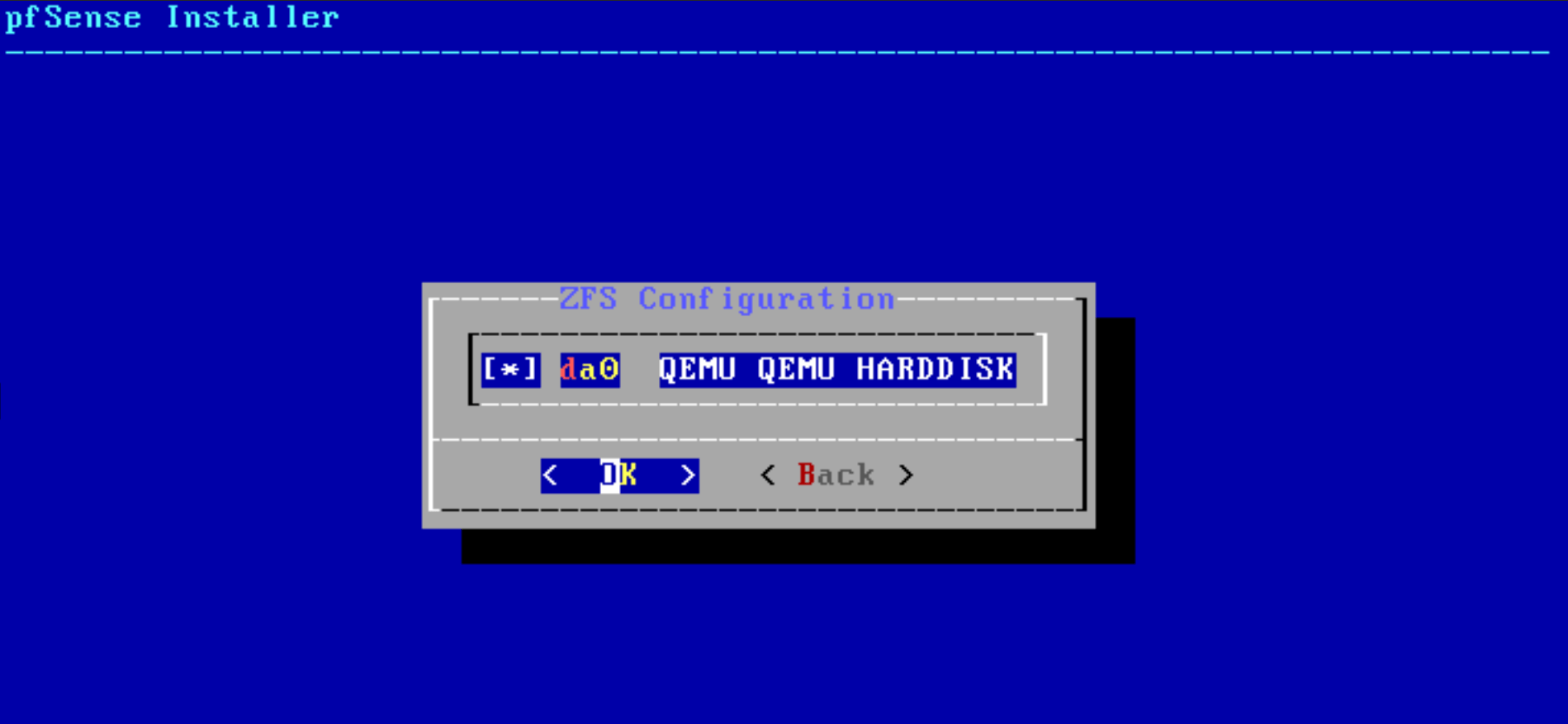

-

Drücken Sie die Leertaste, um die Festplatte auszuwählen, und klicken Sie auf

OK.

Abbildung 23. pfSense-Softwareinstallationsmenü zur Auswahl der Festplatte

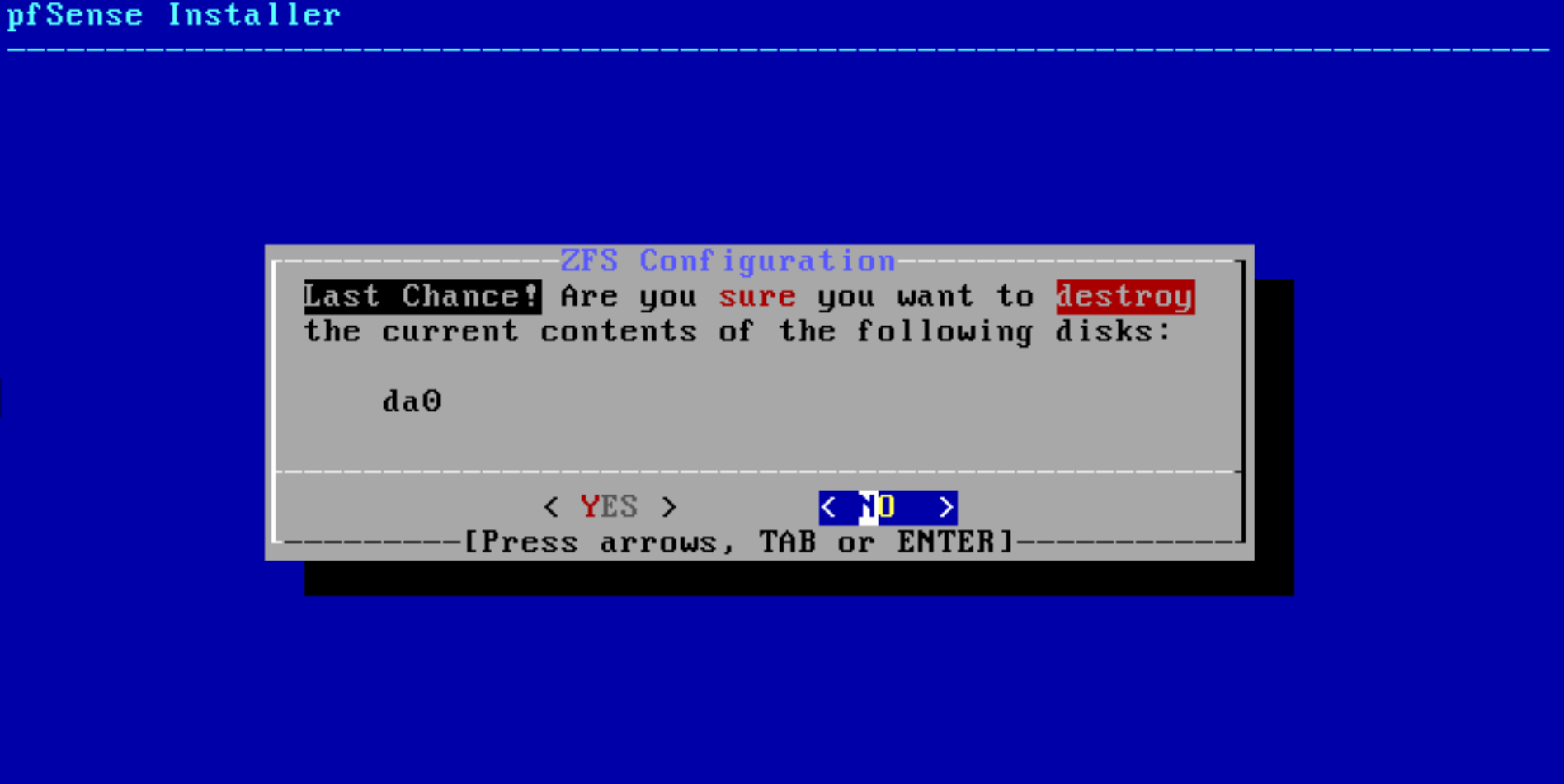

-

Drücken Sie

y, um die Zerstörung der Festplatte zu bestätigen und mit der Installation fortzufahren. Ihr pfSense-Betriebssystem wird jetzt installiert.

Abbildung 24. Bestätigung der Festplattensperrung für die pfSense-Installation

-

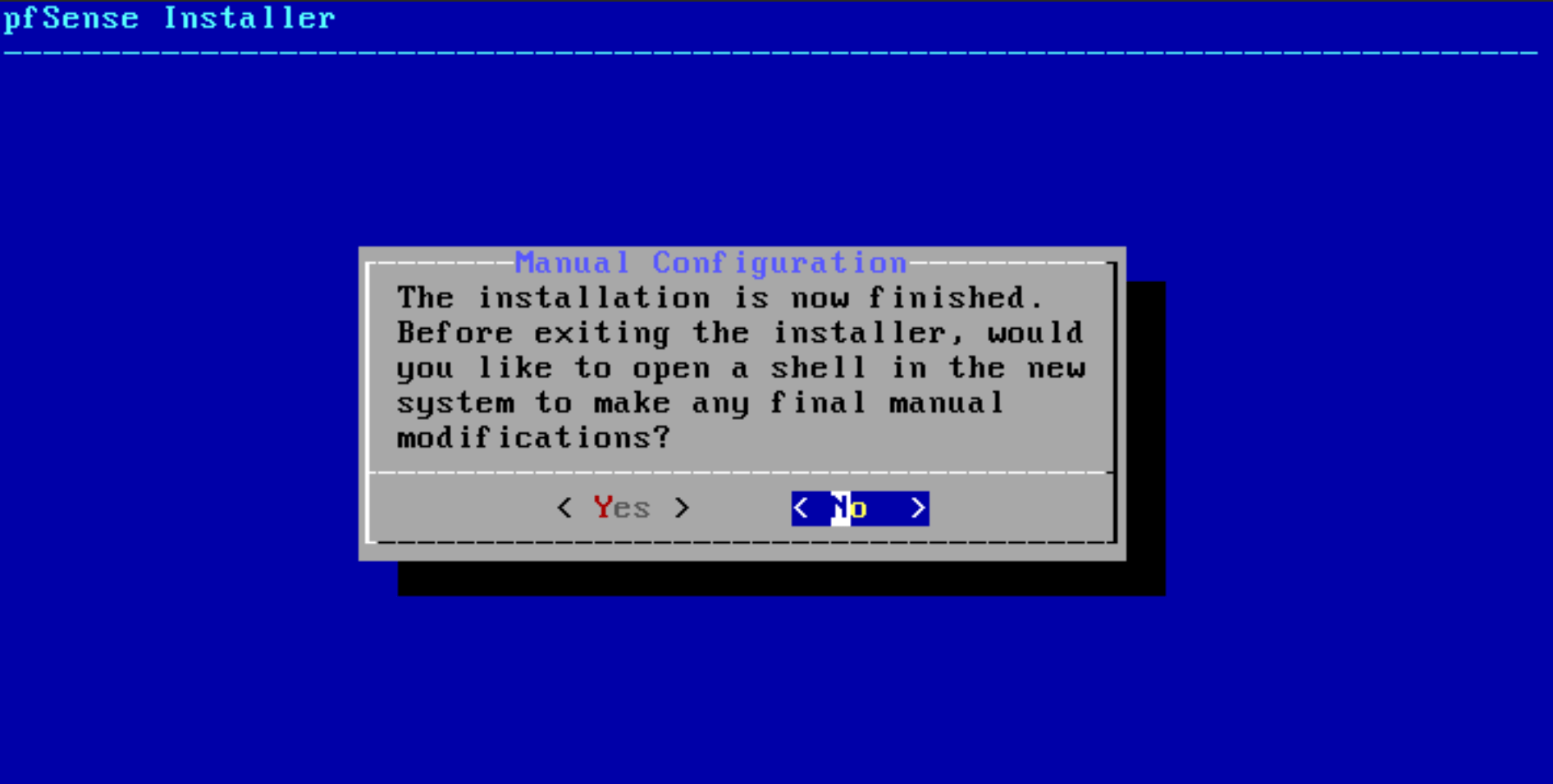

Wählen Sie

Noim manuellen Konfigurationsmenü.

Abbildung 25. pfSense-Installation Menü für manuelle Konfiguration

-

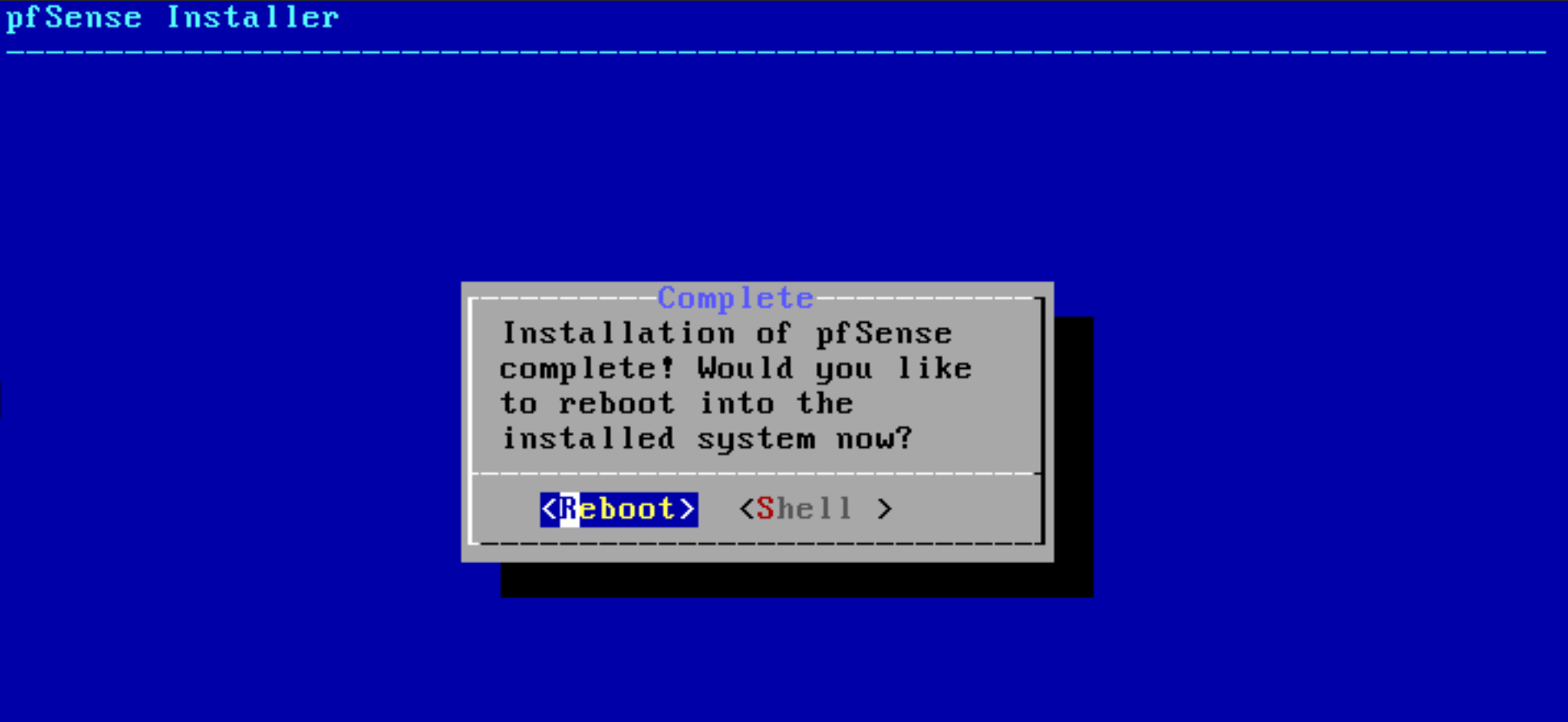

Ihre pfSense-Softwareinstallation ist abgeschlossen. Drücken Sie

Reboot.

Abbildung 26. Neustart des pfSense-Knotens

Netzwerkgeräte-Zuweisungen für pfSense-Firewall

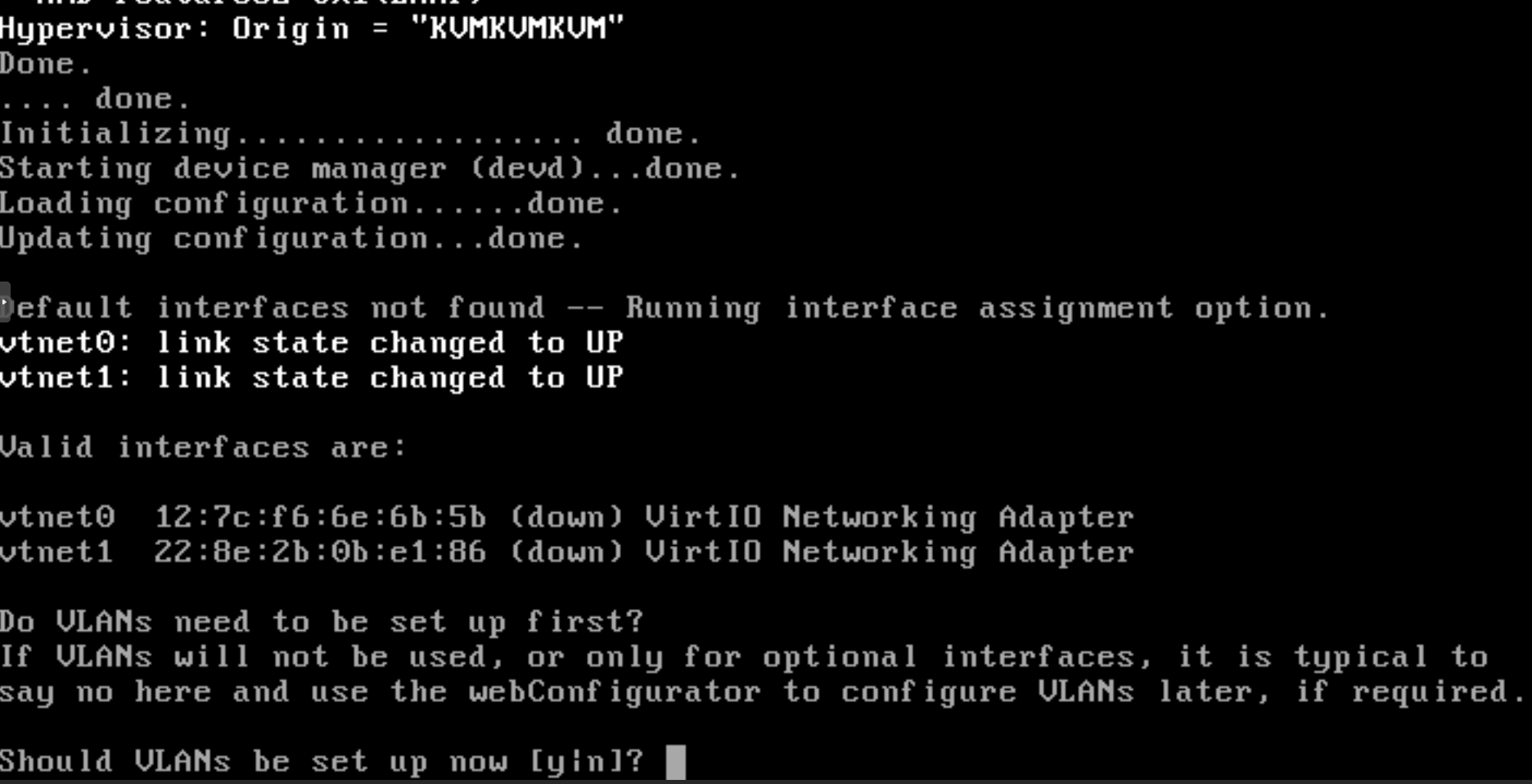

Standardmäßig wird das System mit 2 Schnittstellen, LAN und WAN, konfiguriert. Der erste gefundene Netzwerkport wird als LAN konfiguriert und der zweite als WAN. Allerdings könnte pfSense die Netzwerkkarten nicht korrekt den richtigen Netzwerken zuweisen. Dann müssen Sie die Netzwerkgeräte manuell den richtigen Netzwerken zuweisen.

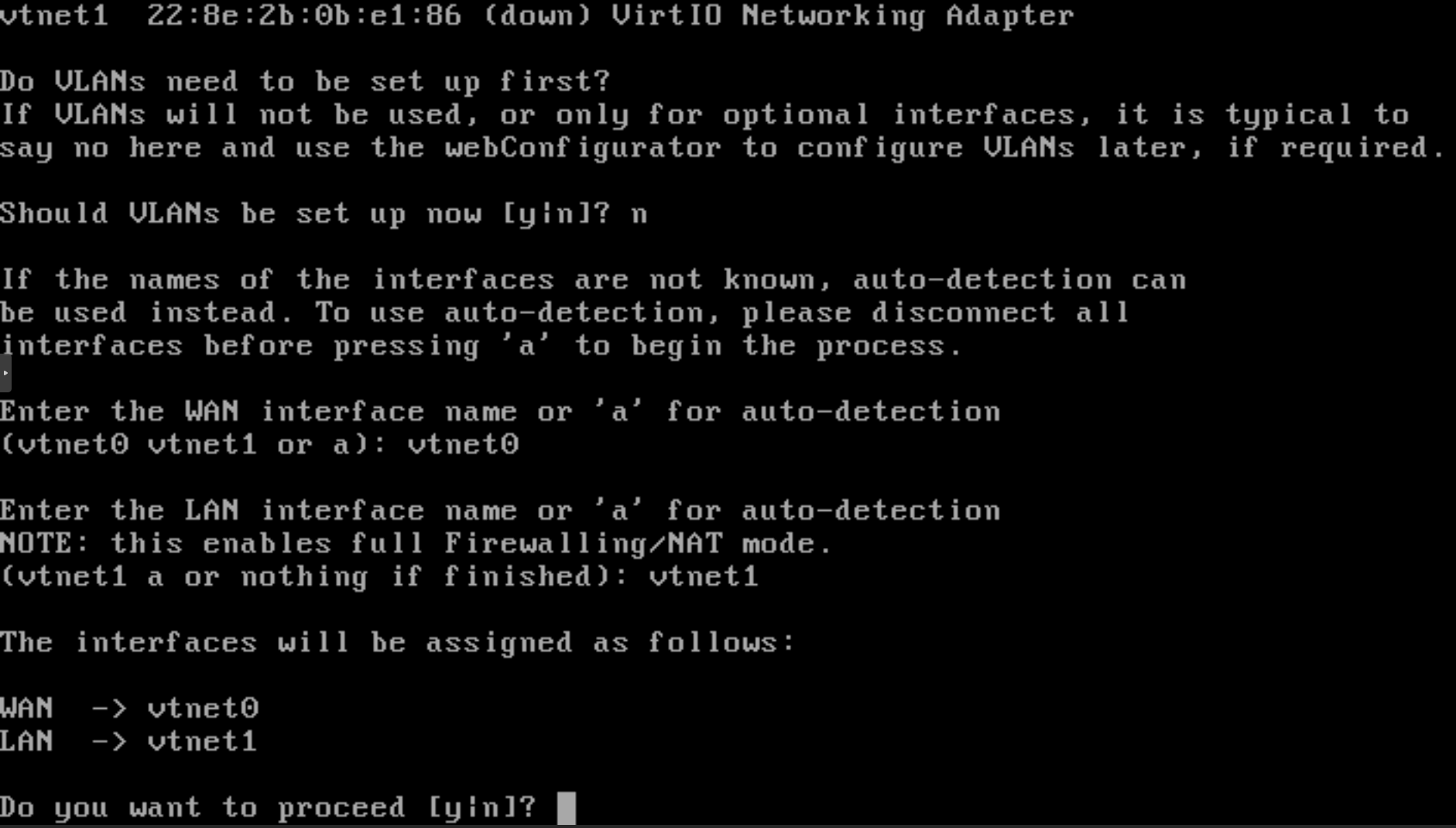

Zum Beispiel hat pfSense in unserer Installation das Gerät vtnet0 dem LAN und das Gerät vtnet1 dem WAN zugewiesen. Aber die korrekte Konfiguration ist umgekehrt. Während das vtnet0-Gerät dem WAN zugewiesen werden sollte, sollte das vtnet1-Gerät dem LAN zugewiesen werden. Lassen Sie uns die Netzwerkkonfiguration für unser pfSense-Gerät korrigieren.

-

VLAN-Konfiguration. Der Assistent wird nach der VLAN-Konfiguration fragen. Sie können die VLAN-Einstellungen später auch über die OPNsense-GUI konfigurieren. Da wir jetzt keine VLAN konfigurieren werden, drücken Sie

n, um fortzufahren.

Abbildung 27. VLAN-Konfiguration für Netzwerkschnittstellen von pfSense in der CLI

-

WAN-Schnittstelle einrichten: Der Assistent wird nach dem Namen der WAN-Schnittstelle fragen. Geben Sie den Namen der WAN-Schnittstelle ein und drücken Sie dann die Eingabetaste. Zum Beispiel heißt in unserem OPNsense-System die WAN-Schnittstelle

vtnet0. -

Einstellung der LAN-Schnittstelle: Der Assistent wird nach dem Namen der LAN-Schnittstelle fragen. Geben Sie den Namen der LAN-Schnittstelle ein und drücken Sie dann die Eingabetaste. Zum Beispiel, in unserem pfSense-System heißt die Schnittstelle

vtnet1. -

Schnittstellenbestätigung: Schnittstellenzuweisungen werden zur Überprüfung aufgelistet. Geben Sie

yein, um die Schnittstellenzuweisung auf der pfSense-Firewall zu bestätigen.

Abbildung 28. Zuweisung der WAN- und LAN-Schnittstellen in der pfSense-CLI

Alle Netzwerkschnittstellen auf Ihrer pfSense-Firewall sind den richtigen Netzwerken zugewiesen.

IP-Adresseneinstellungen für die pfSense-Firewall

Nachdem Sie die Netzwerkinterfaces den entsprechenden Netzwerken (WAN und LAN) zugewiesen haben, sollten Sie die IP-Adresse für die Netzwerkinterfaces Ihrer pfSense-Firewall konfigurieren.

In unserer pfSense-Firewall werden wir die WAN- und LAN-Schnittstellen wie unten angegeben konfigurieren.

| Netzwerk | Schnittstellenname | IP-Zuweismethode | IP-Adresse |

|---|---|---|---|

| WAN | vtnet0 | Automatisch über DHCP-Server | - |

| LAN | vtnet1 | statisch | 10.1.1.1/24 |

Wir werden einen DHCP-Server für das LAN auf unserer pfSense-Firewall aktivieren. Der DHCP-Server weist die IP-Adresse im Bereich 10.1.1.11-200/24 für unsere Clients im LAN zu.

Für die IP-Adresseneinstellungen der pfSense-Firewall können Sie die folgenden Schritte befolgen:

-

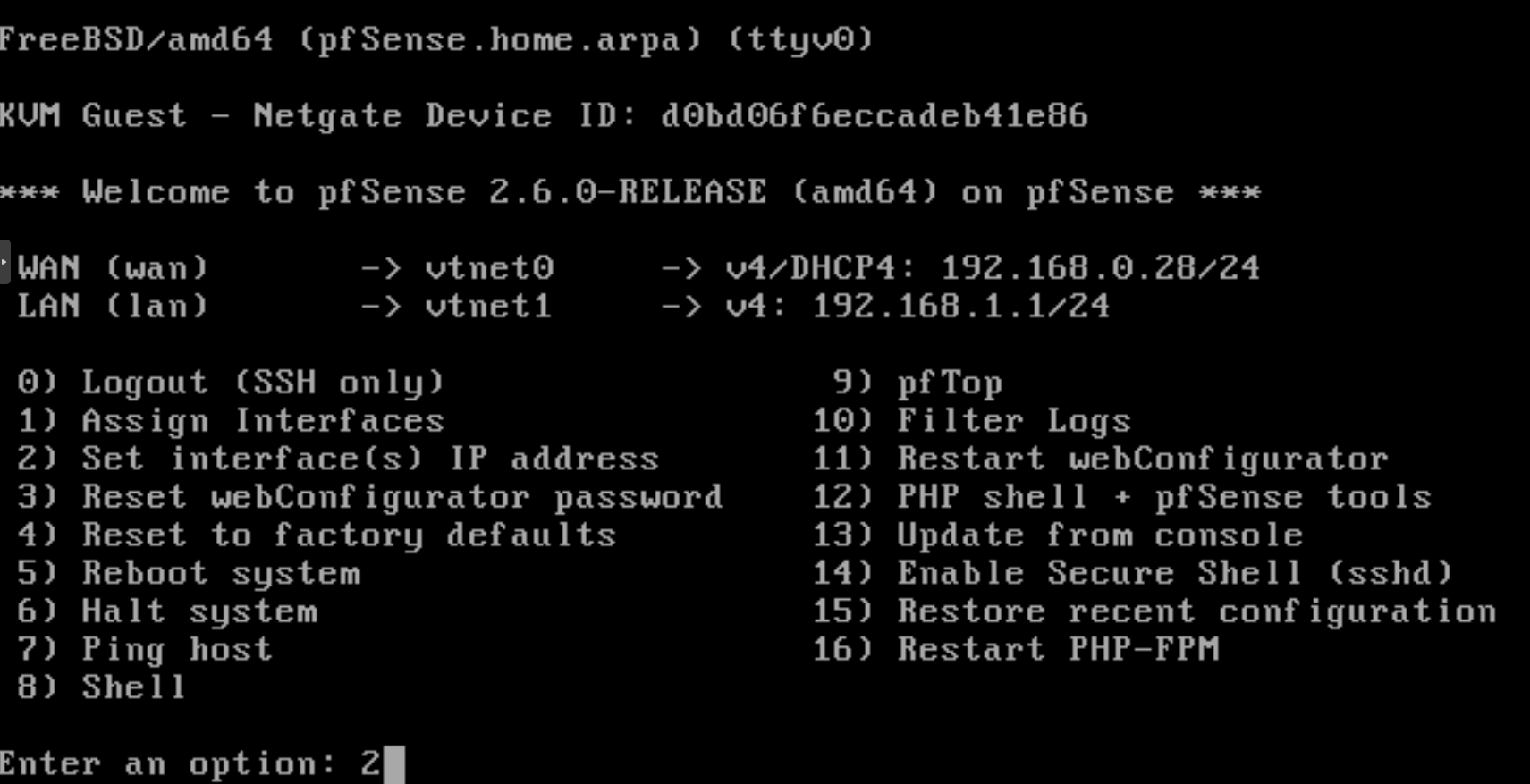

Wählen Sie

2im pfSense-Optionsmenü, um die `Set interface IP address.

Abbildung 29. Festlegen der IP-Adresse für die Netzwerkschnittstelle von pfSense über die CLI

-

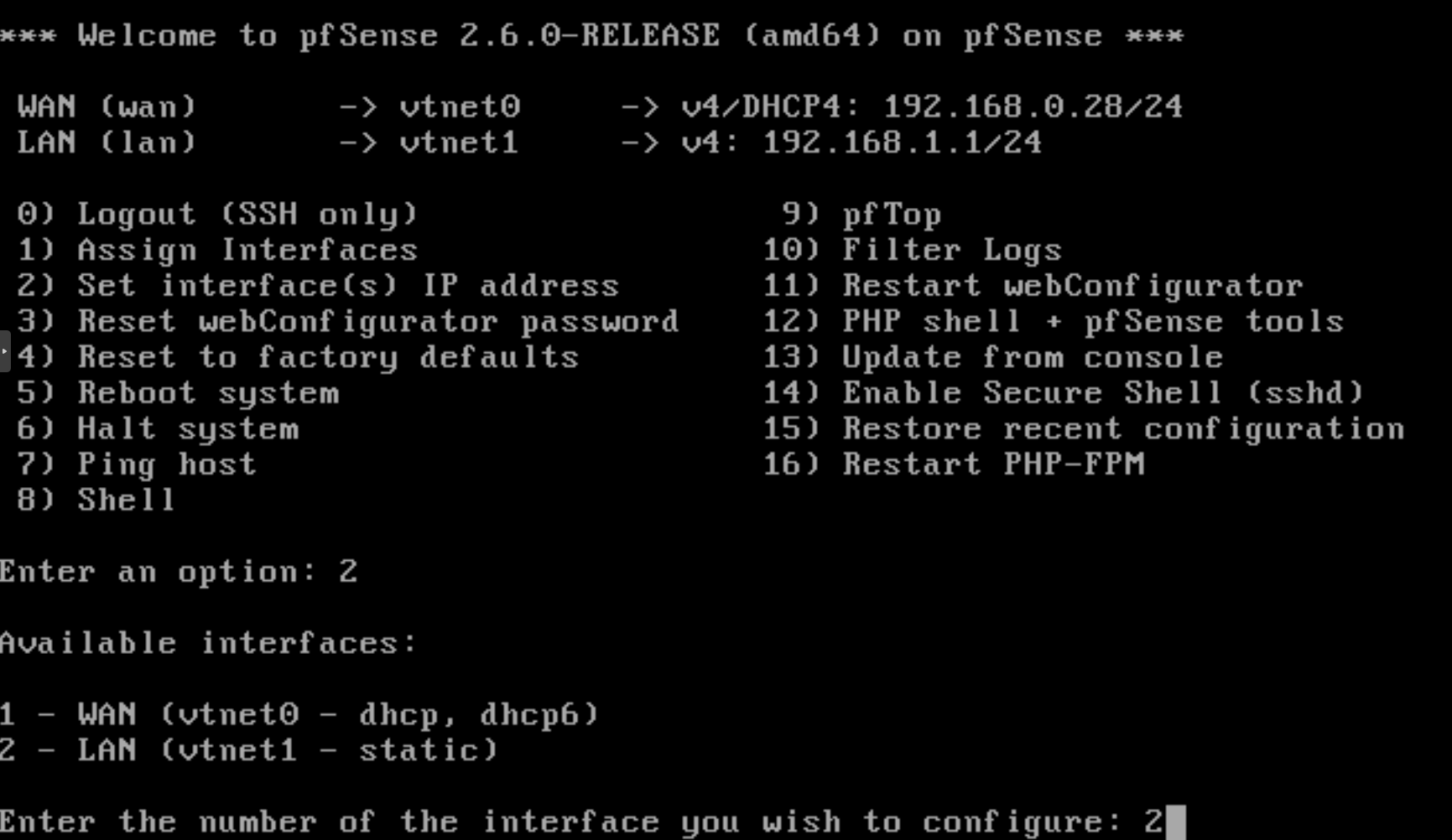

Auswahl der zu konfigurierenden Schnittstelle: Verfügbare Schnittstellen werden angezeigt. Drücken Sie

1, um die LAN-Schnittstelle zu konfigurieren.

Abbildung 30. Auswahl der LAN-Schnittstelle zur Konfiguration in der pfSense-CLI

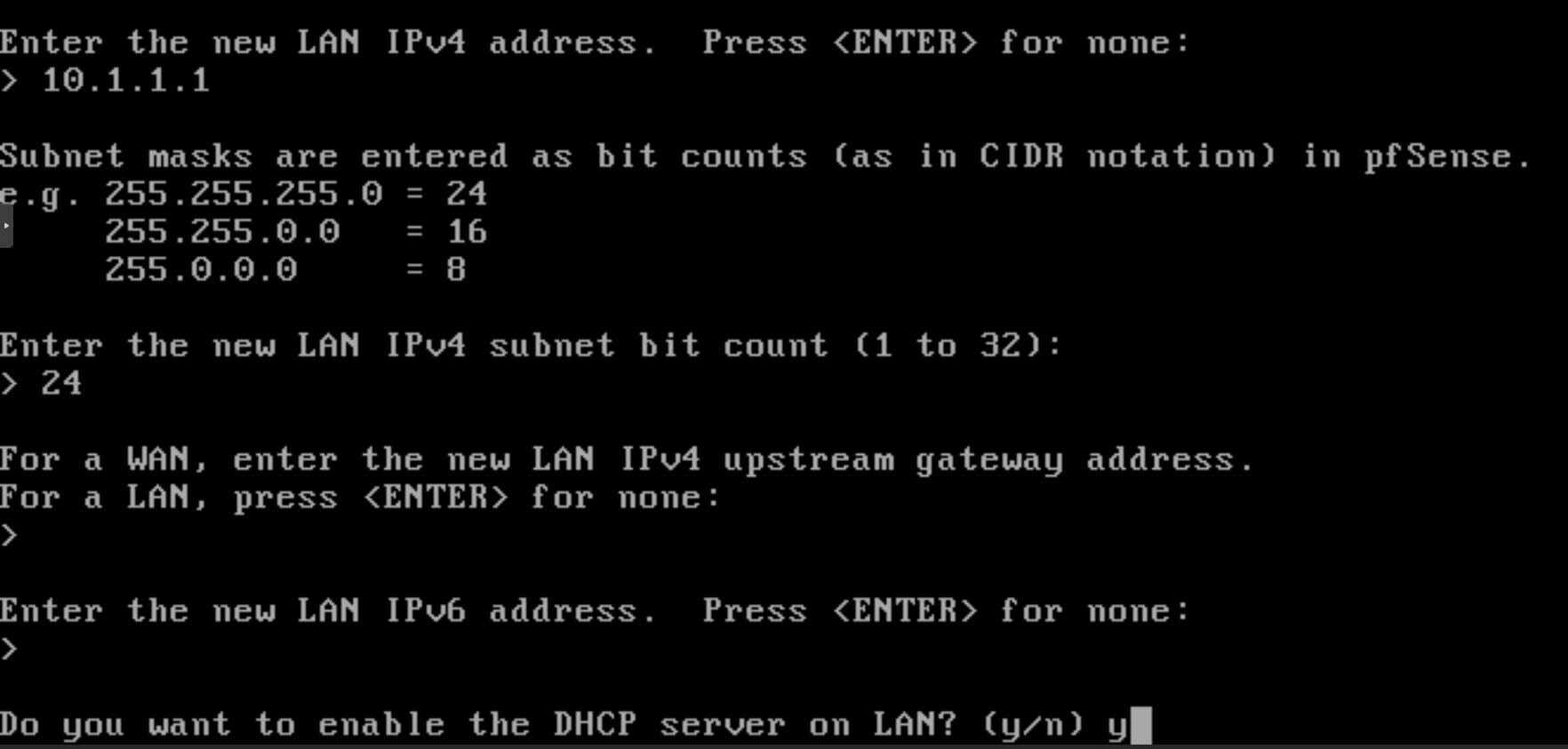

-

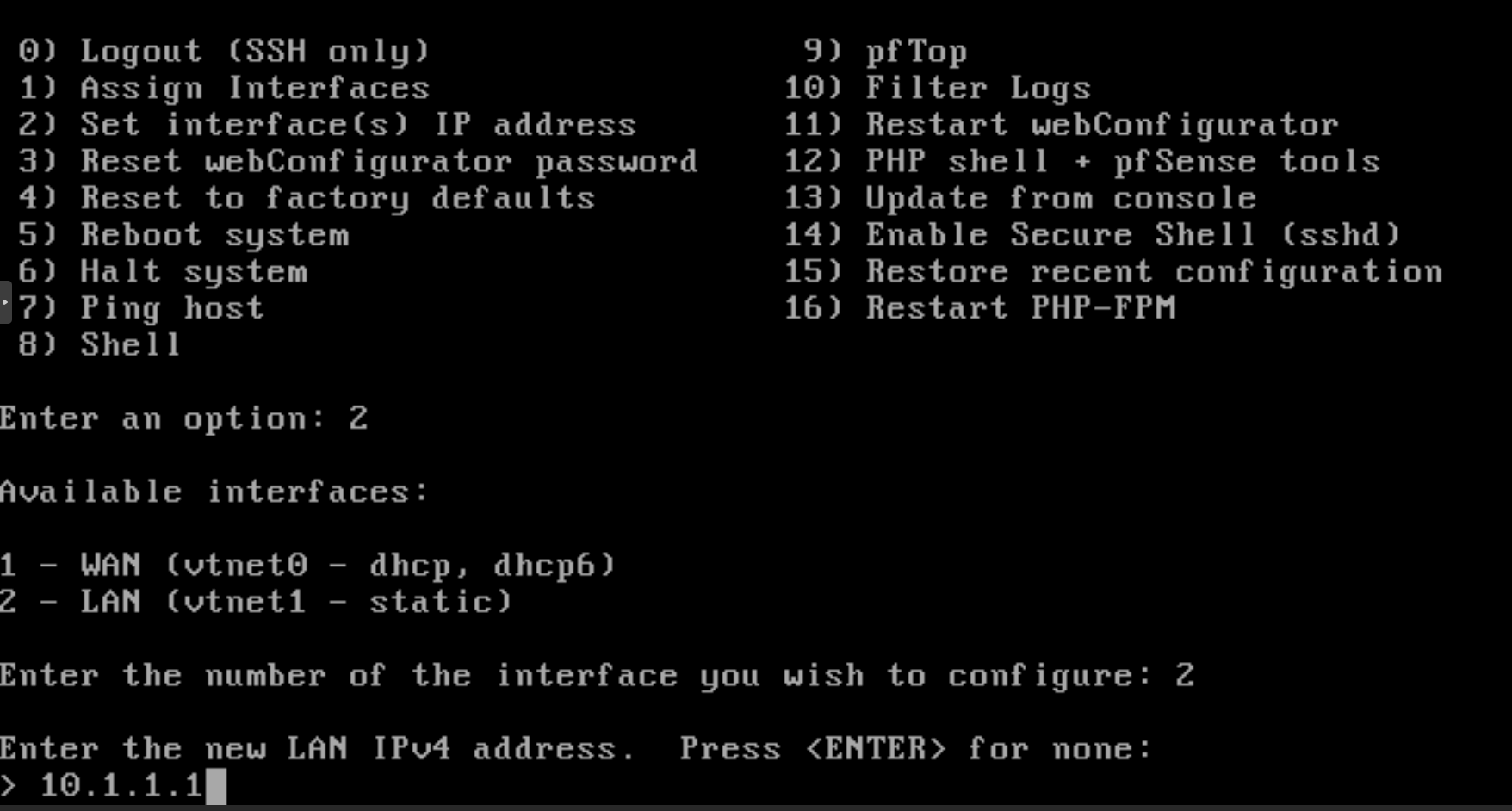

IP-Adresse festlegen: Geben Sie die IPv4-Adresse für die LAN-Schnittstelle ein. Zum Beispiel

10.1.1.1.

Abbildung 31. Festlegen der IP-Adresse für die LAN-Schnittstelle in der pfSense-CLI

-

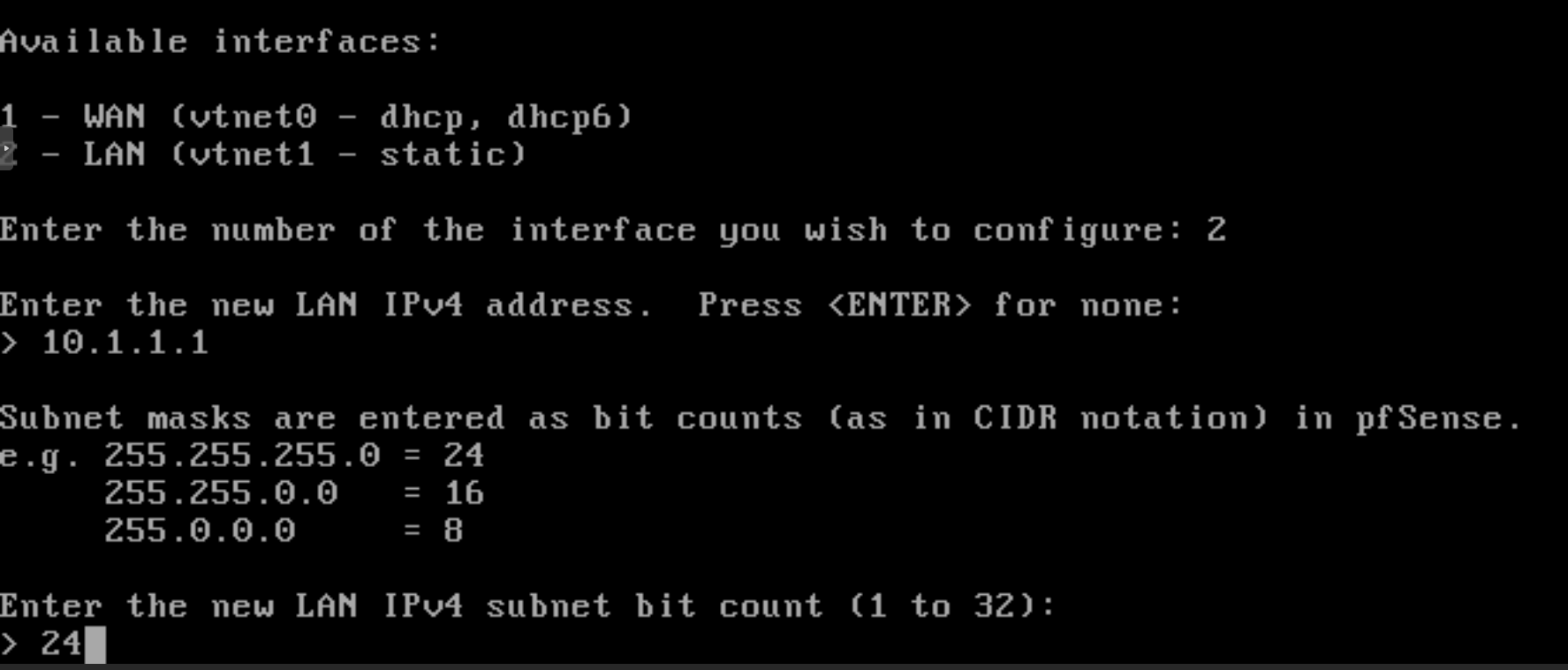

Festlegen der Subnetzmaske: Geben Sie die Subnetzmaske für die LAN-Schnittstelle ein. Zum Beispiel,

24. Abbildung 32. Festlegen der Subnetzmaske für die LAN-Schnittstelle in der pfSense-CLI

Abbildung 32. Festlegen der Subnetzmaske für die LAN-Schnittstelle in der pfSense-CLI -

Gateway einstellen: Drücken Sie

Enter. -

Neuen IPv6-Adresse festlegen: Sie können

ndrücken.

Abbildung 33. Gateway/IPv6 für LAN-Schnittstelle einstellen und DHCP aktivieren

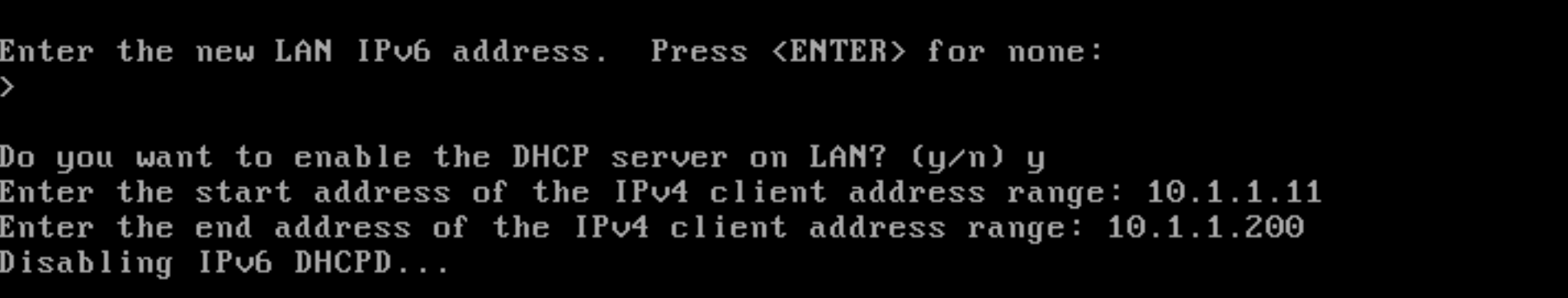

-

DHCP-Server aktivieren: Um den DHCP-Server in Ihrem LAN zu aktivieren, drücken Sie

y. -

Festlegen der Startadresse des IPv4-Client-Adressbereichs: Geben Sie die Startadresse des IPv4-Client-Adressbereichs ein, z. B. 10.1.1.11.

-

Festlegen der Endadresse des IPv4-Client-Adressbereichs: Geben Sie die Endadresse des IPv4-Clientadressbereichs ein, z. B. 10.1.1.200.

Abbildung 34. Konfiguration des DHCP-Servers auf der LAN-Schnittstelle von pfSense

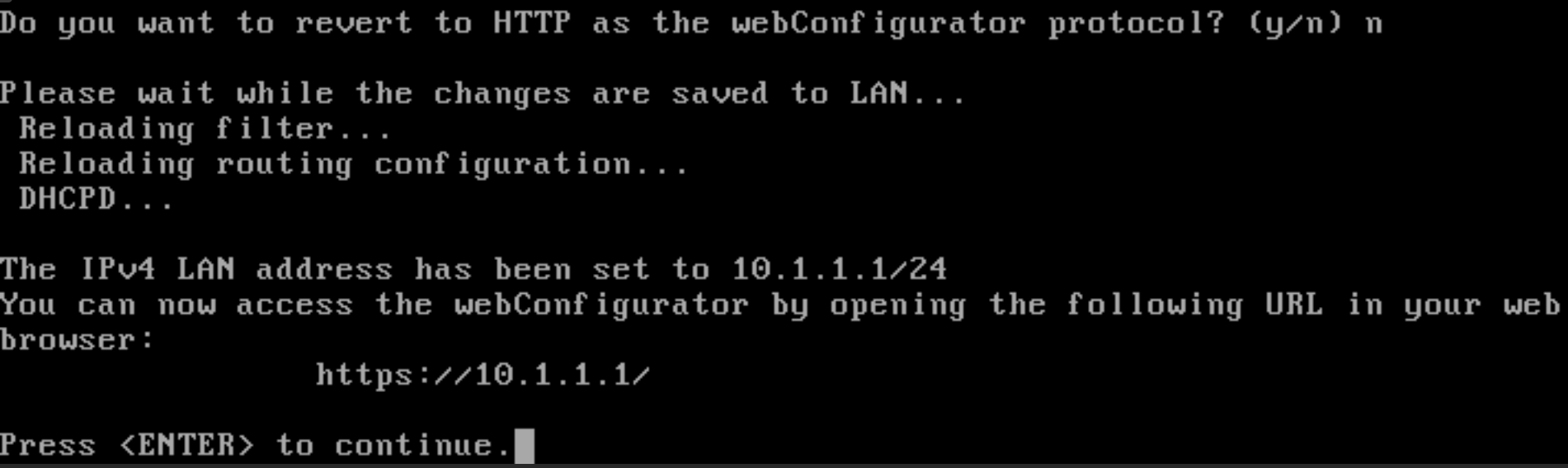

-

WebConfigurator-Protokoll einstellen: Drücken Sie

n, um über das HTTPS-Protokoll auf die pfSense-GUI zuzugreifen, das sicher ist. Wenn Sie die Weboberfläche mit HTTP verwenden möchten, können Sieydrücken. Sie können jetzt auf Ihre pfSense-Weboberfläche zugreifen, indem Sie die URL[https://10.1.1.1/](https://10.1.1.1/)in Ihrem Webbrowser öffnen.

Abbildung 35. HTTPS-Einstellung für die pfSense-Web-GUI

-

Drücken Sie die Eingabetaste, um zum pfSense-Bootmenü zurückzukehren.

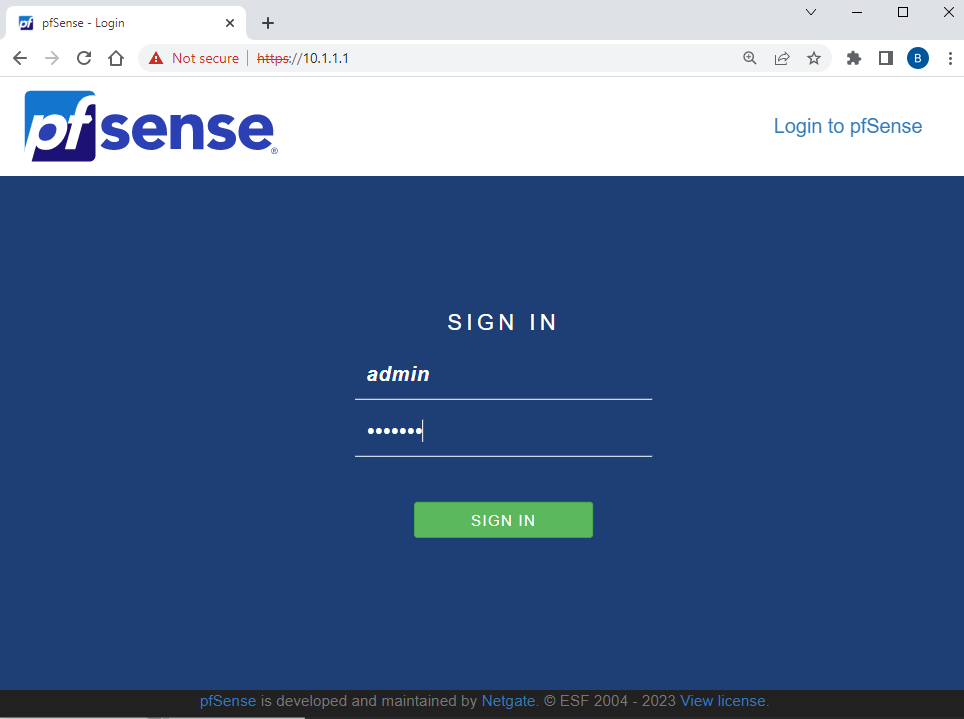

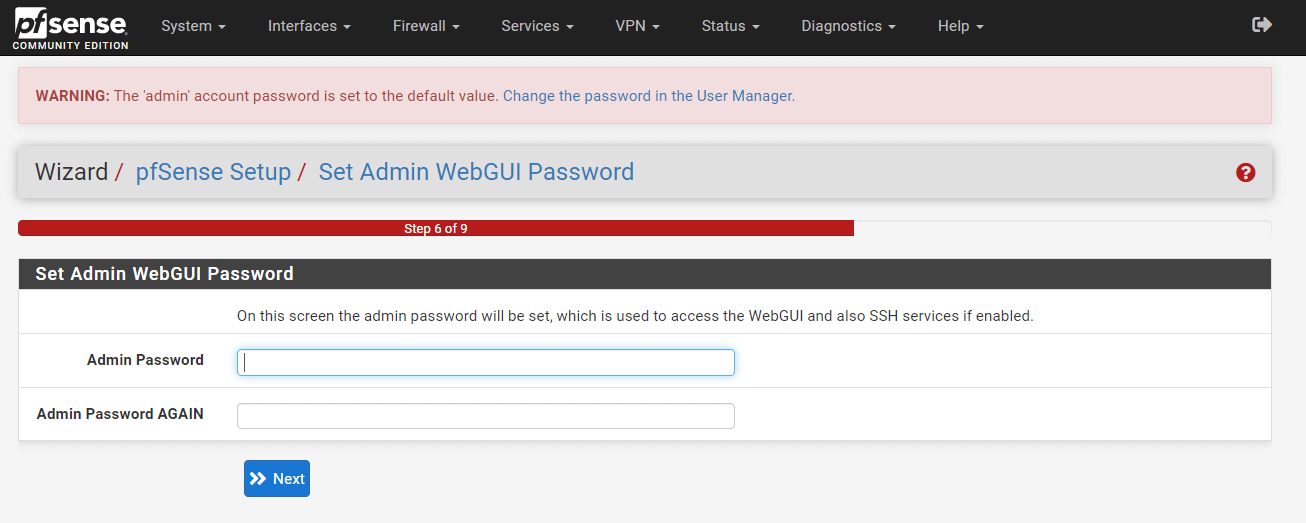

Der Standardbenutzername und das Standardpasswort für die pfSense-Software sind unten angegeben:

- Standardbenutzername: admin

- Standardpasswort: pfsense

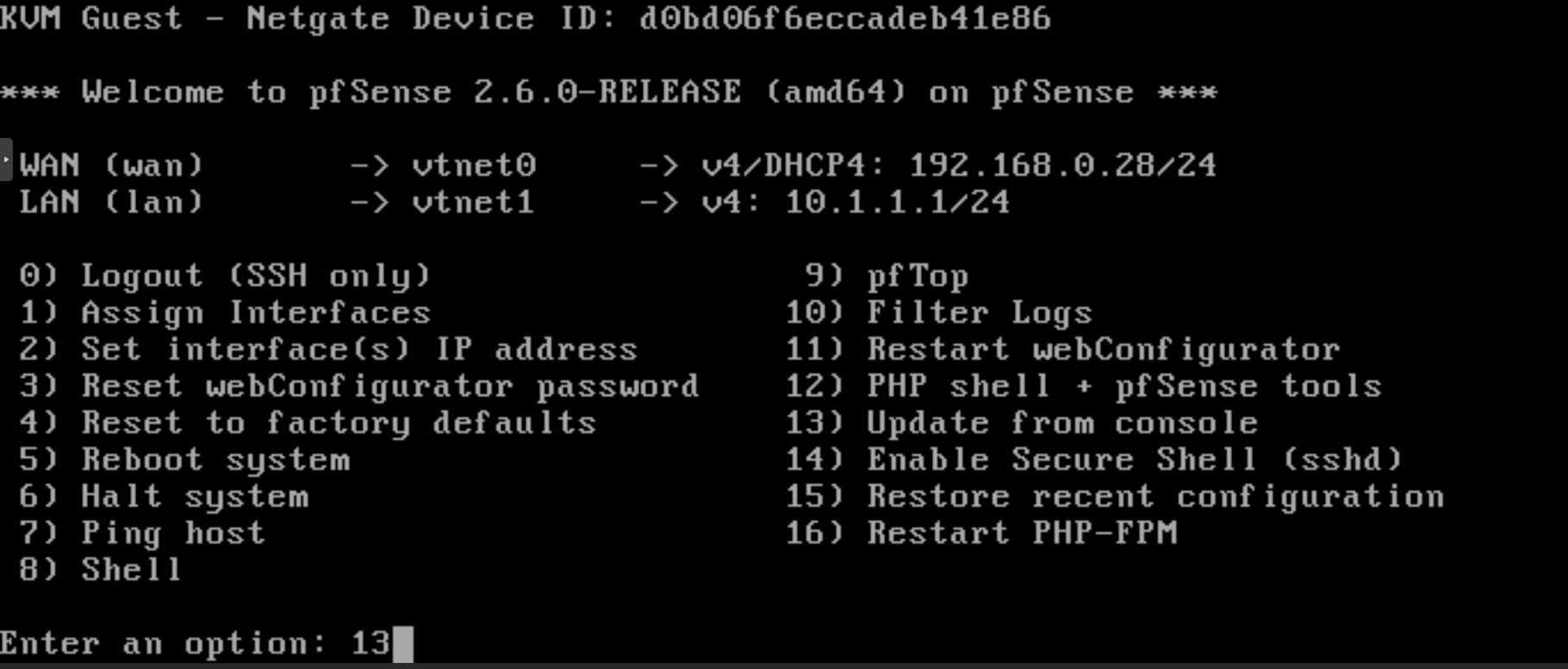

Aktualisierung der pfSense-Firewall über die CLI

Nach Abschluss der Installation der pfSense-Firewall auf Proxmox VE sollten Sie Ihre Firewall aktualisieren. Sie können das pfSense-System ganz einfach aktualisieren, indem Sie im Optionsmenü auf der CLI 12) Update from console auswählen.

Abbildung 36. Aktualisierung der pfSense-Firewall über die Konsole

Achten Sie darauf, dass einige kritische Updates einen Neustart Ihres Systems erfordern.

Zugriff auf die pfSense-Web-GUI

Herzlichen Glückwunsch! Sie haben die Installation der pfSense-Firewall erfolgreich abgeschlossen. Sie können über einen Browser auf die Web-GUI Ihrer pfSense-Firewall von einem Client im LAN zugreifen. https://10.1.1.1 .

Abbildung 37. Anmeldung pfSsense GUI

Aus Sicherheitsgründen ist SSH standardmäßig deaktiviert und der Konsolenzugriff ist auf der pfSense-Firewall passwortgeschützt.

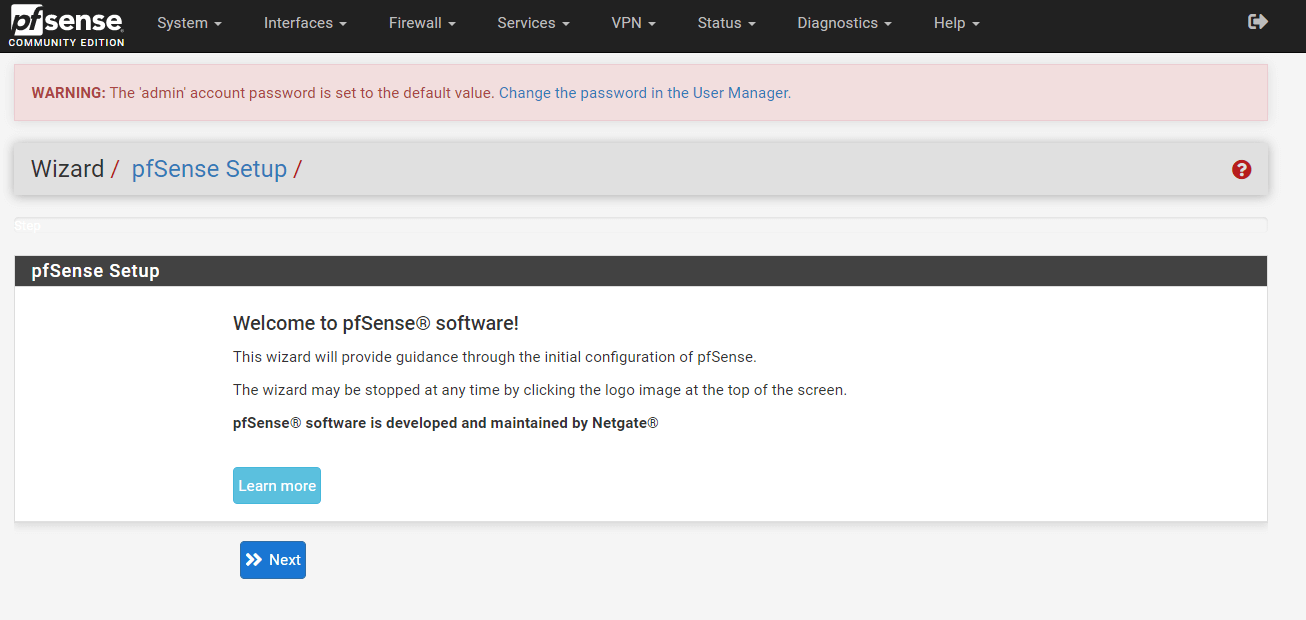

Erste Konfiguration der pfSense-Firewall

Um die Erstkonfiguration Ihrer pfSense-Firewall abzuschließen, können Sie den Assistenten durchlaufen:

-

Klicken Sie auf die Schaltfläche

Next.

Abbildung 38. pfSense Setup Willkommensseite

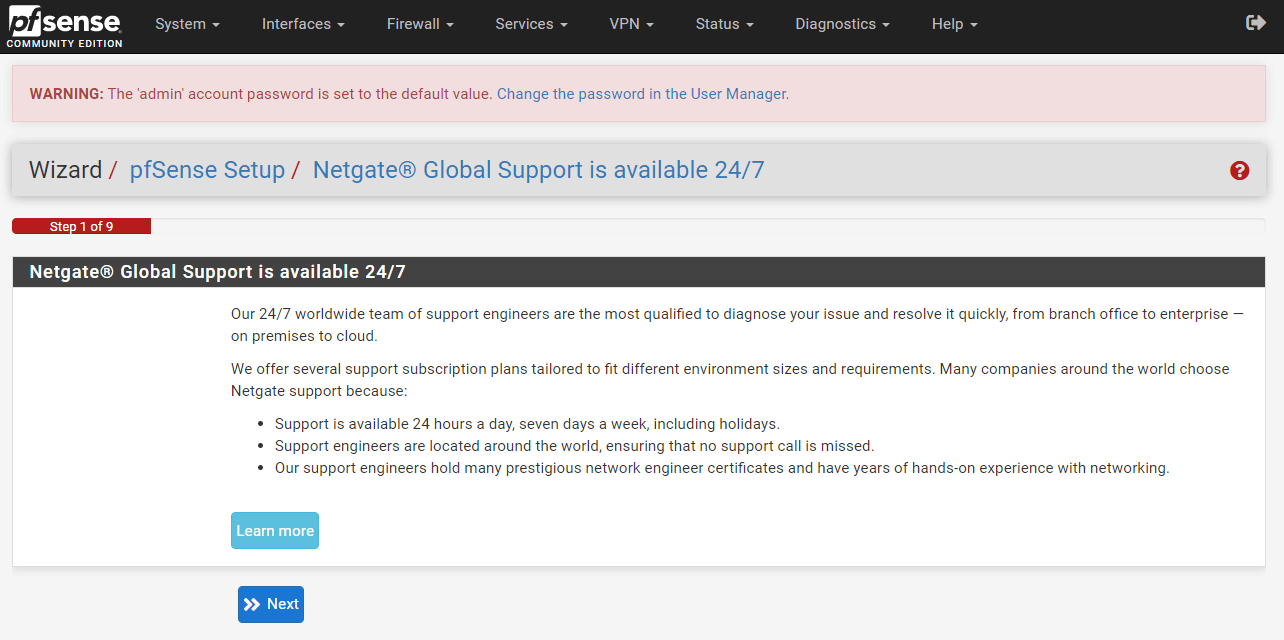

-

Klicken Sie auf

Next. Sie können auch auf die SchaltflächeLearn moreklicken, um detaillierte Informationen über den Netgate Global Support zu erhalten.

Abbildung 39. pfSense Setup Netgate Global Support-Seite

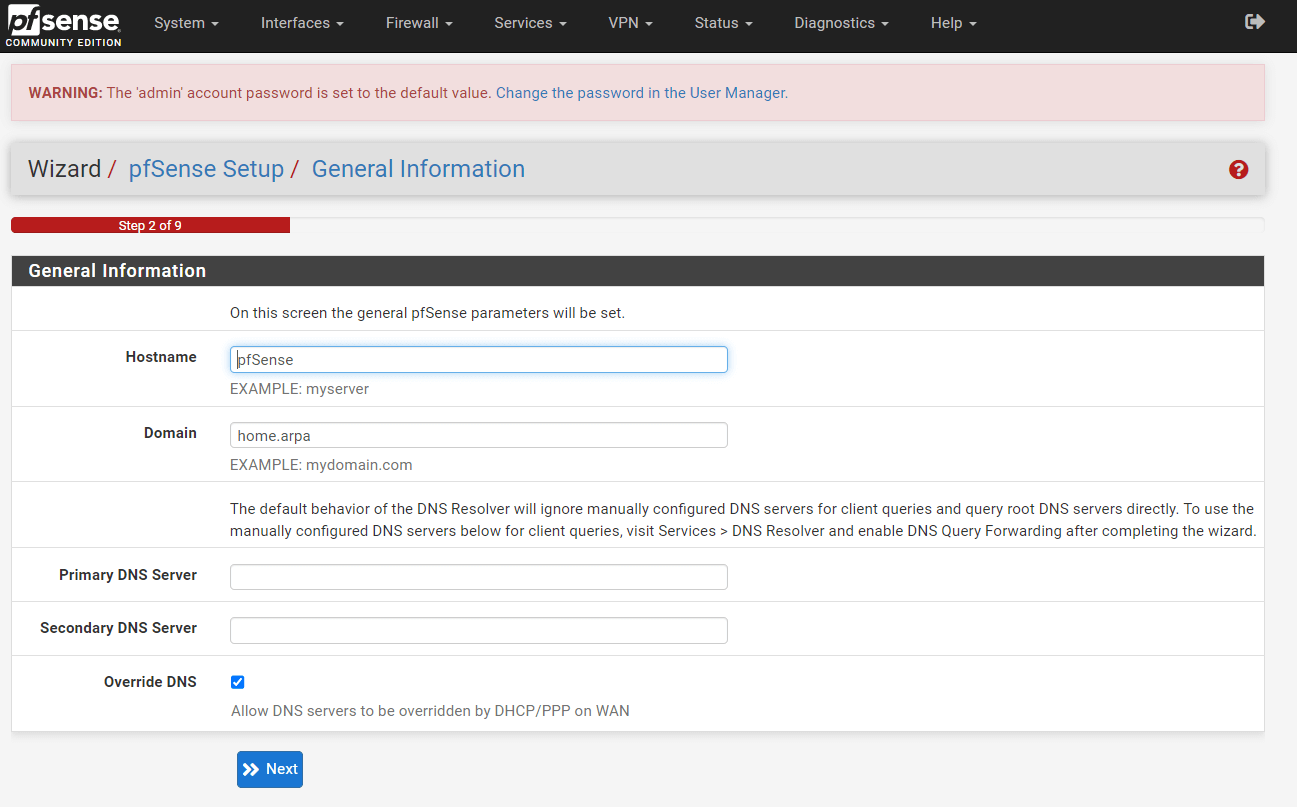

-

Sie können den Hostnamen und den Domainnamen für Ihr Gerät festlegen. Sie können die Option "DNS-Übersteuerung" ausgewählt lassen. Dies ermöglicht es der pfSense-Firewall, DNS-Informationen über die WAN-Schnittstelle vom ISP zu erhalten. Dann klicken Sie auf die Schaltfläche Weiter.

Abbildung 40. Einstellung von Hostname-Domain und DNS in der pfSense Setup-GUI

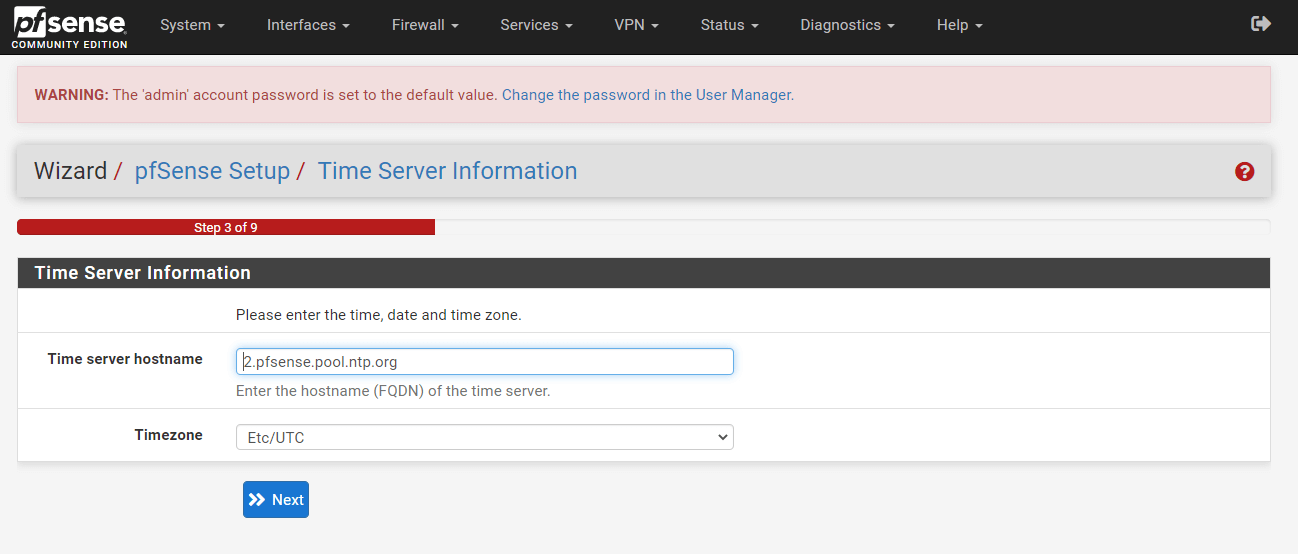

-

Stellen Sie den NTP-Server und die Zeitzone für Ihre pfSense-Firewall ein. Wenn Sie keine eigenen NTP-Systeme haben, stellt pfSense ein Standardset von NTP-Server-Pools zur Verfügung. Dann klicken Sie auf die Schaltfläche Weiter.

Abbildung 41. Einstellung des NTP-Servers und der Zeitzone in der pfSense-Setup-GUI

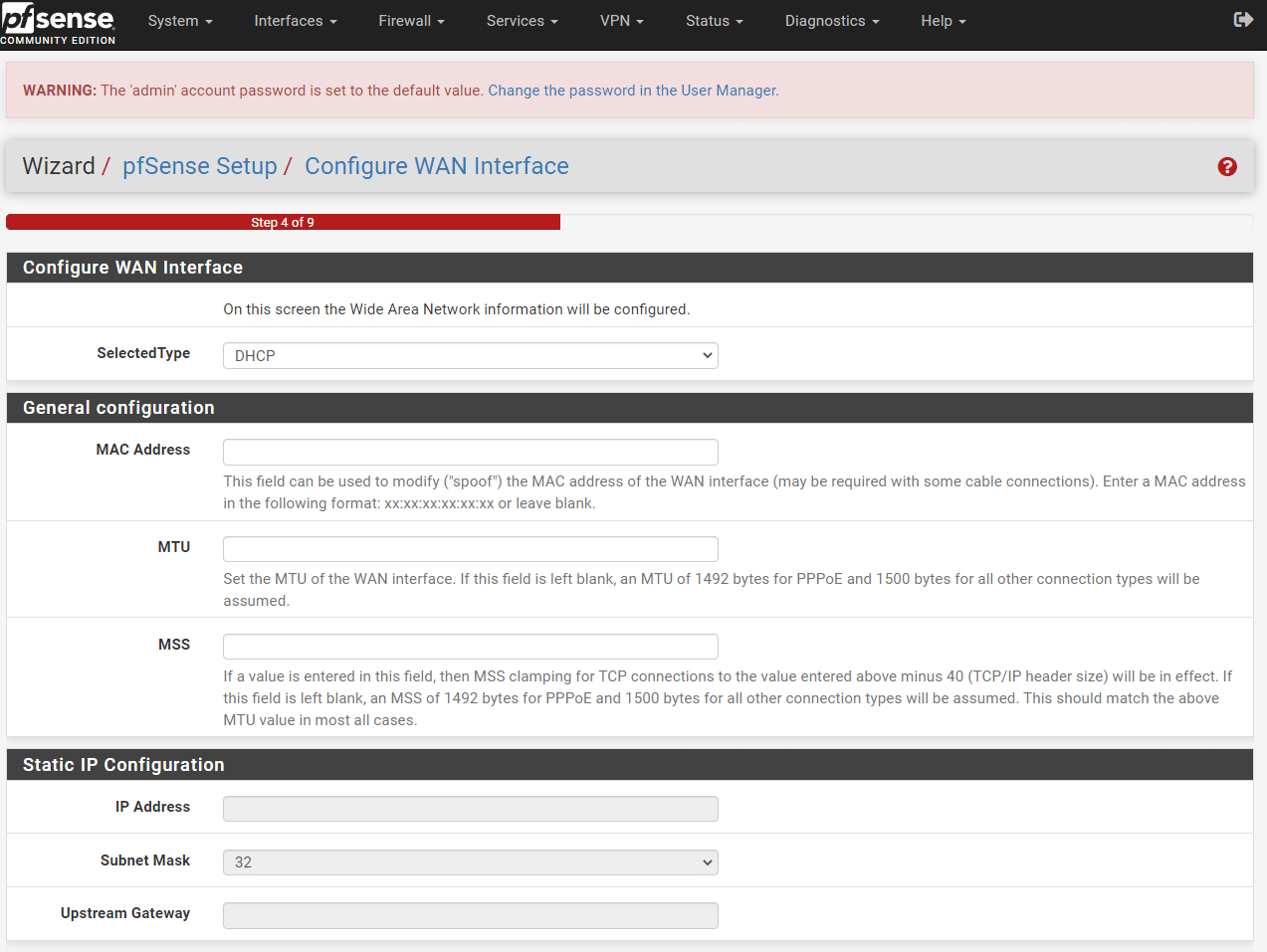

-

Sie können die WAN-Schnittstellenkonfigurationen ändern oder sie auf den Standardwerten belassen. Sie sollten die Einstellungen für RFC1918-Netzwerke aus Sicherheitsgründen als aktiviert belassen.

Abbildung 42. WAN-Schnittstellenkonfiguration in der pfSense Setup-GUI

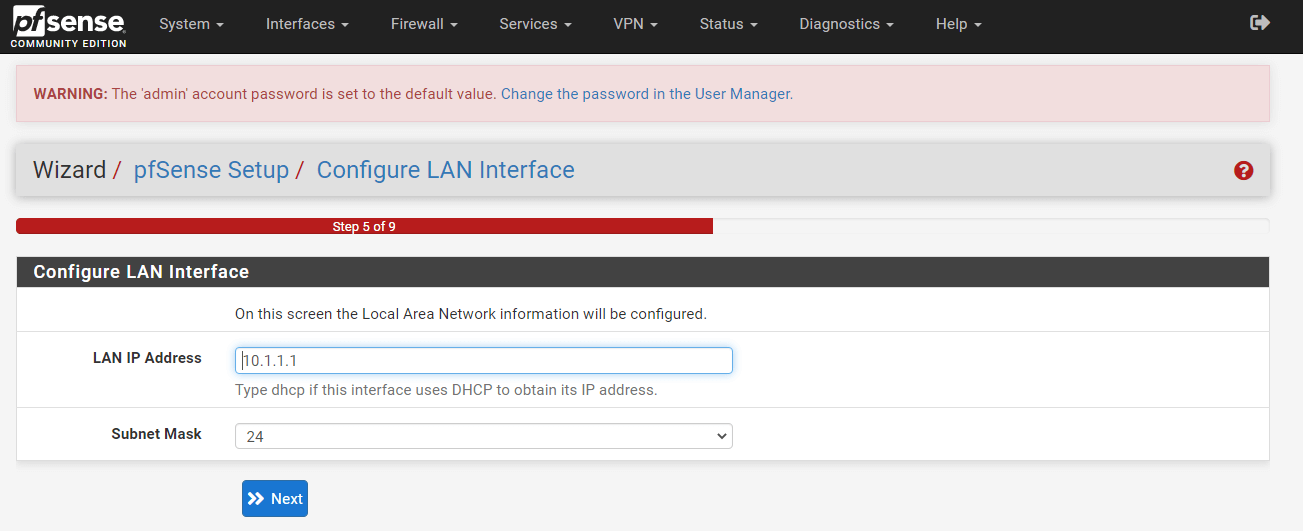

-

Sie können die Konfigurationen der LAN-Schnittstelle ändern oder sie auf den Standardwert belassen.

Abbildung 43. Konfiguration der LAN-Schnittstelle in der pfSense-GUI

-

Sie können das Passwort für die Admin-Web-GUI ändern oder es wie zuvor belassen.

Abbildung 44. Festlegen des Admin-Web-GUI-Passworts auf der pfSense-GUI

-

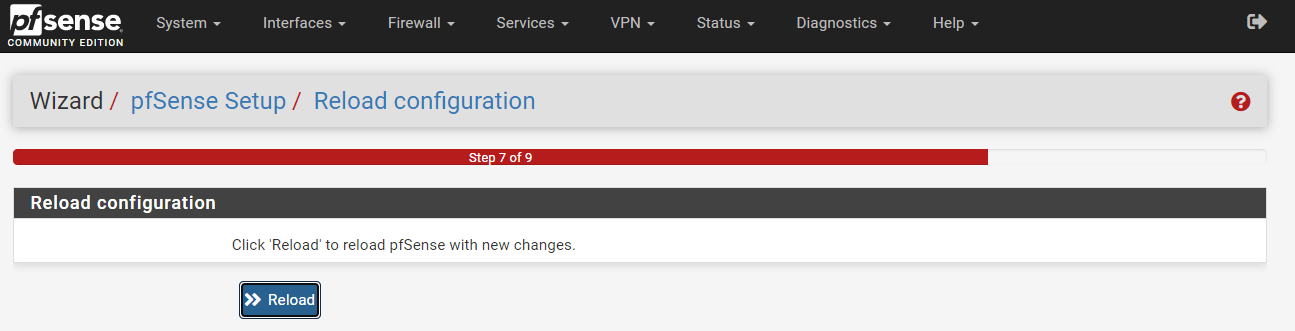

Klicken Sie auf Neu laden, um die Änderungen anzuwenden.

Abbildung 45. Neuladen der pfSense-Konfiguration im Web-UI

Abbildung 45. Neuladen der pfSense-Konfiguration im Web-UI -

Der Wizard wurde erfolgreich abgeschlossen. Sie können die Schaltfläche

Check for updatesklicken. -

Klicken Sie auf

Finish.

Abbildung 46. Akzeptieren des Urheberrechts- und Markenhinweises der pfSense-Firewall

-

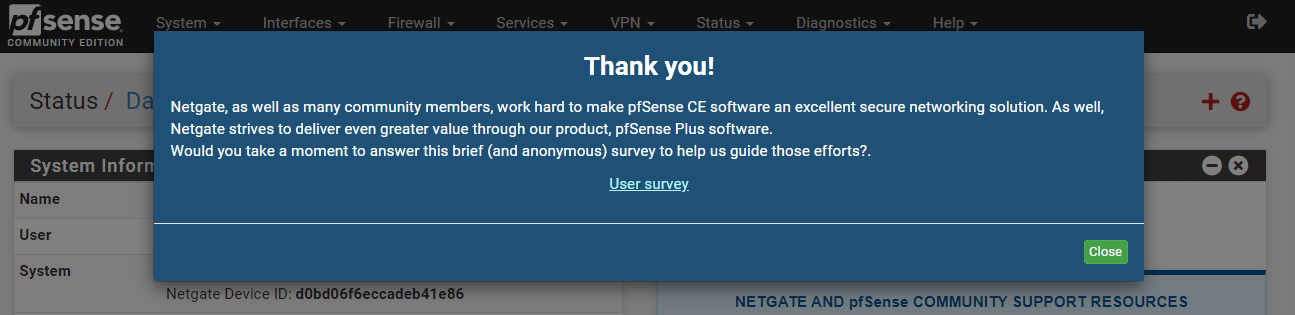

Sie können an der

User Surveyteilnehmen oder aufCloseklicken, um auf das pfSense-Dashboard zuzugreifen.

Abbildung 47. pfSense GUI Setup Dankeseite

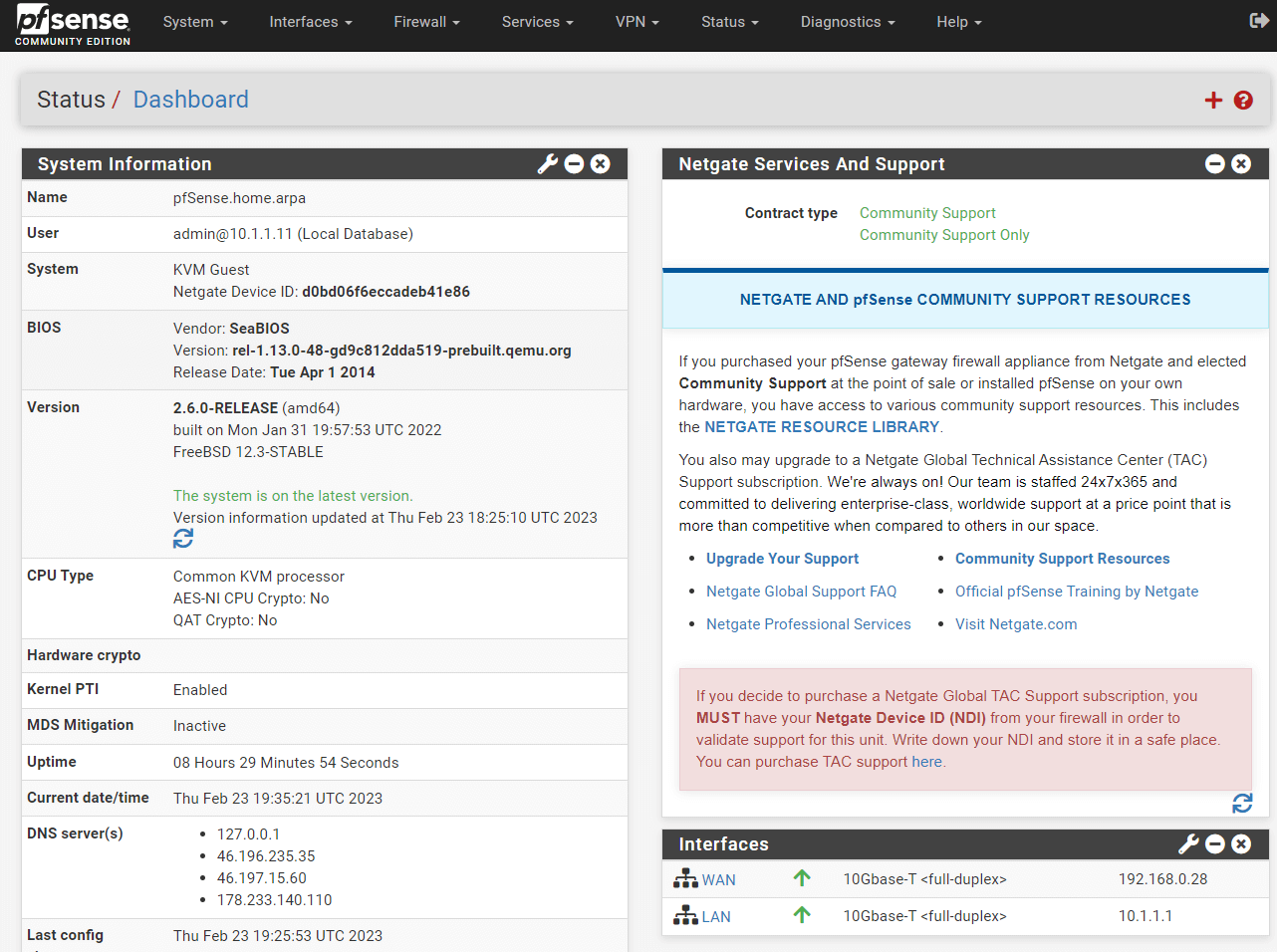

Jetzt können Sie Firewall-Regeln definieren und das Zenarmor NGFW-Plugin auf Ihrem pfSense-Knoten installieren, um Ihr Netzwerk zu schützen.

Abbildung 48. pfSense Web-GUI-Dashboard

Das folgende Video zeigt die Installation der pfSense-Software 2.5.2:

Was sind die besten Praktiken für pfSense auf Proxmox VE?

Die besten Praktiken für die Installation der pfSense-Software-Firewall auf Proxmox VE werden im Folgenden erläutert:

-

Wenden Sie die Best Practices zur Sicherheitsverhärtung von pfSense an. Um die Sicherheit zu priorisieren, konfigurieren Sie pfSense mit robusten Passwörtern, deaktivieren Sie überflüssige Dienste und setzen Sie Firewall-Filterregeln ein. Stellen Sie sicher, dass die Software und Firmware regelmäßig aktualisiert werden, um Schwachstellen zu beheben.

-

Verbessern Sie die Netzwerkleistung, indem Sie eine separate physische Netzwerkkarte (NIC) der Wide Area Network (WAN)-Schnittstelle und eine weitere der Local Area Network (LAN)-Schnittstelle zuweisen. Falls erforderlich, richten Sie VLANs ein, um separate Netzwerke zu erstellen. Es ist ratsam, einen Bridge zu verwenden, um die Netzwerkverwaltung zu verbessern.

-

Stellen Sie eine angemessene Zuweisung von Ressourcen an die pfSense-VM sicher, einschließlich CPU, RAM und Speicher. Überwachen Sie die Nutzung der Ressourcen und nehmen Sie notwendige Anpassungen vor, um einen reibungslosen Betrieb zu gewährleisten.

Wie löst man das Problem "Nicht genügend ausgewählte Festplatten" in pfSense?

Die Fehlermeldung "Not enough disks selected" weist darauf hin, dass eine unzureichende Anzahl von Platten für die ZFS-Konfiguration in pfSense angegeben wurde. Die Sicherstellung einer minimalen Anzahl von Laufwerken ist für die effiziente Funktion von ZFS unerlässlich.

Mindestanforderungen an Festplatten: Die Mindestanzahl an erforderlichen Festplatten hängt von der von Ihnen gewählten ZFS-Konfiguration ab. Zum Beispiel erfordert eine Spiegelkonfiguration mindestens zwei Laufwerke, während eine RAID-Z-Konfiguration mindestens drei Laufwerke benötigt.

Sie können die folgenden Tipps zur Behebung von Festplattenproblemen bei der pfSense-Installation befolgen:

- Kompatibilität sicherstellen: Stellen Sie sicher, dass Ihre Laufwerke mit ZFS kompatibel sind. Bestimmte veraltete Datenträger sind möglicherweise nicht kompatibel.

- Bestätigen der Festplattenauswahl: Stellen Sie sicher, dass Sie die genaue Auswahl der Festplatten im ZFS-Einstellungsmenü überprüft haben. Verwenden Sie die Pfeiltasten, um die Festplatten hervorzuheben, und verwenden Sie die Leertaste, um sie auszuwählen.

- Überprüfen Sie die Verfügbarkeit der Festplatten: Wenn Sie eine virtuelle Maschine verwenden, ist es wichtig zu überprüfen, ob eine ausreichende Anzahl virtueller Festplatten für ZFS zugänglich ist.