pfBlockerNG Anleitung

pfBlockerNG ist ein ausgezeichnetes Free and Open Source-Paket, das für die pfSense®-Software entwickelt wurde und Werbeblockierung sowie die Blockierung von schädlichen Inhalten bietet, ebenso wie Geo-Blocking-Funktionen.

Durch die Installation von pfBlockerNG können Sie nicht nur Werbung, sondern auch Web-Tracking, Malware und Ransomware blockieren. Wenn Sie pfBlockerNG verwenden, gewinnen Sie zusätzliche Sicherheit und Privatsphäre. Es wird dies für Ihr gesamtes Netzwerk tun, indem es eine Funktion namens DNSBL nutzt. (short for Domain Name System-based Blackhole List). pfBlockerNG ermöglicht es Ihnen, Internetverkehr von bestimmten IP-Adressen zu blockieren. Diese IP-Adressen können bestimmten Ländern und Regionen zugeordnet werden, was sehr nützlich sein kann, um Ihr Netzwerk vor all den Hackern zu schützen, die versuchen, darauf zuzugreifen.

Das größte Problem für pfSense-Softwareadministratoren, die einen Wechsel zu OPNsense in Betracht ziehen, ist, dass die meisten von ihnen pfBlockerNG für ihre Netzwerksicherheit vertrauen. Das ist die größte Hürde, die sie überwinden müssen, um ihre Wahl zu treffen. Wie können sie ihre Netzwerke ohne das pfBlockerNG-Paket auf OPNsense vor Hackern schützen? Dies ist die erste und wichtigste Frage, die sie beantworten müssen, wenn sie einen Migrationsplan von pfSense zu OPNsense erstellen. Wenn es um die OPNsense-Firewall geht, ist Zenarmor die beste pfBlockerNG-Alternative.

Wenn Sie Next Generation Firewall-Funktionen zu Ihrer Open-Source-Firewall hinzufügen möchten, schauen Sie sich Zenarmor an. Zenarmor ist ein Plug-in, das Ihre Open-Source-Firewall in Sekundenschnelle auf eine NGFW aufrüstet.

Einige der verfügbaren Funktionen sind: Anwendungs-/Benutzerbasiertes Blockieren, Web-/Inhaltsfilterung, Netzwerk-Analysen auf Unternehmensniveau, Richtlinienbasiertes Filtern, Werbeblockierung, Echtzeit-Cloud-Bedrohungsintelligenz, Active Directory-Integration, Cloud-gesteuerte zentrale Richtlinien und viele mehr.

Sie können installieren und die Zenarmor Free Edition für immer auf Ihrer pfSense®-Software-Firewall verwenden.

In diesem Leitfaden werden wir kurz erklären, wie man das pfBlockerNG-Plugin einrichtet und die pfBlockerNG-Konfiguration abschließt, indem wir die folgenden Hauptschritte befolgen:

- Installieren Sie das pfBlockerNG-Paket

- Abschließen der anfänglichen Konfiguration von pfBlockerNG

- Vervollständigen Sie die allgemeinen Einstellungen von pfBlockerNG

- IP-Filterung aktivieren

- GeoIP-Blocking aktivieren

- DNS-Blocking aktivieren

- Aktivieren Sie die Blockierung von DNS über HTTPS/TLS

- Aktivieren Sie SafeSearch und YouTube-Beschränkungen

- Whitelisting aktivieren

Wir werden jeden Schritt der pfBlockerNG-Konfiguration im Detail beschreiben und die folgenden Themen abdecken:

- Was ist pfBlockerNG?

- Geschichte von pfBlockerNG

- Funktionen von pfBlockerNG

- Unterschiede zwischen pfBlockerNG und pfBlockerNG-devel

- Unterschiede zwischen pfSense-Werbeblockierung und Pihole

Was ist pfBlockerNG?

pfBlockerNG ist ein pfSense®-Softwarepaket, das von BBCan177 erstellt wurde und für die IP/DNS-basierte Filterung verwendet wird. Es basiert auf der vorherigen Arbeit von Marcello Coutinho und Tom Schaefer. Das Ziel des Projekts war es, die grundlegende Firewall-Funktionalität von pfSense zu erweitern, indem es den Benutzern ermöglicht wird, den eingehenden und ausgehenden Zugriff über die Firewall mithilfe von IP- und DNS-Kontrolllisten zu steuern und zu verwalten.

pfBlockerNG verleiht der pfSense®-Software die Fähigkeit, Erlauben/Verweigern-Entscheidungen basierend auf Elementen wie der Geolokalisierung einer IP-Adresse, dem Domainnamen einer Ressource oder den Alexa-Bewertungen bestimmter Websites zu treffen.

Die meisten pfSense®-Softwarebenutzer sind der Meinung, dass pfBlockerNG ein fantastisches Paket ist und eine pfSense®-Installation ohne es unvollständig wäre.

Geschichte von pfBlockerNG

Seit 2014 schützt pfBlockerNG Vermögenswerte hinter pfSense®-Software in Verbraucher- und Unternehmensnetzwerken. Der Wunsch, eine einheitliche Lösung zur Verwaltung von IP- und Domain-Feeds mit umfangreichen Anpassungs- und Verwaltungsfunktionen zu schaffen, trieb die Entwicklung von pfBlockerNG voran. BBcan177, ein unabhängiger Entwickler, hat pfBlockerNG erstellt, entworfen und entwickelt. Es wird immer noch von BBcan177 unterstützt und gewartet.

Bevor pfBlockerNG geboren wurde, war der von Marcello Coutinho entwickelte pf-blocker in der pfSense®-Gemeinschaft weit verbreitet. Pf-blocker war der Nachfolger des von Tom Schaefer entwickelten Country Block. Am 27. Oktober 2011 endete der Country Block und der pf-blocker übernahm. Das Paket wurde entwickelt, um einen Mailserver vor einer Flut von Spam zu schützen. Allerdings konnte pf-blocker die erforderlichen Feeds nicht verarbeiten, und als große IP-Feeds hinzugefügt wurden, stürzte es ab. BBcan177 hatte angeboten, dem Entwickler bei der Hinzufügung zusätzlicher Funktionen zu helfen, aber er bekam nichts im Gegenzug. Infolgedessen war die Lebensdauer von Pf-blocker sehr kurz und der letzte Commit im Pf-blocker GitHub-Repository war am 20. Juni 2014. Glücklicherweise wurde pfBlockerNG am 30. November 2014 veröffentlicht, und pf-blocker endete.

BBcan177 trägt viel Verantwortung für die Entwicklung von pfBlockerNG und stellt sicher, dass es vor der Veröffentlichung gründlich getestet wird und dass alle Probleme so schnell wie möglich behoben werden.

Es ist erwähnenswert, dass BBCan177 eine Patreon-Kampagne hat, bei der Sie ganz einfach ein paar Dollar spenden können, um sicherzustellen, dass er das Paket weiterführt und verbessert. Wir empfehlen Ihnen dringend, zu spenden, wenn Sie pfBlockerNG in einer Produktionsumgebung verwenden.

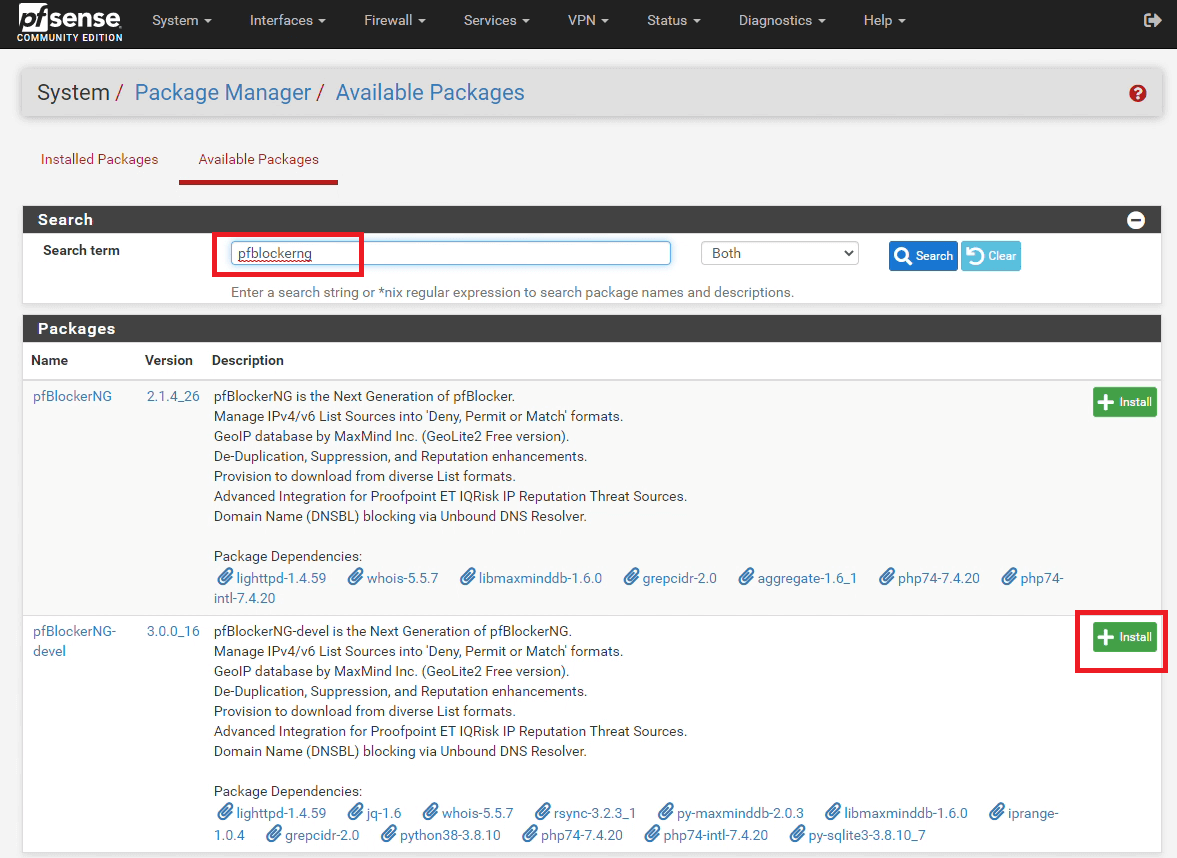

Zum Zeitpunkt des Schreibens dieses Artikels ist die neueste Version des pfBlockerNG-devel-Pakets v3.0.0_16, die am 8. April 2021 veröffentlicht wurde.

Funktionen von pfBlockerNG

pfBlockerNG umfasst eine Vielzahl von Funktionen wie Länderblockierung, IP/DNS-Blacklistung und IP-Reputationsblockierung, um Ihr Netzwerk vor unerwünschtem Datenverkehr zu schützen. Wir werden die Funktionen von pfBlockerNG kurz unten behandeln.

IP-Blockierung

pfBlockerNG ermöglicht es Ihnen, Firewall-Regeln basierend auf IPv4- und IPv6-Adressräumen zu erstellen. Damit Sie sowohl den eingehenden als auch den ausgehenden Datenverkehr auf einer oder mehreren Schnittstellen steuern können. Sie können die IP-Adresse gemäß der Geolokalisierung einschränken. Geolocation ist die Identifizierung oder Schätzung des geografischen Standorts einer IP-Adresse in der realen Welt. MaxMind, ein Branchenführer in der Genauigkeit der IP-Geolokalisierung, stellt Listen zur Verfügung und pflegt sie, die von pfBlockerNG verwendet werden. Websites hosten Inhalte und Medien auf Servern auf der ganzen Welt, also seien Sie vorsichtig, nicht zu viel zu blockieren. Das unbeabsichtigte Blockieren einiger dieser IP-Adressen kann zu defekten Websites oder nicht verfügbaren Downloads führen.

DNS-Blockierung

pfBlockerNG kann den Zugriff auf den DNS-Resolver steuern, um den Zugriff auf bösartige Websites wie Werbung, Bedrohungen und Malware zu verhindern. DNS-Filterung ist eine effektive Methode, um Tracking-Domains, bösartige Domains und Werbung zu filtern. Ihre DNS-Anfragen werden überprüft, während Sie im Internet surfen. Wenn ein Treffer gefunden wird, wird die Anfrage abgelehnt. Es ist eine ausgezeichnete Möglichkeit, Werbung zu blockieren, ohne einen Proxy-Server zu verwenden.

Von verschiedenen Blacklist-Quellen gesammelte oder manuell eingegebene Domainnamen werden verwendet, um optimierte DNS-Resolver-Blocklisten zu erstellen. Sie können beliebten, von Nutzern gepflegten Blocklisten abonnieren sowie vorgefertigte EasyLists verwenden.

Die EasyList-Filterlisten sind Regelsets, die ursprünglich für Adblock entwickelt wurden und automatisch unerwünschte Inhalte aus dem Internet entfernen, wie z.B. lästige Werbung, störende Banner und unangenehmes Tracking. Es ist die am häufigsten verwendete Liste von vielen Adblockern und dient als Grundlage für über ein Dutzend Kombinations- und Ergänzungsfilterlisten.

DNS-Filteranwendungen haben einige Schwächen, wie DNS-Evasion, mangelnde Verwaltung/Portabilität/Flexibilität/Berichterstattung und Analytik, sowie aktuelle angreifbare Websites.

Daher bieten DNS-Filterlösungen allein keine vollständige Netzwerksicherheit; stattdessen sollten sie in Kombination mit Next-Generation-Firewalls als zusätzliche Verteidigungsschicht gemäß dem Defense-in-Depth-Ansatz verwendet werden. Sie sollten niemals als hochgradiger Sicherheitsmechanismus betrachtet werden.

Eingehende Verkehrsfilterung

Die pfSense®-Software blockiert standardmäßig allen eingehenden Datenverkehr. Daher ist es nicht erforderlich, eine Regel für den eingehenden Datenverkehr zum zusätzlichen Schutz anzuwenden, es sei denn, es gibt offene Ports auf Ihrer Firewall. Allerdings können gelegentlich mehrere Ports offen sein, wodurch ein VPN-Endpunkt und mehrere selbstgehostete Dienste exponiert werden. Wenn dies der Fall ist, ist es ratsam, die benutzerdefinierte IP-Liste und die GeoIP-Beschränkungsfunktionen von pfBlockerNG zu verwenden, um den Zugriff zu beschränken.

Filterung des ausgehenden Datenverkehrs

Outbound-Blocking ist in pfBlockerNG verfügbar, um zu verhindern, dass Benutzer versehentlich bösartige Websites besuchen. In Kombination mit Protokollierung ist dies eine nützliche Methode zur Identifizierung potenziell kompromittierter Geräte.

Richtlinienbasiertes Routing

pfBlockerNG ermöglicht es Ihnen, policybasierte Routing-Firewall-Regeln zu erstellen, die den Datenverkehr von bestimmten Gateways oder Gateway-Gruppen wegleiten.

Bösartiges DNS-Blocking und Werbebeschränkung

Die DNS-Blockierung für Netzwerke, die vom DNS-Resolver bedient werden, wird in pfBlockerNG unterstützt, um den Zugriff auf Tracking- und/oder bösartige Seiten zu verhindern. Seien Sie vorsichtig hinsichtlich der Möglichkeit, falsch-positive Ergebnisse einzuführen.

Spam-Filterung

Wenn Sie einen Mailserver in Ihrem Netzwerk haben, ist pfBlockerNG ein ausgezeichnetes Paket zur Verwendung. Sie können verhindern, dass Spam Ihren Server erreicht, indem Sie eine Spam-Schwarze Liste wie Spamhaus einfügen.

Whitelists

Wenn Sie möchten, dass eine Domain nicht blockiert wird, ermöglicht es Ihnen pfBlockerNG, sie zur Whitelist hinzuzufügen.

SafeSearch

SafeSearch kann für die beliebtesten Suchmaschinen konfiguriert werden. Sie können Firefox verwenden, um DNS über HTTPS zu blockieren und YouTube-Einschränkungen festzulegen.

So installieren und konfigurieren Sie pfBlockerNG

Sie können das pfBlockerNG-Paket ganz einfach auf Ihrer pfSense®-Software-Firewall einrichten und konfigurieren, indem Sie diese Schritte befolgen:

-

Installation des pfBlockerNG-Pakets

-

pfBlockerNG Erstkonfiguration

Installation des pfBlockerNG-Pakets

Um das pfBlockerNG-Paket zu installieren, können Sie die folgenden Anweisungen befolgen.

-

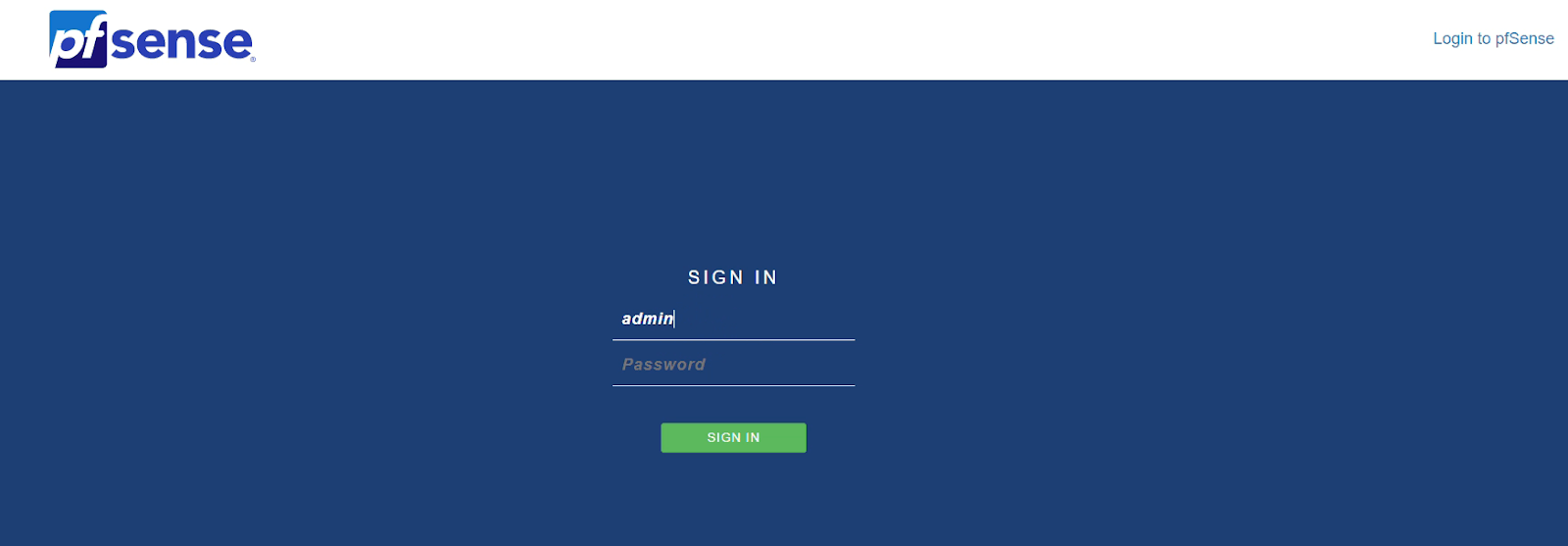

Greifen Sie auf die WebGUI Ihrer pfSense®-Software zu.

Abbildung 1. pfSense® Software CE GUI Anmeldeseite

infoDer Standardbenutzername und das Standardpasswort für die pfSense®-Software sind

adminundpfsense. Es wird dringend empfohlen, Ihr Passwort durch ein sicheres zu ersetzen. -

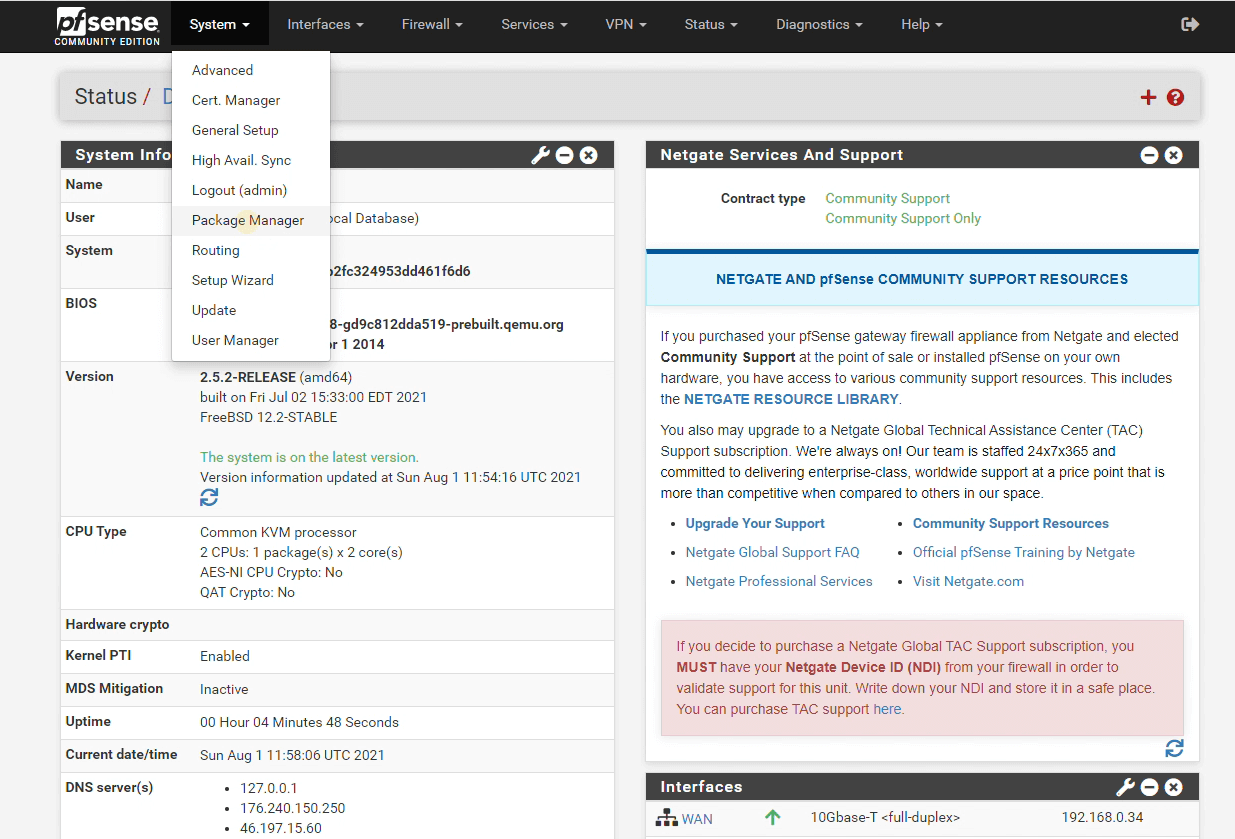

Navigieren Sie zu

System->Package Manager->Available Packages.

Abbildung 2. Zugriff auf den Paketmanager in der pfSense® Software CE GUI

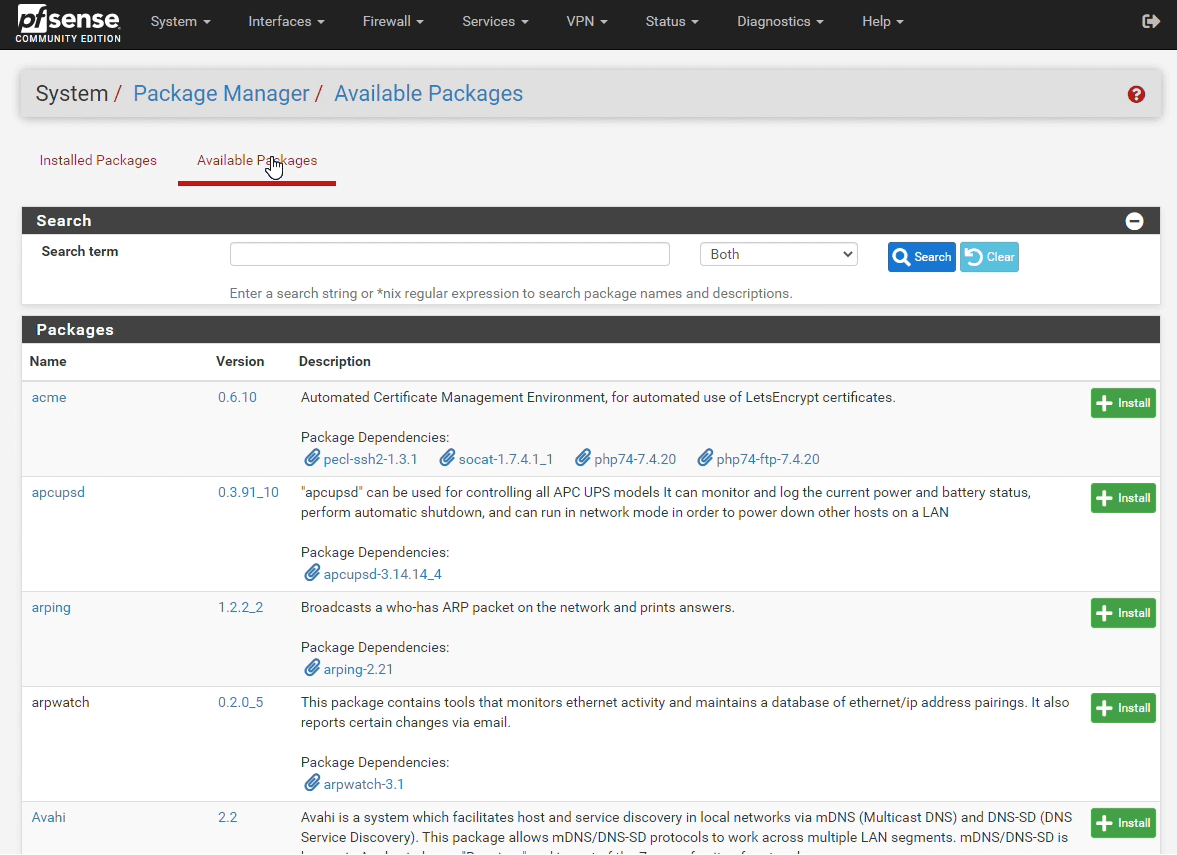

Abbildung 3. Zugriff auf verfügbare Pakete in der pfSense® Software CE GUI

-

Geben Sie

pfblockerngin das Suchfeld ein und klicken Sie dann aufsearch. -

Klicken Sie auf

installbei der Version mit-develam Ende des Pakets.

Abbildung 4. Suchen und installieren Sie das pfBlockerNG-devel-Paket

-

Klicken Sie auf

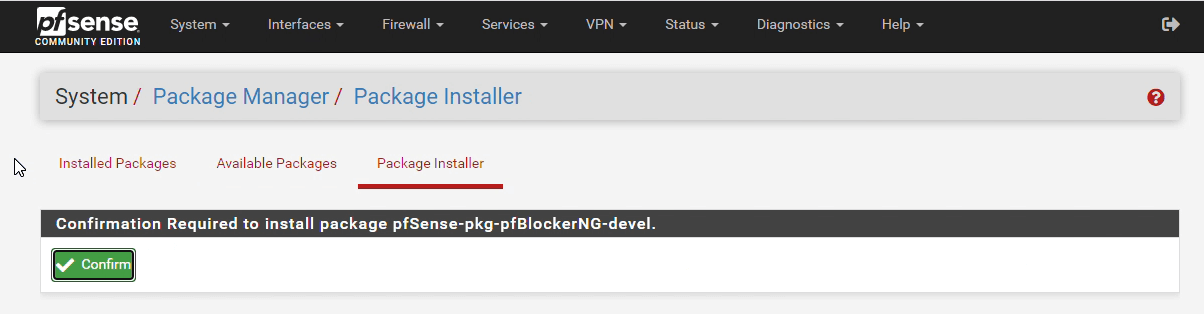

Confirm, um das Paket zu installieren. Das wird etwas Zeit in Anspruch nehmen, da mehrere Dateien und Datenbanken heruntergeladen werden müssen.

Abbildung 5. Bestätigung für die Installation des pfBlockerNG-devel-Pakets

-

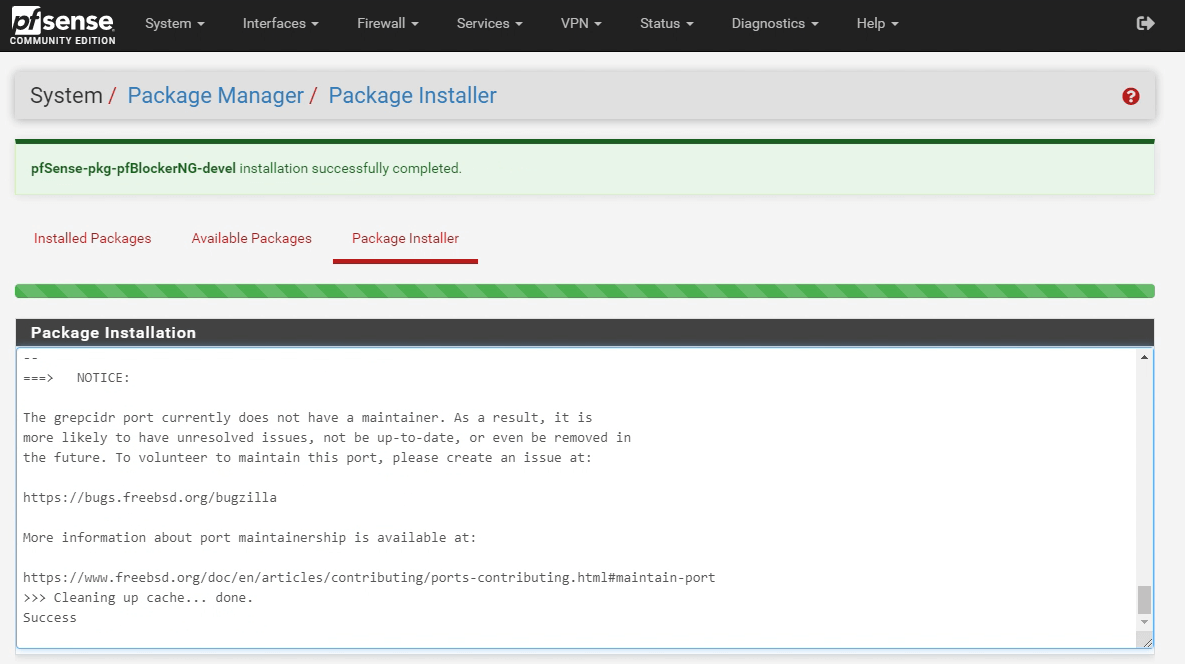

Sobald die Installation abgeschlossen ist, sollten Sie nach ein paar Minuten

successsehen.

Abbildung 6. Installation des pfBlockerNG-devel-Pakets erfolgreich abgeschlossen

pfBlockerNG Erstkonfiguration

-

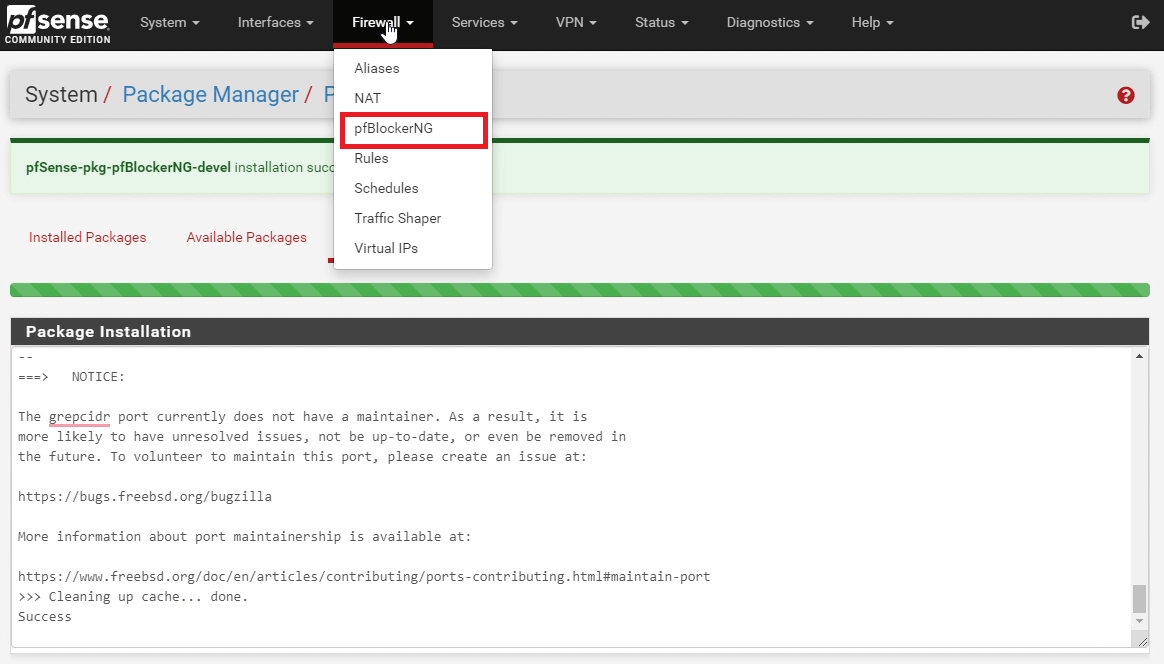

Klicken Sie im Dropdown-Menü

Firewallauf Ihrer pfSense®-Software-GUI. -

Klicken Sie auf

pfBlockerNG, um den Konfigurationsassistenten zu starten.

Abbildung 7. Zugriff auf das pfBlocker-Menü in der pfSense®-Software-GUI

-

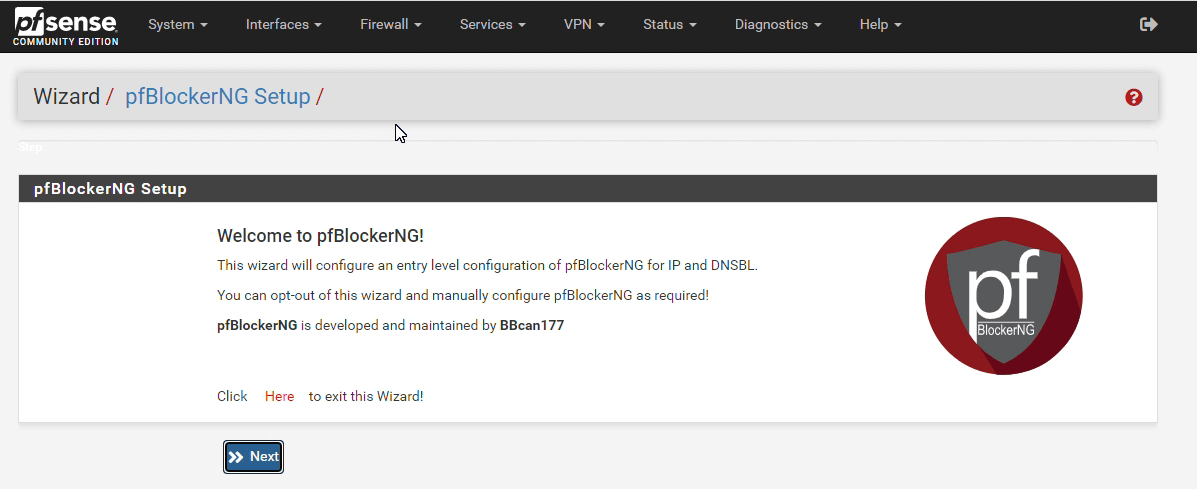

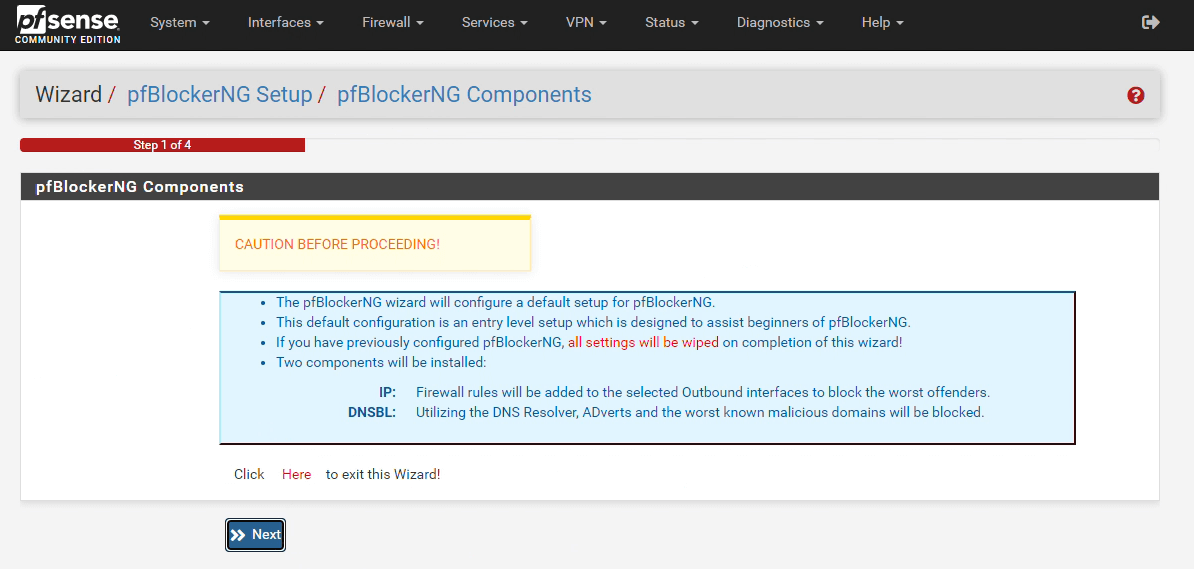

Klicken Sie auf

Next, um fortzufahren.

Abbildung 8. pfBlockerNG Einrichtungsassistent

-

Klicken Sie auf

Next, um mit der Konfiguration fortzufahren. Dies wird alle Einstellungen entfernen, wenn Sie pfBlockerNG zuvor konfiguriert haben und die folgenden Komponenten installieren:-

IP: Firewall-Regeln werden für die WAN-Schnittstelle definiert, um die am schlimmsten bekannten Angreifer zu blockieren.

-

DNSBL: Ein DNS-Resolver wird verwendet, um Werbung und andere bekannte bösartige Domains zu blockieren.

Abbildung 9. Hinweis zur Installation der pfBlockerNG-Komponente

-

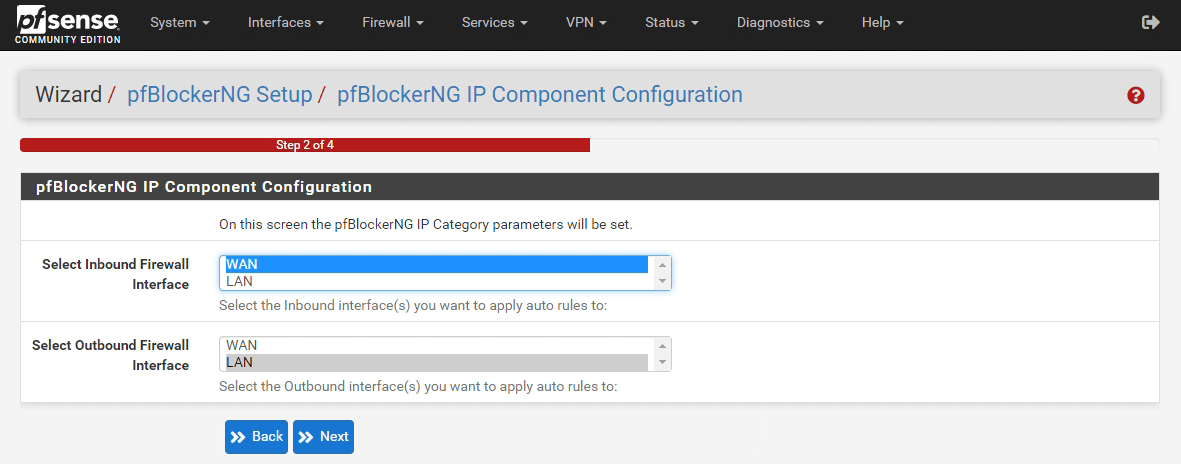

-

Wählen Sie

WANfürInbound Firewall InterfaceundLANfürOutbound Firewall Interface, um die IP-Komponenten-Konfiguration abzuschließen. Wenn Sie mehr als eine interne Schnittstelle haben, können Sie alle auswählen, für die Sie pfBlockerNG einrichten möchten.

Abbildung 10. pfBlockerNG IP-Komponenten-Konfiguration

-

Klicken Sie auf

Next, um mit der Konfiguration fortzufahren. -

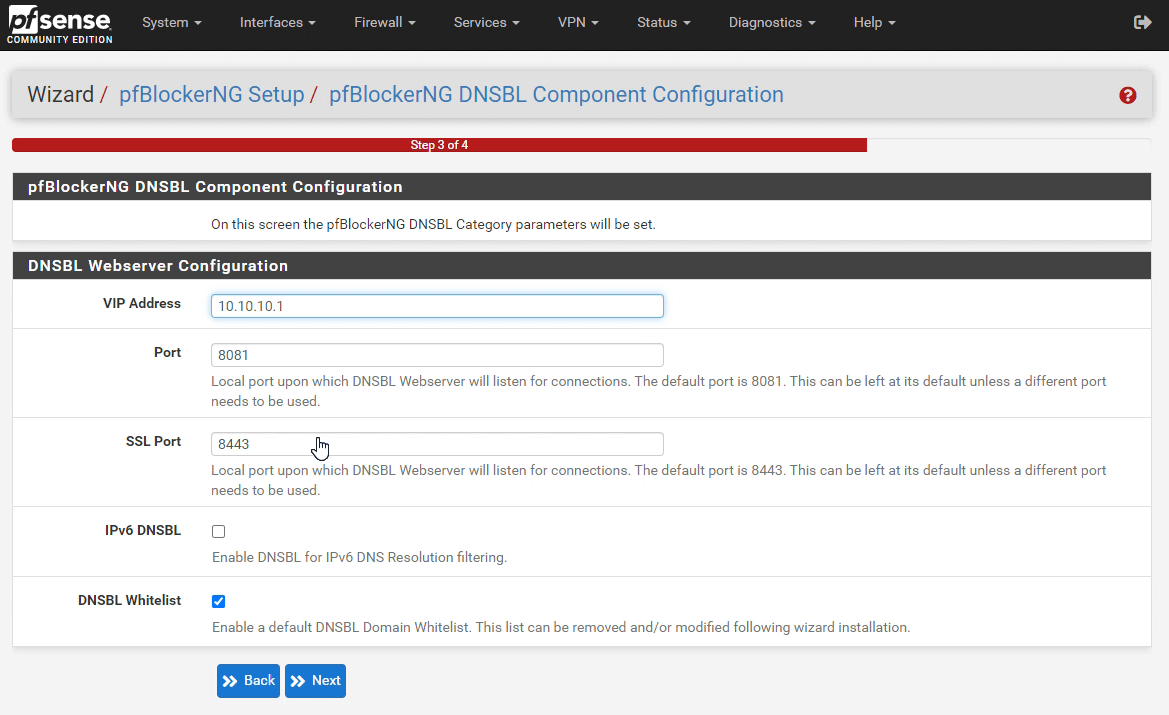

Geben Sie eine IP-Adresse ein, die in Ihren Netzwerken nicht verwendet wird, für die

VIP addressund lassen Sie denPortund denSSL-Portauf den Standardwerten. Der pfBlockberNG DNSBL-Webserver wird auf diesen IP-Adressen laufen. Wenn Ihr LAN 10.1.1.0/24 ist, sollte die VIP-Adresse nicht in diesem Bereich liegen. Hier in unserem Beispiel lassen wir die Adresse auf 10.10.10.1. Außerdem können Sie die Optionen IPv6 DNSBL und DNSBL Whitelist aktivieren.

Abbildung 11. pfBlockerNG DNSBL-Komponenten-Konfiguration

-

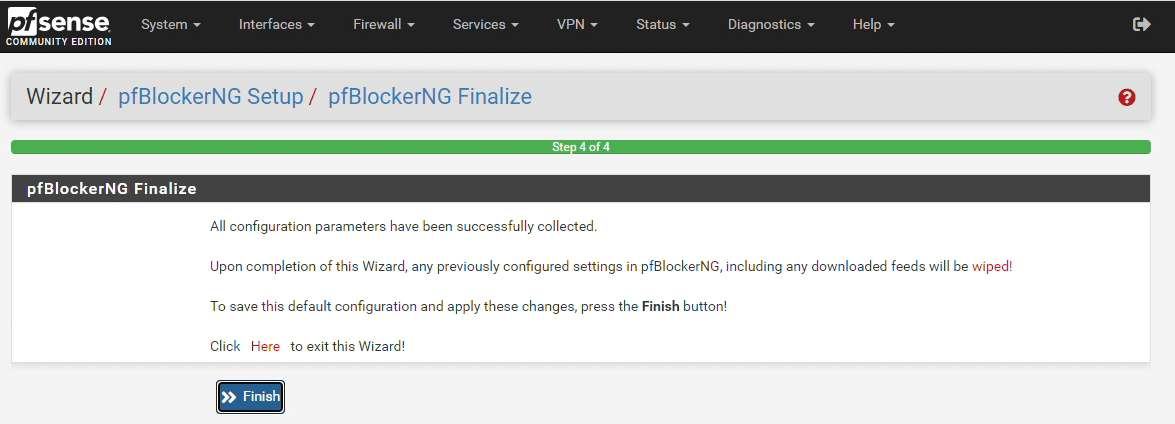

Klicken Sie auf

Finish, um den Assistenten abzuschließen. Die Einrichtung ist jetzt abgeschlossen.

Abbildung 12. Abschluss der anfänglichen Konfiguration von pfBlockerNG

-

Die pfBlockerNG-Update-Seite erscheint dann, und alle aktivierten Blocklisten werden automatisch heruntergeladen und aktiviert. Außerdem können Sie die

Cron-Option für regelmäßige Updates auswählen.

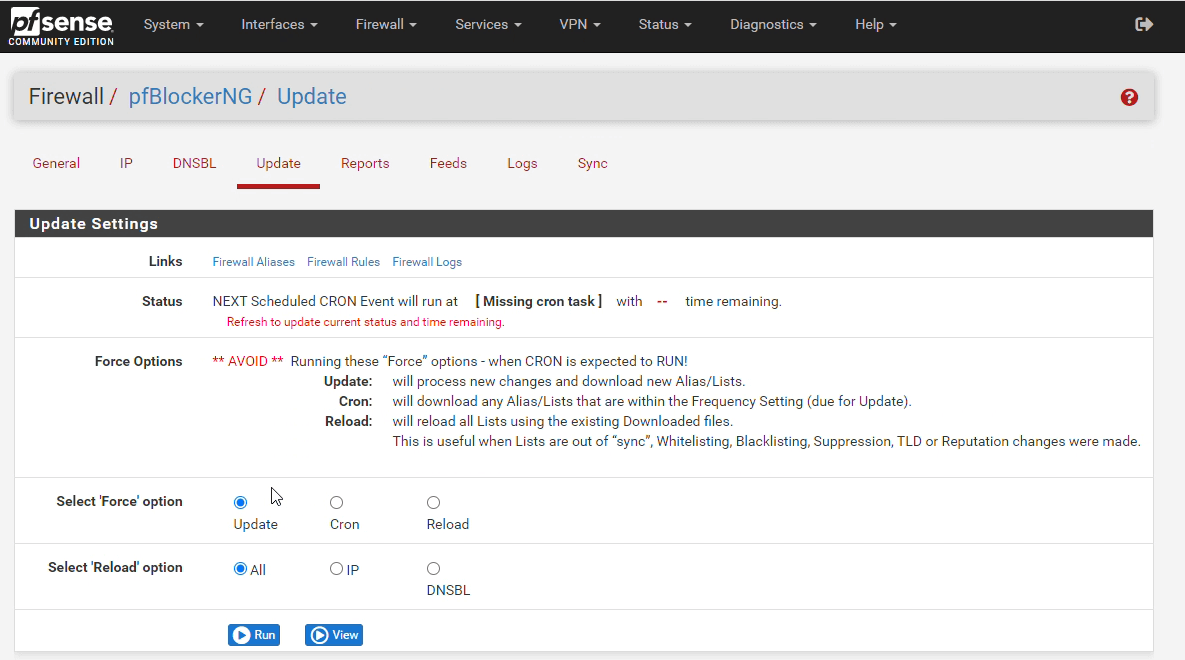

Abbildung 13. pfBlockerNG Update-Einstellungen

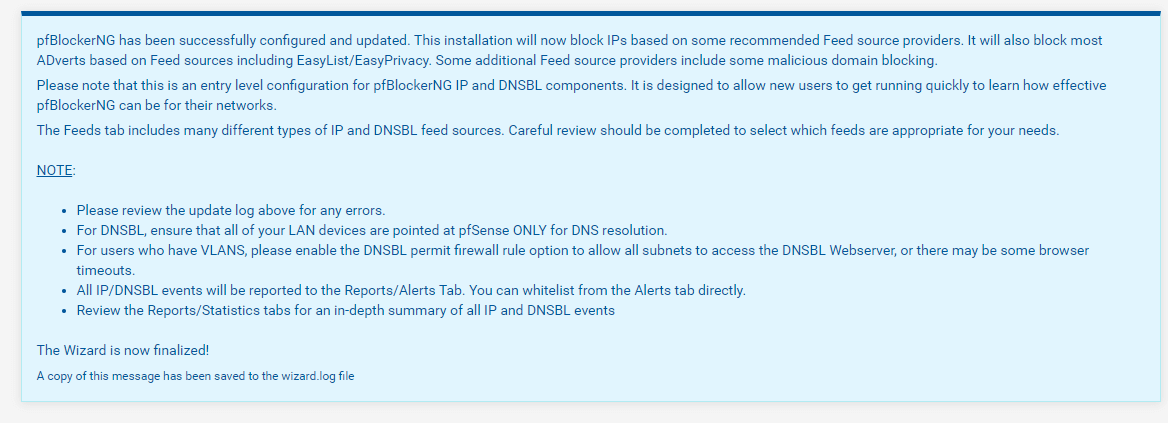

Herzlichen Glückwunsch! Sie haben jetzt einen grundlegenden pfSense®-Webfilter mit pfblockerNG am Laufen!

Abbildung 14. Die Installation von pfBlockerNG ist abgeschlossen

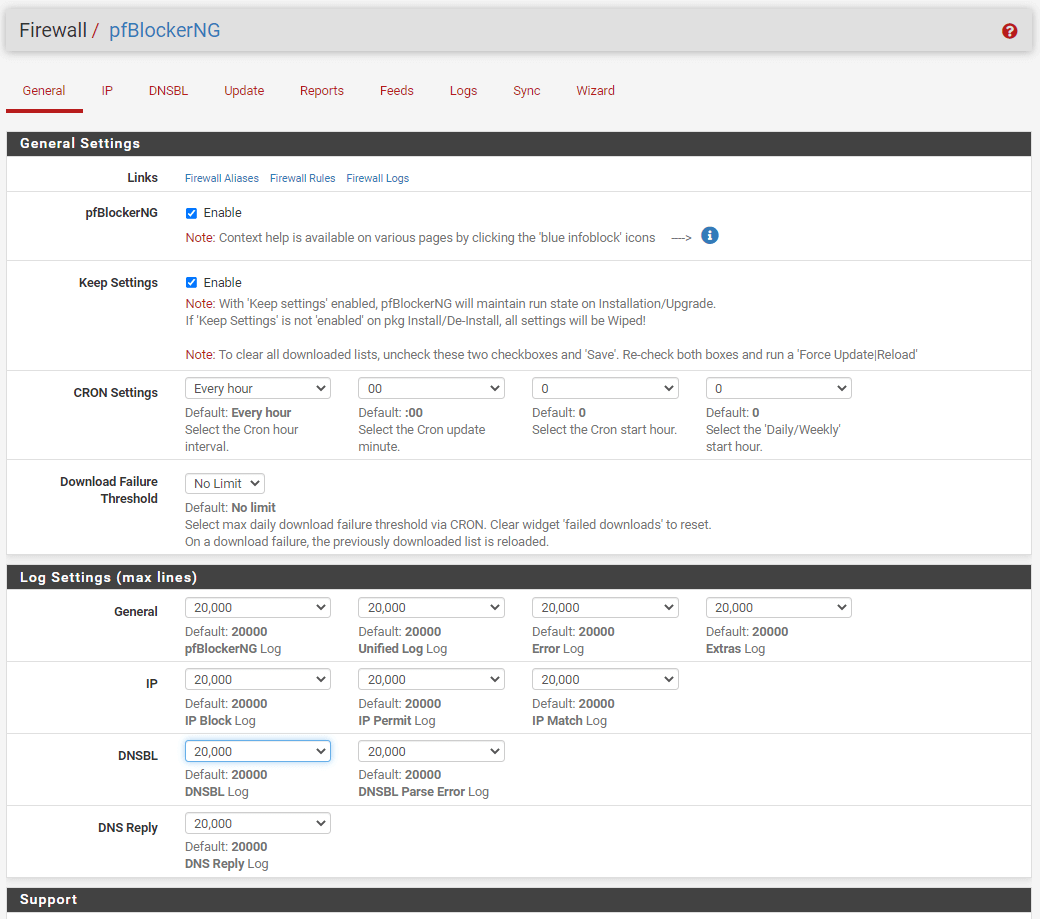

Allgemeine Einstellungen von pfBlockerNG

Um die allgemeinen Einstellungen von pfBlockerNG anzuzeigen oder zu ändern, navigieren Sie zu Firewall > pfBlockerNG > General.

Stellen Sie sicher, dass pfBlockerNG auf Ihrer pfSense®-Software-Firewall aktiviert ist. Sie können die Einstellungen auf dieser Seite auf ihren Standardwerten belassen.

Abbildung 15. Allgemeine Einstellungen von pfBlockerNG

IP-Filterung

Selbst wenn die Firewall nicht mit offenen, ins Internet gerichteten Ports konfiguriert ist, können lokale Benutzer versehentlich Verbindungen zu bösartigen Servern herstellen, was ein hohes Sicherheitsrisiko für Ihr Netzwerk darstellen kann. Um die Wahrscheinlichkeit, dass dies geschieht, zu verringern, sollten Sie den Zugriff auf bekannte Quellen von Ransomware, Malware, Botnets und Command & Control (C&C) Servern einschränken. Durch den gebündelten PRI1-Feed stellt pfBlockerNG regelmäßig aktualisierte Blocklisten bereit.

In diesem Abschnitt erklären wir, wie man den IP-Feed (Gruppen PRI1-PR5) in pfBlockerNG aktiviert und eine Firewall-Regel einrichtet, um zu verhindern, dass ausgehender Datenverkehr auf Adressen in dieser Gruppe zugreift.

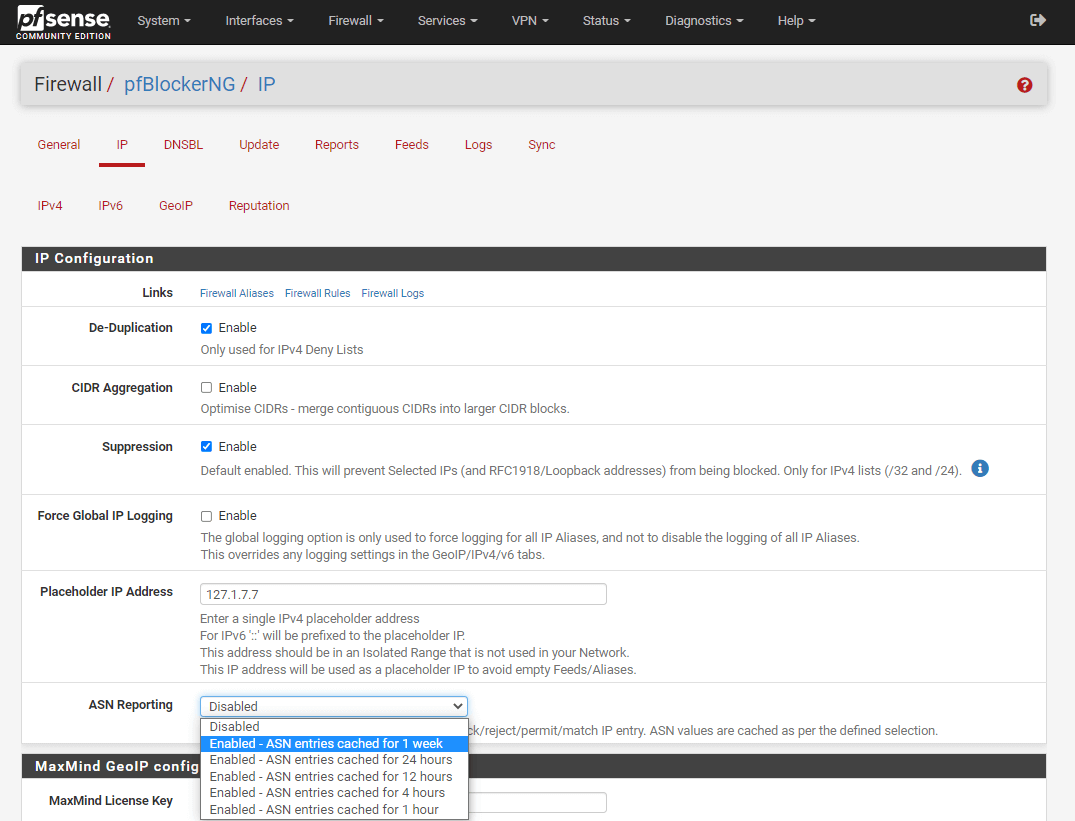

IP-Konfiguration

Sie sollten zu Firewall -> pfBlockerNG -> IP navigieren und die folgenden Einstellungen im IP Configuration-Bereich überprüfen.

-

De-Duplizierung aktivieren. Diese Option ermöglicht es, die Listengröße zu reduzieren, indem doppelte Einträge erkannt und entfernt werden.

-

CIDR-Aggregation aktivieren. Diese Option optimiert CIDRs. Da die CIDR-Aggregation prozessorintensiv ist, müssen Sie sie möglicherweise deaktivieren, wenn Ihre Firewall nicht genügend Leistung hat.

-

Unterdrückung aktivieren. Wenn aktiviert, werden RFC1918- und Loopback-Adressen gefiltert. Die Unterdrückung stellt sicher, dass Ihre lokalen Subnetze nicht blockiert werden. Außerdem entfernt pfBlockerNG alle Einträge in der Sperrliste, die mit denen in der Unterdrückungsliste übereinstimmen, die manuell oder automatisch aus dem pfBlockerNG-Alarm-Tab befüllt werden können.

-

Sie können die anderen Einstellungen auf den Standardwerten belassen. Aber stellen Sie sicher, dass die Platzhalter-IP-Adresse nicht in Ihrem Netzwerk verwendet wird. Außerdem können Sie die ASN-Berichterstattung aktivieren. Wenn sie aktiviert ist, wird die Registerkarte "Alarme und Statistiken" die ASN für die Blockieren/Ablehnen/Erlauben/Übereinstimmen IP-Einträge anzeigen. Die ASN-Details werden von BGPview.io gesammelt und für 1 Woche zwischengespeichert (kann für 24, 12, 4, 1 Stunde zwischengespeichert werden)

Abbildung 16. IP-Konfigurationsbereich von pfBlockerNG

-

Klicken Sie auf die Schaltfläche

Save IP Settingsam Ende der Seite.

MaxMind GeoIP-Konfiguration

Mit der GeoIP-Funktion von pfBlockerNG können Sie den Datenverkehr zu und von ganzen Ländern oder Kontinenten filtern. pfBlockerNG erreicht dies durch die Nutzung der MaxMind GeoIP-Datenbank, die einen Lizenzschlüssel erfordert. Dieser Lizenzschlüssel ist völlig kostenlos. Die Beschreibung des MaxMind-Lizenzschlüsselfelds enthält einen Link zur MaxMind-Registrierungsseite.

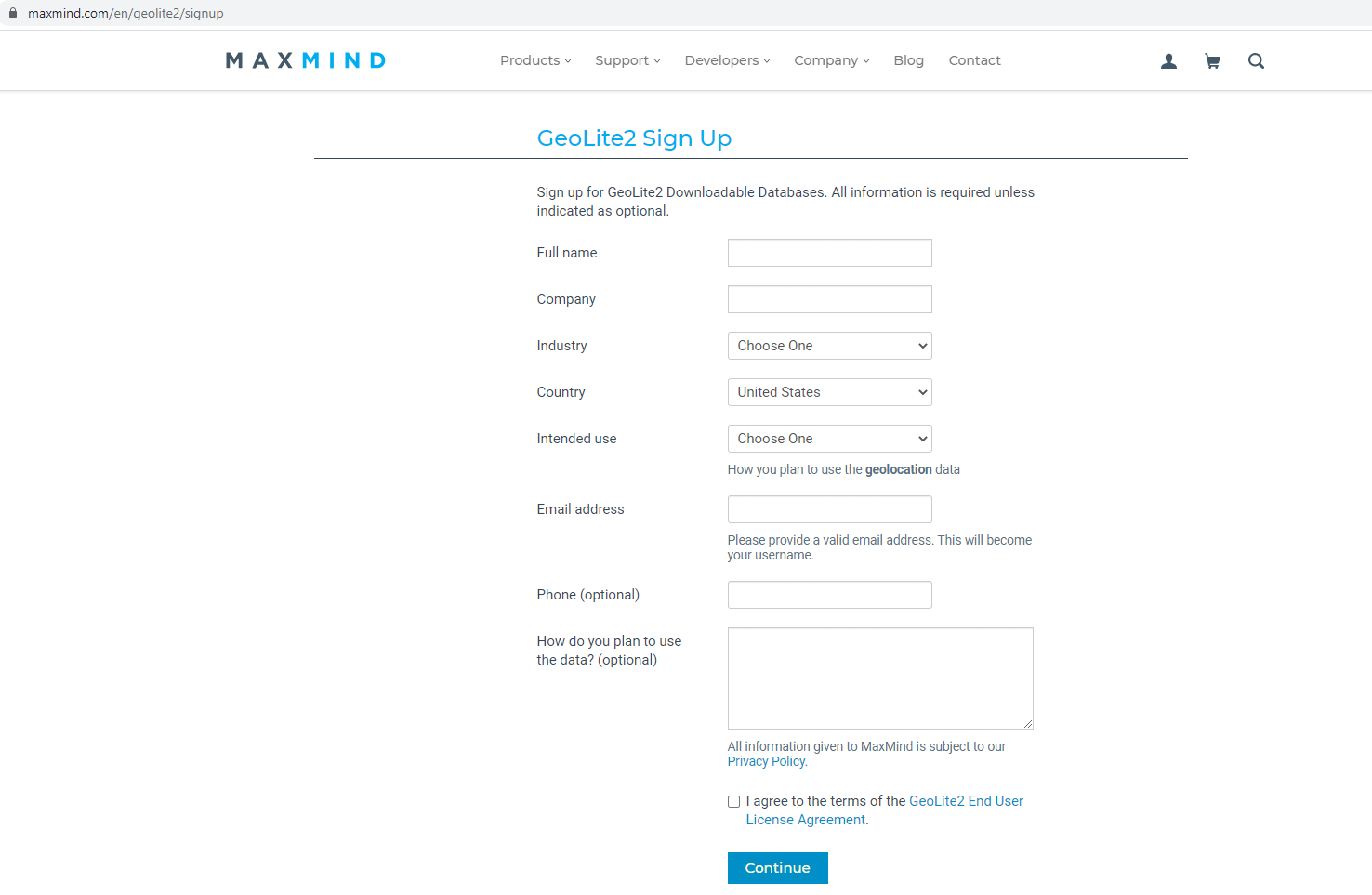

Um Ihren Lizenzschlüssel zu erhalten, füllen Sie das Registrierungsformular auf der MaxMind-Anmeldeseite aus.

Abbildung 17. MaxMind GeoLite2 Anmeldeseite

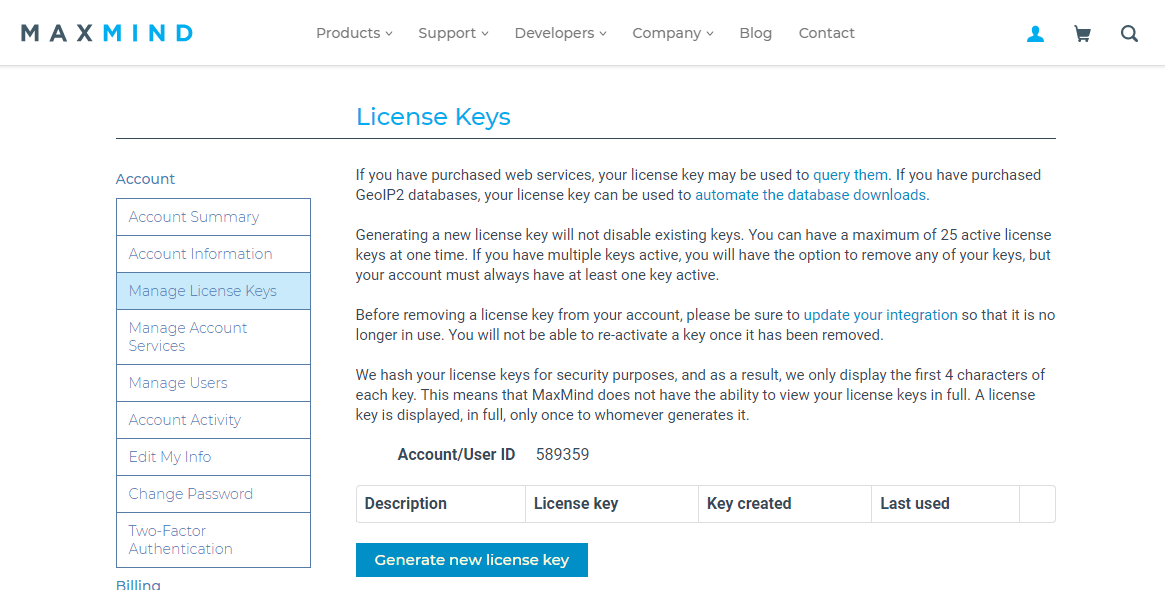

Abbildung 18. MaxMind Verwaltung von Lizenzschlüsseln

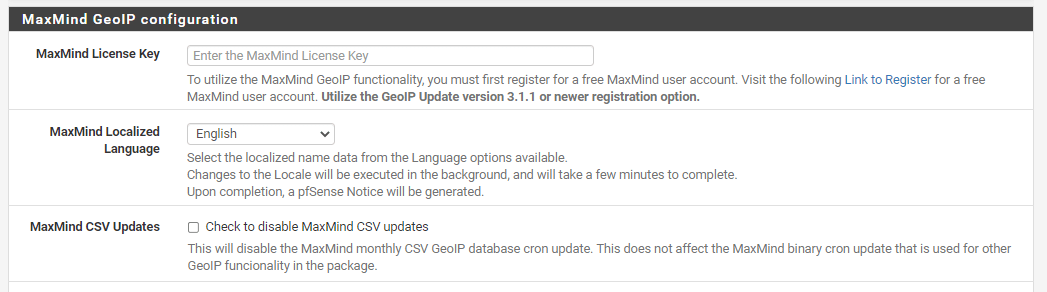

Nachdem Sie einen Lizenzschlüssel generiert haben, geben Sie ihn in das Feld für den MaxMind-Lizenzschlüssel in pfBlockerNG ein.

Sie können die lokalisierte Sprache von MaxMind nach Belieben auswählen. Die folgenden Sprachen sind verfügbar:

-

Englisch

-

Französisch

-

Português Brasileiro

-

Español

-

Deutsch

-

Japanisch

-

Vereinfachtes Chinesisch

Sie können das monatliche CSV-GeoIP-Datenbank-Cron-Update von MaxMind deaktivieren.

Abbildung 19. MaxMind GeoIP-Konfiguration

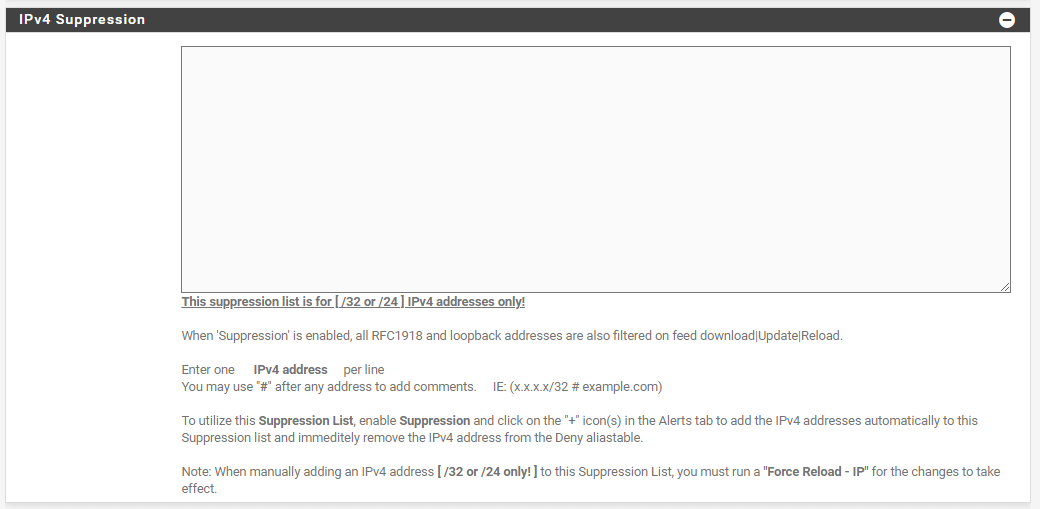

IPv4-Suppressionsliste

pfBlockerNG ermöglicht es Ihnen, die IP-Adressen (nur für /32 oder /24), die niemals blockiert werden sollen, zur Unterdrückungsliste hinzuzufügen. Sie können pro Zeile eine IP-Adresse hinzufügen. Sie müssen Force Reload-IP ausführen, nachdem Sie manuell eine IP-Adresse zu dieser Liste hinzugefügt haben, damit die Änderungen wirksam werden.

Abbildung 20. IPv4-Unterdrückungsliste

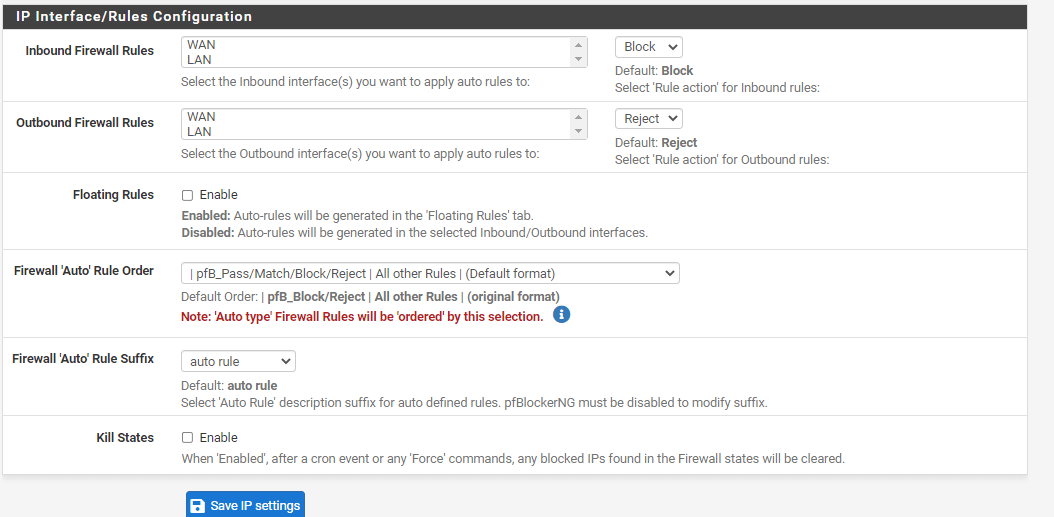

IP-Schnittstellen-/Regelkonfiguration

Gemäß den Einstellungen im Bereich IP Interface/Rules Configuration definiert pfBlockerNG automatisch Firewall-Regeln. In diesem Bereich können Sie angeben, auf welche eingehenden und ausgehenden Schnittstellen die IPv4-, IPv6- und GeoIP-Filterung von pfBlockerNG angewendet wird. Um die eingehenden und ausgehenden Schnittstellen zu bestimmen, können Sie die folgenden Anweisungen befolgen.

-

Wählen Sie

WANfür eingehende Firewall-Regeln, um automatische Regeln auf die eingehende Schnittstelle anzuwenden. -

Wählen Sie

LANfür ausgehende Firewall-Regeln, um automatische Regeln auf die ausgehende Schnittstelle anzuwenden. -

Das Aktivieren der Floating Rules-Option kann nützlich sein, wenn Sie mehr als eine ausgehende Schnittstelle haben. Schwebende Regeln sind spezielle Firewall-Regeln, die Vorrang vor regulären Firewall-Regeln haben. Dies stellt sicher, dass pfBlockerNG den Datenverkehr sofort filtert, sobald er die Firewall erreicht. Ein weiterer Vorteil ist, dass pfBlockerNG die Floating-Regeln für Sie generiert.

-

Aktivieren Sie

Kill states. Da IP-Blocklisten mehrmals täglich aktualisiert werden, sollten Sie pfBlockerNG erlauben, jede Verbindung zu einer blockierten IP sofort zu beenden. -

Sie können die anderen Optionen als Standard belassen.

-

Klicken Sie auf die Schaltfläche

Save IP Settingsam unteren Rand der Seite.

Abbildung 21. IP-Schnittstellen-/Regelkonfiguration auf pfBlockerNG

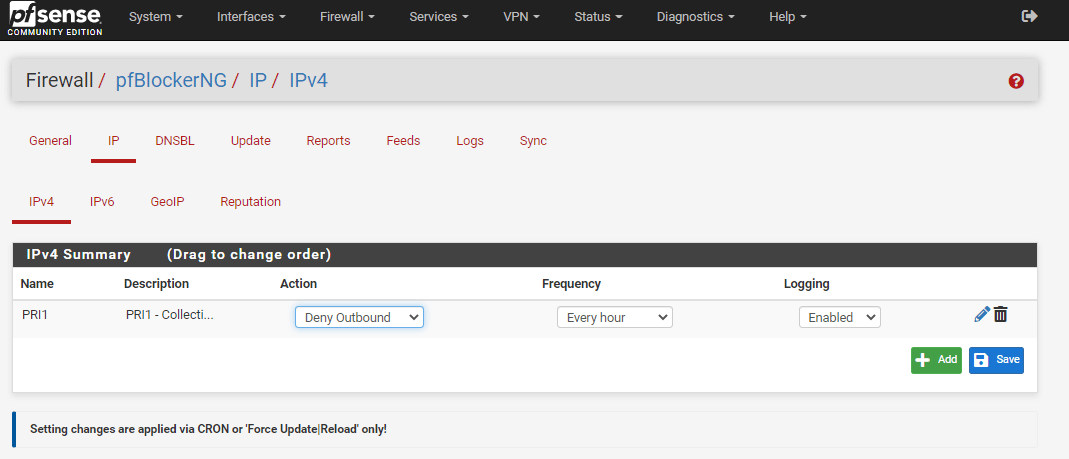

Aktivierung der IPv4-Filterung

Im pfBlockerNG-PRI1-Feed ist standardmäßig aktiviert. Feeds sind öffentlich verfügbare Blocklisten, mit denen pfBlockerNG regelmäßig synchronisiert wird. Um die Liste der aktivierten IPv4-Feeds anzuzeigen, navigieren Sie zu Firewall -> pfBlockerNG -> IP -> IPv4.

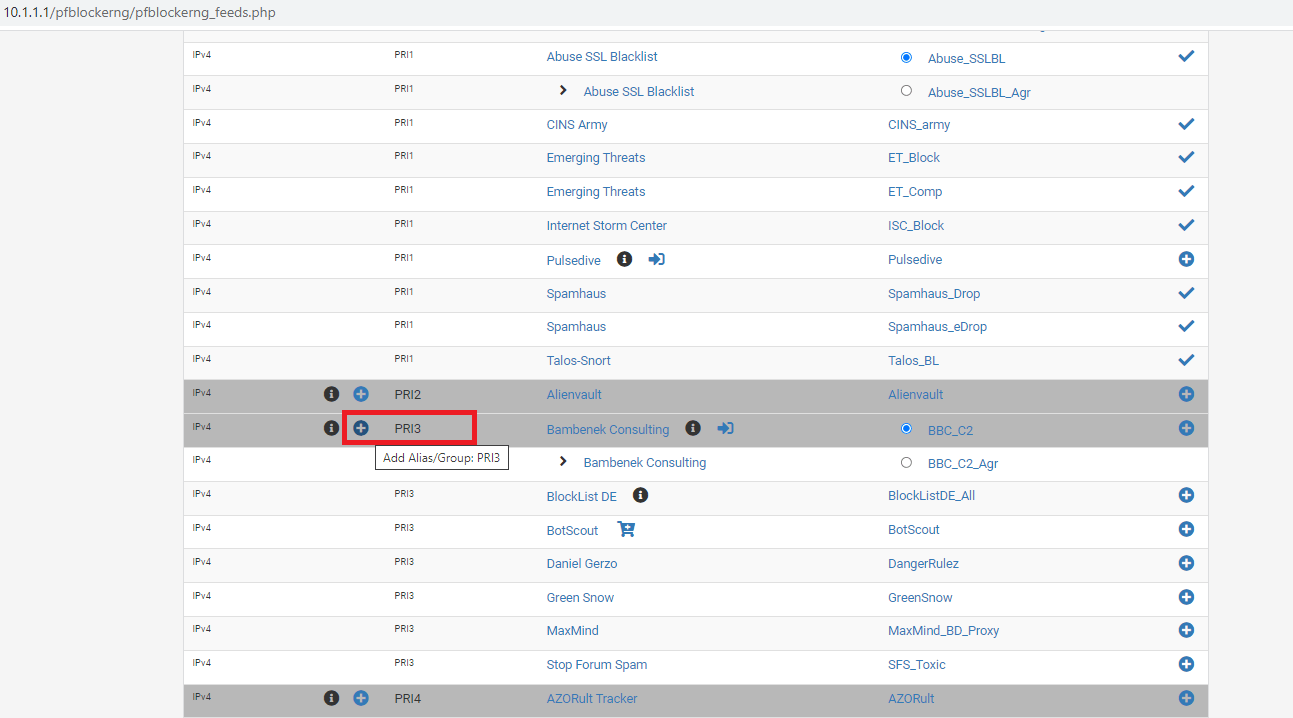

Abbildung 22. Aktivierte IPv4-Feed auf pfBlockerNG

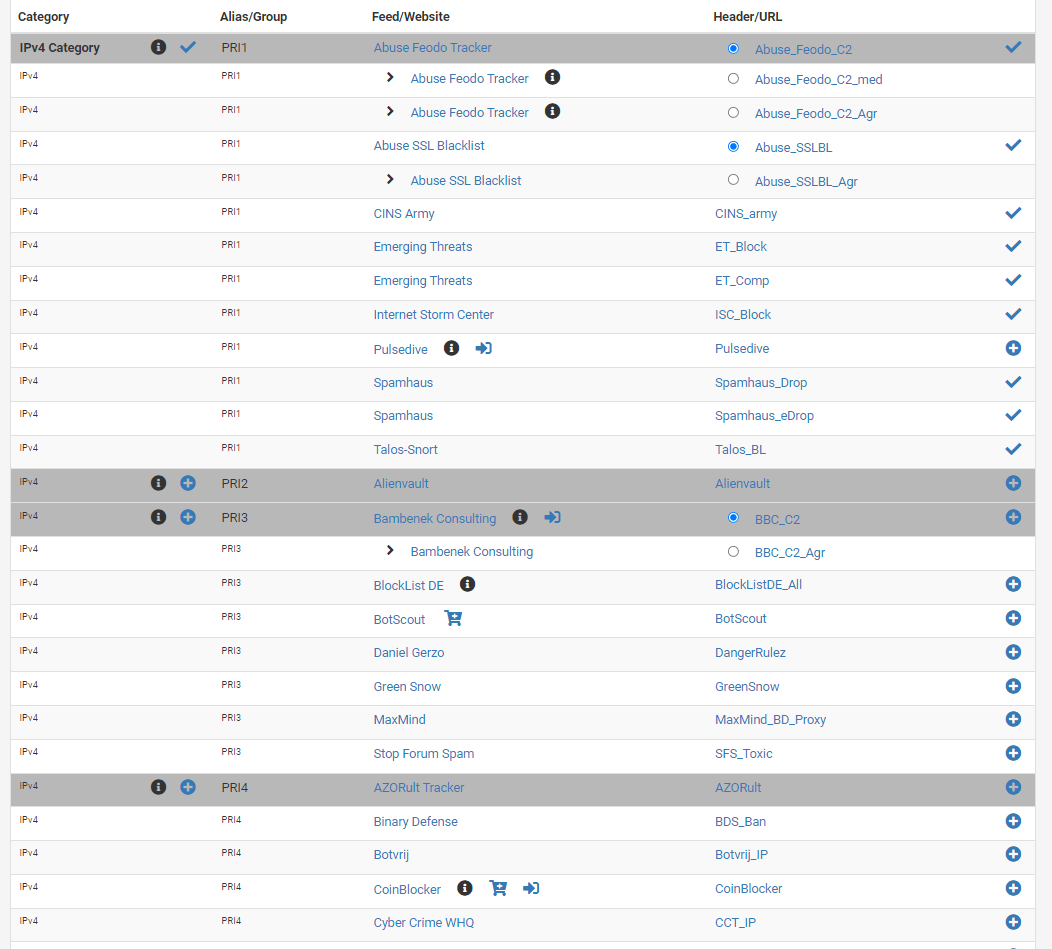

Der PRI1-Feed hat eine ziemlich breite Abdeckung, ist aber darauf ausgelegt, Fehlalarme zu vermeiden, sodass die Wahrscheinlichkeit größer ist, dass er echte Bedrohungen übersieht. Um die Sicherheit Ihres Netzwerks zu erhöhen, sollten Sie zusätzliche IPv4-Feeds auf Ihrem pfBlockerNG aktivieren. Um die Liste der verfügbaren Feeds auf dem pfBlockerNB anzuzeigen, navigieren Sie zu Firewall -> pfBlockerNG -> Feeds.

Abbildung 23. IPv4-Kategoriefeeds (PRI1-5)

Zum Zeitpunkt des Schreibens ist die verfügbare Number of Feeds per Category Type unten angegeben:

| Kategorie | Anzahl der Feeds |

|---|---|

| IPv4 | 92 |

| IPv6 | 14 |

| DNSBL | 140 |

Tabelle 1. Anzahl der Feeds pro Kategorietyp

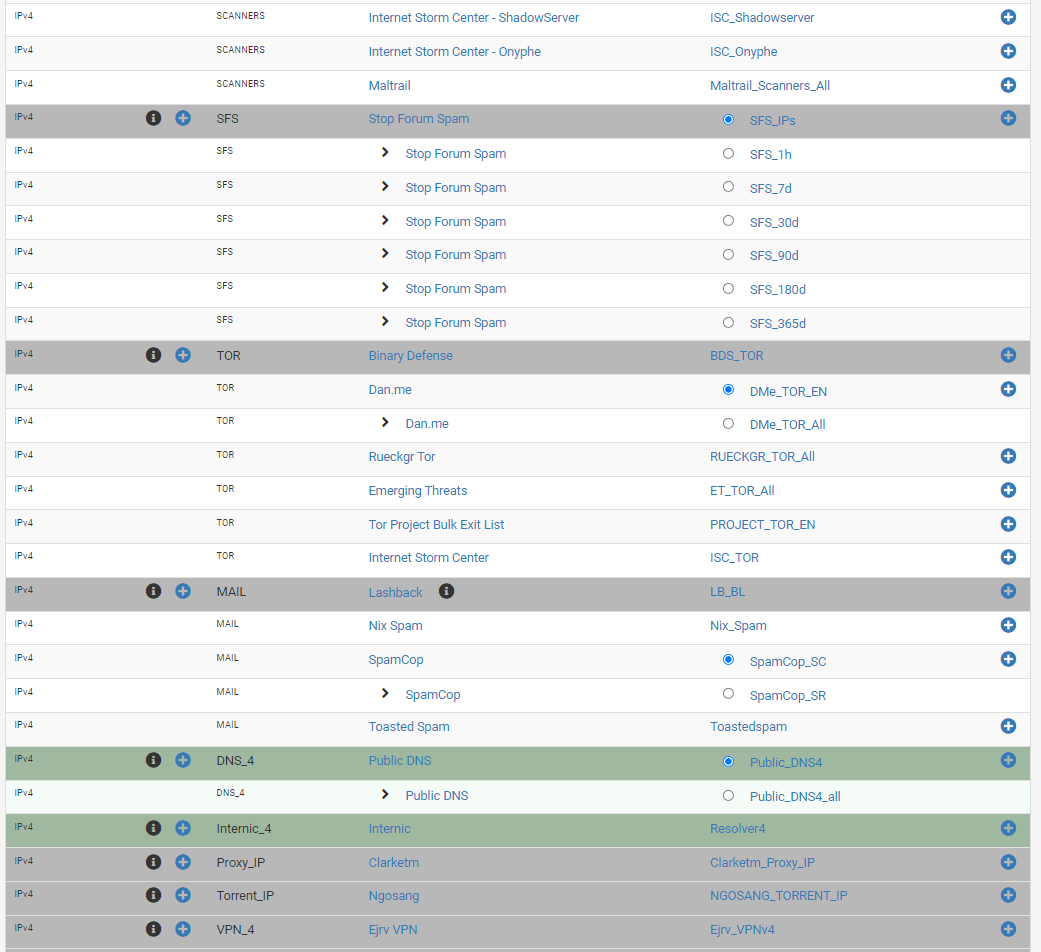

IPv4-Kategoriefeeds sind in fünf Gruppen unterteilt.(PRI1-5). Diese PRI-Gruppen sind bekannte Ransomware, Malware, Botnets, Command & Control (C&C) Server, Bots, Web-Skripte, Phishing und kompromittierte Server, bösartige IPs, die SSH-, SMTP-, IMAP-, TELNET-, FTP-Endpunkte angreifen, und andere bekannte Verursacher bösartigen Verhaltens. Im Allgemeinen gilt: Je niedriger die Zahl, desto mehr versucht pfBlockerNG, Fehlalarme zu vermeiden. Daher sollten Sie darauf vorbereitet sein, dass einige Websites unerwartet nicht erreichbar sind, wenn Sie die restriktiveren Listen aktivieren. (PRI3 and above). In solchen Fällen sind einige Fehlersuche und möglicherweise das Whitelisting von Fehlalarmen erforderlich. Es gibt eine Vielzahl von Feed-Gruppen, die darauf abzielen, bestimmte Arten von bösartigem oder unerwünschtem Datenverkehr zu blockieren, wie zum Beispiel:

-

Scanner (Internet Storm Center)

-

Mail (Known sources of spam; useful for protecting mail servers)

-

Forum-Spam

-

Tor-Knoten(Known Tor exit points; not inherently dangerous but you may want to isolate users anonymizing their traffic.)

-

Internic (Contains root name servers needed to initialize the cache of Internet domain name servers)

-

Proxy-IP

-

Torrent-IP

-

Öffentlicher DNS

-

DOH (DNS over HTTP)

-

VPN

-

BlocklistDE

Abbildung 24. Andere IPv4-Kategorie-Feed-Gruppen

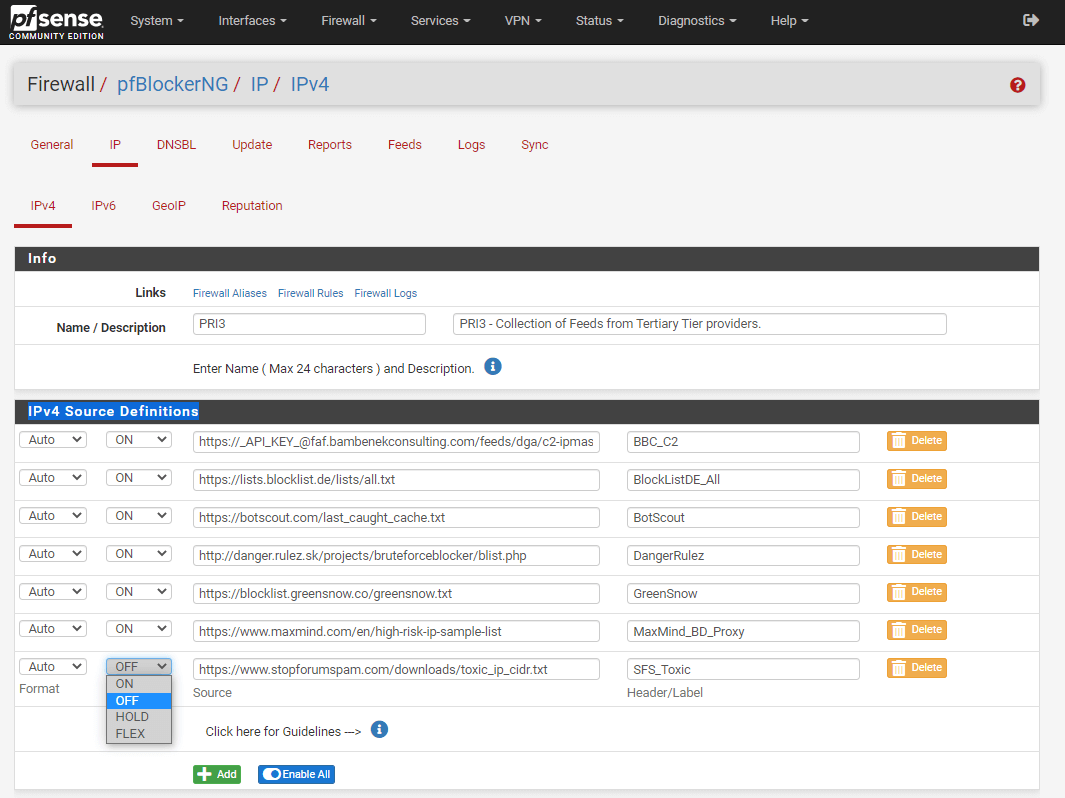

Sie können die IPv4-Kategorie PRI3-Gruppenfeeds auf Ihrem pfBlockerNG aktivieren, indem Sie die folgenden Schritte befolgen.

-

Scrollen Sie nach unten zum Gruppenheader PRI3 und klicken Sie auf das +-Symbol neben dem Gruppennamen. Dies wird Sie zur Einstellungsseite weiterleiten, um die Regel hinzuzufügen.

Abbildung 25. Hinzufügen von IPv4-Kategorie PRI3-Gruppenfeeds

-

Sie können den Namen und die Beschreibung festlegen oder sie als Standard belassen.

-

Wählen Sie die Option

ONim Dropdown-MenüStatusfür alle Feeds im BereichIPv4 Source Definitions. Sie können die OptionHOLDauswählen, wenn Sie die Liste einmal herunterladen, aber von automatischen Updates ausschließen möchten. Wir werden denBBC_C2-Feed nicht aktivieren, da er einen API-Schlüssel benötigt. -

Sie können die Schaltfläche

Enable Allam unteren Rand des BereichsIPv4 Source Definitionsklicken, um alle Feeds zu aktivieren.

Abbildung 26. IPv4-Quelldefinitionen für die PRI3-Gruppe

-

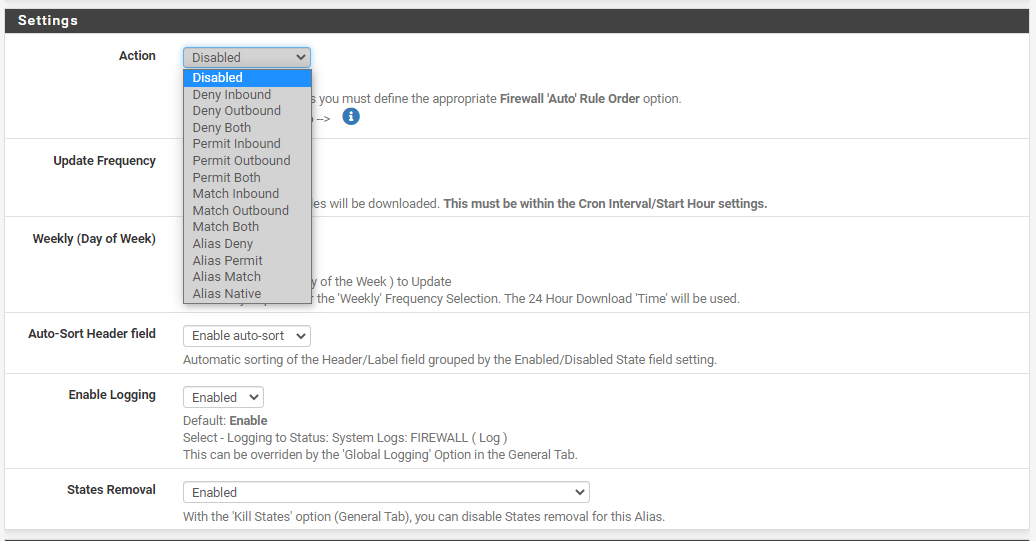

Scrollen Sie zum Bereich

Settingsund wählen Sie eine derActionaus, die Sie ausführen möchten, wenn eine IP-Adresse übereinstimmt. -

Wählen Sie

Deny Bothim Dropdown-MenüAction, um die Regel sowohl auf eingehende als auch auf ausgehende Verbindungen anzuwenden.

Abbildung 27. IPv4-Kategorieeinstellungen zum Hinzufügen von PRI3-Feeds auf pfBlockerNG

-

Lassen Sie die anderen Einstellungen auf den Standardwerten.

-

Klicken Sie auf die Schaltfläche

Save IPv4 Settings. -

Herzlichen Glückwunsch! Sie haben erfolgreich die IPv4-Kategorie PRI3-Feeds auf Ihrem pfBlockerNG aktiviert, um Ihr Netzwerk zu schützen.

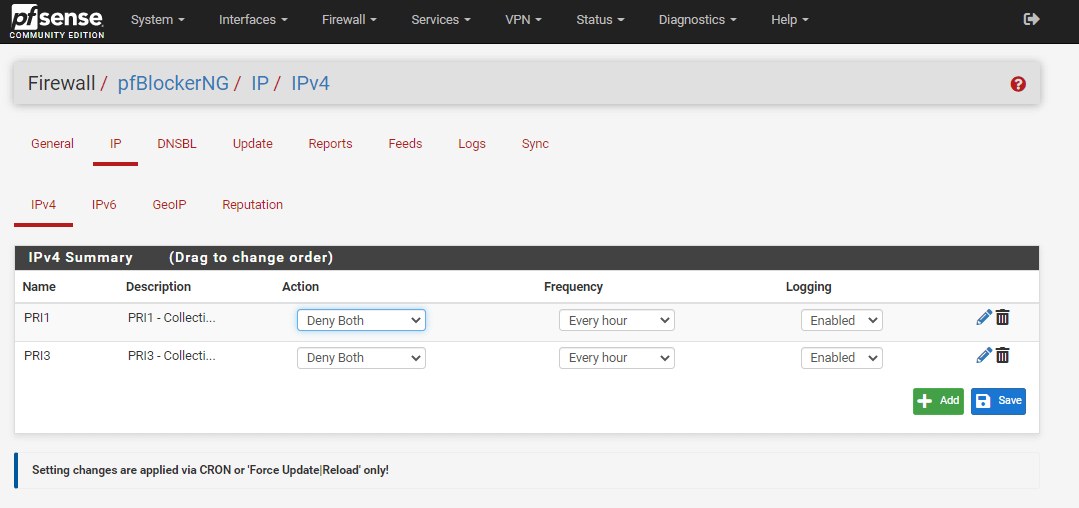

-

Sie können die PRI-Feeds-Regel sowohl auf eingehende als auch auf ausgehende Verbindungen anwenden, indem Sie im Aktions-Dropdown-Menü

Deny Bothauswählen und auf die SchaltflächeSaveimIPv4 Summary-Bereich klicken.

Abbildung 28. IPv4-Kategorieeinstellungen

Sie können die oben genannten Schritte auch für die Aktivierung anderer PRI-Gruppen, IPv6 und DNS-Blocklisten befolgen, fügen Sie einfach die Alias-Gruppe hinzu, wählen Sie die Listen aus, die Sie aktivieren möchten, und wählen Sie die Aktion aus, die bei einem Treffer ausgeführt werden soll. Seien Sie sich jedoch bewusst, dass jede aktivierte Liste Auswirkungen auf den Speicher und die Verarbeitung hat und Sie Ihre Hardware überlasten könnten.

Überprüfung der IPv4-Filterung

Indem Sie die unten angegebenen Schritte befolgen, können Sie die IPv4-Filterung auf Ihrem pfBlockerNG überprüfen. Bevor Sie mit dem Testen der IPv4-Filterung beginnen, sollten Sie sicherstellen, dass die pfBlockerNG-Einstellungen aktualisiert sind. Wenn dies nicht der Fall ist, können Sie ein Update erzwingen, indem Sie auf die Schaltfläche Run in den Update Settings unter dem Update-Tab von pfBlockerNG klicken.

-

Navigieren Sie zu

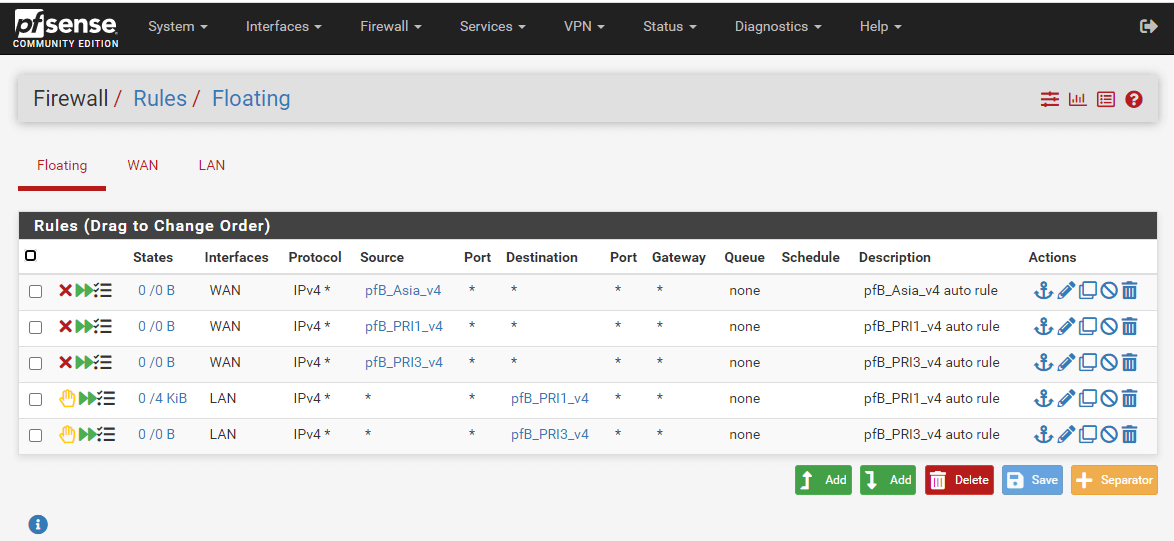

Firewall->Rules->Floating. -

Stellen Sie sicher, dass die Firewall-Regeln zum Blockieren von IPv4-Kategorie PRI3-Gruppen hinzugefügt werden.

Abbildung 29. Schwebende Firewall-Regeln in der pfSense®-Software zum Blockieren von IPv4-Kategorie PRI3-Gruppen

-

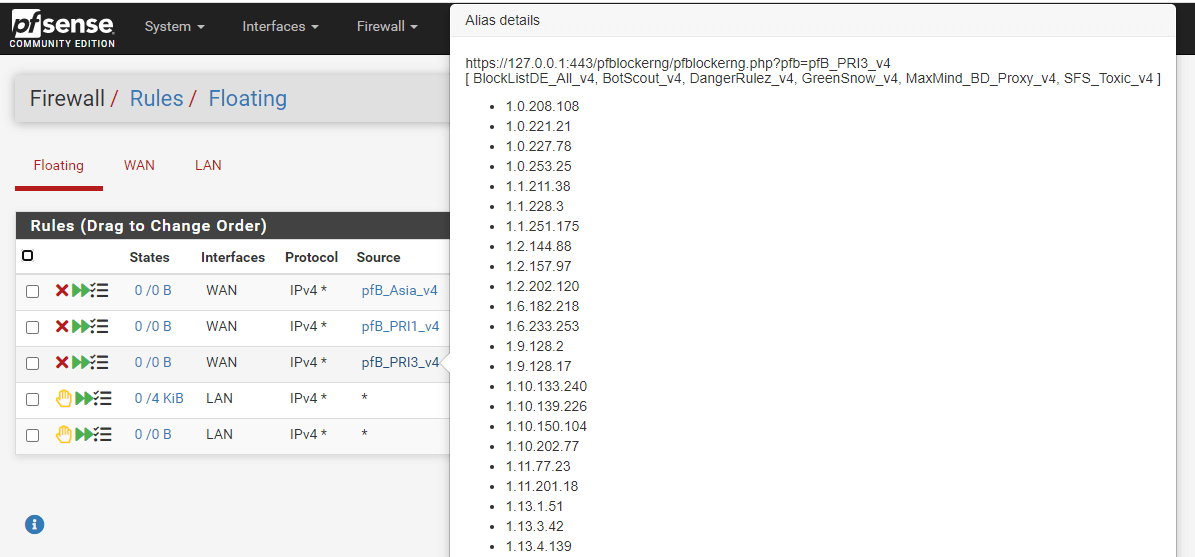

Bewegen Sie den Mauszeiger über die Quelle

pfB_PRI3_v4, um die blockierten IP-Listen anzuzeigen.

Abbildung 30. Anzeigen der Details des IPv4 PRI3-Alias

-

Notieren Sie eine der IP-Adressen aus der Liste, um den Zugriff für den Test der IPv4-Filterung zu versuchen. Wir werden

1.0.221.21für Tests auswählen. -

Sie können Ihren Browser öffnen und die IP-Adresse, die Sie aus der Liste auswählen, in die Suchleiste eingeben oder die IP-Adresse vom CLI-Prompt aus anpingen. Sie sollten sehen, dass die IP-Adresse nicht erreichbar ist.

Abbildung 31. PRI3-IP-Adresse ist nicht erreichbar

-

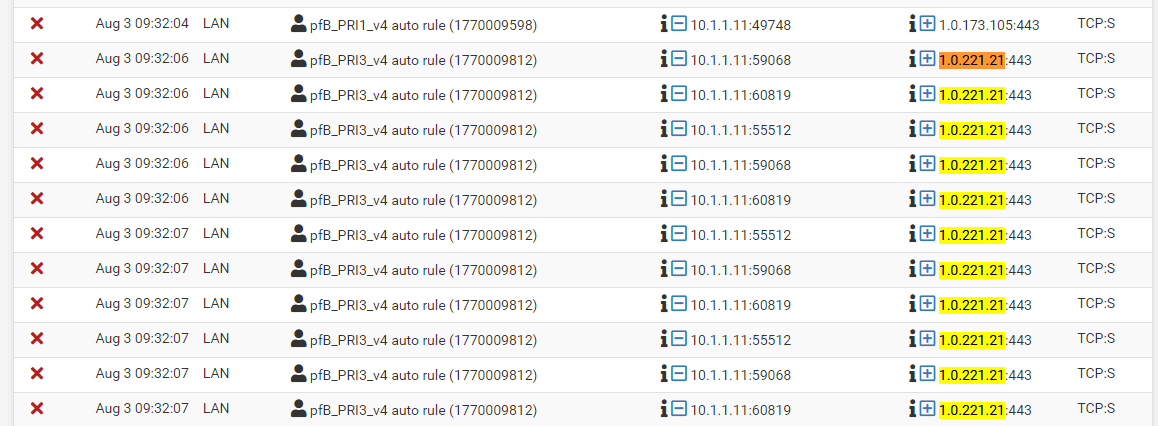

Um zu überprüfen, ob die IP-Adresse von pfBlockerNG blockiert wird, können Sie die zugehörigen Firewall-Protokolle einsehen, indem Sie auf das Symbol

Related log entriesin der oberen rechten Ecke der Seite klicken. -

Suchen Sie nach der IP-Adresse, die versucht zuzugreifen, wie zum Beispiel

1.0.221.21. Sie sollten die entsprechenden Protokolle sehen, die zeigen, dass die PRI3-IP-Adresse von pfBlockerNG blockiert wird, wie in der untenstehenden Abbildung dargestellt.

Abbildung 32. Firewall-Protokoll zeigt, dass die PRI3-IP-Adresse von pfBlockerNG blockiert wird

GeoIP-Blockierung

Die GeoIP-Funktion von pfBlockerNG kann nützlich sein, um den Zugriff auf bestimmte Regionen einzuschränken. Dies wird nicht in allen Umständen nützlich sein, da nicht alle Regionen böswillig sind. Wenn jedoch der gesamte erwartete Verkehr aus einer bestimmten geografischen Region stammt, ist es sinnlos, Verkehr aus anderen Regionen zuzulassen, da dies Sie zusätzlichem Risiko aussetzt, ohne echten Nutzen zu bringen. In den meisten Fällen müssen Sie nur den eingehenden Zugriff basierend auf GeoIP-Daten blockieren. Dies ermöglicht es Ihren lokalen Benutzern, auf beliebige Websites auf der ganzen Welt zuzugreifen, während der eingehende Zugriff aus Regionen, in denen Sie keinen Verkehr erwarten, blockiert wird.

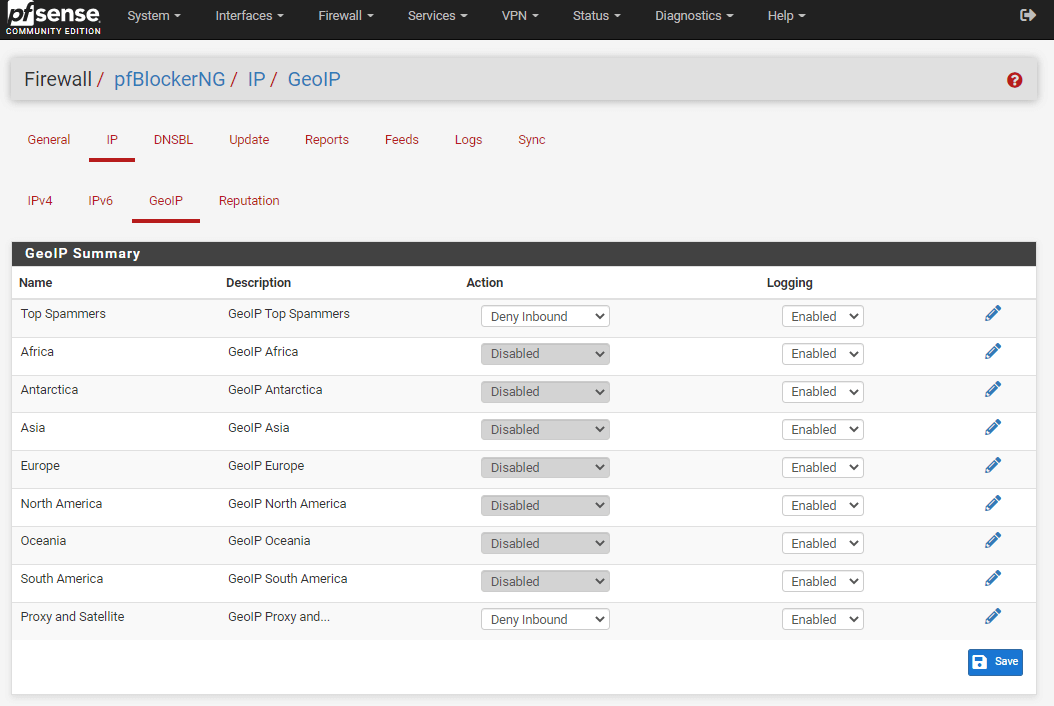

Um GeoIP-Blocking auf Ihrem pfBlockerNG zu aktivieren,

-

Navigieren Sie zu

Firewall->pfBlockerNG->IP->GeoIP. -

Wählen Sie

Deny Inboundim Dropdown-MenüActionfürTop Spammers-eine Liste von Ländern, die als häufige Quelle für Online-Angriffe identifiziert wurden- undProxy and Satellite-bekannte anonyme Proxy- und Satellitenanbieter-. -

Sie können einen der Kontinente auswählen, von dem Sie niemals legitimen Verkehr erwarten.

Abbildung 33. GeoIP-Blockierung auf pfBlockerNG

-

Klicken Sie auf die Schaltfläche „Speichern“.

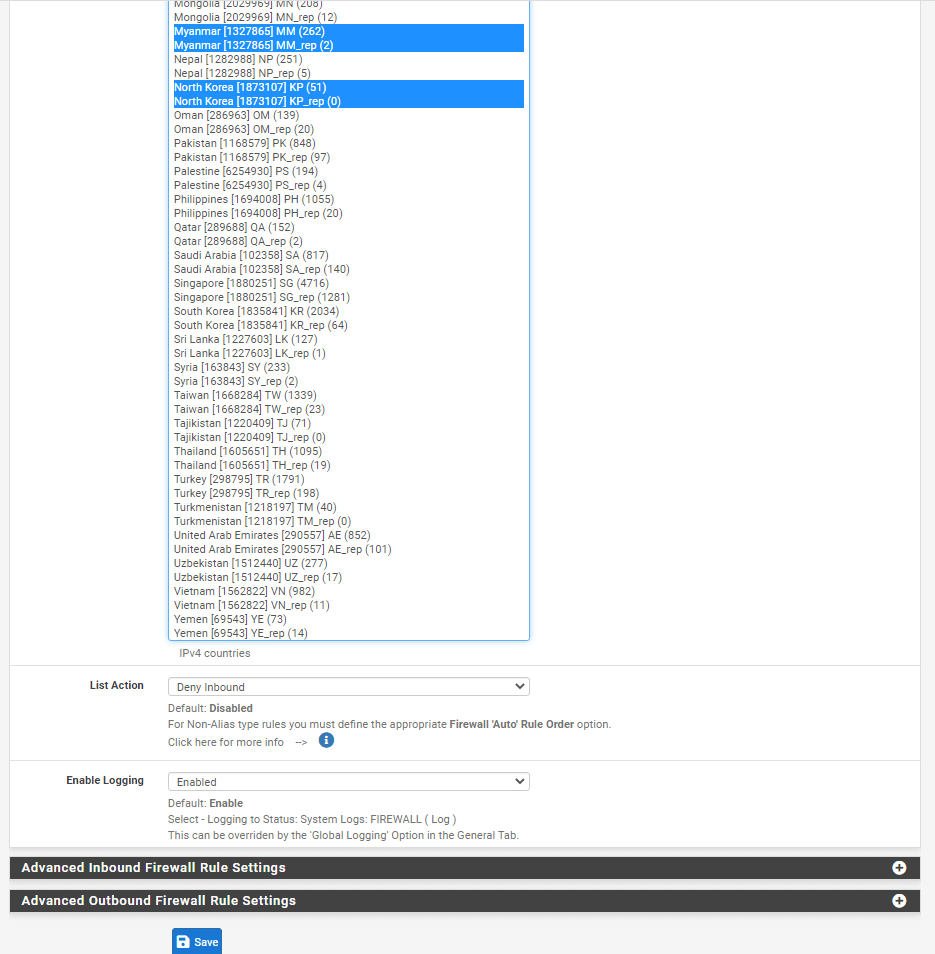

Statt eine ganze Region zu blockieren, können Sie bestimmte Länder blockieren. Ein Land in einer Region blockieren;

-

Klicken Sie auf das Stiftsymbol neben der Region.

-

Wählen Sie die Länder aus, die Sie blockieren möchten.

-

Aktivieren Sie

List ActionundLogging -

Klicken Sie auf

Save.

Abbildung 34. Blockieren von Ländern mit GeoIP auf pfBlockerNG

DNS-Blockierung

Sie können Werbung und einige bösartige Seiten wie Malware, Pornografie, Glücksspiel usw. mit pfBlockerNG blockieren, das über die Fähigkeit zur DNS-Blackhole-Verwaltung verfügt. Wenn Sie die DNSBL-Funktion in Ihrem pfBlockerNG aktivieren, werden die DNS-Anfragen gegen eine Liste bekannter Werbenetzwerke und Tracker auf DNS-Ebene in Ihrem Netzwerk blockiert.

Um die DNS-Blockierungsfunktion von pfBlockerNG nutzen zu können, sollten Sie sicherstellen, dass Ihre Client-Geräte so konfiguriert sind, dass sie die pfSense®-Software-Firewall als ihren DNS-Server verwenden. Wenn Sie eine Standard-pfSense®-Softwarekonfiguration verwenden, wird dies automatisch eingestellt. Wenn Sie jedoch einen alternativen DNS-Server, wie zum Beispiel ein Pi-hole, konfiguriert haben, sollten Sie die DNS-Konfiguration in der pfSense®-Software überprüfen und die Client-Geräte so konfigurieren, dass sie ihn verwenden.

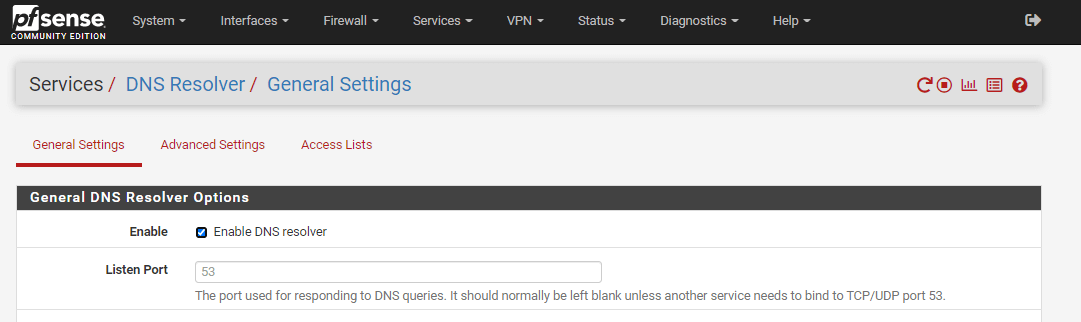

-

Navigieren Sie zu

Services->DNS Resolver->General Settingsund überprüfen Sie, ob der DNS-Resolver aktiviert ist.

Abbildung 35. Aktivierung des DNS-Resolvers in der pfSense®-Software

-

Navigieren Sie zu

System->General Setupund überprüfen Sie, ob externe DNS-Resolver konfiguriert sind, da diese erforderlich sind, um nicht blockierte DNS-Anfragen weiterzuleiten. Sie können den Google DNS-Server8.8.8.8als externen DNS hinzufügen und auf die SchaltflächeSaveklicken.![Hinzufügen eines DNS-Servers in der pfSense®-Software]Kontext: (/img/resources/netsec/pfblockerng/figure-36-addingdnsserveronpfsensesoftware.png " Hinzufügen eines DNS-Servers in der pfSense®-Software")

Abbildung 36. Hinzufügen eines DNS-Servers in der pfSense®-Software

-

Navigieren Sie zu

Services->DHCP Serverund wählen Sie alle Schnittstellen aus, für die Sie die Sperrung aktivieren möchten, und stellen Sie sicher, dass unter DNS-Servern nichts aufgeführt ist. Wenn Sie einen konfigurierten statischen DNS haben, setzen Sie ihn auf die IP-Adresse Ihrer pfSense®-Software-Firewall.-

Navigieren Sie zu

Firewall->pfBlockerNG->IP -

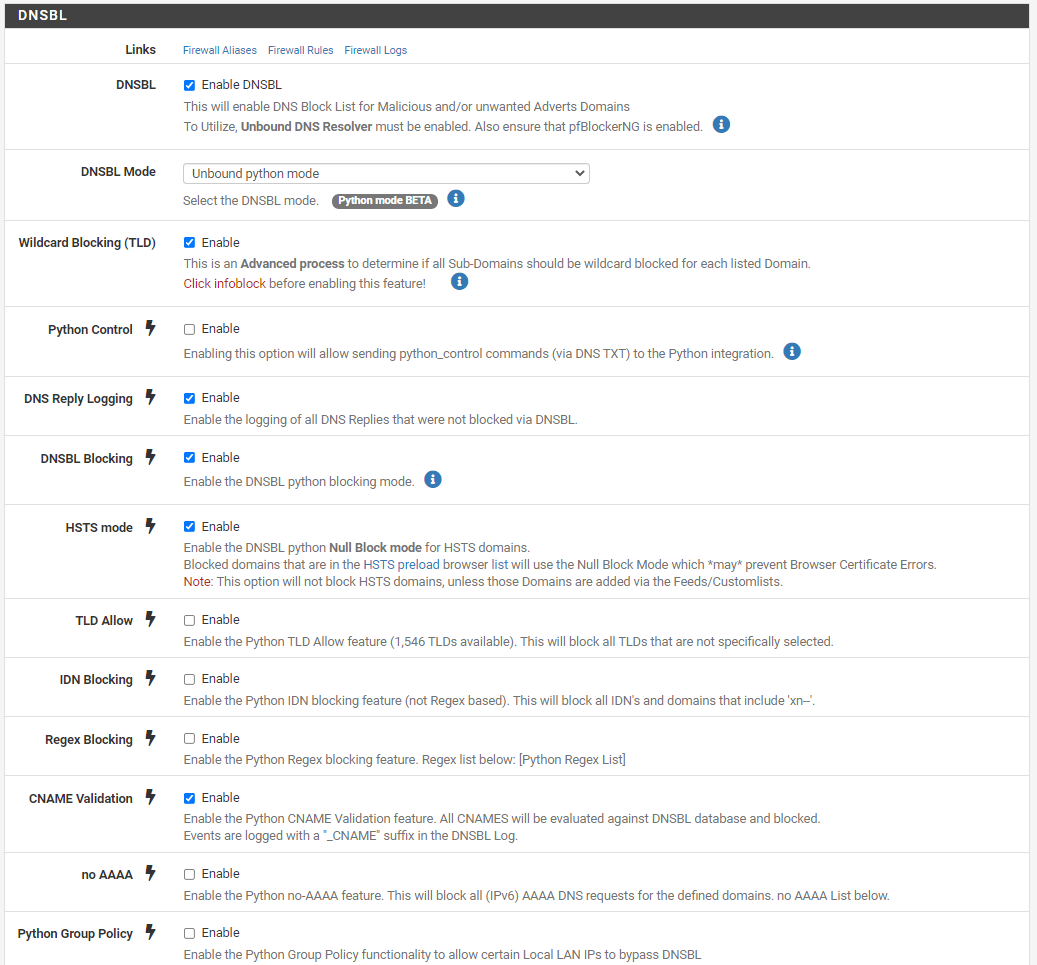

Aktivieren Sie

DNSBL. -

Wählen Sie

Unbound python modefür die DNSBL-Modus-Einstellung.

tippDer

Unbound python modebenötigt erheblich weniger Speicher als derunbound mode. Es ermöglicht auch einige erweiterte Optionen. -

-

Stellen Sie sicher, dass die folgenden Optionen aktiviert sind:

- Wildcard-Blockierung TLD

- DNS-Antwortprotokollierung: Dies zeigt Ihnen alle DNS-Abfragen, die von Unbound beantwortet werden.

- DNSBL-Blockierung

- HSTS-Modus

- CNAME-Validierung überprüft: Diese Option muss aktiviert sein, um sicherzustellen, dass eine Werbedomain DNSBL nicht durch die Verwendung eines anderen DNS-Namens

bypasskann.

Abbildung 37. DNSBL-Einstellungen auf pfBlockerNG

-

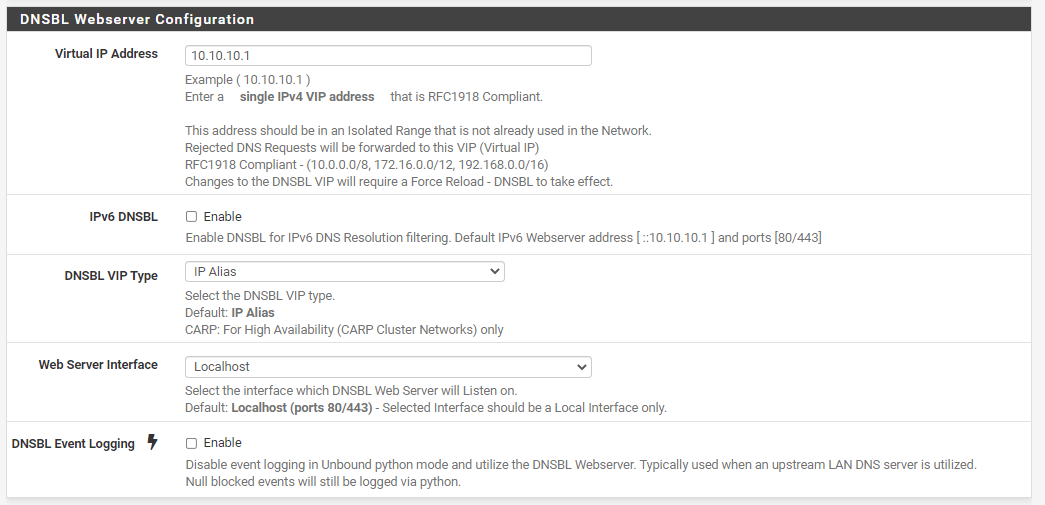

Scrollen Sie nach unten zum Bereich

DNSBL Webserver Configuration. Stellen Sie sicher, dass die virtuelle IP-Adresse korrekt ist und nicht bereits im Netzwerk verwendet wird. Sie können die anderen Einstellungen als Standard belassen.

Abbildung 38. DNSBL-Webserver-Konfiguration auf pfBlockerNG

-

Scrollen Sie nach unten zum Bereich

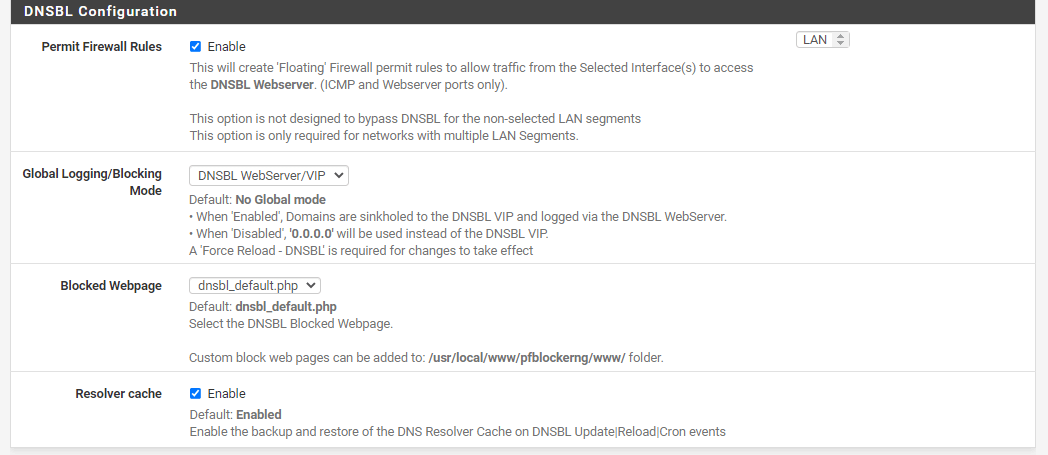

DNSBL Configuration. -

Aktivieren Sie

Permit Firewall Rulesund wählen Sie dieLAN-Schnittstelle aus. Dies wird Regeln im Floating in Ihrer Firewall erstellen und pfBlockerNG für ausgewählte Netzwerke aktivieren.(LAN). -

Wählen Sie DNSBL Webserver/VIP für den globalen Protokollierungs-/Blockierungsmodus. Damit Domains zum DNSBL VIP sinkholed und über den DNSBL WebServer protokolliert werden. Sie können die anderen Einstellungen auf den Standardwerten belassen.

Abbildung 39. DNSBL-Konfiguration auf pfBlockerNG

-

Klicken Sie auf die Schaltfläche

Save DNSBL Settingsam unteren Rand der Seite.

Aktivieren Sie einige DNSBL-Feeds

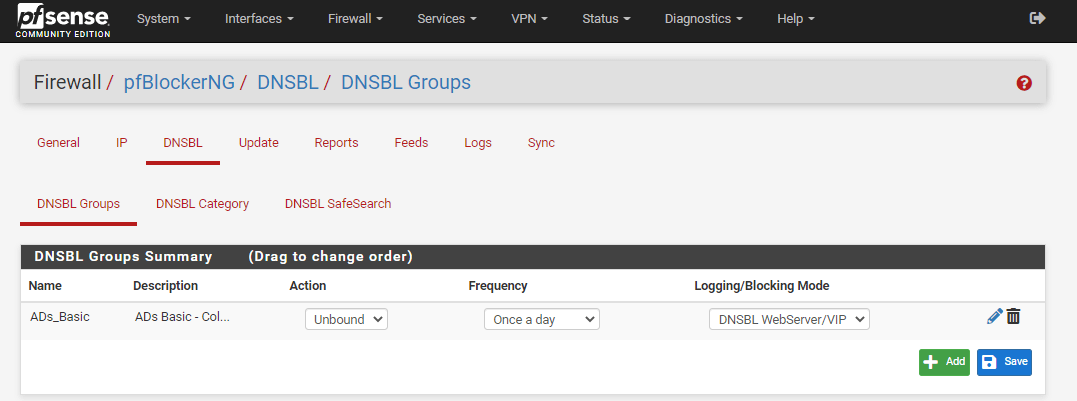

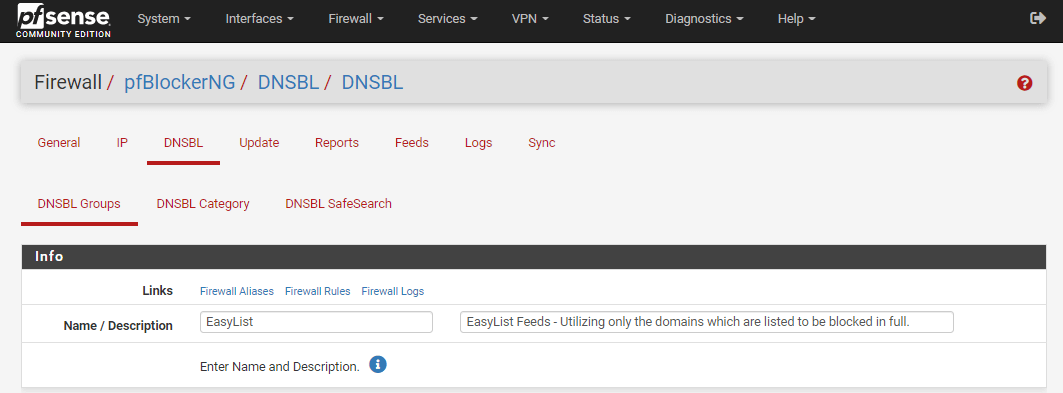

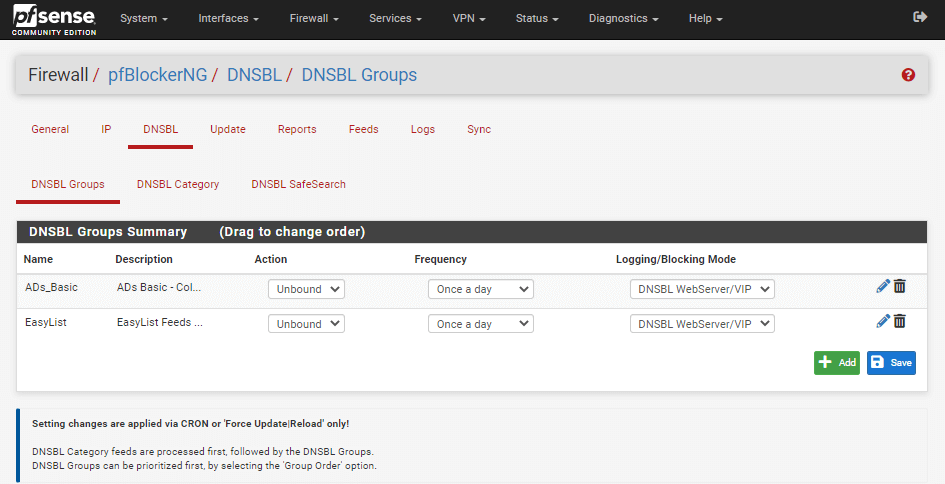

Im pfBlockerNG-Feed ist ADS_Basic standardmäßig aktiviert. Um die Liste der aktivierten DNSBL-Feeds anzuzeigen, navigieren Sie zu Firewall -> pfBlockerNG -> DNSBL -> DNSBL Groups.

Abbildung 40. Aktivierte DNSBL-Gruppenfeed auf pfBlockerNG

Der ADS_Basic-Feed, auch bekannt als StevenBlack_ADs, hat eine ziemlich breite Abdeckung, ist aber darauf ausgelegt, Fehlalarme zu vermeiden, sodass die Wahrscheinlichkeit größer ist, dass er echte Bedrohungen übersieht. Um die Sicherheit Ihres Netzwerks zu erhöhen, sollten Sie zusätzliche DNSBL-Feeds auf Ihrem pfBlockerNG aktivieren. Um die Liste der verfügbaren Feeds auf dem pfBlockerNB anzuzeigen, navigieren Sie zu Firewall -> pfBlockerNG -> Feeds.

Abbildung 41. DNSBL-Kategoriefeeds

Zum Zeitpunkt des Schreibens sind 140 DNSBL-Kategorie-Feeds verfügbar. Es gibt eine Vielzahl von Feed-Gruppen auf pfBlockerNG, die darauf abzielen, bestimmte Arten von bösartigem oder unerwünschtem Datenverkehr zu blockieren, wie zum Beispiel:

-

EasyList

-

ADs

-

E-Mail

-

Bösartig

-

Phishing

-

BBCAN177

-

STUN

-

DoH

-

Torrent

-

BBC

-

Bösartig2

-

Cryptojacker

-

Zusammenstellung

-

Firebog_Suspicious

-

Firebog_Advertising

-

Firebog_Trackers

-

Firebog_Malicious

-

Firebog_Other

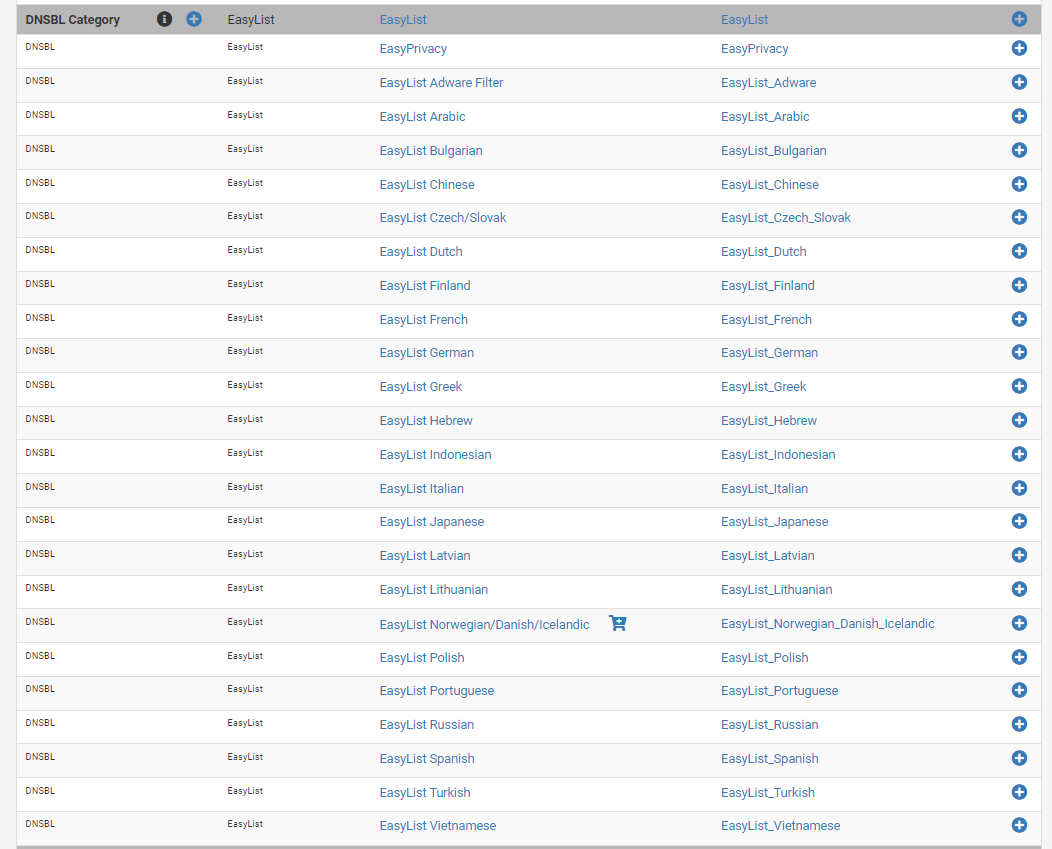

Sie können verschiedene DNSBL-Feeds nach Belieben auf Ihrem pfBlockerNG aktivieren, indem Sie die folgenden Schritte befolgen. Hier werden wir als Beispiel die EasyList-Gruppen-Feeds auf unserem pgBlockerNG aktivieren. Wir empfehlen, den Steven Black Feed hinzuzufügen, da er eine der am besten gepflegten Blacklist-Datenbanken im Internet ist.

EasyList ist die primäre Filterliste, die die Mehrheit der Werbung von internationalen Webseiten entfernt, sowie unerwünschte Frames, Bilder und Objekte. Es ist die am häufigsten verwendete Liste von vielen Ad-Blockern und dient als Grundlage für über ein Dutzend Kombinations- und Ergänzungsfilterlisten.

Je mehr Feeds Sie aktivieren, desto wahrscheinlicher ist es, dass Sie den Internetzugang für Benutzer in Ihrem Netzwerk stören. Dann müssen Sie bestimmte Domainnamen auf die Whitelist setzen.

Es scheint, dass der Text, den Sie übersetzen möchten, fehlt.

-

Scrollen Sie nach unten zum Gruppenheader

EasyListund klicken Sie auf das+-Symbol neben dem Gruppennamen. Dies wird Sie zur Einstellungsseite weiterleiten, um die Regel hinzuzufügen.

Abbildung 42. Hinzufügen von DNSBL-Kategorie EasyList-Gruppen-Feeds

-

Sie können den Namen und die Beschreibung festlegen oder sie als Standard belassen.

Abbildung 43. Einstellung von Name und Beschreibung für neu hinzugefügten DNSBL-Feed

-

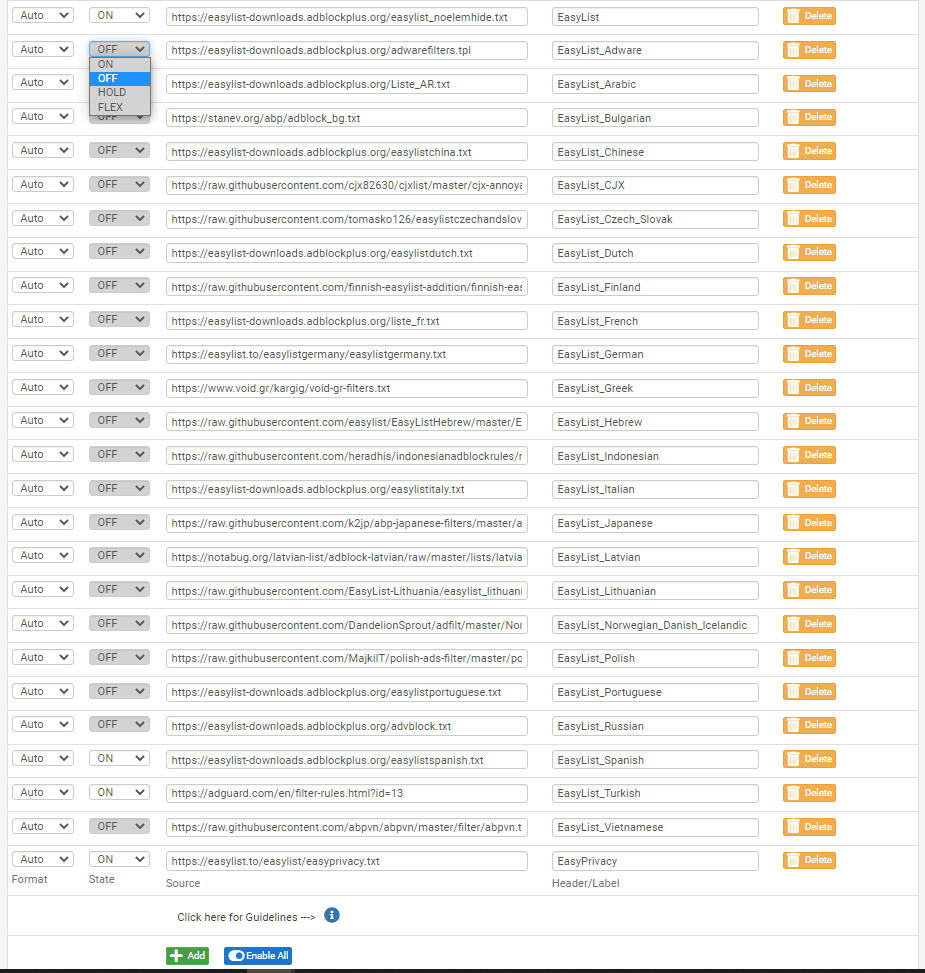

Sie können die Schaltfläche

Enable Allam unteren Rand des BereichsDNSBL Source Definitionsklicken, um alle Feeds zu aktivieren. Aber wir werden einige der Feeds wieEasyList,EasyList_Adware,EasyList_Spanish,EasyList_TurkishundEasyPrivacyaktivieren. Wählen Sie die OptionONim Dropdown-MenüStatefür die entsprechenden Feeds im BereichDNSBL Source Definitions. Sie können die OptionHOLDauswählen, wenn Sie die Liste einmal herunterladen, aber von automatischen Updates ausschließen möchten.

Abbildung 44. DNSBL-Quellendefinitionen für die EasyList-Gruppe

-

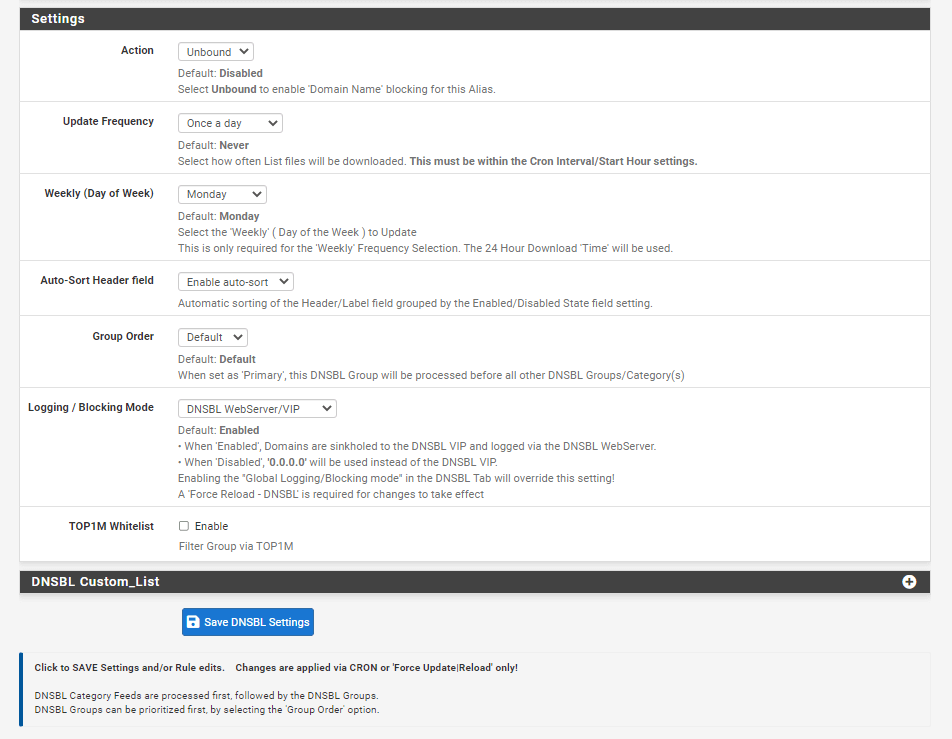

Scrollen Sie zum Bereich

Settingsund wählen Sie eine derActionaus, die Sie ausführen möchten, wenn ein Domainname übereinstimmt. -

Wählen Sie

Unboundim Dropdown-MenüAction.

Abbildung 45. DNSBL-Kategorieeinstellungen zum Hinzufügen von EasyList-Feeds auf pfBlockerNG

-

Lassen Sie die anderen Einstellungen auf den Standardwerten.

-

Sie können Ihre eigene Liste von Domainnamen hinzufügen, die Sie blockieren möchten, indem Sie auf das

+-Symbol klicken.Abbildung 46. Benutzerdefinierte DNSBL-Liste auf pfBlockerNG

-

Geben Sie den zu sperrenden Domainnamen ein. Wir werden die Domain

dnsbltest.comzur Überprüfung der DNSBL-Blockierung auf unserem pfBlockerNG hinzufügen. -

Klicken Sie auf die Schaltfläche

Save DNSBL Settings. -

Herzlichen Glückwunsch! Sie haben erfolgreich die DNSBL-Kategorie EasyList-Feeds auf Ihrem pfBlockerNG aktiviert, um Ihr Netzwerk zu schützen.

Abbildung 47. Zusammenfassung der DNSBL-Gruppen auf pfBlockerNG

Sie können die oben beschriebenen Schritte befolgen, um weitere DNSBL-Gruppen zu aktivieren. Fügen Sie einfach die Alias-Gruppe hinzu, wählen Sie die Listen aus, die Sie aktivieren möchten, und wählen Sie die Aktion aus, die ausgeführt werden soll, wenn ein Element übereinstimmt. Seien Sie sich jedoch bewusst, dass jede aktivierte Liste Auswirkungen auf den Speicher und die Verarbeitung hat und Sie Ihre Hardware überlasten könnten.

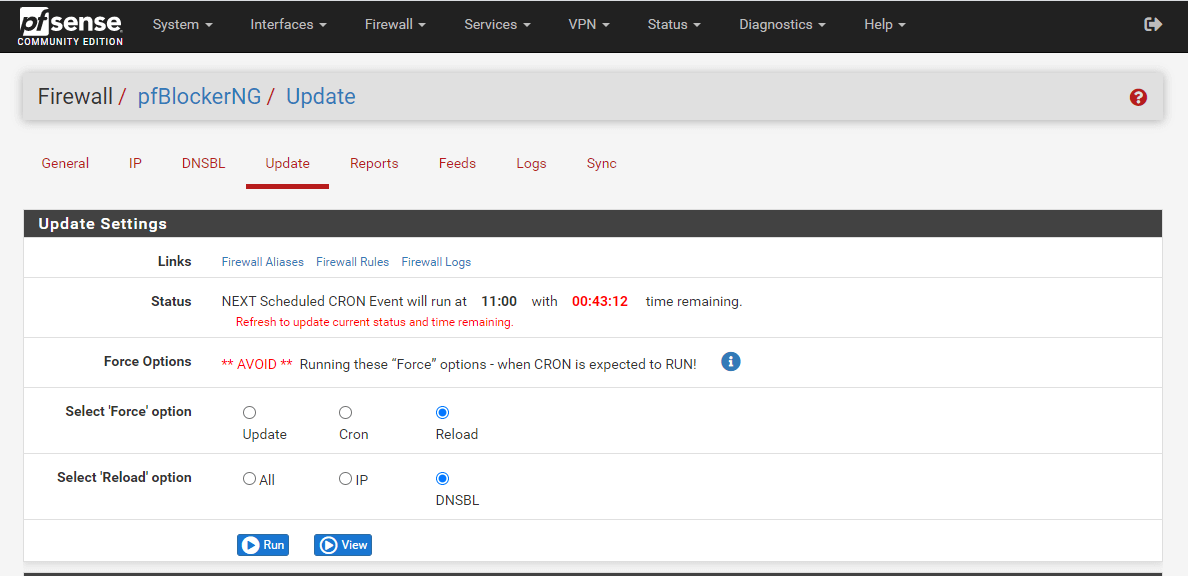

Erzwingen des Neuladens der DNSBL auf pfblockerNG

Möglicherweise müssen Sie die DNSBL-Liste manuell neu laden. Um die neu aktivierten DNSBL-Einstellungen zu aktivieren, befolgen Sie diese Schritte:

-

Navigieren Sie zu

Firewall->pfBlockerNG->Update -

Wählen Sie die Option

Reloadzum Neuladen. -

Wählen Sie

DNSBLin der Option Neu laden. -

Klicken Sie auf

Run.

Abbildung 48. Erzwingen des Neuladens der DNSBL-Liste auf pfblockerNG

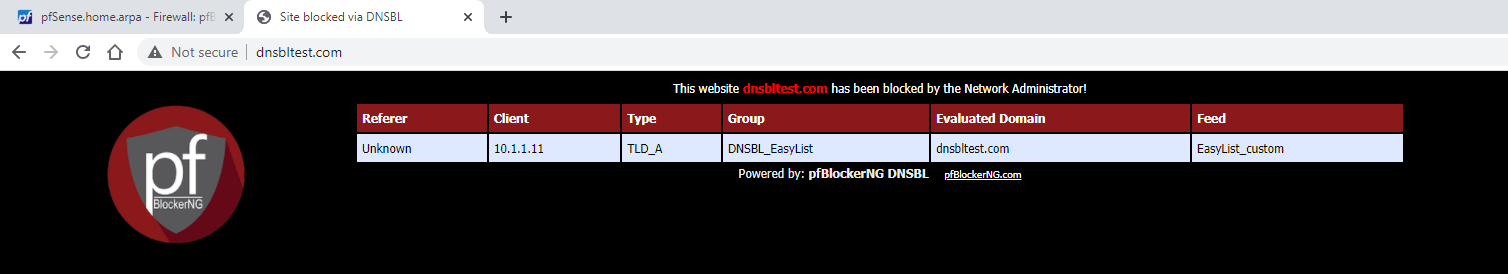

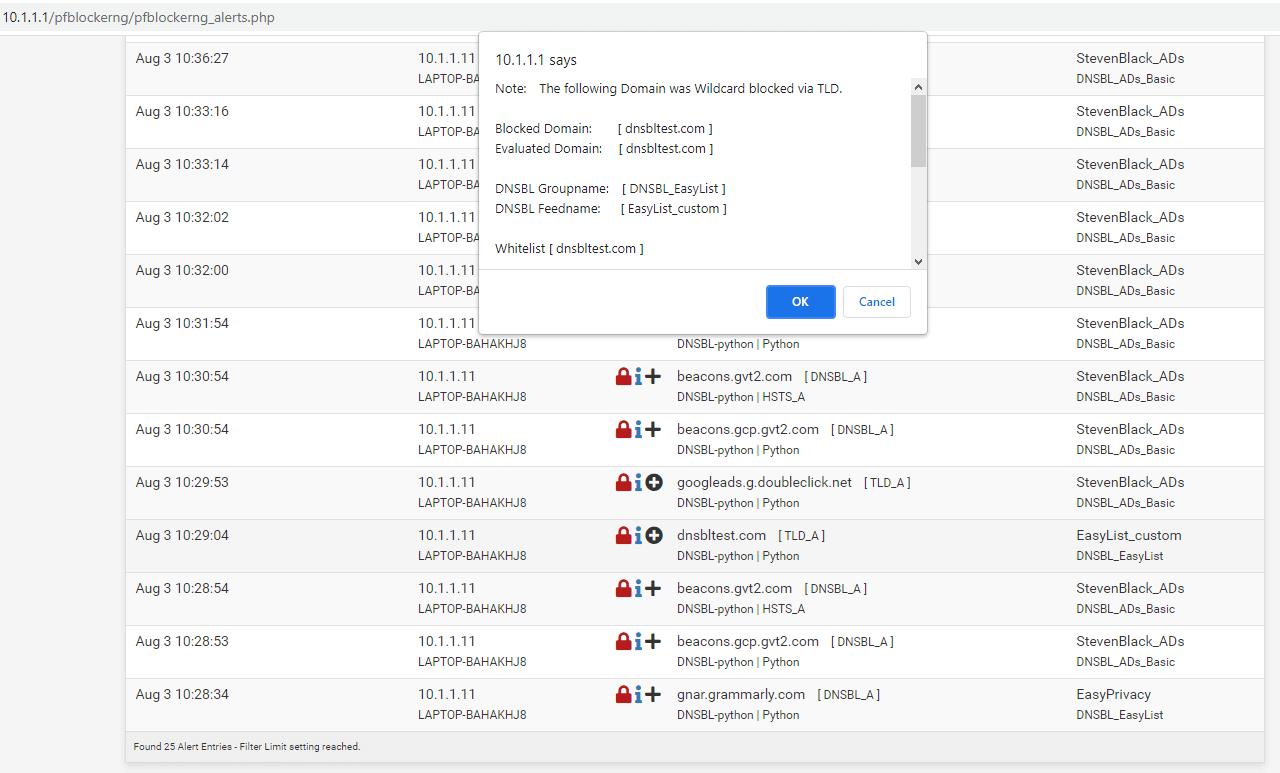

Überprüfung der DNSBL-Blockierung auf pfBlockerNG

Sie können Ihre DNSBL-Blockierungseinstellungen in pfBlockerNG ganz einfach überprüfen, indem Sie die folgenden Schritte ausführen.

-

Öffnen Sie Ihren bevorzugten Browser und geben Sie den Domainnamen ein, den Sie zur benutzerdefinierten DNSBL-Liste hinzugefügt haben. Es ist

dnsbltest.comfür unser Beispiel. -

Sie sollten die standardmäßige Blockierungs-Startseite von pfBlockerNG unten sehen.

Abbildung 49. DNSBL-Blockierungsseite von pfBlockerNG

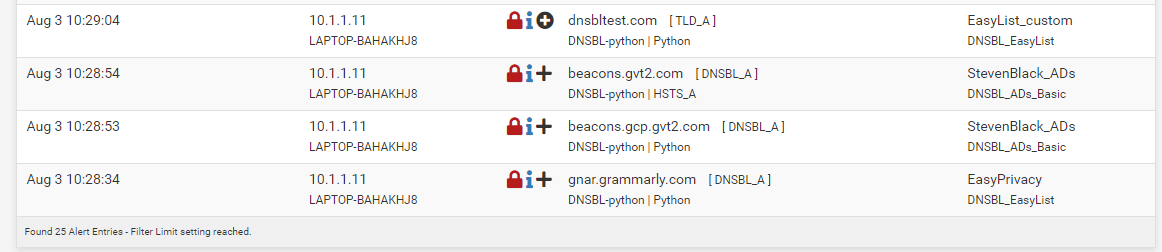

-

Sie sollten die entsprechenden Blockierungen in den pfBlockerNG-Warnungen sehen. Navigieren Sie zu

Firewall>pfBlockerNG>Reports->Alerts. -

Suchen Sie nach

dnsbltest.comim DNSBL Python-Bereich.

Abbildung 50. DNSBL-Warnungen in pfBlockerNG

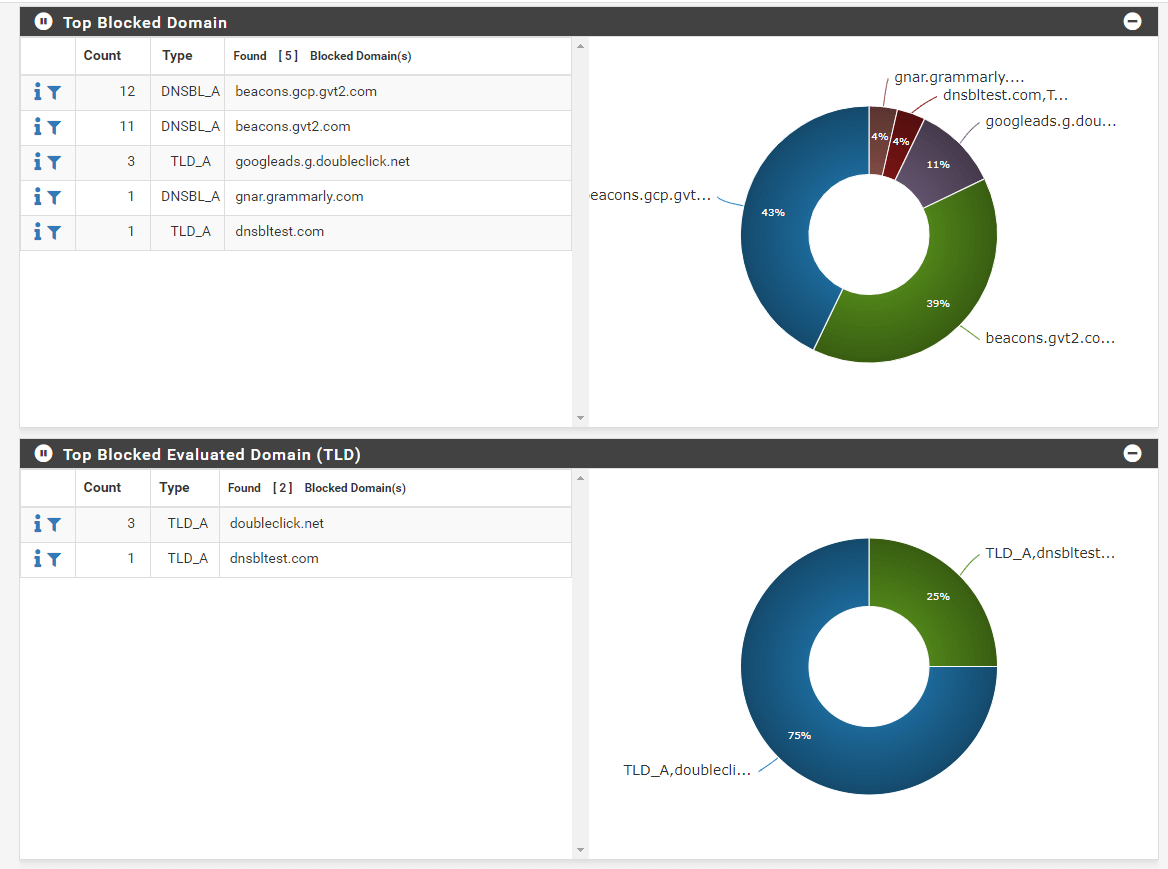

-

Eine weitere Verifizierungsmethode für DNSBL ist das Anzeigen der DNSBL Block Stats-Seite unter dem Reiter Berichte von pfBlockerNG. Sie können die entsprechenden Blockierungen in

Top Blocked DomainoderTop Blocked Evaluated Domainsehen, wenn die blockierte Domain auf der Liste der am meisten blockierten Domains in Ihrer Firewall steht.

Abbildung 51. Top Blockierte Domain und Top Blockierte Bewertete Domain

Sie können Ihre benutzerdefinierten pfBlockerNG-Block-Webseiten zu /usr/local/www/pfblockerng/www/ auf Ihrer pfSense®-Software hinzufügen. Aktivieren Sie es dann im Blocked Webpage-Option des DNSBL Configuration-Fensters.

-

Schließlich können Sie das Ergebnis der DNS-Abfrage für die Domain

dnsbltest.comin Ihrem Netzwerk überprüfen. Ihr pfSense®-Software-DNS-Resolver sollte als Ergebnis die virtuelle IP-Adresse (standardmäßig 10.10.10.1) des DNSBL-Webservers zurückgeben.Abbildung 52. nslookup für dnsbltest.com gibt VIP des DNSBL-Servers auf pfBlockerNG zurück

Überprüfung der Werbeblockierung

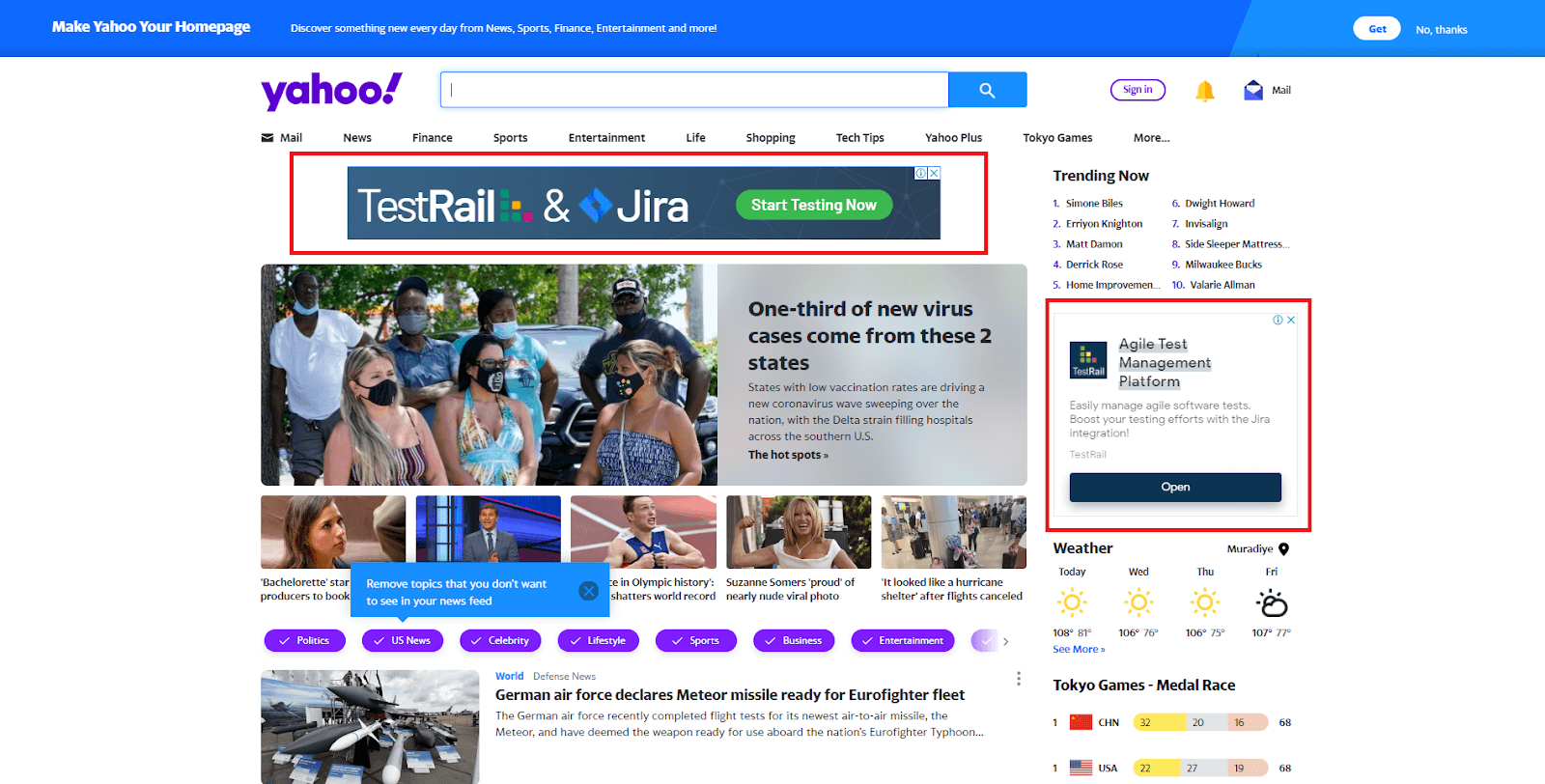

Um die Werbeblockierungsfunktion von pfBlockerNG zu überprüfen, können Sie sich mit der Website yahoo.com in Ihrem bevorzugten Browser verbinden. Sie sollten leere Bereiche anstelle von Anzeigen auf der Seite sehen, wie unten angegeben.

Abbildung 53. yahoo.com-Seite mit Werbeblockierung (Werbung in den roten Rechtecken ist blockiert)

Abbildung 54. yahoo.com-Seite ohne Werbeblocker

DNS über HTTPS/TLS-Blockierung

pfBlockerNG ermöglicht es Ihnen, DNS über HTTPS/TLS-Pakete in Ihrem Netzwerk zu blockieren. Es enthält eine umfassende Liste bekannter öffentlicher DNS-Server, die DNS über HTTPS unterstützen. Da DNS über HTTPS ein ernsthaftes Datenschutz- und Sicherheitsrisiko darstellt, sollten Sie die DoH/DoT (DNS über HTTPS/DNS über TLS) Funktion auf Ihrem pfBlockerNG aktivieren. Andernfalls könnten einige Ihrer Benutzer in Ihrem Netzwerk die Werbung von pfBlockerNG und den DNS-Server von pfSense umgehen.

Um DoH/DoT-Blocking zu aktivieren, können Sie die unten aufgeführten Schritte befolgen.

-

Navigieren Sie zu

Firewall->pfBlockerNG->DNSBL->DNSBL SafeSearch. -

Wählen Sie

Enablefür DoH/DoT-Blockierung im DNS über HTTPS/TLS-Blockierungsbereich -

Wählen Sie alle DNS-Server aus der

DoH/DoT Blocking Listaus, die Sie blockieren möchten. -

Klicken Sie auf die Schaltfläche

Saveam unteren Rand der Seite.Aktivierung von DoH/DoT auf pfBlockerNG(/img/resources/netsec/pfblockerng/figure-55-enablingdoh-dotonpfblockerng.png "Aktivierung von DoH/DoT auf pfBlockerNG")

Abbildung 55. Aktivierung von DoH/DoT auf pfBlockerNG

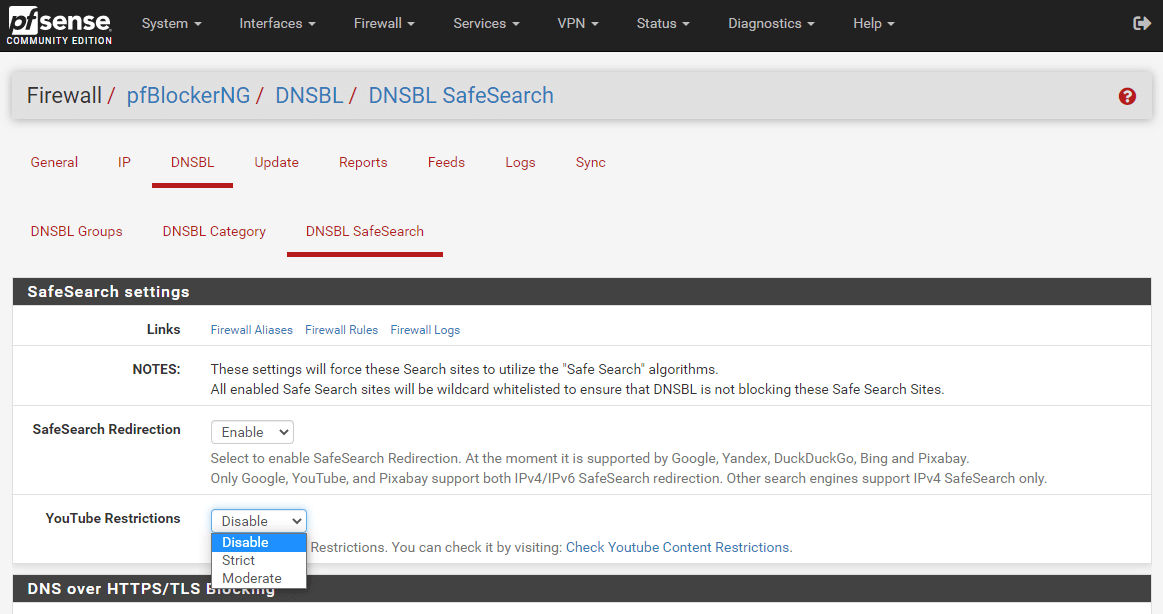

Aktivierung von SafeSearch und YouTube-Einschränkungen

pfBlockerNG hat eine SafeSearch-Funktion, die Suchseiten dazu zwingt, die "Safe Search"-Algorithmen zu verwenden. Zum Zeitpunkt des Schreibens wird SafeSearch von Google, Yandex, DuckDuckGo, Bing und Pixabay unterstützt.

pfBlockerNG ermöglicht es Ihnen, YouTube Restrictions in Ihrem Netzwerk zu verwenden. Der eingeschränkte Modus von YouTube filtert potenziell reife Videos heraus, während eine große Anzahl von Videos weiterhin verfügbar bleibt. Sie können die folgenden Einstellungen für YouTube-Beschränkungen auf Ihrem pfBlockerNG verwenden:

- Streng: Diese Einstellung ist die restriktivste. Der Strenge Modus blockiert nicht alle Videos, sondern fungiert als Filter, um viele Videos basierend auf einem automatisierten System herauszufiltern, während einige Videos weiterhin zum Ansehen verfügbar bleiben.

- Moderat: Diese Einstellung ähnelt dem Strengen Modus, stellt jedoch eine viel größere Sammlung von Videos zur Verfügung.

Um SafeSearch und die YouTube-Einschränkungen zu aktivieren, können Sie die unten aufgeführten Schritte befolgen.

-

Navigieren Sie zu

Firewall->pfBlockerNG->DNSBL->DNSBL SafeSearch. -

Wählen Sie

Enablefür die SafeSearch-Weiterleitung im SafeSearch-Einstellungsbereich. -

Sie können

ModerateoderStrictauswählen, um die YouTube-Einschränkungen zu aktivieren. -

Klicken Sie auf die Schaltfläche

Saveam unteren Rand der Seite.

Abbildung 56. SafeSearch-Einstellungen in pfBlockerNG

Whitelisting

Während du nicht zu viele Probleme haben solltest, solange du nicht zu innovativ mit deinen Blocklisten wirst, können in einigen Fällen legitime Dienste blockiert werden. Dies kann das Ergebnis echter Fehlalarme sein, aber es kann auch ein Hinweis darauf sein, dass eine legitime Website gehackt wurde und nun bösartigen Verkehr sendet, also seien Sie immer vorsichtig, bevor Sie eine Whitelist erstellen. Da die Blocklisten häufig aktualisiert werden, sind diese Probleme oft vorübergehend.

Wenn Sie etwas auf pfBlockerNG auf die Whitelist setzen müssen, können Sie die folgenden Schritte befolgen:

-

Navigieren Sie zu

Firewall->pfBlockerNG->Reports->Alerts. -

Durchsuchen Sie die Liste der letzten Blockierungen und fügen Sie den betreffenden Eintrag zur Whitelist hinzu, indem Sie auf das

+-Symbol daneben klicken. Zum Beispiel werden wir die Domaindnsbltest.com, die wir für DNSBL-Tests verwenden, zur Whitelist hinzufügen. Dies wird eine Bestätigungsnachricht anzeigen.

Abbildung 57. Domain-Whitelistung auf pfBlockerNG

-

Klicken Sie auf

OK. -

Es wird Sie fragen, ob Sie nur diese Domain auf die Whitelist setzen oder ein Wildcard für die Domain hinzufügen möchten. Wählen Sie nach Belieben aus.

Abbildung 58. Domain-Whitelist auf pfBlockerNG-2

-

Dann haben Sie die Möglichkeit, eine Beschreibung hinzuzufügen. Um eine Beschreibung einzugeben, klicken Sie auf

Yesund geben Sie dann eine Beschreibung ein.![Geben Sie eine Beschreibung für die Whitelist ein]Kontext: (/img/resources/netsec/pfblockerng/figure-59-enterdescriptionforwhitelist.png "Geben Sie eine Beschreibung für die Whitelist ein")

Abbildung 59. Geben Sie eine Beschreibung für die Whitelist ein

-

Der

pfBlockerNGwird die auf der Whitelist stehende Domain nicht mehr blockieren.Abbildung 60. Whitelistung erfolgreich abgeschlossen

pfBlockerNG vs pfBlockerNG-devel

Das pfBlockerNG-Paket ist ziemlich nützlich und zuverlässig, aber das pfBlockerNG-devel-Paket befindet sich seit Jahren im reinen Entwicklungsmodus. Der Hauptunterschied zwischen beiden Softwarepaketen besteht darin, dass pfBlockerNG-devel die neuesten Entwicklungen/Funktionen hat. Da pfBlockerNG-devel offiziell unterstützt wird, können Administratoren die DEVEL-Version mit vollem Vertrauen nutzen. pfBlockerNG und pfBlockerNG-devel v3.2.0 3 sind zum Zeitpunkt der Erstellung dieses Artikels für pfSense CE und pfSense+ verfügbar.

Was ist der Unterschied zwischen der Werbeblockierung von pfSense und Pihole?

Pi-hole ist eine DNS-Werbeblockierungslösung für das gesamte Netzwerk, die als externer DNS-Server fungiert. Das bedeutet einfach, dass Pi-hole der DNS-Server wird, den Sie den Netzwerkclients zur Verfügung stellen. Pi-hole erlaubt dann entweder DNS-Abfragen oder "sinkholes" DNS-Abfragen, die den Domainnamen auf den verbotenen Listen entsprechen. Es erzeugt ein "Schwarzes Loch", das DNS-Anfragen von Clients für FQDNs, die mit auf dem Pi-hole-Server geladenen Blocklisten verknüpft sind, ablehnt. Pi-hole fehlt es an Routing- und anderen Firewall-Funktionen. Es kann auf zahlreichen Plattformen betrieben werden, einschließlich Raspberry Pi-Geräten. Daher der Begriff "Pi"-Loch. Das System beinhaltet einen DHCP-Server, der IP-Adressinformationen an Netzwerkclients bereitstellen kann.

pfSense pfBlockerNG und Pi-hole werden verwendet, um Wohn- und andere Netzwerke vor unerwünschtem Datenverkehr wie bösartigem Datenverkehr, Werbung und Tracking zu schützen. Diese Initiativen haben einen großen Einfluss auf die Sicherheit des Datenverkehrs in Ihrem Netzwerk. Aber jede hat Vor- und Nachteile als Lösung, und Ihre Wahl hängt von Ihren eigenen Vorlieben, Anforderungen und Anwendungsfällen ab. Die Vorteile von pfSense pfBlockerNG gegenüber Pi-hole sind unten aufgeführt:

- Kostenlos und Open Source

- Beinhaltet DNS-Feeds und IP-Filterung aus Listen sowie Geolokalisierungsfunktionen

- Blockiert IP-Adressen und bietet echte L3-Firewall-Funktionen und -Funktionalitäten, was Pi-hole nicht kann.

- Blockiert Kategorien von Websites anstelle von Standard-Blocklisten, was Pi-hole nicht kann

- Erlaubt die Verwendung von kostenlosen, im Internet zugänglichen Blocklisten, die mit Pi-hole kompatibel sind.

- Benötigt keine eigenständige Box zum Betrieb

- Integriert sich mit Ihrem aktuellen pfSense-Firewall-Gerät

- Integriert sich gut in die pfSense-Benutzeroberfläche und "fühlt" sich natürlich für pfSense an.

- Erreichen Sie dies ohne angepasste Feed-Listen, die speziell eine einzelne Kategorie blockieren.

- pfSense, auf dem pfBlockerNG betrieben wird, ist für hohe Verfügbarkeit konfiguriert. (HA).

- Kommerziell erhältliche pfSense-Hardwaregeräte von Netgate werden vollständig unterstützt.

Die Hauptnachteile von pfBlockerNG sind unten aufgeführt:

- Wenn Sie pfSense derzeit nicht als Ihre Firewall verwenden, müssen Sie es installieren, um pfBlockerNG zu nutzen.

- Das ist etwas komplizierter als Pi-hole, insbesondere weil du pfSense installieren musst, um es zu verwenden.

- Wenn Sie nur eine einfache DNS-Lösung zusammen mit Ihrer Firewall einrichten möchten, ist Pi-hole eine überlegene Option.

- Die Benutzeroberfläche von pfBlockerNG ist nicht so intuitiv wie die von Pi-hole.

- Einige Personen mögen den Reporting-Teil von pfBlockerNG nicht, da er Teil der allgemeinen Systemprotokollierung ist und es schwieriger ist, Einträge zu finden als bei Pi-hole.

Die Vorteile von Pi-hole gegenüber pfSense pfBlockerNG sind unten aufgeführt:

- Kostenlos und Open Source

- Funktioniert unabhängig von Ihrem aktuellen Router und Ihrer Firewall.

- Erlaubt die Verwendung von DNS-Sinkholing, einer sehr effektiven netzwerkweiten Technik zur Entfernung von Werbung, Malware und anderem unerwünschten Datenverkehr.

- Elegante Benutzeroberfläche Ausgezeichnete Berichterstattung

- Benutzerfreundliche Benutzeroberfläche

- Kompatibel mit stromsparenden Raspberry Pi und anderen ARM-Geräten.

- Einfach einzurichten

- Leitet bestimmte Domainabfragen an einen anderen internen DNS-Server, wie AD DNS, unter Verwendung von bedingtem Weiterleiten weiter.

Die wichtigsten Nachteile von Pi-hole sind unten aufgeführt:

- Benötigt einen separaten Router/Firewall zusätzlich zum Pi-hole-Gerät.

- Nur DNS-Sinkholing, DHCP und einige zusätzliche Funktionen werden unterstützt.

- Es ist nicht möglich, Websites basierend auf IP-Adressen zu sperren.

- Als Standardfunktion können Kategorien von Websites nicht einfach blockiert werden.

- Muss Ihre DNS-Konfiguration auf die Adresse Ihres Pi-IP-Holes angepasst werden

- Fehlt eine natürliche Technik zur Erreichung hoher Verfügbarkeit. Obwohl Programme wie GravitySync verfügbar sind, sind sie keine nativen Lösungen und erfordern das Hin- und Herbewegen von Daten.

- Im Gegensatz zu Netgates pfSense-Gerät gibt es keine kommerziell erhältliche unterstützte Hardware, die mit installiertem und betriebsbereitem Pi-hole gekauft werden kann.

Das Hinzufügen von pfBlockerNG macht absolut Sinn, wenn Sie bereits pfSense verwenden, und wenn Sie derzeit pfSense betreiben, verwenden Sie wahrscheinlich bereits pfBlockerNG. Für Setups, die pfSense nicht als Firewall verwenden, macht es viel Sinn, Pi-hole hinzuzufügen, um DNS-Sinkholing für Clients durchzuführen. Sie können pfSense und Pi-hole zusammen betreiben, um eine hybride Methode zu verwenden, die das Beste aus beiden kombiniert. Beachten Sie jedoch, dass dieses Setup komplexer ist und das Auffinden von Blöcken und anderen Fehlersuche-Aufgaben komplizierter macht.