Wie installiert man OpenVPN auf der pfSense®-Software?

OpenVPN ist ein kostenloses und quelloffenes VPN-Protokoll, das Techniken virtueller privater Netzwerke (VPN) verwendet, um sichere Site-to-Site- oder Punkt-zu-Punkt-Verbindungen zu erstellen. Es wurde erstmals 2001 von James Yonan veröffentlicht und ist derzeit eines der am häufigsten verwendeten VPN-Protokolle unter VPN-Nutzern. Es wird unter den Bedingungen der GNU General Public License (GPL) vertrieben. OpenVPN Inc. und eine große Anzahl von Open-Source-Entwicklern arbeiten an dem Projekt.

Es ist mit allen gängigen Betriebssystemen kompatibel, wie Windows, Linux, macOS, FreeBSD, Android und iOS.

Das OpenVPN-Protokoll ist äußerst sicher. Es beinhaltet eine 256-Bit-Verschl�üsselung über OpenSSL. Für die Datenübertragung kann OpenVPN zwei verschiedene Protokolle verwenden: TCP und UDP. UDP ist das häufiger verwendete und empfohlene Protokoll. OpenVPN unterstützt vorab geteilte Schlüssel, zertifikatsbasierte Authentifizierung und Benutzername/Passwort-Authentifizierung.

OpenVPN wurde in mehrere Router-Plattformen integriert, wie zum Beispiel OPNsense und pfSense-Software, wodurch Benutzer ihre Router als VPN-Client oder VPN-Server mit OpenVPN nutzen können.

Die pfSense®-Software ist eine Open-Source-Anpassung von FreeBSD, die als Router und Firewall verwendet werden kann und vollständig über eine Weboberfläche verwaltet wird. Es hat sich in einer Vielzahl von Umgebungen als erfolgreich erwiesen, von der Einzelmaschinen-Schutz in kleinen Heimnetzwerken bis hin zu Tausenden von Netzwerkgeräten in großen Unternehmen, akademischen Institutionen und anderen Betrieben.

In diesem Tutorial erklären wir Ihnen, wie Sie den OpenVPN-Server auf Ihrer pfSense®-Software-Firewall installieren und konfigurieren, damit Ihre Remote-Clients sicher auf Ihr Heim-/Büro-Netzwerk zugreifen können und all ihren Netzwerkverkehr darüber leiten, um sicher auf das Internet zugreifen zu können.

Es wird dringend empfohlen, dass die Installation von Zenarmor auf Ihrem OpenVPN-Server Ihr Netzwerk sicherer macht. Durch Konfiguration von Zenarmor, Anwendung von Webfilterung und Anwendungssteuerung können Sie Sicherheitsbedrohungen blockieren, die von Ihrer OpenVPN-Tunnel-Schnittstelle ausgehen.

Die OpenVPN-Konfiguration ist sehr einfach. Sie können das OpenVPN-Tunnel einfach nutzen, indem Sie die folgenden 5 Hauptschritte befolgen:

- Installation des Client-Exportpakets

- Erstellen einer Zertifizierungsstelle

- Konfigurieren Sie OpenVPN auf pfSense mit dem OpenVPN-Assistenten

- Erstellen eines VPN-Benutzers

- pfSense OpenVPN-Client-Export

Um diesem OpenVPN-Installations-Tutorial auf pfSense®-Software folgen zu können, benötigen Sie die unten aufgeführten Geräte und Root-Zugriff.

-

pfSense®-Software 2.5.2 Firewall, die als OpenVPN-VPN-Server konfiguriert wird.

-

Ein Windows-PC oder ein Android-Gerät wird als OpenVPN-VPN-Client konfiguriert.

1. Installation des Client-Exportpakets

Um die Client-Konfiguration, die den Kunden für ihre VPN Verbindungen bereitgestellt werden soll, exportieren zu können, können Sie das OpenVPN Client Export-Paket installieren. Das OpenVPN Client Export-Paket ermöglicht es Ihnen, Konfigurationen in verschiedenen Formaten zu exportieren. Es ermöglicht auch, einen vorgepackten Windows-Installations-Executable mit allen notwendigen Konfigurationen zu exportieren.

Um das Client Export Package zu installieren, können Sie die folgenden Schritte ausführen:

-

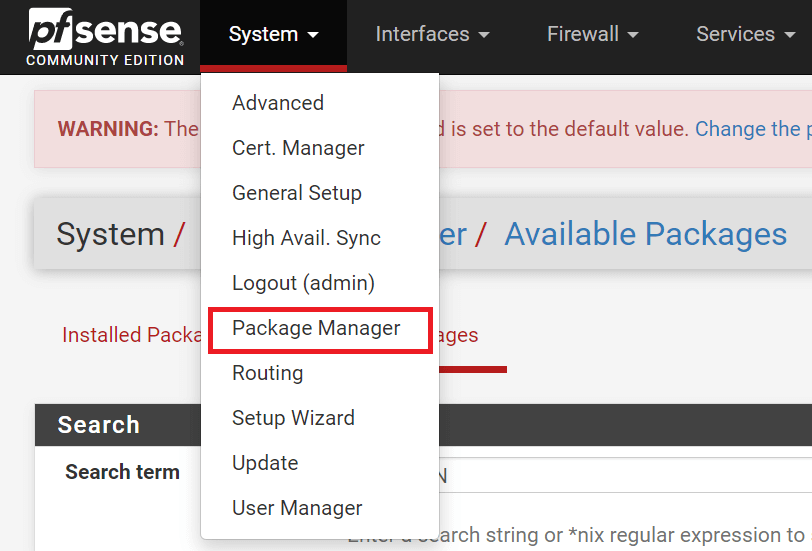

Navigieren Sie zu

System→Paketmanager→Verfügbare Paketeim pfSense-Web-UI.

Abbildung 1. Navigieren zu

Paketmanagerim MenüSystemauf pfSense. -

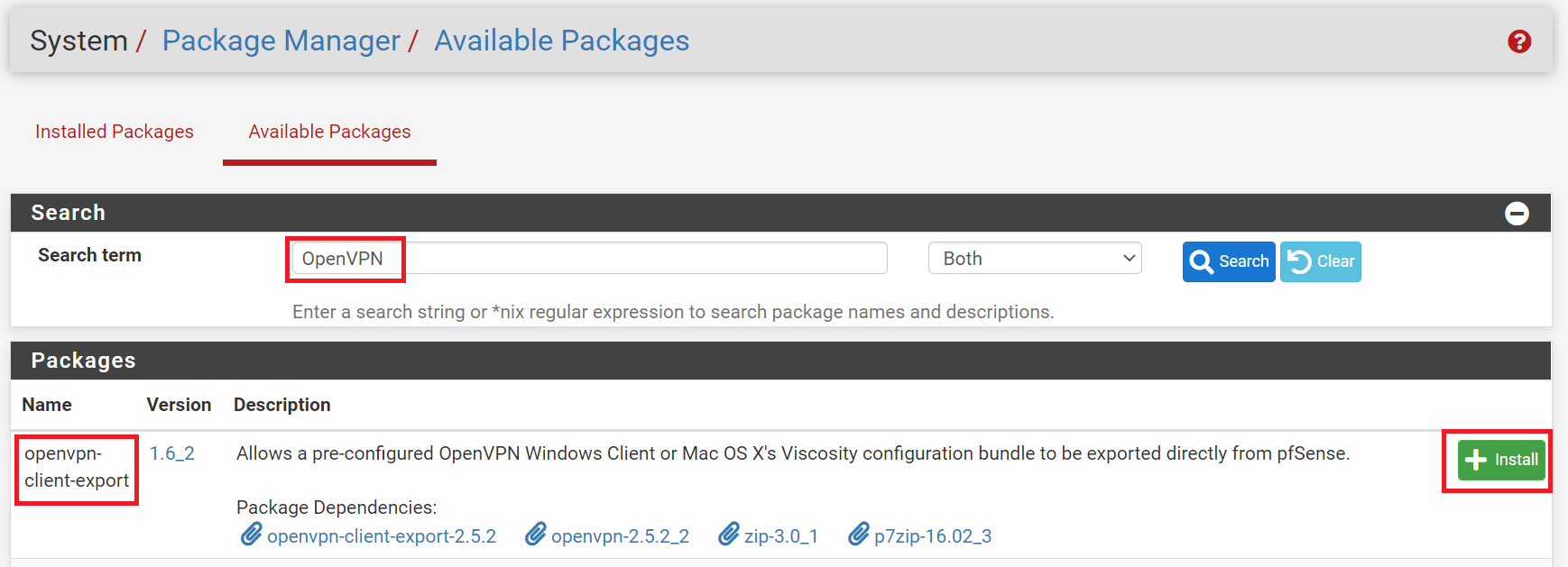

Suchen Sie nach

OpenVPN.

Abbildung 2. Installation des

openvpn-client-export-Pakets auf pfSense -

Klicken Sie auf die Schaltfläche

+ Installierenneben dem Paketopenvpn-client-export.

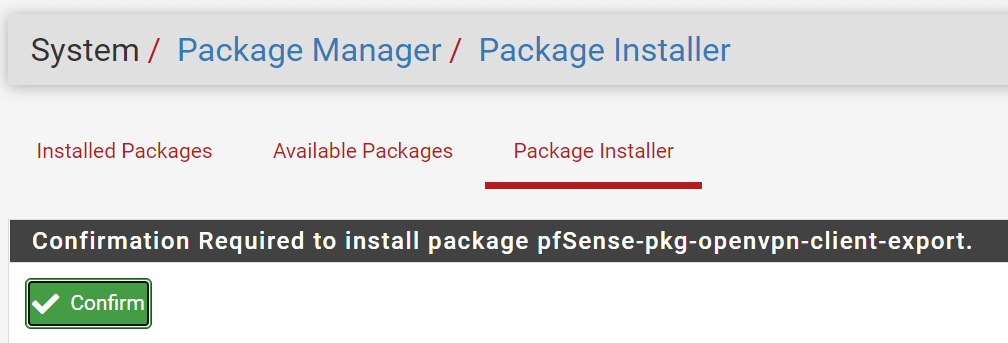

Abbildung 3. Bestätigung der Installation des

openvpn-client-export-Pakets auf pfSense -

Klicken Sie auf die Schaltfläche

Bestätigen, um die Installation des Pakets zu bestätigen.

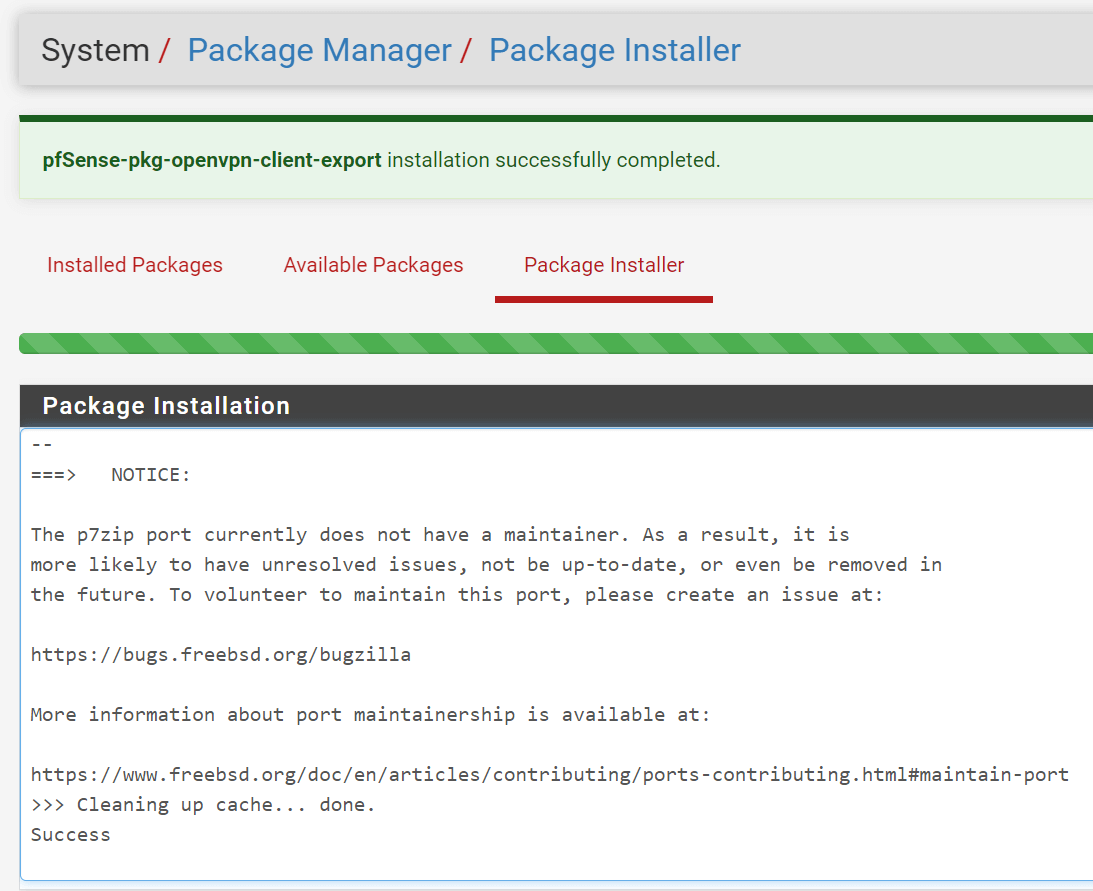

Abbildung 4. Installation des

openvpn-client-export-Pakets auf pfSense erfolgreich abgeschlossen -

Das Paket wird installiert und Sie sollten benachrichtigt werden, wenn es erfolgreich installiert wurde.

2. Erstellen einer Zertifizierungsstelle

OpenVPN benötigt Zertifikate, um den VPN-Dienst für Verschlüsselung und Authentifizierung zu schützen. Auf pfSense müssen Sie als Erstes eine Zertifizierungsstelle einrichten. Jede Option auf dieser Seite muss ausgewählt werden, und alle Formulare müssen korrekt ausgefüllt werden, um fortzufahren. Sie können diesen Schritt überspringen, wenn Sie bereits eines haben.

Sie können eine neue Zertifizierungsstelle erstellen, indem Sie die folgenden Schritte ausführen:

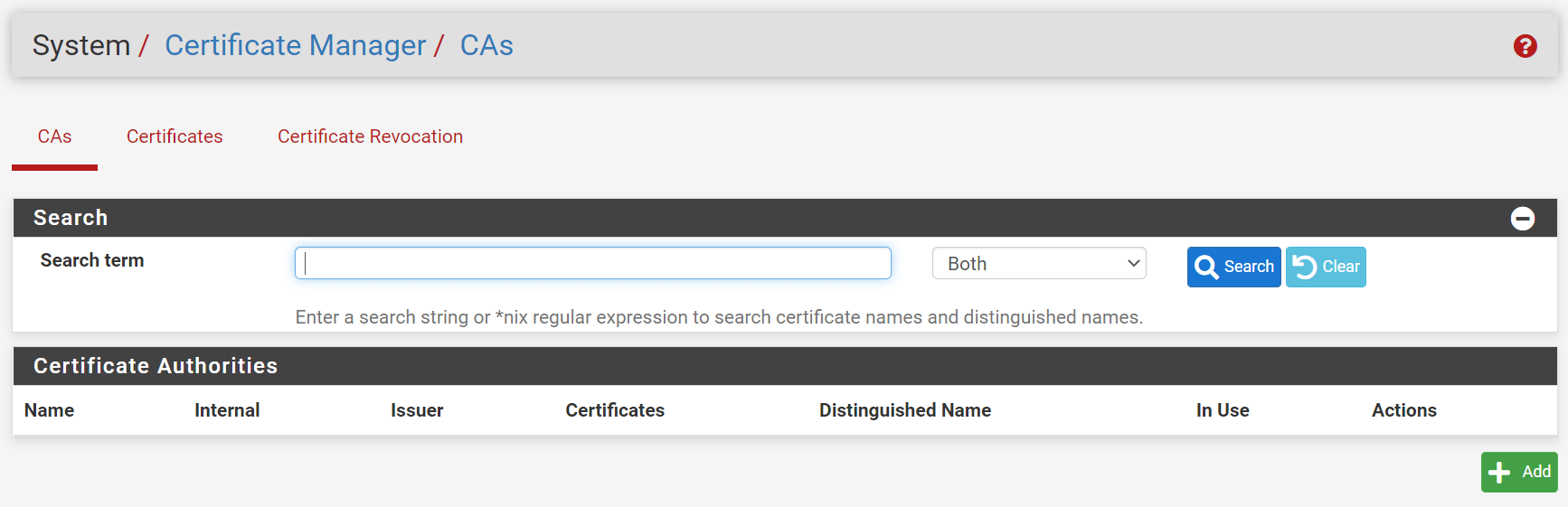

- Navigieren Sie zu

System→Zertifikatsmanager→CAs.

Abbildung 5. Verwalten von Zertifizierungsstellen auf pfSense

-

Klicken Sie auf

+Hinzufügen, um ein neues zu erstellen. -

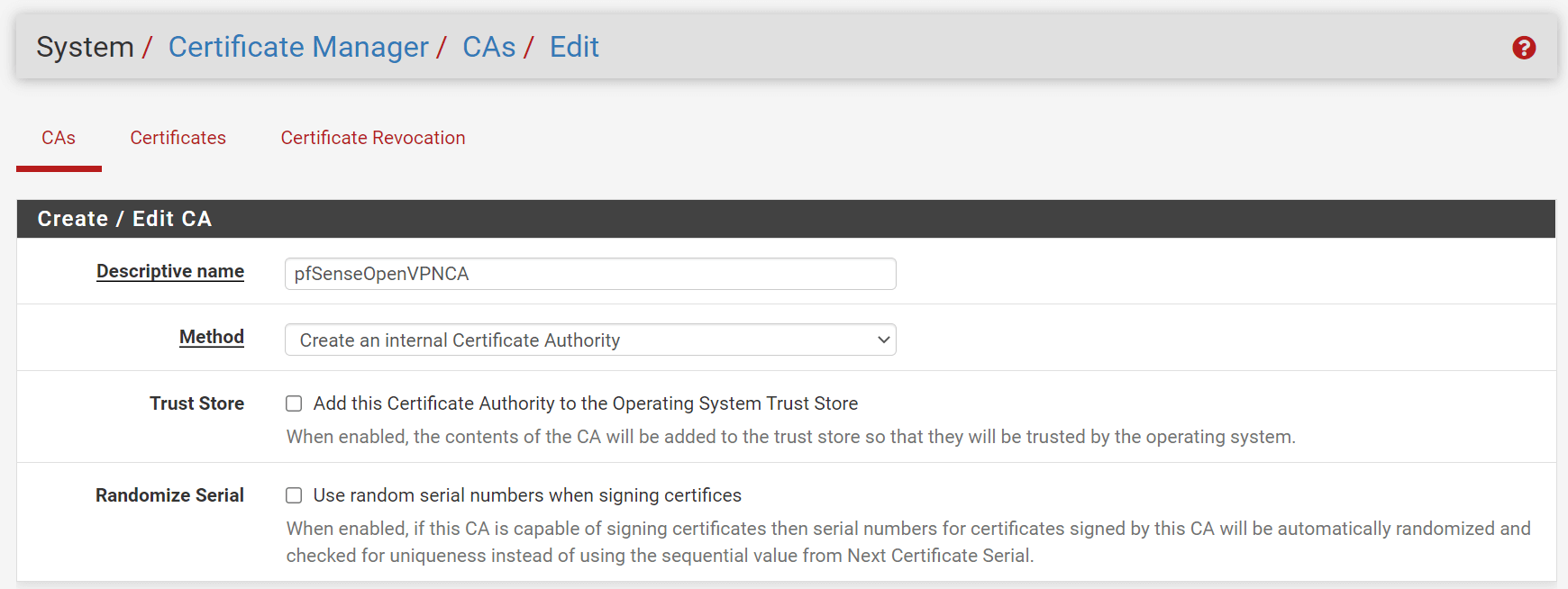

Füllen Sie das Feld

Descriptive Namefür die Zertifizierungsstelle aus, zum BeispielpfSenseOpenVPNCA.

Abbildung 6. Erstellen einer Zertifizierungsstelle für OpenVPN auf pfSense

-

Stellen Sie den

Ländercodeein, z. B.DE. -

Setzen Sie

Bundesstaat, wieKalifornien. -

Setze

Stadt. -

Setzen Sie

Organisation, wieMyCompany -

Sie können die anderen Einstellungen als Standard belassen.

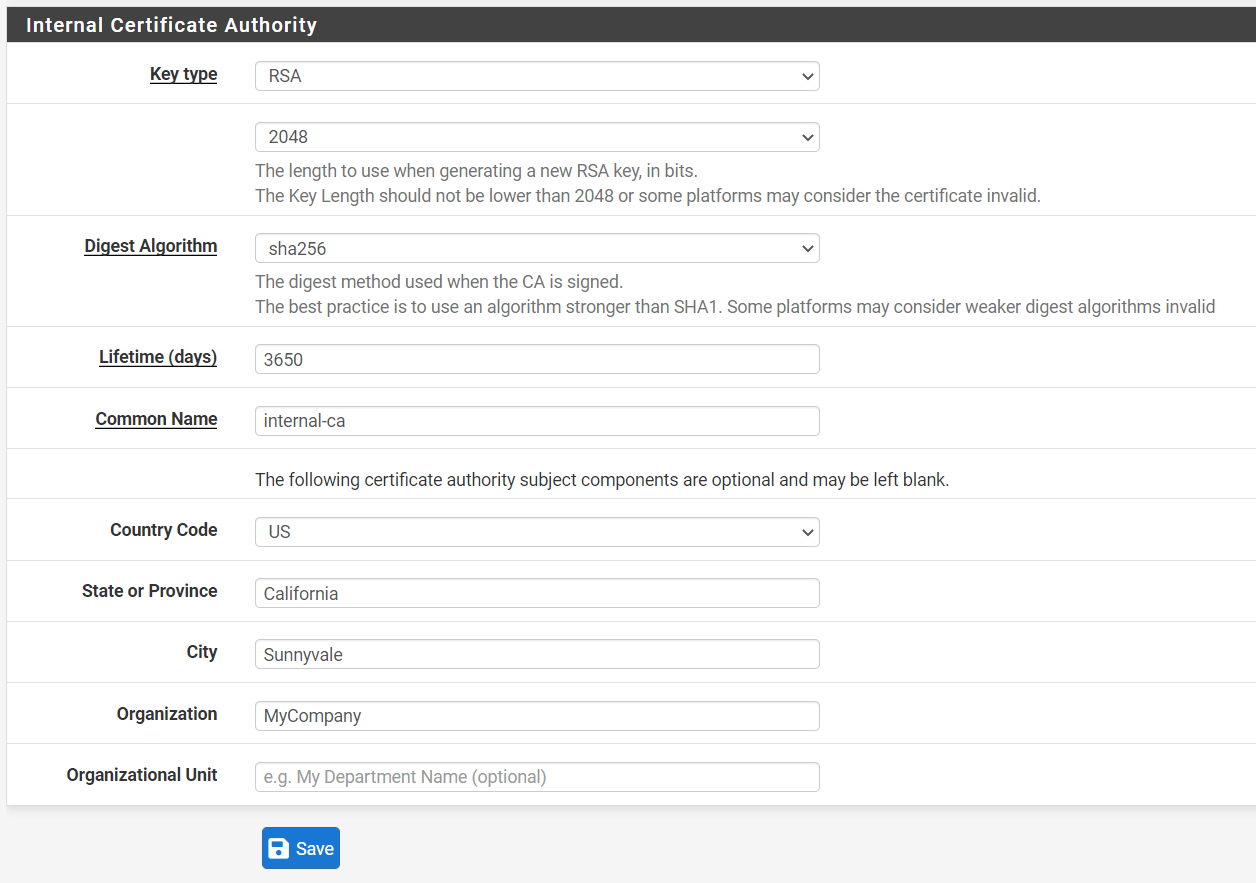

Abbildung 7. Einstellungen der internen Zertifizierungsstelle auf pfSense

-

Klicken Sie auf

Speichern.

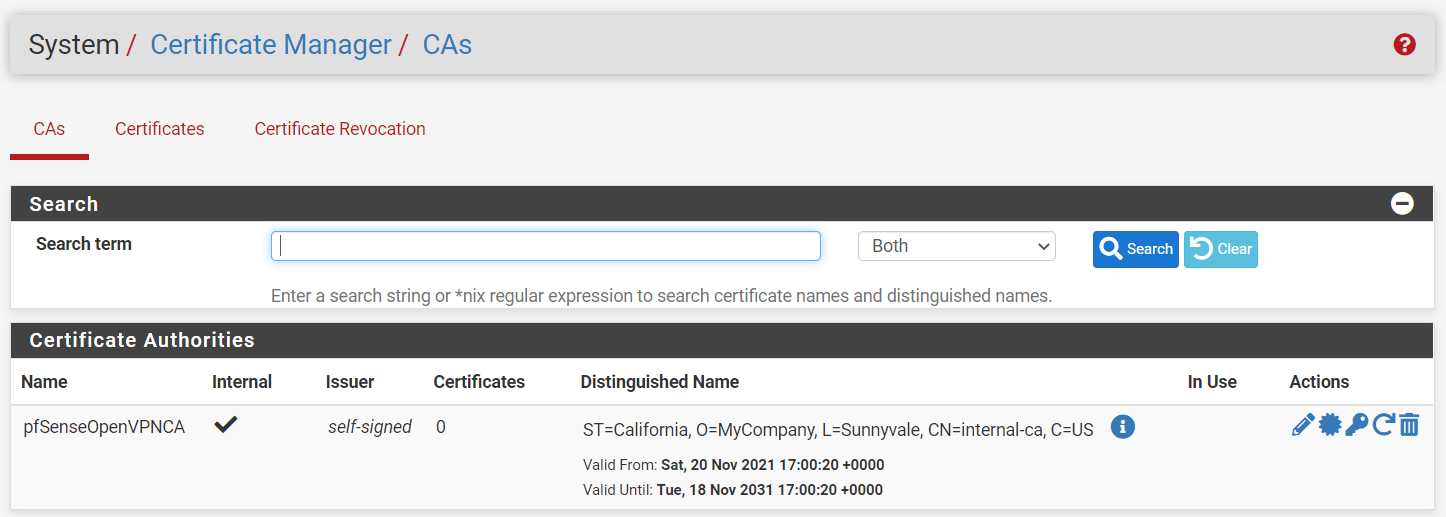

Abbildung 8. Erstellte Zertifizierungsstellen auf pfSense

3. Konfigurieren Sie OpenVPN auf pfSense mit dem OpenVPN-Assistenten

Sie können OpenVPN ganz einfach mit dem Assistenten konfigurieren. Es richtet alle Voraussetzungen für einen OpenVPN-Server ein. Um den OpenVPN-Assistenten zu starten, folgen Sie den folgenden Schritten:

-

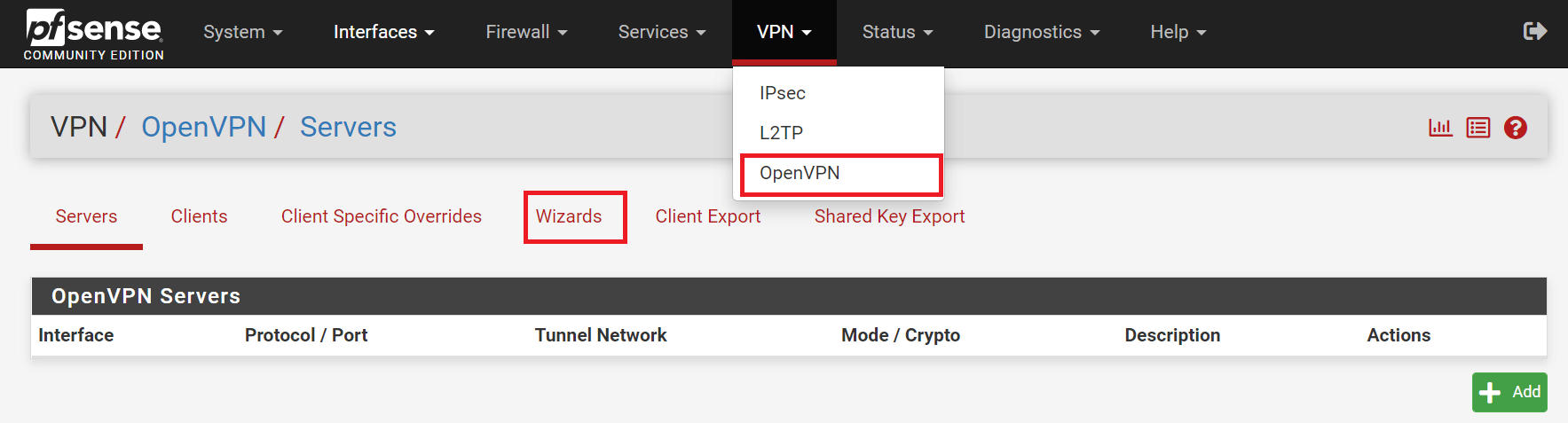

Klicken Sie auf

VPNin der pfSense-Weboberfläche. -

Wählen Sie

OpenVPN. -

Klicken Sie auf

Wizards.

Abbildung 9. OpenVPN-Assistent starten

Am Ende des Assistenten haben Sie einen voll funktionsfähigen Server, der bereit für Kunden ist.

Um den Assistenten abzuschließen, können Sie die unten aufgeführten Schritte befolgen.

1. Auswahl des Authentifizierungstyps

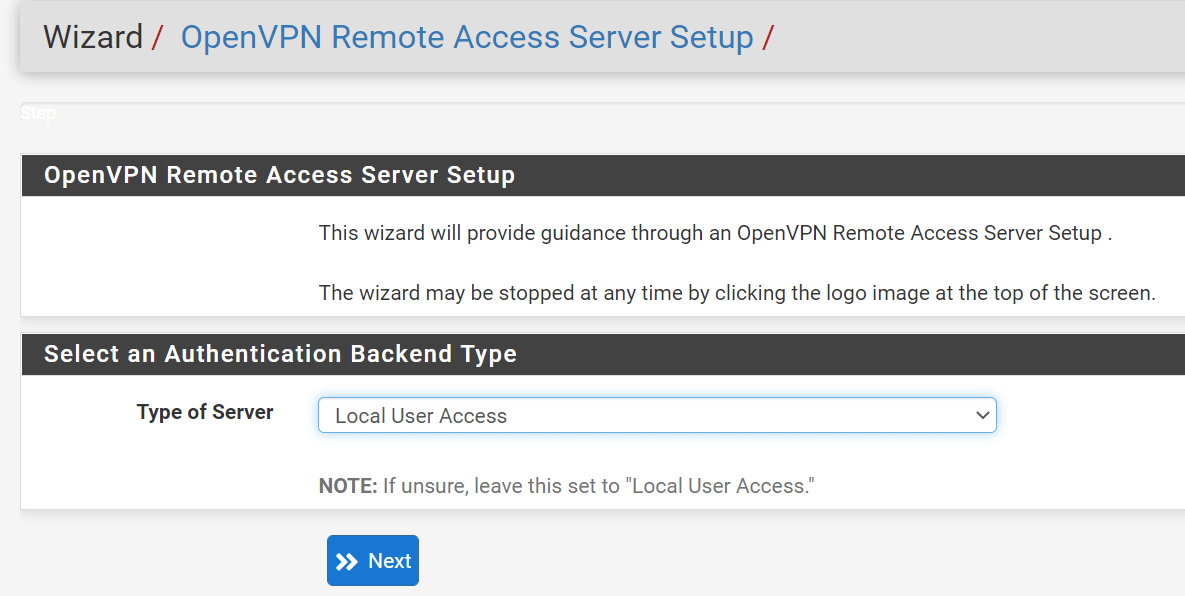

Sie können eine Benutzerauthentifizierungsmethode auf dem ersten Bildschirm des OpenVPN Remote Access Server-Assistenten auswählen. Die folgenden Optionen stehen für den Authentifizierungs-Backend-Typ zur Verfügung:

-

Lokaler Benutzerzugriff: Sie können VPN-Benutzer mit dem lokalen Benutzer-Manager von pfSense verwalten.

-

LDAP: Sie können den Benutzerzugriff mit Windows Active Directory-Diensten verwalten.

-

RADIUS: Sie können Benutzer auf einem externen RADIUS-Authentifizierungsserver verwalten.

In diesem Tutorial werden wir Local User Access für die Authentifizierung verwenden. Da pro Benutzer-Zertifikate einfach in der pfSense-GUI verwendet und verwaltet werden können, wenn Local User Access verwendet wird. Dies ist weitaus sicherer, aber es könnte weniger bequem sein als die Nutzung eines zentralen Authentifizierungssystems, je nach Anzahl der Personen, die auf den Dienst zugreifen werden.

Pro-Benutzer-Zertifikate können ohne manuelle Erstellung nicht mit LDAP oder RADIUS verwendet werden.

Die Option Local User Access ist das Äquivalent zu Remote Access (SSL/TLS + User Auth), während LDAP und RADIUS das Äquivalent zu Remote Access (User Auth) sind.

Um Benutzer, Passwörter und Zertifikate auf der pfSense®-Firewall zu verwalten,

-

Klicken Sie auf

Lokaler Benutzerzugriff -

Klicken Sie auf die Schaltfläche „Weiter“, um mit dem Assistenten fortzufahren.

Abbildung 10. Auswahl des lokalen Benutzerzugriffs für den Authentifizierungs-Backend-Typ

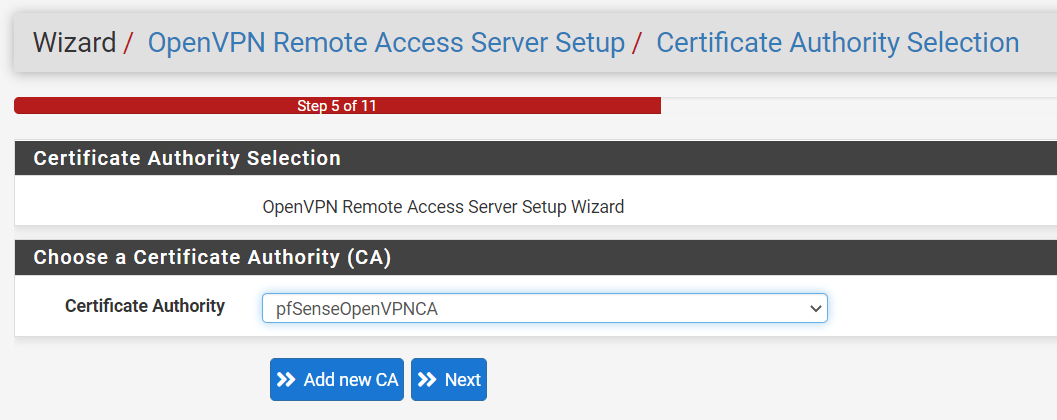

2. Auswahl der Zertifizierungsstelle

Wählen Sie die Zertifizierungsstelle aus, die Sie zuvor erstellt haben, in unserem Beispiel pfSenseOpenVPNCA, und klicken Sie dann auf die Schaltfläche Weiter.

Abbildung 11. Auswahl der Zertifizierungsstelle auf pfSense

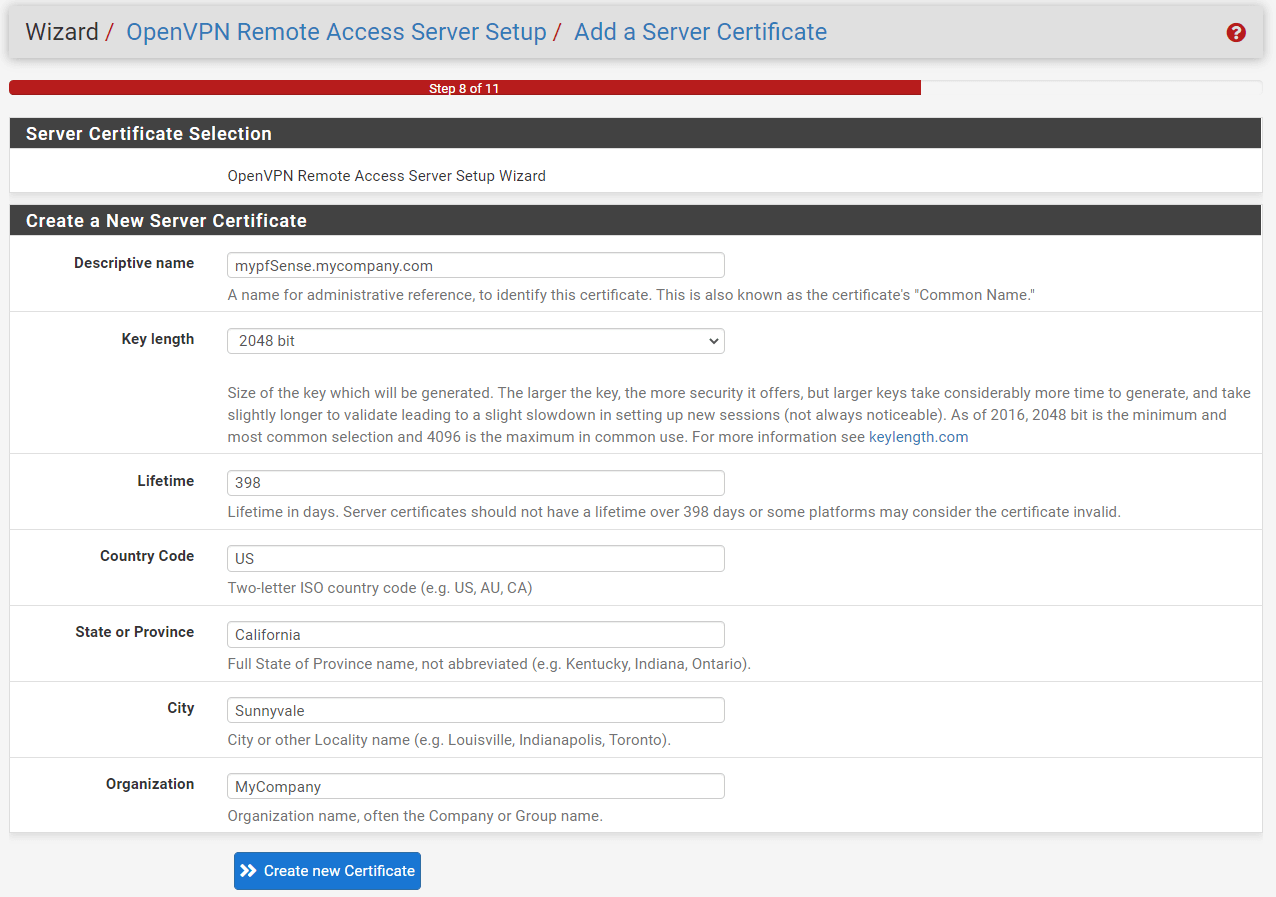

3. Erstellen eines Serverzertifikats

Sie können ein neues Serverzertifikat erstellen, das von den Clients verwendet wird, um die Identität des Servers bei der Verbindung zu überprüfen, indem Sie die folgenden Schritte befolgen:

-

Sie können das Feld

Descriptive Namefür das Serverzertifikat ausfüllen, z.B.mypfSense.mycompany.com. Die Verwendung des Hostnamens des Knotens ist eine gängige Wahl für ein Serverzertifikat. -

Lassen Sie die anderen Einstellungen auf den Standardeinstellungen.

Abbildung 12. Erstellen eines Serverzertifikats auf pfSense

-

Klicken Sie auf

Neues Zertifikat erstellen.

4. Servereinrichtung

Die Einstellungen in dieser Phase des Assistenten konfigurieren sowohl das Verhalten des OpenVPN-Servers als auch die Parameter, die an die Clients weitergeleitet werden. Sie können die Einrichtung des OpenVPN-Servers abschließen, indem Sie die folgenden Anweisungen befolgen:

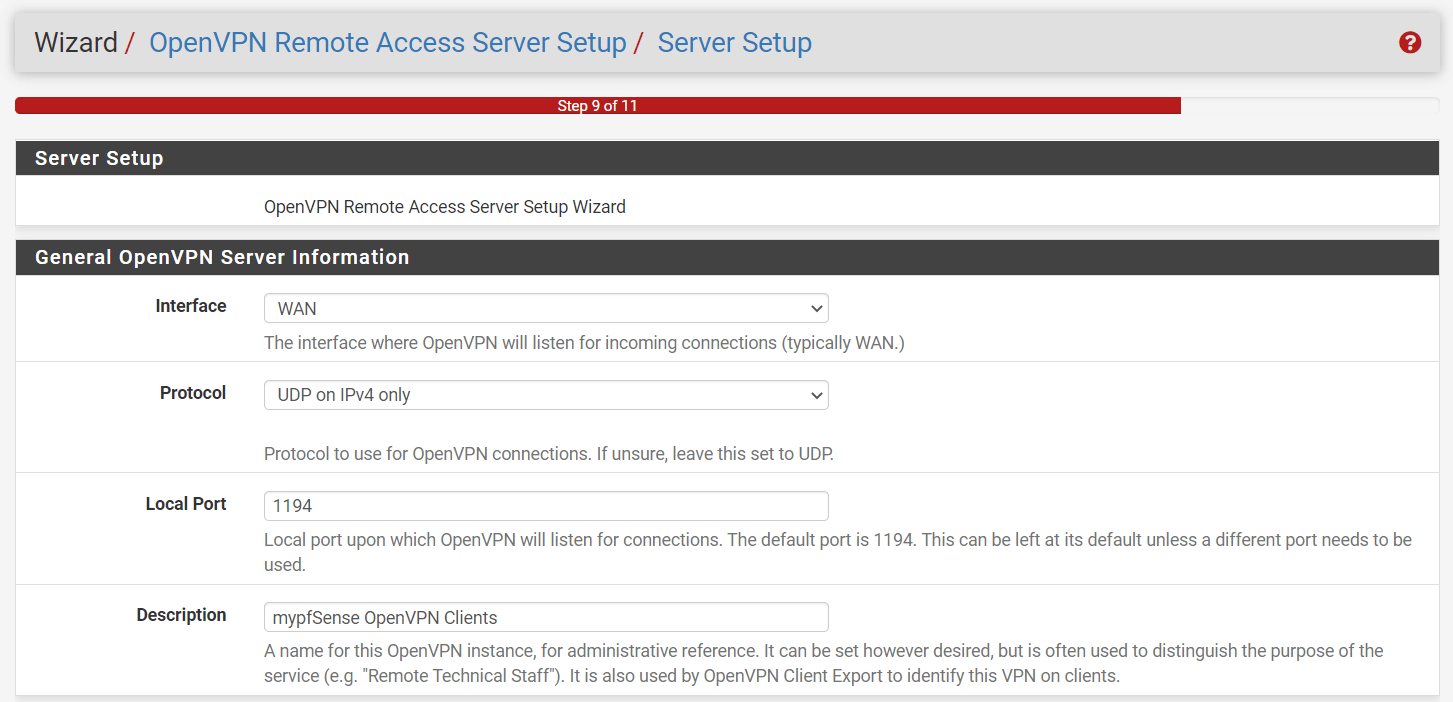

1. Allgemeine OpenVPN-Server-Informationen

Sie können die Optionen in den Allgemeinen OpenVPN-Serverinformationen wie unten angegeben festlegen:

-

Schnittstelle: Stellen Sie die Schnittstelle auf

WANein, da die eingehenden Verbindungen vom WAN kommen werden. -

Protokoll: Sie können das Protokoll auf

UDP nur für IPv4einstellen. Obwohl UDP schneller als TCP ist, ist es weniger zuverlässig, da die Paketlieferung nicht garantiert ist. TCP hat ein höheres Maß an Zuverlässigkeit, obwohl es aufgrund des Protokoll-Overheads langsamer sein kann. -

Lokaler Port: Sie lassen ihn auf dem Standardwert 1194.

-

Beschreibung: Sie können einen beschreibenden Namen eingeben, wie zum Beispiel

mypfSense OpenVPN Clients

Abbildung 13. Allgemeine OpenVPN-Serverinformationen-Einstellungen auf pfSense

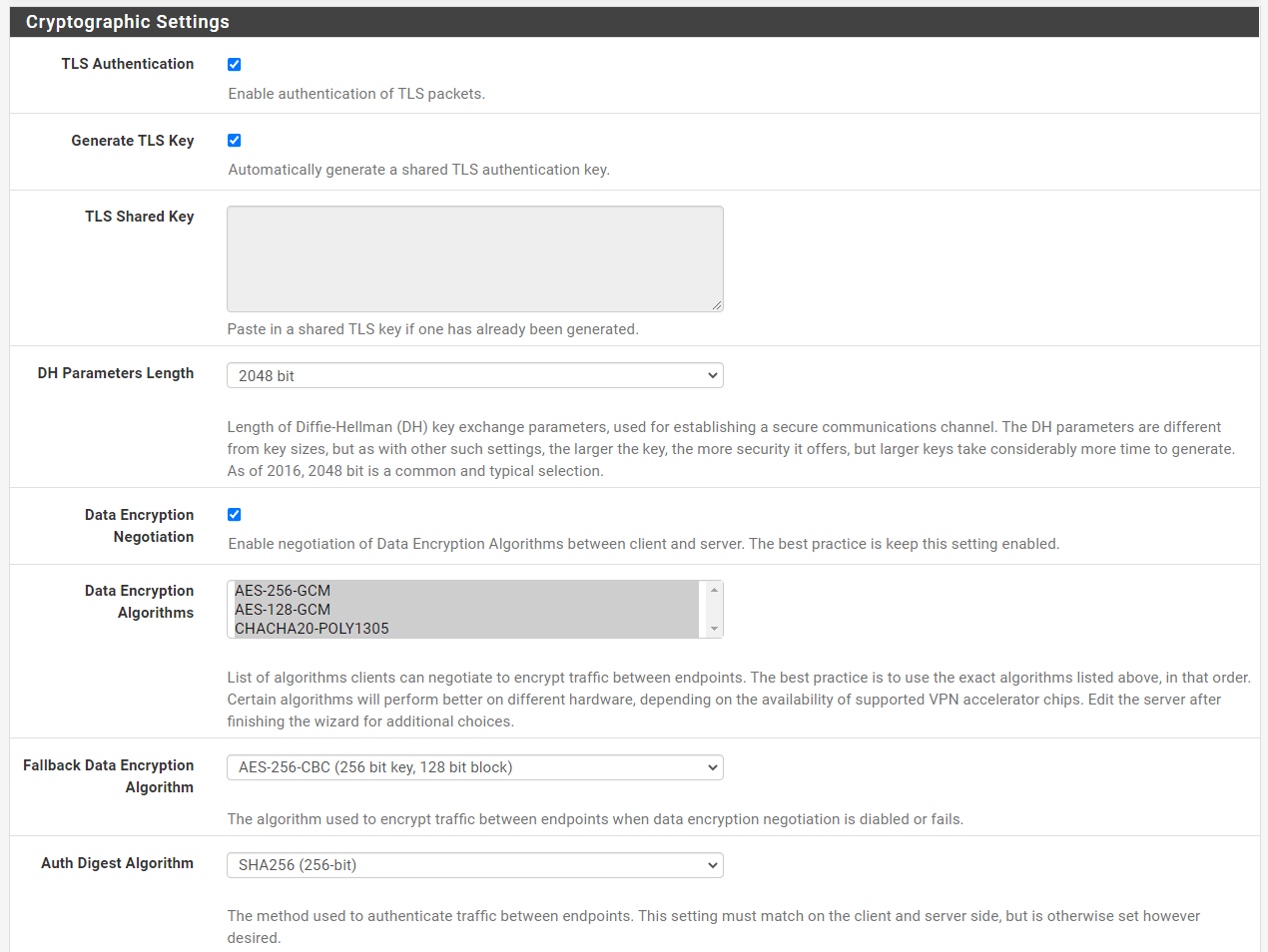

2. Kryptografische Einstellungen

Sie können alle kryptografischen Einstellungen auf den Standardwerten belassen.

Abbildung 14. Kryptografische Einstellungen

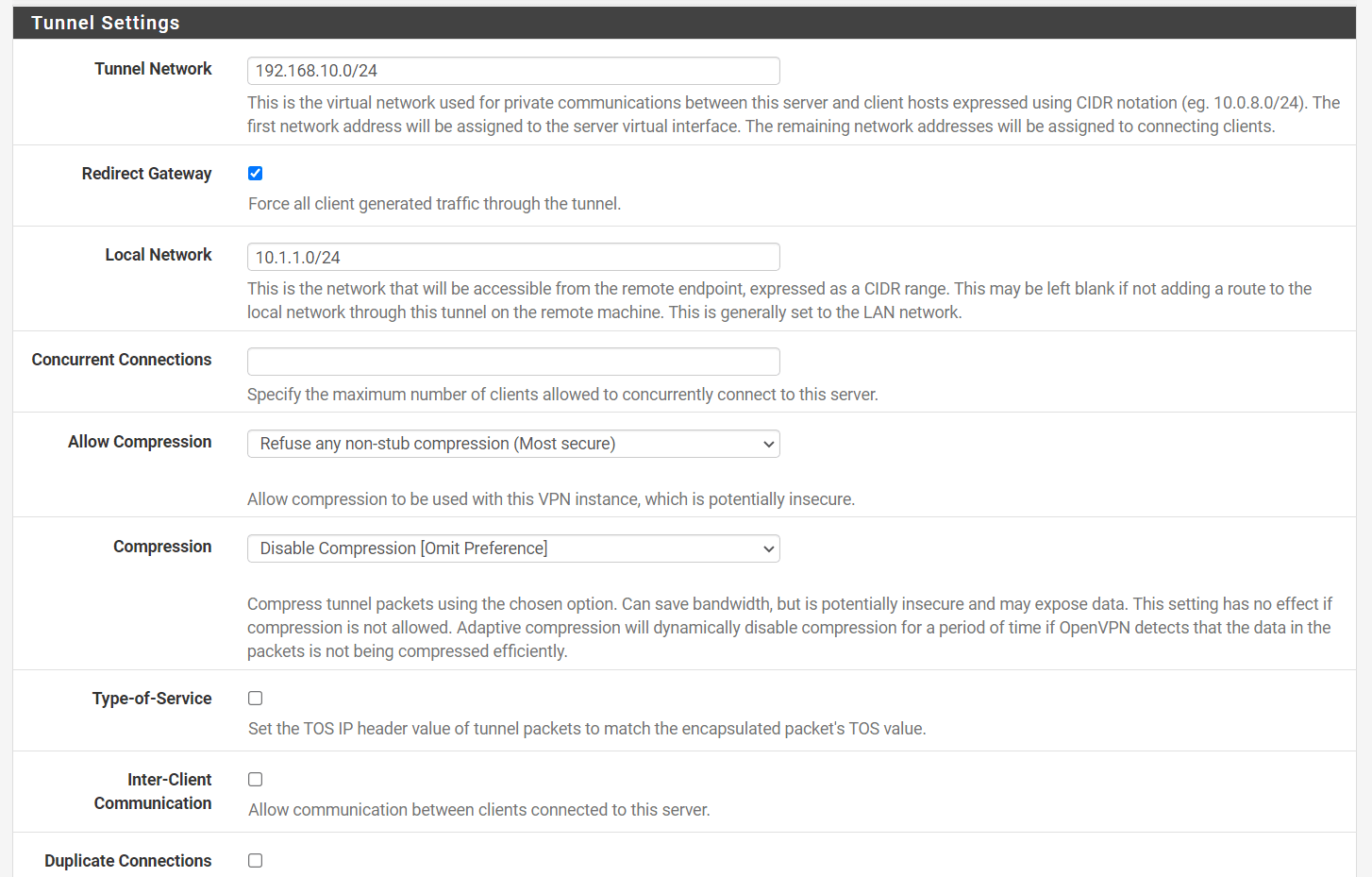

3. Tunnel-Einstellungen

Sie können die Optionen in den Tunnel-Einstellungen wie unten angegeben festlegen:

-

Tunnel-Netzwerk: Wählen Sie als Ihr Tunnel-Netzwerk einen IP-Bereich, der derzeit nicht in Ihrem Netzwerk verwendet wird. Wenn Sie ein Subnetz verwenden, das bereits in Gebrauch ist, wird PfSense sich beschweren. Also, wenn Ihr Netzwerkadressbereich 192.168.0.0/24 ist, wählen Sie 192.168.10.0/24 als Ihr Tunnelnetzwerk. Dies ist der IP-Adressbereich, der von Ihren VPN-Clients verwendet wird. Zum Beispiel wird Ihr erster VPN-Client die IP-Adresse 192.168.10.2 haben.

-

Redirect Gateway: Sie können diese Option auswählen, wenn Sie möchten, dass Clients über Ihre Firewall auf das Internet zugreifen.

-

Lokales Netzwerk: Die Adresse des lokalen Netzwerks ist die Adresse Ihres internen Netzwerks (LAN). Wenn Sie sich nicht von Ihrem lokalen Netzwerk aus mit Ihrem VPN verbinden möchten, lassen Sie dieses Feld leer. In unserem Fall geben wir 10.1.1.0/24 ein.

-

Gleichzeitige Verbindungen: Gibt die maximale Anzahl von Clients an, die gleichzeitig mit dieser OpenVPN-Serverinstanz verbunden sein können. Dies ist eine globale Einschränkung, die für alle verbundenen Clients gilt, nicht eine pro Benutzer.

-

Lassen Sie die anderen Optionen auf den Standardeinstellungen.

Abbildung 15. OpenVPN-Tunnel-Einstellungen auf pfSense

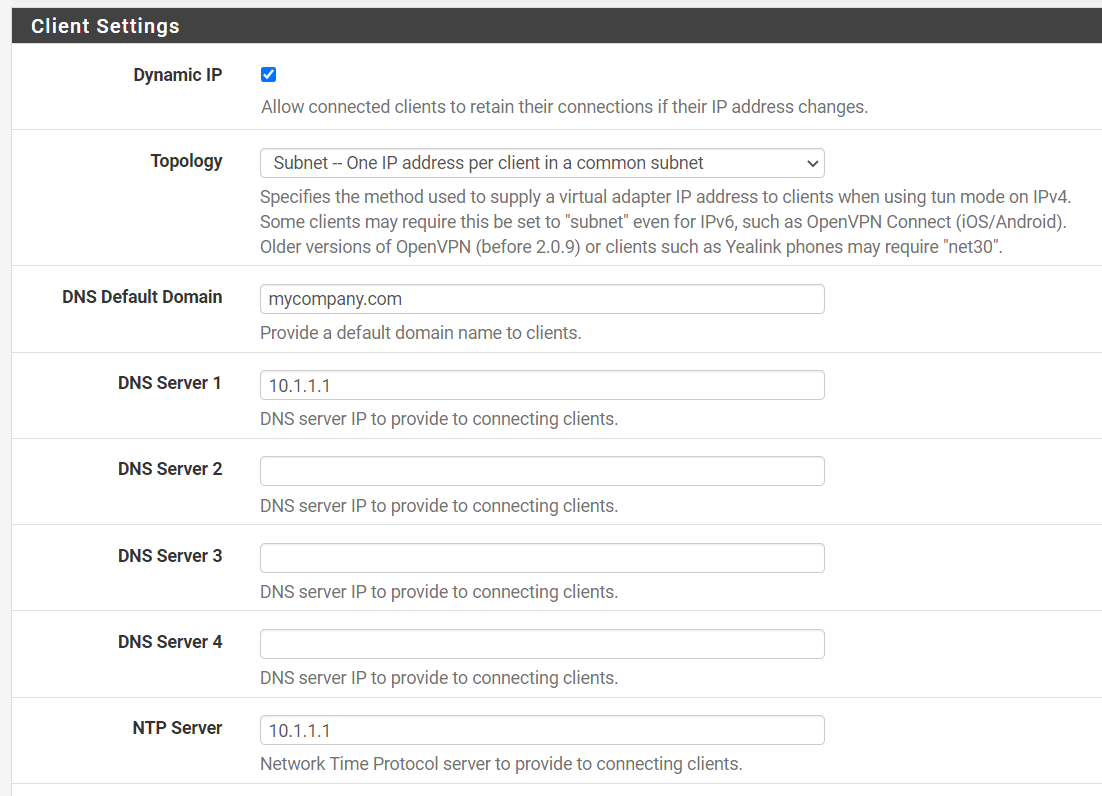

4. Klienteneinstellungen

Sie können die Optionen in den `Client-Einstellungen wie unten angegeben festlegen:

-

DNS-Standarddomäne: Sie können hier Ihre Domain eingeben, zum Beispiel

mycompany.com -

DNS-Server: Sie können die Option 'DNS-Server 1' einstellen, um Ihre lokale pfSense-Firewall zu einem DNS-Server für Ihre verbundenen Clients zu machen. Damit sie interne Netzwerknamen auflösen können. In unserem Beispiel haben wir es auf

10.1.1.1gesetzt. -

NTP-Server: Sie können Ihre lokale pfSense-Firewall, hier 10.1.1.1, als NTP-Server verwenden, um die Uhren der VPN-Clients zu synchronisieren.

-

NetBIOS-Optionen: Sie können

NetBIOS über TCP/IP aktivieren, wenn Ihre Clients Zugriff auf Windows-Freigaben hinter dem VPN benötigen. -

Lassen Sie die anderen Optionen auf den Standardeinstellungen.

Abbildung 16. OpenVPN-Client-Einstellungen auf pfSense

-

Klicken Sie auf die Schaltfläche „Weiter“ unten auf der Seite.

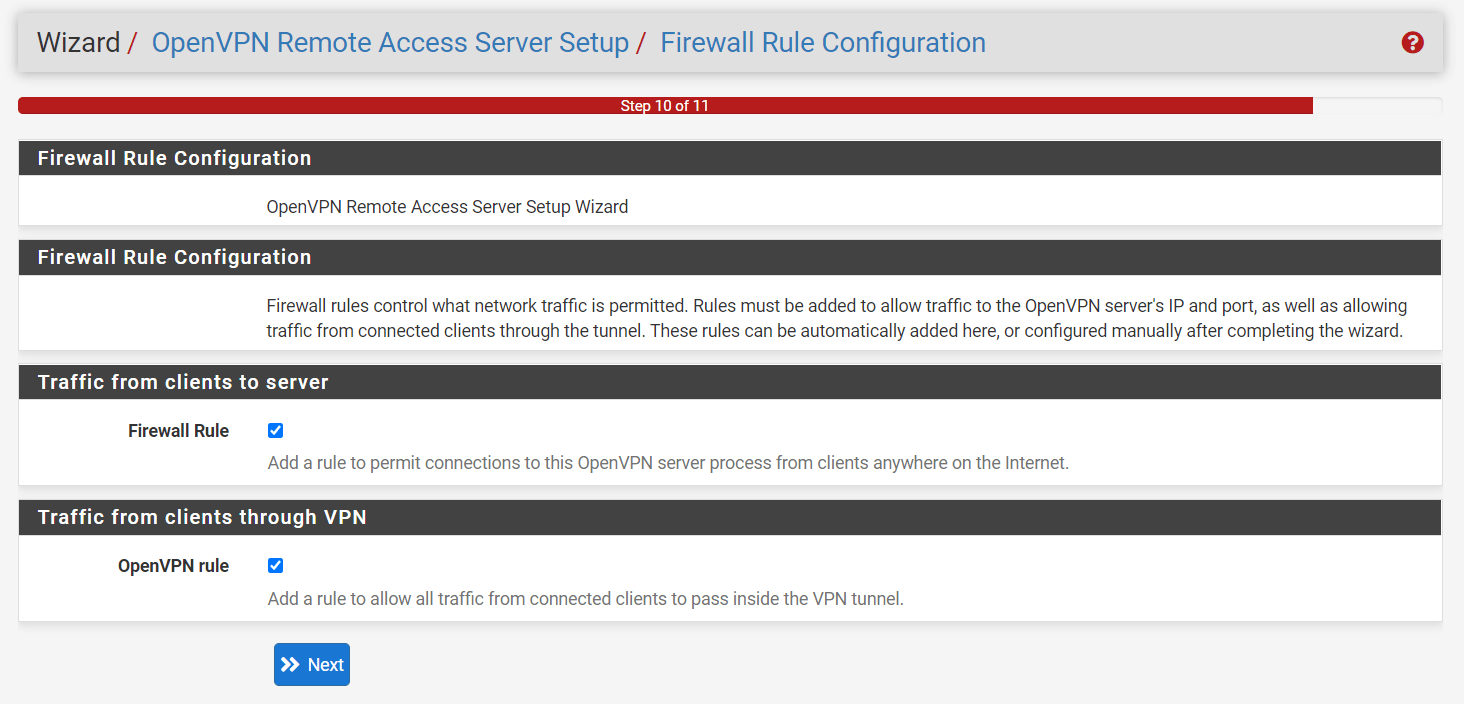

5. Firewall-Regeln

Standardmäßig ist jeglicher Verkehr, der sich mit VPNs verbindet oder durch VPN-Tunnel fließt, verboten. Diese Phase des Assistenten fügt automatisch Firewall-Regeln hinzu, um den Verkehr zuzulassen, der sich mit dem VPN verbindet, und auch um verbundenen Clients zu erlauben, Verkehr über das VPN zu leiten.

Auf der Seite Firewall-Regelkonfiguration aktivieren Sie beide Häkchen unter den Bereichen Verkehr von Clients zum Server und Verkehr von Clients über VPN, um die entsprechenden Firewall-Regeln zu erstellen.

Abbildung 17. Firewall-Regelkonfiguration für OpenVPN auf pfSense

Dann klicken Sie auf die Schaltfläche „Weiter“ am unteren Rand der Seite.

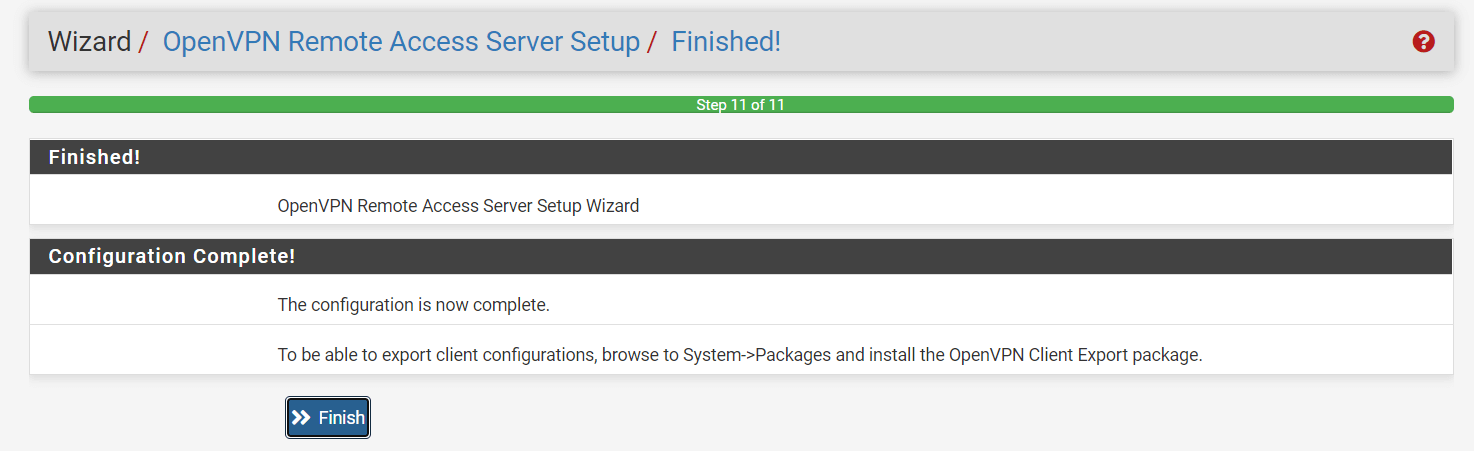

6. Abschluss der Einrichtung

Abbildung 18. Abschluss des OpenVPN-Konfigurationsassistenten

Klicken Sie schließlich auf Fertigstellen, um die Installation des pfSense OpenVPN-Servers abzuschließen.

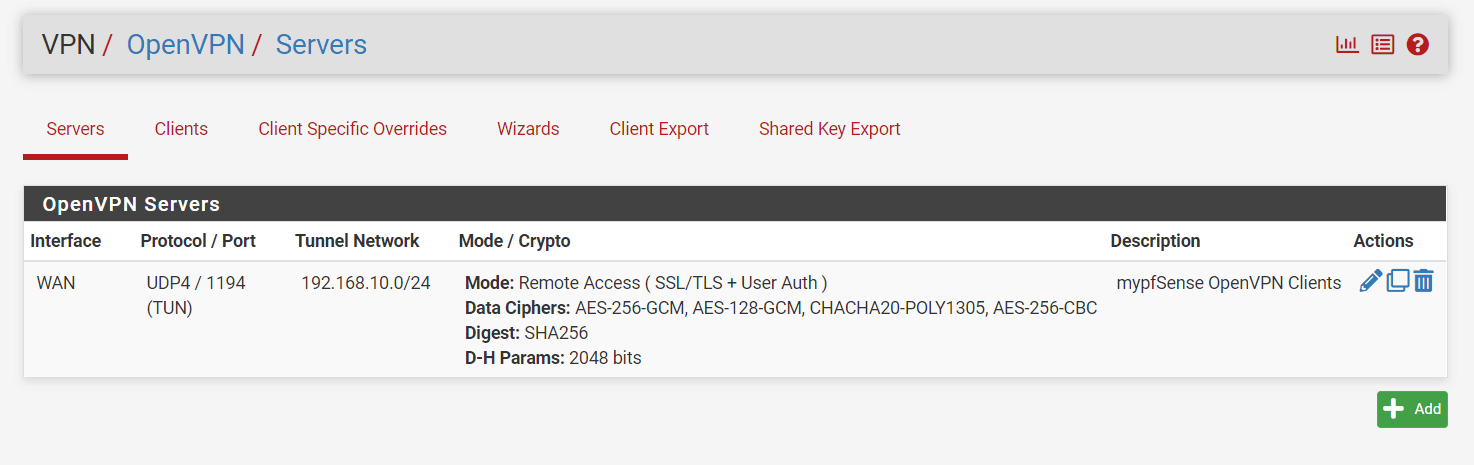

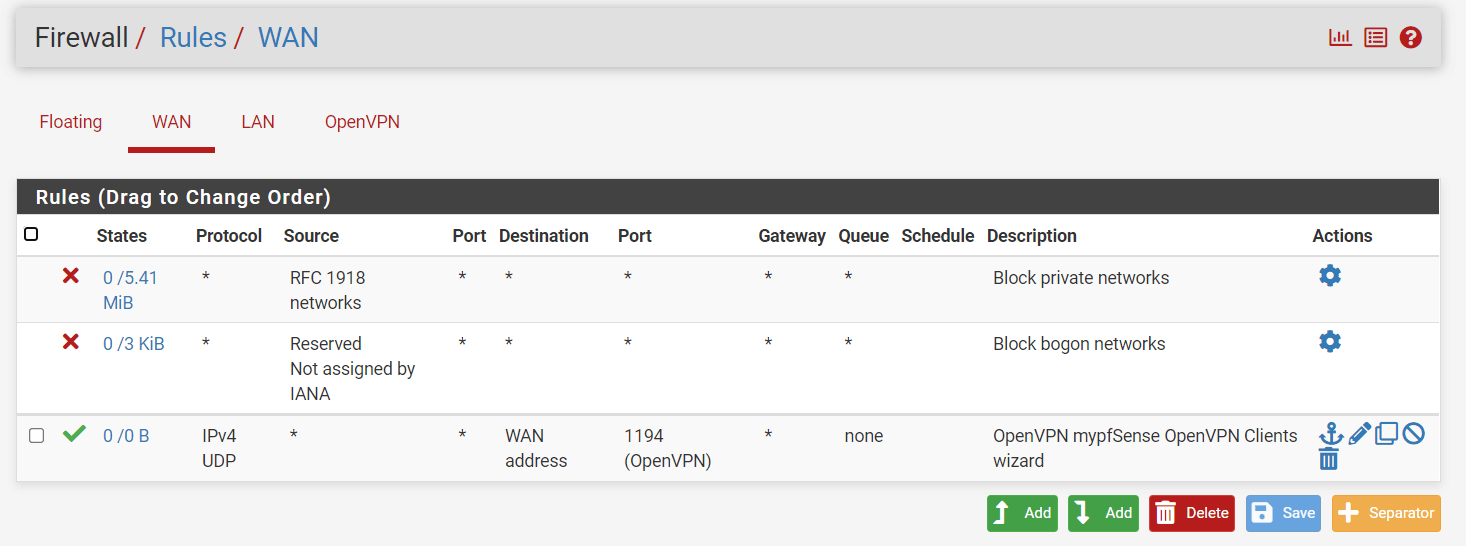

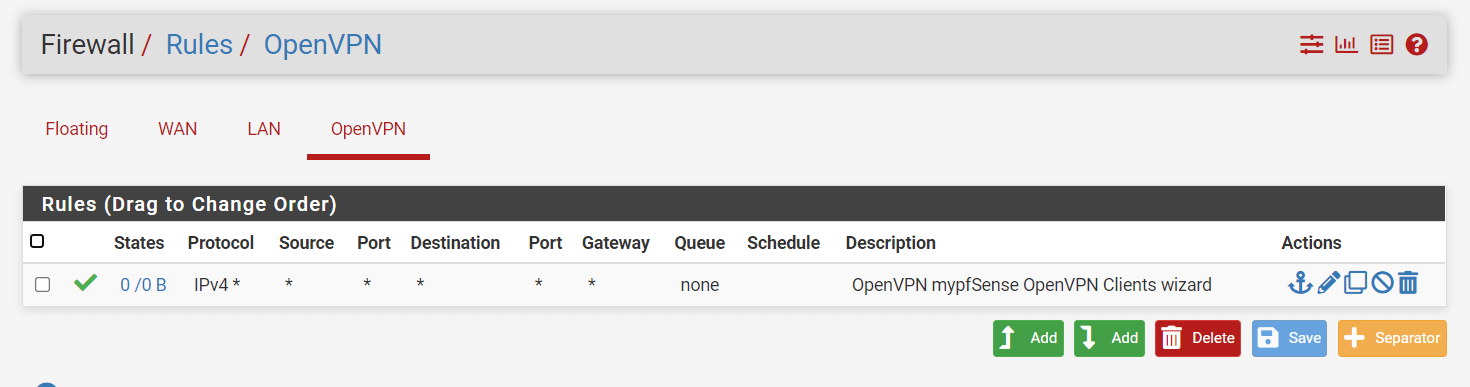

Sie sollten jetzt einen konfigurierten OpenVPN-Server, eine neu erstellte WAN-Firewall-Regel und einen OpenVPN-Tab unter Firewall-Regeln mit der konfigurierten OpenVPN-Regel haben. Beispiele unten.

Abbildung 19. OpenVPN-Server auf pfSense

Ihre Firewall-Regeln für WAN- und OpenVPN-Schnittstellen sollten ähnlich den in Abbildung 20 und 21 angegebenen Regeln sein.

Abbildung 20. OpenVPN WAN-Schnittstellen-Firewall-Regeln auf pfSense

Abbildung 21. OpenVPN-Schnittstellen-Firewall-Regeln auf pfSense

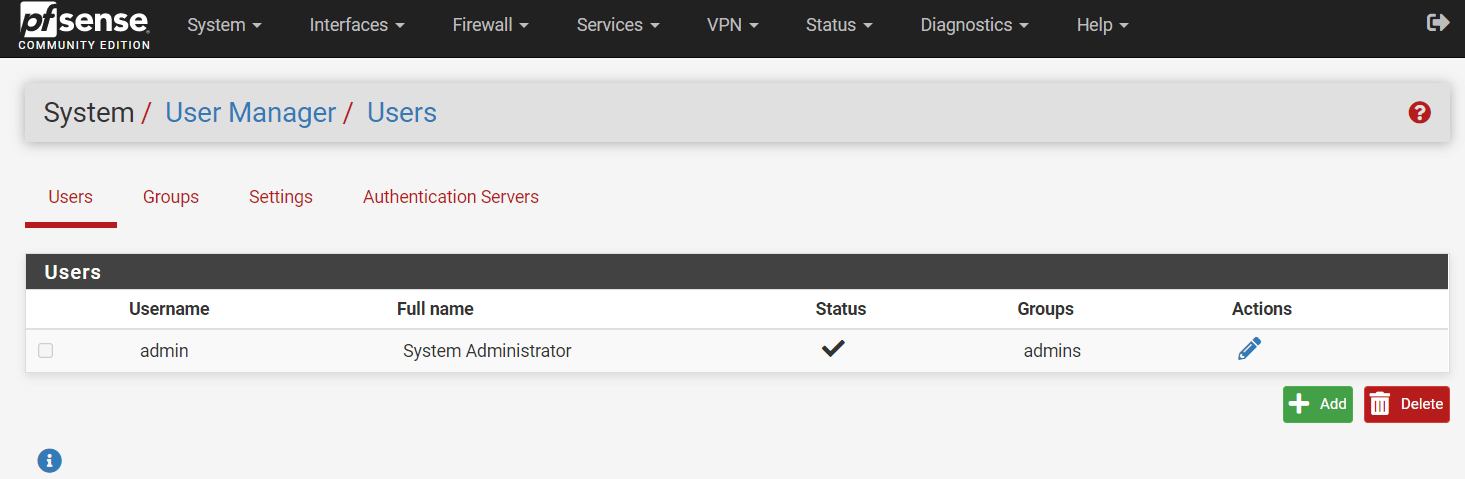

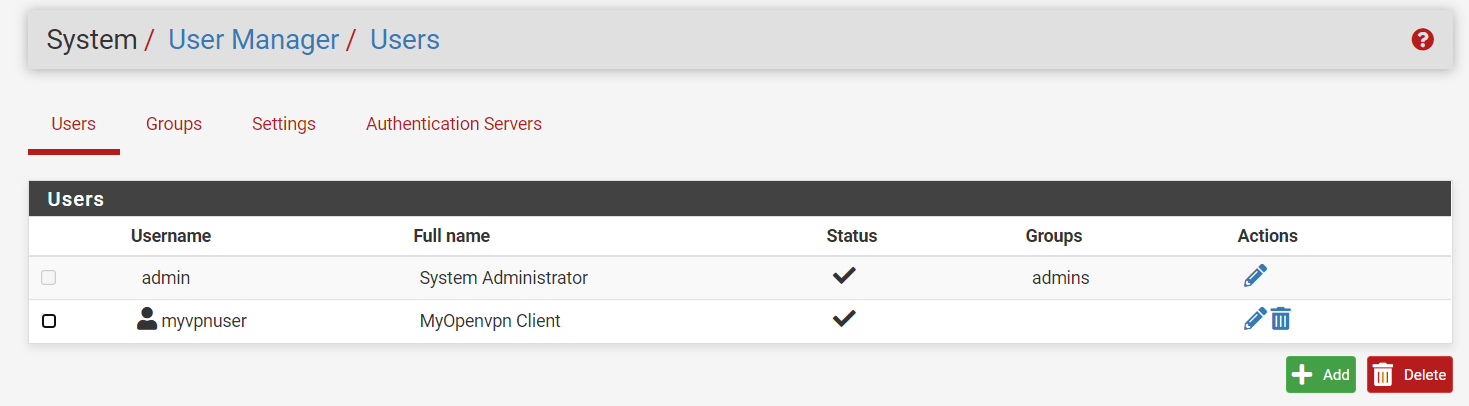

4. Erstellen eines VPN-Benutzers

Dies ist der letzte Schritt zur Konfiguration von OpenVPN auf pfSense von der pfSense-Serverseite. Die VPN-Benutzereinstellungen sollten mit der Konfiguration übereinstimmen, die Sie unter Client-Einstellungen während der OpenVPN-Clientkonfiguration erstellt haben.

Um einen neuen Benutzer hinzuzufügen, können Sie die folgenden Schritte befolgen:

-

Navigieren Sie zu

System→Benutzerverwaltung.

Abbildung 22. Verwalten lokaler Benutzer auf pfSense

-

Klicken Sie auf die Schaltfläche

+Hinzufügen. -

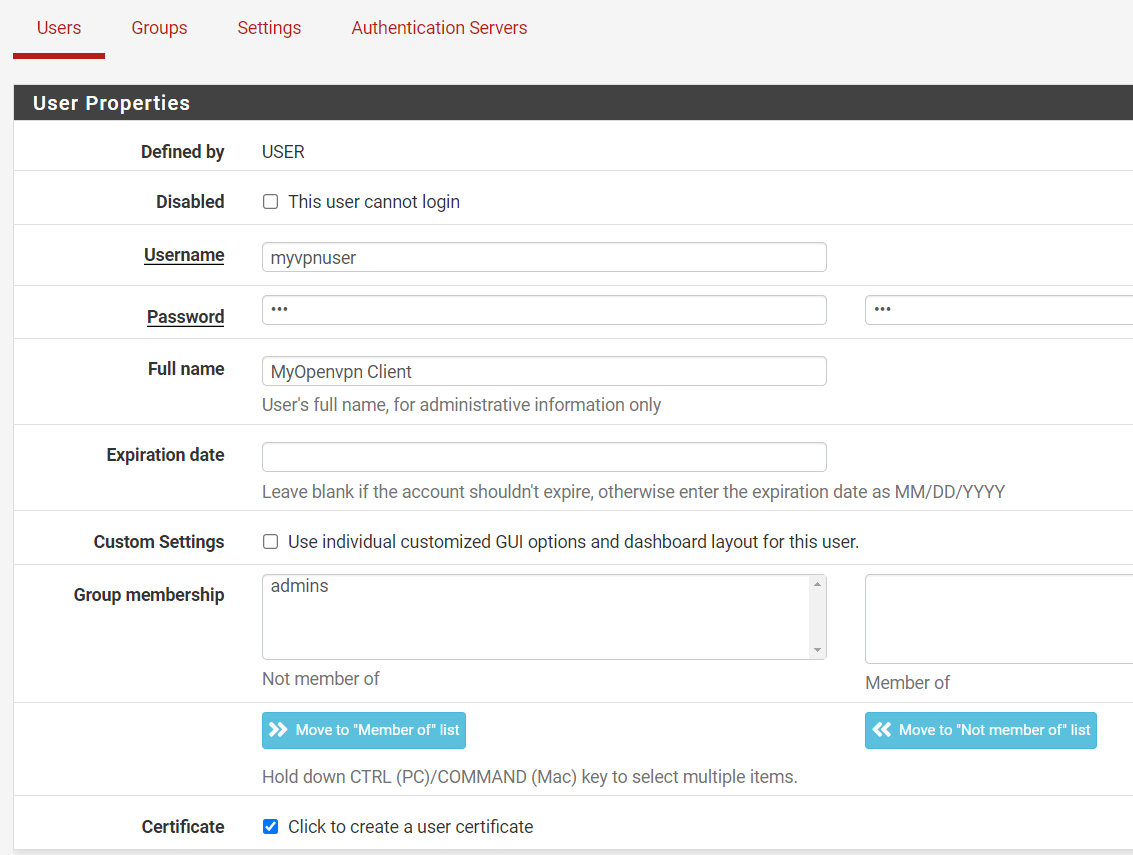

Geben Sie Ihrem Benutzer einen

Benutzernamenund einPasswort

Abbildung 23. Einstellen lokaler Benutzereigenschaften auf pfSense

-

Stellen Sie sicher, dass Sie

Klicken Sie hier, um ein Benutzerzertifikat zu erstellenauswählen. -

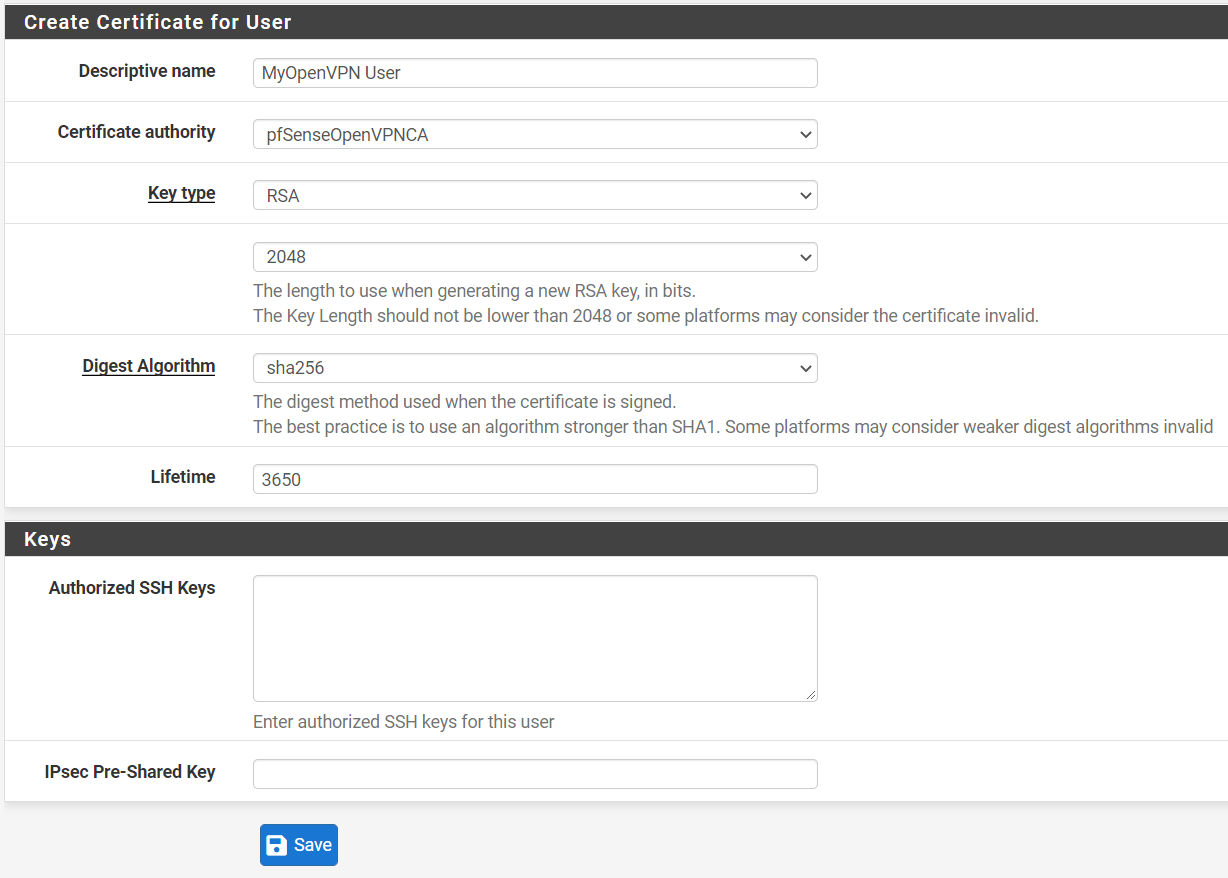

Sie können das Feld

Descriptive Namefür das Benutzerzertifikat ausfüllen. -

Wählen Sie die richtige

Zertifizierungsstelleaus, wie z.B.pfSenseOpenVPNCA, die Sie zuvor erstellt haben. -

Lassen Sie die anderen Einstellungen auf den Standardwerten.

Abbildung 24. Erstellen eines Zertifikats für OpenVPN-Benutzer auf pfSense

-

Klicken Sie auf die Schaltfläche „Speichern“.

Abbildung 25. Lokale Benutzer auf pfSense

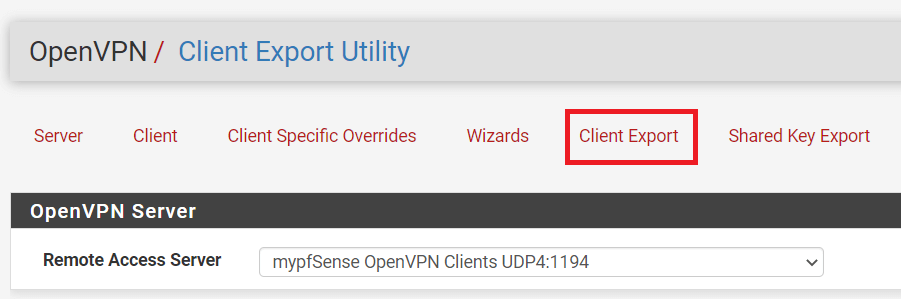

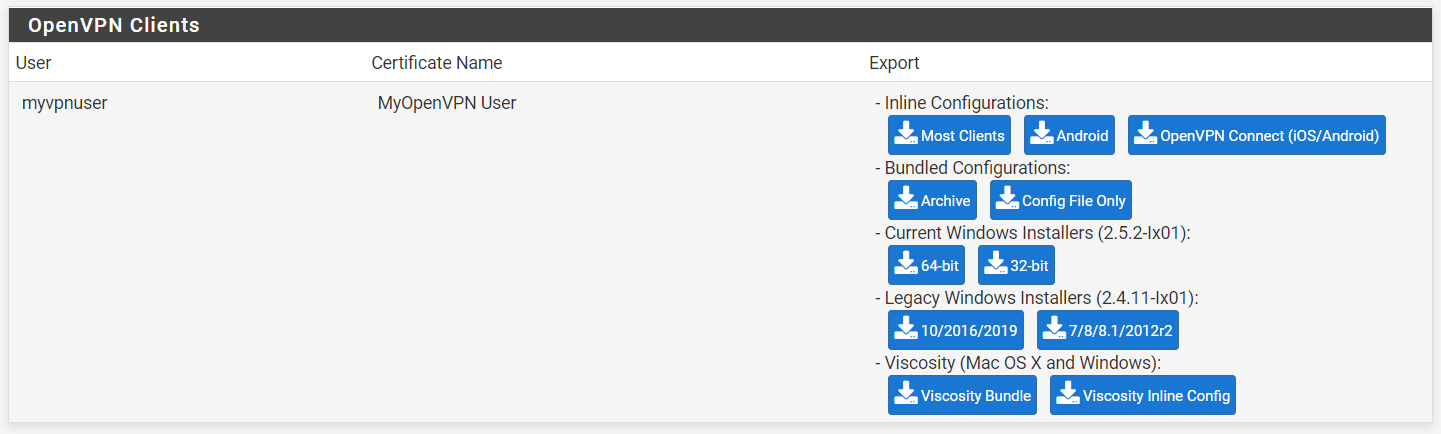

5. pfSense OpenVPN-Client-Export

Um die OpenVPN-Client-Konfiguration herunterzuladen,

-

Sie können zum Menüpunkt

VPN->OpenVPN->Client Exportnavigieren.

Abbildung 26. OpenVPN-Client-Export auf pfSense

-

Scrollen Sie nach unten zum Bereich „OpenVPN-Clients“. Wenn alles erfolgreich eingerichtet ist, sollten Ihnen mehrere Download-Optionen angezeigt werden.

-

Klicken Sie auf die Schaltfläche für den Windows-Installer, um die OpenVPN-Client-Konfigurationsdatei für den Windows-Client-PC herunterzuladen. Windows, Mac, Android und iOS gehören zu den Betriebssystemen und Clients, die vom

Client Export-Tool unterstützt werden. Sie können die entsprechende Client-Konfigurationsdatei je nach Client-Typ herunterladen, wie Sie es benötigen.

Abbildung 27. OpenVPN-Client-Konfigurationsdateien zum Herunterladen von pfSense

Wie verbinde ich mich mit pfSense OpenVPN?

In diesem Abschnitt werden wir erklären, wie man den pfSense OpenVPN-Server mit einem Windows-PC oder einem Android-Gerät verbindet.

Verbindung von einem Windows-PC-Client herstellen

Sie können Ihren pfSense OpenVPN-Server ganz einfach von einem entfernten Windows-Client aus verbinden, indem Sie die folgenden Anweisungen befolgen:

-

Senden Sie die OpenVPN-Installationsdatei, die Sie im vorherigen Schritt aus der pfSense-Software-Benutzeroberfläche heruntergeladen haben.

-

Installieren Sie den OpenVPN-Installer, lassen Sie alles auf den Standardeinstellungen und stimmen Sie allem mit

Jazu. Die Installation eines TAP-Netzwerktreibers kann erforderlich sein; tun Sie dies, wenn Sie dazu aufgefordert werden. -

Nach Abschluss der OpenVPN-Installation auf der Windows-Clientmaschine erscheint ein kleines Monitor-Symbol mit einem Schloss darauf in Ihrer Taskleiste. Klicken Sie mit der rechten Maustaste darauf und wählen Sie

Verbinden.Abbildung 28. OpenVPN-Client-Symbol in der Windows 10-Taskleiste

-

Geben Sie Ihren

VPN-BenutzernamenundPasswortein. Klicken Sie aufOK, um sich zu verbinden. -

Sie werden unten rechts auf dem Bildschirm benachrichtigt und das OpenVPN-Symbol in der Taskleiste wird grün, wenn die Verbindung erfolgreich war.

Verbindung von einem Android-Gerät herstellen

Sie können Ihren pfSense OpenVPN-Server ganz einfach von einem Android-Client aus verbinden, indem Sie die folgenden Anweisungen befolgen:

-

Laden Sie die Datei

Inline Android Client ConfigurationvonVPN->OpenVPN->Client Exportin der pfSense-GUI herunter. -

Senden Sie die Client-Konfigurationsdatei an Ihr Android-Gerät.

-

Installieren Sie die offizielle OpenVPN-Anwendung aus dem Google Play Store auf Ihrem Android-Gerät.

Abbildung 29. Installation des OpenVPN Connect-Clients auf einem Android-Gerät

-

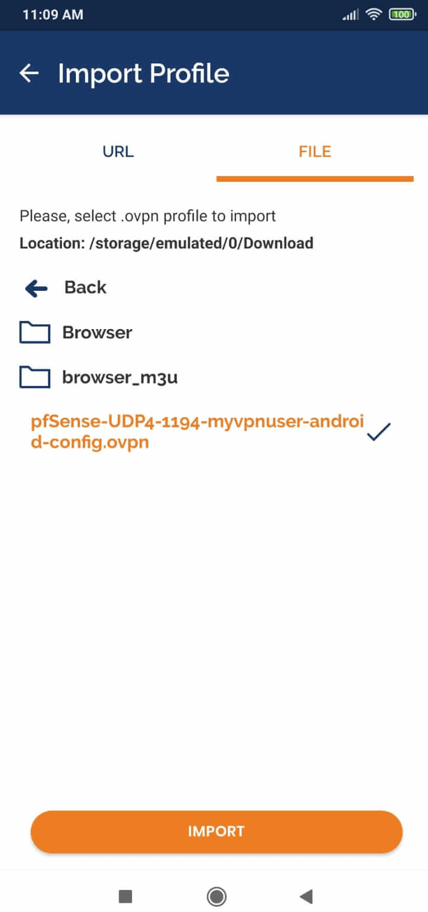

Starten Sie die Anwendung und importieren Sie die Konfigurationsdatei, indem Sie die Datei im Menü

Profil importierenunter dem TabDATEIauswählen.

Abbildung 30. Importieren der OpenVPN-Clientkonfiguration auf einem Android-Gerät

-

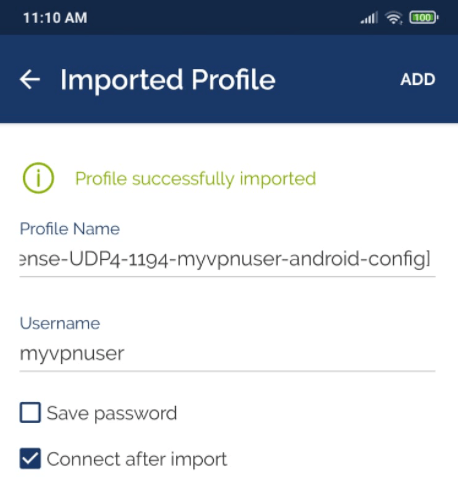

Geben Sie den VPN-Benutzernamen ein.

-

Auswahl der Option „Nach dem Import verbinden“.

-

Tippen Sie auf die Schaltfläche „HINZUFÜGEN“.

Abbildung 31. Importieren der OpenVPN-Clientkonfiguration auf einem Android-2

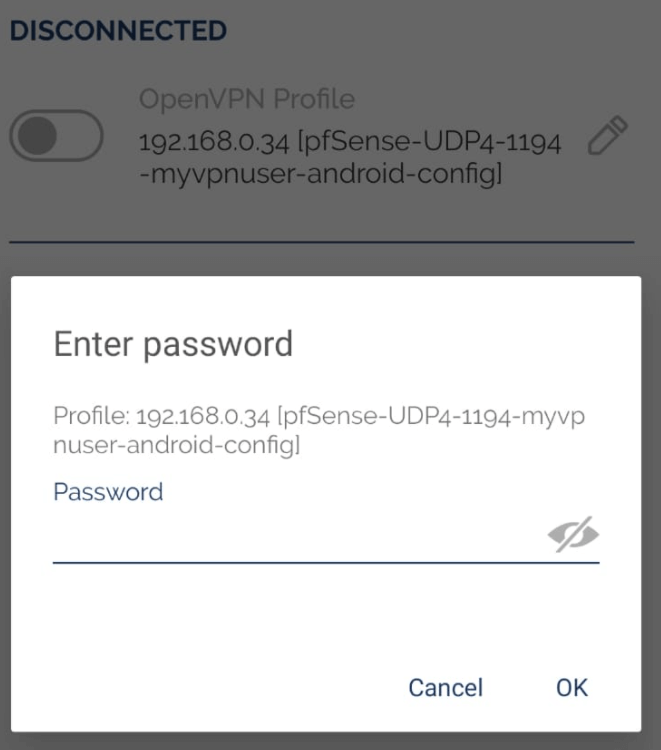

-

Geben Sie das VPN-Passwort ein, um sich mit dem VPN-Server zu verbinden. Tippen Sie dann auf

OK.

Abbildung 32. Eingabe des VPN-Passworts

-

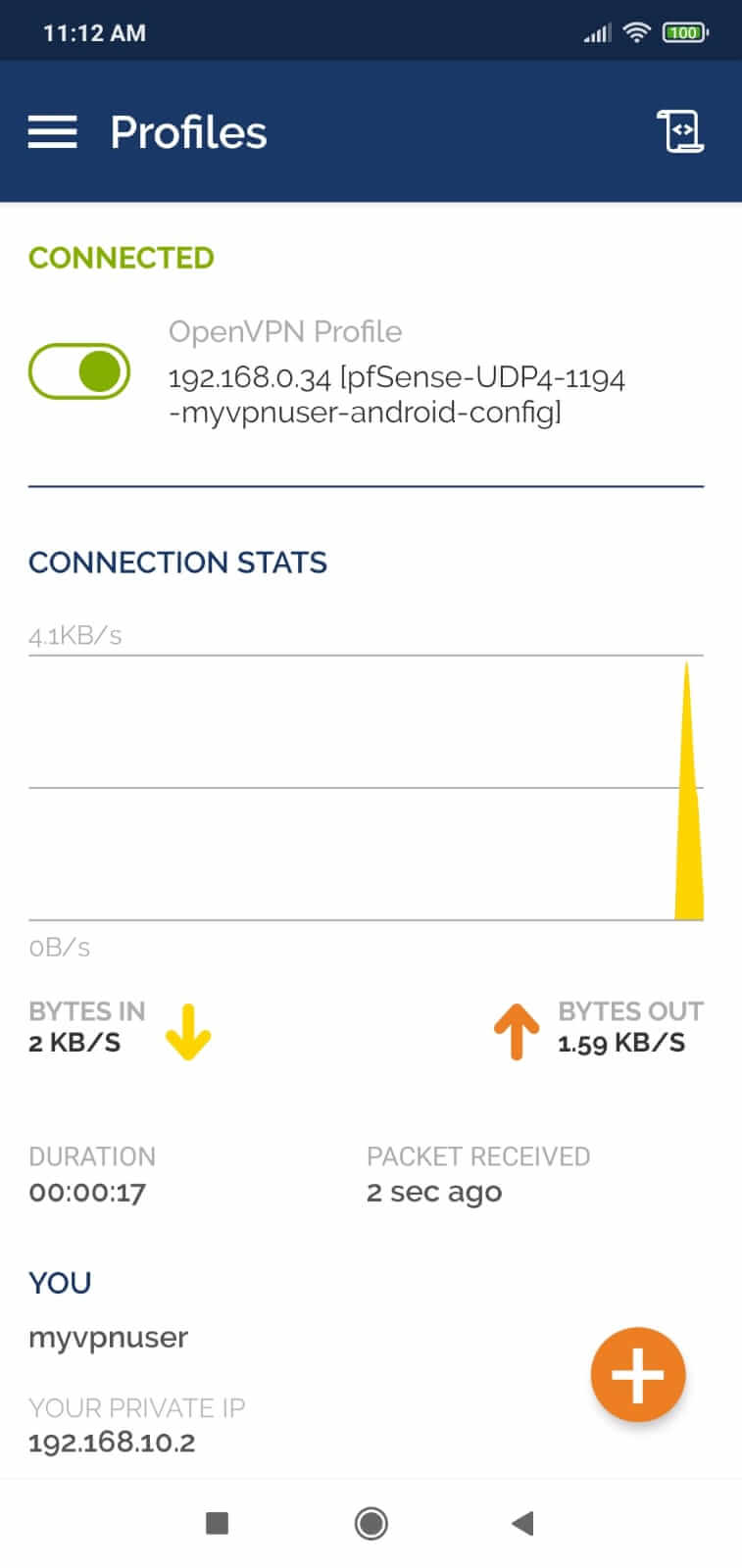

Jetzt sollten Sie von Ihrem Android-Gerät aus mit einem VPN-Server verbunden sein.

Abbildung 33. Verbundenes OpenVPN-Client auf Android

-

Um die Verbindung zum VPN zu trennen, können Sie auf die grüne Umschalttaste oben tippen.

Überprüfung der VPN-Verbindung

Die Konfiguration des OpenVPN-Servers und der Client-Konfigurationen ist abgeschlossen. Um die Konfigurationen zu testen, können Sie die folgenden Schritte befolgen.

-

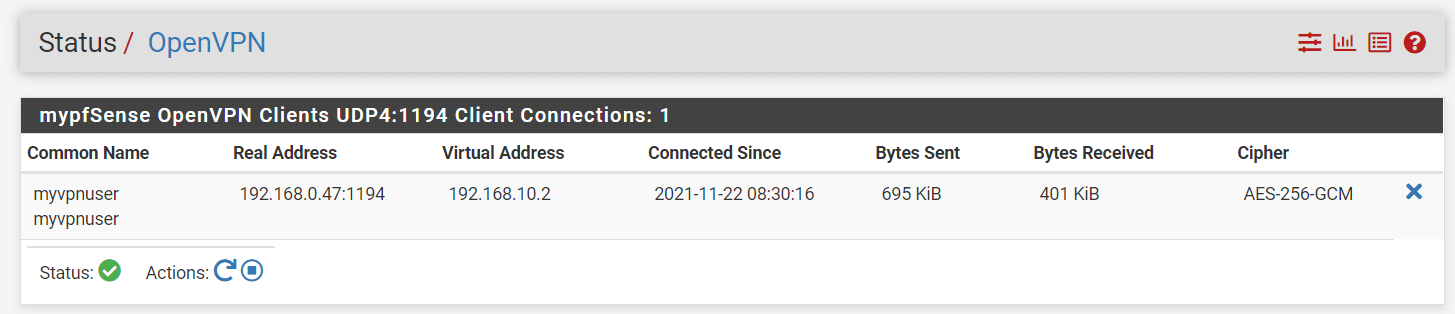

Anzeigen von VPN-Verbindungen auf pfSense: Navigieren Sie zu

Status->OpenVPNin Ihrer pfSense-Weboberfläche. Sie sollten Informationen über die verbundenen VPN-Clients sehen können. Die folgenden Details werden angezeigt:- Status des OpenVPN-Servers

- VPN-Benutzername

- die VPN-IP-Adresse des verbundenen Clients

- die echte IP-Adresse des verbundenen Clients

- die Zeit seit der letzten Verbindung

- die Menge der übertragenen und empfangenen Daten

- Geheimtext Außerdem können Sie die folgende Aufgabe ausführen:

- Beenden Sie die VPN-Client-Verbindung, indem Sie die

X-Taste am Ende der VPN-Client-Verbindung verwenden. - Starten oder stoppen Sie den OpenVPN-Dienst, indem Sie die Aktionsschaltflächen am unteren Rand des Fensters verwenden.

Abbildung 34. OpenVPN-Status auf pfSense

-

Ping-Test: Sie sollten in der Lage sein, Ihren OpenVPN-Server vom Client aus erfolgreich anzupingen und umgekehrt:

ping 192.168.10.1 -

Test des Zugriffs auf interne Netzwerke: Da wir VPN-Clients den Zugriff auf die internen Netzwerke hinter der Firewall ohne Einschränkungen erlauben, sollten sie in der Lage sein, überall in Ihrem LAN zuzugreifen. Zum Beispiel sollten Sie in der Lage sein, ein Gerät in Ihrem LAN vom Client aus erfolgreich anzupingen und umgekehrt.

Ist OpenVPN kostenlos?

Ja. Die OpenVPN Community Edition ist ein Open-Source-Projekt und kostenlos zu nutzen, wenn Sie sich an die Software-Lizenzvereinbarung halten. Allerdings hat OpenVPN Inc. auch ein kommerzielles Produkt namens Access Server, das nicht kostenlos ist. Es gibt erhebliche Unterschiede zwischen diesen VPN-Lösungen. Während der Access Server auf der Open-Source-Anwendung OpenVPN basiert, bietet er viel mehr Funktionen. Die Hauptunterschiede zwischen der Open-Source-Version OpenVPN Community Edition und dem kommerziellen OpenVPN Access Server sind in der untenstehenden Tabelle aufgeführt.

| Funktionen | OpenVPN CE Open Source | OpenVPN Access Server |

|---|---|---|

| TLS-verschlüsselte VPN-Tunnel | Verfügbar | Verfügbar |

| Konfigurierbare Verschlüsselungsalgorithmen | Verfügbar | Verfügbar |

| LDAP-Unterstützung enthalten | N/A | Verfügbar |

| RADIUS-Unterstützung enthalten | N/A | Verfügbar |

| Multi-Daemon-Modus | N/A | Verfügbar |

| Grafische Webschnittstelle | N/A | Verfügbar |

| Automatisierte Zertifikatserstellung | N/A | Verfügbar |

| Vorkonfigurierte Client-Software | N/A | Verfügbar |

| Einfache Bereitstellung | N/A | Verfügbar |

| Fertige virtuelle Appliances | N/A | Verfügbar |

| Einfache Benutzerverwaltung | N/A | Verfügbar |

| Hochverfügbarkeits-Failover-Lösung | N/A | Verfügbar |

| Multi-Node-Cluster-Lösung | N/A | Verfügbar |

| Einfache Skalierbarkeit | N/A | Verfügbar |