Wie blockiert man Websites mit pfSense® Software?

Der Hauptzweck des Blockierens von Websites für den privaten Gebrauch ist der Schutz kleiner Kinder. Hardware- oder Software-Webinhaltsfilterungssysteme sind unerlässlich, um den Zugang zu unerwünschten Webinhalten zu begrenzen. Erwachsenenwebseiten, mit Malware infizierte Seiten und Seiten, die für Mitarbeiter oder Studenten schädlich sein könnten, sind Beispiele für anstößige Inhalte.

Trotz der Tatsache, dass die Vorteile für das Unternehmen möglicherweise nicht so offensichtlich sind, sind sie deutlich zahlreicher. Hacking, Phishing, Infektionen und Malware gehören zu den größten Bedrohungen für jede Organisation. Phishing ist zum Beispiel, wenn Hacker durch Täuschung an sensible Informationen gelangen, indem sie Mitarbeiter dazu verleiten, sich bei fiktiven Unternehmen einzuloggen, um Zugangsdaten zu erhalten. Der Verlust oder die Beschädigung sensibler Daten, wie z.B. Anmeldeinformationen, Buchhaltungsdaten, persönliche Informationen und rechtliche Dokumente, kann für jede Organisation katastrophal sein.

In diesem Tutorial werden wir erklären, wie man Websites auf der pfSense-Software-Firewall blockiert und welche Bedeutung die Webfilterung hat.

Welche Methoden gibt es zum Blockieren von Websites auf pfSense?

Die pfSense®-Software bietet mehrere Alternativen zum Blockieren von Websites. Sie können eine der folgenden Techniken verwenden, um bestimmte Websites oder Webkategorien in Ihrem Netzwerk je nach Ihren Anforderungen zu blockieren:

-

Zenarmor bereitstellen

-

Bereitstellung von pfBlocker NG

-

Bereitstellung des Squid-Proxys

-

Konfiguration von DNS

-

Festlegen von Firewall-Regeln

1. Bereitstellung von Zenarmor

Zenarmor ist ein Plug-in, das Ihre pfSense-Firewall in Sekundenschnelle auf eine Next-Generation-Firewall (NGFW) aufrüstet. Einige der verfügbaren Zenarmor-Funktionen sind wie folgt: - Anwendungs-/Benutzerbasierte Sperrung

-

Web-/Inhaltsfilterung

-

Netzwerk-Analytik auf Unternehmensebene

-

Richtlinienbasiertes Filtern

-

Werbung blockieren

-

Echtzeit-Cloud-Bedrohungsintelligenz

-

Active Directory-Integration

-

Cloud-gesteuerte zentrale Richtlinien und vieles mehr.

Sie können die Zenarmor Free Edition-Erweiterung ganz einfach für das Blockieren von Websites auf Ihrer pfSense-Firewall installieren und konfigurieren, indem Sie diese Schritte befolgen:

-

Installieren Sie zenarmor, indem Sie den folgenden Befehl in der pfSense-CLI ausführen:

curl https://updates.sunnyvalley.io/getzenarmor | sh -

Fügen Sie ein Zenconsole-Konto unter https://dash.zenarmor.com/register/newuser hinzu. Keine Kreditkarte erforderlich.

-

Registrieren Sie Ihren Zenarmor-Knoten im Zenconsole Cloud Management Portal, indem Sie die folgenden Befehle in der pfSense-CLI ausführen:

rehash

zenarmorctl cloud register -

Schließen Sie die Ersteinrichtung Ihrer Firewall für die Cloud ab.

-

Navigieren Sie zu Policies > Default, um die Standardrichtlinie Ihrer neu hinzugefügten Firewall in Zenconsole zu bearbeiten.

-

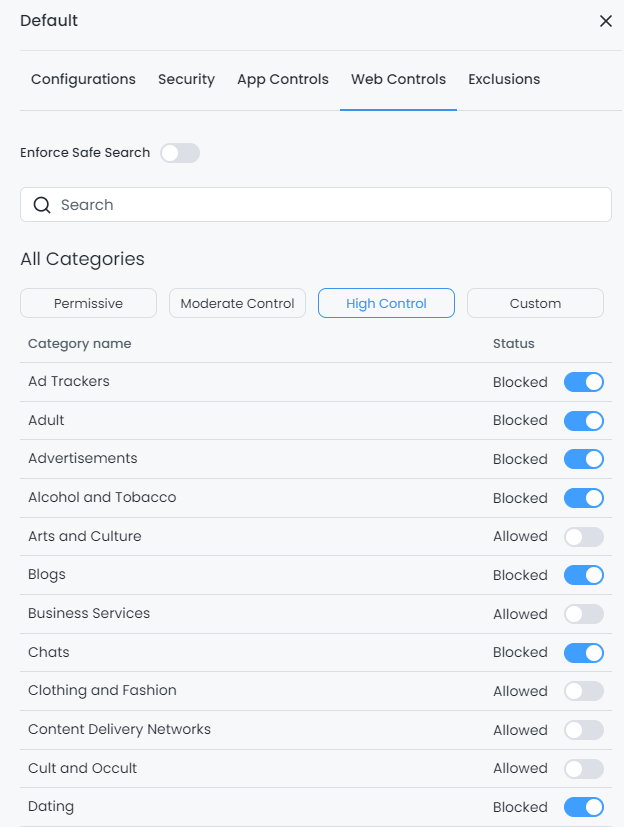

Klicken Sie auf die Registerkarte Web Controls

-

Wählen Sie eines der vorhandenen Web-Profile, wie zum Beispiel

High Control. Es gibt vier verschiedene Arten von vordefinierten Webprofilen auf Zenarmor:- Permissiv: Es gibt keine Einschränkungen beim Surfen im Web in diesem Profil.

- Moderate Kontrolle: Nur gefährliche/sehr risikobehaftete Webkategorien wie Illegale Drogen, Erwachsene, Pornografie, Gewalt und Werbung sind in diesem Profil blockiert.

- Hohe Kontrolle: Foren, Alkohol, Blogs, Glücksspiel, Chats, Dating, Spiele, Jobsuche, Online-Speicher, soziale Netzwerke, Software-Downloads, Waffen, Militär, Badeanzüge, Tabak und Warez-Seiten gehören zu den Kategorien, die in diesem Profil blockiert sind, zusätzlich zu denen, die im Moderaten Profil blockiert sind.

- Benutzerdefiniert: Durch das Erstellen eines neuen Profils können Sie eine vollständig benutzerdefinierte Webfilterung durchführen.

Abbildung 1. Auswahl des Webkontrollprofils zum Blockieren von Websites auf Zenarmor

-

Möglicherweise müssen Sie die Anwendungssteuerung definieren, um einige große Geschäftswebsites wie

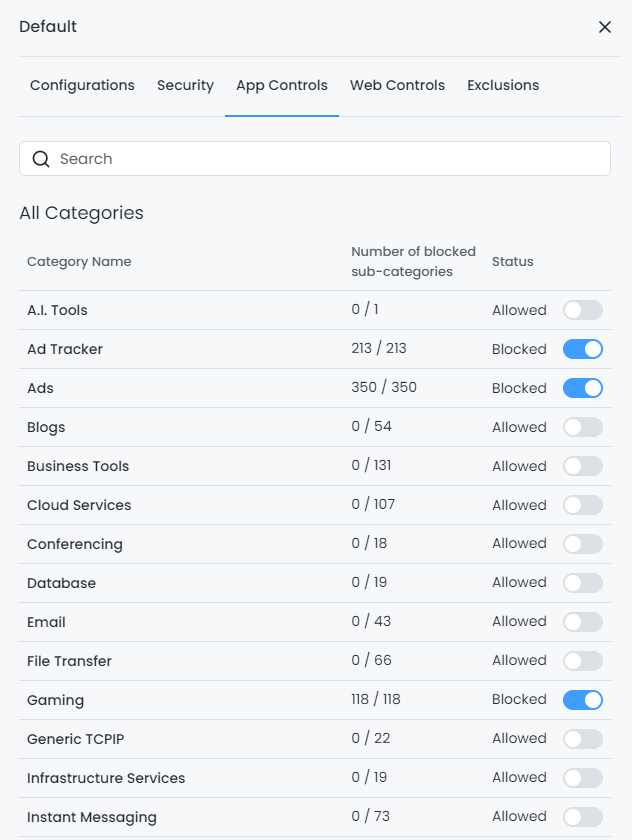

YoutubeoderTwitterzu blockieren. Klicken Sie auf die Registerkarte App Controls. -

Wählen Sie die Anwendungs-Kategorie, wie zum Beispiel

Gaming, die Sie blockieren möchten, und klicken Sie auf den Schalter auf der rechten Seite der Anwendungs-Kategorie.

Abbildung 2. Blockierung der gesamten Anwendungs-Kategorie auf Zenarmor

-

Sie können einzelne Anwendungen blockieren. Verwenden Sie das Suchfeld, um nach einer bestimmten Anwendung zu suchen und sie zu finden. Um eine Anwendung in der Liste zu finden, geben Sie einfach ihren Namen in das Suchfeld ein.

-

Klicken Sie auf den Umschalter auf der rechten Seite der Anwendung, die Sie blockieren möchten.

Abbildung 3. Blockierung spezifischer Anwendungen einzeln auf Zenarmor

Jetzt wird Zenarmor automatisch die Websites und Anwendungen blockieren, die Sie in der Standardrichtlinieneinstellung ausgewählt haben. Sie können die blockierten Verbindungen anzeigen, indem Sie zur Seite Live Sessions > Blocks in der Zenconsole navigieren.

Was ist der Vorteil von Zenarmor gegenüber anderen Web-Blockierungsoptionen auf pfSense?

Zenarmor® bietet Bedrohungsintelligenz, die durch künstliche Intelligenz unterstützt wird, um Ihr Netzwerk vor mehr als 300 Millionen Websites und Domains zu schützen. in allen Zenarmor-Abonnements enthalten, von der Free Edition bis zur Business Edition.

Zenarmor bietet die folgenden Funktionen:

-

Echtzeit-Cyber-Bedrohungsinformationen

-

Kategorisierung von Websites

-

Seitenreputation und Klassifizierung (zur Verwendung mit TLS-Inspektions-Whitelist/Blacklist).

Zenarmor Business Edition bietet erweiterte Schutzmaßnahmen für Benutzer, einschließlich zusätzlicher 1+ Milliarde kategorisierter Domains und 4+ Milliarden aufgezeichneter IPv4/6-Adressen. Darüber hinaus erhalten Business Edition-Nutzer Zugang zu einem globalen Bedrohungsintelligenz-Netzwerk, das aus mehr als 140 führenden Cybersicherheitsanbietern besteht, die BrightCloud® Threat Intelligence nutzen, um ihre Bedrohungserkennungslösungen zu verbessern und zu erweitern. Sie können sich daher beruhigt zurücklehnen, da Sie Zugang zu den hochwertigsten verfügbaren Bedrohungsinformationen haben. BrightCloud® hat bis heute über 48 Milliarden Domains bewertet und fügt dieser Datenbank jeden Tag neue hinzu, indem es etwa 25.000 Bedrohungen und URLs analysiert.

Abonnenten der Zenarmor Business Edition erhalten automatisierten Zugang zur BrightCloud® Threat Intelligence-Datenbank, die durch maschinelles Lernen der sechsten Generation unterstützt wird und ihren Unternehmen jederzeit den höchsten Schutz bietet. Zenarmor bietet hervorragende Bedrohungsintelligenz, unabhängig davon, ob Sie ein Free-, Home- oder SOHO-Abonnement haben.

2. Bereitstellung von pfBlocker NG

pfBlockerNG ist eine kostenlose und Open-Source-Anwendung, die für die pfSense-Software entwickelt wurde und Werbung, bösartige Inhalte und Geo-Standorte blockiert. BBCan177 generiert es für IP/DNS-basiertes Filtern. Es basiert auf der vorherigen Arbeit von Marcello Coutinho und Tom Schaefer. Das Ziel des Projekts war es, die primäre Firewall-Funktionalität von pfSense zu erweitern, indem den Benutzern ermöglicht wird, den ein- und ausgehenden Zugriff durch die Firewall mithilfe von IP- und DNS-Kontrolllisten zu steuern und zu verwalten.

Die Installation von pfBlockerNG ermöglicht es Ihnen, nicht nur Werbung, sondern auch Webüberwachung, Malware und Ransomware zu blockieren. Die Verwendung von pfBlockerNG erhöht Ihre Sicherheit und Privatsphäre. Die Verwendung von DNSBL (kurz für Domain Name System-basierte Blackhole-Liste) wird dies für Ihr gesamtes Netzwerk erreichen. Zusätzlich ermöglicht pfBlockerNG das Blockieren von Verkehr von bestimmten IP-Adressen. Diese IP-Adressen können bestimmten Ländern und Regionen zugeordnet sein, was sehr nützlich sein kann, um Ihr Netzwerk vor Eindringlingen zu schützen, die versuchen, Zugang zu erhalten.

3. Bereitstellung von Squid Proxy

Es ist möglich, den Zugriff auf solche Seiten zu blockieren, wenn der Webverkehr über einen Proxy-Server geleitet wird. Das SquidGuard-Add-on von Squid ermöglicht beispielsweise das Sperren von Websites basierend auf der URL oder anderen ähnlichen Kriterien. Sie können die Konfiguration von Squid und SquidGuard auf der pfSense-Plattform für Webfiltering ganz einfach durchführen.

In modernen Umgebungen ist dies ineffektiv, da HTTP und nicht HTTPS optimal ist. HTTPS kann manchmal mit peek/splice gefiltert werden, um SNI und andere Aspekte von Verbindungen zu inspizieren, aber moderne Sicherheitspraktiken wie verschlüsseltes SNI machen diese Technik unwirksam. Eine nicht-transparente Proxy-Konfiguration funktioniert wahrscheinlich genauer, ist aber schwieriger zu konfigurieren und zu warten.

4. DNS-Konfiguration

Sie können eine Überschreibung eingeben, um die unerwünschte Website auf eine ungültige IP-Adresse wie 127.0.0.1 aufzulösen, wenn der integrierte DNS-Resolver oder -Forwarder aktiv ist.

Verlassen Sie sich nicht ausschließlich auf die DNS-Übersteuerungsfunktionalität, um den Zugriff auf Websites zu blockieren. Wenn die DNS-Blockierung aktiviert ist, müssen lokale Clients die Firewall als ihre einzige DNS-Quelle verwenden. Es wird nicht-technische Benutzer abschrecken, kann aber von technisch versierteren Personen leicht umgangen werden.

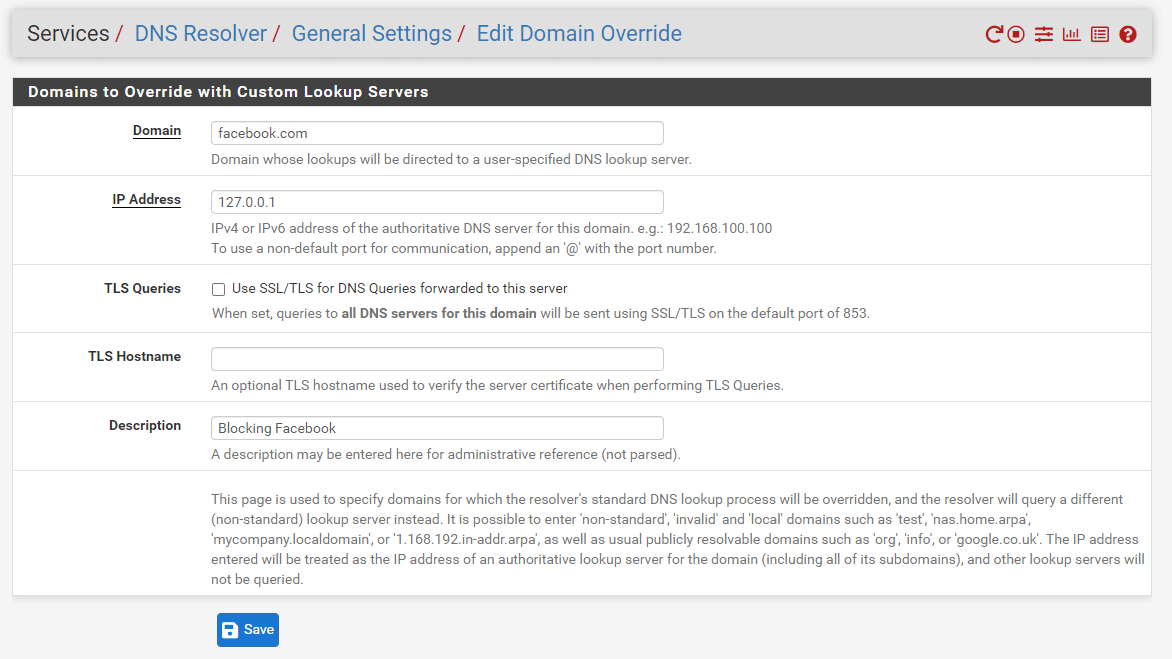

Sie können eine Website schnell mit dem DNS-Resolver auf der pfSense-Software-Firewall blockieren, indem Sie die folgenden Schritte ausführen:

-

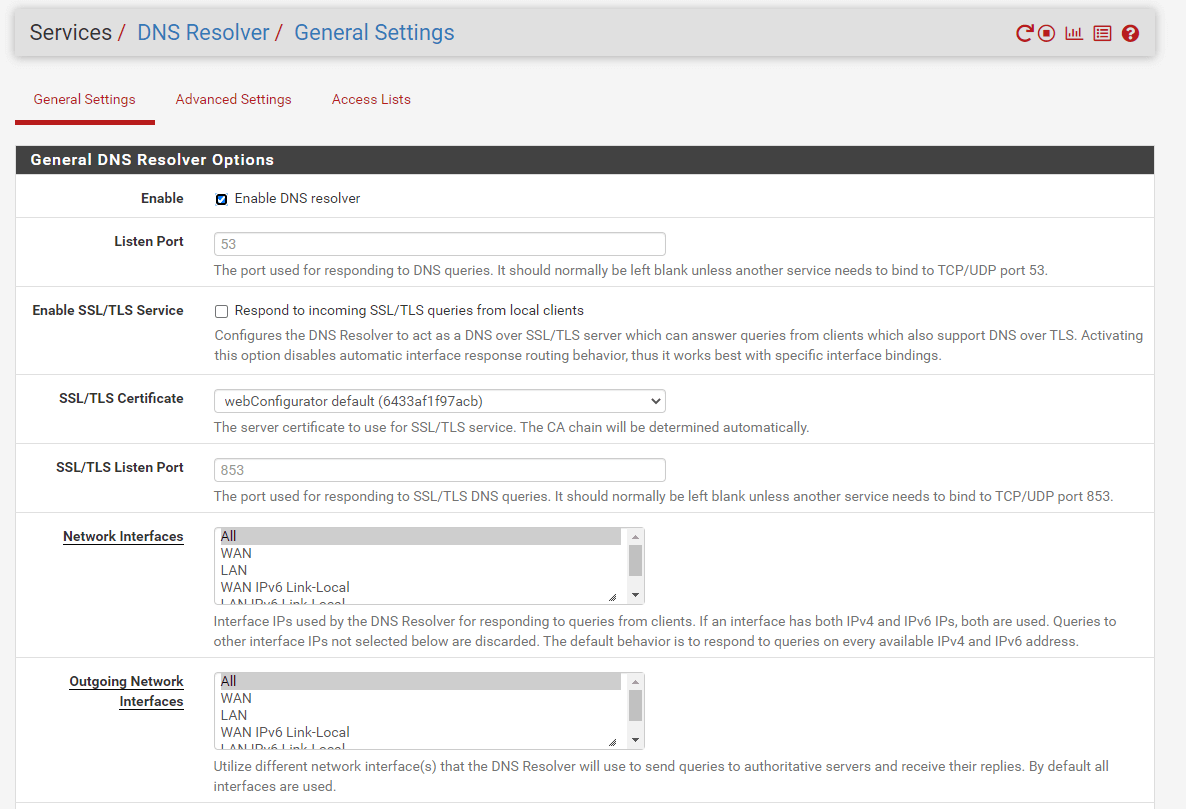

Navigieren Sie zu Services > DNS Resolver > General Settings in Ihrer pfSense-Software.

Abbildung 4. Allgemeine Einstellungen des DNS-Resolvers auf pfSense

-

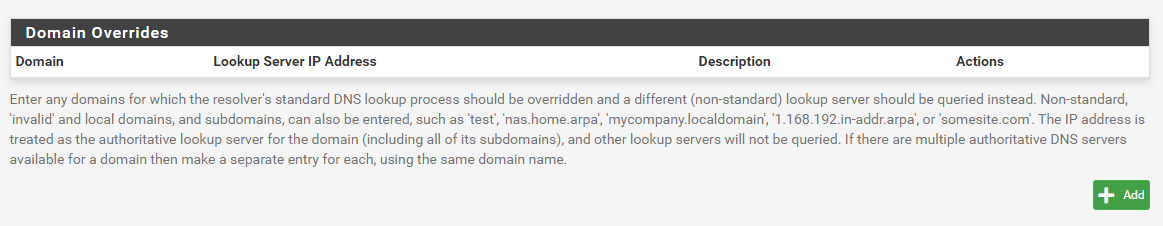

Scrollen Sie nach unten zum Bereich DNS Overrides.

Abbildung 5. DNS-Overrides auf pfSense

-

Klicken Sie auf die Schaltfläche +Add, um eine neue DNS-Überschreibung hinzuzufügen.

-

Geben Sie den Domainnamen ein, den Sie blockieren möchten, in das Feld Domain, z. B.

facebook.com. -

Geben Sie die Loopback-Adresse

127.0.0.1in das Feld IP Address ein. -

Füllen Sie das Feld Description mit

Blocking Facebookaus.

Abbildung 6. Hinzufügen von DNS-Overrides auf pfSense

-

Klicken Sie auf Save.

-

Klicken Sie auf Apply Changes, um die Einstellungen zu aktivieren.

Durch die benutzerdefinierten Optionen des DNS-Resolvers stehen zusätzliche Methoden zur Verfügung.

Dieses erste Beispiel verhindert, dass Clients irgendwelche Hosts innerhalb der angegebenen Zone auflösen:

server:

local-zone: "mycompany.io" static

When a firewall enforces DNS resolution in this manner, it must require clients to resolve DNS through the firewall. If not, clients could circumvent restrictions by utilizing alternative DNS servers.

This can be restricted using custom views. This example is similar to the previous one, but it restricts access to 10.0.0.10 only:

server:

access-control-view: 10.0.0.10/32 blocksites

view:

name: "blocksites"

local-zone: "mycompany.io" static

5. Festlegen von Firewall-Regeln

Sie können eine Website mithilfe eines Alias blockieren, wenn sie ihre IP-Adresse selten ändert. Sie können ganz einfach einen Alias erstellen, der seine IP-Adressen umfasst, und ihn in pfSense-Firewall-Regeln verwenden.

Dies ist keine praktikable Lösung für Google und andere große Websites, die minimale TTLs aufweisen und die Last auf mehrere Server und/oder Rechenzentren verteilen. Die meisten kleinen bis mittelgroßen Websites können mit dieser Methode effektiv blockiert werden, da sich ihre IP-Adressen selten ändern.

Hostnamen können in Netzwerk-Aliasen enthalten sein. Periodisch löst die pfSense-Firewall den Hostnamen auf und aktualisiert das Alias nach Bedarf. Dies ist effizienter als das manuelle Nachschlagen der IP-Adressen, aber es reicht immer noch nicht aus, wenn die Website DNS-Einträge auf eine Weise zurückgibt, die sich häufig ändert oder Ergebnisse aus einem Pool von Servern für jede Abfrage randomisiert, was typisch für große Websites ist.

Das Auffinden aller IP-Subnetz-Zuweisungen für eine Website ist eine weitere Option. Sie können ein Alias für diese Netzwerke erstellen und deren Verkehr blockieren, indem Sie eine Firewall-Regel auf Ihrem pfSense hinzufügen. Dies ist besonders vorteilhaft für Websites wie Facebook, die eine erhebliche Menge an IP-Raum verteilen, aber auf einige wenige Internetblöcke beschränkt sind. Die Nutzung regionaler Registrierungsseiten wie ARIN kann dabei helfen, diese Netzwerke zu finden. Unter "Related Networks" auf http://whois.arin.net/rest/org/THEFA-3.html finden Sie eine Liste aller Netzwerke, die von Facebook in der von ARIN abgedeckten Region genutzt werden. Sie sollten zusätzliche regionale Seiten wie RIPE, APNIC usw. überprüfen, da Unternehmen möglicherweise mehrere Adressen in verschiedenen Regionen haben.

Als Alternative zur manuellen Suche nach den IP-Blöcken, finden Sie die BGP Autonomous System (AS) Nummer der Zielorganisation, indem Sie eine whois-Abfrage auf eine ihrer IP-Adressen durchführen. Zum Beispiel ist die AS-Nummer von Facebook AS32934 und der folgende Befehl wird alle ihre Zuweisungen finden:

whois -h whois.radb.net -- '-i origin AS32934' | awk '/^route:/ {print $2;}' | sort | uniq

Kopieren Sie die Ausgabe dieses Befehls in ein neues Alias, und es wird alle derzeit zugewiesenen Netzwerke umfassen. Überprüfen Sie regelmäßig die Ergebnisse auf Aktualisierungen.

Wie man die Umgehung von Webbeschränkungen auf pfSense verhindert?

Es gibt zahlreiche Methoden, um die festgelegten Barrieren zu umgehen, wenn Sie die oben genannten Techniken verwenden. Die Nutzung von Proxy-Websites ist die einfachste und am weitesten verbreitete Methode. Es ist unmöglich, jede dieser Seiten einzeln zu finden und zu blockieren und eine aktuelle Liste zu führen. Die Nutzung eines externen Proxys oder einer Kategoriefilterung ist die effektivste Methode, um den Zugriff auf diese Seiten zu verhindern. Daher ist Zenarmor die beste Lösung, die eine umfangreiche Web-Kategorisierung und Anwendungsdatenbank bietet. Sie können Proxy-Dienste ganz einfach auf Zenarmor blockieren.

Abbildung 7. Blockierung von Proxy-Servern auf Zenarmor

Zusätzlich sollten Sie eine restriktive Menge von Egress-Regeln verwenden und den Datenverkehr nur zu bestimmten Diensten und/oder Hosts zulassen, um eine größere Kontrolle zu gewährleisten. Zum Beispiel sollten Sie den DNS-Zugriff auf die Firewall oder die für LAN-Kunden verwendeten DNS-Server ausschließlich beschränken. Sie müssen den direkten HTTP- und HTTPS-Zugriff durch die Firewall deaktivieren und nur den Verkehr zu und von dem Proxy-Server zulassen, wenn ein Proxy-Server wie Squid im Netzwerk verwendet wird.

Was ist die Bedeutung der Webfilterung auf pfSense?

Die Anwendung von Webfilterung auf pfSense bietet sowohl für einzelne Verbraucher als auch für Unternehmen eine Reihe von Vorteilen. Die Hauptvorteile des Blockierens von Websites sind unten aufgeführt:

-

Erhöhte Mitarbeiterproduktivität: Es ist allgemein bekannt, dass soziale Netzwerke die Produktivität beeinträchtigen, da sie ablenken, einen großen Teil der wichtigen Arbeitszeit in Anspruch nehmen und zu einer verringerten Produktion führen. Der Zugangsbeschränkungen hat sich als signifikant produktivitätssteigernd erwiesen. Im Gegensatz dazu benötigen einige Branchen Social-Media-Expertise für den täglichen Betrieb. Eine Teilmenge von Websites, wie Online-Kauf- und Streaming-Seiten, sind Produktivitätsnachteile für diese Unternehmen. Es gibt keine Rechtfertigung dafür, dass Mitarbeiter Filme ansehen, wenn sie arbeiten sollten. Zusätzlich zur Einschränkung des Zugangs zu ablenkenden Websites ist es unerlässlich, andere Kanäle zu bewerten, die ein Sicherheitsrisiko darstellen könnten, wie das Herunterladen dubioser Dateien, das Lesen fragwürdiger E-Mails und das Antworten auf unbestätigte Kontakte.

-

Verhinderung von schädlichem Code: Malware ist eine der schwerwiegendsten Bedrohungen für die Organisation, und es muss dagegen geschützt werden. Viren und andere Arten von Bedrohungen können auf verschiedene Weise in das Netzwerk eines Unternehmens eindringen, was einer der Hauptgründe dafür ist, dass Unternehmen den Internetzugang einschränken. Webfilter sind in der Lage, Malware zu erkennen und den Zugriff vor Abschluss einer Installation zu blockieren. Exploit-Pakete enthalten Malware, die speziell entwickelt wurde, um Schwachstellen von Webbrowsern durch Erweiterungen und Plugins auszunutzen. Unbewusst besucht ein Benutzer eine bösartige URL, die ein Exploit-Kit enthält, das, wenn es ausgenutzt wird, eine Malware-Installation auslöst.

-

Implementierung von IT-Richtlinien: Zu viele IT-Richtlinien in Unternehmen sind im Wesentlichen Dokumentationen, die in einem Behälter liegen, nur am ersten Tag von neuen Mitarbeitern überflogen werden und dann vom Rest des Personals weitgehend vergessen werden. Das zweite häufige Szenario ist, dass die IT-Richtlinie irgendwo im Intranet des Unternehmens vergraben ist, wo sie von 90 Prozent der Mitarbeiter weitgehend ignoriert wird. Dies ist eine schwierige Realität für Unternehmen, und es kann herausfordernd sein, die Mitarbeiter über die Gefahren von Phishing und das Surfen auf verdächtigen Websites aufzuklären. Durch die Implementierung von Webfilterung erhält die Organisation jedoch eine größere Kontrolle darüber, wie ihre Mitarbeiter das Internet nutzen, wodurch ein erheblicher Teil des Fehlverhaltens verhindert wird.

-

Bandbreitennutzung: Internetnutzung, die nicht arbeitsbezogen ist, beansprucht eine erhebliche Menge an Netzwerkbandbreite. Durch die Einschränkung des Zugangs zu bestimmten Websites können Sie die Nutzung der Netzwerkbandbreite verbessern und schnellere Verbindungen erhalten. Um die Effizienz der Netzwerkbandbreite zu erreichen, können Sie Ihre Mitarbeiter über die Vorteile eines ständig schnellen Netzwerks aufklären oder Einschränkungen für Video-Streaming-Seiten wie YouTube implementieren.

-

Einhaltung des CIPA (Children's Internet Protection Act): Um den Anforderungen des CIPA zu entsprechen, müssen Schulen den Internetzugang zu Bildern, die obszön, pornografisch oder schädlich für Kinder sind, einschränken oder filtern. (for computers accessed by juveniles). Schulen, die für die CIPA in Frage kommen, müssen zwei zusätzliche Zertifizierungsanforderungen erfüllen:

- Im Rahmen ihrer Internet-Sicherheitsvorschriften muss die Webaktivität von Minderjährigen überwacht werden.

- Sie müssen Bestimmungen zur Aufklärung von Kindern über angemessenes Online-Verhalten, wie z.B. den Umgang mit anderen in sozialen Netzwerken und Chats sowie das Bewusstsein und die Reaktion auf Cybermobbing, enthalten.

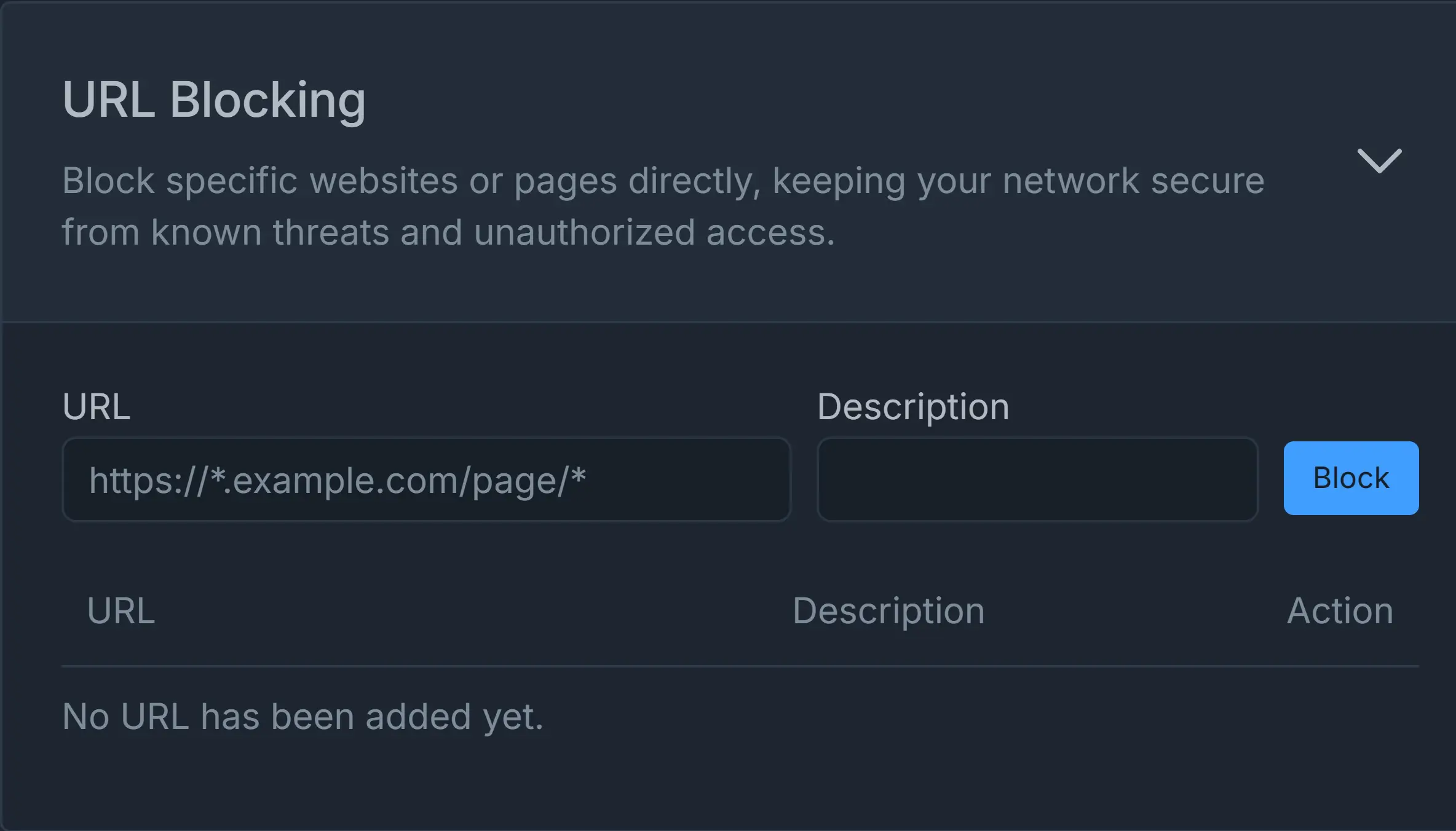

Wie führt man URL-Filterung auf pfSense durch?

Zenarmor NGFW ermöglicht es Ihnen, URL-Filterung auf der pfSense-Software-Firewall durchzuführen. Zenarmor bietet Blockierungsfunktionen basierend auf URLs und URL-Regulären Ausdrücken, die es Benutzern ermöglichen, strengere Sicherheitsmaßnahmen durch das Verbot des Zugriffs auf bestimmte Websites oder URL-Muster durchzusetzen. Dies schützt ihre Kunden vor anerkannten Bedrohungen und unbefugtem Eindringen.

Die TLS-Inspektionsfunktion ist eng mit der URL-Blockierungsfunktion integriert. Die URL-Blockierung ermöglicht eine genauere Einschränkung von URLs durch die Verwendung von Platzhalteroptionen (*) in der URL. Diese Funktionalität ermöglicht die gezielte Manipulation von Subdomains oder Pfaden im gesamten System.

Sie können eine URL ganz einfach über Zenarmor, das auf pfSense läuft, blockieren, indem Sie die folgenden Schritte ausführen:

-

Navigieren Sie zur Registerkarte Web Controls auf der Richtlinienkonfigurationsseite von Zenarmor.

-

Klicken Sie auf das URL Blocking-Fenster.

-

Geben Sie die URL in das URL-Feld ein.

-

Geben Sie einen beschreibenden Namen in das Feld Description ein.

-

Klicken Sie auf Block.

Abbildung 8. Blockieren von URLs in Zenarmor