Wie konfiguriert man die Firewall-Regeln von pfSense?

Die pfSense®-Software ist eine kostenlose, quelloffene Variante von FreeBSD, die für die Verwendung als Firewall und Router modifiziert wurde. Neben der Tatsache, dass es eine robuste und anpassungsfähige Firewall- und Router-Plattform ist, umfasst es eine umfassende Liste von Funktionen und eine attraktive Paketstruktur. Diese Paketstruktur ermöglicht es dem Betriebssystem nicht nur, flexibel zu wachsen, sondern vermeidet auch Sicherheitsanfälligkeiten bei der Verteilung. Globale Unternehmen verlassen sich auf pfSense® Software, um zuverlässigen, funktionsreichen Firewall-Schutz in der Cloud zu bieten.

In diesem Tutorial führen wir Sie bei der Definition von pfSense® Software-Firewall-Regeln mit realen Beispielen. Die folgenden Themen werden kurz behandelt:

-

Verwalten von Aliasen

-

Verwalten des Firewall-Regelsatzes

-

Nur bestimmte DNS-Server zulassen

-

Erlauben lokaler Dienste zwischen verschiedenen Netzwerksegmenten(VLANs)

-

Zugriff auf andere VLANs blockieren

-

Blockierung aller Datenverkehr mit impliziter "deny all"-Regel

-

Unbeschränkten Zugang für den Administrator erlauben

-

Blockieren aller Geräte im LAN, um den Zugriff auf eine bösartige IP im Internet zu verhindern

-

Erlauben von ICMP-Nachrichten zur Fehlersuche/Überwachung

-

Erlauben des Zugriffs auf den WireGuard/OpenVPN VPN-Server aus dem Internet

Wie konfiguriert man Firewall-Regeln in pfSense?

In diesem Abschnitt werden wir die Grundlagen der pfSense-Firewall-Konfiguration durchgehen und Sie Schritt für Schritt durch den Prozess der Konfiguration einer Firewall-Regel führen. Um Ihre pfSense-Firewall-Regeln zu konfigurieren, können Sie die folgenden Aufgaben ausführen:

-

Verwalten eines Alias

-

Erstellen Sie eine Firewall-Regel

-

Wählen Sie eine Firewall-Regel aus

-

Eine Firewall-Regel verschieben

-

Löschen einer Firewall-Regel

-

Eine Firewall-Regel aktivieren/deaktivieren

-

Bearbeiten einer Firewall-Regel

-

Klonen einer Firewall-Regel

-

Protokollierung für eine Firewall-Regel aktivieren/deaktivieren

Verwaltung von Aliasen

Aliases sind Gruppen von Adressen, die es einer kleinen Anzahl von Firewall-Regeln ermöglichen, eine große Anzahl von Hosts zu beeinflussen. Aliases können in Firewall-Regeln, Portweiterleitungen, ausgehenden NAT-Regeln und anderen GUI-Standorten der Firewall referenziert werden. Die Verwendung von Aliassen verkürzt, dokumentiert sich selbst und macht Regelsets deutlich übersichtlicher. Sie können ein Regelwerk erheblich vereinfachen, was es einfacher macht, es zu verstehen und zu verwalten.

Aliase können in Firewall-Regeln verwendet werden, um die Verwaltung großer Listen zu erleichtern. Zum Beispiel benötigen wir möglicherweise eine Liste von Remote-IP-Adressen, die Zugriff auf bestimmte Dienste haben sollen; wenn sich etwas ändert, aktualisieren wir einfach die Liste.

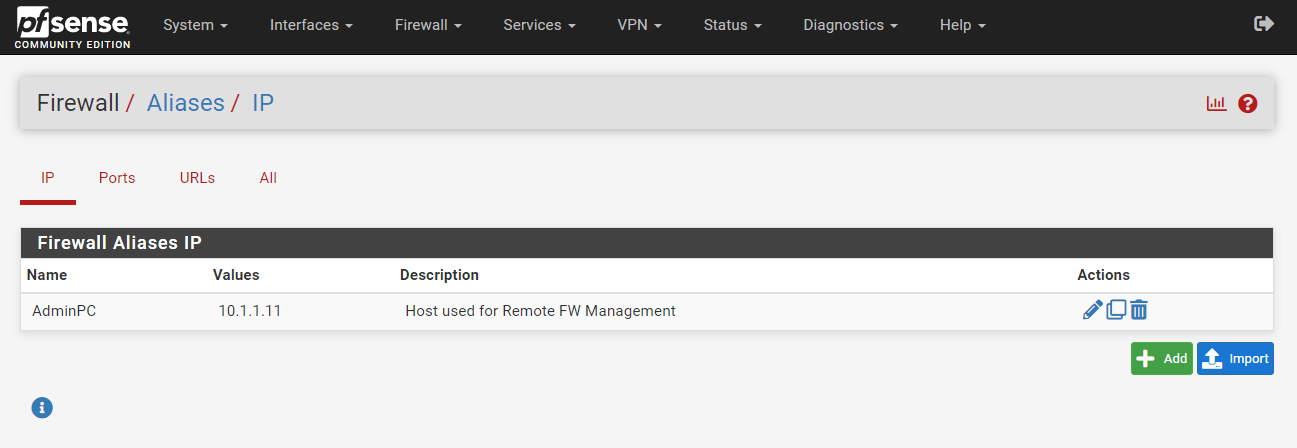

Aliases finden Sie unter Firewall > Aliases. Die Alias-Seite ist in verschiedene Registerkarten für jede Art von Alias unterteilt:

-

IP

-

Ports

-

URLs

-

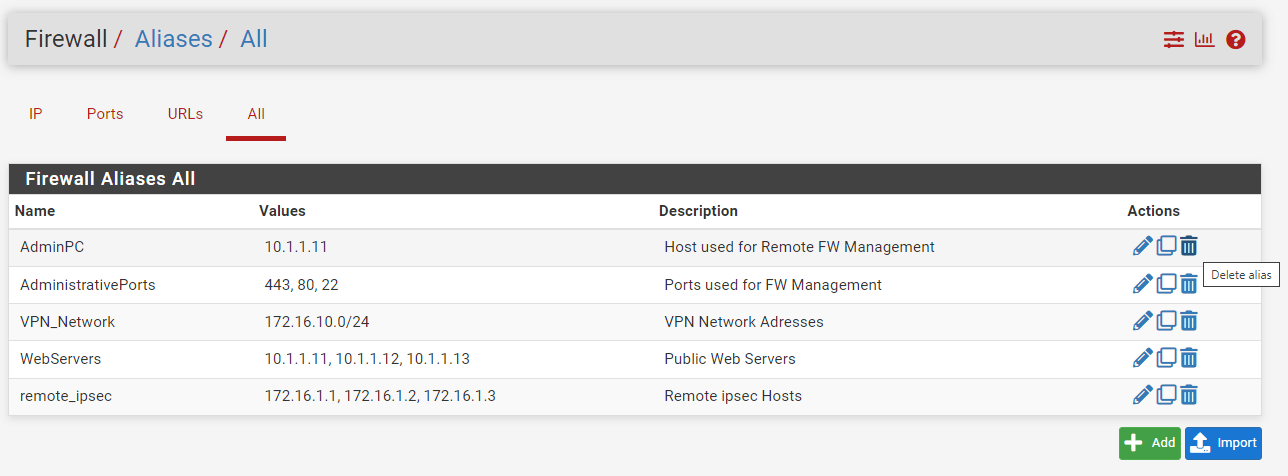

Alle-Tab, der alle Aliase in einer einzigen langen Liste anzeigt.

Abbildung 1. Firewall-Regel-Alias auf der pfSense-Firewall

Beim Erstellen eines Alias können Sie ihn zu jedem Tab hinzufügen, und er wird je nach ausgewähltem Typ an der entsprechenden Stelle platziert.

Wie man Aliase verschachtelt?

Die Mehrheit der Aliase ist in andere Aliase desselben Typs geschachtelt. Zum Beispiel kann ein einzelnes Alias ein Alias enthalten, das Webserver hält, ein Alias, das Mailserver enthält, und ein Server-Alias, das sowohl die Web- als auch die Mailserver-Alias innerhalb eines größeren Servers-Alias enthält.

Verwendung von Hostnamen in Aliassen

Host- und Netzwerk-Typ-Aliasnamen ermöglichen Einträge mit vollständig qualifizierten Domainnamen (FQDN)-ähnlichen Hostnamen (z.B. host.domain.com). Damit diese Einträge funktionieren, muss die Firewall in der Lage sein, den Hostnamen mithilfe von A- oder AAAA-DNS-Abfragen aufzulösen. Dies impliziert, dass die Firewall über funktionierendes DNS verfügen muss und dass der FQDN in den DNS-Servern der Firewall existieren muss.

Diese Technik unterstützt nur die Vorwärtsnamensauflösung für vollständig qualifizierte Domainnamen mit A- und AAAA-Einträgen, wie z.B. host.domain.com. Aliases ermöglichen keine Mustererkennung, Wildcard-Erkennung (wie *.domain.com) oder irgendeine andere Art von Datensatzvergleich.

Wenn die DNS-Abfrage für einen Hostnamen mehrere IP-Adressen liefert, wird jede dieser IP-Adressen dem Alias hinzugefügt.

Diese Fähigkeit ist ineffektiv, um den Zugriff auf große öffentliche Websites zu gewähren oder zu verweigern, wie sie von Content Delivery Network (CDN) Anbietern bereitgestellt werden. Der Inhalt des Alias auf der Firewall entspricht nicht unbedingt der Antwort, die ein Benutzer bei der Auflösung des gleichen Site-Namens erhalten würde, wenn solche Sites Antworten haben, die sich ständig ändern oder zufällig sind. Es kann für kleinere Seiten mit einer begrenzten Anzahl von Servern funktionieren, die keine DNS-Antworten mit teilweisen Adresssätzen bereitstellen.

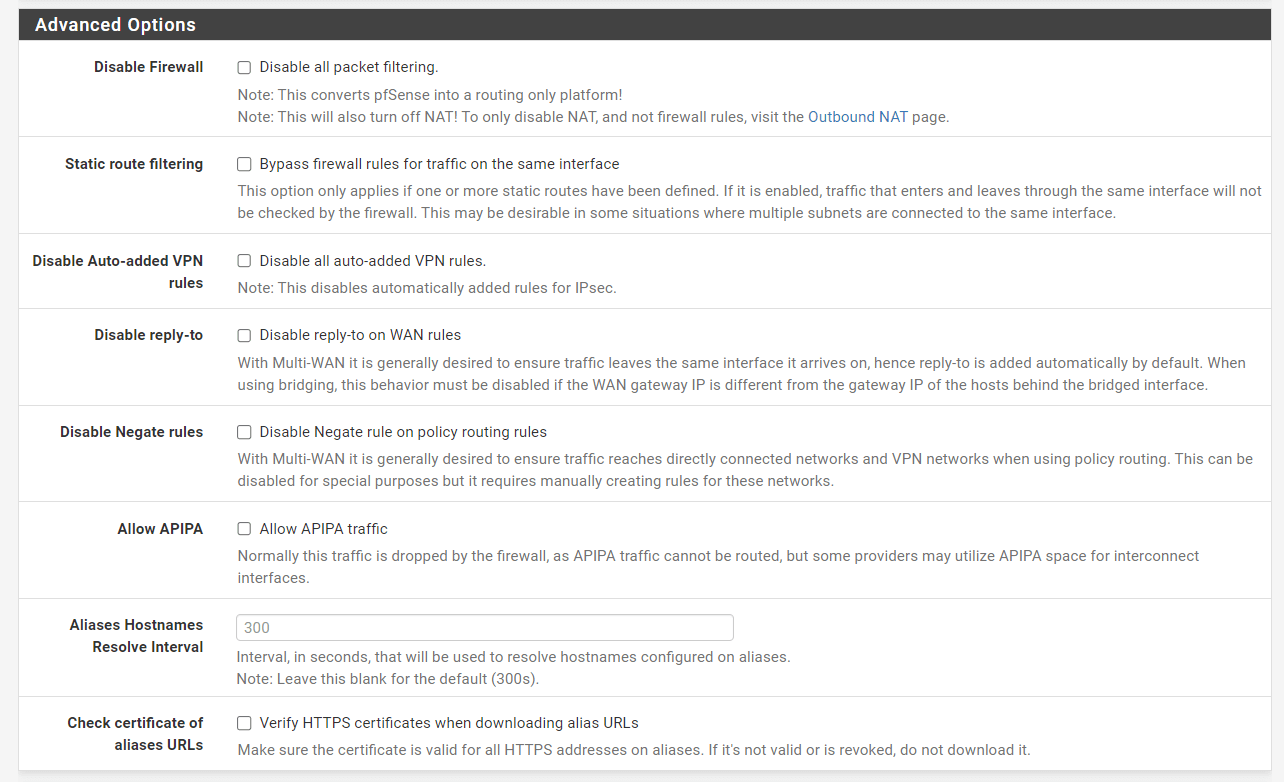

Alle paar Minuten löst die Firewall jeden Hostnamen in einem Alias für einen Host- oder Netzwerktyp auf und aktualisiert ihn. Der Zeitraum wird geändert, indem man zu System > Advanced > Firewall & NAT Tab navigiert und den Wert von Aliases Hostnames Resolve Interval im Bereich Advanced Options ändert. Der Standardintervall beträgt 300 Sekunden. (5 minutes). Dies ist wichtig, um dynamische DNS-Einträge im Auge zu behalten, die bestimmten Benutzern den Zugriff von dynamischen IP-Adressen aus ermöglichen.

Abbildung 2. Option "Aliases Hostnames Resolve Interval" auf der pfSense-Firewall

Zusammenführen von IPv4- und IPv6-Adressen unter einem Alias

Es ist möglich, IPv4- und IPv6-Adressen unter einem Alias zu kombinieren. Wenn ein Alias in einer bestimmten Regel erwähnt wird, verwendet die Firewall den richtigen Adresstyp.

Größenbezogene Alias-Probleme

Die Gesamtgröße aller Tabellen muss etwa halb des Standardwerts für Firewall Maximum Table Entries betragen, der standardmäßig 400000 beträgt. Die Regeln laden nicht, wenn die maximale Anzahl der Tabelleneinträge nicht ausreicht, um alle Einträge zu halten. Aufgrund der Art und Weise, wie Aliase geladen und neu geladen werden, müssen die Aliase zweimal in den gesamten Speicher passen. Die neue Liste wird zusammen mit der alten Liste geladen, und dann wird die alte Liste gelöscht.

Dieser Wert kann so weit erhöht werden, wie nötig, vorausgesetzt, die Firewall hat genügend Speicher, um die Einträge zu speichern. Die RAM-Nutzung ist vergleichbar mit, aber geringer als die der Zustandstabelle. Es ist jedoch ratsam, etwa 1K Speicher pro Eintrag zu schätzen, um auf der sicheren Seite zu sein.

Was sind Alias-Konfigurationsoptionen?

Beim Ändern eines Alias-Eintrags sind die folgenden Optionen verfügbar:

-

Name: Bezeichner für das Alias. Die erlaubten Zeichen für den Namen sind

a-z,A-Z,0-9und_. -

Description: Eine Zusammenfassung des Alias.

-

Type: Der Typ des Alias ändert seine Funktionalität und informiert die Firewall über die Arten von Einträgen, die hinzugefügt werden können. Die folgenden Typen werden angeboten:

Host: Aliase, die einzelne IP-Adressen oder vollqualifizierte Domainnamen enthalten.Network: Aliase umfassen CIDR-maskierte Netzwerke, FQDN-Hostnamen, IP-Adressbereiche oder einzelne IP-Adressen.Port: Diese Aliase umfassen Auflistungen von TCP- oder UDP-Portnummern oder Portbereichen.URL (IP oder Port): Der Alias wird unter Verwendung des Inhalts erstellt, der von der angegebenen URL zurückgegeben wird, aber er wird nur einmal gelesen. Es wird zu einem typischen Netzwerk- oder Porttyp-Alias, sobald es eingefügt wird.URL-Tabelle (IP oder Port): Der Alias wird mit dem Material erstellt, das von der bereitgestellten URL geliefert wird, aber regelmäßig durch Abrufen der Liste von der URL aktualisiert.

-

Entries: Die Einträge für das Alias befinden sich im unteren Bereich der Alias-Seite.

Die Funktionalität dieses Abschnitts variiert je nach dem angegebenen Alias-Typ. Die folgenden Abschnitte erläutern das Verhalten jedes Alias-Typs.

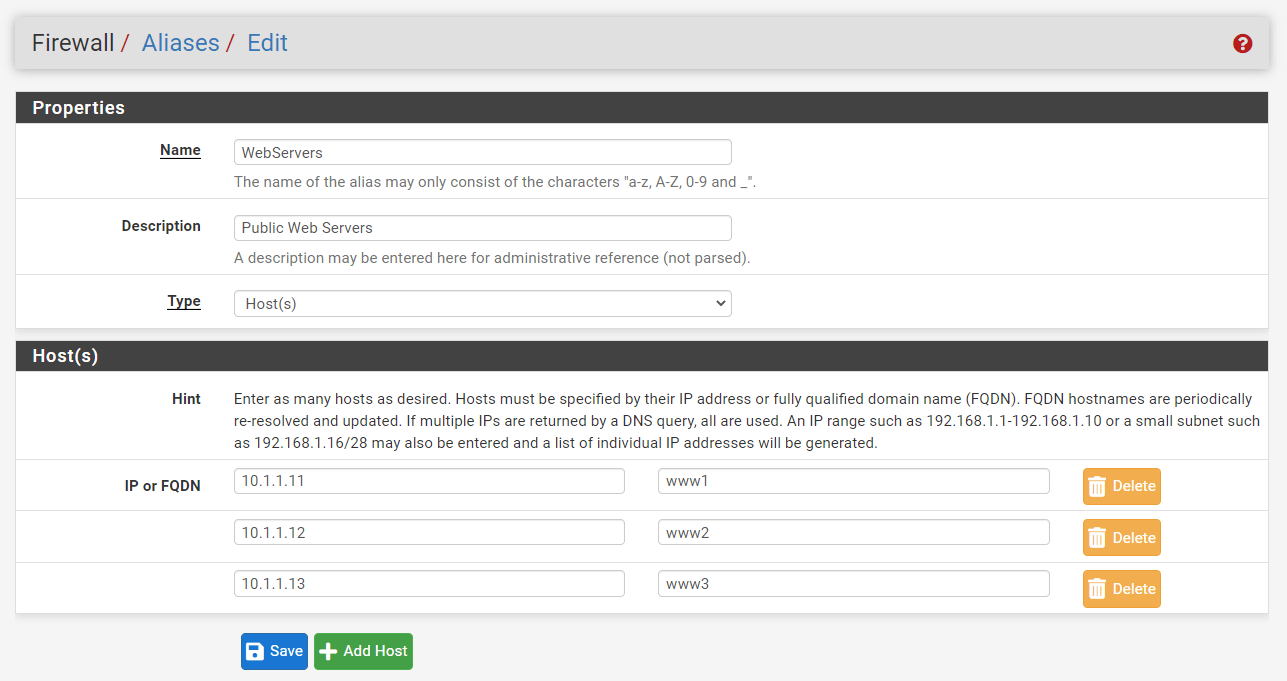

Host-Aliasnamen

Host-Typ-Aliasnamen umfassen IP-Adressgruppen. Einträge werden für Host-Typ-Aliasnamen durch IP-Adresse oder vollständig qualifizierten Domainnamen (FQDN) bereitgestellt.

Wenn ein IP-Adressbereich wie 192.168.0.1-192.168.0.10 oder ein kleines Subnetz wie 192.168.0.16/28 in dieses Feld eingegeben wird, wird die Firewall ihn beim Speichern des Alias in eine Liste einzelner IP-Adressen umwandeln.

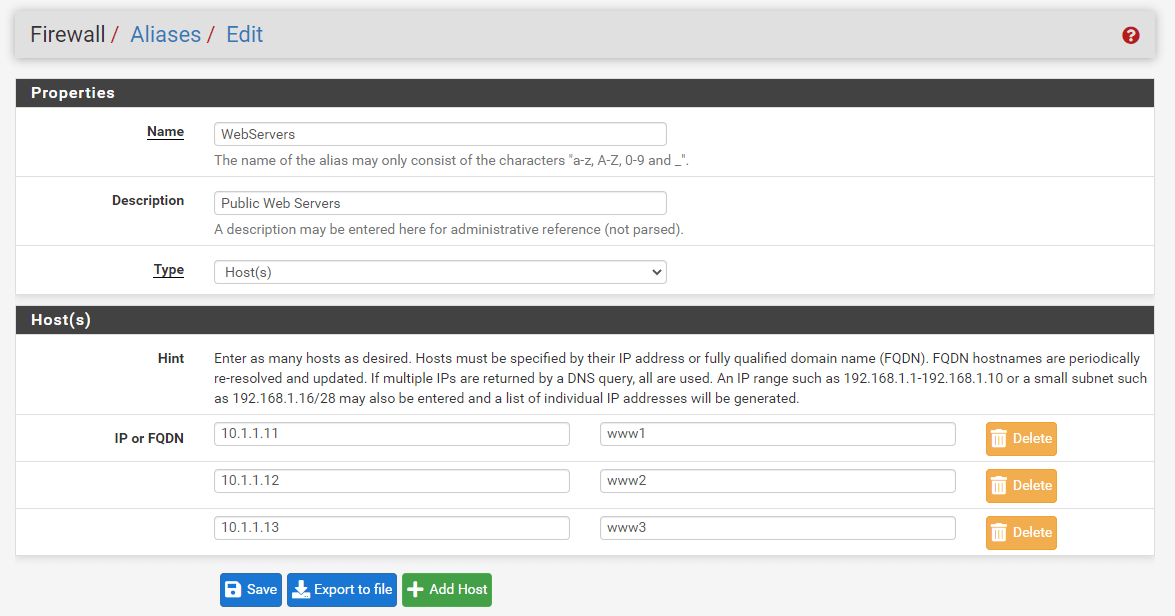

Die folgende Abbildung Beispiel Hosts Alias zeigt ein Beispiel für einen Host-Typ-Alias, der verwendet wird, um eine Liste öffentlicher Webserver zu speichern.

Abbildung 3. Beispiel für Hosts-Alias auf der pfSense-Firewall

Andere Host-Typ-Alias können in diesem Element enthalten sein. Hostnamen können ebenfalls als Einträge verwendet werden, wie bereits erwähnt.

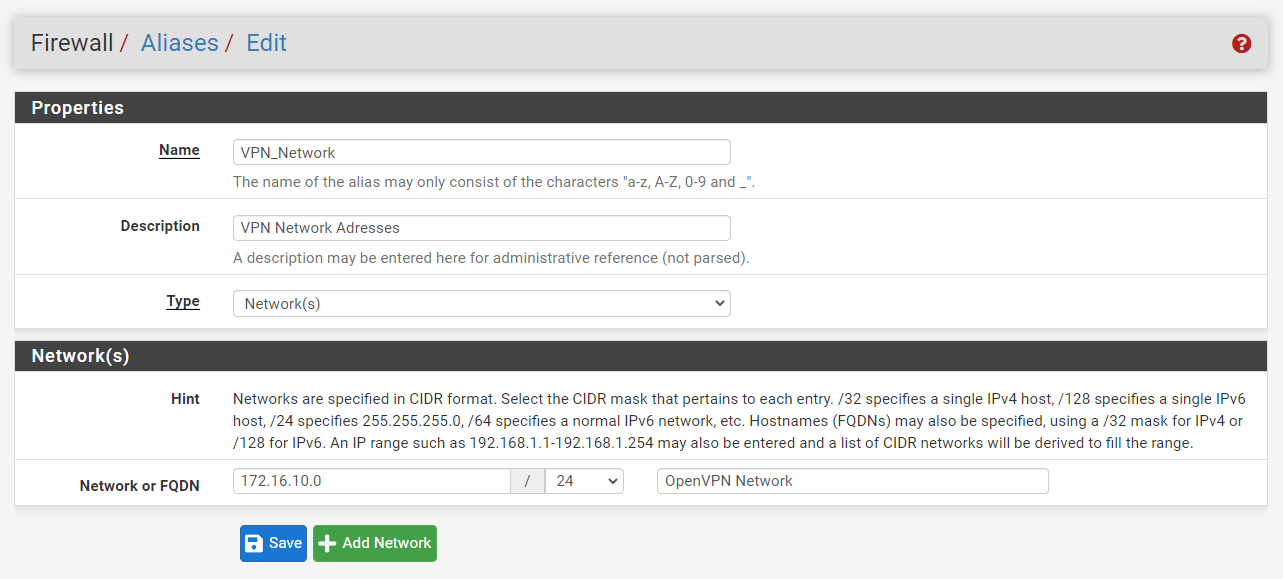

Netzwerk-Aliasnamen

Einträge für Aliase vom Typ Network werden im CIDR-Format für Subnetze oder als vollqualifizierte Domainnamen (FQDN) für einzelne Adressen bereitgestellt.

Wählen Sie die CIDR-Subnetzmaske, die zu jedem Subnetzeintrag passt.

-

/32: bezeichnet eine einzelne IPv4-Adresse -

/128: bezeichnet einen einzelnen IPv6-Host -

/24: gibt255.255.255.0an -

/64: gibt ein typisches IPv6-Netzwerk an, usw.

Hostnamen (FQDNs) können auch mit einer /32-Maske für IPv4 und einer /128-Maske für IPv6 bereitgestellt werden.

Die folgende Abbildung zeigt eine Veranschaulichung eines Netzwerk-Alias.

Abbildung 4. Beispiel für Netzwerkanalias auf der pfSense-Firewall

Andere Host- oder Netzwerk-Aliasnamen können in diesen Eintrag aufgenommen werden. Hostnamen können ebenfalls als Einträge verwendet werden, wie bereits erwähnt.

Wenn ein Alias-Eintrag einen IPv4-Bereich enthält, konvertiert die Firewall ihn automatisch in eine entsprechende Menge von IPv4 CIDR-Netzen, die den angegebenen Bereich genau enthalten. Nachdem das Alias gespeichert wurde, wird der Bereich vergrößert, und die resultierende Liste der IPv4 CIDR-Netzwerke wird genau mit dem gewünschten Bereich übereinstimmen.

Port-Aliasnamen

Gruppen von Ports und Portbereichen sind in Port-Typaliasen enthalten. Ein einzelner Port ist eine Zahl zwischen 1 und 65535. Ein Portbereich besteht aus zwei Ports, die durch einen Doppelpunkt (:) getrennt sind, wie 1194:1199, und entspricht den angegebenen Ports und allen dazwischen liegenden Ports.

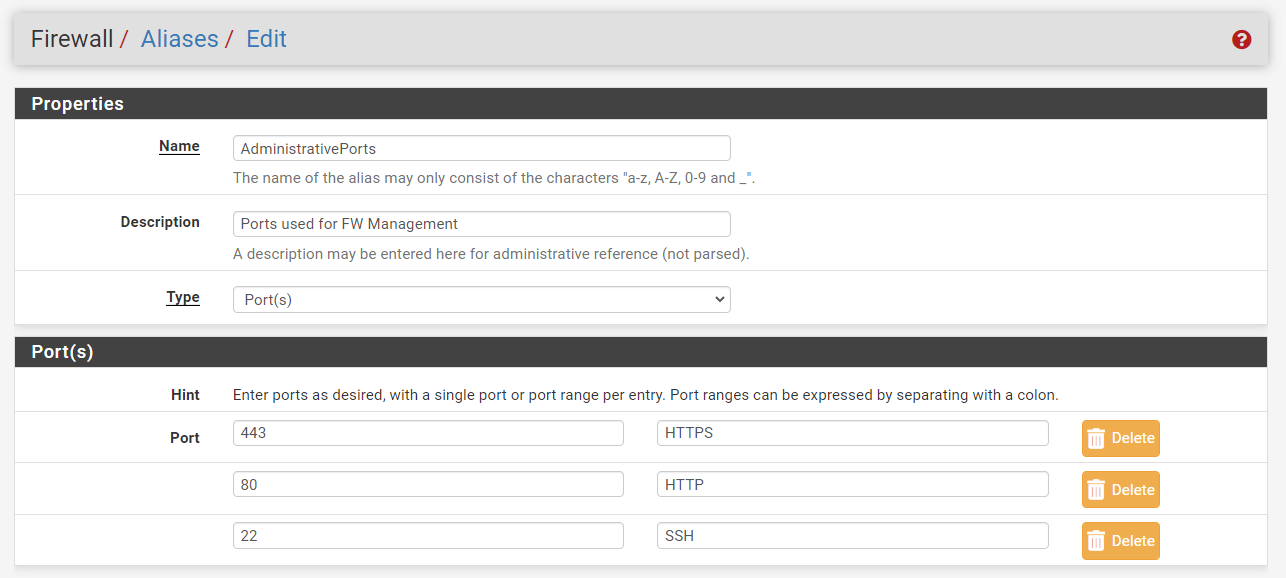

Die Firewall-Regel, in der das Alias verwendet wird, beschreibt das Protokoll als TCP, UDP oder beides. Die folgende Abbildung zeigt einen Alias vom Typ „Port“.

Abbildung 5. Beispiel für Portalias auf der pfSense-Firewall

Geben Sie den Namen eines anderen Port-Typ-Alias in das Port-Feld ein, um andere Port-Typ-Aliase in diesen Alias einzufügen.

URL-Alias

Jedes Element mit einem URL-Typ-Alias hat eine URL, die Textinhalte einschließlich einer Liste von Einträgen bereitstellt. Mehrere URLs sind erlaubt.

Wenn die Schaltfläche Save gedrückt wird, werden bis zu 3.000 Elemente von jeder URL in einen Netzwerktyp-Alias importiert.

Wenn URL (IPs) gewählt wird, müssen die URLs IP-Adressen oder CIDR-maskierte Netzwerkeinträge enthalten, und die Firewall erstellt basierend auf dem Inhalt ein Alias vom Typ network.

Wenn URL (Ports) gewählt wird, muss die URL nur Portnummern oder -bereiche enthalten, und die Firewall erstellt einen Alias vom Typ port aus dem Inhalt der URL.

Die Firewall ruft alle 24 Stunden den Inhalt eines Alias vom URL-Typ von der gespeicherten URL ab.

URL-Tabellen-Alias

Das Verhalten eines URL Table-Alias unterscheidet sich dramatisch von dem eines URL-Alias. Zunächst einmal importiert es den Inhalt der Datei nicht in einen Standard-Alias. Es lädt den Inhalt der URL in einen bestimmten Bereich der Firewall hoch und verwendet ihn, um eine persist-Tabelle zu erstellen, die auch als file-based Alias bekannt ist. Der gesamte Inhalt eines Alias ist nicht sofort über die grafische Benutzeroberfläche bearbeitbar, kann jedoch über den Tables-Viewer eingesehen werden.

Die Dropdown-Liste nach dem / für einen URL-Tabellen-Alias bestimmt, wie viele Tage vergehen müssen, bevor die Firewall den Alias-Inhalt erneut von der zwischengespeicherten URL abruft. Wenn die Zeit gekommen ist, wird der Inhalt des Alias über Nacht von einem Skript geändert, das die Daten erneut abruft.

URL Table -Aliase können Hunderte bis Tausende von Einträgen haben. Einige Administratoren verwenden sie, um Listen aller IP-Blöcke in einem bestimmten Land oder Gebiet zu speichern, die leicht 40.000 Einträge überschreiten können. Diese Art von Alias wird vom pfBlocker-Paket zur Verarbeitung von Länderliste und verwandten Aktivitäten verwendet.

Derzeit unterstützen URL-Tabellen-Aliasnamen keine Verschachtelung.

Wenn URL Table (IPs) gewählt wird, müssen die URLs IP-Adressen oder CIDR-maskierte Netzwerkeinträge enthalten, und die Firewall generiert basierend auf dem Inhalt einen Netzwerktyp-Alias.

Wenn URL Table (Ports) gewählt wird, muss die URL nur Portnummern oder -bereiche enthalten, und die Firewall generiert basierend auf dem Inhalt einen Porttyp-Alias.

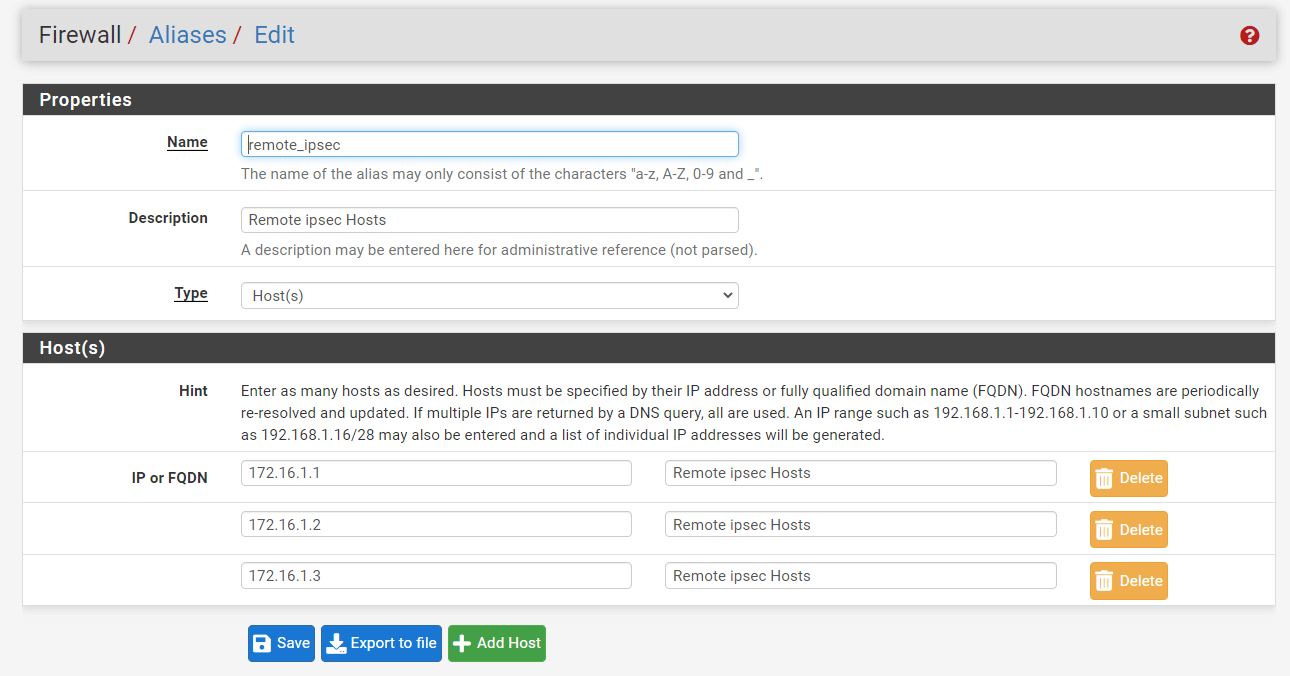

Wie definiert man ein Alias?

Lassen Sie uns einen einfachen Alias erstellen, der es drei Remote-IP-Adressen ermöglicht, sich mit einem IPSec-Server für eine Site-to-Site-VPN-Tunnelverbindung zu verbinden. Der Alias-Name wird remote_ipsec sein. Um die zugehörige Firewall-Regel zu definieren und zu aktualisieren, wird dieser Alias verwendet:

-

172.16.1.1

-

172.16.2.2

-

172.16.3.3

Um ein Alias auf der pfSense-Firewall-Web-GUI zu erstellen, folgen Sie den folgenden Schritten:

-

Navigieren Sie zur Seite Firewall > Aliases > IP.

-

Klicken Sie auf die Schaltfläche +Add in der unteren rechten Ecke des Fensters.

-

Geben Sie den Name des Alias ein, wie zum Beispiel

remote_ipsec. -

Geben Sie eine Description ein, die Ihnen hilft, den Zweck oder die Details des Alias zu verstehen.

-

Wählen Sie

Host(s)im Dropdown-Menü Type aus. -

Geben Sie den IP-Adressbereich, getrennt durch Kommas

-, in das Feld IP oder FQDN ein, z. B.172.16.1.1-172.16.1.3, und füllen Sie das FeldDescriptionaus. -

Klicken Sie auf Save.

-

Klicken Sie auf die Schaltfläche Apply Changes, um die Einstellungen zu aktivieren.

Abbildung 6. Hinzufügen eines IP-Alias auf der pfSense-Firewall

tippJeder manuell eingegebene Alias ist auf 5.000 Mitglieder beschränkt, jedoch haben bestimmte Browser Schwierigkeiten, die Seite anzuzeigen oder darauf zuzugreifen, wenn sie mehr als 3.000 Einträge hat. Verwenden Sie einen Alias vom Typ URL-Tabelle, der in der Lage ist, große Listen für eine große Anzahl von Elementen zu verarbeiten.

Abbildung 7. Anzeigen von Aliassen auf der pfSense-Firewall

Um Mitglieder aus einem Alias zu entfernen, klicken Sie auf die Schaltfläche Alias löschen mit einem Mülleimer-Symbol.fa-trash, am Ende der Zeile auf der Alias-Seite.

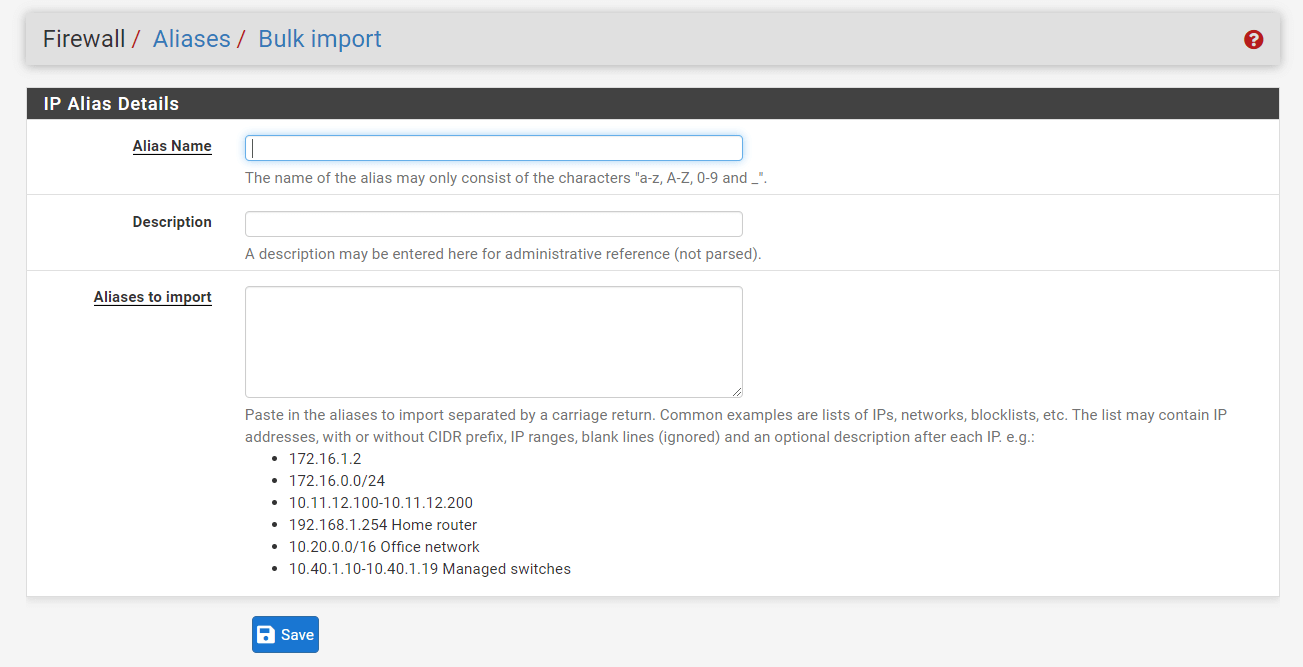

Wie importiert man Netzwerk-Aliasnamen?

Sie können die Bulk-Import-Option verwenden, um mehrere Einträge in ein Alias zu importieren, indem Sie die folgenden Schritte befolgen.

-

Navigieren Sie zur Seite Firewall > Aliases.

-

Klicken Sie auf die Schaltfläche Import in der unteren rechten Ecke des Fensters.

-

Füllen Sie die Felder Alias Name und Description aus.

-

Fügen Sie den Alias-Inhalt, jeweils eine pro Zeile, in den Textbereich Aliases to import ein.

-

Klicken Sie auf Save.

-

Klicken Sie auf die Schaltfläche Apply Changes, um die Einstellungen zu aktivieren.

Abbildung 8. Importieren von Aliassen auf der pfSense-Firewall

Typische Beispiele für die Verwendung dieser Seite umfassen IP-Adressen- und Netzwerklisten sowie Blacklists. Die Liste könnte IP-Adressen, CIDR-maskierte Netzwerke, IP-Bereiche und Portnummern enthalten. Die Firewall wird versuchen, den Ziel-Alias-Typ automatisch zu identifizieren.

Die Firewall importiert Elemente in einen Standardalias, der in Zukunft geändert werden kann.

Wie man Aliase verwendet?

Im pfSense-Web-UI, wenn ein Buchstabe in ein Eingabefeld eingegeben wird, das Aliase akzeptiert, zeigt die Benutzeroberfläche eine Liste von übereinstimmenden Aliasen an. Dann können Sie den entsprechenden Alias aus der Liste auswählen oder ihn manuell eingeben.

Die Autovervollständigung für Aliase ist nicht groß-/kleinschreibungssensitiv, aber typbeschränkt. Ein Alias vom Typ Netzwerk oder Host wird bei der Autovervollständigung für ein Netzwerkfeld erscheinen, aber ein Alias vom Typ Port nicht. Ein Portalias kann in ein Portfeld eingegeben werden, aber ein Netzwerkalias wird nicht im Dropdown-Menü angezeigt.

Wenn der Mauszeiger über ein Alias auf der Seite Firewall > Rules schwebt, wird ein Tooltip angezeigt, der den Inhalt und die Beschreibungen des Alias enthält.

Erstellen einer Firewall-Regel

Sie können ganz einfach eine Paketfilter-Firewall-Regel auf pfSense erstellen, indem Sie die folgenden Schritte befolgen.

-

Navigieren Sie zu Firewall

>Rules im pfSense-Web-GUI. -

Wählen Sie die Schnittstelle aus, für die Sie eine Regel definieren möchten, wie WAN, LAN, VLAN10 oder GUESTNET usw. Dies wird die vorhandenen Firewall-Regeln auf der ausgewählten Schnittstelle auflisten.

-

Klicken Sie auf die grüne Add-Schaltfläche mit dem Hochwärtspfeil-Symbol,

, in der oberen rechten Ecke der Regel-Liste, um eine Regel an den Anfang der Liste hinzuzufügen. Oder klicken Sie auf die grüne Add-Schaltfläche mit dem Pfeil-nach-unten-Symbol, um eine Regel am Ende der Liste hinzuzufügen.fa-level-down, in der oberen rechten Ecke der Regel-Liste, um eine Regel am Ende der Liste hinzuzufügen. Dies wird Sie zur Regelkonfigurationsseite weiterleiten.

-

Wählen Sie

Pass, um eine Verbindung zuzulassen, oder wählen SieBlockoderReject, um eine Verbindung für die OptionActionzu verweigern. -

Legen Sie die

Sourceentweder durch Eingabe eines einzelnen Hosts/Netzwerks oder durch Auswahl eines der vorhandenen Aliase fest. -

Geben Sie den Quellport oder den Portbereich an. Normalerweise wird es standardmäßig auf

anybelassen. -

Setzen Sie das

Destination, indem Sie entweder einen einzelnen Host/Netzwerk eingeben oder einen der vorhandenen Aliase auswählen. -

Geben Sie den Zielport oder den Portbereich an.

-

Sie können das Protokollieren aktivieren.

-

Sie sollten auch eine Beschreibung für die Regel eingeben, die für die Regelwartung nützlich sein kann.

-

Sie können die anderen Felder auf den Standardwerten belassen oder sie nach Belieben richtig einstellen.

-

Klicken Sie auf die Schaltfläche

Save, um die Regel zu speichern. Dies bringt Sie zur Liste der Schnittstellenregeln. -

Klicken Sie auf die Schaltfläche

Apply, um die Änderungen anzuwenden und die neu erstellte Regel zu aktivieren.

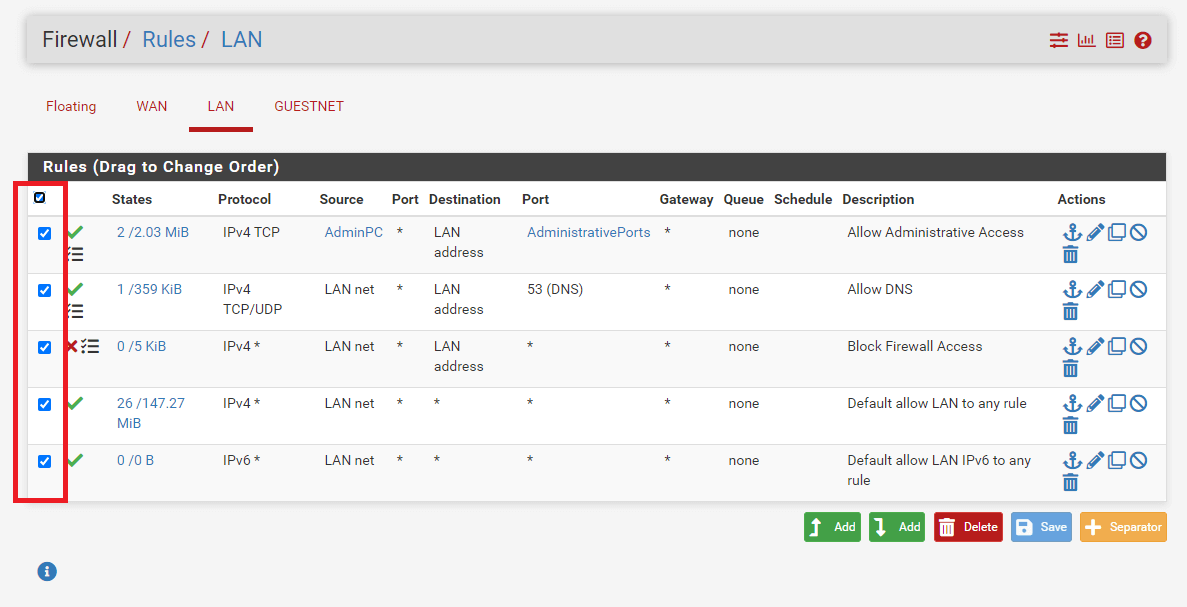

Auswählen von Firewall-Regeln

Um eine Aufgabe auszuführen, wie das Aktivieren, Deaktivieren, Löschen oder Verschieben von Firewall-Regeln auf einer Schnittstelle, können Sie diese auswählen, indem Sie auf das Kontrollkästchen-Symbol in der ersten Spalte der Regelliste klicken. Sie können auch alle Regeln auswählen, indem Sie auf die Checkbox-Symbolkopfzeile der Liste klicken.

Abbildung 9. Auswahl von Firewall-Regeln auf der pfSense-Firewall

Verschieben einer Firewall-Regel

Um den Netzwerkverkehr zu blockieren oder zuzulassen, müssen Sie möglicherweise die Firewall-Regeln in der Liste neu anordnen. Drag-and-Drop- oder Auswahl-und-Klick-Optionen werden verwendet, um die Reihenfolge der Regeln auf einer Schnittstelle neu anzuordnen.

Um Regeln durch Ziehen und Ablegen neu anzuordnen:

-

Der Cursor ändert sich, wenn Sie die Maus über eine Firewall-Regel bewegen, um anzuzeigen, dass eine Bewegung möglich ist.

-

Klicken und halten Sie die Maustaste gedrückt.

-

Bewege die Maus an die entsprechende Regelstelle.

-

Lassen Sie die Maustaste los.

-

Klicken Sie auf

Save, um die aktualisierte Reihenfolge der Regeln zu speichern.

Abbildung 10. Neuordnung der Firewall-Regel per Drag-and-Drop

Wenn Sie versuchen, die Seite zu verlassen, nachdem Sie eine Regel geändert, aber bevor Sie die Bestellung gespeichert haben, wird der Browser eine Fehlermeldung anzeigen, die fragt, ob Sie die Seite verlassen möchten. Wenn der Browser die Seite verlässt, ohne sie zu speichern, bleibt die Regel an ihrem ursprünglichen Ort.

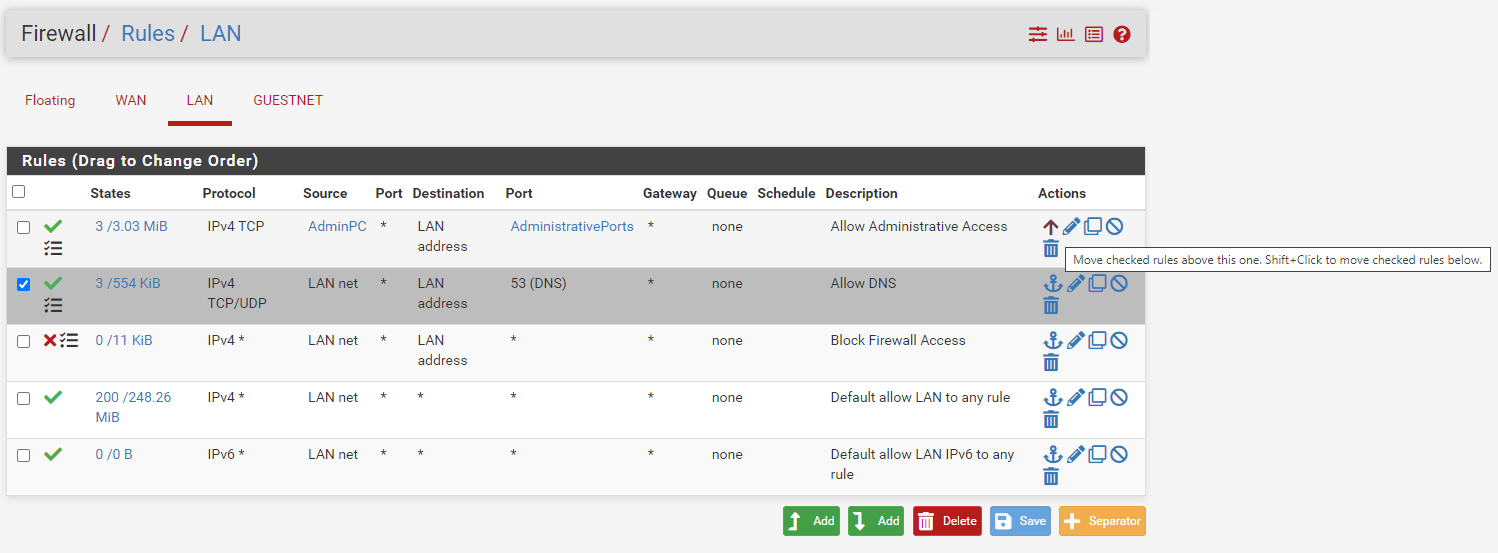

Verwenden Sie den Auswahl-und-Klick-Ansatz, um Regeln in der Liste einzeln oder in Gruppen zu verschieben, indem Sie die folgenden Schritte befolgen:

-

Wählen Sie die Regel(n) aus, die Sie verschieben möchten, indem Sie einmal auf deren Zeile klicken oder das Kästchen am Anfang der Zeile ankreuzen.

-

Klicken Sie auf das Anker-Symbol in der Zeile unterhalb, wo die Regel verschoben werden soll.

Wenn Sie die Umschalttaste gedrückt halten und auf das Ankersymbol klicken, wird die Regel unter der angegebenen Regel verschoben, anstatt darüber.

Abbildung 11. Neuanordnung der Firewall-Regel mit Auswahl-und-Klick

Wenn Regeln mit der Auswahl-und-Klick-Methode neu angeordnet werden, wird die neue Reihenfolge sofort gespeichert.

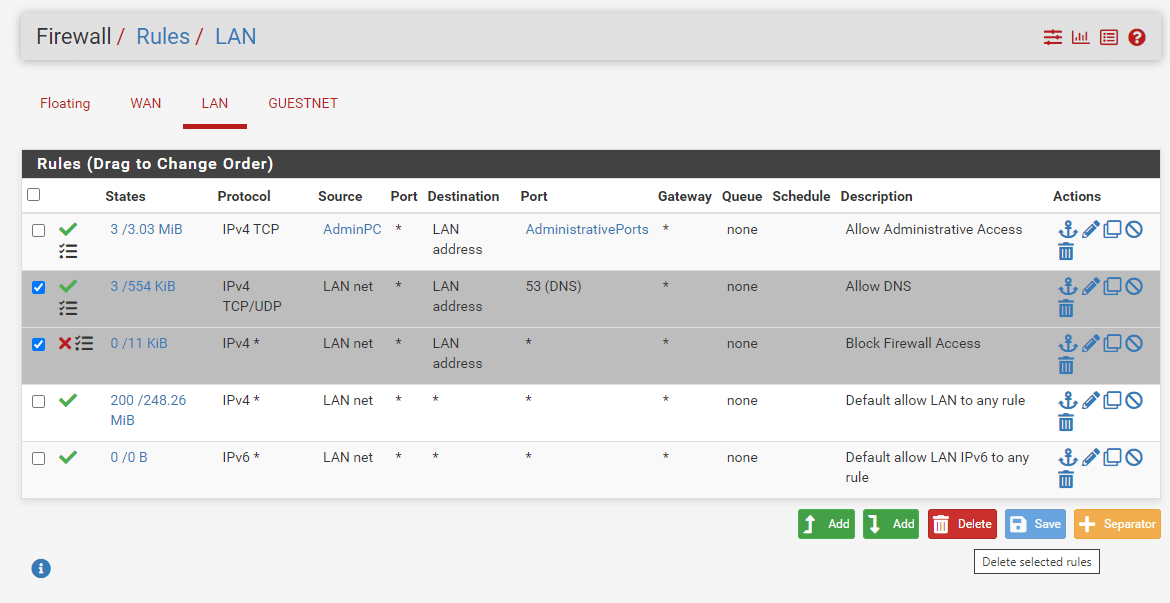

Löschen von Firewall-Regeln

Sie können Firewall-Regeln entweder durch Klicken auf das trash-Symbol am Ende der betreffenden Regel löschen, nachdem Sie die Regeln ausgewählt haben, die Sie entfernen möchten.

Um mehrere Firewall-Regeln zu entfernen:

-

Wählen Sie die Regeln aus, indem Sie einmal auf ihre Zeile klicken oder das Kästchen am Anfang der Zeile ankreuzen.

-

Klicken Sie auf die

Löschen-Schaltfläche unter der Regel-Liste.

-

Bestätigen Sie die Entfernung.

-

Klicken Sie auf die Schaltfläche

Apply Changes, um die neuen Regel-Einstellungen zu aktivieren.

Abbildung 12. Löschen mehrerer Firewall-Regeln

Aktivieren/Deaktivieren von Firewall-Regeln

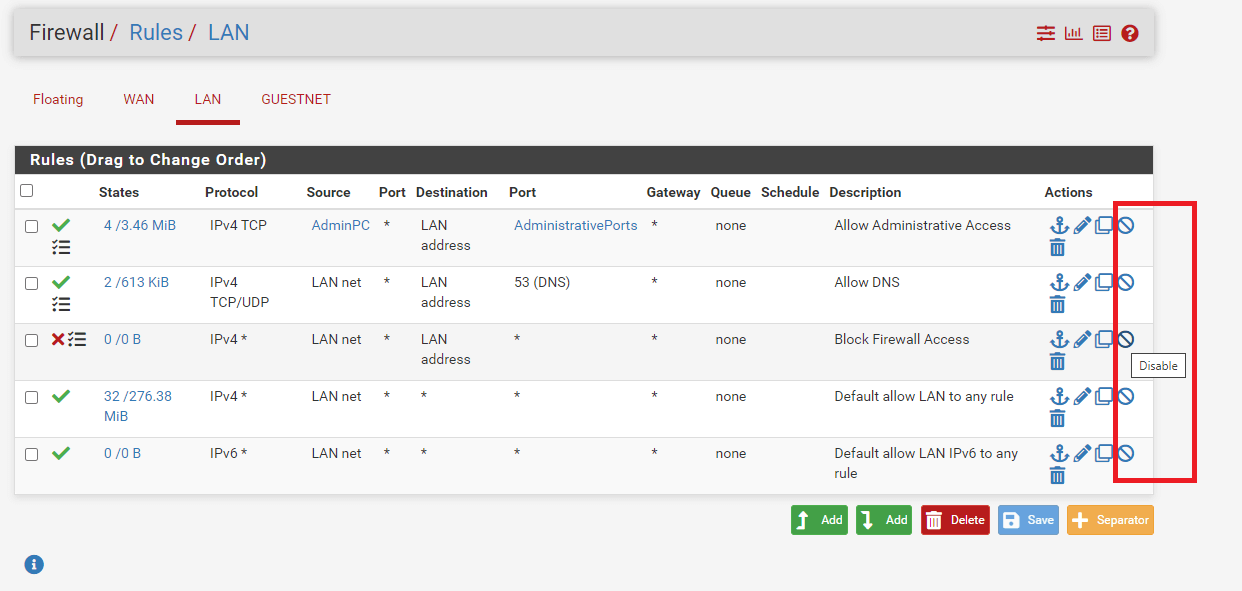

Um eine Regel zu deaktivieren, klicken Sie auf das Sperrsymbol am Ende der Firewall-Regel, die Sie aktivieren möchten. Das Aussehen der Regel wird heller, um anzuzeigen, dass sie deaktiviert wurde, und das Verbotssymbol verwandelt sich in ein Quadrat mit einem Häkchen.

Zuletzt klicken Sie auf die Schaltfläche Apply Changes, um die neuen Regel-Einstellungen zu aktivieren.

Abbildung 13. Deaktivierung der Firewall-Regel

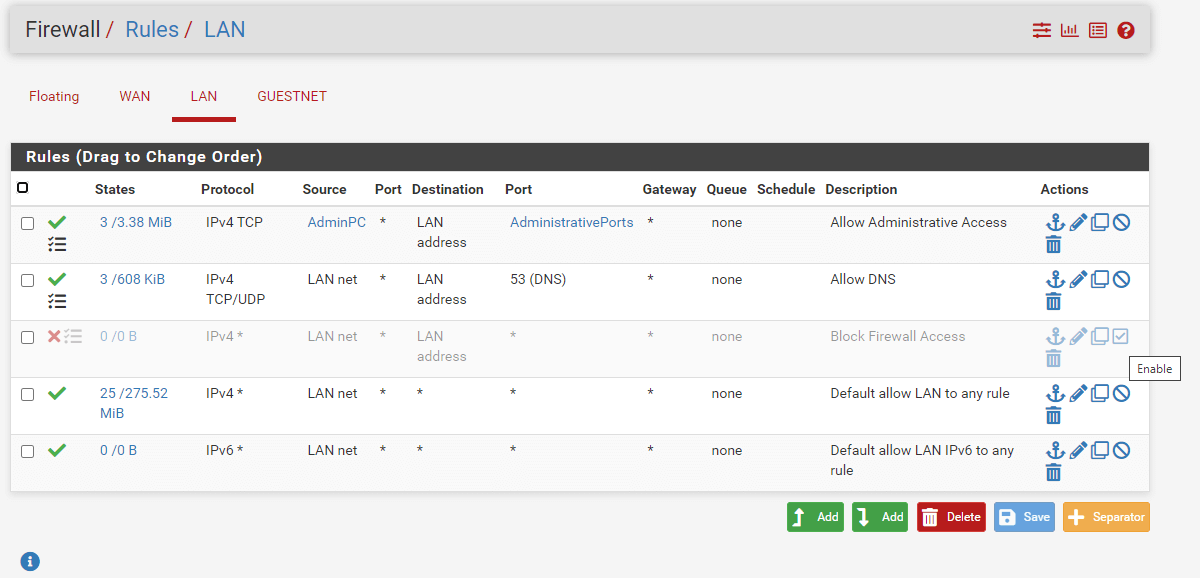

Um eine zuvor deaktivierte Regel zu aktivieren, klicken Sie auf das quadratische Feld mit dem Häkchen-Symbol am Ende ihrer Zeile. Das Aussehen der Regel wird wieder normal, und das Symbol für Aktivieren/Deaktivieren wird auf das ursprüngliche fa-ban zurückgesetzt.

Klicken Sie dann auf die Schaltfläche Apply Changes, um die neuen Regel-Einstellungen zu aktivieren.

Abbildung 14. Aktivierung der Firewall-Regel

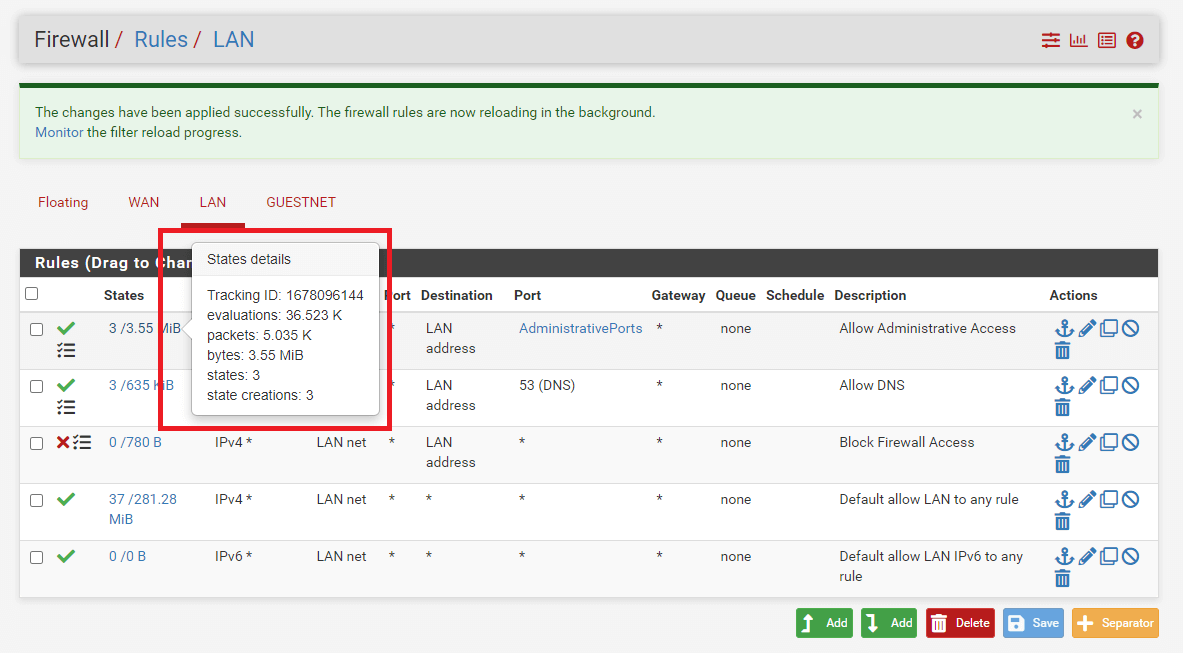

Validierung der Regelverwendung

States ist eine Spalte, die Nutzungsstatistiken für jede Regel enthält. Es zeigt die Anzahl der aktiven Zustände, die durch eine Regel erzeugt werden, und die Menge des Verkehrs, den diese Zustände nutzen. Wenn die Maus über diese Zähler fährt, werden zusätzliche Daten angezeigt.

Während die Firewall versucht, diese Daten zu speichern, können die Zahlen im Laufe der Zeit aufgrund von Neuladevorgängen des Regelsets der Firewall und anderen ähnlichen Ereignissen zurückgesetzt werden.

Durch Klicken auf den Wert in dieser Spalte wird eine Liste der durch die Regel erzeugten Zustände angezeigt.

Abbildung 15. Anzeigen der Details der Firewall-Regelzustände

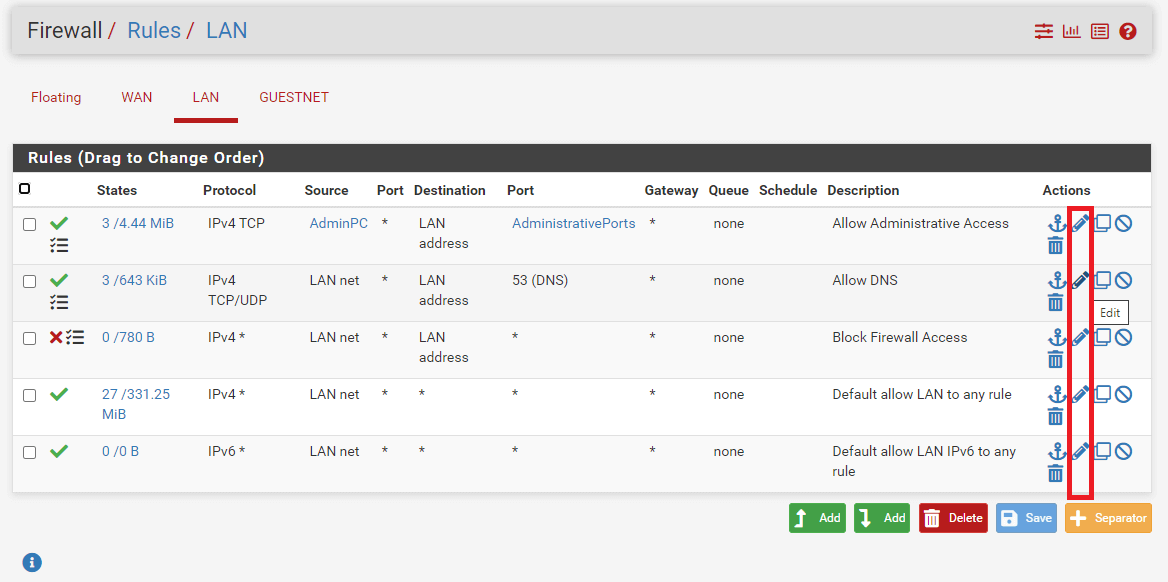

Bearbeiten von Firewall-Regeln

Um eine Firewall-Regel zu bearbeiten, klicken Sie auf das pencil-Symbol in der Aktionsspalte der Regel, die Sie bearbeiten möchten. Dies wird Sie zur Bearbeitungsseite der Firewall-Regel weiterleiten. Nachdem Sie die Änderungen an den Regel-Einstellungen vorgenommen haben, klicken Sie auf die Schaltfläche Save am unteren Rand der Seite.

Zuletzt klicken Sie auf die Schaltfläche Apply Changes, um die neuen Regel-Einstellungen zu aktivieren.

Abbildung 16. Bearbeiten einer Firewall-Regel

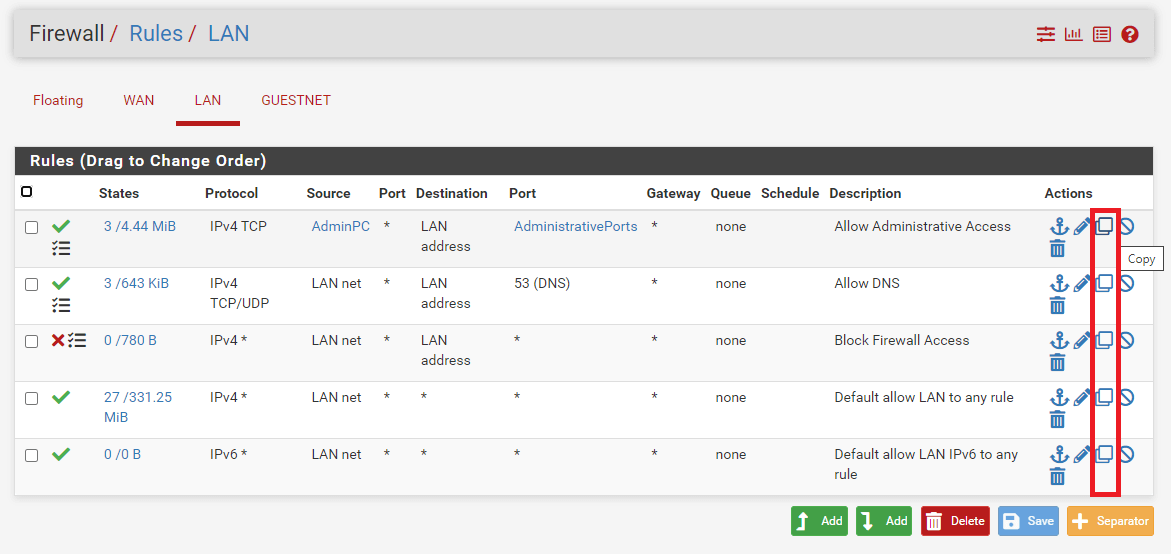

Klonen von Firewall-Regeln

Manchmal müssen Sie sehr ähnliche Firewall-Regeln mit nur wenigen unterschiedlichen Optionen definieren, wie z.B. Ziel oder Schnittstelle. In solchen Fällen ist das Klonen einer Regel eine sehr nützliche Funktion von pfSense.

Um eine Firewall-Regel zu klonen, klicken Sie auf das Klon-Symbol mit zwei kaskadierten Quadraten. Dies wird Sie zur Bearbeitungsseite der Firewall-Regel weiterleiten. Nachdem Sie die Änderungen an den Regel-Einstellungen vorgenommen haben, klicken Sie auf die Schaltfläche Save am unteren Rand der Seite. Ihre neue Regel wurde jetzt erstellt.

Zuletzt klicken Sie auf die Schaltfläche „Änderungen anwenden“, um die neue Regel auf der Firewall zu aktivieren.

Abbildung 17. Klonen einer Firewall-Regel

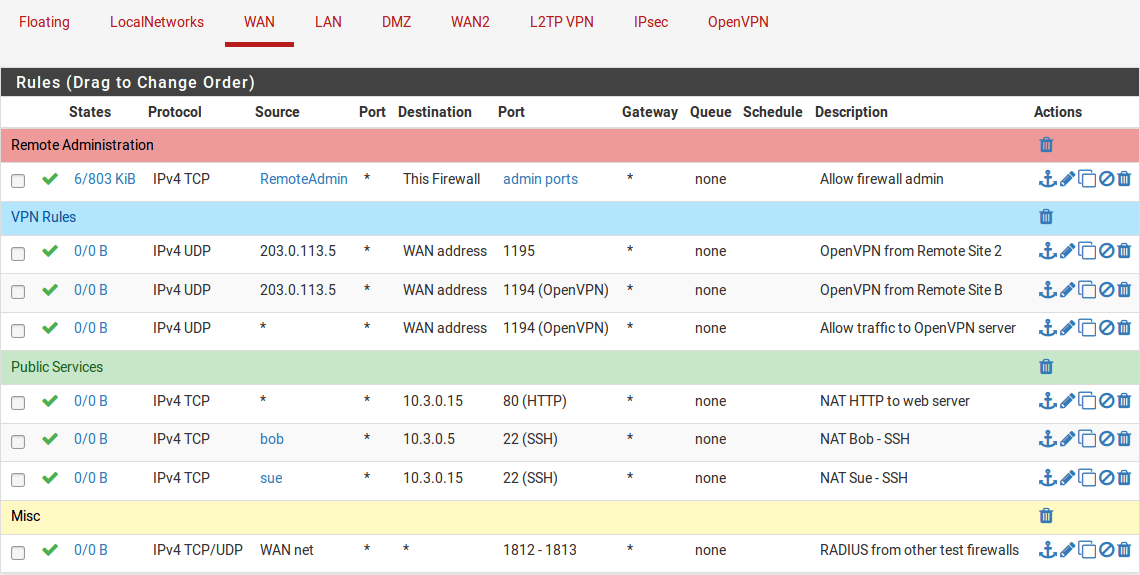

Verwendung von Regeltrennzeichen

Firewall-Regel-Trenner sind farbige Balken im Regelwerk, die Inhalt enthalten, aber keinen Einfluss auf den Datenverkehr haben. Sie sind nützlich, um Abschnitte des Regelsets visuell zu trennen oder Anmerkungen hinzuzufügen. Regeltrennzeichen sind nicht bearbeitbar. Wenn der Wortlaut oder die Farbe geändert werden muss, erstellen Sie einen neuen Regeltrennstrich und entfernen Sie den vorherigen.

Abbildung 18. Firewall-Regeltrennzeichen

Sie können einen neuen Regeltrennseparator hinzufügen, indem Sie die folgenden Schritte ausführen:

-

Öffnen Sie die Registerkarte der Firewall-Regelsätze, in der der Regeltrennstrich platziert werden soll.

-

Klicken Sie auf die Schaltfläche +Separator am Ende der Seite.

-

Geben Sie den Beschreibungstext für den Regeltrennstrich ein.

-

Wählen Sie die Farbe für den Regeltrennstrich, indem Sie auf das Farbsymbol der gewünschten Farbe klicken.

-

Klicken und ziehen Sie den Regeltrennstrich an seinen neuen Standort.

-

Klicken Sie auf ![fa-speichern]Speichern Sie innerhalb des Regeltrenners, um dessen Inhalt zu speichern.

-

Klicken Sie auf

![fa-speichern]Speichern Sie am Ende der Regel-Liste

Abbildung 19. Hinzufügen eines Firewall-Regeltrenners

Sie können den Regelseparator verschieben, indem Sie die folgenden Schritte ausführen:

-

Öffnen Sie die Registerkarte der Firewall-Regelsätze, die den Regelseparator enthält.

-

Klicken und ziehen Sie den Regeltrennstrich an seinen neuen Standort.

-

Klicken Sie auf Save am Ende der Regel-Liste.

Sie können den Regeltrennstrich löschen, indem Sie die folgenden Schritte ausführen::

-

Öffnen Sie die Registerkarte der Firewall-Regelsätze, die den Regeltrennzeichen enthält.

-

Klicken Sie auf die Schaltfläche Löschen mit einem Mülleimer-Symbol,

, innerhalb des Regeltrenners auf der rechten Seite

-

Klicken Sie auf die Schaltfläche Save am unteren Rand der Regel-Liste.

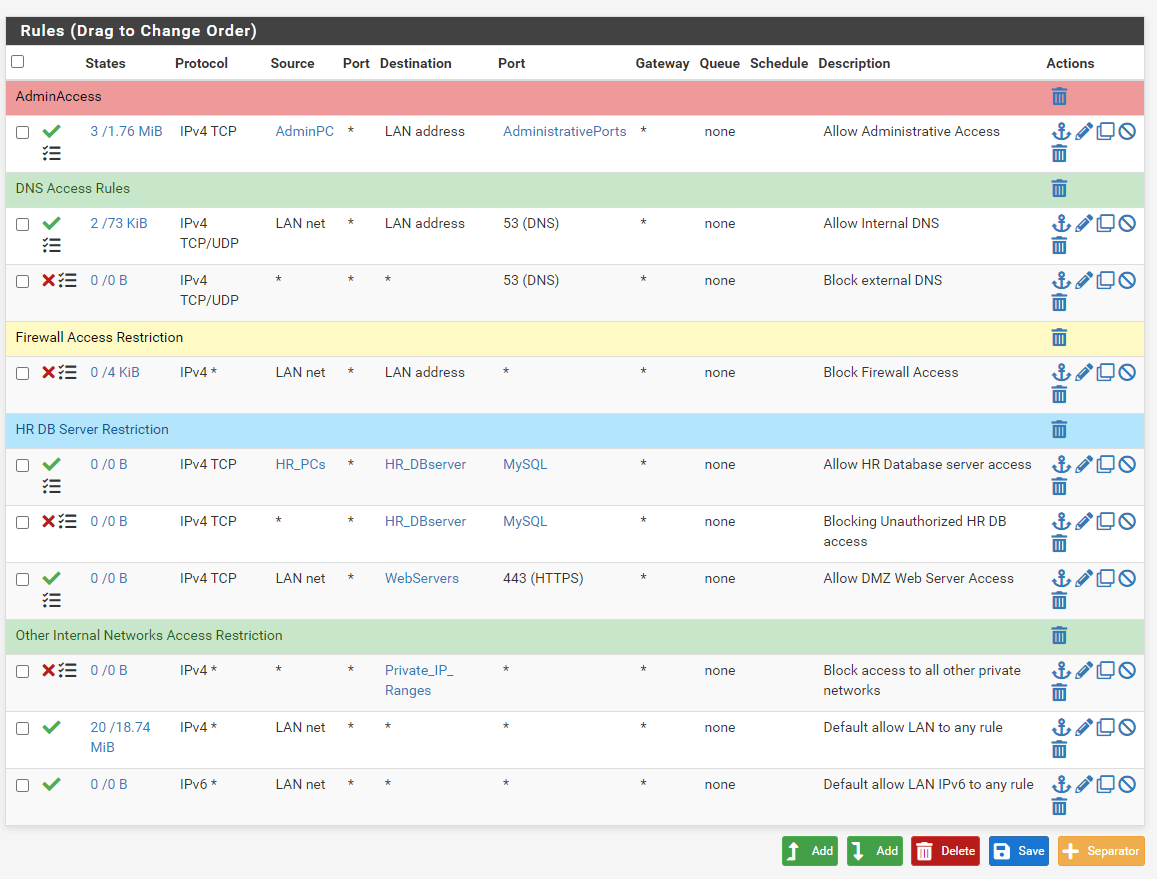

Beispiele für pfSense-Firewall-Regeln

Einige gängige Beispiele für Firewall-Regeln, die für Heimnutzer und kleine Unternehmen sehr nützlich sein könnten, um ihre Firewalls vorzubereiten, sind unten aufgeführt.

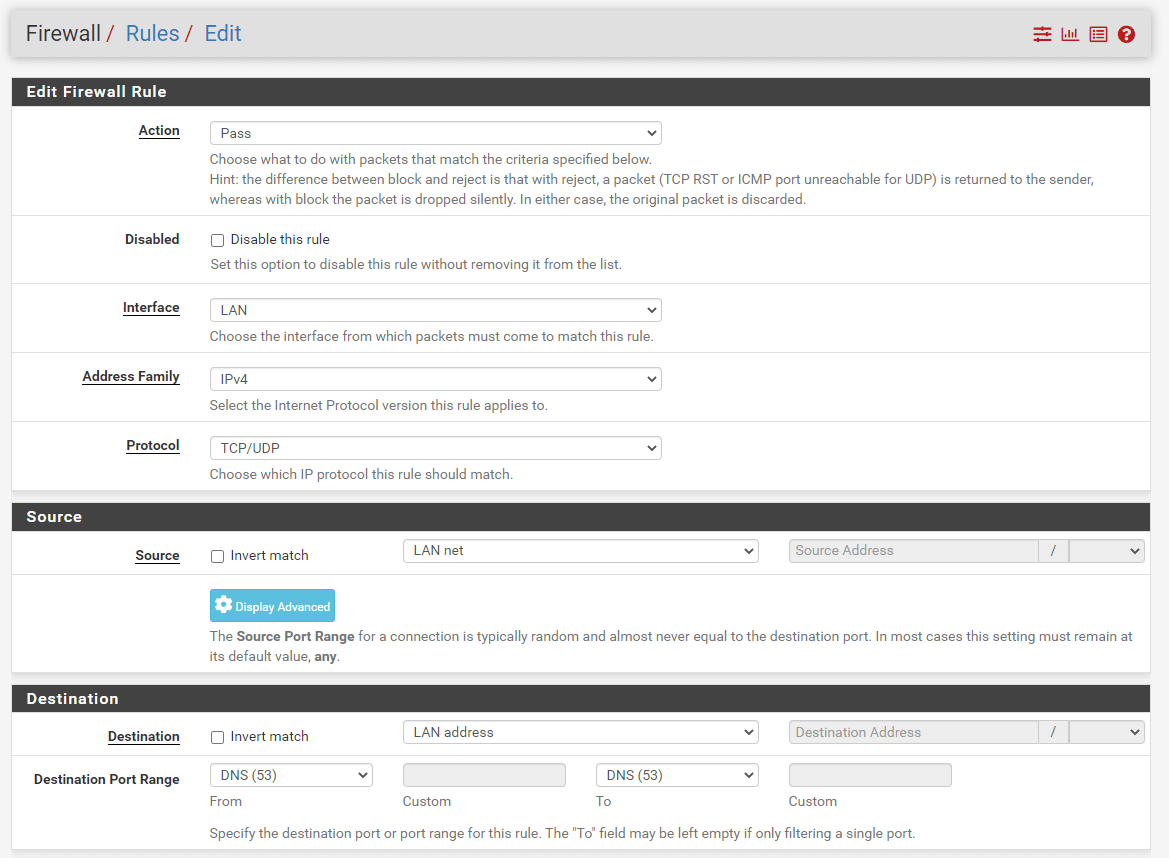

1. Nur bestimmte DNS-Server zulassen

Eine der Firewall-Regeln, die Sie zur Verhinderung von Cyber-Bedrohungen definieren sollten, besteht darin, den Zugriff Ihrer LAN-Geräte auf die DNS-Server zu blockieren, außer auf Ihre eigenen DNS-Server oder spezifische externe DNS, die Inhaltsfilterung/Blockierung anbieten. Diese Regeln verhindern, dass Clients eigenmächtig handeln und die Filter-/Blockierungsrichtlinien umgehen, die Sie für Ihr LAN oder Heimnetzwerk festgelegt haben.

Um den DNS-Dienst in Ihrem Netzwerk zur Erhöhung der Cybersicherheit einzuschränken, können Sie die folgenden zwei Hauptschritte befolgen:

1. Definieren Sie eine Regel, um den internen DNS-Server zuzulassen(s)

Klicken Sie auf die Schaltfläche Add mit dem Aufwärtspfeil-Symbol, um eine Regel zum Zulassen des internen DNS-Servers/-Server zu definieren, und folgen Sie dann den Anweisungen unten.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | LAN |

| Protokoll | TCP/UDP |

| Quelle | LAN-Netz |

| Quellport | beliebig |

| Ziel | LAN-Adresse |

| Zielport | DNS (53) |

| Beschreibung | Internes DNS erlauben |

-

Wählen Sie

Passfür die erlaubte Regel. -

Wählen Sie die

InterfacealsLAN. -

Wählen Sie

TCP/UDPfür dasProtocol. -

Wählen Sie die Quelle als

LAN net. Dies erfasst den gesamten Datenverkehr auf der LAN-Schnittstelle, der an das angegebene Ziel gerichtet ist. -

Wählen Sie das

destinationalsLAN address. Sie können die LAN-Adresse der pfSense als Zieladresse wählen. Oder geben Sie die IP-Adresse Ihres eigenen DNS-Servers im LAN ein. -

Wählen Sie den vordefinierten Port-Alias

DNSfür denDestination Port Range.

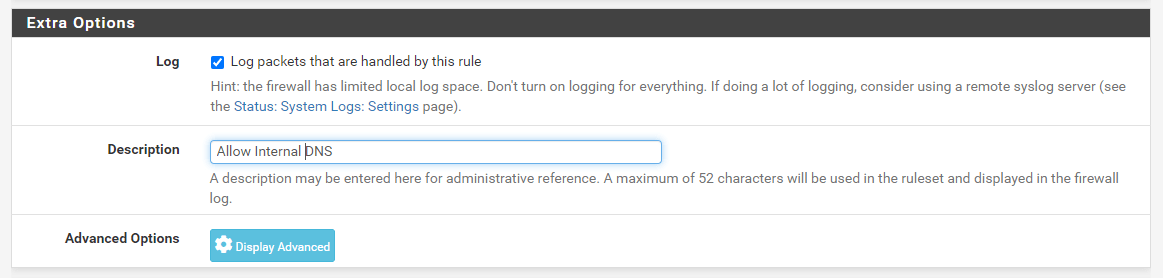

Abbildung 20. Erlaube interne DNS-Firewall-Regel

Da der DNS-Dienst auf der IP-Adresse jeder Schnittstelle beworben wird, wird die LAN-Adresse als Ziel verwendet. Die IP-Adresse der Schnittstelle wird auch als Gateway-Adresse für Geräte in diesem Netzwerk verwendet. Wenn Sie sich die DHCP-Informationen für jedes Gerät ansehen, werden Sie feststellen, dass die LAN-Adresse sowohl als Gateway-Server als auch als DNS-Server dient.Je nach Ihrer Netzwerkkonfiguration kann die DNS-IP-Adresse von der Gateway-IP-Adresse abweichen. Für dieses Beispiel wird jedoch angenommen, dass wir die DNS-Serverkonfiguration in pfSense verwenden.

-

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren.

Abbildung 21. Zusätzliche Optionen für die Firewall-Regel zum Zulassen von internem DNS festlegen

-

Setzen Sie

Allow Internal DNSfürDescription. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Regel zu aktivieren.

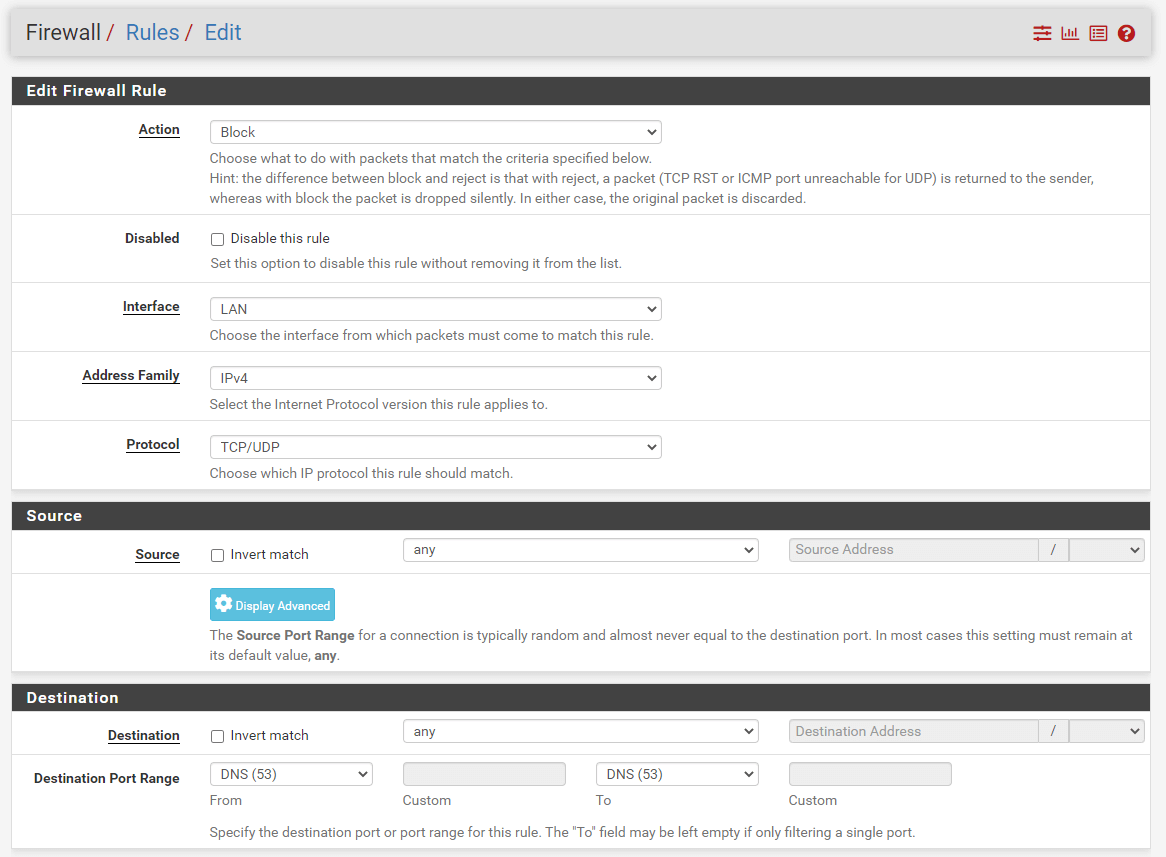

2. Definieren Sie die Regel, um den externen DNS-Server zu verweigern(s)

Sie können eine Firewall-Regel hinzufügen, um den Zugriff auf externe DNS-Server zu blockieren, indem Sie die folgenden Anweisungen befolgen:

| Option | Wert |

|---|---|

| Aktion | Blockieren |

| Protokoll | TCP/UDP |

| Quelle | irgendwo |

| Ziel | irgendwo |

| Zielport | DNS (53) |

| Beschreibung | Externes DNS blockieren |

-

Wählen Sie "Blockieren" für die Verweigerungsregel.

-

Wählen Sie

TCP/UDPfür dasProtocol. -

Die Quelladresse und der Port im LAN-Netzwerk müssen auf

anyGerät konfiguriert werden. -

Das Ziel muss für diese Blockregel

anysein, da wir versuchen wollen, die Verwendung anderer DNS-Server zu blockieren. -

Wählen Sie den Zielport

DNS.

Abbildung 22. Blockiere externe DNS-Firewall-Regel

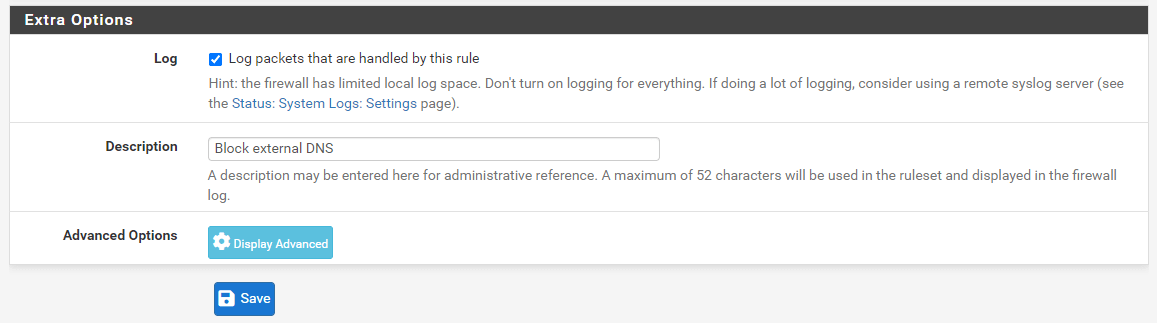

-

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren.

Abbildung 23. Zusätzliche Optionen für Firewall-Regel zum Blockieren externer DNS festlegen

-

Setzen Sie

Block external DNSfürDescription. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Regel zu aktivieren.

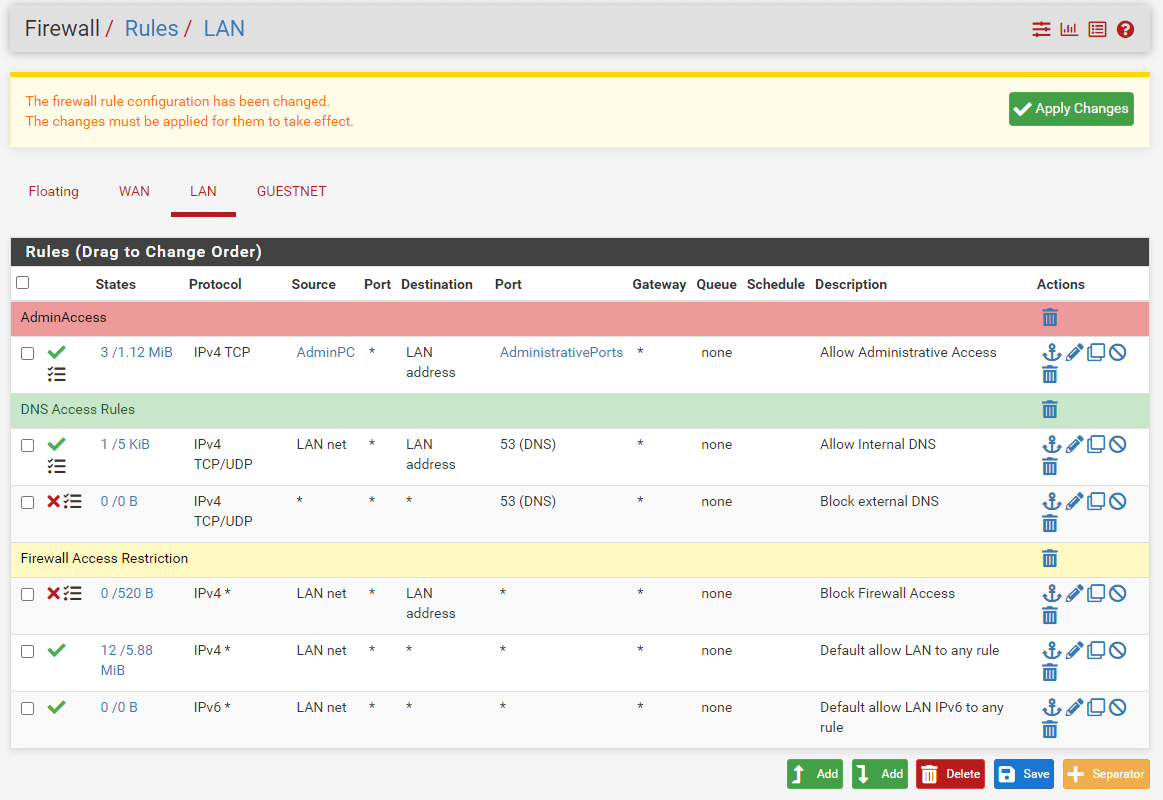

Denken Sie daran, dass jeder Versuch, den angegebenen DNS-Server in der oben genannten allow-Regel zu kontaktieren, aufgrund der Regelreihenfolge und der Behandlung dieser Anfrage erfolgreich ist und die Regelbehandlung für diese Anfrage endet. Wenn jedoch ein Gerät versucht, auf einen externen DNS-Server zuzugreifen, wird die block-Regel erreicht, da es die allow-Regel, die den Zugriff auf diesen Server verbietet, nicht passiert.

Die erste Regel erlaubt den Zugriff auf Ihren lokalen DNS-Server, während die zweite Regel den Zugriff auf alle anderen DNS-Server unabhängig davon blockiert, ob sie lokal oder remote sind. Möglicherweise müssen Sie diese Regeln an den Anfang Ihrer Regel-Liste verschieben. Vergessen Sie nicht, auf die Schaltfläche Apply Changes zu klicken, um die neu erstellten DNS-Regeln zu aktivieren.

Abbildung 24. Interne und externe DNS-Firewall-Regeln im Regelset

2. Zulassen lokaler Dienste zwischen verschiedenen Netzwerksegmenten(VLANs)

Als Faustregel sollten Sie kritische Server von Client-Geräten isolieren, indem Sie Netzwerksegmentierung in Ihrer Infrastruktur implementieren. Die pfSense-Firewall ermöglicht es Ihnen, interne Zonen zu erstellen, die funktionale Bereiche voneinander trennen, um Angriffsflächen zu minimieren und zu verhindern, dass Bedrohungen über die Zone hinaus propagieren.

Zum Beispiel sollten Datenbankserver der Personalabteilung (HR) nur von den Computern der Mitarbeiter der Personalabteilung in einem Unternehmensnetzwerk zugänglich sein. Um die erforderlichen pfSense-Firewall-Regeln zu definieren, können Sie die folgenden Schritte befolgen.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Protokoll | TCP |

| Quelle | HR_PCs |

| Quellport | beliebig |

| Ziel | HR_DBserver |

| Zielport | MySQL |

| Beschreibung | Zugriff auf den HR-Datenbankserver erlauben |

-

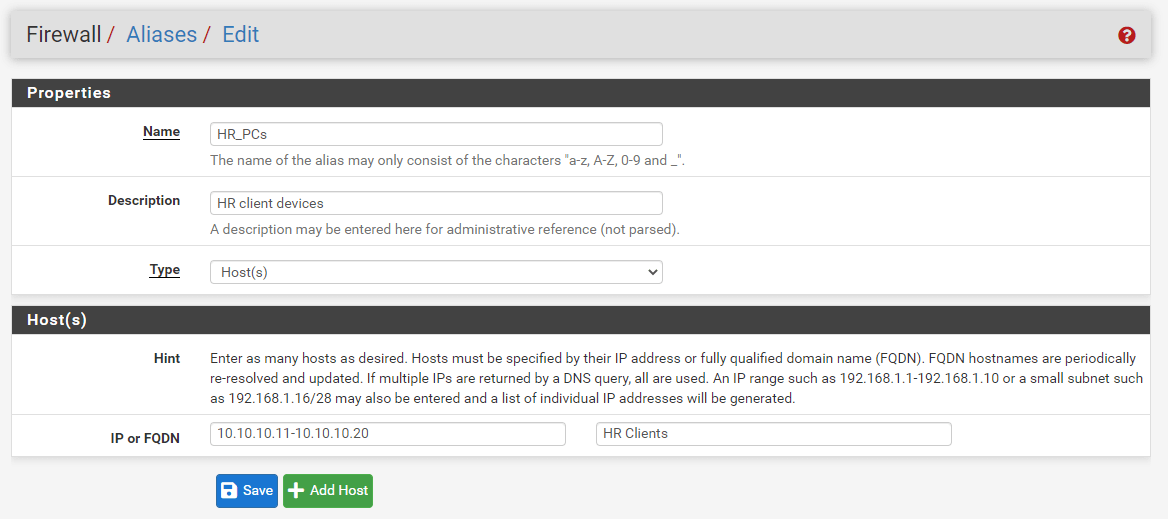

Definieren Sie ein Hosts-Alias, wie z.B. HR_PCs, für die HR-Client-Geräte (z.B. 10.10.10.11-10.10.10.20).

Abbildung 25. Definieren eines Alias für die PCs der Personalabteilung

-

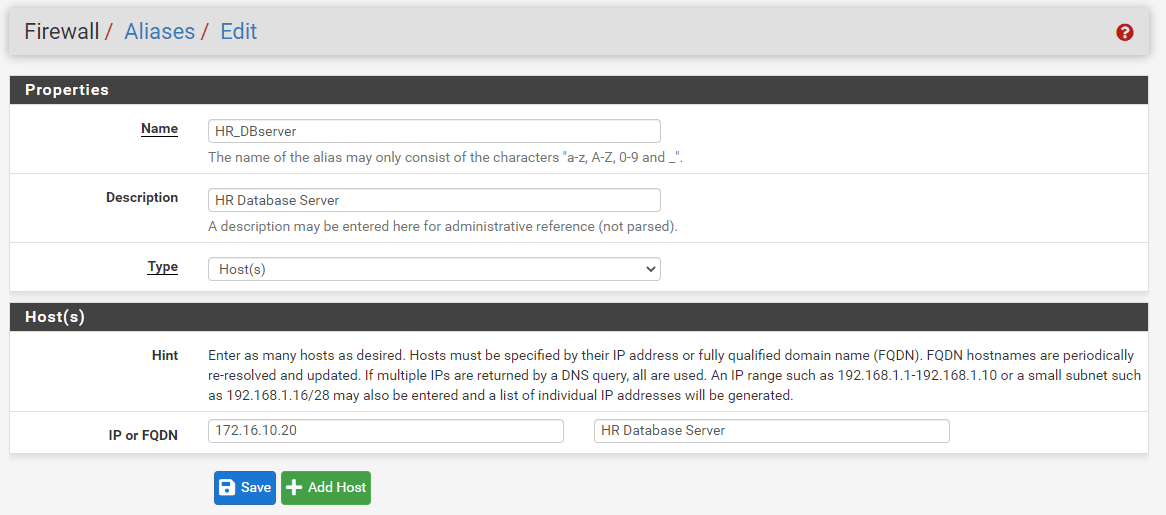

Definieren Sie ein Hosts-Alias, wie HR_DBserver, für den HR-Datenbankserver (zum Beispiel 172.16.10.20)

Abbildung 26. Festlegen eines Alias für den Datenbankserver der Personalabteilung

-

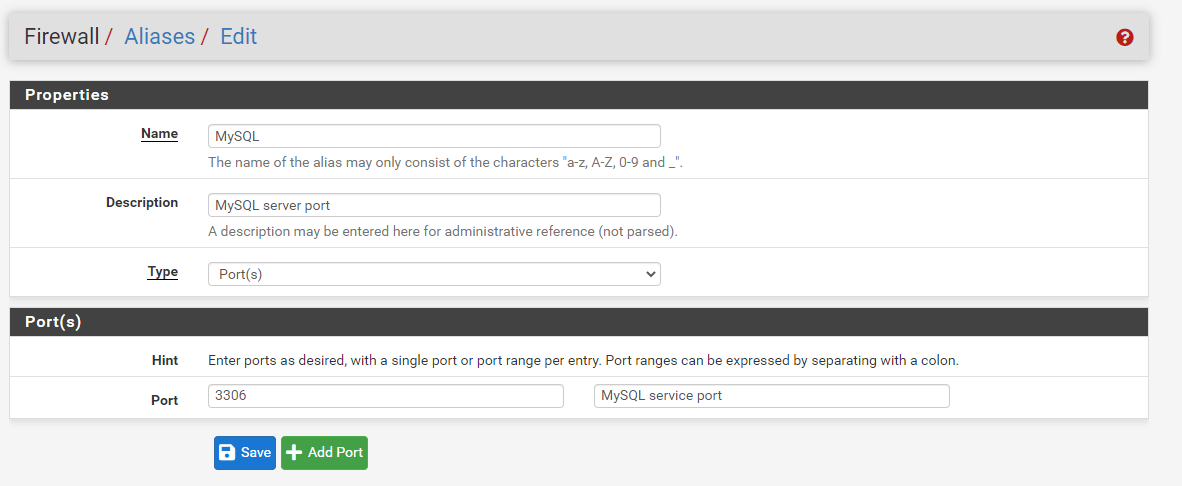

Definieren Sie einen Port-Alias, wie zum Beispiel MySQL, für den MySQL-Dienst des HR-Datenbankservers (den Standardport für MySQL).

Abbildung 27. Definieren eines Alias für den Standarddienstport von MySQL (3306/TCP)

-

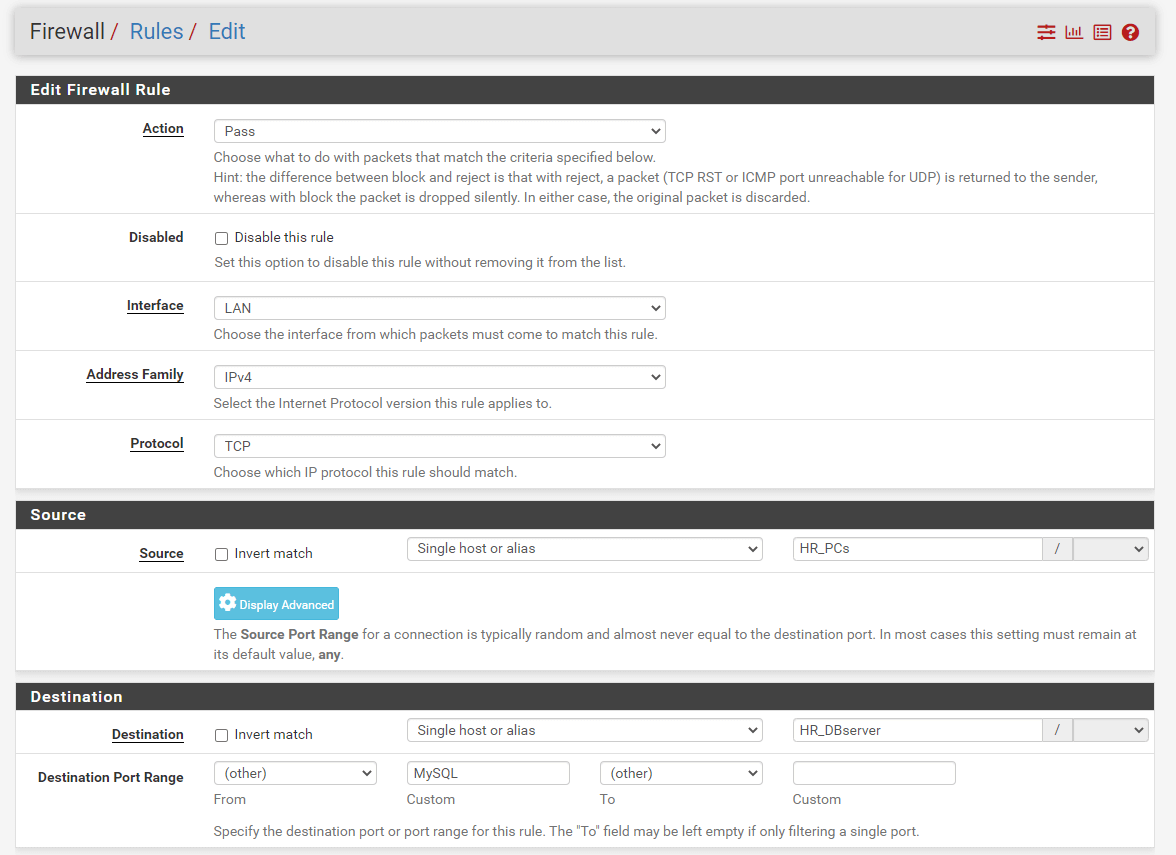

Navigieren Sie zu der Schnittstelle, in der sich das HR-Client-Gerät befindet, wie z.B. LAN, in den Firewall-Regeln. Klicken Sie dann auf Add, um eine Firewall-Regel zum Zulassen des Zugriffs auf Port 3306 hinzuzufügen.

-

Wählen Sie

Passfür die Erlauben-Regel. -

Setzen Sie

TCPals Protokoll -

Wählen Sie

Single host or aliasund setzen SieHR_PCsals Quelle. -

Wählen Sie

Single host or aliasund setzen SieHR_DBserverals Ziel. -

Setzen Sie

MySQLals Zielportbereich.

Abbildung 28. Festlegen der Zugriffsregel für den HR-Datenbankserver

-

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Allow HR Database server accessfürDescription. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Regel zu aktivieren.

Diese Regel ermöglicht den Netzwerkzugang von den PCs Ihres HR-Personals zum HR-Datenbankserver. Am Ende der Liste sollte entweder eine Deny all-Regel oder eine andere Verweigerungsregel stehen, um den Zugriff anderer Geräte auf den HR-Datenbankserver zu verhindern. Vergessen Sie nicht, die Firewall-Regeln je nach Ihren Bedürfnissen neu anzuordnen.

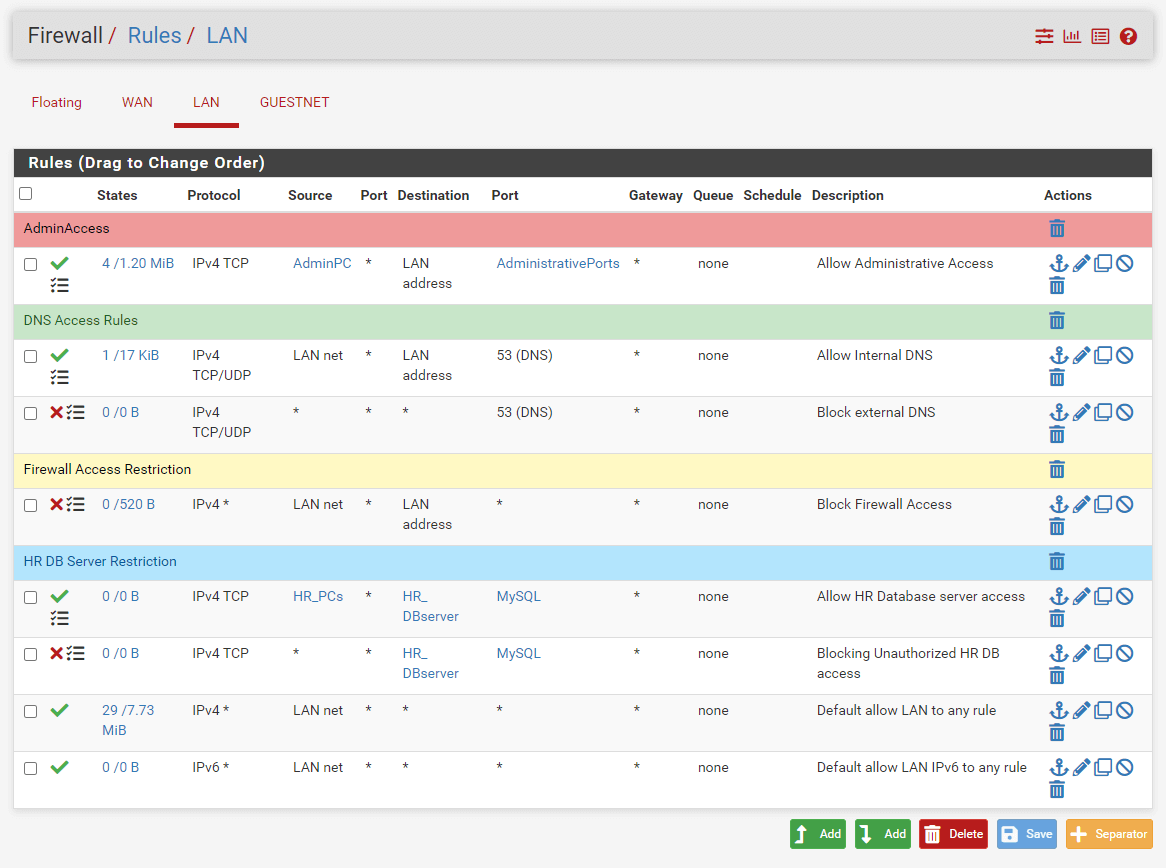

Abbildung 29. Firewall-Regeln nach DB-Zugriffsbeschränkung festgelegt

Es wird empfohlen, ein DMZ-Netzwerk zu erstellen, das externen Quellen eingeschränkten Zugang zu öffentlich verfügbaren Informationen gewährt, während die internen Netzwerke vor externen Angriffen geschützt werden. Als zweites Beispiel werden wir internen Clients den Zugriff auf den Webserver im DMZ-Netzwerk erlauben.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Protokoll | TCP |

| Quelle | LAN-Netz |

| Quellport | beliebig |

| Ziel | Web_Server |

| Zielport | HTTPS |

| Beschreibung | Zugriff auf Webserver erlauben |

-

Definieren Sie ein Hosts-Alias, wie z.B. WebServers, für den Standort des Webservers in der DMZ.

Abbildung 30. Definieren eines Alias für Webserver im DMZ-Netzwerk

-

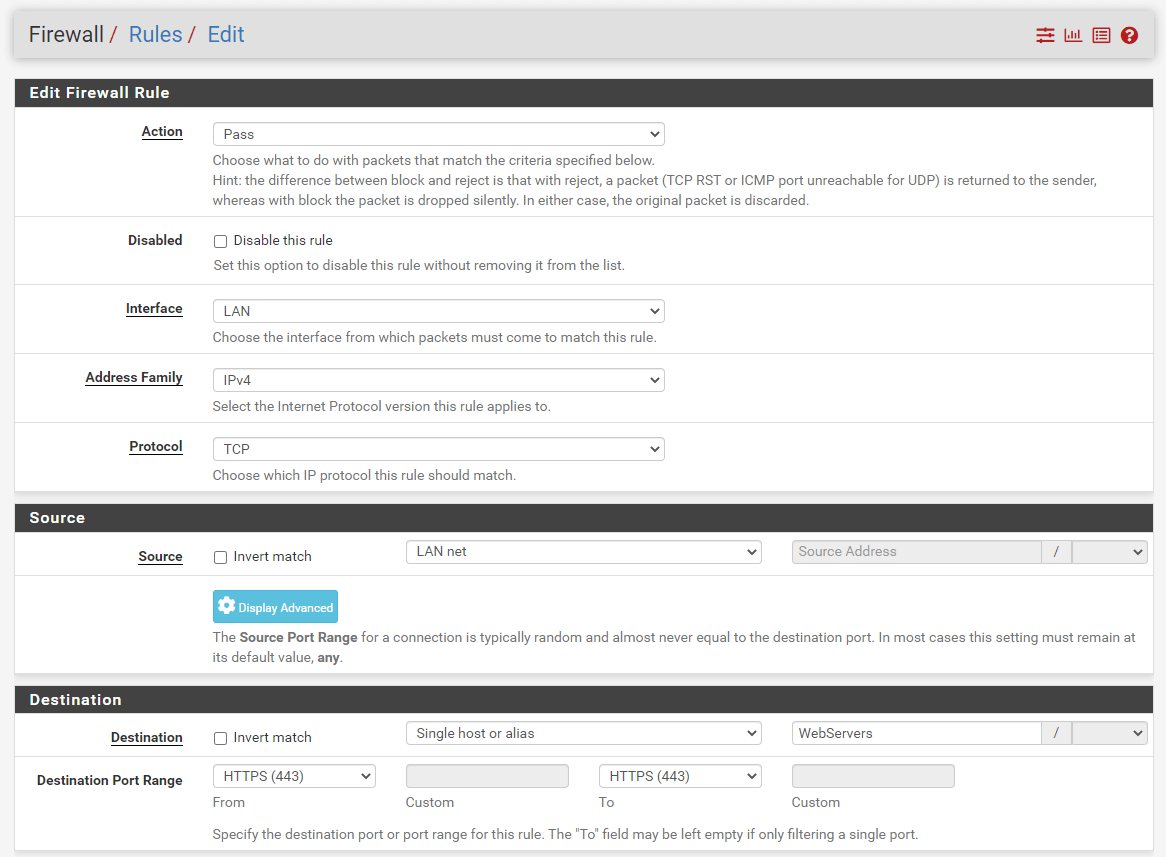

Navigieren Sie zur LAN-Schnittstelle. Klicken Sie dann auf Add, um eine Firewall-Regel zum Zulassen des Zugriffs auf den HTTPS-Port 443 hinzuzufügen.

-

Wählen Sie

Passfür die Erlaubensregel. -

Setzen Sie

LANnetals Quelle. -

Wählen Sie

Single host or aliasund setzen SieWebServersals Ziel. -

Setzen Sie

HTTPSals Zielportbereich.

Abbildung 31. Hinzufügen einer DMZ-Webserver-Zugriffsregel

-

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Allow DMZ Web servers accessfürDescription. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Regel zu aktivieren. Vergessen Sie nicht, die Firewall-Regeln je nach Ihren Bedürfnissen neu anzuordnen.

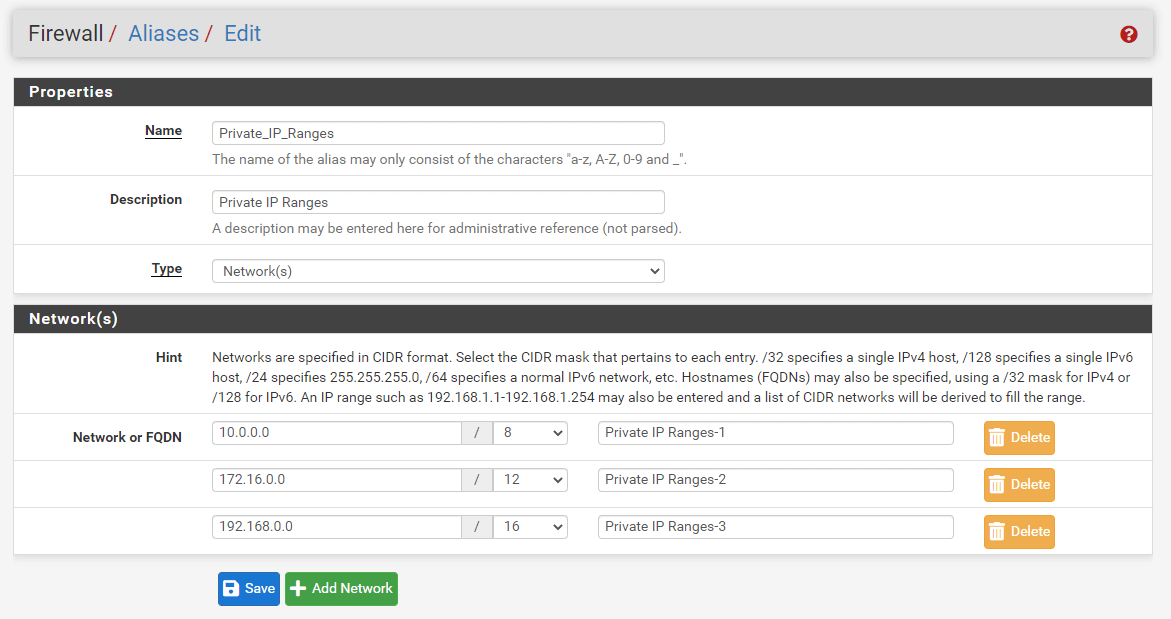

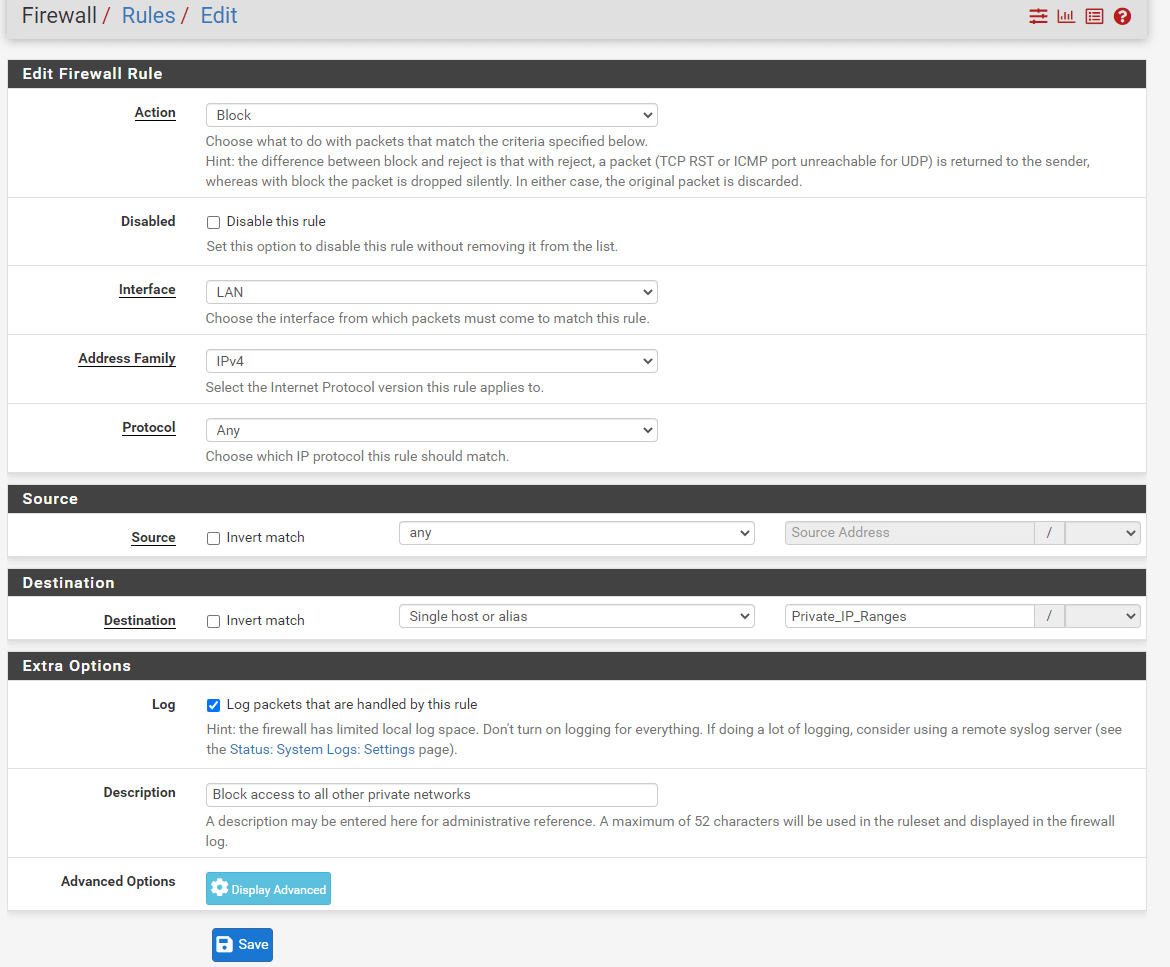

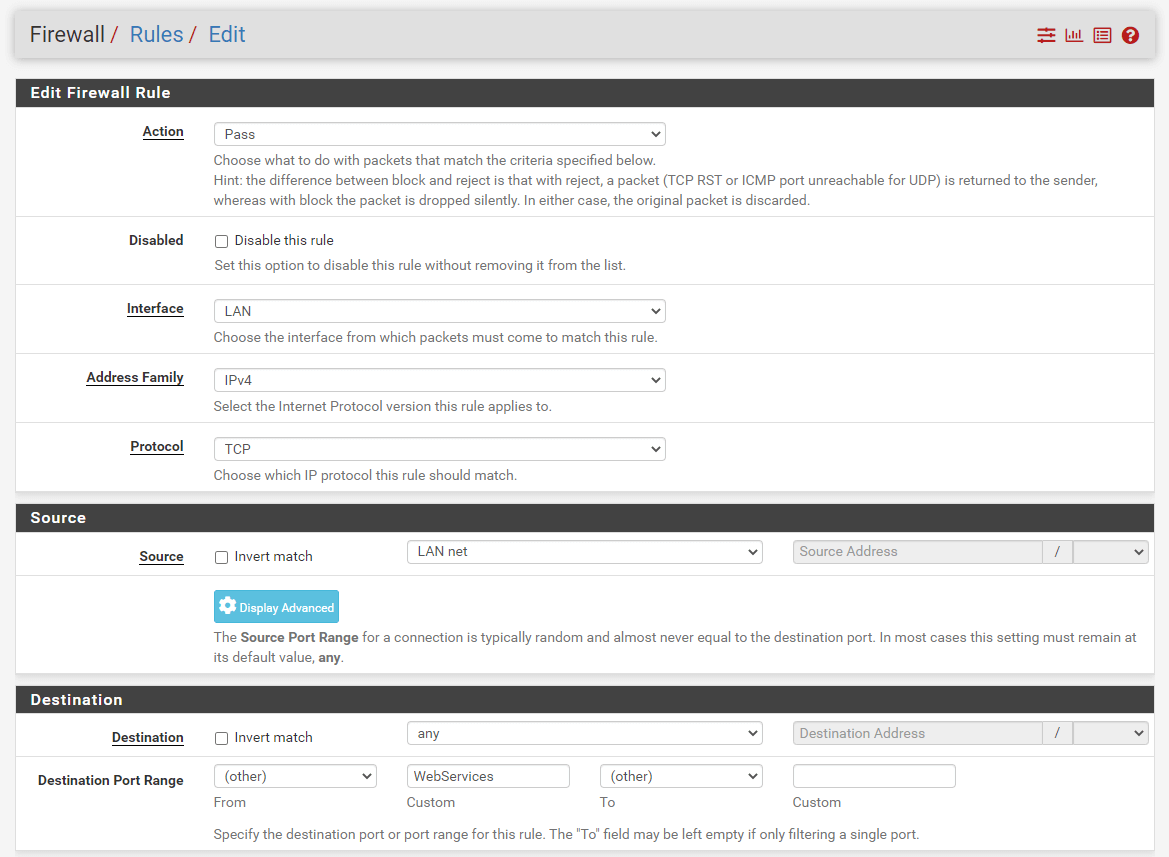

3. Zugriff auf andere interne Netzwerke blockieren

Es wird empfohlen, jeglichen unnötigen Dienstzugriff zwischen internen Netzwerken zu blockieren.(VLANs). Die pfSense-Software verwendet standardmäßig "deny" auf dem WAN und "allow" auf dem LAN in einer Konfiguration mit zwei LAN- und WAN-Schnittstellen. Alles, was aus dem Internet kommt, ist verboten, aber alles, was vom LAN ins Internet geht, ist erlaubt. Vermeiden Sie es, die Standardregel allow all im LAN beizubehalten und Blockregeln für "schlechte Sachen" über der Erlaubensregel zu platzieren. Daher sollten Sie eine spezifische Regel definieren, um Verbindungen zwischen den VLANs in Ihren Netzwerken zu blockieren. Andernfalls kann jedes Gerät in einem Netzwerk mit jedem anderen Gerät in anderen VLANs kommunizieren, was bedeutet, dass alle Vorteile der Netzwerksegmentierung verloren gehen.

| Option | Wert |

|---|---|

| Aktion | Blockieren |

| Protokoll | beliebig |

| Quelle | LAN-Netz |

| Quellport | beliebig |

| Ziel | Private_IP_Bereiche |

| Zielport | beliebig |

| Beschreibung | Zugriff auf alle anderen privaten Netzwerke blockieren |

Um die erforderliche pfSense-Firewall-Regel zu definieren, können Sie die folgenden Schritte ausführen.

-

Erstellen Sie ein Alias, wie

Private_IP_Ranges, für alle privaten IP-Adressbereiche, indem Sie zuFirewall>Aliasesnavigieren.

Abbildung 32. Definieren eines Alias für private IP-Bereiche

-

Navigieren Sie zur LAN-Schnittstelle. Klicken Sie dann auf Add, um eine Firewall-Regel zum Blockieren des Zugriffs auf andere private Netzwerke hinzuzufügen. (VLANs).

-

Wählen Sie "Blockieren" für die Verweigerungsregel.

-

Wählen Sie

Anyfür die Protokolloption. -

Die Quelladresse und der Port im LAN-Netzwerk müssen auf

any-Gerät konfiguriert werden. -

Wählen Sie

Single host or aliasund setzen SiePrivate_IP_Rangesals Ziel, da wir versuchen möchten, die Nutzung anderer interner Netzwerke zu blockieren. -

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Block access to all other private networksfürDescription. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Regel zu aktivieren. Vergessen Sie nicht, die Firewall-Regeln je nach Ihren Bedürfnissen neu anzuordnen.

Abbildung 33. Verweigerungsregel für den Zugriff auf andere interne NetzwerkeVergessen Sie nicht, die Firewall-Regeln je nach Ihren Bedürfnissen neu anzuordnen.

Abbildung 34. Firewall-Regeln nach der Einschränkung des Zugriffs auf andere interne Netzwerke festgelegt

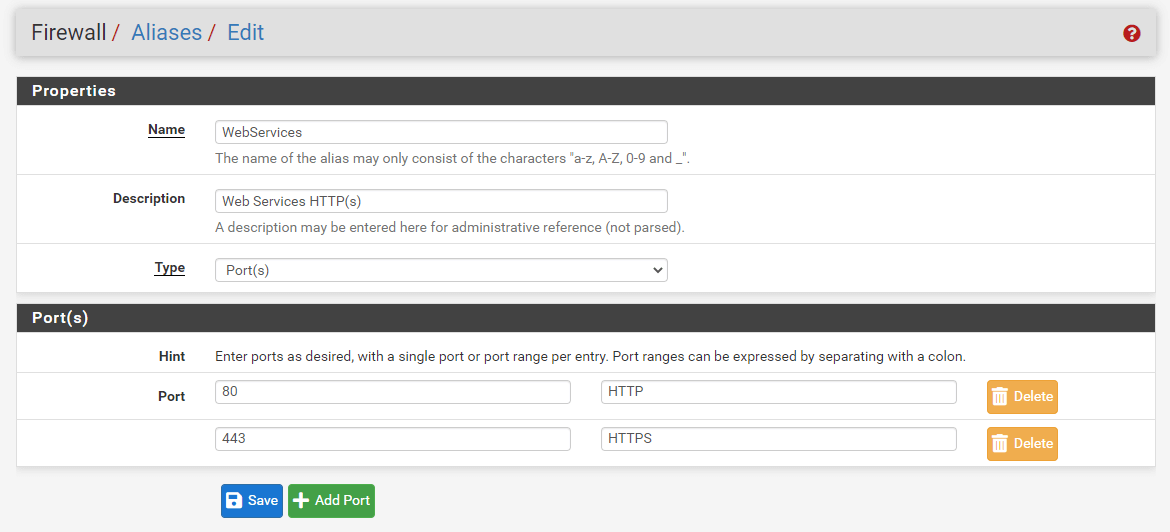

4. Internet-Webzugang erlauben

Am Ende der pfSense-Firewall-Regelliste gibt es standardmäßig eine implizite allow all-Regel. Wir werden jedoch diese Regeln entfernen und eine implizite Verweigerung aller Regeln am Ende des Regelsets hinzufügen. Bevor wir diese Änderung im folgenden Abschnitt vornehmen, sollten wir eine Firewall-Regel definieren, um LAN-Clients den Zugriff auf die Internet-Webdienste (HTTP/HTTPS) zu ermöglichen.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | LAN |

| Protokoll | TCP |

| Quelle | LAN-Netz |

| Quellport | beliebig |

| Ziel | beliebig |

| Zielportbereich | WebServices |

| Beschreibung | Zugriff auf Internet-Webdienste erlauben |

Um die erforderliche pfSense-Firewall-Regel zu definieren, können Sie die folgenden Schritte ausführen.

-

Erstellen Sie ein Alias, wie

WebServices, für alle privaten IP-Adressbereiche, indem Sie zuFirewall>Aliasesnavigieren. Abbildung 35. Definieren eines Alias für Webdienst-Ports

Abbildung 35. Definieren eines Alias für Webdienst-Ports -

Navigieren Sie zum Firewall-Regelsatz der LAN-Schnittstelle und klicken Sie auf die Schaltfläche Add mit einem nach unten zeigenden Pfeilsymbol, um eine Regel zu definieren, die den LAN-Clients den Zugriff auf das Internet ermöglicht.

-

Wählen Sie

Passfür die Erlaubensregel. -

Wählen Sie die Schnittstelle

LAN. -

Wählen Sie

TCPfür dasProtocol. -

Wählen Sie das Quellnetz

LAN net. -

Wählen Sie als Ziel

any.

Abbildung 36. Hinzufügen einer Firewall-Regel, um den Internet-Webzugriff vom LAN auf pfSense zu ermöglichen

-

Wählen Sie

otherund setzen SieWebServicesfür den Zielportbereich. -

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Allow Internet Web Accessfür die Beschreibung -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Regel zu aktivieren.

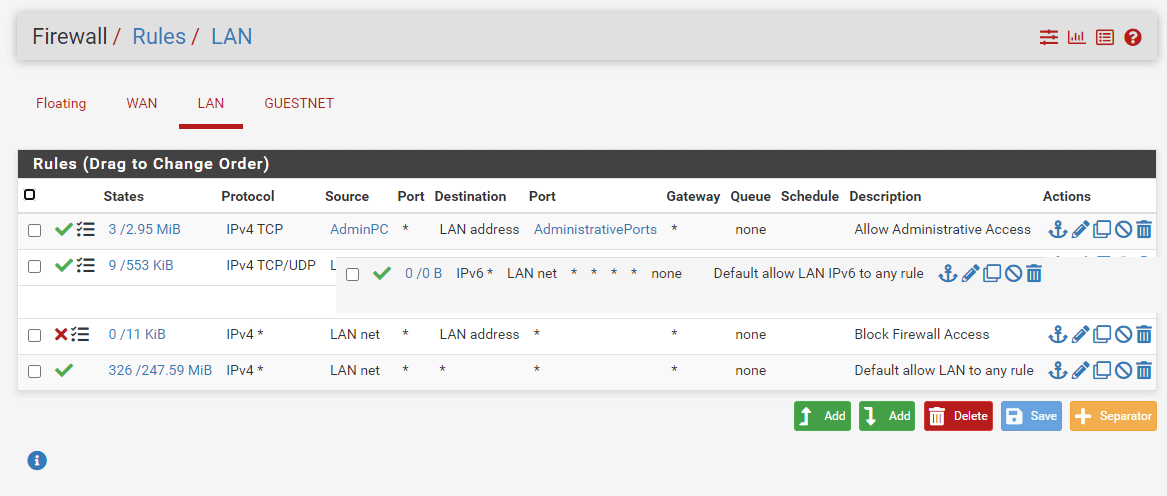

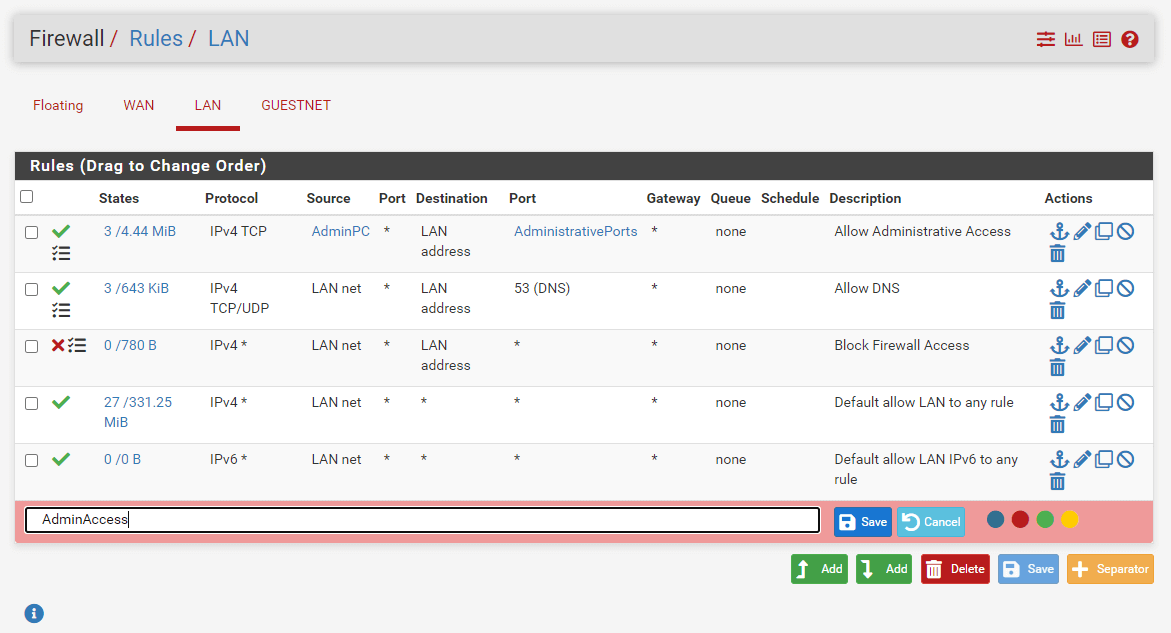

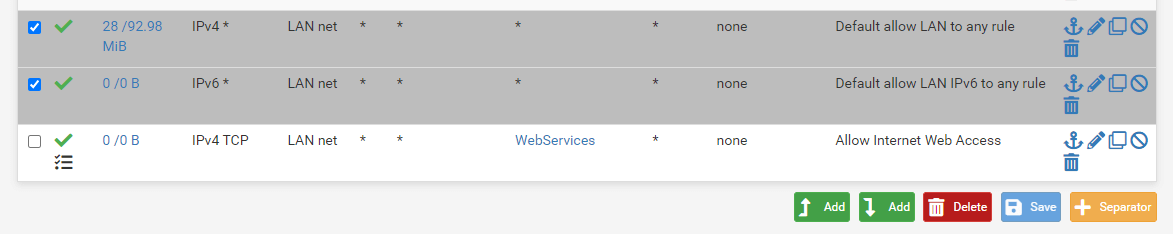

5. Alle Verbindungen blockieren

Es gibt standardmäßig eine implizite allow all-Regel am Ende der pfSense-Firewall-Regelliste. In diesem Abschnitt werden wir diese Regel entfernen und eine implizite deny all-Regel hinzufügen, indem wir die folgenden Anweisungen befolgen:

-

Navigieren Sie zum Firewall-Regelsatz der LAN-Schnittstelle.

-

Wählen Sie die

Default allow LAN-Regeln für IPv4 und IPv6 aus, indem Sie das Kästchen am Anfang der Regelzeilen markieren. -

Klicken Sie auf die Schaltfläche Delete am unteren Rand der Seite.

Abbildung 37. Löschen der Standardregeln Alle Regeln zulassen*

-

Klicken Sie auf

OK, um die Regelentfernung zu bestätigen. -

Klicken Sie auf die Schaltfläche

Addmit einem nach unten zeigenden Pfeilsymbol, um eine implizitedeny all-Regel zu definieren. -

Wählen Sie

Blockfür die Verweigerungsregel. -

Wählen Sie die Schnittstelle

LAN. -

Wählen Sie

anyfür dasProtocol. -

Wählen Sie die Quelle

LAN-Netz. -

Wählen Sie das Ziel als

any. -

Wählen Sie den Zielportbereich als

any. -

Aktivieren Sie die Option „Protokolliere Pakete, die von dieser Regel verarbeitet werden“, um das Protokollieren zu aktivieren.

-

Setzen Sie

Block All Trafficfür die Beschreibung -

Klicken Sie auf

Save.

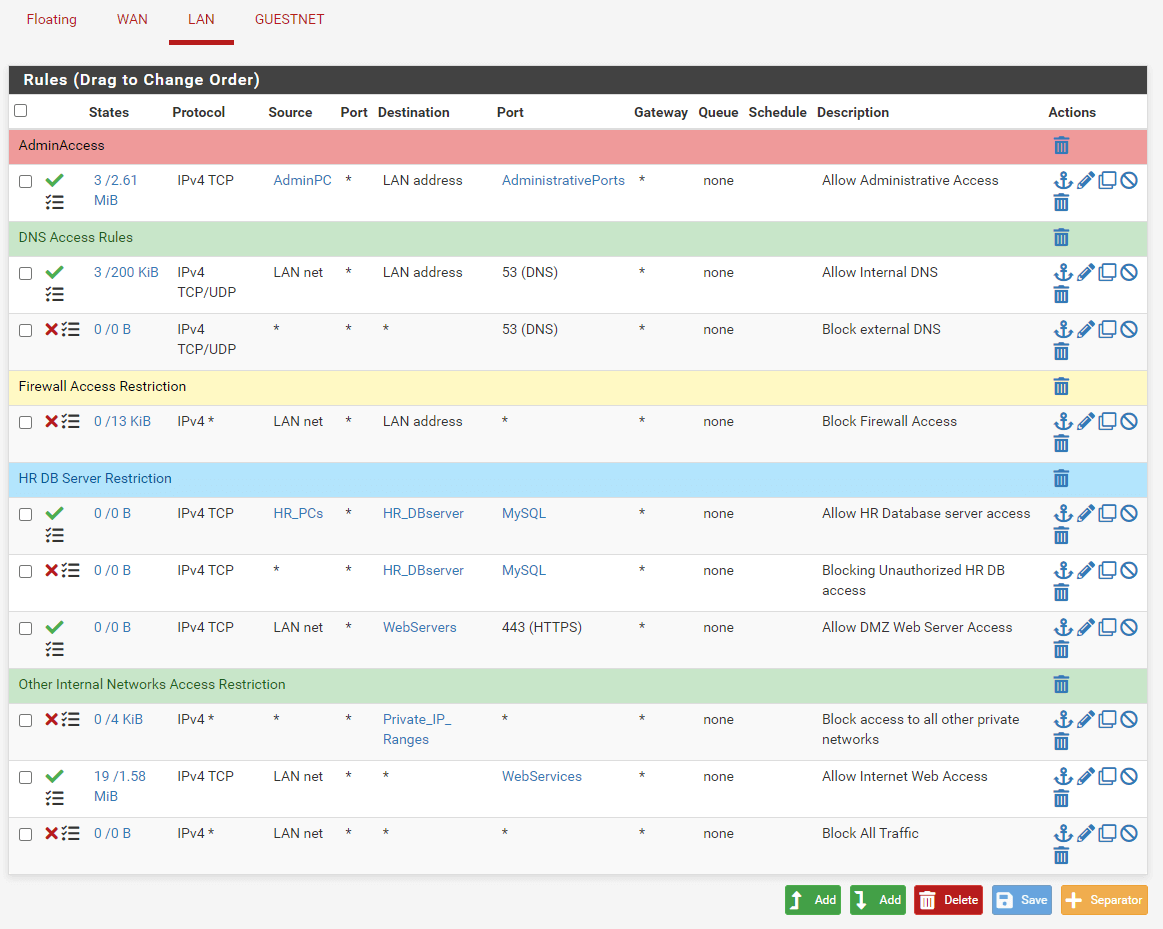

Abbildung 38. Hinzufügen einer Firewall-Regel zum impliziten Verweigern aller LAN-Verkehr auf pfSense

-

Klicken Sie auf

Apply Changes, um die Regel zu aktivieren.

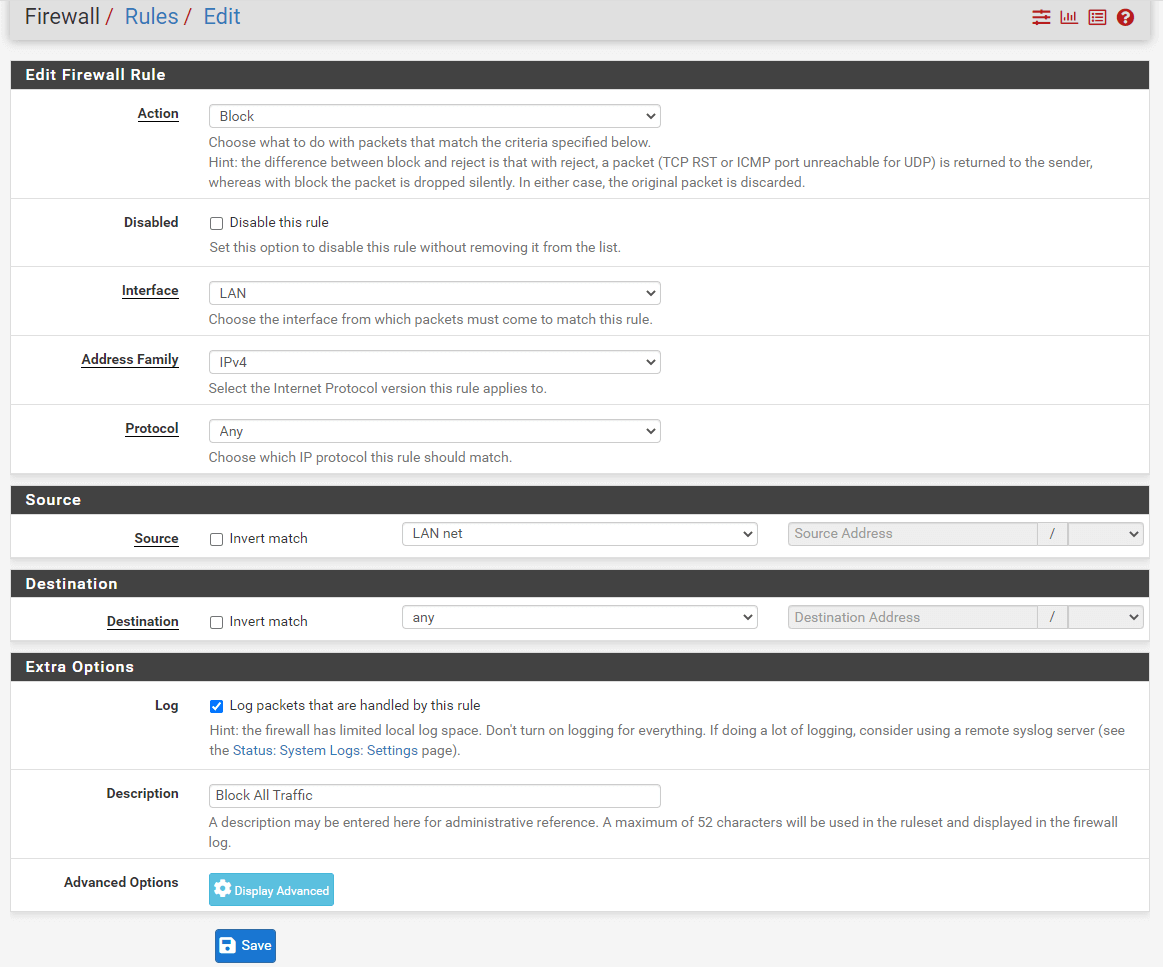

Jetzt sollte Ihr Firewall-Regelsatz für die LAN-Schnittstelle ähnlich wie in der untenstehenden Abbildung aussehen:

Abbildung 39. Firewall-Regelsatz nach impliziter Verweigerung aller Regeln

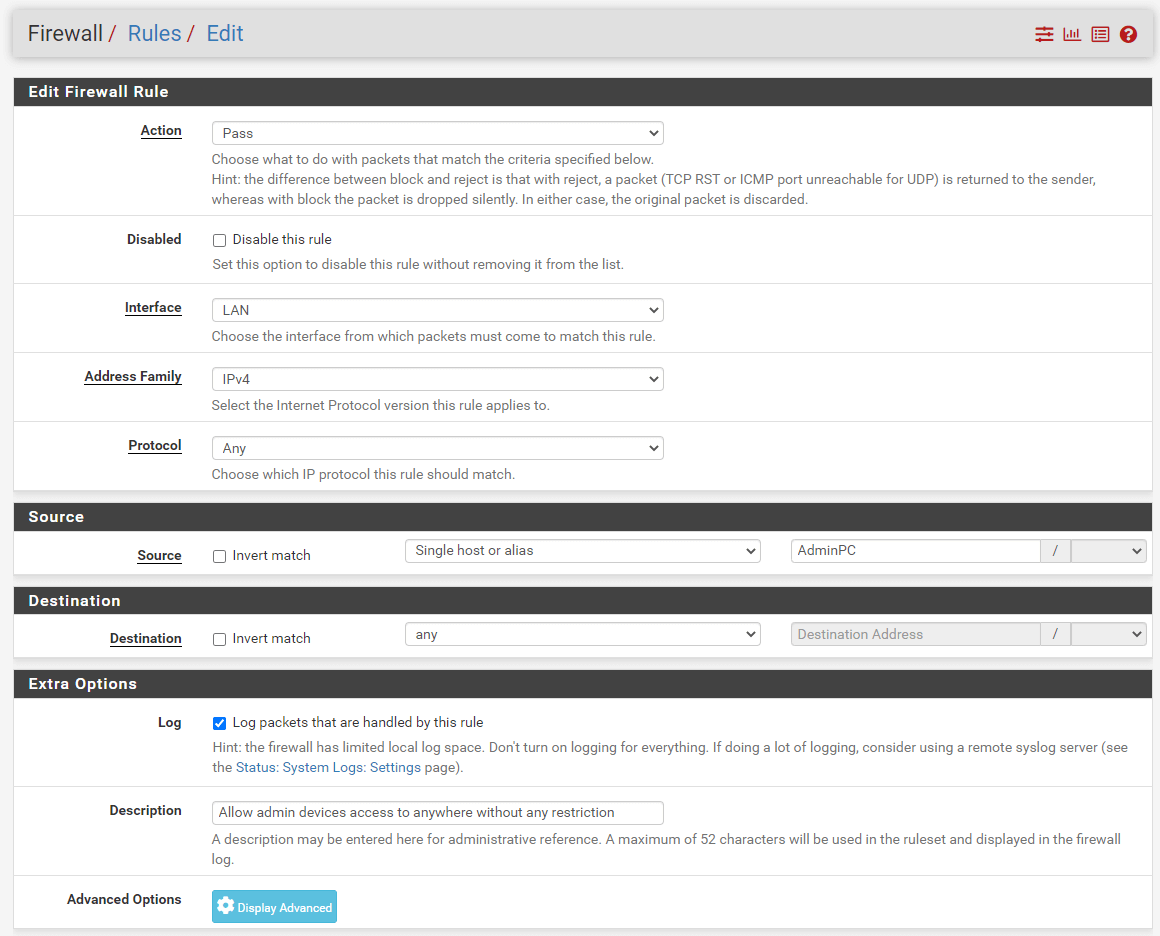

6. Gewährung des uneingeschränkten Zugriffs für den Administrator

Im Falle einer IT-Dienstunterbrechung sollte der Administrator von seinem PC oder einem Server, auf den er physisch zugreifen kann, auf jedes Gerät zugreifen können, um schnell Probleme zu beheben. Daher ist es ein geeigneter Ansatz, eine Regel zu definieren, die einem Administrator uneingeschränkten Zugriff an oberster Stelle der Regel-Liste vor den block-Regeln ermöglicht. Um die erforderliche pfSense-Firewall-Regel zu definieren, können Sie die folgenden Schritte ausführen.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | LAN |

| Protokoll | beliebig |

| Quelle | AdminPC |

| Quellport | beliebig |

| Ziel | beliebig |

| Zielport | beliebig |

| Beschreibung | Erlaube Administratorgeräten den Zugriff auf beliebige Orte ohne Einschränkungen |

-

Erstellen Sie ein Alias, wie

AdminPC, für alle Administrationsgeräte, indem Sie zuFirewall>Aliasesnavigieren. -

Navigieren Sie zu der Schnittstelle, in der sich die Admin-Geräte befinden, wie z.B. LAN, in den Firewall-Regeln. Klicken Sie dann auf die Schaltfläche

Addmit dem Aufwärtspfeil-Symbol, um den Administratorzugang überall zu ermöglichen. -

Wählen Sie

Passfür die Erlaubensregel. -

Wählen Sie

AdminPCals Quelle. -

Wählen Sie

anyals Quellport, Ziel und Zielportbereich. -

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Allow admin devices access without any restrictionfür die Beschreibung. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Einstellungen zu aktivieren.

Abbildung 40. Admin-Geräten ohne Einschränkung Zugang gewähren

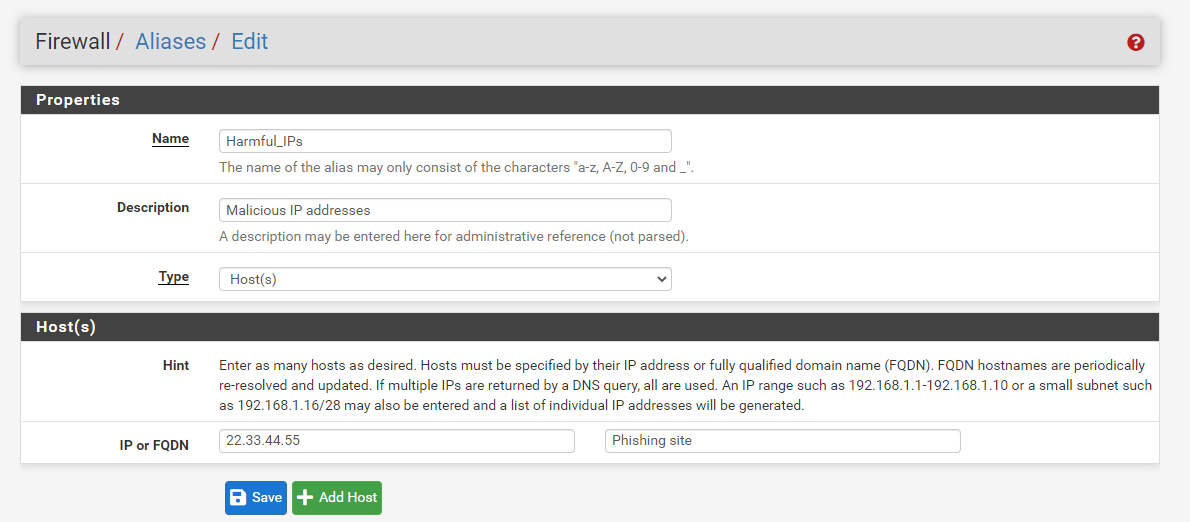

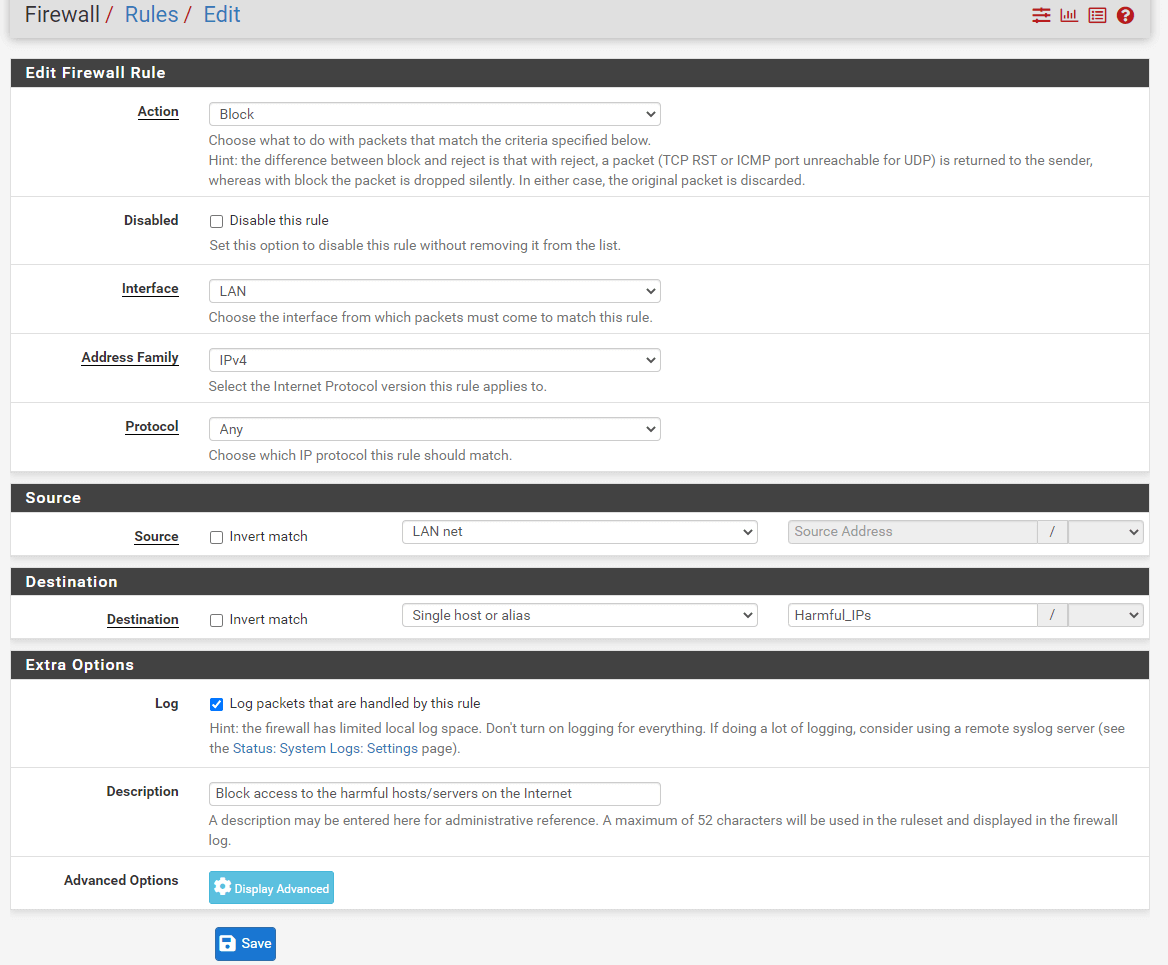

7. Sperren aller Geräte im LAN, um den Zugriff auf eine bösartige IP im Internet zu verhindern

Manchmal bemerken Sie möglicherweise, dass eine Cyber-Bedrohung von einer bösartigen IP-Adresse, wie einem Phishing-Server, im Internet ausgeht. Um alle Clients und Server in Ihrem internen Netzwerk daran zu hindern, die schädliche IP-Adresse im Internet zu erreichen, können Sie eine spezifische Sperrregel an oberster Stelle der Regel-Liste vor den allow-Regeln definieren. Sie können auch alle verdächtigen IPs, die Sie erkannt haben, in einem Hosts-Alias wie Harmful-IPs speichern.

| Option | Wert |

|---|---|

| Aktion | Blockieren |

| Schnittstelle | LAN |

| Protokoll | beliebig |

| Quelle | LAN-Netz |

| Quellport | beliebig |

| Ziel | Harmful_IPs |

| Zielport | beliebig |

| Beschreibung | Zugriff auf die schädlichen Hosts/Server im Internet blockieren |

-

Erstellen Sie ein Alias, wie z.B.

Harmful_IPs, für alle Administratorgeräte/-server, indem Sie zuFirewall>Aliasesnavigieren.

Abbildung 41. Definieren eines Alias für schädliche IPs

-

Navigieren Sie zur LAN-Schnittstelle in den Firewall-Regeln.

-

Klicken Sie auf die Schaltfläche

Addmit einem Aufwärtspfeil-Symbol, um eine Regel zum Blockieren des Zugriffs bösartiger IPs zu definieren. -

Wählen Sie

Blockfür die Ablehnungsregel. -

Wählen Sie

anyals das Protokoll. -

Wählen Sie

LAN netals Quelle. -

Wählen Sie

Single host or aliasund setzen SieHarmful_IPsals Ziel. -

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Block access to the harmful hosts/servers on the Internetfür die Beschreibung. -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Einstellungen zu aktivieren.

Abbildung 42. Festlegen einer Regel, um den Zugriff auf schädliche IPs im Internet zu verweigern

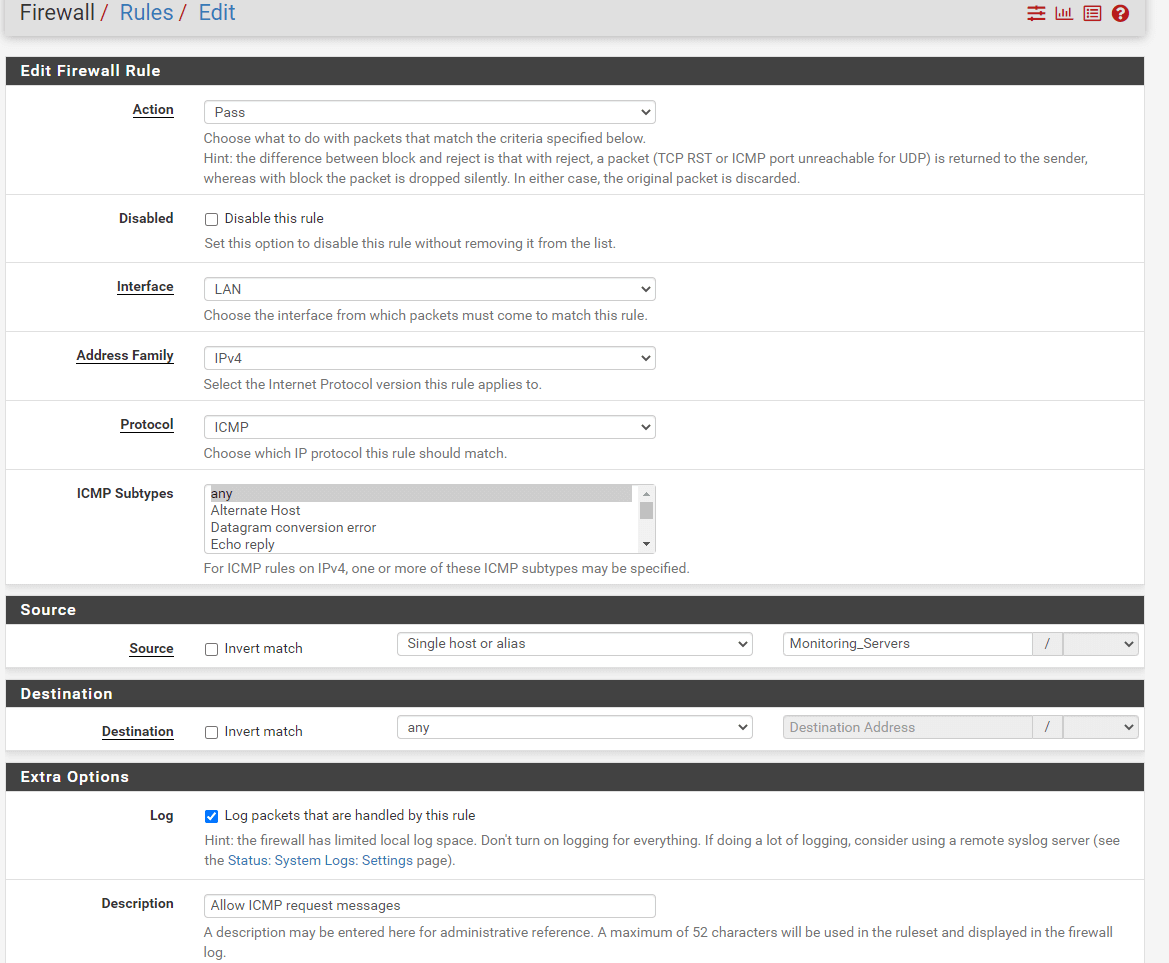

8. Erlauben von ICMP-Nachrichten zur Fehlersuche

Wenn Sie die Regel deny all am Ende der Firewall-Regelliste verwenden, können keine der Geräte in anderen Netzwerken pingen. Für Troubleshooting- oder Überwachungszwecke müssen Sie jedoch möglicherweise ICMP-Nachrichten für einen bestimmten PC oder Server zulassen. Um dies zu erreichen, können Sie die folgenden allow-Regeln und Aliase, wie z.B. Monitoring-servers, definieren.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | LAN |

| Protokoll | ICMP |

| ICMP-Typ | beliebig |

| Quelle | Monitoring_Servers |

| Quellport | beliebig |

| Ziel | beliebig |

| Beschreibung | ICMP-Anforderungsnachrichten erlauben |

-

Erstellen Sie ein Alias, wie z.B.

Monitoring_Servers, für Überwachungsserver, indem Sie zuFirewall>Aliasesnavigieren. -

Navigieren Sie zu der Schnittstelle, auf der sich die Überwachungsserver in den Firewall-Regeln befinden.

-

Klicken Sie auf die Schaltfläche

Addmit einem Aufwärtspfeil-Symbol, um eine neue Regel an oberster Stelle der Liste hinzuzufügen. -

Wählen Sie

Passfür die Erlauben-Regel. -

Wählen Sie

ICMPals Protokoll. -

Wählen Sie

anyals ICMP-Subtypen. -

Wählen Sie

Single host or aliasundMonitoring_Serversals Quelle. -

Wählen Sie

anyals Ziel aus. -

Wählen Sie

anyals Zielportbereich. -

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Allow ICMP request messagesfür die Beschreibung -

Klicken Sie auf

Save. -

Klicken Sie auf

Apply Changes, um die Einstellungen zu aktivieren.

Abbildung 43. Erlauben von Überwachungsservern für ICMP-Zugriff

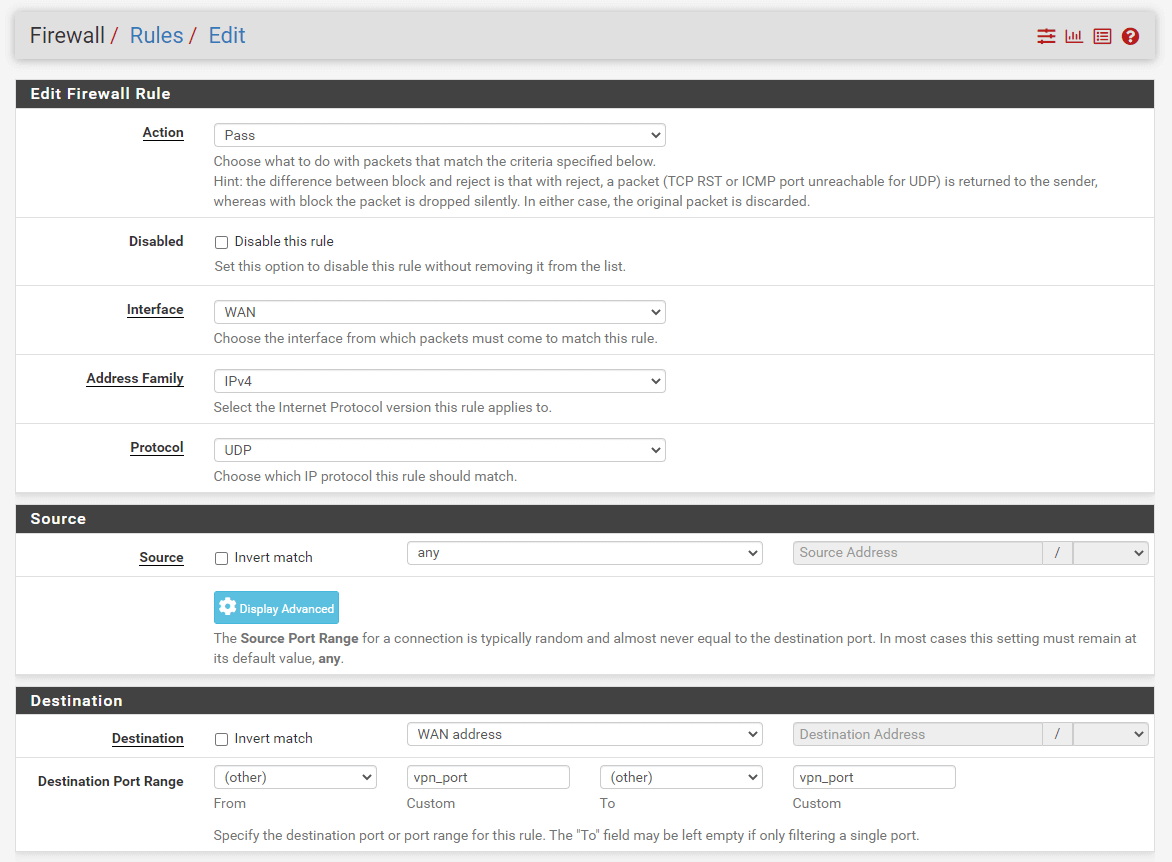

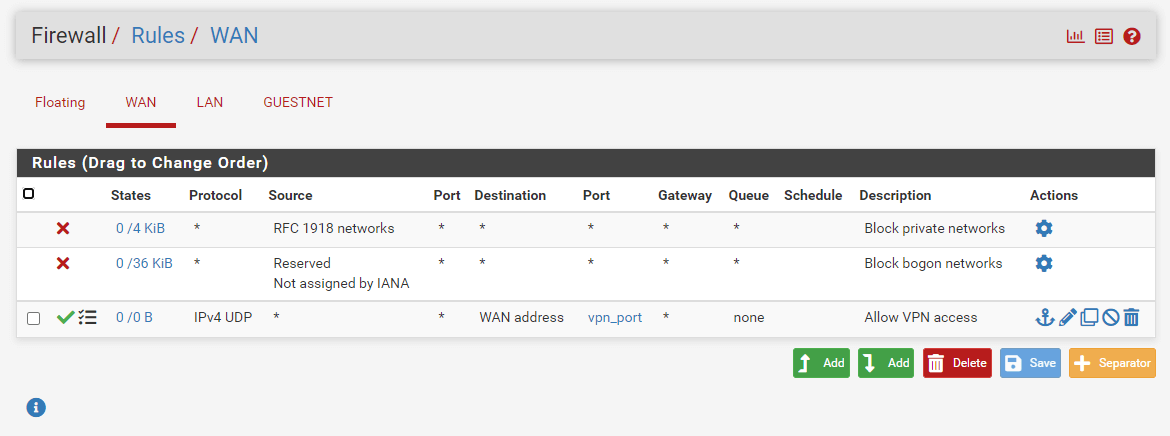

9. Erlauben des Zugriffs auf den WireGuard/OpenVPN VPN-Server aus dem Internet

Sie haben möglicherweise einen WireGuard- oder OpenVPN-VPN-Server, um remote auf das interne Heim-/Firmennetzwerk zuzugreifen. Ihr WireGuard/OpenVPN VPN-Server sollte jedoch aus dem Internet zugänglich sein. Um den Zugriff auf den WireGuard/OpenVPN VPN-Dienst zu ermöglichen, sollten Sie eine Firewall-Regel definieren und möglicherweise einen Alias für den VPN-Dienstport festlegen, wie zum Beispiel vpn_port.

Der Standard-Listen-Port des OpenVPN-Servers ist 1194 UDP.

Der Standard-Listen-Port des WireGuard VPN-Servers ist 51820 UDP.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | WAN |

| Protokoll | UDP |

| Quelle | beliebig |

| Quellport | beliebig |

| Ziel | WAN-Adresse |

| Zielport | vpn_port |

| Beschreibung | Erlaube Fernzugriff auf OpenVPN/WireGuard VPN |

-

Erstellen Sie ein Alias, wie z.B.

vpn_port, um Server zu überwachen, indem Sie zuFirewall>Aliasesnavigieren. -

Navigieren Sie zu der WAN-Schnittstelle in den Firewall-Regeln.

-

Klicken Sie auf die Schaltfläche

Addmit einem Aufwärtspfeil-Symbol, um eine neue Regel an oberster Stelle der Liste hinzuzufügen. -

Wählen Sie

Passfür die Erlauben-Regel. -

Wählen Sie

UDPals das Protokoll. -

Wählen Sie

anyals Quelle aus. -

Wählen Sie

WAN addressals Ziel aus. -

Wählen Sie

vpn_portals Zielportbereich aus. -

Aktivieren Sie die Option

Log packets that are handled by this rule, um das Protokollieren zu aktivieren. -

Setzen Sie

Allow VPN accessfür die Beschreibung -

Klicken Sie auf

Save. -

Klicken Sie auf `Apply Changes``, um die Einstellungen zu aktivieren.

Abbildung 44. Festlegen der Firewall-Regel für VPN-Zugriff

Abbildung 45. Firewall-Regelsatz nach VPN-Zugriffsregel