Wie konfiguriert man ein Captive Portal auf OPNsense?

Das Captive Portal ist eine Netzwerksicherheitslösung, die die Kontrolle und Verwaltung des Benutzerzugriffs auf öffentliche und private Netzwerke automatisiert. Captive Portale werden häufig für das Gästemanagement in offenen Netzwerken verwendet, die in Hotels, Krankenhäusern, Flughäfen, Restaurants und Unternehmensnetzwerken zu finden sind. Wenn das Captive Portal aktiviert ist, ist der Zugang zum Internet eingeschränkt, es sei denn, der Benutzer gibt persönliche Informationen wie E-Mail, Name und Sozialversicherungsnummer an oder authentifiziert sich über einen Gutschein über ein webbasiertes Registrierungsformular, das in einem Webbrowser ausgefüllt wird.

OPNsense ist eine auf FreeBSD basierende Firewall- und Routing-Plattform. Es ist Open Source, einfach zu bedienen und einfach zu erstellen. Die meisten Funktionen teurer kommerzieller Firewalls werden von OPNsense bereitgestellt, plus viele weitere. Es bietet eine breite Palette von Handelsprodukten mit den Vorteilen offener und zuverlässiger Quellen. Einer der Vorteile von OPNsense ist, dass es Netzwerkadministratoren ermöglicht, ein Captive Portal einfach zu konfigurieren, um ihren Kunden auf sichere Weise Internetzugang zu gewähren.

OPNsense ermöglicht es Ihnen nicht nur, ein Captive Portal bereitzustellen, um Ihren Gästen oder Mitarbeitern kostenlosen Internetzugang zu gewähren, sondern schützt sie auch vor Cyberangriffen mit Hilfe der Next-Generation-Firewall-Funktionen des Zenarmor-Plugins.

Das Zenarmor NGFW-Plugin für OPNsense ist eines der beliebtesten OPNsense-Plugins und ermöglicht es Ihnen, Ihre Firewall in Sekundenschnelle auf eine Next-Generation-Firewall aufzurüsten. NG Firewalls ermöglichen es Ihnen, modernen Cyberangriffen entgegenzuwirken, die jeden Tag raffinierter werden.

Einige der Funktionen sind Layer-7-Anwendungs-/Benutzer-erkennendes Blockieren, granulare Filterrichtlinien, kommerzielles Webfiltering mit cloudbasierter KI-gestützter Bedrohungserkennung, Kindersicherungen und die besten Netzwerk-Analysen und -Berichte der Branche.

Zenarmor Free Edition ist kostenlos für alle OPNsense-Nutzer verfügbar.

Wir werden die folgenden Themen kurz in diesem Tutorial zur Konfiguration des Captive Portals auf OPNsense behandeln.

-

Einrichtung des Captive Portals auf OPNsense

-

Konfiguration des Captive Portals auf OPNsense

-

Verwendung einer benutzerdefinierten Vorlage für das OPNsense Captive Portal

-

Begrenzung der Internetbandbreitennutzung im Gastnetzwerk

-

Verwaltung des Gutscheinsystems

-

Anzeigen von Captive Portal-Sitzungen auf OPNsense

-

Was sind die Vorteile der Konfiguration des OPNSense Captive Portals?

-

Wie funktioniert das Captive Portal auf OPNSense?

Einrichtung des Captive Portals auf OPNsense

Als bewährte Praxis sollten Sie, um Ihren Gästen kostenlosen Internetzugang zu gewähren, die Netzwerksegmentierung in Ihrer Infrastruktur implementieren, indem Sie das Gastnetzwerk vom privaten LAN isolieren. Und dann können Sie ein Captive Portal einrichten, damit die Gäste auf das Internet zugreifen können.

In diesem Tutorial werden wir ein Captive Portal für ein Gastnetzwerk auf OPNsense 21.7.2 mit mindestens drei Netzwerkzonen aktivieren und konfigurieren:

Sie können das Captive Portal auf Ihrer OPNsense-Firewall ganz einfach in 4 Schritten einrichten.

Schritt 1 - Schnittstellenkonfiguration

Sie können eine neue Schnittstelle für das Gastnetzwerk erstellen, indem Sie die folgenden Anweisungen befolgen.

-

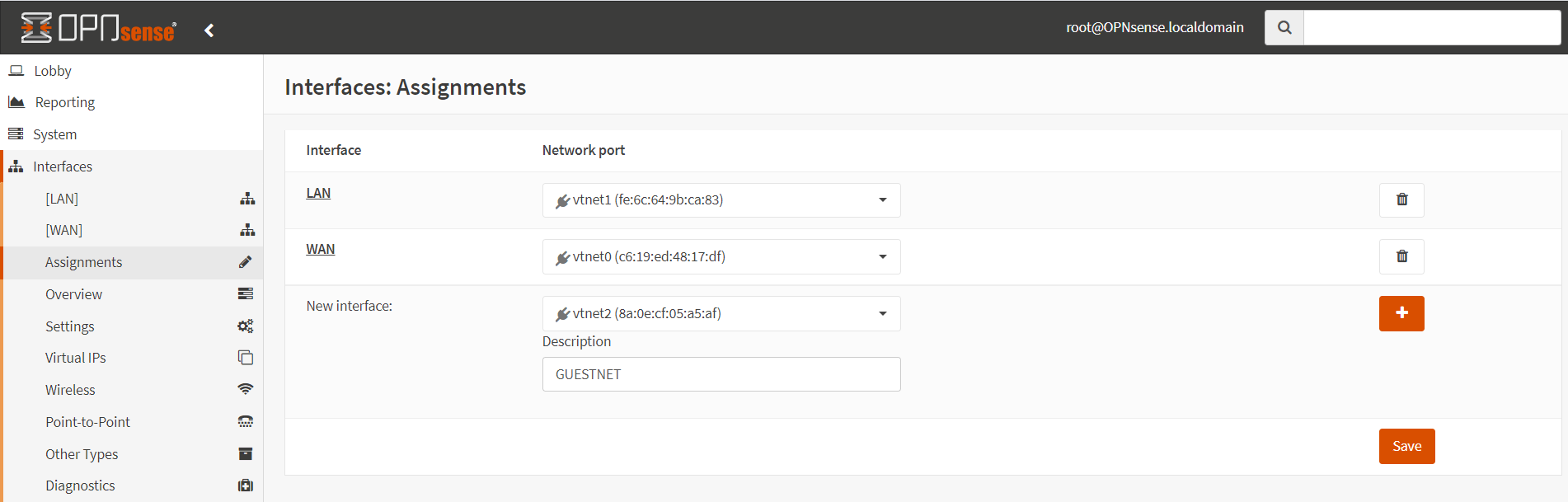

Navigieren Sie zu

Interfaces→Assignmentsim OPNsense-Web-UI -

Geben Sie einen beschreibenden Namen für die Schnittstelle, wie zum Beispiel GUESTNET, in das Feld

Descriptionein. -

Drücken Sie die

+-Taste, um eine neue Schnittstelle hinzuzufügen.

Abbildung 1. Schnittstellenzuweisung für GuestNetwork auf OPNsense

-

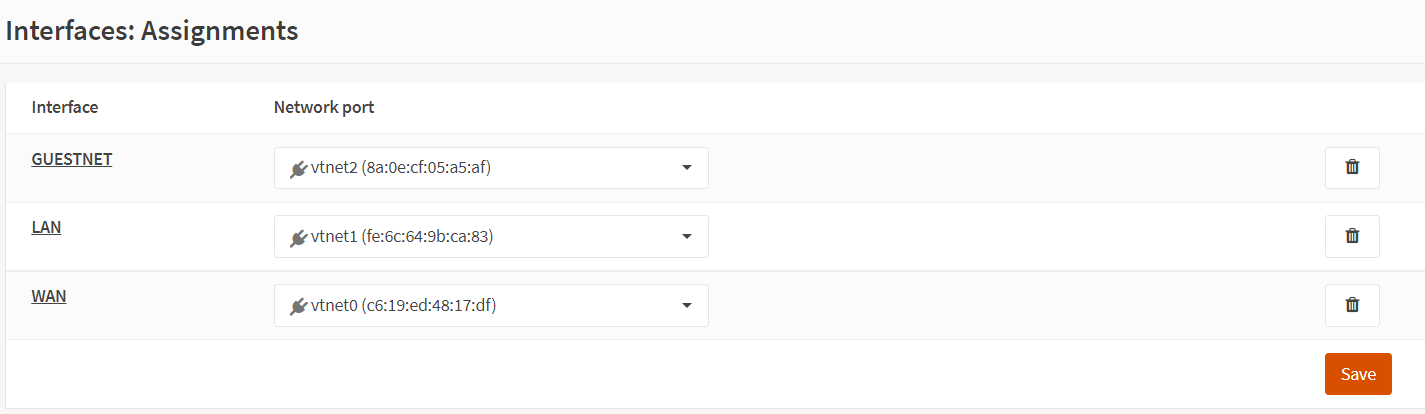

Klicken Sie auf

Save. Die neue Schnittstelle wirdGUESTNETheißen.

Abbildung 2. Speichern neu erstellter Schnittstellen auf OPNsense

-

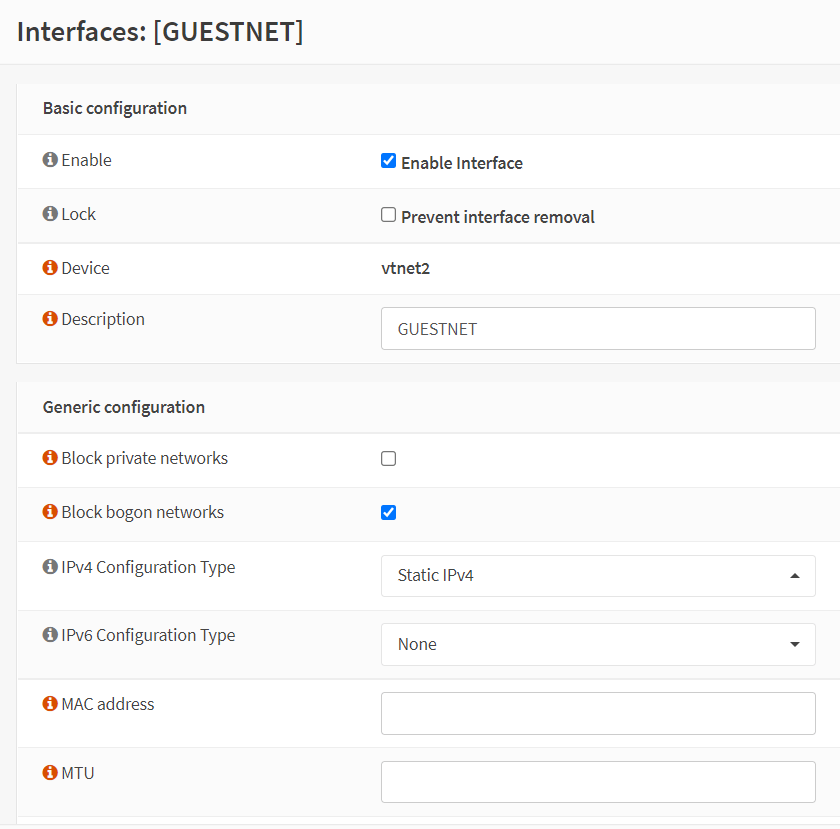

Klicken Sie auf

GUESTNETin der Liste der Schnittstellen, um die Einstellungen zu ändern. -

Wählen Sie

Enable Interface. -

Sie können die Option

Block bogon networksauswählen. -

Wählen Sie

Static IPv4alsIPv4 Configuration Type

Abbildung 3. Aktivierung der GuestNet-Schnittstelle auf OPNsense

-

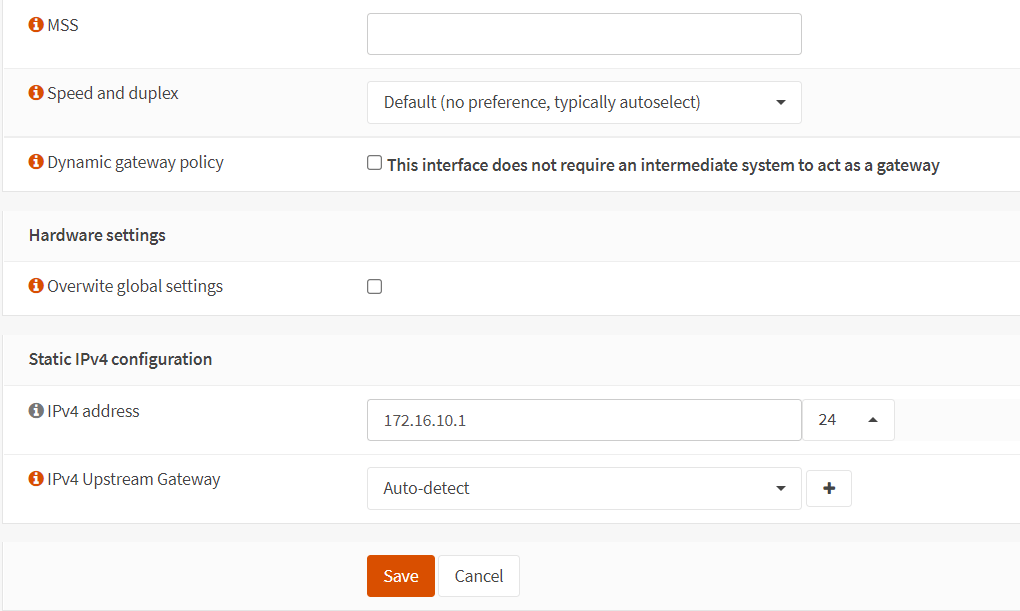

Setzen Sie eine statische IPv4-Adresse wie

172.16.10.1with netmask24. -

Wählen Sie

Auto detectfürIPv4 Upstream Gateway

Abbildung 4. Festlegen der IP-Adresse auf der GuestNet-Schnittstelle in OPNsense

-

Klicken Sie auf

Saveund dann aufApply changes.Abbildung 5. Änderungen anwenden

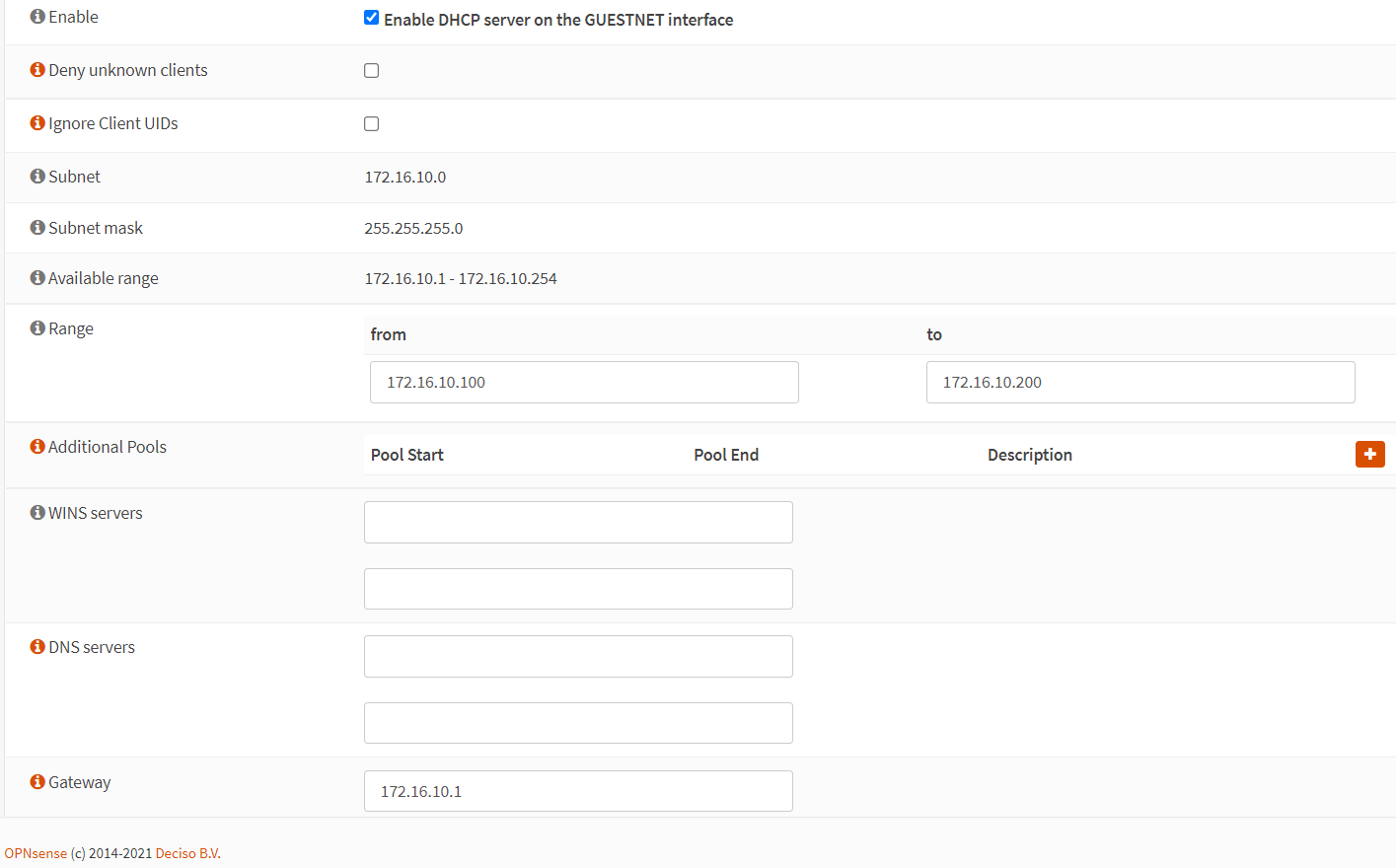

Schritt 2 - DHCP-Server-Konfiguration

Sie können einen DHCP-Server für das Gastnetzwerk einrichten, indem Sie die folgenden Anweisungen befolgen.

-

Navigieren Sie zu

Services→DHCPv4→[GUESTNET]. -

Enable Sie den DHCP-Server auf der GUESTNET-Schnittstelle

-

Setzen Sie den DHCP-Poolbereich, zum Beispiel von

172.16.10.100bis172.16.10.200. -

Sie können den

DNS-Servereinstellen. -

Setzen Sie die

Gateway-IP-Adress, wie z.B.172.16.10.1(OPNsense GuestNet-Schnittstellen-IP) -

Sie können die anderen Optionen als

defaultbelassen. -

Klicken Sie auf

Save

Abbildung 6. DHCP-Konfiguration auf OPNsense

Schritt 3 - Festlegung der Firewall-Regeln

Sie sollten die folgenden Regeln in der angegebenen Reihenfolge definieren, nachdem Sie zu Firewall → Rules navigiert haben.

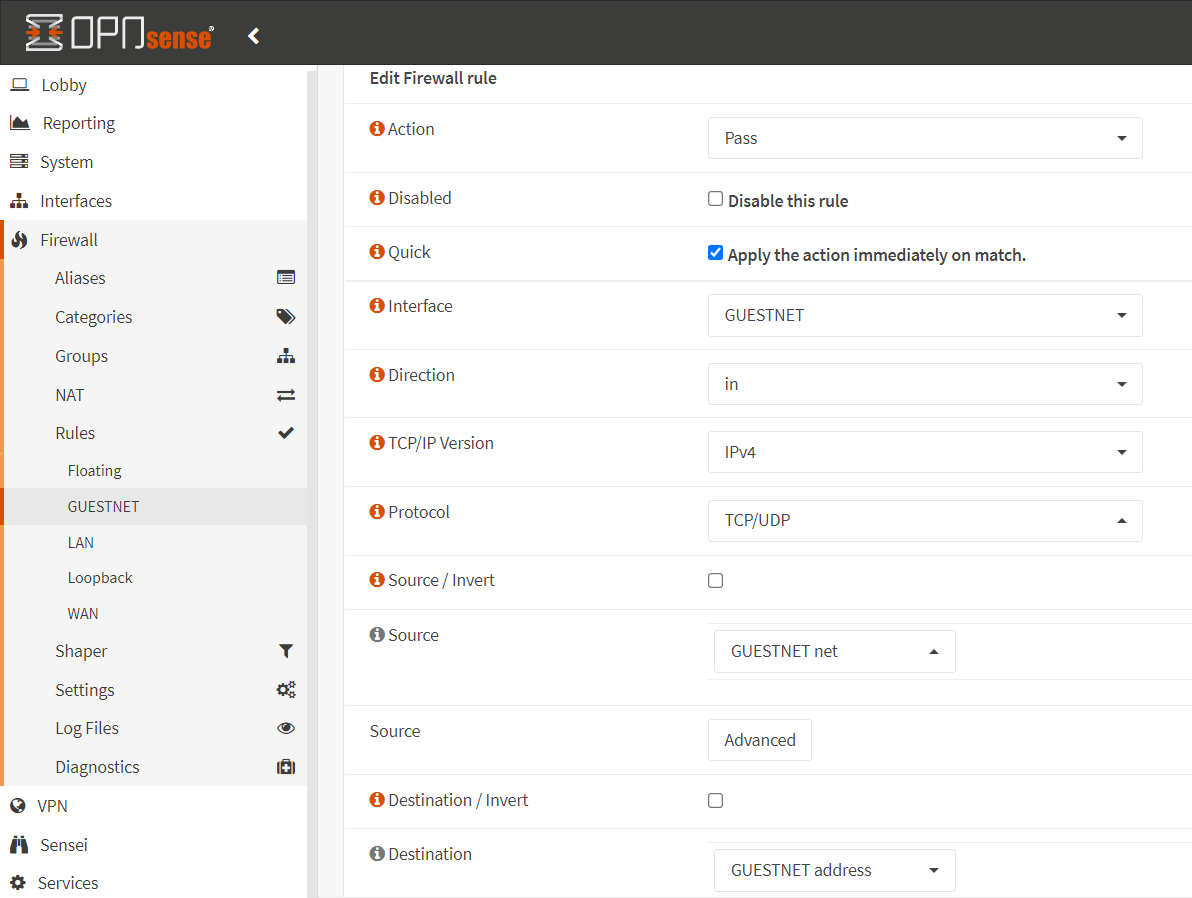

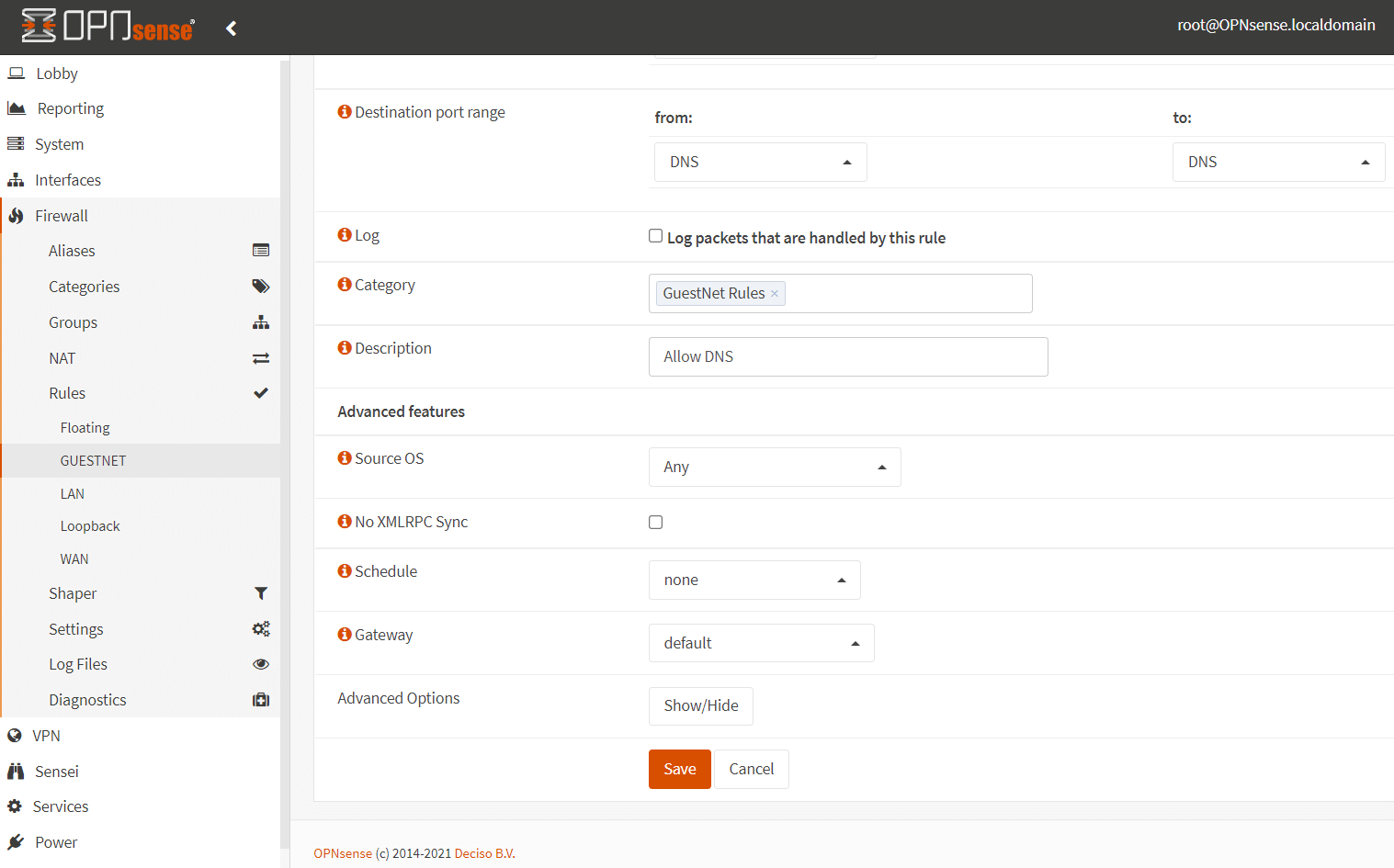

3.1. Zugriff auf den DNS-Dienst erlauben

Definieren Sie eine Regel, um den internen DNS-Server(s) zuzulassen, indem Sie die folgenden Anweisungen befolgen.

| Option | Wert |

|---|---|

| Action | Pass |

| Interface | GUESTNET |

| Protocol | TCP/UDP |

| Source | GUESTNET net |

| Source Port | any |

| Destination | GUESTNET address |

| Destination Port | DNS (53) |

| Category | GuestNet Rules |

| Description | Allow DNS |

Abbildung 7. DNS-Regel-1 erlauben

-

Wählen Sie

Passfür die erlaubte Regel. -

Wählen Sie

TCP/UDPfür dasProtocol. -

Wählen Sie die

InterfacealsGUESTNET. -

Wählen Sie die Quelle als

GUESTNET net. Dies erfasst den gesamten Verkehr auf der GUESTNET-Schnittstelle, der zum angegebenen Ziel führt. -

Wählen Sie die

destinationalsGUESTNET-Adresse. -

Wählen Sie den vordefinierten Port-Alias

DNSfür dendestination port. -

Setzen Sie

GuestNet-RegelnfürCategory. -

Setzen Sie

Allow DNSfürDescription. -

Klicken Sie auf

Save

Abbildung 8. DNS-Regel-2 erlauben

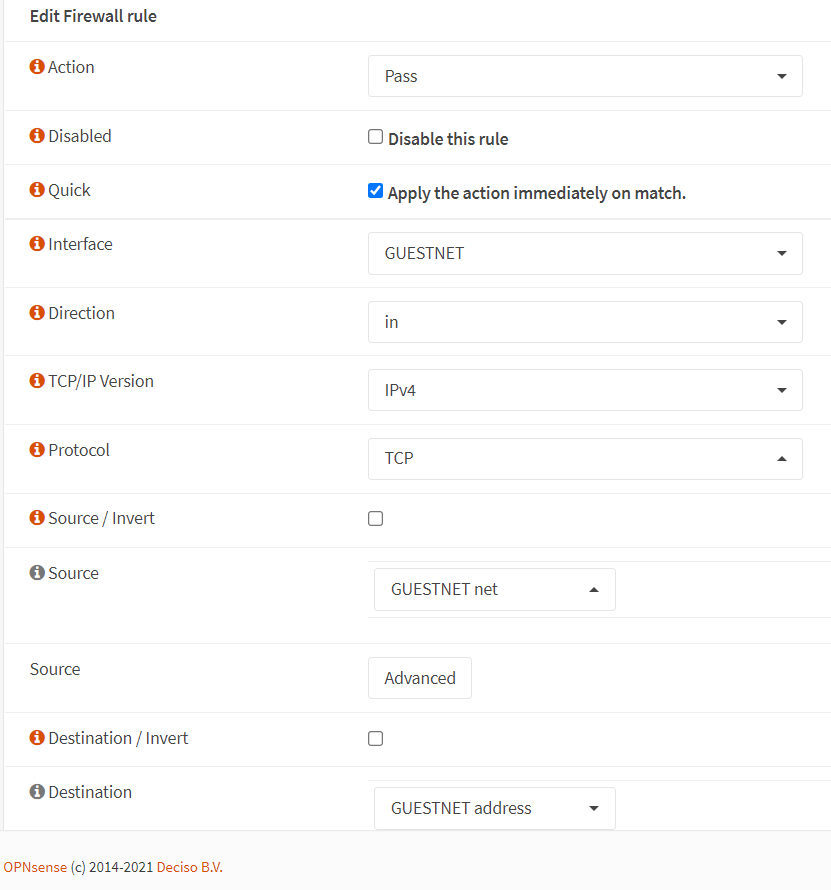

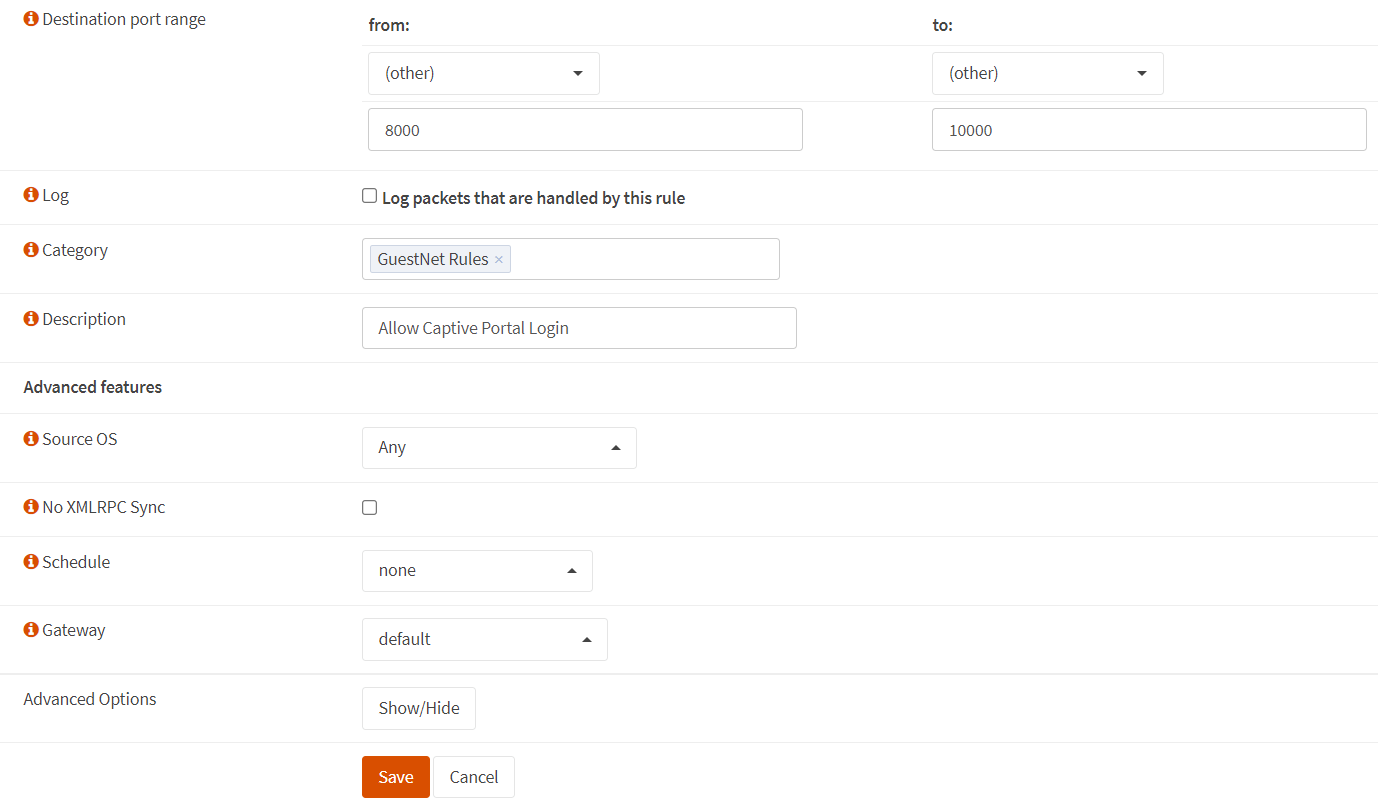

3.2. Captive Portal-Login erlauben

Definieren Sie eine Regel, um dem Gast den Zugang zum Captive Portal zu ermöglichen, indem Sie die folgenden Anweisungen befolgen.

| Option | Wert |

|---|---|

| Action | Pass |

| Interface | GUESTNET |

| Protocol | TCP |

| Source | GUESTNET net |

| Source Port | any |

| Destination | GUESTNET address |

| Destination Port | 8000/10000 |

| Category | GuestNet Rules |

| Description | Allow Captive Portal Login |

Abbildung 9. Erlauben Sie die Captive Portal-Firewall-Regel auf OPNsense-1

-

Wählen Sie

Passfür die erlaubte Regel. -

Wählen Sie

TCPfür dasProtocol. -

Wählen Sie die Schnittstelle

GUESTNET. -

Wählen Sie die Quelle

GUESTNET net. Dies erfasst den gesamten Verkehr auf der GUESTNET-Schnittstelle, der zum angegebenen Ziel führt. -

Wählen Sie das Ziel als

GUESTNET-Adress. -

Wählen Sie

Otherund setzen Sie von:8000bis:10000für den Zielportbereich. -

Setzen Sie die

GuestNet-Regelnfür die Kategorie. -

Setzen Sie

Allow Captive Portal Loginfür die Beschreibung -

Klicken Sie auf

Save

Abbildung 10. Erlaube Captive Portal-Firewall-Regel auf OPNsense-2

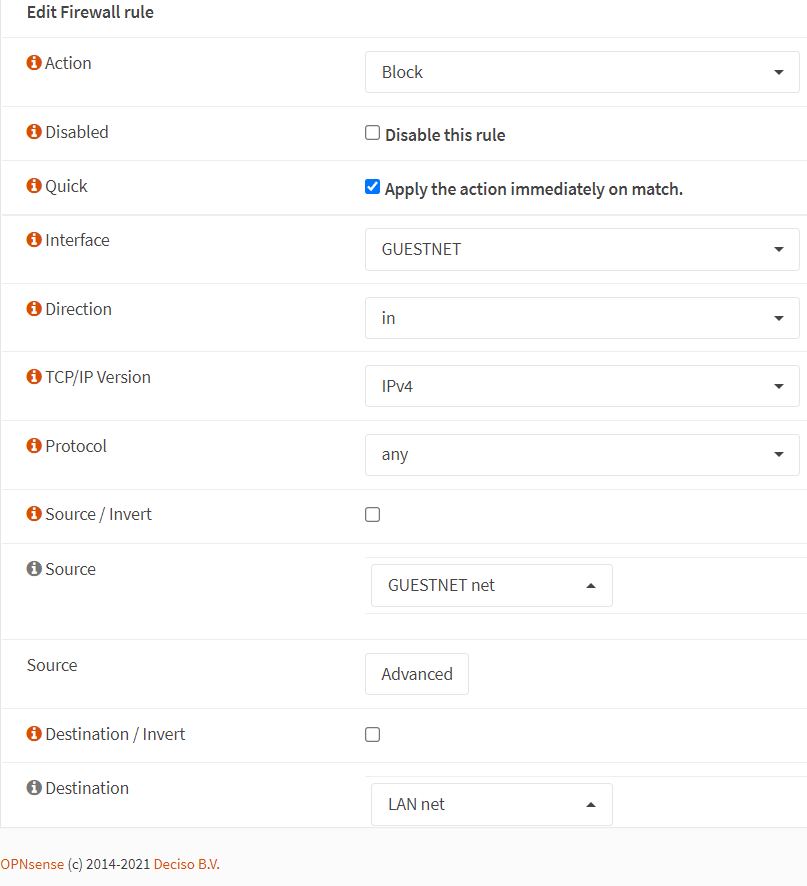

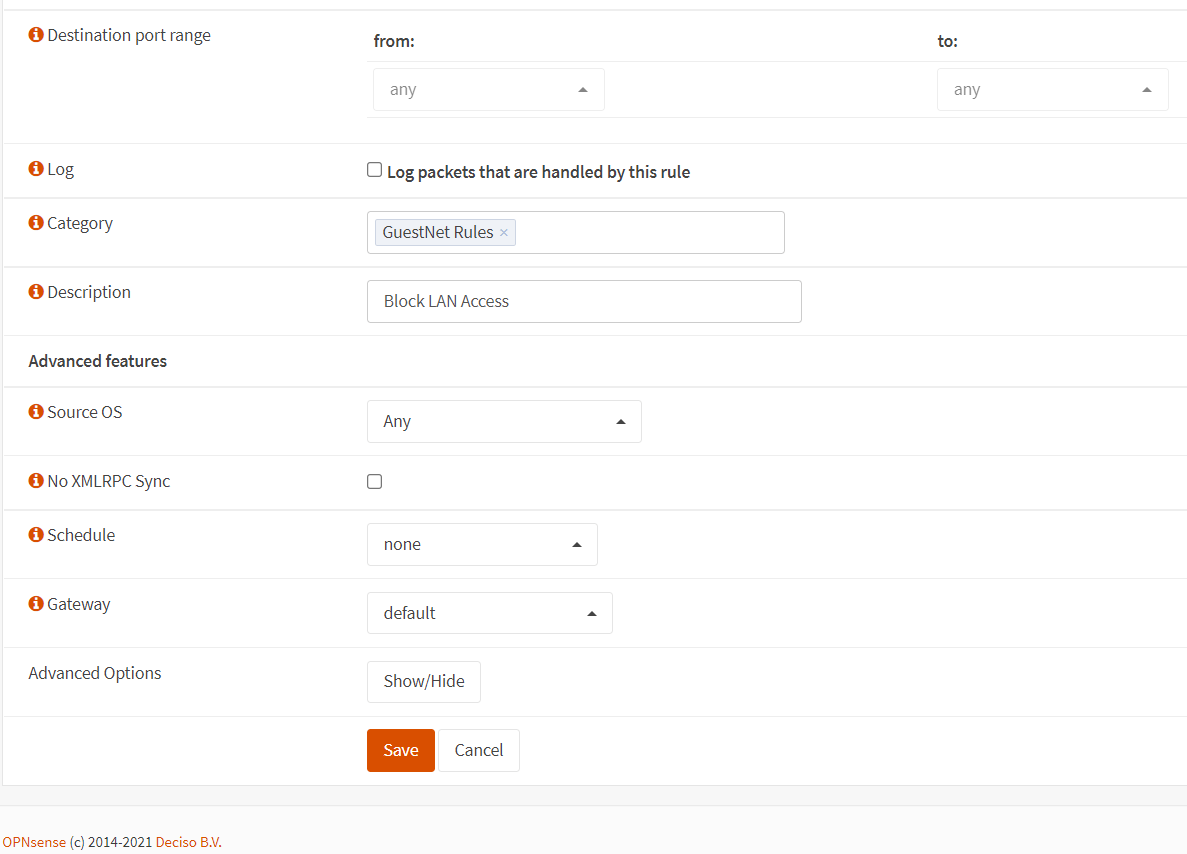

3.3. LAN-Zugriff blockieren

Definieren Sie eine Regel, um den Gästen den Zugriff auf das Unternehmens-LAN zu verwehren, indem Sie die folgenden Anweisungen befolgen.

| Option | Wert |

|---|---|

| Action | Block |

| Interface | GUESTNET |

| Protocol | any |

| Source | GUESTNET net |

| Source Port | any |

| Destination | LAN net |

| Category | GuestNet Rules |

| Description | Block LAN Access |

Abbildung 11. Blockierung des LAN-Zugriffs von GuestNet auf OPNsense-1

-

Wählen Sie

Blockfür die Ablehnungsregel. -

Wählen Sie

anyfür dasProtocol. -

Wählen Sie die Schnittstelle

GUESTNETaus. -

Wählen Sie die Quelle

GUESTNET net. -

Wählen Sie das Ziel als

LAN net. -

Setzen Sie

GuestNet Rulesfür die Kategorie. -

Blockieren Sie den LAN-Zugriff für die Beschreibung

-

Klicken Sie auf

Save

Abbildung 12. Blockierung des LAN-Zugriffs von GuestNet auf OPNsense-2

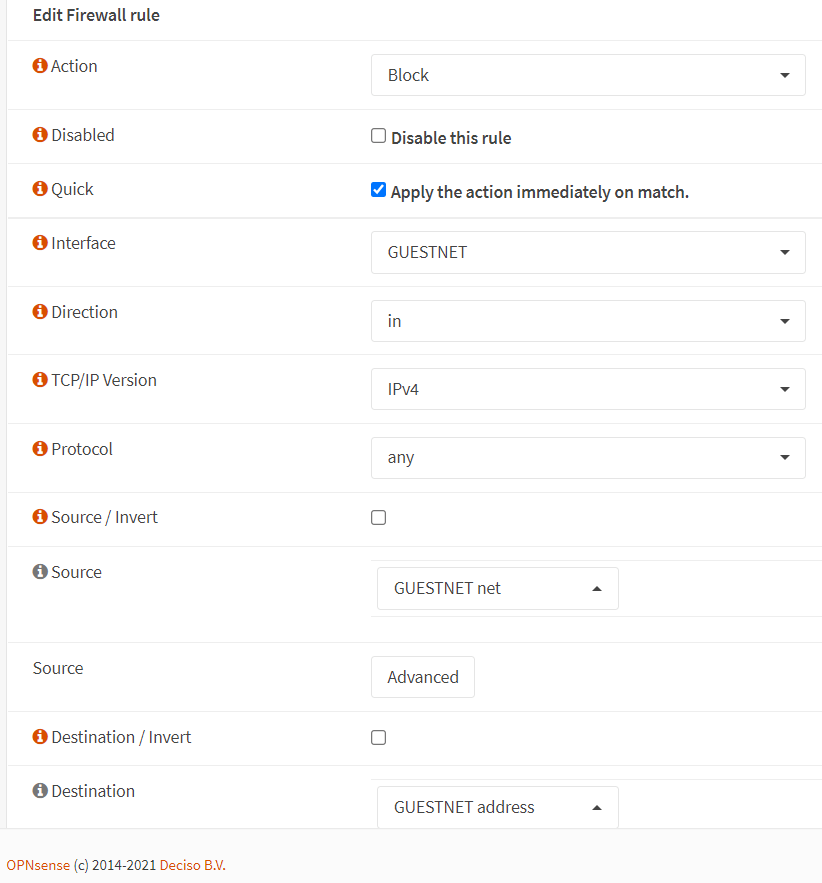

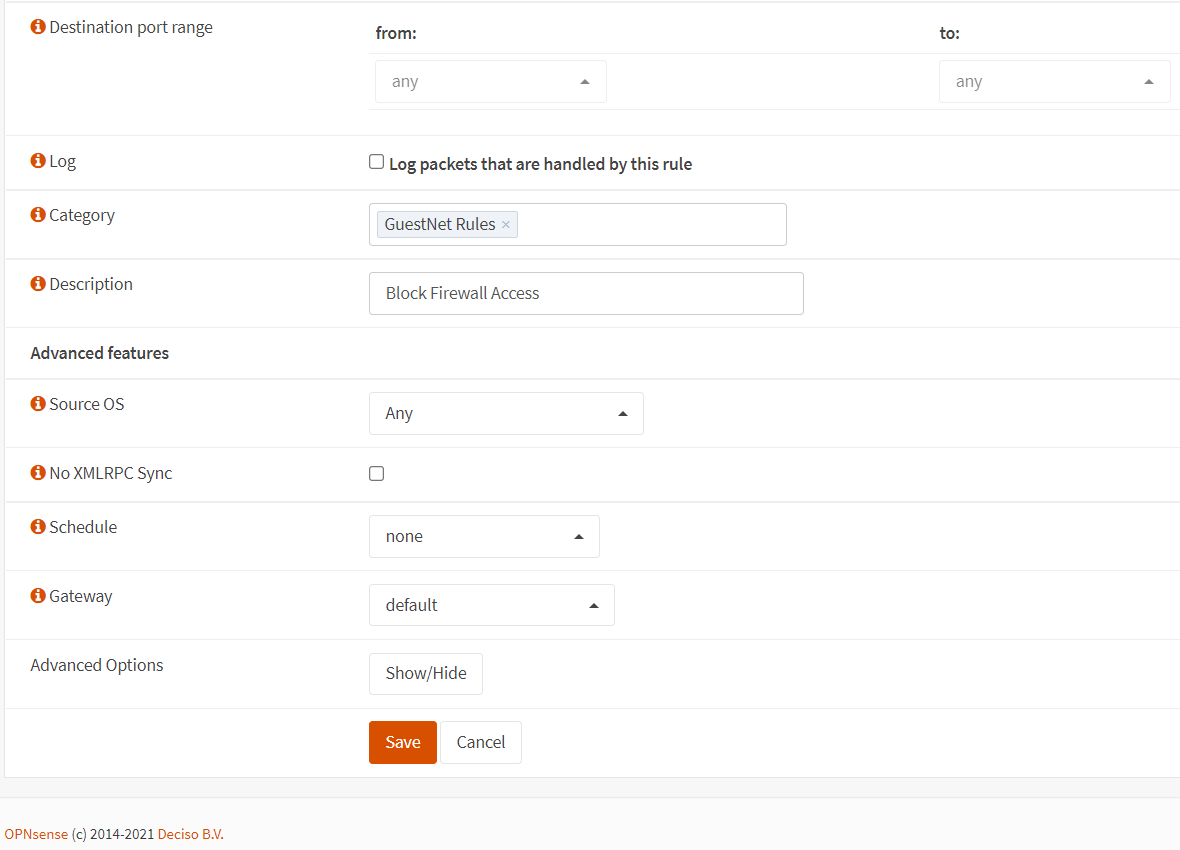

3.4. Firewall-Zugriff blockieren

Definieren Sie eine Regel, um den Gästen den Zugriff auf die Firewall zu verweigern, indem Sie die folgenden Anweisungen befolgen.

| Option | Wert |

|---|---|

| Action | Block |

| Interface | GUESTNET |

| Protocol | any |

| Source | GUESTNET net |

| Source Port | any |

| Destination | GUESTNET address |

| Category | GuestNet Rules |

| Description | Block LAN Access |

Abbildung 13. Blockierung des Firewall-Zugriffs von GuestNet auf OPNsense-1

-

Wählen Sie

Blockfür die Verweigerungsregel. -

Wählen Sie

anyfür dasProtocol. -

Wählen Sie die Schnittstelle

GUESTNETaus. -

Wählen Sie die Quelle

GUESTNET netaus. -

Wählen Sie das Ziel als

GUESTNET address. -

Setzen Sie die

GuestNet Rulesfür die Kategorie. -

Firewall-Zugriff für Beschreibung blockieren

-

Klicken Sie auf

Save

Abbildung 14. Blockierung des Firewall-Zugriffs von GuestNet auf OPNsense-2

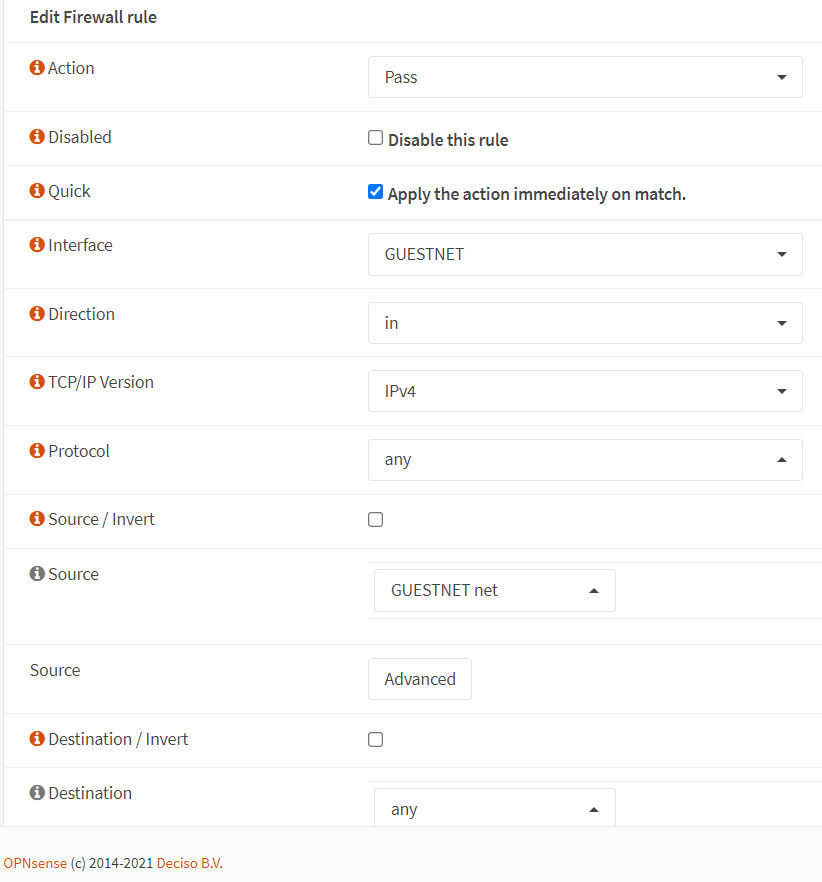

3.5. Gastzugang erlauben

Definieren Sie eine Regel, um den Gästen den Zugang zum Internet zu ermöglichen, indem Sie die folgenden Anweisungen befolgen.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | GUESTNET |

| Protokoll | beliebig |

| Quelle | GUESTNET-Netz |

| Quellport | beliebig |

| Ziel | beliebig |

| Zielportbereich | beliebig |

| Kategorie | GuestNet-Regeln |

| Beschreibung | Gästenetzwerk erlauben |

Abbildung 15. Gastnetzwerk den Internetzugang auf OPNsense-1 erlauben

-

Wählen Sie

Passfür die Erlauben-Regel. -

Wählen Sie

anyfür dasProtokoll. -

Wählen Sie die Schnittstelle

GUESTNETaus. -

Wählen Sie die Quelle

GUESTNET net. -

Wählen Sie den Quellport

any. -

Wählen Sie das Ziel als

any. -

Wählen Sie den Zielportbereich als

any. -

Setzen Sie die

GuestNet Rulesfür die Kategorie. -

Gastnetzwerk für Beschreibung aktivieren

-

Klicken Sie auf

Save

Abbildung 16. Gastnetzwerk den Zugriff auf das Internet auf OPNsense-2 erlauben

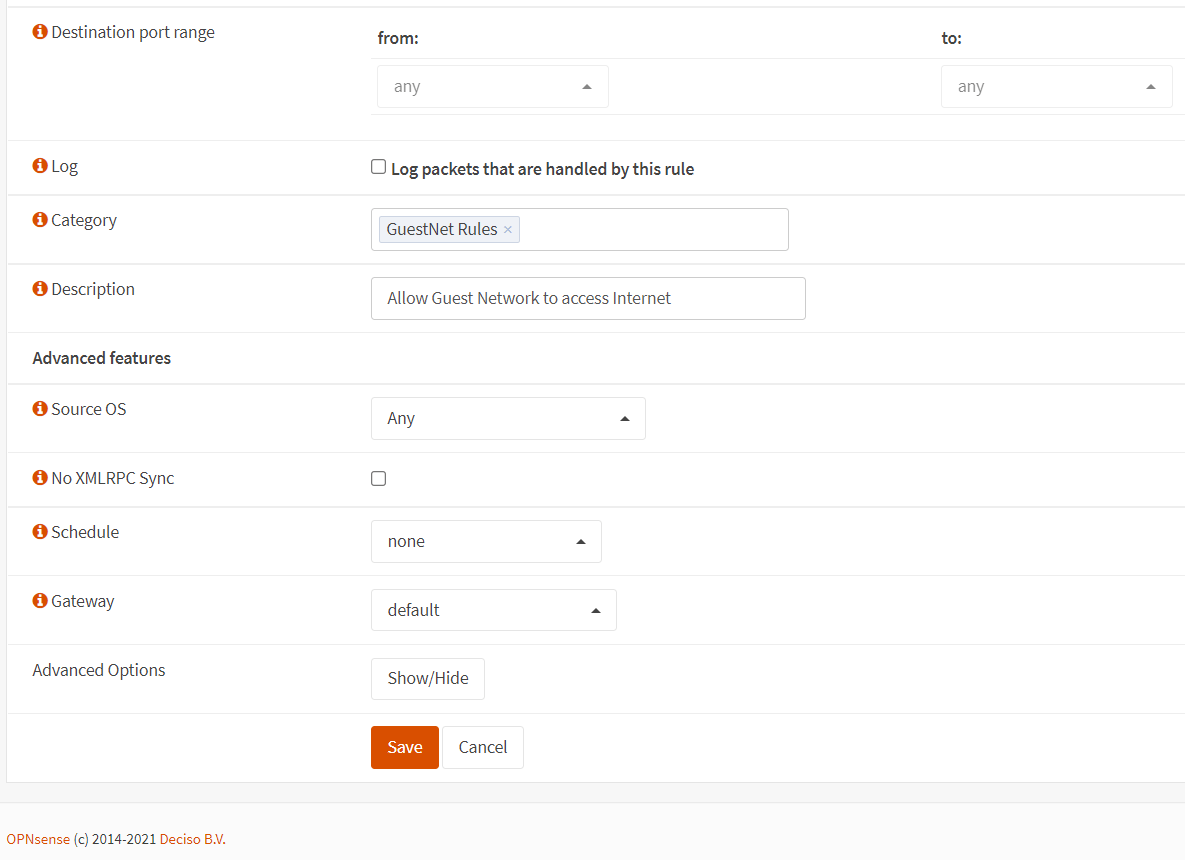

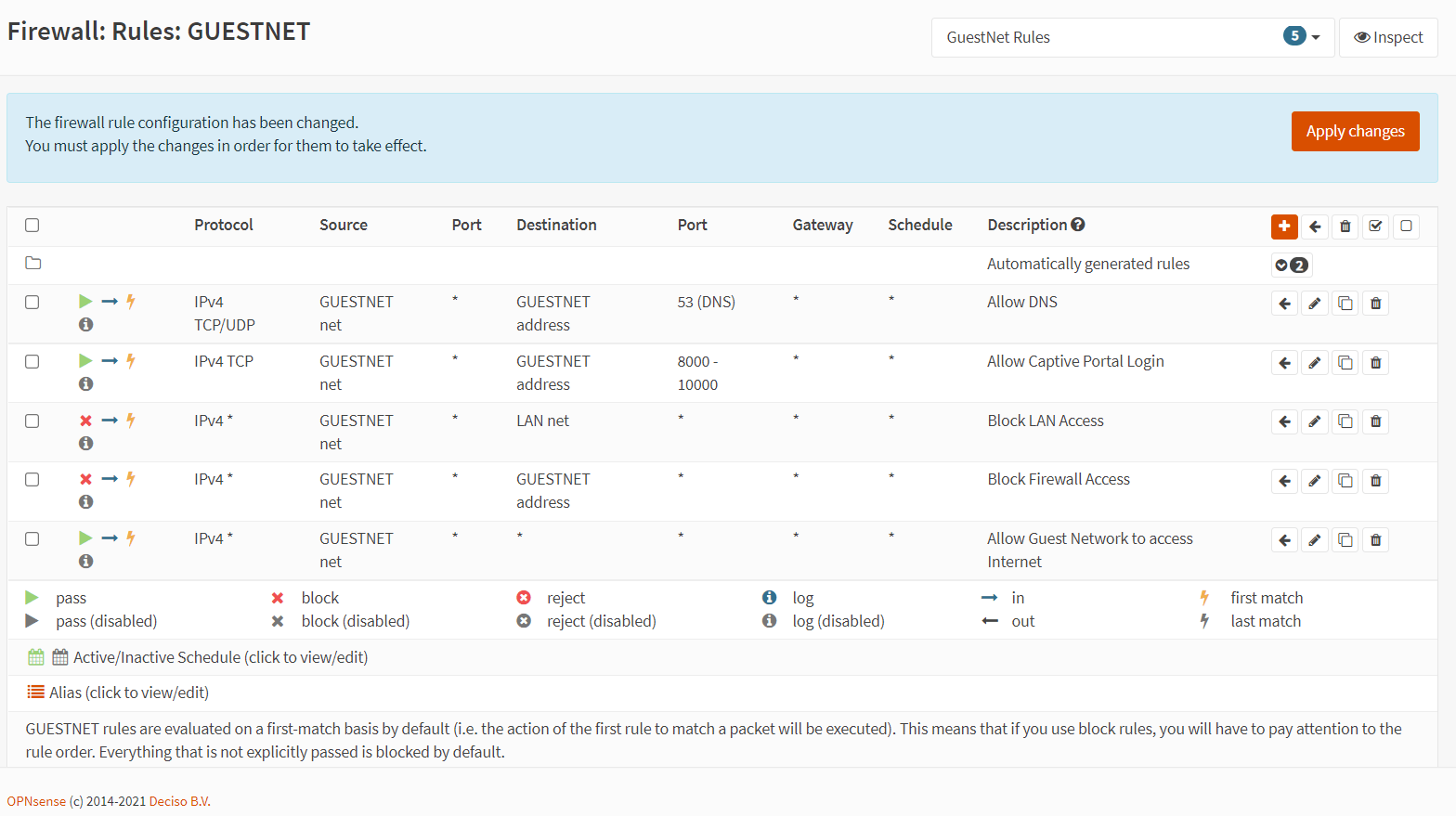

Sie müssen möglicherweise die neu erstellten Firewall-Regeln für die GUESTNET-Schnittstelle neu anordnen. Die Regel-Liste sollte ähnlich wie die untenstehende Abbildung sein. Dann müssen Sie auf

Änderungen anwendenklicken, um die Regeln zu aktivieren.

Abbildung 17. Firewall-Regeln für GuestNet auf OPNsense

Schritt 4 - Erstellung eines Captive Portals

Sie können ein Captive Portal für das Gastnetzwerk erstellen, indem Sie die folgenden Anweisungen befolgen.

-

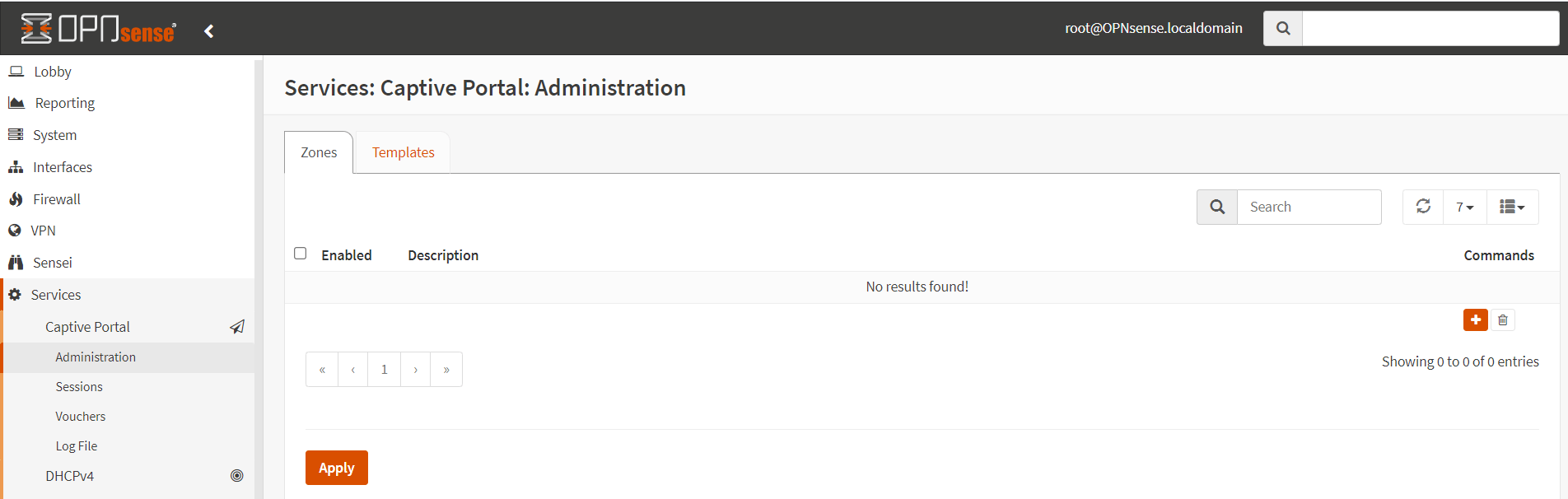

Navigieren Sie zu

Services→Captive Portal→Administration.

Abbildung 18. Erstellen eines Captive Portals auf OPNsense

-

Drücken Sie das

+in der unteren rechten Ecke des Formulars, um eine neue Zone hinzuzufügen.

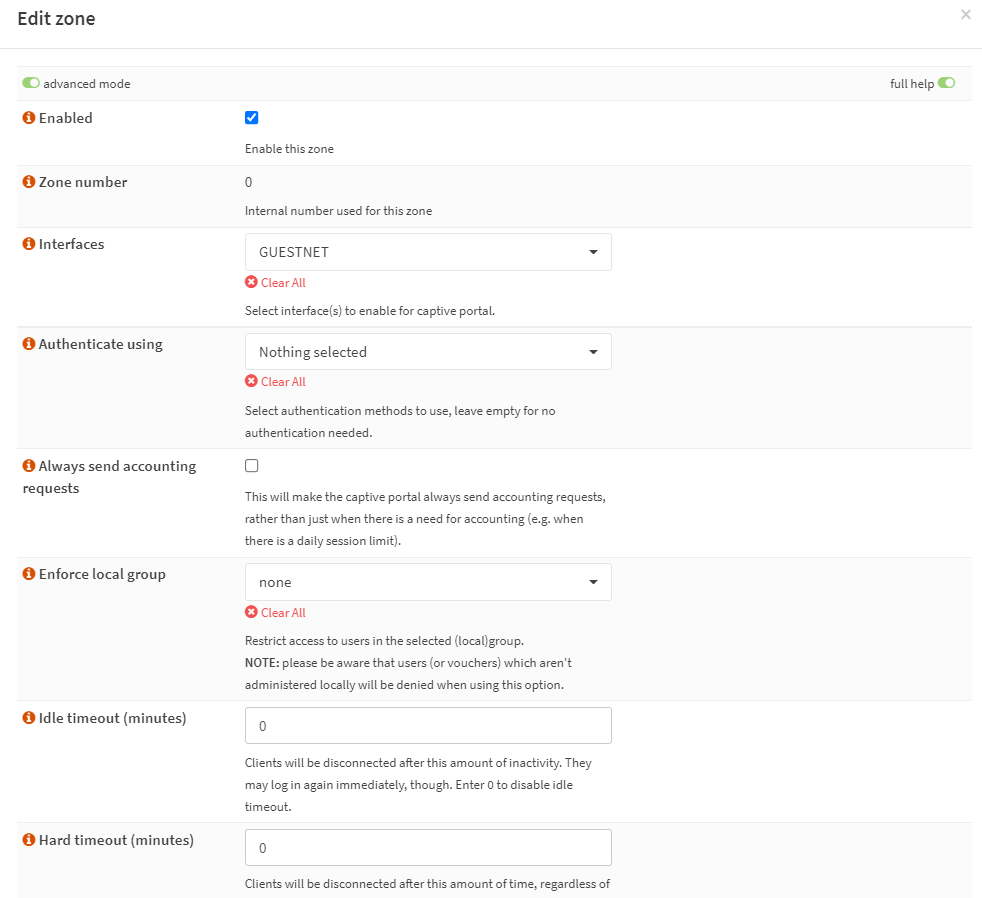

Abbildung 19. Einstellungszone für Captive Portal auf OPNsense-1

-

Aktivieren Sie die Zone.

-

Setzen Sie

InterfacesaufGUESTNET. (Unselect the LAN) -

Sie können

Authenticate usingauf leer setzen, wenn keine Authentifizierung erforderlich ist. (Remove any default setting) -

Setzen Sie

Idle timeoutauf 0. -

Setzen Sie

Hard timeoutauf 0. -

Deaktivieren Sie

Concurrent user logins, damit sich ein Benutzer nur einmal anmelden kann. -

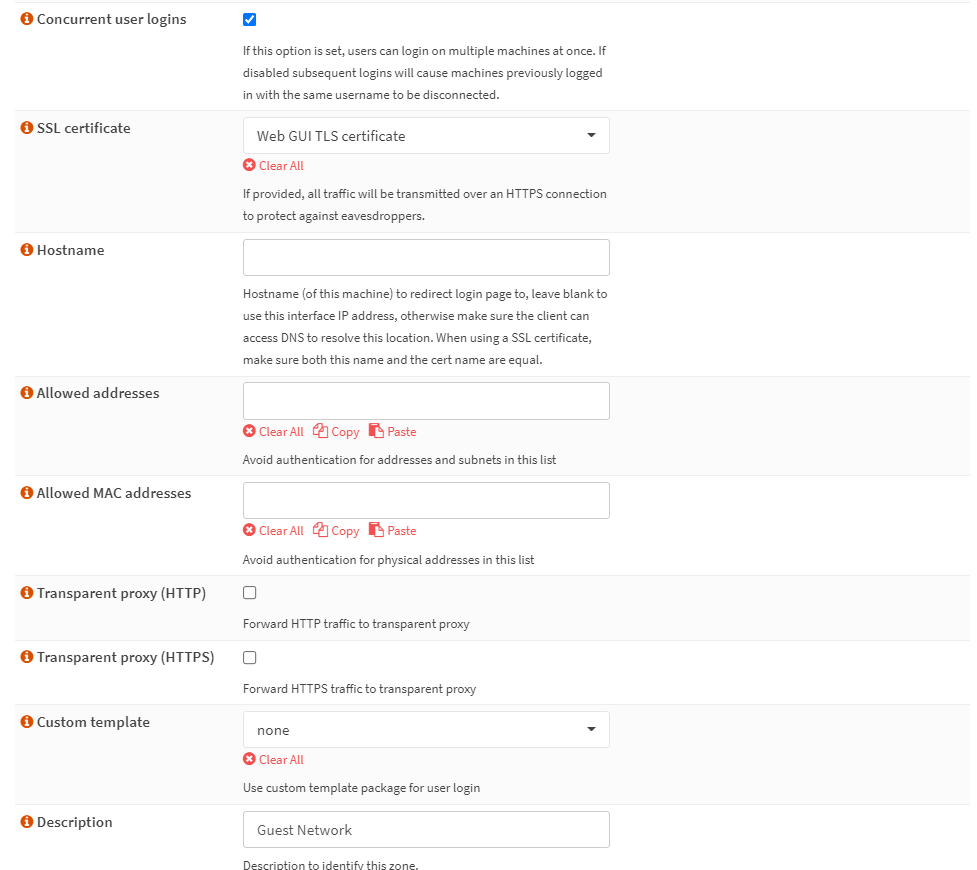

Sie können das Web-GUI-TLS-Zertifikat für HTTPS auswählen oder das SSL-Zertifikat auf

nonelassen, um einfaches HTTP zu verwenden. -

Sie können

Custom templateaufnonelassen, um das Standard-Template zu verwenden. -

Geben Sie eine Beschreibung der Zone, wie z.B. Gäste-Netzwerk, in das Beschreibungsfeld ein.

-

Sie können die anderen Optionen als Standard belassen.

-

Klicken Sie auf

Save. -

Klicken Sie auf

Apply.

Abbildung 20. Einstellungszone für Captive Portal auf OPNsense-2

Die Installation des Captive Portals auf OPNsense ist abgeschlossen und einsatzbereit.

Abbildung 21. Gastnetzwerk-Captive-Portal wird auf der OPNsense-Firewall erstellt

Zugriff auf das Internet vom Gastnetzwerk

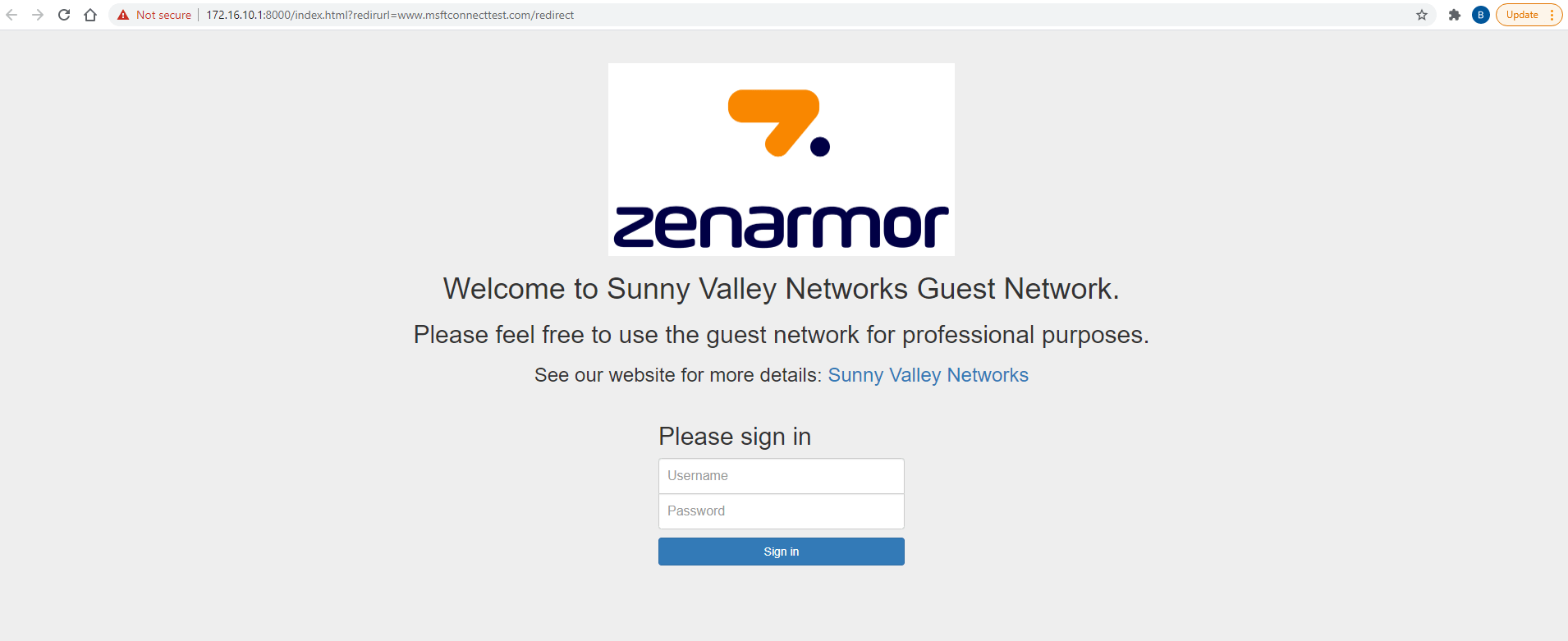

Wenn Sie Ihr Gerät mit dem Gastnetzwerk verbinden und Ihren bevorzugten Browser öffnen, werden Sie auf die Captive-Portal-Startseite weitergeleitet, ähnlich wie in der Abbildung unten. Da wir in unserem obigen Beispiel keine Authentifizierungsmethode konfiguriert haben, können Sie mit dem Surfen beginnen, indem Sie auf die Schaltfläche Sign in klicken, ohne sich authentifizieren zu müssen.

Abbildung 22. Standard-Splash-Seite des OPNsense Captive Portals ohne Authentifizierung

Das OPNsense Captive Portal unterstützt eine Vielzahl von Authentifizierungsmethoden, wie lokal, LDAP, Radius, Gutscheine oder mehrere davon. Es wird dringend empfohlen, mindestens eine der Authentifizierungsmethoden im Captive Portal zu verwenden. In diesem Tutorial finden Sie Informationen zur Konfiguration des OPNsense Voucher-Systems im folgenden Abschnitt.

Überprüfung der Firewall-Regeln des Captive Portals

Wenn Sie vom Gastnetzwerk aus auf das Internet zugreifen können, bedeutet das, dass die entsprechenden Firewall-Regeln, die dem GUESTNET den Zugriff auf das Internet und den DNS-Server ermöglichen, funktionieren. Sie können die Sperrregeln testen, die den Zugriff auf die Firewall und das LAN vom GUESTNET aus verweigern. Um diese Captive Portal-Firewall-Regeln zu überprüfen, können Sie den folgenden Befehl von einem mit dem Gastnetzwerk verbundenen Gerät ausführen. Wenn Ihre Ping-Anfragen sowohl für die Firewall als auch für den LAN-Zugriff ablaufen, sind Ihre Firewall-Regeln korrekt und funktionieren einwandfrei.

- Versuchen Sie, die Firewall-Gastnetzadresse anzupingen

ping 172.16.10.1

Pinging 172.16.10.1 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out. - Versuchen Sie, ein Gerät im LAN oder die LAN-Adresse der Firewall anzupingen

ping 10.10.10.1

Pinging 10.10.10.1 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Konfiguration des Captive Portals auf OPNsense

Sie können das Captive Portal auch optional konfigurieren, indem Sie die unten angegebenen Anweisungen befolgen.

Nachdem Sie das Captive Portal auf Ihrer OPNsense-Firewall konfiguriert haben, können Sie benutzerbasierte Filterung auf Ihrer Zenarmor NGFW definieren, um Ihr Netzwerk einfach zu schützen. Die Next-Generation-Firewall-Plugins von Zenarmor ermöglichen es Ihnen, Richtlinien unter Verwendung von Captive-Portal-Benutzernamen und Gruppen zu erstellen. Zenarmor unterstützt auch das OPNsense-Gutschein-Authentifizierungssystem. Und Sie können auch benutzerdefinierte Filterung mit Gutscheinen auf Ihrem OPNsense definieren.

1. Verwendung einer benutzerdefinierten Vorlage für das OPNsense Captive Portal

Eine der leistungsstärksten Funktionen der Captive Portal-Lösung von OPNsense ist die Vorlagenfunktion, die ebenfalls sehr einfach zu bedienen ist.

Um eine benutzerdefinierte Landingpage zu erstellen, können Sie die folgenden Schritte befolgen.

-

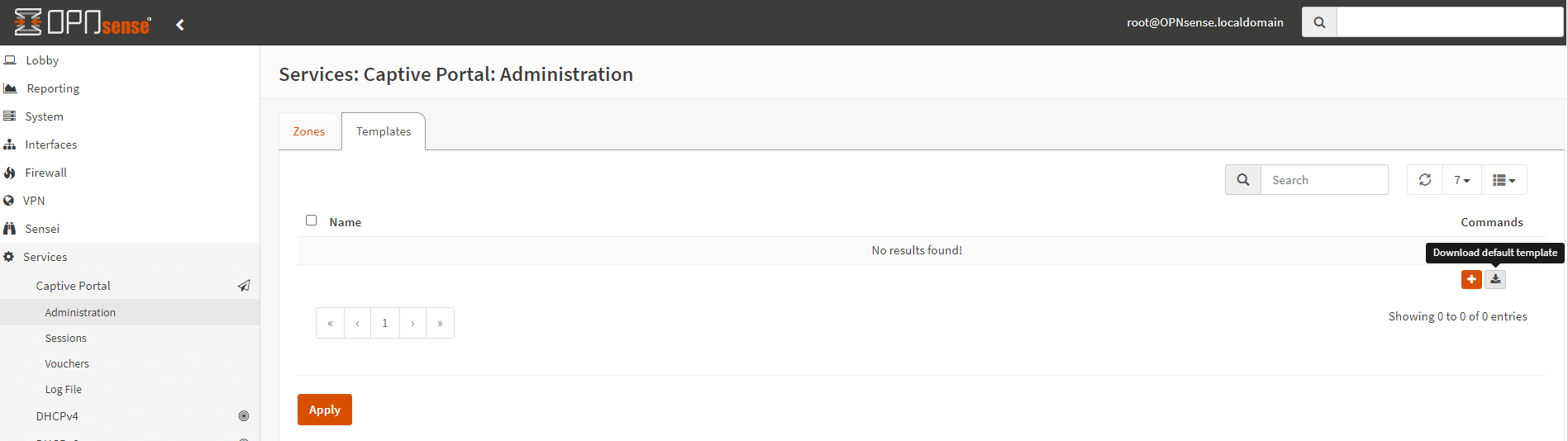

Navigieren Sie zum Tab

Services→Captive Portal→Templates. -

Klicken Sie auf das Download-Symbol in der unteren rechten Ecke, um die Standardvorlage herunterzuladen.

Abbildung 23. Herunterladen der Standardvorlage für Captive Portal auf OPNsense

-

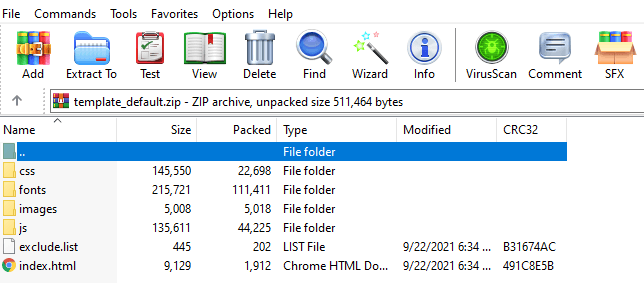

Entpacken Sie die heruntergeladene Vorlagendatei.

Abbildung 24. Standardvorlagendatei entpacken

-

Öffnen Sie die Datei

index.htmlmit Ihrem bevorzugten Editor. -

Ändern Sie das Standardlogo (default-logo.png) in den Dateinamen Ihres Logos, z. B. company-logo.png

-

Entfernen Sie die Navigationsleiste oben

-

Entfernen Sie die Höhe und Breite aus dem

<img>-Tag -

Fügen Sie eine Willkommensnachricht hinzu.

-

Fügen Sie einen Link zur Website Ihres Unternehmens hinzu.

-

Finden Sie den folgenden Ausschnitt

<header class="page-head">

<nav class="navbar navbar-default" >

<div class="container-fluid">

<div class="navbar-header">

<a class="navbar-brand" href="#">

<img class="brand-logo" src="images/default-logo.png" height="30" width="150">

</a>

</div>

</div>

</nav>

</header>

-

Ändern Sie den obigen Snippet in den ähnlichen Snippet, der unten angegeben ist. Vergiss nicht, die entsprechenden Felder durch deine eigenen zu ersetzen.

<header class="page-head">

<div align="center">

<a href="#">

<img class="brand-logo" src="images/company-logo.png">

</a>

<h1>Welcome to Sunny Valley Networks Guest Network.</h1>

<h2>Please feel free to use the guest network for professional purposes.</h2>

<h3>See our website for more details: <a href="https://www.zenarmor.com">Sunny Valley Networks</a></h3>

</div>

</header> -

Kopiere das Firmenlogo (company-logo.png) in das Verzeichnis images.

-

Zippen Sie das Vorlagenverzeichnis.

-

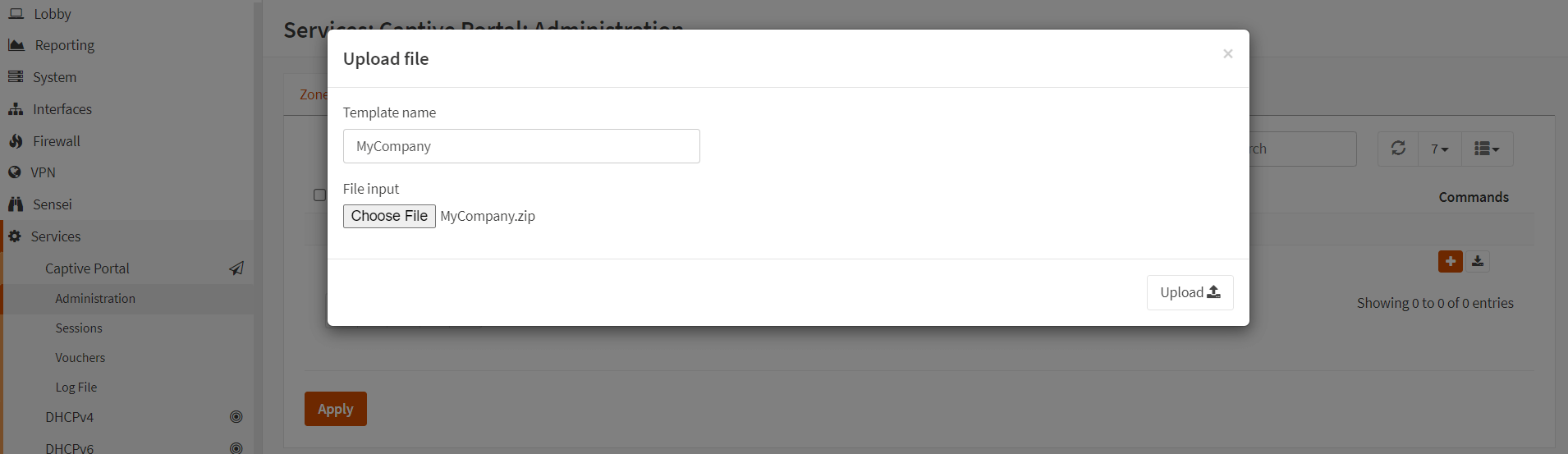

Laden Sie die neu erstellte Template-Zip-Datei hoch, indem Sie auf das

+auf dem Template-Tab drücken. -

Geben Sie einen

Template Nameein, zum Beispiel MyCompany. -

Klicken Sie auf das

Upload-Symbol.

Abbildung 25. Hochladen einer neuen Captive Portal-Vorlage auf OPNsense

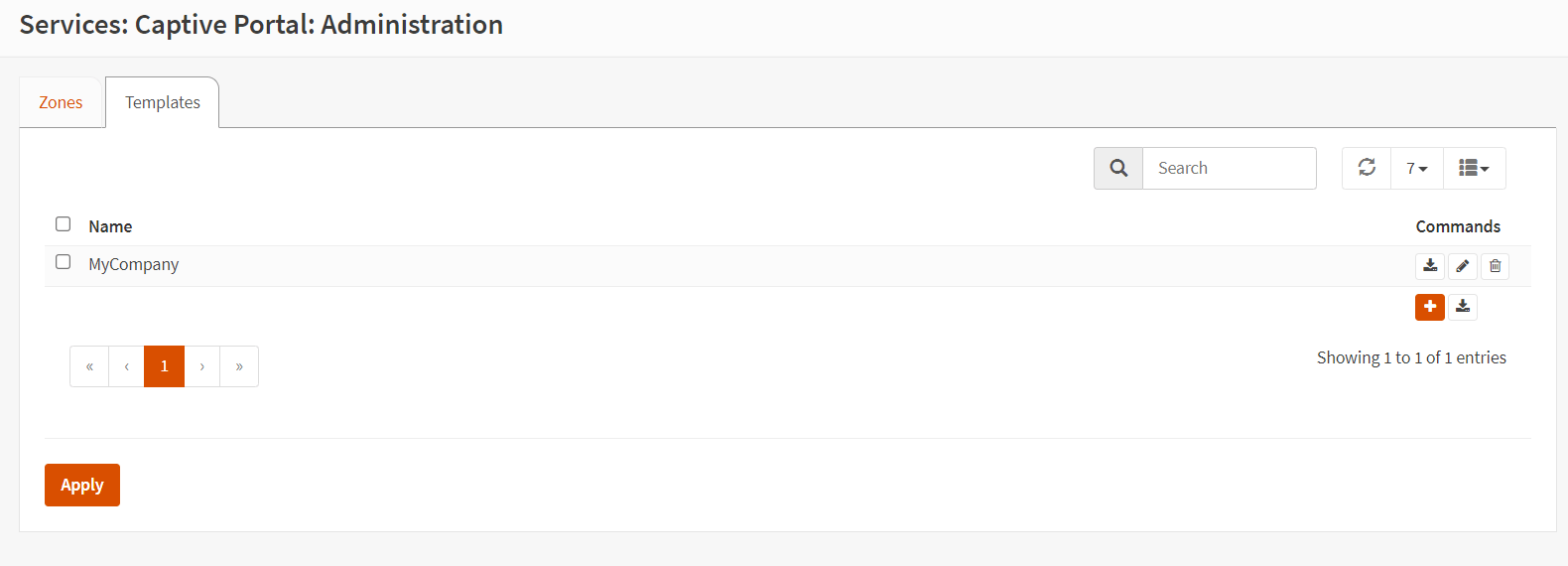

-

Um die neue Captive Portal-Vorlage auf der GUESTNET-Schnittstelle zu aktivieren, klicken Sie einfach auf

Apply.

Abbildung 26. Anwendung der neuen Vorlage auf das Captive Portal

-

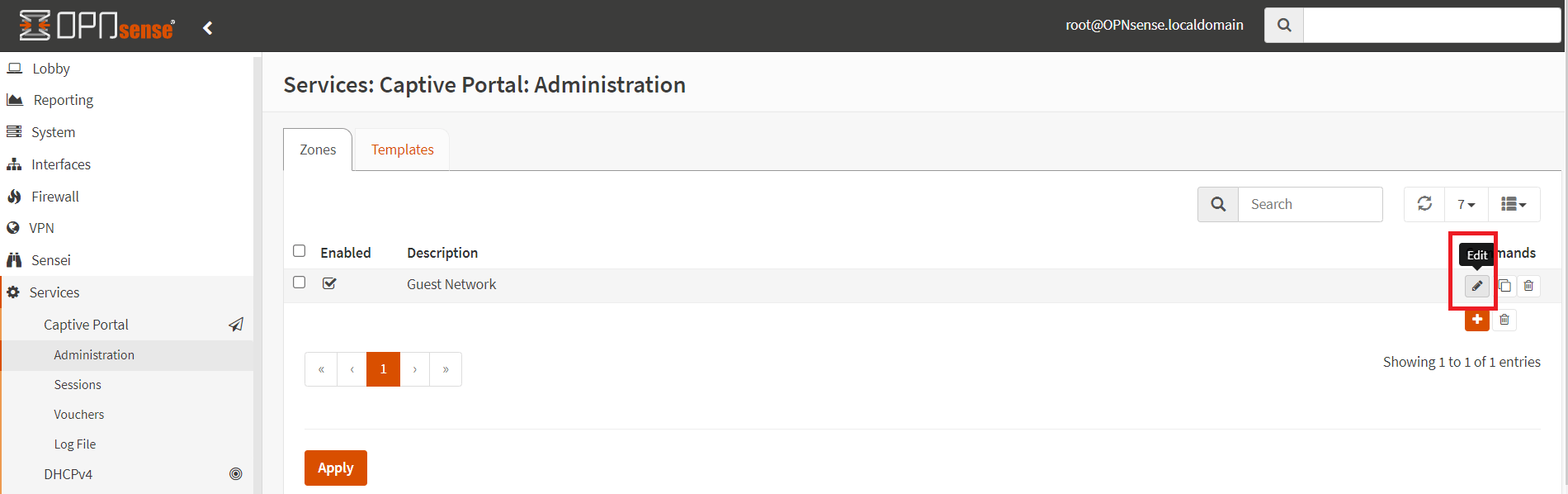

Um die neu hochgeladene Vorlage zu aktivieren, können Sie die folgenden Schritte ausführen.

-

Navigieren Sie zum Tab

Services→Captive Portal→Zones. -

Wählen Sie das

Guest Networkaus, indem Sie auf das Stiftsymbol direkt daneben klicken.

Abbildung 27. Bearbeiten des Captive Portals des Gastnetzwerks

-

Ändern Sie das Feld

Custom templatevonnonezuMyCompany.Abbildung 28. Einrichten der Captive-Portal-Vorlage auf OPNsense

-

Klicken Sie auf

Saveund dann aufApply, um die neuen Einstellungen anzuwenden.Jetzt können Sie Ihre neue Captive-Portal-Vorlage testen, indem Sie einen Browser öffnen. Die Splash-Seite sollte ähnlich wie die unten gegebene Seite aussehen.

Abbildung 29. Angepasste Captive-Portal-Login-Seite auf OPNsense

2. Begrenzung der Internetbandbreitennutzung im Gastnetzwerk

Das Captive Portal kann in Verbindung mit dem Traffic Shaper verwendet werden, um dessen Formungsfähigkeiten vollständig auszunutzen.

Sie können die Internetbandbreitennutzung im Gastnetzwerk einschränken, indem Sie die folgenden Schritte befolgen. Für dieses Beispiel erlauben wir maximal 10 Mbps Download- und 1 Mbps Upload-Bandbreite für den Internetzugang der Besucher. Diese Bandbreite wird unter allen verbundenen Gästen geteilt.

2.1. Erstellen von Rohren für Download- und Upload-Bandbreitenbeschränkungen

Sie können Rohre für Download- und Upload-Bandbreitenbeschränkungen hinzufügen, indem Sie die folgenden Schritte ausführen.

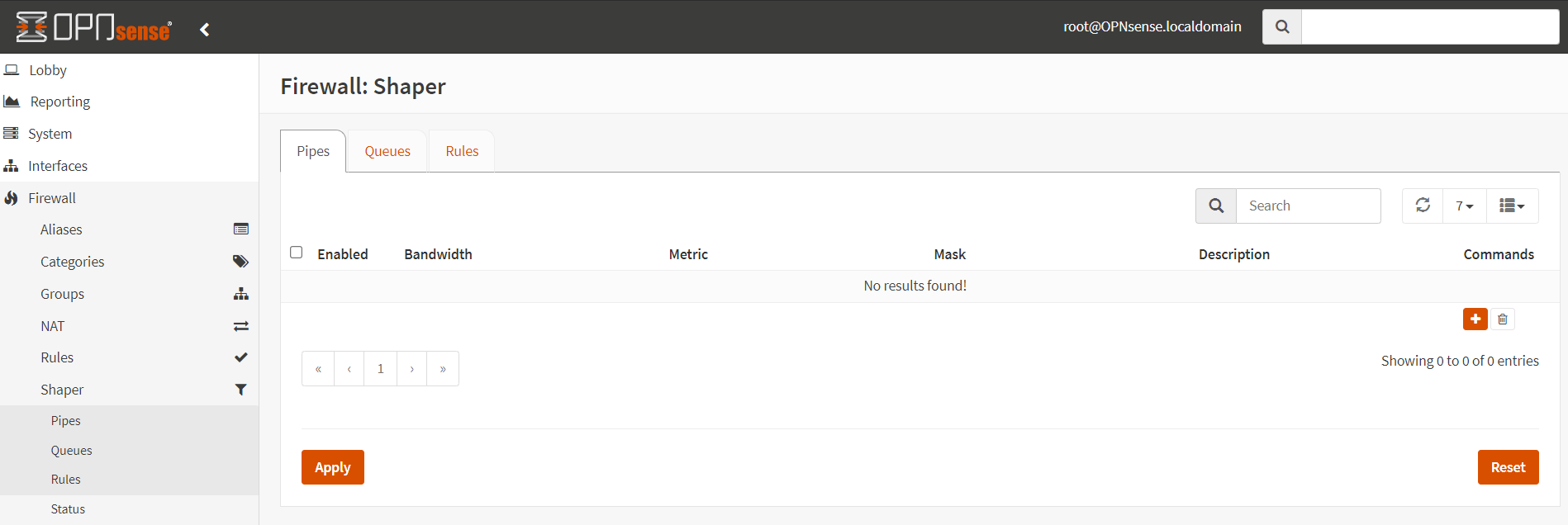

-

Navigieren Sie zu

Firewall→Shaper→Pipes.

Abbildung 30. Erstellen einer Traffic Shaper Pipe auf OPNsense

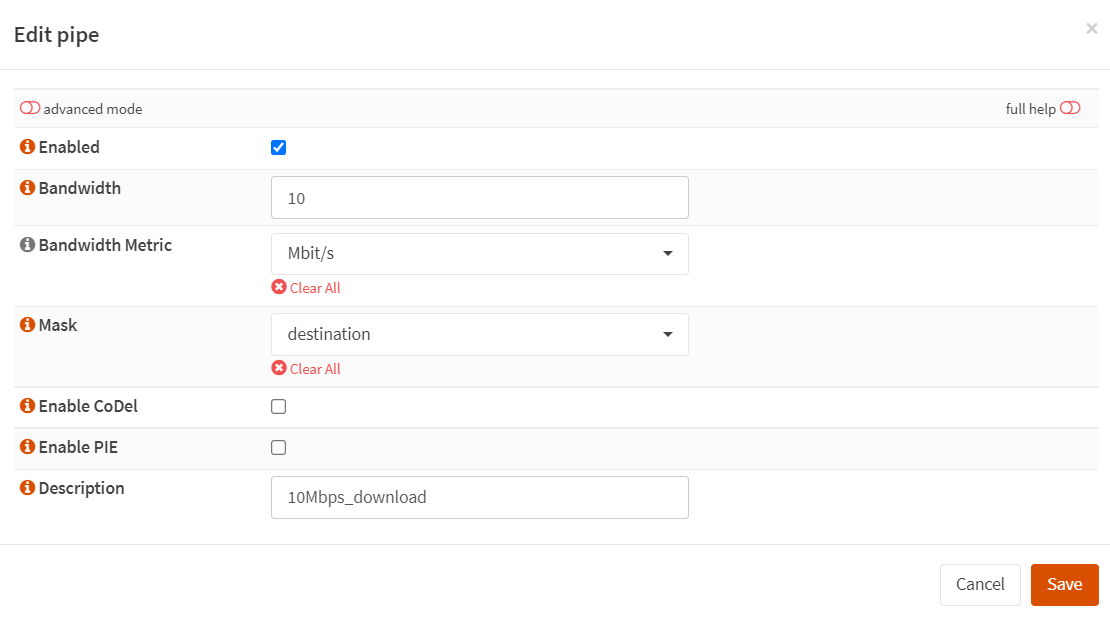

-

Klicken Sie auf das

+in der unteren rechten Ecke des Formulars, um eine Pipeline für den Download zu erstellen. -

Aktivieren Sie es, indem Sie das Kontrollkästchen anklicken.

-

Setzen Sie die Bandbreite auf

10. -

Setzen Sie die Bandbreitenmetrik auf

Mbit/s -

Setzen Sie die Maske auf

Destination, damit jeder Client 10 Mbps Download-Bandbreite nutzen kann. -

Geben Sie eine Beschreibung wie

10Mbps_downloadein -

Klicken Sie auf

Save.

Abbildung 31. Erstellen eines Rohrs zur Begrenzung der Download-Bandbreite auf 10 Mbps

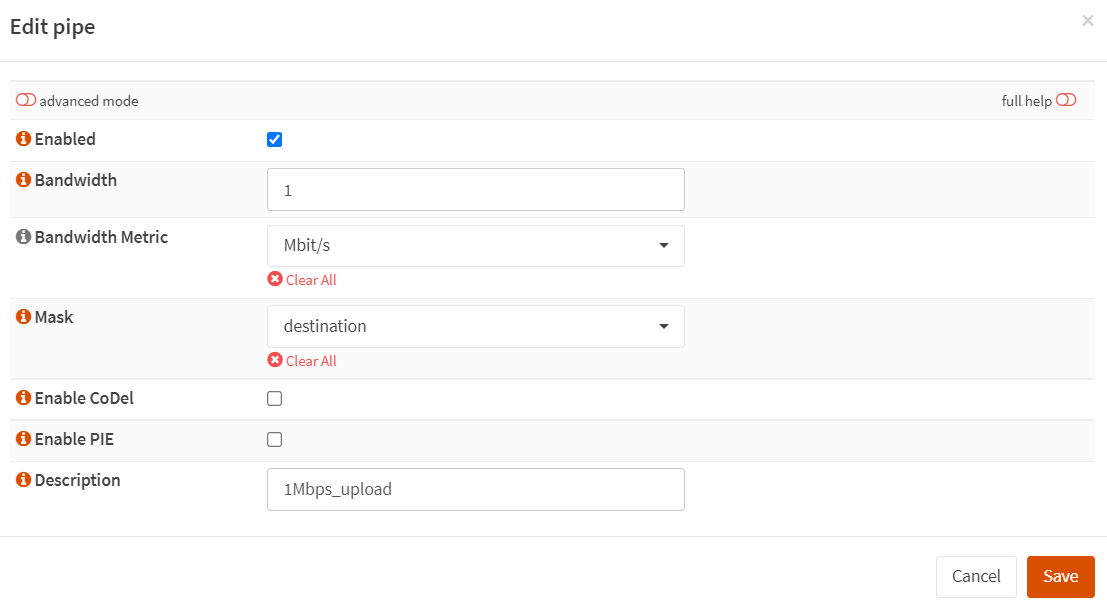

-

Klicken Sie auf das + in der unteren rechten Ecke des Formulars, um eine weitere Leitung für den Upload-Verkehr hinzuzufügen.

-

Aktivieren Sie es, indem Sie das Kontrollkästchen anklicken.

-

Setzen Sie die Bandbreite auf

1. -

Setzen Sie die Bandbreitenmetrik auf

Mbit/s -

Setze die Maske auf

Destination -

Geben Sie eine Beschreibung wie

1Mbps_uploadein -

Klicken Sie auf

Save.

Abbildung 32. Erstellen einer Verbindung für eine Upload-Bandbreitenbegrenzung von 1 Mbps

-

Klicken Sie auf

Apply, um die Änderungen anzuwenden.

2.2. Erstellen der Traffic-Shaper-Regeln für Download- und Upload-Bandbreitenbeschränkungen

Sie können die unten angegebenen Anweisungen befolgen, um die Traffic-Shaper-Regeln für Download- und Upload-Bandbreitenbeschränkungen im Gastnetzwerk zu erstellen.

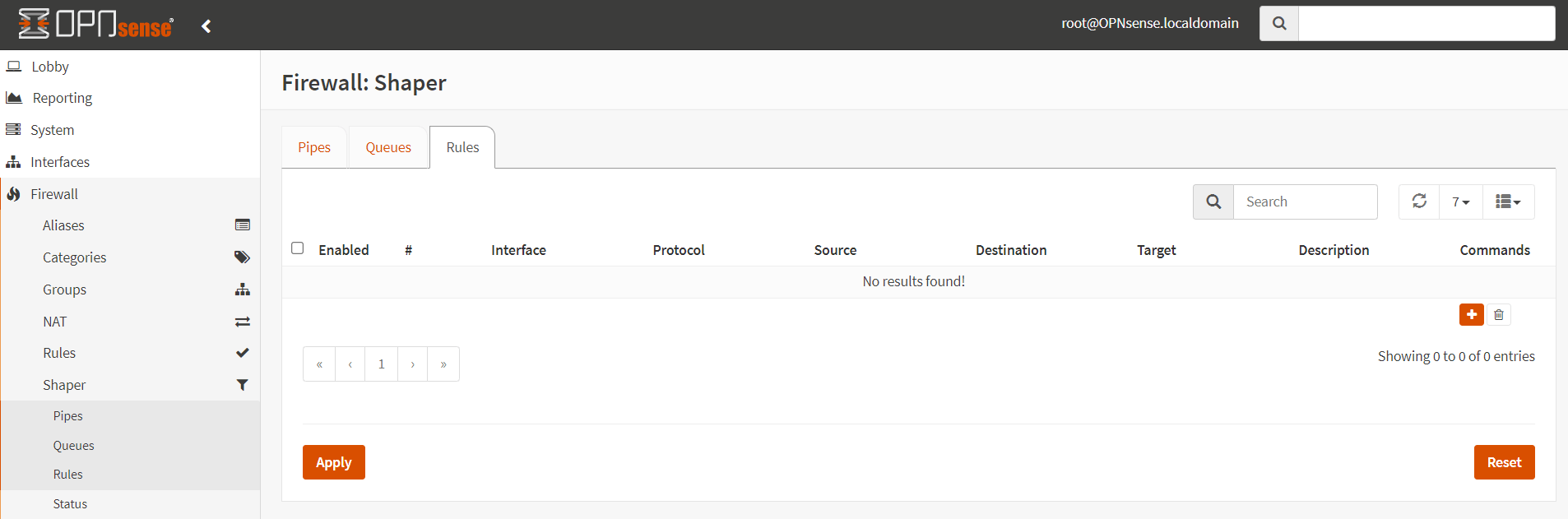

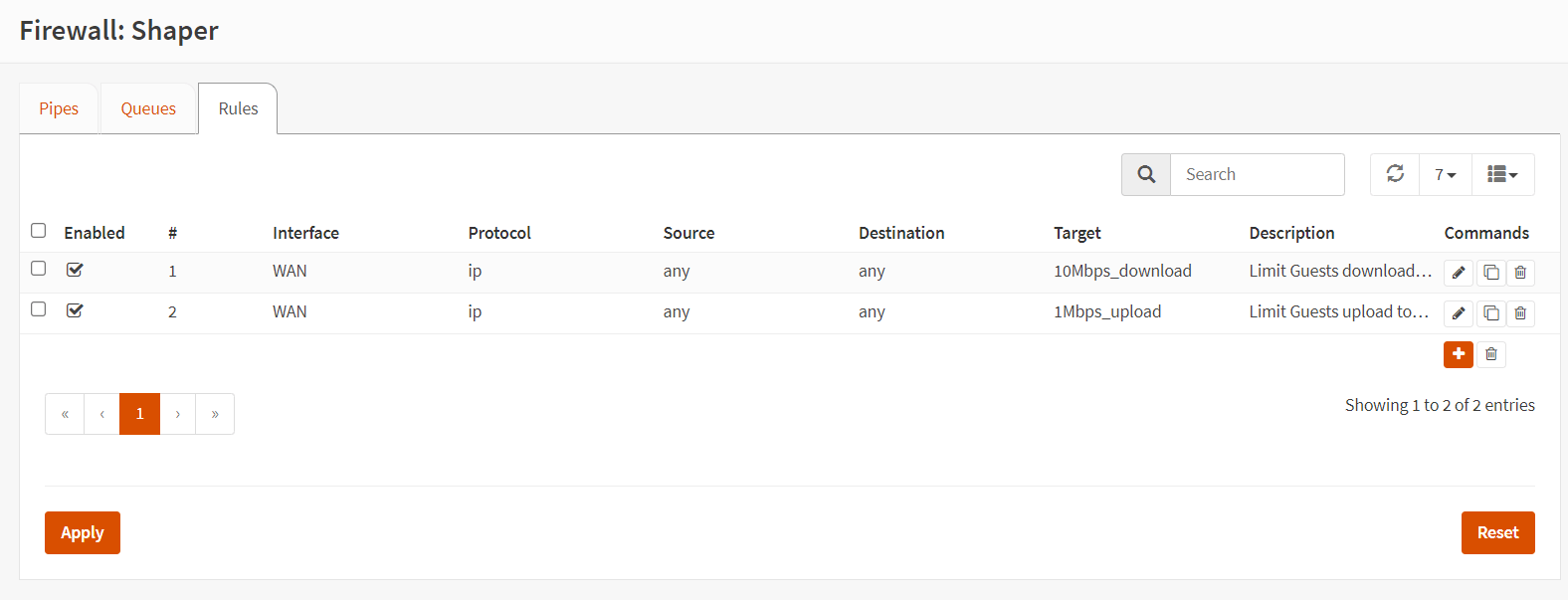

-

Klicken Sie auf die Registerkarte Regeln, um die Traffic-Shaper-Regeln zu erstellen.

Abbildung 33. Erstellen der Traffic-Shaper-Regeln auf OPNsense

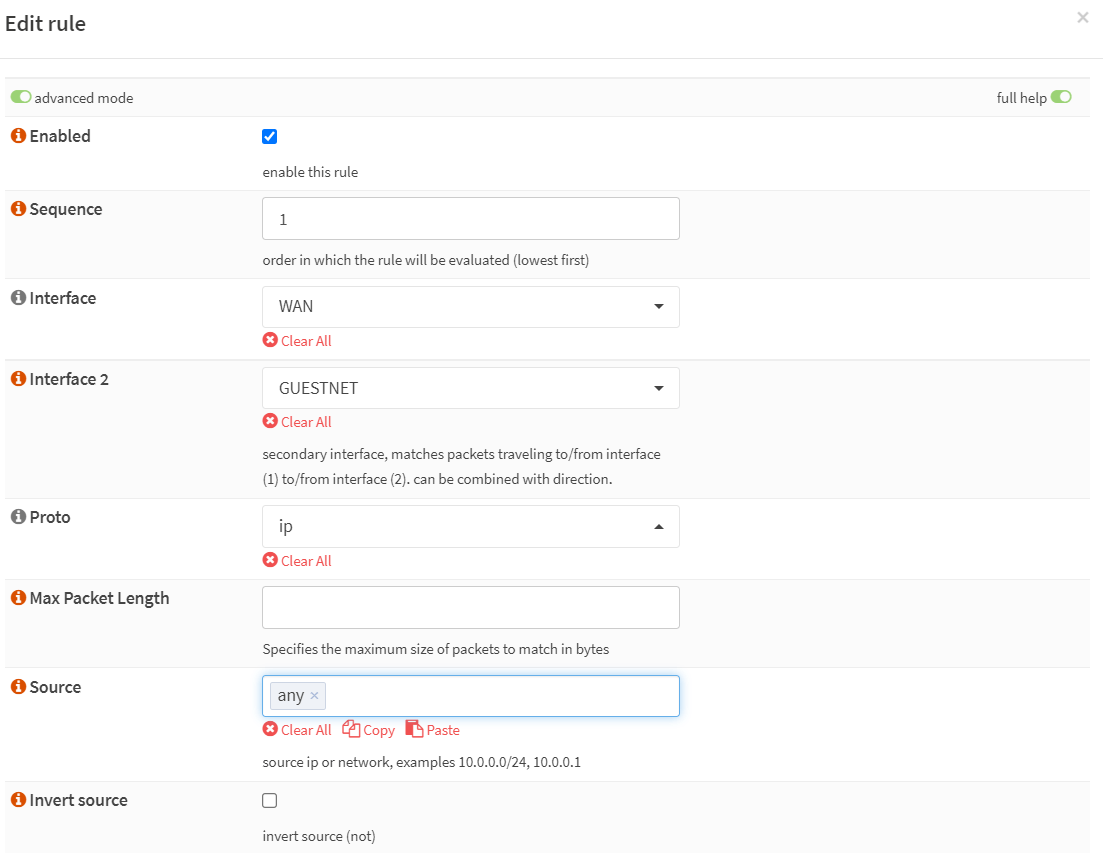

Abbildung 34. Erstellen einer Traffic-Shaper-Regel für download-1

-

Klicken Sie auf das

+-Symbol. -

Aktivieren Sie den erweiterten Modus in der oberen linken Ecke des Formulars.

-

Setze die Schnittstelle auf

WAN -

Setzen Sie das Interface 2 auf

GUESTNET -

Setze Richtung auf

in -

Setze das Ziel auf

10Mbps_download -

Setzen Sie die Beschreibung auf

Limit Guests download to 10 Mbps. -

Lassen Sie die anderen Einstellungen auf den Standardwerten.

-

Klicken Sie auf

Save.

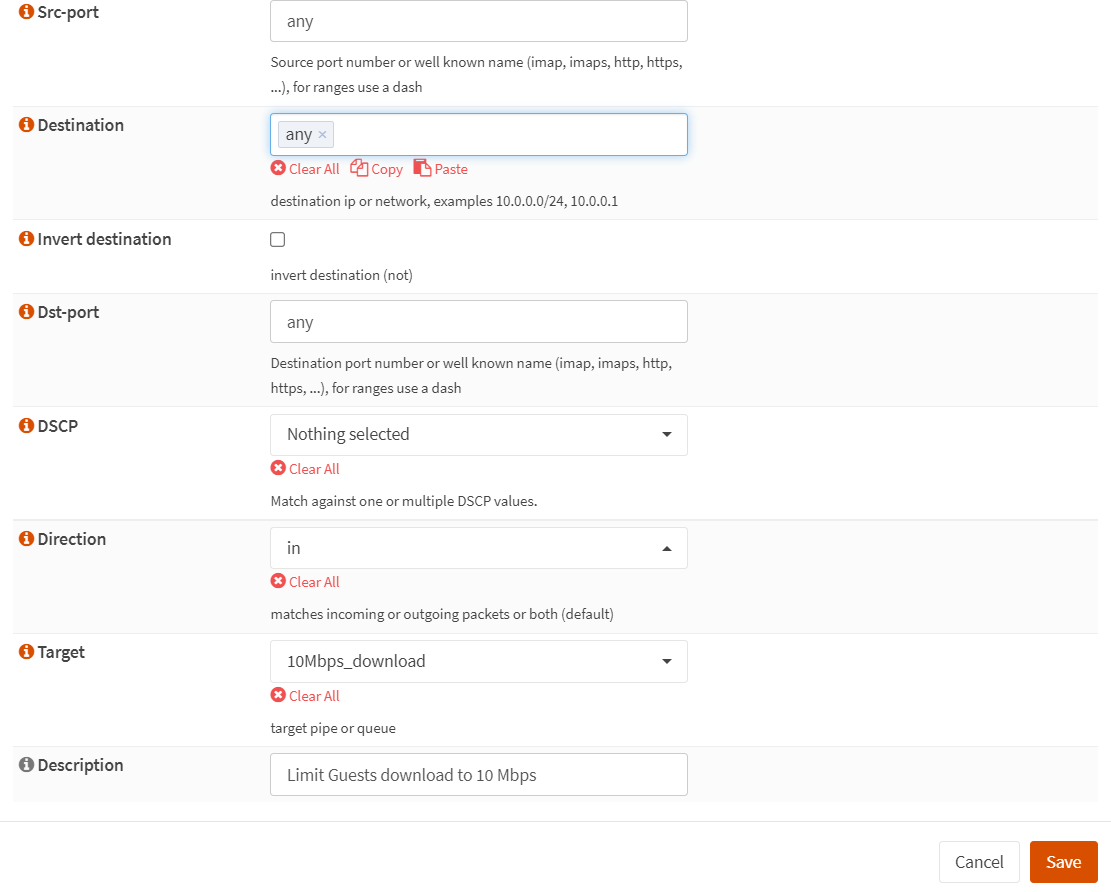

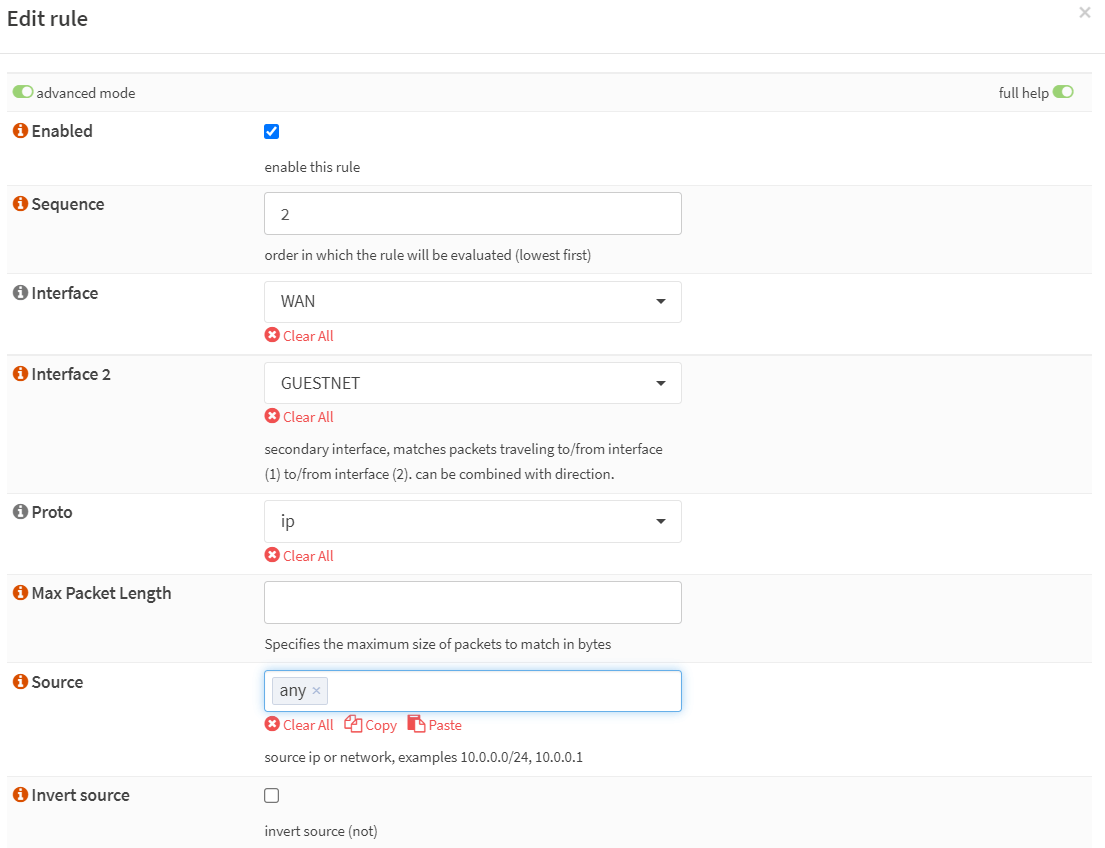

Abbildung 35. Erstellen einer Traffic-Shaper-Regel für Download-2

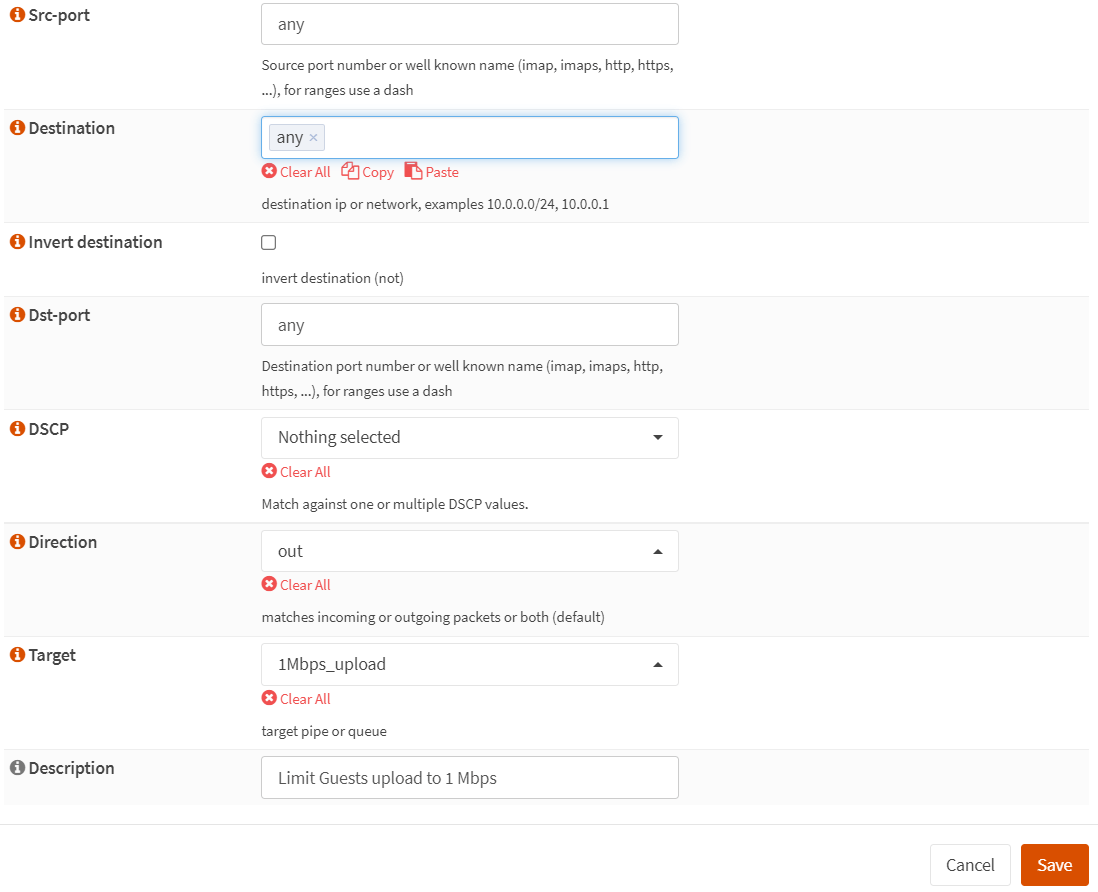

Abbildung 36. Erstellen einer Traffic-Shaper-Regel für Upload-1

-

Klicken Sie auf das

+-Symbol. -

Schalten Sie den erweiterten Modus in der oberen linken Ecke des Formulars um.

-

Schnittstelle auf

WANsetzen -

Setzen Sie Schnittstelle 2 auf

GUESTNET -

Richtung auf

outsetzen -

Ziel auf

1Mbps_uploadsetzen -

Setzen Sie die Beschreibung auf

Limit Guests upload to 1 Mbps -

Lassen Sie die anderen Einstellungen auf den Standardwerten.

-

Klicken Sie auf

Save.

Abbildung 37. Erstellen einer Traffic-Shaper-Regel für Upload-2

-

Klicken Sie auf

Apply, um die Änderungen anzuwenden.

Abbildung 38. Anwenden von Traffic-Shaper-Regeln auf OPNsense

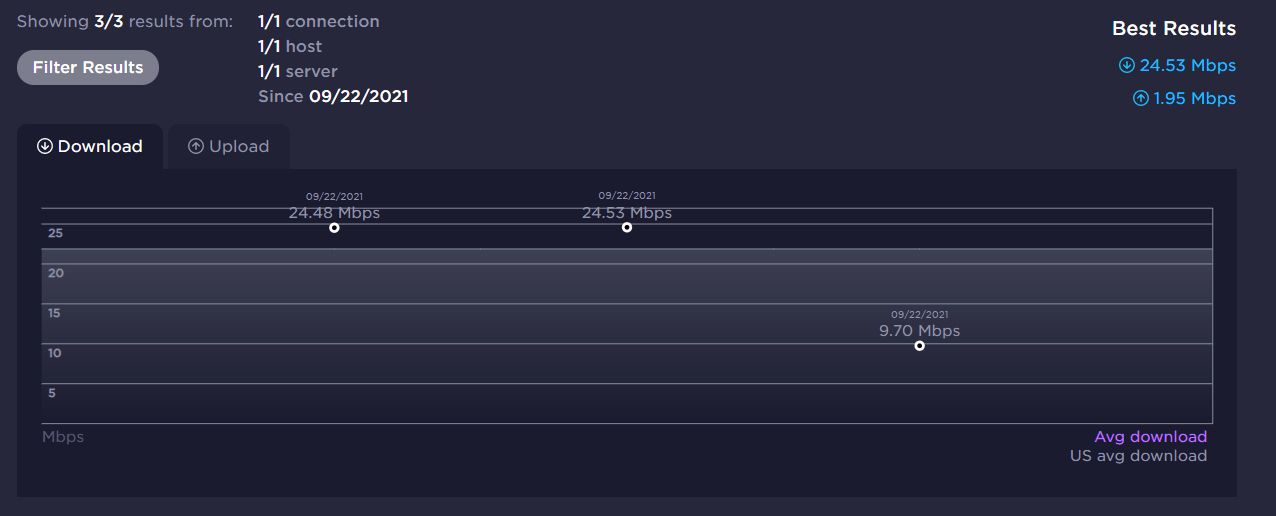

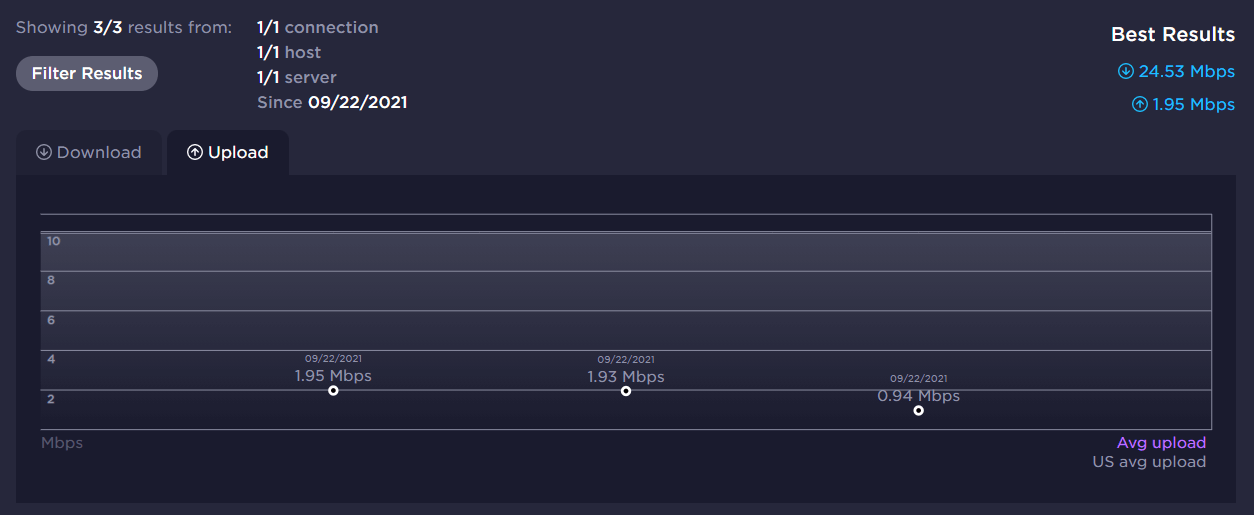

2.3. Überprüfung des Bandbreitenlimits im Gastnetzwerk

Um die Traffic-Shaping-Richtlinien zur Begrenzung der Bandbreite im Gastnetzwerk zu testen, folgen Sie den unten angegebenen Anweisungen.

-

Verbinden Sie Ihr Gerät mit dem Gastnetzwerk

-

Öffnen Sie Ihren Lieblingsbrowser.

-

Geben Sie eine Adresse ein, um zu browsen, und Ihnen wird das Anmeldeformular angezeigt.

-

Klicken Sie auf Anmelden.

-

Gehen Sie zu einer Geschwindigkeits-Testseite wie

https://www.speedtest.net, um Ihren Traffic Shaper zu testen. Nachdem der Test abgeschlossen ist, sollten Ihre Ergebnisse ungefähr so aussehen:Abbildung 39. Ergebnisse der Bandbreitenbegrenzungstests nach Anwendung von Traffic Shaping im Gastnetzwerk

Sie können auch die Ergebnisse des Bandbreitentests vergleichen, bevor Sie das Traffic-Shaping anwenden.

Abbildung 40. Vergleich der Geschwindigkeitstest-Ergebnisse für Downloads (vor und nach der Verkehrsformung)

Abbildung 41. Vergleich der Geschwindigkeitstest-Ergebnisse für den Upload (vor und nach der Verkehrsformung)

3. Verwaltung des Gutscheinsystems

Das Captive Portal von OPNsense bietet ein einfaches Gutscheinerstellungssystem, das besonders nützlich für Hotelnetzwerke ist. Sie können Ihr Gutscheinsystem auf der OPNsense-Firewall verwalten, indem Sie die folgenden Schritte ausführen.

3.1. Hinzufügen eines Gutscheinservers

Um einen Voucher-Server hinzuzufügen, können Sie die folgenden Schritte befolgen.

-

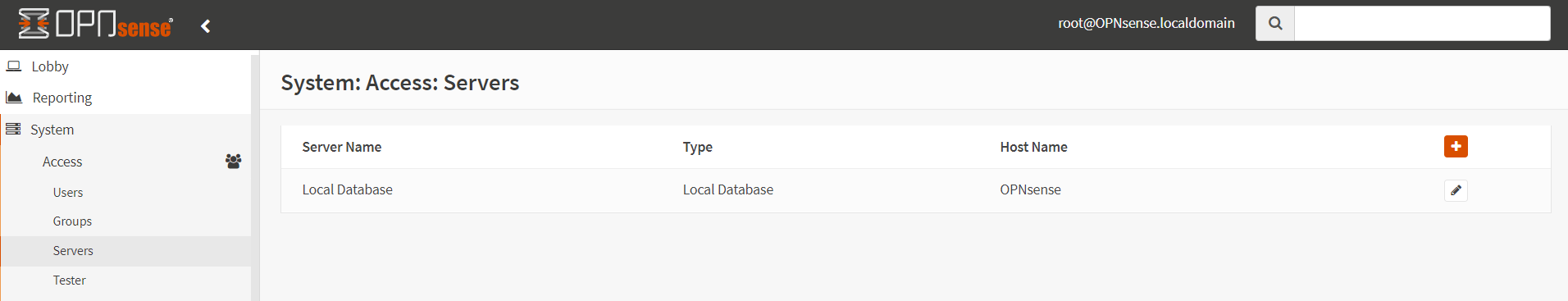

Navigieren Sie zu

System→Access→Servers

Abbildung 42. Zugangsserver zu OPNsense hinzufügen

-

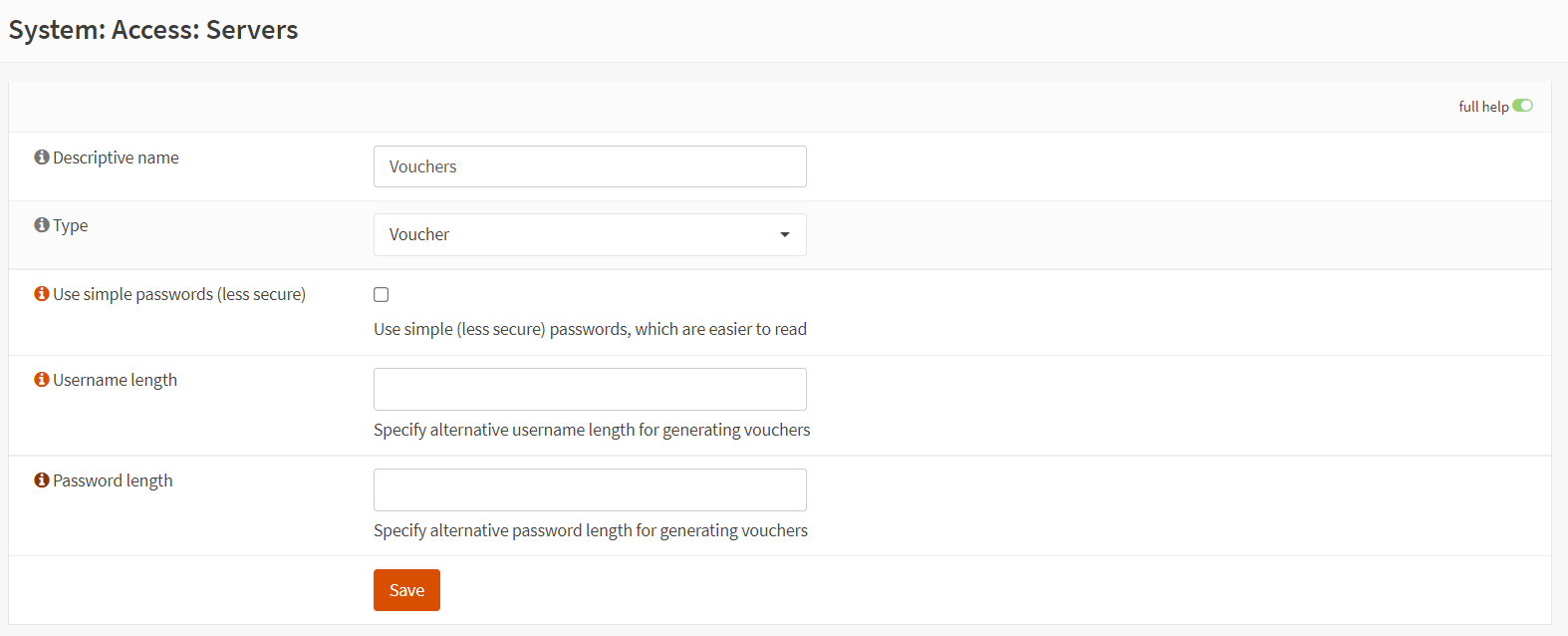

Klicken Sie auf die

+-Schaltfläche in der oberen rechten Ecke des Bildschirms, um einen Server hinzuzufügen. -

Geben Sie einen beschreibenden Namen ein, wie zum Beispiel

Vouchers, Name des Gutscheinservers -

Setzen Sie den Typ auf

Voucher. -

Sie können andere Optionen auf Standard belassen oder nach Wunsch einstellen.

-

Klicken Sie auf

Save.

Abbildung 43. Hinzufügen eines Voucher-Servers auf OPNsense

3.2. Erstellen von Gutscheinen

Um Gutscheine für Ihr Gastnetzwerk zu erstellen, können Sie die folgenden Schritte befolgen.

-

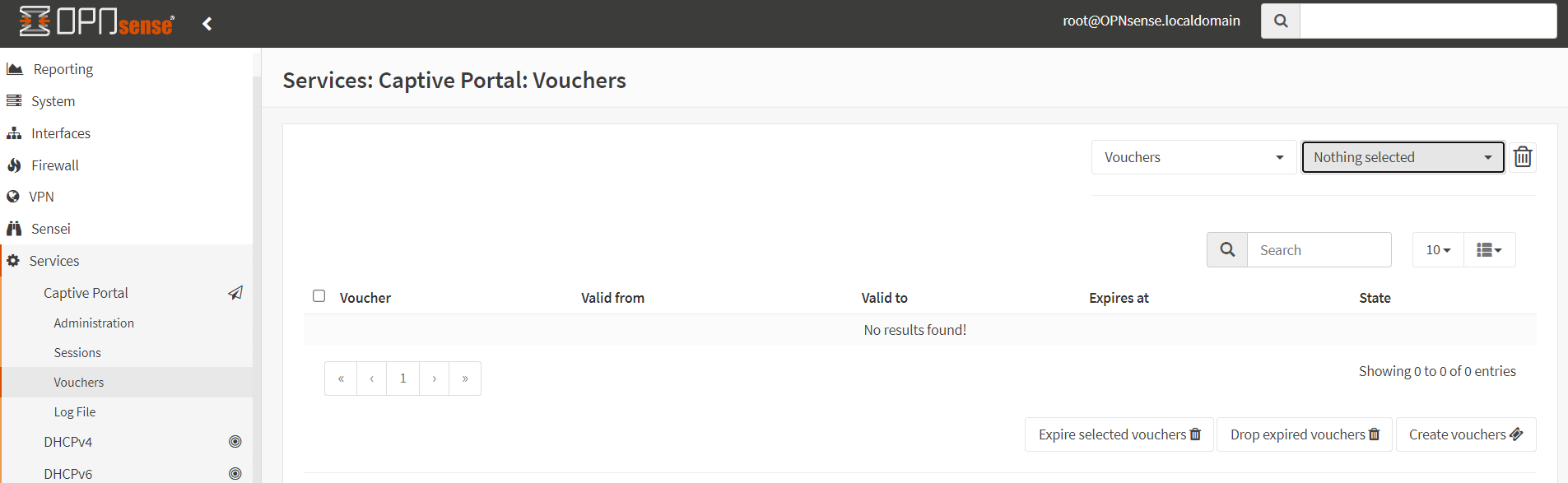

Navigieren Sie zu

Services→Captive Portal→Vouchers. -

Klicken Sie auf

Create Vouchersin der unteren rechten Ecke des Formulars.

Abbildung 44. Erstellen von Gutscheinen für das Captive Portal auf OPNsense

-

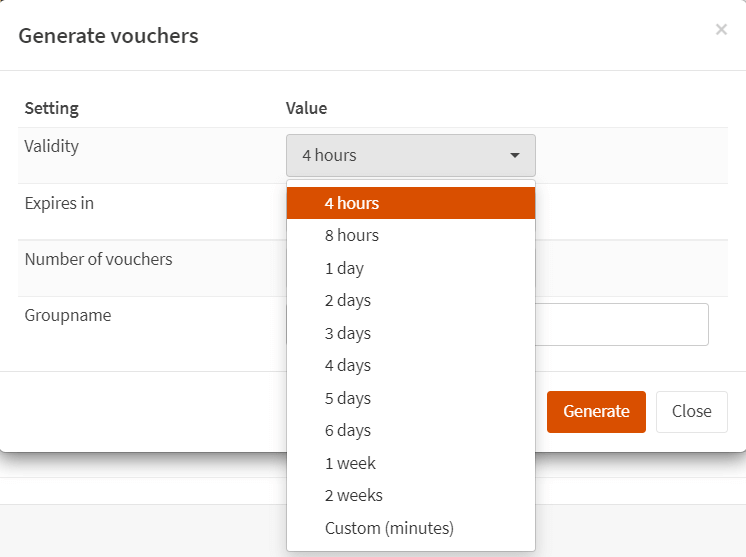

Wählen Sie die Gültigkeitsdauer wie

1 Tag.

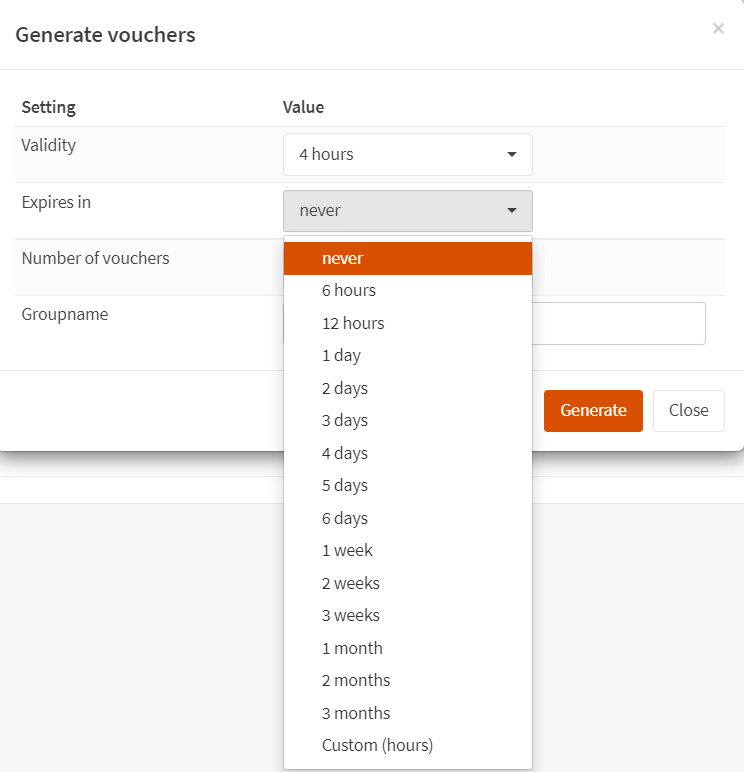

Abbildung 45. Einstellen der Gültigkeitsdauer von Gutscheinen in OPNsense

-

Wählen Sie die

Expiration timenach Ihren Wünschen aus.

Abbildung 46. Festlegen des Gutscheinalter auf OPNsense

-

Wählen Sie die Anzahl der zu generierenden Gutscheine, zum Beispiel

10.Abbildung 47. Festlegen der Anzahl der zu generierenden Gutscheine in OPNsense

-

Setzen Sie einen Gruppennamen wie

Wi-Fi daily pass.Abbildung 48. Festlegen des Namens der zu generierenden Gutscheingruppe in OPNsense

-

Klicken Sie auf

Generate.

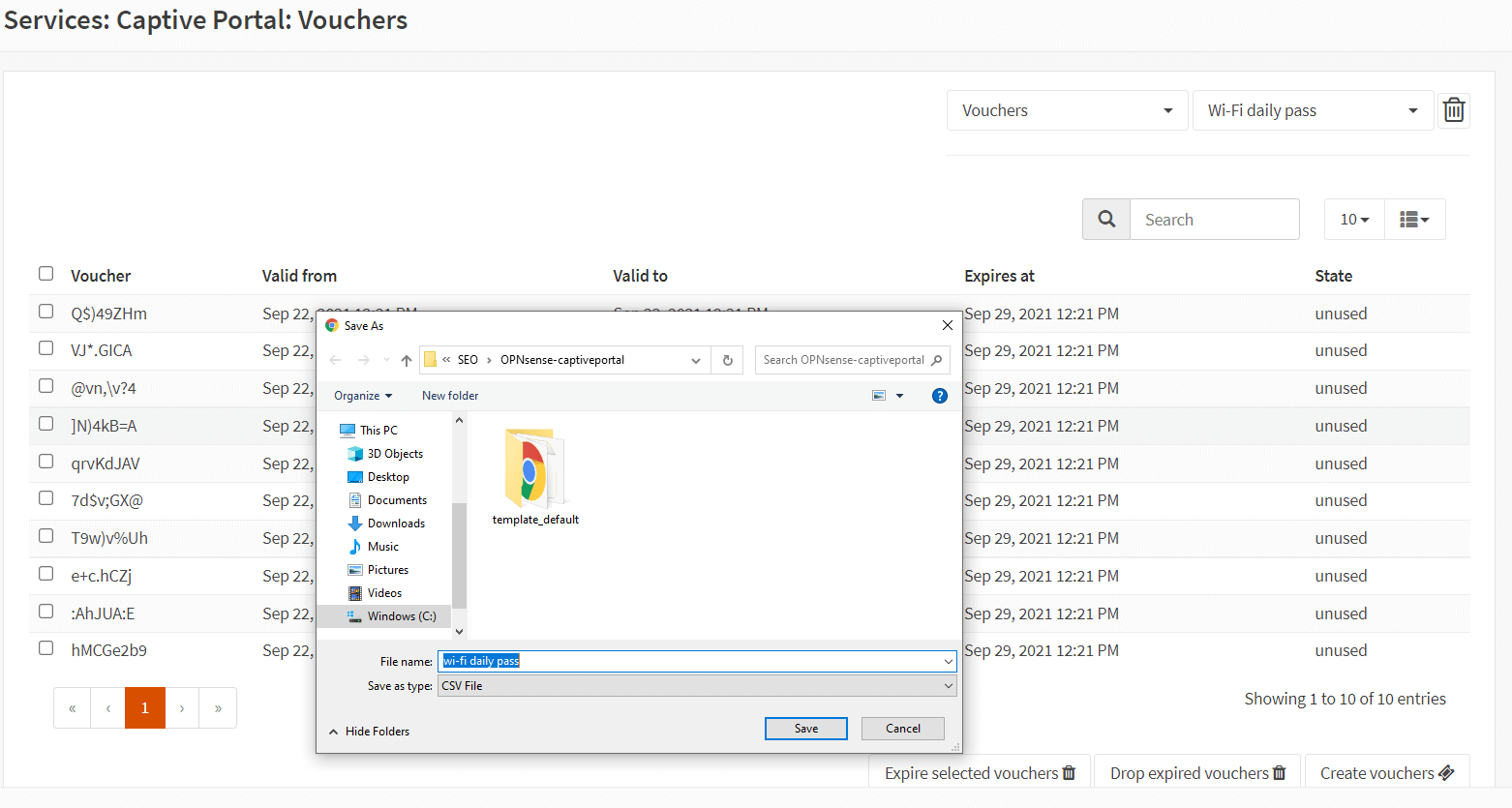

Abbildung 49. Erstellung der CSV-Datei für Gutscheine

Eine Datei namens Wi-Fi daily pass.csv wird erstellt.

Die Passwörter der Gutscheine werden aus Sicherheitsgründen nicht auf der OPNsense-Firewall gespeichert.

Der Inhalt ist:

| Feld | Beschreibung |

|---|---|

| username | Der Benutzername, den der Gast zum Einloggen verwenden muss |

| password | Das Passwort, das der Gast zum Einloggen verwenden muss |

| vouchergroup | Der Name der Gruppe |

| validity | Die Zeit, in der der Gutschein gültig ist, in Sekunden |

3.3. Aktivierung der Gutschein-Authentifizierung

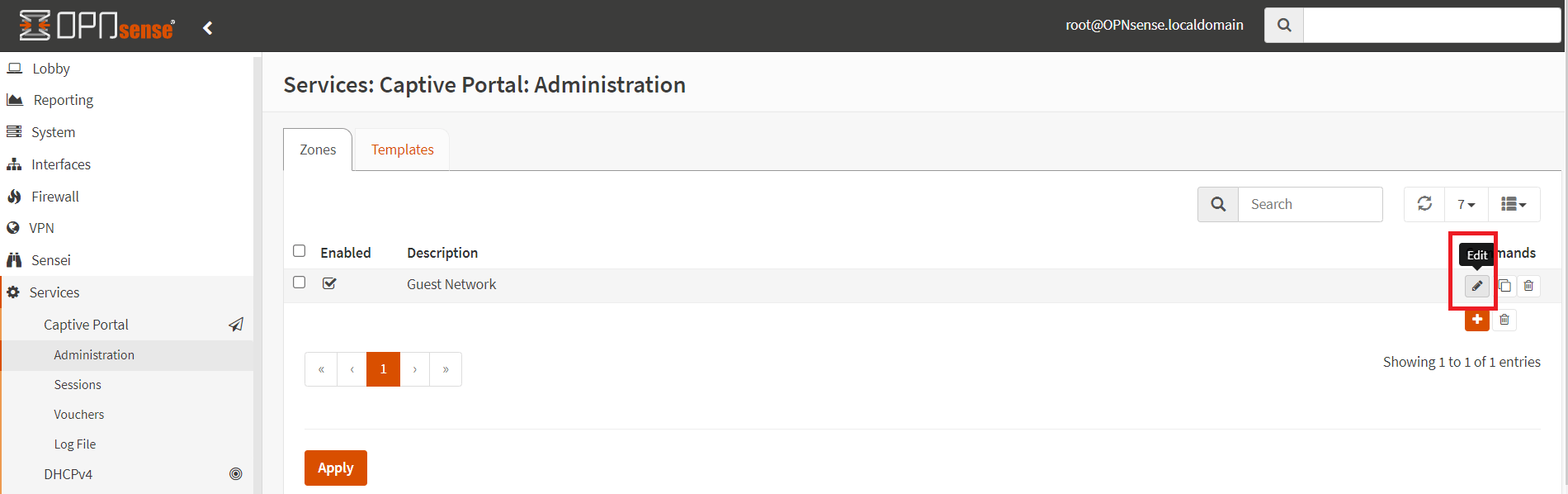

Um die Gutschein-Authentifizierung auf der OPNsense-Firewall zu aktivieren, können Sie die folgenden Schritte ausführen.

-

Navigieren Sie zum Tab

Services→Captive Portal→Zones. -

Wählen Sie das

Guest Networkaus, indem Sie auf das Stiftsymbol direkt daneben klicken.

Abbildung 50. Bearbeiten des Captive Portals des Gastnetzwerks

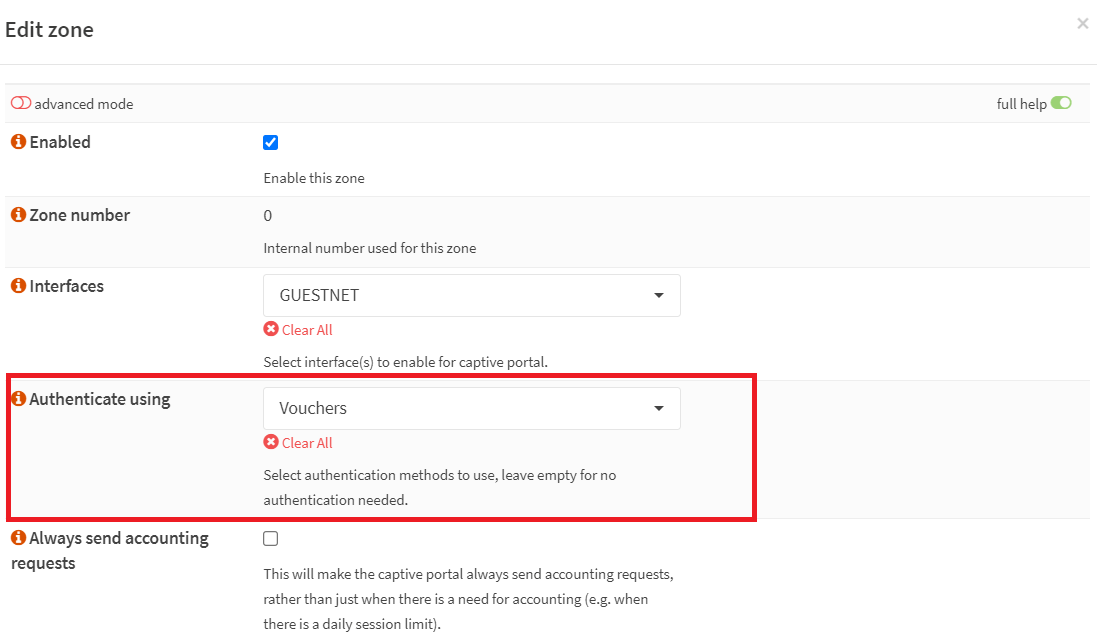

-

Ändern Sie

Authenticate usingvon einem leeren Feld zuVouchers.

Abbildung 51. Einrichten der Captive-Portal-Authentifizierung mit Gutscheinen

-

Klicken Sie auf

SaveundApply, um die neuen Einstellungen zu übernehmen.

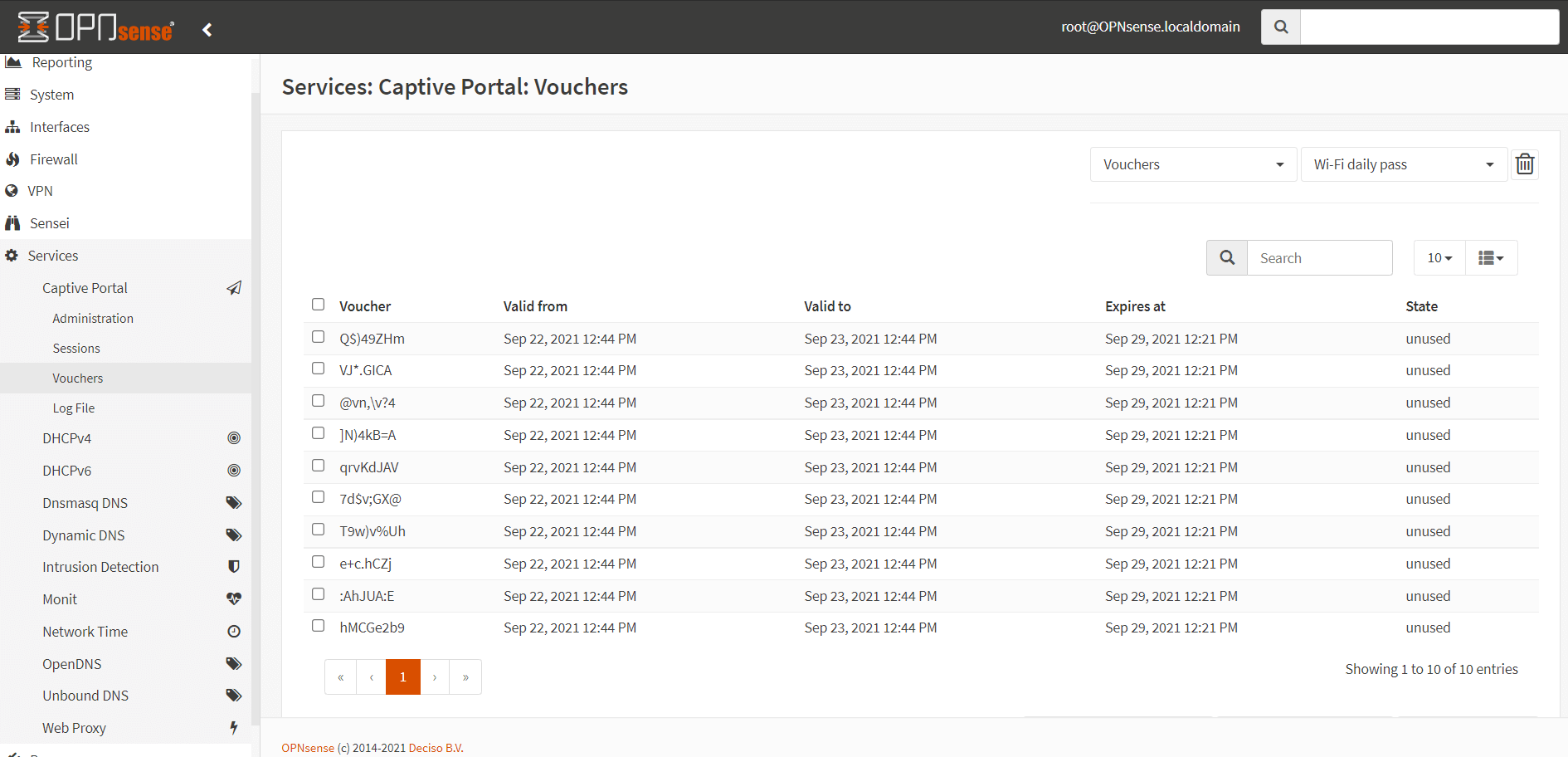

3.4. Überprüfung des Gutscheinstatus

Um die Gültigkeit und den aktiven Status eines Gutscheins zu überprüfen, navigieren Sie zu Services → Captive Portal → Vouchers. Und wählen Sie die richtige Datenbank aus, wie zum Beispiel Wi-Fi-Tagespass in unserem Beispiel.

Abbildung 52. Anzeigen des Voucher-Status in OPNsense

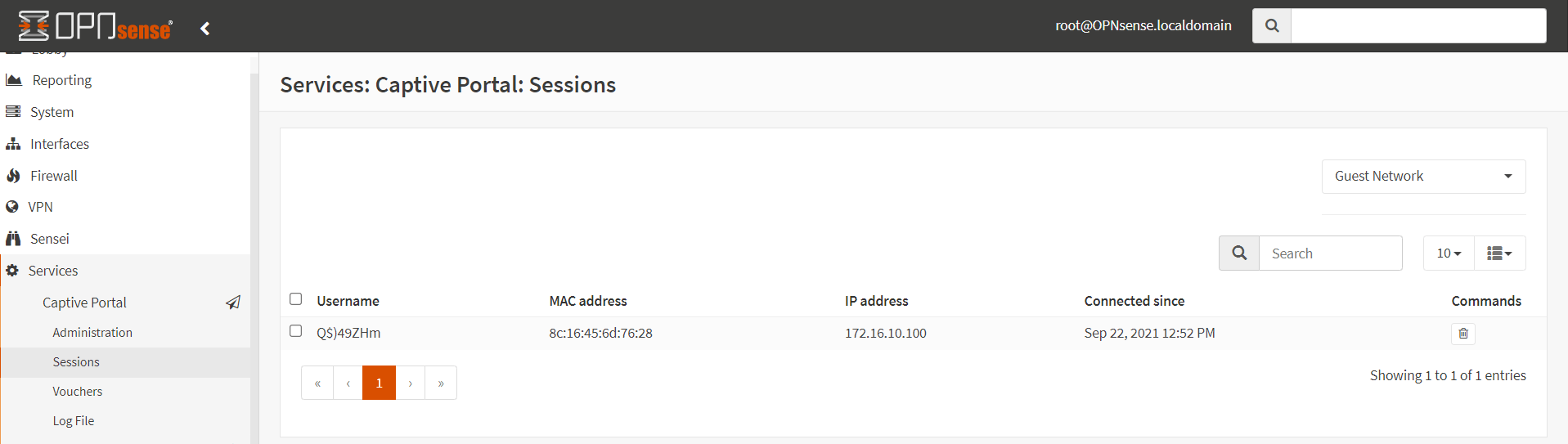

4. Anzeigen von Captive Portal-Sitzungen auf OPNsense

Um die aktiven Sitzungen zu überprüfen, navigieren Sie zu Services → Captive Portal → Sessions im OPNsense Web-UI. Und dann wählen Sie die richtige Zone aus dem Auswahlfeld in der oberen rechten Ecke aus.

Aktuelle Sitzung sieht folgendermaßen aus:

Abbildung 53. Überprüfung der aktiven Captive-Portal-Sitzungen auf OPNsense

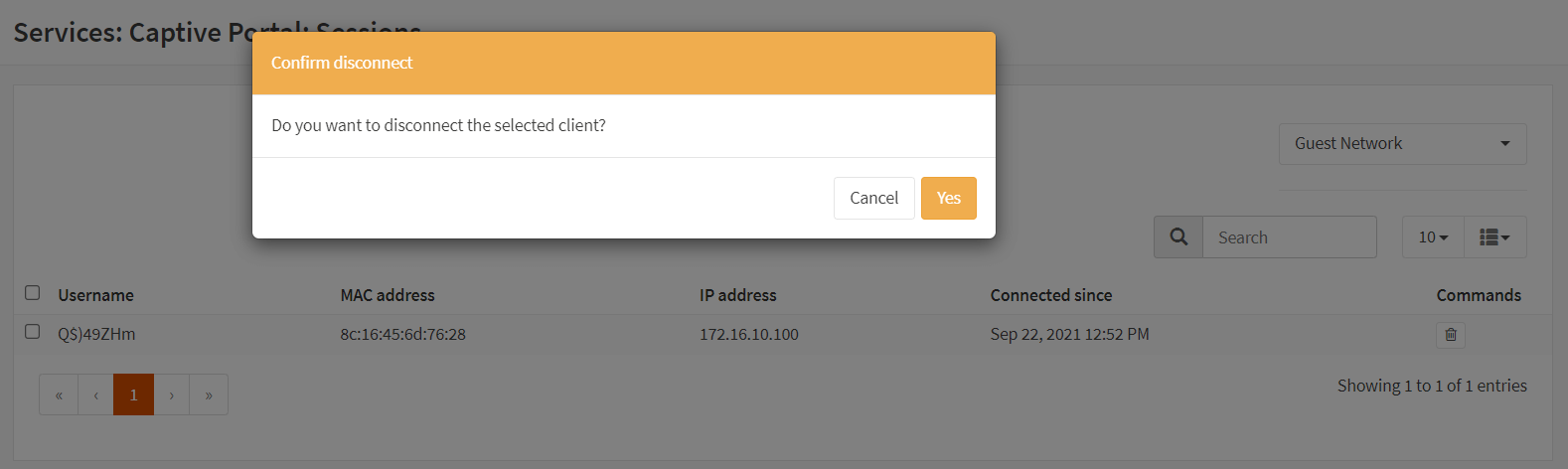

Um eine aktive Sitzung zu beenden, können Sie auf das Mülleimer-Symbol klicken.

Abbildung 54. Beenden einer aktiven Captive Portal-Sitzung auf OPNsense

OPNsense bietet eine sehr leistungsstarke CLI, die besonders nützlich für das Debugging ist. Und Sie können auch die CLI verwenden, um eine Liste aller aktiven Sitzungsstatus zu erhalten.

Geben Sie den folgenden Befehl in die OPNsense-Befehlszeile ein, um die aktiven Sitzungen auf der Zonen-ID 0 anzuzeigen:

root@OPNsense:~ # configctl captiveportal list_clients 0

sessionid username ip_address mac_address total_bytes idletime totaltime acc_session_timeout

ivN8tfSozem614bkXzeZXQ== Q$)49ZHm 172.16.10.100 8c:16:45:6d:76:28 2086815 2 240 86400

Was sind die Vorteile der Konfiguration des OPNSense Captive Portals?

Die Hauptvorteile des OPNsense Captive Portals werden im Folgenden erläutert.

Sicherheit

Die Implementierung eines Captive Portals kann Ihnen helfen, Ihr Unternehmen in Übereinstimmung mit den regulatorischen Standards und bewährten Praktiken bei der Bereitstellung von Internetzugang für Benutzer über Hotspots zu halten.

Ein Captive Portal zeigt dem Benutzer typischerweise die Nutzungsbedingungen an, die er akzeptieren muss, bevor er den WLAN-Hotspot des Unternehmens nutzen kann. Administratoren tun dies oft, um sicherzustellen, dass ihre eigenen Benutzer Verantwortung für ihre Handlungen übernehmen und nicht rechtlich haftbar gemacht werden. Immobilienbesitzer können sich vor rechtlicher Haftung schützen, indem sie von ihren Nutzern verlangen, den Nutzungsbedingungen (ToS) zuzustimmen, bevor sie über ein Captive Portal Zugang zum Netzwerk erhalten. Das Captive Portal funktioniert, indem es jede Webanfrage auf eine bestimmte Seite "umleitet", bis der Benutzer auf Ich stimme den Nutzungsbedingungen zu klickt. Infolgedessen wird unabhängig davon, welche URL Ihr Browser anfragt, die Captive Portal-Seite zuerst angezeigt, wenn Sie einen Webbrowser starten. Das Captive Portal benötigt in einigen Situationen möglicherweise ein Passwort. Diese Art von Schutzmechanismus schützt Sie vor rechtlicher Haftung im Falle von illegalem oder anderweitig schädlichem Online-Verhalten, während ähnliche Sicherheitsmerkmale die Vermögenswerte des Unternehmens schützen.

Bandbreitenverwaltung

Einige Benutzer missbrauchen Internetdienste immer, zum Beispiel indem sie viele Stunden am Tag online bleiben, mehrmals am Tag darauf zugreifen oder sich sogar über mehrere Terminals damit verbinden. Und je nach Art der Aktivität, die über Ihre Verbindung durchgeführt wird, könnte sie auch eine Bandbreite beanspruchen.

Das Captive Portal bietet eine Reihe von Maßnahmen, um allen Benutzern einen ausreichenden Zugang zu gewährleisten: Die Verbindungszeit kann kontrolliert werden, die Anzahl der Terminals pro Benutzer, die Bandbreitennutzung.

Sie können Ihre Bandbreite mithilfe eines Captive Portals regulieren und konfigurierbare Zeitbegrenzungen festlegen, wie lange jeder Benutzer mit Ihrem Netzwerk verbunden bleiben kann.

Benutzerbasiertes Webfiltering und Anwendungssteuerung

Zenarmor ermöglicht es Ihnen, benutzerbasierte Richtlinien für Inhaltsfilterung und Anwendungssteuerung festzulegen. Daher können Sie Ihren Kunden nicht nur kostenlosen Internetzugang bieten, sondern sie auch vor Cyberbedrohungen wie Malware, Phishing usw. schützen.

Marketing

In kommerzieller Hinsicht bieten Captive Portale eine ideale Chance für nahtloses Marketing, das es den Nutzern ermöglicht, sich während ihrer Interneterfahrung zu einem entscheidenden Zeitpunkt zu engagieren und ein leistungsstarkes Medium für eine Vielzahl von Geschäftsanforderungen darstellt. Um eine Umfrage auszufüllen, eine gesponserte Anzeige anzusehen oder aktuelle Aktionen hervorzuheben, können Sie ein Captive Portal verwenden.

Das bedeutet, dass der Anbieter dieses Dienstes Werbung an Personen anzeigen oder senden kann, die sich mit der WLAN-Verbindung verbinden. Diese Art von Dienst wird häufig als "soziales WLAN" bezeichnet, weil er Sie dazu auffordern kann, sich in ein soziales Netzwerk-Konto einzuloggen. Diese sozialen drahtlosen Internetportale sind in den letzten Jahren weit verbreitet gewesen, wobei mehrere Unternehmen Marketing anbieten, das sich auf die Sammlung von Wi-Fi-Daten konzentriert.

Wie funktioniert das Captive Portal in OPNSense?

OPNsense bietet ein Captive Portal, um Clients, die Netzwerkzugang anfordern, zur Authentifizierung zu zwingen oder sie auf eine Klickdurchgangsseite umzuleiten. Diese Lösung wird allgemein in Hotspot-Netzwerken verwendet, aber sie wird auch häufig in Unternehmensnetzwerken eingesetzt, um eine zusätzliche Sicherheitsschicht für Internet- oder drahtlosen Zugang zu bieten.

Das OPNsense Captive Portal verfügt über die folgenden Funktionen.

-

Kategoriebasiertes Webfiltering: Durch die Kombination des Captive Portals und des Caching-Proxys können Sie die Kategoriefilterung für das Web verwenden und bestimmten Inhalt für Benutzer blockieren, sowie die Internetbandbreitennutzung reduzieren und die Reaktionszeiten durch Aktivierung des Caches verbessern.

-

Benutzerbasierte NGFW-Richtlinienverwaltung: Das Zenarmor OPNsense Next-Generation-Firewall Plugin unterstützt die Integration mit dem OPNsense Captive Portal. Diese Funktion ermöglicht es Ihnen, benutzerbasierte Richtlinien für Webinhaltfilterung und Anwendungssteuerung zu definieren.

-

Auszeiten & Willkommen zurück: Verbindungen können nach einer festgelegten Zeit (Leerlauf-Timeout) beendet und/oder nach einer festgelegten Anzahl von Minuten gezwungen werden, sich zu trennen, selbst wenn der Benutzer noch aktiv ist. (hard timeout). Wenn ein Benutzer innerhalb der Leerlauf- und/oder harten Zeitüberschreitungen wieder eine Verbindung herstellt, ist kein Login erforderlich, und die aktive Sitzung des Benutzers kann fortgesetzt werden.

-

Bandbreitenverwaltung: Die OPNsense-Firewall verfügt über eine Traffic-Shaping-Funktion. Der integrierte Traffic Shaper kann verwendet werden, um Folgendes zu tun:

- Priorität kann den Protokollportnummern und/oder IP-Adressen eingeräumt werden.

- Verteile die Bandbreite gleichmäßig.

-

Portal-Umgehung: Sie können die Whitelisting-Option verwenden, um bestimmten IP-Adressen oder MAC-Adressen zu erlauben, das Portal zu umgehen.

-

Vorlagenverwaltung: Der einzigartige Template-Manager in OPNsense macht das Erstellen Ihrer eigenen Login-Seite mühelos. Gleichzeitig bietet es zusätzliche Funktionen wie:

- Option zum Erstellen Ihres eigenen Pop-ups

- URL-Weiterleitung: Nach der Authentifizierung oder dem Klicken durch das Captive Portal können Benutzer zwangsweise zur angegebenen URL weitergeleitet werden.

- Anpassung der Startseite

-

Zonenmanagement: Verschiedene Zonen können auf jeder Schnittstelle konfiguriert werden, oder mehrere Schnittstellen können eine einzige Zonenkonfiguration teilen. Jede Zone kann ihr eigenes einzigartiges Captive Portal-Template verwenden oder eines mit einer anderen teilen.

-

Authentifizierung: OPNsense Captive Portal bietet HTTPS-gesicherte Authentifizierung oder ein Splash-Portal mit URL-Weiterleitung zu einer bestimmten Seite. Um einen Benutzer in einer Zone zu authentifizieren, können die folgenden Quellen verwendet werden:

- Lokaler Benutzer-Manager

- Gutscheine / Tickets

- Radius

- LDAP

- Keine Authentifizierung (Splash Page Only) Mehrere (a combination of the preceding)

-

Gutschein-Manager: Das Captive Portal von OPNsense enthält ein einfaches Gutscheinerstellungssystem, das Gutscheine in eine CSV-Datei exportiert, die mit Ihrer bevorzugten Anwendung verwendet werden kann. Der Export ermöglicht es Ihnen, Gutscheine zu drucken, indem Sie sie mit Ihrer LibreOffice- oder Microsoft Word-Vorlage kombinieren, was zu einem professionell aussehenden Handout führt, das Ihr Firmenlogo und Ihren Stil enthält.

-

Plattformintegration: Die Captive-Portal-Anwendung kann mit anderen Diensten über die integrierte REST-API integriert werden.

-

Echtzeitberichterstattung: Das OPNsense Captive Portal verfügt über grundlegende Echtzeitberichterstattungsfunktionen, wie zum Beispiel:

- Aktive Sitzungen Verbleibende Zeit auf Gutscheinen

- Höchste IP-Bandbreitennutzung(Live Graph)

Warum ein Captive Portal in OPNSense benötigt wird?

Es wird zunehmend beliebter, dass öffentliche und private Orte den Nutzern kostenlosen Internetzugang bieten, was Bequemlichkeit schafft, Organisationen und Menschen verbindet und eine Vielzahl von Zielen dient. Jedoch müssen bestimmte Formalitäten beachtet werden, um eine Internetverbindung bereitzustellen. Kostenloser Internetzugang sollte in öffentlichen und privaten Räumen bereitgestellt werden, wobei eine Vielzahl von Sicherheitsstandards eingehalten werden sollte, um die Nutzung durch schädliche Personen für illegale Aktivitäten zu minimieren. Captive Portal ist eine der häufigsten Sicherheitslösungen für dieses Problem.

Typische Anwendungen des Captive Portals auf OPNsense sind unten aufgeführt.

-

Camping- und Hotel-Wi-Fi

-

Bring Your Own Device (BYOD)

-

Gäste-Netzwerk

-

WLAN-Internetzugang in öffentlichen Bereichen, wie zum Beispiel in Cafés

Unternehmen bieten ihren Besuchern in der Regel Internetzugang und zeigen ihnen eine Landingpage mit einer Willkommensnachricht sowie einigen Richtlinien und Netzwerkzugangsrichtlinien. Gleichzeitig ist es entscheidend, sicherzustellen, dass Besucher keinen Zugang zum privaten LAN haben und die Internetbandbreite nicht auslasten können.

Hotels und Wohnmobilparks verwenden typischerweise ein Captive Portal, um Gästen eingeschränkten Internetzugang zu gewähren. Gäste müssen sich mit einem Gutschein einloggen, der an der Rezeption gekauft oder kostenlos erhalten werden kann. OPNsense unterstützt Gutscheine und kann sie schnell im Handumdrehen generieren.

Hacker stehlen heute Informationen auf eine der einfachsten Arten, indem sie sich als legales drahtloses Netzwerk ausgeben. Wenn einer Ihrer Kunden sich in das gefälschte Netzwerk einloggt, hat der Hacker eine einfache Möglichkeit, ihre Informationen zu sammeln. Wenn Ihr Unternehmen ein Café oder ein Krankenhaus ist, das seinen Kunden oder Patienten kostenloses WLAN im Wartebereich anbietet, sollte Ihr Netzwerk daher korrekt mit Ihren Endkunden identifiziert werden, damit sie sich nicht in eine mögliche Fälschung einloggen. Das OPNsense Captive Portal ist eine der besten Lösungen, um Ihre Kunden davor zu schützen, Opfer eines Cyberkriminalität zu werden.