Wie aktiviert man den Virenschutz in OPNsense?

OPNsense bietet HTTP(S)-Schutz durch die Nutzung seines hochflexiblen Proxys und des branchenüblichen ICAP. Um maximalen Schutz gegen Malware wie Ransomware, Trojaner und Viren zu bieten, wird eine externe Engine von einem bekannten Anbieter verwendet. Sie können Ihre Netzwerksicherheit auch weiter verbessern durch das integrierte Intrusion Prevention System und die kategoriebasierte Webfilterung oder das Drittanbieter-Zenarmor-Next-Generation-Firewall-Plugin.

Antivirus-Proxys funktionieren ähnlich wie traditionelle Web-Proxys, mit dem Unterschied, dass sie alle Inhalte, die durch den Proxy geleitet werden, auf Malware- oder Virensignaturen scannen. Wenn der Proxy den Inhalt als schädlich einstuft, wird der Download gestoppt und der Benutzer wird auf eine Fehlerseite umgeleitet.

Der Hauptvorteil des Scannens nach Viren direkt auf dem Router besteht darin, dass bösartige Netzwerkpakete gestoppt werden können, bevor sie das Netzwerk betreten. Diese Netzwerksicherheitsmethode ist besonders nützlich für Gästnetze und andere Fälle, in denen Sie sich nicht sicher sein können, dass alle Clients ein aktuelles Antivirenprogramm installiert haben. Darüber hinaus, selbst wenn jeder Ihrer Clients eine Antivirenanwendung hat, empfiehlt das Prinzip der Verteidigung in der Tiefe, eine weitere Schutzschicht hinzuzufügen, indem ein zentrales Antivirussystem verwendet wird. OPNsense enthält ein ClamAV-Plugin, das in Kombination mit dem C-ICAP-Plugin verwendet werden kann, oder es kann auf Drittanbieter-Engines von bekannten Anbietern zurückgreifen.

Zusätzlich zu seinen Antivirus-Funktionen bietet OPNsense auch Next-Generation-Firewall-Funktionen wie Webkontrolle und Anwendungssteuerung. Dies wird durch ein externes Tool namens Zenarmor bereitgestellt.

Das Zenarmor NGFW-Plugin für OPNsense ist eines der beliebtesten OPNsense-Plugins und ermöglicht es Ihnen, Ihre Firewall in Sekundenschnelle auf eine Next-Generation-Firewall aufzurüsten. NG Firewalls ermöglichen es Ihnen, modernen Cyberangriffen zu begegnen, die jeden Tag raffinierter werden.

Einige der Funktionen sind anwendungs-/benutzerbewusstes Blockieren auf Layer 7, granulare Filterrichtlinien, kommerzielles Webfiltering mit cloudbasierter, KI-gestützter Bedrohungsintelligenz, Kindersicherungen und die besten Netzwerk-Analysen und -Berichte der Branche.

Zenarmor Free Edition ist kostenlos für alle OPNsense-Nutzer verfügbar.

In diesem Tutorial zeigen wir Ihnen, wie Sie eine OPNsense-Routing-Plattform so konfigurieren, dass sie als Antivirus-Proxy mit den C-ICAP- und ClamAV-Plugins fungiert.

Sie können den Virenschutz in Ihrem OPNsense-Router mit den C-ICAP- und ClamAV-Plugins aktivieren, indem Sie die 5 Hauptschritte befolgen, die in den folgenden Abschnitten erklärt werden:

-

Richten Sie einen grundlegenden Caching-Proxy-Server in OPNsense ein

-

Aktivieren Sie den transparenten HTTP- und SSL-Modus im OPNsense-Proxy

-

Installieren und Einrichten der ClamAV- und C-ICAP-Plugins

-

ICAP in OPNsense konfigurieren

-

EICAR-Test

1. Richten Sie einen einfachen Caching-Proxy-Server in OPNsense ein

Um zu verhindern, dass Ihre Clients beim Surfen im Internet auf schädliche Dateien wie Viren oder Malware zugreifen, können Sie zunächst einen einfachen Caching-Proxy-Server in Ihrem OPNsense einrichten.

2. Aktivieren Sie den transparenten HTTP- und SSL-Modus im OPNsense-Proxy

Als zweiten Schritt können Sie den transparenten Modus im OPNsense-Caching-Proxy-Server sowohl für HTTP- als auch für SSL-Verkehr aktivieren, um die Konfiguration auf der Client- oder Browserebene zu eliminieren. Dieser Modus wird am häufigsten in großen Unternehmensorganisationen verwendet, bei denen die Konfiguration auf der Client-Seite aufgrund der großen Anzahl von Clients schwierig ist.

3. Installieren und Einrichten der ClamAV- und C-ICAP-Plugins

Dieser Abschnitt erklärt kurz, was die ClamAV- und C-ICAP-Plugins sind und wie man sie in der OPNsense-Firewall installiert und konfiguriert.

ClamAV® ist eine Antiviren-Engine, die für E-Mail-Scanning, Web-Scanning und Endpunktsicherheit verwendet werden kann. Es enthält einen skalierbaren und flexiblen Multi-Thread-Daemon, einen Kommandozeilen-Scanner und ein fortschrittliches Tool für automatische Datenbankaktualisierungen. Es ist unter der GNU General Public License, Version 2, lizenziert. ClamAV erkennt Millionen von Viren, Trojanern, Würmern und anderen Arten von Malware.

ClamAV® führt nur vertrauenswürdige Signaturdefinitionen aus, wenn die Signaturdatenbank signiert ist. Es scannt nicht nur innerhalb von Archiven und komprimierten Dateien, sondern schützt auch vor Archivbomben.

Empfohlene Systemanforderungen für ClamAV® sind wie folgt:

-

Minimale RAM für FreeBSD- und Linux-Server-Editionen:

2 GiB+ -

Empfohlene Mindest-CPU:

1 CPU mit 2,0 GHz+ -

Mindestfreier Speicherplatz auf der Festplatte erforderlich:

5 GB

C-ICAP ist eine ICAP-Server-Implementierung. Es kann verwendet werden, um Inhaltsanpassungs- und Filterdienste mit HTTP-Proxys zu implementieren, die das ICAP-Protokoll unterstützen. Es hat die folgenden Hauptmerkmale:

-

grundlegende C-API zur Entwicklung benutzerdefinierter Inhaltsanpassungs- und Filterdienste

-

LDAP Integration

-

einfache ICAP-Client-API

-

Plugins-Schnittstelle

3.1. ClamAV® Installation & Signatur-Download in OPNsense

Um das ClamAV-Plugin in Ihrer OPNsense-Firewall zu installieren, folgen Sie den folgenden Schritten:

-

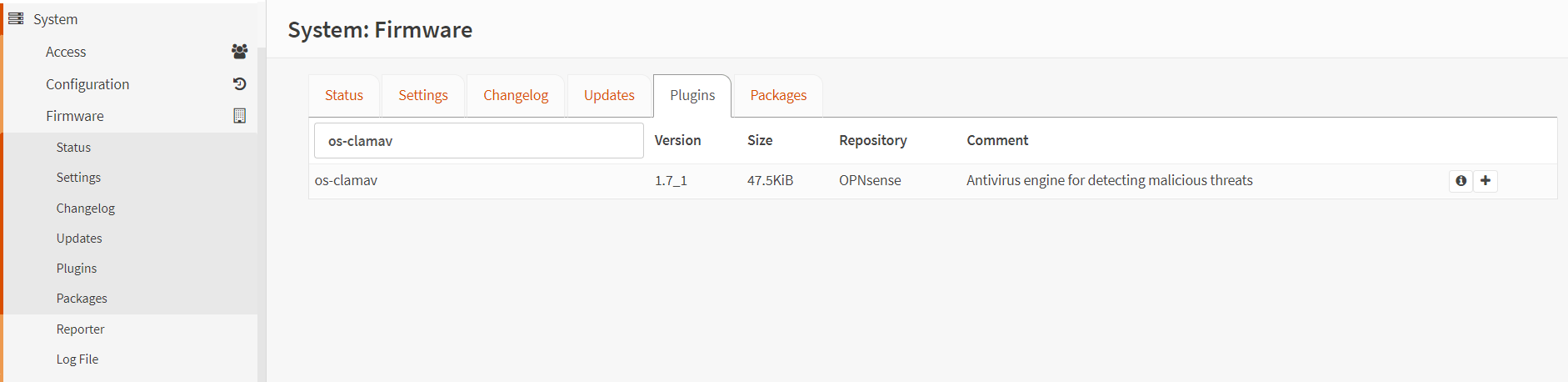

Melden Sie sich bei Ihrer OPNsense-Web-GUI mit einem Konto mit administrativem Zugriff wie

rootan. -

Navigieren Sie zu

System→Firmware→Plugins. -

Geben Sie

os-clamavin das Suchfeld ein, um das ClamAV®-Plugin zu finden.

Abbildung 1: Installation des ClamAV®-Plugins in OPNsense

-

Klicken Sie auf das

+-Symbol nebenos-clamav, um die ClamAV® Antivirus-Engine zur Erkennung von bösartigen Bedrohungen zu installieren. Dann werden Sie zum Update-Menü-Tab weitergeleitet. -

Klicken Sie auf die Registerkarte

Plugins. Sie sollten sehen, dass dasos-clamav-Plugin installiert ist. Wenn Sie das neu installierte Plugin nicht sehen können, aktualisieren Sie bitte Ihre Web-Oberfläche mit der F5-Taste.Abbildung 2:

os-clamav-Plugin ist installiert

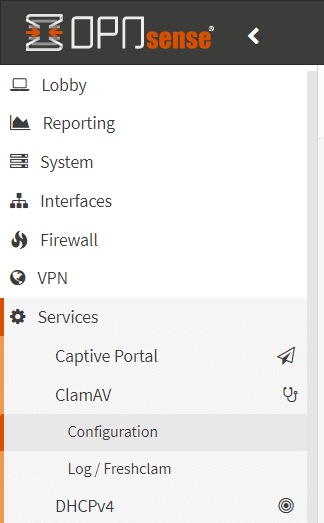

Nach der Installation des Plugins erhalten Sie einen neuen Menüeintrag unter Dienste für ClamAV.

Abbildung 3: Zugriff auf das ClamAV®-Menü in der OPNsense-Weboberfläche

Jetzt, bevor Sie die ClamAV®-Antivirus-Engine aktivieren, müssen Sie die Virensignaturen herunterladen.

Um die ClamAV-Signaturen in Ihrer OPNsense-Firewall herunterzuladen, können Sie die folgenden Schritte befolgen:

-

Navigieren Sie zu

System→Services→ClamAVin Ihrer OPNsense-Weboberfläche. -

Klicken Sie auf die Schaltfläche Download Signatures in der oberen rechten Ecke der Seite.

Abbildung 4: Herunterladen von ClamAV®-Virus-Signaturen in der OPNsense-Weboberfläche

3.2. ClamAV® Konfiguration OPNsense

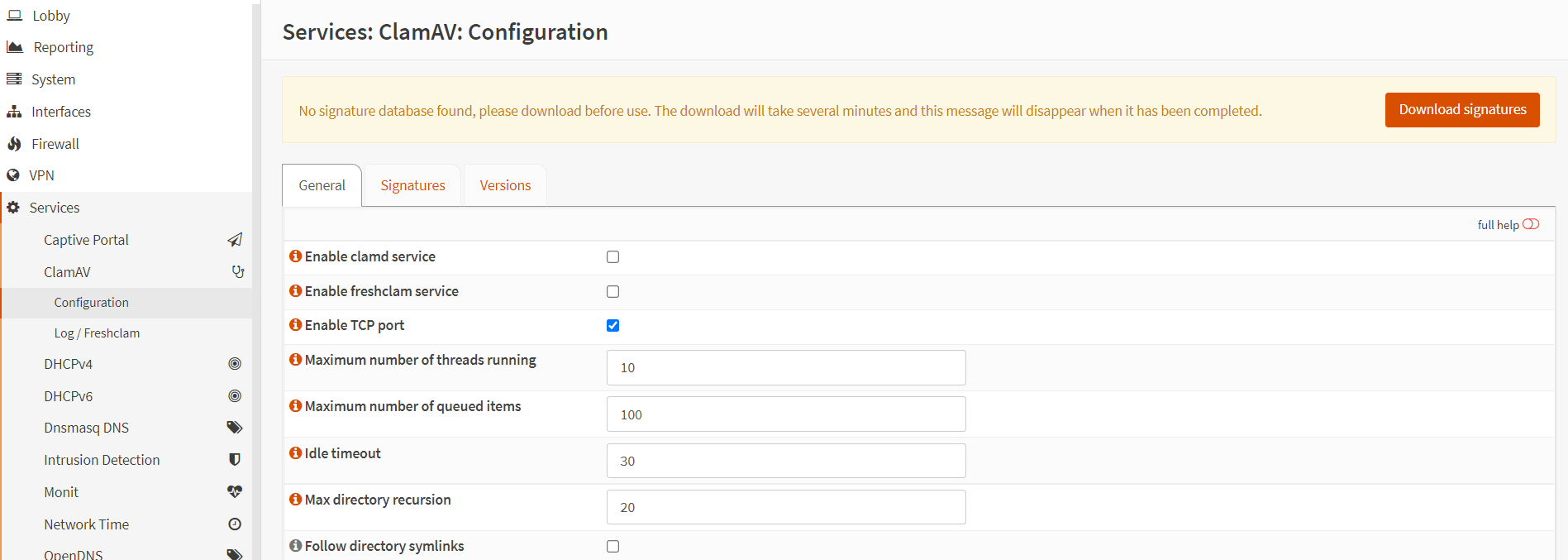

Um das ClamAV-Plugin in Ihrer OPNsense-Firewall zu konfigurieren, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

System→Dienste→ClamAVin Ihrer OPNsense-Weboberfläche. -

Aktivieren Sie die Option Enable clamd service, um ClamAV® zu ermöglichen, Dateien zu scannen.

-

Aktivieren Sie die Option Enable fresh clam service, um Ihre Malware-Signaturen regelmäßig zu aktualisieren.

-

Aktivieren Sie die Option Enable TCP Port, um den TCP-Port

3310zusätzlich zum lokalen Socket zu aktivieren. -

Setzen Sie die Option Maximum number of threads running auf die Anzahl der Kerne, die Ihre OPNsense hat, um eine Dienstverweigerung des Daemons und Ihres Routers zu vermeiden.

-

Stellen Sie die Option Maximum number of queued items ein. Diese Option wird für die maximale Anzahl der Dateien verwendet, die zum Scannen in die Warteschlange gestellt werden können. Es wird empfohlen, diesen Wert mindestens doppelt so hoch wie MaxThreads zu setzen, wenn möglich.

-

Sie können die Option Idle Timeout auf den Standardwert belassen. Wenn die Verbindung für diesen Zeitraum inaktiv ist, wird sie getrennt. Wenn der andere Socket-Endpunkt eine Maschine ist, kann dieser Wert niedrig sein, aber wenn Sie ihn zu Entwicklungszwecken verwenden möchten, können Sie ihn erhöhen.

-

Sie können die Option Max directory recursion, die verwendet wird, um die Tiefe des Verzeichnisbaums zu begrenzen, als Standard belassen. Im schlimmsten Fall gibt es eine Schleife, die dazu führt, dass der Scanner unendlich lange läuft, was durch diese Einstellung verhindert werden sollte.

-

Sie können die Option Follow directory symlinks aktivieren, um ClamAV® zu zwingen, Verzeichnis-Symlinks zu folgen. Da dies zu einer Schleife führen kann, stellen Sie sicher, dass das Rekursionslimit auf einen nützlichen Wert eingestellt ist, wenn Sie diese Option aktivieren.

-

Sie können die Option Follow regular file symlinks aktivieren, um ClamAV® zu zwingen, Symlinks zu regulären Dateien zu folgen. Dies könnte Dateisysteminformationen offenlegen, auf die der Benutzer keinen Zugriff haben sollte.

-

Sie können die Option Disable cache aktivieren, um die Ergebnisse nicht zu cachen. Da es die Reaktionszeit verlangsamt, ist es nur für Entwicklungsumgebungen nützlich.

-

Aktivieren Sie die Option Scan portable executable, um PE-Dateien wie *.exe, *.dll, *.bat usw. zu scannen.

-

Aktivieren Sie die Optionen Scan executable and linking format, um ELF-Dateien zu scannen, die auf Linux-basierten und BSD-basierten Betriebssystemen verwendet werden.

-

Sie können die Option Detect broken executables aktivieren, um eine ausführbare Datei als defekt zu kennzeichnen, wenn sie nicht den Spezifikationen entspricht. Eine ausführbare Datei kann aufgrund eines Download-Fehlers oder einer Manipulation beschädigt sein. In jedem Fall sollte es keine Rechtfertigung dafür geben, eine beschädigte ausführbare Datei zuzulassen.

-

Überprüfen Sie die Option Scan OLE2, um die OLE2-Dateien zu analysieren, die Makros enthalten können, um Malware herunterzuladen und zu installieren.

-

Sie können die Option OLE2 block macros aktivieren, wenn Sie keine Makros verwenden und auch nicht von Ihren Partnern erwarten.

-

Aktivieren Sie die Option Scan PDF files, um PDF-Dateien zu scannen.

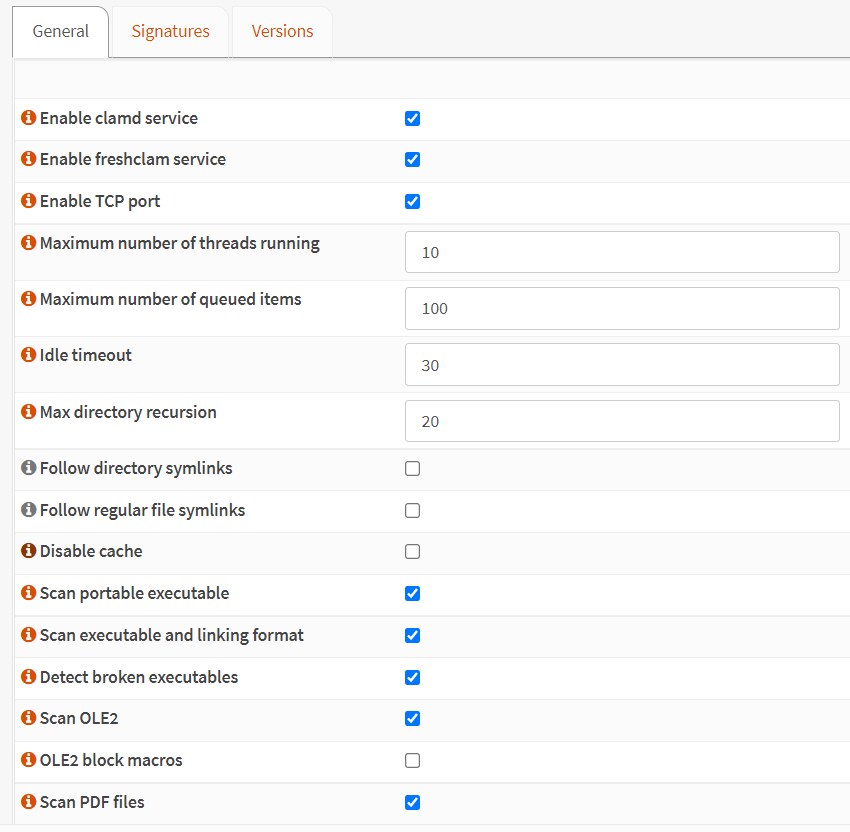

Abbildung 5: Konfiguration der ClamAV®-Antivirus-Engine in der OPNsense-Weboberfläche-1

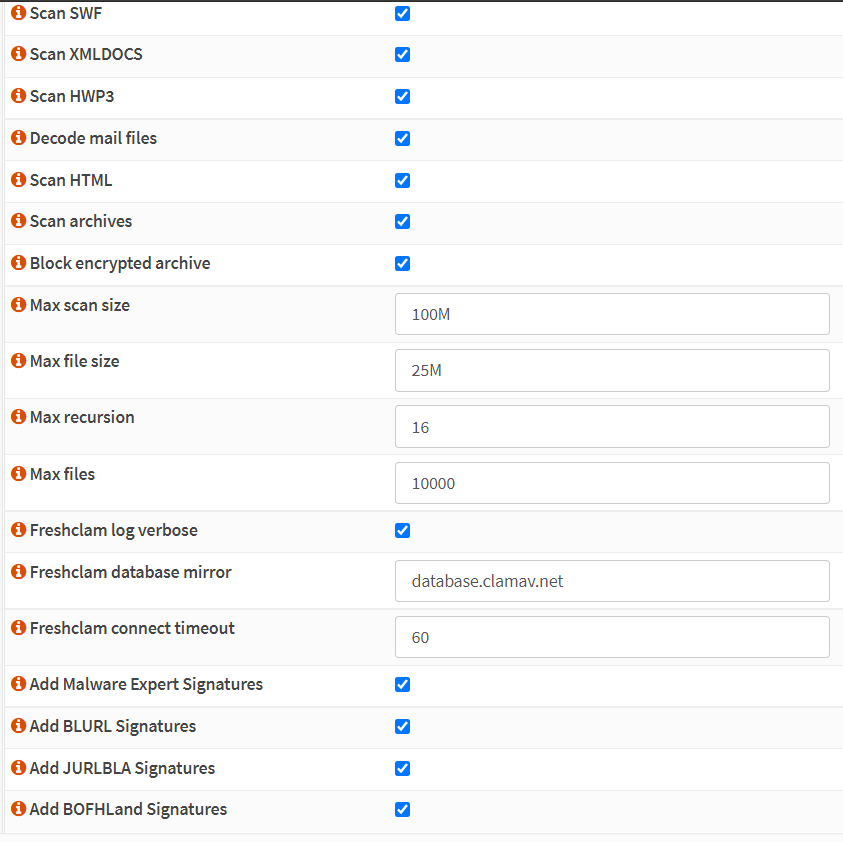

-

Aktivieren Sie die Option Scan SWF, um Flash-Dateien zu scannen.

-

Aktivieren Sie die Option Scan XMLDOCS, um XML-Dokumente zu scannen.

-

Sie können die Option Scan HWP3 aktivieren, um koreanische Dokumente zu scannen. Wenn Sie sie nicht verwenden, wird empfohlen, sie im Proxy zu blockieren.

-

Überprüfen Sie die Option Decode mail files, um E-Mail-Anhänge zu scannen, die möglicherweise Malware enthalten.

-

Aktivieren Sie die Option Scan HTML, um HTML-Dateien zu scannen, die gefährliches eingebettetes JavaScript enthalten könnten.

-

Aktivieren Sie die Option Scan archives, um Dateien in Archiven zu scannen, die Malware enthalten können.

-

Aktivieren Sie die Option Block encrypted archive. Achten Sie darauf, dass ClamAV® verschlüsselte Archive nicht scannen und die darin enthaltenen schädlichen Dateien nicht erkennen kann. Um eine Erkennung zu vermeiden, verwenden einige Malware-Autoren verschlüsselte Archive und weisen das Opfer im E-Mail-Text an, wie man diese entpackt.

-

Sie können die Option Max scan size auf den Standardwert belassen.

-

Sie können die Option Max file size auf Standard lassen. Dateien, die größer als dieser Wert sind, werden nicht gescannt.

-

Sie können die Option Max recursion auf den Standardwert belassen. Verschachtelte Archive werden rekursiv gescannt. Wenn ein RAR-Archiv eine Zip-Datei enthält, werden auch alle Dateien darin gescannt.

-

Sie können die Max files-Option, die die Anzahl der Dateien angibt, die in einem Archiv, einem Dokument oder einer anderen Containerdatei gescannt werden sollen, als Standard belassen.

-

Aktivieren Sie die Option Freshclam log verbose, um eine ausführliche Protokollierung zu aktivieren.

-

Sie können die Option Freshclam database mirror als Standard belassen.

-

Sie können die Option Freshclam connect timeout als Standard belassen.

-

Sie können Drittanbieter-Signaturen aktivieren, indem Sie Malware Expert, BLURL, JURLBLA und BOFHLand Signaturen hinzufügen.

Abbildung 6: Konfiguration der ClamAV®-Antivirus-Engine in der OPNsense-Weboberfläche-2

-

Klicken Sie unten auf der Seite auf

Speichern, um die Einstellungen zu aktivieren.

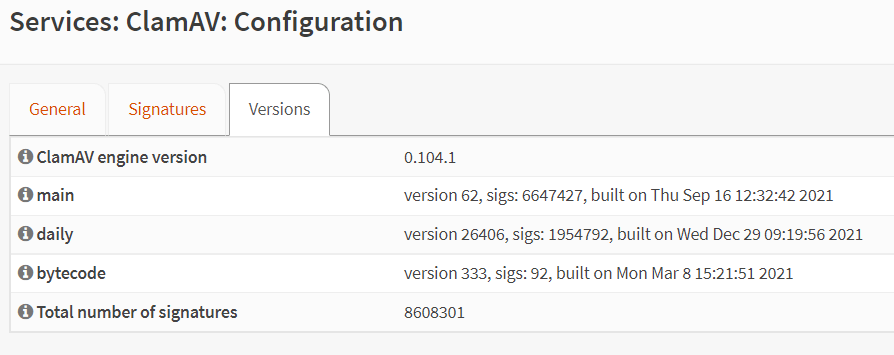

Sie können die ClamAV®-Engine-Version und die Gesamtanzahl der Signaturen anzeigen, indem Sie auf die Registerkarte Versions klicken.

Abbildung 7: Anzeigen der ClamAV®-Engine-Version in OPNsense

3.3. C-ICAP-Installation in OPNsense

Jetzt können Sie das C-ICAP-Plugin in Ihrer OPNsense-Firewall installieren, um den Web-Proxy mit dem ClamAV®-Virus-Scanner zu verbinden.

Um das C-ICAP-Plugin in Ihrer OPNsense-Firewall zu installieren, folgen Sie den folgenden Schritten:

-

Melden Sie sich bei Ihrer OPNsense-Web-GUI mit einem Konto mit administrativem Zugriff wie

rootan. -

Navigieren Sie zu

System→Firmware→Plugins. -

Geben Sie

os-c-icapin das Suchfeld ein, um das C-ICAP-Plugin zu finden.Abbildung 8: Installation des C-ICAP-Plugins in OPNsense

-

Klicken Sie auf das

+-Symbol nebenos-cicap, um das C-ICAP-Plugin zu installieren. Dann werden Sie zum Update-Menü-Tab weitergeleitet. -

Klicken Sie auf den Tab

Plugins. Sie sollten sehen, dass dasos-cicap-Plugin installiert ist. Wenn Sie das neu installierte Plugin nicht sehen können, aktualisieren Sie bitte Ihre Web-Oberfläche mit der F5-Taste.Abbildung 9:

os-c-icap-Plugin ist installiert

Nach der Installation des Plugins erhalten Sie einen neuen Menüeintrag unter Dienste für C-ICAP.

Abbildung 10: Zugriff auf das ClamAV®-Menü in der OPNsense-Weboberfläche

3.4. C-ICAP-Konfiguration OPNsense

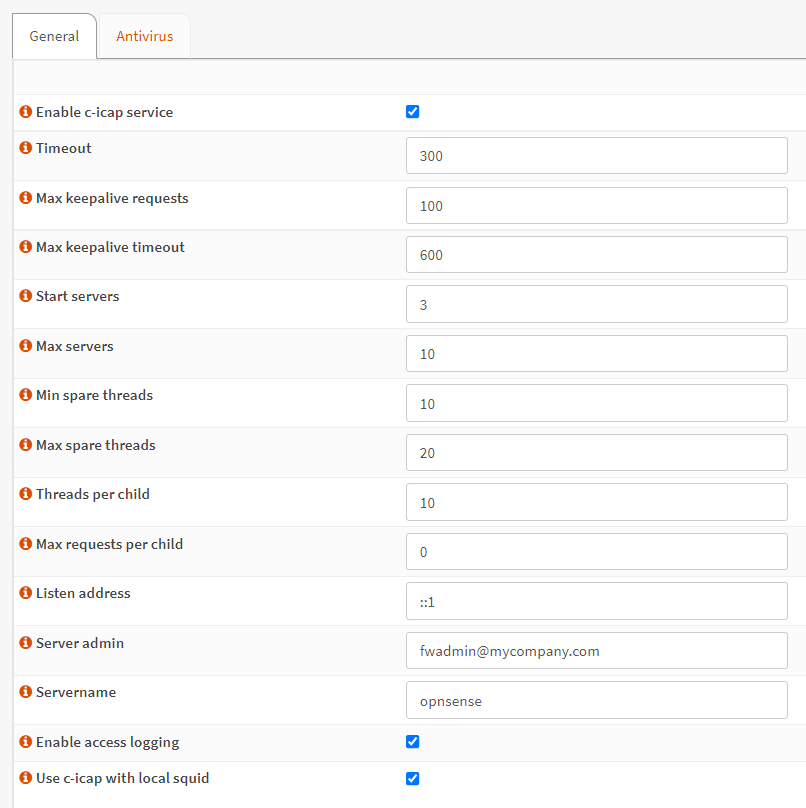

Um das C-ICAP-Plugin in Ihrer OPNsense-Firewall zu konfigurieren, können Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

System→Dienste→C-ICAPin Ihrer OPNsense-Weboberfläche. -

Aktivieren Sie die Option Enable c-icap service, um ICAP-Anfragen zu bearbeiten.

-

Sie können die Timeout-Option auf den Standardwert belassen. Der Socket wird geschlossen, wenn der Timer abläuft.

-

Sie können die Option Max keepalive requests auf den Standardwert belassen. Diese Option begrenzt die maximale Anzahl von Anfragen, die von einer Verbindung bedient werden können.

-

Sie können die Option Max keepalive timeout auf den Standardwert belassen. Wenn der Timer abläuft und der Socket inaktiv bleibt, wird er geschlossen.

-

Sie können die Option Start servers als Standard belassen. Es gibt die Anzahl der Serverprozesse an, die gestartet werden. Jeder Serverprozess generiert eine Anzahl von Threads, die die Anfragen bedienen.

-

Sie können die Option Max servers, die die Anzahl der Prozesse begrenzt, auf den Standardwert belassen.

-

Sie können die Option Min spare threads als Standard belassen. Wenn die Anzahl der verfügbaren Threads kleiner als dieser Wert ist, startet der c-icap-Server ein neues Kind.

-

Sie können die Option Max spare threads als Standard belassen. Wenn die Anzahl der verfügbaren Threads größer ist als die angegebene Zahl, beendet der c-icap-Server einen Kindprozess.

-

Sie können die Option Threads per child, die die Anzahl der Threads pro Kindprozess angibt, auf Standard belassen.

-

Sie können die Option Max requests per child als Standard belassen.

-

Sie können die Listen address-Option, an die der Server gebunden werden soll, als Standard belassen. (::1 for IPv6 or 127.0.0.1 for IPv4)

-

Setzen Sie die Server admin-Option auf eine E-Mail-Adresse, die als Kontakt für Benutzer dient, die Probleme mit dem Server haben.

-

Sie können die Option Servername festlegen, um den auf Fehlerseiten angezeigten Servernamen zu überschreiben.

-

Überprüfen Sie die Option Enable access logging.

-

Aktivieren Sie die Option Use c-icap with local squid, um Benutzernamenseinstellungen vom lokalen Squid zu übernehmen.

Abbildung 11: Konfiguration der allgemeinen Einstellungen von C-ICAP in OPNsense

-

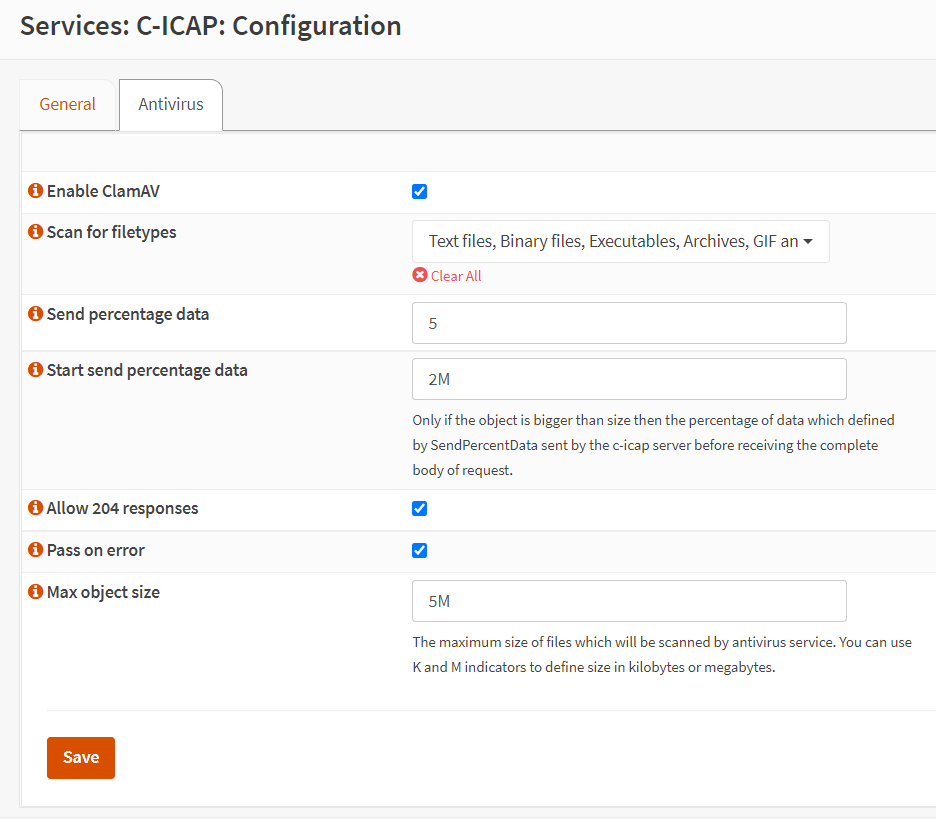

Klicken Sie auf die Registerkarte

Antivirus. -

Aktivieren Sie die Option Enable ClamAV, um den Virenscan mit ClamAV zu aktivieren.

-

Wählen Sie den Dateityp aus, der im Feld Scan for file types analysiert werden soll. Es wird empfohlen, so viele Dateitypen wie möglich zu scannen, aber beachten Sie, dass das Scannen Ressourcen erfordert.

-

Sie können die Menge der Daten der Originaldatei, die in der Vorschau angezeigt werden sollen, in der Option Send percentage data festlegen. Mehr Daten führen zu besseren Scanning-Ergebnissen und verbessern die Sicherheit, während ein niedrigerer Wert die Leistung verbessert.

-

Sie können die Option Start send percentage data festlegen.

-

Sie können die Option Allow 204 response aktivieren.

infoEine

204 responsehat den Vorteil, dass die Daten nicht erneut über das Netzwerk gesendet werden müssen. Im Falle einer Vorschau werden keine weiteren Daten an den ICAP-Server gesendet, und die Daten werden an den Client weitergeleitet. Wenn der ICAP-Server alle Daten erhalten hat, müssen die Daten nicht zurückgesendet werden. Bitte beachten Sie, dass der ICAP-Client 204-Antworten unterstützen muss.Bitte beachten Sie, dass der ICAP-Client 204-Antworten unterstützen muss. -

Aktivieren Sie die Option Pass on error, um die Datei, die nicht gescannt werden kann, weiterzuleiten.

-

Aktivieren Sie die Option Pass on error, um die Datei zu übergehen, die nicht gescannt werden kann. Seien Sie sich bewusst, dass dies Ihr Netzwerk gefährden könnte.

-

Sie können die Option Max object size festlegen, die die maximale Größe der Dateien angibt, die von der Antiviren-Engine gescannt werden. Sie können die Indikatoren K und M verwenden, um die Größe in Kilobyte bzw. Megabyte zu definieren.

-

Klicken Sie auf

Save, um die Einstellungen zu aktivieren.

Abbildung 12: Konfiguration der C-ICAP-Antivirus-Einstellungen in OPNsense

4. ICAP in OPNsense konfigurieren

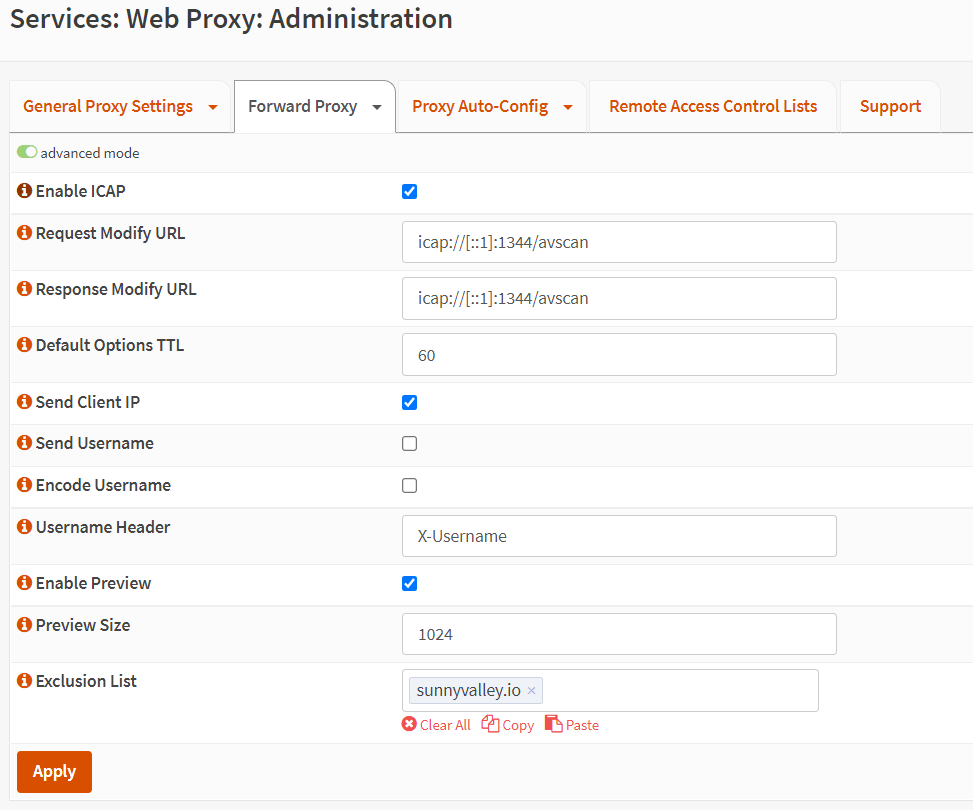

Sie können ICAP ganz einfach konfigurieren, indem Sie die folgenden Schritte ausführen:

-

Navigieren Sie zu

Services→Proxy→Administrationin Ihrer OPNsense-Weboberfläche. -

Klicken Sie auf das Abwärtspfeil-Symbol auf der Registerkarte "Forward Proxy".

-

Wählen Sie

ICAP Settings. -

Klicken Sie auf den Umschalter für den

advanced mode, um alle Optionen anzuzeigen. -

Aktivieren Sie die Option Enable ICAP, um einen ICAP-Server zum Filtern oder Ersetzen von Inhalten zu verwenden.

-

Sie können die Option Request Modify URL als Standard belassen,

icap://[::1]:1344/avscan. -

Sie können die Option Response Modify URL als Standard belassen,

icap://[::1]:1344/avscan. -

Sie können die Default Options TTL-Option auf dem Standardwert

60belassen. -

Sie können die Option Send Client IP aktivieren, um die Client-IP-Adresse an den ICAP-Server zu senden. Es kann nützlich sein, wenn Sie den Datenverkehr basierend auf IP-Adressen filtern möchten.

-

Sie können die Option Send Username aktivieren, um den Benutzernamen des Clients an den ICAP-Server zu senden. Es kann nützlich sein, wenn Sie den Datenverkehr basierend auf dem IP-Benutzernamen filtern möchten. Zur Verwendung von Benutzernamen ist eine Authentifizierung erforderlich.

-

Sie können die Option Encode Username aktivieren.

-

Sie können die Option Username Header belassen, die standardmäßig verwendet werden sollte, um den Benutzernamen an den ICAP-Server zu senden.

-

Aktivieren Sie die Option Enable Preview, um die Leistung zu verbessern.Wenn Sie Vorschauen verwenden, wird nur ein Teil der Daten an den ICAP-Server gesendet.

-

Sie können die Option Preview Size auf den Standardwert belassen.

-

Sie können Ziel-Domains in die Exclusion List-Option hinzufügen, wie z.B.

unharmful.com,sunnyvalley.io, usw. -

Klicken Sie auf

Apply.

Abbildung 13: Aktivierung von ICAP für den Web-Proxy in OPNsense

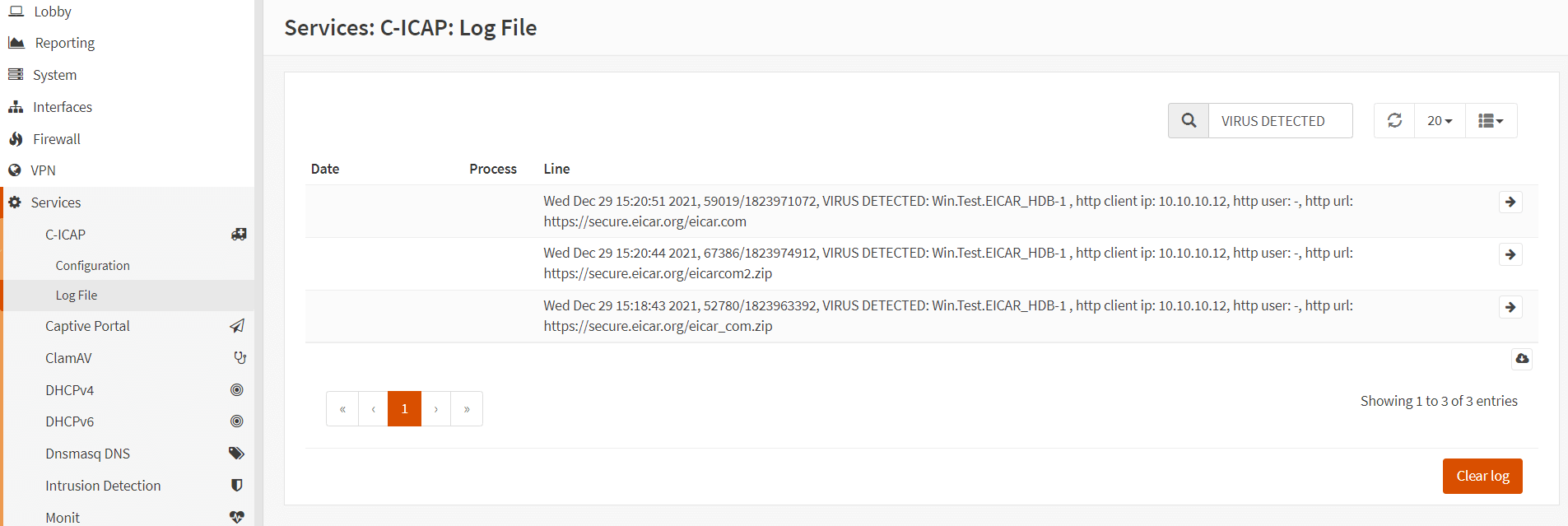

5. EICAR-Test

Nun sollten Sie überprüfen, ob die ClamAV®-Antivirus-Engine in Ihrem OPNsense-Proxy-Server betriebsbereit und funktionsfähig ist. Um den Virenschutz im OPNsense-Router zu testen, können Sie die folgenden Schritte befolgen:

-

Öffnen Sie einen Browser auf dem PC Ihres Kunden.

-

Gehen Sie zu

https://www.eicar.org/?page_id=3950, wo Sie mehrere Dateien finden, die Sie testen können. Sie können versuchen, die folgenden Dateien herunterzuladen:-

https://secure.eicar.org/eicar.com -

https://secure.eicar.org/eicar.com.txt -

https://secure.eicar.org/eicar_com.zip -

https://secure.eicar.org/eicarcom2.zip

-

DAS HERUNTERLADEN DIESER DATEIEN ERFOLGT AUF EIGENE GEFAHR.

Zuerst testen Sie die HTTP-Protokollversion. Wenn das funktioniert, testen Sie die HTTPS-Version, falls Sie auch den transparenten SSL-Proxy-Modus konfiguriert haben.

Wenn Sie die ClamAV®- und C-ICAP-Plugins erfolgreich in Ihrem OPNsense-Proxy-Server konfiguriert haben, sollte Ihre Antivirensoftware das Herunterladen dieser Dateien blockieren. Sie sollten die Meldungen Virus Detected in den Protokollen ähnlich wie in Abbildung 14 sehen. Sie können die C-ICAP-Protokolle anzeigen, indem Sie zu Services → C-ICAP → Log File navigieren.

Abbildung 14: Anzeigen von C-ICAP-Protokollen in OPNsense