Wie konfiguriert man OPNsense-Firewall-Regeln?

OPNsense ist eine auf FreeBSD basierende Firewall- und Routing-Plattform, die Open Source, benutzerfreundlich und einfach zu erstellen ist. Es wird immer verbreiteter, insbesondere unter Heimnetzwerken und kleinen Unternehmen. Weil es sicher, zuverlässig, einfach zu bedienen ist und mit einer intuitiven Web-Benutzeroberfläche verwaltet wird und eine der besten Open-Source-Firewalls ist.

In diesem Artikel werden wir kurz die Grundlagen der Paketfilterkonfiguration der OPNsense-Firewall behandeln und erklären, wie Paketfilter-Firewallregeln mit einfachen Beispielen für neue OPNsense Firewall-Benutzer konfiguriert werden.

Zusätzlich zu seinen effektiven L4-Paketfilter- und Routing-Funktionen bietet OPNsense auch Next-Generation-Firewall-Funktionen wie Webkontrolle und Anwendungskontrolle. Dies wird von einem externen Tool namens Zenarmor bereitgestellt.

Zenarmor NGFW Das Plug-in für OPNsense ist eines der beliebtesten OPNsense-Plug-ins und ermöglicht es Ihnen, Ihre Firewall in Sekundenschnelle auf eine Next-Generation-Firewall aufzurüsten. NG Firewalls ermöglichen es Ihnen, modernen Cyberangriffen entgegenzuwirken, die jeden Tag raffinierter werden.

Einige der Funktionen sind Layer-7-Anwendungs-/Benutzer-bewusstes Blockieren, granulare Filterrichtlinien, kommerzielles Webfiltering mit cloudbasierter KI-gestützter Bedrohungsintelligenz, Kindersicherung und die besten Netzwerk-Analysen und -Berichte der Branche.

Die Zenarmor Free Edition ist für alle OPNsense-Nutzer kostenlos erhältlich.

Wie funktioniert die OPNsense-Firewall?

Die grundlegenden Begriffe der OPNsense-Firewall und wie die OPNsense-Firewall funktioniert, werden im Folgenden kurz beschrieben.

Regeln

OPNsense enthält einen zustandsbehafteten Paketfilter, der verwendet werden kann, um Netzwerkpakete von und/oder zu bestimmten Netzwerken zu verweigern oder zuzulassen sowie zu beeinflussen, wie ein Paket weitergeleitet wird.

OPNsense-Firewall-Regeln sind die Richtlinien, die auf Ihr Netzwerk angewendet werden, organisiert nach einer Schnittstelle.

Einige Komponenten und Grundlagen einer Firewall-Regel werden im Folgenden erklärt.

Aktionen

Regeln können einer der drei Arten von Aktionen zugewiesen werden:

-

Pass: Verkehr erlauben

-

Blockieren: Deny traffic without informing the client that it has been dropped (which is usually recommended for untrusted networks)

-

Ablehnen: Deny traffic and notify the client. (Only TCP and UDP support rejecting packets, which results in an RST in the case of TCP and an ICMP UNREACHABLE in the case of UDP.)

Wenn der Zugriff auf interne Netzwerke verweigert wird, kann es praktischer sein, "reject" zu verwenden, damit der Client nicht auf ein Timeout warten muss.

Wenn ein Paket von nicht vertrauenswürdigen Netzwerken empfangen wird, wird nicht empfohlen, zurück zu kommunizieren, wenn der Datenverkehr nicht erlaubt ist.

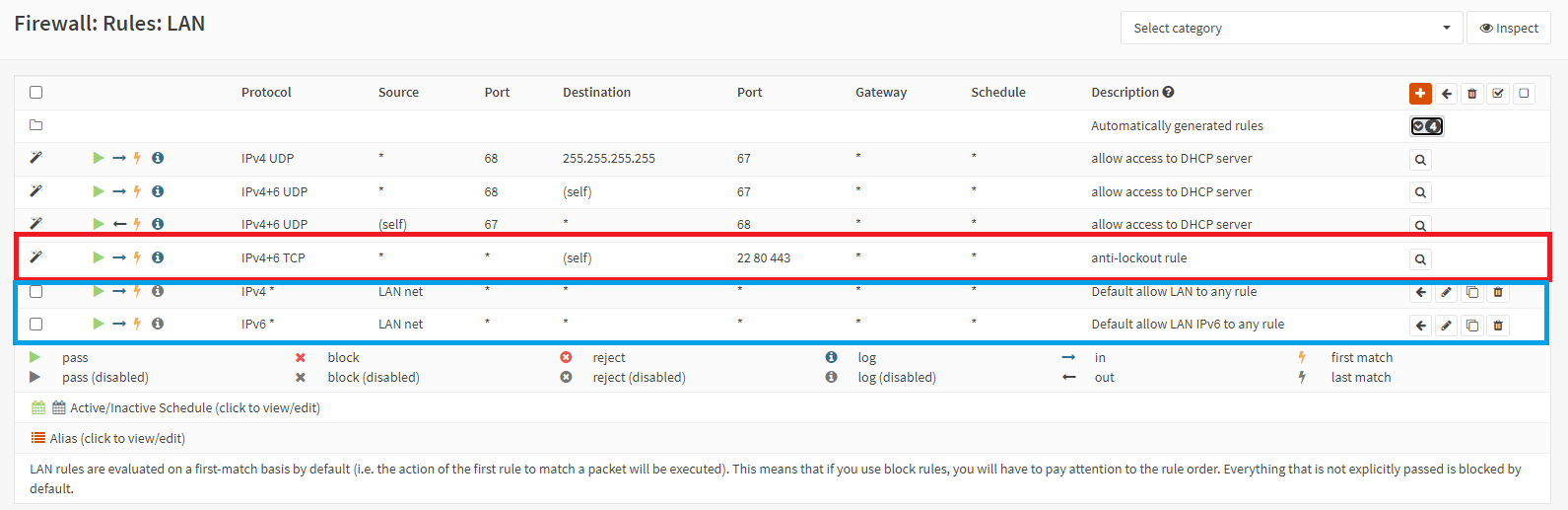

Alle zulassen Regel

Nach der Installation der OPNsense-Firewall und der Konfiguration ihrer LAN/WAN-Schnittstellen erstellt sie automatisch eine Anti-Lockout-Regel für die Web-Administration und eine allow all-Regel für IPv4 und IPv6. Diese Regeln verhindern, dass Sie sich aus der OPNsense-Weboberfläche aussperren, und sorgen dafür, dass das LAN uneingeschränkten Internetzugang hat. Wenn ein Gerät direkt an den Router (oder einen an den Router angeschlossenen Switch) angeschlossen ist, wird es auf das Internet oder das Netzwerk hinter der OPNsense zugreifen.

Wenn die Regel allow all gelöscht oder deaktiviert wird, wird jeglicher Verkehr zum Internet und zu anderen lokalen Netzwerken hinter der Firewall blockiert, mit Ausnahme des Zugriffs auf die OPNsense-Webadministrationsoberfläche.

Obwohl die Anti-Sperrregel eine praktische Lösung ist, da im Allgemeinen keine Bedrohung vom internen Heimnetzwerk ausgeht, ist sie für Organisationsnetzwerke nicht ratsam. Weil die Anti-Lockout-Regel es jedem Gerät ermöglicht, auf die Verwaltungsoberflächen der OPNsense-Firewall wie die SSH-Konsole und die Web-GUI zuzugreifen. Diese Regel bringt riesige IT-Sicherheitslücken mit sich und kann zu kritischen Datenlecks in einem Unternehmensnetzwerk führen. Daher sollte es deaktiviert werden und eine andere allow-Regel für die Firewall-Verwaltung definiert werden. Im nächsten Abschnitt werden wir eine Regel erstellen, um Firewall-Administratoren als Beispiel den Zugriff auf ihre Firewalls zu ermöglichen.

Um die Standardregeln in der OPNsense Firewall Web-Benutzeroberfläche zu sehen,

-

Navigieren Sie zu

Firewall→Rules→LAN. -

Klicken Sie auf das Dropdown-Menü-Symbol in der Zeile

Automatically generated rulesoben in der Regel-Liste.

Abbildung 1. Standard-Anti-Lockout- und allow LAN to any-Regeln auf der OPNsense-Firewall

Was ist die Reihenfolge und Richtung der OPNsense-Firewall-Regeln? Wie verarbeitet OPNsense die Regeln?

Firewall-Regeln werden in der folgenden Reihenfolge bewertet:

- Floating rules Abschnitt

- Interface groups Regeln

- Interface Regeln

Interne (automatische) Regeln werden normalerweise zuerst registriert.

Abbildung 2. Reihenfolge der Verarbeitung von OPNsense-Firewall-Regeln

Regeln können auf quick oder nicht gesetzt werden, wobei quick die Standardeinstellung ist. Wenn die Regel auf quick gesetzt ist, wird sie nach dem "first match"-Prinzip behandelt, was bedeutet, dass die erste Regel, die auf das Paket zutrifft, Vorrang vor den nachfolgenden Regeln hat.

Wenn der Quick nicht eingestellt ist, gewinnt das letzte Match. Dies ist nützlich für Regeln, die das erwartete Verhalten definieren. Zum Beispiel nutzt die Standard-deny-Regel von OPNsense diese Eigenschaft. (if no rule applies, drop traffic).

Da Firewall-Regeln von oben nach unten in der Regel-Liste verarbeitet werden, ist die Reihenfolge der Regeln in der Liste wichtig. Keine nachfolgenden Regeln werden verarbeitet, wenn das Netzwerkpaket einer Regel entspricht, egal ob es sich um eine allow, block oder reject Regel handelt. Das erste Spiel gewinnt, und alle nachfolgenden Regeln werden ignoriert.

Beim Festlegen der Firewall-Regeln ist es eine gute Idee, die spezifischsten Regeln an den Anfang der Liste zu setzen und die allgemeinsten Regeln an das Ende. Zum Beispiel dürfen alle Geräte in einem LAN im Allgemeinen im Internet surfen, und die erste Regel könnte den LAN-Geräten den Zugriff auf den HTTP(s)-Dienstport im Internet erlauben.

Der spezifischere Netzwerkverkehr wird zuerst erlaubt oder abgelehnt, während Netzwerkverkehr, der keine der spezifischen Regeln erfüllt, von der neuesten Regel behandelt wird. Die letzte Regel kann entweder eine deny all- oder allow all-Regel sein, die allen anderen nicht spezifizierten Netzwerkverkehr blockieren oder zulassen kann.

Richtung

Der Datenverkehr kann entweder in eingehender oder ausgehender Richtung abgeglichen werden; der Standard von OPNsense ist, in eingehender Richtung zu filtern. In diesem Fall würden Sie die Richtlinie auf der Schnittstelle konfigurieren, von der der Datenverkehr ausgeht.

Abbildung 3. Richtungsregel der OPNsense-Firewall

Zum Beispiel, wenn Sie HTTPS-Verkehr von jedem Host im Internet zulassen möchten, würden Sie typischerweise eine Richtlinie auf der WAN-Schnittstelle konfigurieren, die Port 443 für den betreffenden Host zulässt.

Einstellungen

Beschreibende Einstellungen helfen bei der Identifizierung von Regeln, ohne den Verkehrsfluss zu beeinträchtigen. Die Verwendung beschreibender Namen erleichtert die Identifizierung des Verkehrs in der Live-Protokollansicht.

| Einstellungen | Beschreibung |

|---|---|

| Kategorie | Die Kategorie, zu der diese Regel gehört, kann als Filter in der Übersicht verwendet werden |

| Beschreibung | Beschreibender Text |

Die folgenden sind die am häufigsten verwendeten Basic-Einstellungen:

| Einstellungen | Beschreibung |

|---|---|

| Aktion | Die auszuführende Aktion, erlauben, blockieren oder ablehnen. |

| Deaktiviert | Das Deaktivieren einer Regel, ohne sie zu entfernen, kann nützlich sein, um Tests durchzuführen und es einfacher zu machen, weniger häufig verwendete Richtlinien zu aktivieren. |

| Schnittstelle | Diese Regel gilt für die Schnittstelle(n). Dieses Feld kann leicht zwischen Schnittstellen kopiert und an die neue Zielschnittstelle angepasst werden. |

| TCP/IP-Version | Diese Regel gilt für IPv4, IPv6 oder beide. |

| Protokoll | TCP und UDP sind die am häufigsten verwendeten Protokolle. |

| Quelle | Quellnetzwerk oder Adresse. Beim Kombinieren von IPv4 und IPv6 in einer einzigen Regel können Sie Aliase verwenden, die beide Adressfamilien als Quellnetzwerk oder Adresse enthalten. |

| Quelle / Umkehren | Umkehren der Quellenauswahl (zum Beispiel, nicht 172.16.0.0/24) |

| Ziel | Zielnetzwerk oder Adresse. Ähnlich wie in der Quelle können Sie hier auch Aliase verwenden. |

| Ziel / Umkehren | Wenn der Filter invertiert werden soll, können Sie dieses Kontrollkästchen markieren. |

| Zielportbereich | Sie können einen TCP- und/oder UDP-Dienst nach Namen (HTTP, HTTPS) oder Nummer auswählen. (range). Sie können hier auch Aliase verwenden, um die Verwaltung zu vereinfachen. |

| Protokoll | Wenn diese Regel zutrifft, machen Sie einen Protokolleintrag. Sie können Firewall > Log Files > Live View verwenden, um zu überwachen, ob Ihre Regel zutrifft. |

Aliase

Aliase sind besonders hilfreich, um Firewall-Regeln zu verdichten und Änderungen zu minimieren.

Aliases sind die benannten Listen von Hosts, Netzwerken oder Ports. Durch die Auswahl des Alias-Namens können mehrere Netzwerke, Hosts oder Ports als eine einzige Einheit in der Firewall-Konfiguration verwendet werden.

Auf der OPNsense-Firewall gibt es vordefinierte Aliase wie SSH, HTTP, HTTPS, LAN-Netz, LAN-Schnittstelle usw.

Die Verwendung vordefinierter Aliase ist nicht nur praktisch, sondern hilft auch beim Verständnis der Firewall-Regeln. Die Vorteile von Aliasen auf der OPNsense-Firewall sind wie folgt:

-

Regeln, die leichter zu lesen, zu verstehen und zu warten sind, können geschrieben werden.

-

Da ein einzelnes Alias mehrere Elemente enthält, wird die Gesamtzahl der Regeln, die Sie schreiben müssen, reduziert. Eine effektive Alias-Definition hilft bei der Konsolidierung mehrerer Regeln in eine einzige Regel.

-

Je weniger Firewall-Regeln, desto höher die Firewall-Leistung.

Zusammenfassend ist die Verwendung von Aliasen entscheidend, um die Komplexität und die Anzahl der zu erstellenden Regeln zu reduzieren.

Um ein Alias auf der OPNsense-Firewall hinzuzufügen, zu ändern oder zu entfernen, navigieren Sie im Web-Interface zu Firewall → Aliases.

Sie müssen nicht zu den Aliasen-Seiten gehen, um den Alias-Inhalt in einer Regel anzuzeigen. Beim Anzeigen einer Firewall-Regel für eine Schnittstelle wird beim Überfahren des Aliases mit der Maus ein Tooltip angezeigt. Der Inhalt des Alias sowie die Beschreibung werden im Tooltip angezeigt.

Alias-Typen

Die folgenden Alias-Typen sind in OPNsense verfügbar:

| Typ | Beschreibung |

|---|---|

| Hosts | Einzelne Hosts nach IP oder vollqualifiziertem Domainnamen oder Host-Ausschlüsse (beginnt mit "!" Zeichen) |

| Netzwerke | Ganzes Netzwerk z.B. 192.168.1.1/24 oder Netzwerkausschluss z.B. !192.168.1.0/24 |

| Ports | Portnummern oder ein Portbereich wie 20:30 |

| MAC-Adressen | MAC-Adresse oder teilweise MAC-Adressen wie f4:90:ea |

| URL (IPs) | Eine Tabelle von IP-Adressen, die einmal abgerufen werden |

| URL-Tabellen (IPs) | Eine Tabelle von IP-Adressen, die in regelmäßigen Abständen abgerufen werden. |

| GeoIP | Länder oder ganze Regionen auswählen |

| Netzwerkgruppe | Verschiedene Netzwerktyp-Aliase zu einer Gruppe kombinieren |

| Extern (erweitert) | Extern verwalteter Alias, dieser verwaltet nur den Platzhalter. Inhalt wird aus einer anderen Quelle gesetzt (Plugin, API-Aufruf, etc.) |

Gastgeber

Hosts können als eine einzelne IP-Adresse, als ein Bereich (durch einen Bindestrich getrennt, zum Beispiel 10.0.0.1-10.0.0.10) oder als ein vollqualifizierter Domainname angegeben werden. Host-Typ-Aliase können zur Ausschluss von Hosts verwendet werden. Um Hosts von Netzwerkgruppen-Aliasen auszuschließen, können Sie einen Host-Alias definieren, der mit dem Zeichen "!" beginnt (z. B. !172.16.0.1).

In einem Host-Alias können Sie mehrere Werte beliebiger Kombinationen von IP-Adressen, Hostnamen und FQDNs eingeben, die durch Kommas getrennt sind, wie zum Beispiel:

youtube.com, 172.168.1.1, 192.168.10.1, web_server.

Beispiele für gültige Host-Aliasnamen sind unten aufgeführt:

-

IPv4-Adresse: 172.16.1.10 oder !172.16.1.10 (IPv6-Adressen sind ebenfalls erlaubt.)

-

IP-Adressbereich: 172.16.1.10-172.16.1.15

-

Lokaler Hostname (kein Domainname): dbserver oder !dbserver

-

Vollständig qualifizierter Domainname (FQDN): youtube.com oder !youtube.com

Netzwerke

Classless Inter-Domain Routing wird verwendet, um Netzwerk-Aliase zu spezifizieren. (CIDR).

Ein /32 gibt einen einzelnen IPv4-Host an, ein /128 gibt einen einzelnen IPv6-Host an, ein /24 gibt 255.255.255.0 an, und ein /64 gibt ein Standard-IPv6-Netzwerk an.

Ausschluss-Hosts oder -Netzwerke können in Netzwerktyp-Aliasen aufgenommen werden. Ausschlussadressen beginnen mit einem "!"-Zeichen (zum Beispiel,!172.16.0.0/24) und werden verwendet, um Hosts oder Netzwerke von aktuellem Alias oder Netzwerkgruppen-Alias auszuschließen.

Abgesehen von der CIDR-Notation könnte eine Wildcard-Maske verwendet werden, um Host- oder Netzwerkbereiche abzugleichen.

Um alle Router zu erfassen, die auf .1 enden in den 172.16.X.1 Netzwerken, verwenden Sie eine Wildcard-Definition wie 172.16.0.1/0.0.255.0.

Häfen

Ports können als eine einzelne Zahl oder als eine Reihe von Zahlen angegeben werden, die durch einen Doppelpunkt (:) getrennt sind.

Zum Beispiel, um einen Bereich von 20 bis 25 hinzuzufügen, geben Sie 20:25 im Abschnitt Port(s) ein.

Sie können eine Zahl zwischen 0 und 65.535 eingeben.

Sie können mehrere Ports sowie Portbereiche eingeben, wie zum Beispiel:

21, 8000:8080

MAC-Adressen

MAC-Adressen oder Teil-MAC-Adressen können als MAC-Adressen-Aliase angegeben werden. Zum Beispiel, um alle Adressen von Deciso zuzuordnen, können Sie einen Alias für F4:90:EA definieren.

URL-Tabellen

URL-Tabellen können verwendet werden, um eine IP-Adressliste von einem entfernten Server abzurufen. Es gibt mehrere kostenlose IP-Listen, von denen die bemerkenswertesten die "Don't Route Or Peer"-Listen von Spamhaus sind.

GeoIP

Mit GeoIP-Alias können Sie ein oder mehrere Länder oder ganze Kontinente blockieren oder zulassen. Aktivieren Sie das Kontrollkästchen "Alle", um alle Länder in der angegebenen Region auszuwählen.

Um GeoIP zu verwenden, sollten Sie eine Quelle im Reiter Firewall Aliases → GeoIP konfigurieren. Die am häufigsten verwendete Quelle ist MaxMind. Um die erforderlichen GeoIP-Adressbereiche zu erhalten, die für die vollständige Konfiguration des GeoIP-Alias erforderlich sind, müssen Sie sich für den GeoIP-Dienst von MaxMind anmelden.

Netzwerkgruppe

Netzwerkgruppen-Alias kombiniert mehrere Netzwerktyp-Aliase zu einem. Es akzeptiert zusätzliche Hosttyp-Aliasnamen. (networks, hosts, etc.). Obwohl das Verschachteln mit anderen Alias-Typen möglich ist, zeigt dieser Typ nur gültige Aliase an, um die Verwaltung zu vereinfachen. Ein Netzwerkattribut-Alias kann dasselbe tun, aber mit einer anderen Darstellung. Der Hauptvorteil der Verwendung eines Network Group-Alias besteht darin, dass er verhindert, dass inkompatible Aliase zusammen gruppiert werden.

Extern

Der Inhalt von externen Alias-Typen wird nicht vom Standard-Alias-Dienst von OPNsense verwaltet. Sie sind sehr nützlich, um neue Einträge von externen Programmen zu übertragen. Spezifische Sperrfunktionen oder externe Tools, die die Zugriffskontrolle an Ihre Firewall weitergeben, sind Beispiele.

In der Firewall-Diagnose pfTables können Sie jederzeit den aktuellen Inhalt des externen Aliases einsehen und sofort Einträge hinzufügen oder entfernen.

Da OPNsense externe Alias-Typen nicht berührt, können Sie pfctl direkt in Skripten verwenden, um deren Inhalte zu verwalten. (For example, pfctl -t MyAlias -T add 10.0.0.3 will add 10.0.0.3 to MyAlias.)

Verschachtelte Aliase

Aliasnamen können in Aliasnamen für alle Alias-Typen geschachtelt werden. Wenn Sie mehrere Aliase zusammenfassen möchten, kann dies nützlich sein.

Zum Beispiel, wenn Sie Aliase für "webserver" und "emailserver" haben, könnten Sie einen dritten Alias namens "dmzservers" erstellen, der sowohl "webserver" als auch "emailserver" umfasst. Dies ermöglicht es Ihnen, die Aliase "webserver" und "emailserver" in ihren eigenen spezifischen Firewall-Regeln zu verwenden, während auch breitere Firewall-Regeln gelten, die für beide Server zutreffen.

Wie konfiguriert man Firewall-Regeln in OPNsense?

In diesem Abschnitt werden wir die Grundlagen der OPNsense-Firewall-Konfiguration durchgehen und Sie Schritt für Schritt durch den Prozess der Konfiguration einer Firewall-Regel führen. Um Ihre OPNsense-Firewall zu konfigurieren, können Sie die folgende Aufgabe ausführen.

-

Definiere ein Alias

-

Erstellen Sie eine Firewall-Regel

-

Wählen Sie eine Firewall-Regel aus

-

Verschiebe eine Firewall-Regel

-

Löschen Sie eine Firewall-Regel

-

Aktivieren/Deaktivieren einer Firewall-Regel

-

Bearbeiten Sie eine Firewall-Regel

-

Klonen Sie eine Firewall-Regel

-

Protokollierung für eine Firewall-Regel aktivieren/deaktivieren

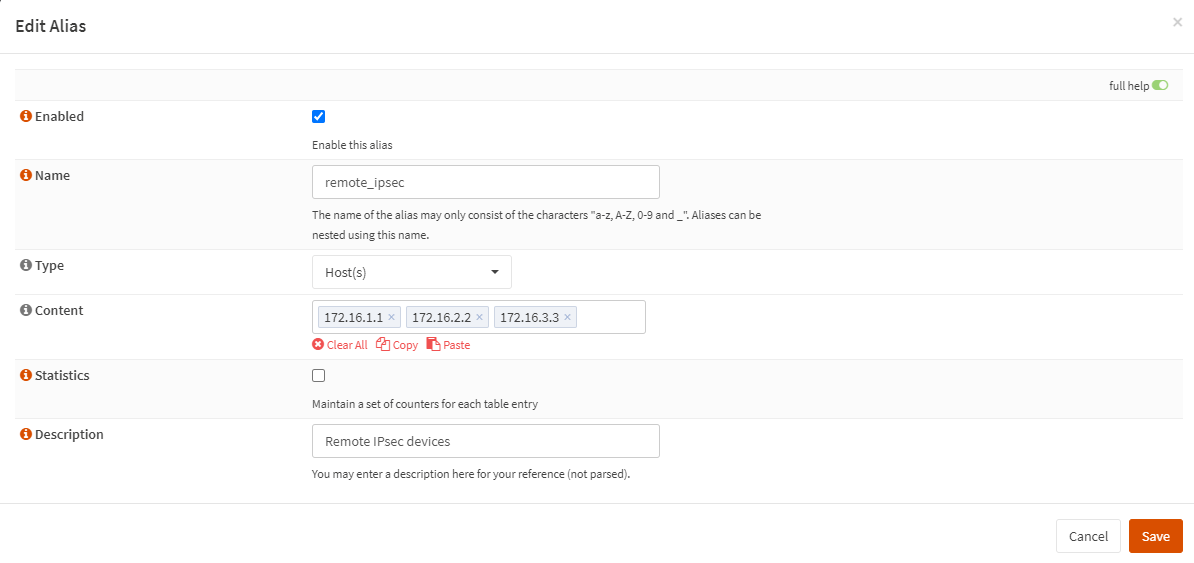

1. Die Verwendung von Aliassen in pf Firewall-Regeln

Aliasnamen können in Firewall-Regeln verwendet werden, um die Verwaltung großer Listen zu erleichtern. Zum Beispiel benötigen wir möglicherweise eine Liste von Remote-IP-Adressen, die Zugriff auf bestimmte Dienste haben sollen; wenn sich etwas ändert, aktualisieren wir einfach die Liste.

Das Listen-Symbol identifiziert eine Regel mit einem Alias in der OPNsense-Weboberfläche.

Lassen Sie uns ein einfaches Alias erstellen, das es drei Remote-IP-Adressen ermöglicht, sich mit einem IPSec-Server für eine Site-to-Site-VPN-Tunnelverbindung zu verbinden. Der Alias-Name wird remote_ipsec sein. Um die zugehörige Firewall-Regel zu definieren und zu aktualisieren, wird dieses Alias verwendet.

-

172.16.1.1

-

172.16.2.2

-

172.16.3.3

Um ein Alias auf der OPNsense-Firewall-Web-GUI zu erstellen, folgen Sie den folgenden Schritten:

-

Navigieren Sie zur Seite

Firewall→Aliases. Sie werden feststellen, dass standardmäßig 4 vordefinierte Aliase in der Liste vorhanden sind. -

Klicken Sie auf die "+"-Schaltfläche unten rechts im Fenster

-

Geben Sie den

Namedes Alias ein. -

Wählen Sie

Host(s)im Dropdown-MenüTyp. -

Geben Sie die IP-Adressen durch Kommas

,getrennt im FeldContentein. -

Geben Sie eine

Descriptionein, die Ihnen hilft, den Zweck oder die Details des Alias zu verstehen.

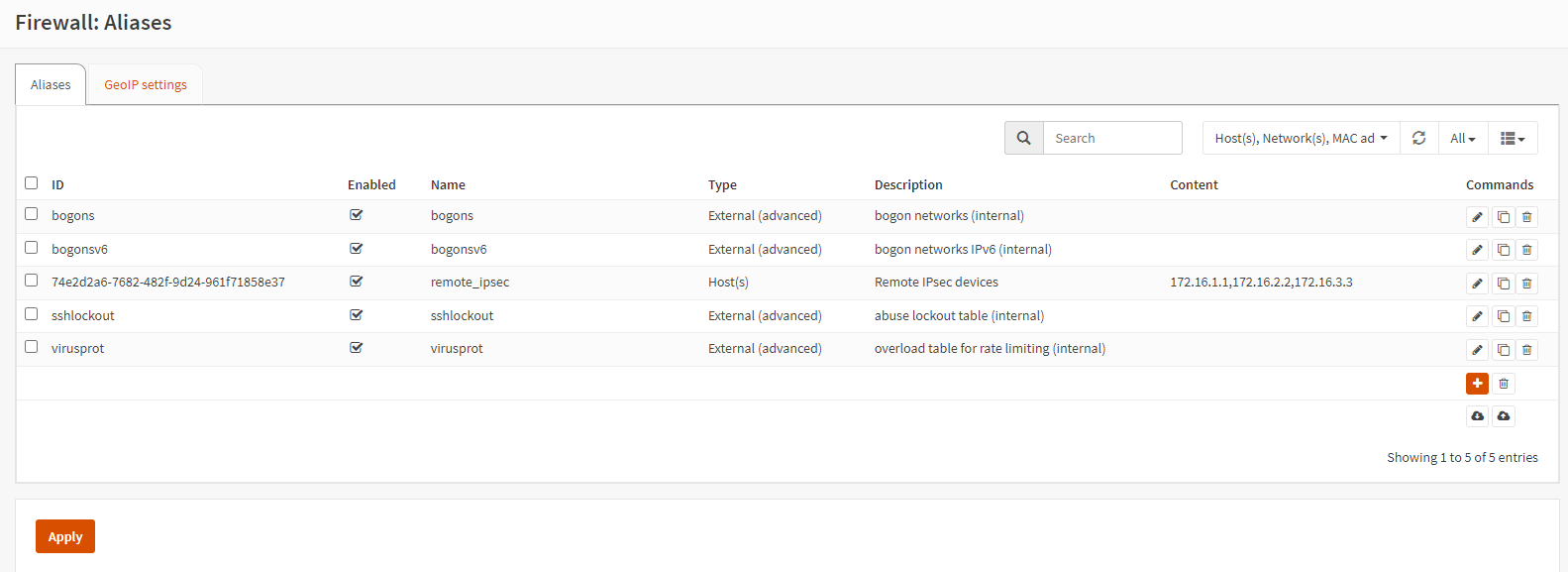

Abbildung 4. Definieren eines Alias auf der OPNsense-Firewall

-

Klicken Sie auf

Save. Der neue Alias steht jetzt auf der Liste. -

Klicken Sie auf die Schaltfläche

Apply, um die Änderungen anzuwenden und den Alias in den Firewall-Regeln zu verwenden.

Abbildung 5. Aliasliste auf der OPNsense-Firewall

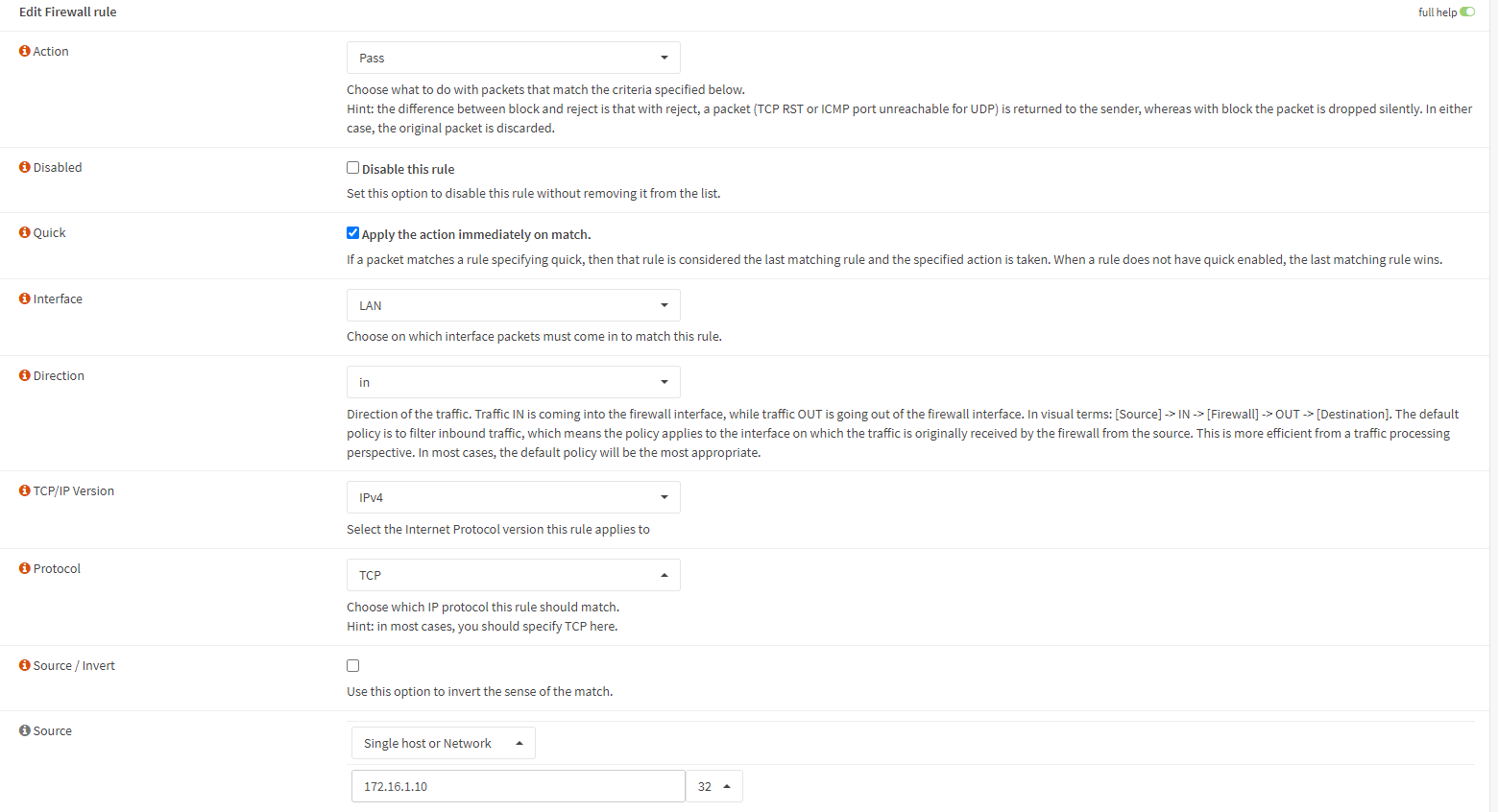

2. Erstellen einer Firewall-Regel

Sie können ganz einfach eine Paketfilter-Firewall-Regel auf OPNsense erstellen, indem Sie die folgenden Schritte befolgen.

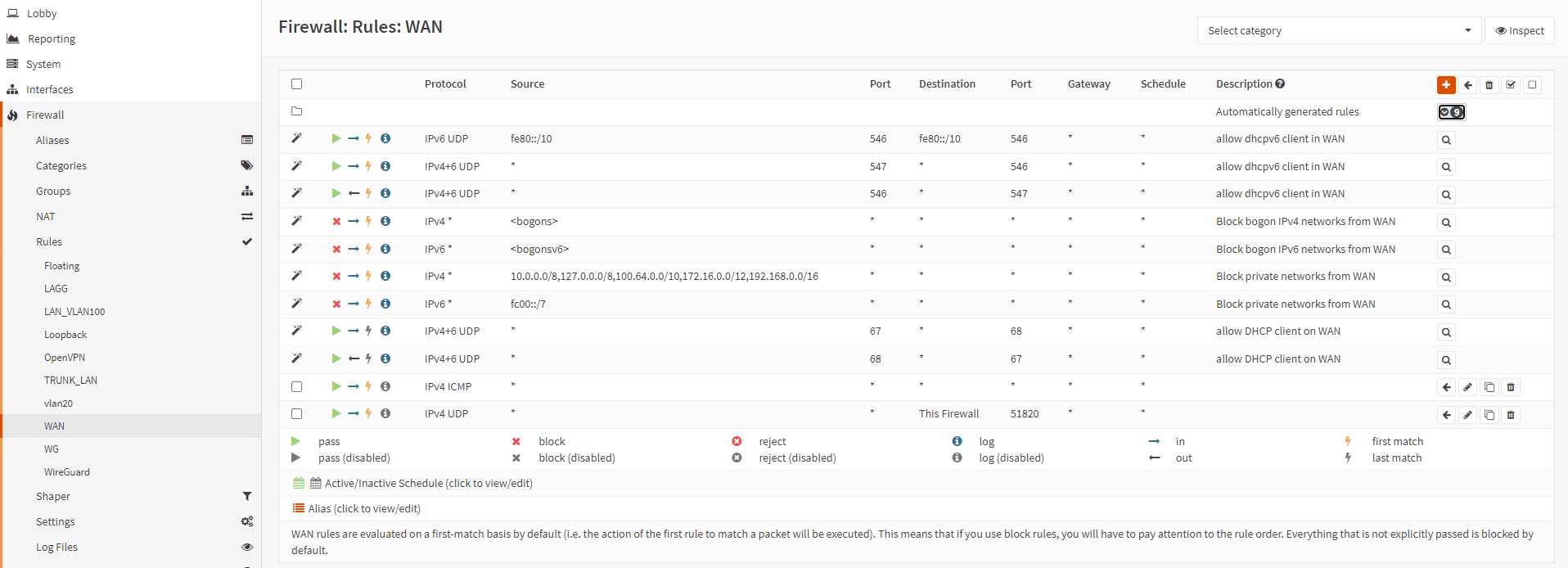

-

Navigieren Sie zu

Firewall→Rulesim OPNsense-Web-Interface. -

Wählen Sie die Schnittstelle aus, für die Sie eine Regel definieren möchten, wie WAN, LAN, VLAN10 oder WireGuard usw. Dies wird die vorhandenen Firewall-Regeln auf der ausgewählten Schnittstelle auflisten.

Abbildung 6. Firewall-Regeln für die WAN-Schnittstelle auf OPNsense

-

Klicken Sie auf das orangefarbene Quadrat mit dem

+-Symbol in der oberen rechten Ecke der Regel-Liste. Dies wird Sie zur Regelkonfigurationsseite weiterleiten. -

Wählen Sie

Pass, um eine Verbindung zuzulassen, oder wählen SieBlockoderReject, um eine Verbindung für dieAction-Option zu verweigern. -

Setzen Sie die

Source, indem Sie entweder einen einzelnen Host/Netzwerk eingeben oder einen der vorhandenen Aliase auswählen. -

Geben Sie den Quellport oder den Portbereich an. Normalerweise wird es standardmäßig als

anybelassen.

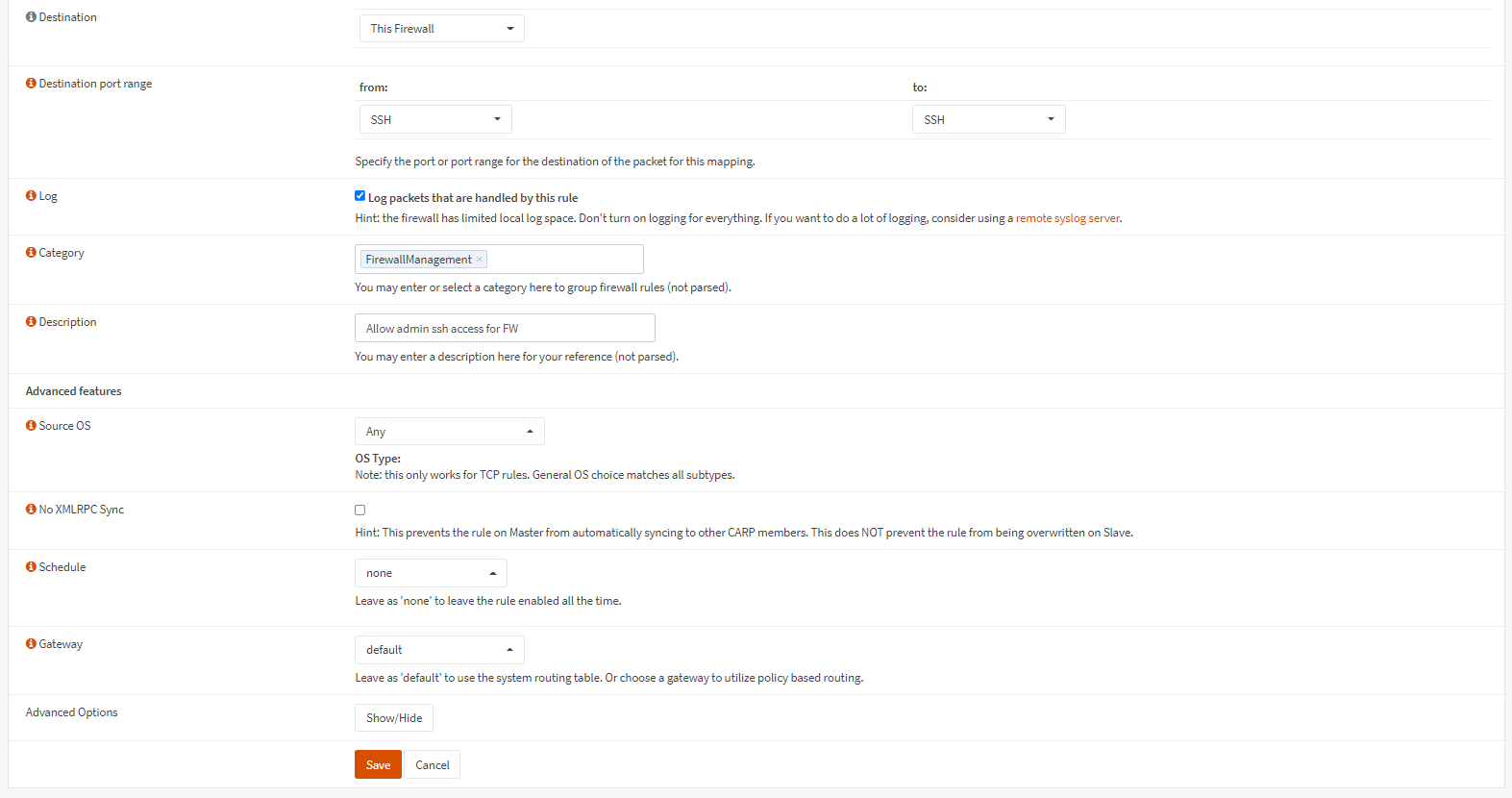

Abbildung 7. Erstellen einer Firewall-Regel auf OPNsense-1

-

Setzen Sie das

Destination, indem Sie entweder einen einzelnen Host/Netzwerk eingeben oder einen der vorhandenen Aliase auswählen. -

Geben Sie den Zielport oder den Zielportbereich an.

-

Sie können das Protokollieren aktivieren.

-

Sie können eine Kategorie eingeben oder auswählen, um Firewall-Regeln zu gruppieren.

-

Sie sollten auch eine Beschreibung für die Regel eingeben, die für die Regelpflege nützlich sein kann.

-

Sie können die anderen Felder auf Standard lassen oder sie nach Belieben richtig einstellen.

-

Klicken Sie auf die Schaltfläche

Save, um die Regel zu speichern.

Abbildung 8. Erstellen einer Firewall-Regel auf OPNsense-2 (Erlaubt der Admin-IP, eine SSH-Verbindung zur Firewall herzustellen)

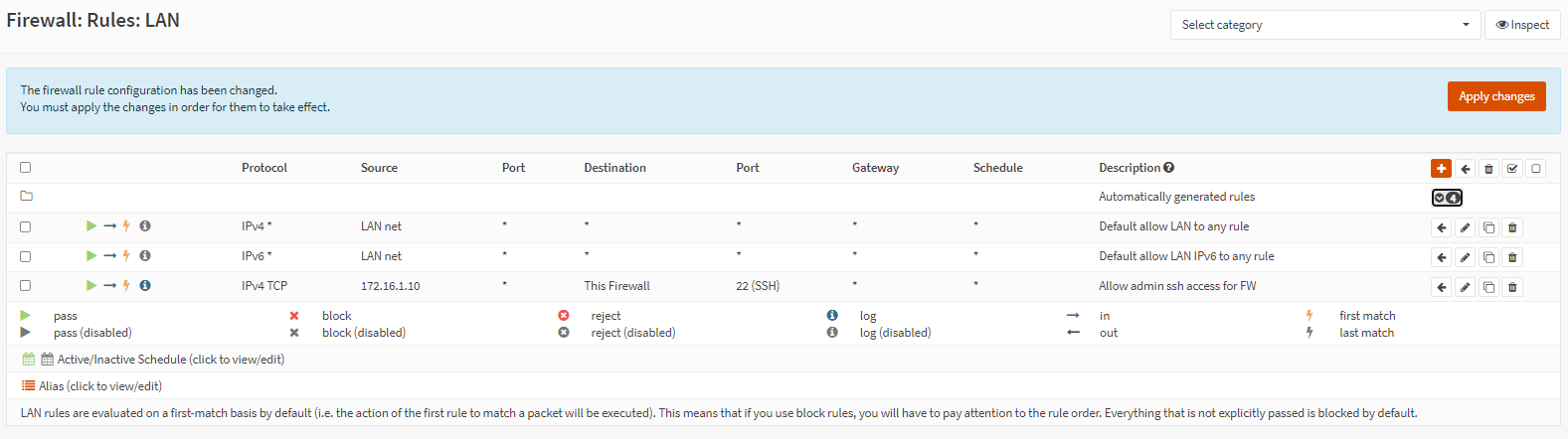

-

Klicken Sie auf die Schaltfläche

Apply, um die Änderungen anzuwenden und die neu erstellte Regel zu aktivieren.

Abbildung 9. Anwenden der Änderungen und Aktivieren der neu erstellten Regel

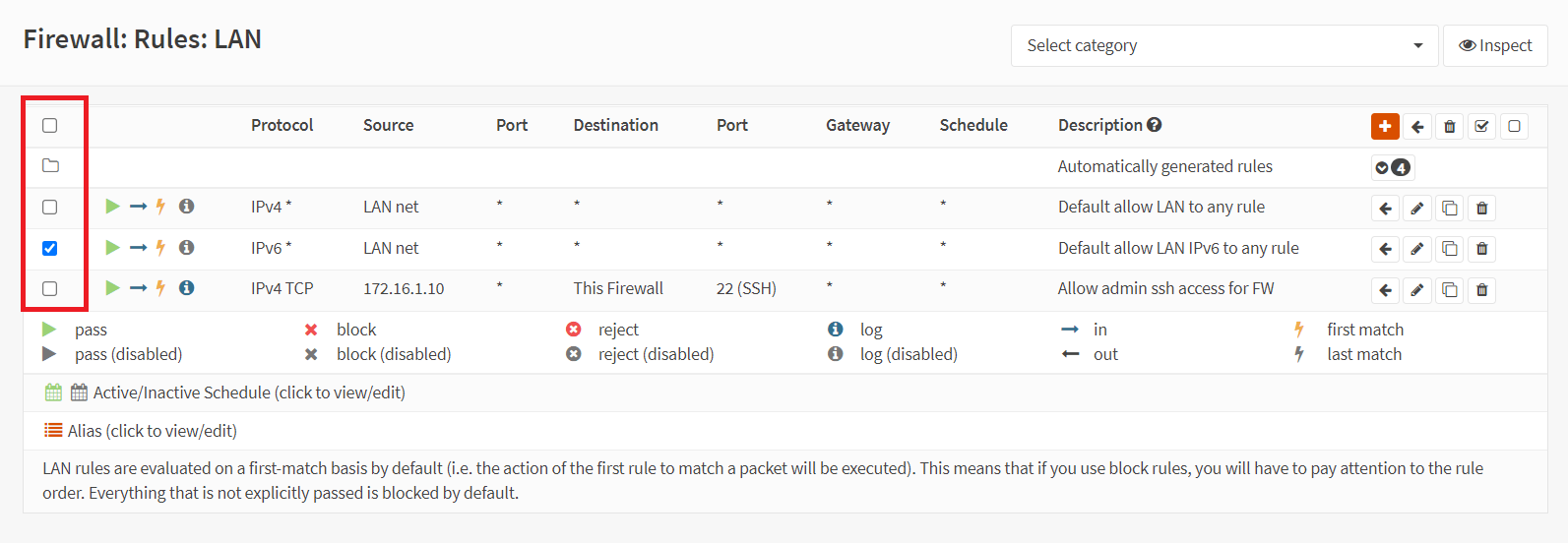

3. Auswahl der Firewall-Regeln

Um eine Aufgabe wie Aktivieren, Deaktivieren, Löschen oder Verschieben usw. bei einigen der Firewall-Regeln auf einer Schnittstelle auszuführen, können Sie diese auswählen, indem Sie auf das Kontrollkästchen-Symbol in der ersten Spalte der Regelliste klicken. Sie können auch alle Regeln auswählen, indem Sie auf die Checkbox-Symbolleiste der Liste klicken.

Abbildung 10. Auswahl der Firewall-Regeln auf der OPNsense-Firewall

4. Verschieben einer Firewall-Regel

Um den Netzwerkverkehr zu blockieren oder zuzulassen, müssen Sie möglicherweise die Firewall-Regeln in der Liste neu anordnen.

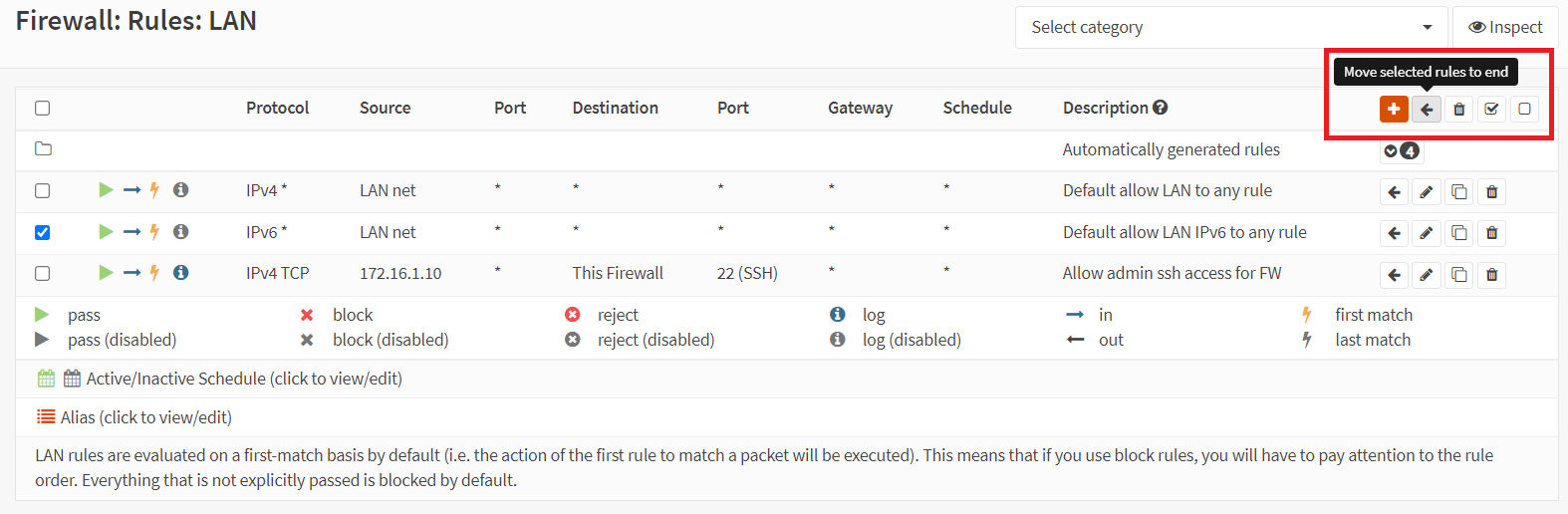

Um einige der Regeln ans Ende der Liste zu verschieben,

-

Wählen Sie die Regeln aus, die Sie an das Ende der Liste verschieben möchten.

-

Klicken Sie auf das

linke Pfeil-Symbol in der Kopfzeile der Liste. -

Klicken Sie auf die Schaltfläche

Apply Changes, um die neue Regelreihenfolge zu aktivieren.

Abbildung 11. Verschieben der ausgewählten Regel an das Ende der Regelliste

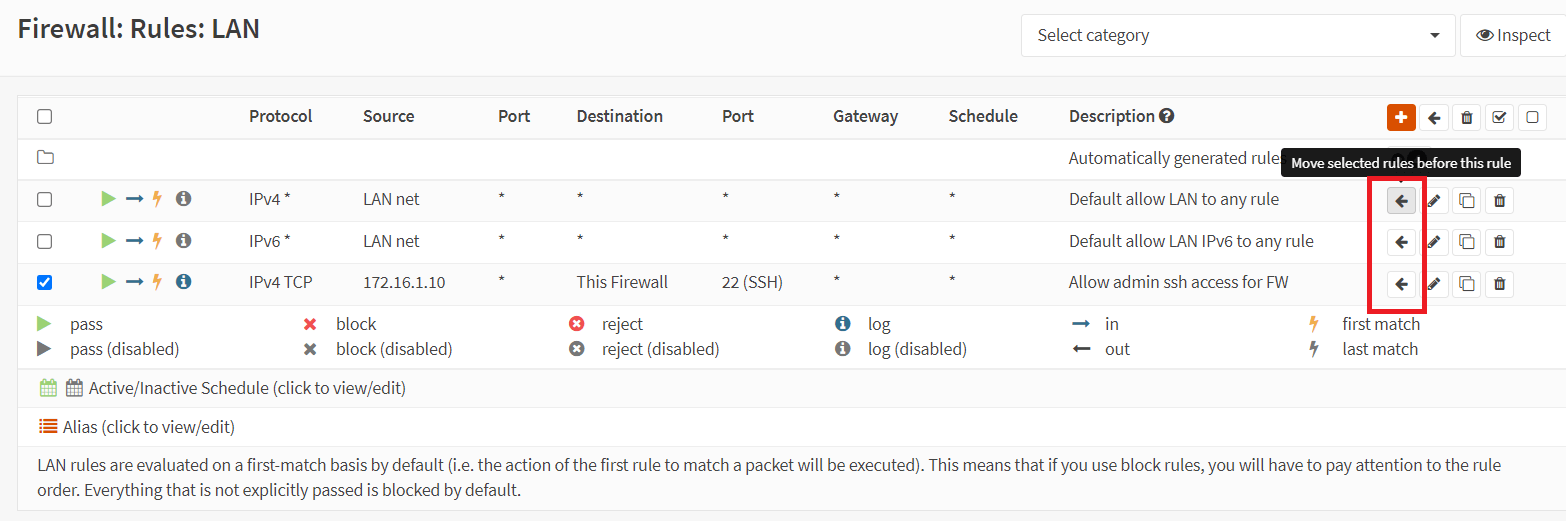

Um einige der Regeln vor einer bestimmten Regel zu verschieben,

-

Wählen Sie die Regeln aus, die Sie verschieben möchten.

-

Klicken Sie auf das

linke Pfeil-Symbol bei der Regel, vor der Sie die ausgewählte Regel verschieben möchten. -

Klicken Sie auf die Schaltfläche

Apply Changes, um die neue Regelreihenfolge zu aktivieren.

Zum Beispiel, um die letzte Regel in der nächsten Abbildung nach oben zu verschieben, klicken Sie auf das linke Pfeil-Symbol der ersten Regel, nachdem Sie die letzte Regel ausgewählt haben.

Abbildung 12. Verschieben der ausgewählten Regel(n) an eine bestimmte Position in der Regelnliste

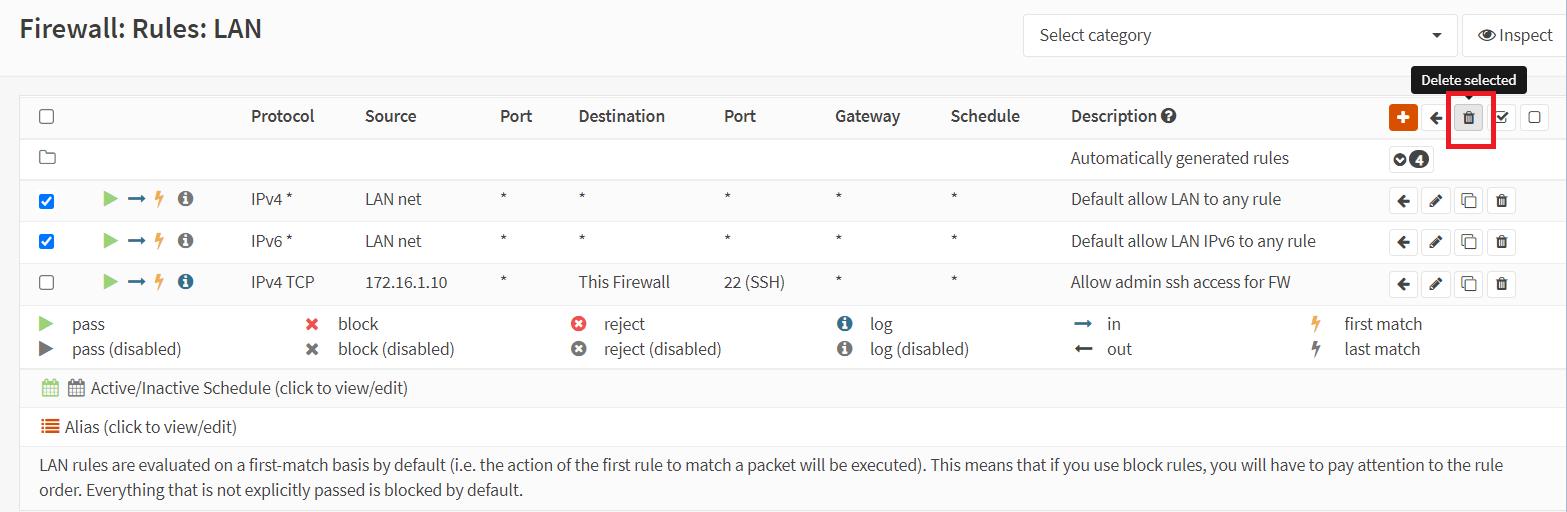

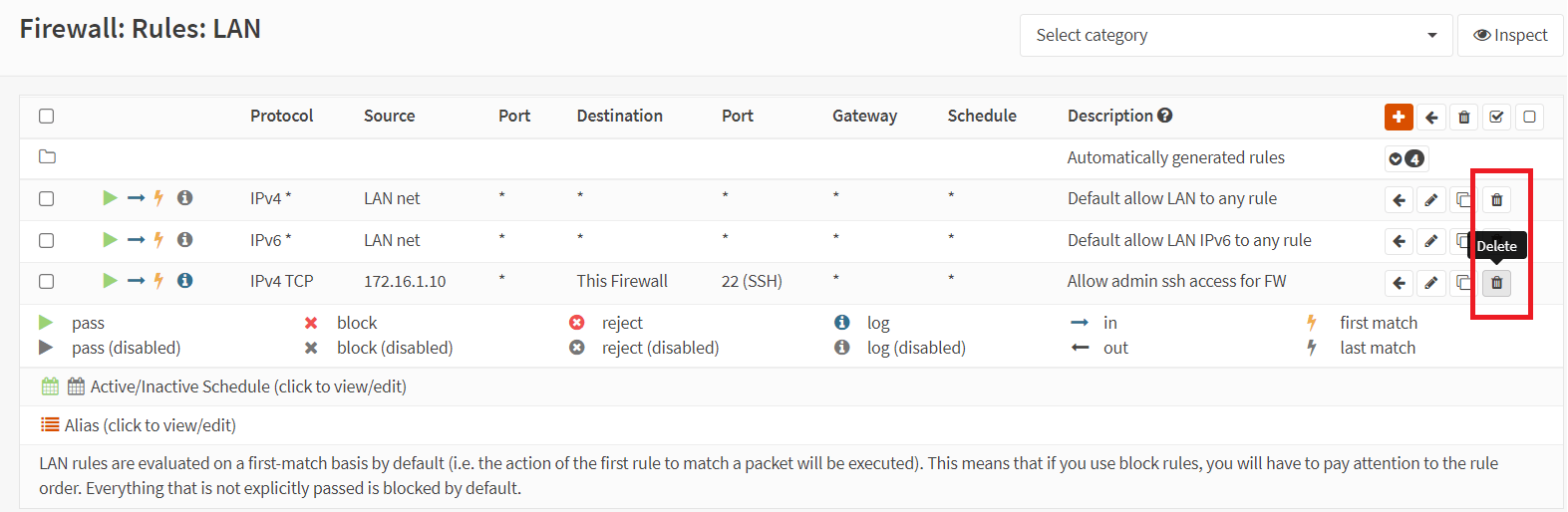

5. Löschen von Firewall-Regeln

Sie können Firewall-Regeln entweder durch Klicken auf das Papierkorb-Symbol in der Kopfzeile der Regelliste löschen, nachdem Sie die Regeln ausgewählt haben, die Sie entfernen möchten, oder indem Sie auf das Papierkorb-Symbol am Ende der betreffenden Regel klicken. Zuletzt klicken Sie auf die Schaltfläche Apply Changes, um die neuen Regel-Einstellungen zu aktivieren.

Abbildung 13. Löschen mehrerer Firewall-Regeln

Abbildung 14. Löschen einer bestimmten Firewall-Regel

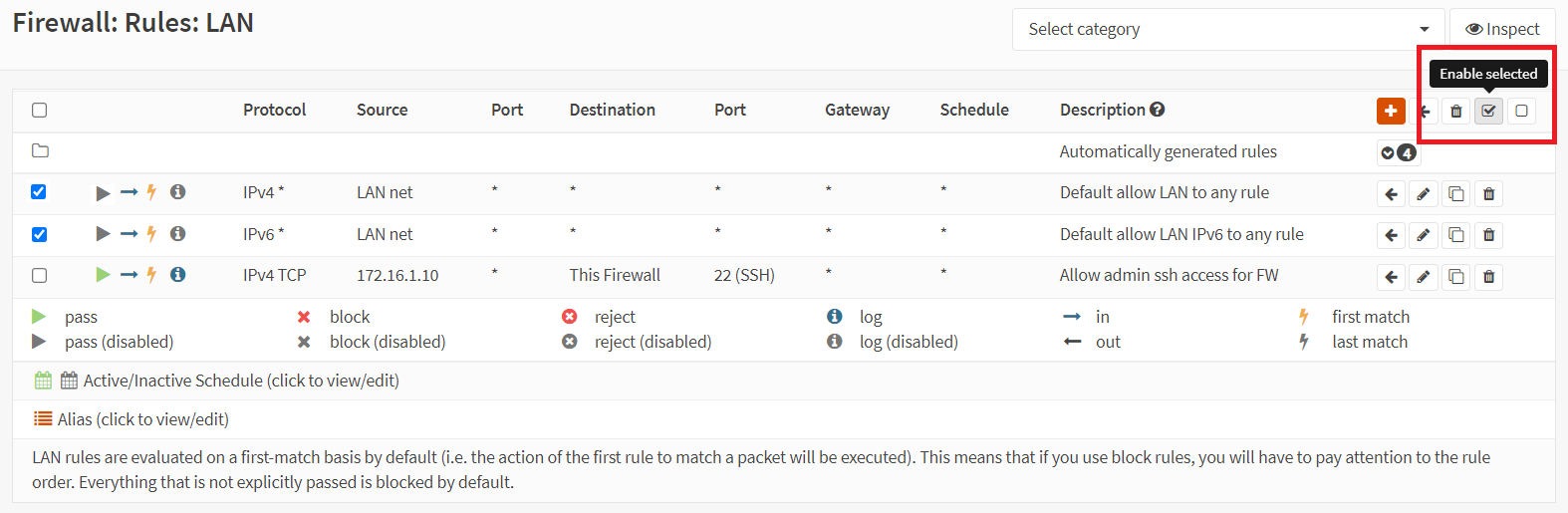

6. Aktivierung von Firewall-Regeln

Um einige der deaktivierten Firewall-Regeln zu aktivieren, klicken Sie auf das quadratische Feld mit dem Häkchen-Symbol in der Kopfzeile der Regelliste, nachdem Sie die Regeln ausgewählt haben, die Sie aktivieren möchten.

Abbildung 15. Aktivierung mehrerer Firewall-Regeln

Abbildung 15. Aktivierung mehrerer Firewall-Regeln

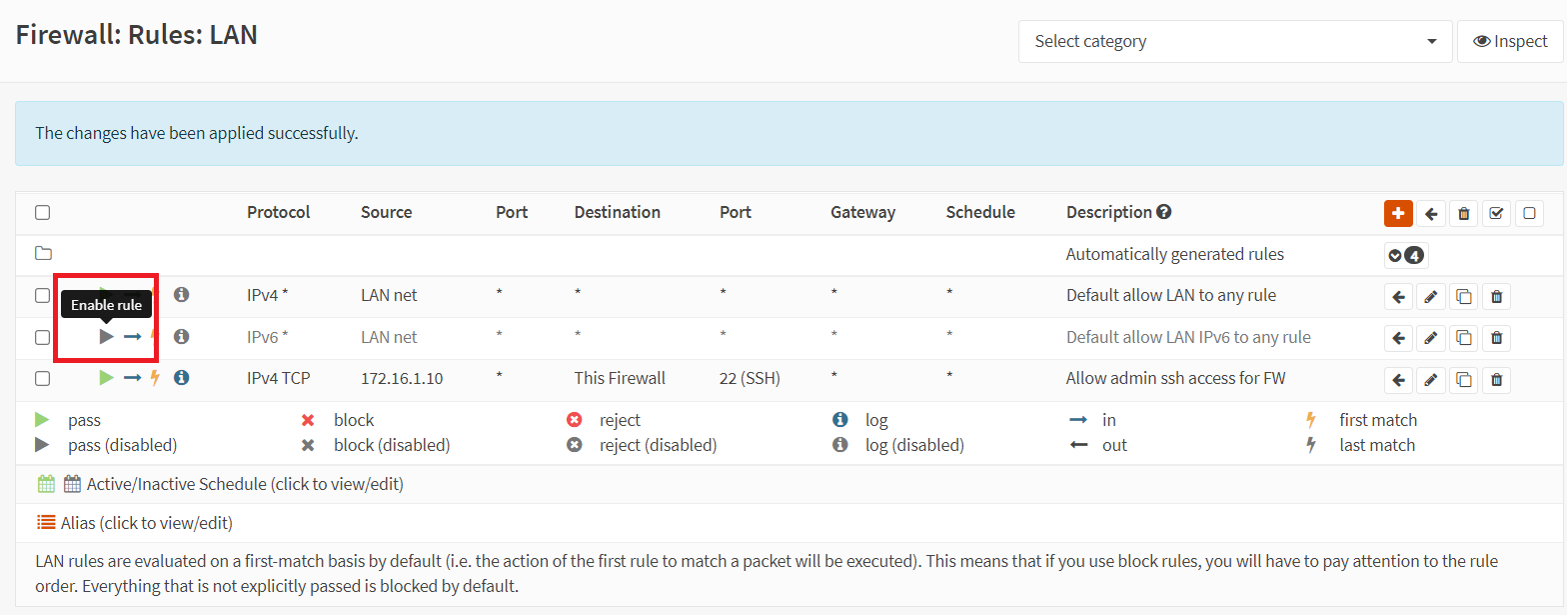

Um eine bestimmte Firewall-Regel zu aktivieren, klicken Sie auf das action-Symbol in einheitlichem Grauton am Anfang der entsprechenden Regel.

Abbildung 16. Aktivierung einer spezifischen Firewall-Regel

Zuletzt klicken Sie auf die Schaltfläche Apply Changes , um die neuen Regel-Einstellungen zu aktivieren.

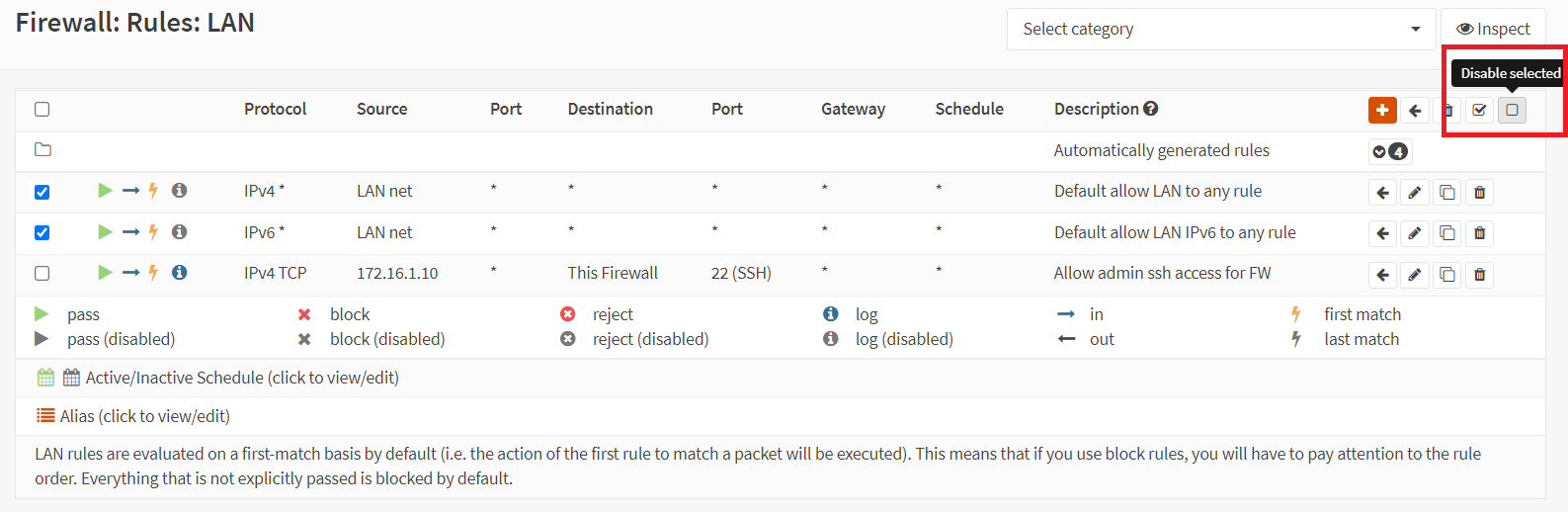

7. Deaktivierung von Firewall-Regeln

Um einige der deaktivierten Firewall-Regeln zu aktivieren, klicken Sie auf das leere quadratische Kästchen-Symbol in der Kopfzeile der Regelliste, nachdem Sie die Regeln ausgewählt haben, die Sie aktivieren möchten.

Abbildung 17. Deaktivierung mehrerer Firewall-Regeln

Abbildung 17. Deaktivierung mehrerer Firewall-Regeln

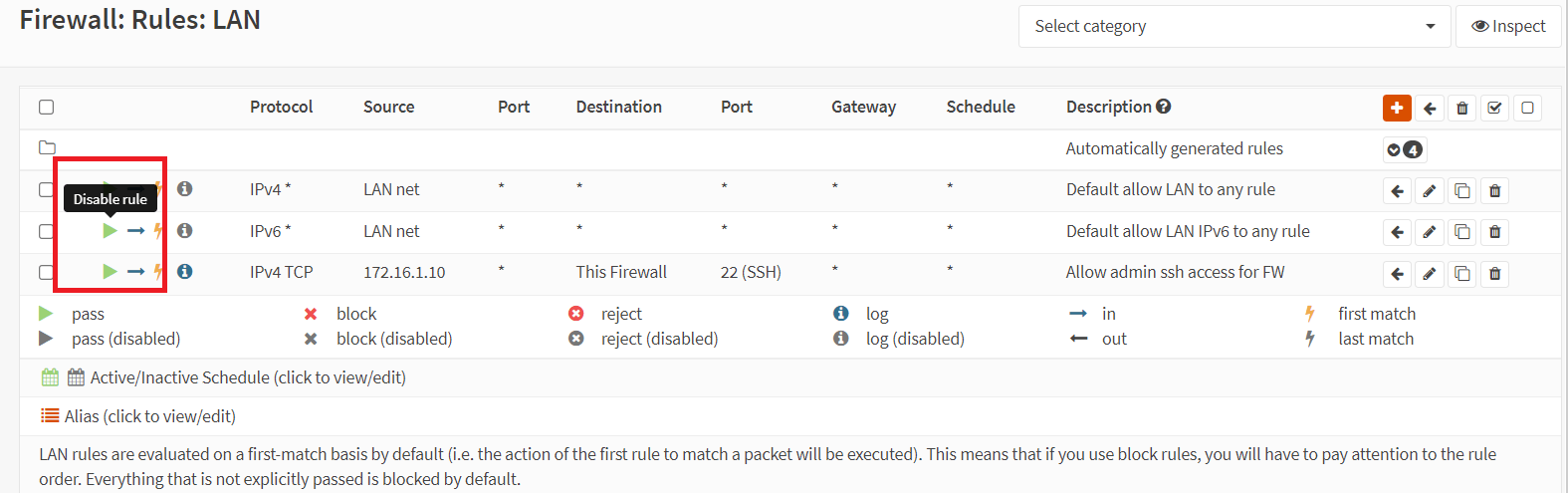

Um eine bestimmte Firewall-Regel zu deaktivieren, klicken Sie auf das Aktions-Symbol mit grüner oder roter Farbe am Anfang der betreffenden Regel.

Abbildung 18. Deaktivierung einer bestimmten Firewall-Regel

Abbildung 18. Deaktivierung einer bestimmten Firewall-Regel

Zuletzt klicken Sie auf die Schaltfläche Apply Changes, um die neuen Regel-Einstellungen zu aktivieren.

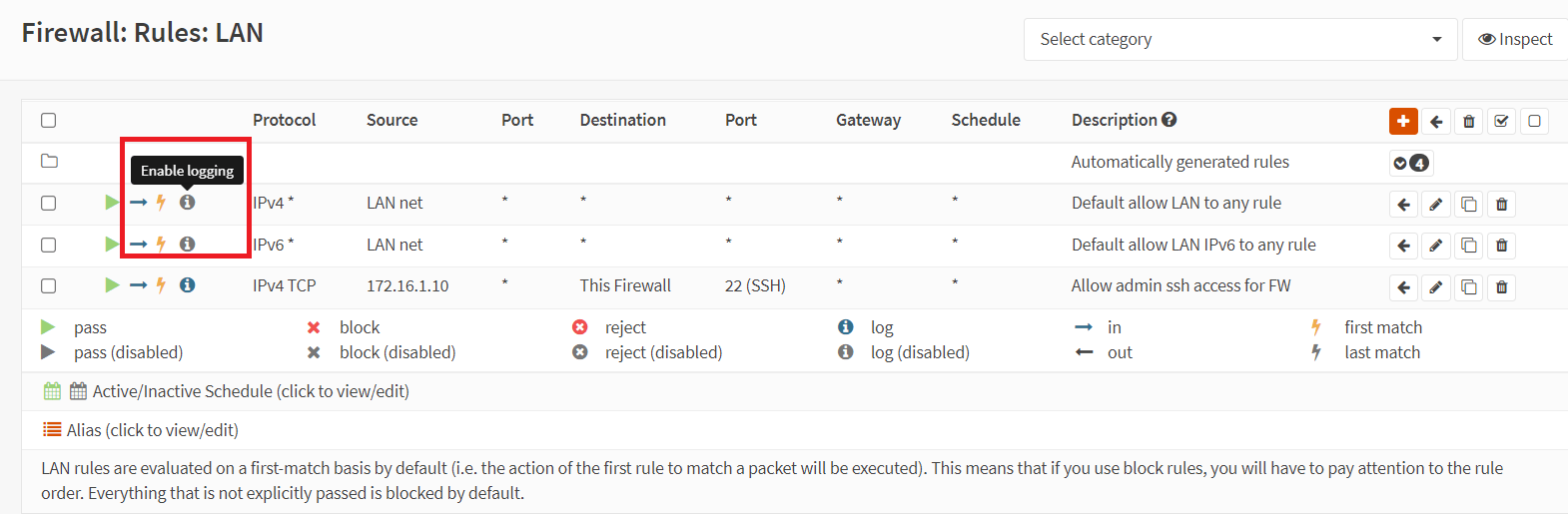

8. Aktivieren/Deaktivieren der Protokollierung für eine Firewall-Regel

Um das Protokollieren für eine Firewall-Regel zu aktivieren, klicken Sie auf den festen grauen Kreis mit dem i-Symbol auf der Regel. Dies wird die graue Farbe in Blau verwandeln. Und dann Klicken Sie auf die Schaltfläche Apply Changes, um das Protokollieren für die Regel zu aktivieren.

Abbildung 19. Aktivierung der Protokollierung für eine Firewall-Regel

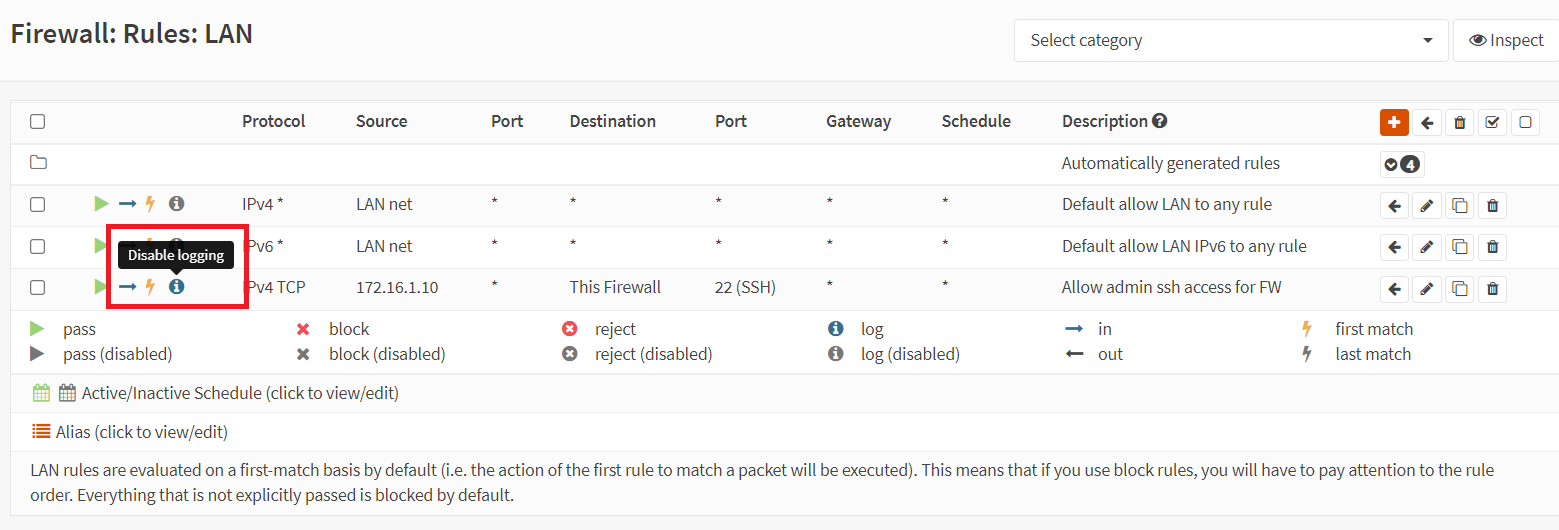

Um das Protokollieren für eine Firewall-Regel zu deaktivieren, klicken Sie auf den blauen Kreis mit dem i-Symbol auf der Regel. Das wird die blaue Farbe grau machen. Und klicken Sie dann auf die Schaltfläche Apply Changes, um das Protokollieren für die Regel zu aktivieren.

Abbildung 20. Deaktivierung der Protokollierung für eine Firewall-Regel

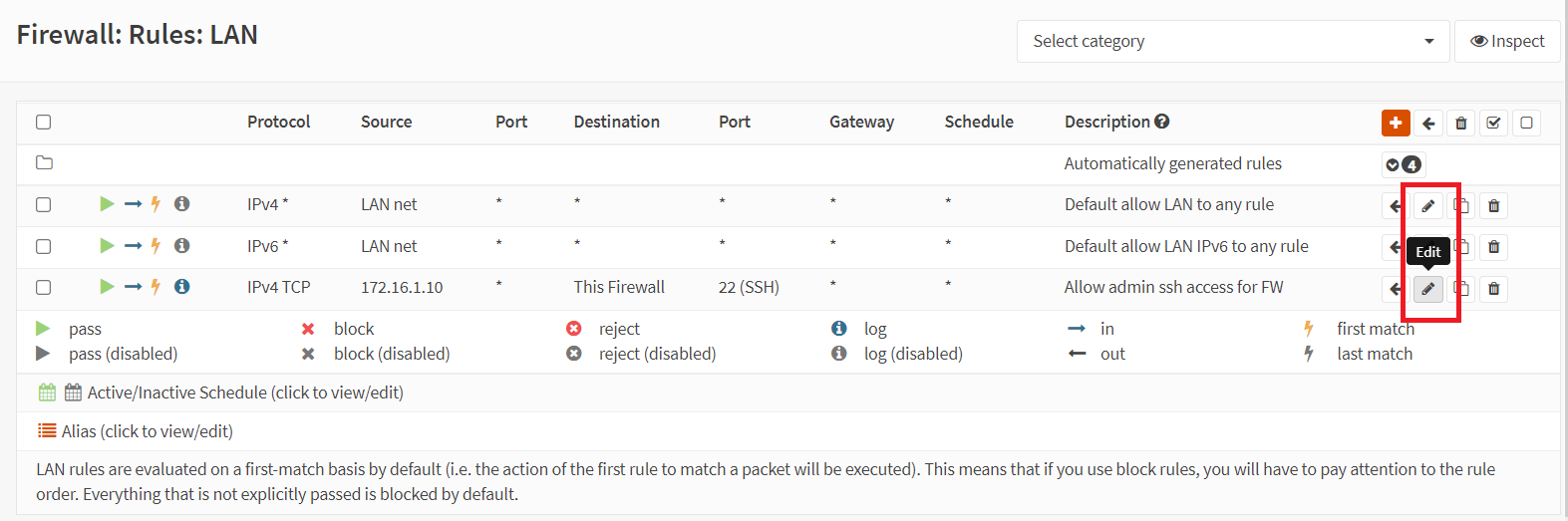

9. Bearbeiten von Firewall-Regeln

Um eine Firewall-Regel zu bearbeiten, klicken Sie auf das Stiftsymbol in der Aktionsspalte der Regel, die Sie bearbeiten möchten. Dies wird Sie zur Seite zum Bearbeiten der Firewall-Regeln weiterleiten. Nachdem Sie die Änderungen an den Regel-Einstellungen vorgenommen haben, klicken Sie auf die Schaltfläche Save am unteren Rand der Seite.

Zuletzt klicken Sie auf die Schaltfläche Apply Changes , um die neuen Regel-Einstellungen zu aktivieren.

Abbildung 21. Bearbeiten einer Firewall-Regel

Abbildung 21. Bearbeiten einer Firewall-Regel

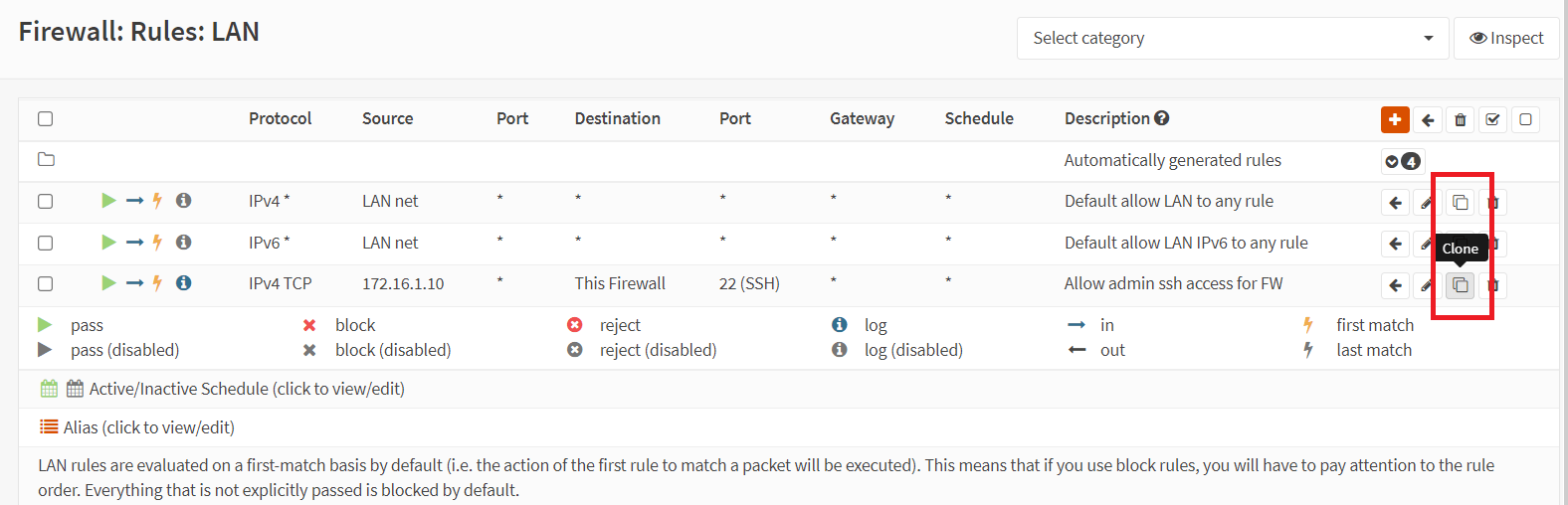

10. Klonen einer Firewall-Regel

Manchmal müssen Sie sehr ähnliche Firewall-Regeln definieren, die sich nur durch einige wenige Optionen unterscheiden, wie z.B. Ziel oder Schnittstelle. In solchen Fällen ist das Klonen einer Regel eine sehr nützliche Funktion von OPNsense.

Um eine Firewall-Regel zu klonen, klicken Sie auf das Klon-Symbol mit zwei kaskadierten Quadraten. Dies wird Sie zur Seite zum Bearbeiten der Firewall-Regeln weiterleiten. Nachdem Sie die Änderungen an den Regel-Einstellungen vorgenommen haben, klicken Sie auf die Schaltfläche Save am unteren Rand der Seite. Deine neue Regel ist jetzt erstellt.

Zuletzt klicken Sie auf die Schaltfläche Apply Changes, um die neue Regel auf der Firewall zu aktivieren.

Abbildung 22. Klonen einer Firewall-Regel

Beispiele für OPNsense-Firewall-Regeln

Einige gängige Beispiele für Firewall-Regeln, die für Heimbenutzer und kleine Unternehmen sehr nützlich sein könnten, um ihre Firewalls vorzubereiten, sind unten aufgeführt.

1. Nur bestimmte DNS-Server zulassen

Eine der Firewall-Regeln, die Sie zur Verhinderung von Cyber-Bedrohungen festlegen sollten, besteht darin, den Zugriff Ihrer LAN-Geräte auf die DNS-Server zu blockieren, außer auf Ihre eigenen DNS-Server oder spezifische externe DNS, die Inhaltsfilterung/Blockierung anbieten. Diese Regeln verhindern, dass Clients eigenmächtig handeln und die Filter-/Blockierungsrichtlinien umgehen, die Sie für Ihr LAN oder Heimnetzwerk festgelegt haben.

Um den DNS-Dienst in Ihrem Netzwerk zur Erhöhung der Cybersicherheit einzuschränken, können Sie die folgenden zwei Hauptschritte befolgen:

-

Definieren Sie eine Regel, um den internen DNS-Server(s) zu erlauben, indem Sie die folgenden Anweisungen befolgen.

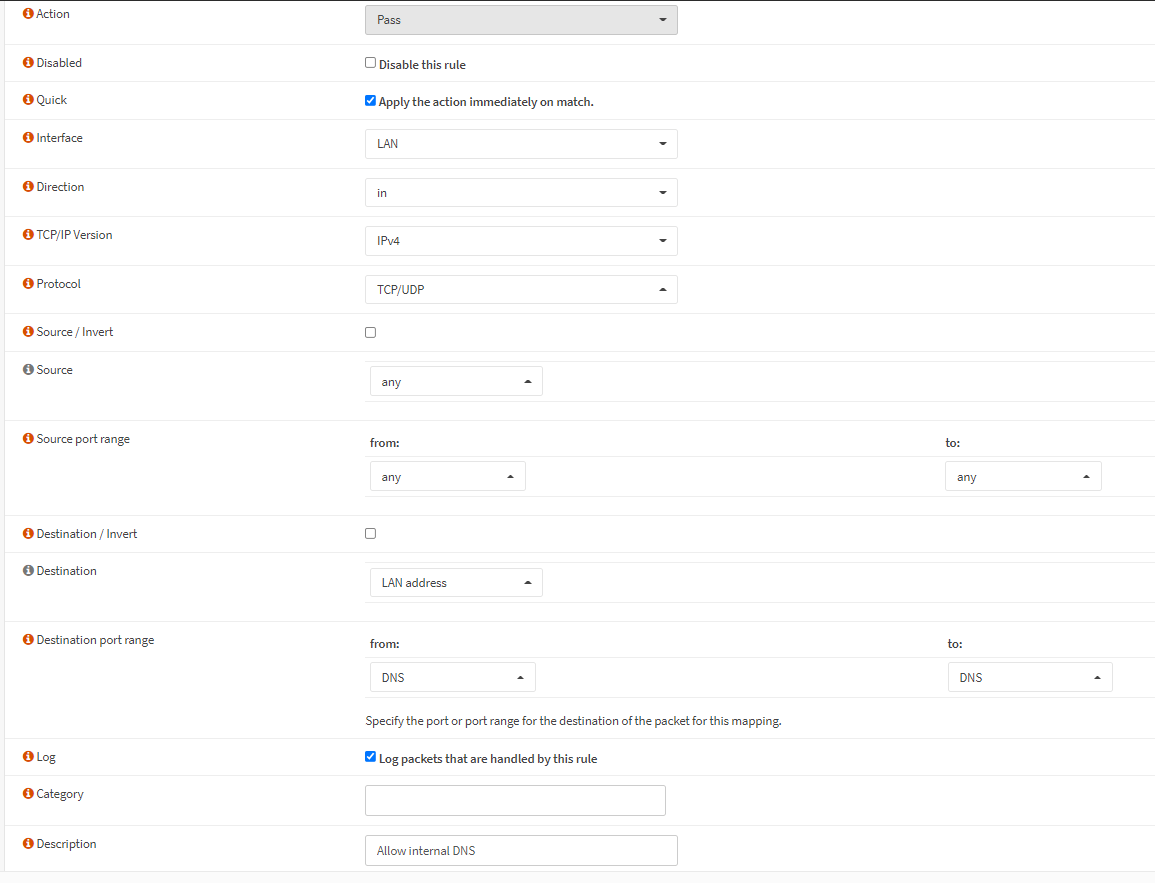

Option Wert Aktion Erlauben Protokoll TCP/UDP Quelle beliebig Quellport beliebig Ziel LAN-Adresse Zielport DNS (53) Beschreibung Internes DNS erlauben - Wählen Sie

Passfür die Erlauben-Regel. - Wählen Sie

TCP/UDPfür dasProtokoll. - Wählen Sie die Quelladresse und den Quellport von

any. Dies erfasst den gesamten Verkehr auf der LAN-Schnittstelle, der zum angegebenen Zielort führt. - Sie können die LAN-Adresse der OPNsense als Zieladresse wählen. Oder geben Sie die IP-Adresse Ihres eigenen DNS-Servers im LAN ein.

- Wählen Sie den vordefinierten Port-Alias

DNSfür den Zielport aus.

Abbildung 23. Erlauben Sie die interne DNS-Firewall-RegelDa der DNS-Dienst auf der IP-Adresse jeder Schnittstelle beworben wird, wird die LAN-Adresse als Ziel verwendet.

Abbildung 23. Erlauben Sie die interne DNS-Firewall-RegelDa der DNS-Dienst auf der IP-Adresse jeder Schnittstelle beworben wird, wird die LAN-Adresse als Ziel verwendet.Die IP-Adresse der Schnittstelle wird auch als Gateway-Adresse für Geräte in diesem Netzwerk verwendet. Wenn Sie sich die DHCP-Informationen für jedes Gerät ansehen, werden Sie feststellen, dass die LAN-Adresse sowohl als Gateway-Server als auch als DNS-Server dient. Je nach Ihrer Netzwerkkonfiguration kann die DNS-IP-Adresse von der Gateway-IP-Adresse abweichen. Für dieses Beispiel wird jedoch angenommen, dass wir die DNS-Serverkonfiguration in OPNsense verwenden.

- Wählen Sie

-

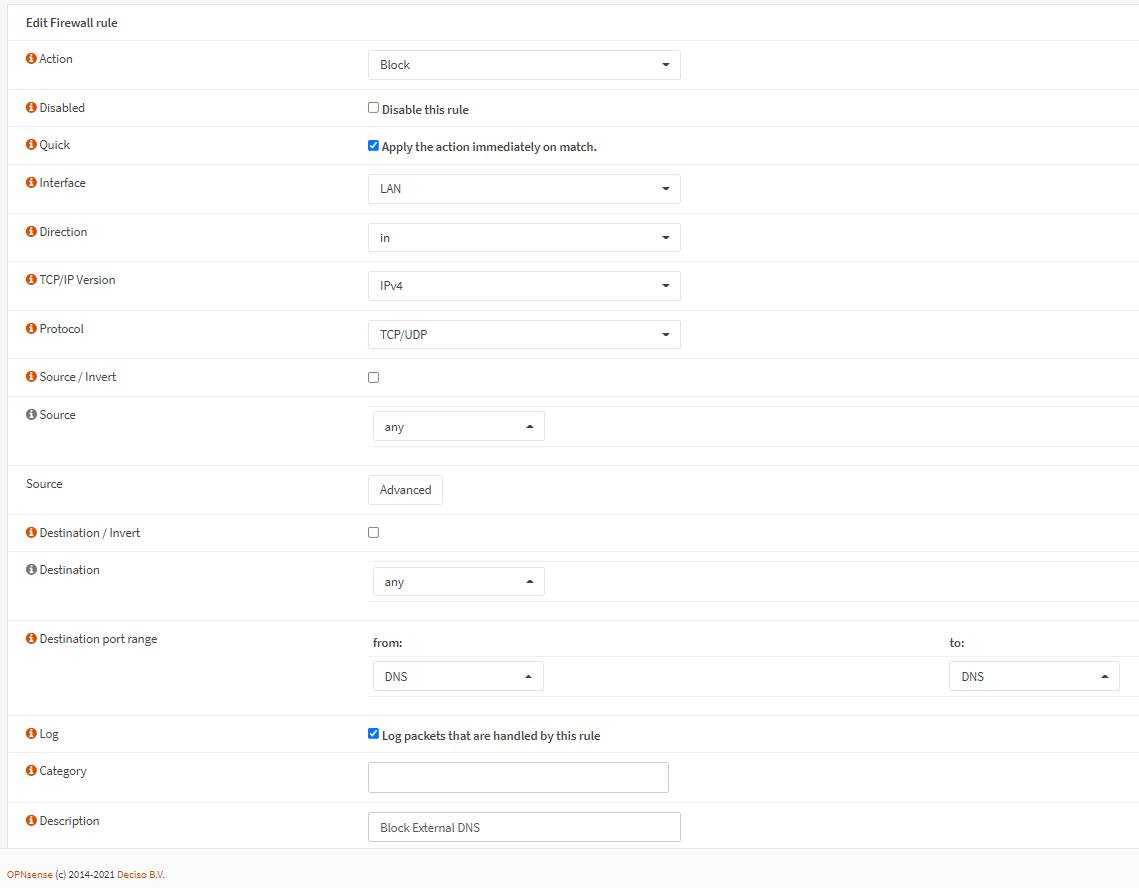

Definieren Sie die Regel, um den externen DNS-Server(s) zu verweigern, indem Sie die folgenden Anweisungen befolgen.

Option Wert Aktion Blockieren Protokoll TCP/UDP Quelle beliebig Quellport beliebig Ziel beliebig Zielport DNS (53) Beschreibung Externes DNS blockieren - Wählen Sie "Blockieren" für die Verweigerungsregel.

- Wählen Sie

TCP/UDPfür dasProtokoll. - Die Quelladresse und der Port im LAN-Netzwerk müssen auf

anyGerät konfiguriert werden. - Das Ziel muss für diese Blockregel

anysein, da wir versuchen wollen, die Verwendung anderer DNS-Server zu blockieren. - Wählen Sie den Zielport

DNS.

Abbildung 24. Regel zum Blockieren externer DNS-Server

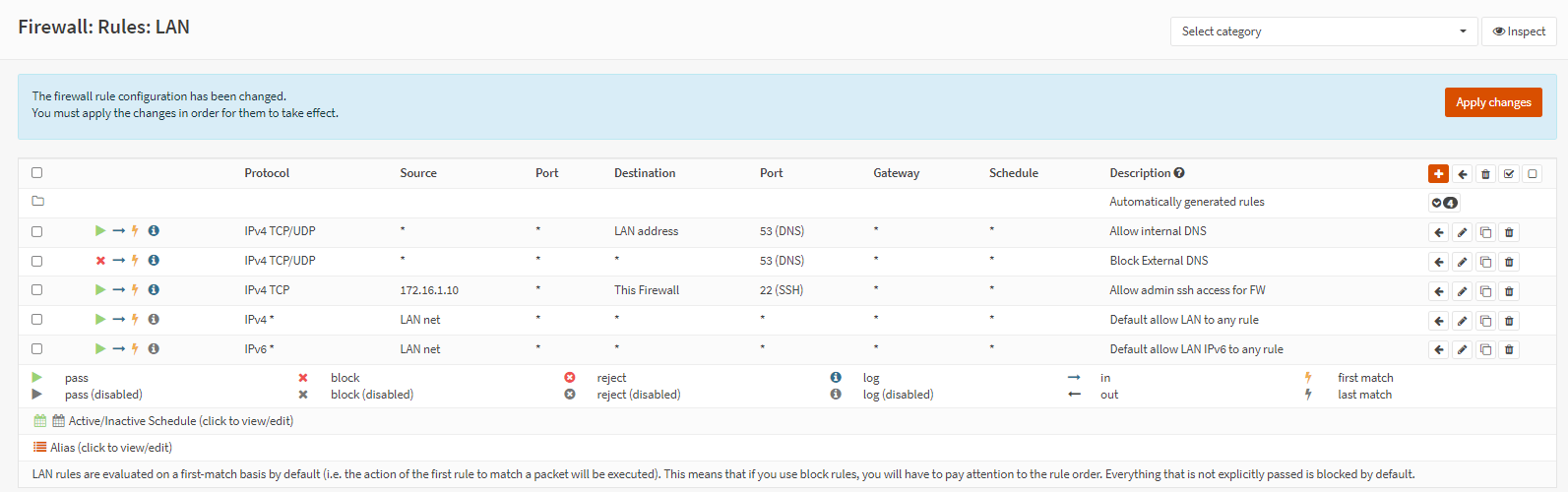

Abbildung 24. Regel zum Blockieren externer DNS-ServerDenken Sie daran, dass jeder Versuch, den angegebenen DNS-Server in der oben genannten

allow-Regel zu kontaktieren, erfolgreich ist, weil die Regelverarbeitung und die Regelbehandlung für diese Anfrage aufgrund der Reihenfolge der Regeln eingestellt werden. Wenn jedoch ein Gerät versucht, auf einen externen DNS-Server zuzugreifen, wird dieblock-Regel erreicht, da es dieallow-Regel, die diesen Serverzugriff verbietet, nicht besteht.Die erste Regel erlaubt den Zugriff auf Ihren lokalen DNS-Server, während die zweite Regel den Zugriff auf alle anderen DNS-Server unabhängig davon, ob lokal oder remote, blockiert.Sie müssen diese Regeln möglicherweise an den Anfang Ihrer Regel-Liste verschieben. Vergessen Sie nicht, auf die Schaltfläche

Apply Changeszu klicken, um die neu erstellten DNS-Regeln zu aktivieren. Abbildung 25. Interne und externe DNS-Firewall-Regeln auf der Liste

Abbildung 25. Interne und externe DNS-Firewall-Regeln auf der Liste

2. Erlauben lokaler Dienste zwischen verschiedenen Netzwerksegmenten(VLANs)

Als Faustregel sollten Sie kritische Server von Client-Geräten isolieren, indem Sie Netzwerksegmentierung in Ihrer Infrastruktur implementieren. Die OPNsense-Firewall ermöglicht es Ihnen, interne Zonen zu erstellen, die funktionale Bereiche voneinander trennen, um die Angriffsflächen zu minimieren und zu verhindern, dass Bedrohungen über die Zone hinaus verbreitet werden.

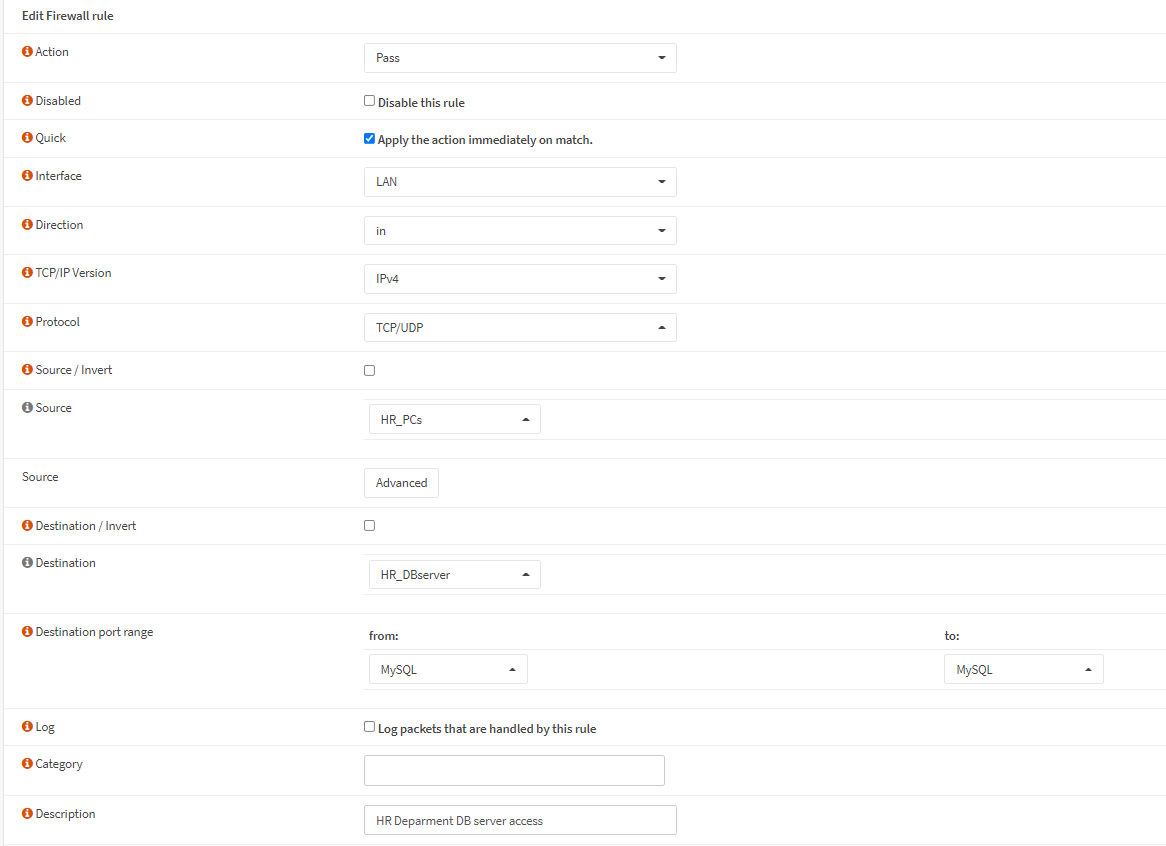

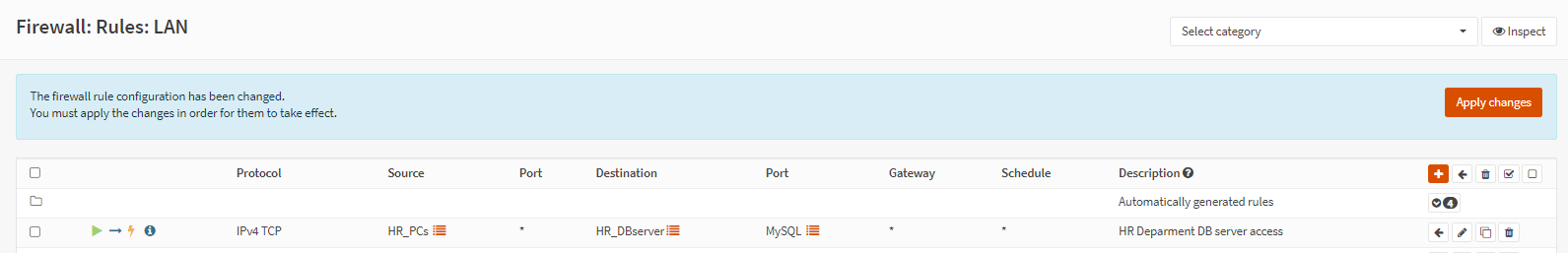

Zum Beispiel sollten Datenbankserver für die Personalabteilung (HR) nur von den Computern der Mitarbeiter der Personalabteilung in einem Firmennetzwerk zugänglich sein. Um die erforderlichen OPNsense-Firewall-Regeln festzulegen, können Sie die folgenden Schritte befolgen.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Protokoll | TCP |

| Quelle | HR_PCs |

| Quellport | beliebig |

| Ziel | HR_DBserver |

| Zielport | MySQL |

| Beschreibung | Zugriff auf den HR-Datenbankserver erlauben |

-

Definieren Sie ein Hosts-Alias, wie z.B. HR_PCs, für die HR-Client-Geräte (z.B. 10.10.10.11-10.10.10.20).

Abbildung 26. Festlegen eines Alias für die PCs der Personalabteilung

-

Definieren Sie ein Hosts-Alias, wie z.B. HR_DBserver, für den HR-Datenbankserver (z.B. 172.16.10.20).

Abbildung 27. Festlegen eines Alias für den Personalverwaltungs-Datenbankserver

-

Definieren Sie einen Port-Alias, wie z.B. MySQL, für den HR-Datenbankserver MySQL-Dienst (den Standardport für MySQL).

Abbildung 28. Festlegen eines Alias für den Standarddienstport von MySQL (3306/TCP)

-

Navigieren Sie zu der Schnittstelle, in der sich das HR-Client-Gerät befindet, wie z.B. LAN, in den Firewall-Regeln. Dann müssen wir den Zugriff auf Port 3306 erlauben.

-

Wählen Sie

Passfür die Erlaubensregel. -

Setzen Sie die HR_PCs als Quelle.

-

Stellen Sie

TCPals Protokoll ein -

Setzen Sie HR_DBserver am Zielort

-

Setzen Sie

MySQLals Zielportbereich.

Abbildung 29. Festlegung der Zugriffsregel für den HR-DatenbankserverDiese Regel ermöglicht den Netzwerkzugang von den PCs Ihres HR-Personals zum HR-Datenbankserver.

Es sollte entweder eine

Deny all-Regel am Ende der Liste stehen oder eine andere Verweigerungsregel, um den Zugriff anderer Geräte auf den HR-DB-Server zu verhindern. Vergiss nicht, die Änderungen anzuwenden, um die Regeln zu aktivieren.

Abbildung 30. Zugriffsregel für den HR-Datenbankserver

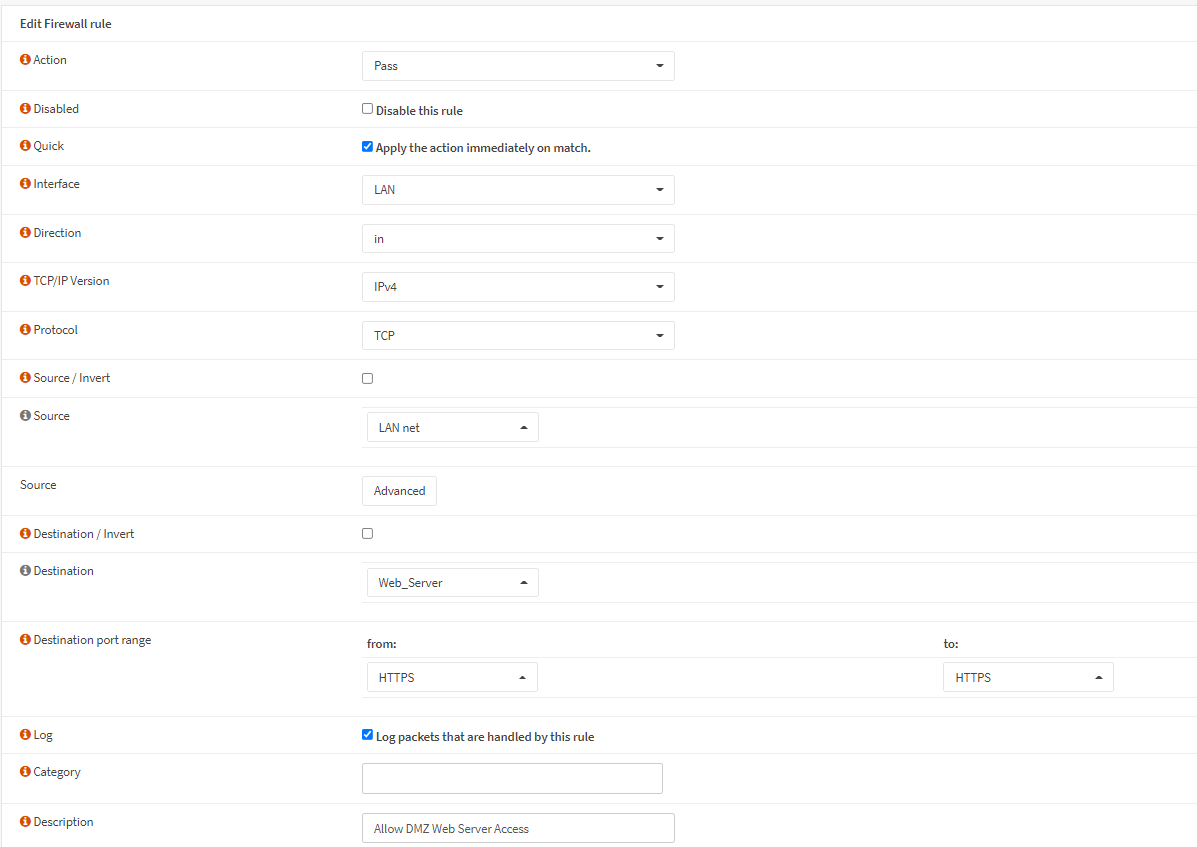

Es wird empfohlen, ein DMZ-Netzwerk zu erstellen, das externen Quellen eingeschränkten Zugang zu öffentlich verfügbaren Informationen gewährt, während die internen Netzwerke vor externen Angriffen geschützt werden. Als zweites Beispiel werden wir internen Clients den Zugriff auf den im DMZ-Netzwerk befindlichen Webserver erlauben.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Protokoll | TCP |

| Quelle | LAN-Netz |

| Quellport | beliebig |

| Ziel | Web_Server |

| Zielport | HTTPS |

| Beschreibung | Zugriff auf Webserver erlauben |

-

Definieren Sie ein Hosts-Alias, wie z.B. Web_server, für den Standort des Webservers in der DMZ (z.B. 172.17.1.20).

Abbildung 31. Festlegen eines Alias für einen Webserver im DMZ-Netzwerk

-

Navigieren Sie zur LAN-Schnittstelle. Dann müssen wir den Zugriff auf den HTTPS-Port 443 erlauben.

-

Wählen Sie

Passfür die Erlaubensregel. -

Stellen Sie das LANnet als Quelle ein.

-

Web_server am Zielort einrichten

-

Setzen Sie HTTPS als Zielport.

Abbildung 32. Festlegung der Zugriffsregel für den DMZ-Webserver

Abbildung 33. Zugriffsregel für DMZ-Webserver erlauben

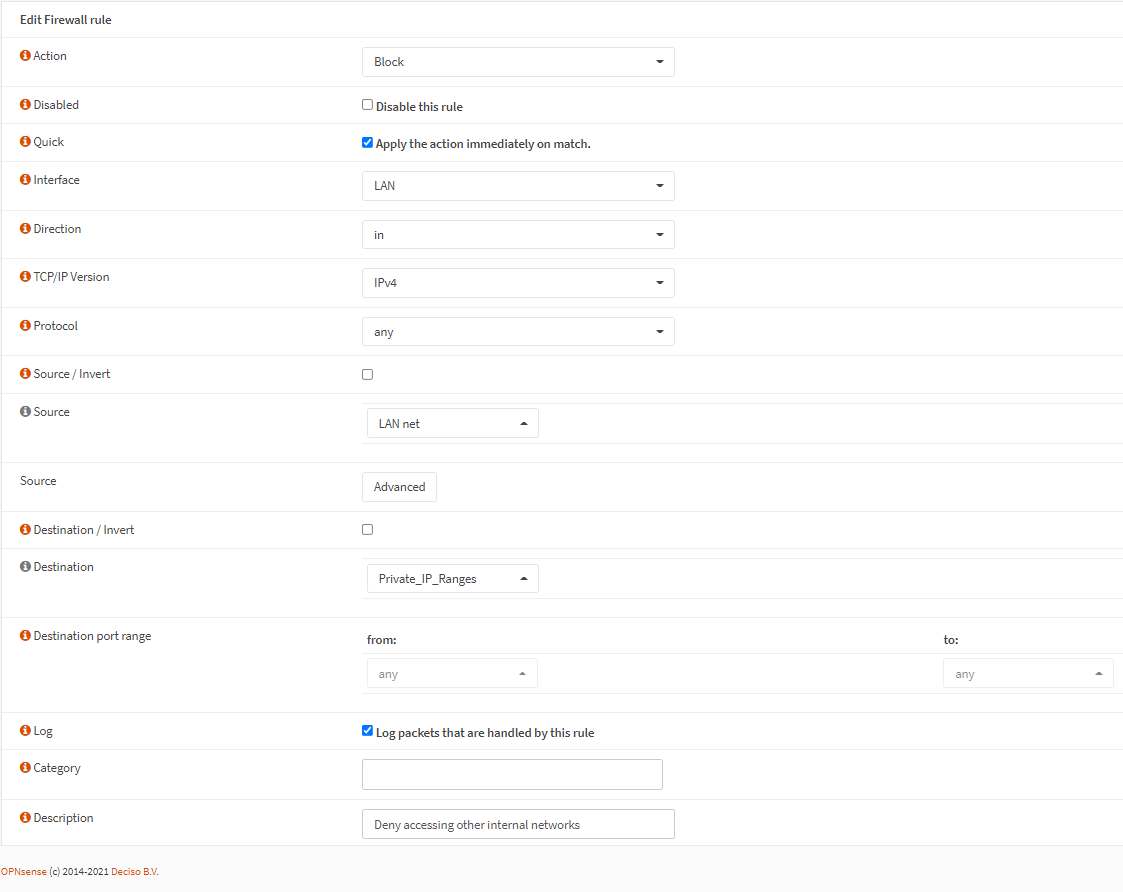

3. Zugriff auf andere VLANs blockieren

Es wird empfohlen, jeglichen unnötigen Dienstzugriff zwischen internen Netzwerken zu blockieren.(VLANs). Standardmäßig ist der Datenverkehr zwischen verschiedenen VLANs nicht erlaubt, es sei denn, es gibt eine allow all-Regel am Ende der Firewall-Regelliste.

Heimbenutzer möchten jedoch im Allgemeinen eine allow all-Regel, um allen Verkehr zuzulassen, der nicht ausdrücklich verboten ist. Daher sollten sie eine spezifische Regel festlegen, um Verbindungen zwischen den VLANs in ihren Heimnetzwerken zu blockieren. Andernfalls kann jedes Gerät in einem Netzwerk mit jedem anderen Gerät in anderen VLANs kommunizieren, was bedeutet, dass alle Vorteile der Netzwerksegmentierung verloren gehen.

Um die erforderliche OPNsense-Firewall-Regel zu definieren, können Sie die folgenden Schritte befolgen.

-

Erstellen Sie ein Alias, wie z.B.

Private_IP_Ranges, für alle privaten IP-Adressbereiche, indem Sie zuFirewall→Aliasesnavigieren.Abbildung 34. Festlegen eines Alias für private IP-Bereiche

Option Wert Aktion Blockieren Protokoll beliebig Quelle LAN-Netz Quellport beliebig Ziel Private_IP_Bereiche Zielport beliebig Beschreibung Zugriff auf alle anderen privaten Netzwerke blockieren -

Wählen Sie "Block" für die Verweigerungsregel.

-

Die Quelladresse und der Port im LAN-Netzwerk müssen auf

any-Gerät konfiguriert werden. -

Das Ziel muss

PrivateNetworksfür diese Blockregel sein, da wir versuchen wollen, die Nutzung anderer interner Netzwerke zu blockieren. -

Wählen Sie den Zielport

any.

Abbildung 35. Zugriff auf andere interne Netzwerke verweigern

4. Alle Verkehr zulassen

Am Ende der OPNsense-Firewall-Regelliste gibt es standardmäßig eine implizite Verweigerung für alle Regeln. Daher definieren Firewall-Administratoren eine Regel für jeden der erforderlichen Dienste, um den Zugriff zu erlauben. Es kann jedoch mühsam sein, die Ports für alle Dienste zu identifizieren und die Regel richtig festzulegen, insbesondere für Heimnutzer. Obwohl es für Unternehmensnetzwerke nicht ratsam ist, bevorzugen es Heimbenutzer möglicherweise, die Blockierungsregeln zuerst am Anfang der Firewall-Regeln festzulegen und dann den gesamten Verkehr zuzulassen. Da sie möglicherweise nicht über ausreichendes technisches Wissen oder Zeit verfügen, um die blockierenden Verbindungen zu beheben, wenn ihre Kinder oder Ehefrauen ihre Smart-Geräte, Spielkonsolen oder Laptops nutzen.

Abbildung 36. Alle Regeln erlauben

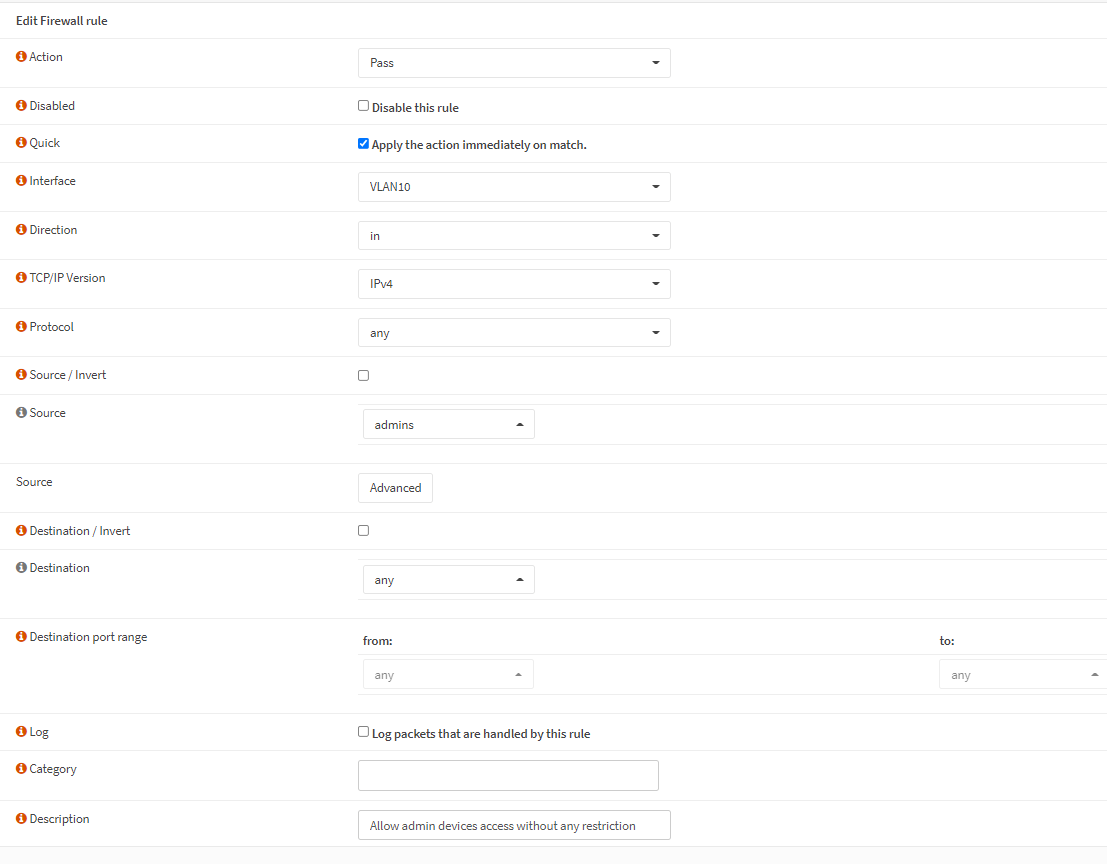

5. Gewährung uneingeschränkten Zugriffs für den Administrator

Im Falle einer IT-Dienstunterbrechung sollte der Administrator von seinem PC oder einem Server, auf den er physisch zugreifen kann, auf jedes Gerät zugreifen, um schnell Fehlerbehebungen durchzuführen. Daher ist es ein geeigneter Ansatz, eine Regel zu definieren, die einem Administrator uneingeschränkten Zugriff an oberster Stelle der Regel-Liste vor den block-Regeln ermöglicht.

Um die erforderliche OPNsense-Firewall-Regel zu definieren, können Sie die folgenden Schritte befolgen.

-

Erstellen Sie ein Alias, wie z.B.

admins, für alle Administrationsgeräte/-server, indem Sie zuFirewall→Aliasesnavigieren.Abbildung 37. Festlegen eines Alias für Admin-Geräte

Option Wert Aktion Erlauben Schnittstelle VLAN10 Protokoll beliebig Quelle admins Quellport beliebig Ziel beliebig Zielport beliebig Beschreibung Erlaube Administratorgeräten den Zugang zu überall ohne Einschränkungen -

Navigieren Sie zu der Schnittstelle, in der sich die Administrationsgeräte befinden, wie z.B. VLAN10, in den Firewall-Regeln. Dann müssen wir den Zugang zu überall ermöglichen.

-

Wählen Sie

Passfür die Erlauben-Regel. -

Wählen Sie

adminsals Quelle. -

Wählen Sie

anyals Quellport, Ziel und Zielportbereich.

Abbildung 38. Admin-Geräten uneingeschränkten Zugriff gewähren

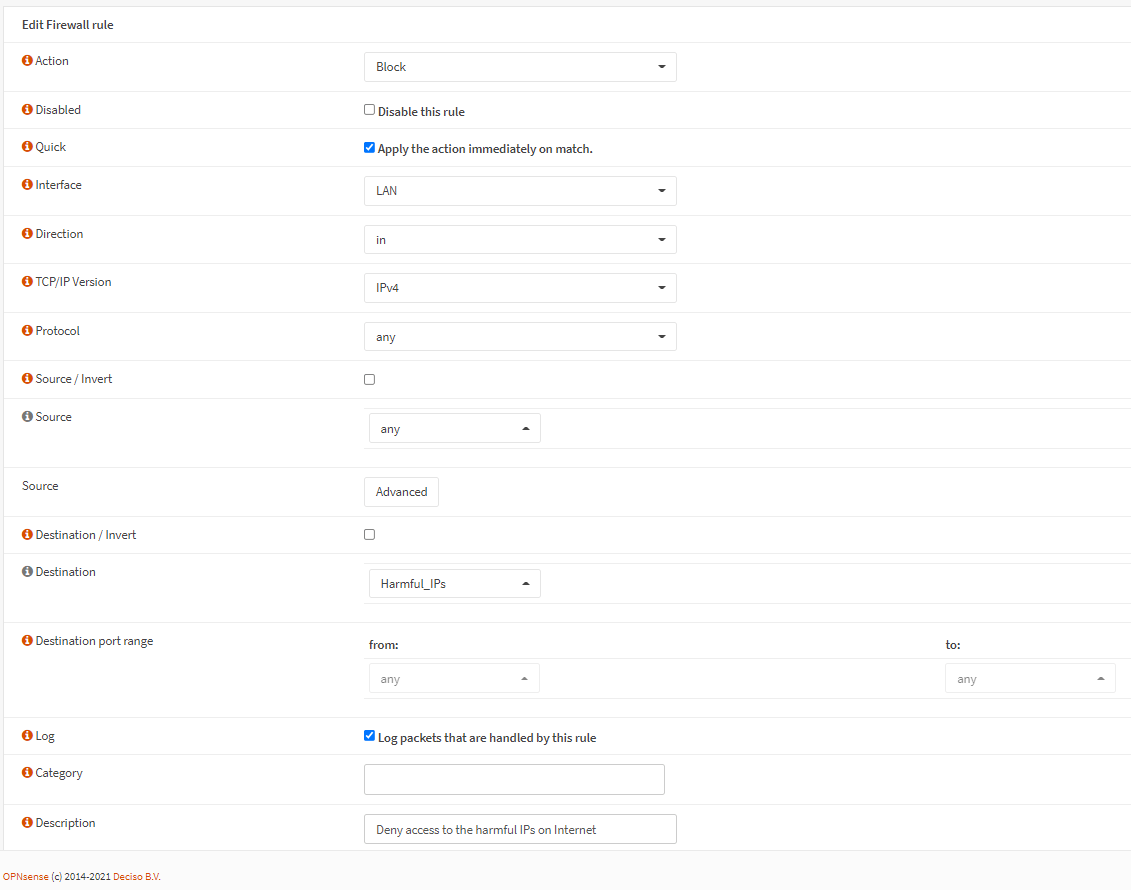

6. Alle Geräte im LAN daran hindern, auf eine bösartige IP im Internet zuzugreifen

Manchmal kann es vorkommen, dass Sie bemerken, dass eine Cyber-Bedrohung von einer bösartigen IP-Adresse, wie einem Phishing Server, im Internet ausgeht. Um alle Clients und Server in Ihrem internen Netzwerk daran zu hindern, die schädliche IP-Adresse im Internet zu erreichen, können Sie eine spezifische Blockregel ganz oben in der Regel-Liste vor den allow-Regeln definieren. Sie können auch alle verdächtigen IPs, die Sie erkannt haben, in einen Hosts-Alias wie Harmful-IPs einfügen.

-

Erstellen Sie ein Alias, wie z.B.

Harmful_IPs, für bösartige IP-Adressen, indem Sie zuFirewall→Aliasesnavigieren. -

Navigieren Sie zu der LAN-Schnittstelle in den Firewall-Regeln.

-

Wählen Sie

Blockfür die Verweigerungsregel. -

Wählen Sie

anyals Quelle. -

Wählen Sie

anyals Quellport. -

Wählen Sie

Harmful_IPsals Ziel aus. -

Wählen Sie

anyals Zielportbereich aus.Option Wert Aktion Blockieren Schnittstelle LAN Protokoll beliebig Quelle LAN-Netz Quellport beliebig Ziel Schadhafte_IPs Zielport beliebig Beschreibung Zugriff auf schadhafte Hosts/Server im Internet blockieren

Abbildung 39. Festlegen einer Regel zum Verweigern des Zugriffs auf schädliche IPs im Internet

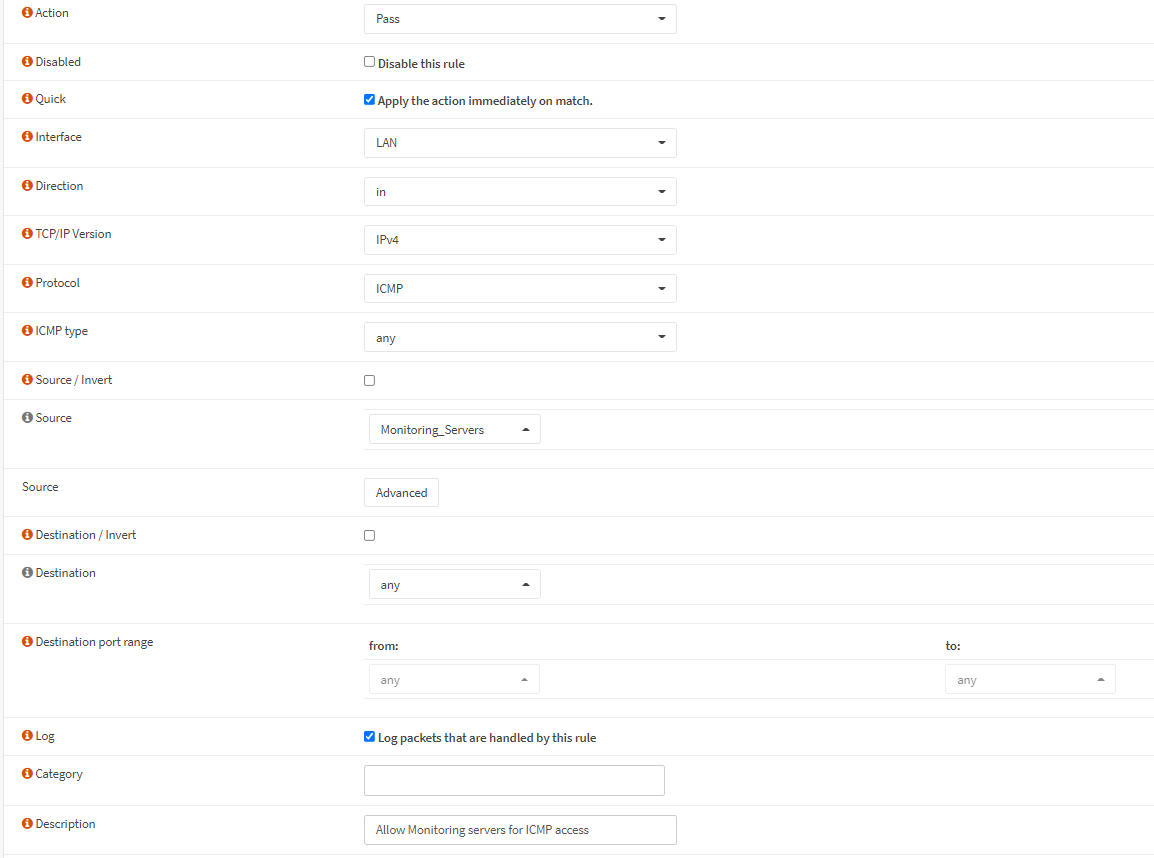

7. Zulassen von ICMP-Nachrichten zur Fehlersuche

Wenn Sie die Regel deny all am Ende der Firewall-Regelliste verwenden, kann keines der Geräte irgendwo in anderen Netzwerken pingen. Für Fehlerbehebungs- oder Überwachungszwecke müssen Sie jedoch möglicherweise ICMP-Nachrichten für einen bestimmten PC oder Server zulassen. Um dies zu erreichen, können Sie die folgenden allow-Regeln und Aliase definieren, wie zum Beispiel Monitoring-servers.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | LAN |

| Protokoll | ICMP |

| ICMP-Typ | beliebig |

| Quelle | Überwachungsserver |

| Quellport | beliebig |

| Ziel | beliebig |

| Beschreibung | ICMP-Echo-Anforderungsnachrichten erlauben |

-

Erstellen Sie ein Alias, wie z.B.

Monitoring_Servers, um Server zu überwachen, indem Sie zuFirewall→Aliasesnavigieren. -

Navigieren Sie zur Schnittstelle, auf der sich die Überwachungsserver in den Firewall-Regeln befinden.

-

Wählen Sie

Passfür die Erlauben-Regel. -

Wählen Sie

Monitoring_Serversals Quelle aus. -

Wählen Sie

ICMPals Protokoll. -

Wählen Sie

anyals Typ aus. -

Wählen Sie

anyals Ziel aus. -

Wählen Sie

anyals Zielportbereich.

Abbildung 40. Erlauben von Überwachungsservern für ICMP-Zugriff

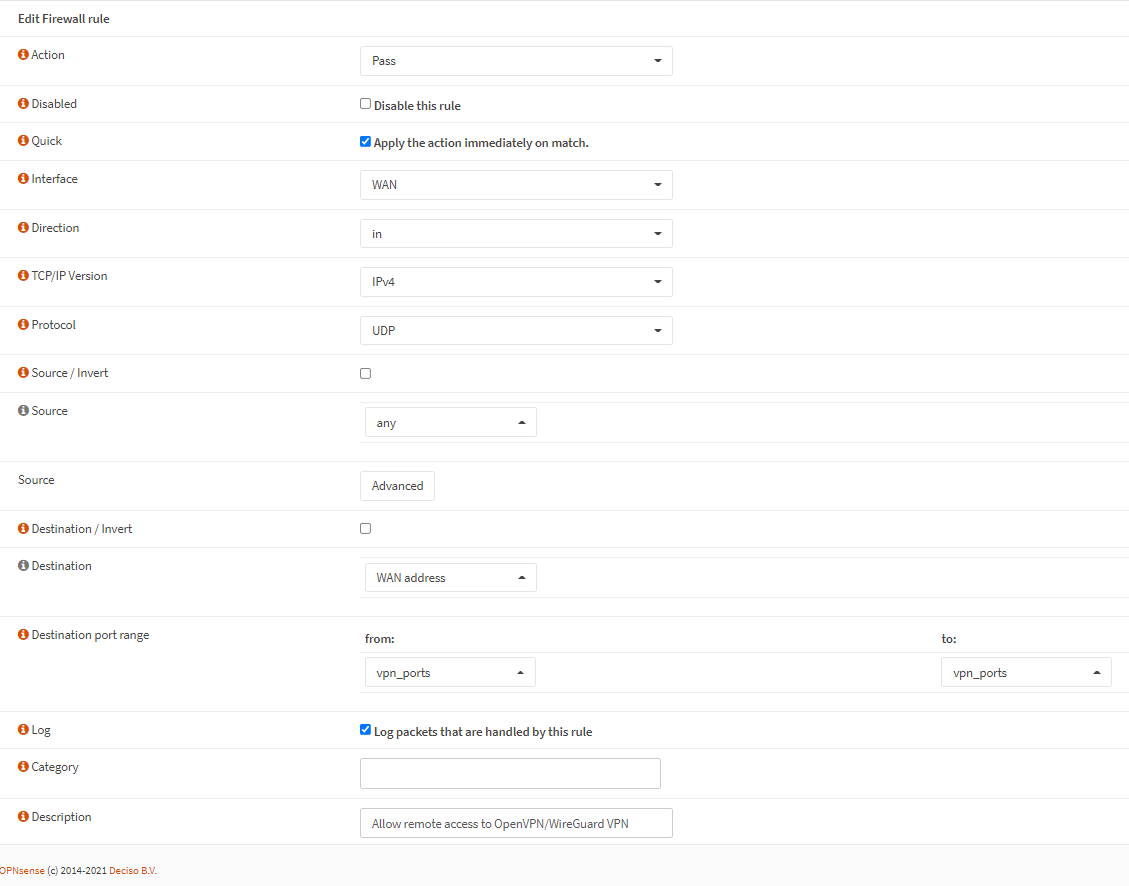

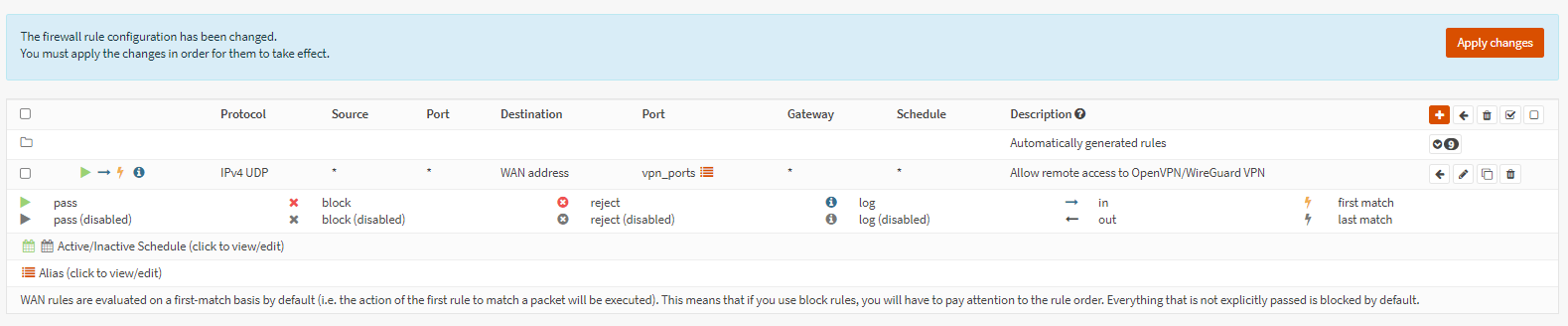

8. Zugriff auf den WireGuard/OpenVPN VPN-Server aus dem Internet erlauben

Sie haben möglicherweise einen WireGuard- oder OpenVPN-VPN-Server, um remote auf das interne Heim-/Firmennetzwerk zuzugreifen. Allerdings sollte Ihr WireGuard- und OpenVPN VPN-Server aus dem Internet zugänglich sein. Um den Zugriff auf den WireGuard/OpenVPN-VPN-Dienst zu ermöglichen, sollten Sie eine Firewall-Regel definieren und möglicherweise einen Alias für den VPN-Dienstport festlegen, wie zum Beispiel vpn_port.

Der Standard-Listenport des OpenVPN-Servers ist 1194 UDP.

Der Standard-Listenport für den WireGuard VPN-Server ist 51820 UDP.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | WAN |

| Protokoll | UDP |

| Quelle | beliebig |

| Quellport | beliebig |

| Ziel | WAN-Adresse |

| Zielport | vpn_port |

| Beschreibung | Fernzugriff auf OpenVPN/WireGuard VPN erlauben |

-

Erstellen Sie ein Alias, wie z.B.

vpn_port, um Server zu überwachen, indem Sie zuFirewall→Aliasesnavigieren. -

Navigieren Sie zu der WAN-Schnittstelle in den Firewall-Regeln.

-

Wählen Sie

Passfür die Erlaubensregel. -

Wählen Sie

UDPals das Protokoll. -

Wählen Sie

anyals Quelle -

Wählen Sie

anyals Quellport aus. -

Wählen Sie

anyals Typ. -

Wählen Sie

WAN-Adresseals Ziel aus. -

Wählen Sie

vpn_portals Zielportbereich aus.

Abbildung 41. Festlegen der Firewall-Regel für den VPN-Zugriff

Abbildung 42. Zugriffsregel für OpenVPN- und WireGuard-VPN-Server

9. Zugriff auf einen Webserver aus dem Internet erlauben

Sie haben möglicherweise einen Webserver, der über das Internet auf Ihrem Heim-/Firmen-Netzwerk öffentlich zugänglich ist. Um den Zugriff auf den Webdienst zu ermöglichen, sollten Sie zuerst NAT-Portweiterleitungsregeln festlegen, indem Sie zur Seite Firewall > NAT > Port Forward navigieren und dann eine Paketfilter-Firewall Regel definieren.

| Option | Wert |

|---|---|

| Aktion | Erlauben |

| Schnittstelle | WAN |

| Protokoll | TCP |

| Quelle | beliebig |

| Quellport | beliebig |

| Ziel | WAN-Adresse |

| Zielport | HTTPS |

| Umleitungsziel-IP | 172.16.10.10 |

| Umleitungszielport | HTTPS |

| Beschreibung | Zugriff auf den Webserver im Internet erlauben |

| Filterregelzuordnung | Verbundene Filterregel hinzufügen (oder Erlauben) |

-

Navigieren Sie zu der WAN-Schnittstelle in den Firewall-Regeln.

-

Wählen Sie

Passfür die Erlauben-Regel. -

Wählen Sie

TCPals Protokoll aus. -

Wählen Sie

anyals Quelle -

Wählen Sie

anyals Quellport. -

Wählen Sie

WAN addressals Ziel aus. -

Geben Sie die Ziel-IP für die Umleitung ein

-

Geben Sie den Zielport für die Umleitung ein