Cybersicherheits-Compliance: Was, Warum, Wie?

Das Geschäft entwickelt sich schnell weiter, wird datengetriebener und technologisch anspruchsvoller. Organisationen müssen Informationstechnologie, sei es Hardware oder Software, nutzen, um die Betriebseffizienz zu steigern, mehr Daten für Analysen zu sammeln und ihre Mitarbeiter zu befähigen. Ein System, das die Infrastruktur-Sicherheit von Software und Hardware gegen mögliche Angriffe und aktuelle Schwächen schützt, wird als Cybersicherheit bezeichnet.

Die Einhaltung von Vorschriften ist für Unternehmen aufgrund neuer Branchenstandards und Gesetze im Bereich Daten- und Cybersicherheit schwieriger geworden. Um erfolgreich zu sein, muss jedes Unternehmen die Vorschriften zur Cybersicherheit einhalten. Compliance ist mehr als nur das Abhaken von Kästchen für gesetzliche Anforderungen; es ist auch eine formelle Methode, Ihr Unternehmen gegen Online-Bedrohungen wie Distributed Denial of Service (DDoS), Phishing, Malware, Ransomware und mehr zu verteidigen.

Jedes Unternehmen, unabhängig von seiner Größe, ist anfällig für Cyberangriffe und Datenverletzungen. Daher ist die Aufrechterhaltung der Cybersicherheit und die Entwicklung zu einer sicherheitskonformen Organisation entscheidend, um sowohl den durch Cyberbedrohungen verursachten Schaden als auch die Folgen von Gesetzesverstößen zu verhindern. Compliance steht für die Sicherheit, Zuverlässigkeit, Integrität und Vertraulichkeit der Systeme.

Ein umfassender Leitfaden, der beschreibt

-

Cybersicherheitskonformität,

-

die Bedeutung der Cybersicherheitskonformität,

-

Arten von Daten, die der Cybersicherheitskonformität unterliegen,

-

die Bedeutung einer NGFW (Next Generation Fire Wall) für die Cybersicherheitskonformität,

-

die wichtigsten Anforderungen an die Cybersicherheitskonformität,

-

wie Sie ein Cybersecurity-Compliance-Programm starten sollten,

-

was ein Cybersecurity-Compliance-Analyst tut,

-

die Fähigkeiten, die ein Compliance-Analyst benötigt

und weitere sind unten aufgeführt.

Was ist Cybersicherheits-Compliance?

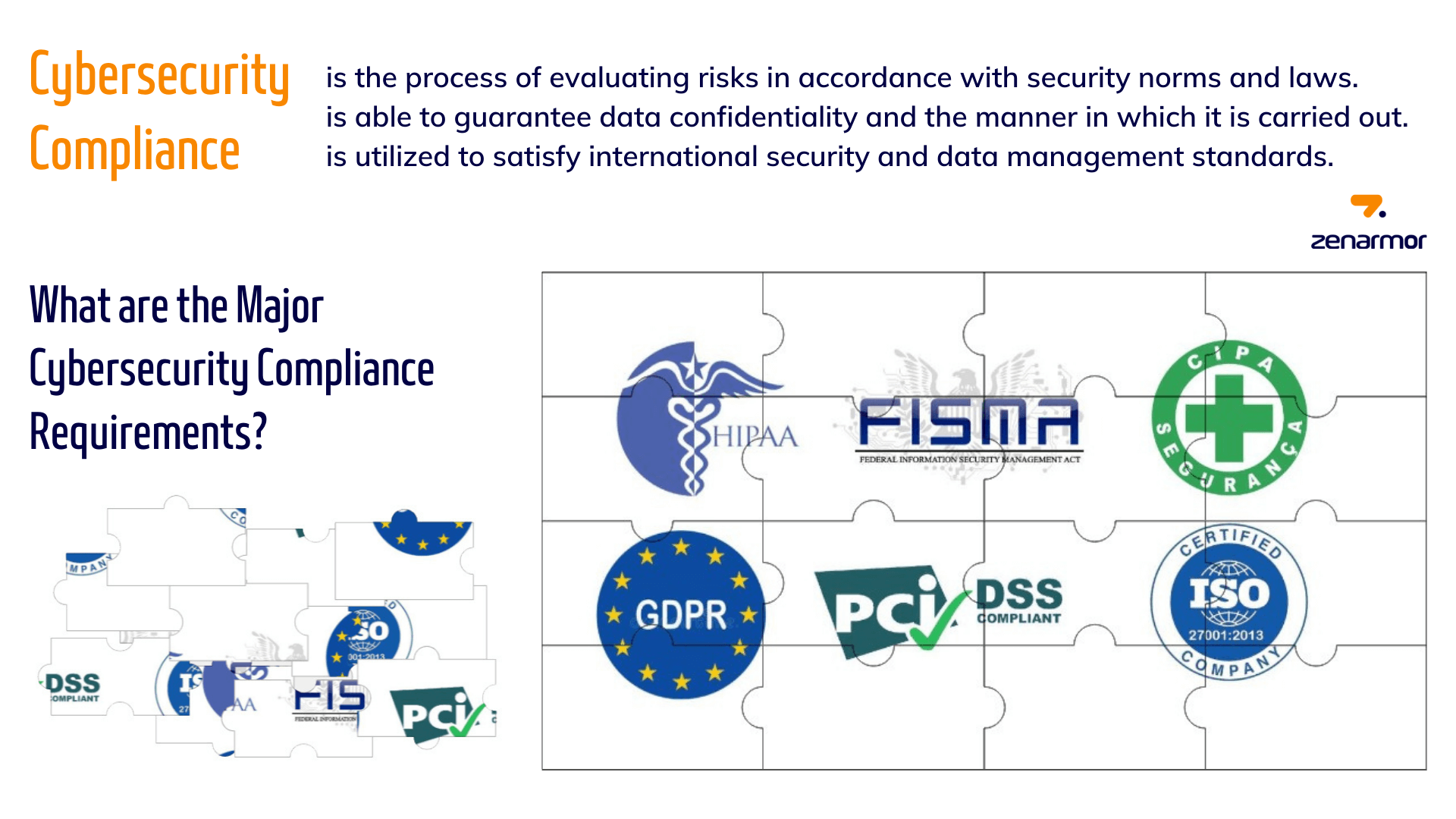

Die Einhaltung der Cybersicherheitsvorschriften ist der Prozess der Risikobewertung gemäß Sicherheitsnormen und -gesetzen. Die Einhaltung der Cybersicherheitsvorschriften kann die Vertraulichkeit der Daten und die Art und Weise, wie sie durchgeführt wird, gewährleisten. Die Einhaltung von Cybersicherheitsvorschriften wird genutzt, um internationale Sicherheits- und Datenmanagementstandards zu erfüllen. Je nach dem Sicherheitsmanagementsystem, das den Anforderungen entspricht, werden Schutzmaßnahmen und Protokolle implementiert. Dies geschieht, um die Wahrscheinlichkeit potenzieller Sicherheitsverletzungen zu verringern und Prozesse vor einem Datenvorfall zu etablieren. Darüber hinaus gibt es den von einem Datenleck betroffenen Parteien einen Aktionsplan.

Unternehmen müssen bestimmten Sicherheitsstandards und regulatorischen Cybersicherheitsvorschriften widersprechen. All diese, obwohl sie unterschiedliche Methoden verwenden, haben das Ziel, sensible Daten durch die Schaffung von Regeln zu schützen. Bei der Regulierung gespeicherter Daten und Informationsarten werden regulatorische Verpflichtungen sowohl national als auch international angewendet. Innerhalb der eigenen Branche des Unternehmens sind die verwendeten Standards unterschiedlich und können sich überschneiden. Wichtige Cybersecurity-Compliance-Standards umfassen ISO/IEC 27001, HIPAA, FISMA, CIPA, PCI-DDS und GDPR.

Warum ist die Einhaltung von Cybersicherheitsvorschriften wichtig?

In der heutigen datengesteuerten Gesellschaft ist der Schutz der Informationsprivatsphäre und -sicherheit zu einem großen Anliegen geworden, da Datenverletzungen häufig auftreten. Regierungen und Wirtschaftsorganisationen erlassen häufig neue Regeln und Vorschriften, während sie bestehende ändern, um die Privatsphäre der Kundendaten zu schützen.

Unternehmen und IT-Organisationen sind verpflichtet, die Datenschutz- und Sicherheitsanforderungen einzuhalten, die für ihren jeweiligen Sektor und ihre Region relevant sind. Organisationen müssen erkennen, dass die Einhaltung von Vorschriften einen großen positiven Einfluss auf das Geschäft hat, trotz der Tatsache, dass die Einhaltung der neuesten Compliance-Standards und -Normen kostspielig und ressourcenintensiv ist.

Compliance-Vorschriften sind entscheidend für die Schaffung eines starken Cybersicherheitsumfelds. Die Gewährleistung der Einhaltung von Vorschriften bedeutet jedoch nicht totale Cybersicherheit. Cyberkriminelle suchen ständig nach Wegen, um Compliance-Anforderungen zu umgehen und gesetzliche Sicherheitsanforderungen zu verletzen. Die Cybersicherheit der Organisation könnte leiden, wenn mehrere Anforderungen zur Einhaltung erfüllt werden, ohne den Schutz der Cybersicherheit zu berücksichtigen.

Die Entwicklung und Verwaltung von anspruchsvollen Cybersicherheitsdiensten, die weit über bestimmte Compliance-Kriterien hinausgehen, ist etwas, das Unternehmen tun müssen, um der Cyber-Kurve voraus zu sein.

Was sind die Vorteile der Cybersicherheitskonformität?

Obwohl die Implementierung von Cybersicherheits-Compliance teuer ist und eine Vielzahl von Ressourcen für Organisationen erfordert, bietet sie große Vorteile. Neben der Gewährleistung der Einhaltung von Vorschriften und der Verhinderung kostspieliger Datenverletzungen werden die Hauptvorteile der IT-Sicherheitskonformität für Ihr Unternehmen im Folgenden erläutert:

- Vermeidung von Gebühren und Strafen: Für Unternehmen, die sich außerhalb der Compliance befinden, kann es teuer werden, die neuesten Gesetze und Vorschriften, die für ihre Branche gelten, zu ignorieren. Um Geldstrafen und Strafen zu vermeiden, müssen Unternehmen über die neuesten Compliance-Trends und -Gesetze auf dem Laufenden sein. Die folgenden sind einige der häufigsten Compliance-Vorschriften und die entsprechenden Strafen für Verstöße:

- Die maximale jährliche Geldstrafe gemäß dem Health Insurance Portability and Accountability Act (HIPAA) beträgt 1,5 Millionen US-Dollar, wobei die Geldstrafen für jede Verletzung zwischen 100 und 50.000 US-Dollar liegen.

- Payment Card Industry Data Security Standard Allgemeine Datenschutzverordnung (GDPR) 4 % des weltweiten Umsatzes eines Unternehmens oder 20 Millionen Euro, je nachdem, welcher Betrag höher ist (PCI-DSS) - Jeden Monat, von USD 5.000 bis USD 100.000

- USD 2.500 bis USD 7.500 für jeden Verstoß gegen das California Consumer Privacy Act (CCPA). Sie können diese strengen Geldstrafen und Strafen vermeiden, indem Sie die Einhaltung der Vorschriften aufrechterhalten.

- Markenreputation und Kundenvertrauen aufbauen: Die wahre Bedrohung durch einen Datenvorfall geht häufig über die Unterbrechung des Unternehmens und den finanziellen Verlust hinaus und umfasst den langfristigen Schaden, den er dem Ruf einer Marke und dem Vertrauen der Verbraucher zufügen kann. Eine starke Reaktion ist unerlässlich, um die Kundentreue und den Ruf der Marke während der Zeit der Unsicherheit und Verwirrung, die durch einen Datenvorfall verursacht wird, zu schützen. Eine neue Deloitte-Studie behauptet, dass:

- Ein einziger Datenleck, so 59% der Kunden, sie weniger wahrscheinlich dazu bringen würde, die Organisation zu wählen.

- 51% der Kunden würden ein Unternehmen mit einem einzigen Datenleck übersehen, solange es das Problem umgehend behebt. Die Einhaltung der neuesten Vorschriften ermöglicht es Ihnen, Datenverletzungen zu erkennen, zu verstehen und sich darauf vorzubereiten, die Ihr Unternehmen beeinflussen, den Ruf Ihrer Marke schädigen und das Vertrauen der Kunden untergraben können. Die Einhaltung der Informationssicherheit zwingt Sie dazu, Kunden über einen Vorfall zu informieren, wodurch Sie die Reputation Ihres Unternehmens nicht gefährden.

- Verbesserte Datenverwaltung: Die Unternehmen müssen die sensiblen Verbraucherdaten, die sie sammeln, im Auge behalten, wissen, wie und wo sie die Daten speichern, und in der Lage sein, schnell auf diese Informationen zuzugreifen, sie zu bearbeiten und zu ändern, um den Datenschutzbestimmungen zu entsprechen. Organisationen sind durch diese Vorschriften gezwungen, ihre Datenmanagementfähigkeiten so zu ändern und zu verbessern, dass nicht nur die Privatsphäre geschützt, sondern auch die Betriebseffizienz gesteigert wird.

- Verbesserte Sicherheit: Unternehmen müssen ein Cybersicherheitsprogramm erstellen, eine Cybersicherheitsrichtlinie auf Organisationsebene annehmen und einen Chief Information Security Officer benennen, um den Gesetzen zu entsprechen. Dies wiederum hilft bei der Risikominderung und dem Umgang mit Datenverletzungen.

- Erhöhte Verantwortlichkeit und Zugangskontrollen: Unternehmen müssen eine verantwortliche Führungsebene für das strategische Management von Sicherheits- und Cyberrisiken entwickeln, um den Anforderungen der Cybersicherheitsvorschriften gerecht zu werden. Zusätzlich müssen Unternehmen effiziente und geeignete Risikomanagement-Rahmenwerke einrichten, um den Zugang zu den Sicherheitssystemen und Datenbanken, die sensible Verbraucherdaten enthalten, zu überwachen und zu regulieren.

Welche Arten von Daten unterliegen der Cybersicherheitskonformität?

Der Schutz sensibler Daten, wie personenbezogene Daten (PII), geschützte Gesundheitsinformationen (PHI) und Finanzinformationen, steht im Mittelpunkt der Gesetze und Vorschriften zur Cybersicherheit und zum Datenschutz.

- Personenbezogene Daten: Alle Informationen, die verwendet werden, um eine Person spezifisch zu identifizieren, gelten als personenbezogene Daten. Beispiele umfassen:

- Vor und Nachname

- Geburtsdatum

- Sozialversicherungsnummer

- Adresse

- Geburtsname der Mutter

- Geschützte Gesundheitsinformationen: Informationen, die zur Identifizierung einer Person oder zu Einzelheiten über ihre Krankengeschichte oder aktuelle Behandlungen verwendet werden, sind in geschützten Gesundheitsinformationen enthalten, zum Beispiel:

- Medizinische Vorgeschichte

- Daten zu Aufnahmen

- Aufzeichnungen von Rezepten

- Daten und Zeiten der Arzttermine

- Versicherungsunterlagen

- Private Finanzinformationen: Zahlungsmethoden, Kreditkartennummern und andere Informationen, die ausgenutzt werden könnten, um die Identität oder das Geld einer Person zu stehlen, gelten alle als Finanzdaten. Zum Beispiel könnten gestohlene Kreditkarteninformationen verwendet werden, um unrechtmäßige Transaktionen durchzuführen. Private Finanzinformationen umfassen:

- Persönliche Identifikationsnummern

- Nummern auf Kreditkarten

- Kontonummern für Banken

- PIN-Codes für Debitkarten

- Kreditbewertungen und Kreditgeschichte

- Andere vertrauliche Informationen: Andere sensible Informationen, die möglicherweise durch nationale, regionale oder sektorale Gesetze geregelt sind, sind:

- Eine IP-Adresse

- Passwörter, Benutzernamen und E-Mail-Adressen

- Biometrische Daten wie Sprachmuster, Gesichtserkennungsdaten und Fingerabdrücke sind Beispiele für Authentifizierungsmerkmale.

- Familienstand

- Rasse

- Religion

Was ist die Bedeutung einer NGFW für die Einhaltung der Cybersicherheitsvorschriften?

Die meisten Unternehmen verwenden Firewalls als grundlegende Sicherheitsmaßnahme, aber aufgrund der dynamischen Natur der heutigen Bedrohungen können nur Next-Generation-Firewalls angemessene Sicherheit bieten. Laut Gartners Definition ist eine Next-Generation-Firewall (NGFW) eine "Deep-Packet-Inspection-Firewall, die über die Port-/Protokollinspektion und -blockierung hinausgeht und die Inspektion auf Anwendungsebene, die Eindringungsprävention und die Einbringung von Intelligenz jenseits der Firewall umfasst."

Wie der Name schon sagt, sind Next-Generation-Firewalls eine verbesserte Version der herkömmlichen Firewall und bieten die gleichen Vorteile. Wie herkömmliche Firewalls beinhalten Next-Generation-Firewalls (NGFW) VPN-Unterstützung sowie sowohl statische als auch dynamische Paketfilterung, um sicherzustellen, dass alle Verbindungen zwischen dem Netzwerk, dem Internet und der Firewall legitim und sicher sind. Um IPs zuzuordnen, müssen beide Arten von Firewalls in der Lage sein, Netzwerk- und Portadressen zu konvertieren.

Die klassische Firewall und die Next-Generation-Firewalls unterscheiden sich auch in wichtigen Aspekten. Die Fähigkeit einer NGFW, Pakete je nach Anwendung zu filtern, unterscheidet sie am offensichtlichsten von anderen Lösungen. Diese Firewalls sind in der Lage, Apps durch Analyse und Signaturabgleich zu erkennen und haben beträchtliche Kontrolle und Sichtbarkeit über diese Anwendungen. Sie können zwischen vertrauenswürdigen Programmen und bösartigen unterscheiden, die anschließend durch SSL-Entschlüsselung, Verwendung von Whitelists oder eines signaturbasierten IPS erkannt werden. NGFWs bieten im Gegensatz zu den meisten herkömmlichen Firewalls auch eine Möglichkeit, zukünftige Updates zu senden.

Die besonderen Vorteile, die Next-Generation-Firewalls den Unternehmen ihrer Nutzer bieten, sind es, die sie von den Wettbewerbern abheben. NGFWs können verhindern, dass Malware auf ein Netzwerk zugreift, was Standardfirewalls nicht können. Sie haben verbesserte Fähigkeiten im Umgang mit APTs (Advanced Persistent Threats). Da NGFWs die Funktionen von Firewalls, Antivirensoftware und anderen Sicherheitsprogrammen in einer einzigen Lösung kombinieren, könnten sie eine kostengünstige Alternative für Unternehmen sein, die ihre grundlegende Sicherheit verbessern möchten. Dies umfasst Elemente wie Anwendungsbewusstsein, Inspektionsdienste, ein Schutzsystem und ein Bewusstseinswerkzeug, die unter allen Umständen vorteilhaft für die Bereitstellung sind.

Eine Firewall muss von jedem Unternehmen installiert werden. Eine Next-Generation-Firewall zu haben, ist in der heutigen Umgebung fast ebenso wichtig. Bedrohungen für kleinere und größere Netzwerke entwickeln sich ständig weiter. Mit der Anpassungsfähigkeit einer NGFW schützt sie Systeme und Unternehmen vor einer viel breiteren Palette von Angriffen. Sicherheitsexperten sollten die Vorteile, die diese Firewalls bieten können, sorgfältig analysieren, auch wenn sie möglicherweise nicht die beste Option für jedes Unternehmen sind, aufgrund ihres erheblichen Vorteils.

Was sind die wichtigsten Anforderungen an die Cybersicherheitskonformität?

Standards für die Einhaltung der Cybersicherheit werden durch mehrere unterschiedliche regulatorische Verpflichtungen festgelegt. Trotz unterschiedlicher Ansätze haben sie oft dasselbe Zielpublikum und versuchen, dasselbe zu erreichen: Vorschriften zu entwickeln, die einfach einzuhalten sind und die das technologische Umfeld des Unternehmens berücksichtigen, um letztendlich sensible Daten zu schützen.

Wichtige Compliance-Anforderungen könnten auf lokaler und weltweiter Ebene anwendbar sein, basierend auf dem Standort des Unternehmens, den Betriebsabläufen und den Märkten für Datenverarbeitung. Regulatorische Kontrollen beschränken die Arten von Informationen, die die Daten ausmachen, die Unternehmen verwalten. Die Hauptsorge gilt der Datensicherheit, die persönliche Informationen umfasst, die zur Identifizierung einer Person verwendet werden können, wie vollständiger Name, persönliche Nummer, Sozialversicherungsnummer, Adresse, Geburtsdatum oder andere sensible Informationen wie die Gesundheit einer Person. Unternehmen, die Zugang zu sensiblen Daten haben, sind anfälliger, da sie häufige Ziele von Cyberangriffen sind.

Wichtige Compliance-Anforderungen sind unten aufgeführt:

- HIPAA

- FISMA

- PCI-DSS

- DSGVO

- ISO/IEC 27001

- CIPA

- SOC 2

Abbildung 1. Anforderungen an die Cybersicherheitskonformität

HIPAA

Das Gesetz über die Portabilität und Verantwortlichkeit von Krankenversicherungen ist unter den Initialen HIPAA bekannt. Der Kongress verabschiedete dieses Gesetz im Jahr 1996, und es enthält Regeln, die darauf abzielen, die Privatsphäre, Genauigkeit und Zugänglichkeit persönlicher Gesundheitsinformationen (PHI) zu schützen. Gesundheitsdienstleister, Gesundheitszentren, Gesundheitspläne und Geschäftspartner, die PHI verarbeiten, unterliegen den HIPAA-Vorschriften. Wir raten Ihnen, mit einem kompetenten Anwalt zu sprechen, der Erfahrung in der Einhaltung von Vorschriften hat, wenn Sie sich unsicher sind, ob HIPAA auf Sie zutrifft.

FISMA

Bundesbehörden sind verpflichtet, ein Informationssicherheits- und Schutzprogramm gemäß dem Federal Information Security Management Act (FISMA), einem 2002 verabschiedeten Gesetz der Vereinigten Staaten, zu erstellen, aufzuzeichnen und umzusetzen. Das umfassendere E-Government-Gesetz von 2002, dessen Bestandteil FISMA ist, wurde verabschiedet, um die Verwaltung elektronischer Regierungsdienste und -verfahren zu verbessern.

Eines der bedeutendsten Gesetze zur Festlegung von bundesstaatlichen Datenschutzregeln und -vorschriften ist FISMA. Es wurde eingeführt, um die Bundesausgaben für Informationssicherheit zu kontrollieren und gleichzeitig das Sicherheitsrisiko für Daten und Informationen der Regierung zu senken. FISMA schuf eine Reihe von Anforderungen und Sicherheitsstandards, die Bundesbehörden einhalten müssen, um diese Ziele zu erreichen. Seitdem wurden staatliche Organisationen, die für die Durchführung von Bundesprogrammen wie Medicare zuständig sind, unter den erweiterten Geltungsbereich des FISMA gebracht. Alle privaten Unternehmen, die einen Vertrag mit der Regierung haben, unterliegen ebenfalls den FISMA-Regeln.

Das Office of Management and Budget (OMB) veröffentlichte im April 2010 Regeln, die die Behörden verpflichten, FISMA-Prüfern Zugang zu Echtzeit-Systeminformationen zu gewähren. Dies ermöglicht eine kontinuierliche Überwachung der Informationssysteme, die der FISMA-Regulierung unterliegen.

PCI-DSS

Ein nicht-föderales Informationssicherheitsbedürfnis zur Etablierung von Sicherheits- und Schutzverfahren für Kreditkartendaten ist der Payment Card Industry Data Security Standard (PCI-DSS). Der PCI Security Standards Council überwacht den Standard, der hauptsächlich von großen Kreditkartenunternehmen verwaltet wird, mit dem Hauptziel, die Daten der Karteninhaber zu schützen.

Unabhängig vom Transaktionsvolumen oder der Anzahl der pro Monat bearbeiteten Kreditkarten müssen Einzelhändler, die Zahlungsinformationen verarbeiten, den PCI-DDS-Standard einhalten. Unternehmer müssen 12 grundlegende Standards einhalten, die das Einrichten von Firewalls, die Verschlüsselung von Daten, die Begrenzung des Zugriffs auf Kreditkarteninformationen sowie das Erstellen und Warten von Sicherheitssystemen, -verfahren und -richtlinien umfassen.

Nicht konforme Unternehmen laufen Gefahr, ihre Händlerlizenz zu verlieren, was sie daran hindern würde, auch nur vorübergehend Kreditkartenzahlungen zu akzeptieren. Unternehmen ohne PCI-DSS erhöhen ihre Anfälligkeit für Cyberangriffe, die ihrem Ruf schaden und zu Geldstrafen von bis zu 500.000 $ durch Regulierungsbehörden führen können.

GDPR

Ein Satz von Datenschutzregeln, bekannt als DSGVO oder Datenschutz-Grundverordnung, wurde 2018 von der EU verabschiedet, um die Datenschutzgesetzgebung in ganz Europa zu "harmonisieren". Die DSGVO richtet sich an alle EU-Mitgliedstaaten und den EWR sowie an die Übertragung personenbezogener Daten außerhalb dieser beiden geografischen Regionen. Dies bedeutet, dass unabhängig davon, wo sich ein Unternehmen oder eine Organisation befindet, es den Anforderungen der DSGVO entsprechen muss, wenn es EU-Bürger anvisiert oder Daten über sie sammelt. Die Hauptziele der DSGVO sind es, den Menschen mehr Kontrolle über ihre persönlichen Daten zu geben und das rechtliche Umfeld für international tätige Unternehmen durch die Harmonisierung der EU-Gesetzgebung zu vereinfachen. Vorschriften zur Sicherheit, Minimierung und Privatsphäre personenbezogener Daten sind in der DSGVO enthalten.

ISO/IEC 27001

Die Internationale Organisation für Normung (ISO) und die Internationale Elektrotechnische Kommission (IEC) 27000-Familie von Standards umfasst ISO/IEC 27001, einen globalen Standard zur Entwicklung und Verwaltung von Informationssicherheits-Managementsystemen (ISMS).

Die Akkreditierung eines Unternehmens nach ISO27001 bedeutet die Einhaltung von Vorschriften auf allen Ebenen der technologischen Umgebung - Arbeiter, Prozesse, Werkzeuge und Systeme - ein ganzes Setup zur Gewährleistung der Integrität und Sicherheit der persönlichen Daten der Verbraucher. Der Standard enthält sorgfältige Betriebsverfahren und Praktiken, die notwendig sind, um ein zuverlässiges und widerstandsfähiges Cybersicherheitsmanagementsystem zu schaffen.

CIPA

Am 20. April 2001 trat das Gesetz zum Schutz von Kindern im Internet (CIPA) in Kraft. Das Library Services and Technology Act, Titel III des Elementary and Secondary Education Act, und das Universal Service Discount Program, manchmal als E-rate bekannt, unterliegen alle Einschränkungen aufgrund dieser Gesetze (Public Law 106-554). Diese Einschränkungen bestehen in Form von Vorgaben für Internet-Sicherheitsrichtlinien und Technologien, die verhindern, dass bestimmte Materialien über das Internet zugänglich sind, indem sie blockiert oder gefiltert werden. Für diejenigen Bibliotheken, die 2002 E-Rate-Einsparungen für Internetzugang oder interne Verbindungen erhalten haben, war die Frist für die Einhaltung des NCIPA der 1. Juli 2002. Nach der Entscheidung des Obersten Gerichtshofs im Jahr 2003 war das Datum für die Einhaltung von CIPA der 1. Juli 2004.

SOC 2

SOC 2 ist ein freiwilliger regulatorischer Standard für Dienstleistungsunternehmen, der die geeigneten Verfahren zum Umgang mit Kundendaten festlegt. Das American Institute of CPAs (AICPA) ist für die Erstellung von SOC 2 verantwortlich. Der SOC 2 Standard basiert auf den Trust Services Criteria, die Sicherheit, Verfügbarkeit, Integrität der Verarbeitung, Vertraulichkeit und Datenschutz umfassen. Ein SOC 2-Bericht wird an die spezifischen Anforderungen jedes einzelnen Unternehmens angepasst. Jedes Unternehmen hat die Möglichkeit, Kontrollen zu erstellen, die mit einem oder mehreren vertrauensbezogenen Prinzipien übereinstimmen, abhängig von seinen spezifischen Geschäftsabläufen. Diese internen Berichte liefern den Unternehmen wichtige Informationen über ihre Datenmanagementpraktiken für Lieferanten, Geschäftspartner und Regulierungsbehörden.

Wie starte ich ein Cybersecurity-Compliance-Programm?

Es gibt keine einzige Cybersicherheits-Compliance-Lösung, die für alle funktioniert, es könnte wie eine schwierige Aufgabe erscheinen. Durch den Beginn mit den fünf unten aufgeführten Phasen können Sie jedoch ein Compliance-Programm erstellen, das sowohl Ihnen zugutekommt als auch die Anforderungen an die regulatorische Compliance erfüllt. Dies umfasst das Risikomanagementverfahren und die -regeln sowie das Compliance-Personal.

- Einrichtung eines Compliance-Teams: Der Haupttreiber für die Cybersicherheitskonformität in Ihrem Unternehmen ist die IT-Abteilung. Bei der Umsetzung eines umfassenden Compliance-Programms muss ein Compliance-Team gebildet werden. Während die meisten Cybersicherheitsverfahren normalerweise von IT-Teams durchgeführt werden, existiert die gesamte Cybersicherheit nicht im Vakuum. Mit anderen Worten, die Zusammenarbeit aller Abteilungen ist erforderlich, damit ein Unternehmen eine starke Cybersicherheitsstrategie aufrechterhalten und die Compliance-Bemühungen unterstützen kann.

- Einrichten eines Prozesses zur Risikoanalyse: Es gibt vier grundlegende Phasen im Risikomanagementprozess, aber die Namen werden je nach Compliance-Programm unterschiedlich sein:

- Identifizieren: Es ist notwendig, alle Informationssysteme, Ressourcen oder Netzwerke zu identifizieren, die auf Daten zugreifen.

- Überprüfung: Überprüfen Sie die Daten und bewerten Sie das Risiko, das mit jeder Art verbunden ist. An jedem Ort, den die Daten während ihrer Lebensdauer besuchen, einen Risikowert zuweisen.

- Analysieren: Um das Risiko zu berechnen, verwenden Sie die folgende analytische Formel: Wahrscheinlichkeit eines Verstoßes x Effekt oder Kosten

- Toleranz festlegen: Die Entscheidung treffen, identifizierte Risiken zu reduzieren, zu übertragen, anzufechten oder zu akzeptieren.

- Implementierung von Kontrollen: Reduzierung oder Übertragung von Risiken: Die Einrichtung von Sicherheitsmaßnahmen zur Reduzierung oder Übertragung von Cybersicherheitsrisiken wäre der nächste Schritt. Cybersicherheitskontrollen sind eine Methode, um Bedrohungen und Cyberangriffe zu stoppen, zu verhindern und zu bekämpfen. Technische Kontrollen, wie Passwörter und Zugriffskontrolllisten, oder physische Kontrollen, wie Zäune und Sicherheitskameras, können als Kontrollen verwendet werden. Diese Einschränkungen sind wie folgt:

- Verschlüsselung

- Internet-Firewalls

- Passwortrichtlinien

- Cyber-Versicherung

- Plan zur Reaktion auf Vorfälle unter Mitarbeitern

- Zugriffsmanagement

- Plan für das Patch-Management Da es einen erheblichen Bedarf an diesen Kontrollen gibt, stehen Ihnen mehrere Cybersicherheitslösungen zur Verfügung, die Sie in dieser Phase unterstützen. Besuchen Sie das NIST 800-53 Risk Management Framework und navigieren Sie zu Abschnitt 2.4 Sicherheits- und Datenschutzkontrollen für eine Veranschaulichung der Sicherheits- und Datenschutzkontrollen.

- Regeln formulieren: Nachdem die Kontrollen implementiert wurden, müssen Sie alle Richtlinien oder Anweisungen schriftlich festhalten, die IT-Teams, Mitarbeiter oder andere Beteiligte befolgen müssen. Die Erstellung dieser Vorschriften ist hilfreich für zukünftige interne und externe Audits.

- Überwachung und schnelle Reaktion: Die ständige Überwachung Ihres Compliance-Programms ist unerlässlich, da neue Gesetze oder überarbeitete Versionen alter Richtlinien veröffentlicht werden. Das Ziel eines Compliance-Programms ist es, Risiken zu erkennen und zu steuern sowie Cyber-Bedrohungen zu identifizieren und zu stoppen, bevor sie zu einem erheblichen Datenleck führen. Zusätzlich ist es entscheidend, Geschäftsprozesse zu implementieren, die es Ihnen ermöglichen, schnell auf Bedrohungen zu reagieren.

Was macht ein Cybersecurity Compliance Analyst?

Die Aufgaben eines Compliance-Analysten umfassen Audits und Bewertungen sowie die Unterstützung von Risikomanagement-Überprüfungen und Bewertungen von Dritten. Ihr Ziel in dieser Position ist es, die Vertraulichkeit, Integrität und Verfügbarkeit (CIA) der Daten und Systeme einer Organisation zu gewährleisten. Neben der Verwaltung der Berichterstattung über die Cybersicherheitskonformität an interne und externe Interessengruppen arbeiten Sie mit Teams im gesamten Unternehmen zusammen, um Compliance-Probleme zu identifizieren und zu beheben. Sie überwachen die Compliance-Aktivitäten, um interne und externe Fristen einzuhalten, und helfen dabei, eine Prioritätenliste für die wichtigsten Compliance-Lücken zu erstellen, die zuerst behoben werden müssen. Sie dokumentieren die Cybersicherheits-Compliance-Haltung der Organisation in schriftlichen Berichten.

Forschung, Datenanalyse und originelles Problemlösen sind die Hauptprioritäten von Cybersicherheitsanalysten. Die täglichen Aufgaben können sich ändern. Sie beinhalten die Überprüfung interner Datenbanken auf Systemfehler und Online-Kriminelle. Sie schlagen vor, externe Informationen zu nutzen, um zukünftige Cyber-Bedrohungen vorherzusagen und zu planen. Analysten in der Cybersicherheit sind hervorragende Manager und Kommunikatoren. Sie sind unerlässlich, um Verbindungen zu anderen organisatorischen Aktivitäten herzustellen.

Cybersecurity-Analysten haben eine breite Palette von Möglichkeiten, wenn sich ihre Karrieren entwickeln. Sie können den Weg des Managers einschlagen, um ein Sicherheitsteam zu leiten. Sie können zum Chief Security Officer aufsteigen. Die Sicherheitsabteilung des gesamten Unternehmens wird von einem CSO überwacht. Sie haben die Möglichkeit, einen technischeren Weg einzuschlagen. Dies beinhaltet die Entwicklung von Ingenieur- oder Systemarchitekturfähigkeiten. Sie führen weiterhin analytische Arbeiten durch, während sie beginnen, einige eingeschränkte, unabhängige Ingenieuraufgaben zu übernehmen. Auf höherer Ebene arbeiten sie in Zusammenarbeit mit anderen Teams oder Ingenieuren. Einige von ihnen arbeiten als Cybersicherheitsanalysten für interne Teams. Aus Analysten können auch unabhängige Berater werden. Sie nutzen ihr Wissen und ihre Expertise, um ihr eigenes Unternehmen oder gemeinnützige Organisationen zu gründen.

Welche Fähigkeiten benötigt ein Compliance-Analyst?

Zunächst einmal müssen Cybersecurity-Analysten gut in Forschungs-, Analyse- und Problemlösungstechniken geschult sein. Sie benötigen auch ein fundiertes Verständnis von Informationssicherheit und Informationssystemen. Wenn Sie im Sicherheitsbereich arbeiten, sollten Sie genau wissen, was Sicherheit bedeutet.

Fähigkeiten im Projektmanagement sind ebenfalls entscheidend. Das ist kein technisches Wissen. Es ist nicht dasselbe wie der Mechaniker an einem Auto zu sein. Es konzentriert sich mehr auf effektives Zeit-, Personen- und Datenmanagement. Für Einstiegspositionen als Cybersicherheitsanalyst ist diese Art von Managementkompetenz erforderlich. Erste Führungskräfte, die möglicherweise Fristen und enge Zeitpläne überwachen müssen, sollten sich dessen ebenfalls bewusst sein.

Schließlich, und vielleicht am wichtigsten, müssen Cybersicherheitsanalysten auf dem neuesten Stand bleiben. Sie müssen über aufkommende Risiken und effektive Abwehrmaßnahmen informiert sein. Sie müssen verstehen, wie man Schwachstellen erkennt und minimiert. Um die Wahrscheinlichkeit eines Angriffs zu verringern, müssen sie ihre Netzwerke auch auf diese Gefahren vorbereiten.

Die IT- und Cybersicherheitsbranche bietet eine Vielzahl von Zertifizierungen an. Sie könnten unsicher sein, welche Ihre Hauptpriorität sein sollte. Du solltest als ersten Schritt deine CompTIA Security+ Zertifizierung anstreben. Wenn Sie fortschreiten, sollten Sie sich darauf konzentrieren, Ihre CompTIA CySA+ (Cybersecurity-Analyst) und CompTIA PenTest+ (Penetrationstester) Zertifizierungen zu erwerben. Sie sollten danach streben, Ihre Certified Information Systems Security Professional (CISSP) und CompTIA Advanced Security Practitioner (CASP+) Zertifikate zu erwerben, während Ihre Karriere voranschreitet.

Als Cybersicherheitsanalyst hat man unzählige Karrieremöglichkeiten. Es ist ein erfüllender Karriereweg und bietet Ihnen viel Raum für zukünftigen Fortschritt.